Что такое трастовые ссылки и как их правильно разместить? – Links-Stream

14.07.2022, Светлана Величко

Содержание

Скрыть

Трастовые ссылки — индексируемые линки, ведущие на ваш сайт с доноров, имеющих доверие поисковых систем. Трастовые сайты пользуются авторитетом у поисковиков.

Использование трастовых ссылок позволяет получить вес от авторитетных интернет-ресурсов, как результат — улучшит отношение поисковой системы к вашему сайту. Если говорить человеческим языком — о вас выскажется

какая-нибудь известная во всем мире личность.

Жирные трастовые ссылки — линки со страницы с высокими показателями DR, DA и ИКС. Подобные ссылки способны передать много веса вашему сайту, серьезно улучшить авторитет в глазах поисковиков.

Какой сайт можно считать трастовым?К трастовым сайтам относятся веб-ресурсы, существующие долгое время с высокими параметрами ИКС и DR, DA. У них много проиндексированных страниц, и они постоянно пополняются интересным и разнообразным контентом, на их форумах и досках нет спама. Такие сайты занимают первые позиции в топе поисковой выдачи.

Такие сайты занимают первые позиции в топе поисковой выдачи.

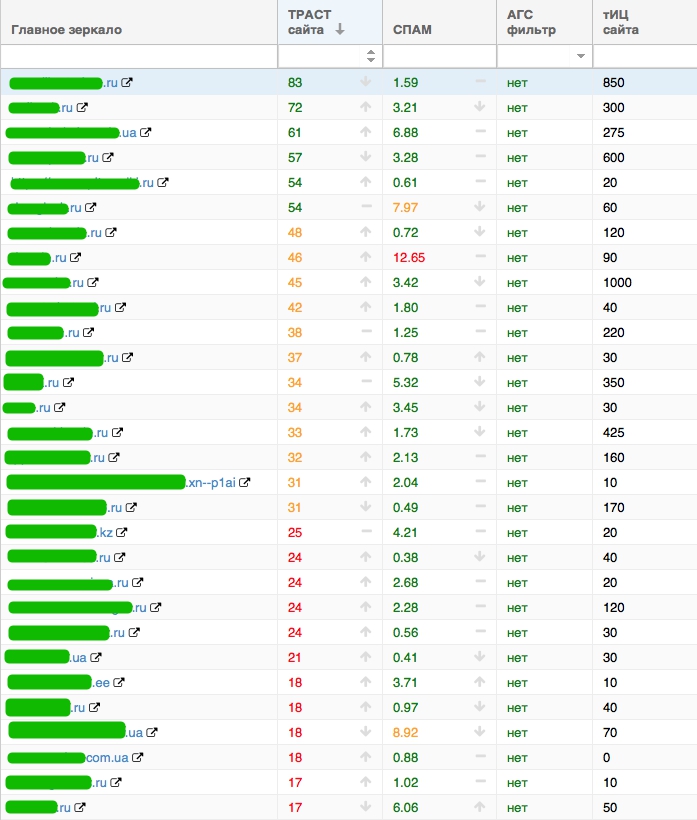

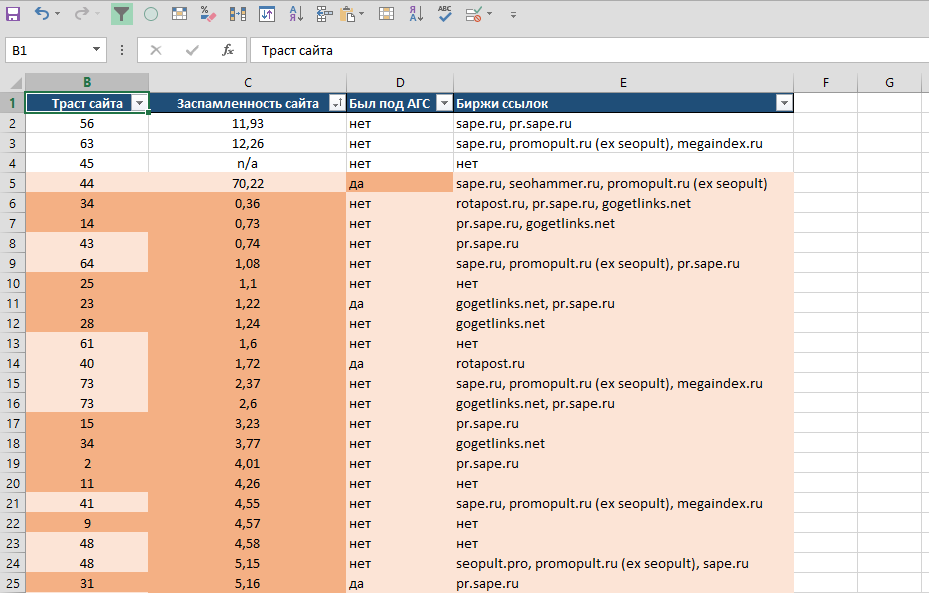

Пример параметров трастового сайта

Их ссылочная масса постоянно растет, но не при помощи спама и закупки арендных ссылок, а с помощью естественных линков. Трастовые сайты имеют низкий процент отказов и высокую посещаемость. В идеале, люди должны приходить не только с поисковых систем, но еще из соцсетей.

Как бесплатно получить трастовые ссылки?Есть 2 способа получить подобные линки: платно и бесплатно. Как правило, для покупки трастовых ссылок с авторитетных сайтов нужен солидный бюджет, поэтому было придумано множество методов бесплатного их получения.

- Оставлять комментарии на форумах. Метод пересекается с крауд-маркетингом. При постинге в соцсетях и на форумах можно оставлять ссылки, они должны выглядеть естественно. Сюда же относится оставление ссылок в подписях на форумах.

- Оставлять ссылки в профиле. На некоторых сайтах предусмотрена возможность оставить линк на свой сайт в профиле.

- Договариваться с администраторами сайтов-доноров о размещении. Не всегда, но работает. Подумайте, что вы можете предложить взамен бесплатного размещения трастовой ссылки на ваш форум.

- Писать материалы для сайтов-доноров с HTML ссылкой по тексту, затем раздавать их. Если контент полезный и может сгенерировать инфоповод — веб-мастер может разместить его без оплаты.

Ссылка в био твиттера

Денег при использовании этих методов не требуется вообще. Но не стоит применять их слишком массово — поисковые системы могут посчитать это за спам в целях добычи траста и наложить фильтр. Лучше использовать все методы по чуть-чуть, а также комбинировать продвижение с покупкой естественных («вечных») ссылок.

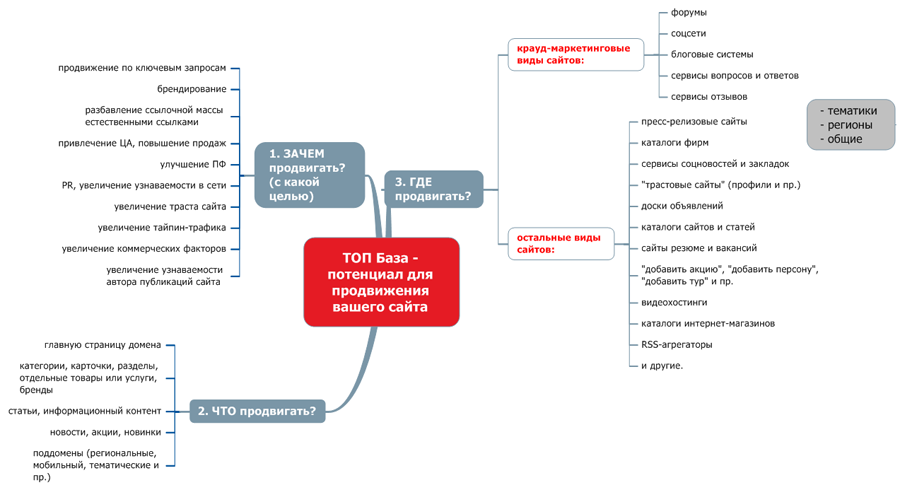

Читать также: Где и как можно размещать крауд-ссылки?

Платные методы линкбилдинга

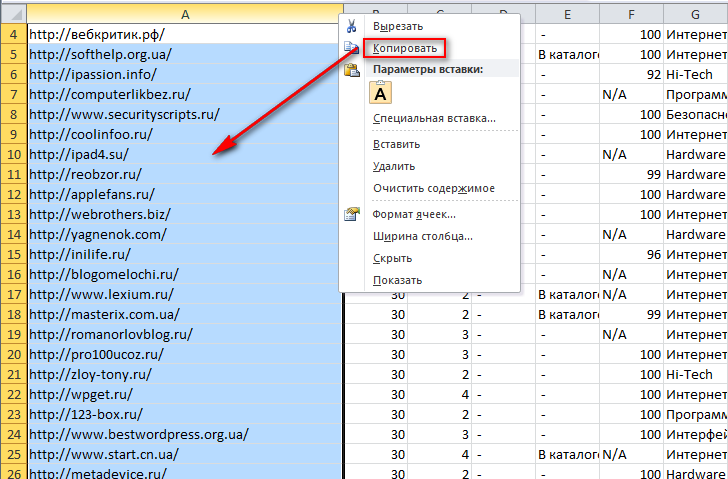

- Покупку базы сайтов-доноров.

Обращаться в этом случае нужно к оптимизаторам-фрилансерам, либо на форумы — например, SearchEngines. При покупке вам будет выдана база сайтов, на которых можно будет разместить ссылки.

Обращаться в этом случае нужно к оптимизаторам-фрилансерам, либо на форумы — например, SearchEngines. При покупке вам будет выдана база сайтов, на которых можно будет разместить ссылки. - Сотрудничество напрямую с вебмастерами. Для этого нужно написать владельцу сайта и уточнить, возможно ли платное размещение ссылок на его сайте. Можно проверить страницу “Контакты”, где часто указаны адреса электронной почты и ники в мессенджерах.

- Заказ трастовых ссылок на аутсорсе у компаний, занимающихся размещением линков

- Прогон — автоматическое размещение ссылок на продвигаемый сайт, обычно сайтах-донорах. Эффективность средняя, при ручном прогоне по трастовым сайтам может быть выше. При заказе прогона у оптимизатора убедитесь, что ссылки будут оставляться на качественных сайтах с высокими показателями ИКС и DR, DA. Это убережет вас от попадания под санкции ПС.

При размещении учитывайте, где будут располагаться трастовые ссылки. Наибольшим весом обладают естественно выглядящие трастовые ссылки на главной странице, а также на страницах 2 и 3 уровня (универсальных страницах — например, «Статьи», «Информация», Контакты»). Потом идут размещенные в сайдбаре, наименьший эффект оказывают ссылки из футера.

Пример ссылок в сайдбаре

Не забывайте о совпадении тематики сайтов. Если ссылка размещается в информационной статье — будет лучше разместить ее в блоге, посвященной вашей тематике. Если же она коммерческая и ведет на страницу с товаром — тогда следует разместить в интернет-магазинах.

Все о ссылочной стратегии. Алгоритм создания в Links-Stream Продвижение сайта диспетчерских услуг для логистических компаний и дальнобойщиков в США

Please enable JavaScript to view the comments powered by Disqus.

Трастовые факторы ранжирования сайтов — обзор сервиса Labrika

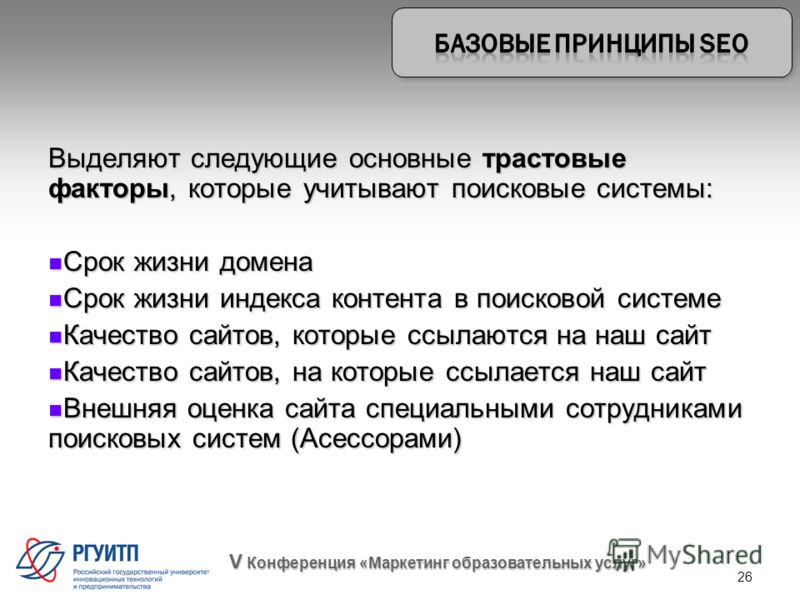

Трастовые характеристики являются одними из наиболее важных для продвижения сайтов. Термин «трастовый» происходит от английского слова trust — доверие. Данные характеристики свидетельствуют о том, насколько поисковые системы доверяют вашему ресурсу. Формируются трастовые показатели на протяжении всего времени существования сайта и учитываются при формировании поисковой выдачи далеко не в последнюю очередь.

Как формируются трастовые показатели

Первое, на что обращают внимание поисковики для оценки траста — это возраст ресурса. Чем дольше сайт находится в сети (при условии, что он открыт для индексации), тем больше будет доверия со стороны поисковых систем.

Второй, важный для поисковиков фактор — стабильность работы ресурса на протяжении всего периода существования. Ваш ресурс должен постоянно, без больших перерывов, быть доступен в сети. Для этого необходимо выбрать качественный и надежный хостинг.

Для поисковой системы Google одним из трастовых факторов является наличие подробной информации о компании, контактных данных, условиях использования продуктов/услуг и политике конфиденциальности. Подобные требования предъявляет и Яндекс ко всем ресурсам, претендующим на звание трастовых. Наличие данной информации на сайте компании с большой вероятностью говорит о том, что компания реально существует, услуги и товары ее достойны внимания, а значит и сайту такой фирмы можно доверять.

Владелец сайта должен позаботиться и о безопасности сайта, чтобы сайт не был заражен вирусами, а также, снизить риски размещения на нем нежелательного контента из-за взлома. Если хотя бы один раз поисковые системы обнаружат, что ваш ресурс стал распространять вредоносные программы (вирусы), то снова завоевывать их доверие придется достаточно долго. Такие сайты значительно проседают в позициях и, как минимум, на месяц-полтора сильно теряют посещаемость. Используйте все возможные способы защиты, надежное и лицензионное программное обеспечение и проверенный хостинг.

Большое значение имеет «хорошая» история сайта. Поисковики учитывают, не был ли ранее ресурс в бане поисковых систем (это может произойти по разным причинам, например, поисковый спам, попытка накрутки поведенческих или ссылочных факторов, публикация запрещенного или некачественного контента), не менялись ли владельцы домена и т. п.

Качественный контент ресурса также рассматривается поисковиками в качестве трастового фактора. Если большая доля страниц ресурса заполнена плагиатом или копипастом (текстами, скопированными с других сайтов), то такому сайту доверять не будут ни пользователи, ни поисковые системы. Позаботьтесь об оригинальности контента для своего проекта.

Наконец, пожалуй, самый важный трастовый показатель — это качественные ссылки, ведущие на ваш ресурс с трастовых сайтов. На этот показатель вы можете влиять напрямую, поэтому стоит уделить ему особое внимание.

Что такое трастовые сайты?

Это те сайты, блоги, форумы, которые существуют уже длительное время, регулярно индексируются поисковыми системами, предлагают понятный и полезный людям контент (как правило — уникальный), имеют постоянную аудиторию, хорошую посещаемость, ненулевые показатели ТИЦ и PR, а также не замечены в продаже ссылок. В идеале размещать ссылки на собственный проект нужно именно с таких сайтов, подобранных по соответствующей вашему сайту тематике.

В идеале размещать ссылки на собственный проект нужно именно с таких сайтов, подобранных по соответствующей вашему сайту тематике.

Не путайте понятия «трастовый сайт» и значения ТИЦ и PR. Последние — это не прямой показатель трастовости ресурса. Однако, сайты с высокими ТИЦ и PR с большей вероятностью могут оказаться среди трастовых, чем их конкуренты с меньшими показателями. Перед тем как разместить ссылки на свой проект на каком-либо сайте, стоит проанализировать его ТИЦ,/PR и ряд других параметров (процент проиндексированных страниц, количество страниц в поиске, количество внешних ссылок и пр.) Вручную делать это весьма затруднительно, и стоит поискать в сети разные полезные инструменты.

Советы по наработке траста

У поисковых систем есть собственные каталоги трастовых сайтов. Размещение ссылок на ресурсах, входящих в эти каталоги, повысит степень доверия поисковиков к вашему сайту. Пример таких каталогов: Яндекс Каталог, DMOZ, Yell. ru. В DMOZ действует система исключительно бесплатной регистрации, но попасть туда довольно сложно из-за строгой модерации ресурсов. В каталоге Яндекса существует платная и бесплатная регистрация. Бесплатная заявка рассматривается модераторами очень долго и проходит ее крайне низкий процент сайтов.

ru. В DMOZ действует система исключительно бесплатной регистрации, но попасть туда довольно сложно из-за строгой модерации ресурсов. В каталоге Яндекса существует платная и бесплатная регистрация. Бесплатная заявка рассматривается модераторами очень долго и проходит ее крайне низкий процент сайтов.

Подобрав подходящие для себя по тематике площадки, обратите внимание на их контент. Тексты должны быть понятными и осмысленными, а ссылки должны приходиться «в тему». Не допускайте, чтобы на ваш проект, занимающийся, к примеру, продажей мебели, вели ссылки с сайтов по другим, сильно отличающимся тематикам — автомобили, кино, косметика и т. п.

Важно и соотношение количества размещаемых внешних ссылок и времени, за которое вы это сделали. Если за 1 неделю, к примеру, вы разместили несколько десятков или сотен ссылок, пусть даже на трастовых ресурсах, поисковые системы могут воспринять такое «изобилие» как ссылочный спам и просто не учитывать их, а также пессимизировать сайт за попытку повлиять на ранжирование с помощью покупных ссылок. Вы попросту зря потратите время и деньги.

Вы попросту зря потратите время и деньги.

Также отметим, что для Google заработать траст можно активным участием в социальных сетях (Facebook, Twitter, LinkedIn). По мнению аналитиков Google, солидные и заслуживающие доверия компании ведут «бурную жизнь» в современных социальных сетях. Чем большего количества «лайков» и перепостов ваших публикаций вы добьетесь там, тем больше вероятность войти в число трастовых ресурсов. При этом опасайтесь накруток в этой сфере: поисковые системы уже научились отслеживать резкие скачки в статистике соцсетей.

Заключение

Повышение трастовых характеристик сайта — процесс постоянный и непрерывный, его нужно держать под постоянным контролем. Достигается результат не только методом накопления ссылок с трастовых ресурсов, но и внутренней работой над сайтом. Чем больше полезного контента и удобных сервисов для пользователей вы разместите на своем ресурсе, тем лучше к вам будут относиться поисковые системы. Чем более доступной и понятной вы сделаете информацию о компании на своем сайте, тем больше доверия вы будете вызывать как у посетителей, так и у поисковых систем.

50 каталогов в которых стоит зарегистрировать сайт

Важной составляющей при продвижении веб-проектов является размещение ссылок на интернет-ресурс с других сайтов. Это необходимо делать постоянно, чтобы достичь поставленной цели. Наиболее простым и пользующимся популярностью является регистрация веб-сайта в различных каталогах. Раньше это обеспечивало большой подъем ТИЦ, PR. Сегодня эффективность такого способа снизилась, но забывать о нем не стоит.

Регистрация в качественных каталогах позволяет поместить информацию о сайте на общем или специализированном веб-ресурсе. Пользователи смогут легко найти нужный ресурс, что обеспечивает постепенное продвижение его в выдаче поисковиков.

После того, как прошло несколько месяцев после создания ресурса, нужно осуществить его прогон по интернет-каталогам. Существуют такие типы:

- Белые ресурсы позволяют поместить ссылку, при этом не требуется ничего взамен.

- Серые типы требуют размещения ответной веб-ссылки.

Они один раз проверят ее наличие, после этого ссылку можно убрать, так как проверка не повторяется.

Они один раз проверят ее наличие, после этого ссылку можно убрать, так как проверка не повторяется. - Существуют черные каталоги, которые периодически повторяют проверку наличия ссылки на сайте.

Регистрация в каталогах

Это осуществляется вручную или используется специальное программное обеспечение. Для выполнения такой задачи понадобится база этих ресурсов, которую создают самостоятельно или покупают.

Для грамотного прогона сайта необходимо следующее:

- Важно правильно написать название веб-сайта, часто оно является анкором веб-ссылки. Поэтому в нем обязательно должны быть ключевые слова.

- Необходимо сделать хорошее описание, которое будет уникальным.

- Напишите несколько тегов, которые характеризуют продвигаемый ресурс.

Через полгода или год необходимо повторить процедуру прогонки. Это необходимо, так как появляются новые каталоги, исчезают или обновляются старые, некоторые попадают под фильтр. Чтобы увеличить количество веб-ссылок, необходимо выполнять дополнительные прогоны по свежим каталогам.

Наиболее популярные каталоги

- Яндекс.Каталог позволяет попасть в него некоммерческим проектам интересным для пользователей бесплатно. При этом не гарантируется сроков рассмотрения заявки, ни добавления ресурса в каталог. Яндекс способен отклонить заявку, если редактор решит, что сайт не соответствует определенным требованиям. Можно воспользоваться платной регистрацией, но это также не дает гарантий, ресурс должен пройти модерацию, а это не просто. Регистрация в Yandex.Каталог повышает ТИЦ, позволяет добиться переходов на ваш ресурс.

- DMOZ является крупнейшим каталогом сайтов в сети. Он заполняется волонтерами из разных стран мира вручную. Регистрацию нельзя пройти, заплатив деньги. Ресурс должен отвечать многим качественным характеристикам, чтобы попасть туда. Если интернет-сайт размещен в каталоге ДМОЗ, значительно повышается доверие к нему поисковых систем, увеличивается рыночная стоимость ресурса.

- Mail.

ru позволяет разместить веб-сайт на бесплатной основе, но нет 100% гарантии, что интернет-ресурс попадет в каталог. На платной основе владелец сайта получает реальную возможность, но стоит такая услуга недешево. Каталог Майл.ру относится к трастовым интернет-ресурсам. Регистрация в нем дает ряд преимуществ: увеличивается доверие поисковых систем, есть возможность перехода из каталога пользователей на сайт.

ru позволяет разместить веб-сайт на бесплатной основе, но нет 100% гарантии, что интернет-ресурс попадет в каталог. На платной основе владелец сайта получает реальную возможность, но стоит такая услуга недешево. Каталог Майл.ру относится к трастовым интернет-ресурсам. Регистрация в нем дает ряд преимуществ: увеличивается доверие поисковых систем, есть возможность перехода из каталога пользователей на сайт. - Rambler.ru. Попасть в каталог Рамблер несложно, достаточно пройти регистрацию и разместить на своем сайте счетчик. В результате владелец сайта получает отличную ссылку с трастового ресурса. Нужно правильно составить описание добавляемого сайта, чтобы получить посетителей. Чтобы его было проще найти, следует добавить максимум информации в интернет-каталог.

- Aport.ru. Зарегистрировать веб-ресурс в Апорте достаточно просто. Нужно заполнить форму и отослать ее на проверку. После успешного прохождения данной процедуры можно ожидать, что через какое-то время интернет-сайт появится в Aport.

- Каталог Yahoo(aabacosmallbusiness.com).

- Liveinternet.ru известен в интернете своей бесплатной системой статистики. Она считается одной из наиболее качественных систем. Добавить сайт на ресурс несложно, необходимо также установить код счетчика на всех страницах сайта.

- Goon.ru. Попасть в него можно на платной основе или поместить обратную ссылку на главной станице сайта. При бесплатной регистрации ресурс проходит проверку модератором, которая может затянуться на несколько месяцев.

- FB.ru. С помощью этого ресурса можно бесплатно опубликовать статью и поставить несколько ссылок на источник.

- Nofollow.ru предлагает бесплатный вариант регистрации и прохождение этой процедуры на платной основе.

Срок рассмотрения заявки на платной основе составляет 1-6 месяцев. При платной регистрации сайт публикуется на ресурсе сразу после оплаты услуги.

Срок рассмотрения заявки на платной основе составляет 1-6 месяцев. При платной регистрации сайт публикуется на ресурсе сразу после оплаты услуги. - Fis.ru. Площадка для коммерческих сайтов корпоративной направленности.

- Promotion.su является условно белым каталогом. Для регистрации на нем потребуется размещение обратной ссылки или оплата.

- Refer.ru. Позволяет разместить ссылку бесплатно, платно или добавить на сервис статью. Вся информация, предоставленная пользователем, проходит проверку модератором.

- Webplus.info отличается высоким рейтингом в поисковиках. Добавляемый на него веб-сайт проходит обязательную модерацию. Можно установить на своем ресурсе предлагаемый Webplus информер, что увеличит шансы попадания в интернет-каталог.

- Zabor.com является хорошим интернет-каталогом, в который попадают только качественные проекты, необходимо пройти модерацию.

Сюда не принимаются веб-сайты, находящиеся на бесплатном хостинге.

Сюда не принимаются веб-сайты, находящиеся на бесплатном хостинге. - Starogo.net является модерируемым каталогом на различные темы. Принимаются в него качественные веб-сайты, созданные для людей, не поисковых роботов. Присутствие ссылки на ресурсе 41. Старого.net положительно повлияет на посещаемость сайта.

- Catalog.deport.ru представляет собой огромный сборник интернет-сайтов на различные тематики. Предлагает бесплатную регистрацию.

- Nashli.com является качественным модерируемым каталогом. В него интернет-сайты попадают сразу после регистрации. В течении нескольких дней информация будет проверена редактором и при выявлении несоответствия, ссылка удаляется.

- Lermont.ru является каталогом сайтов с автоматической рубрикацией. Все сайты проходит строгую модерацию.

Список других популярных каталогов

- Vsego.

ru

ru - openlinks.ru

- subscribe.ru

- webservis.ru

- ulitka.ru

- sabrina.ru

- s-catalog.ru

- dir.ikernel.org

- irdir.info

- cat.rusbic.ru

- dir.ikernel.org

- addssites.com

- precat.ru

- lati.me

- webest.info

- catalog.monty74.ru

- catalog.rufox.ru

- wmcap.ru

- seocatalog.su

- whitewhite.ru

- alllinks.ru

- klava.ru

- hi-man.ru

- sites-catalogue.net

- i-vd.org.ru

- diary.ru

- t0psites.com

- cataloglinks.ru

- ilinks.ru

- nobius.ru

- wmcap.ru

Способы регистрации

При ручной регистрации можно учесть все имеющиеся на определенных каталогах требования, что обеспечивает большее количество регистраций. Можно контролировать тематику и качество ресурса, куда будет добавляться ссылка. Не нужно засорять веб-станицы обратными ссылками. Но такой метод требует много сил, а также больших затрат времени.

Но такой метод требует много сил, а также больших затрат времени.

Регистрация в автоматическом режиме осуществляется с помощью программного обеспечения. Это можно сделать быстро, но не всегда удается достичь нужного эффекта. При выборе автоматического варианта, можно зарегистрировать веб-сайт во всех каталогах, которые имеются в базе. При грамотном подходе будет получена большая ссылочная масса.

Полуавтоматический режим помогает добиться поставленной цели путем автоматизации однотипных операций. Это позволяет заменить ручной труд без потери качества. Выбор метода зависит от предпочтений пользователя, его возможностей.

Преимущества регистрации в интернет-каталогах

Бесплатная регистрация позволяет увеличить количество прямых переходов пользователей из каталога на продвигаемый веб-ресурс. Страницы каталогов попадают в поисковые выдачи, а оттуда приходят посетители. Продвижение интернет-сайта в поисковиках поможет увеличить поисковый трафик.

Желаемого результата можно добиться только при грамотной обработке веб-ресурса. Для этого правильно составляется сематическое ядро, правильно заполняются формы при регистрации. Если ответное письмо от модератора каталога содержит информацию о наличии проблем с интернет-ресурсом , то следует их устранить.

Для этого правильно составляется сематическое ядро, правильно заполняются формы при регистрации. Если ответное письмо от модератора каталога содержит информацию о наличии проблем с интернет-ресурсом , то следует их устранить.

Выбор каталогов для регистрации ресурса

Для достижения желаемого эффекта необходимо подбирать надежные каталоги, имеющие высокие показатели ТИЦ и PR. Модерируемые веб-ресурсы относят к белым каталогам. Лучшим вариантом является ручная регистрация на ресурсах с высоким рейтингом. Рассмотрение поданной заявки может растянуться на длительное время в некоторых каталогах. Поэтому перед регистрацией рекомендуется внимательно изучить правила ресурса.

Чтобы на сайте была стабильная посещаемость, регистрировать его нужно на проверенных ресурсах с ручной модерацией. Но даже регистрация в Яндекс.Каталоге и DMOZ не гарантирует мгновенного роста посещаемости веб-сайта. Сайт можно зарегистрировать на профильных ресурсах, в региональных каталогах, на сервисах закладок, на хороших досках объявлений.

Теги

Продвижение сайтов

что это такое простыми словами

Про траст сайта, «трастовость» слышали все, кто работает в digital-среде, но что это такое, знает не каждый. Это неизмеримый в абсолютных цифрах и сложносоставный показатель, который поисковые системы учитывают при ранжировании сайтов. Расскажем подробнее.

Что такое траст сайта простыми словами

Траст сайта — это показатель того, насколько убедительным, авторитетным, вызывающим доверие он выглядят с точки зрения поисковых систем. Простыми словами, траст — это степень доверия к сайту.

Чем выше траст сайта, тем проще ему попасть на хорошие позиции в органической выдаче. Просто потому, что у него позитивная репутация в «глазах» поисковых систем.

Читайте также:

Продвижение сайтов в Яндексе в ТОП

Пример: есть сайт Wikipedia. org с многомиллионной аудиторией, жесткой модерацией материалов, с

постоянным пополнением и обновлением контента.

org с многомиллионной аудиторией, жесткой модерацией материалов, с

постоянным пополнением и обновлением контента.

«Википедия» ссылается на менее раскрученный сайт — например, в списке источников к какой-то статье — и поисковые системы видят, что огромный уважаемый ресурс доверяет этому сайту, словно передает ему часть своего авторитета. Поисковые системы тоже начинают более позитивно воспринимать такой сайт.

Ресурс, на который ссылается «Википедия», в свою очередь, тоже ссылается на какие-то сайты, и так может выстраиваться большая цепочка сайтов, связанных ссылками. Чем ближе в этой цепочке ресурс будет к авторитетному первоисточнику, тем больше траста он получит. Систему передачи траста можно сравнить с теорией 6 рукопожатий. Тот, кто может добраться до президента через 2 рукопожатия, будет более авторитетным в глазах окружающих чем тот, кому потребуется 6 рукопожатий.

Читайте также:

Внешняя оптимизация сайта: как продвигать сайт с помощью сторонних ресурсов

Почему траст важен для сайта

Траст сайта — это как билет в партер, а точнее, на хорошие позиции в органической выдаче. Так происходит потому, что поисковые системы заинтересованы показывать пользователям самый качественный контент. И в результате сайты с высоким трастом:

Так происходит потому, что поисковые системы заинтересованы показывать пользователям самый качественный контент. И в результате сайты с высоким трастом:

- Лучше ранжируются по высококонкурентным запросам.

- При прочих равных оказываются выше в органической выдаче.

- Чаще посещаются роботами поисковых систем — контент трастовых сайтов быстрее индексируется, что важно и для новостных сайтов, и для тематических блогов.

- Реже попадают под фильтры поисковых систем — системы относятся к таким сайтам более лояльно.

Читайте также:

Действующие фильтры Google: проявление, диагностика и устранение причин

Что влияет на траст сайта

Возраст сайта

Чем старше сайт — тем больше доверия к нему у поисковых систем. Поэтому многие владельцы доменов на период разработки сайта размещают на домене заглушку-анонс, чтобы сайт был проиндексирован как можно раньше.

Возраст домена

Часть пользователей интернета решает вопрос с возрастом сайта, покупая домен, который ранее уже использовался. Это оправдано, если на домене располагался сайт схожей тематики или, по крайней мере, ресурс, который не вызывал вопросов у поисковых систем. В этом случае продвижение сайта может идти чуть проще.

Если же на домене производственной компании раньше размещался дорвей, магазин для взрослых, немодерируемый «мусорный» каталог — такой возрастной домен только помешает продвижению сайта и набору траста.

Рекомендуем проверять домены с историей перед покупкойВыбор доменной зоны

Зона, или домен верхнего уровня — то, что мы видим справа от точки после имени сайта. Исторически так сложилось, что некоторые доменные зоны замусорены низкокачественными сайтами, и с течением времени поисковые системы стали относиться к ним с подозрением. Есть смысл выбирать доменную зону с хорошей репутацией, к которой лояльно относятся поисковые системы. К таким относятся зоны:

К таким относятся зоны:

- .ru,

- .com,

- .net,

- .org,

- .su,

- .biz,

- .edy — для образовательных проектов,

- рф — для поисковой системы «Яндекс».

К числу неблагополучных доменных зон относятся:

- .info,

- .co.cc,

- .in,

- .cn.

Читайте также:

Домен: что это такое, определение, примеры, «правильное» имя сайта

Количество и качество исходящих ссылок

Исходящих ссылок не должно быть слишком много, чтобы поисковые системы не заподозрили ресурс в размещении ссылок за деньги — с этим явлением борются и «Яндекс» и Google. Но есть нюанс. Если вы ссылаетесь на трастовые ресурсы — сайты государственных органов, крупные популярные проекты, соцсети, маркетплейсы, сервисы самих поисковых систем — этим немного, но передаете своему сайту их траст. Если ссылки ведут на мусорные, мелкие, молодые ресурсы, пользы они не приносят: напротив, доверия поисковых систем к сайту будет падать.

Если ссылки ведут на мусорные, мелкие, молодые ресурсы, пользы они не приносят: напротив, доверия поисковых систем к сайту будет падать.

Качество внешнего ссылочного профиля

Для набора авторитетности важно, чтобы на сайт ссылались трастовые тематические ресурсы. Ссылки на сайт по продаже автомобильной резины с форума вышивальщиц не добавят траста, а ссылка с маркетплейса или с форума автолюбителей будет полезна.

Хорошо, если внешние ссылки будут разными — анкорными и безанкорными. Безанкорные с точки зрения поисковых систем имеют больший вес. Поисковые системы следят за тем, как растет внешний профиль каждого сайта: при слишком быстром росте и нетематических сайтах-донорах вместо топа органической выдачи можно попасть под санкции.

Поведенческие факторы

Особенно бдительно следит за ними «Яндекс». Его поисковые роботы отслеживают:

- количество посетителей;

- количество отказов;

- время пребывания на сайте;

- внутренний серфинг;

- взаимодействие с формами захвата и корзиной;

- количество повторных обращений к ресурсу.

Чем более лояльны к сайту посетители, чем больше времени на нем проводят и чем чаще возвращаются — тем лучше для набора траста. При хороших поведенческих факторах искусственный интеллект делает вывод, что ресурс решает проблемы и задачи пользователей, и относится к такому ресурсу с доверием.

Качество контента

Уникальный, хорошо структурированный, полно раскрывающий тему и отвечающий на вопросы пользователей контент — обязательная составляющая сайта, которому доверяют поисковые системы.

Поисковые системы не любят тексты, перенасыщенные ключевыми словами, дублированный контент, низкокачественные статьи без форматирования.

Читайте также:

Копирайтинг: что это такое, что должен знать и уметь копирайтер, сколько он зарабатывает

Количество и качество рекламы

На многих сайтах размещаются рекламные блоки. Поисковые системы относятся к этому с пониманием, если:

- количество рекламы не выходит за рамки разумного;

- рекламные блоки не выглядят как заголовки таблоидов.

Массовый рекламный контент, реклама для взрослых и кликбейт обесценивают ресурс в восприятии поисковых систем.

В этом примере с рекламными блоками явный перебор: еще и рекламное видео выскакиваетКак получить больше доверия от поисковых систем

Нет единого алгоритма действий. Нет инструкции вида «хотите повысить траст сайта — сделайте сначала то, затем это, а потом 2 раза в неделю вот это». Есть подборка советов, на которые можно ориентироваться с учетом именно вашей ситуации:

- Проверяйте доступность сайта. Он должен быть размещен на надежном хостинге и постоянно доступен пользователям, чтобы набирать авторитетность. Имеет значение и скорость загрузки сайта — как ее можно проверить, прочитайте в статье, посвященной этой теме.

- Проверяйте сайт на ошибки в html-коде. Не просто выявляйте, но и оперативно устраняйте их.

- Работайте над качеством контента. Добавьте разнообразия форматов, позаботьтесь о постоянном обновлении, следите за уникальностью не только текстов, но и изображений.

Структурируйте контент с помощью заголовков, таблиц, списков, выделения цитат.

Структурируйте контент с помощью заголовков, таблиц, списков, выделения цитат. - Закрывайте сомнительные ссылки от индексации. При размещении ссылок на сайты с низким трастом (если это по каким-то причинам необходимо) используйте атрибут nofollow, чтобы поисковые системы не индексировали такую ссылку и не снижали траст.

- Актуализируйте контактные данные. Особенно это касается коммерческих ресурсов, которые продвигаются преимущественно в «Яндексе». Эта поисковая система может проверять корректность адресов и телефонов.

- Работайте над юзабилити сайта. Удобная навигация влияет на поведение пользователей — поведенческие факторы во многом определяют степень доверия поисковых систем.

- Не дублируйте контент.

Актуально для интернет-магазинов: даже если товарные позиции похожи, постарайтесь делать их описания разными. Разными должны быть и метатеги, их уникальность в пределах сайта учитывают поисковые системы.

Актуально для интернет-магазинов: даже если товарные позиции похожи, постарайтесь делать их описания разными. Разными должны быть и метатеги, их уникальность в пределах сайта учитывают поисковые системы. - Прорабатывайте внутреннюю перелинковку.В качестве примера можно ориентироваться на трастовую Википедию… …в каждой статье ресурса есть помимо ссылок на источники еще и внутренние ссылки

- Дорабатывайте дизайн. Все в мире меняется, меняются и тенденции в дизайне сайтов. То, что выглядело современно 10 лет назад, сегодня воспринимается как архаика. Вряд ли искусственный интеллект может оценивать дизайн сайта по критерию «современно» или «несовременно», но легкость дизайна, воздух, адаптивность, неперегруженность страниц и кода он оценит.

- Грамотно работайте с внешним ссылочным профилем. Для траста сайта полезно, чтобы ссылочная масса прирастала постепенно, регулярно и естественно.

Хорошо, если внешние ссылки ведут не только на главную страницу сайта, но и на внутренние страницы. Важно, чтобы часть внешних ссылок была безанкорной. Лучше не использовать закупку ссылок, а продвигаться в соцсетях, в сервисах Google и «Яндекса», с помощью размещения гостевых статей и постов.

Хорошо, если внешние ссылки ведут не только на главную страницу сайта, но и на внутренние страницы. Важно, чтобы часть внешних ссылок была безанкорной. Лучше не использовать закупку ссылок, а продвигаться в соцсетях, в сервисах Google и «Яндекса», с помощью размещения гостевых статей и постов.

Читайте также:

Инструкция по визуальному оформлению текста

Присоединяйтесь к нашему Telegram-каналу!

- Теперь Вы можете читать последние новости из мира интернет-маркетинга в мессенджере Telegram на своём мобильном телефоне.

- Для этого вам необходимо подписаться на наш канал.

Как проверить трастовость сайта

Есть несколько специализированных сервисов, которые оценивают траст сайта. Оценка происходит по условной шкале, так как единой градации не существует.

Сервис Xtool

Сайт:https://xtool.ru/

Простой русскоязычный сервис, который оценивает траст сайта с точки зрения «Яндекса»После ввода URL сайта или его определенной страницы выдает 12 вкладок с информацией по сайту, которая влияет на расчет траста. В том числе это посещаемость, количество внешних и внутренних ссылок, возраст сайта, индекс качества сайта (ИКС).

В том числе это посещаемость, количество внешних и внутренних ссылок, возраст сайта, индекс качества сайта (ИКС).

Общая оценка выше 7 — хороший показатель траста сайта.

Сервис Checktrast

Сайт:https://checktrust.ru/

Сервис разработан для оценки сайтов-доноров при продвижении внешними ссылкамиПроверка дает немало полезной информации, от возраста домена от его первого упоминания, до общей оценки траста сайта по 100-балльной шкале (свыше 60 — отличный показатель). Сервис подскажет, был ли сайт под санкциями, оценит время его загрузки, количество входящих и исходящих ссылок.

Также оценить траст можно на сервисах комплексного анализа.

Сервис Serpstat

Сайт:https://serpstat.com/ru/

Комплексный анализ в том числе покажет траст сайта по 100-балльной шкалеРезультат можно посмотреть в разделе «Анализ ссылок». Помимо траста, сервис покажет ключевые слова, по которым продвигается сайт, и его позицию в органической выдаче, список сайтов-конкурентов, видимость сайта и его трафик.

Читайте также:

16 источников бесплатного трафика для вашего сайта

Сервис MegaIndex

Сайт:https://ru.megaindex.com/

Сервис состоит из множества приложений для анализа сайта по разным параметрамАнализ траста сайта в сервисе строится на данных о посещаемости и видимости сайта в основных поисковых системах. Показатель траста отображается в разделе внешних ссылок и называется Megaindex TrustRank.

Делаем выводы

Траст сайта — это уровень доверия поисковых систем к нему. Траст влияет на продвижение сайта и рассчитывается исходя из множества факторов, от видимости сайта и качества контента до поведения посетителей ресурса.

Повлиять на траст сайта можно улучшая его качество в целом и постоянно обновляя контент. Улучшить траст сайта невозможно раз и навсегда — его периодически нужно отслеживать при помощи специальных сервисов. И устранять недочеты, которые снижают доверие к ресурсу со стороны поисковых систем.

И устранять недочеты, которые снижают доверие к ресурсу со стороны поисковых систем.

Продвижение сайта в ТОП-10

- Оплата по дням нахождения в ТОП

- Подбираем запросы, которые приводят реальных покупателей!

лучшие «бесплатные» ссылки для сайта — SEO на vc.ru

Что такое ссылки-сабмиты?

7288 просмотров

Это размещенная ссылка с текстом на площадках, где каждый может зарегистрироваться и оставить эту информацию. Это максимально безопасный метод разместить ссылку на сайт. Максимально естественный. Если делать своими руками, то еще и бесплатный.

Примеры таких сервисов:

- reddit.com

- ello.co

- medium.com

- telegra.ph

- disqus.com

Для чего нужны сабмиты? Как мы используем для своих ресурсов

Естественный рост ссылочного профиля

Для SEO важен плавный рост реферальных доменов. Если у сайта нет жирных инфоповодов, то ссылочный профиль должен быть без резких падений и скачков

Если у сайта нет жирных инфоповодов, то ссылочный профиль должен быть без резких падений и скачков

Разбавление ссылочного профиля

Подтвержденных данных данных, что это влияет на SEO, нет. Но я, как и многие, верую в данную штуку. Считаю, чем разнообразнее ссылочный профиль, тем лучше.

Ссылки сабмиты для меня — это подушка безопасности в линкбилдинге.

Повышение трастовости домена

Это тоже фактор, который сложно доказать, но я в него верю. Верю в то, что если есть ссылки на сайт с проверенных, трастовых ресурсов, то это сильно влияет на продвижение вашего сайта. Это весьма важно для молодых сайтов

Помогает SERM

Данный метод поможет забить выдачу по брендовым запросам, что усложнит конкурентам делать свое «черные делишки»

Какие типы ссылок сабмитов бывают?

Сабмиты — это обобщенное название разных ссылочных стратегий, где можно своими руками добыть ссылки

Мы выделяем следующие типы

Директории — это известные каталоги и справочники, где можно рассказать о бизнесе и поставить ссылку. Таких сайтов уйма под каждый регион. Собрать большую базу не составляет труда

Таких сайтов уйма под каждый регион. Собрать большую базу не составляет труда

Сайты поиска работы. Регистрируйтесь как работодатель и/или соискатель. Добавьте инфо о компании, сделайте на ссылку на сайт. Если за регистрацию не нужно платить, то получиться разместить ссылку бесплатно. На платных ресурсах также стоит заводить профили. Условно за небольшие деньги можно получить норм ссылку

Видеохостинги и подкасты — это площадки по типу vimeo.com, soundcloud.com. Генерируете контент, размещаете. Нужно потратить немного времени для генерации контента и найти поле, чтоб разместить ссылку на сайт.

Сервисы размещения документов и презентаций — это slideshare, calameo.com и т.д. Нужен контент с полезной информацией и все.

Контент можно миксовать между разными типами площадок. Важно следить, чтобы он оставался уникальным. Как пример, можно презентацию делать в формате видео и размещать на видеохостингах.

Профили форумов и соцсетей. Это достаточно простой тип ссылок. Собрать базу не составит трудности. Важно, по максимуму заполняйте все поля при регистрации. Профили лучше создавать от имени человека имеющего связь с компанией.

Это достаточно простой тип ссылок. Собрать базу не составит трудности. Важно, по максимуму заполняйте все поля при регистрации. Профили лучше создавать от имени человека имеющего связь с компанией.

Web2.0 — это давно известные всем сайты типа blogspot, wordpress.com и т.д. Для успешной индексации позаботьтесь о качественном контенте. К текстам хорошо будут смотреться тематические картинки.

Рекомендаций для построения ссылок сабмитов

Проверяйте сайты перед регистрацией. При анализе площадки обращайте внимание на: DR и UR по Ahrefs, открыта ли страница индексации и сканирование. Как формируется ссылка: через редирект, js и т.д. Важно понять, сможет ли бот перейти по такой ссылке. Важно посмотреть кеш похожей страницы в Гугле. Бывает такое, что сама страницы не индексируется, но бот может переходить по ссылкам. Это делает конструкцией <META NAME=»ROBOTS» CONTENT=»NOINDEX, NOFOLLOW»>. Такие площадки можно брать в работу при условии, что на такие профили/страницы есть ссылки с самого сайта и при условии, что ссылка с профиля не содержит атрибут rel=»nofollow»

А как влияют ссылки сабмиты на сайт, на SEO?

О пользе такого метода линкбилдинга недавно делал пост у себя в фейсбуке.

Один из наших сайтов, который на данный момент продвигается только таким методом линкбилдинга. Гео — весь мир, языки — несколько. Если интересно, что за сайт, пишите в фейсбук комментарий к посту

как отрабатывают ссылки-сабмиты на молодом сайте

А есть какая-то база, чтоб уже начать проставлять бесплатно ссылки?

Основную базу, которую мы используем — это каталог сайтов knowem.com, соц сети, профили с трастовых ресурсов, сайты презентаций, видеохостинги, WEB 2.0 сайты и т.д. Данный вид линкбилдинга мы делали своих сайтов, но спрос рождает предложение, и мы стали это делать для других SEO команд. Это когда ты понимаешь, что нужно, а времени сетапить процесс просто нету.

Начать проставлять ссылки можете с этой базы —

Ссылки-сабмиты — это проектная работа. Если у вас несколько сайтов в продвижении, просто не имеет смысла сетапить данный процесс, т.к. дороже выйдет, чем заказать у нас

На самом дорогом тарифе получается $1,34 за ссылку, что дешевле любых крауд ссылок

А вы строите такие ссылки сабмиты для своего сайта?

Поделитесь пожалуйста в комментариях

Английские трастовые сайты — жирные ссылки для английских проектов

Posted on By seodiz_baza_

Знаю что некоторые веб мастера имеют свои проекты и в англоязычной части интернета, думаю для них будет полезен этот список социальных англоязычных закладок и бесплатных каталогов.

Многие сайты из этого списка позволят вам не только получить открытые индексируемые и что немаловажно — тематические обратные ссылки совершенно бесплатно, которые повлияют на ТИЦ и PR вашего сайта, добавят ему траста в глазах поисковых систем, а так-же позволят существенно увеличить на него трафик, поскольку являются очень посещаемыми и трастовыми (не только для поисковиков, но и для посетителей) ресурсами.

Практически каждый из тематических сайтов в этом списке имеет солидный возраст и доверие (траст, англ. trust) поисковых систем, поэтому для продвижения будет полезна даже закрытая от индексирования тематическая ссылка, а открытой вообще цены нет. Жалко что в русскоязычном интернете нет таких ресурсов, хотя если бы они появились, то думаю их в момент бы заспамили всякими говноссылками.

| Сайт | Тематика | PR | ТИЦ | Посещаемость (Alexa) | DoFollow |

|---|---|---|---|---|---|

http://armchairgm. wikia.com/Main_Page wikia.com/Main_Page | Спорт | 4 | 10 | 200 | НЕТ |

| http://www.autospies.com/ | Автомобили | 5 | 80 | 49,000 | НЕТ |

| http://ballhyped.com/ | Спорт | 5 | 0 | 326,000 | НЕТ |

| http://www.bizsugar.com/ | Бизнес, маркетинг | 6 | 10 | 5,534 | ДА |

| http://blogengage.com/ | Блогосфера и социальные сети | 4 | 0 | 8,000 | ДА |

| http://www.blokube.com/ | Блогосфера и социальные сети | 2 | 0 | 18,000 | ДА |

| http://buzzflash.com/ | Новости политики | 7 | 40 | 11,000 | ДА |

| http://www.care2.com/ | Здоровый образ жизни, права человека и защита животных | 6 | 200 | 1,800 | ДА |

| http://chictini.com/ | Мода | 5 | 0 | 79,000 | Yes |

http://www. dealigg.com/ dealigg.com/ | Аукционы, торговля | 4 | 10 | 6,000 | НЕТ |

| http://www.designfloat.com/ | Дизайн и все что с ним связано | 6 | 110 | 7,500 | ДА |

| http://developersniche.com/ | Разработка | 2 | 0 | 120,000 | ДА |

| http://digg.com/ | Общетематический | 8 | 10,000 | 168 | ДА |

| http://www.dnhour.com/ | Домены, хостинг | 4 | 0 | 78,000 | НЕТ |

| http://dotnetkicks.com/default.aspx | Программирование | 6 | 30 | 50,000 | НЕТ |

| http://www.dzone.com/links/index.html | Программирование | 6 | 150 | 3,000 | ДА |

| http://www.fark.com/ | Разные новости | 8 | 275 | 2,812 | НЕТ |

| http://www.graphic-design-links.com/ | Дизайн, графика | 4 | 0 | 50,000 | ДА |

http://news. ycombinator.com/ ycombinator.com/ | Веб разработка, новости | 7 | 130 | 1,500 | ДА |

| http://www.iliketotallyloveit.com/ | Онлайн шопинг, покупки | 4 | 0 | 131,00 | ДА |

| http://www.inboundmarketing.com/news | Маркетинг, статьи | 5 | 10 | 27,000 | НЕТ |

| http://www.infieldparking.com/ | Автоспорт, гонки | 3 | 0 | 500,000 | ДА |

| http://www.kaboodle.com/ | Стиль, мода | 6 | 120 | 2,100 | ДА |

| http://www.killerstartups.com/ | Бизнес, стартапы | 6 | 50 | 5,672 | НЕТ |

| http://www.metafilter.com/ | Общетематический | 7 | 120 | 1,500 | ДА |

| http://www.mmosocialnetwork.com/ | Манимейкинг, заработок | 3 | 0 | 200,000 | ДА |

| http://www.newsvine.com/ | Новости | 7 | 550 | 2,000 | НЕТ |

http://www. nowpublic.com/ nowpublic.com/ | Общетематический | 6 | 170 | 6,916 | НЕТ |

| http://www.pixelgroovy.com/ | Веб дизайн | 4 | 10 | 160,000 | ДА |

| http://reddit.com/ | Общетематический | 8 | 7,300 | 113 | ДА |

| http://www.seotagg.com/ | SEO, раскрутка | 3 | 146,000 | 10 | ДА |

| http://slashdot.org/ | Новости | 8 | 1,600 | 1,320 | ДА |

| http://www.smallbusinessbrief.com/ | Новости малого бизнеса | 6 | 20 | 15,000 | ДА |

| http://sphinn.com/ | SEO, новости, маркетинг | 6 | 0 | 339,000 | ДА |

| http://www.stumbleupon.com/ | Общетематический | 8 | 7,700 | 121 | ДА |

| http://www.stylehive.com/ | Мода | 6 | 40 | 10,530 | НЕТ |

http://www. subbmitt.com/ subbmitt.com/ | Новости | 2 | 0 | 50,000 | ДА |

| http://tipd.com | Финансы | 6 | 10 | 11,000 | ДА |

| http://www.thisnext.com/ | Шоппинг, покупки онлайн | 6 | 70 | 8,000 | НЕТ |

| http://www.tweako.com/ | Технологии | 3 | 10 | 28,000 | Ссылки в комментах ДА |

| http://www.valueinvestingnews.com/ | Инвестиции | 4 | 10 | 205,000 | ДА |

| http://wpscoop.com/ | Сообщество Вордпресс | 4 | 0 | 66,000 | ДА |

Конечно самый лучший эффект для продвижения по моему мнению будут иметь сайты новостей, поскольку для каждой новости там будет отводиться отдельная страница с меньшим количеством ссылок чем в закладках, а система голосования за статьи будет давать дополнительные бонусы.

При помощи ресурсов из этого списка можно добывать трастовые обратные ссылки и для русскоязычных сайтов, но для этого вам понадобиться хорошее знание английского языка, чтобы писать статьи и переводить заголовки ваших постов.

Читайте также: списки закладки каталоги ссылки бесплатно

- Гостевые посты — что писать в гостевых постах и где разместить

- Список сайтов и блогов для размещения гостевых постов

- Социальные закладки — проверено мин нет!

- Каталоги статей — провереный список каталогов статей

- Что такое трекбек (trackback) и зачем он нужен

- Доски объявлений как средство получения бесплатных ссылок

- От чего зависит вес ссылок и какие ссылки самые жирные

- Обратные ссылки с RSS агрегаторов

- Источники обратных ссылок, виды источников и степень эффективности

- Обратные ссылки с каталогов статей

Visual Studio Code Workspace Доверьтесь безопасности

Visual Studio Code серьезно относится к безопасности и хочет помочь вам безопасно просматривать и редактировать код независимо от источника или первоначальных авторов. Функция Workspace Trust позволяет вам решить, может ли код в папке вашего проекта выполняться VS Code и расширениями без вашего явного одобрения.

Примечание : Если вы сомневаетесь, оставьте папку в ограниченном режиме. Вы всегда можете включить доверие позже.

Безопасный просмотр кода

Здорово, что так много исходного кода доступно в общедоступных репозиториях и файловых ресурсах. Независимо от задачи или проблемы кодирования, вероятно, где-то уже есть хорошее решение. Также здорово, что существует так много мощных инструментов кодирования, которые помогут вам понять, отладить и оптимизировать ваш код. Однако использование кода и инструментов с открытым исходным кодом сопряжено с риском, и вы можете оставить себя открытым для выполнения вредоносного кода и эксплойтов.

Workspace Trust обеспечивает дополнительный уровень безопасности при работе с незнакомым кодом, предотвращая автоматическое выполнение любого кода в вашей рабочей области, если рабочая область открыта в «Ограниченном режиме».

Примечание .

Термины «рабочая область» и «папка» широко используются в пользовательском интерфейсе и документации VS Code. Вы можете думать о «рабочей области» как о папке с дополнительными метаданными, созданными и используемыми VS Code.

Ограниченный режим

При появлении запроса в диалоговом окне Workspace Trust, если вы выберете Нет, я не доверяю авторам , VS Code перейдет в ограниченный режим, чтобы предотвратить выполнение кода. Верхнее рабочее место отобразит баннер со ссылками на Управление вашей папкой с помощью редактора Workspace Trust и Узнать больше о Workspace Trust (что возвращает вас к этой документации).

Вы также увидите значок ограниченного режима в строке состояния.

Ограниченный режим пытается предотвратить автоматическое выполнение кода, отключая или ограничивая работу нескольких функций VS Code: задач, отладки, настроек рабочей области и расширений.

Чтобы просмотреть полный список функций, отключенных в ограниченном режиме, вы можете открыть редактор Workspace Trust по ссылке Управление в баннере или щелкнув значок «Ограниченный режим» в строке состояния.

Примечание : Workspace Trust не может предотвратить выполнение кода вредоносным расширением и игнорирование ограниченного режима . Вы должны устанавливать и запускать только те расширения, которые поставляются известным издателем, которому вы доверяете.

Задачи

Задачи могут запускать сценарии и двоичные файлы инструментов, а поскольку определения задач определены в рабочей области .vscode , они являются частью зафиксированного исходного кода для репозитория и доступны каждому пользователю этого репозитория. Если бы кто-то создал вредоносную задачу, ее мог бы незаметно запустить любой, кто клонировал этот репозиторий.

Если вы попытаетесь запустить или даже перечислить задачи ( Terminal > Run Task… ) в ограниченном режиме, VS Code отобразит приглашение доверять папке и продолжить выполнение задачи. Отмена диалогового окна оставляет VS Code в ограниченном режиме.

Отладка

Подобно запуску задачи VS Code, расширения отладки могут запускать двоичные файлы отладчика при запуске сеанса отладки. По этой причине отладка также отключается, когда папка открыта в ограниченном режиме.

Если вы попытаетесь запустить сеанс отладки ( Выполнить > Начать отладку ) в ограниченном режиме, VS Code отобразит запрос на доверие к папке и продолжит запуск отладчика. Отмена диалогового окна оставляет VS Code в ограниченном режиме и не запускает сеанс отладки.

Настройки рабочей области

Настройки рабочей области хранятся в папке . в корне вашей рабочей области и, следовательно, доступны всем, кто клонирует репозиторий рабочей области. Некоторые настройки содержат пути к исполняемым файлам (например, бинарным файлам линтера), которые, если указать на вредоносный код, могут нанести ущерб. По этой причине существует набор параметров рабочей области, которые отключаются при работе в ограниченном режиме. vscode

vscode

В редакторе Workspace Trust есть ссылка для отображения параметров рабочей области, которые не применяются. Щелкнув по ссылке, вы откроете редактор настроек с областью действия Тег @tag:requireTrustedWorkspace .

Расширения

Экосистема расширений VS Code невероятно богата и разнообразна. Люди создали расширения, чтобы помочь с любой задачей программирования или настройкой редактора. Некоторые расширения обеспечивают полную поддержку языков программирования (IntelliSense, отладка, анализ кода), а другие позволяют воспроизводить музыку или

иметь виртуальных питомцев.

Большинство расширений запускают код от вашего имени и потенциально могут причинить вред. Некоторые расширения имеют настройки, которые могут привести к их злонамеренным действиям, если они настроены на запуск неожиданного исполняемого файла. По этой причине расширения, которые явно не выбрали Доверие рабочей области, по умолчанию отключены в Ограниченном режиме.

Вы можете просмотреть статус установленного расширения, щелкнув ссылку расширения отключены или имеют ограниченную функциональность в редакторе Workspace Trust, который отображает представление расширений с областью действия с фильтром @workspaceUnsupported .

Отключено в ограниченном режиме

Расширения, которые явно не указали, что они поддерживают работу в ограниченном режиме, показаны в Отключено в ограниченном режиме 9раздел 0009. Автор расширения также может указать, что он никогда не хочет включаться в ограниченном режиме, если он определяет, что его расширение может быть использовано не по назначению модификациями (настройками или файлами) в рабочей области.

Ограничено в ограниченном режиме

Авторы расширений также могут оценить свои расширения на наличие возможных уязвимостей безопасности и заявить, что они имеют ограниченную поддержку при работе в ограниченном режиме. Этот режим означает, что расширение может отключить некоторые функции или функции, чтобы предотвратить возможный эксплойт.

Расширения могут добавлять пользовательский текст к значку доверия рабочей области представления «Расширения», объясняющий ограничение при работе в ненадежной папке.

Например, встроенное расширение PHP VS Code ограничивает использование параметра php.validate.executablePath доверенными папками, поскольку переопределение этого параметра может привести к запуску вредоносной программы.

Вы можете переопределить уровень поддержки Workspace Trust расширения, используя extensions.supportUntrustedWorkspaces , описанный в разделе «Включение расширений» ниже.

Если вы попытаетесь установить расширение в ограниченном режиме, вам будет предложено либо доверять рабочей области, либо просто установить расширение. Если расширение не поддерживает Workspace Trust, оно будет установлено, но отключено или будет работать с ограниченной функциональностью.

Примечание . Авторы расширений могут узнать, как обновить свои расширения для поддержки Workspace Trust, прочитав Руководство по расширению Workspace Trust.

Доверие к рабочей области

Если вы доверяете авторам и сопровождающим проекта, вы можете доверять папке проекта на вашем локальном компьютере. Например, обычно безопасно доверять репозиториям известных организаций GitHub, таких как github.com/microsoft или github.com/docker.

Первоначальный запрос доверия рабочей области при открытии новой папки позволяет вам доверять этой папке и ее вложенным папкам.

Вы также можете открыть Редактор рабочей области и быстро изменить доверенное состояние папки.

Существует несколько способов вызвать диалоговое окно редактора рабочей области.

В ограниченном режиме:

- Баннер ограниченного режима Управление ссылкой

- Элемент строки состояния ограниченного режима

Вы также можете в любое время использовать:

- Рабочие пространства: команда Manage Workspace Trust из палитры команд (⇧⌘P (Windows, Linux Ctrl+Shift+P))

- Управление рабочей областью Доверьтесь из Управление механизмом на панели действий

Выбор папок

Если вы доверяете папке, она добавляется в список Trusted Folders & Workspaces , отображаемый в редакторе Workspace Trust.

Вы можете вручную добавлять, редактировать и удалять папки из этого списка, а активная папка, обеспечивающая доверие, выделена жирным шрифтом.

Выбор родительской папки

Когда вы доверяете папке с помощью редактора Workspace Trust, у вас есть возможность доверять родительской папке. Это применит доверие к родительской папке и всем вложенным папкам.

Это применит доверие к родительской папке и всем вложенным папкам.

Это может быть полезно, если в одной папке находится много папок с надежным содержимым.

При открытии подпапки в доверенном родительском каталоге вы не увидите обычную кнопку Не доверять , чтобы вернуть вас в ограниченный режим, вместо этого появится текст, указывающий, что ваша папка является доверенной из-за другой папки.

Вы можете добавлять, изменять и удалять записи родительской папки из списка Доверенные папки и рабочие области .

Конфигурации папок

Как упоминалось выше, вы можете доверять родительской папке, и все подпапки будут доверенными. Это позволяет вам контролировать Workspace Trust через расположение репозитория на диске.

Например, вы можете поместить все доверенные репозитории в родительскую папку «TrustedRepos», а незнакомые репозитории — в другую родительскую папку, например «ForEvaluation». Вы бы доверяли папке «TrustedRepos» и выборочно доверяли папкам в «ForEvaluation».

Вы бы доверяли папке «TrustedRepos» и выборочно доверяли папкам в «ForEvaluation».

├── TrustedRepos — клонировать доверенные репозитории в эту родительскую папку └── ForEvaluation — клонировать экспериментальные или незнакомые репозитории в эту родительскую папку

Вы также группируете и устанавливаете доверие к своим репозиториям, группируя их в родительских папках организации.

├── github/microsoft — клонировать репозитории определенной организации в эту родительскую папку

├── github/{myforks} - Поместите свои разветвленные репозитории в эту родительскую папку.

└── local — локальные неопубликованные репозитории

Включение расширений

Что произойдет, если вы хотите использовать ограниченный режим, но ваше любимое расширение не поддерживает Workspace Trust? Это может произойти, если расширение, хотя и полезное и функциональное, активно не поддерживается и не объявило о своей поддержке Workspace Trust. Чтобы справиться с этим сценарием, вы можете переопределить состояние доверия расширения с помощью

Чтобы справиться с этим сценарием, вы можете переопределить состояние доверия расширения с помощью extensions.supportUntrustedWorkspaces параметр.

Примечание : Будьте осторожны, переопределяя поддержку Workspace Trust расширения. Возможно, у автора расширения есть веская причина отключить свое расширение в ограниченном режиме. Если вы сомневаетесь, обратитесь к автору расширения или просмотрите последние журналы изменений, чтобы получить больше информации.

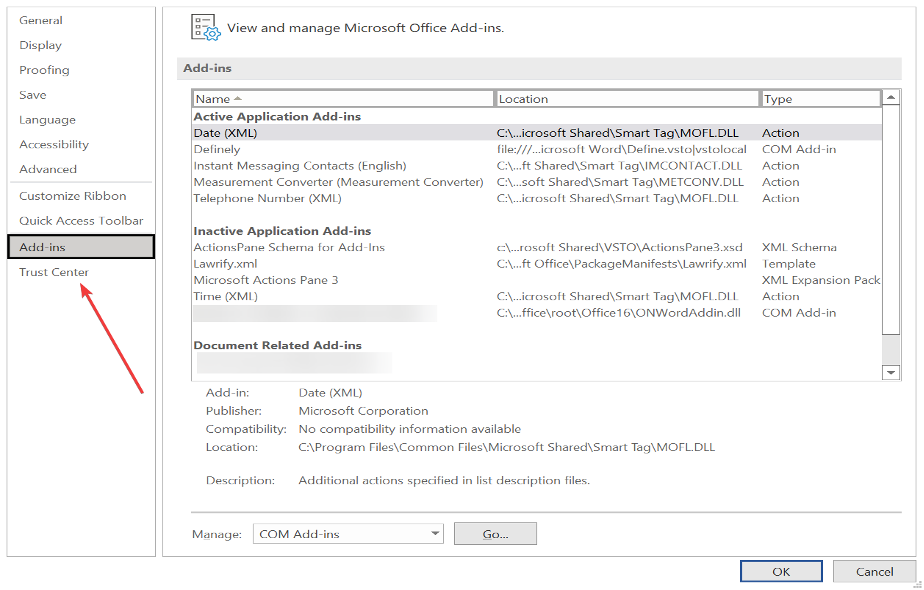

Если вы откроете редактор настроек (⌘, (Windows, Linux Ctrl+,)) и выполните поиск «расширения доверия», вы можете найти расширения : поддержка ненадежных рабочих областей , который имеет ссылку Изменить в settings.json .

Выберите эту ссылку, и вы перейдете к своему пользовательскому файлу settings.json с новой записью для extensions.supportUntrustedWorkspaces . Этот параметр принимает объект со списком идентификаторов расширений, их статусом поддержки и версией. Вы можете выбрать любое из установленных расширений с помощью предложений IntelliSense.

Вы можете выбрать любое из установленных расширений с помощью предложений IntelliSense.

Ниже вы можете увидеть запись settings.json для расширения Prettier.

"extensions.supportUntrustedWorkspaces": {

"esbenp.prettier-vscode": {

"поддерживается": правда,

"версия": "6.4.0"

},

}, Вы можете включить или отключить поддержку Workspace Trust с помощью атрибута support . Атрибут версии указывает точную применимую версию расширения, и вы можете удалить поле версии, если хотите установить состояние для всех версий.

Если вы хотите узнать больше о том, как авторы расширений оценивают и определяют, какие функции следует ограничить в ограниченном режиме, вы можете прочитать Руководство по расширению Workspace Trust.

Открытие ненадежных файлов

Если вы открываете файл, расположенный за пределами доверенной папки, VS Code обнаружит, что файл получен откуда-то за пределами корня папки, и предложит вам продолжить открытие файла или открыть файл в новом окне в ограниченном режиме. Открытие в ограниченном режиме — самый безопасный вариант, и вы всегда можете повторно открыть файл в исходном окне VS Code, как только определите, что файл заслуживает доверия.

Открытие в ограниченном режиме — самый безопасный вариант, и вы всегда можете повторно открыть файл в исходном окне VS Code, как только определите, что файл заслуживает доверия.

Если вы не хотите получать запрос при открытии файлов из внешних доверенных рабочих областей, вы можете установить security.workspace.trust.untrustedFiles с по открыть . Вы также можете установить security.workspace.trust.untrustedFiles на newWindow , чтобы всегда создавать новое окно в ограниченном режиме. Проверка параметра Запомнить мое решение для всех рабочих областей в диалоговом окне ненадежных файлов применяет ваш выбор к настройке пользователя security.workspace.trust.untrustedFiles .

Открытие ненадежных папок

При работе с многокорневыми рабочими пространствами с несколькими папками, если вы попытаетесь добавить новую папку в доверенное многокорневое рабочее пространство, вам будет предложено решить, доверяете ли вы файлам в этой папке или нет, все рабочее пространство переключится в ограниченный режим.

Пустые окна (без открытой папки)

По умолчанию, если вы открываете новое окно VS Code (экземпляр) без открытия папки или рабочей области, VS Code запускает окно с полным доверием. Все установленные расширения включены, и вы можете использовать пустое окно без ограничений.

Когда вы открываете файл, вам будет предложено открыть ненадежный файл, поскольку для него нет родительской папки.

Вы можете переключить пустое окно в ограниченный режим с помощью редактора Workspace Trust (выберите Manage Workspace Trust с помощью кнопки шестеренки Manage или палитры команд) и выбрав Don’t Trust . Пустое окно останется в ограниченном режиме для вашего текущего сеанса, но вернется к доверенному, если вы перезапустите или создадите новое окно.

Если вы хотите, чтобы все пустые окна находились в ограниченном режиме, вы можете установить для security. значение  workspace.trust.emptyWindow

workspace.trust.emptyWindow false .

Настройки

Ниже приведены доступные настройки доверия рабочей области:

-

security.workspace.trust.enabled— включить функцию доверия рабочей области. Значение по умолчанию верно. -

security.workspace.trust.startupPrompt— показывать ли диалоговое окно Workspace Trust при запуске. По умолчанию отображается только один раз для отдельной папки или рабочей области. -

security.workspace.trust.emptyWindow— Всегда ли доверять пустому окну (без открытой папки). Значение по умолчанию верно. -

security.workspace.trust.untrustedFiles— определяет, как обращаться с незакрепленными файлами в рабочей области. По умолчанию — подсказка. -

extensions.supportUntrustedWorkspaces— Переопределить декларации доверия рабочей области расширения. Либо правда, либо ложь. -

security.— управляет отображением баннера ограниченного режима. Значение по умолчанию — workspace.trust.banner

workspace.trust.banner , пока не будет удалено.

Переключатель командной строки

Вы можете отключить Workspace Trust через командную строку VS Code, передав --отключить-рабочее-доверие . Этот переключатель влияет только на текущий сеанс.

Дальнейшие действия

Дополнительные сведения см. по адресу:

- Руководство по расширению Workspace Trust. Узнайте, как авторы расширений могут поддерживать Workspace Trust.

- Что такое «рабочая область» VS Code? — Узнайте больше о концепции «рабочей области» VS Code.

- Расширение репозиториев GitHub. Работайте напрямую с репозиторием без клонирования исходного кода на локальный компьютер.

Общие вопросы

Могу ли я редактировать исходный код в ограниченном режиме?

Да, вы по-прежнему можете просматривать и редактировать исходный код в ограниченном режиме. Некоторые языковые функции могут быть отключены, но редактирование текста всегда поддерживается.

Некоторые языковые функции могут быть отключены, но редактирование текста всегда поддерживается.

Куда делись установленные расширения?

В ограниченном режиме любое расширение, не поддерживающее Workspace Trust, будет отключено, а все элементы пользовательского интерфейса, такие как значки и команды на панели действий, отображаться не будут.

Вы можете переопределить уровень поддержки Workspace Trust расширения с помощью extensions.supportUntrustedWorkspaces , но делайте это с осторожностью. Включение расширений содержит более подробную информацию.

Можно ли отключить функцию доверия рабочей области?

Можно, но не рекомендуется. Если вы не хотите, чтобы VS Code проверял Workspace Trust при открытии новой папки или репозитория, вы можете установить для security.workspace.trust.enabled значение false. После этого VS Code будет вести себя так же, как и до выпуска 1. 57.

57.

Как не доверять папке/рабочему пространству?

Откройте редактор Workspace Trust ( Workspaces: Manage Workspace Trust из палитры команд) и нажмите кнопку Don’t Trust . Вы также можете удалить папку из списка доверенных папок и рабочих областей .

Почему я не вижу кнопку «Не доверять»?

Если вы не видите кнопку Не доверять в диалоговом окне Доверие рабочей области, уровень доверия папки может быть унаследован от родительской папки. Ознакомьтесь с доверенными папками и рабочими пространствами , чтобы проверить, включено ли для родительской папки Workspace Trust.

Некоторые рабочие процессы, такие как подключение к GitHub Codespace или подключение к работающему контейнеру Docker, автоматически становятся доверенными, поскольку это управляемые среды, к которым у вас уже должен быть высокий уровень доверия.

От чего защищает Workspace Trust?

Многие функции VS Code позволяют автоматически запускать сторонние инструменты и расширения, такие как анализ или форматирование при сохранении или при выполнении определенных операций, таких как компиляция кода или отладка. Неэтичный человек может создать невинно выглядящий проект, который запустит вредоносный код без вашего ведома и нанесет вред вашей локальной машине. Workspace Trust обеспечивает дополнительный уровень безопасности, пытаясь предотвратить выполнение кода, пока вы оцениваете безопасность и целостность незнакомого исходного кода.

01.09.2022

Создание доверительных отношений — служба каталогов AWS

Вы можете настроить одно- и двусторонние внешние доверительные отношения и отношения доверия между

Служба каталогов AWS для Microsoft Active Directory и самоуправляемых (локальных) каталогов, а также между несколькими AWS Managed Microsoft AD

каталоги в облаке AWS. AWS Managed Microsoft AD поддерживает все три отношения доверия.

направления: входящее, исходящее и двустороннее (двунаправленное).

AWS Managed Microsoft AD поддерживает все три отношения доверия.

направления: входящее, исходящее и двустороннее (двунаправленное).

Примечание

При настройке доверительных отношений вы должны убедиться, что ваш самоуправляемый каталог является и остается совместимым со службами каталогов AWS. Для получения дополнительной информации о ваших обязанностях, пожалуйста, ознакомьтесь с нашей моделью общей ответственности.

AWS Managed Microsoft AD поддерживает как внешние, так и лесные доверительные отношения. Прохождение примера сценария о том, как создать доверительное отношение леса, см. в разделе Учебное пособие. Создание доверительного отношения между Microsoft AD, управляемый AWS, и ваш домен Active Directory с самостоятельным управлением.

Двустороннее доверие требуется для корпоративных приложений AWS, таких как Amazon Chime, Amazon Connect, Amazon QuickSight,

AWS IAM Identity Center (преемник AWS Single Sign-On), Amazon WorkDocs, Amazon WorkMail, Amazon WorkSpaces и Консоль управления AWS. AWS Managed Microsoft AD должен иметь возможность

для запроса пользователей и групп в вашей самоуправляемой AD.

AWS Managed Microsoft AD должен иметь возможность

для запроса пользователей и групп в вашей самоуправляемой AD.

Amazon EC2, Amazon RDS и Amazon FSx будут работать как с односторонним, так и с двусторонним доверием.

Предпосылки

Для создания доверия требуется всего несколько шагов, но сначала необходимо выполнить несколько предварительные шаги перед созданием траста.

Примечание

Microsoft AD, управляемый AWS, не поддерживает доверие с доменами с одной меткой.

Подключение к VPC

Если вы создаете доверительные отношения со своим самоуправляемым каталогом, вы необходимо сначала подключить вашу самоуправляемую сеть к VPC, содержащему ваш AWS под управлением Microsoft AD. Брандмауэр для ваших самоуправляемых и управляемых AWS сетей Microsoft AD должен иметь открываются сетевые порты, перечисленные в Windows Server 2008 и более поздних версиях.

Это минимальное количество портов, необходимых для подключения к вашему

каталог. Ваша конкретная конфигурация может потребовать открытия дополнительных портов.

Ваша конкретная конфигурация может потребовать открытия дополнительных портов.

Настройте свой VPC

VPC, который содержит ваш AWS Managed Microsoft AD, должен иметь соответствующие исходящие и входящие правила.

Для настройки исходящих правил VPC

В консоли AWS Directory Service на Детали каталога запишите свой идентификатор каталога AWS Managed Microsoft AD.

Откройте консоль Amazon VPC по адресу https://console.aws.amazon.com/vpc/.

Выберите Группы безопасности .

Найдите свой идентификатор каталога Microsoft AD, управляемого AWS. В результатах поиска выберите пункт с описанием «AWS создал группу безопасности для идентификатор каталога контроллеры каталога».

Примечание

Выбранная группа безопасности является группой безопасности, которая автоматически созданный при первоначальном создании каталога.

Перейдите на вкладку Исходящие правила этой группы безопасности. Выберите Изменить , затем Добавить еще правило . Для нового правила введите следующие значения:

Тип : Весь трафик

Протокол : Все

Пункт назначения определяет трафик, который может оставить свои контроллеры домена и куда он может пойти в вашем самоуправляемая сеть.

Укажите один IP-адрес или IP-адрес

диапазон в нотации CIDR (например, 203.0.113.5/32). Вы также можете

указать имя или идентификатор другой группы безопасности в том же регионе.

Дополнительные сведения см. в статье Общие сведения о группе безопасности AWS вашего каталога.

настройка и использование.

Укажите один IP-адрес или IP-адрес

диапазон в нотации CIDR (например, 203.0.113.5/32). Вы также можете

указать имя или идентификатор другой группы безопасности в том же регионе.

Дополнительные сведения см. в статье Общие сведения о группе безопасности AWS вашего каталога.

настройка и использование.

Выберите Сохранить .

Включить предварительную аутентификацию Kerberos

В ваших учетных записях пользователей должна быть включена предварительная аутентификация Kerberos. Для большего сведения об этом параметре см. в статье Preauthentication на сайте Microsoft TechNet.

Настройте серверы условной пересылки DNS на вашем домен с самоуправлением

Вы должны настроить серверы условной пересылки DNS в домене с самоуправлением. Ссылаться на

Назначить

Условная пересылка для доменного имени в Microsoft TechNet для получения подробной информации

на условных форвардерах.

Ссылаться на

Назначить

Условная пересылка для доменного имени в Microsoft TechNet для получения подробной информации

на условных форвардерах.

Для выполнения следующих шагов у вас должен быть доступ к следующим серверам Windows инструменты для вашего самоуправляемого домена:

Для настройки условных серверов пересылки на вашем самоуправляемом домене

Сначала вы должны получить некоторую информацию о вашей AWS Managed Microsoft AD. Войдите в Консоль управления AWS и откройте консоль службы каталогов AWS по адресу https://console.aws.amazon.com/directoryservicev2/.

В области навигации выберите Каталоги .

Выберите идентификатор каталога вашего AWS Managed Microsoft AD.

Обратите внимание на полное доменное имя (FQDN) и DNS-адреса.

вашего каталога.

вашего каталога.Теперь вернитесь к самоуправляемому контроллеру домена. Открытый сервер Управляющий делами.

В меню Инструменты выберите DNS .

В дереве консоли разверните DNS-сервер домена, для которого вы настройка траста.

В дереве консоли выберите Conditional Экспедиторы .

В меню Действие выберите Новый условный экспедитор .

В поле DNS-домен введите полное доменное имя. (FQDN) вашего AWS Managed Microsoft AD, которое вы отметили ранее.

Выберите IP-адреса мастер-серверов и введите DNS-адреса вашего каталога AWS Managed Microsoft AD, которые вы отметили ранее.

После ввода DNS-адресов вы можете получить «тайм-аут» или «невозможно разрешить ошибку. Как правило, эти ошибки можно игнорировать.

Выберите Сохранить этот модуль условной пересылки в Active Directory и реплицировать следующим образом: Все DNS-серверы в этом домене . Выбирать ОК .

Пароль доверительных отношений

Если вы создаете доверительные отношения с существующим доменом, настройте доверительные

отношения в этом домене с помощью инструментов администрирования Windows Server. Когда вы это сделаете,

обратите внимание на пароль доверия, который вы используете. Вам нужно будет использовать этот же пароль, когда

настройка доверительных отношений в AWS Managed Microsoft AD. Для получения дополнительной информации см.

Управление

Доверяет Microsoft TechNet.

Вам нужно будет использовать этот же пароль, когда

настройка доверительных отношений в AWS Managed Microsoft AD. Для получения дополнительной информации см.

Управление

Доверяет Microsoft TechNet.

Теперь вы готовы создать доверительные отношения в своем AWS Managed Microsoft AD.

Создание, проверка или удаление доверительных отношений

Примечание

Доверительные отношения — это глобальная функция AWS Managed Microsoft AD. Если вы используете Multi-Region репликации, следующие процедуры должны быть проводится в основном регионе. Изменения будут применены ко всем реплицированным регионам. автоматически. Дополнительные сведения см. в разделе Глобальные и региональные функции.

Для создания доверительных отношений с вашим AWS Managed Microsoft AD

Откройте консоль службы каталогов AWS.

На странице Каталоги выберите свой AWS Managed Microsoft AD Я БЫ.

На странице сведений о каталоге выполните одно из далее:

Если у вас есть несколько регионов, отображаемых в разделе Multi-Region репликация , выберите основной регион, а затем выберите вкладку Сеть и безопасность . Для большего информацию см. в разделе Основные и дополнительные регионы.

Если у вас нет регионов, отображаемых под Multi-Region репликация , выберите Networking & безопасность вкладка.

В разделе Доверительные отношения выберите Действия , а затем выберите Добавить доверие отношение .

На странице Добавить доверительные отношения укажите необходимая информация, включая тип доверия, полное доменное имя (FQDN) вашего доверенного домена, пароль доверия и доверие направление.

(Необязательно) Если вы хотите разрешить только авторизованным пользователям доступ к ресурсам в вашего каталога AWS Managed Microsoft AD, вы можете дополнительно выбрать Selective проверка подлинности . Общие сведения о селективном аутентификации, см. раздел «Вопросы безопасности для доверительных отношений» на Microsoft TechNet.

Для Условный сервер пересылки введите IP-адрес вашего самоуправляемый DNS-сервер. Если вы ранее создали условные серверы пересылки, вы можете ввести полное доменное имя вашего самостоятельно управляемого домена вместо IP-адреса DNS.

(необязательно) Выберите Добавьте еще один IP-адрес и введите IP-адрес. адрес дополнительного самостоятельно управляемого DNS-сервера. Вы можете повторить этот шаг для каждый применимый адрес DNS-сервера, всего четыре адреса.

Выберите Добавьте .

Если DNS-сервер или сеть для вашего самостоятельно управляемого домена использует общедоступный (не RFC 1918) IP-адресное пространство, перейдите к IP-маршрутизации выберите Действия , а затем выберите Добавить маршрут . Введите блок IP-адресов вашего DNS-сервера или самоуправляемая сеть с использованием формата CIDR, например 203.0.113.0/24. Этот шаг не требуется, если и ваш DNS-сервер, и ваша самоуправляемая сеть используют RFC 1918 адресных пространств IP.

Примечание

При использовании общедоступного пространства IP-адресов убедитесь, что вы не используете IP-адрес АМС диапазоны адресов, так как их нельзя использовать.

(необязательно) Мы рекомендуем, пока вы находитесь на Добавить маршруты , которую вы также выбираете Добавить маршруты в группа безопасности для VPC этого каталога . Это позволит настроить группы безопасности, как описано выше в разделе «Настройка VPC». Эти безопасности правила влияют на внутренний сетевой интерфейс, который не является общедоступным. Если это опция недоступна, вместо этого вы увидите сообщение о том, что у вас есть уже настроили свои группы безопасности.

Вы должны установить доверительные отношения на обоих доменах. Отношения должны быть

дополняющий. Например, если вы создаете исходящее доверие на одном домене, вы должны

создать входящее доверие на другом.

Отношения должны быть

дополняющий. Например, если вы создаете исходящее доверие на одном домене, вы должны

создать входящее доверие на другом.

Если вы создаете доверительные отношения с существующим доменом, настройте доверительные отношения в этом домене с помощью инструментов администрирования Windows Server.

Вы можете создать несколько доверительных отношений между вашим AWS Managed Microsoft AD и различными службами Active Directory. домены. Однако одновременно может существовать только одно доверительное отношение на пару. Например, если у вас есть существующее одностороннее доверие во «Входящем направлении», и вы хотите настроить другие доверительные отношения в «Исходящем направлении», вам нужно будет удалить существующие доверительные отношения и создать новое «двустороннее» доверие.

Для проверки исходящих отношений доверия

Откройте консоль службы каталогов AWS.

На странице Каталоги выберите свой AWS Managed Microsoft AD Я БЫ.

На странице сведений о каталоге выполните одно из далее:

Если у вас есть несколько регионов, отображаемых в разделе Multi-Region репликация , выберите основной регион, а затем выберите вкладку Сеть и безопасность . Для большего информацию см. в разделе Основные и дополнительные регионы.

Если у вас нет регионов, отображаемых под Multi-Region репликация , выберите Networking & безопасность вкладка.

В разделе Доверительные отношения выберите доверие, которое вы хотите проверить, выберите Действия , а затем выберите Проверить доверительные отношения .