SSL-сертификаты что это и зачем нужны для сайта – Виды и отличия SSL-сертификатов

«На небе только и разговоров, что о море…». А в интернете — об SSL-сертификате. Что это и зачем? Разберемся здесь и сейчас.

Для чего необходим SSL-сертификат

Наверняка вы замечали, что адреса некоторых сайтов начинаются буквами http, а некоторые — https. И то, и другое указывает на протокол передачи данных, то есть ряд правил, по которым браузер и сервер обмениваются информацией.

Передача данных по протоколу http происходит в открытом виде. Рассмотрим на примере: когда вы покупаете что-то онлайн и вводите данные банковской карты, браузер сообщает их серверу. Если сайт работает по http-соединению, данные, которые вы указали, никак не защищены, а это значит, что злоумышленник может получить к ним доступ и расплатиться вашей картой в интернете.

Чтобы таких ситуаций не происходило, было создано специальное расширение для протокола http, отвечающее за защиту передаваемых данных — https.

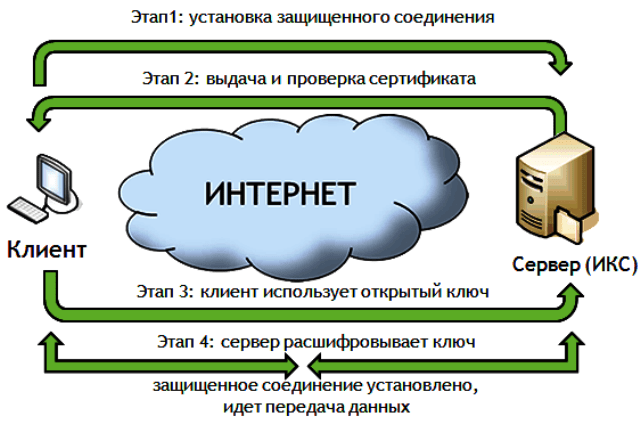

Как работает SSL-сертификат

Вернемся к нашему примеру с заказом в интернет-магазине. Если вы вводите данные своей карты на сайте, который защищен сертификатом, браузер превращает эти данные в случайный набор символов, и в таком виде сообщает их серверу. Расшифровать такое «послание» можно только с помощью ключа, который хранится на сервере. Ключ сложный и состоит из множества символов, так что подобрать его — задача непосильная. А это значит, что при таком способе передачи информации ваши личные данные надежно защищены от злоумышленников.

Обращать внимание на наличие сертификата на сайте стоит не только тогда, когда вы там что-то покупаете. Если вы регистрируетесь, оставляете свой e-mail или номер телефона, проследите, чтобы рядом с адресом сайта отображался «замочек», как на скриншоте ниже, а не сообщение «Не защищено».

Когда мы разобрались, зачем сайту нужен SSL-сертификат, узнаем, что он из себя представляет. «Физически» это набор файлов, который формируется следующим образом:

«Физически» это набор файлов, который формируется следующим образом:

- Создается запрос, содержащий информацию о домене и будущем владельце сертификата — Certificate Signing Request (CSR), в переводе означает «запрос на подпись сертификата», а также называется публичным ключом.

- CSR отправляется Центру сертификации (Certificate Authority, CA).

- CA выпускает сертификат на основе данных в запросе и предоставляет свои промежуточные и корневой сертификаты.

- На сервере, где был создан CSR, формируется приватный ключ.

- Ваш сертификат + сертификаты доверенного центра + приватный ключ + ваш сайт = безопасное соединение.

Когда на сайте есть сертификат, вы можете увидеть, кому он выдан, кем выдан и до какой даты действует. Нужно кликнуть «по замочку» и нажать «Посмотреть сертификат».

Подведем итог простыми словами: SSL-сертификат приобретается для доменного имени, а устанавливается там, где вы покупаете хостинг для сайта.

Если вы уже установили сертификат, но сайт открывается по незащищенному протоколу http, нужно настроить перенаправление с http на https — на стороне хостинг-провайдера, где размещен ваш сайт. Тогда при переходе на сайт будет сразу устанавливаться безопасное соединение. При этом важно, чтобы все элементы на сайте передавались по защищенному протоколу, иначе возникнет ошибка «mixed content» (означает «смешанное содержимое»). Что это такое, хорошо описано в статье «Чем опасна ошибка смешанного контента на сайте».

Виды SSL-сертификатов

Какие бывает SSL-сертификаты, в двух словах не рассказать, так как есть несколько критериев, по которым их можно классифицировать. Начнем с самоподписанных и доверенных.

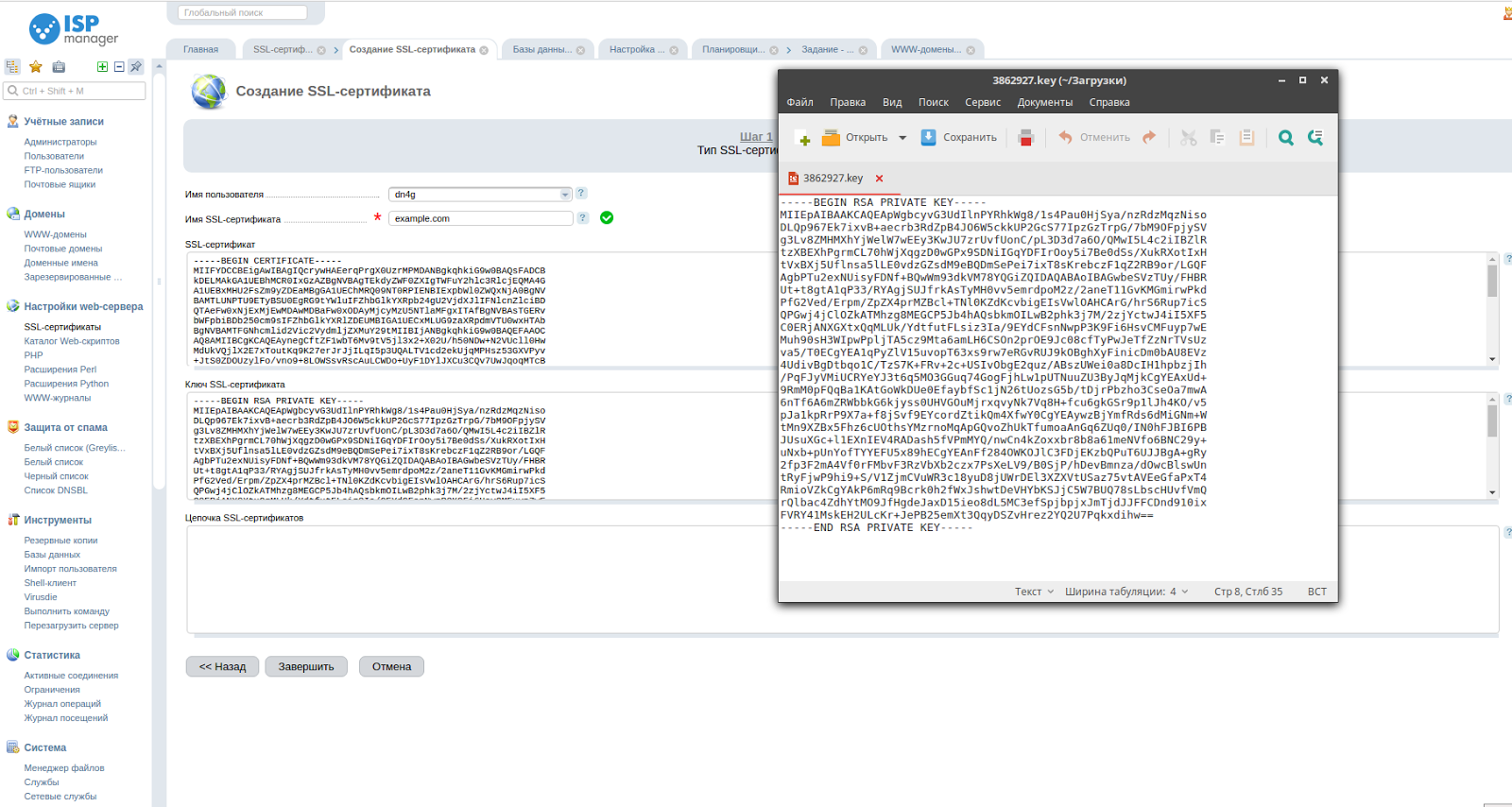

Самоподписанный сертификат можно выпустить самостоятельно при наличии нужных инструментов. К примеру, это доступно в некоторых панелях управления веб-сервером (ISPmanager, Cpanel и т. д.). Из хорошего здесь то, что такой сертификат бесплатный, из плохого — его можно использовать только для служебных целей, а вот доверие посетителей сайта он не вызывает, потому что в адресной строке сообщается «Не защищено». Иначе говоря, сайт выглядит точно так же, как и если бы у него не было сертификата.

д.). Из хорошего здесь то, что такой сертификат бесплатный, из плохого — его можно использовать только для служебных целей, а вот доверие посетителей сайта он не вызывает, потому что в адресной строке сообщается «Не защищено». Иначе говоря, сайт выглядит точно так же, как и если бы у него не было сертификата.

Доверенный сертификат выпускается Удостоверяющим центром — организацией, обладающей правом на выдачу сертификатов. Из всего того, что дает такой SSL-сертификат, стоит выделить самое важное: для посетителей сайта — это гарантия безопасности, а для его владельца — доверие пользователей. Википедия определяет Центр сертификации как «сторону, чья честность неоспорима». Вот несколько тому объяснений:

- Проверка на право владения доменным именем или информации о компании, которая запрашивает сертификат.

- Высокий уровень шифрования данных, подкрепленный финансовой гарантией.

- Цепочки корневых сертификатов доверенных центров по умолчанию включены практически во все браузеры.

Эти преимущества в большей степени относятся к коммерческим Центрам сертификации (к примеру, Sectigo). Существуют также бесплатные, самым популярным является Let’s Encrypt.

Чем отличаются бесплатные SSL-сертификаты от коммерческих: обычно методы шифрования и тех, и других центров соответствуют актуальным стандартам, но бесплатные не предоставляют финансовую гарантию, такие сертификаты могут не поддерживаться некоторыми браузерами и операционными системами и имеют небольшой срок действия (как правило, 90 дней).

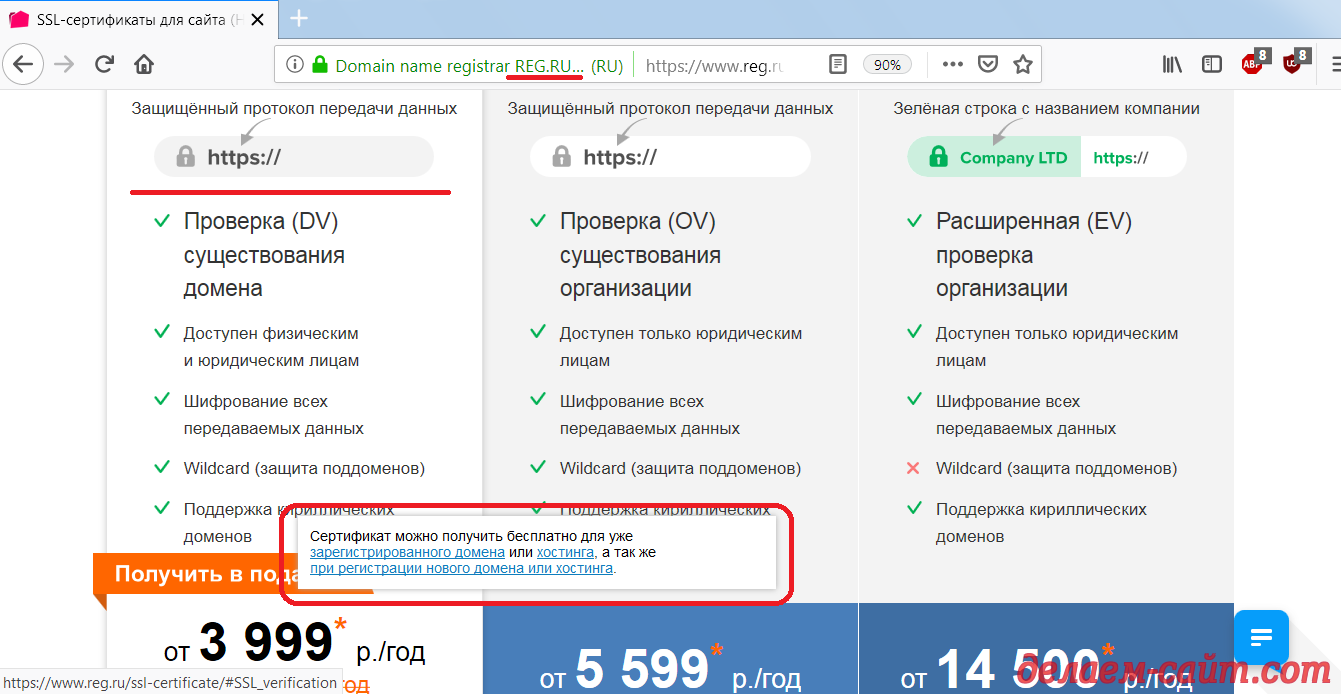

Также сертификаты можно разделить, основываясь на способе проверки:

- DV, Domain Validation — сертификат, подтверждающий доменное имя. Его можно получить за 15 минут, так как Центр сертификации проверяет только право владения доменом.

- OV, Organization Validation — сертификат, подтверждающий домен и существование организации. При его выпуске, помимо права на домен, CA проверяет и регистрацию компании.

Для получения такого SSL-сертификата понадобится несколько дней.

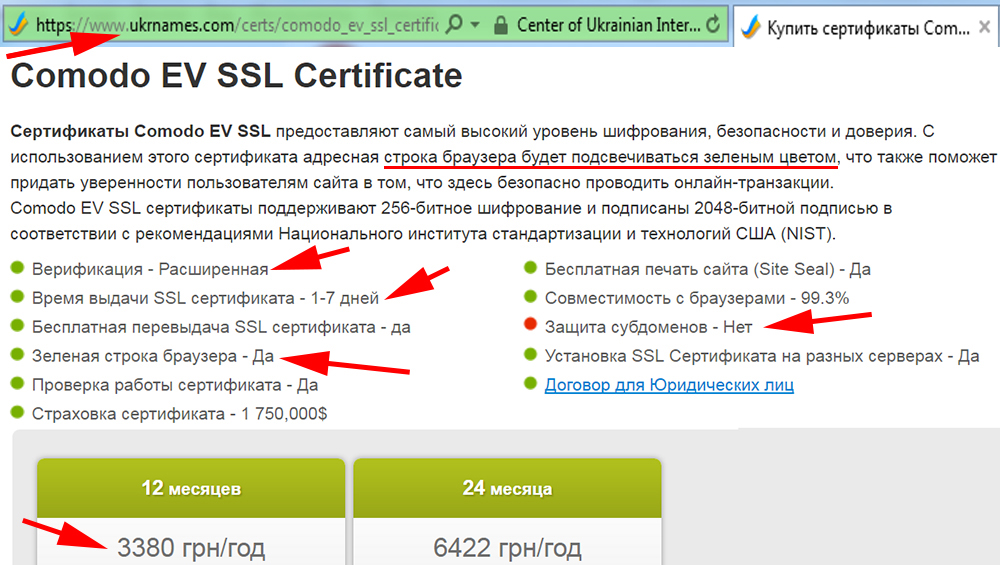

Для получения такого SSL-сертификата понадобится несколько дней. - EV, Extended Validation — сертификат, подтверждающий принадлежность сайта компании. Перед тем, как его выпустить, Центр сертификации проводит тщательную проверку — от права на домен до лицензии на вид деятельности, в среднем это занимает от нескольких дней до двух недель. Заказ открыт только юридическим лицам.

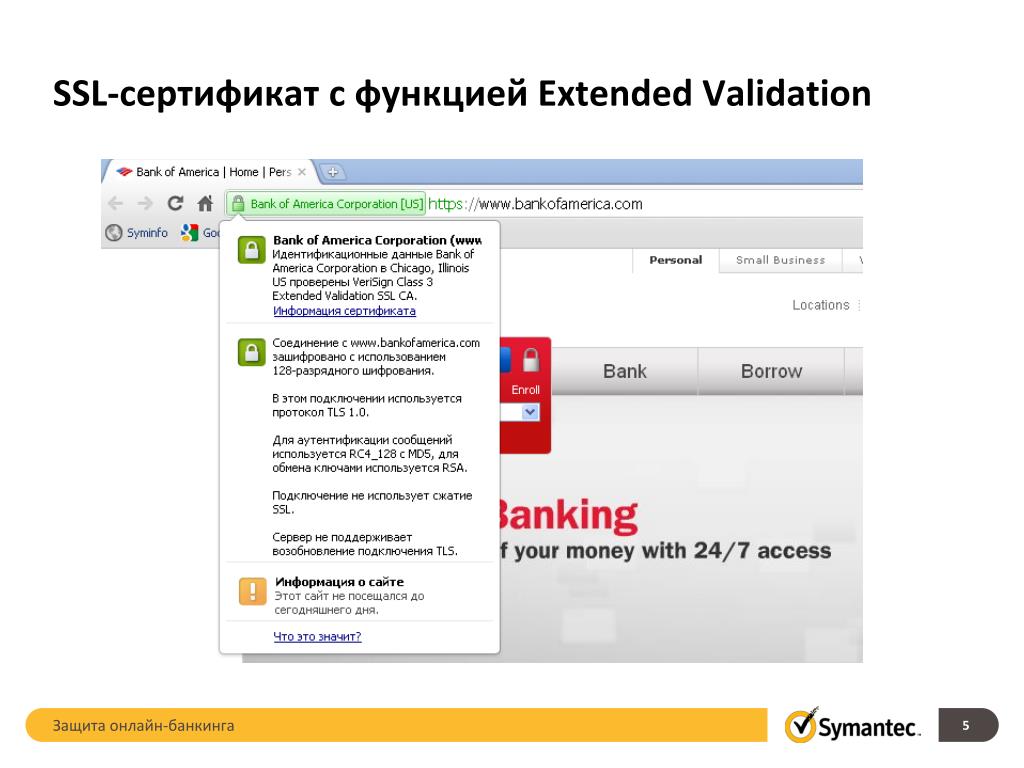

Раньше отличительной чертой EV являлась не только особая проверка, но и отображение этого сертификата на сайте — в адресной строке браузера было закреплено название компании и обозначено зеленым цветом.

Буквально недавно произошло изменение, и название компании было перенесено «под замочек». Нужно нажать на него, чтобы посмотреть информацию. Обновление вступило в силу в новых версиях некоторых браузеров: Chrome 77, Firefox 70, Safari на iOS 12 и macOS 10.14.

Как уже упоминалось выше, сертификат заказывается для доменного имени. А что делать, если нужно защитить и домен, и поддомены? Или сразу несколько разных доменных имен? Нужен ли отдельный SSL-сертификат каждому субдомену или домену?

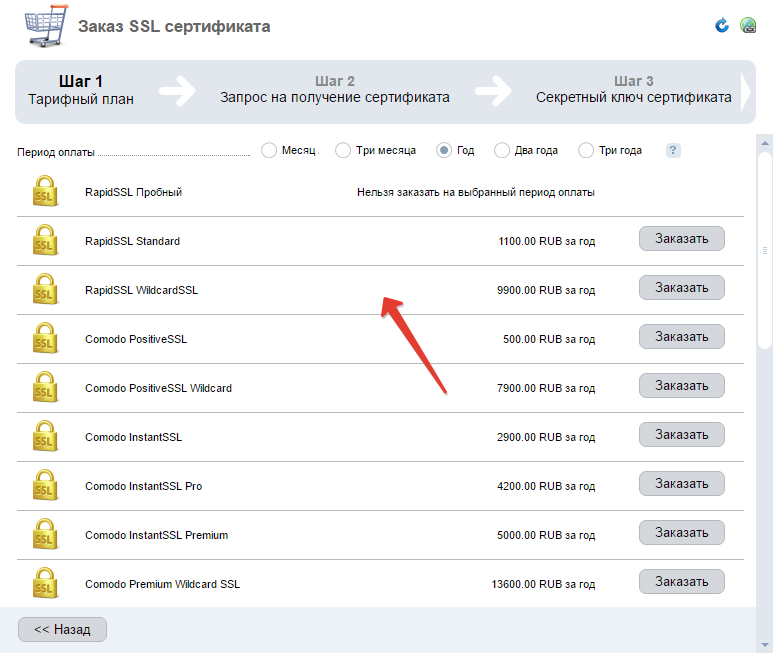

Если вы используете и домен, и субдомены, стоит обратить внимание на SSL Wildcard. Этот сертификат распространяется на основной домен, а также его поддомены уровнем ниже. Он дороже сертификатов, предназначенных для одного домена, так что имеет смысл в его покупке, когда субдоменов много. Если же 1-2, то выгоднее заказать сертификаты отдельно для каждого.

Этот сертификат распространяется на основной домен, а также его поддомены уровнем ниже. Он дороже сертификатов, предназначенных для одного домена, так что имеет смысл в его покупке, когда субдоменов много. Если же 1-2, то выгоднее заказать сертификаты отдельно для каждого.

В ситуации, когда у вас много онлайн-проектов на отдельных доменах, поможет SAN SSL, который защищает сразу несколько доменов (также его называют мультидоменным сертификатом). Его цена зависит от количества доменов, для которых он предназначен.

Каким сайтам необходим SSL-сертификат

Отсутствие сертификата недопустимо на сайтах, где совершается оплата и хранятся персональные данные пользователей: интернет-магазины, банки, платежные системы, социальные сети и т.д. Нужен ли SSL-сертификат обычному сайту? Например, личному блогу, сайту-визитке, корпоративному сайту или тематическому форуму. Скорее, да. Даже если на вашем сайте не нужно ничего покупать или регистрироваться, надпись «Не безопасно» может отпугнуть посетителей.![]()

Важно понимать, что сертификат отвечает за защиту передаваемых данных, но не может обезопасить сам сайт от взлома, вирусов или DDoS-атаки. Бороться с этими «вредителями» нужно другими методами. Рекомендации на случай таких ситуаций вы можете найти в Community.

от хаоса на сотнях серверов к централизованному решению / Блог компании Skyeng / Хабр

Что может стоять за словами “крупнейшая онлайн-школа Европы”? С одной стороны, это 1 тысяча уроков в час, 10 тысяч преподавателей, 100 тысяч учащихся. А для меня, инженера инфраструктуры, это еще и 200+ серверов, сотни сервисов (микро- и не очень), доменные имена от 2-го до 6-го уровня. Везде нужен SSL и, соответственно, сертификат к нему.

Везде нужен SSL и, соответственно, сертификат к нему.По большей части мы используем сертификаты Let’s Encrypt. Их преимущества в том, что они бесплатные, а получение полностью автоматизировано. С другой стороны, у них есть особенность: короткий — всего три месяца — срок действия. Соответственно, их приходится часто обновлять. Мы пытались это как-то автоматизировать, но всё равно оставалась масса ручной работы, и постоянно что-то ломалось. Год назад мы придумали простой и надёжный метод обновления этой кипы сертификатов и с тех пор забыли о такой проблеме.

От одного сертификата на одном сервере к сотням в нескольких дата-центрах

Когда-то давным-давно был всего один сервер. И на нём жил certbot, который работал из-под крона. Потом один сервер перестал справляться с нагрузкой, так что появился ещё один сервер. А потом ещё и ещё. На каждом из них были свои сертификаты со своим уникальным набором имён, и везде надо было настроить их обновление. Где-то при расширении копировали существующие сертификаты, а про обновление забывали.

Чтобы получить сертификат Let’s Encrypt, нужно подтвердить владение доменным именем, указанным в сертификате. Обычно это делается обратным HTTP запросом.

Вот пара стандартных трудностей, с которыми мы столкнулись по мере роста:

- Не все новые сервера были доступны снаружи: некоторые убраны за балансировщик входящего трафика и не доступны более из интернета. На них сертификаты приходилось копировать вручную.

- Также появились сервера вообще без HTTP. Скажем, с почтой. Или с базами данных. Или с каким-нибудь LDAP. Или ещё с чем-нибудь странным. Туда также приходилось копировать сертификаты вручную.

Кое-где довольно долго использовали самоподписанные сертификаты, и это казалось хорошим решением в тех местах, где не нужна проверка подлинности — например, для внутреннего тестирования. Чтобы браузер не сообщал постоянно о “подозрительном сайте”, достаточно лишь добавить наш корневой сертификат в список доверенных, и дело в шляпе. Но позже и здесь возникли трудности.

Беда в том, что в BrowserStack, которым пользуются тестировщики, невозможно добавить сертификат в список доверенных как минимум для iPad, Mac, iPhone. Так что тестировщикам приходилось мириться с постоянно выскакивающими предупреждениями об опасных сайтах.

Поиски решения

Конечно же прежде всего надо сделать мониторинг, чтобы узнавать о заканчивающихся сертификатах не тогда, когда они уже закончились, а немного раньше. Ну, хорошо. Мониторинг есть, мы теперь знаем, что скоро закончатся сертификаты там и тут. И что теперь делать?

Большое Ухо — старый бот, который сертификат не испортит.

А давайте использовать wildcard сертификаты? Давайте! Let’s Encrypt их уже выдаёт. Правда, придётся настроить подтверждение владения доменом через DNS. А DNS у нас живёт в AWS Route53. И придётся разложить реквизиты доступа в AWS по всем серверам. А при появлении новых серверов копировать всё это хозяйство туда тоже.

Хорошо, имена 3-го уровня покрываются wildcard-ом. А что делать с именами 4-го уровня и выше? У нас много команд, которые занимаются разработкой различных сервисов. Сейчас принято делить фронтенд и бэкенд. И если фронтенд получает имя 3-го уровня вроде service.skyeng.ru, то бэкенду норовят дать имя api.service.skyeng.ru. Хм, может быть запретить им впредь так делать? Отличная идея! А что делать с десятками уже существующих? Может быть железной рукой согнать их все на одно доменное имя? Заменим все эти имена различных уровней на URL-ы типа skyeng.ru/service. Технически это вариант, но сколько времени это займёт? И как для бизнеса обосновать необходимость таких действий? У нас 30+ команд разработки, каждую пойди уговори — это займёт как минимум полгода. А ещё мы создаём единую точку отказа. Как ни крути, это спорное решение.

А что делать с именами 4-го уровня и выше? У нас много команд, которые занимаются разработкой различных сервисов. Сейчас принято делить фронтенд и бэкенд. И если фронтенд получает имя 3-го уровня вроде service.skyeng.ru, то бэкенду норовят дать имя api.service.skyeng.ru. Хм, может быть запретить им впредь так делать? Отличная идея! А что делать с десятками уже существующих? Может быть железной рукой согнать их все на одно доменное имя? Заменим все эти имена различных уровней на URL-ы типа skyeng.ru/service. Технически это вариант, но сколько времени это займёт? И как для бизнеса обосновать необходимость таких действий? У нас 30+ команд разработки, каждую пойди уговори — это займёт как минимум полгода. А ещё мы создаём единую точку отказа. Как ни крути, это спорное решение.

Какие ещё есть идеи?.. Может быть сделать один сертификат, куда включим всё-всё-всё? И будем его устанавливать на все сервера. Это могло бы быть решением наших проблем, но Let’s Encrypt позволяет иметь только 100 имён в сертификате, а у нас различных микросервисов уже больше.

А что делать с тестировщиками? Так и не придумали ничего, а они постоянно жалуются. Всё фигня кроме пчёл. Пчёлы тоже фигня, но их много. Каждому разработчику или тестировщику выдаётся тестовый сервер — мы их называем тестингами. Тестинги не пчёлы, но их уже далеко за сотню. И на каждый деплоятся все проекты. Вообще все. И если для прода нужно N сертификатов, то здесь столько же на каждый тестинг. Пока что они самоподписанные. Было бы здорово заменить их на настоящие…

Два плейбука и один источник правды

Лебедь, рак и щука телегу никуда не привезут. Нужен единый центр управления

Реквизиты доступа в AWS также присутствуют только в этом одном месте. Соответственно, у нас исчезают вопросы вроде настроить ещё и AWS CLI на новом сервере, кто имеет доступ в Route53 и тому подобное.

Все требуемые сертификаты описываются в одном файле в Ансибле в формате YAML:

certificates:

- common_name: skyeng.ru

alt_names:

- *.skyeng.ru

- common_name: olympiad.skyeng.ru

alt_names:

- *.olympiad.skyeng.ru

- api.content.olympiad.skyeng.ru

- games.skyeng.ru

- common_name: skyeng.tech

alt_names:

- *.skyeng.tech

. . .

Периодически запускается один плейбук, который проходит по этому списку и делает свою тяжёлую работу — в сущности всё то же самое, что делает certbot:

- создаёт аккаунт в Let’s Encrypt Certificate Authority

- генерирует приватный ключ

- генерирует (не подписанный ещё) сертификат — так называемый certificate signing request

- отправляет запрос на подписание

- получает DNS challenge

- помещает полученные записи в DNS

- отправляет запрос на подписание ещё раз

- и, получив наконец подписанный сертификат, помещает его в хранилище.

Плейбук выполняется раз в сутки. Если он не смог обновить какие-то сертификаты по какой-либо причине — будь то сетевые проблемы или какие-то ошибки на стороне Let’s Encrypt — это не проблема. Обновится в следующий раз.

Теперь, когда на каком-нибудь хосте service нужен SSL, можно прийти в это хранилище и взять оттуда несколько файлов — простейшая операция, которую выполняет второй плейбук… Какие сертификаты нужны на данном хосте, описывается в параметрах этого хоста, в inventories/host_vars/server.yml:

certificates:

- common_name: skyeng.ru

handler: reload nginx

- common_name: crm.skyeng.ru

. . .

Если файлы изменились, то Ансибл дёргает хук — типично это перезагрузить Nginx (в нашем случае это действие по умолчанию). И точно так же можно получать сертификаты от других CA, работающих по протоколу ACME.

Итого

- У нас было множество разных конфигураций. Постоянно что-то ломалось.

Частенько приходилось лазить по серверам и разбираться, что там опять отвалилось.

Частенько приходилось лазить по серверам и разбираться, что там опять отвалилось. - Теперь у нас два плейбука и всё записано в одном месте. Всё работает как часы. Жизнь стала скучнее.

Тестинги

Да, а что же тестировщики с их тестингами? Каждому разработчику или тестировщику выдаётся личный тестовый сервер — тестинг. Их в настоящее время около 200. Они имеют имена вида test-y123.skyeng.link, где 123 — это номер тестинга. Создание и удаление тестинга автоматизировано. Одно из составляющих действий — это установка на него SSL-сертификата. SSL-сертификат генерируется заранее, с именами по шаблону:

ssl_cert_pattern:

- *

- *.auth

- *.bill

. . .

Всего около 30 имён. Так что в готовый сертификат входят имена

test-y123.skyeng.link

*.test-y123.skyeng.link

*.auth.test-y123.skyeng.link

*.bill.test-y123.skyeng.link

и так далее.

После увольнения разработчика или тестировщика его тестинг удаляется. Сертификат остаётся, готовый к использованию. Хранится это всё сами знаете где и раскладывается на хосты сами знаете как.

Сертификат остаётся, готовый к использованию. Хранится это всё сами знаете где и раскладывается на хосты сами знаете как.

P.S.

Репозиторий с кодом.

Ещё по этой теме может быть интересно почитать, как Stack Overflow переходил на HTTPS:

- Сотни доменов разного уровня

- Websockets

- Множество HTTP API (вопросы с прокси)

- Всё сделать и не уронить производительность

Если остались вопросы, пишите в комментариях, буду рад ответить.

SSL-сертификат для сайта: зачем нужен, какой выбрать, где взять

Сайты без SSL-сертификата ругают браузеры — «небезопасен», понижают в выдаче поисковые системы. Почему так строго? Потому что SSL-сертификат — это гарантия безопасности для интернет-пользователей, без него злоумышленники могут похитить конфиденциальные данные.

Зачем защищать данные

В сети, как и в обычной жизни, есть злоумышленники, которые могут украсть важную информацию — любые данные, которые вы оставляете на сайтах. И данные о заказах, и личные сообщения или записи, и суперконфеденциальные данные, потерять которые не просто неприятно.

И данные о заказах, и личные сообщения или записи, и суперконфеденциальные данные, потерять которые не просто неприятно.

Например, скан паспорта — получив его, злоумышленник сможет использовать в преступных схемах: от оформления микрозайма до фирмы-однодневки или договора купли-продажи на подставное лицо. Или CVC-код от банковской карты: вместе с ним злоумышленник получит неограниченный доступ к счёту.

Есть как минимум два способа похитить данные:

Подобрать логин, пароль и проникнуть в базу данных сайта.

Защититься от этого просто: можно придумать максимально сложный пароль, использовать двухфакторную авторизацию, отслеживать сессии. Обычно достаточно усложнить пароль.

Перехватить данные, которые вводит и отправляет посетитель сайта.

Для этого злоумышленнику достаточно получить доступ к тому потоку информации, который проходит между браузером пользователя и сайтом. Единственный способ защитить данные от перехвата — зашифровать их. Даже если злоумышленник получит доступ к информации, он не сможет ей воспользоваться. Данные шифруют с помощью HTTPS-протокола и SSL-сертификата.

Даже если злоумышленник получит доступ к информации, он не сможет ей воспользоваться. Данные шифруют с помощью HTTPS-протокола и SSL-сертификата.

HTTPS и SSL-сертификат — это…

HTTPS — это расширение для протокола передачи данных, HTTP. Обычно используют просто протокол HTTP, он работает по технологии «клиент-сервер» (браузер-сайт):

Со страницей просто пример, любые действия в сети происходят точно так же — по правилам, которые задаёт протокол HTTP. Проблема в том, что он задаёт не очень-то жёсткие правила. Просто отправляет запросы и ответы туда-сюда, в открытом виде. Перехватить их просто, и об уязвимости такого подключения задумались с начала 90-х.

В 1994 году компания Netscape Communications разработала расширение HTTPS или HyperText Transfer Protocol Secure — безопасный протокол передачи данных. Поначалу его поддерживал только браузер Netscape Navigator. Сегодня это стандарт для всех браузеров.

Расширение работает так же, как обычный HTTP, но с блек-джеком шифрованием. Оно возможно благодаря SSL-сертификату.

Оно возможно благодаря SSL-сертификату.

SSL-сертификат — это своеобразное «удостоверение» сайта, оно содержит:

- Информацию о сайте (домен) и его владельце (местонахождение, если владелец организация — юридические данные).

- Срок действия сертификата и данные удостоверяющего центра, который его выдал. Такие центры — авторитетные международные организации, их список есть в каждом браузере.

- Ключ для шифрования данных.

Благодаря информации из SSL-сертификата браузер может опознать, что перед ним реальный нужный ему сайт и зашифровать данные ключом из сертификата.

Зашифрованную информацию всё ещё можно перехватить, но уже нельзя использовать. Для расшифровки требуется ключ, который есть только у владельца сайта. Подобрать этот ключ практически невозможно. Да что уж там, просто невозможно.

Вот так выглядит сайт без SSL-сертификата:

А вот сайт с SSL-сертификатом, перед адресом замочек. Если кликнуть по нему, а потом на «Сертификат», можно почитать подробную информацию про SSL: кому выдан , кем выдан, срок действия.

Что даёт SSL-сертификат для сайта?

Может показаться, что защита данных необходима только крупным банкам и организациям, которые хранят втайне государственные секреты и внеземные технологии. Это не так. Получить SSL-сертификат выгодно для любого сайта, что он даёт:

Полноценная защита данных — ваших, ваших клиентов или посетителей. Если вы держите интернет-магазин и принимаете к оплате карты, если вы продаёте или предлагаете бесплатную рассылку, если позволяете пользователям заводить аккаунты, публиковать информацию, переписываться на своем сайте, используйте SSL-сертификат.

Доверие пользователей. Протокол HTTPS давно ассоциируется с повышенной защитой данных. К вам будут охотнее заходить, у вас будут покупать товары и оплачивать услуги, будут пользоваться вашим сервисом, хранить данные и контент. На SSL обращают внимание продвинутые пользователи — наиболее активные покупатели и посетители.

Возможности SEO-продвижения. Ещё в 2014 году Google заявил, что сайты с защищённым соединением будут выше подниматься в поисковой выдаче. И разные исследования подтверждают, что это так. Например, в 2016 основатель популярного сайта о SEO-продвижении Backlinko проанализировал 1 миллион результатов поиска Google. И пришёл к выводу, что на первых трёх страницах больше всего доменов с SSL-сертификатами: 25-28%. Вот так. В Яндексе с 2019-ого SSL тоже влияет на ранжирование сайта.

Ещё в 2014 году Google заявил, что сайты с защищённым соединением будут выше подниматься в поисковой выдаче. И разные исследования подтверждают, что это так. Например, в 2016 основатель популярного сайта о SEO-продвижении Backlinko проанализировал 1 миллион результатов поиска Google. И пришёл к выводу, что на первых трёх страницах больше всего доменов с SSL-сертификатами: 25-28%. Вот так. В Яндексе с 2019-ого SSL тоже влияет на ранжирование сайта.

Соблюдение закона. В России действует закон «О защите персональных данных». Он говорит о том, что операторы персональных данных (читай «владельцы сайтов») должны обеспечивать их безопасность. Одной из защитных мер может стать установка SSL-сертификата. Вообще, полный комплекс мер зависит от того, какие данные вы собираете, в каком количестве и какие виды угроз для вас характерны. Подробнее о мерах защиты читайте на сайте ФСТЭК России и КонсультантПлюс.

SSL-сертификат и протокол HTTPS становятся стандартом. Неважно, какой сайт вы создаёте: сертификат всё равно потребуется.

Неважно, какой сайт вы создаёте: сертификат всё равно потребуется.

Как выбрать SSL-сертификат для сайта

Сначала разберёмся, какой сертификат вам точно не нужен.

Недоверенные SSL-сертификаты — это…

Сертификат от недоверенных центров сертификации. Например, центр Symantec считается недоверенным с марта 2018 года. Он сначала выпустил сертификаты без запроса владельцев. А потом Google заметил, что под именем Symantec сертификаты выдавали ещё 4 сторонних компании.

Сертификат, у которого истёк срок действия. Совсем недавно можно было приобрести сертификат, действующий три, четыре, пять и даже десять лет — сейчас только два. Это требование CA/B Forum — регулирующего органа в SSL-индустрии. Сделано это для безопасности пользователей — с перевыпуском сертификат получает обновления безопасности. А значит, чем чаще перевыпуск, тем надёжнее сертификат.

Самоподписанный сертификат — который владелец выдал себе сам. Это возможно и несложно. Такой SSL тоже создаёт защищённое соединение, то есть шифрует информацию, но не подтверждает домен. Поэтому браузеры не признают самоподписанные сертификаты: они не знают, кто выпустил ключ, и стоит ли ему доверять. Это может быть владелец сайта, а может и злоумышленник, маскирующий свой сайт под безопасный.

Это возможно и несложно. Такой SSL тоже создаёт защищённое соединение, то есть шифрует информацию, но не подтверждает домен. Поэтому браузеры не признают самоподписанные сертификаты: они не знают, кто выпустил ключ, и стоит ли ему доверять. Это может быть владелец сайта, а может и злоумышленник, маскирующий свой сайт под безопасный.

Иногда самоподписанные сертификаты имеют право на существование: в локальных сетях, на корпоративных порталах и других сайтах, которыми пользуется ограниченный круг лиц.

Если на сайте недоверенный сертификат — это видно сразу.

Сайт с просроченным сертификатом в Google Chrome и Яндекс.Браузере

Посетитель увидит такое и, скорее всего, покинет страницу. Но если он доверяет сайту, может добавить сертификат в доверенные в своем браузере. И тогда предупреждения об опасности у него не будет.

Доверенные SSL-сертификаты — это…

Это ваша цель. Доверенные сертификаты выдают доверенные центры сертификации или удостоверяющие центры. Это авторитетные международные организации, их список можно посмотреть в любом браузере — в настройках, раздел «Доверенные корневые центры сертификации».

Это авторитетные международные организации, их список можно посмотреть в любом браузере — в настройках, раздел «Доверенные корневые центры сертификации».

Чтобы получить доверенный SSL-сертификат для сайта, достаточно заполнить заявку, указать личные данные и немного подождать. Центр проверит информацию и отправит сертификат на вашу электронную почту. Сколько подождать, какие данные отправить и что вы потом получите — зависит от типа сертификата:

DV — это SSL-сертификат с проверкой домена

Самый простой сертификат. Обеспечивает безопасное соединение и показывает посетителям, что домен ваш. DV — это SSL-сертификат для сайта-визитки, авторского блога или форума — сайта, где не надо оставлять конфиденциальные данные и совершать покупки.

Что такое Wildcard SSL-сертификат? — SSL.com

Размещение нескольких поддоменов для вашего веб-сайта может помочь вашему бизнесу, но также может быть сложной задачей для управления. Защита этих поддоменов с помощью нескольких SSL /TLS сертификаты только увеличивают сложность, но, к счастью, существует простое решение: сертификат подстановочного знака.

Слово «подстановочный знак» часто относится к символу или букве, которые могут быть интерпретированы как любая строка символов или пустое пространство. В случае сертификатов с подстановочными знаками символ является звездочкой (*) перед вашим доменным именем.

A сертификат подстановочного знака от SSL.com может сэкономить ваше время и деньги по сравнению с управлением отдельными сертификатами для ваших поддоменов. Давайте подробнее рассмотрим, что такое подстановочный сертификат и когда он может подойти для ваших нужд.

Что такое подстановочный SSL-сертификат?В вычислениях «подстановочный знак» — это символ-заполнитель (часто звездочка), который заменяет другие символы. «Подстановочный сертификат» — это SSL /TLS сертификат, который содержит подстановочный знак, позволяющий использовать его для защиты нескольких поддоменов домена.

Почему мне нужен подстановочный SSL-сертификат?Поскольку он использует большую сеть, чем традиционный однодоменный сертификат, он сокращает объем работы владельца сертификата до количества поддоменов, связанных с его доменом. Они обеспечивают гораздо большую гибкость при добавлении новых поддоменов на существующие сайты, чем альтернативные варианты.

Они обеспечивают гораздо большую гибкость при добавлении новых поддоменов на существующие сайты, чем альтернативные варианты.

Подстановочные знаки также как правило, дешевле чем если бы вы приобрели отдельный сертификат для каждого субдомена.

Сколько поддоменов можно охватить с помощью SSL-сертификата с подстановочным знаком?С помощью подстановочного сертификата от SSL.com вы можете настроить столько поддоменов своего доменного имени, сколько захотите, и все они будут защищены одним сертификатом SSL. Например, подстановочный сертификат, выданный для *.ssl.com будет охватывать несколько поддоменов, таких как www.ssl.com, info.ssl.com и lookoutforthatfallingpiano.ssl.com.

Однако подстановочный знак не охватывает «голый» основной домен. Например, *.ssl.com не защитит ssl.comи *.www.ssl.com не защитит www.ssl.com. Тем не менее, Подстановочный SSL-код сертификаты от SSL. com автоматически включают базовое доменное имя в качестве записи альтернативного имени субъекта (SAN), поэтому это также будет покрываться сертификатом.

com автоматически включают базовое доменное имя в качестве записи альтернативного имени субъекта (SAN), поэтому это также будет покрываться сертификатом.

Чтобы узнать, как именно можно и нельзя использовать сертификат подстановочного знака, обратитесь к этот FAQ.

Это будет охватывать любое количество поддоменов, которые могут попасть в ваш домен. Вы только что установили свой сертификат Wildcard, и все готово.

В чем разница между SSL-сертификатом с подстановочным знаком и обычным SSL-сертификатом?«Обычный» сертификат будет однодоменным SSL /TLS сертификат. В то время как подстановочный сертификат имеет только один домен в списке, нотация позволяет ему гибко охватывать широкий спектр поддоменов, а не только один домен.

Наиболее сопоставимым сертификатом с сертификатом подстановочного знака является то, что называется сертификатом альтернативного имени субъекта (SAN) или сертификатом унифицированной связи (UCC). Они также называются многодоменными сертификатами или сертификатами Exchange.

Сертификат SAN или UC предназначен для защиты до 500 записей. В зависимости от модели ценообразования, вы, вероятно, будете платить за домены с подстановочными знаками (*.yoursite.com) или для любого домена выше определенного включенного порога.

Если сертификат UC может охватывать относительно большой объем доменов, сертификат подстановочного знака может охватывать только один домен. Это будет охватывать любое количество поддоменов для части имени домена, представленной в сертификате подстановочным знаком звездочки. Сертификат UC может содержать множество различных доменов в поле SAN.

Могу ли я использовать доменные имена в своем сертификате UCC?Краткий ответ: Вы, конечно, можете!

Безусловно, нет технической причины, по которой домены с подстановочными знаками не могут быть включены в сертификаты UCC, и часто бывает, что домен с подстановочными знаками в UCC является не только самым простым решением, но и наиболее доступным. Фактически, это единственное решение, если вы хотите использовать несколько подстановочных знаков в одном SSL сертификат.

Фактически, это единственное решение, если вы хотите использовать несколько подстановочных знаков в одном SSL сертификат.

Многодоменный UCC SSL.com может защитить несколько сайтов и несколько поддоменов, используя полные доменные имена, доменные имена и многое другое. Чтобы охватить неограниченное количество поддоменов, просто создайте домены с подстановочными знаками (т.е. *.sitename.com) в поле общего имени или в качестве SAN (Subject Alternative Name) при покупке вашего UCC.

Вы можете даже поместить другие символы подстановки в поля SAN, такие как *.sub1.sitename.com, *.sub2.sitename.com, *.another.comи т. д. Однако нельзя использовать несколько подстановочных знаков, например: *.*. SSL.com будет взимать с вас всего 129 долларов в год за добавление подстановочного SSL в UCC.

Да, SSL.com выдает проверенные SSL-сертификаты с подстановочными знаками High Assurance (OV). Клиенты, приобретающие сертификат SSL.com Wildcard, получат сертификат DV Wildcard после прохождения стандартного процесса проверки домена.

Клиенты, приобретающие сертификат SSL.com Wildcard, получат сертификат DV Wildcard после прохождения стандартного процесса проверки домена.

Ваш сертификат OV Wildcard будет выдан, как только дополнительные этапы проверки будут выполнены и подтверждены. Нам нужно будет подтвердите название вашей компании, адрес и номер телефона в онлайн бизнес-справочнике.

Список компаний может быть в официальной правительственной базе данных или в службе, аналогичной Dun & Bradstreet. ЗАМЕТКА: Физические лица также могут претендовать на сертификаты OV Wildcard следуя инструкциям здесь.

Могу ли я заказать подстановочный знак EV SSL сертификат?

К сожалению, домены подстановки не могут использовать расширенную проверку, согласно Правила CA / Browser Forum для расширенных сертификатов (EV). Те же правила требуют, чтобы каждый элемент, содержащийся в сертификате EV, подвергался индивидуальной проверке, что требует уникального идентификатора для каждого элемента.

Если вам нужна расширенная проверка для нескольких поддоменов, EV UCC сертификат может быть лучшим вариантом. EV UCC допускает до 500 записей (первые три включены в базовую цену).

что это такое и для чего он нужен на сайте?

SSL-сертификат (от англ. Secure Sockets Layer — уровень защищённых сокетов) – это инструмент шифрования, способный обеспечить защиту данных (паролей, номеров кредитных карт покупателей и т.д.). Эта технология была разработана компанией Netscape Communication.

Для продвижения сайтов коммерческой направленности важно обеспечить своим клиентам конфиденциальность. Ведь всегда существует риск того, что информация, например, о платежной карте, которой пользователь расплатился в интернет-магазине, может попасть в руки злоумышленников.

Влияние SSL-сертификата на SEO

В 2014 году Google включил HTTPS в алгоритм ранжирования сайтов и объявил, что защищенное SSL-соединение станет официальным сигналом для ранжирования веб-сайтов.

По данным статистики moz.com сайты на HTTPS по количеству в топе поисковой выдачи растет. Поэтому есть основания полагать, что защищенное соединение может быть преимуществом для вебмастеров в разных отношениях: как в SEO продвижении сайта, так и в качестве сигнала пользователю о более высоком уровне доверия посещаемого веб-сайта.

Сейчас браузеры Google Chrome и Firefox помечают HTTP-сайты как небезопасные, что может сказываться на поведенческих факторах.

Сайт на HTTP:

Сайт на HTTPS:

Что касается Яндекс, то он с конца 2018 года настойчиво сообщает об отсутствии SSL-сертификата прямо на входной странице Яндекс.Вебмастера:

Обладание SSL сертификатом повышает лояльность потенциальных клиентов и увеличению конверсии веб-ресурса, а также повышает трастовость сайта, что положительно влияет на рост позиций.

Увидеть, что тот или иной ресурс имеет SSL-сертификат можно, если посмотреть на буквы, которые отображаются перед URL сайта, то есть в протокол.

HTTP обозначает, что сайт не обеспечивает защиту данных. Когда вы вводите информацию, то она передается на сервер в открытом виде.

Если же перед именем сайта стоит HTTPS, то это значит, что сайт использует шифр.

Как работает система SSL-шифрования?

В основе работы SSL-сертификата лежит ключ. С его помощью сообщения сначала зашифровываются, а потом расшифровываются. Существует три вида ключей:

- Публичный нужен чтобы зашифровать сообщение. Браузер генерирует его, отправляя информацию клиента на сервер. Он прикрепляется к блоку информации.

- Приватный использует сервер, чтобы раскодировать сообщение. Он хранится на самом сервере и никуда не передается.

- Сеансовый ключ генерируется на тот период, пока клиент находится на сайте. С его помощью можно как закодировать, так и раскодировать информацию.

Публичный и приватный ключи создаются при выпуске SSL-сертификата. Важно, чтобы они не попали в чужие руки.

Важно, чтобы они не попали в чужие руки.

Установление безопасного канала обмена информацией происходит по принципу домофона и состоит из следующих этапов:

- В момент введения адреса в браузер, тот запрашивает у сервера, есть ли у сайта SSL-сертификат.

- Сервер дает ответ о наличии сертификата и пересылает публичный ключ.

- Браузер изучает подлинность сертификата и создает сеансовый ключ. Используя публичный ключ, он его шифрует и пересылает на сервер.

- Сервер проводит расшифровку послания и сохраняет полученный ключ.

- Теперь между браузером и сервером установлен безопасный обмен информацией. Все данные будут передаваться в виде набора кодов.

Какие бывают SSL сертификаты?

SSL-сертификат является цифровым документом. Он содержит фамилию владельца, срок действия и цифровую подпись выдавшего его центра сертификации.

Имеют ценность для раскрутки сайта только сертификаты, выданный доверенным центром сертификации. Они могут быть следующих видов:

Они могут быть следующих видов:

- Esential SSL — самый простой вариант сертификации, подходящий и юридическим, и физическим лицам. При его выдаче проверяется только, есть ли у них право использовать домен

- Instant SSL — d отличие от предыдущего при его выдаче проверяется подлинность заявителей и их регистрационные данные.

- Wildcard — этот вариант выдается на все поддомены основного домена.

- SGC SSL — сертификат аналогичен Instant SSL, но работает в старых версиях браузера.

- EV сертификат (Extended Validation) — при его выдаче проводится полная всесторонняя проверка заявителя.

- Let’s Encrypt — самый распространённый вариант простого бесплатного SSL-сертификата.

SSL-сертификация – это эффективный способ обеспечить защиту данных ваших пользователей. Ее проведение повышает лояльность клиентов к сайту и дает преимущества при ранжировании

Услуги, связанные с термином:

Установка SSL сертификата на домен

Статья давно не обновлялась, поэтому информация могла устареть.

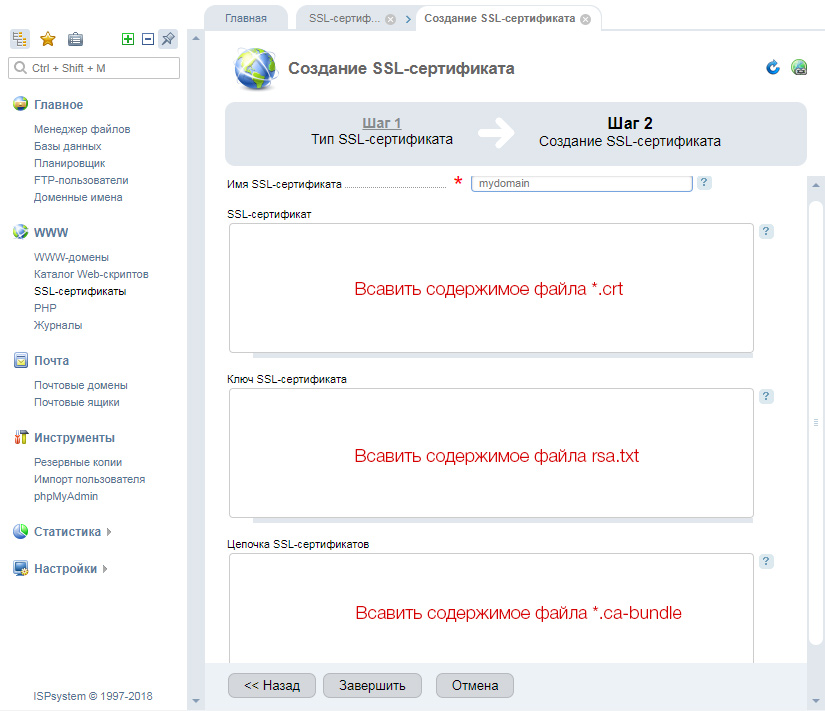

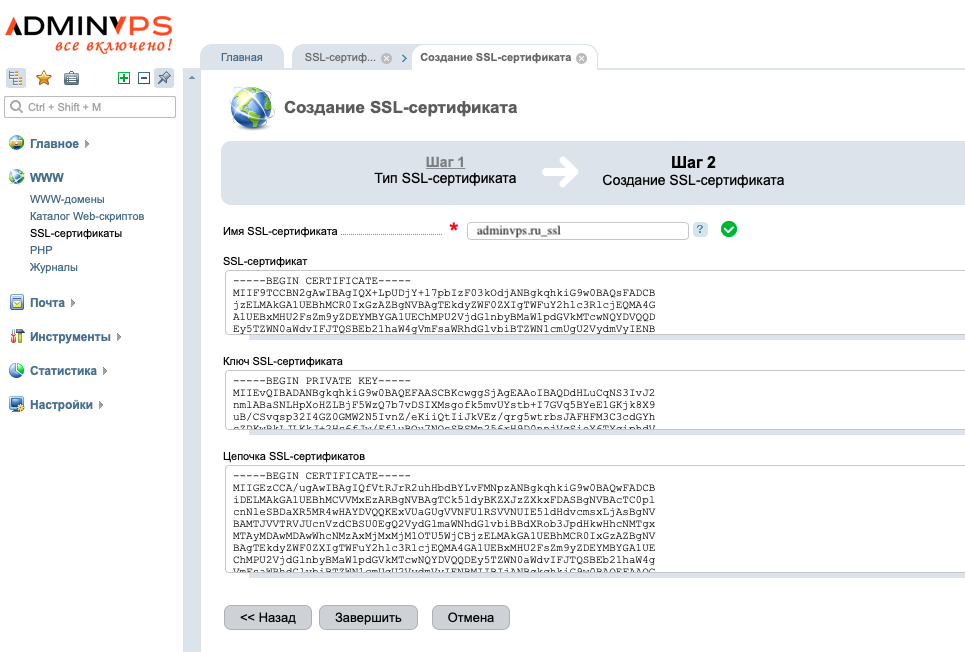

Для установки сертификата потребуется:

- Файл сертификата и цепочка сертификата. Центр сертификации присылает эти данные на почтовый ящик владельца сертификата.

- Ключ сертификата. Он у вас должен быть. Ключ генерируется перед заказом сертификата, на основе ключа генерируется csr запрос.

- Root доступ к серверу.

После выпуска заказанного сертификата, на email, который был указан при заказе, Вы получите все необходимые файлы.

Далее:

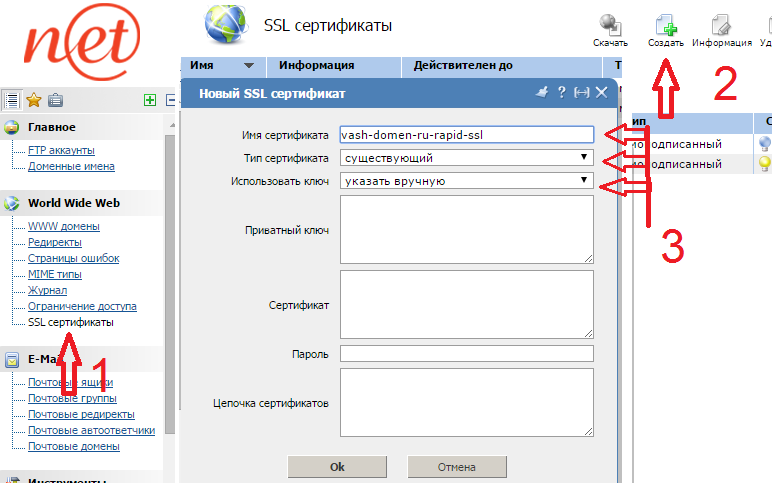

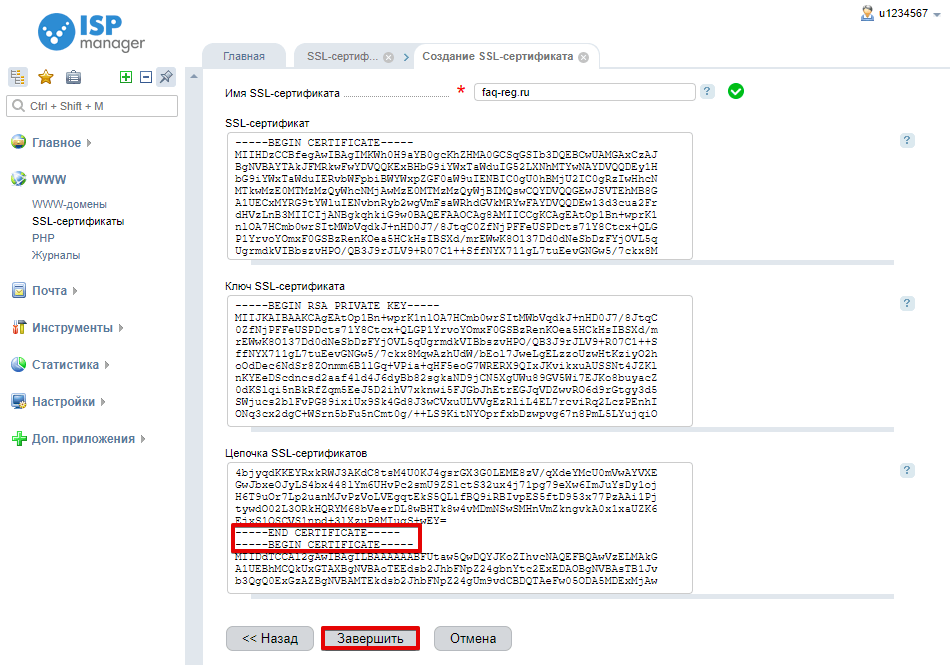

1. Зайдите в ISPmanager под пользователем, которому принадлежит домен. Войдя под root’ом это можно сделать так: ISPmanager — Пользователи — выделите пользователя — нажмите «Вход» (справа вверху кнопка с изображением лестницы и двери).

Примечание: не забудьте для пользователя включить SSL (ISPmanager — Пользователи — двойной клик по пользователю — вкладка «Права»)

2. В разделе World Wide Web — «SSL-сертификаты» — справа вверху кнопка «Создать». Укажите «Тип сертификата» — существующий и заполните все поля:

Имя сертификата — имя сертификата, под которым он будет отображаться в системе. Может содержать буквы латинского алфавита, цифры, точки, а также знаки _ и —

Может содержать буквы латинского алфавита, цифры, точки, а также знаки _ и —

Приватный ключ — укажите содержимое файла приватного ключа

Сертификат — укажите содержимое файла SSL-сертификата

Пароль — указывайте, если ключ сертификата зашифрован (обычно не требуется)

Цепочка сертификатов — Certificate bundle: цепочка сертификатов, которыми подписан данный сертификат. Подробнее о цепочках, в зависимости от типа сертификата, можно узнать в специальной статье.

3. После успешного добавления сертификата в разделе «WWW домены» можно его включить для сайта (двойной клик — установить галочку «SSL» — выбрать из списка нужный сертификат)

4. Детальная проверка установленного сертификата доступна по ссылкам:

Веб-сервер Apache

Если ssl запросы обрабатывает Apache, то сертификат устанавливается в файле конфигурации Apache. Проверить какой веб сервис отвечает на 443 (ssl) порту можно командой:

# netstat -napt | grep 443 tcp 0 0 188.120.233.16:443 0.0.0.0:* LISTEN 731/apache2

# sockstat |grep 443 root httpd 83299 19 tcp4 188.120.225.20:443 *:*

Для установки сертификата откройте конфигурационный файл Apache. На FreeBSD это /usr/local/etc/apache22/httpd.conf. Debian — /etc/apache2/apache2.conf. Centos — /etc/httpd/conf/httpd.conf. Найдите VirtualHost вашего домена.

Иногда вы можете найти блоки <VirtualHost> в отдельных файлах, в директории веб сервера.

Создайте блок <VirtualHost> для подключения SSL соединения. Пример:

<VirtualHost 10.0.0.1:443> DocumentRoot /var/www/user/data/www/domain.com ServerName domain.com SSLEngine on SSLCertificateFile /path/to/domain.crt SSLCertificateKeyFile /path/to/domain.key SSLCACertificateFile /path/to/ca.crt </VirtualHost>

Где

- domain.com — имя вашего домена.

- 10.0.0.1 — ip адрес, на котором находится домен.

- /var/www/user/data/www/domain.

com — путь до домашней директории вашего домена.

com — путь до домашней директории вашего домена. - /path/to/domain.crt — файл, в котором находится сертификат.

- /path/to/domain.key — файл, в котором находится ключ сертификата.

- /path/to/ca.crt — файл корневого сертификата.

Перезапустите Apache командой apachectl restart или apache2ctl restart

Веб-сервер Nginx

Если ssl запросы обрабатывает Nginx, то сертификат устанавливается в файле конфигурации Nginx.

Откройте конфигурационный файл Nginx. На Linux — /etc/nginx/nginx.conf

Создайте серверный модуль для SSL соединения. Пример:

server {

listen 10.0.0.1:443;

server_name domain.com;

ssl on;

ssl_certificate /path/to/domain.crt;

ssl_certificate_key /path/to/domain.key ;

}

Где

- domain.com — имя вашего домена.

- 10.0.0.1 — ip адрес, на котором находится домен.

- /path/to/domain.crt — файл, в котором находится сертификат.

- /path/to/domain.

key — файл, в котором находится ключ сертификата.

key — файл, в котором находится ключ сертификата.

Цепочка сертификатов дописывается в файл с сертификатом.

Возьмем пример с Comodo Positive SSL. Центр сертификации присылает файлы domain.crt, PositiveSSLCA2 и AddTrustExternalCARoot. Цепочкой сертификата будет содержание файла PositiveSSLCA2 + AddTrustExternalCARoot. В итоге файл domain.crt должен содержать сертификат домена + сертификаты PositiveSSLCA2 + AddTrustExternalCARoot.

Перезапустите Nginx

/etc/init.d/nginx restart

Несколько SSL сертификатов на одном ip адресе

Если используется несколько сертификатов на одном ip адресе, то браузер получит сертификат сервера по умолчанию, независимо от запрашиваемого имени сервера. Это связано с поведением протокола SSL. SSL-соединение устанавливается до того, как браузер посылает HTTP-запрос, и веб сервер не знает имени запрашиваемого сервера. Следовательно, он лишь может предложить сертификат сервера по умолчанию.

Решение для работы нескольких HTTPS-серверов на одном IP-адресе — расширение Server Name Indication протокола TLS (SNI, RFC 6066), которое позволяет браузеру передать запрашиваемое имя сервера во время SSL handshake, а значит сервер будет знать, какой сертификат ему следует использовать для соединения. Почти все современные браузеры поддерживают SNI, однако чтобы использовать SNI, соответствующая поддержка должна присутствовать также в библиотеке OpenSSL. OpenSSL поддерживает SNI начиная с версии 0.9.8f.

Почти все современные браузеры поддерживают SNI, однако чтобы использовать SNI, соответствующая поддержка должна присутствовать также в библиотеке OpenSSL. OpenSSL поддерживает SNI начиная с версии 0.9.8f.

Полезные команды Openssl

- Создание ключа для SSL-сертификата.

openssl req -batch -noout -new -newkey rsa:2048 -nodes -keyout cert.key

- Генерация CSR-запроса:

openssl req -new -key cert.key -out cert.csr

- Убрать пароль с ключа:

openssl rsa -in cert.key -out cert.key

- Посмотреть данные CSR:

openssl req -noout -text -in cert.csr

- Данные сертификата (проверить кем выдан, например):

openssl x509 -noout -text -in cert.crt

- Проверить, что ключ соответствует сертификату:

openssl x509 -noout -modulus -in cert.crt | openssl md5 openssl rsa -noout -modulus -in cert.key | openssl md5

Два значения должны совпадать.

- Узнать длину запроса:

echo '(' `openssl req -noout -modulus -in cert.csr | cut -d'=' -f2 | wc -c` '-1)*4' | bc

- Проверить выдачу HTTPS:

openssl s_client -host ulanovka.ru -port 443

Создание CSR запроса для Microsoft IIS

- Нажмите Start — Administrative Tools — Internet Information Services (IIS) Manager.

- Нажмите на имя сервера.

- В разделе IIS откройте Server Certificates.

- Затем справа из меню Actions выберите Create Certificate Request. Откроется окно мастера создания запроса.

- Введите всю необходимую информацию.

Нажмите Next.

- В следующем окне можно все оставить без изменений. Нажмите Next.

- Введите имя вашего CSR файла.

- Откройте файл, используя текстовый редактор. Для оформления сертификата передайте свой CSR вместе с тэгами BEGIN и END.

- Нажмите Start — Administrative Tools — Internet Information Services (IIS) Manager.

- Нажмите на имя сервера.

- В разделе IIS откройте Server Certificates.

- Затем справа из меню Actions выберите Complete Certificate Request. Откроется окно мастера.

- Загрузите выданный Вам центром сертификации сертификат. Затем введите имя сертификата (оно необходимо только администратору для дальнейшей работы).

- Нажмите Оk, и сертификат будет установлен на сервер.

- Для того, чтобы установить данный сертификат на нужный веб-домен, перейдите в раздел Sites и выберите сайт, для которого заказан сертификат. Из меню Actions в правой части страницы нажмите на Bindings. Откроется окно Site Bindings.

- В окне Site Bindings нажмите Add… Откроется окно Add Site Binding.

- В меню Type выберите https.

В меню IP address должен быть IP адрес сайта или All Unassigned. Порт — 443. В поле SSL Certificate выберите Ваш сертификат.

В меню IP address должен быть IP адрес сайта или All Unassigned. Порт — 443. В поле SSL Certificate выберите Ваш сертификат.

Нажмите Ok.

- Ваш сертификат установлен.

В 2020 SSL сертификат для сайта не просто нужен, а необходим! — SEO на vc.ru

1169 просмотров

В данной статье хотелось бы поднять вопрос о такой вещи как SSL сертификат сайта. Объяснить простыми словами, что это такое и зачем он вообще нужен.

Что такое SSL

SSL – это защищённый протокол Secure Sockets Layer сокращенно SLL. Данный протокол обеспечивает шифрование информации между браузером и сервером. Таким образом защищает вас от злоумышленников, и потери своих данных.

Данный протокол обеспечивает шифрование информации между браузером и сервером. Таким образом защищает вас от злоумышленников, и потери своих данных.

Возможно вы замечали, что у некоторых сайтов доменное имя начинается на HTTP, а у некоторых на HTTPS. Так вот HTTPS и есть тот самый защищенный протокол передачи информации (это если простым языком).

Как еще можно определить что у сайта подключен SSL сертификат? Слева возле URL сайта должен быть зеленый замок. Если его нет, то сайт имеет HTTP незащищенное соединение. Не рекомендуем вводить на данных сайтах данные своих банковских карточек, или другую важную информацию. Если это например интернет-магазин или что-то подобное. Так как ваши данные могут заполучить злоумышленники.

Зачем вашему сайту SSL сертификат?

Кроме информации выше, хотелось бы добавить несколько важных пунктов почему он вам нужен.

• Доверие посетителей;

• Большие плюсы от поисковых систем в ранжировании вашего сайта;

• Защищенное соединение;

• Ваш сайт становится более защищённым от взлома;

Какие существуют SSL сертификаты?

На самом деле сертификатов существует множество, для физических и юридических лиц. Дорогие и дешевые. Имеющие разный алгоритм шифрования. Данная статья рассчитана на обычных пользователей. Чтобы не нагружать различными терминами, и лишней информацией остановимся на этом. Ведь мы ценим ваше время.

Дорогие и дешевые. Имеющие разный алгоритм шифрования. Данная статья рассчитана на обычных пользователей. Чтобы не нагружать различными терминами, и лишней информацией остановимся на этом. Ведь мы ценим ваше время.

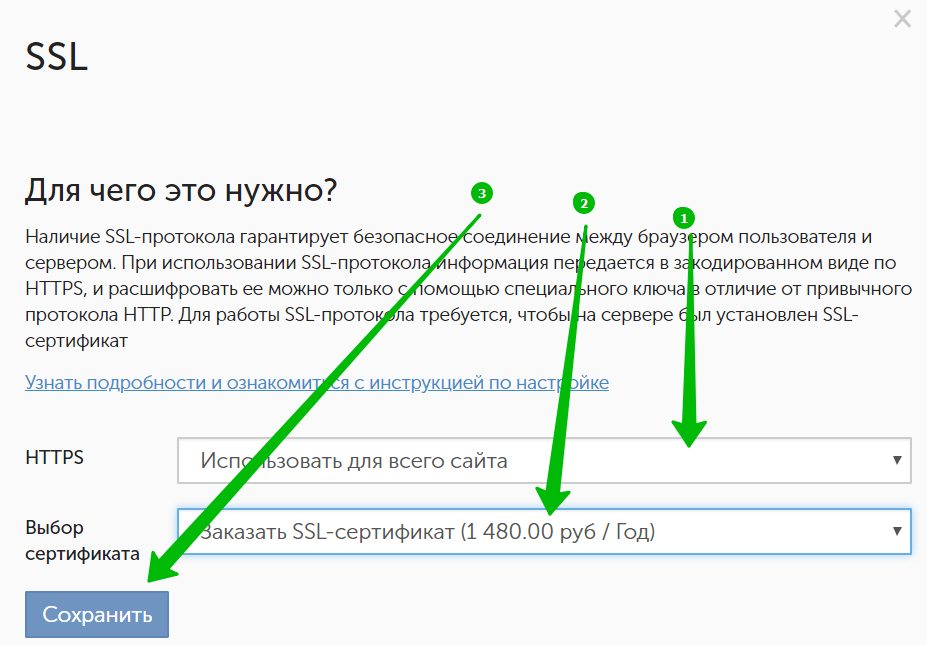

Как получить и установить SSL сертификат?

Выдачей сертификатов занимается центр сертификации. А так же хостинг-провайдеры, имеющие на это соответственное разрешение. Их достаточно много и найти их не составит труда. Главное не наткнуться на мошенников. Установить же SSL сертификат вы можете самостоятельно, или обратиться к кому-либо за помощью.

SSL-сертификат Wiki [KnownHost Wiki]

Сертификат SSL Wiki

Эта SSL Wiki предоставляется KnownHost как хранилище знаний по вопросам SSL-сертификатов, связанных с хостингом веб-сайтов. KnownHost предоставляет бесплатные SSL-сертификаты клиентам хостинга, регулярно публикует сообщения в блогах о SSL и предоставляет интересный форум в дополнение к этой SSL Wiki.

KnownHost предоставляет бесплатные SSL-сертификаты клиентам хостинга, регулярно публикует сообщения в блогах о SSL и предоставляет интересный форум в дополнение к этой SSL Wiki.

Что на самом деле SSL для вас?

SSL является аббревиатурой от Secure Sockets Layer и представляет собой стандартную интернет-технологию безопасности, используемую для установления зашифрованного (или безопасного) соединения между веб-сервером (веб-сайтом) и вашим браузером (т.е.е. Internet Explorer, Chrome, Firefox и т. Д.…). Эта защищенная ссылка гарантирует, что данные / информация, которые передаются из вашего веб-браузера на веб-сервер, остаются конфиденциальными; что означает безопасность от хакеров или любого, кто пытается шпионить / украсть эту информацию. SSL является отраслевым стандартом и используется миллионами веб-сайтов для защиты любых конфиденциальных или личных данных, отправляемых через их веб-сайты. Одна из наиболее распространенных целей использования SSL — защита клиента во время онлайн-транзакции. Эта SSL Wiki объясняет, зачем нужен SSL и как он работает, ниже.

Эта SSL Wiki объясняет, зачем нужен SSL и как он работает, ниже.

Чтобы установить защищенное SSL-соединение на веб-сервере, необходимо правильно установить SSL-сертификат. По завершении процесса активации SSL на вашем веб-сервере вам будет предложено заполнить ряд вопросов, чтобы подтвердить идентичность вашего домена и вашей компании. После правильного завершения ваш веб-сервер создаст 2 типа криптографических ключей: один называется закрытым ключом, а другой — открытым ключом.

Открытый ключ не является секретом, и он помещается в так называемый запрос на подпись сертификата или, как правило, именуемый CSR.CSR — это файл, который содержит все ваши данные. Как только этот CSR будет сгенерирован, вы можете начать процесс подачи заявки на SSL. Во время этого процесса Центр сертификации (ЦС) будет проходить процесс проверки, чтобы проверить предоставленные вами данные, а затем после проверки выдаст сертификат SSL с вашими данными и позволит вам использовать SSL. Ваш веб-сервер автоматически сопоставит сертификат SSL, выданный ЦС, с вашим закрытым ключом. Это означает, что теперь вы готовы установить зашифрованную и безопасную связь между вашим веб-сайтом и веб-браузером вашего клиента.Протокол SSL сложен, но сложности всегда остаются невидимыми для ваших клиентов. Вместо этого браузер, который они используют, предоставляет им ключевой индикатор, позволяющий им знать, что их сеанс в настоящее время защищен шифрованием SSL — иногда это значок замка в правом нижнем углу или добавление буквы «s» в https в случае SSL-сертификатов высокого уровня, а не просто http, ключевым индикатором является зеленая полоса в браузере. При нажатии на индикаторы отобразятся все подробности об этом.Все доверенные центры сертификации выдают сертификаты SSL законным компаниям или юридическим лицам.

Это означает, что теперь вы готовы установить зашифрованную и безопасную связь между вашим веб-сайтом и веб-браузером вашего клиента.Протокол SSL сложен, но сложности всегда остаются невидимыми для ваших клиентов. Вместо этого браузер, который они используют, предоставляет им ключевой индикатор, позволяющий им знать, что их сеанс в настоящее время защищен шифрованием SSL — иногда это значок замка в правом нижнем углу или добавление буквы «s» в https в случае SSL-сертификатов высокого уровня, а не просто http, ключевым индикатором является зеленая полоса в браузере. При нажатии на индикаторы отобразятся все подробности об этом.Все доверенные центры сертификации выдают сертификаты SSL законным компаниям или юридическим лицам.

Вообще говоря, сертификаты SSL включают и отображают (по крайней мере, одно или все) ваше доменное имя, название вашей компании, ваш адрес, ваш город, ваш штат и вашу страну. Он также всегда имеет дату истечения срока действия этого конкретного сертификата и, конечно же, данные об удостоверяющем центре, ответственном за выдачу сертификата. Браузер подключается к защищенному сайту, а затем извлекает SSL-сертификат сайта и сначала проверяет, не истек ли срок его действия, затем проверяет, был ли он выпущен известным центром сертификации, которому браузер доверяет, а затем что он действительно используется веб-сайтом, на который он был фактически выпущен.Если какой-либо из этих параметров не проверяется должным образом, браузер отобразит предупреждение для пользователя, чтобы сообщить ему, что этот сайт не защищен SSL. Он говорит, что нужно уйти или действовать с особой осторожностью. Это последнее, что вы хотели бы сказать своему потенциальному покупателю. Вот почему SSL имеет большое значение для любой успешной компании, ведущей бизнес в Интернете, и почему мы поддерживаем эту вики-страницу сертификатов SSL.

Браузер подключается к защищенному сайту, а затем извлекает SSL-сертификат сайта и сначала проверяет, не истек ли срок его действия, затем проверяет, был ли он выпущен известным центром сертификации, которому браузер доверяет, а затем что он действительно используется веб-сайтом, на который он был фактически выпущен.Если какой-либо из этих параметров не проверяется должным образом, браузер отобразит предупреждение для пользователя, чтобы сообщить ему, что этот сайт не защищен SSL. Он говорит, что нужно уйти или действовать с особой осторожностью. Это последнее, что вы хотели бы сказать своему потенциальному покупателю. Вот почему SSL имеет большое значение для любой успешной компании, ведущей бизнес в Интернете, и почему мы поддерживаем эту вики-страницу сертификатов SSL.

Все ли сертификаты SSL одинаковы?

Количество предприятий, использующих SSL, значительно увеличилось за последние несколько лет, и причины, по которым используется SSL, также увеличились, например:

Некоторым предприятиям нужен SSL просто для обеспечения конфиденциальности (т.

е.е. шифрование)

е.е. шифрование)Некоторым компаниям нравится использовать SSL для повышения доверия или уверенности в безопасности и идентичности (они хотят, чтобы вы знали, что они являются законной компанией и могут это доказать)

Поскольку причины, по которым компании используют SSL, стали шире, были установлены три различных типа сертификатов SSL:

SSL-сертификаты расширенной проверки (EV)

Сертификаты EV выдаются только тогда, когда Центр сертификации (ЦС) проверяет, действительно ли заявитель имеет право на конкретное доменное имя, плюс ЦС проводит ТЩАТЕЛЬНУЮ проверку (расследование) организации.Процесс выдачи сертификатов EV стандартизирован и строго описан в Руководстве по EV, которое было создано на форуме CA / Browser Forum в 2007 году, в котором указаны необходимые шаги, которые должен выполнить центр сертификации перед выдачей сертификата EV:

Необходимо подтвердить юридическое, физическое и операционное существование предприятия

Необходимо подтвердить, что личность лица соответствует официальным записям

Необходимо подтвердить, что объект имеет исключительное право на использование домена, указанного в сертификате EV

Необходимо подтвердить, что организация должным образом санкционировала выдачу сертификата EV

Сертификаты EV используются для всех типов предприятий, включая государственные учреждения, а также зарегистрированные и некорпоративные предприятия. На оформление уходит около 10 дней.

На оформление уходит около 10 дней.

Второй набор руководящих принципов предназначен для фактического CA, и он устанавливает критерии, по которым CA должен пройти аудит, прежде чем ему будет разрешено выдавать сертификат EV. Это называется Руководством по аудиту EV, и они всегда выполняются каждый год, чтобы обеспечить целостность процесса выдачи.

Сертификаты SSL для проверки организации (OV)

Сертификаты OV выдаются только тогда, когда Центр сертификации (ЦС) проверяет, действительно ли заявитель имеет право на конкретное доменное имя, плюс ЦС проводит некоторую проверку (расследование) указанной организации.Эта дополнительная проверенная информация о компании отображается для клиентов при нажатии на печать защищенного сайта, это дает улучшенную видимость того, кто стоит за сайтом, что, в свою очередь, повышает доверие к сайту. На оформление уходит около 2 дней.

Сертификаты SSL для проверки домена (DV)

Сертификаты DV выдаются, когда CA проверяет, действительно ли заявитель имеет право на конкретное доменное имя. Никакая информация, удостоверяющая личность компании, не проверяется, и никакая информация не отображается, кроме информации шифрования, в пределах Secure Site Seal.Сертификаты DV могут быть выданы немедленно.

Никакая информация, удостоверяющая личность компании, не проверяется, и никакая информация не отображается, кроме информации шифрования, в пределах Secure Site Seal.Сертификаты DV могут быть выданы немедленно.

Купить SSL

Мы предлагаем выбор SSL от 2 авторитетных центров сертификации. У нас есть варианты от Comodo, GeoTrust и RapidSSL (GeoTrust). У нас есть предложения DV, OV и EV. Сертификаты EV будут отображать зеленую полосу в браузерах, показывая вашим клиентам, что вы являетесь тем, кем вы себя называете.

Все наши сертификаты будут охватывать домен и поддомен www за исключением мультидоменных сертификатов.

С мультидоменными сертификатами Comodo knownhost.com и www.knownhost.com будут считаться двумя доменами . То же самое относится к любым дополнительным доменам (или субдоменам), на которые должен распространяться мультидоменный сертификат. Помните об этом при расчете общей стоимости сертификатов.

Многодоменные сертификаты GeoTrust БУДУТ охватывать www / не www только на основном домене . Дополнительные домены будут следовать вышеупомянутому правилу о необходимости отдельной записи.Если у вас есть какие-либо вопросы о том, сколько дополнительных доменов вам нужно приобрести с вашим сертификатом, пожалуйста, 1) свяжитесь с нами .

Сертификаты с подстановочными знаками охватывают базовый домен и все поддомены данного базового домена.

Чтобы легко приобрести один из указанных выше сертификатов, нажмите на его имя, и вы попадете в соответствующую форму заказа. Чтобы помочь нам лучше помочь вам, разместите заказ в той же учетной записи, которая владеет услугой, для которой вы будете использовать сертификат.

2) Щелкните здесь , чтобы просмотреть все доступные формы заказа сертификатов.

Хотите конкретный сертификат и не видите его в списке? 3) Свяжитесь с нами и дайте нам знать. Скорее всего, он у нас есть!

Скорее всего, он у нас есть!

После того, как вы приобрели сертификат SSL, щелкните здесь, чтобы получить информацию о дальнейших действиях, если вы хотите установить сертификат самостоятельно.

Наш отдел поддержки будет рад помочь вам создать CSR, а также помочь с аспектами проверки домена и установкой SSL на вашем 4) KnownHost service .

Связанные страницы

security / ssl.txt · Последнее изменение: 29.01.2021, 11:45, автор: Карсон Н.

Что такое сертификат SSL и как он работает?

Прежде чем погрузиться в многочисленные преимущества и возможности использования сертификатов SSL , это может помочь понять лежащую в основе технологию. В этой статье содержится краткий исторический урок о том, как Secure Socket Layer (SSL) превратился в Transport Layer Security (TLS) , и простое объяснение того, как они обеспечивают безопасность как для общедоступных подключений к Интернету, так и для корпоративных подключений к интрасети.

В частности, цель состоит в том, чтобы дать вам полный обзор протокола Secure Socket Layer (SSL) и сертификатов, чтобы помочь вам принять наилучшие решения в отношении управления сертификатами для вашего предприятия.

Что такое SSL?

SSL — это оригинальное название криптографического протокола для аутентификации и шифрования связи по сети. Официально SSL был заменен обновленным протоколом TLS некоторое время назад.

Временная шкала SSL в TLS

Ниже представлена шкала изменений SSL с течением времени:

- SSL — это протокол безопасности, разработанный Netscape в 90-х годах для шифрования и защиты связи через Интернет.SSL v1.0 никогда не выпускался из-за проблем с безопасностью.

- В 1995 году Netscape выпустила SSL v2.0, но в нем все еще было много недостатков.

- SSL v3.0, выпущенный в 1996 году, решает проблемы SSL v2.0. Эта версия предложила невероятные улучшения и навсегда изменила способ работы Интернета.

Однако с 2015 года SSL 3.0 и предыдущие версии устарели.

Однако с 2015 года SSL 3.0 и предыдущие версии устарели. - TLS был разработан Инженерной группой Интернета (IETF) как усовершенствование SSL; TLS v1.0 выпущен в 1999 году и основан на SSL v3.0, с небольшими улучшениями безопасности, все еще достаточно значительными, чтобы SSL v3.0 и TLS v1.0 не взаимодействовали.

- TLS v1.1 вышел семь лет спустя, в 2006 году, и был заменен TLS v1.2 вскоре после этого, в 2008 году. Это повредило внедрению TLS v1.1, поскольку многие веб-сайты обновились с TLS v1.0 напрямую до TLS v1.2. 11 лет спустя мы находимся на TLS v1.3.

- TLS v1.3 завершена в 2018 году и после почти 30 проектов IETF. TLS v1.3 значительно улучшает своих предшественников. Microsoft, Apple, Google, Mozilla, Cloudflare и Cisco отказались от поддержки TLS v1.0 и TLS v1.1 по состоянию на март 2020 года. TLS v1.2 и TLS v1.3 теперь являются единственными доступными протоколами SSL.

Итак, на самом деле TLS — это просто более новая версия SSL. Однако большинство людей по-прежнему говорят SSL вместо TLS. SSL и TLS служат той же цели, защищая конфиденциальную информацию во время передачи, но под капотом криптография сильно изменилась от исходного SSL до последней версии TLS v1.3.

SSL и TLS служат той же цели, защищая конфиденциальную информацию во время передачи, но под капотом криптография сильно изменилась от исходного SSL до последней версии TLS v1.3.

Цифровые сертификаты являются ядром протокола SSL; они инициируют безопасные соединения между серверами (например,g., веб-сайты, интрасети или VPN) и клиентов (например, веб-браузеры, приложения или почтовые клиенты).

Сертификаты SSLобеспечивают адекватную защиту от фишинга и перехвата передач, а также автоматическую аутентификацию сервера, например домена веб-сайта. Если веб-сайт запрашивает конфиденциальную информацию пользователей, он должен иметь сертификат SSL для ее шифрования во время передачи. Если SSL-сертификат отсутствует, то этому соединению не следует доверять никакую личную информацию.

Как это работает?

Основная цель SSL — обеспечить безопасное соединение на транспортном уровне между двумя конечными точками, сервером и клиентом. Это соединение обычно устанавливается между сервером веб-сайта и браузером клиента или почтовым сервером и клиентским почтовым приложением, например Outlook.

SSL состоит из двух отдельных протоколов:

- Протокол установления связи аутентифицирует сервер (и, возможно, клиента), согласовывает криптографические наборы и генерирует общий ключ.

- Протокол записи изолирует каждое соединение и использует общий ключ для защиты связи до конца сеанса.

Протокол рукопожатия

Подтверждение связи SSL — это процесс асимметричной криптографии для установления безопасного канала для взаимодействия сервера и клиента — HTTPS-соединения всегда начинаются с установления связи SSL.

Успешное рукопожатие происходит за клиентским браузером или приложением мгновенно и автоматически, не мешая взаимодействию с клиентом.Однако неудачное рукопожатие вызывает разрыв соединения, которому обычно предшествует предупреждающее сообщение в браузере клиента.

При условии, что SSL действительный и правильный, квитирование дает следующие преимущества безопасности:

- Аутентификация: Сервер всегда аутентифицируется, пока соединение действительно.

- Конфиденциальность: Данные, отправляемые через SSL, зашифрованы и видны только серверу и клиенту.

- Целостность: Цифровые подписи сертификатов гарантируют, что данные не были изменены во время передачи.

Таким образом, сертификаты SSL в основном работают с использованием смеси асимметричной криптографии и симметричной криптографии для связи через Интернет. Существуют также другие инфраструктуры, участвующие в обеспечении связи SSL на предприятиях, известные как инфраструктуры открытых ключей.

Как работают сертификаты SSL?

Когда вы получаете сертификат SSL, вы устанавливаете его на свой сервер. Вы можете установить промежуточный сертификат, который подтверждает надежность вашего SSL-сертификата, связав его с корневым сертификатом вашего ЦС.

Корневые сертификаты являются самоподписанными и составляют основу инфраструктуры открытых ключей (PKI) на основе X.509. PKI, поддерживающая HTTPS для безопасного просмотра веб-страниц и схем электронной подписи, зависит от корневых сертификатов. В других приложениях сертификатов X.509 иерархия сертификатов удостоверяет действительность выдачи сертификата. Эта иерархия называется сертификатом «Цепочка доверия».

Сеть доверия

Цепочка доверия — это ваш SSL-сертификат и его ссылка на доверенный центр сертификации.Чтобы сертификат SSL был доверенным, он должен прослеживаться до доверенного корневого центра сертификации. Цепочка доверия обеспечивает конфиденциальность, доверие и безопасность для всех вовлеченных сторон.

В основе каждой PKI лежит корневой центр сертификации; он служит надежным источником целостности всей системы. Корневой центр сертификации подписывает сертификат SSL, тем самым запуская цепочку доверия. Если корневой ЦС пользуется всеобщим доверием, то любой действительный сертификат ЦС, связанный с ним, является доверенным для всех основных интернет-браузеров и операционных систем.

Как проверяется цепочка доверия?

Клиент или браузер по своей сути знает открытые ключи нескольких доверенных центров сертификации и использует эти ключи для проверки сертификата SSL сервера. Клиент рекурсивно повторяет процесс проверки с каждым сертификатом в цепочке доверия, пока не отследит его до начала, корневого ЦС.

Для чего нужен сертификат SSL?

В незащищенных HTTP-соединениях хакеры могут легко перехватывать сообщения между клиентом и сервером и читать их в виде обычного текста.Зашифрованные соединения скремблируют обмен данными до тех пор, пока клиент не сможет расшифровать их с помощью другого сеансового ключа.

При установке на веб-сервере сертификаты SSL используют систему пар открытых / закрытых ключей для запуска протокола HTTPS и обеспечения безопасных соединений для подключения пользователей и клиентов.

Для Интернета: что делают сертификаты SSL для веб-сайтов?

Когда подписанный сертификат SSL защищает веб-сайт, он доказывает, что организация проверила и аутентифицировала его личность с помощью доверенной третьей стороны; поскольку браузер доверяет ЦС, браузер теперь доверяет и этой организации.

Самый простой способ проверить, установлен ли на веб-сайте протокол SSL, — это посмотреть в свой браузер; посмотрите, начинается ли URL-адрес веб-сайта с «HTTPS:», поскольку это показывает, установлен ли на сервере сертификат SSL. В этом случае щелкните значок замка в адресной строке, чтобы просмотреть информацию о сертификате.

Веб-браузерыиспользуют протокол передачи гипертекста (HTTP) для подключения к веб-серверам, которые по умолчанию прослушивают TCP-порт 80. HTTP — это протокол с открытым текстом, что означает, что хакеру относительно легко перехватить и прочитать данные о передаче.Это не подходит для любого приложения, требующего конфиденциальности.

SSL использует порт номер 443 для шифрования данных, которыми обмениваются браузер и сервер, и аутентификации пользователя. Поэтому, когда связь между веб-браузером и сервером должна быть безопасной, браузер автоматически переключается на SSL, то есть до тех пор, пока на сервере установлен сертификат SSL.

Установление соединения с сервером с сертификатом, подписанным доверенным центром сертификации, проходит без дополнительных трудностей для пользователя.Когда интернет-пользователь посещает веб-сайт, защищенный SSL, он с большей готовностью предоставляет свою контактную информацию или делает покупки с помощью кредитной карты. Кроме того, наличие SSL-сертификата на вашем веб-сайте увеличивает вашу позицию в рейтинге, облегчая пользователям и клиентам поиск вашего сайта.

Сертификат SSLсвидетельствует о надежности веб-сайта, но с помощью более совершенных сертификатов можно получить сертификат SSL для всей компании.

Для интрасетей: что делают сертификаты SSL для приложений в корпоративной среде?Несмотря на то, что первоначальной целью SSL была всемирная паутина, предприятия используют сертификаты SSL для защиты широкого спектра внутренних и внешних подключений.Наиболее распространенные варианты использования корпоративных SSL-сертификатов:

- Контроль доступа к сети

- Виртуальные частные сети (VPN)

- Единый вход

- Интернет вещей (IoT)

При правильной настройке все эти приложения работают поверх протокола SSL. Мы более подробно рассмотрим эти примеры в следующем разделе:

Мы более подробно рассмотрим эти примеры в следующем разделе:

Сотрудники, которые подключают беспроводные устройства к корпоративной сети, нуждаются в простоте доступа, и в то же время сеть должна предотвращать несанкционированный доступ к корпоративным ресурсам.Сотрудники могут использовать сертификаты SSL для доступа и шифрования файлов со своих устройств, корпоративных серверов или даже облачных серверов для утвержденных лиц.

Избегайте необходимости запоминать / сбрасывать длинные, трудные для запоминания пароли, которые меняются каждые 90 дней, заменив их цифровыми идентификационными данными. Поместите цифровое удостоверение в рабочий стол Windows или Mac, сервер или точки доступа Wi-Fi, чтобы только авторизованные устройства могли подключаться к вашей корпоративной сети.

Единый вход Сегодняшние корпоративные сотрудники имеют доступ к широкому спектру сервисов идентификации или федеративных продуктов. Предприятия часто используют продукт единого входа через Интернет для доступа ко всем своим ресурсам на корпоративном портале или в облачных сервисах.

Предприятия часто используют продукт единого входа через Интернет для доступа ко всем своим ресурсам на корпоративном портале или в облачных сервисах.

Цифровая идентификация может быть установлена на вашем IoT-устройстве, а также в устройстве или приложении пользователя, чтобы гарантировать, что только доверенные IoT-устройства могут подключаться к вашей сети. Устройство IoT принимает инструкции от авторизованных приложений или отправляет данные в них, а пользователи обладают цифровой идентификацией.

SSL VPNВиртуальная частная сеть уровня защищенных сокетов (SSL VPN) — это виртуальная частная сеть (VPN), созданная с использованием протокола защищенных сокетов (SSL). ИТ-отделы могут масштабировать как решение, так и необходимые ему инфраструктурные услуги.SSL VPN обеспечивает детальный контроль над доступом управляемых приложений к корпоративным веб-приложениям. Возможно, наиболее значительные преимущества SSL VPN связаны с повышенной эффективностью и производительностью за счет высвобождения ИТ-ресурсов за счет обеспечения удаленного доступа ко всем цифровым сертификатам.

Код, документ и подпись электронной почтыМногие люди не понимают, что сертификаты для подписи кода, документов и электронной почты не являются сертификатами SSL. Несмотря на то, что все они поддерживаются PKI x.509, функция использования ключа имеет решающее значение. Прочтите «Разница между подписью кода и сертификатом SSL» или «Разница между цифровым сертификатом и цифровой подписью», чтобы узнать больше по этому вопросу.

Сравнение сертификатов SSL и обзоры

Чего ожидать от покупателя SSL

Мы сравнили лучших поставщиков SSL-сертификатов, чтобы помочь вам найти идеальный SSL-сертификат.

Сравнение SSL

Воспользуйтесь нашими сравнительными таблицами, чтобы найти подходящий сертификат.

SSL FAQ

Узнайте о SSL, чтобы купить подходящий продукт и настроить его.

Обзоры SSL

Мы собрали тысячи отзывов от реальных клиентов. Не стесняйтесь делиться своими собственными!

Инструменты SSL

Проверить, сравнить, декодировать, преобразовать. Инструменты, которые помогут вам выполнить работу.

Лучшие поставщики сертификатов SSL

Новичок в SSL? Начать здесь

Что такое SSL и зачем он мне нужен?

SSL (что означает Secure Sockets Layer) — это технология шифрования, которая создает зашифрованное соединение между веб-сервером (Apache, IIS, Nginx) и веб-браузером (Chrome, Firefox, Safari), позволяющие передавать личную информацию без подслушивание, подделка данных и подделка сообщений.

SSL существенно защищает номера кредитных карт и другая информация от злонамеренных третьих лиц, таких как преступные хакеры и сторонние службы провайдеры (интернет-провайдеры). Он также защищает ваш сайт от вредоносных программ и не позволяет другим внедрять реклама на ваших ресурсах. Сертификат SSL рекомендуется для каждого веб-сайта. для защиты конфиденциальности пользователей и предотвращения взлома.

Чтобы включить SSL на своем веб-сайте, вам необходимо получить SSL-сертификат и установите его на свой веб-сервер.

На что обращать внимание на провайдера SSL

Чтобы получить сертификат SSL, вам необходимо подтвердить личность вашей организации (или контроль домена) с помощью поставщик сертификатов, обычно известный как центр сертификации. Сертификационные органы должны вести подробный учет того, что было выдано, и информации, используемой для ее выпуска, и регулярно проверяются, чтобы убедиться, что они следуя определенным процедурам.

Каждый центр сертификации имеет разные продукты, цены, функции и уровни обслуживания клиентов. удовлетворение.При выборе центра сертификации в первую очередь необходимо сравнить следующее:

- Характеристики продукта — Предоставляет ли центр сертификации сертификат с необходимыми функциями?

- Поддержка — Предлагает ли центр сертификации качественную поддержку клиентов, когда она вам нужна?

- Цена — Соответствует ли сертификат вашей цене?

Узнайте больше о выборе поставщика сертификатов или прочтите наши обзоры сертификатов SSL, чтобы найти лучшего поставщика для покупки.

Начало работы с SSL

Чтобы начать работу с SSL, просто выполните следующие действия:

- Определите, какие функции вам нужны. Будут ли клиенты доверять вам больше с сертификатом OV или EV? Вам нужно защитить несколько имен с помощью UC или группового сертификата?

- Определите свой бюджет. Сертификаты варьируются от 0 до тысяч долларов.

- Оценить поставщиков. Прочтите отзывы реальных клиентов о наших поставщиках сертификатов.Это даст вам лучшее представление о том, чего ожидать от компании.

- Купить и установить сертификат. После покупки сертификата вам необходимо установить его на свой веб-сервер. Провайдер с отличной поддержкой клиентов может быть очень полезным, если возникнут какие-либо проблемы.

Мы проведем вас через описанные выше шаги с помощью нашего мастера SSL, сравнительных таблиц и обзоров. Мы провели для вас исследование, чтобы вы могли найти лучшего поставщика сертификатов SSL.

Начать сейчас

сертификатов SSL | Купить Wildcard SSL-сертификаты

Зачем переходить на GeoTrust?

Автоматическая аутентификация и процессы выдачи позволяют быстро и легко защитить ваш сайт с помощью ведущего сертификата TLS / SSL от всемирно признанного бренда. А с DigiCert® CertCentral® выпуск, отзыв, оптимизация и управление вашими сертификатами очень просты.

GeoTrust QuickSSL с DV

- Шифрование до 256 бит

- Большинство сертификатов выдается за минуты

- Одновременно можно добавить до 24 SAN

- Базовый домен предоставляется как бесплатный SAN

- Быстрая проверка домена с контролем домена

- Гарантия $ 500 000 $

- 2048-битный корень

- 99% совместимость с браузером

- Бесплатная поддержка TLS / SSL

- Бесплатное переиздание

- Совместимость с мобильными устройствами

Что такое SSL?