Протокол HTTPS. Как настроить и перевести сайт на https на примере WordPRess ~ SEO простым языком

Доброго дня, читатели блога SEO-Дилетанта. На днях* в августе 2016 года я полностью перевела свой блог на защищенный протокол HTTPS и просто не могу не поделиться с вами, как я это сделала.

План статьи следующий:

- Как выбрать и установить SSL сертификат

- Подготовка сайта к переносу на HTTPS

- Тестирование и устранение проблем

- Переезд WordPress с HTTP на HTTPS

- А что говорят Яндекс и Google?

- Настройка 301 редиректа

Как выбрать и установить SSL сертификат

Так как мой блог рассчитан на новичков, встал вопрос: рассказывать подробно о том, что такое HTTP и HTTPS, что такое SSL сертификат и зачем все это нужно?

Я решила, что данная статья будет ориентирована на технические детали, а теорию я рекомендую почитать в блоге Яндекса. Самая простая для понимания, без лишней сложной терминологии и с простыми примерами, статья Что такое протокол HTTPS, и как он защищает вас в интернете.

Итак, современные реалии таковы, что любой сайт рано или поздно должен перейти на защищенную передачу данных. В первую очередь это важно для сайтов, где происходит обмен информацией между владельцем сайта и пользователем, под такую категорию сайтов подпадают все интернет-магазины, сайты, где существует регистрация пользователей с передачей персональных данных.

Чтобы перевести сайт на HTTPS, нужно получить специальный SSL сертификат. Сертификаты бывают разные. Различают три основных типа.

- DV — Domain Validation — самый простой сертификат начального уровня, подтверждает только доменное имя. Подходит для простых сайтов, например, блогов, небольших коммерческих сайтов без регистрации и обмена данными, где не происходит обмена персональной информацией между посетителем сайта и сервером, на котором сайт находится. Такой сертификат выдается автоматически, в течении нескольких минут. Это самые дешевые сертификаты.

- OV — Organization Validation — сертификат подтверждает, что домен и организация принадлежат одному юридическому лицу.

Прежде, чем выдать такой сертификат, центр сертификации проверяет фактическое существование организации, запросившей сертификат. Необходимо предоставить не только нужную информацию по своему юридическому лицу, но и ответить на телефонный звонок из сертификационного центра. Стоимость зависит от центра, где получен сертификат.

Прежде, чем выдать такой сертификат, центр сертификации проверяет фактическое существование организации, запросившей сертификат. Необходимо предоставить не только нужную информацию по своему юридическому лицу, но и ответить на телефонный звонок из сертификационного центра. Стоимость зависит от центра, где получен сертификат. - EV — Extendet Validation — сертификат с расширенной проверкой, такие сертификаты самые сложные в получении, обязательны для банков и платежных систем.

Итак, для физических лиц и простых сайтов подходят DV SSL сертификаты. При этом приятная новость в том, что такой сертификат можно получить абсолютно бесплатно. На данный момент мне известно три сертификационных центра, где можно получить SSL сертификат бесплатно:

- Let’s Encrypt

- CloudFlare

- StartSSL — есть русскоязычная версия сайта

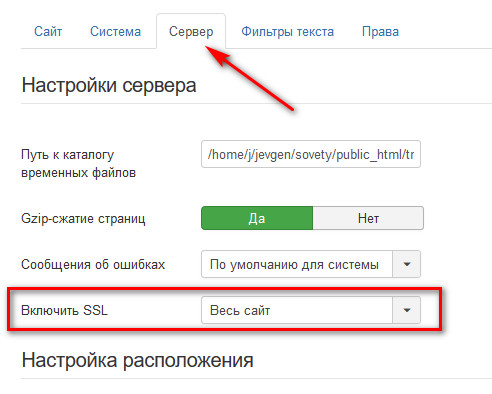

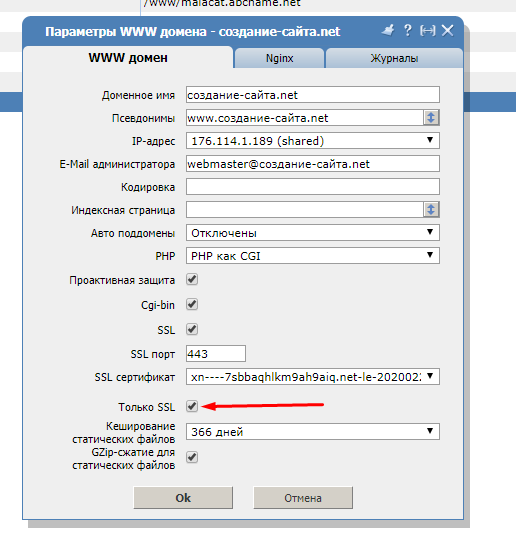

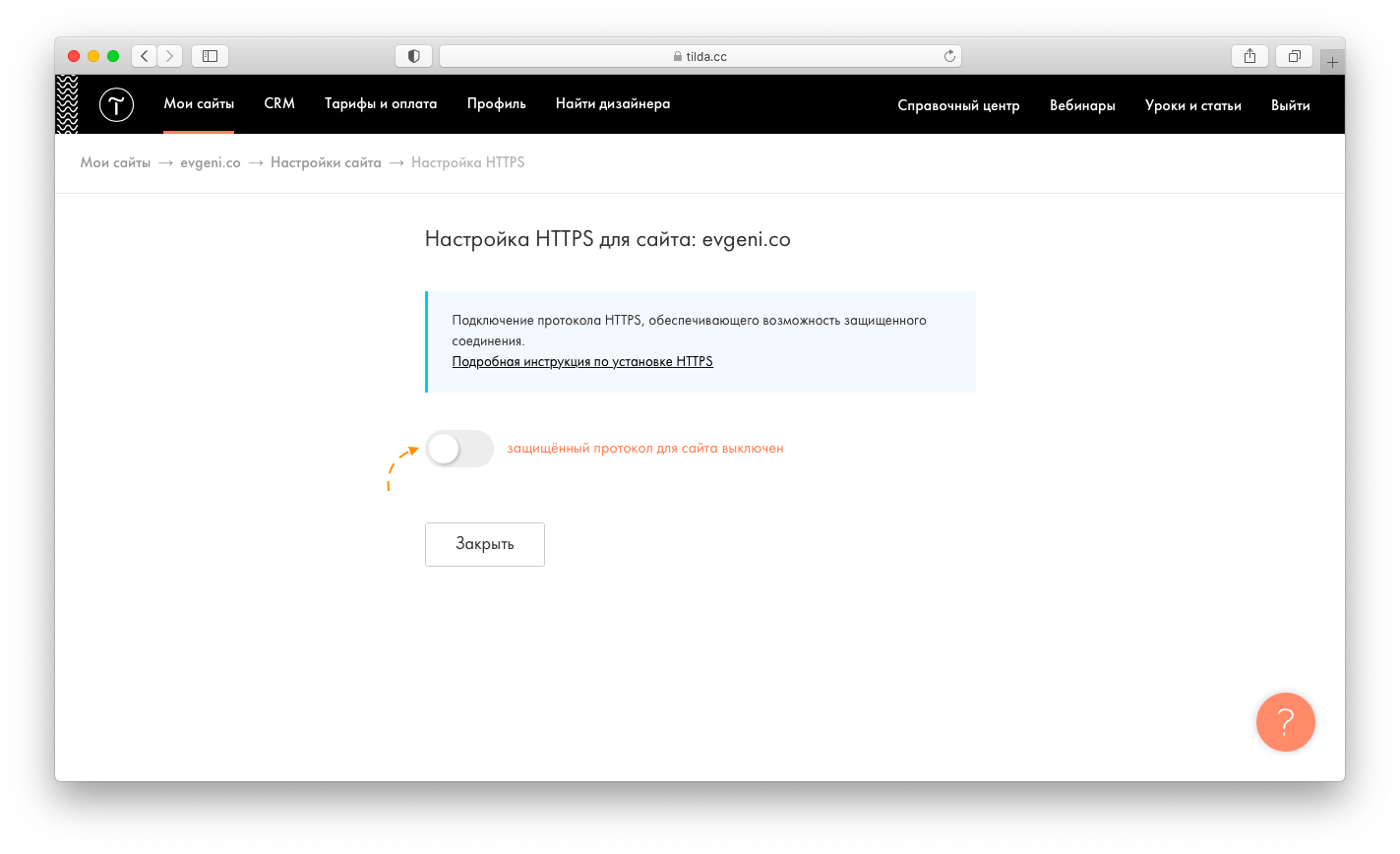

Но не торопитесь самостоятельно получать сертификат. Зайдите в свою панель управления на хостинге, посмотрите внимательно, вполне может быть, что ваш провайдер предоставляет услугу автоматического получения бесплатного сертификата со всеми необходимыми настройками.

Я, например, совершенно случайно узнала, что на моем хостинге Beget.ru есть такая услуга в разделе Домены.

Чтобы получить сертификат, нужно было просто нажать на соответствующую иконку напротив нужного домена. После чего появились три вкладки:

- Заказ SSL сертификата — платная услуга.

- Установка SSL сертификата — если сертификат уже получен самостоятельно.

- Бесплатный SSL сертификат

После подтверждения установки сертификата, через несколько минут на почту мне пришло письмо, что на указанный домен установлен SSL сертификат. С этого момента блог начал открываться по двум адресам:

http://amateurblogger.ru https://amateurblogger.ru

Если ваш хостинг не предоставляет такую услугу автоматически, то вам придется получить самостоятельно SSL сертификат, после чего написать в службу поддержки хостинга, которая окажет помощь в установке сертификата на сайт.

При таком варианте вы можете выбрать любой из бесплатных сертификатов, и следовать инструкциям на сайте сертификационного центра.

Итак, половина дела сделана. Прежде, чем мы приступим непосредственно к настройкам WordPress, нужно подготовиться, ведь речь идет о работающем сайте, а не о новом.

Подготовка сайта к переносу на HTTPS

Конечно, я волновалась, когда впервые совершала все настройки для перехода. Но ничего сложно в переносе нет. Главное, как всегда, заранее подготовиться и четко соблюдать этапы переноса. Лично у меня их получилось 7.

На момент перехода на https у меня стояла версия WordPress 4.4.4. Проблем, к которым я не была бы готова не было. Все прошло в штатном режиме.

Прежде, чем начинать какие-либо работы, вы должны знать:

- Как сохраняются и восстанавливаются резервные копии сайта. Уметь это сделать быстро без суеты.

- Устанавливать плагины

- Уметь вносить изменения в файлы темы

Этап 1: Бекап сайта

В первую очередь я рекомендую сделать бекап через панель хостинга, т.к. на мой взгляд, быстро восстановить сайт из панели управления хостингом легче всего. Если что-то пойдет не так, сайт восстанавливается нажатием одной кнопки. Но и дополнительно себя обезопасить не помешает. Обязательно нужно сохранить базу данных и файлы вашей темы. Можно воспользоваться специальными плагинами, например, BackUpWordPress.

Если что-то пойдет не так, сайт восстанавливается нажатием одной кнопки. Но и дополнительно себя обезопасить не помешает. Обязательно нужно сохранить базу данных и файлы вашей темы. Можно воспользоваться специальными плагинами, например, BackUpWordPress.

Этап 2: Изменение URL изображений

Все адреса к изображениям хранятся в базе данных. Поэтому мы делали ее бекап. Чтобы внести изменения в базу данных MySQL можно воспользоваться специальным плагином Better Search Replace. Плагин устанавливается в раздел Инструменты. Заходим в настройки плагина.

В строке Искать указываем:

src="http://

В строке Заменить на:

src="https://

Cтоит заметить, что можно заменить на такой вариант:

src="//

Когда речь идет об изображениях на собственном сервере, принципиальной разницы между двумя адресами нет. Если речь идет о ссылках на другие сайты, то рекомендуется URL начить со слешей //.

В пункте Выбор таблиц выбираем таблицу wp_posts

Снимаем галочку с пункта Холостой запуск? (без замены)

Если отмечено, никаких изменений в БД не будет сделано, позволяет заранее посмотреть на результат.

Жмем кнопку Запустить Поиск/Замену. Плагин сам изменит адреса изображений, о чем напишет в верхней части страницы.

Первый раз можно сделать поиск, не снимая галочки с пункта Холостой запуск. Просто для того, чтобы удостовериться, что вы все делаете правильно.

- В некоторых случаях проверка только одной таблицы может быть недостаточно. Я сталкивалась с тем, что замену делала ещё и в таблице options.

- Преффикс таблиц может быть другим, если вы его меняли в целях безопасности своего блога.

Вы не поверите, но на этом можно было бы закончить настройки WordPRess, если бы мы вебмастера не вносили изменения в свои темы, не ставили бы кучу плагинов, которые не поддерживаются. Поэтому переходим к следующему этапу.

Тестирование и устранение проблем

Этап 3: Тестирование

Сейчас, чтобы понимать, как движется работа, нужно открыть свой сайт по адресу с https:

https://mydomen.ru

В адресной строке слева от домена вы увидите иконку замка. Она имеет три состояния:

Она имеет три состояния:

- Серый замок с оранжевым знаком — на странице много незащищенных элементов.

- Серый замок с зеленым знаком — на странице мало незащищенных элементов, которые браузер блокирует (встречала один раз и больше не смогла его воспроизвести).

- Зеленый замок — страница защищена полностью.

Итак, наша задача сделать все, чтобы на всех страницах сайта был замок зеленого цвета без предупреждающих сообщений. Если на вашем сайте много страниц, не обязательно все их просматривать. Главное убедиться, что мы все сделали правильно на втором этапе.

Если у вас уже на данном этапе замок зеленого цвета, то вы можете переходить к самому последнему этапу — настройке 301 редиректа. Если есть предупреждения, то читаем внимательно, где могут быть ошибки.

Этап 4: Исправление ошибок

Самая частая проблема — это URL на скрипты в файлах темы и URL на изображения в файле style.css. Актуально для старых тем WordPress.

Вторая по частоте — если вы вручную вносили изменения в файлы своей темы.

Чаще всего изменения вносятся в файлы:

- style.css

- header.php

- functions.php

Могут быть и другие файлы, но чтобы не делать лишнюю работу, сначала проверьте эти. Проверяется просто.

- Открываем нужный файл в админке блога: Внешний вид — Редактор.

- Жмем Ctrl+F, в строке поиска вбиваем http://, жмем Enter.

Пример в файле style.css

Везде, где было найдено http:// можно смело удалить http: вообще, оставив только два слеша.

Часто в файлах темы в комментариях используются ссылки на кодекс WordPress. Выглядит это, примерно, так:

/* * Enable support for Post Thumbnails on posts and pages. * * @link http://codex.wordpress.org/Function_Reference/add_theme_support#Post_Thumbnails */

Если вы понимаете, что это комментарий в коде, то можете не менять эти ссылки, они не влияют на безопасное соединение, а удаление таких ссылок лишняя работа.

Если после проверки файлов темы, браузер все равно «ругается», то обратите внимание на свои виджеты. Чаще всего в виджеты мы вставляем ссылки на социальные сети, на кнопки статистики, на кнопки рейтингов. Именно здесь могут быть незащищенные ссылки.

Чаще всего в виджеты мы вставляем ссылки на социальные сети, на кнопки статистики, на кнопки рейтингов. Именно здесь могут быть незащищенные ссылки.

Лично я с другими проблемами не сталкивалась, поэтому мне сложно смоделировать ситуацию, при которой после всей проделанной работы браузер будет выдавать предупреждение.

Если проблема осталась, изучайте исходный код страниц своего сайта, какие URL отдаются по http.

Имеет значение только URL на файлы скриптов и стилей или на изображения. URL на обычные страницы могут остаться с http.

Итак, вожделенный зеленый восклицательный знак. Все готово к переезду на https.

Переезд WordPRess с HTTP на HTTPS

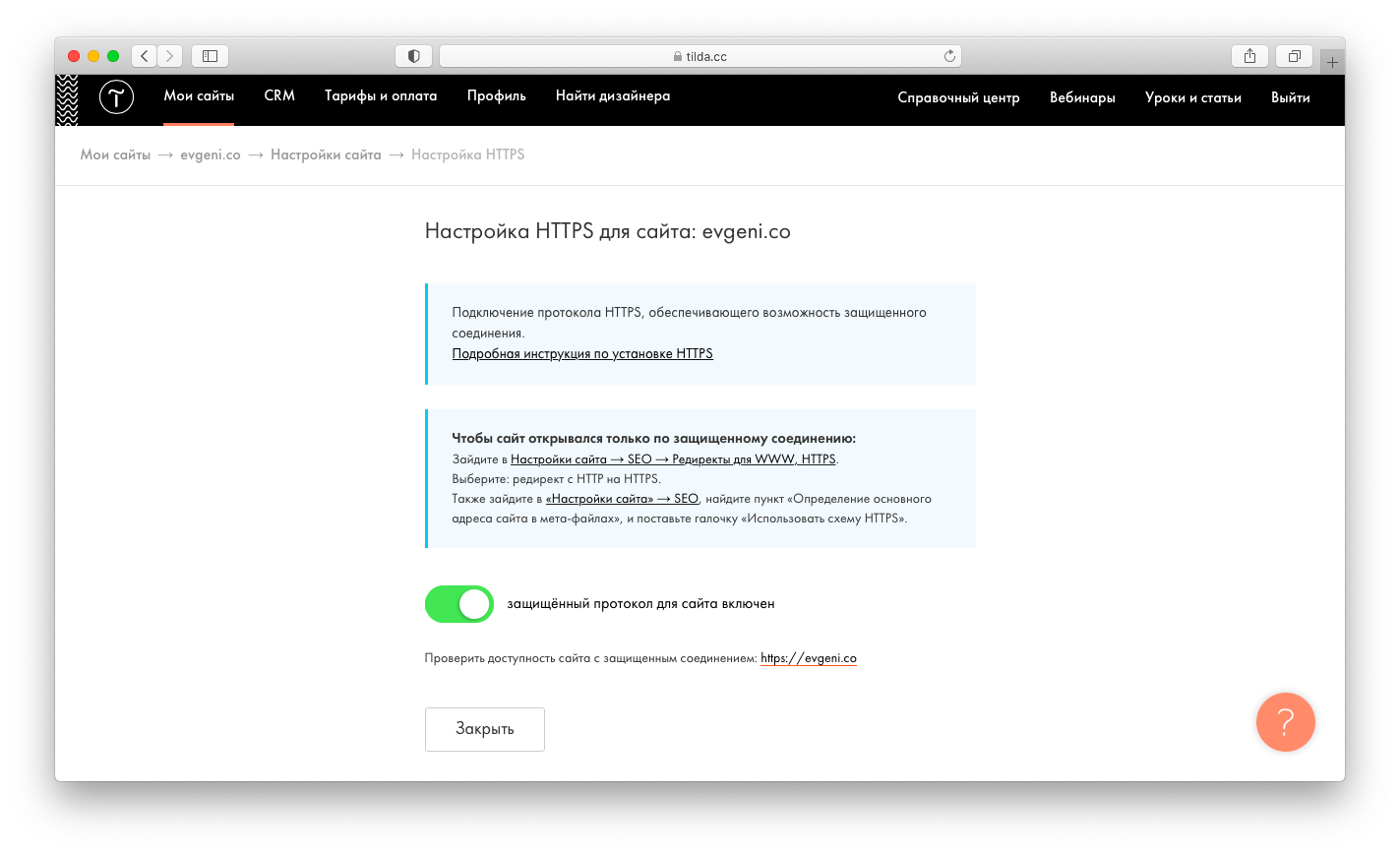

Этап 4: Перевод сайта на https

Тут все до невозможности просто. Заходим в админку своего блога в Настройки — Общие.

И вносим изменения в пункты Адрес WordPress (URL) и Адрес сайта (URL)

Будьте внимательны, если ваш сайт находится в директории или на поддомене, все так и должно остаться. Меняем только протокол.

Как только вы нажмете кнопку «Сохранить изменения», вас «выкинет» из админки и нужно будет заново авторизоваться с прежним логином и паролем, но уже по новому адресу.

Поздравляю, вы завершили переход на защищенный протокол. Но, к сожалению, это ещё не конец и есть несколько незавершенных дел.

А что говорят Яндекс и Google?

В данный момент сайт открывается по двум разным адресам:

http://mydomen.ru https://mydomen.ru

Если вы не первый год владеете интернет-ресурсом и интересуетесь тем, как индексируются сайты, вы знаете, что для поисковиков — это два разных сайта с одинаковым содержимым. И единственное правильное решение — это настроить 301 редирект.

Прежде, чем мы перейдем к настройке 301 редиректа, стоит остановиться на том, что в сети есть две противоположные позиции, когда нужно это делать.

Одни ссылаются на Яндекс, который в своем блоге рекомендовал ждать пару недель для склейки зеркал — Деликатный переезд (или рекомендации Яндекса по переезду на HTTPS).

Другие на Google, упоминания о сроках я не нашла, поэтому логично ставить 301 редирект сразу, чтобы избежать дублирования.

Я специально ничего не писала про файлы robots.txt и sitemap.xml до этого момента по двум причинам:

- Для Яндекс и Google есть небольшая разница в вносимых изменениях в файлы robots.txt и sitemap.xml.

- Ваш сайт может быть настроен иначе, чем у меня.

Поэтому дальше каждый решает для себя сам, каким путем ему идти, внимательно изучив все справочные материалы по ссылкам выше. Я расскажу только свой путь.

Этап 5: Настройка файлов robots.txt и sitemap.xml

Около года назад я удалила свой файл robots.txt. В данный момент у меня используется автоматически генерируемый wordpress robots.txt. Поэтому в нем изначально нет директивы Host и я не стремлюсь менять данный файл по нескольким причинам:

- Яндекс правильно определяет зеркало сайта.

- Директива Host является неофициальной и действует только для Яндекса.

- Google рекомендует максимально открывать доступ к сайту для правильного сканирования. А для управления индексацией использовать мета-теги robots и настройки сервера.

Поэтому после четвертого этапа я не вносила никаких изменений в файл robots.txt.

Если вы используете физический файл robots.txt и в нем есть директива Hosts, обязательно измените адрес сайта.

Согласно рекомендациям Google нужно отправить два файла sitemap.xml с новыми URL и старыми. Я этого не делала. Я использую плагин Google XML Sitemaps. После перевода блога на https я не вносила никаких изменений в настройки плагина. Он автоматически начал генерировать все ссылки с новым протоколом.

Если вы используете другой плагин для файла sitemap.xml, если ваш сайта на другой платформе, убедитесь, что в файле правильно генерируются ссылки с безопасным протоколом.

Настройка 301 редиректа

Редирект я настроила сразу. В теории, конечно, между исключением страницы с редиректом из поиска и появлением новой страницы в поиске может быть какой-то временной промежуток, на практике же я с таким не сталкивалась и подмена старых страниц новыми происходила в один апдейт без потери трафика. index\.php$ — [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

# END WordPress

index\.php$ — [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

# END WordPress

Очень важно установить код именно в то место, как я указала. Иначе перенаправление может не срабатывать.

Этап 7: Яндекс.Вебмастер

[ads1] После всей проделанной работы не забудьте добавить сайт в Яндекс.Вебмастер с новым протоколом.

На данный момент (январь 2017 года) по такому плану я перевела на безопасный протокол 5 сайтов.

* На днях зачеркнуто, потому что статью начала писать ещё в августе, когда осуществила перенос, а закончила только сейчас.

Удачного вам переезда. Будут вопросы, задавайте в комментариях.

HTTPS против HTTP – Сравнение протоколов передачи данных – AWS

В чем разница между HTTP и HTTPS?

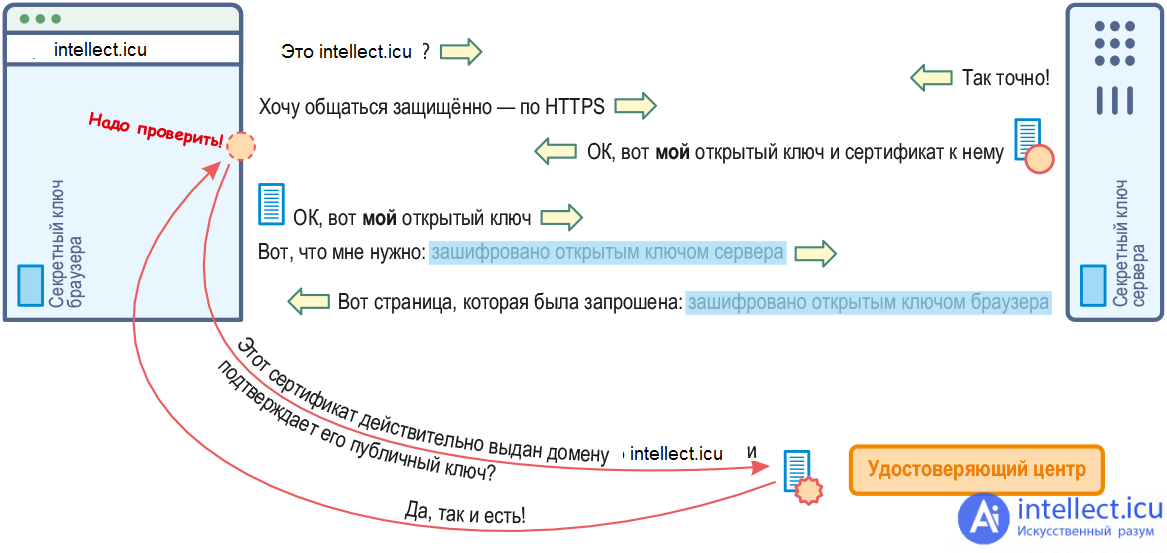

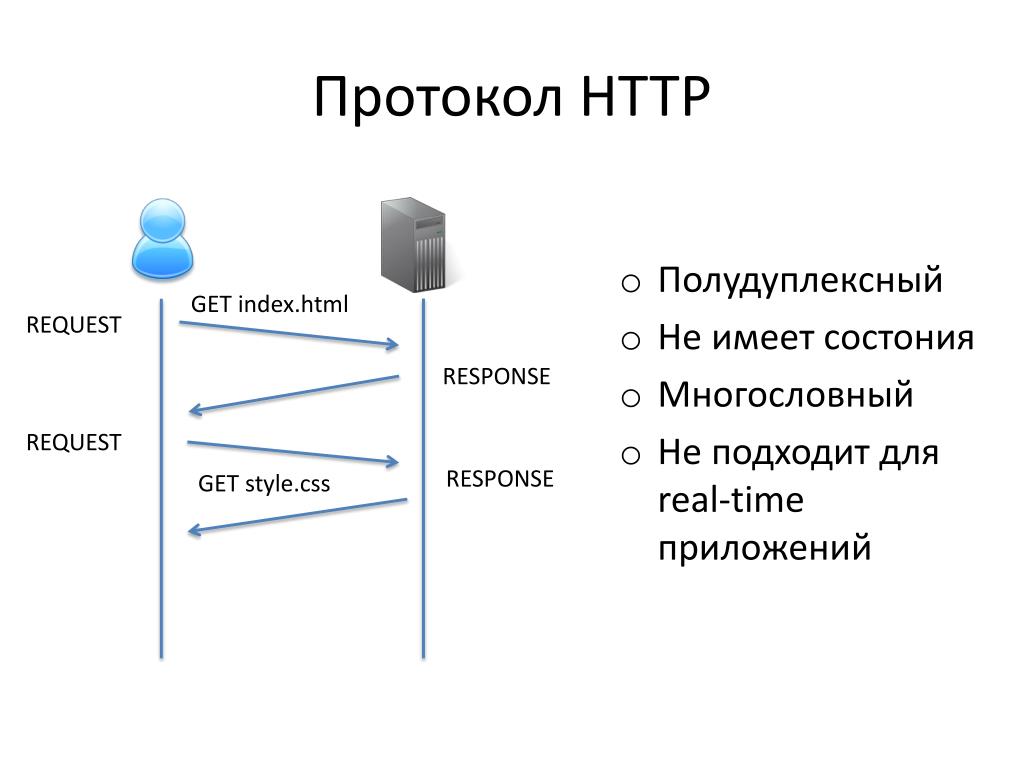

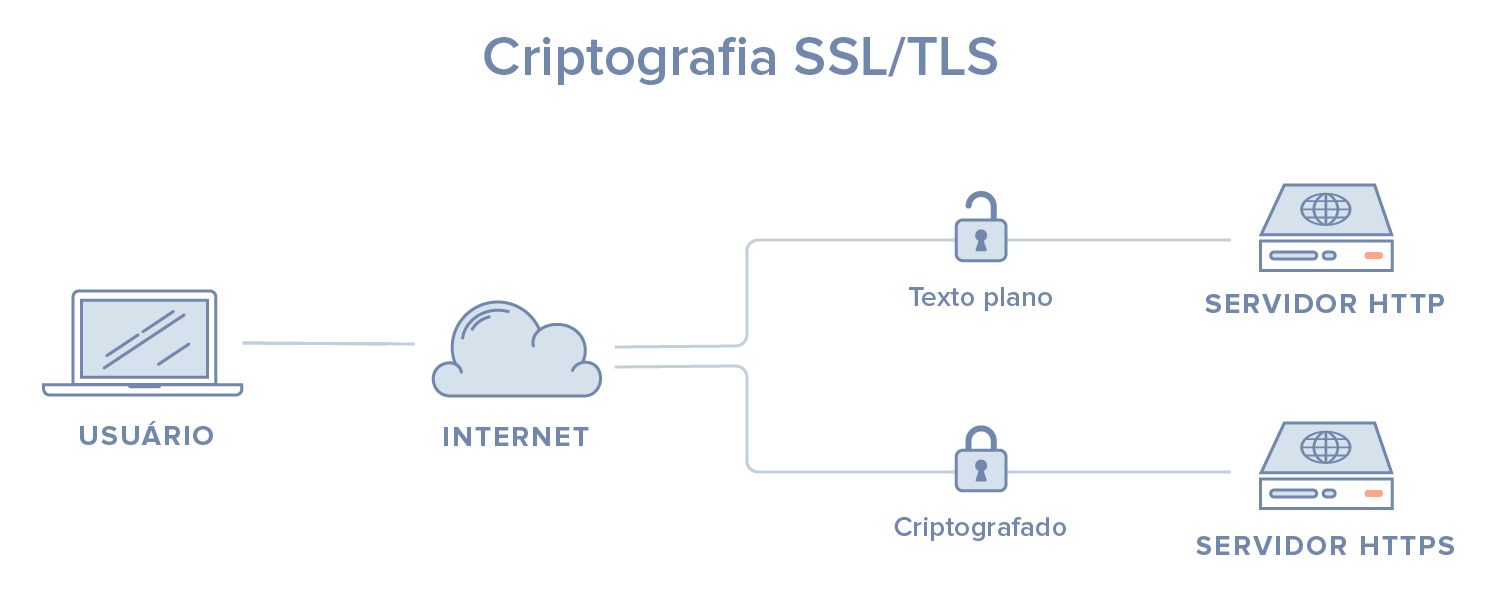

Протокол передачи гипертекста (HTTP) – это протокол или набор правил взаимодействия между клиентом и сервером. Когда вы посещаете веб-сайт, ваш браузер отправляет HTTP-запрос на веб-сервер, который отправляет HTTP-ответ. Веб-сервер и ваш браузер обмениваются данными в виде обычного текста. Вкратце, протокол HTTP – это базовая технология, обеспечивающая сетевую связь. Как следует из названия, защищенный протокол передачи гипертекста (HTTPS) является более безопасной версией или расширением HTTP. При использовании HTTPS браузер и сервер устанавливают безопасное зашифрованное соединение перед передачей данных.

Когда вы посещаете веб-сайт, ваш браузер отправляет HTTP-запрос на веб-сервер, который отправляет HTTP-ответ. Веб-сервер и ваш браузер обмениваются данными в виде обычного текста. Вкратце, протокол HTTP – это базовая технология, обеспечивающая сетевую связь. Как следует из названия, защищенный протокол передачи гипертекста (HTTPS) является более безопасной версией или расширением HTTP. При использовании HTTPS браузер и сервер устанавливают безопасное зашифрованное соединение перед передачей данных.

Как работает протокол HTTP?

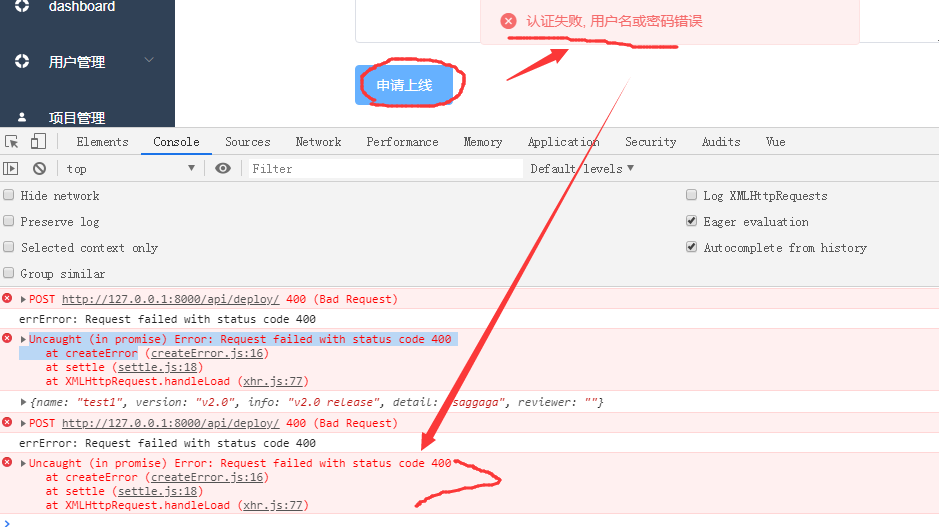

HTTP – это протокол прикладного уровня в модели сетевой связи Open Systems Interconnection (OSI). Она определяет несколько типов запросов и ответов. Например, если вы хотите просмотреть некоторые данные с веб-сайта, вы отправляете запрос HTTP GET. Если вы хотите отправить некоторую информацию, например заполнить контактную форму, вы отправляете запрос HTTP PUT.

Подобным образом сервер отправляет различные типы HTTP-ответов в виде числовых кодов и данных. Ниже приведено несколько примеров.

Ниже приведено несколько примеров.

- 200 – ОК

- 400 – неверный запрос

- 404 – ресурс не найден

Это взаимодействие в виде запроса и ответа обычно проходит невидимо для ваших пользователей. Данный способ связи используют браузер и веб-серверы, поэтому Всемирная паутина работает стабильно для всех.

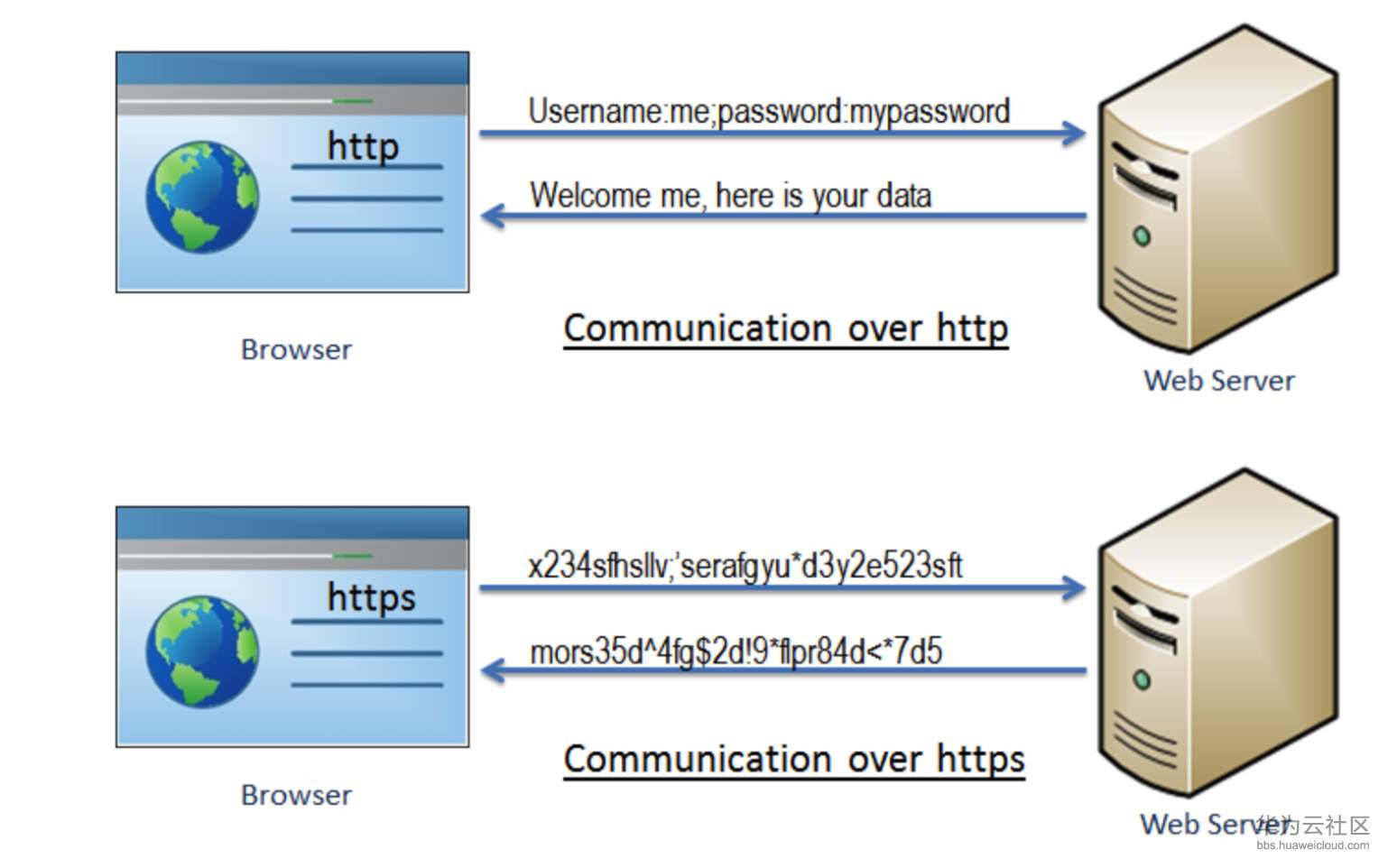

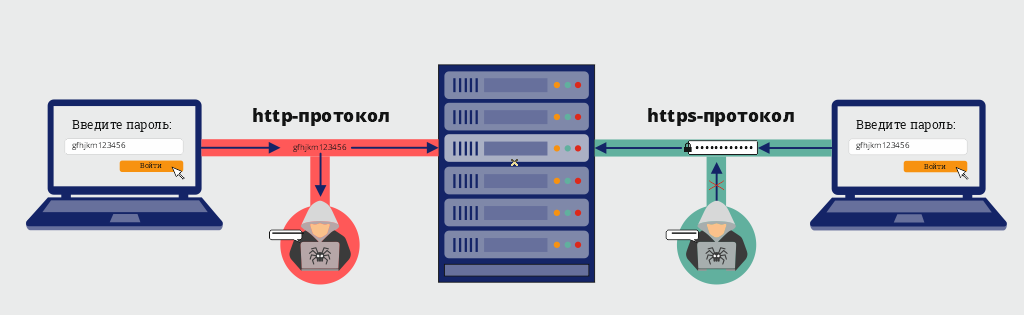

Как работает протокол HTTPS?

HTTP передает незашифрованные данные, что означает, что информация, отправленная из браузера, может быть перехвачена и прочитана третьими лицами. Этот процесс не идеален, поэтому он был расширен до HTTPS, чтобы повысить уровень безопасности взаимодействия. HTTPS объединяет HTTP-запросы и ответы с технологиями SSL и TLS.

Веб-сайты HTTPS должны получить сертификат SSL/TLS от независимого центра сертификации (CA). Эти веб-сайты передают сертификат браузеру, а затем обмениваются данными для установления доверия. Также SSL-сертификат содержит криптографическую информацию, поэтому сервер и веб-браузеры могут обмениваться зашифрованными данными. Процесс работает следующим образом.

Процесс работает следующим образом.

- Вы открываете веб-сайт HTTPS, введя формат URL-адреса https:// в адресной строке браузера.

- Браузер пытается проверить подлинность сайта, запросив SSL-сертификат сервера.

- В ответ сервер отправляет сертификат SSL, содержащий открытый ключ.

- SSL-сертификат веб-сайта подтверждает личность сервера. Как только браузер удовлетворен, он использует открытый ключ для шифрования и отправки сообщения, содержащего секретный ключ сеанса.

- Веб-сервер использует свой закрытый ключ для расшифровки сообщения и получения ключа сеанса. Затем он шифрует сеансовый ключ и отправляет подтверждающее сообщение в браузер.

- Теперь и браузер, и веб-сервер переходят на использование одного и того же сеансового ключа для безопасного обмена сообщениями.

Подробнее о сертификатах SSL/TSL »

В чем разница между HTTP/2, HTTP/3 и HTTPS?

Оригинальная версия HTTP, выпущенная в 1996–1997 годах, называлась HTTP/1. 1. HTTP/2 и HTTP/3 являются обновленными версиями собственно протокола. Система передачи данных была модифицирована для повышения ее эффективности. Например, HTTP/2 обменивается данными в двоичном, а не текстовом формате. Это также позволяет серверам заранее передавать ответы в кэши клиентов, а не ждать нового HTTP-запроса. HTTP/3 – относительно новая версия, но мы пытаемся сделать еще один шаг вперед в развитии HTTP/2. Цель HTTP/3 – более эффективная поддержка потоковой передачи в режиме реального времени и других современных требований к передаче данных.

1. HTTP/2 и HTTP/3 являются обновленными версиями собственно протокола. Система передачи данных была модифицирована для повышения ее эффективности. Например, HTTP/2 обменивается данными в двоичном, а не текстовом формате. Это также позволяет серверам заранее передавать ответы в кэши клиентов, а не ждать нового HTTP-запроса. HTTP/3 – относительно новая версия, но мы пытаемся сделать еще один шаг вперед в развитии HTTP/2. Цель HTTP/3 – более эффективная поддержка потоковой передачи в режиме реального времени и других современных требований к передаче данных.

HTTPS уделяет приоритетное внимание вопросам безопасности данных в HTTP. Современные системы используют HTTP/2 с SSL/TLS в качестве HTTPS. По мере развития HTTP/3 браузерные и серверные технологии в конечном итоге также будут интегрированы в HTTPS.

Зачем выбирать HTTPS вместо HTTP?

Далее мы обсудим некоторые преимущества HTTPS перед HTTP.

БезопасностьHTTP-сообщения представляют собой обычный текст, поэтому неавторизованные лица могут легко получить к ним доступ и прочитать их через Интернет. Напротив, HTTPS передает все данные в зашифрованном виде. Когда пользователи отправляют конфиденциальные данные, они могут быть уверены, что никакие третьи стороны не смогут их перехватить по сети. Для защиты потенциально конфиденциальной информации, например данных кредитной карты или личных данных клиентов лучше выбрать HTTPS.

Напротив, HTTPS передает все данные в зашифрованном виде. Когда пользователи отправляют конфиденциальные данные, они могут быть уверены, что никакие третьи стороны не смогут их перехватить по сети. Для защиты потенциально конфиденциальной информации, например данных кредитной карты или личных данных клиентов лучше выбрать HTTPS.

Поисковые системы обычно оценивают содержимое веб-сайтов HTTP ниже, чем веб-страницы HTTPS, потому что HTTP менее заслуживает доверия. Клиенты также предпочитают веб-сайты HTTPS, а не HTTP. Браузер обозначает HTTPS-подключение, поместив значок замка в адресной строке браузера рядом с URL-адресом веб-сайта. Пользователи предпочитают веб-сайты и приложения HTTPS благодаря этим дополнительным факторам безопасности и доверия.

Производительность и аналитикаВеб-приложения HTTPS загружаются быстрее, чем HTTP-приложения. Также HTTPS также лучше отслеживает реферальные ссылки. Реферальный трафик – это трафик на ваш сайт из сторонних источников, таких как реклама или обратные ссылки в социальных сетях. Вы должны включить HTTPS, если хотите, чтобы аналитическое программное обеспечение точно определяло ваши надежные источники трафика.

Вы должны включить HTTPS, если хотите, чтобы аналитическое программное обеспечение точно определяло ваши надежные источники трафика.

Дороже ли настройка HTTPS, чем настройка HTTP?

HTTPS требует, чтобы вы получили и сохранили сертификат SSL/TLS на своем сервере. В прошлом большинство сертификационных органов взимали ежегодную плату за регистрацию и обслуживание сертификатов. Однако теперь дело обстоит иначе.

Существует множество источников, и которых можно получить бесплатные SSL-сертификаты. Например, в Amazon Web Services (AWS) мы предлагаем Менеджер сертификатов AWS (ACM). ACM предоставляет публичные и частные сертификаты SSL/TLS, управляет ими и развертывает их. Эти сертификаты можно использовать с сервисами AWS и внутренними ресурсами. ACM избавляет вас от трудоемкого ручного процесса приобретения, загрузки и продления сертификатов SSL/TLS.

Краткое описание различий: HTTP и HTTPS

HTTP | HTTPS | |

Означает | Протокол передачи гипертекста | Защищенный протокол передачи гипертекста |

Базовые протоколы | HTTP/1 и HTTP/2 используют TCP/IP. | Использует HTTP/2 с SSL/TLS для дальнейшего шифрования HTTP-запросов и ответов |

Порт | Порт по умолчанию 80 | Порт по умолчанию 443 |

Используется для | Старых текстовых веб-сайтов | Всех современных веб-сайтов |

Безопасность | Никаких дополнительных функций безопасности | Использует SSL-сертификаты для шифрования с открытым ключом |

Преимущества | Дает возможность общения через Интернет | Повышает авторитет сайта, доверие и рейтинг в поисковых системах |

Как AWS обеспечивает соответствие вашим требованиям к HTTPS?

На этом веб-сайте вы можете ознакомиться с сетевыми сервисами и сервисами доставки контента AWS, которые по умолчанию поддерживают HTTPS и SSL/TLS.

Amazon Lightsail позволяет быстро создавать приложения и веб-сайты с помощью недорогих, предварительно настроенных облачных ресурсов. Кроме того, балансировщики нагрузки Lightsail можно использовать для построения безопасных приложений и приема HTTPS-трафика. Lightsail упрощает процессы запроса, предоставления и обслуживания сертификатов SSL/TLS. Встроенная система управления сертификатами запрашивает и обновляет сертификаты от вашего имени и автоматически добавляет сертификаты к вашему балансировщику нагрузки.

Amazon CloudFront предоставляет клиентам три возможности ускорения работы веб-сайта в целом и обеспечивает безопасную доставку контента по протоколу HTTPS из всех своих периферийных местоположений. Помимо безопасной доставки с периферии вы также можете настроить сеть доставки контента (CDN) для использования HTTPS-соединений для получения исходных данных. Это означает, что ваши данные защищены сквозным шифрованием на пути от источника до ваших пользователей.

Начните работу с HTTPS на AWS, создав бесплатный аккаунт уже сегодня..png)

Как настроить SSL в IIS 7 или более поздней версии

- Статья

by Saad Ladki

Введение

Действия по настройке протокола защищенных сокетов (SSL) для сайта одинаковы в IIS 7 и выше и IIS 6.0 и включают следующее:

- Получите соответствующий сертификат.

- Создать привязку HTTPS на сайте.

- Протестируйте, сделав запрос на сайт.

- При необходимости можно настроить параметры SSL, то есть сделать SSL обязательным.

В этом документе представлена основная информация о SSL, а затем показано, как включить SSL следующими способами:

- С помощью IIS Manager.

- Использование инструмента командной строки AppCmd.exe.

- Программно через Microsoft.

Web.Administration.

Web.Administration. - Использование сценариев WMI.

Эта статья содержит следующие разделы:

- Конфигурация SSL

- Использование AppCmd

- Использование WMI

- Использование диспетчера IIS

- Резюме

Конфигурация SSL

Независимо от того, используете ли вы свой веб-сайт на собственном сервере или в облаке, использование SSL для защиты вашего сайта, вероятно, чрезвычайно важно для вас, поскольку многие веб-сайты используют его для защиты конфиденциальности пользователей. Если вам нужно настроить SSL на своем сервере, важно понимать, что реализация SSL изменилась с IIS 6.0 на IIS 7 и выше. В IIS 6.0 на Windows Server 2003 вся конфигурация SSL хранилась в метабазе IIS, а шифрование/дешифрование выполнялось в пользовательском режиме (требующем большого количества переходов между режимами ядра и пользователя). В IIS 7 и более поздних версиях HTTP.sys обрабатывает шифрование/дешифрование SSL в режиме ядра, в результате чего производительность безопасных соединений в IIS 7 и более поздних версиях повышается на 20 % по сравнению с IIS 6. 0.

0.

Использование SSL в режиме ядра требует хранения информации о привязке SSL в двух местах. Во-первых, привязка хранится в папке % windir %\System32\inetsrv\config\applicationHost.config для вашего сайта. Когда сайт запускается, IIS отправляет привязку на HTTP.sys, а HTTP.sys начинает прослушивать запросы на указанном IP-порту (это работает для всех привязок). Во-вторых, конфигурация SSL, связанная с привязкой, хранится в конфигурации HTTP.sys. Используйте команду netsh в командной строке, чтобы просмотреть конфигурацию привязки SSL, хранящуюся в HTTP.sys, как показано в следующем примере:

netsh http показать sslcert

Когда клиент подключается и инициирует согласование SSL, HTTP.sys ищет в своей конфигурации SSL пару IP:Port, к которой подключен клиент. Конфигурация SSL HTTP.sys должна включать хэш сертификата и имя хранилища сертификатов, прежде чем согласование SSL будет успешным.

Совет по устранению неполадок: Если у вас возникли проблемы с привязкой SSL, убедитесь, что привязка настроена в ApplicationHost. config и что хранилище HTTP.sys содержит действительный хэш сертификата и имя хранилища для привязки.

config и что хранилище HTTP.sys содержит действительный хэш сертификата и имя хранилища для привязки.

Выбор сертификата

При выборе сертификата учитывайте следующее: Вы хотите, чтобы конечные пользователи могли подтверждать подлинность вашего сервера с помощью вашего сертификата? Если да, то либо создайте запрос на сертификат и отправьте его в известный центр сертификации (ЦС), такой как VeriSign или GeoTrust, либо получите сертификат в онлайн-ЦС в своем домене интрасети. Есть три вещи, которые браузер обычно проверяет в сертификате сервера:

- Текущая дата и время находятся в диапазоне дат «Действителен с» и «Действителен до» в сертификате.

- «Общее имя» (CN) сертификата соответствует заголовку хоста в запросе. Например, если клиент отправляет запрос на адрес

https://www.contoso.com/, общее имя должно бытьwww.contoso.com. - Что эмитент сертификата является известным и доверенным ЦС.

Если одна или несколько из этих проверок не пройдены, браузер выводит пользователю предупреждения. Если у вас есть сайт в Интернете или интранет, где вашими конечными пользователями не являются люди, которых вы знаете лично, вы всегда должны проверять правильность этих трех параметров.

Если у вас есть сайт в Интернете или интранет, где вашими конечными пользователями не являются люди, которых вы знаете лично, вы всегда должны проверять правильность этих трех параметров.

Самозаверяющие сертификаты — это сертификаты, созданные на вашем компьютере. Они полезны в средах, где конечному пользователю не важно доверять вашему серверу, например в тестовой среде.

Использование AppCmd

Вы не можете запросить или создать сертификат с помощью AppCmd.exe. Вы также не можете использовать AppCmd.exe для создания привязки SSL.

Настройка параметров SSL

Вы можете использовать AppCmd.exe, чтобы настроить сайт для приема только серверных HTTPS-соединений, изменив Атрибут sslFlags в разделе Доступ. Например, вы можете настроить этот параметр для «Веб-сайта по умолчанию» в файле ApplicationHost.config (например, commitPath:APPHOST) с помощью следующей команды:

%windir%\system32\inetsrv>AppCmd set config «Default Веб-сайт" -commitPath:APPHOST -section:access -sslFlags:Ssl

В случае успеха отображается следующее сообщение:

Применены изменения конфигурации в разделе «system.webServer/security/access» для «MACHINE/WEBROOT/APPHOST/Web Site по умолчанию» в пути фиксации конфигурации «MACHINE/WEBROOT/APPHOST»

Примечание

Чтобы требовать 128-битный SSL, измените значение sslFlags на Ssl128 .

В следующем примере показано, как просмотреть параметры раздела

%windir%\system32\inetsrv>Конфигурация списка AppCmd «Веб-сайт по умолчанию» -section:access

В результате выполнения команды в файле ApplicationHost.config появится следующая запись:

<безопасность>

Использование WMI

Вы не можете запросить или создать сертификат, используя пространство имен WMI WebAdministration.

Создание привязки SSL

В следующем сценарии показано, как создать новую привязку SSL и как добавить соответствующую конфигурацию как для HTTP. sys, так и для IIS:

sys, так и для IIS:

Set oIIS = GetObject("winmgmts:root\WebAdministration")

'''''''''''''''''''''''''''''''''''''''''''''''''

' СОЗДАТЬ ПРИВЯЗКУ SSL

'''''''''''''''''''''''''''''''''''''''''''''''''''

oIIS.Get("SSLBinding").Создать _

"*", 443, "4dc67e0ca1d9ac7dd4efb3daaeb15d708c9184f8", "МОЙ"

'''''''''''''''''''''''''''''''''''''''''''''''''

' ДОБАВИТЬ ПРИВЯЗКУ SSL К САЙТУ

'''''''''''''''''''''''''''''''''''''''''''''''''''

Установите oBinding = oIIS.Get("BindingElement").SpawnInstance_

oBinding.BindingInformation = "*:443:"

oBinding.Protocol = "https"

Установите oSite = oIIS.Get("Site.Name='Веб-сайт по умолчанию'")

arrBindings = oSite.Bindings

ReDim сохранить arrBindings (UBound (arrBindings) + 1)

Установите arrBindings (UBound (arrBindings)) = oBinding

oSite.Bindings = arrBindings

Установите oPath = oSite.Put_

Примечание

Хэш сертификата и хранилище должны ссылаться на реальный действующий сертификат на вашем сервере. Если хэш сертификата и/или имя хранилища являются поддельными, возвращается ошибка.

Если хэш сертификата и/или имя хранилища являются поддельными, возвращается ошибка.

Настройка параметров SSL

В следующем сценарии показано, как установить параметры SSL с помощью поставщика IIS WMI. Это значение можно найти в файле IIS_Schema.xml.

КОНСТ SSL = 8

Установить oIIS = GetObject("winmgmts:root\WebAdministration")

Установите oSection = oIIS.Get(\_

"AccessSection.Path='MACHINE/WEBROOT/APPHOST',Location='Веб-сайт по умолчанию'")

oSection.SslFlags = oSection.SslFlags ИЛИ SSL

oSection.Put\_

Диспетчер IIS

Получить сертификат

Выберите узел сервера в древовидной структуре и дважды щелкните элемент Сертификаты сервера в списке:

Нажмите Создать самозаверяющий сертификат… в 9006 1 Действия Панель .

Введите понятное имя для нового сертификата и нажмите OK .

Теперь у вас есть самоподписанный сертификат. Сертификат помечен для использования «Аутентификация сервера»; то есть он используется в качестве сертификата на стороне сервера для шифрования HTTP SSL и для аутентификации личности сервера.

Создать привязку SSL

Выберите сайт в представлении в виде дерева и щелкните Привязки… на панели Действия . Это вызывает редактор привязок, который позволяет вам создавать, редактировать и удалять привязки для вашего веб-сайта. Нажмите Добавить… , чтобы добавить новую привязку SSL к сайту.

По умолчанию для новой привязки установлено значение HTTP на порту 80. Выберите https в раскрывающемся списке Введите . Выберите самозаверяющий сертификат, созданный в предыдущем разделе, из Сертификат SSL в раскрывающемся списке и нажмите OK .

Теперь у вас есть новая привязка SSL на вашем сайте, и все, что осталось, это проверить, работает ли она.

Проверка привязки SSL

На панели «Действия» в разделе «Обзор веб-сайта» щелкните ссылку, связанную с только что созданной привязкой.

В Internet Explorer (IE) 7 и более поздних версий отображается страница с ошибкой, поскольку самозаверяющий сертификат был выдан вашим компьютером, а не доверенным центром сертификации (ЦС). IE 7 и более поздние версии будут доверять сертификату, если вы добавите его в список доверенных корневых центров сертификации в хранилище сертификатов на локальном компьютере или в групповой политике для домена.

Нажмите Перейти на этот сайт (не рекомендуется) .

IE 7 и более поздние версии будут доверять сертификату, если вы добавите его в список доверенных корневых центров сертификации в хранилище сертификатов на локальном компьютере или в групповой политике для домена.

Нажмите Перейти на этот сайт (не рекомендуется) .

Настройте параметры SSL

Настройте параметры SSL, если вы хотите, чтобы ваш сайт требовал SSL или взаимодействовал определенным образом с клиентскими сертификатами. Щелкните узел сайта в дереве, чтобы вернуться на домашнюю страницу сайта. Дважды щелкните функцию Настройки SSL на средней панели.

Сводка

В этом пошаговом руководстве мы успешно использовали инструмент командной строки AppCmd.exe, поставщик сценариев WMI и диспетчер IIS для настройки SSL в IIS.

Простое понимание веб-протоколов

Знаете ли вы, что 68% интернет-пользователей считают, что действующие законы для защиты их прав недостаточно хороши?

Каждый раз, когда Google вводит новую настройку, Интернет принимает это к сведению. Нечто подобное произошло, когда Google объявил, что веб-сайты с SSL-сертификатом / HTTPS-протоколом будут предпочтительнее в результатах поиска. Я постараюсь рассказать об основах протоколов HTTP и HTTPS 9.0062

Нечто подобное произошло, когда Google объявил, что веб-сайты с SSL-сертификатом / HTTPS-протоколом будут предпочтительнее в результатах поиска. Я постараюсь рассказать об основах протоколов HTTP и HTTPS 9.0062

Прежде чем мы углубимся в понимание протокола HTTP и HTTPS, давайте попробуем понять значение слова «протокол».

Что такое протокол?

Протокол — это набор правил, которые мы используем для определенных целей. В текущем сценарии, когда мы говорим о протоколах , речь идет об общении — о том, как мы разговариваем друг с другом. Например, ведущий новостей говорит по-английски, и, поскольку вы понимаете английский язык, вы можете его понять. Английский — это протокол.

В тот момент, когда читатель новостей начинает говорить на языке, которого вы не понимаете, протокол превосходит свою цель. Таким образом, нам нужно, чтобы обе стороны согласились с набором правил для общения. Протокол в данном случае предназначен для связи.

Теперь, говоря о сети, в частности, для связи используется несколько протоколов. В первую очередь для конечных пользователей наиболее важными и заметными протоколами являются HTTP и HTTPS. Хотя существует множество других протоколов, протоколы HTTP и HTTPS подходят для большей части населения.

В первую очередь для конечных пользователей наиболее важными и заметными протоколами являются HTTP и HTTPS. Хотя существует множество других протоколов, протоколы HTTP и HTTPS подходят для большей части населения.

Что такое HTTP?

HTTP — это протокол передачи гипертекста. Проще говоря — Правила отправки и получения текстовых сообщений. Как мы все знаем, компьютеры работают на языке единиц и нулей, то есть на двоичном языке. Следовательно, потенциально каждый набор единиц и нулей что-то конструирует, это может быть слово.

Допустим, я хочу написать «а». Теперь, если 0 означает «а», 1 — «б», а 01 — «с», я могу сделать вывод, что комбинация нулей и единиц также может составить слово. В этом случае текст уже построен и отправляется по проводам. Компьютер работает на многих языках — чистый бинарный, текстовый и некоторые другие форматы вроде байт-кодов. Здесь передается текст. Я подчеркиваю «текст», потому что этот текст интерпретируется браузером, и в тот момент, когда браузер интерпретирует его, он становится гипертекстом, а протокол, который передает текст, называется 9. 0222 протокол передачи гипертекста — HTTP.

0222 протокол передачи гипертекста — HTTP.

Используя HTTP, вы определенно можете передавать изображения и текст и даже звук, но не видео.

Что такое HTTPS?

Безопасный протокол передачи гипертекста (HTTPS) — это безопасная версия HTTP, протокола, по которому данные передаются между вашим браузером и веб-сайтом, к которому вы подключены. «S» в конце HTTPS означает «Безопасный». Это означает, что все сообщения между вашим браузером и веб-сайтом зашифрованы. HTTPS часто используется для защиты высококонфиденциальных онлайн-транзакций, таких как онлайн-банкинг и формы заказов онлайн-покупок.

В чем важность HTTPS?

Мы договорились, что из одной точки в другую передается текст. Чтобы понять, зачем нужен протокол HTTPS, сначала нужно узнать, как работают маршрутизаторы Wi-Fi. Допустим, вы находитесь в аэропорту и подключаетесь к сети Wi-Fi, которая является собственностью третьей стороны. Теперь, когда вы общаетесь по HTTP, текст передается их маршрутизатором. И если я захожу на младшую версию роутера, то могу с комфортом проверять и читать текст, который передается. Там может быть пароль, который я могу использовать для входа на сайт вашего банка и совершения мошеннической транзакции!. Дык существо — это в корне небезопасно. Это называется человек в центре атаки.

И если я захожу на младшую версию роутера, то могу с комфортом проверять и читать текст, который передается. Там может быть пароль, который я могу использовать для входа на сайт вашего банка и совершения мошеннической транзакции!. Дык существо — это в корне небезопасно. Это называется человек в центре атаки.

И поэтому нам нужен https, когда кажется, что HTTP достаточно.

Теперь, чтобы защитить наши данные от таких атак, нам нужно зашифровать эти данные.

На самом деле, чтобы внедрить передовое безопасное соединение для пользователей, в 2014 году гигант поисковых систем объявил HTTPS в качестве сигнала ранжирования. И вот как на это отреагировали различные отрасли.

Шифрование и уровни шифрования

Шифрование простыми словами — это сокрытие информации. Есть разные способы сделать это. Вы, должно быть, слышали эти термины — 128-битное шифрование HTTPS и 64-битное шифрование HTTPS. 128-битное шифрование — это высокоэффективный метод шифрования, и его очень сложно расшифровать (декодировать). В случае HTTPS, когда данные передаются по проводам, человек в середине может все еще знать, что передается, но не может понять это, поскольку данные зашифрованы. Только браузер его расшифрует и покажет, а сервер расшифрует и будет использовать для транзакций.

В случае HTTPS, когда данные передаются по проводам, человек в середине может все еще знать, что передается, но не может понять это, поскольку данные зашифрованы. Только браузер его расшифрует и покажет, а сервер расшифрует и будет использовать для транзакций.

Для любознательных — Еще есть фильм о шифровании, Игры в имитацию. Весь сюжет фильма строился на расшифровке немецких кодов, которые должны были реформировать весь ход войны. Эти коды было очень трудно расшифровать, но как Алан Тьюринг в конце концов это сделал.

Как это происходит при запросе открытия сайта в браузере?

Чтобы понять это, давайте представим, что есть один сервер , который находится где-то обслуживает все запросы для одного домена. Теперь, когда я набираю xyz.com, это сервер, к которому я подключаюсь, получаю данные и отображаю их в браузере.

Для дальнейшего упрощения представьте, что доменное имя google.com транслируется с одного сервера. Где-то находится одна машина, подключенная к Интернету, и в тот момент, когда вы говорите google. com в своем браузере, вы подключаетесь к этой машине, собираете данные с этой машины и показываете их в браузере. Если вы сохранили свое изображение, оно будет загружено на этот компьютер. Теперь, если вы хотите увидеть это изображение, вы переходите на google.com/show-me-my-picture, который передает изображение с компьютера в браузер для показа вам.

com в своем браузере, вы подключаетесь к этой машине, собираете данные с этой машины и показываете их в браузере. Если вы сохранили свое изображение, оно будет загружено на этот компьютер. Теперь, если вы хотите увидеть это изображение, вы переходите на google.com/show-me-my-picture, который передает изображение с компьютера в браузер для показа вам.

Этот процесс не может быть завершен, если я не могу подключиться к этой конкретной машине. Для этого у каждой машины есть адрес (как у нас есть номер мобильного телефона), он называется IP-адресом, и у каждого домена есть карта IP. В тот момент, когда вы вводите этот удобный URL-адрес — google.com, он преобразует это имя пользователя в IP-адрес и подключается к маршрутизатору, чтобы связаться с этой конкретной служебной линией, связанной с этим URL-адресом. Как только он достигает сервера, он вызывает запрос о том, что необходимо. Он представлен как «google.com/s=», помогая пользователю понять сделанный им запрос. В результате сервер выдает ему результаты в соответствии с вашим запросом, которые отображаются в браузере.

Переориентируйте посетителей вашего сайта с помощью персонализированных push-уведомлений с помощью iZooto. Начать БЕСПЛАТНУЮ пробную версию.

Что происходит, когда делается запрос URL-адреса веб-сайта по протоколу HTTP?

В качестве первого шага задачей HTTP является обнаружение сервера, и после установления маршрута связи сервер отправляет текст в браузер. Этот текст может быть либо в чистом виде, либо в зашифрованном виде, который затем отображается браузером или используется для любой цели, которую он должен использовать.

Еще есть фильм о шифровании — Игры в имитацию. Весь сюжет фильма строился на расшифровке главными героями немецких кодов, которым предстояло реформировать весь ход войны. Эти коды было очень трудно расшифровать, но Алану Тьюрингу это наконец удалось.

Поскольку должно быть измерение этого коэффициента сложности, мы интерпретируем это так, что чем больше число битов, тем труднее его расшифровать. Однако это только увеличивает уровень сложности, делая расшифровку очень трудной, но не невозможной.

Выбор между HTTP и HTTPS

Источник: http://en.flossmanuals.net/basic-internet-security/_all/

Все личное. Если вы ищете «Как установить SSL-сертификат», этот поиск будет для вас личным, не так ли? Если вы просматриваете или ищете продукт, читаете статью, вы, как правило, не хотите, чтобы другие знали об этом. Как конечный пользователь, я бы хотел, чтобы это было конфиденциально. Есть вещи, которые я не хотел бы хранить в секрете, и для них я могу использовать HTTP. Однако для личной информации, банков и транснациональной информации HTTPS стал стандартом.

HTTPS звучит великолепно. Что еще вы должны знать об этом?

Нельзя отрицать тот факт, что конфиденциальность имеет свою цену. Есть пара минусов:

- HTTPS-запросы требуют больше времени для обработки.

- Поскольку для обработки требуется больше времени, ему требуется больше оборудования — сервера, который вы используете. Это также означает дополнительные расходы

Принимая во внимание, что для HTTP вы используете меньше энергии по сравнению с HTTPS, поскольку связь происходит быстрее (без шифрования и дешифрования). Тем не менее, я не буду называть это ограничение для HTTPS. Это очень субъективно и лично, я считаю, что это очень низкая цена, которую мы платим за обеспечение нашей конфиденциальности.

Тем не менее, я не буду называть это ограничение для HTTPS. Это очень субъективно и лично, я считаю, что это очень низкая цена, которую мы платим за обеспечение нашей конфиденциальности.

Идея создания безопасной сети существует уже давно. Построение безопасной сети в качестве повестки дня продвигается такими компаниями, как Google, Facebook, Akamai и т. д., как я уже упоминал, это в первую очередь из-за следующих двух причин:

- Данные пользователя и конфиденциальность пользователя: использование HTTPS гарантирует, что вы как разработчик заботится о пользовательских данных, конфиденциальности пользователя и его безопасности.

- Защита ваших данных: как разработчик, мы никогда не хотели бы передавать наши важные данные злоумышленникам

Что поставлено на карту, если вы не перейдете на HTTPS?

Вот некоторые функции, которые теперь доступны только для HTTPS.

- GeoLocation: вы больше не можете искать местоположение пользователя, если вы используете HTTP

- Web Push-уведомления: Push-уведомления доступны только для HTTPS.

- GetUserMedia: вы больше не можете запускать разрешения на использование камеры/микрофона пользователя, если вы используете HTTP

- HTTP/2: все основные браузеры теперь поддерживают HTTP/2 для HTTPS.

Вскоре будет удалено:

- AppCache: функция, позволяющая разработчикам кэшировать содержимое в браузере и делать его доступным для просмотра в автономном режиме, скоро будет ограничена только сайтами HTTPS.

- Encrypted Media Extensions: возможность управлять воспроизведением защищенного контента.

С точки зрения безопасности и взаимодействия с пользователем выбор типа сертификата может иметь значение. Подумайте, как различные сертификаты влияют на то, как ваш веб-сайт отображается в адресной строке веб-браузера.

Некоторые часто задаваемые вопросы

Это типичный вопрос, но, боюсь, на него нет ответа. Стоимость не будет зависеть ни от чего, кроме объема данных, которые вы передаете. Есть много переменных, которые будут влиять на стоимость, а не только на тягу пользователя. Здесь, если мы говорим о банковских данных, вам нужно нести расходы, какими бы значительными или незначительными они ни были.

Здесь, если мы говорим о банковских данных, вам нужно нести расходы, какими бы значительными или незначительными они ни были.

Весь расчет стоимости сам по себе очень субъективен, и у меня действительно нет цифры для этого.

Да, абсолютно!

Да, push-уведомления существуют уже некоторое время и могут работать только на веб-сайтах, использующих протокол HTTPS. Прежде чем мы ответим на этот вопрос, давайте разберемся, как это работает на самом деле —

Причина того, что веб-push-уведомления работают только по протоколу HTTPS, заключается в том, что данные, которые отправляются и принимаются, являются частными данными. Для обеспечения конфиденциальности он поддерживается только по протоколу HTTPS.

Уведомления в основном являются персональными для пользователей. Мы определенно хотим, чтобы это общение было безопасным. В этом конкретном случае сервер может пинговать браузер.

Когда писалась книга «Протоколы», упоминалось, что HTTP — это протокол без установления соединения. Это означает, что сервер, сидящий в дата-центре, ничего не может сделать, пока браузер не поднимет/сделает запрос. И как только ответ будет получен, браузер решит, хочет он что-то с этим делать или нет. Это полностью решение браузера, сервер не может дать команду браузеру предпринять какие-либо действия. Идея случайного сервера, управляющего вашим браузером или вашим экраном/машиной, пугает. Именно для предотвращения такой возможности HTTP является и продолжает оставаться протоколом без установления соединения.

Это означает, что сервер, сидящий в дата-центре, ничего не может сделать, пока браузер не поднимет/сделает запрос. И как только ответ будет получен, браузер решит, хочет он что-то с этим делать или нет. Это полностью решение браузера, сервер не может дать команду браузеру предпринять какие-либо действия. Идея случайного сервера, управляющего вашим браузером или вашим экраном/машиной, пугает. Именно для предотвращения такой возможности HTTP является и продолжает оставаться протоколом без установления соединения.

Обращайтесь к посетителям вашего сайта, даже если они не находятся на вашем сайте. Отправляйте контекстные уведомления с помощью iZooto. Начать БЕСПЛАТНУЮ пробную версию.

Популярные заблуждения и мифы

- Мой веб-сайт не является коммерческим. Зачем мне нужен протокол HTTPS?

- SSL-сертификаты дорогие

- Переход на протокол HTTPS с HTTP резко повлияет на производительность веб-сайта

- Влияние на другие третьи стороны.

Посмотрите это видео с конференции Progressive Web App Summit, чтобы развеять все эти заблуждения

Подробнее о push-уведомлениях

Интересно, что в случае push-уведомлений сервер фактически отправляет данные в браузер. Но он сохраняется таким образом, что сервер только отправляет в браузер сообщение , сообщая, что вас ждет уведомление — вот и все. Вот пошаговый процесс того, что на самом деле происходит —

- Сервер отправляет сообщение в браузер

- Затем запускается протокол, запрашивающий данные. Эти данные могут быть очень персонализированными. Возможно, я посылаю вам сообщение: «Вы совершили транзакцию на сумму XX».

- Уведомление извлекается сервисным работником и отображается конечному пользователю.

Если сегодня мне нужно выбрать протокол, который потенциально может быть чрезвычайно персонализированным (как персонализированы уведомления), я определенно хотел бы сделать его безопасным.

HTTP/3 использует протокол QUIC.

HTTP/3 использует протокол QUIC.