что это такое, что делать, если с ним возникли проблемы

Положительная репутация в поисковых системах без помех от недоброжелателей возможна с Семантикой!

Мы выпустили новую книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Подпишись на рассылку и получи книгу в подарок!

Сертификат безопасности сайта – это данные, которыми сайт сообщает, что обмениваться с ним данными безопасно.

Отчасти это можно сравнить с предъявлением документов. Перед тем как пройти куда-либо с человеком, представившимся вам сотрудником полиции, вы можете попросить его показать вам удостоверение. Таким образом вы убедитесь, что этот человек действительно работает в правоохранительных органах и ему можно довериться.

Наличие у сайта сертификата безопасности может показывать, что:

- Вебсайт использует https шифрование.

- Он принадлежит реально зарегистрированной компании.

- Владелец домена подтвердил свои права на него.

Типы сертификатов

Есть три вида удостоверений:

- Начальный – Domain Validated, DV – подтверждающий только доменное имя. Выпускается моментально. Бесплатное подключение удостоверений этого уровня доступно в панели управления провайдера доменных имен. В ходе получения начального сертификата безопасности сайта просто проверяются ваши права на домен. Для получения удостоверения вы должны перейти по ссылке, высылаемой на электронную почту. Важный момент: когда вас попросят ввести почтовый адрес, нужно указать либо тот, что указан в WHOIS, либо тот, что расположен на самом домене. Так произойдет проверка прав.

- Обычный — Organization Validation, OV — подтверждающий домен и его принадлежность организации. Чтобы его получить, вам нужно предъявить гарантийное письмо, удостоверяющие принадлежность домена вашей организации.

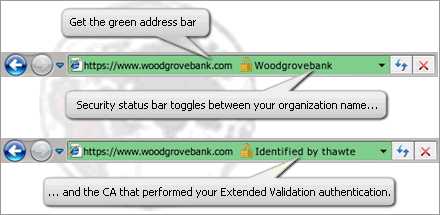

- Расширенный – Extended Validation, EV – наиболее дорогой и авторитетный. Именно о наличии этого типа удостоверения свидетельствует зеленая строка с названием организации в адресной строке. Правила получения расширенного удостоверения строго регламентированы. Их нельзя назвать легко выполнимыми: необходимо предоставить множество документов. Каждый год производится проверка правовой, физической и операционной деятельности компании. Процесс выдачи занимает до двух недель.

Что такое https

HTTPS (Hyper Text Transfer Protocol Secure) – усовершенствованный протокол http. Такое соединение подтверждает то, что веб-сайт защищен SSL – протоколом шифрования данных. Это также означает, что вся пересылаемая информация между вами и сайтом зашифрована и подтверждает, что он – подлинный.

Условно говоря, вы сообщаете, кто вы, при помощи логина и пароля. Сервер делает это, предоставляя сертификат безопасности вашему браузеру, а тот, в свою очередь, показывает это вам при помощи значка замка в адресной строке.

Если же описываемого символа на странице нет, это может быть поводом насторожиться. Ваши данные могут попасть в руки мошенников, ведь http соединение не зашифровано. Соответственно, при перехвате информации, например, когда вы пользуетесь публичным WIFI, прочесть ваши личные данные не составит никакого труда. Но если соединение будет защищено, то злоумышленник, если и перехватит сигнал, все равно не сможет расшифровать данные. Поэтому при пользовании публичными WIFI сетями стоит посещать только те страницы, соединение с которыми идет через https.

Как он работает

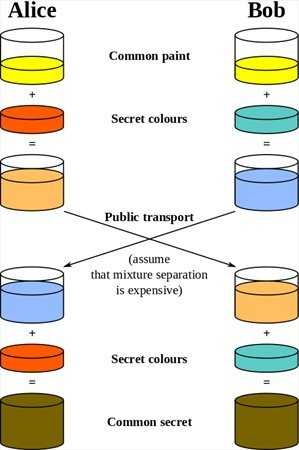

SSL шифрование подразумевает использование PKI системы, которая также известна как ассиметричная.

Такая система использует два ключа для зашифровки информации. Один из них – публичный, другой – приватный. Все, что шифруется публичным ключом, может быть расшифровано лишь приватным.

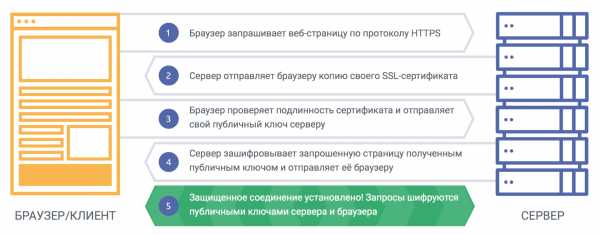

Когда вы запрашиваете соединение с страницей, веб-сайт сразу же отсылает SSL сертификат вашему браузеру. Он содержит публичный ключ, необходимый для того, чтобы начать безопасную сессию. Затем происходит то, что называется SSL рукопожатием: происходит обмен данными, необходимыми для дешифрации и установки уникального защищенного соединения между веб-сайтом и пользователем.

Что делать, если возникла проблема с сертификатом безопасности сайта

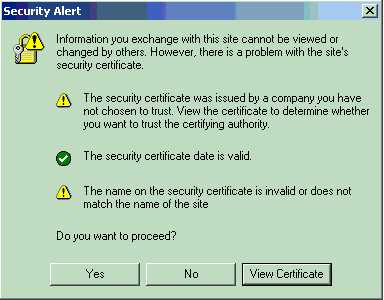

Если вы увидели перед собой подобную ошибку, не нужно сразу же уходить со страницы. Необходимо проверить детали. Это не займет много времени.

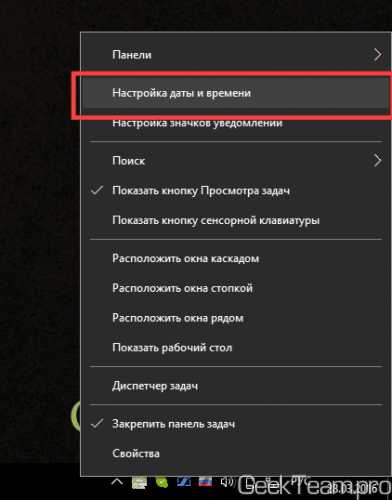

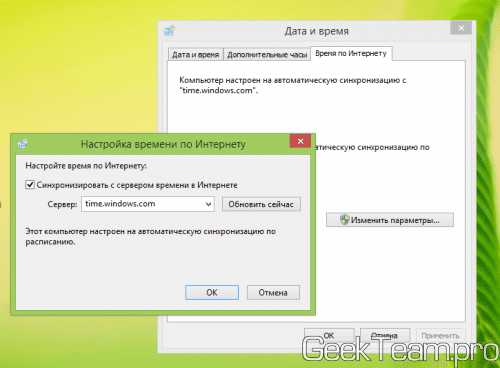

Также, подобная ошибка может возникнуть из-за несоответствия даты и времени, выставленных на сервере и у вас на компьютере.

Но если же уведомление гласит, что сертификат безопасности сайта был отозван – это существенный повод насторожиться. Вероятнее всего, владелец ресурса пытался использовать его в мошеннических целях и за это был наказан.

Также браузер может уведомить вас о том, что компании, выдавшей документ, нет в списке доверенных. В таком случае необходимо более детально изучать само удостоверение безопасности. Всегда можно ввести название компании в поисковике – если вы не найдете отрицательных отзывов о сайтах, использующих удостоверения безопасности этой компании, повода для недоверия нет.

Как получить сертификат безопасности сайта

Для получения удостоверения безопасности мы можете обратиться к любому известному и проверенному удостоверяющему центру напрямую. Таких много: GoDaddy, Comodo, Norton, GlobalSign

Несмотря на то, что можно купить удостоверения напрямую, многие предпочитают делать это через посредников – своих хостеров/провайдеров/регистраторов. Это удобнее, ведь поддержку на русском языке вы получите только в российской компании.

Купить удостоверение у российского продавца сложно. Российские удостоверяющие центры не входят в число доверенных.

Сертификат безопасности сайта – это краеугольный камень репутации любого ресурса, владельцев которого заботит собственный бренд и доверие клиентов.

Подключение SSL обязательно для владельца любого веб-сайта. Оно оказывает влияние на уровень доверия пользователя.

semantica.in

«Зачем мне нужен SSL-сертификат? можно без него?» – Яндекс.Знатоки

Да вы можете обойтись без ssl сертификата для своего сайта. Сайты работающие по http протоколу продолжат работать и в будущем.

Однако, если вы не будете устанавливать на свой сай ssl сертификат, у вашего сайта могут возникнуть проблемы!

Во первых: работа сайта по протоколу https ( а именно для этого и необходим ssl сертификат ) позволяет снизить риск перехвата персональных данных пользователей и передачи этой информации третьим лицам (логины, пароли, номера банковских карт и т. д.), а также подмены информации на самом сайте (например, подмены вашей рекламы на рекламу злоумышленника.

Во вторых: Работа по безопасному протоколу https уже сейчас является одним из факторов ранжирования сайтов. А в ближайшем будущем например Гугл, вообще, заявляет, что сайтам работающим, даже, и по протоколу https, но отдающем «смешанное» содержание — не место в поисковой выдаче! То есть ВООБЩЕ!

Вот цитата: «»Сегодня мы объявляем, что Chrome постепенно начнет гарантировать, что https:// pages может загружать только безопасные https:// subresources. В серии шагов, описанных ниже, мы начнем блокировать смешанный контент (небезопасные http:// subresources на https:// pages) по умолчанию. «»

Так что то не то что»топовых» позиций, а и вообще присутствия вашего сайта! в будущем, в выдаче некоторых поисковиков вам не видать! Особенно это касается новых сайтов.

В выдаче Яндекса, пока что, присутствуют сайты которые не работают по протоколу https, однако как будут в дальнейшем ранжироваться такие сайты известно только Яндексу!

Ну и в третьих в браузерах Моззила и Хром, в адресной строке, сайты работающие по «старинке» маркируются как небезопасные!

Согласитесь — доверия пользователей это не прибавит.

В связи с вышеизложенным я считаю, что вопрос даже так и не стоит: Надо ли переходить на работу по протоколу https и, соответственно, зачем мне нужен ssl сертификат?

А стоит вопрос как и где выбрать ssl сертификат и каким образом перевести свой сай на работу по https протоколу.

А вот тут возможны варианты : )

Ведь сертификат можно приобрести не только за деньги, но и получить безплатно! И установить его на сайт можно своими силами. Хотя повозится придётся, конечно!

Для тех кто уже морально готов к переводу своего сайта на работу по безопасному протоколу будет полезна серия статей — уроков на тему: Безопасный протокол https

В статьях подробно освещается весь процес перевода сайта на работу по безопасному протоколу:

yandex.ru

SSL сертификат для сайта — зачем он нужен, где его взять и какой тип выбрать?

Привет, друзья. Многие из вас знают, что я в последнее время занимаюсь в основном подготовкой сервиса CheckTrust.ru к запуску. Кстати, запуск должен состояться уже очень скоро и вас ждут приятные сюрпризы, но вы и сейчас можете регистрироваться и полноценно пользоваться сервисом.Так вот на прошлой неделе случился очередной ключевой этап подготовки к запуску – получение специального SSL сертификата и переключение сервиса на защищенное соединение https://.

Что это, зачем это и почему это так важно?

Позвольте процитировать несколько строк из Википедии:

HTTPS (HyperText Transfer Protocol Secure) — расширение протокола HTTP, поддерживающее шифрование. Он обеспечивает защиту от атак, основанных на прослушивании сетевого соединения, при условии, что будут использоваться шифрующие средства, и сертификат сервера проверен и ему доверяют.

Чтобы подготовить веб-сервер для обработки https-соединений, администратор должен получить и установить в систему сертификат для этого веб-сервера.

Центр сертификации, при подписывании проверяет клиента, что позволяет ему гарантировать, что держатель сертификата является тем, за кого себя выдаёт (обычно это платная услуга).

Проще говоря, когда вы заходите на сайт с https то все данные, передаваемые в браузере, шифруются, и даже если их перехватит злоумышленник, расшифровать их никогда не сможет, не имея секретного ключа, который известен только мне (владельцу сертификата).

Пользуясь каким-либо сайтом, который хранит и использует личные данные, а тем более, которой подразумевает оплату и другие финансовые операции, вы доверяете ему свою информацию и хотите, чтобы она была в безопасности.

Сайту вы можете доверять, но если пользуетесь интернетом в общественном месте (аэропорт, кафе или любая другая бесплатная wi-fi точка доступа) уверены ли вы в том, что соединение никто не прослушивает? Кстати, прослушивать могут и домашний интернет, если есть физический доступ к роутеру. Привет халявный соседский wi-fi?!

Но даже здесь владельцы сайта могут вас спасти. Разумеется, при помощи защищенного https-соединения. Я, как один из основателей сервиса CheckTrust, забочусь о вас, друзья, и хочу, чтобы вы чувствовали себя спокойно. И мы сделаем все возможное для этого!

Но хватит лирики. Как вы уже поняли, чтобы сделать возможным https соединение, необходимо иметь специальный SSL сертификат и установить его на сервер, где расположен сайт. Вот именно этим мне и предстояло заняться пару дней назад. А так как я даже понятия не имел, что собой представляет SSL сертификат, где его взять, сколько это стоит и как его активировать, я стал разбираться.

Занял этот процесс целый рабочий день, а потом еще целый день на устранение неожиданных ошибок. Я решил, что это стоит того, чтобы рассказать вам.

Итак, первым делом, я решил узнать, что же это за сертификаты и с чем их едят. Никого не удивлю, если скажу, что просто ввел в Яндексе запрос «ssl сертификат». Когда я увидел слова «виды», «разновидность», «как выбрать», «сравнение», стало ясно, что все не так просто. Прочитав несколько статей на Хабре, я узнал, что бывает 3 типа сертификатов, что их выдают специальные центры сертификации и какие из них самые крупные.

Определиться с типом SSL было не так просто, т.к. помимо верификации только домена я хотел немного большего – подтверждение данных владельца (хоть компании у меня нет, зато у меня есть я, и при определенных условиях можно подтвердить личность вместо организации).

До этого, я разговаривал с Саньком (руководитель отдела разработки CheckTrust, заметили, да, у нас тут кругом одни «Саньки»!), и он сказал, что в Ярославле видел какую-то контору. И так совпало, что в выдаче был единственный сайт, продающий сертификаты и как раз из Ярославля. Судьба, видимо, подумал я, и перешел на их сайт. Походил, посмотрел, но ответа на свой вопрос, как получить SSL сертификат с проверкой данных физического лица так и не нашел, потому решил обратиться в техподдержку.

Меня интересует ssl сертификат. Прочитал, что есть разные виды сертификатов с разным уровнем проверки. Есть самые простые с проверкой только домена. А есть с проверкой организации и других данных.

Хотелось бы что-то «посильнее» чем просто проверка домена. Но организации у меня нет, но я готов подтвердить любые необходимые данные физлица, т.е. меня. Это возможно или мне подойдет только верификация домена и самый простой сертификат?

Довольно быстро я получил развернутый ответ:

Разница между этими сертификатами состоит вот в чем:

Простые (Domain Validation, DV) – в сертификате указан только домен.

С проверкой компании (Organization Validation, OV) – указан домен и название компании.

С расширенной проверкой (Extended Validation, EV) – зеленая адресная строка браузера, название компании в ней, в сертификате также домен и название компании.

При этом в силе шифрования разницы нет.Сертификаты EV физическим лицам в принципе не выдаются. Процесс проверки даже для компаний довольно сложный.

Для сертификатов OV возможно, но процесс валидации намного сложнее, чем у юрлиц. Описание процесса, например, на сайте Comodo. По ссылке находится документ с описанием (на английском) — нужно заполнить его (форма на 3 странице), заверить у нотариуса и отправить по е-мейлу.Кроме того, в файле есть перечень документов, которые они принимают.

1) Паспорт

2) Документ из финансового учреждения:

— международная пластиковая карта или дебетовая карта, если на них указан срок действия и он еще не истек, или

— выписка из банковского счёта не старше 6 месяцев

3) Нефинансовый документ:

— счет за коммунальные услуги или

— заверенная копия свидетельства о рождении или

— налоговая декларация за последний год или

— заверенная копия судового документа, например свидетельство о разводе, судебное постановление о признании брака недействительным или бумаги об усыновлении.То есть если Вы решите заниматься этими документы, возникнут дополнительные траты на нотариуса. При этом центры сертификации не гарантируют, что сертификат будет выдан. Кроме того на сайте сертификат не будет отличаться от простого, разница только в названии компании внутри сертификата, а, к сожалению, не все пользователи знают, где это просмотреть.

Поэтому лучше всего заказать сертификат с проверкой только домена, а для того, чтобы посетители видели, что сайт защищен, дополнительно добавить печать защиты.

Тем не менее, среди простых сертификатов также есть разница.

Например, Thawte считается более высоким классом, так как более серьезно проверяет заказчика, чем Comodo. В то же время Comodo более популярен, так как значительно дешевле.

Решив, что волокита с документами и лишние затраты мне нафиг не нужны, я остановился на единственном доступном для физического лица варианте – простой SSL сертификат с подтверждением домена.

В процессе подготовки и покупки у меня возникали различные сложности и вопросы, к счастью, в конце письма из тех.поддержки был скайп замечательной девушки Юлии, которая согласилась мне помочь и терпеливо отвечала на все мои вопросы и помогала решать проблемы. А после покупки даже помогла проверить валидность установки сертификата, в результате чего была обнаружена серьёзная проблема, но об этом позже. Короче говоря, мне очень понравилось наше общение и я предложил Юлии поучаствовать в написании данного поста.

Поэтому не буду тянуть и передаю слово Юле, она вам расскажет о том, для чего используются SSL сертификаты, как проходит процесс проверки для разных типов SSL и в каких случаях их лучше применять.

Дорогие читатели, буду рада, если предоставленная ниже информация окажется Вам полезной и поможет определиться с SSL сертификатом, когда появится такая задача. Тем более, когда в свете последних событий (а именно после обнаружения уязвимости Heartbleed) начали ходить слухи о том, что в будущем наличие SSL сертификатов на коммерческих сайтах войдет в список факторов ранжирования и будет позитивно оцениваться в поиске Google. Официального заявления компания не делала, хотя на конференции SMX West 2014 Мэтт Каттс высказал свое пожелание видеть зашифрованное соединение частью нового алгоритма (прим. публикация об том на серче). Нам же остается пока следить за новостями.

Начать хочу с того, что SSL сертификаты используются для защиты передаваемой информации в разнообразнейших областях: при взаимодействии с клиентами (регистрация и авторизация на сайте, передача данных от клиента на сервер, оплата кредитными картами), передача конфиденциальных данных в интранете, обеспечение безопасной коммуникации между сотрудниками, работающими удаленно, защита приложений и почтовых серверов. Кроме защитной функции следует обратить внимание на то, что наличие SSL сертификата на сайте позитивно влияет на доверие посетителей и может дополнительно мотивировать посетителя совершить определенное действие на странице (например, зарегистрироваться или завершить покупку).

Как Александр заметил в начале статьи, действительно существует огромное количество сертификатов, поэтому мы их разделили на подкатегории, чтобы было проще сориентироваться.

С одной стороны мы разделяем SSL сертификаты в зависимости от количества защищаемых доменов:

- 1 домен – защищает соединение с одним доменным именем, например, вы можете заказать его для домена my-site.ru или для поддомена pay.my-site.ru, и защищен будет именно тот, что указан во время заказа. Используется для простых веб-сайтов или отдельных разделов веб-ресурсов.

- Домен и все его поддомены – SSL сертификаты типа Wildcard, которые защищают доменное имя и все поддомены уровнем ниже. Заказывая такой SSL сертификат, важно указать название сайта в формате *.my-site.ru, тогда на месте звездочки сможет оказаться любой существующий и будущий поддомен Вашего веб-сайта.

- Несколько доменов – мультидоменный SSL сертификат способен сэкономить Ваше время для заказа, установки и управления, так как включает все указанные во время оформления домены и/или поддомены. Чаще всего применяется на почтовых серверах или же владельцами нескольких доменов.

С другой стороны существуют разные типы валидации заказчика для получения того или иного сертификата SSL, которые впоследствии определяют уровни «престижа» сертификатов:

- Валидация домена – подходит для физических и юридических лиц и заключается в подтверждении заказа по административной электронной почте или с помощью http-запроса.

Лучше всего подходит для небольших сайтов без онлайн оплаты, для внутреннего пользования, для защиты iframe приложений, то есть в тех случаях, когда важно обеспечить безопасную передачу данных, но пользователю не обязательно знать, какой компании принадлежит защищенный сайт. - Проверка компании – выдается юридическим лицам без проблем, для этого нужно, кроме подтверждения по электронной почте, пройти валидацию по телефону. Особых сложностей данный процесс не представляет, когда в заказе, в данных о домене и в телефонном справочнике совпадает название и адрес компании. Физическим лицам такие SSL сертификаты теоретически также выдаются, но практически процедура достаточно сложная, так как требуется ряд документов, заверенных нотариусом.

SSL сертификат с проверкой компании содержит название фирмы и используется в тех случаях, когда необходимо не только защитить соединение, но и указать, кто является владельцем сертификата. Например, это очень важно в случае сертификатов разработчика для подписи программного кода, а также когда SSL сертификат выдается на IP адрес, или же когда владелец веб-сайта желает дать возможность посетителям проверить принадлежность сайта своей компании (для этого нужно кликнуть на замок в адресной строке и просмотреть свойства SSL сертификата). - Расширенная проверка компании, помимо вышеперечисленных методов валидации по электронной почте и телефону, подразумевает проверку юридических документов компании и требует официальное заявление и соглашение с центром сертификации о выпуске данного SSL сертификата. Выдаются SSL сертификаты EV (от Extended Validation – расширенная валидация) исключительно юридическим лицам.

Особенностью SSL сертификатов с EV является окрашивание адресной строки браузера в зеленый цвет, кроме того в ней появляется название компании. Эти характеристики выделяют сайт среди конкурентов и привлекают внимание посетителей, поэтому такой тип SSL сертификатов идеально использовать для онлайн-магазинов, финансовых учреждений, платежных систем, то есть в тех случаях, где доверие клиентов имеет первостепенное значение.

Для SEO-блога было бы также логично затронуть вопрос о том, как переход на https:// влияет на ранжирование сайта. Первым делом хочу заметить, что еще в апреле 2013 года Джон Мюллер (Google) сообщил, что страницы, защищенные SSL сертификатом, ранжируются точно так же, как и простые страницы http://. Тем не менее, чтобы не возникло проблем с поисковыми системами, при установке SSL сертификата необходимо учесть следующие факторы:

- Скорость загрузки.

Хостинг, на котором расположен Ваш сайт, должен справляться с дополнительной нагрузкой при SSL соединении, так как скорость загрузки является одним из факторов ранжирования в поисковых системах. Защищенный SSL сертификатом сайт требует больше ресурсов нежели обычный, так как соединение по протоколу https шифруется. Поэтому важно учесть это явление при установке SSL сертификата. - 301 редирект.

Поисковые системы ценят уникальный контент на веб-сайте, поэтому важно убедиться, что все содержимое сайта на http:// перенаправляется с использованием простого 301-го редиректа на эквивалентную страницу с https://. Если упустить этот момент и не настроить переадресацию, это может негативно сказаться на отношении поисковых систем к сайту, так как эти страницы распознаются как два разных веб-сайта с одинаковым контентом. - Инструменты для веб-мастеров.

По той же причине следует вносить в инструменты веб-мастеров версию сайта на https:// отдельно в качестве нового сайта.

Пожалуй, это была основная информация, которая может понадобиться при выборе и дальнейшем использовании SSL сертификата. Конечно же, бывает множество нюансов и индивидуальных требований, таких как защита версий сайта с www. и без, использование одного сертификата на нескольких физических серверах или поддержка высокого уровня шифрования устаревшими браузерами, но их лучше рассматривать в каждом индивидуальном случае, так же, как и вопросы установки и устранения ошибок. Поэтому я и мои сотрудники будем рады ответить на любые вопросы читателей этого замечательного блога.

Спасибо большое Юле за подробное описание видов сертификатов и полезную информацию. Надеюсь, это вам пригодится, когда вопрос с защитой вашего сайта станет актуальным. Можете задавать свои вопросы прямо в комментариях. Напомню, что Юля является представителем компании «Эмаро», где я и покупал свой сертификат, так что рекомендую. Но мне хотелось бы добавить еще важную вещь.

Юля сказала, что в Google хотят видеть наличие https в качестве одного из факторов ранжирования, но и Яндекс не исключение. После отмены ссылок для коммерческих запросов в Москве (или не отмены, пока не понятно до сих пор) стало популярным говорить про, так называемые, коммерческие факторы. Впервые про них заговорили пару лет назад (еще в 2011), но как-то особо активно стали вспоминать не так давно. Так вот помимо таких очевидных моментов, как контакты, ассортимент, подробная карточка товара, доставка, онлайн-консультант, отсутствие рекламы и т.д. где-то я слышал про https протокол для корзины покупателя или даже для всего сайта магазина. Подтверждения этому нет, но знать и помнить об этом по любому надо!

Только после того как я сам лично столкнулся с SSL сертификатами и защитой данных я понял, насколько это действительно важно. И, если раньше я мог бы сказать, что наличие https соединения там, где оно уместно, это бонус, то теперь я скажу иначе – отсутствие https соединения там, где хранятся личные данные и происходят транзакции, это недостаток! Из всех бирж только Сапа использует https соединение (пусть и SSL сертификат у них самоподписанный и доверия не имеет, но, тем не менее), а из агрегаторов только seopult. Это провал…

А у нас вот такая вот красота в данный момент!

Кстати, информация на скриншоте про 500 бесплатных проверок на сервисе еще актуальна! Так что регистрируйтесь и пользуйтесь 🙂

Пожалуй, на сегодня все. Спасибо за внимание, друзья.

До связи!

alaev.info

Сертификат безопасности: Что это такое и зачем он спецслужбам — новости интернет–индустрии

Нужно ли казахстанцам устанавливать государственный сертификат безопасности Qaznet Trust Network? И что это вообще такое? Директор Центра анализа и расследования кибератак (ЦАРКА — компания занимается информационной безопасностью) Арман Абдрасилов ответил на вопросы корреспондента Tengrinews.kz.

Сертификат — это ключ шифрования информации, передаваемой между пользователями и интернет-сервисом.

Как работает сертификат безопасности?

Когда вы подключаетесь к интернет-сервису, например, к банку, вы используете сертификат, который установлен на стороне банка, шифруете всю информацию, которую вы передаете на сторону банка и банк отправляет вам. Пароли, все данные, что вы видите, вся информация шифруется. Сертификаты — это не что-то новое, если мы перейдем в настройки браузера, то увидим сертификаты, предустановленные разработчиками. Это так называемые доверенные сертификаты.

Кто занимался созданием государственного сертификата безопасности? Насколько сложно разработать сертификат?

На самом деле создание сертификата — это не такая сложная технология. К слову, это занимает очень мало времени, час где-то. Это очень просто. Вопрос, где этот сертификат внедряется, каким образом используется. Квалификация (для создания сертификата — Прим.) нужна, такие специалисты есть на госслужбе. Тот же АО «НИТ», вы же знаете, что там внедрена процедура электронной цифровой подписи. В принципе, сложность такая же. То есть мы все используем ЭЦП, такая же технология.

Почему государственный сертификат не внедрили в 2015 году после принятия соответствующих нововведений?

Я так понимаю, что все это время инициаторы искали более элегантное решение. Более элегантное решение — это, когда сертификат внесен в список доверенных на этапе разработки браузера, загружен в список. Допустим, если мы сегодня открываем браузер, то мы увидим список доверенных сертификатов. Идеальный случай был бы, если разработчик, к примеру, компания Google, включила бы казахстанский сертификат в список проверенных. Тогда пользователям не надо было проводить никаких манипуляций. Он автоматически был бы внутри. По всей видимости за все это время не удалось достигнуть договоренности, решили пойти менее элегантным способом: попросить население добровольно загрузить сертификат.

Как будет работать Интернет, если отказаться от установки государственного сертификата безопасности?

Сегодня вице-министр (Аблайхан Оспанов — Прим.) заявил, что ставить его необязательно. В тоже время мы наблюдаем ухудшение работы сервисов. Некоторые сервисы недоступны, либо требует сертификат. Я так понимаю, что могут возникнуть проблемы.

Какие риски вы видите в связи с установкой государственного сертификата безопасности?

Мы как разработчики, как IT-сообщество видим в этом некий риск. Некоторые сервисы могут мигрировать за границу. Это может вызвать отказ работы некоторых сервисов. Мобильное приложение Facebook не позволит вам самостоятельно установить сертификат. В этом случае вопрос, будет ли работать мобильное приложение или оно перестанет работать, потому что в нем нету казахстанского сертификата? У кого-то смарт-часы, у кого-то сигнализация. Каким способом загрузить сертификат в сигнализацию или сигнализацию домашнюю? Очень много технических вопросов.

Зачем власти устанавливают государственный сертификат безопасности?

В случае возникновения потребности иностранные спецслужбы обращаются к социальным сетям и запрашивают данные того или иного гражданина. Если говорить о нашей стране, то Казахстан вынужден обращаться в иностранные организации и государства за помощью, чтобы получить данные из мессенджера, условно говоря, если это террорист. Тем самым казахстанские спецслужбы не имеют инструмента для решения своих задач. У правительства было два варианта решения задачи. Первый — это наладить контакты с зарубежными компаниями для получения персональных данных того или иного жителя страны. Второй вариант — это внедрение собственного сертификата.

Сертификат безопасности — «колпак» для казахстанцев? Мнение эксперта

Могут ли иностранные спецслужбы запросить сведения у иностранных компаний сведения о казахстанцах без их ведома?

Конечно, могут. Наверняка, они так и делают.

Чем может обернуться установка государственного сертификата безопасности для граждан? Сможет тот или иной сотрудник спецслужб получить свободный доступ к персональным данным, фото, видео и переписке?

Проблема лежит в политической плоскости. Это уровень недоверия населения к органам внутренних дел, чиновникам. Основной вопрос, не будет ли государство злоупотреблять этим ключом, вторгаться в частную жизнь граждан? После убийства Дениса Тена население говорило: поднимите все записи разговоров, все видеозаписи, всех, кто в этом районе перемещался. По сути общество потребовало вторжения в частную жизнь граждан для достижения цели. Если произойдет террористический акт, общество потребует, чтобы у государства был этот инструмент. Такие моменты тоже возникают. Центр смещается в сторону полномочий правоохранительных органов и отдаляется от точки свободы прав граждан.

Глава ЦАРКА отметил, что правительство потратит незначительные средства на установку государственного сертификата безопасности.

Ранее жителей Нур-Султана попросили установить сертификат безопасности Qaznet Trust Network для доступа в Интернет. Как заявили в Министерстве цифрового развития, инноваций и аэрокосмической промышленности, технические работы «направлены на усиление защиты граждан, государственных органов и частных компаний от хакерских атак, интернет-мошенников и иных видов киберугроз».

tengrinews.kz

CENTER — Часто задаваемые вопросы о SSL-сертификатах

Сертификат может подтверждать наличие прав управления доменом, то есть удостоверять только домен. Такие сертификаты относятся к категории DV (Domain Validation). Просмотрев сертификат DV, пользователь может убедиться, что он действительно находится на том сайте, адрес которого введен в строке браузера, то есть что при доступе к сайту пользователь не был перенаправлен злоумышленниками на подложный веб-ресурс. Однако сертификат не содержит информации о том, кому принадлежит сайт — в сертификате не будут указаны сведения о его владельце. Это обусловлено тем, что для получения сертификата его заказчику не требуется предоставлять документальное подтверждение своих идентификационных данных. Следовательно, они могут быть вымышленными (например, заказчик сертификата может выдать себя за другое лицо).

Сертификат может подтверждать наличие прав управления доменным именем и существование организации, у которой есть эти права, то есть удостоверять домен и его владельца. Такие сертификаты относятся к категории OV (Organization Validation). Просмотрев сертификат OV, пользователь может убедиться, что он действительно находится на том сайте, адрес которого введен в строке браузера, а также определить, кому принадлежит этот сайт. Для выпуска данного сертификата его заказчик должен документально подтвердить свои идентификационные данные.

Отдельные виды сертификатов, удостоверяющих и домен, и его владельца, выпускаются после расширенной проверки их заказчиков — тем самым исключается возможность предоставления заказчиками подложных данных для получения сертификатов. Такие сертификаты относятся к категории EV (Extended Validation). При доступе к сайтам, на которых установлены сертификаты EV, строка браузера окрашивается в зеленый цвет, что служит однозначным индикатором надежности ресурса для пользователя.

Особый вид сертификатов — Сертификаты для разработчиков (Code Signing). Сертификат подтверждает подлинность программ при их загрузке, целостность их содержимого и надежность источника продукта. Технология цифровой подписи подтверждает уникальность программ, которые вы скачиваете в сети и гарантирует, что файлы не были модифицированы.

www.nic.ru

Как достичь рейтинга А+ для SSL-сертификата на вашем сайте, и другие аспекты безопасности хостинга

В последние годы хостинг превратился в commodity — полноценный продукт, привлекательность которого во многом определяется сопутствующими услугами. А поскольку особое значение сегодня имеет информационная безопасность веб-сайтов, то одним из важнейших аспектов хостинга являются SSL-сертификаты. Вся электронная коммерция так или иначе проходит через хостинг, поэтому необходимо понимать, насколько безопасно, правильно и удобно выполняются все бизнес-операции. Подробнее об этом рассказал спикер компании Rusonyx на партнёрской конференции «1С-Битрикс».

Данные, обнародованные Министерством внутренних дел России, наводят на грустные размышления:

В 2013 году количество киберпреступлений — около 11 тысяч инцидентов — составило 30% от общего объёма правонарушений. В 2015 году доля киберпреступлений выросла ещё больше. Хакерским атакам регулярно подвергаются довольно серьёзные проекты, которым мы доверяем свои деньги: в первую очередь, интернет-магазины и банки.

Наверняка кому-то из вас приходилось настраивать платёжные системы в продуктах CMS «1С-Битрикс». Любая платежная система вынуждает нас использовать защищённое HTTP-соединение, SSL-сертификаты. Это прихоть или действенная мера безопасности? Чтобы в этом разобраться, давайте посмотрим, что собой представляет SSL-сертификат.

Что такое SSL-сертификат

SSL-сертификат — это криптографический протокол, обеспечивающий защиту данных, передаваемых по сети. Какие задачи призван решить этот протокол?

- Передаваемые данные должны быть конфиденциальными. Пользователи и клиенты не хотят, чтобы их логины, пароли, e-mail-адреса, банковские счета и номера кредитных карт «разбрелись» по сети.

- Даже если данные оказываются перехвачены во время онлайн-транзакции, они должны остаться неприкасаемыми. У злоумышленника не должно быть возможности воспользоваться данными в своих целях, либо изменить их.

- Любая уважающая себя организация должна позаботиться о том, чтобы клиент был уверен в достоверности данных об организации, об их юридической чистоте.

- И последний немаловажный факт — это выполнение национальных и международных предписаний о защите информации. Особенно это касается тех организаций, которые планируют вывести свой онлайн-бизнес на мировой рынок.

Как работает SSL-сертификат

Когда мы заходим на защищённую страницу, браузер посылает серверу запрос. Помимо прочего, в этом запросе передаётся ID сессии. Далее браузер передаёт набор тех шифров, с которыми он может работать, и по какому протоколу. Сервер на основании этой информации решает, по какому протоколу они будут общаться в дальнейшем, какими наборами шифров они будут шифровать информацию, и отправляет браузеру ответ со своим сертификатом и открытым ключом.

Браузер проверяет сертификат: не отозван ли, не просрочен ли, убеждается в доверенности сертификационного центра, который его выписал. Далее браузер шифрует информацию открытым ключом и передаёт серверу вместе с нужными ему данными. С помощью закрытого ключа сервер расшифровывает полученную информацию. Потом оба участника процесса параллельно генерируют симметричные ключи, с помощью которых они в дальнейшем будут шифровать данные. В результате устанавливает защищённый канал связи, по которому сервер и браузер в дальнейшем обмениваются информацией.

Какие бывают виды SSL-сертификатов

- DV SSL (Domain validation). Этот сертификат подтверждает доменное имя. У него есть подтип — WildCard. С помощью этого подтипа мы можем защитить все поддомены на одном уровне. К примеру, либо ssl.site.ru, либо ssl2.ssl.site.ru.

- OV SSL (Organization validation). Он подтверждает домен и организацию. То есть когда вы посылаете CSR-запрос в сертификационный центр, они проверяют, действительно ли существует организация с таким ИНН, после чего выписывают вам сертификат. У него также есть подтип WildCard.

- EV SSL (Extended validation). Этот сертификат подтверждает доменное имя и организацию. Для его получения вам придётся предоставить полный пакет документов о своей организации, то есть осуществляется расширенная проверка. На выписывание этого сертификата требуется больше времени, по сравнению с другими типами сертификатов, и стоит он гораздо дороже. У него нет подтипа WildCard, но на замену ему приходит MDC. Он позволяет нам в принудительном порядке перечислить количество доменов, которое будет защищать этот сертификат.

- UCC SSL. Сравнительно малораспространённый вид сертификата. В основном используется для защиты почтовых служб, таких как Microsoft Exchange Server. При этом данный сертификат позволяет защищать до 100 доменов.

- Organization ServerSign GlobalIP. Защищает все доменные имена, расположенные на одном IP-адресе.

- Code Signing Certificate. Используется разработчиками. Данным сертификатом можно подписывать программное обеспечение, то есть он подтверждает автора ПО, а также гарантирует, что данный продукт не изменялся с тех пор, как была нанесена цифровая подпись.

Тестирование сервера

Можем ли мы быть полностью уверены в том, что данные наших пользователей и клиентов сайта находятся в безопасности из-за одного лишь факта установки SSL-сертификата? Для ответа на этот вопрос давайте рассмотрим три аспекта:

- Способы тестирования SSL.

- Тестирование стороннего сервера с помощью SSL LABS.

- Оптимизация сервера.

Для примера я выбрал сервер, на котором был предустановлен ряд приложений. Front-end —NGINX, back-end — Apache.

Ресурс SSL LABS принадлежит компании QUALYS, которая с 1999 года занимается облачной защитой, так что я считаю, что ему можно доверять. Прямо в панели можно установить SSL-сертификат, без каких-либо вмешательств в настройки сервера. Рейтинг довольно плохой — “С”. И первое, на что я хочу обратить внимание, — сервер до сих пор поддерживает старый протокол SSLv3, уязвимый к POODLE-атаке, в ходе которой можно перехватывать и расшифровывать данные. Злоумышленник может намеренно заставить нашего клиента использовать неактуальный уязвимый протокол SSLv3, и воспользоваться этим в своих целях.

Оптимизация сервера

Я приведу список оптимизаций только для NGINX, настраивать Apache нужно приблизительно так же.

В первую очередь, логично будет отключить на сервере протокол SSLv3. Это делается в виртуальных хостах, в server block: в директиве ssl_protocols просто убираем SSLv3, оставляя TLSv1, TLSv1.1 и TLSv1.2. Конечно, надёжнее будет оставить только TLSv1.1 и TLSv1.2, но можно столкнуться с некоторыми проблемами, о них я скажу ниже.

Второе, что нам попадается на глаза при тестировании — это старый набор шифров.

Дело в том, что старые браузеры могут поддерживать наборы шифров, которые также уязвимы к различным атакам. А вот список актуальных на сегодняшний день шифров:

- ECDHE-RSA-AES128-GCM-SHA256

- ECDHE-ECDSAAES128-GCM-SHA256

- ECDHE-RSA-AES256-GCM-SHA384

- ECDHEECDSA-AES256-GCM-SHA384

- DHE-RSA-AES128-GCM-SHA256

- DHEDSS-AES128-GCM-SHA256

- kEDH+AESGCM

- ECDHE-RSA-AES128-SHA256

- ECDHE-ECDSA-AES128-SHA256

- ECDHE-RSA-AES128-SHA

- ECDHE-ECDSA-AES128-SHA

- ECDHE-RSA-AES256-SHA384

- ECDHE-ECDSA-AES256-SHA384

- ECDHE-RSA-AES256-SHA

- ECDHE-ECDSA-AES256-SHA

- DHE-RSA-AES128-SHA256

- DHE-RSAAES128-SHA

- DHE-DSS-AES128-SHA256

- DHE-RSA-AES256-SHA256

- DHE-DSS-AES256-SHA

- DHE-RSA-AES256-SHA

- aNULL

- eNULL

- EXPORT

- DES

- RC4

- 3DES

- MD5

- PSK

После того, как мы настроили протоколы, по которым будем работать, а также установили на сервер актуальные шифры, пора позаботиться о том, чтобы клиент чётко выполнял наши указания. Для этого необходимо установить приоритетность шифров, включив директиву

ssl_prefer_server-ciphers on. В этом случае при использовании протоколов SSLv3 и TLS серверные шифры более приоритетны, чем клиентские. Это позволяет защититься от многих атак типа Logjam, Beast, Freak.Второе, за что SSL LABS поставил нам не самый высокий рейтинг, это использование слабых параметров файла ключей Diffle-Hellman.

Этот ключ генерируется с помощью команды openssl dhparam -out, где нужно указать путь к нашему будущему ключу и его длину.

openssl dhparam -out /etc/pki/tls/dh.pem 2048Многие из вас, возможно, скажут, что необходимо использовать ключ длиной 4096. Возможно, это безопаснее. Но это замедлит скорость загрузки сайта. И к тому же 2048 — это, пока что, довольно безопасная длина ключа.

Следующее, на что нужно обратить внимание, — это механизм HSTS. Чтобы установить заголовок Strict Transport Security, нам необходимо перекомпилировать NGINX вместе с модулем HTTP header.

add_header Strict-Transport-Security max-age=15768000;После перекомпиляции мы добавляем заголовок Strict Transport Security. Тем самым мы заставляем клиента, зашедшего по HTTP-протоколу, использовать HTTPS-протокол. С одной стороны, это хорошо, но с другой — влияет на SEO-оптимизацию. Поэтому перед тем как устанавливать данный заголовок, лучше проконсультироваться с коллегами, которые занимаются SEO-оптимизацией вашего сайта.

Далее, мы видим, что у нас отключён OCSP Stapling:

Протокол OCSP (Online Certificate Status Protocol) был создан на замену старого варианта CRL. Сертификационные центры приблизительно раз в неделю генерировали список отозванных сертификатов. Когда браузер подключался к нашему защищённому серверу, он скачивал список отозванных сертификатов, проверял, нет ли в нём нашего сертификата, и если не находил, то подключался к сайту. Но это довольно длительная процедура, поэтому был разработан более быстрый протокол OCSP. Правда, у него есть другой недостаток, но об этом ниже.

Включить Stapling можно в Server block с помощью директив

ssl_stapling on;

ssl_stapling_verify on;Также нужно указать путь к нашему корневому сертификату:

ssl_trusted_certificate /path/to/root_CA_cert_plus_intermediates;И установить resolver:

resolver <IР DNS resolver>;Обычно ставят 8888. Это Гугловский public DNS, но если у вас есть свой DNS на сервере, то я бы рекомендовал поставить localhost.

Теперь о недостатках самого OCSP.

Дело в том, что проверка сертификата на отозванность состоит из четырёх стадий:

- подключаемся к DNS, чтобы получить IP-адрес веб-сервера,

- подключаемся к веб-серверу,

- получаем сертификат,

- чтобы проверить отозван он или нет, снова подключаемся к DNS, получаем IP-адрес сертификационного центра, и тогда уже получаем статус.

Помимо того, что мы выполняем лишние действия, мы также нагружаем сам сертификационный центр. Представьте, если каждый клиент подключается к серверу и запрашивает лично. Чтобы этого не происходило, мы включаем OCSP Stapling. Это позволяет веб-серверу самому подключиться к OCSP Responder и скачивать информацию о том, не отозван ли его сертификат. Эту информацию сервер кэширует у себя. Далее мы подключаемся только к DNS, потом к веб-серверу и получаем данные вместе с SSL-переговорами (handshake).

Ускорить процесс SSL-переговоров можно с помощью протокола SPDY, разработанного в Google. Сразу предупреждаю, что данный протокол нестабилен, об этом заявил сам разработчик, но, тем не менее, если посмотреть статистику на SSL LABS, его многие проекты успешно его используют.

Обычно переговоры состоит из трёх-пяти этапов, а SPDY позволяет всё сделать за одно соединение. Для его включения нам сначала придётся перекомпилировать NGINX, включив модуль spdy. Далее потребуется обновить OpenSSL до версии не менее 1.0.1а. Включить сам протокол можно в Server block с помощью директивы Listen:

Listen 443 ssl spdyСледующий нюанс, на который я хотел бы обратить ваше внимание, это Session Resumption, кэширование. Когда мы в первый раз подключаемся к серверу, клиент передаёт ID сессии, сохраняющийся на сервере. И когда мы повторно подключаемся к нему, то при совпадении ID сессии уже не требуется выполнять SSL-переговоры, что ускоряет загрузку. Включить Session Resumption можно следующими директивами:

ssl_session_cache shared:SSL:50m;

ssl_session_timeout 5m;Согласно моему тестированию, кэширование позволяет снизить среднее значение SSL Negotiation на 10 мс.

Упрощение задачи

Не каждый из нас обладает навыками системного администрирования, поэтому я предлагаю всё вышеперечисленное забыть и немного упростить задачу.

Есть такой ресурс, как Mozilla SSL Configuration Generator. На нём можно в несколько кликов сформировать уже готовый виртуальный хост с нужными настройками, которые позволят вам получить в SSL LABS рейтинг «А». К примеру, мы выбираем веб-сервер NGINX, уровень шифрования modern, то есть самый безопасный, и указываем версию сервера. После генерирования нашего конфигурационного файла мы получаем все директивы, которые необходимы.

Недавно появился ещё один интересный проект — Let’s Encrypt. Их сертификаты защищают только доменное имя и субдомен. Также вы не получите зелёной строки, о которой я говорил — Extended validation certificate, то есть вы не подтверждаете организацию. Авторы заявляют, что их главная цель заключается в том, чтобы весь HTTP-трафик по умолчанию переводить в HTTPS. В принципе, неплохая идея. Я решил протестировать этот сервис. Скачал с их сайта Python-плагин, минут 30 его устанавливал, потому что он ещё не оптимизирован под многие версии Python. Но всё же мне действительно удалось довольно быстро установить сертификат. Я получил DV — Domain validation certificate, который подтверждал мой домен, а также субдомен, автоматически включённый в мой веб-сервер.

Но есть более быстрый способ.

Если ваш сервер поддерживает предустановленную панель PLESK, то в разделе «Расширения» вы можете в два клика скачать и установить расширение Let’s Encrypt. После введения вашего домена e-mail адреса он будет автоматически установлен на сервер. Важно отметить, что данный сертификат выписывается только на 90 дней, и его необходимо будет обновлять. Это можно очень просто сделать в панели PLESK, просто нажав кнопку Renew.

Как же достичь рейтинга А+?

Как же, в итоге, достичь рейтинга «А+»? Нужно выполнить следующую оптимизацию:

- Отключить уязвимые SSL-протоколы (SSL v1, v2, v3)

- Актуализировать набор шифров.

- Сгенерировать надёжный ключ dh_param.

- Включить механизм HSTS.

- Ускорить SSL-переговоры с помощью OCSP Stapling.

- Ускорить SSL-переговоры с помощью SPDY.

- Включить кэширование.

Вот результат проделанной нами работы:

На что следует обратить внимание?

После получения рейтинга «А+» мы можем видеть, что у многих старых устройств и браузеров не получается подключиться к нашему сайту, потому что они просто не поддерживают какие-то наборы шифров или протоколов.

Поэтому, я рекомендую выбрать в Mozilla-конфигураторе уровень шифрования intermediate, а не modern. Это будет достаточно надёжно, но при этом вы получите рейтинг «А». Это не критично, к тому же вы не потеряете потенциальных посетителей вашего сайта.

О безопасности сервера

Установка SSL-сертификата на сервер ещё не означает, что данные ваших клиентов в полной безопасности. Поэтому хотел бы дать несколько советов.

- Разграничивайте свои сервисы по разным VPS-серверам. Кстати, «1С-Битрикс» как минимум умеет разворачивать веб-кластер из коробки. Пример из технической поддержки: часто клиенты сообщают о проблемах со спамом. Либо их заспамили, либо они получили уязвимость на сайте и им загрузили скрипт, рассылающий спам. В итоге у клиента забиваются либо inode, либо дисковое пространство. Но по сути это проблема не спама, а неработоспособности самого сайта, когда элементарно не могут выполняться операции ввода-вывода. Сайт не работает, база данных не работает.

- Всегда проставляйте корректные права на файлы и директории. На директории — 755 на файлы — 644. К счастью, «1С-Битрикс» это тоже умеет делать по умолчанию. Никогда не оставляйте файлы без пользователей группы, этим тоже могут воспользоваться злоумышленники.

- Не ставьте лёгкие для понимания человека пароли, которые поддаются подбору.

- Ограничивайте доступ к 22 порту, а также к другим портам IPtables, то есть к файрволу сервера.

- Также я бы советовал отключить и не пользоваться FTP, лучше перейти на SFTP.

- Откажитесь от telnet, используйте SSH.

Безопасность вашего сервера напрямую зависит от того, кто именно им управляет, а также от вас. В противном случае вы можете проснуться однажды утром и увидеть на своем сайте приблизительно такое:

habr.com

Национальный сертификат безопасности как очередная «попытка контролировать интернет». Что не так?

Этот текст за 20 секунд

- Национальный сертификат безопасности – идея не новая. Впервые о нём заговорили 4 года назад. Тогда государству не хватило технической мощности.

- Устанавливать национальный сертификат необязательно. Например, Аскар Жумагалиев и Аблайхан Оспанов этого не сделали. Им ещё не пришло СМС-уведомление, но и требования такого в Законе «О связи» нет.

- Да, национальный сертификат – это возможность контролировать казахстанский интернет, закрывать доступ к тем или иным ресурсам, удалять или видоизменять информацию, получать доступ к личным данным пользователей. Но государство и без него всё это умеет.

Казахстанские социальные сети и СМИ кипят новостями о национальном сертификате безопасности. 17-18 июля 2019 года жителям нескольких городов Казахстана (официально анонсирован был только Нур-Султан) пришло вот такое сообщение:

Сертификат позволит оградить казахстанских пользователей интернета от хакерских атак и просмотра противоправного контента. Устанавливать его при этом никто не принуждает, но в случае, если пользователь этого не сделает, у него могут быть проблемы с доступом к сети. Разбираемся, что это за сертификат, как он работает и какие кому даёт права.

Что такое сертификаты безопасности?

Сертификат безопасности – это ключ шифрования информации, передаваемой между пользователями и интернет-сервисом. Практически все публичные страницы в интернете используют тот или иной публичный сертификат. В каждом устройстве по умолчанию вшиты десятки сертификатов безопасности, подобных тому, который вам прислали операторы связи. Представители властей поясняют, что казахстанский от зарубежных отличается только происхождением.

Впервые о сертификате безопасности казахстанского производства общественности стало известно 30 ноября 2015 года. На сайте «Казахтелеком» появилось объявление, в котором говорилось, что с 1 января 2016 года Комитет связи, информатизации и информации внедряет национальный сертификат безопасности, который пользователи должны установить на все устройства с выходом в интернет. Позже такие объявления появлялись на сайтах других операторов, но затем их удалили, а идею национального сертификата свернули. Мощности оборудования не хватило для того, чтобы покрыть всю территорию Казахстана. Кроме того, компания Mozilla отклонила сертификат из-за риска, что казахстанские спецслужбы получат доступ к личным данным зарубежных пользователей.

Вот что мы писали об этом: Всё что нужно знать о национальном сертификате безопасности РК

Судя по всему, ко второй попытке удалось подготовиться лучше:

- По словам заместителя председателя комитета по информационной безопасности Министерства цифрового развития, инноваций и аэрокосмической промышленности РК Руслана Абдикаликова сертификат используется только на территории нашей страны.

- В Казахстане был образован Государственный пиринговый центр – это точка, где стыкуются все операторы, которые находятся на территории страны. Такая концентрация даёт доступ ко всему трафику из единого центра.

- Ожидается, что на базе Государственного пирингового центра будет развёрнутая инфраструктура казахстанского DNS. Система необходима для локальной поддержки доменов верхнего уровня, что позволяет быть менее зависимым от мирового центра интернета.

- На казахстанском рынке телекоммуникаций появился квазигосударственный супермонополист в лице АО «Казахтелеком», который занимает доминирующее положение в предоставлении услуг телефонии, интернета, мобильного интернета и мобильной связи.

Скриншот новости с официальной страницы Казахтелеком

На то, чтобы исправить ситуацию, понадобилось почти 4 года. Отечественный сертификат безопасности выпущен Национальным удостоверяющим центром Республики Казахстан, а с его документацией можно ознакомиться по ссылке.

Читайте также: С какими сложностями столкнётся «Казахтелеком» после покупки Kcell

Удостоверяющие центры, или так называемые центры сертификации, обеспечивают безопасный обмен данными между пользователем и интернет-сервисом. Их создают государства, крупные корпорации и компании, специализирующиеся на безопасности.

Главное требование к подобным структурам – высокий уровень безопасности и защищённость закрытого ключа центра, так как в случае, если он будет скомпрометирован, станет возможной подделка сертификатов безопасности сайтов, перехват и замена трафика.

Как это работает?

Ваш браузер, используя сертификат удостоверяющего центра, проверяет надёжность интернет-ресурса и налаживает с ним зашифрованный канал, чтобы пересылаемые данные никто не мог исказить или дешифровать. Для этого обе стороны – и отправитель, и получатель информации должны иметь одинаковый сертификат безопасности. Если его нет, то у вас на экране появляется плашка «Подключение не защищено: злоумышленники могут украсть ваши данные». Точно такое же сообщение вы можете увидеть, если злоумышленник попытался заменить пересылаемые данные, но не смог подделать подпись сертификатов, так как у него нет доступа к корневой системе удостоверяющего центра.

Предупреждение, которое показывает браузер, если не находит подходящий сертификат безопасности на запрашиваемом ресурсе

Сертификат безопасности – часть промежуточной системы, которая помогает выявить и заблокировать контент, который правительство считает противоправным. Например, в июле мошенники получили доступ к счетам 87 клиентов Народного банка через фишинговый сайт, а с установленным сертификатом безопасности специалисты могли бы быстрее отключить доступ к опасному ресурсу для казахстанцев. Для этого необходим корневой центр, который расположен на территории Казахстана. Подробно его возможности были описаны ещё в 2016 году пользователями портала habr.com.

Промежуточная система, которую сейчас тестирует правительство на территории столицы, работает по принципу хакерской атаки man-in-the-middle (англ.– «Атака посредника»). Злоумышленник становится ещё одним звеном в канале связи, но благодаря внедрению своего сертификата в список доверенных на устройстве жертвы может имитировать обе конечные точки.

По словам IT-специалиста Льва Трубача, устанавливая казахстанский сертификат безопасности, пользователи точно так же предоставляют полный контроль над своим трафиком.

«Если пользователь добавляет сертификат безопасности себе в список доверенных УЦ, это позволит государству внедряться в HTTPS-трафик и анализировать/блокировать/изменять его. Это позволит как предупреждать об опасности, например, выдавая страницу с предупреждением вместо страницы с чем-нибудь зловредным, так и блокировать определённые страницы в соцсетях, подменять содержимое статей. Кроме того, это позволит при желании читать сообщения электронной почты, перехватывать пароли и авторизационные данные», – говорит Лев Трубач.

Министр цифрового развития, оборонной и аэрокосмической промышленности Аскар Жумагалиев прокомментировал ситуацию так: «Какой-либо возможности получать данные не существует. В отношении данных третьим лицам всё определено законом: какие-либо этого рода мероприятия не могут осуществляться гражданами, третьими лицами по отношению к кому-либо другому. Есть закон об оперативно-розыскной деятельности, который определяет и регулирует все подобного рода мероприятия. И тот, кто сегодня захочет что-либо делать… Это же, в конце концов, уголовно наказуемо. Поэтому сегодня в рамках законодательства это и будет осуществляться».

Иллюстрация атаки man-in-the-middle / Источник pcprofessionale.it

Обычно, если разработчики браузеров обнаруживают сертификат безопасности, который может искажать передаваемые данные, его добавляют в чёрный список, то есть признают недействительным. Многие пользователи соцсетей как раз упоминали, что «надеются на браузеры», однако, по мнению Льва Трубача, у казахстанского сертификата не должно появиться проблем, ведь пользователи будут устанавливать его по собственной воле. Кроме того, как сказал представитель Министерства цифрового развития, инноваций и аэрокосмической промышленности, даже если национальный сертификат будет заблокирован международными удостоверяющими центрами, казахстанцы этого не заметят.

«Ничего не должно произойти, он используется только на территории страны, пока мы сами не отзовём его, он будет легитимен на нашей территории», – рассказывает заместитель председателя Комитета по информационной безопасности РК Руслан Абдикаликов.

Закон «О связи» не принуждает казахстанцев устанавливать сертификат безопасности, но, по словам Руслана Абдикаликова, его отсутствие будет мешать пользоваться интернетом. При этом Абдикаликов заявляет, что промежуточная система необходима для удобства граждан, так как она позволяет блокировать конкретные аккаунты или видеоролики в соцсетях без необходимости отключать доступ ко всему сервису, как, например, во время трансляций ДВК.

«Сертификат безопасности предназначен для того, чтобы пользователю не досаждать постоянными уведомлениями о том, что интернет-трафик на определённый ресурс подвергся изменению. Говоря простым языком, если сертификат установлен, то никаких сообщений не будет, если не установлен, каждый раз будет выходить сообщение о том, что интернет-сессия не доверенная», – рассказывает Руслан Абдикаликов.

Отвечая на вопрос о том, не поможет ли национальный сертификат получить доступ спецслужбам к личным данным казахстанцев, Абдикаликов говорит, что каждая корпорация, сертификат которой установлен на устройствах, имеет полный доступ к потоку данных пользователей, а при необходимости его могут запросить спецслужбы. Также он заявляет, что в соответствии с Конституцией РК никто не собирается нарушать тайну переписки, телефонных звонков и финансовых операций, если не нарушается закон.

Можно ли взломать новый сертификат? Какие риски?

Эксперты заверяют, что взломать сертификат безопасности практически невозможно. Кроме того, это бессмысленно. На дешифровку уйдут годы, за которые скорее всего закончится срок службы сертификата. Более вероятно, что злоумышленники смогут завладеть закрытым ключом удостоверяющего центра, что особенно критично, если государство использует промежуточное оборудование.

Например, в 2011 году хакер под псевдонимом Сomodohacker взломал серверы голландского удостоверяющего центра DigiNotar. Это позволило ему больше месяца следить за 300 тысячами IP-адресов иранцев, где к тому моменту использовали подобную систему фильтрации трафика.

Также злоумышленники могут подменить государственный сертификат на свой, взломав сайты операторов и заменив ссылку на скачивание сертификата.

Читайте также: Facebook потерял 100 млрд долларов из-за утечки данных. Что знает о вас самая большая социальная сеть?

Оба варианта взлома легко исправить, добавив скомпрометированный сертификат в чёрный список и выпустив новый, но это возможно только после обнаружения утечки. До этого момента у злоумышленника будет абсолютная власть над казахстанским интернетом. Единственное, что его будет ограничивать, – необходимость доступа к главным магистралям сети.

«Если сертификат всё-таки попадет к злоумышленникам, то они могут получить доступ только к тем данным, которые им удастся перехватить на каналах связи, до замены корневого сертификата. Другими словами, злоумышленники должны находиться на крупном узле связи магистрального оператора связи, чтоб получить возможность перехвата интернет-трафика», – рассказал Руслан Абдикаликов.

Государство собирается защищать граждан, однако в сложившейся ситуации именно оно и будет представлять главную опасность. Нельзя также исключать человеческий фактор. У чиновников или работников спецслужб с допуском к промежуточной системе появляется полный доступ к информации пользователей казахстанского интернета. Полный доступ к их финансам, возможность использовать личную информацию для шантажа или публикации от его имени экстремистских призывов.

Пользователи интернета чаще доверяют корпорациям, которым есть что терять, чем правительству. Так, 4 июля 2019 года появилась информация о том, что паспортные данные 11 миллионов казахстанцев были в публичном доступе, но государственный аппарат из-за этой утечки не понёс каких-либо потерь. В то же время частная корпорация в подобных случаях теряет сотни миллиардов долларов. Центр DigiNotar после утечки корневых сертификатов 2011 года полностью обанкротился.

А что делать с «проблемами с доступом», если я не установлю сертификат?

Единственный метод оградить себя от проблем с интернет-соединением и доступом к сайтам в виду отсутствия на устройстве национального сертификата – использовать VPN. При этом ожидаемо, что активация всех функций «промежуточной системы» позволит заблокировать на территории Казахстана все доступные VPN-сервисы. Останутся единицы, пользующиеся индивидуальными серверами, либо кто-то может установить свой, но стоит помнить, что согласно Закону «О связи» (статья 40, пункт 2, часть 1) пользователи несут ответственность за подмену сетевых адресов, с целью скрыть нарушения законов РК. Хоть факт использования VPN не является нарушением, но у правоохранительных органов может возникнуть вопрос «Зачем гражданин подменяет сетевой адрес, если заблокировано только то, что запрещено законом?».

Читайте также: Как правильно выбрать VPN и опасно ли им пользоваться?

Государство получает доступ к моим личным данным? Это законно?

По мнению ведущего юриста общественной организации «РосКомСвобода» Саркиса Дарбиняна, вторжение государства в интернет-трафик пользователей –это проявление цензуры, которая ограничивает их конституционные права. Под видом защиты может видоизменяться или удаляться информация, которую хотят скрыть чиновники.

«Подобные практики мы оцениваем как наступление на свободу слова, которая несёт ещё большие риски. Право человека на свободу распространения информации, на свободу самовыражения онлайн и на защиту его приватности», – заявил Дарбинян.

По словам юриста практики, подобные man-in-the-middle, встречаются в странах с репрессивным режимом, где интернет строго контролируется. При этом он ожидает, что Россия пойдёт по пути Казахстана, потому что в обеих странах государственные органы стараются принимать максимальное участие в вопросах контроля информации и цензуры.

Заработает ли национальный сертификат безопасности в этот раз – неизвестно. Возможно, проект будет заморожен, как год назад или 4 года назад. Очевидно также, что в показаниях чиновников, курирующих внедрение технологии, есть некоторые разночтения. Пользователи же, эксперты и журналисты прежде всего опасаются оказаться «под колпаком». И это главный вопрос. Нет ли у государства доступа к моим личным данным, если никаких отечественных сертификатов я себе не ставил и ставить не собираюсь?

Кто в Казахстане блокирует интернет?

Непосредственным контролем над доступом к сети и системой блокировки интернет-сервисов в Казахстане располагает РГП на ПХВ «Государственная техническая служба». Ранее организация была подведомствена Министерству информации и коммуникаций, но в августе 2017 года её передали Комитету национальной безопасности РК. Результаты работы и активность гостехслужбы оценить невозможно, так как вся статистика засекречена.

Также с октября 2018 года Генеральная прокуратура, КНБ, Министерство обороны и МВД имеют право на приоритетное использование и блокировку интернета и связи при чрезвычайной необходимости. Для использования приоритета ведомства должны запрашивать разрешение у Генеральной прокуратуры. В экстренных случаях руководство КНБ имеет право блокировать интернет без запроса с условием, что уведомит Генеральную прокуратуру о причинах блокирования не менее чем за 24 часа.

Согласно официальной статистике, ни одно из четырёх ведомств ни разу не пользовалось данной функцией.

informburo.kz