Что такое DNS-запись? | 8 основных типов DNS-записей

Что такое запись DNS? Записи DNS, или записи системы доменных имен, — это данные, которые хранятся в базе данных вашего домена. Эти записи определяют, как размещен ваш сайт и что на нем доступно. Они указывают Интернету, где найти ваш сайт и как с ним взаимодействовать.

Интернет не мог бы существовать без доменных имен. Отсутствие доменных имен заставило бы людей запоминать цифры для доступа к веб-сайтам или быть во власти любого сайта, который поисковая система решит проиндексировать. Система доменных имен, или DNS, является основой доменов. Несмотря на то, что мы сталкиваемся с ней ежедневно, большинство людей не имеют представления о том, что это такое.

В этой статье мы подробно рассмотрим, что такое записи, какие существуют различные типы записей DNS и как их использовать.

Что такое запись DNS?

Записи DNS — это составные элементы системы доменных имен. Они позволяют указать домен на веб-сайт, адрес электронной почты или другой ресурс в Интернете.

Запись DNS — это определенная запись ресурса, хранящаяся в базе данных DNS, которая позволяет настраивать и контролировать другую информацию о вашем доменном имени. Например, вы можете настроить свои записи DNS, чтобы сообщить миру, какой тип почтового сервера будет использовать ваш домен (например, Microsoft Exchange) или какой IP-адрес должен возвращаться при посещении вашего сайта.

Записи DNS организованы в зоны, которые соответствуют одному или нескольким доменам под вашим контролем. Если вы владеете доменными именами example.com и example2.com, у каждого из них будет свой набор записей DNS.

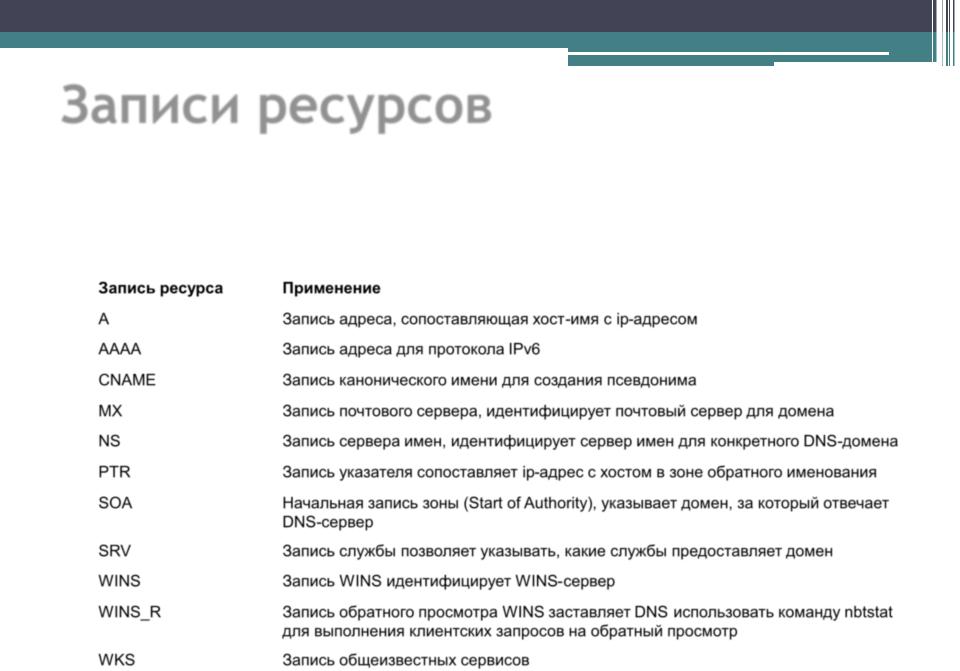

Общие типы записей DNS

Рекорд

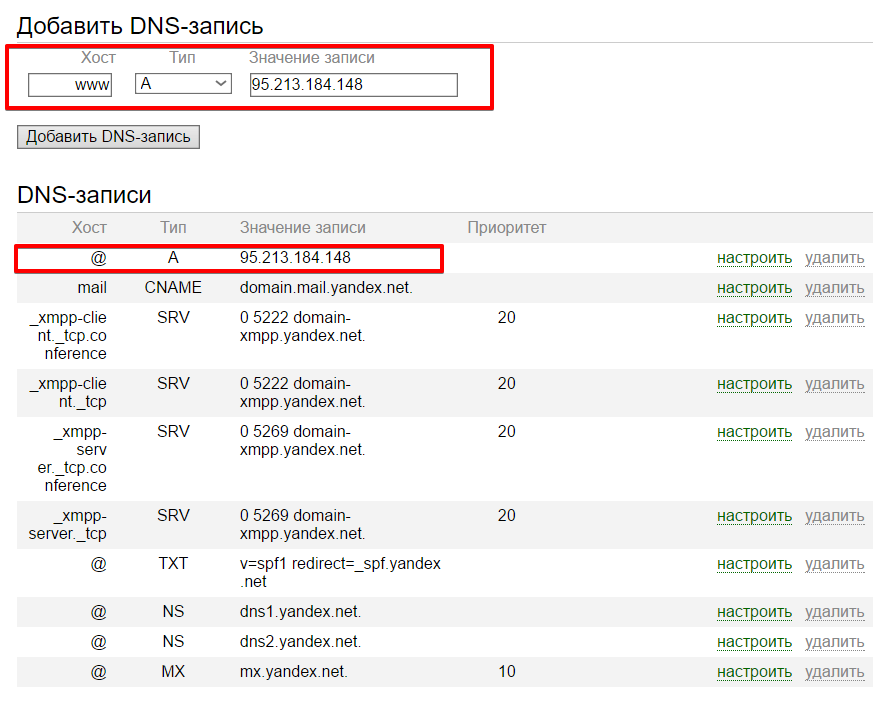

Запись A — это наиболее распространенная форма записи DNS. Запись A указывает на IP-адрес веб-сайта или доменного имени.

Основное применение записи — это поиск IP-адресов. Веб-браузер может загрузить веб-страницу, использующую доменное имя, с помощью A-записи. Поэтому мы можем получить доступ к веб-сайтам в Интернете, даже если не знаем их IP-адреса.

Список черных дыр, основанный на системе доменных имен, — еще одно применение для записей A (DNSBL). В этом случае спам блокируется с помощью записи A.

Например, если у вас есть запись A для www.example.com, которая указывает на IP-адрес хостинг-сервера 192.168.0.1.

Рекорд АААА

Записи AAAA являются частью протокола IPv6, что означает, что они используются для назначения адресов IPv6 хостам в Интернете. Их можно использовать для присвоения адреса IPv6 имени хоста (имени компьютера или устройства) или имени хоста адресу IPv6.

Эта способность делает их невероятно полезными для сетевых администраторов, которые хотят назначить своим устройствам пользовательские IPv6-адреса, не беспокоясь о длинных строках цифр, которые приходят с адресами типа 2001:db8:0:0:0:0:16d9:a5b3 или 2001:db8:8c3f::17e9/128.

AAAA похож на A-записи, за исключением того, что в нем хранятся более современные адреса IPv6, а не IPv4. Она также необходима для каждого сайта, размещенного в Интернете и использующего IPv6.

Записи AAAA указывают на такие адреса IPv6, как: 2001:0db8:85a3:0000:0000:8a2e:0370:7334.

.CNAME Запись

Записи CNAME используются для создания псевдонимов для вашего домена. Например, если у вас есть сайт по адресу www.example.com, вы можете использовать запись CNAME для создания псевдонима, чтобы если кто-то набирает www.example.com/blog, он попадал на blog.example.com, а не на корневой домен (www.example.com).

Вы также можете использовать записи CNAME для настройки перенаправления между различными версиями вашего сайта или приложения или между различными поддоменами на одном сайте.

Пользователи могут создать запись CNAME для своего домена www.example.net, указывающую на сервер www.example.com:

www.example.net. IN CNAME www.example.com.

Запись сервера имен (NS)

Эта запись определяет серверы имен для доменного имени. Она добавляется в файл зоны при добавлении нового домена в вашу учетную запись и должна быть правильно настроена перед созданием других записей для этого домена.

Они сообщают другим пользователям Интернета, какие серверы имен вы используете для разрешения доменных имен, что делает их важной частью практически любой конфигурации системы доменных имен (DNS). Записи NS помогают пользователям ориентироваться в Интернете, предоставляя авторитетный источник информации DNS.

Ниже приведен пример записи сервера имен (NS):

example.com NS ns1.example.com

Запись почтового обмена (MX)

Запись MX определяет почтовые серверы, ответственные за прием сообщений электронной почты, отправленных на доменное имя. Эта запись необходима, если вы хотите получать электронную почту через свой домен и указывает на запись A или AAAA, которая идентифицирует один или несколько IP-адресов, на которых размещен ваш почтовый сервер (серверы).

Ниже приведен пример записи почтового обмена (MX) для почтовых серверов Google:

IN MX 10 aspmx.l.google.com.

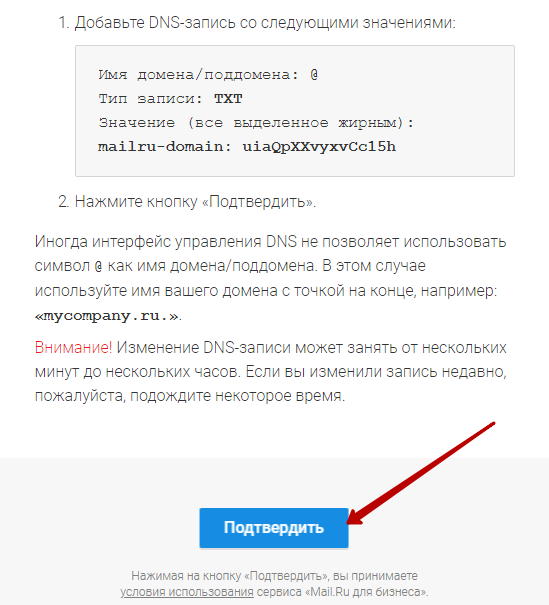

Запись TXT

Это тип записи DNS, позволяющий добавить дополнительную информацию о вашем домене в текстовом формате. Они обычно используются в практике защиты электронной почты и аутентификации

Они обычно используются в практике защиты электронной почты и аутентификации

Цель TXT-записи — указать принимающему серверу, как проверить информацию об источнике почтовых серверов. Основным методом, используемым почтовыми серверами для демонстрации достоверности электронного письма, в частности для SPF-аутентификации, является запись SPF TXT.

Пример TXT-записи («v=spf1 include:_spf.google.com ~all»)

Общие типы записей TXTЗапись DMARC

DMARC протокол аутентификации электронной почты — один из лучших способов защиты вашего бренда от подделки. Вставив запись DMARC TXT в настройки DNS вашего домена, вы можете предотвратить отправку злоумышленниками вредоносных электронных писем от имени вашего домена вашим потенциальным клиентам и сотрудникам.

A политика DMARC позволяет вам указать получателям почты, что делать с сообщениями, которые не прошли проверку подлинности.

Запись SPF TXT

SPF расшифровывается как Sender Policy Framework. Это метод предотвращения несанкционированного использования вашего доменного имени в электронных письмах. Это текстовый файл, который вы можете создать, чтобы предотвратить пометку вашей электронной почты как спама, что может произойти, если кто-то использует ваше доменное имя без разрешения для отправки электронной почты. Если вы хотите настроить запись SPF TXT, вам потребуется административный доступ к настройкам DNS вашего домена.

Это метод предотвращения несанкционированного использования вашего доменного имени в электронных письмах. Это текстовый файл, который вы можете создать, чтобы предотвратить пометку вашей электронной почты как спама, что может произойти, если кто-то использует ваше доменное имя без разрешения для отправки электронной почты. Если вы хотите настроить запись SPF TXT, вам потребуется административный доступ к настройкам DNS вашего домена.

Вы можете создать эту запись с помощью генератор SPF-записей инструмент.

DKIM-запись

DKIM (DomainKeys Identified Mail) помогает обеспечить подлинность почтового сообщения, проверяя, что его содержимое не было изменено во время передачи. Она эффективна против перехвата электронной почты и в сценариях пересылки почты.

Запись SOA

Все домены используют записи Start of Authority для указания своего основного сервера имен, авторитетного источника информации о зоне и ответственного за общую работу домена. Сюда входит адрес электронной почты и контактная информация веб-мастера.

Это пример SOA-записи для доменного имени «example.com»:

ns1.domainname.com admin.domainname.com 21421331021 78403 6410 580402 300

Запись SRV

Служебная запись используется для указания местоположения сервера (имя хоста), предоставляющего определенную услугу в сети.

Здесь представлена SRV-запись для почтового сервера:

_sip._tcp SRV 5 0 5060 servername.example.com.

Какой тип записи DNS идентифицирует сервер электронной почты?

Запись DNS, идентифицирующая сервер электронной почты, — это запись «Mail Exchange» (MX). Записи MX указывают почтовый сервер, ответственный за прием сообщений электронной почты от имени доменного имени.

Когда письмо отправляется на адрес в определенном домене, почтовый сервер отправителя просматривает записи MX для этого домена, чтобы определить, куда доставить письмо. В записи MX указывается имя хоста почтового сервера, отвечающего за обработку электронной почты для данного домена, а также значение приоритета. Если присутствует несколько записей MX, значение приоритета определяет порядок, в котором следует обращаться к почтовым серверам.

Если присутствует несколько записей MX, значение приоритета определяет порядок, в котором следует обращаться к почтовым серверам.

Настроив запись MX для домена, владелец домена может указать, какой почтовый сервер должен получать электронную почту для его домена, что позволяет контролировать инфраструктуру электронной почты и обеспечивать надежную доставку сообщений.

Почему записи DNS важны?

1) Записи DNS помогут вам оставаться на вершине проблем безопасности

Когда вы изменяете записи DNS, это сообщает всему миру о том, что происходит с вашим сайтом. Если кто-то попытается взломать ваш сайт или добавить вредоносный код, он будет предупрежден об изменении записей DNS и сможет исправить ситуацию до того, как кто-то заметит что-то необычное.

2) DNS-записи не позволяют людям попасть на ваш сайт, если он будет взломан.

Если кому-то удастся проникнуть на ваш сайт и заменить его содержимое чем-то другим (например, рекламой), изменение записи DNS гарантирует, что только те, кто знает об изменении, смогут увидеть его — люди, которые не знают об этом, просто увидят пустую страницу!

Заключение

Если вы хотите начать создавать записи DNS, наш PowerToolbox поможет вам сгенерировать правильные и безошибочные записи для вашего домена одним щелчком мыши. Эти записи оптимизированы под нужды вашего домена, синтаксически точны и не содержат ошибок. Чтобы получить квалифицированное руководство, свяжитесь с нами сегодня!

Эти записи оптимизированы под нужды вашего домена, синтаксически точны и не содержат ошибок. Чтобы получить квалифицированное руководство, свяжитесь с нами сегодня!

- О сайте

- Последние сообщения

Ахона Рудра

Менеджер по цифровому маркетингу и написанию контента в PowerDMARC

Ахона работает менеджером по цифровому маркетингу и контент-писателем в PowerDMARC. Она страстный писатель, блогер и специалист по маркетингу в области кибербезопасности и информационных технологий.

Последние сообщения Ахона Рудра (см. все)

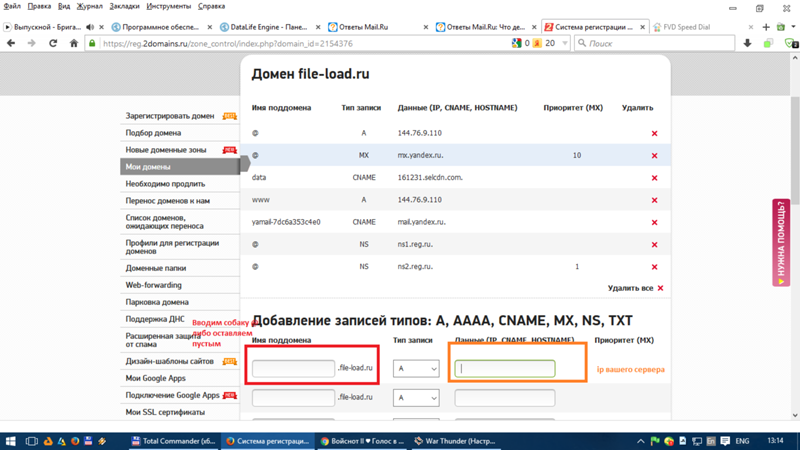

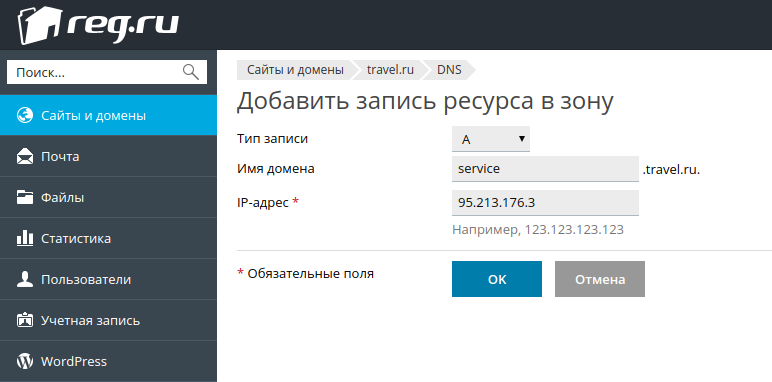

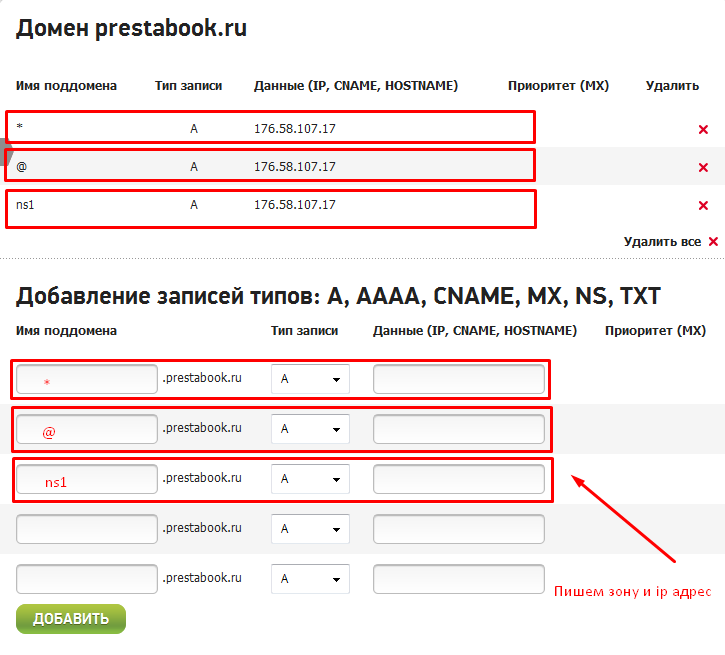

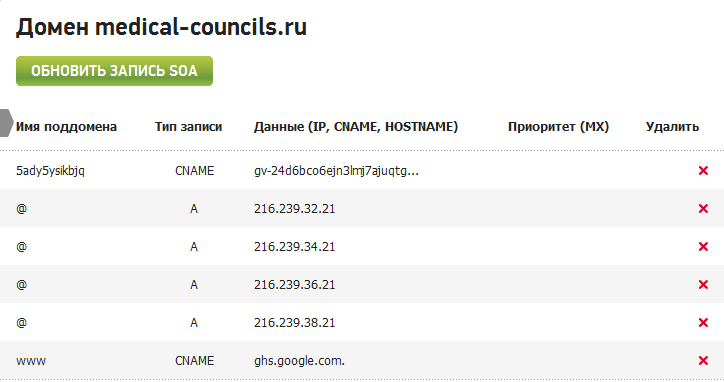

Создание ресурсных записей доменной зоны

Ресурсные записи содержат служебную информацию о доменной зоне. Ispmanager управляет записями A, AAAA, SOA, NS, MX, TXT, SRV, CNAME, DNAME, PTR, CAA, TLSA.

Чтобы создать ресурсную запись для доменной зоны:

- В Основном меню выберите Управление DNS.

- В открывшейся форме выберите соответствующее доменное имя и нажмите на кнопку контекстного меню “…“.

- Нажмите на кнопку Управлять DNS-записями.

- На открывшейся форме Управление записями домена нажмите на кнопку Создать запись.

- Укажите Имя поддомена доменной зоны, для которого будет создана запись.

- Укажите TTL — время жизни ресурсной записи, т. е. время, в течение которого данные о ресурсной записи можно хранить в кэше. Указывается в секундах. По умолчанию — «3600».

- Выберите Тип ресурсной записи.

- Укажите нужные данные для записи выбранного типа и нажмите на кнопку Создать.

Новая запись появится на форме Управление записями домена.

A-запись

A-запись определяет IPv4-адрес, который соответствует доменному имени. Укажите IP-адрес.

AAAA-запись

AAAA-запись определяет IPv6-адрес, который соответствует доменному имени. Укажите IP-адрес.

SOA-запись

Формируется автоматически при создании доменной зоны в ispmanager, содержит её описание. Запись нельзя создать или удалить из панели управления.

Запись нельзя создать или удалить из панели управления.

NS-запись

NS-запись — доменное имя уполномоченного DNS-сервера для домена. Может содержать несколько серверов, в том числе первичный (master). Укажите Домен DNS-сервера.

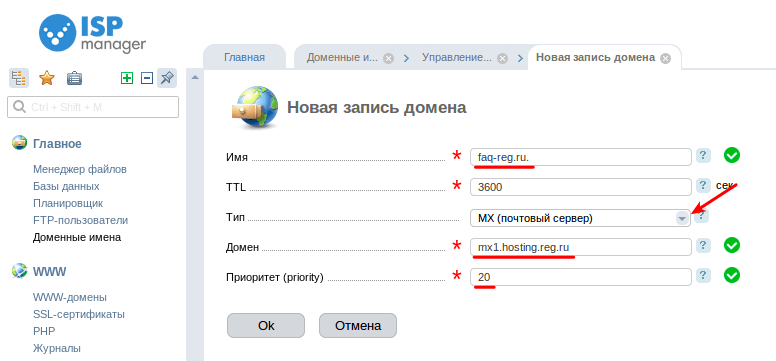

MX-запись

MX-запись — определяет адрес почтового шлюза для домена и его приоритет. MX-запись используется для маршрутизации почты в сети. Укажите Домен — поддомен доменной зоны, который является почтовым шлюзом. Укажите Приоритет — число, чем оно больше, тем ниже приоритет.

TXT-запись

TXT-запись — текстовая строка. TXT-записи используются только некоторыми протоколами, для которых это необходимо. Укажите произвольную информацию в Значение.

SRV-запись

SRV-запись — определяет имя хоста и порт сервера домена. Позволяет использовать несколько серверов для одного домена. SRV-записи используются только некоторыми протоколами, для которых это необходимо. Например, протоколы SIP и XMPP.

Укажите Домен, к которому относится ресурсная запись.

Укажите Приоритет (priority) и Вес (weight) сервера. Приоритет — число, чем оно больше, тем меньше приоритет. Клиент сперва пытается подключиться к наиболее приоритетному серверу. Если он недоступен, то к следующему по приоритету и т. д. Если у серверов одинаковый приоритет, то первым будет отправлен запрос к серверу, который имеет больший вес. Если с определённым значением приоритета только один сервер, то для него вес должен быть указан равным 0.

Укажите Порт (port) сервера, на который будет отправлен запрос.

CNAME-запись

CNAME-запись определяет каноническое имя для псевдонима. Используется, чтобы перенаправить запрос к доменному имени-псевдониму. Доменное имя-псевдоним не должно иметь других ресурсных записей. Укажите Домен, на который будет перенаправляться запрос.

DNAME-запись

DNAME-запись обеспечивает перенаправление поддерева доменных имён. Используется, чтобы перенаправить все запросы ко всем доменным имена, которые заканчиваются определённым суффиксом, в другую часть пространства доменных имён. Укажите Домен, на который будет перенаправляться запрос.

Используется, чтобы перенаправить все запросы ко всем доменным имена, которые заканчиваются определённым суффиксом, в другую часть пространства доменных имён. Укажите Домен, на который будет перенаправляться запрос.

PTR-запись

PTR-запись содержит доменное имя, которое соответствует IP-адресу. Используется в основном при отправке писем от имени домена. Большинство почтовых серверов проверяет наличие PTR-записи и её совпадение с именем домена, от которого пришло письмо. Если проверка не проходит, то письмо отмечается как спам. Таким образом отсутствие PTR-записи может привести к блокировке писем с IP-адреса. Укажите Домен, который будет в ответе на запрос PTR-записи доменного имени, и Имя поддомена. Например, если вы укажете Имя mail и Домен example.com, то при запросе PTR-записи будет сформирован ответ mail.example.com.

CAA-запись

CAA-запись — определяет авторизованные центры сертификации, которые могут выдавать сертификаты для домена. Проверяется центром сертификации, чтобы снизить риск непредвиденных ошибок при выдаче сертификата. Проверку CAA-записей выполняют все центры сертификации, чтобы убедиться, что запросы на выдачу сертификатов поступают от владельца домена. Это позволяет исключить выдачу сертификата по запросу злоумышленника, например, если центр сертификации скомпрометирован или домен взломан. Отсутствие CAA-записи не является помехой выпуску сертификата. Если центр сертификации не получает в ответ на запрос ни одной CAA-записи домена, то проверка пропускается. Если CAA-записи получены, то центр сертификации ищет в них своё имя.

Проверяется центром сертификации, чтобы снизить риск непредвиденных ошибок при выдаче сертификата. Проверку CAA-записей выполняют все центры сертификации, чтобы убедиться, что запросы на выдачу сертификатов поступают от владельца домена. Это позволяет исключить выдачу сертификата по запросу злоумышленника, например, если центр сертификации скомпрометирован или домен взломан. Отсутствие CAA-записи не является помехой выпуску сертификата. Если центр сертификации не получает в ответ на запрос ни одной CAA-записи домена, то проверка пропускается. Если CAA-записи получены, то центр сертификации ищет в них своё имя.

Выберите в поле Флаги «0», чтобы центр сертификации мог выпустить сертификат, если он не смог распознать в CAA-записи содержание тега. Либо выберите «128», чтобы в такой ситуации центр сертификации прекратил выпуск сертификата.

Выберите Тег:

- issue — добавление домена центра сертификации, чтобы разрешить ему выдавать сертификаты;

- issuewild — добавление домена центра сертификации, чтобы разрешить ему выдавать wildcard сертификаты;

- iodef — указание email или URL-адреса страницы обратной связи.

Центр сертификации может их использовать, чтобы сообщить о проблемах с сертификатом.

Центр сертификации может их использовать, чтобы сообщить о проблемах с сертификатом.

Укажите Значение:

- если в поле Тег значение «issue» или «issuewild»: укажите доменное имя центра сертификации. После него можно указать дополнительные параметры через символ «;». Например, «ca.example.net; account=1», если центр сертификации попросил клиента указать номер аккаунта. Обратите внимание, что если указать только символа «;» без дополнительного параметра в CAA-записи, то это обрабатывается всеми центрами сертификации, как запрет на выдачу сертификата;

- если в поле Тег значение «iodef»: укажите email или URL-адрес страницы обратной связи. Дополнительные параметры использовать нельзя.

TLSA-запись

TLSA-запись позволяет владельцу домена подтвердить подлинность используемого сертификата или цифровой подписи средствами DNSSEC. С помощью TLSA-записи вы можете сохранить отпечаток TLS или SSL-сертификата на вашем DNS-сервере.

Пример TLSA-записи_443._tcp.www.example.com IN TLSA 3 0 1 12B1B210D87C674F0C748E0E259CEB328C4A33A11F19467700EB2

Пояснения к примеру

При добавлении TLSA-записи укажите:

- Имя записи в формате _port_.protocol или _port_.protocol.domain. Например, «_443 _.tcp» или «_443 _.tcp.www.example.com».

- Способ использования сертификата TLS-сервера:

- 0 — ограничение CA — TLSA содержит информацию о сертификате удостоверяющего центра (УЦ). УЦ должен присутствовать в цепочке валидации при установлении TLS-соединения;

- 1 — служба ограничения сертификата — TLSA содержит информацию о сертификате сервера;

- 2 — доверенный источник — TLSA содержит информацию о корневом сертификате;

- 3 — сертификат домена — TLSA содержит информацию о сертификате сервера. Этот сервер должен быть конечным сертификатом в цепочке валидации. Такой способ позволяет использовать самоподписанные сертификаты.

- Какая часть сертификата используется при сопоставлении его содержимого со значением TLSA:

- 0 — полный сертификат;

- 1 — открытый ключ.

- Метод сопоставления данных сертификата с данными TLSA:

- 0 — хеш не используется — полное точное совпадение;

- 1 — SHA-256 — совпадение значений хеш-функции SHA-256;

- 2 — SHA-512 — совпадение значений хеш-функции SHA-512.

- Данные сертификата.

Что такое записи DNS? Типы и роль в предотвращении DNS-атак

Записи DNS или записи ресурсов (RR) содержат различные типы данных о доменных именах и IP-адресах. Они хранятся в базах данных DNS на авторитетных DNS-серверах.

Записи DNS предлагают информацию о том, какой IP-адрес связан, например, с каким доменом. Когда вы набираете, скажем, www.example.com на своем мобильном телефоне, устройство отправляет дополнительный DNS-запрос. Преобразователи DNS передают запрос до тех пор, пока не идентифицируют сервер, на котором хранятся записи DNS для www.example.com.

Записи представляют собой набор текстовых файлов, написанных с использованием синтаксиса DNS, с определенным TTL. TTL — это сокращение от time-to-live, которое указывает на то, как часто DNS-сервер обновляет запись. Вы можете использовать команду Nslookup, чтобы найти записи DNS для веб-сайта.

TTL — это сокращение от time-to-live, которое указывает на то, как часто DNS-сервер обновляет запись. Вы можете использовать команду Nslookup, чтобы найти записи DNS для веб-сайта.

Чтобы пользователи могли получить доступ к веб-сайту по его доменному имени, домен должен иметь как минимум необходимые записи DNS.

Наиболее распространенные типы записей DNS- Запись A

A для «адреса», и эта запись является наиболее часто используемым типом записи DNS. Записи A обычно используются для поиска IP-адресов. Они переводят доменные имена, понятные людям, в IP-адреса, с которыми могут работать машины.

Черные списки на основе DNS (DNSBL) полагаются на записи A, чтобы почтовые серверы могли обнаруживать и блокировать электронные письма от известных спамеров.

- Запись AAAA

В то время как записи A содержат адреса IPv4, записи AAAA содержат адреса IPv6. IPv6 заменил старую систему адресов IPv4, потому что первоначальная не предлагала достаточных возможностей для комбинирования. Адреса IPv6 имеют длину 128 бит и могут покрывать постоянно растущий запрос.

Адреса IPv6 имеют длину 128 бит и могут покрывать постоянно растущий запрос.

- Запись CNAME

Запись канонического имени (CNAME) создает псевдоним одного доменного имени для другого доменного имени. Этот тип записи DNS не предоставляет IP-адрес.

CNAME используются для предоставления отдельного имени хоста для определенных сетевых служб, таких как электронная почта или FTP. Они также указывают это имя хоста на корневой домен. Еще одно использование записей CNAME — указание с разных веб-сайтов, принадлежащих одной и той же компании, на основной сайт.

- MX-запись

MX записывает прямую почту на почтовые серверы. Они показывают, как электронные письма должны быть направлены в соответствии с протоколом Simple Mail Transfer Protocol (SMTP). Записи MX всегда должны указывать на другой домен, а не на IP-адрес, как CNAME.

- Запись TXT

Они позволяют администратору вводить текст в DNS. Записи TXT часто используются для защиты электронной почты, даже если они изначально не были предназначены для этого. В настоящее время администраторы используют записи DNS TXT для предотвращения спама по электронной почте и проверки владения доменом.

Записи TXT часто используются для защиты электронной почты, даже если они изначально не были предназначены для этого. В настоящее время администраторы используют записи DNS TXT для предотвращения спама по электронной почте и проверки владения доменом.

Когда спамеры пытаются подделать домены, с которых они отправляют сообщения, записи TXT работают как часть различных методов проверки подлинности электронной почты. Они помогают серверу электронной почты проверять, исходит ли сообщение из надежного источника.

При правильной настройке записей TXT, таких как SPF, DKIM и DMARC, администраторы могут смягчить спуфинг домена, а также отслеживать такого рода действия.

Наиболее распространенные типы записей DNS

- Запись NS

Запись сервера имен (NS) указывает на официальный DNS-сервер определенного домена. Он говорит вам, где найти IP-адрес домена.

- Запись SOA

Записи Start of Authority (SOA) содержат административные данные о домене или зоне.

- SRV запись

Записи службы (SRV) определяют хост и порт для определенной службы, например, для обмена мгновенными сообщениями. Электронные письма и мгновенные сообщения поступают на устройство через одно и то же подключение к Интернету, но далее направляются на разные порты. Порты также имеют присвоенные номера, такие как IP-адреса.

- Запись PTR

Записи указателей DNS показывают, какое доменное имя связано с IP-адресом. Они используются в обратном поиске DNS.

Записи PTR также используются для предотвращения спама. Фильтры электронной почты проверяют доменные имена адресов электронной почты, чтобы определить, принадлежат ли связанные с ними IP-адреса законным почтовым серверам.

Система доменных имен не предназначена для решения проблем безопасности. В то время системным администраторам не нужно было думать о защите DNS. Но когда злоумышленники разработали серию типов атак DNS, администраторы создали решение, которое мы теперь называем DNSSEC.

DNSSEC — это сокращение от «Расширения безопасности системы доменных имен». Он обеспечивает безопасность и конфиденциальность данных путем проверки подписи. Подробнее о том, как работает DNSSEC, можно прочитать здесь. Теперь давайте сосредоточимся на типах записей DNS, которые использует DNSSEC:

DNSKEYЭтот тип записей DNS был создан для обеспечения соблюдения криптографических подписей. Запись DNSKEY содержит открытый ключ подписи, который распознаватели используют для проверки подписей DNSSEC в записях RRSIG.

ДС Наряду с записями DNSKEY преобразователи DNSSEC также используют записи лица, подписывающего делегирование (DS), для проверки подлинности записей DNS. Администраторы используют записи лица, подписывающего делегацию, для защиты делегирования. Записи DS имеют тег ключа, который помогает идентифицировать запись DNSKEY, на которую делается ссылка.

Администраторы используют записи лица, подписывающего делегацию, для защиты делегирования. Записи DS имеют тег ключа, который помогает идентифицировать запись DNSKEY, на которую делается ссылка.

NSEC — это сокращение от Next Secure, которое является частью DNSSEC. Резолверы используют эту запись для проверки того, что запись не существует.

RRSIGПодпись записи ресурсов хранит цифровые подписи, необходимые для проверки подлинности записей в соответствии с DNSSEC.

Могут ли хакеры изменить записи DNS?К сожалению, да, хакеры могут испортить записи DNS. Это приводит к нескольким типам DNS-атак.

Если злоумышленники атакуют DNS-сервер и им удается изменить записи DNS, они могут перенаправлять DNS-запросы на поддельные сайты. Это один из распространенных типов перехвата DNS, и этот метод называется «Мошеннический DNS-сервер» .

Другим типом атаки является атака «Человек посередине» (MITM) . В этом случае злоумышленники мешают обмену данными между пользователем и DNS-сервером. Они предлагают IP-адреса, указывающие на вредоносные сайты, а не на те, которые действительно искал пользователь.

В этом случае злоумышленники мешают обмену данными между пользователем и DNS-сервером. Они предлагают IP-адреса, указывающие на вредоносные сайты, а не на те, которые действительно искал пользователь.

Антивируса уже недостаточно для обеспечения безопасности систем организации.

Heimdal® Предотвращение угроз — Конечная точка

Наша проактивная защита DNS-уровня следующего поколения, которая останавливает неизвестные угрозы, прежде чем они достигнут вашей системы.

- Сканирование с помощью машинного обучения для всего входящего онлайн-трафика;

- Предотвращает утечку данных до того, как конфиденциальная информация может быть раскрыта снаружи;

- Расширенная фильтрация DNS, HTTP и HTTPS для всех ваших конечных точек;

- Защита от утечки данных, APT, программ-вымогателей и эксплойтов;

Попробуйте БЕСПЛАТНО сегодня

30-дневная бесплатная пробная версия. Предложение действительно только для компаний.

Как Heimdal может помочь предотвратить DNS-атаки на вашу компанию?

Heimdal® — лучший союзник вашей компании в борьбе с киберугрозами, включая DNS-атаки. Решение Heimdal® Threat Prevention — Endpoint предоставляет вам DarkLayer Guard , самый продвинутый в мире инструмент для поиска угроз DNS конечных точек. У злоумышленников никогда не бывает недостатка в творчестве, поэтому для кибербезопасности вашей организации жизненно важно идти в ногу с передовыми техническими решениями.

DarkLayer Guard — конечная точка создает локальный DNS-сервер, который работает как механизм фильтрации, прежде чем разрешить DNS-запрос. DNS-сервер DarkLayer Guard перехватывает IP-адрес DNS на активных сетевых адаптерах, чтобы он мог сканировать вредоносные веб-сайты, серверы, рекламу и т. д. Он буквально исключает связь, которая может быть использована для установки вредоносного ПО или запуска кибератаки.

Процесс фильтрации происходит очень быстро, поэтому он не влияет на скорость вашего интернет-соединения. Если пользователь наткнется на поддельный сайт, он просто не сможет его загрузить. Фильтр немедленно заблокирует все связи с этим элементом.

Если пользователь наткнется на поддельный сайт, он просто не сможет его загрузить. Фильтр немедленно заблокирует все связи с этим элементом.

Заключение

Записи DNS содержат всю эту жизненно важную информацию, поэтому мы можем с полным правом сказать, что они составляют основу инфраструктуры DNS. Знание того, как это работает, поможет вам лучше понять, почему безопасность DNS так важна. Кроме того, это может помочь вам сделать более осознанный выбор при выборе решения для обеспечения кибербезопасности.

Согласно отчету Global DNS Threat Report 2022, 88% организаций пострадали от DNS-атак за последний год. Исследователи оценили среднюю стоимость каждой из атак в 942 000 долларов, но цифры могут быть еще больше.

Так что держитесь подальше от подобных событий и убедитесь, что вы выбрали лучшее решение для защиты DNS. DarkLayer Guard использует передовые технологии, чрезвычайно универсален и всегда на шаг впереди злоумышленников. Все это делает решение Heimdal® лучшим выбором в области кибербезопасности для любого крупного предприятия.

DarkLayer Guard использует передовые технологии, чрезвычайно универсален и всегда на шаг впереди злоумышленников. Все это делает решение Heimdal® лучшим выбором в области кибербезопасности для любого крупного предприятия.

Если вам понравилась эта статья, подпишитесь на нас в LinkedIn, Twitter, Facebook и YouTube, чтобы узнать больше новостей и тем о кибербезопасности.

Если вам понравился этот пост, вам понравится наш информационный бюллетень.

Получайте обновления кибербезопасности, которые вы действительно захотите читать, прямо в свой почтовый ящик.

Я согласен на обработку предоставленных данных компанией Heimdal Security в соответствии с Политикой конфиденциальности

8 наиболее распространенных типов записей DNS

Горячие темыСеть блоггеров по безопасности

Кнарик Петросян, 15 июня 2022 г. Что такое запись DNS? Запись системы доменных имен — это запись базы данных, используемая для преобразования доменных имен в IP-адреса. Также известная как запись ресурса или тип DNS-запроса, она состоит из текстовых файлов, хранящихся на DNS-серверах, которые помогают пользователям подключать свой веб-сайт к Интернету.

Также известная как запись ресурса или тип DNS-запроса, она состоит из текстовых файлов, хранящихся на DNS-серверах, которые помогают пользователям подключать свой веб-сайт к Интернету.

Что такое DNS-поиск?

Доступно спонсорствоЧто ж, когда вы вводите доменное имя в браузере, DNS-запрос отправляется с вашего устройства на DNS-сервер, чтобы подтвердить, имеет ли доменное имя IP-адрес.

Записи DNS также содержат несколько синтаксисов и команд, сообщающих серверу, как обрабатывать запрос клиента. Зная распространенные типы DNS-записей , вы сможете лучше понять свою сетевую активность.

Итак, сколько существует типов записей DNS ? Официально существует около 90 уникальных типов, каждый из которых соответствует отдельной задаче или запросу. Если они неправильно настроены или используются неправильно, это может негативно повлиять на производительность вашего веб-сайта или даже указать на спуфинг DNS.

Читайте дальше, чтобы узнать о 8 самых распространенных типах записей DNS

Запись A

Запись A An Запись является одним из наиболее распространенных типов записей DNS . Во время поиска IP-адреса запись A использует доменное имя для определения IPv4-адреса компьютера, на котором размещено доменное имя в Интернете. «А» в этой записи означает «Адрес». Когда вы посещаете такой сайт, как easyDMARC.com, запись A указывает на IP-адрес (версия 4).

Это означает, что запрос от вашего браузера к easyDMARC.com направляется на соответствующий адрес IPV4. Но запись A может сделать больше, чем связать доменное имя с IP-адресом.

Использование нескольких записей A для одного и того же домена обеспечивает запасные варианты и избыточность. В этом случае каждый домен будет иметь запись A, направляющую пользователей на один и тот же IP-адрес.

Запись A соответствует стандартному формату верхнего уровня, определенному в RFC 1035. Ниже приведен пример формата записи A.

| Cybersecurity.com | Тип записи: | Значение: | ТТЛ |

| @ | А | 192. 168.10.1 168.10.1 | 14400 |

Запись AAAA — это еще один распространенный тип записей DNS , очень похожий на запись A. Однако запись AAAA указывает на IPv6-адрес DNS-сервера, а не на IPv4.

Эта запись «Quad A» позволяет DNS-клиенту узнать об IP-адресе доменного имени, а затем подключиться к веб-сайту. Хотя он менее распространен, он становится все более популярным благодаря широкому распространению адресов IPv6 во всем мире.

IPv6 — это последняя версия адреса Интернет-протокола, и она длиннее, чем версия 4. Как и запись A, несколько записей AAAA также могут обеспечивать избыточность при использовании для одного и того же домена.

| Cybersecurity.com | Тип записи: | Значение: | ТТЛ |

| @ | АААА | 2010:0ca8:89b3:0001:4010:8b2c:0450:7245. | 14400 |

Каноническое имя или запись CNAME — это запись DNS, которая указывает псевдоним доменного имени (субдомен или другой домен) на каноническое или основное доменное имя. Запись CNAME часто используется для сопоставления псевдонима доменного имени с основным доменом, имеющим запись A или AAAA.

Запись CNAME часто используется для сопоставления псевдонима доменного имени с основным доменом, имеющим запись A или AAAA.

Например, запись Canonical Name может направить веб-адрес www.easyDMARC.c a на основной веб-сайт домена www.easyDMARC.com при условии, что оба домена принадлежат одной и той же компании или частному лицу

Запись CNAME идеальна, если на вашем веб-сайте есть несколько поддоменов. Каждый поддомен указывает на корневой домен, содержащий запись A или AAAA.

Если ваш IP-адрес изменится, нет необходимости обновлять запись CNAME ваших поддоменов. Поскольку все они указывают на один и тот же корневой домен, необходимо изменить только запись AAAA или A для корневого домена.

Ниже приведены некоторые ограничения на использование записи CNAME.

- Вы не можете разместить запись CNAME в корневом домене.

- Запись CNAME всегда должна указывать на другое доменное имя, а не на IP-адрес.

- Указание записи CNAME на другую запись CNAME возможно, но не рекомендуется.

- Записи NS и MX никогда не должны указывать на запись CNAME.

- В записи CNAME не должно быть других записей ресурсов с таким же именем (A, MX и т. д.), кроме записей DNSSEC, таких как NSEC и RRSIG.

Указатель или запись PTR указывает доменное имя, связанное с конкретным IP-адресом. Это противоположность записи A, и она используется в обратном поиске DNS.

Обратный поиск DNS — это процесс, который начинается с IP-адреса и возвращается с соответствующим доменным именем. Записи PTR хранят адреса IPv4 с сегментами в обратном порядке и обратным порядком шестнадцатеричных цифр для адресов IPv6.

Запись PTR DNS обычно действует как инструмент безопасности и защиты от спама.

Когда вы отправляете электронное письмо, принимающий почтовый сервер использует запись PTR в сообщении, чтобы проверить, соответствует ли отправляющий почтовый сервер заявленному IP-адресу, тем самым проверяя хост.

Запись NS Запись NS или Nameserver — это запись DNS типа , которая указывает полномочный DNS-сервер данного домена или поддомена. Он также может указать, на каком DNS-сервере находятся все фактические файлы зоны или записи DNS определенного домена.

Он также может указать, на каком DNS-сервере находятся все фактические файлы зоны или записи DNS определенного домена.

Как правило, записи NS информируют Интернет о том, какой конкретный сервер имен или DNS-сервер имеет IP-адрес запрошенного домена. Вы не сможете загрузить свой сайт без правильно настроенной NS-записи. Использование нескольких серверов имен также может повысить надежность.

В этом случае имеется один первичный сервер имен и несколько вторичных серверов имен, несущих такие же записи DNS, что и первичный сервер. Таким образом, когда первичный сервер имен не работает, один из вторичных серверов может обрабатывать DNS-запросы. Запись NS никогда не может указывать на псевдоним домена или запись CNAME.

Вот пример записи NS:

| Cybersecurity.com | Тип записи: | Значение: | ТТЛ |

| @ | А | ns1.cybersecurity.com | 21600 |

Запись Mail Exchange или MX — это запись DNS типа , используемая для серверов электронной почты . Указывает почтовый сервер домена адресов электронной почты по протоколу SMTP. Без настройки записи DNS MX вы не сможете получать почту с адреса электронной почты вашего домена.

Указывает почтовый сервер домена адресов электронной почты по протоколу SMTP. Без настройки записи DNS MX вы не сможете получать почту с адреса электронной почты вашего домена.

В то время как некоторые почтовые провайдеры имеют только один сервер, другие могут иметь несколько серверов. В этом случае каждому серверу назначается значение приоритета, чтобы указать системе доменных имен, в какой последовательности обращаться к серверам.

Почтовый сервер с наименьшим значением имеет наивысший приоритет и будет первой точкой контакта. Связь с серверами с более высоким значением осуществляется только в том случае, если другие не работают. Однако DNS распределяет рабочую нагрузку между серверами электронной почты с одинаковым номером приоритета. Как и записи NS, записи MX никогда не могут указывать на запись CNAME или псевдоним домена.

Запись SOA Запись Start of Authority или SOA — это общий тип DNS-записи , в которой хранится важная информация о зоне или домене DNS. Он используется для наблюдения за трафиком между первичным и вторичным серверами имен.

Он используется для наблюдения за трафиком между первичным и вторичным серверами имен.

Запись SOA является важным элементом передачи зоны — процесса совместного использования записей DNS между серверами имен — и без нее файл зоны DNS недействителен.

Файлы зон DNS предотвращают сбои при зеркалировании на вторичные серверы. Во время передачи зоны DNS полагается на запись SOA, чтобы определить источник файлов зоны (первичный сервер имен AKA) и получить инструкции о том, как должна выполняться передача.

Таким образом, запись SOA имеет дополнительные информационные поля, в том числе:

- MNAME — основной сервер имен домена или зоны.

- RNAME — адрес электронной почты администратора сервера имен.

- REFRESH — интервал обновления файла зоны DNS.

- SERIAL — серийный номер DNS-сервера или зоны.

- RETRY – интервал повторных попыток обновления.

- EXPIRE – нет тайм-аута ответа.

Текстовая или TXT-запись — это один из распространенных типов записей DNS , который содержит описательную, удобочитаемую информацию. Часто используется вместе с другими Тип записи DNS для предоставления дополнительной информации.

Часто используется вместе с другими Тип записи DNS для предоставления дополнительной информации.

Один домен может иметь несколько записей TXT. Некоторые варианты использования записей TXT встречаются в службах для проверки подлинности, отчетности и соответствия сообщений на основе домена (DMARC), платформы политики отправителей (SPF) и электронной почты, идентифицируемой с помощью DomainKeys (DKIM). В целом запись TXT можно использовать для подтверждения права собственности на домен и предотвращения спама.

ЗаключениеDNS-серверы используют записи DNS для сопоставления доменного имени с его IP-адресом. Хотя эти процессы происходят в фоновом режиме, записи DNS необходимы для бесперебойной работы веб-сайта домена или почтового сервера.

Все распространенные типы записей DNS служат уникальной цели, но в совокупности они помогают пользователям поддерживать работу своих веб-сайтов без проблем с производительностью. Если вы хотите точно знать, какие записи DNS использует ваш домен, воспользуйтесь нашим инструментом поиска записей DNS.