Устанавливаем бесплатный SSL–сертификат StartSSL на облачный VPS от Infobox / Хабр

В этой статье мы рассмотрим, как заказать бесплатный SSL–сертификат и установить его на облачный VPS от Infobox. Базовые SSL–сертификаты бесплатно выдает центр сертификации StartCom.Бесплатные сертификаты StartSSL класса 1 служат для подтверждения доменных имен и адресов электронной почты. Проверки заказчиков, как правило, производятся автоматически и требуют минимального участия со стороны сотрудников StartCom. В процессе проверки подтверждается то, что подписчик является владельцем домена и действующего ящика электронной почты.

Бесплатные сертификаты предназначены для веб-сайтов, которым необходима защита секретности личных данных и предотвращение возможности прослушивания интернет-соединений. Информация, представленная в сертификатах этого вида, кроме имени домена и адреса электронной почты, не подтверждена. Если вам необходима сертификация более высокого уровня — можно заказать SSL сертификат в панели управления Infobox на главной странице в блоке «Мои услуги» -> «Заказать новую услугу». Доступ к панели управления предоставляется при заказе любой услуги, например VPS или облачных VPS.

Доступ к панели управления предоставляется при заказе любой услуги, например VPS или облачных VPS.

Для обеспечения секретности передаваемых данных простых сайтов сертификаты StartCom подходят неплохо.

Бесплатные сертификаты от StartCom на самом деле не совсем бесплатные. Если потребуется отзыв сертификата — эта процедура стоит $24 у StartCom.

На следующем шаге от вас потребуется код подтверждения, отправленный на указанную электронную почту.

Введите код и нажмите «Continue»

После этого необходимо дождаться подтверждания регистрации от StartCom (может занимать до 6 часов, но обычно ссылка для доступа и код подтверждения приходит гораздо быстрее). После получения письма введите код из него по ссылке, указанной в письме. Далее выберите длинну сертификата (лучше выбирать максимальную).

После этого будет сгенерирован сертификат для доступа к сертифицирующему центру StartCom. Сохраните его в безопасном месте и установите в систему, выполнив по нему двойной клик мышью и нажав «Install».

Теперь у вас есть доступ к сертифицирующему центру. На следующем шаге введите имя домена, для которого хотите получить сертификат.

Для подтверждения домена необходимо создать на нем один из трех адресов:

- postmaster@domain

- hostmaster@domain

- webmaster@domain

После создания почтового ящика на домене выберите его у StartCom и подтвердите принадлежность домена вам.

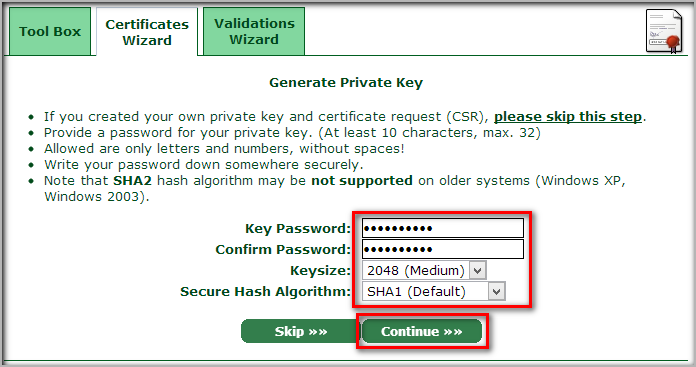

После подтверждения владения доменом вы можете сгенерировать секретный ключ, как показано на скриншоте ниже:

Рекомендуется пропустить этот шаг и сгенерировать CSR на вашем облачном VPS.

Для генерации CSR подключитесь к виртуальному серверу по SSH(подробнее в следующем разделе) и выполните команду:

openssl req -new -newkey rsa:4096 -nodes -keyout /etc/ssl/private.key -out /etc/ssl/domain.csr

В FQDN укажите ваш домен. E–mail адрес обязательно должен быть в этом домене, например [email protected].

После генерации выведите на экран консоли содержимое файла domain.csr:

cat /etc/ssl/domain.csrи вставьте в поле мастера выдачи сертификатов, который появится после нажатия на Skip окна генерации сертификатов.

Согласитесь с предложенным именем домена.

На следующем шаге добавьте поддомен www к сертификату.

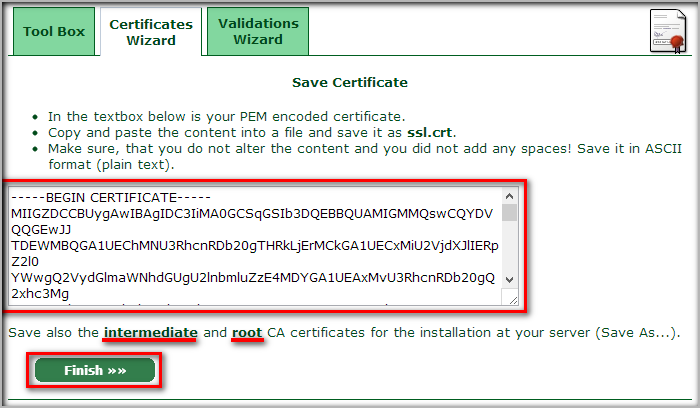

Завершите процесс получения ssl.crt и сохраните его.

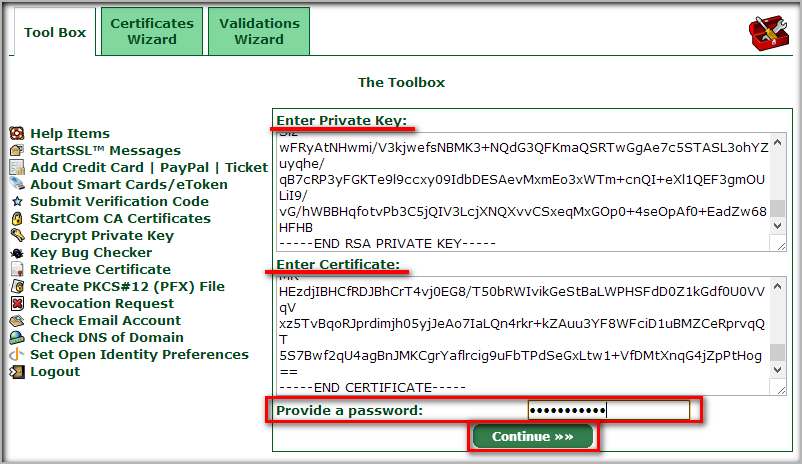

Вам понадобится корневой и промежуточный сертификаты StartCom. Для их получения перейдите в раздел Toolbox -> StartCom CA Certificates.

Сохраните файлы по ссылке Class 1 Intermediate Server CA (sub. class1.server.ca.pem) и StartCom Root CA (ca.pem).

class1.server.ca.pem) и StartCom Root CA (ca.pem).

В итоге у вас будут сохранены на локальном компьютере следующие полезные файлы:

- ca.pem

- sub.class1.server.ca.pem

- ssl.crt

- private.key

Необходимо скопировать ca.pem, sub.class1.server.ca.pem и ssl.crt в папку /etc/ssl (если ее нет — создать).

Это можно сделать например через Filezilla (установка клиента рассмотрена также в статье). Однако способ подключения будет отличаться, так как нужен доступ не только к папке сайта, но и ко всему серверу.

Добавьте новое SFTP подключение, как показано на скриншоте ниже. Используйте логин и пароль от сервера, которые пришли на вашу электронную почту после создания сервера, а также внешний ip–адрес сервера.

При подключении подтвердите, что вы подключаетесь к известному вам серверу, нажав OK.

Подключение будет успешно установлено.

Перейдите в папку «/etc/ssl» и скопируйте туда файлы ca.pem, sub.class1.server.ca.pem и ssl.crt.

Теперь подключитесь к серверу по SSH.

Включаем SSL в NGINX В шаблоне LAMP настраивать SSL нужно на реверс-прокси NGINX.Если ранее при генерации CSR вы установили пароль, расшифруйте приватный ключ командой:openssl rsa -in /etc/ssl/ssl.key -out /etc/ssl/private.key

Объедините корневой и промежуточный сертификаты командой:

cat /etc/ssl/sub.class1.server.ca.pem >> /etc/ssl/cau.pem

Добавьте к объединению ваш сертификат

cat /etc/ssl/ssl.crt /etc/ssl/cau.pem >> /etc/ssl/group.crt

Откройте результат в nano:

nano /etc/ssl/group.crtСохраните изменения (Ctrl+X, Y, Enter).

Перенесите начало каждого нового сертификата на новую строчку после окончания предыдущего сертификата и сохраните изменения.

Теперь установите права для доступа к private.key:

chmod 600 /etc/ssl/private.key

Отредактируйте файл конфигурации nginx:

nano /etc/nginx/sites-enabled/default

Внесите изменения, как показано на скриншоте ниже (вместо le-vert.ru используйте ваш домен):

Перезапустите NGINX.

service nginx restart

Если вы попробуете зайти на сайт по ip–адресу по протоколу HTTPS, то вы увидите предупреждение о том, что сертификат небезопасен.

Для безопасного соединения заходите на сайт по имени домена.

Для этого в DNS-записи А для домена и поддомена www укажите ip–адрес сайта и дождитесь обновления DNS. Либо для тестирования пропишите соответствие ip–адреса сервера и домена в файле hosts вашей ОС.

Единственное небезопасное что осталось — картинкa на странице загружается по http. Для того, чтобы сайт был доверенным, загружайте картинки по https.

Успешного использования Infobox!

Tag ‘startssl’ | LeaderSSL

Tag ‘startssl’ | LeaderSSL Войти ЗаказыВы просматриваете LeaderSSL на Русский. Переключиться на English

Переключиться на English

Бесплатные сертификаты: почему не стоит их использовать

Бесплатные SSL-сертификаты – казалось бы, очень выгодный и удобный способ защиты своего сайта. Действительно, зачем что-то покупать, когда все это можно получить совершенно бесплатно в различных…

Austria Deutsch English Français

Belgium

Bulgaria Български език

Czech Čeština English

France Français English Español

Germany Deutsch English Français

Greece ελληνικά English

Italy Italiano English

Netherlands Dutch English

Slovenia Slovenščina

Spain Español

Switzerland Deutsch English Français

UK English Deutsch Français Español

US English Español

Как зарегистрироваться и подтвердить свое доменное имя с помощью StartSSL

Опубликовано Кирилл Чакранараян

Содержание

В этой статье объясняется, как зарегистрироваться и подтвердить свое доменное имя с помощью StartSSL. Чтобы зарегистрироваться с помощью StartSSL веб-браузер и перейдите в панель управления StartSSL.

Чтобы зарегистрироваться с помощью StartSSL веб-браузер и перейдите в панель управления StartSSL.Шаг 2 : Если вы впервые запрашиваете сертификат у StartSSL, нажмите кнопку «Зарегистрироваться».

Или

Если вы уже запросили сертификат от StartSSL, войдите в свою учетную запись.

Шаг 3 : Перейдите к следующему разделу.

Шаг 4 : Предоставьте запрашиваемую информацию

Шаг 5 : Нажмите кнопку «Продолжить».

Шаг 6 : Код подтверждения будет отправлен на указанный адрес электронной почты.

Шаг 7 : Затем войдите в свою учетную запись электронной почты и введите код подтверждения.

Шаг 8 : Затем нажмите кнопку «Продолжить».

После подтверждения вашего адреса электронной почты.

Шаг 9 : Затем выберите создание закрытого ключа высокого качества.

(Эта пара закрытый ключ и сертификат будут использоваться для вашей идентификации в StartSSL.)

Примечание: Если вы когда-нибудь потеряете его, вы не сможете восстановить доступ к своей учетной записи, обязательно сделайте резервную копию этого сертификата и закрытого ключа.

Шаг 9 : Затем нажмите кнопку «Установить».

Шаг 10 : Нажмите кнопку «Готово».

Теперь вы должны войти в свою учетную запись StartSSL.

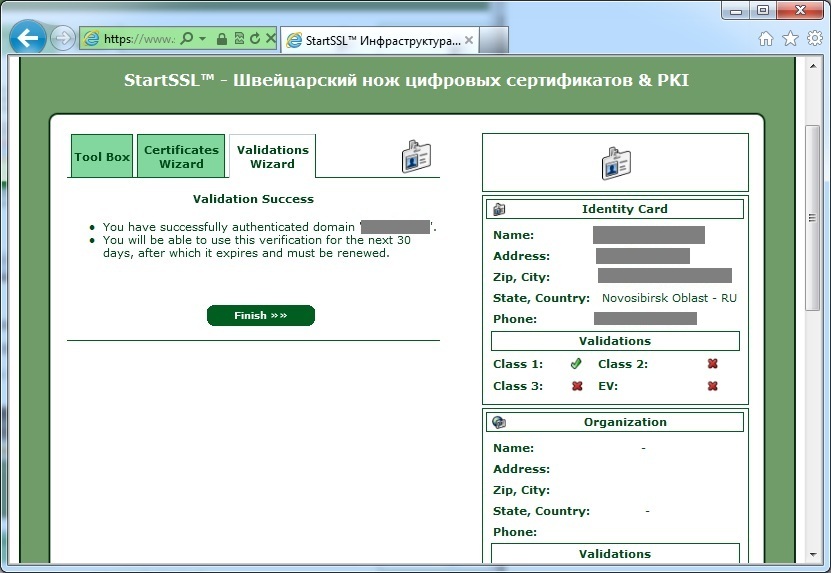

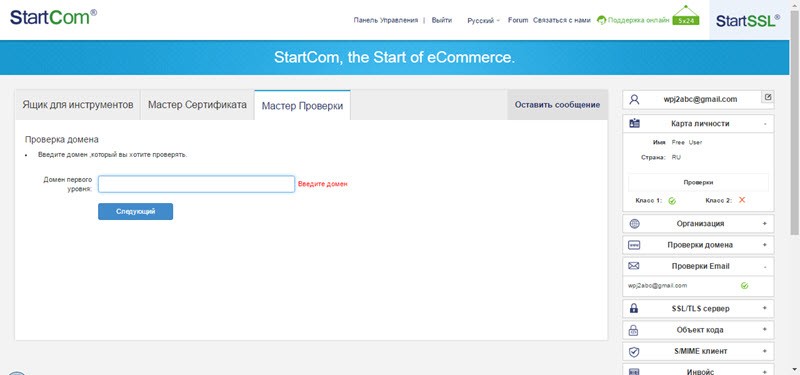

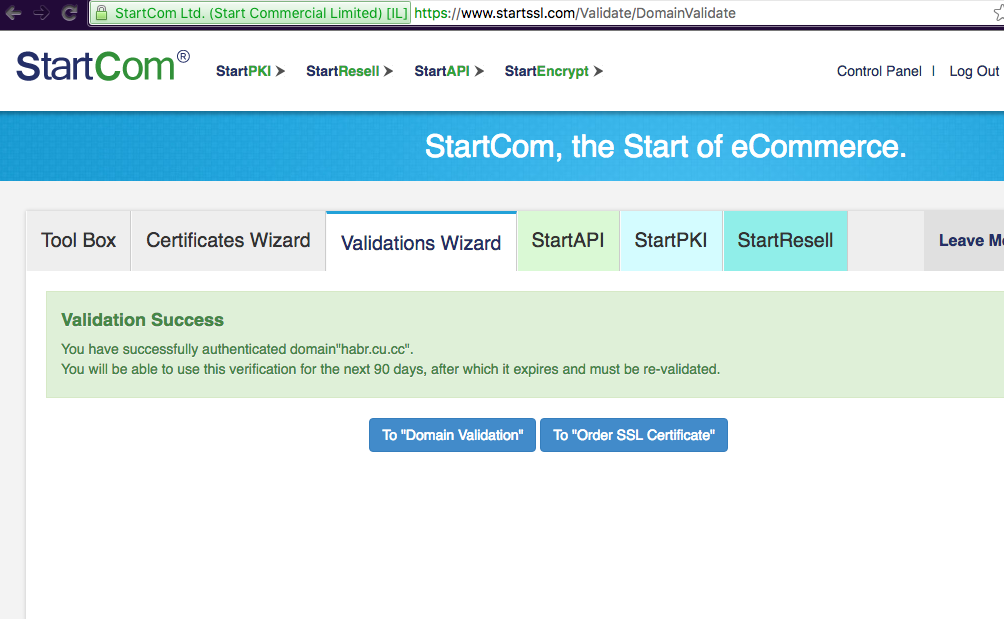

Шаги для проверки вашего доменного имени с помощью StartSSL

После установки или входа в свою учетную запись StartSSL для проверки вашего доменного имени с помощью StartSSL. Следуйте шагу, чтобы подтвердить свое доменное имя.

Следуйте шагу, чтобы подтвердить свое доменное имя.

Шаг 1 : В своей учетной записи StartSSL нажмите кнопку «Мастер проверки».

Шаг 2 : Выберите Проверка доменного имени.

Шаг 3: Нажмите кнопку «Продолжить».

Шаг 4 : Введите имя вашего домена.

Шаг 5: Нажмите кнопку «Продолжить».

Шаг 6 : Затем выберите адрес электронной почты @ вашего домена, к которому у вас есть доступ.

Шаг 7: Нажмите кнопку «Продолжить».

Шаг 8 : Код подтверждения должен быть отправлен на выбранный адрес электронной почты.

Шаг 9 : Затем войдите в свою учетную запись электронной почты и введите код подтверждения

Шаг 10 : Нажмите кнопку «Продолжить».

Ваш домен подтвержден.

Шаг 11: Нажмите кнопку Готово.

Вот и все!

Подпишитесь сейчас, чтобы оставаться в курсе.

Пожалуйста, укажите свой адрес электронной почты, чтобы получать последние обновления.

Addon Domain Дешевый виртуальный хостинг DNS Хостинг электронной почты Hostripples Избранные предложения Hostripples How To SEO StartSSL Sub-domain Web Hosting Website WordPressHow To Sign-up StartSSL Verify Domain NameПочему я перестал использовать StartSSL (Подсказка: речь идет о китайской компании) — Часть of Kimchi

TL;DR: Платформа PKI компании StartSSL, израильского лидера в области бесплатных SSL-сертификатов, теперь размещается у Qihoo 360, китайской антивирусной компании, которая использует IP-адреса китайской государственной телекоммуникационной компании.

StartSSL — это решение PKI от компании StartCom, расположенной в Израиле.

Из https://en.wikipedia.org/wiki/StartCom:

StartSSL предлагает бесплатный (для личного использования) SSL-сертификат класса 1 X.509 «StartSSL Free», который работает для веб-серверов (SSL/TLS) как а также для шифрования электронной почты (S/MIME). Он также предлагает сертификаты класса 2 и 3, а также сертификаты расширенной проверки. Все основные браузеры включают поддержку сертификатов StartSSL.

В декабре 2015 года StartSSL объявила о расширении своей деятельности в Китае:

Из https://www.startssl.com/NewsDetails:

StartCom, ведущий мировой центр сертификации (ЦС) и поставщик услуг надежной идентификации и аутентификации, запустил свой новый веб-сайт только в конце года и объявляет расширение своей деятельности в Китае.

Сопоставление общедоступной инфраструктуры StartSSL

StartSSL использует https://auth.startssl.com/ для внешнего интерфейса для доступа к своим PKI (вход в PKI, создание, отзыв сертификатов…). это Ядро их службы и критическая часть их инфраструктуры.

Используя Robtex, мы обнаруживаем, что платформа StartSSL в основном работает в Израиле с диапазоном IP-адресов 192. 116.242.0/24 (сетевое имя: SrartCom-Ltd(sic!), страна: IL).

116.242.0/24 (сетевое имя: SrartCom-Ltd(sic!), страна: IL).

С https://www.robtex.com/route/192.116.242.0-24.html:

Виртуальный хост www.startssl.com предоставляется пользовательским CDN:

root@kali:~/# хост www.startssl.com www.startssl.com имеет адрес 97.74.232.97 <- Боже мой www.startssl.com имеет адрес 52.7.55.170 <- Amazon Web Services www.startssl.com имеет адрес 52.21.57.183 <- Amazon Web Services www.startssl.com имеет адрес 52.0.114.134 <- Amazon Web Services www.startssl.com имеет адрес 50.62.56.98 <- Godaddy www.startssl.com имеет адрес 104.192.110.222 <- QiHU 360 Inc. www.startssl.com имеет адрес 50.62.133.237 <- Godaddy root@кали:~/#

Помимо IP-адресов из CDN, мы находим странный факт:

DNS auth.startssl.com изменился в декабре 2015 года с 192.116.242.27 ( StrartCom-Ltd ) на 104.192.110.222 ( QiHU 360 ), который принадлежит китайской компании ( Qihoo 36). 0 ).

Есть только 3 виртуальных хоста, указывающих на 104. 192.110.222:

192.110.222:

www.startssl.com разрешает 1 IP-адрес на 104.192.110.222 auth.startssl.com -> 104.192.110.222 www.startpki.com -> 104.192.110.222

Мы можем использовать WhatsMyDNS, чтобы проверить, что auth.startssl.com обращается к 104.192.110.222 из любого места. Это не решение CDN, а преднамеренное использование одного китайского IP-адреса.

Информация Whois для 104.192.110.222:

Из https://whois.arin.net/rest/net/NET-104-192-110-0-1/pft?s=104.192.110.222:

9000 2Поскольку auth.startssl.com из любого места обращается к 104.192.110.222, мы можем предположить, что PKI теперь размещена на IP-адресе 104.192.110.222.

104.192.110.222 — это IP-адрес «QiHU 360 Inc», что на самом деле означает Qihoo 360. Qihoo 360 — китайская технологическая компания.

Возможно, вы что-то слышали о Qihoo 360, который только что купил Opera.

Как ни странно, Qihoo 360 использует IP-адреса China Telecom Americas. China Telecom Americas является дочерней компанией China Telecom Corporation Limited, китайской государственной телекоммуникационной компании. Это крупнейший оператор фиксированной связи и третий по величине оператор мобильной связи в Китайской Народной Республике.

Это крупнейший оператор фиксированной связи и третий по величине оператор мобильной связи в Китайской Народной Республике.

Беспокоит тот факт, что внешний интерфейс PKI (auth.startssl.com) теперь размещен в китайской антивирусной компании, которая использует китайского интернет-провайдера в течение 2 месяцев И что не было никаких новостей. Это может быть связано только с расширением деятельности StartSSL в Китае в декабре 2015 года, как объяснялось выше.

С точки зрения истории, StartSSL уже отказывался отзывать сертификаты, затронутые уязвимостью HeartBleed, и обвинял пользователя в небрежности («ваше программное обеспечение было уязвимо»).

Учитывая все эти факты, я не думаю, что использование StartSSL сейчас является хорошей идеей, за исключением случаев, когда они предлагают четкое объяснение, почему они размещают свою PKI в китайской компании.

Используйте Let's encrypt ! 🙂

опубликовано 2016-02-16 00:00:00 Пьером Кимом