Приступая к работе — Let’s Encrypt

Чтобы включить протокол HTTPS на вашем сайте, вам необходимо получить сертификат (особый файл) из Центра сертификации (ЦС). Let’s Encrypt — это как раз ЦС. Перед получением сертификата для домена вашего сайта от Let’s Encrypt, вам нужно подтвердить право на владение доменом. Let’s Encrypt делает это с помощью специального ПО, использующего протокол ACME, который обычно работает на вашем веб-сервере.

Чтобы понять, какой способ получения сертификата подойдёт вам лучше, выясните, есть ли у вас доступ к оболочке (также известный как SSH-доступ) к вашему веб-серверу. Если вы администрируете сайты с помощью панели управления типа cPanel, Plesk или WordPress, то скорее всего такого доступа у вас нет. Если сомневаетесь — уточните у своего хостинг-провайдера.

Большинству людей с доступом по SSH мы рекомендуем использовать ACME-клиент Certbot. Он автоматизирует выпуск и установку сертификата без перерыва в работе. В нем также есть экспертные режимы для людей, которые не хотят использовать автоматические настройки. Он прост в использовании, работает на большинстве операционных систем, и отлично документирован. Посетите сайт Certbot для получения инструкций по настройке вашей операционной системы и веб-сервера.

Он прост в использовании, работает на большинстве операционных систем, и отлично документирован. Посетите сайт Certbot для получения инструкций по настройке вашей операционной системы и веб-сервера.

Если Certbot вас не устраивает, или вы хотите попробовать что-то другое, есть много других ACME-клиентов на выбор. После того как вы выбрали программное обеспечение клиента ACME, посмотрите документацию для этого клиента.

Если вы экспериментируете с различными ACME-клиентами, используйте наше тестовое окружение, чтобы избежать ограничений в скорости.

Лучший способ использовать Let’s Encrypt без SSH — использовать встроенную поддержку от вашего хостинг-провайдера. Если ваш хостинг-провайдер предлагает поддержку Let’s Encrypt, он может запросить бесплатный сертификат от вашего имени, установить его и обновлять автоматически. Для некоторых хостинг-провайдеров этот параметр настроек необходимо включить. Другие провайдеры автоматически запрашивают и устанавливают сертификаты для всех своих клиентов.

Проверьте наш список хостинг-провайдеров, чтобы посмотреть, есть ли в нём ваш. Если есть, то следуйте их документации, чтобы настроить сертификат Let’s Encrypt.

Если ваш хостинг-провайдер не поддерживает Let’s Encrypt, вы можете связаться с ним и запросить поддержку. Мы делаем все возможное, чтобы добавить поддержку Let’s Encrypt было очень просто, и провайдеры часто рады услышать предложения от своих клиентов!

Возможно, компания-хостер не заинтересована во взаимодействии с Let’s Encrypt, но позволяет загружать сертификаты вручную. Установите Certbot на ваш компьютер для запуска в ручном режиме. В ручном режиме загрузите специальный файл на ваш сайт, чтобы подтвердить факт владения. Certbot создаст сертификат, который вы можете загрузить на сервер хостинг-провайдера. Мы не рекомендуем этот способ из-за его трудоёмкости, а также повторения рутинных действий по перевыпуску сертификата несколько раз в год. Для большинства людей легче будет запросить у хостинг-провайдера поддержку Let’s Encrypt, или же перейти к другому провайдеру, если он не планирует это реализовывать.

Есть вопросы в выборе ACME-клиента, или об использовании другого клиента, или с чем-то, что связано с Let’s Encrypt? Полезные форумы сообщества к вашим услугам.

Использование Let’s Encrypt для внутренних серверов / Хабр

Let’s Encrypt — это центр сертификации, который предоставляет бесплатные сертификаты в полностью автоматизированном процессе. Эти сертификаты выдаются по протоколу ACME. За последние два года в Интернете широко использовалась технология Let’s Encrypt — более 50% веб-сертификатов SSL / TLS теперь выдает Let’s Encrypt.

В этом посте описывается, как выдавать сертификаты Let’s Encrypt для внутренних серверов.

Хотя и существует множество инструментов для автоматического обновления сертификатов для общедоступных веб-серверов (certbot, simp_le, я писал о том, как это сделать), трудно найти какую-либо полезную информацию о том, как выдавать сертификаты для внутренних серверов, не подключенных к Интернету, и / или устройства с Let’s Encrypt.

В Datto мы выдали сертификат на каждую из наших 90 000+ устройств BCDR, использующих именно этот механизм.

Содержание

- Как это работает?

- Пример: внутренний сервер 10.1.1.4, он же. xi8qz.example.com

2.1. Предварительные требования: назначение домена для каждой машины (шаги 1-3)

2.2. Запрос сертификата (шаги 4-14) - Рекомендации по развертыванию: ограничения скорости Let’s Encrypt.

Hello Hacker News, впервые на главной странице HN! Для меня это большая честь! Я ответил на все вопросы в разделе комментариев.

Если вы ищете реализацию этой идеи, вам может быть интересен localtls. Я сам не тестировал, но похоже, что он делает то же самое, что я здесь описываю.

Как это работает?

Чтобы выпустить сертификат с помощью Let’s Encrypt, вы должны доказать, что вы либо являетесь владельцем веб-сайта, для которого хотите выпустить сертификат, либо владеете доменом, на котором он работает.

.well-knownкаталога. Хотя это прекрасно работает, если сайт подключен к Интернету (и Let’s Encrypt может проверять файлы HTTP-запросов с помощью простого HTTP-запроса), он не работает, если ваш сервер работает на10.1.1.4или на любом другом внутреннем адресе.DNS решает эту проблему, позволяя подтвердить право собственности на домен с помощью

TXT-записи DNS_acme-challenge.example.com. Let’s Encrypt проверит, что запись соответствует ожидаемому, и выдаст ваш сертификат, если все сложится.Итак, действительно волшебными ингредиентами для выдачи сертификатов для внутренних компьютеров, не подключенных к Интернету, являются:

Выделенная зона DNS для всех ваших внутренних устройств, например

xi8qz.example.comи динамический DNS-сервер для управления этой зоной (здесь:example.)

Клиент ACME, способный использовать DNS-запрос Let’s Encrypt для подтверждения права собственности на домен.

Пример: внутренний сервер 10.1.1.4, он же. xi8qz.example.com

На следующей диаграмме показано, как мы реализовали интеграцию Let’s Encrypt для наших устройств резервного копирования Datto. Каждое устройство (читайте: внутренний сервер) находится за NAT и имеет собственный локальный IP-адрес.

Общий подход прост: устройство регулярно обращается к нашему серверу управления, чтобы обеспечить доступ к нему через его собственный поддомен. Если его локальный IP-адрес изменяется, он запускает обновление своего собственного поддомена. Кроме того, он регулярно проверяет, действителен ли сертификат, и запрашивает обновление, если он устарел.

Вот немного подробностей об этом процессе:

Участники этого процесса:

- Внутренний сервер (ip: 10.1.1.4, id: xi8qz)

- Сервер управления

- DDNS-сервер (владеет example.

com)

com) - Let’s Encrypt ACME

| Порядок прохождения запроса на сертификат |

|---|

| 1. Проверка, если локальный IP-адрес изменился |

| 2. Обновление записи DNS для xi8qz.example.com с 10.1.1.4. |

| 3. Установка запись A для xi8qz.example.com на 10.1.1.4. |

| xi8qz.example.com теперь резолвится до 10.1.1.4 |

| 4. Если необходимо продление, генерация CSR для xi8qz.example.com |

| 5. Запрос продления с CSR для xi8qz.example.com |

| 6. Запрос DNS-запрос для xi8qz.example.com (new-aithz) |

| 7. URL запроса DNS и токен |

| 8. Установка записи TXT для acme challenge.xi8qz.example.com. |

| 9. Уведомление о размещении вызова (вызов) |

| 10. Подтверждение вызов |

|

| 12. Запрос сертификат с CSR (new-cert) |

| 13. Сертификат (и цепочка) |

| 14. Сертификат (и цепочка) |

В этом примере предположим, что мы пытаемся выпустить сертификат для устройства с идентификатором xi8qz и локальным IP-адресом 10.1.1.4. С точки зрения этого устройства необходимо сделать два запроса:

- Шаги 1-3: Во-первых, ему необходимо установить / обновить свой собственный DNS-домен (здесь:

CN). Кроме того, необходимо убедиться, что эта запись обновляется каждый раз при изменении IP-адреса сервера. - Шаги 4-14: необходимо регулярно проверять, нужно ли обновлять локальный сертификат, и запрашивать обновление, если пришло время. Очевидно, что если сертификата нет, его нужно «обновить».

Давайте теперь рассмотрим эти шаги более подробно.

2.1. Предварительные требования: назначение домена для каждой машины (шаги 1-3)

Как упоминалось выше, нам нужно дать каждому устройству правильное доменное имя, чтобы иметь возможность подтвердить право собственности на Let’s Encrypt, поэтому нам нужно купить домен (здесь: example.com) и делегировать его NS-записи нашему серверу DDNS:

$ dig +short NS example.com ddns1.mycompany.com.

Вдобавок к этому нам нужна возможность динамически добавлять и удалять записи из него (через какой-то API). Я ранее писал о том, как развернуть собственный DDNS-сервер, если вам интересно.

После того, как все это настроено, нам нужно убедиться, что запись A машины обновляется при изменении ее IP-адреса. Для нашей внутренней машины давайте назначим

$ dig +short xi8qz.example.com 10.1.1.4

2.2. Запрос сертификата (шаги 4-14)

Предполагая, что теперь вы полностью контролируете зону DNS для example.com и можете быстро редактировать ее динамически, у вас все готово для фактической выдачи сертификатов для вашего локального домена устройства через Let’s Encrypt.

В нашем примере устройства оно будет регулярно проверять, действителен ли существующий сертификат (шаг 4). Если сертификата нет или срок действия существующего скоро истечет, устройство сгенерирует пару ключей и запрос на подпись сертификата (CSR), используя назначенное ему имя хоста (здесь: CN, и оно отправит этот CSR на управляющий сервер (шаг 5).

После авторизации запроса (важный шаг, не показанный на схеме!), Управляющий сервер запрашивает DNS-запрос для данного домена из ACME API через вызов Pre-Authorization / new-authz API (шаг 6). ACME API отвечает запросом DNS (шаг 7). Если все идет хорошо, это выглядит примерно так:

{

"identifier": {

"type": "dns",

"value": "xi8qz.

example.com"

},

"status": "pending",

"expires": "2018-04-15T21:26:29Z",

"challenges": [

{

"type": "dns-01",

"status": "pending",

"uri": "https://acme-staging.api.letsencrypt.org/acme/challenge/VtjihR4X8nLAj4MDwI...",

"token": "aLptEKAeUOajkiGrx-kkbjUX4b1MC..."

},

// ...

],

// ...

}Используя этот ответ, управляющий сервер должен установить запись DNS TXT на _acme-challenge.xi8qz.example.com (шаг 8) и уведомить ACME API о том, что ответ на запрос был размещен (шаг 9).

После того, как ответ на запрос был проверен с помощью Let’s Encrypt (шаг 10-11), сертификат можно, наконец, запросить с помощью CSR (шаг 12-13).

После того, как Let’s Encrypt ответит сертификатом, вы увидите на проводе что-то вроде этого:

-----BEGIN CERTIFICATE----- MIIGEjCCBPqgAwIBAgISAyk2izMz7OXSqHeZhg+rUR5uMA0GCSqGSIb3DQEBCwUA MEoxCzAJBgNVBAYTAlVTMRYwFAYDVQQKEw1MZXQncyBFbmNyeXB0MSMwIQYDVQQD ...

Если декодировать с помощью openssl, мы увидим, что это настоящая сделка:

$ openssl x509 -in www.crt -text -noout Certificate: Data: Version: 3 (0x2) Serial Number: 03:29:36:8b:33:33:ec:e5:d2:a8:77:99:86:0f:ab:51:1e:6e Signature Algorithm: sha256WithRSAEncryption Issuer: C=US, O=Let's Encrypt, CN=Let's Encrypt Authority X3 Validity Not Before: Jul 18 23:37:35 2018 GMT Not After : Oct 16 23:37:35 2018 GMT Subject: CN=xi8qz.example.com Subject Public Key Info: Public Key Algorithm: rsaEncryption Public-Key: (2048 bit) Modulus: 00:be:69:df:28:04:9c:2b:e9:94:72:c3:de:a6:fd: a4:38:93:be:43:a7:81:8b:dc:9a:be:19:0d:c0:d1: ...

Этот сертификат затем возвращается в машину (шаг 14). После перезапуска веб-сервера устройства / сервера к его веб-интерфейсу можно будет получить доступ через HTTPS в браузере или из командной строки:

$ curl -v https://xi8qz.example.com/login * Trying 10.1.1.4... * TCP_NODELAY set * Connected to xi8qz.example.com (10.1.1.4) port 443 (#0) * ALPN, offering h3 * ALPN, offering http/1.1 * successfully set certificate verify locations: * CAfile: /etc/ssl/certs/ca-certificates.crt CApath: /etc/ssl/certs * TLSv1.2 (OUT), TLS handshake, Client hello (1): * TLSv1.2 (IN), TLS handshake, Server hello (2): * TLSv1.2 (IN), TLS handshake, Certificate (11): * TLSv1.2 (IN), TLS handshake, Server key exchange (12): * TLSv1.2 (IN), TLS handshake, Server finished (14): * TLSv1.2 (OUT), TLS handshake, Client key exchange (16): * TLSv1.2 (OUT), TLS change cipher, Client hello (1): * TLSv1.2 (OUT), TLS handshake, Finished (20): * TLSv1.2 (IN), TLS handshake, Finished (20): * SSL connection using TLSv1.2 / ECDHE-RSA-AES256-GCM-SHA384 * ALPN, server accepted to use http/1.1 * Server certificate: * subject: CN=xi8qz.example.com * start date: Jul 18 23:37:35 2018 GMT * expire date: Oct 16 23:37:35 2018 GMT * subjectAltName: host "xi8qz.example.com" matched cert's "xi8qz.example.com" * issuer: C=US; O=Let's Encrypt; CN=Let's Encrypt Authority X3 * SSL certificate verify ok.

> GET /login HTTP/1.1 > Host: xi8qz.example.com > User-Agent: curl/7.58.0 > Accept: */* > < HTTP/1.1 200 OK < Date: Sun, 05 Aug 2018 17:38:49 GMT < Server: Apache/2.4.18 (Ubuntu) ...

Рекомендации по развертыванию: ограничения скорости Let’s Encrypt.

Важно отметить, что если вы планируете реализовать этот механизм для большого количества серверов, вы используете staging среды Let’s Encrypt для тестирования и, что более важно, учитываете лимиты выдачи сертификатов.

По умолчанию Let’s Encrypt позволяет выдавать только 20 сертификатов (в 2018 году) в неделю для одного и того же домена или одной и той же учетной записи. Чтобы увеличить это число, вы должны либо запросить более высокий лимит выдачи, либо добавить свой домен в список общедоступных суффиксов (обратите внимание: добавление вашего домена здесь имеет другие последствия!).

Из-за этих ограничений скорости жизненно важно, чтобы вы распределили начальное развертывание настолько, чтобы оставаться ниже ограничения скорости, и чтобы вы оставили достаточно места для добавления будущих серверов.

Также рассмотрите возможность продления в первоначальном плане развертывания.

Также рассмотрите возможность продления в первоначальном плане развертывания.Резюме

Как видите, это не так уж и сложно.

Сначала мы присвоили каждому устройству (так называемому внутреннему серверу) публичное доменное имя, используя наш собственный динамический DNS-сервер и выделенную зону DNS. Используя домен, назначенный серверу (здесь:

xi8qz.example.com), мы затем использовали предложение бесплатного сертификата Let’s Encrypt и их запрос DNS, чтобы выпустить сертификат для этого сервера.

Сделав это для всех внутренних серверов, мы можем обеспечить безопасную связь в нашей внутренней ИТ-инфраструктуре без необходимости развертывания настраиваемого сертификата CA или необходимости платить за сертификаты.

Интересные Github проекты по этой теме:

https://github.com/RealTimeLogic/SharkTrust

https://github.com/joohoi/acme-dns

https://github.com/skoerfgen/CertLE

https://github. com/Corollarium/localtls

com/Corollarium/localtls

Немного рекламы: На платформе https://rotoro.cloud/ вы можете найти курсы с практическими занятиями:

- Ansible для начинающих + практический опыт

- Certified Kubernetes Administrator (CKA) + практический опыт

- Docker для начинающих + практический опыт

- Kubernetes для начинающих + практический опыт

- Terraform для начинающих + практический опыт

- Практика для вхождения в IT (Linux, Docker, git, Jenkins)

Часто задаваемые вопросы — Давайте зашифруем

Последнее обновление: | Посмотреть всю документацию

Этот FAQ разделен на следующие разделы:

- Общие вопросы

- Технические вопросы

Какие услуги предлагает Let’s Encrypt?

Let’s Encrypt — это глобальный центр сертификации (ЦС). Мы позволяем людям и организациям по всему миру получать, обновлять и управлять сертификатами SSL/TLS. Наши сертификаты могут использоваться веб-сайтами для обеспечения безопасных соединений HTTPS.

Наши сертификаты могут использоваться веб-сайтами для обеспечения безопасных соединений HTTPS.

Let’s Encrypt предлагает сертификаты проверки домена (DV). Мы не предлагаем проверку организации (OV) или расширенную проверку (EV) главным образом потому, что мы не можем автоматизировать выдачу сертификатов этих типов.

Чтобы начать использовать Let’s Encrypt, посетите нашу страницу «Начало работы».

Сколько стоит использование Let’s Encrypt? Это действительно бесплатно?

Мы не взимаем плату за наши сертификаты. Let’s Encrypt — некоммерческая организация, наша миссия — создать более безопасный и уважающий конфиденциальность Интернет, способствуя широкому распространению HTTPS. Наши услуги бесплатны и просты в использовании, поэтому каждый веб-сайт может использовать HTTPS.

Нам нужна поддержка щедрых спонсоров, грантодателей и частных лиц, чтобы предоставлять наши услуги бесплатно по всему миру. Если вы заинтересованы в поддержке нас, пожалуйста, подумайте о том, чтобы сделать пожертвование или стать спонсором.

В некоторых случаях интеграторы (например, хостинг-провайдеры) взимают номинальную плату, отражающую административные и управленческие расходы, которые они несут для предоставления сертификатов Let’s Encrypt.

Какую поддержку вы предлагаете?

Let’s Encrypt управляется небольшой командой и полагается на автоматизацию для снижения затрат. В этом случае мы не можем предложить прямую поддержку нашим подписчикам. Однако у нас есть несколько отличных вариантов поддержки:

- У нас есть очень полезная документация.

- У нас есть очень активные и полезные форумы поддержки сообщества. Члены нашего сообщества проделывают большую работу, отвечая на вопросы, и на многие из наиболее распространенных вопросов уже даны ответы.

Вот видео, которое нам нравится, о силе большой поддержки сообщества.

Веб-сайт, использующий Let’s Encrypt, занимается фишингом/вредоносным ПО/мошенничеством/… , что мне делать?

Мы рекомендуем сообщать о таких сайтах в Google Safe Browsing и программе Microsoft Smart Screen, которые способны более эффективно защищать пользователей. Вот URL-адреса отчетов:

Вот URL-адреса отчетов:

- https://safebrowsing.google.com/safebrowsing/report_badware/

- https://www.microsoft.com/en-us/wdsi/support/report-unsafe-site-guest

Если вы хотите узнать больше о нашей политике и обосновании, вы можете сделать это здесь:

https://letsencrypt.org/2015/10/29/phishing-and-malware.html

Сертификаты от Let’s Encrypt доверяет моему браузеру?

Для большинства браузеров и операционных систем да. См. список совместимости для более подробной информации.

Выдает ли Let’s Encrypt сертификаты для чего-либо, кроме SSL/TLS для веб-сайтов?

Сертификаты Let’s Encrypt — это стандартные сертификаты проверки домена, поэтому их можно использовать для любого сервера, использующего доменное имя, например веб-серверов, почтовых серверов, FTP-серверов и многих других.

Для шифрования электронной почты и подписи кода требуется другой тип сертификата, который Let’s Encrypt не выдает.

Создает ли Let’s Encrypt или хранит закрытые ключи для моих сертификатов на серверах Let’s Encrypt?

Нет. Никогда.

Никогда.

Закрытый ключ всегда создается и управляется на ваших собственных серверах, а не центром сертификации Let’s Encrypt.

Каков срок действия сертификатов Let’s Encrypt? Как долго они действительны?

Наши сертификаты действительны в течение 90 дней. О том, почему, можно прочитать здесь.

Это никак не настроить, исключений нет. Мы рекомендуем автоматически обновлять сертификаты каждые 60 дней.

Будет ли Let’s Encrypt выдавать сертификаты проверки организации (OV) или сертификаты расширенной проверки (EV)?

Мы не планируем выдавать сертификаты OV или EV.

Могу ли я получить сертификат для нескольких доменных имен (сертификаты SAN или сертификаты UCC)?

Да, один и тот же сертификат может содержать несколько разных имен с использованием механизма альтернативного имени субъекта (SAN).

Выдает ли Let’s Encrypt подстановочные сертификаты?

Да. Выдача подстановочных знаков должна выполняться через ACMEv2 с использованием запроса DNS-01. См. этот пост для получения дополнительной технической информации.

См. этот пост для получения дополнительной технической информации.

Есть ли клиент Let’s Encrypt (ACME) для моей операционной системы?

Доступно большое количество клиентов ACME. Скорее всего, что-то хорошо работает в вашей операционной системе. Мы рекомендуем начать с Certbot.

Да, но не все клиенты поддерживают эту функцию. Certbot делает.

Какие IP-адреса использует Let’s Encrypt для проверки моего веб-сервера?

Мы не публикуем список IP-адресов, которые мы используем для проверки, и эти IP-адреса могут измениться в любое время. Обратите внимание, что теперь мы проверяем с нескольких IP-адресов.

Я успешно обновил сертификат, но на этот раз проверка не прошла — как это возможно?

После того, как вы успешно завершите испытания для домена, результирующая авторизация будет кэширована для вашей учетной записи, чтобы вы могли использовать ее позже. Кэшированные авторизации действуют в течение 30 дней с момента проверки.

Если запрошенный вами сертификат имеет все необходимые кэшированные авторизации, проверка не будет повторяться до тех пор, пока не истечет срок действия соответствующих кэшированных авторизаций.

Почему мой клиент Let’s Encrypt (ACME) должен запускаться в произвольное время?

Мы просим клиентов ACME выполнять стандартные обновления в случайное время, чтобы избежать всплесков трафика в определенное время дня, например, ровно в полночь по Гринвичу или в первую секунду каждого часа или минуты. Когда служба перегружена, клиентам будет предложено повторить попытку позже, поэтому рандомизация времени продления может помочь избежать ненужных повторных попыток.

Где я могу узнать больше о TLS/SSL и PKI в целом?

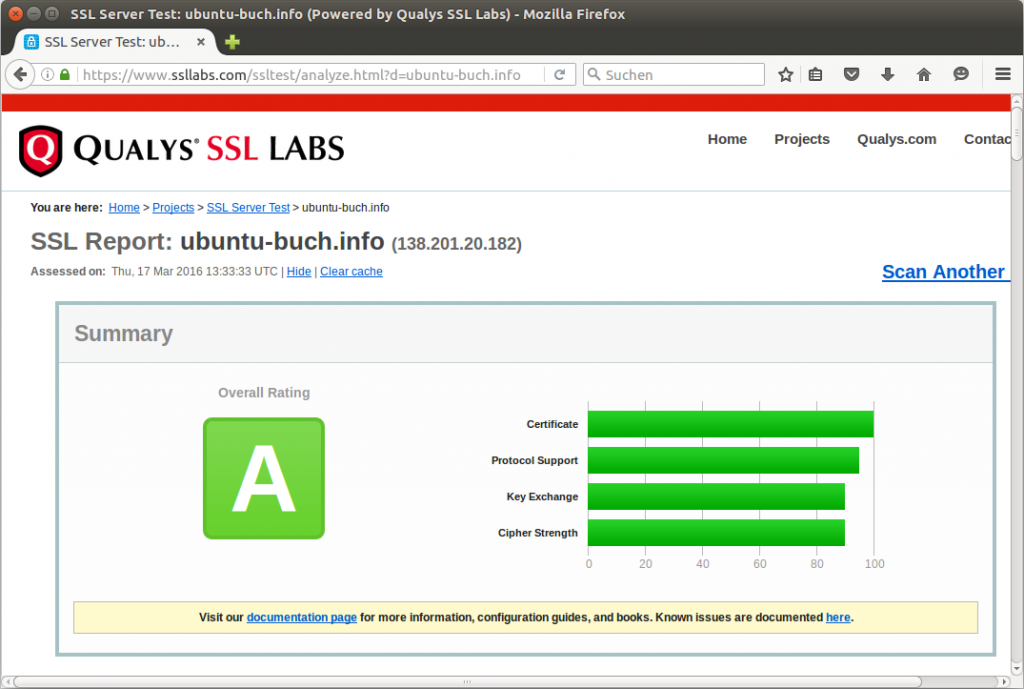

Иван Ристич, давний исследователь и практик в области безопасности, опубликовал руководство по настройке, в котором содержится полезная информация о том, что следует учитывать при настройке конфигурации TLS.

Для более подробной информации мы рекомендуем Bulletproof TLS и PKI, также написанные Ристичем.

Что такое SSL-сертификат Let’s Encrypt??️

Что такое SSL-сертификат Let’s Encrypt?

Как долго действует сертификат?

Типы сертификатов Let’s Encrypt

Каковы ограничения скорости LetsEncrypt?

Как работает Let’s Encrypt?

Преимущества SSL-сертификата Let’s Encrypt

Общие сведения о сертификатах с подстановочными знаками Let’s Encrypt и проверке домена

Заключение

Что такое SSL-сертификат Let’s Encrypt?

Let’s Encrypt — это автоматизированный центр сертификации (ЦС), управляемый ISRG. Он предоставляет сертификаты X.509 для шифрования Transport Layer Security (TLS).

Он предоставляет сертификаты X.509 для шифрования Transport Layer Security (TLS).

Центр сертификации позволяет организациям по всему миру получать, обновлять и управлять сертификатами SSL/TLS. Он используется веб-сайтами для обеспечения безопасных HTTPS-соединений .

Let’s Encrypt автоматически обновляет сертификаты, чтобы уменьшить число ошибок страниц.

Как долго действует сертификат?

Сертификаты Let’s Encrypt — действует 90 дней . Исключений нет. Однако вы можете автоматически продлевать свои сертификаты каждые 60 дней.

Типы сертификатов Let’s Encrypt

SSL-сертификат проверки домена обеспечивает надежное шифрование веб-сайтов. Это удобный вариант для пользователей, которые хотят быстро защитить свой домен.

Сертификаты Let’s Encrypt — это стандартные сертификаты проверки домена.

Вы можете использовать их для любых серверов, таких как веб-серверы, почтовые серверы, FTP-серверы и т. д.

д.

Подстановочный SSL-сертификат может защитить неограниченное количество субдоменов на одном сертификате. Он добавляет звездочку (*) перед именем домена

SSL с подстановочным знаком можно использовать на нескольких серверах.

Вы можете выпустить сертификат Let’s Encrypt Wildcard через ACMEv2, используя вызов DNS-01.

Каковы ограничения скорости LetsEncrypt?

Let’s Encrypt настроил ограничения скорости для обеспечения добросовестного использования.

Пределы следующие:

Сертификатов на зарегистрированный домен Ограничение установлено на 50 сертификатов в неделю.

Ожидание авторизации Ограничение установлено на максимум 300. Превышение лимита может вызвать ошибку.

Заказы Вы можете создать максимум 300 новых заказов на аккаунт за 3 часа.

Имена/Сертификат Ограничьте количество доменных имен, которые вы можете включить в один сертификат.

Ограничение составляет до 100 имен на сертификат.

Ограничение составляет до 100 имен на сертификат.Регистрации/IP-адрес Ограничивает количество регистраций, которые вы можете сделать за определенный период времени. Ограничение составляет 10 аккаунтов на IP-адрес каждые 3 часа. Вы можете создавать не более 500 учетных записей на диапазон IP-адресов в пределах IPv6/48 каждые 3 часа.

Ошибка проверки Ограничение 5 сбоев на учетную запись, на имя хоста, в час.

Как работает Let’s Encrypt?

Протокол ACME Let’s Encrypt определяет, как клиенты взаимодействуют со своими серверами. Целью Let’s Encrypt является автоматическое получение доверенного сертификата веб-браузера.

Для этого ЦС должен проверить запрос сертификата на проверку того, кто контролирует домен . Это достигается запуском клиента управления сертификатами на веб-сервере.

Этот процесс состоит из двух шагов.

Проверка домена

Программное обеспечение клиента должно доказать центру сертификации, что сервер контролирует домены.

Следующие способы подтверждения контроля над доменом:

- Предоставление записи DNS под доменным именем.

- Предоставление HTTP-ресурса с общеизвестным URI на доменном имени.

При первом взаимодействии с Let’s Encrypt клиент генерирует уникальный токен (ключ). Он инициирует DNS-запрос для получения ключа, полученного из этого токена.

ЦС также предоставляет клиенту одноразовый номер для подписи с помощью своей пары закрытых ключей.

После того, как клиент завершил шаги проверки, центр сертификации проверяет ключ. Если ключ правильный, клиент подтвердил контроль над доменом. Сервер подпишет и вернет сертификат.

Клиент идентифицируется с помощью открытого ключа и имеет право управлять сертификатом.

Выдача и отзыв сертификата

Клиенты могут легко запрашивать, обновлять и отзывать сертификаты с авторизованной парой ключей.

Чтобы получить сертификат для домена, клиенты создают CSR PKCS#10 (запрос на подпись сертификата). CSR включает в себя подпись закрытым ключом, соответствующим открытому ключу.

CSR включает в себя подпись закрытым ключом, соответствующим открытому ключу.

Клиент также подписывает весь CSR авторизованным ключом. Когда ЦС Let’s Encrypt получает запрос, он проверяет обе подписи.

Аналогично отзыву клиент подписывает запрос на отзыв парой ключей. ЦС проверяет запрос.

ЦС публикует информацию об отзыве в каналах отзыва.

Преимущества SSL-сертификата Let’s Encrypt

Бесплатно

Let’s Encrypt бесплатен. Владельцы веб-сайтов могут бесплатно получить доверенный сертификат для своего домена.

Автоматический

Программное обеспечение, работающее на вашем веб-сервере, может автоматически генерировать, устанавливать и обновлять сертификаты SSL.

Легкий

Let’s Encrypt легко установить на любой сервер. Нет необходимости в дополнительной учетной записи, оплате или подтверждении электронной почты.

Безопасность

Let’s Encrypt реализует передовые методы безопасности транспортного уровня (TLS).

Прозрачный

Все выданные сертификаты публично регистрируются, чтобы их мог проверить любой желающий.

Открыть

Протокол автоматической выдачи и обновления опубликован как открытый стандарт для принятия другими.

Конечно, вот переписанный контент с маркированным списком, отформатированным в коде Markdown:

Понимание Let’s Encrypt Wildcard Certificates и Проверка домена

Let’s Encrypt — уважаемый центр сертификации, который бесплатно предоставляет SSL-сертификаты, позволяя веб-сайтам создавать безопасные соединение через HTTPS, которое шифрует данные, передаваемые посетителям и от них. Кроме того, Let’s Encrypt предоставляет групповые сертификаты, которые позволяют защитить все поддомены домена с помощью одного сертификата, упрощая управление сертификатами SSL и их обслуживание.

Чтобы создать подстановочный сертификат, вы можете использовать инструмент Certbot от Let’s Encrypt, который автоматизирует получение и установку SSL-сертификатов. Подтверждение права собственности на домен является важной частью выдачи SSL-сертификата. Let’s Encrypt требует, чтобы вы подтвердили право собственности на домен, добавив запись DNS TXT в настройки DNS вашего домена.

Подтверждение права собственности на домен является важной частью выдачи SSL-сертификата. Let’s Encrypt требует, чтобы вы подтвердили право собственности на домен, добавив запись DNS TXT в настройки DNS вашего домена.

После подтверждения владения доменом и получения подстановочного сертификата Let’s Encrypt вы можете установить его на свой веб-сервер, чтобы включить HTTPS для своего веб-сайта и обеспечить надежное шифрование данных ваших посетителей. Использование HTTPS и получение SSL-сертификата от доверенного органа, такого как Let’s, может повысить безопасность вашего веб-сайта и повысить рейтинг вашего сайта в поисковых системах.

Заключение

Let’s Encrypt является крупнейшим в мире центром сертификации, используемым более чем 260 миллионами веб-сайтов. Он поддерживается большинством браузеров и операционных систем.

Многие платформы CMS, такие как Squarespace, WordPress и Wix, предоставляют Let’s Encrypt своим клиентам.

Вы также можете установить бесплатный SSL-сертификат Let’s Encrypt на CloudPanel одним щелчком мыши!

Для обеспечения совместимости сертификатов определите, поддерживает ли платформа сертификат ISRG «ISRG Root X1».