Про поддержку сайтов с национальными сертификатами в Яндекс Браузере / Хабр

Очень много вопросов по этой теме. Оно и понятно: информации мало, противоречивых интерпретаций много. Для нас тема защиты соединений с сайтами близка. Мы пишем на Хабре об этом уже лет восемь. Например, в своё время мы первыми поддержали DNSCrypt прямо в браузере, первыми начали предупреждать о неизвестных корневых сертификатах в системе, первыми включили шифрование трафика для незащищенных Wi-Fi-сетей.

Поэтому сегодня мы расскажем сообществу о происходящем чуть более подробно. Тем, кто очень спешит и хочет получить короткие ответы, достаточно прочитать начало поста. Поехали.

Коротко о главном

- Национальный удостоверяющий центр выдаёт сертификаты на домены только тех организаций, которые явно это запросили. Полный список этих доменов публично доступен по адресу www.gosuslugi.ru/tls.

- Яндекс Браузер применяет национальные сертификаты не для всего рунета, а только на тех сайтах, которые есть в списке на www.

gosuslugi.ru/tls. Попытка применить сертификат на других доменах приведёт к стандартной ошибке и недоступности сайта для пользователя.

gosuslugi.ru/tls. Попытка применить сертификат на других доменах приведёт к стандартной ошибке и недоступности сайта для пользователя. - Национальные сертификаты используют общепринятую открытую криптографию и работают по стандартным правилам (это обычный RSA с длинным ключом, ровно такой же, какой выписывают другие центры сертификации).

- Мы работаем над поддержкой стандарта Certificate Transparency и планируем создать публичный лог, в который будут вноситься все выпускаемые национальным центром сертификаты. Мы надеемся, что другие представители индустрии поддержат эту инициативу и запустят дополнительные публичные логи. Это позволит добиться прозрачности в работе с национальными сертификатами.

Подробнее о проблеме

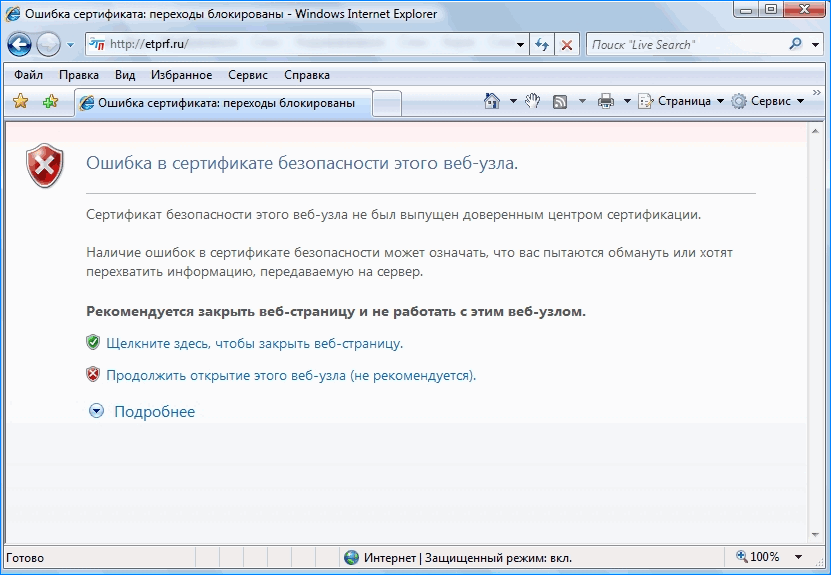

Как вы можете знать, ряд российских сайтов уже столкнулись с отзывом выданных TLS-сертификатов. Напомню, что наличие действующего авторитетного сертификата жизненно важно для любого сайта, который работает с данными пользователей. Без сертификата невозможно удостовериться, что данные передаются именно тому сайту, который указан в адресной строке браузера, а не подделке злоумышленников. Как следствие, любой современный браузер не пускает пользователей на сайт, если его сертификат отозван (это нормальное, ожидаемое поведение).

Без сертификата невозможно удостовериться, что данные передаются именно тому сайту, который указан в адресной строке браузера, а не подделке злоумышленников. Как следствие, любой современный браузер не пускает пользователей на сайт, если его сертификат отозван (это нормальное, ожидаемое поведение).

Проблема в том, что российским сайтам всё сложнее получить такой сертификат. Удостоверяющие центры всё чаще отзывают ранее выданные сертификаты и отказывают в их выдаче. Да, сайты могут начать использовать самоподписанные сертификаты. Но к ним нет и не будет никакого доверия со стороны браузеров из-за отсутствия контроля в их выдаче и применении. А значит, проблема с доступом к сайтам никуда не денется.

К чему это может привести? Вот несколько вариантов:

- Пользователям придётся передавать свои личные данные по протоколу http, то есть без шифрования, в явном виде (такие данные легко похитить на любом участке сети между сайтом и пользователем).

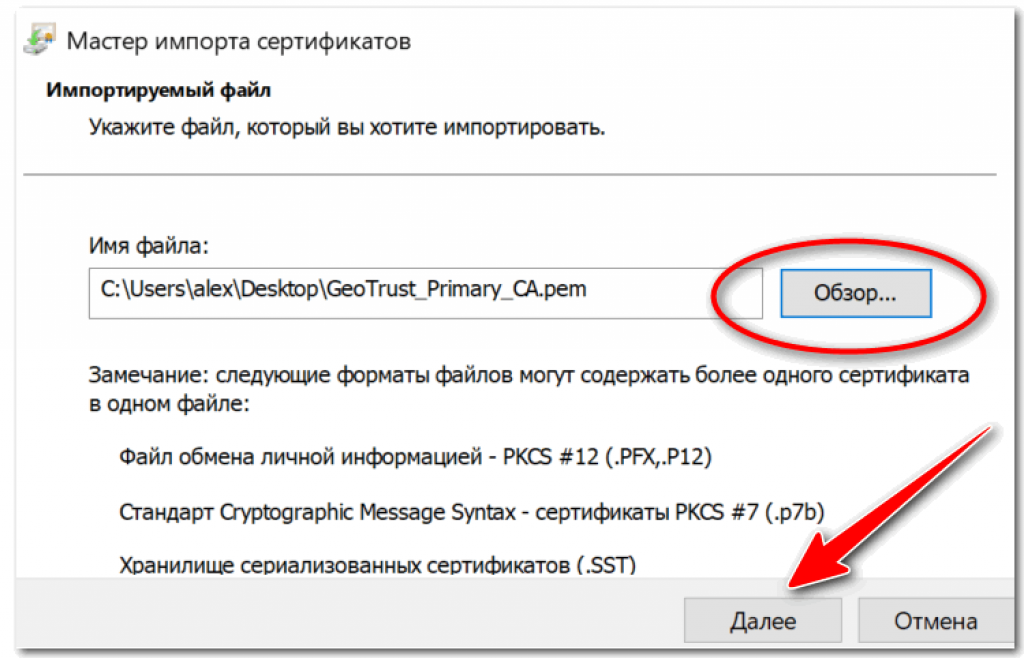

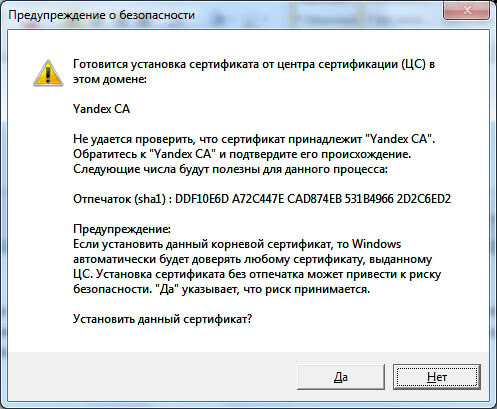

- Потребуется для каждого сайта как-то находить и устанавливать на компьютер его недоверенный корневой сертификат, чтобы браузеры перестали «ругаться» на самоподписанные сертификаты.

При этом ни у браузеров, ни у пользователей не будет никакого контроля за их применением. Например, несколько лет назад мы уже рассказывали о злоумышленниках, которые вмешиваются в трафик пользователей, тайно устанавливая корневые сертификаты на компьютер. Так что этот вариант крайне опасен.

При этом ни у браузеров, ни у пользователей не будет никакого контроля за их применением. Например, несколько лет назад мы уже рассказывали о злоумышленниках, которые вмешиваются в трафик пользователей, тайно устанавливая корневые сертификаты на компьютер. Так что этот вариант крайне опасен. - Теоретически браузеры могли бы прекратить проверять сертификаты. Но на практике никто на такое не пойдёт, потому что это равноценно переходу на http. Сертификаты без контроля не имеют смысла. Например, по этой причине мы сознательно вырезали из нашего браузера флаг —ignore-certificate-errors, который поддерживается в проекте Chromium. Потому что это опасно.

- Ещё есть вариант отказаться от использования интернета для всех сценариев, где есть риск перехвата данных.

Вряд ли можно назвать какой-либо из этих вариантов приемлемым.

Описание текущего решения

Есть альтернативная инициатива — создать национальные удостоверяющие центры (НУЦ) и поддержать их корневые сертификаты в браузерах.

Первый такой НУЦ уже появился — на базе Госуслуг. Сейчас он работает так:

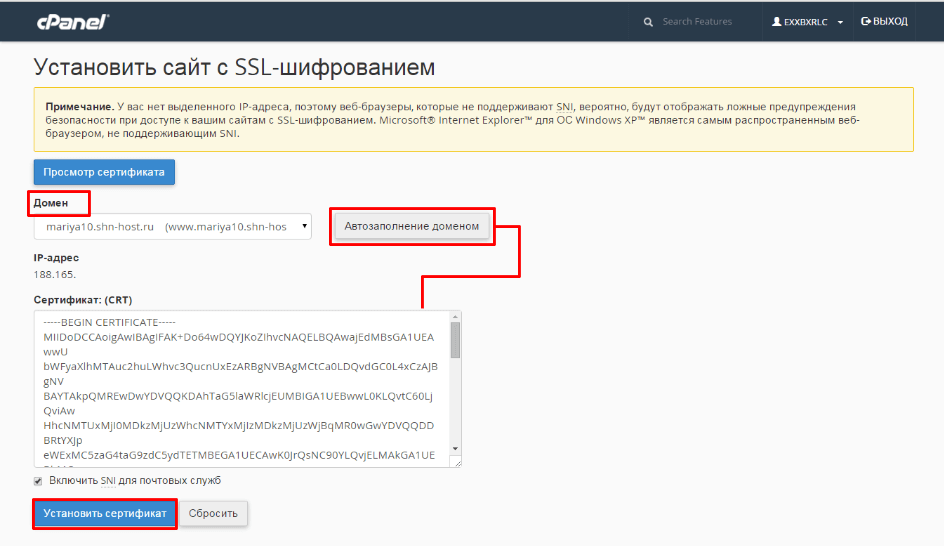

- Юридическое лицо (владелец сайта) отправляет подписанную заявку на Госуслуги.

- Госуслуги проверяют принадлежность домена.

- В случае успеха помещают домен в публичный список, который доступен всем по адресу www.gosuslugi.ru/tls.

- НУЦ выписывает сертификат на сайт. Это обычный RSA с длинным ключом, ровно такой же, какой выписывают другие центры сертификации. Дальше ключи можно использовать как обычные TLS-сертификаты. То есть всё работает согласно общепринятой открытой криптографии и по известным правилам.

Конечно же, это решение не заработало бы без поддержки браузеров. Мы признали неполный авторитет сертификатов НУЦ в Яндекс Браузере в версиях для Windows и Android.

Неполный авторитет — это значит, что сертификаты НУЦ будут признаваться только для тех доменов, которые помещены в публичный список на gosuslugi.ru/tls. Если посещаемого сайта нет в этом списке, то попытка применить новый сертификат приведёт к стандартной ошибке и не даст посетить сайт. И нет, нельзя выпустить сертификат по маске так, чтобы покрыть все домены второго уровня (например, все *.ru) — на стороне Браузера такое просто не заработает. Кроме того, все входящие к нам изменения этого списка будут проходить через контроль явных ошибок. Если очень грубо, то это первый шаг к Certificate Transparency, чтобы обеспечить аудируемость процедуры выдачи сертификатов.

Наши планы

Текущее решение, конечно же, требует развития. Основной способ завоевания доверия к центру сертификации — это открытость. И здесь мы планируем несколько вещей.

Прежде всего, хотим организовать рассылку уведомлений в Яндекс Вебмастере тем владельцам сайтов, для которых зафиксирован выпуск сертификатов.

Наша более глобальная инициатива — поддержать стандарт Certificate Transparency (CT) и поднять публичный лог, в который НУЦ будет записывать выпущенные сертификаты. Если посещаемого пользователем сайта не будет в этом логе, то браузер выдаст ошибку ERR_CERTIFICATE_TRANSPARENCY_REQUIRED и не даст его открыть.

Мы хотим, чтобы наш Браузер проверял сертификаты не по одному, а по нескольким независимым друг от друга публичным логам, поэтому призываем других участников рынка присоединиться к инициативе и поднять дополнительные логи по стандарту CT.

Публичные логи позволят владельцам сайтов в любой момент времени проверить, выпускались ли сертификаты для их доменов. Более того, мы надеемся на появление внешнего аудита, который будет мониторить логи на предмет расхождений. Для удобства внешнего аудита мы хотим запустить аналог инструмента developers.facebook.com/tools/ct.

Большая просьба: если вы знаете, как сделать лучше, — приходите, советуйте. Хотите покритиковать решения — критикуйте и предлагайте улучшения.

P. S. Пока оформлял этот пост, прилетела новость: центр сертификации DigiCert, обслуживающий около 50 тыс. российских сайтов, ограничил им выдачу сертификатов.

Update. Опубликовали на Гитхабе исходный код, который позволяет добавить поддержку сайтов с национальными сертификатами в любой браузер на основе Chromium.

защита от недоверенных сертификатов. Справка

В рамках комплексной защиты Protect Браузер проверяет сертификаты сайтов. Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование ваших данных, Яндекс Браузер предупреждает об этом.

- Зачем нужен сертификат сайта

- Чем опасен недоверенный сертификат

- Блокировка сайтов с недоверенными сертификатами

- Возможные причины блокировки

- Если автор сертификата неизвестен

- Если сертификат установлен программой

- Пожаловаться на фишинговый сайт

Ваши личные или платежные данные при отправке на сайт должны быть защищены. В интернете сайты используют для безопасного соединения протокол HTTPS. Он включает асимметричный алгоритм шифрования, когда данные зашифровываются с помощью открытого ключа и расшифровываются с помощью закрытого ключа. Для каждого сеанса связи Браузер заново генерирует закрытый ключ и передает его на сайт с мерами предосторожности, исключающими кражу.

Он включает асимметричный алгоритм шифрования, когда данные зашифровываются с помощью открытого ключа и расшифровываются с помощью закрытого ключа. Для каждого сеанса связи Браузер заново генерирует закрытый ключ и передает его на сайт с мерами предосторожности, исключающими кражу.

Однако, если вы попадете на фишинговый сайт, он может получить закрытый ключ и затем расшифровать ваши данные. Для защиты от фишинга сайты используют цифровые сертификаты, выданные специальными удостоверяющими центрами. Сертификат гарантирует, что ключи действительно принадлежат владельцу сайта.

Вы можете оказаться на фишинговом сайте или ваши данные окажутся без должной защиты на оригинальном сайте (например, если у сайта истек срок действия сертификата). В результате злоумышленники могут:

Перехватить или подменить ваши личные данные, а также прочитать переписку.

Получить ваши платежные данные (номер карты, имя владельца, срок действия и CVV2) и использовать их для кражи денег с вашего счета.

Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование, в В адресную строку можно вводить поисковые запросы — Браузер сам поймет, что вам нужно.

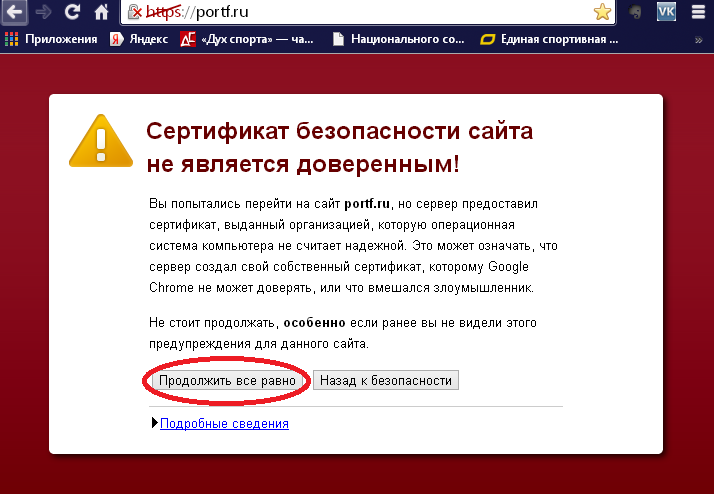

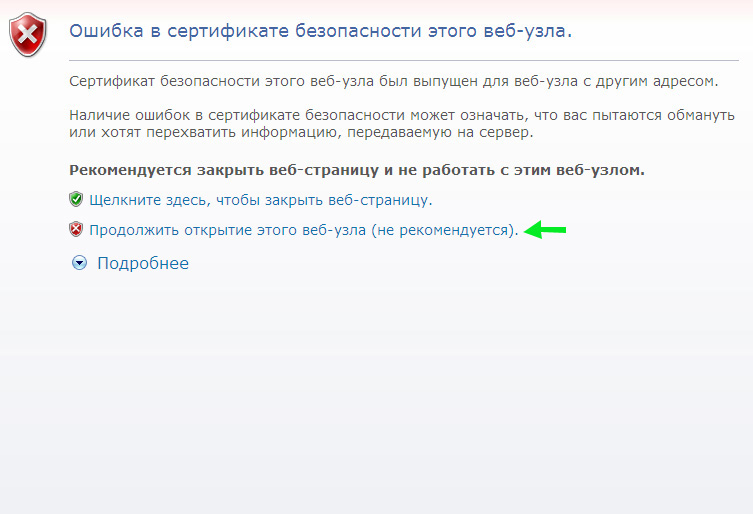

«}}»> появляется значок , а вместо страницы сайта — предупреждение о невозможности установить безопасное соединение. В этом случае вы можете либо отказаться от посещения сайта, либо внести сертификат в список надежных.

Внимание. Делайте это, только если вы полностью уверены в надежности сертификата. Иначе злоумышленники могут получить доступ к вашим личным данным и электронным платежам.

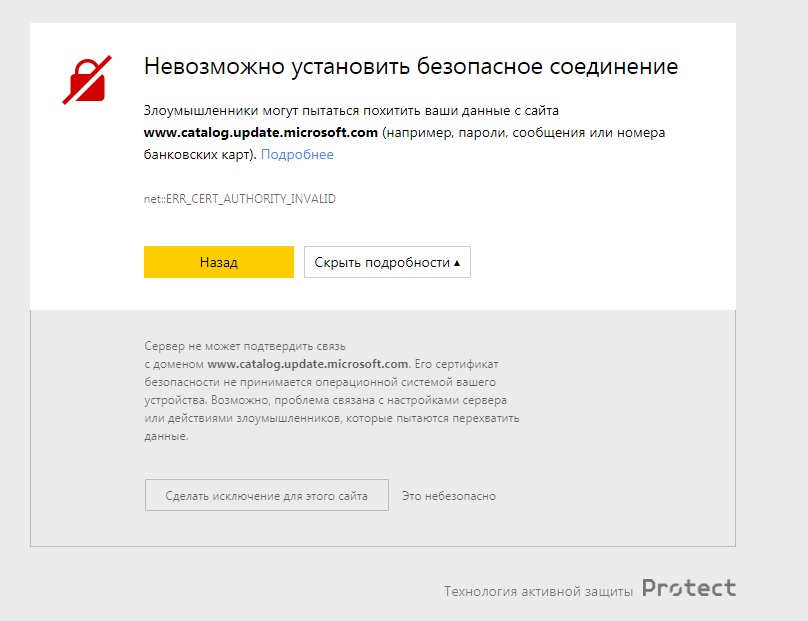

Примечание. Если вы не можете установить безопасное соединение на сервисах Яндекса из-за ошибки ERR_CERT_AUTHORITY_INVALID или ERR_CERT_DATE_INVALID, это означает, что в операционной системе не хватает сертификата. Обновите Windows или импортируйте сертификаты вручную. Подробнее читайте в статьях Ошибка ERR_CERT_AUTHORITY_INVALID и Ошибка ERR_CERT_DATE_INVALID.

Браузер блокирует сайты, у которых есть следующие проблемы с сертификатами:

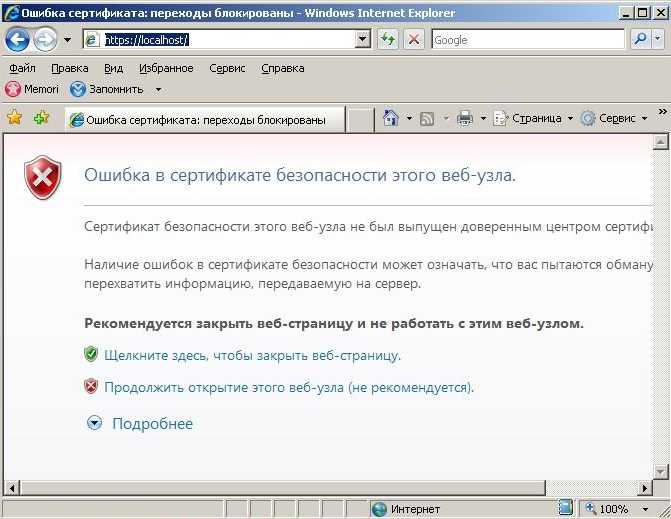

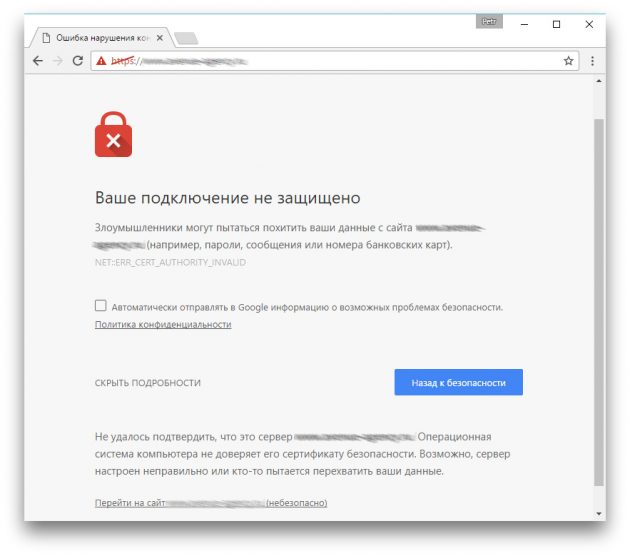

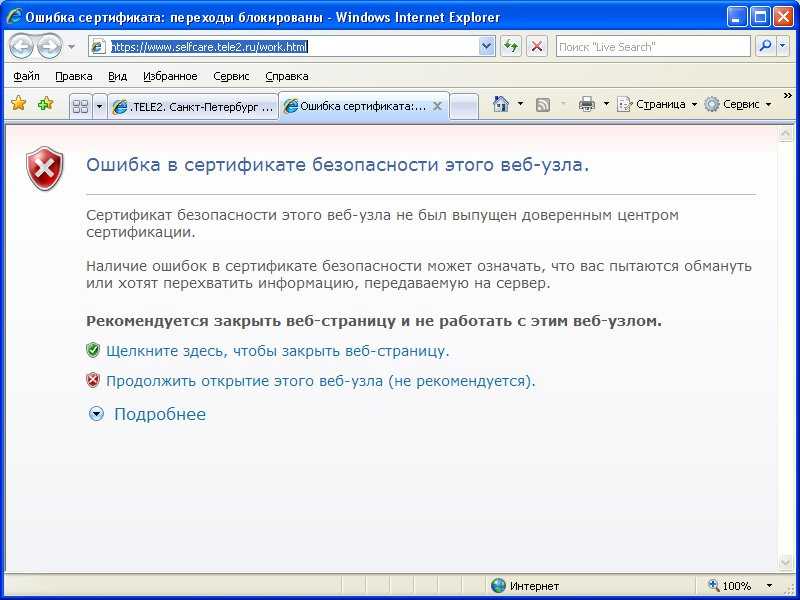

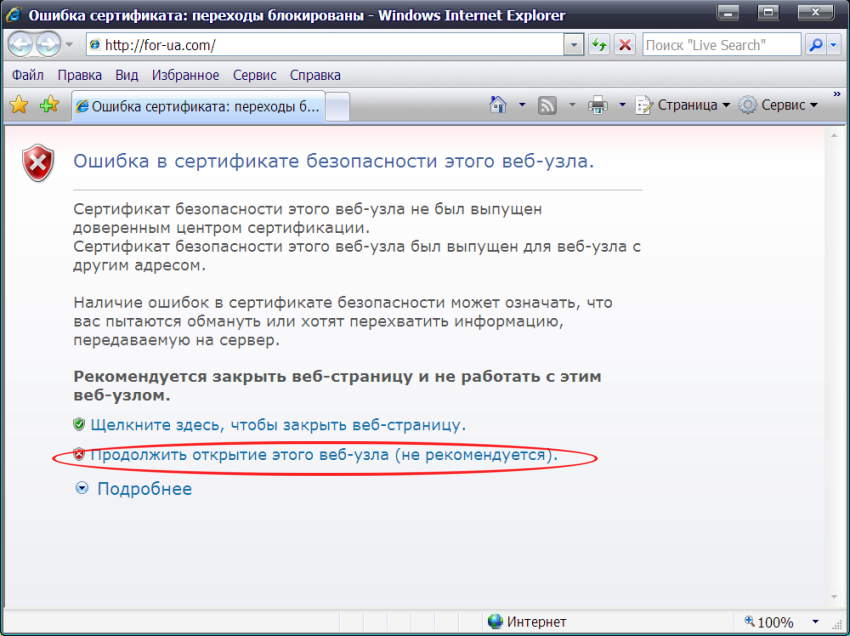

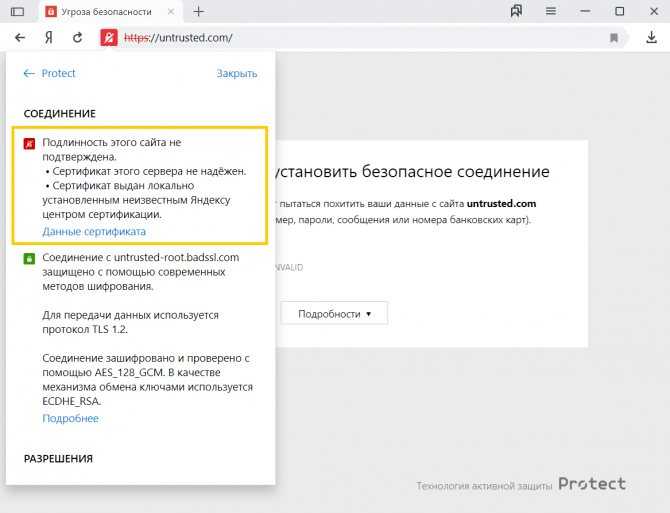

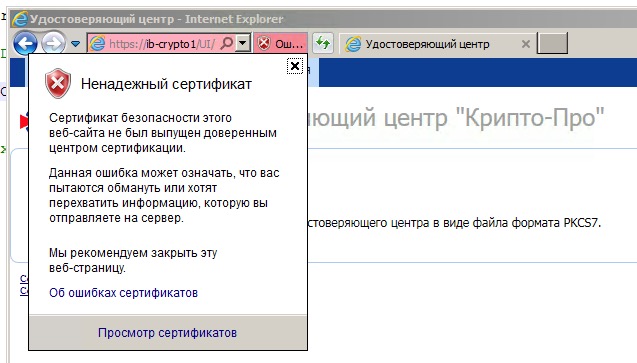

Автор сертификата неизвестен

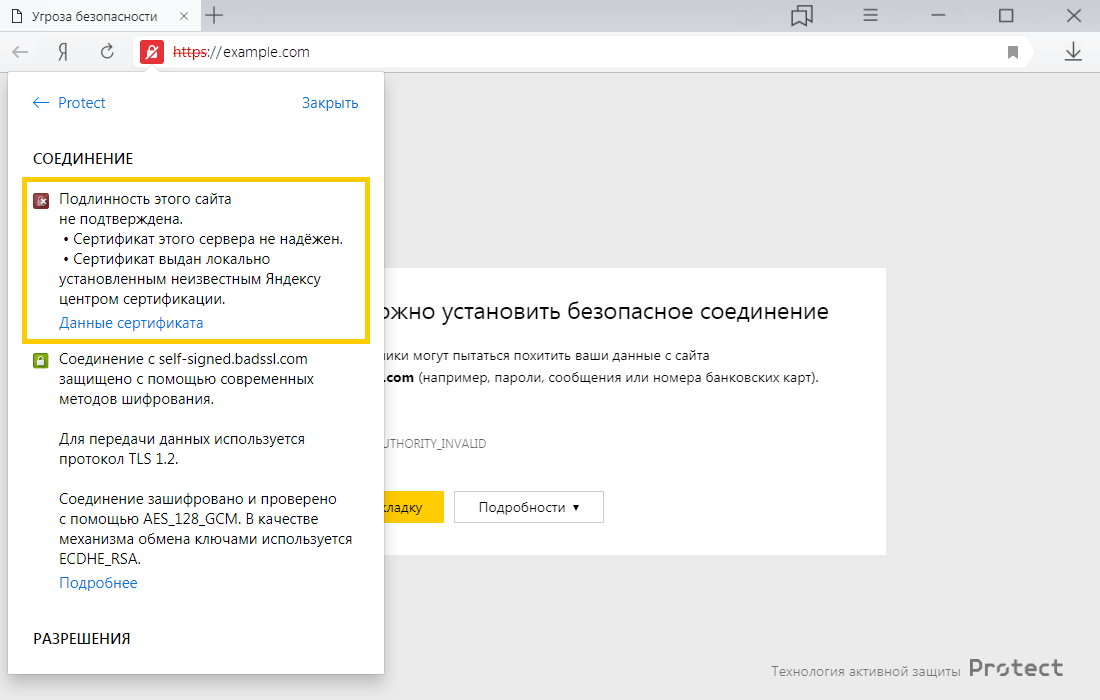

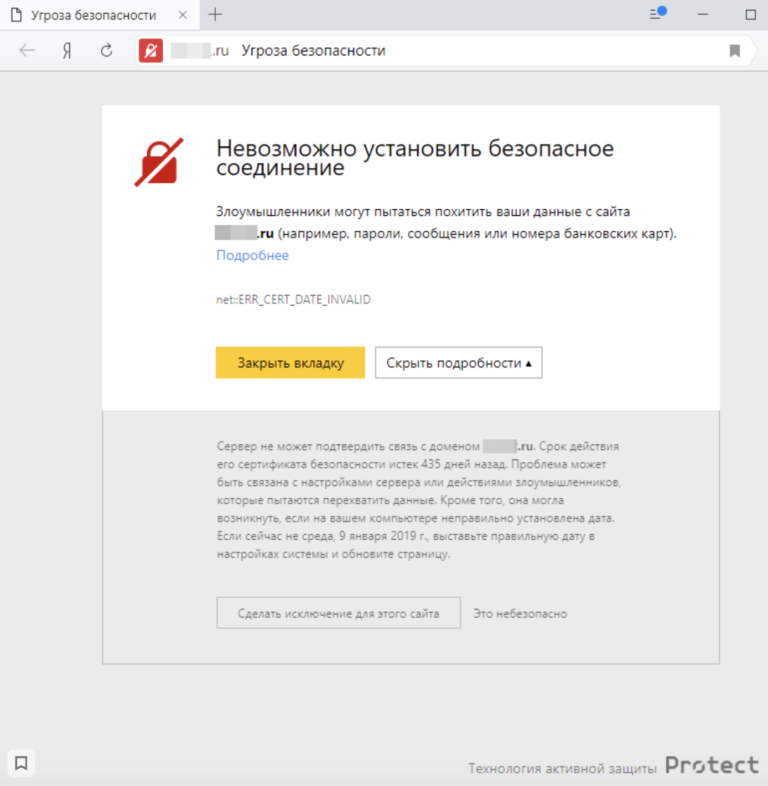

Вы увидите сообщение «Невозможно установить безопасное соединение. Злоумышленники могут пытаться похитить ваши данные (например, пароли, сообщения или номер банковской карты)».

Злоумышленники могут пытаться похитить ваши данные (например, пароли, сообщения или номер банковской карты)».

Подробнее см. раздел Если автор сертификата неизвестен.

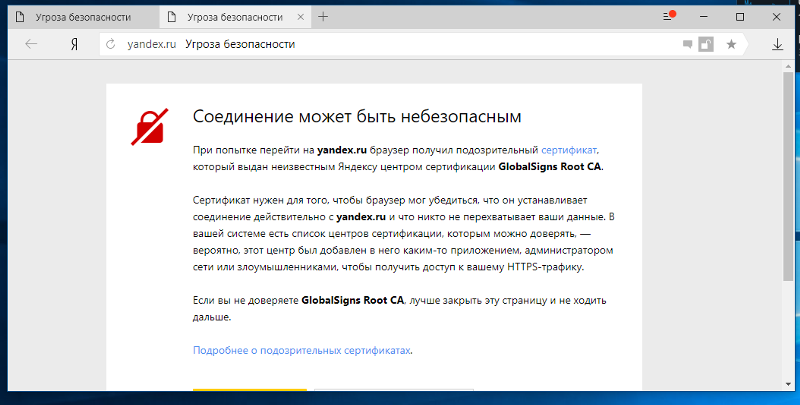

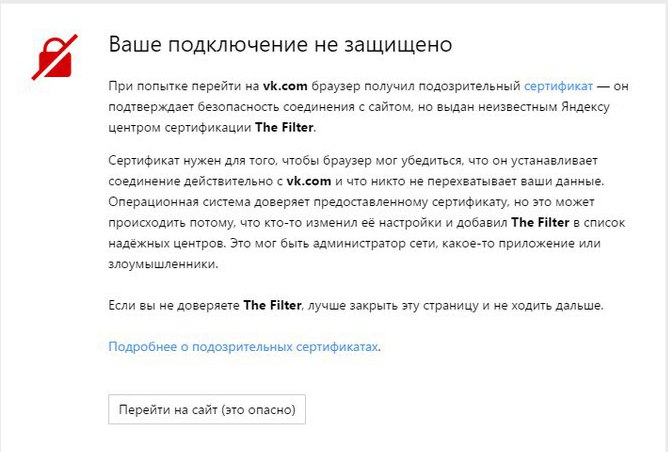

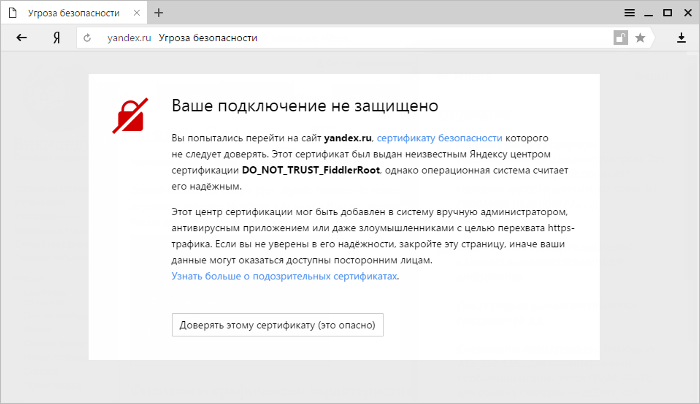

Сертификат установлен специальной программой

Вы увидите сообщение «Вы попытались перейти на сайт example.com, сертификату безопасности которого не следует доверять. Сертификат был выдан неизвестным Яндексу центром сертификации, однако операционная система считает его надёжным…».

Подробнее см. раздел Если сертификат установлен программой.

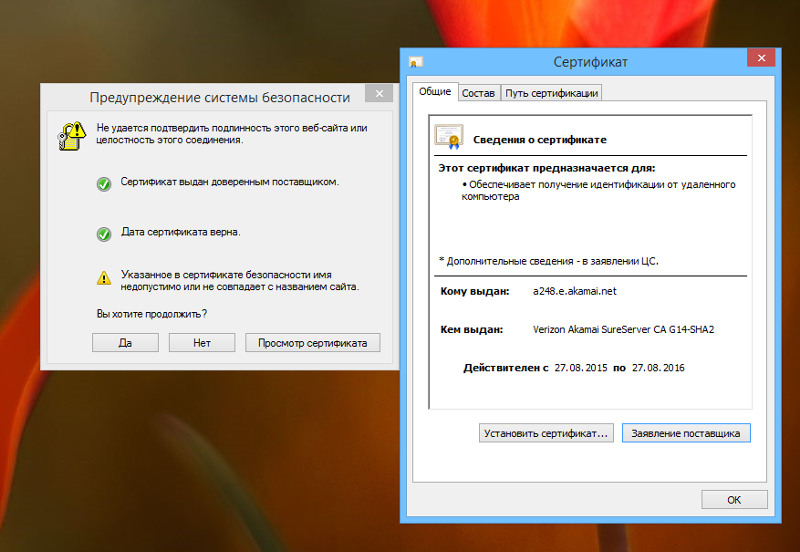

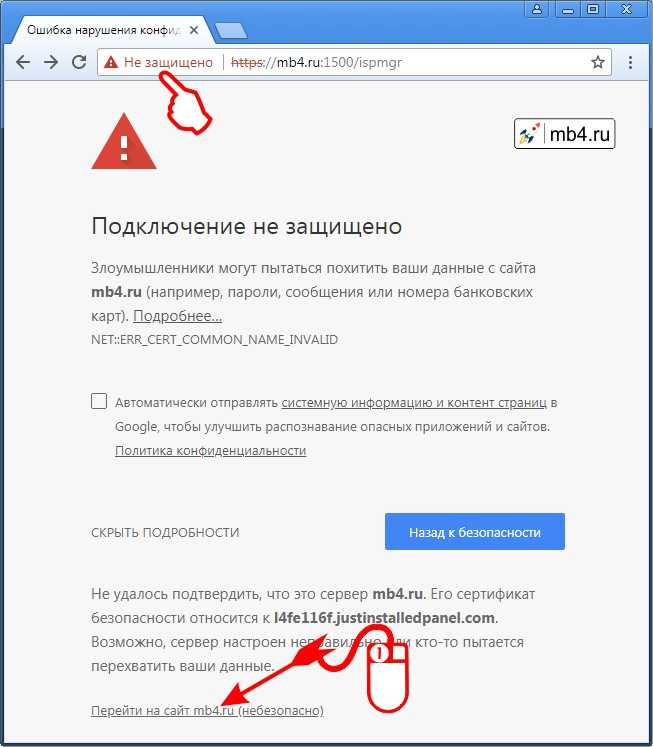

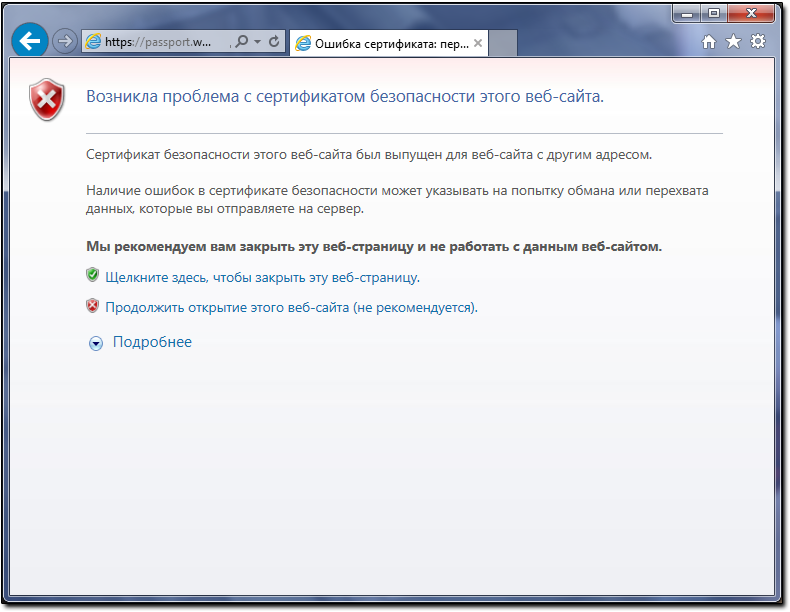

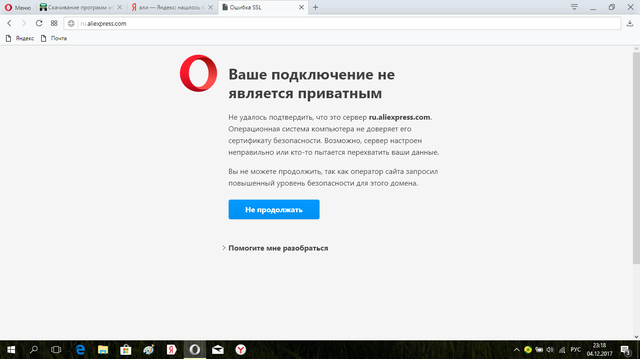

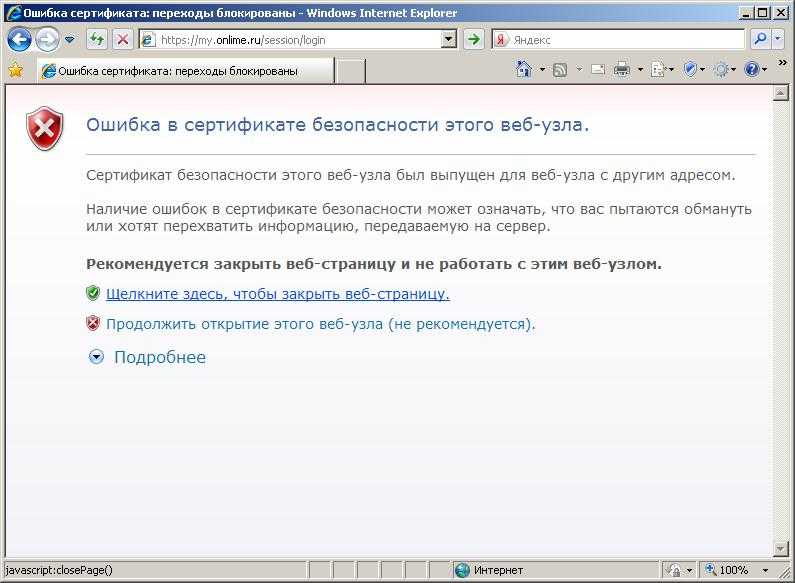

Неверный адрес сайта

Вы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Его сертификат безопасности относится к example1.com. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные».

Значит, сертификат безопасности, хранящийся на сервере, относится не к тому сайту, который вы открываете. Есть вероятность, что вы попали на фишинговый сайт. В этом случае злоумышленники могут перехватить ваши данные.

В этом случае злоумышленники могут перехватить ваши данные.

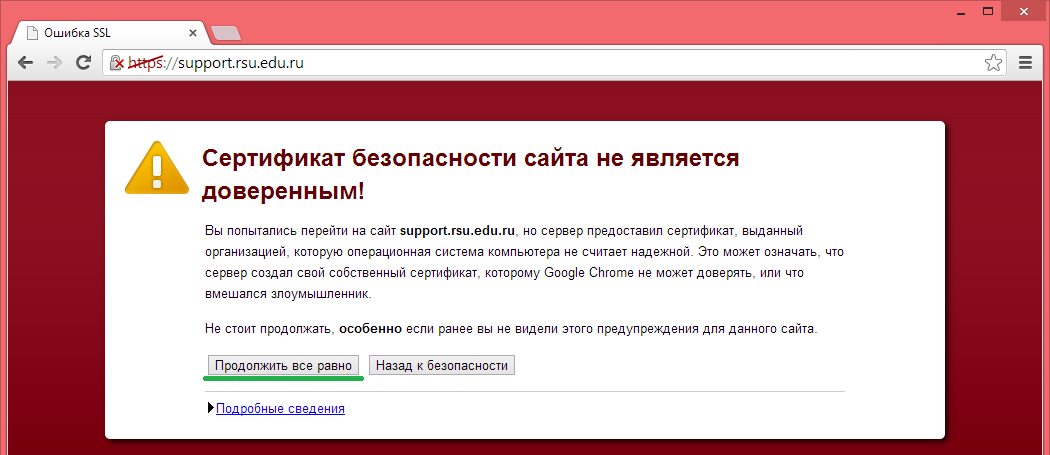

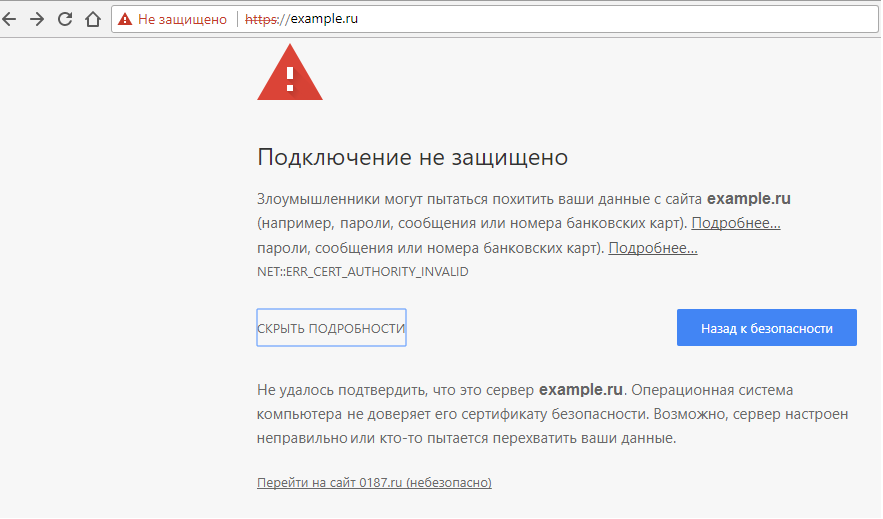

Самозаверенный сертификат

Вы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Операционная система компьютера не доверяет его сертификату безопасности. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные».

Значит, сайт выдал сертификат сам себе. Это вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее см. статью Самозаверенный сертификат.

Недоверенный корневой сертификат

Вы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Операционная система компьютера не доверяет его сертификату безопасности. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные».

Значит, центр, подписавший сертификат, не является доверенным и не может гарантировать подлинность сайта. Это вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее о корневом сертификате см. статью Цепочка доверия.

Подробнее о корневом сертификате см. статью Цепочка доверия.

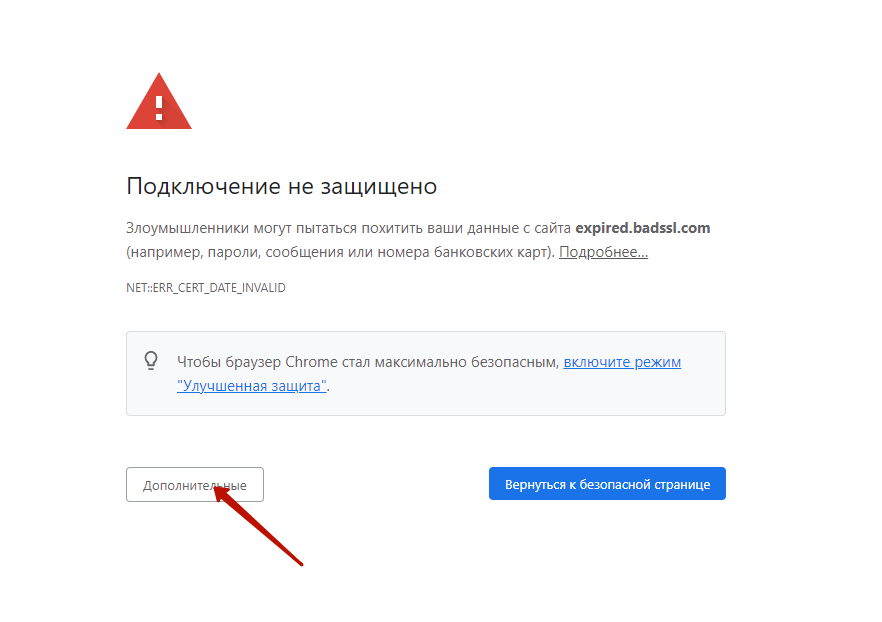

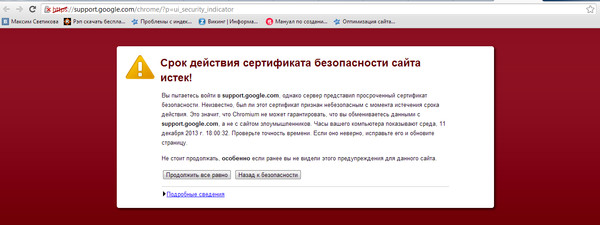

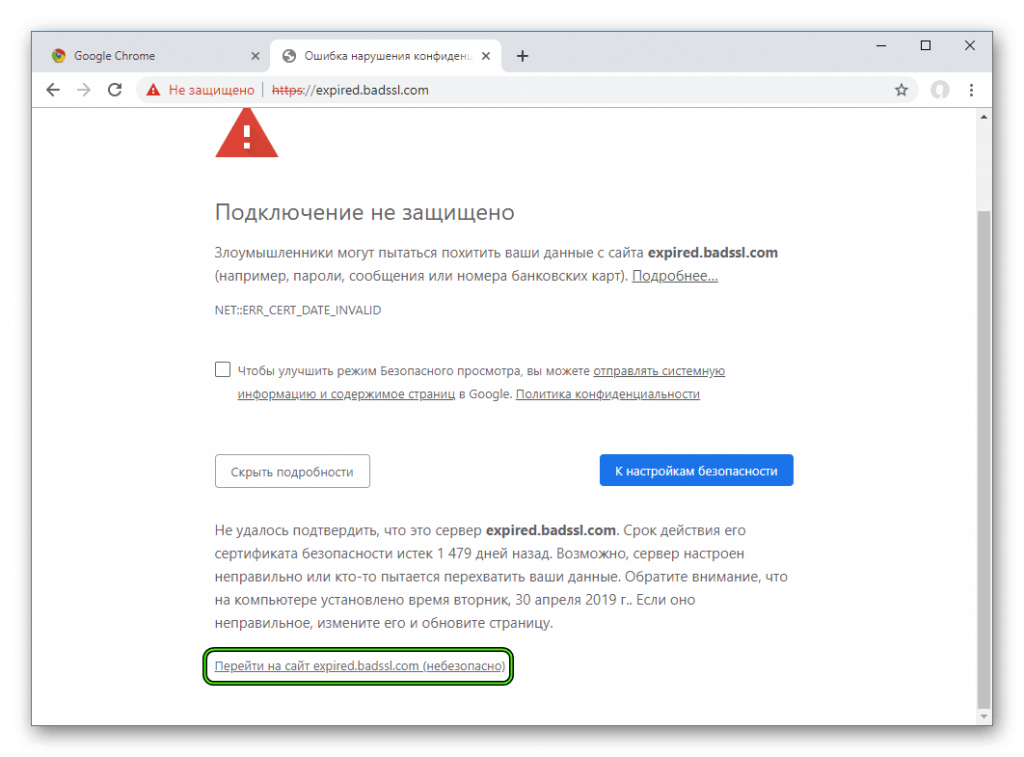

Истек срок действия сертификата

Вы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Срок действия его сертификата безопасности истек <…> дней назад. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные. Обратите внимание, что на компьютере установлено <текущее время>. Если оно неправильное, измените его и обновите страницу».

Если сертификат просрочен, передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Сертификат отозван

Вы увидите сообщение «Обычно сайт example.com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос Браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как его сертификат отозван. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Перейти на сайт example.com невозможно, так как его сертификат отозван. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Значит, сертификат сайта был скомпрометирован и отозван. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Устаревшее шифрование

Вы увидите сообщение «Вы пытаетесь обратиться к серверу в домене example.com, но его сертификат подписан с помощью ненадежного алгоритма (SHA-1 и т. п.). Это значит, что учетные данные безопасности и сам сервер могут быть поддельными. Возможно, вы имеете дело со злоумышленниками».

Если сервер использует устаревший ненадежный алгоритм шифрования, злоумышленники могут перехватить ваши данные. Возрастает вероятность того, что вы попали на фишинговый сайт.

Шифры не поддерживаются

Вы увидите сообщение «Сайт example.com отправил некорректный ответ».

Значит, Браузер не может установить соединение HTTPS, потому что сайт использует шифры, которые Браузер не поддерживает. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Ключ сертификата не совпадает с закрепленным ключом

Вы увидите сообщение «Обычно сайт example.com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос Браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как он использует закрепление сертификата. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Значит, ключ корневого сертификата не совпадает с ключом, закрепленным на сайте. Возможно, злоумышленники пытаются подменить корневой сертификат. В этом случае они могут перехватить ваши данные. Подробнее о закреплении (привязывании) ключа см. статью HTTP Public Key Pinning.

В этом случае они могут перехватить ваши данные. Подробнее о закреплении (привязывании) ключа см. статью HTTP Public Key Pinning.

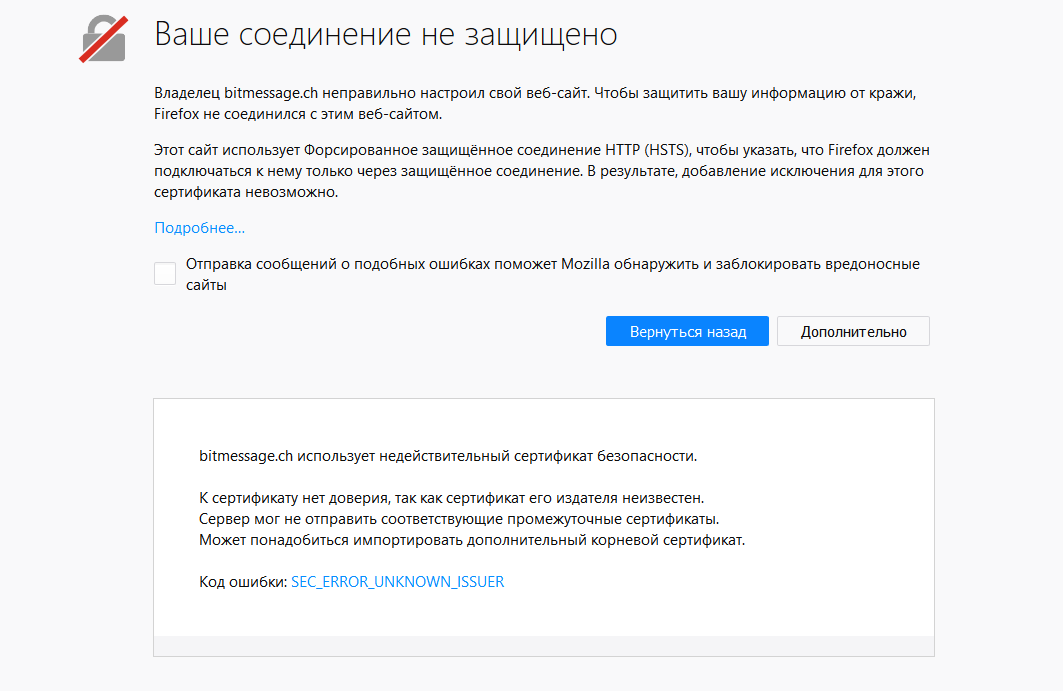

Не удалось включить шифрование при соединении HSTS

Вы увидите сообщение «Обычно сайт example.com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос Браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как он использует HSTS-протокол. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Значит, Браузер не смог включить шифрование и разорвал соединение. Сервер, на котором расположен сайт, обычно использует шифрование, так как на нем включен HSTS-протокол. Отсутствие шифрования может быть признаком хакерской атаки. В этом случае злоумышленники или вредоносное ПО могут перехватить ваши данные.

В этом случае злоумышленники или вредоносное ПО могут перехватить ваши данные.

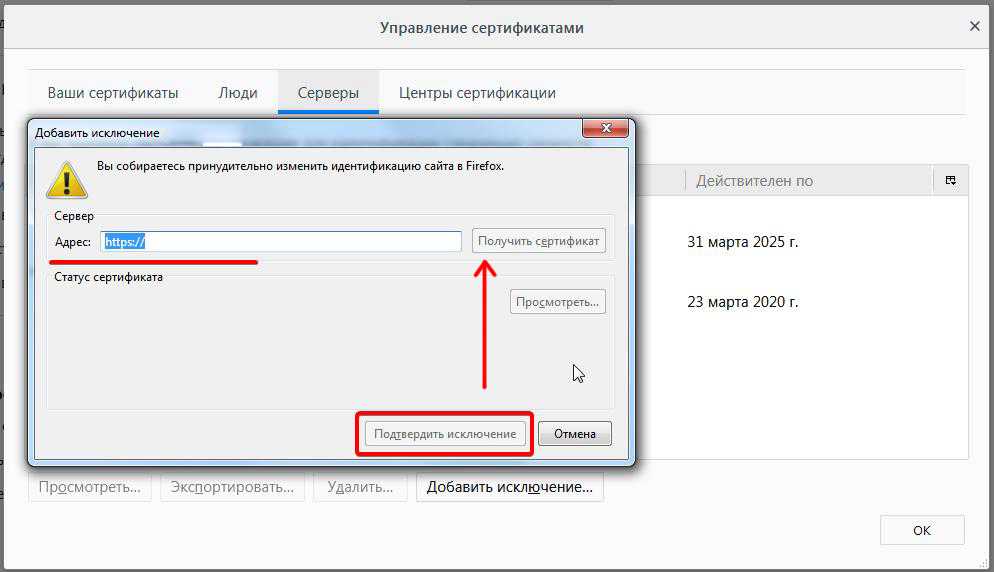

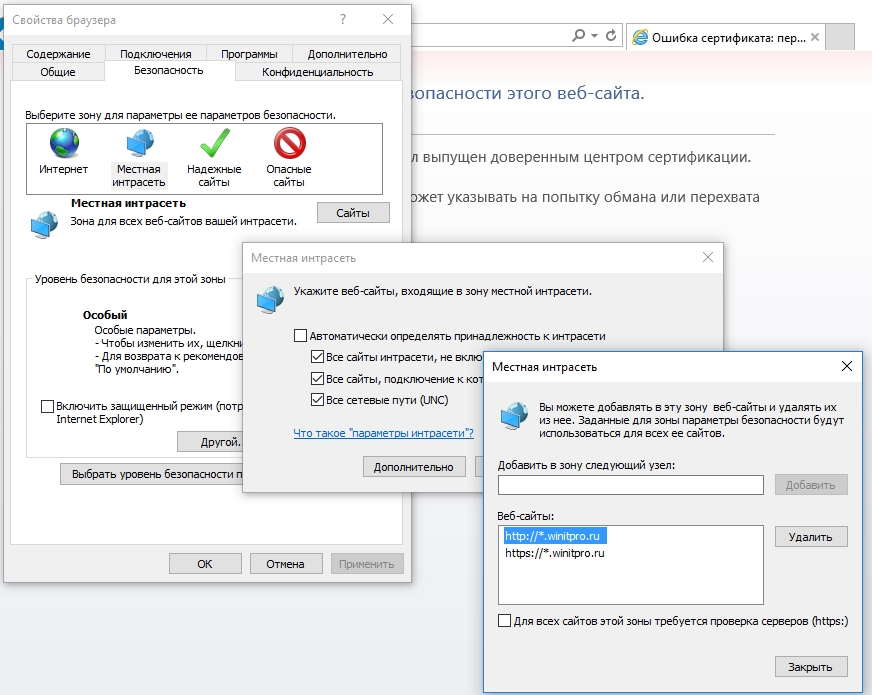

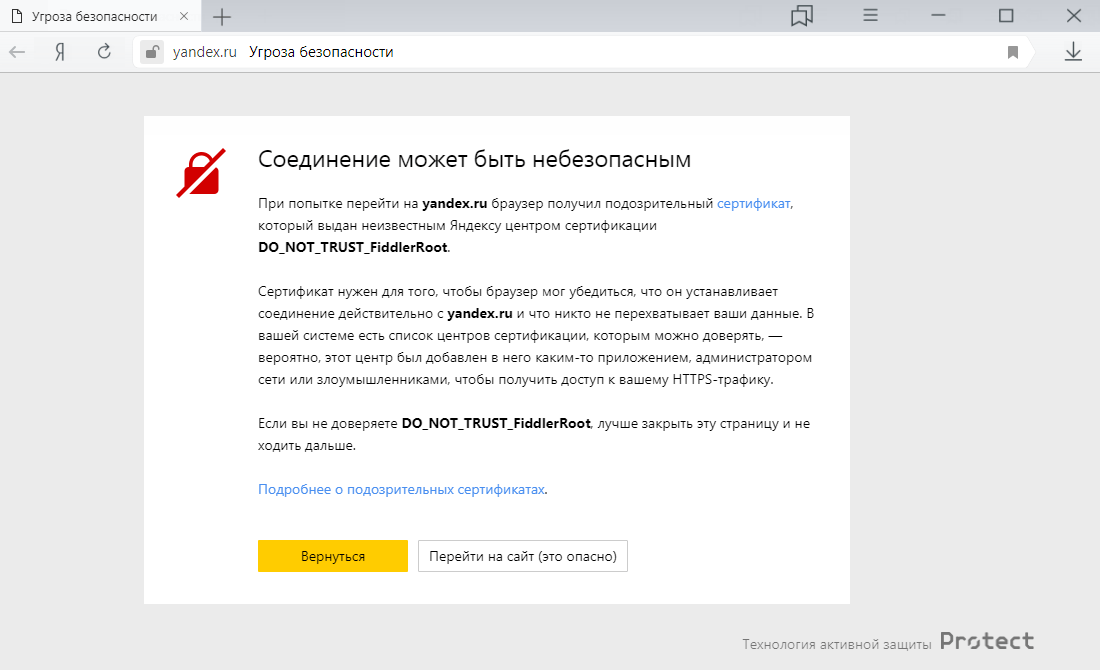

В этом случае либо администратор сети, либо неизвестное лицо установили сертификат. Вы увидите предупреждение:

Вы можете либо отказаться от посещения сайта, либо внести сертификат в список надежных, нажав в диалоге Подробности, а затем Сделать исключение для этого сайта. В списке надежных сертификат будет находиться в течение 30 дней, после чего вам придется снова сделать для него исключение.

Внимание. Нажимайте кнопку Сделать исключение для этого сайта, только если вы уверены в надежности сертификата. Иначе злоумышленники могут получить доступ к вашим личным данным.

Если вы не уверены в надежности сертификата, а посетить сайт вам очень нужно, примите следующие меры безопасности:

Для домашнего компьютера. Обновите антивирус и просканируйте компьютер, чтобы обнаружить вредоносное ПО. Если антивирус найдет и удалит установленный злоумышленником сертификат, предупреждение в Браузере больше появляться не будет.

Если антивирус не удалит подозрительный сертификат, вы можете избавиться от него сами.

Если антивирус не удалит подозрительный сертификат, вы можете избавиться от него сами.Внимание. Будьте осторожны — если сертификат был установлен не вредоносным ПО, а полезной программой, его удаление может привести к нарушению работы системы.

Для служебного компьютера. Для удаления подозрительного сертификата обратитесь к системному администратору. Если он не устанавливал этот сертификат, он его удалит. Если сертификат был установлен администратором, можете нажимать Перейти на сайт. Но учтите, что после этого администратор сможет просматривать ваши личные данные и электронные платежи.

Антивирусы, блокировщики рекламы, программы для мониторинга сети и другие программы могут заменять сертификаты сайта своими. Чтобы расшифровывать трафик, они создают собственный корневой сертификат и устанавливают его в операционную систему, помечая как надежный.

Однако сертификат, установленный специальной программой, не может считаться надежным, потому что не принадлежит доверенному центру сертификации. Возникают следующие опасности:

Возникают следующие опасности:

Ваши данные могут оказаться в распоряжении неизвестных вам людей — разработчиков специальных программ.

Сертификат может быть установлен вредоносным ПО, притворяющимся специальной программой. Сегодня браузеры не умеют проверять подлинность таких сертификатов.

Браузер предупреждает о таких проблемах:

Чтобы посетить сайт:

Выясните, какая программа заменила сертификат. Для этого нажмите на странице предупреждения соответствующую ссылку.

Решите, готовы ли вы доверить свои личные данные изготовителю сертификата:

Если готовы, нажмите Перейти на сайт.

Если не готовы, отключите в программе проверку соединений HTTPS. Вы можете воспользоваться инструкциями для программ:

Антивирус Касперского

ESET NOD32

Dr.Web

AdGuard (помимо программы AdGuard существует одноименное расширение, которое не создает своих сертификатов, поэтому для него проверку отключать не нужно).

Внимание. Отключив проверку HTTPS, вы не останетесь без защиты. Браузер самостоятельно проверяет безопасность загружаемых файлов, блокирует вредоносные страницы и баннеры, использует дополнительную защиту для страниц банков и платежных систем.

Если после отключения проверки HTTPS Браузер продолжает предупреждать о подозрительном сертификате, а программа, установившая сертификат, вам не нужна, попробуйте временно закрыть эту программу.

Если вы столкнулись с подозрительным сайтом, напишите нам о нем через форму.

Написать в службу поддержки

Была ли статья полезна?

Браузеры и проверка сертификатов — SSL.com

Введение

HTTPS (через SSL /TLS) использует шифрование с открытым ключом для защиты сообщений браузера от чтения или изменения при передаче через Интернет. Серверы предоставляют посетителям браузера открытый ключ, который используется для установления зашифрованного соединения для всех последующих обменов данными.

Тем не менее, просто получая рабочий один только открытый ключ не гарантирует, что он (и, соответственно, сервер) действительно принадлежит правильному удаленному предмет (т.е. человек, компания или организация). Человек-в-середине злоумышленники могут манипулировать сетями для обслуживания своих собственных ключей, тем самым подвергая риску любую связь

Браузеры предотвращают это аутентификации HTTPS-серверы, использующие сертификаты, которые являются цифровыми документами, которые связывать открытый ключ к отдельной теме. Привязка подтверждается наличием доверенного Центр сертификации (CA), такие как SSL.com проверять личность потенциальных владельцев сертификатов с помощью автоматических и ручных проверок соответствующих баз данных.

Эти доверительные отношения означают, что безопасность веб-пользователей не является абсолютной; скорее, он требует, чтобы пользователи доверяли браузерам и центрам сертификации для защиты своей безопасности. Поэтому мы считаем, что в интересах каждого пользователя иметь базовое представление о том, как работает проверка сертификатов.

Поэтому мы считаем, что в интересах каждого пользователя иметь базовое представление о том, как работает проверка сертификатов.

Обратите внимание, что процесс проверки сертификата (подробно описан в стандартном документе RFC 5280) довольно запутанный. В этой статье мы попытаемся провести вас по одному пути (браузер, проверяющий SSL хоста /TLS сертификат) и перемещаться мимо сложных деталей, которые несущественны для большинства пользователей.

Сертификаты и формат X.509

Сертификаты являются цифровыми файлами во всех отношениях, что означает, что они должны следовать формату файла для хранения информации (например, подписи, ключи, эмитенты и т. Д.). Пока приватный PKI конфигурации могут реализовывать любой формат для своих сертификатов, пользующихся всеобщим доверием PKIs (то есть те, которым доверяют браузеры) должны соответствовать RFC 5280, который требует использования Х.509 v3 формат.

X.509 v3 позволяет сертификатам включать дополнительные данные, такие как ограничения использования или информацию о политике, как расширенияс каждым расширением либо критический or не критичный, Браузеры могут игнорировать недопустимые или нераспознанные некритические расширения, но они должны обрабатывать и проверять все критические расширения.

Пути сертификации и обработка пути

Центры сертификации используют закрытый ключ для криптографической подписи всех выданных сертификатов. Такие подписи могут безоговорочно доказать, что сертификат был выдан конкретным центром сертификации и что он не был изменен после его подписания.

Центры сертификации устанавливают права собственности на свой подписывающий ключ, имея сертификат, выданный самостоятельно (называемый корень) для соответствующего открытого ключа. ЦС должны соблюдать строго контролируемые и проверенные процедуры для создания, управления и использования корня, а для минимизации подверженности обычно используют корень для выпуска промежуточный сертификаты. Эти промежуточные звенья могут затем использоваться для выдачи сертификатов их клиентов.Браузеры поставляются со встроенным списком доверенных корней. (Это корни из центров сертификации, которые прошли строгие критерии включения браузера.) Чтобы проверить сертификат, браузер получит последовательность сертификатов, каждый из которых подписал следующий сертификат в последовательности, соединяя корень подписывающего CA с сервером. сертификат.

сертификат.

Эта последовательность сертификатов называется путь сертификации. Корень пути называется доверять якорь а сертификат сервера называется лист or конечный объект сертификат.

Путь Строительство

Часто браузерам приходится рассматривать несколько путей сертификации, пока они не найдут действительный для данного сертификата. Несмотря на то, что путь может содержать сертификаты, которые должным образом «связываются» вместе с известным якорем, сам путь может быть отклонен из-за ограничений на длину пути, имя домена, использование сертификата или политику.

Создание и оценка всех возможных путей — это дорогостоящий процесс, выполняемый для каждого нового сертификата, с которым сталкивается браузер. Браузеры реализовали различные оптимизации, чтобы минимизировать количество отклоненных возможных путей, но углубление в такие детали выходит далеко за рамки этой статьи.

Проверка пути

После создания пути сертификации кандидата браузеры проверяют его, используя информацию, содержащуюся в сертификатах. Путь действителен, если браузеры могут криптографически доказать, что, начиная с сертификата, непосредственно подписанного якорем доверия, соответствующий закрытый ключ каждого сертификата использовался для выдачи следующего в пути, вплоть до конечного сертификата.

Путь действителен, если браузеры могут криптографически доказать, что, начиная с сертификата, непосредственно подписанного якорем доверия, соответствующий закрытый ключ каждого сертификата использовался для выдачи следующего в пути, вплоть до конечного сертификата.

Алгоритм валидации пути сертификации

RFC 5280 описывает стандартный алгоритм что браузеры следуют, чтобы проверить путь сертификации сертификатов X.509.

Как правило, браузеры перебирают все сертификаты в пути, начиная с якоря доверия (т. Е. Корневого сертификата), проверяя основную информацию и критические расширения каждого сертификата.

Если процедура завершается с последним сертификатом в пути без ошибок, то путь считается допустимым. Если возникают ошибки, путь помечается как неверный.

Основная обработка сертификата

Независимо от каких-либо расширений, браузеры должны всегда проверять основную информацию о сертификате, такую как подпись или издатель. В следующих разделах показана последовательность проверок, выполняемых браузерами.

1. Браузер проверяет целостность сертификата.

Игровой автомат подпись На сертификате можно проверить с помощью обычной криптографии с открытым ключом. Если подпись недействительна, то сертификат считается измененным после его выдачи и поэтому отклоняется.

2. Браузер проверяет действительность сертификата.

Сертификат срок годности это интервал времени, в течение которого подписывающий центр сертификации гарантирует, что он будет хранить информацию о своем статусе. Браузеры отклоняют любые сертификаты с периодом действия, заканчивающимся до или начинающимся после даты и времени проверки.

3. Браузер проверяет статус отзыва сертификата.

Ожидается, что после выдачи сертификата он будет использоваться в течение всего срока его действия. Конечно, различные обстоятельства могут привести к тому, что сертификат станет недействительным до истечения срока его действия.

Такие обстоятельства могут включать изменение имени субъекта или предполагаемую компрометацию его закрытого ключа. В таких случаях ЦС должен отозвать соответствующий сертификат, и пользователи также доверяют ЦС, чтобы уведомить браузеры о статусе отзыва своих сертификатов.

В таких случаях ЦС должен отозвать соответствующий сертификат, и пользователи также доверяют ЦС, чтобы уведомить браузеры о статусе отзыва своих сертификатов.

RFC 5280 рекомендует ЦС использовать списки отзыва для этой цели.

Списки отзыва сертификатов (CRL)Центры сертификации периодически выпускают подписанный список отозванных сертификатов с отметкой времени, который называется список отзыва сертификатов (CRL). CRL распространяются в общедоступных репозиториях, и браузеры могут получать и просматривать последний CRL CA при проверке сертификата.

Одним из недостатков этого метода является то, что детализация отзыва по времени ограничена периодом выдачи CRL. Браузер будет уведомлен об отзыве только после того, как запланировано обновление всех выпущенных в настоящее время CRL. В зависимости от политики подписывающего ЦС это может занять час, день или даже неделю.

Протокол статуса сертификата онлайн (OCSP)Существуют и другие альтернативные способы получения информации о статусе отзыва, наиболее популярным из которых является Протокол статуса сертификата онлайн (ОМТП).

Описано в стандартном документе RFC6960, OCSP позволяет браузеру запрашивать статус отзыва определенного сертификата с онлайн-сервера OCSP (также называемого отвечать). При правильной настройке OCSP намного быстрее и позволяет избежать проблемы задержки обновления CRL, упомянутой выше. К тому же, OCSP Stapling улучшает производительность и скорость.

4. Браузер проверяет эмитента

Сертификаты обычно связаны с двумя объектами:

- Игровой автомат эмитент, который является лицом, владеющим ключом подписи и

- Игровой автомат предмет, который ссылается на владельца открытого ключа, который подтверждает подлинность сертификата.

Браузеры проверяют, что сертификат эмитент поле такое же, как предмет

Е. Имеют одного и того же эмитента и субъекта.)

Е. Имеют одного и того же эмитента и субъекта.)Обработка ограничений

Формат X.509 v3 позволяет ЦС определять ограничения или ограничения на проверку каждого сертификата и его использование в качестве критических расширений. Каждый сертификат в пути может налагать дополнительные ограничения, которым должны подчиняться все последующие сертификаты.

Ограничения сертификатов редко влияют на обычного пользователя Интернета, хотя они довольно часто встречаются в корпоративных решениях SSL. Функциональные ограничения могут служить нескольким рабочим целям, но их наиболее важное использование — смягчение известных проблем безопасности.

5. Браузер проверяет ограничения имени

Частный (но пользующийся всеобщим доверием) промежуточный ЦС с соответствующим ограничения имени может предоставить организации детальный контроль над управлением сертификатами и их выдачей. Сертификаты могут быть ограничены определенным доменом или деревом доменов (т. Е. Включая поддомены) для доменного имени компании или организации. Ограничения имен часто используются для сертификатов промежуточного ЦС, приобретенных у ЦС, пользующегося всеобщим доверием, чтобы помешать промежуточному ЦС выдавать совершенно действительные сертификаты для сторонних доменов (например,

Ограничения имен часто используются для сертификатов промежуточного ЦС, приобретенных у ЦС, пользующегося всеобщим доверием, чтобы помешать промежуточному ЦС выдавать совершенно действительные сертификаты для сторонних доменов (например, google.com).

6. Браузер проверяет ограничения политики

Политика сертификатов — это юридический документ, опубликованный центром сертификации, в котором подробно описываются процедуры, которым они следуют при выдаче и управлении своими сертификатами. Центры сертификации могут выдавать сертификат в соответствии с одной или несколькими политиками, и ссылки на них включены в каждый выпущенный сертификат, чтобы проверяющие стороны могли оценить эти политики, прежде чем принять решение о доверии этому сертификату.

По юридическим и эксплуатационным причинам сертификаты могут накладывать ограничения на политику, которой они могут подвергаться. Если сертификат содержит критические ограничения политики, браузеры должны проверить их, прежде чем продолжить. (Однако критические политические ограничения редко встречаются в реальном мире и поэтому будут игнорироваться до конца этой статьи.)

(Однако критические политические ограничения редко встречаются в реальном мире и поэтому будут игнорироваться до конца этой статьи.)

7. Браузер проверяет основные ограничения (длина пути)

Формат X.509 v3 позволяет издателям определять максимальную длину пути, которую может поддерживать сертификат. Это обеспечивает контроль над тем, как далеко каждый сертификат может быть помещен в путь сертификации. Это действительно важно — браузеры игнорировали длину пути сертификации, пока исследователь не продемонстрировал в 2009 г. презентация, как он использовал листовой сертификат своего веб-сайта, чтобы подделать действительный сертификат для большого веб-сайта электронной коммерции.

8. Браузер проверяет использование ключа

Расширение «использование ключа» указывает назначение ключа, содержащегося в сертификате. Примеры таких целей включают шифрование, подписи, подписание сертификата и так далее. Браузеры отклоняют сертификаты, нарушая ограничения их использования ключа, например обнаруживая сертификат сервера с ключом, предназначенным только для подписи CRL.

9. Браузер продолжает обрабатывать все оставшиеся критические расширения

После обработки упомянутых выше расширений браузеры приступают к проверке всех оставшихся расширений, которые текущий сертификат определяет как критические, прежде чем перейти к следующему. Если браузер достигает конечного сертификата пути без ошибок, то путь считается действительным. Если возникают какие-либо ошибки, путь помечается как недопустимый и безопасное соединение не устанавливается.

Заключение

Всемирная паутина — это сложная система, состоящая из взаимосвязанных и постоянно развивающихся движущихся частей. Таким образом, безопасность браузера не является решенной проблемой, и мы надеемся, что эта статья дала некоторое представление о сложности даже одного компонента, который мы здесь рассмотрели. Доверие играет важную роль в обеспечении вашей безопасности в Интернете, и по этой причине мы настоятельно рекомендуем вам узнать больше о политике сертификации вашего центра сертификации. (Не стесняйтесь просматривать Политика SSL.com здесь, на самом деле.)

(Не стесняйтесь просматривать Политика SSL.com здесь, на самом деле.)

Спасибо за выбор SSL.com, где, как мы полагаем, безопаснее Интернет это better Интернет.

Браузеры и проверка сертификатов — SSL.com

Введение

HTTPS (через SSL/TLS) использует шифрование с открытым ключом для защиты сообщений браузера от чтения или изменения при передаче через Интернет. Серверы предоставляют посещающим браузерам открытый ключ, который используется для установления зашифрованного соединения для всех последующих обменов данными.

Однако простое получение рабочего открытого открытого ключа не гарантирует, что он (и соответственно сервер) действительно принадлежит правильному удаленному субъект (то есть лицо, компания или организация). Злоумышленники «человек посередине» могут манипулировать сетями, чтобы использовать свои собственные ключи, тем самым ставя под угрозу любой обмен данными.

Браузеры предотвращают это путем аутентификации серверов HTTPS с использованием сертификатов , которые являются цифровыми документами, которые связывают открытый ключ с отдельным субъектом. Привязка подтверждается наличием доверенного центра сертификации (CA), такого как SSL.com, для проверки личности предполагаемых владельцев сертификатов с помощью автоматических и ручных проверок по квалифицированным базам данных.

Привязка подтверждается наличием доверенного центра сертификации (CA), такого как SSL.com, для проверки личности предполагаемых владельцев сертификатов с помощью автоматических и ручных проверок по квалифицированным базам данных.

Это доверительное отношение означает, что безопасность веб-пользователя не является абсолютной; скорее, он требует, чтобы пользователи доверяли браузерам и центрам сертификации для защиты своей безопасности. Поэтому мы считаем, что в интересах каждого пользователя иметь общее представление о том, как работает проверка сертификата.

Обратите внимание, что процесс проверки сертификата (подробно описанный в стандартном документе RFC 5280) довольно сложен. В этой статье мы попытаемся провести вас по одному пути (браузер, проверяющий SSL/TLS-сертификат хоста) и пройти мимо сложных деталей, которые не имеют значения для большинства пользователей.

Сертификаты и формат X.509

Сертификаты являются цифровыми файлами во всех отношениях, что означает, что они должны соответствовать формату файла для хранения информации (например, подписи, ключи, эмитенты и т. д.). В то время как частные конфигурации PKI могут реализовывать любой формат для своих сертификатов, публично доверенные PKI (т. е. те, которым доверяют браузеры) должны соответствовать RFC 5280, который требует использования формата X.509 v3 .

д.). В то время как частные конфигурации PKI могут реализовывать любой формат для своих сертификатов, публично доверенные PKI (т. е. те, которым доверяют браузеры) должны соответствовать RFC 5280, который требует использования формата X.509 v3 .

X.509 v3 позволяет включать в сертификаты дополнительные данные, такие как ограничения использования или информацию о политике, как расширений , причем каждое расширение является либо критическим , либо некритическим . Браузеры могут игнорировать недопустимые или неопознанные некритические расширения, но они обязаны обрабатывать и проверять все критические расширения.

Пути сертификации и обработка путей

Центры сертификации используют закрытый ключ для криптографической подписи всех выпущенных сертификатов. Такие подписи могут безоговорочно доказать, что сертификат был выдан конкретным ЦС и что он не был изменен после подписания.

Центры сертификации устанавливают право собственности на свой ключ подписи, удерживая самовыпущенный сертификат (называемый корневым ) для соответствующего открытого ключа. Центры сертификации должны соблюдать строго контролируемые и проверенные процедуры для создания, управления и использования корня, а для минимизации риска обычно используют корень для выдачи промежуточных сертификатов . Затем эти промежуточные звенья можно использовать для выдачи сертификатов своих клиентов. Браузеры поставляются со встроенным списком доверенных корней. (Это корни из ЦС, которые прошли строгие критерии включения браузера.) Чтобы проверить сертификат, браузер получит последовательность сертификатов, каждый из которых подписал следующий сертификат в последовательности, соединяя корень подписывающего ЦС с сертификатом сервера. сертификат.

Центры сертификации должны соблюдать строго контролируемые и проверенные процедуры для создания, управления и использования корня, а для минимизации риска обычно используют корень для выдачи промежуточных сертификатов . Затем эти промежуточные звенья можно использовать для выдачи сертификатов своих клиентов. Браузеры поставляются со встроенным списком доверенных корней. (Это корни из ЦС, которые прошли строгие критерии включения браузера.) Чтобы проверить сертификат, браузер получит последовательность сертификатов, каждый из которых подписал следующий сертификат в последовательности, соединяя корень подписывающего ЦС с сертификатом сервера. сертификат.

Эта последовательность сертификатов называется путем сертификации . Корень пути называется якорем доверия , а сертификат сервера называется сертификатом листа или конечного объекта .

Создание пути

Часто браузерам приходится рассматривать несколько путей сертификации, пока они не найдут правильный для данного сертификата. Несмотря на то, что путь может содержать сертификаты, которые должным образом соединяются вместе с известным якорем, сам путь может быть отклонен из-за ограничений длины пути, имени домена, использования сертификата или политики.

Несмотря на то, что путь может содержать сертификаты, которые должным образом соединяются вместе с известным якорем, сам путь может быть отклонен из-за ограничений длины пути, имени домена, использования сертификата или политики.

Создание и оценка всех возможных путей — дорогостоящий процесс, выполняемый для каждого нового сертификата, с которым сталкивается браузер. Браузеры реализовали различные оптимизации, чтобы свести к минимуму количество отвергнутых путей-кандидатов, но подробное изучение таких деталей выходит далеко за рамки этой статьи.

Проверка пути

После создания пути сертификации-кандидата браузеры проверяют его, используя информацию, содержащуюся в сертификатах. Путь действителен, если браузеры могут криптографически доказать, что, начиная с сертификата, непосредственно подписанного якорем доверия, соответствующий закрытый ключ каждого сертификата использовался для выдачи следующего в пути, вплоть до конечного сертификата.

Алгоритм проверки пути сертификации

RFC 5280 описывает стандартный алгоритм, которому следуют браузеры для проверки пути сертификации сертификатов X. 509.

509.

По сути, браузеры перебирают все сертификаты на пути, начинающемся с якоря доверия (т. е. корневого сертификата), проверяя базовую информацию каждого сертификата и важные расширения.

Если процедура завершается с последним сертификатом в пути без ошибок, то путь считается допустимым. Если возникают ошибки, путь помечается как недопустимый.

Базовая обработка сертификата

Независимо от каких-либо расширений браузеры всегда должны проверять базовую информацию сертификата, такую как подпись или эмитент. В следующих разделах показана последовательность проверок, которые выполняют браузеры.

1. Браузер проверяет целостность сертификата

Подпись на сертификате можно проверить с помощью обычной криптографии с открытым ключом. Если подпись недействительна, то после выдачи сертификат считается измененным и поэтому отклоняется.

2. Браузер проверяет действительность сертификата

Срок действия сертификата — это интервал времени, в течение которого подписывающий ЦС гарантирует сохранение информации о его статусе. Браузеры отклоняют любые сертификаты, срок действия которых заканчивается до или начинается после даты и времени проверки.

Браузеры отклоняют любые сертификаты, срок действия которых заканчивается до или начинается после даты и времени проверки.

3. Браузер проверяет статус отзыва сертификата

После выдачи сертификата ожидается, что он будет использоваться в течение всего срока его действия. Конечно, различные обстоятельства могут привести к тому, что сертификат станет недействительным до истечения срока его действия.

Такие обстоятельства могут включать смену имени субъекта или подозрение на компрометацию его закрытого ключа. В подобных случаях ЦС должен отозвать соответствующий сертификат, и пользователи также доверяют ЦС, чтобы уведомлять браузеры о статусе отзыва своих сертификатов.

RFC 5280 рекомендует центрам сертификации использовать для этой цели списки отзыва.

Списки отозванных сертификатов (CRL) Центры сертификации периодически выпускают подписанный список отозванных сертификатов с отметками времени, называемый 9Список отзыва сертификатов 0007 (CRL). CRL распространяются в общедоступных репозиториях, и браузеры могут получать и обращаться к последнему CRL ЦС при проверке сертификата.

CRL распространяются в общедоступных репозиториях, и браузеры могут получать и обращаться к последнему CRL ЦС при проверке сертификата.

Одним из недостатков этого метода является то, что время детализации отзыва ограничено периодом выпуска CRL. Браузер будет уведомлен об отзыве только после того, как запланировано обновление всех выпущенных в настоящее время CRL. В зависимости от политики подписывающего центра сертификации это может занять час, день или даже неделю.

Протокол статуса онлайн-сертификата (OCSP)Существуют и другие альтернативные методы получения информации о статусе отзыва, наиболее популярным из которых является протокол статуса онлайн-сертификата (OCSP).

Описанный в стандартном документе RFC6960, OCSP позволяет браузеру запрашивать статус отзыва определенного сертификата с онлайн-сервера OCSP (также называемого ответчиком ). При правильной настройке OCSP работает намного быстрее и позволяет избежать упомянутой выше проблемы с задержкой обновления списка отзыва сертификатов. Кроме того, сшивание OCSP повышает производительность и скорость.

Кроме того, сшивание OCSP повышает производительность и скорость.

4. Браузер проверяет эмитента

Сертификаты обычно связаны с двумя объектами:

- Эмитент , который является владельцем ключа подписи и

- Субъект , который относится к владельцу открытого ключа, который аутентифицируется сертификатом.

Браузеры проверяют, что поле издателя сертификата совпадает с полем субъекта предыдущего сертификата в пути. Для дополнительной безопасности большинство реализаций PKI также проверяют, что ключ издателя совпадает с ключом, которым был подписан текущий сертификат. (Обратите внимание, что это неверно для якоря доверия, поскольку корни выпускаются самостоятельно, т. е. у них один и тот же эмитент и субъект.)

Обработка ограничений

Формат X.509 v3 позволяет ЦС определять ограничения или ограничения на то, как каждый сертификат проверяется и используется в качестве критических расширений. Каждый сертификат в пути может налагать дополнительные ограничения, которым должны подчиняться все последующие сертификаты.

Каждый сертификат в пути может налагать дополнительные ограничения, которым должны подчиняться все последующие сертификаты.

Ограничения сертификатов редко влияют на среднего пользователя Интернета, хотя они довольно распространены в корпоративных решениях SSL. Функциональные ограничения могут служить нескольким операционным целям, но наиболее важным их применением является смягчение известных проблем безопасности.

5. Браузер проверяет ограничения имен

Частный (но общедоступный доверенный) промежуточный ЦС с соответствующими ограничениями имен может предоставить организации детальный контроль над управлением сертификатами и их выпуском. Сертификаты могут быть ограничены определенным доменом или деревом доменов (т. е. включая поддомены) для доменного имени компании или организации. Ограничения имен часто используются для сертификатов промежуточного ЦС, приобретаемых у общедоступного доверенного ЦС, чтобы предотвратить выдачу промежуточным ЦС абсолютно действительных сертификатов для сторонних доменов (например, 9). 0151 google.com ).

0151 google.com ).

6. Браузер проверяет ограничения политик

Политика сертификатов — это юридический документ, опубликованный ЦС, официально описывающий процедуры, которым они следуют для выпуска и управления своими сертификатами. Центры сертификации могут выдавать сертификат в соответствии с одной или несколькими политиками, и ссылки на них включаются в каждый выпущенный сертификат, чтобы проверяющие стороны могли оценить эти политики, прежде чем принять решение о доверии этому сертификату.

По юридическим и операционным причинам сертификаты могут налагать ограничения на политики, которым они могут подчиняться. Если обнаружено, что сертификат содержит критические ограничения политики, браузеры должны проверить их, прежде чем продолжить. (Однако критические политические ограничения редко встречаются в реальном мире, поэтому в оставшейся части этой статьи они не будут приниматься во внимание.)

7. Браузер проверяет основные ограничения (т.н. длину пути)

Формат X. 509 v3 позволяет издателям определять максимальную длину пути, которую может поддерживать сертификат. Это обеспечивает контроль над тем, насколько далеко каждый сертификат может быть помещен в пути сертификации. Это на самом деле важно — браузеры игнорировали длину пути сертификации, пока исследователь не продемонстрировал в презентации 2009 года, как он использовал конечный сертификат своего веб-сайта для подделки действительного сертификата для крупного веб-сайта электронной коммерции.

509 v3 позволяет издателям определять максимальную длину пути, которую может поддерживать сертификат. Это обеспечивает контроль над тем, насколько далеко каждый сертификат может быть помещен в пути сертификации. Это на самом деле важно — браузеры игнорировали длину пути сертификации, пока исследователь не продемонстрировал в презентации 2009 года, как он использовал конечный сертификат своего веб-сайта для подделки действительного сертификата для крупного веб-сайта электронной коммерции.

8. Браузер проверяет использование ключа

В расширении «использование ключа» указано назначение ключа, содержащегося в сертификате. Примеры таких целей включают шифрование, подписи, подписание сертификата и так далее. Браузеры отклоняют сертификаты, нарушающие их ограничения на использование ключа, такие как обнаружение сертификата сервера с ключом, предназначенным только для подписи CRL.

9. Браузер продолжает обрабатывать все оставшиеся критические расширения

После обработки упомянутых выше расширений браузеры приступают к проверке всех оставшихся расширений, которые текущий сертификат определяет как критические, прежде чем перейти к следующему. Если браузер достигает конечного сертификата пути без ошибок, то путь считается действительным. Если возникают какие-либо ошибки, путь помечается как неверный и безопасное соединение не устанавливается.

Если браузер достигает конечного сертификата пути без ошибок, то путь считается действительным. Если возникают какие-либо ошибки, путь помечается как неверный и безопасное соединение не устанавливается.

Заключение

Всемирная паутина представляет собой сложную систему взаимосвязанных и постоянно развивающихся движущихся частей. Таким образом, безопасность браузера не является решенной проблемой, и мы надеемся, что эта статья дала некоторое представление о сложности даже одного компонента, который мы здесь рассмотрели. Доверие играет важную роль в обеспечении вашей безопасности в Интернете, и по этой причине мы настоятельно рекомендуем вам узнать больше о политике сертификатов вашего ЦС. (На самом деле вы можете ознакомиться с политикой SSL.com здесь.)

Спасибо за выбор SSL.com, где мы считаем, что более безопасный Интернет на лучший Интернет.

Как просмотреть информацию о SSL-сертификате в каждом браузере

Кажется, что все больше и больше людей начинают обращать внимание на SSL. Они ожидают, что веб-сайты будут его использовать (и быстро указывают, когда это не так). Я рад, что люди узнают, когда сайт использует SSL, и я очень хочу развить это знание еще больше. Помимо простого срабатывания замка и HTTPS в браузерах, в деталях SSL-сертификата происходит гораздо больше.

Они ожидают, что веб-сайты будут его использовать (и быстро указывают, когда это не так). Я рад, что люди узнают, когда сайт использует SSL, и я очень хочу развить это знание еще больше. Помимо простого срабатывания замка и HTTPS в браузерах, в деталях SSL-сертификата происходит гораздо больше.

В сертификате содержится много информации, включая основные вещи, такие как:

- Срок действия.

- Выдающий центр сертификации (ЦС).

- Субъект (домен, на который он выдан, и в зависимости от типа сертификата, идентифицирующая информацию о компании, управляющей сайтом). Содержание сертификата

также охватывает технические аспекты, такие как:

- Использование ключа.

- Информация CRL.

- Алгоритмы подписи и хеширования, лежащие в основе шифрования.

Эту информацию можно найти прямо в браузере! Ясно, что важность этих вещей будет варьироваться от человека к человеку, и я не ожидаю, что все начнут углубляться в сертификат каждого сайта, который они посещают, но я действительно хочу повысить осведомленность о том, что этот тип информации существует и как ее найти. Это. Итак, приступим.

Это. Итак, приступим.

Поскольку браузеры обновляются довольно регулярно, и представление SSL, в частности, в настоящее время претерпевает довольно много изменений, я буду обновлять разделы ниже по мере выпуска новых версий. Я отметил версии, которые использовал для тестирования, но по большей части те же самые шаги должен применяться и к более старым версиям.

Быстрые ссылки:

- Chrome — рабочий стол

- Хром — мобильный

- Firefox

- Internet Explorer

- Край

- Сафари

Chrome — Desktop (v.63)

Я очень рад, что в Chrome снова появилась возможность доступа к сведениям о сертификате прямо из основного интерфейса браузера. Эта функциональность исчезла на какое-то время (~v55 — v60), и вам нужно было сделать несколько кликов мышью, чтобы найти эту информацию, но теперь это очень просто. Ура!

1. Щелкните значок замка в адресной строке. Это вызовет раскрывающийся список; щелкните ссылку «Действительный» в разделе «Сертификат».

Сертификат EV в Chrome 68

2. Откроется окно сертификата, в котором вы можете щелкнуть сколько душе угодно. Содержание сертификата (например, предмет, срок действия, алгоритмы) находится на вкладке «Подробности».

Сведения о сертификате в Chrome

Chrome — Mobile

Android (v.67)

Подобно настольной версии, приложение Android Chrome позволяет довольно легко погрузиться в детали сертификата.

1. Щелкните значок замка рядом с URL-адресом. Затем нажмите ссылку «Подробнее».

SSL-сертификат в приложении Android Chrome v.67

2. Здесь вы можете увидеть дополнительную информацию о сертификате и зашифрованном соединении, включая выдавший CA и некоторую информацию о шифре, протоколе и алгоритме. Чтобы просмотреть более подробную информацию о самом сертификате, включая срок действия и сведения о субъекте, нажмите «Информация о сертификате».

Сведения о соединении SSL в приложении Android Chrome v. 67

67

3. Вы можете просмотреть сведения о других сертификатах в пути, щелкнув раскрывающееся меню, выделенное ниже.

Полная информация о сертификате в Android Chrome App v.67

iOS (v.68)

что-нибудь о сертификатах в версии Chrome для iOS. Если щелкнуть значок замка, можно увидеть имя ЦС, выдавшего сертификат, но не более того. Мы надеемся, что эта функция будет добавлена в будущие версии приложения.

SSL-сертификат в iOS Chrome App v.68

Firefox (v.61)

Последняя версия Firefox предоставляет немного больше информации о сертификате прямо в основном интерфейсе браузера, с возможностью погружения в более подробную информацию всего за несколько кликов.

1. Щелчок по замку в адресной строке вызывает предварительное раскрывающееся меню, указывающее на наличие безопасного соединения при наличии правильно настроенного SSL. Щелкните стрелку справа от раскрывающегося списка, чтобы просмотреть дополнительную информацию о сертификате.

Сертификат EV в Firefox 61

2. В случае сертификатов расширенной проверки (EV) вы можете увидеть некоторую идентифицирующую информацию об организации, управляющей сайтом. Для сертификатов, отличных от EV (подтвержденных доменом и проверкой организации), вы увидите только то, какой центр сертификации (ЦС) выдал сертификат — раздел «Проверено:» в нижней части всплывающего окна. Щелкните ссылку «Дополнительная информация», чтобы просмотреть дополнительные сведения.

Сертификат EV в Firefox

Сертификат Non-EV (OV) в Firefox

(для сертификатов EV в качестве владельца будет указано название компании) и протоколы, шифры и ключи, лежащие в основе шифрования.

Информация о странице сайта, использующего EV в Firefox

4. Если вы хотите получить более подробную информацию о сертификате (а кто не хочет?), просто нажмите «Просмотреть сертификат». На вкладке «Подробности» вы найдете иерархию сертификатов и сможете просмотреть поля сертификата. Веселиться!

На вкладке «Подробности» вы найдете иерархию сертификатов и сможете просмотреть поля сертификата. Веселиться!

Сведения о сертификате в Firefox

Internet Explorer (v.11)

Как и Firefox, IE предоставляет некоторую информацию о сертификате из основного интерфейса.

1. Щелчок на замке вызывает выдавший ЦС («GlobalSign идентифицировал этот сайт как:») и примечание о том, что соединение с сервером зашифровано. Существует также некоторая идентифицирующая информация, но, опять же, она различается между сертификатами EV и не-EV (DV или OV). Сертификаты EV содержат название компании и местонахождение, а сертификаты DV и OV показывают только домен.

Сертификат EV в IE 11

Сертификат Non-EV (OV) в IE 11

в окно сведений о сертификате. Как и в Chrome, содержимое сертификата (например, тема, срок действия, алгоритмы) находится на вкладке «Подробности».

Окно сведений о сертификате в IE

Edge (v.

16)

16)Плохая новость для пользователей Edge — в настоящее время нет возможности просмотреть сведения о сертификате с помощью браузера. Хотя некоторая информация из сертификата отображается, если щелкнуть замок, включая корневой ЦС, к которому привязан сертификат, и некоторую информацию о субъекте, к сожалению, нет возможности просмотреть полный путь к сертификату или другие сведения, такие как срок действия, подпись алгоритмы и альтернативные имена субъекта (SAN). Мы надеемся, что Microsoft добавит эту функцию в будущие версии, но до тех пор, вот как просмотреть информацию, которую они содержат.

1. Нажмите на замок, чтобы просмотреть некоторую информацию из сертификата.

Сертификат EV в Edge

Сертификат DV в Edge

Сертификаты EV и OV отображают проверенную информацию о компании, включенную в поля темы сертификата, но поскольку сертификаты DV подтверждают только владение доменом, отображается только имя домена.

Safari (v.11) — MacOSX

Примечание. На момент написания этой статьи невозможно просмотреть сведения о сертификате в мобильном (iOS) Safari.

1. Нажмите на замок (вы должны щелкнуть конкретно по значку замка; если щелкнуть в другом месте, просто отобразится URL-адрес), чтобы просмотреть более подробную информацию о вашем подключении к веб-сайту. Если на сайте используется сертификат EV, также будут показаны название выдавшего его центра сертификации, название компании и адрес компании. Нажмите кнопку «Показать сертификат», чтобы просмотреть дополнительную информацию.

Сертификат EV в Safari

Сертификат без EV (OV) в Safari

2. Теперь вы можете увидеть путь к сертификату, дату истечения срока его действия. Чтобы просмотреть дополнительные сведения, включая тему, алгоритмы подписи и другие полезные свойства сертификата, нажмите «Подробности».

Детали сертификата в Safari

Итак, у вас есть это; теперь вы можете углубляться в сертификаты независимо от того, какой браузер вы используете. Приятного просмотра и безопасного и надежного просмотра!

Приятного просмотра и безопасного и надежного просмотра!

п.с. Как я уже сказал выше, я постараюсь обновлять этот пост последними версиями браузера, но если вы видите, что я отстал, не стесняйтесь дружески подтолкнуть меня в комментариях.

У меня установлен SSL, почему я получаю предупреждение «Небезопасно» в браузерах? — Сертификаты SSL

Мой SSL установлен, почему я получаю предупреждение «Небезопасно» в браузерах?

- Главная Информация

- Как обнаружить проблему

- Как решить проблему

Что такое «Небезопасное содержимое»?

Если вы недавно установили SSL-сертификат на свой веб-сайт, вы все еще можете столкнуться с проблемой получения предупреждения о смешанном содержимом в браузерах. Браузеры могут предупреждать ваших клиентов о том, что ваш веб-сайт небезопасен, заставляя их закрывать страницу из-за этой угрозы безопасности.

Некоторые браузеры даже блокируют небезопасное соединение и помечают веб-сайт как небезопасный, чтобы ваши посетители не видели содержимое веб-сайта. Ниже вы узнаете, что такое смешанный контент, почему он возникает и как исправить эти предупреждения, если вы столкнулись с ними на своем сайте.

Ниже вы узнаете, что такое смешанный контент, почему он возникает и как исправить эти предупреждения, если вы столкнулись с ними на своем сайте.

Небезопасное (также называемое «смешанным») содержимое обычно появляется, когда код HTML на веб-сайте загружается по протоколу HTTPS, в то время как другой контент (например, изображения, видеоконтент, таблицы стилей и сценарии) по-прежнему загружается по небезопасному протоколу HTTP. Когда это происходит, часть содержимого вашего сайта загружается безопасно, а часть — небезопасно.

Проблема с незащищенным содержимым заключается в том, что браузер пытается загрузить все содержимое вашего веб-сайта через защищенное соединение HTTPS, независимо от того, защищено оно или нет. В результате в современных браузерах предупреждения, о которых мы упоминали выше, отображаются для посетителей, которые пытаются просмотреть веб-сайт с некоторым содержанием http://.

Ниже вы можете сравнить, как защищенный веб-сайт должен выглядеть в разных браузерах и как он выглядит, если отображается предупреждение о смешанном содержании:

Chrome:

Firefox:

Сафари:

Имейте в виду, что если вы столкнулись с проблемой небезопасных ссылок http:// в содержимом вашего сайта, сообщения безопасности в браузере не имеют ничего общего с установкой SSL. То есть это не обязательно означает, что SSL не был установлен должным образом. Чтобы быть уверенным, вы можете проверить правильность установки вашего SSL здесь.

То есть это не обязательно означает, что SSL не был установлен должным образом. Чтобы быть уверенным, вы можете проверить правильность установки вашего SSL здесь.

Чтобы выяснить, что вызывает ситуацию, вам необходимо проверить элементы в HTML-коде вашего сайта. Вам необходимо проверить содержание вашего сайта и определить, есть ли какие-либо ссылки http://.

Как узнать, есть ли у меня небезопасное содержимое?

Чтобы найти смешанный контент, вы можете сделать следующее:

- Проверить содержание вашего веб-сайта с помощью этого онлайн-инструмента

- В браузерах Google Chrome и Firefox вам нужно будет либо нажать:

‘Ctrl+Shift+J’, а затем щелкните ‘Консоль’ (для Win/Linux) /

‘Command+Option+J’ для Mac или в меню Chrome выберите Инструменты >> Консоль инструментов разработчика/ в меню Firefox: Интернет разработчик >> веб-консоль.

Как это исправить?

Вы можете попробовать одно из описанных ниже решений, чтобы удалить предупреждение о небезопасном содержимом:

- Если ваш веб-сайт создан на основе WordPress, для исправления небезопасного содержимого доступно несколько подключаемых модулей, таких как Really Simple SSL, WordPress HTTPS и Средство исправления небезопасного содержимого.

Прочтите эту статью, чтобы найти дополнительную информацию об исправлении небезопасного содержимого в WordPress.0004 Примечание : для веб-сайтов EasyWP, если плагины не исправляют смешанный контент и ручные изменения в базе данных не сохраняются, свяжитесь с нашей командой хостинга/EasyWP, чтобы очистить кеш с нашей стороны, чтобы принять изменения.

Прочтите эту статью, чтобы найти дополнительную информацию об исправлении небезопасного содержимого в WordPress.0004 Примечание : для веб-сайтов EasyWP, если плагины не исправляют смешанный контент и ручные изменения в базе данных не сохраняются, свяжитесь с нашей командой хостинга/EasyWP, чтобы очистить кеш с нашей стороны, чтобы принять изменения. - Добавьте этот специальный заголовок в файл .htaccess вашего сайта:

Набор заголовков Content-Security-Policy "upgrade-insecure-requests" env=HTTPS- Этот заголовок работает для большинства популярных браузеров. Он отправляется только в том случае, если страница запрашивается через HTTPS (из-за условия env=HTTPS). При доступе через https:// он информирует все браузеры о необходимости использования ссылок https:// для изображений/скриптов/CSS/кадров/видео, даже если они явно указаны как http:// в исходном коде HTML-страницы.

- Имейте в виду, что заголовок должен быть помещен в правильный файл .

htaccess (для рассматриваемого веб-сайта), чтобы правило работало для веб-сайта с проблемой небезопасного содержимого.

htaccess (для рассматриваемого веб-сайта), чтобы правило работало для веб-сайта с проблемой небезопасного содержимого. - Кроме того, для правильной работы правила заголовок должен быть в первой строке в указанном файле.

- Обновите все HTTP-ссылки на HTTPS вручную в скрипте сайта. Например, вам следует переместить файл изображения в защищенную часть сайта, например, https://secure.yyy.com/image.gif. Если контент связан со сторонним источником, вы можете загрузить его на свой сервер и сделать его безопасным;

- Сделайте ссылки относительно корневого каталога, добавив обратную косую черту перед именем файла, как в следующем примере:

‹img src="/image.gif"›. Это будет означать как‹img src="https://www.yyy.com/image.gif"›, так и‹img src="http://www.yyy.com/image.gif"›. . Таким образом, браузер выберет правильную ссылку HTTPS или HTTP для отображения изображения или содержимого в зависимости от того, какое соединение с веб-сайтом (защищенное или нет) используется.

gosuslugi.ru/tls. Попытка применить сертификат на других доменах приведёт к стандартной ошибке и недоступности сайта для пользователя.

gosuslugi.ru/tls. Попытка применить сертификат на других доменах приведёт к стандартной ошибке и недоступности сайта для пользователя.