Протокол HTTPS и сертификат SSL | Центр Поддержки

Все сайты Wix включают протоколы HTTPS и SSL, которые обеспечивают полную безопасность связи между посетителями и вашим сайтом. Любые данные, перемещающиеся между серверами посетителей и сайтом, остаются зашифрованными.

Что такое HTTPS?

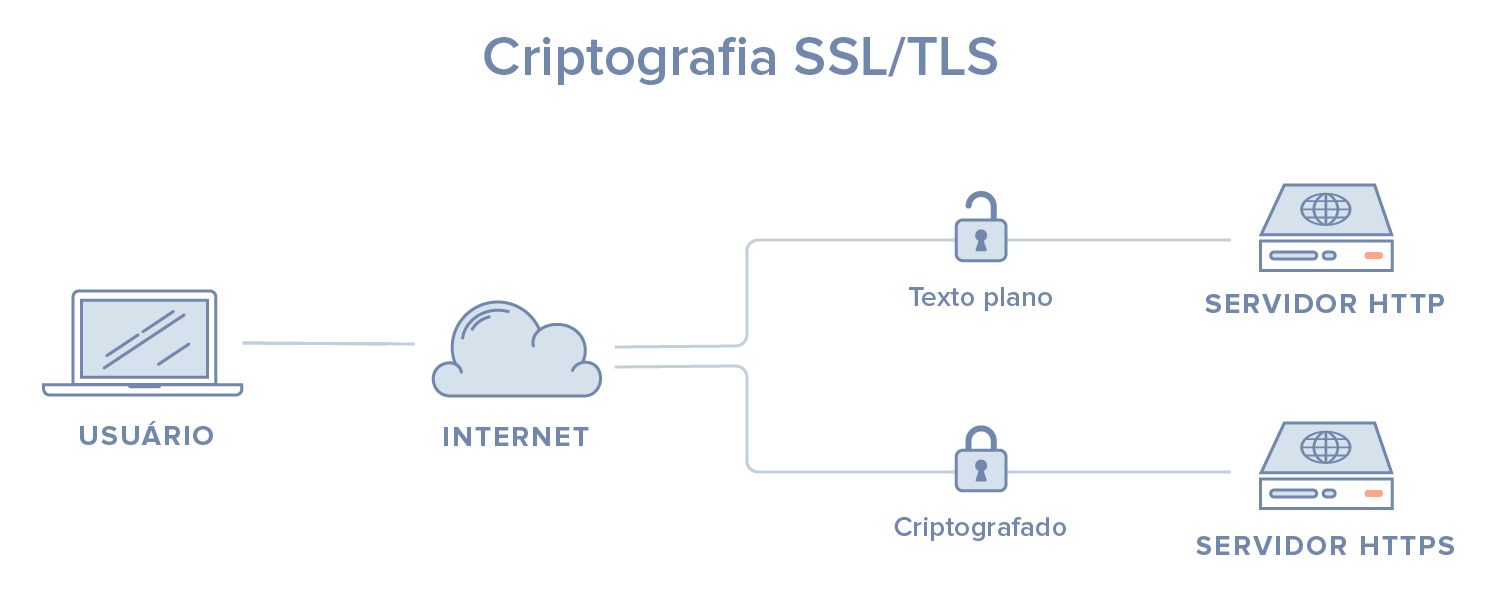

Защищенный протокол передачи гипертекста (Hyper Text Transfer Protocol Secure, HTTPS) — это средство для безопасного взаимодействия вашего браузера с сайтами. На всех новых сайтах, созданных на Wix, HTTPS включается автоматически.

С HTTPS данные, которые перемещаются между сервером и сайтом, зашифрованы и аутентифицированы. Если у вас не включен HTTPS, любые переданные данные потенциально могут быть доступны злоумышленникам.

Использование HTTPS способствует следующему:

- Информация посетителей зашифрована (более безопасна), поэтому они с большей вероятностью посетят ваш сайт.

- Посетители чувствуют себя спокойнее, когда совершают покупки и / или делятся своей личной информацией.

- Ваша поисковая оптимизация (SEO) улучшена, поскольку Google оценивает сайты HTTPS более благоприятно.

Что такое SSL-сертификат?

SSL-сертификат позволяет посетителям просматривать сайт через HTTPS-соединение. Он защищает соединение между браузером и веб-адресом, который вы посещаете. Wix автоматически предоставляет сертификат SSL для всех наших клиентов.

Если на странице есть сертификат SSL, вы можете увидеть значок блокировки на адресной строке рядом с доменом. Нажав на этот значок, вы увидите более подробную информацию об SSL. Однако если сертификат SSL отсутствует, вместо него появится значок i.

Использование HTTPS в старых версиях браузеров

Некоторые старые браузеры не поддерживают более высокие стандарты безопасности, необходимые для сертификатов SSL. У посетителей, заходящих на ваш сайт в этих браузерах, могут возникнуть проблемы с загрузкой HTTPS-версии сайта.

Неподдерживаемые браузеры:

- Версии Google Chrome ниже 6

- Версии Internet Explorer ниже 7

- Версии Firefox ниже 2.

0

0 - Версии Safari ниже 2.1

- Все версии Internet Explorer в Windows XP

Неподдерживаемые мобильные браузеры:

- Браузеры Safari, работающие на версии iOS ниже 4.0

- Браузеры Android версии ниже 3.0 (Honeycomb)

- Браузеры Windows Phone версии ниже 7

Вопросы и ответы

Что произойдет, если я посещу сайт, который не использует HTTPS?

Некоторые браузеры, такие как Google Chrome, теперь отображают предупреждения каждый раз, когда пользователь посещает сайт, который не использует HTTPS. Если сайт не защищен (т. е. не имеет буквы S в конце HTTP), то посетители сайта могут получить предупреждающее сообщение при доступе к сайту.

Что делать, если у меня возникли проблемы с HTTPS?

Как узнать, есть ли у моего сайта сертификат SSL?

Вы увидите, есть ли у вашего сайта сертификат SSL, если URL-адрес начинается с https:// вместо http://.

Есть ли у моих субдоменов сертификаты SSL?

Да. Wix автоматически генерирует сертификат для каждого пользовательского домена и субдомена, подключенных к вашему сайту.

Wix автоматически генерирует сертификат для каждого пользовательского домена и субдомена, подключенных к вашему сайту.

Можно ли вручную отключить сертификат SSL для сайта Wix?

Нет, вручную отключить SSL-сертификат для сайта Wix невозможно.

Могу ли я использовать SSL с моего сайта для моей бизнес почты?

SSL, который мы предоставляем, предназначен для вашего сайта Wix и не может быть использован для бизнес почты. Все сайты Wix поддерживают HTTPS, поэтому создаются со встроенной SSL-сертификацией.

Какие браузеры поддерживаются для просмотра и редактирования сайтов Wix?

Как работает SSL-сертификат. Принцип работы шифрования

Зачем нужен SSL-сертификат

В браузере перед адресами одних сайтов отображаются буквы HTTP, а перед другими — HTTPS. Обе аббревиатуры обозначают одно и то же: протокол передачи данных в интернете. Протокол — это набор правил, который определяет, как браузер и сервер обмениваются данными, какие бывают данные и что с ними делать.

Принцип работы SSL-шифрования

В основе любого метода шифрования лежит ключ. Ключ — это способ зашифровать или расшифровать сообщение. В работе SSL-сертификата участвуют три ключа: публичный, приватный и сеансовый.

Публичный и приватный ключи генерируются один раз при создании запроса на выпуск сертификата. Поэтому приватный ключ нужно хранить осторожно. Если ключ попадёт в руки другому человеку, он сможет расшифровывать сообщения, а вам придётся переустанавливать сертификат.

Шифрование с двумя разными ключами называют асимметричным. Использовать такой метод более безопасно, но медленно. Поэтому браузер и сервер используют его один раз: чтобы создать сеансовый ключ.

Шифрование с одним ключом называют симметричным. Этот метод удобен, но не так безопасен. Поэтому браузер и делает уникальный ключ для каждого сеанса вместо того, чтобы хранить его на сервере.

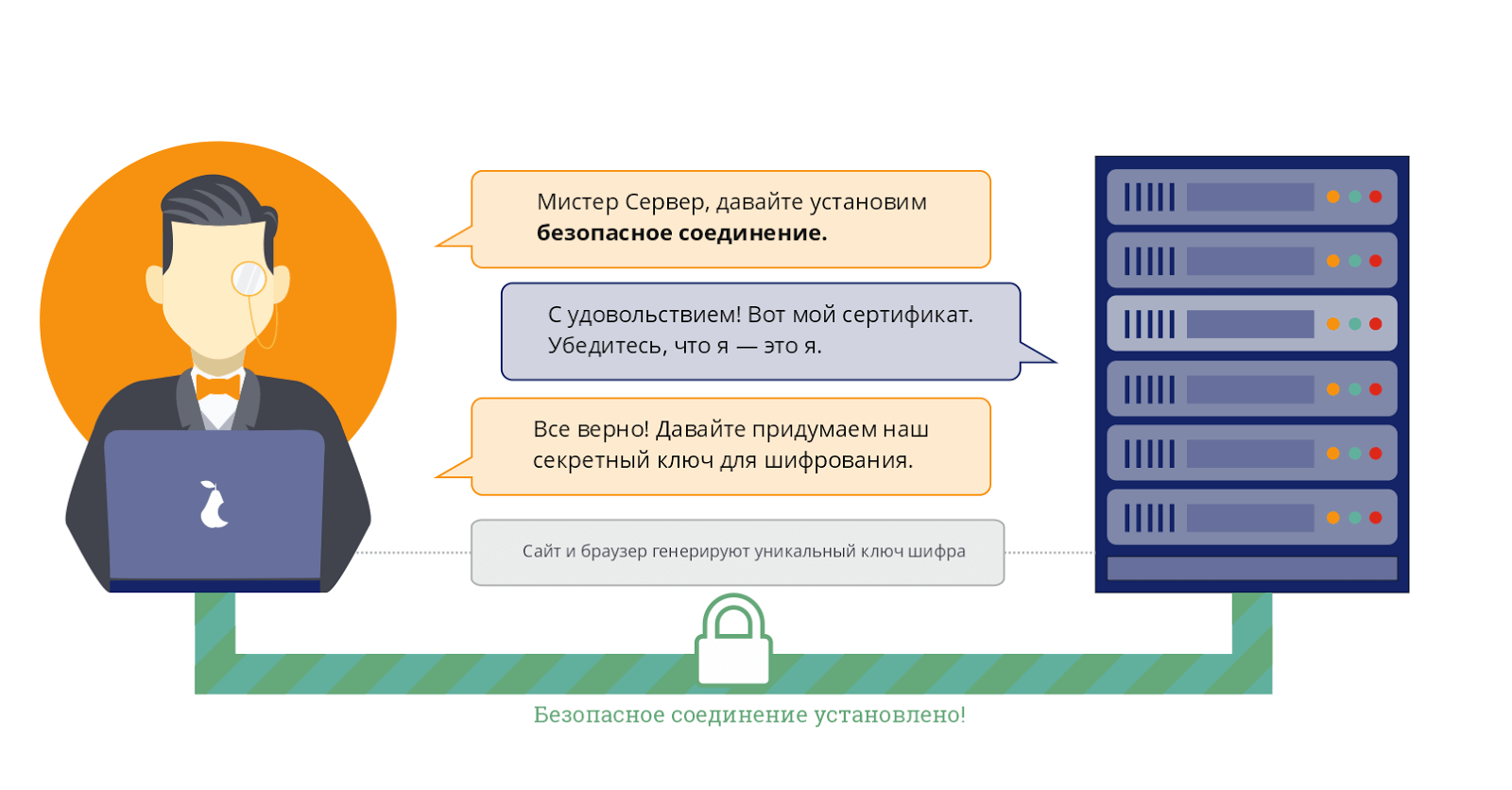

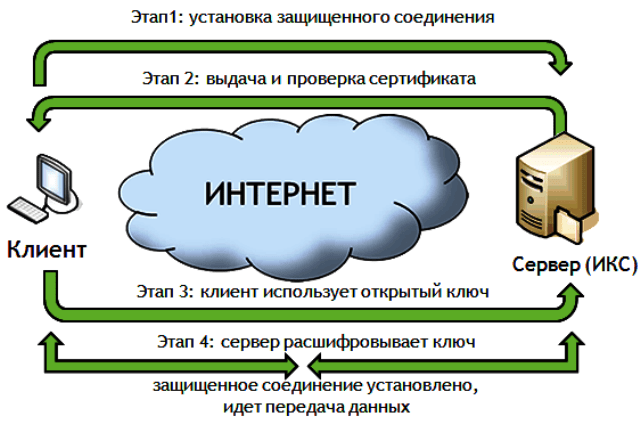

Как браузер и сервер устанавливают безопасное соединение

Браузер и сервер устанавливают SSL-соединение каждый раз, когда пользователь заходит на сайт. Это занимает несколько секунд во время загрузки сайта. По-английски процесс называется handshake. Это означает «рукопожатие».

Это занимает несколько секунд во время загрузки сайта. По-английски процесс называется handshake. Это означает «рукопожатие».

Когда вы вводите адрес сайта в браузере, он спрашивает у сервера, установлен ли для сайта сертификат. В ответ сервер отправляет общую информацию об SSL-сертификате и публичный ключ. Браузер сверяет информацию со списком авторизованных центров сертификации. Такой список есть во всех популярных браузерах. Если всё в порядке, браузер генерирует сеансовый ключ, зашифровывает его публичным ключом и отправляет на сервер. Сервер расшифровывает сообщение и сохраняет сеансовый ключ. После этого между браузером и сайтом устанавливается безопасное соединение через протокол HTTPS.

Процесс можно сравнить со звонком в домофон. Когда вы слышите звонок, спрашиваете кто пришел. Скорее всего, вы не откроете дверь, пока не убедитесь, что это ваш знакомый. У SSL-сертификата похожий принцип работы: браузер не настроит безопасное соединение с сайтом, пока не убедится, что сертификат не поддельный.

Рассмотрим, как работает HTTPS-соединение на схеме:

Разновидности сертификатов

Если планируете покупку, но не знаете, какой сертификат выбрать

Для физических лиц и малого бизнеса:

Выбрать DV SSLДля среднего бизнеса:

Выбрать OV SSLДля крупного бизнеса:

Выбрать EV SSLДля сайтов с большим количеством поддоменов:

Выбрать Wildcard SSL-сертификатДля защиты нескольких доменов:

Выбрать Multi-Domain SSL-сертификатСтандарт только для HTTPS — Сертификаты

Часто задаваемые вопросы и ответы о сертификатах HTTPS и центрах сертификации.

- Что такое сертификаты и центры сертификации?

- Какой сертификат я должен получить для своего домена?

- Каким правилам и надзору подлежат центры сертификации?

- Имеет ли правительство США общедоступный доверенный центр сертификации?

- Существуют ли федеральные ограничения на использование допустимых центров сертификации?

- Тогда как я могу ограничить, какие ЦС могут выдавать сертификаты для домена?

- Как узнать, когда выдан какой-либо сертификат для домена?

Что такое сертификаты и центры сертификации?

Веб-сайты используют сертификаты для создания соединения HTTPS. Подписанные доверенным центром сертификации (CA), сертификаты дают браузерам уверенность в том, что они посещают «настоящий» веб-сайт.

Подписанные доверенным центром сертификации (CA), сертификаты дают браузерам уверенность в том, что они посещают «настоящий» веб-сайт.

Технически сертификат представляет собой файл, который содержит:

- Домен(ы), которые ему разрешено представлять.

- Числовой «открытый ключ», который математически соответствует «закрытому ключу», принадлежащему владельцу веб-сайта.

- Криптографическая подпись центра сертификации (ЦС), подтверждающая связь между парой ключей и авторизованным доменом (доменами).

- Другая техническая информация, например, когда истекает срок действия сертификата, какой алгоритм ЦС использовал для его подписи и насколько широко был проверен домен.

- Необязательно, информация о человеке или организации, владеющей доменом(ами).

Веб-браузеры обычно настроены так, чтобы доверять предварительно выбранному списку центров сертификации (ЦС), и браузер может проверить, что любая подпись, которую он видит, исходит от ЦС из этого списка.

Когда веб-сайт предоставляет браузеру сертификат во время соединения HTTPS, браузер использует информацию и подпись в сертификате, чтобы подтвердить, что ЦС, которому он доверяет, решил доверять информации в сертификате.

Какой сертификат я должен получить для своего домена?

В настоящее время федеральное правительство использует множество видов сертификатов, и правильный выбор может зависеть от технической архитектуры системы или бизнес-политики агентства.

В целом:

Сертификаты «Проверка домена» (DV) обычно менее дороги и более поддаются автоматизации, чем сертификаты «Расширенной проверки» (EV). Обычные сертификаты DV полностью приемлемы для государственного использования.

Сертификаты могут быть действительны от нескольких лет до нескольких дней. В целом, сертификаты с более коротким сроком действия обеспечивают более высокий уровень безопасности , поскольку влияние компрометации ключа менее серьезно.

Агентства должны немедленно заменить сертификаты, подписанные с помощью SHA-1 , поскольку браузеры быстро отказываются от поддержки алгоритма SHA-1. С 1 января 2016 г. коммерческим ЦС запрещается выпускать их полностью.

Как правило, сертификаты любого коммерческого ЦС будут соответствовать нескольким техническим требованиям NIST, относящимся к сертификатам.

Каким правилам и надзору подлежат центры сертификации?

С 2012 года все основные браузеры и центры сертификации участвуют в CA/Browser Forum . Несмотря на саморегулирование, CA/Browser Forum фактически является руководящим органом для общедоступных доверенных центров сертификации.

Форум CA/B производит Базовые требования (BRs), набор технических и процедурных политик, которых должны придерживаться все центры сертификации. Эти политики определяются посредством формального процесса голосования браузеров и ЦС. BR обеспечиваются с помощью сочетания технических мер, стандартных сторонних аудитов и внимания всего сообщества к общедоступным сертификатам.

Эти политики определяются посредством формального процесса голосования браузеров и ЦС. BR обеспечиваются с помощью сочетания технических мер, стандартных сторонних аудитов и внимания всего сообщества к общедоступным сертификатам.

Базовые требования ограничивают только центры сертификации, но не ограничивают поведение браузера. Поскольку поставщики браузеров в конечном итоге решают, каким сертификатам будет доверять их браузер, они являются правоприменителями и арбитрами нарушений BR. Если будет установлено, что ЦС нарушает Базовые требования, браузер может оштрафовать или ограничить способность этого ЦС выдавать сертификаты, которым этот браузер будет доверять, вплоть до исключения из хранилища доверенных сертификатов этого браузера.

CA / Ресурсы браузера

- Текущие базовые требования

- Запись голосования форума CA/B

- Mozilla отзывает промежуточный сертификат ANSSI после того, как было обнаружено, что ANSSI нарушил базовые требования, неправомерно выпустив промежуточный сертификат для использования в мониторинге сети.

- Google требует от Symantec использования прозрачности сертификатов после того, как было обнаружено, что Symantec нарушила базовые требования, выпустив сертификаты неправильно.

Имеет ли правительство США общедоступный доверенный центр сертификации?

Нет, не по состоянию на начало 2016 года, и вряд ли это изменится в ближайшем будущем.

Корень Federal PKI является доверенным для некоторых браузеров и операционных систем, но не входит в программу Mozilla Trusted Root. Программа Mozilla Trusted Root используется Firefox, многими устройствами Android и рядом других устройств и операционных систем. Это означает, что федеральная PKI не может выдавать сертификаты для использования в TLS/HTTPS, которым доверяют достаточно широко, чтобы защитить веб-службу, используемую широкой публикой.

Федеральная инфраструктура открытых ключей перекрестно сертифицирует другие коммерческие центры сертификации, что означает, что их сертификатам будут доверять клиенты, доверяющие федеральной инфраструктуре открытых ключей. Тем не менее, даже если общедоступный коммерческий центр сертификации проходит перекрестную сертификацию с федеральной PKI, ожидается, что они сохранят полное разделение между своими общедоступными доверенными сертификатами и перекрестно сертифицированными федеральными сертификатами PKI.

Тем не менее, даже если общедоступный коммерческий центр сертификации проходит перекрестную сертификацию с федеральной PKI, ожидается, что они сохранят полное разделение между своими общедоступными доверенными сертификатами и перекрестно сертифицированными федеральными сертификатами PKI.

В результате в настоящее время не существует жизнеспособного способа получить сертификат для использования в TLS/HTTPS, который выдан или которому доверяет федеральная PKI, а также которому доверяет широкая публика.

Существуют ли федеральные ограничения на использование допустимых центров сертификации?

Общегосударственных правил, ограничивающих, какие центры сертификации могут использовать федеральные домены, не существует.

Важно понимать, что, хотя у агентства могут быть технические или деловые причины для ограничения используемых ЦС, ограничение ЦС с помощью только внутренних политик не дает никаких преимуществ с точки зрения безопасности. Браузеры будут доверять сертификатам, полученным от любого общедоступного доверенного центра сертификации, поэтому внутреннее ограничение использования центра сертификации не приведет к ограничению числа центров сертификации, из которых злоумышленник может получить поддельный сертификат.

На практике федеральные агентства используют широкий спектр общедоступных коммерческих ЦС и частных корпоративных ЦС для защиты своих веб-сервисов.

Тогда как я могу ограничить, какие ЦС могут выдавать сертификаты для домена?

Не существует простого и на 100% эффективного способа заставить все браузеры доверять только сертификатам для вашего домена, выпущенным определенным ЦС. В целом сила HTTPS в современном Интернете зависит от общих стандартов, компетентности и подотчетности всей системы CA.

Однако владельцы доменов могут использовать Авторизацию центра сертификации DNS для публикации списка утвержденных ЦС.

Кроме того, владельцы доменов могут использовать Прозрачность сертификатов (см. вопрос ниже) для отслеживания и обнаружения сертификатов, выпущенных любым ЦС.

Авторизация центра сертификации DNS (CAA) позволяет владельцам доменов публиковать записи DNS, содержащие список центров сертификации, которым разрешено выдавать сертификаты для их домена.

Все основные центры сертификации участвуют в CAA и обещают проверять записи DNS CAA перед выдачей сертификатов. Каждый CA должен отказать в выдаче сертификатов для доменного имени, которое публикует запись CAA, исключающую CA.

Это только обещание, поэтому несоответствующий или скомпрометированный ЦС может по-прежнему выдавать сертификаты для любого доменного имени даже в нарушение CAA. Но такая неправильная выдача с большей вероятностью будет обнаружена при наличии CAA.

Стандартный DNS не является безопасным, поэтому записи CAA могут быть скрыты или подделаны злоумышленником, находящимся в привилегированном положении в сети, за исключением случаев, когда DNSSEC используется владельцем домена и проверяется каждым издателем CA.

CAA можно объединить с мониторингом журнала прозрачности сертификатов для обнаружения случаев неправильной выдачи.

Ресурсы CAA

- Запись в Википедии для CAA

- RFC 6844, стандарт для CAA

- Генератор записей CAA

Как узнать, когда выдан какой-либо сертификат для домена?

Владельцы доменов могут использовать Прозрачность сертификатов для быстрого обнаружения любых сертификатов, выпущенных для домена, законных или мошеннических.

Прозрачность сертификатов (CT) позволяет владельцам доменов обнаруживать неправильную выдачу сертификатов постфактум .

CT позволяет центрам сертификации публиковать некоторые или все общедоступные доверенные сертификаты, которые они выдают, в один или несколько общедоступных журналов. Несколько организаций ведут журналы CT, и можно автоматически отслеживать журналы для любых сертификатов, выпущенных для любых интересующих доменов.

Comodo выпустила средство просмотра журнала Certificate Transparency с открытым исходным кодом, которое они используют на crt.sh. Например, можно просмотреть все последние сертификаты для whitehouse.gov и сведения о конкретных сертификатах.

Степень прозрачности сертификатов увеличивается по мере того, как все больше ЦС публикуют больше сертификатов в общедоступных журналах CT. Google Chrome требует прозрачности сертификата для всех новых сертификатов, выпущенных после 30 апреля 2018 года. Платформы Apple, включая Safari, требуют прозрачности сертификата для всех новых сертификатов, выпущенных после 15 октября 2018 года. В результате большинство ЦС теперь по умолчанию отправляют новые сертификаты в журналы CT.

Платформы Apple, включая Safari, требуют прозрачности сертификата для всех новых сертификатов, выпущенных после 15 октября 2018 года. В результате большинство ЦС теперь по умолчанию отправляют новые сертификаты в журналы CT.

Однако центр сертификации может по-прежнему выпускать новые сертификаты, не раскрывая их в журнале CT. Этим сертификатам не будут доверять Chrome или Safari, но им могут доверять другие браузеры.

Chrome также освобождает частные центры сертификации от этих правил прозрачности, поэтому частные центры сертификации, которые не связаны с каким-либо общедоступным корнем, могут по-прежнему выдавать сертификаты, не отправляя их в журналы CT.

Ресурсы прозрачности сертификатов

- Google CT FAQ

- RFC 6962, экспериментальный стандарт для CT

- Запись в Википедии для CT

- Cert Spotter, монитор журнала компьютерной томографии с открытым исходным кодом

- Федеральная страница PKI США о принудительном применении Chrome CT

Стандарт только для HTTPS — Сертификаты

Часто задаваемые вопросы и ответы о сертификатах HTTPS и центрах сертификации.

- Что такое сертификаты и центры сертификации?

- Какой сертификат я должен получить для своего домена?

- Каким правилам и надзору подлежат центры сертификации?

- Имеет ли правительство США общедоступный доверенный центр сертификации?

- Существуют ли федеральные ограничения на использование допустимых центров сертификации?

- Тогда как я могу ограничить, какие ЦС могут выдавать сертификаты для домена?

- Как узнать, когда выдан какой-либо сертификат для домена?

Что такое сертификаты и центры сертификации?

Веб-сайты используют сертификаты для создания соединения HTTPS. Подписанные доверенным центром сертификации (CA), сертификаты дают браузерам уверенность в том, что они посещают «настоящий» веб-сайт.

Технически сертификат представляет собой файл, который содержит:

- Домен(ы), которые ему разрешено представлять.

- Числовой «открытый ключ», который математически соответствует «закрытому ключу», принадлежащему владельцу веб-сайта.

- Криптографическая подпись центра сертификации (ЦС), подтверждающая связь между парой ключей и авторизованным доменом (доменами).

- Другая техническая информация, например, когда истекает срок действия сертификата, какой алгоритм ЦС использовал для его подписи и насколько широко был проверен домен.

- Необязательно, информация о человеке или организации, владеющей доменом(ами).

Веб-браузеры обычно настроены так, чтобы доверять предварительно выбранному списку центров сертификации (ЦС), и браузер может проверить, что любая подпись, которую он видит, исходит от ЦС из этого списка. Список доверенных центров сертификации устанавливается либо базовой операционной системой, либо самим браузером.

Когда веб-сайт предоставляет браузеру сертификат во время соединения HTTPS, браузер использует информацию и подпись в сертификате, чтобы подтвердить, что ЦС, которому он доверяет, решил доверять информации в сертификате.

Какой сертификат я должен получить для своего домена?

В настоящее время федеральное правительство использует множество видов сертификатов, и правильный выбор может зависеть от технической архитектуры системы или бизнес-политики агентства.

В целом:

Сертификаты «Проверка домена» (DV) обычно менее дороги и более поддаются автоматизации, чем сертификаты «Расширенной проверки» (EV). Обычные сертификаты DV полностью приемлемы для государственного использования.

Сертификаты могут быть действительны от нескольких лет до нескольких дней. В целом, сертификаты

Агентства должны немедленно заменить сертификаты, подписанные с помощью SHA-1 , поскольку браузеры быстро отказываются от поддержки алгоритма SHA-1. С 1 января 2016 г. коммерческим ЦС запрещается выпускать их полностью.

Как правило, сертификаты любого коммерческого ЦС будут соответствовать нескольким техническим требованиям NIST, относящимся к сертификатам.

Каким правилам и надзору подлежат центры сертификации?

С 2012 года все основные браузеры и центры сертификации участвуют в CA/Browser Forum . Несмотря на саморегулирование, CA/Browser Forum фактически является руководящим органом для общедоступных доверенных центров сертификации.

Форум CA/B производит Базовые требования (BRs), набор технических и процедурных политик, которых должны придерживаться все центры сертификации. Эти политики определяются посредством формального процесса голосования браузеров и ЦС. BR обеспечиваются с помощью сочетания технических мер, стандартных сторонних аудитов и внимания всего сообщества к общедоступным сертификатам.

Базовые требования ограничивают только центры сертификации, но не ограничивают поведение браузера. Поскольку поставщики браузеров в конечном итоге решают, каким сертификатам будет доверять их браузер, они являются правоприменителями и арбитрами нарушений BR. Если будет установлено, что ЦС нарушает Базовые требования, браузер может оштрафовать или ограничить способность этого ЦС выдавать сертификаты, которым этот браузер будет доверять, вплоть до исключения из хранилища доверенных сертификатов этого браузера.

CA / Ресурсы браузера

- Текущие базовые требования

- Запись голосования форума CA/B

- Mozilla отзывает промежуточный сертификат ANSSI после того, как было обнаружено, что ANSSI нарушил базовые требования, неправомерно выпустив промежуточный сертификат для использования в мониторинге сети.

- Google требует от Symantec использования прозрачности сертификатов после того, как было обнаружено, что Symantec нарушила базовые требования, выпустив сертификаты неправильно.

Имеет ли правительство США общедоступный доверенный центр сертификации?

Нет, не по состоянию на начало 2016 года, и вряд ли это изменится в ближайшем будущем.

Корень Federal PKI является доверенным для некоторых браузеров и операционных систем, но не входит в программу Mozilla Trusted Root. Программа Mozilla Trusted Root используется Firefox, многими устройствами Android и рядом других устройств и операционных систем. Это означает, что федеральная PKI не может выдавать сертификаты для использования в TLS/HTTPS, которым доверяют достаточно широко, чтобы защитить веб-службу, используемую широкой публикой.

Федеральная инфраструктура открытых ключей перекрестно сертифицирует другие коммерческие центры сертификации, что означает, что их сертификатам будут доверять клиенты, доверяющие федеральной инфраструктуре открытых ключей. Тем не менее, даже если общедоступный коммерческий центр сертификации проходит перекрестную сертификацию с федеральной PKI, ожидается, что они сохранят полное разделение между своими общедоступными доверенными сертификатами и перекрестно сертифицированными федеральными сертификатами PKI.

В результате в настоящее время не существует жизнеспособного способа получить сертификат для использования в TLS/HTTPS, который выдан или которому доверяет федеральная PKI, а также которому доверяет широкая публика.

Существуют ли федеральные ограничения на использование допустимых центров сертификации?

Общегосударственных правил, ограничивающих, какие центры сертификации могут использовать федеральные домены, не существует.

Важно понимать, что, хотя у агентства могут быть технические или деловые причины для ограничения используемых ЦС, ограничение ЦС с помощью только внутренних политик не дает никаких преимуществ с точки зрения безопасности. Браузеры будут доверять сертификатам, полученным от любого общедоступного доверенного центра сертификации, поэтому внутреннее ограничение использования центра сертификации не приведет к ограничению числа центров сертификации, из которых злоумышленник может получить поддельный сертификат.

Браузеры будут доверять сертификатам, полученным от любого общедоступного доверенного центра сертификации, поэтому внутреннее ограничение использования центра сертификации не приведет к ограничению числа центров сертификации, из которых злоумышленник может получить поддельный сертификат.

На практике федеральные агентства используют широкий спектр общедоступных коммерческих ЦС и частных корпоративных ЦС для защиты своих веб-сервисов.

Тогда как я могу ограничить, какие ЦС могут выдавать сертификаты для домена?

Не существует простого и на 100% эффективного способа заставить все браузеры доверять только сертификатам для вашего домена, выпущенным определенным ЦС. В целом сила HTTPS в современном Интернете зависит от общих стандартов, компетентности и подотчетности всей системы CA.

Однако владельцы доменов могут использовать Авторизацию центра сертификации DNS для публикации списка утвержденных ЦС.

Кроме того, владельцы доменов могут использовать Прозрачность сертификатов (см. вопрос ниже) для отслеживания и обнаружения сертификатов, выпущенных любым ЦС.

вопрос ниже) для отслеживания и обнаружения сертификатов, выпущенных любым ЦС.

Авторизация центра сертификации DNS (CAA) позволяет владельцам доменов публиковать записи DNS, содержащие список центров сертификации, которым разрешено выдавать сертификаты для их домена.

Все основные центры сертификации участвуют в CAA и обещают проверять записи DNS CAA перед выдачей сертификатов. Каждый CA должен отказать в выдаче сертификатов для доменного имени, которое публикует запись CAA, исключающую CA.

Это только обещание, поэтому несоответствующий или скомпрометированный ЦС может по-прежнему выдавать сертификаты для любого доменного имени даже в нарушение CAA. Но такая неправильная выдача с большей вероятностью будет обнаружена при наличии CAA.

Стандартный DNS не является безопасным, поэтому записи CAA могут быть скрыты или подделаны злоумышленником, находящимся в привилегированном положении в сети, за исключением случаев, когда DNSSEC используется владельцем домена и проверяется каждым издателем CA.

CAA можно объединить с мониторингом журнала прозрачности сертификатов для обнаружения случаев неправильной выдачи.

Ресурсы CAA

- Запись в Википедии для CAA

- RFC 6844, стандарт для CAA

- Генератор записей CAA

Как узнать, когда выдан какой-либо сертификат для домена?

Владельцы доменов могут использовать Прозрачность сертификатов для быстрого обнаружения любых сертификатов, выпущенных для домена, законных или мошеннических.

Прозрачность сертификатов (CT) позволяет владельцам доменов обнаруживать неправильную выдачу сертификатов постфактум .

CT позволяет центрам сертификации публиковать некоторые или все общедоступные доверенные сертификаты, которые они выдают, в один или несколько общедоступных журналов. Несколько организаций ведут журналы CT, и можно автоматически отслеживать журналы для любых сертификатов, выпущенных для любых интересующих доменов.

Comodo выпустила средство просмотра журнала Certificate Transparency с открытым исходным кодом, которое они используют на crt.sh. Например, можно просмотреть все последние сертификаты для whitehouse.gov и сведения о конкретных сертификатах.

Степень прозрачности сертификатов увеличивается по мере того, как все больше ЦС публикуют больше сертификатов в общедоступных журналах CT. Google Chrome требует прозрачности сертификата для всех новых сертификатов, выпущенных после 30 апреля 2018 года. Платформы Apple, включая Safari, требуют прозрачности сертификата для всех новых сертификатов, выпущенных после 15 октября 2018 года. В результате большинство ЦС теперь по умолчанию отправляют новые сертификаты в журналы CT.

Однако центр сертификации может по-прежнему выпускать новые сертификаты, не раскрывая их в журнале CT. Этим сертификатам не будут доверять Chrome или Safari, но им могут доверять другие браузеры.

Chrome также освобождает частные центры сертификации от этих правил прозрачности, поэтому частные центры сертификации, которые не связаны с каким-либо общедоступным корнем, могут по-прежнему выдавать сертификаты, не отправляя их в журналы CT.