DNS записи домена. Проверка DNS записей домена и настройка NS записей сервера

В этой статье вы узнаете:

- Что такое DNS.

- От чего зависят DNS параметры домена.

- Как изменить DNS настройки.

Коротко и по порядку — только о главном.

Знакомство с ДНС

Domain Name System (он же DNS) расшифровывается, как «система доменных имён» и служит для направления пользователей в интернете на определённые адреса сайтов. Т. е. вводите знакомый адрес в браузере или заходите на какой-нибудь сайт через сохранённую вкладку, а в это время ваш ISP (провайдер) находит его в сервере доменных имён и перенаправляет ваш запрос на нужный сайт. Если прописать всё схематично, то выглядит так:

www.name.com => поиск ns домена => DNS возвращает IP-адрес сайта — 255.0.1.19 => открывается содержимое сайта.

Сервера доменных имён хранят информацию о вашем сайте (как имя или IP). Корректно настроенные DNS параметры домена позволяют попасть на сайт пользователям. Любая ошибка приведёт к тому, что доступ на ресурс будет невозможен. Это как пытаться открыть замок неправильным ключом.

Любая ошибка приведёт к тому, что доступ на ресурс будет невозможен. Это как пытаться открыть замок неправильным ключом.

Как изменение хостинга влияет на домен

Хостинг — это условное место хранения информации на сервере, всегда подключённого к интернету. На нём размещаются сайты, разного рода ресурсы, которые получают IP из базы хостера.

При смене хостинга, соответственно, меняется IP. А как мы уже знаем — это главный адрес, по которому наш ресурс находят в интернете. Поэтому с данной операцией необходимо проверить и прописать ДНС домена.

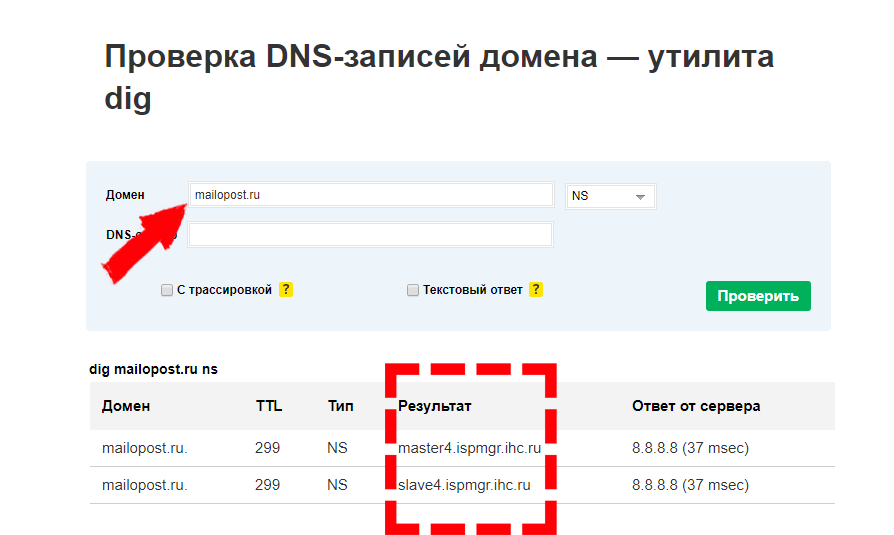

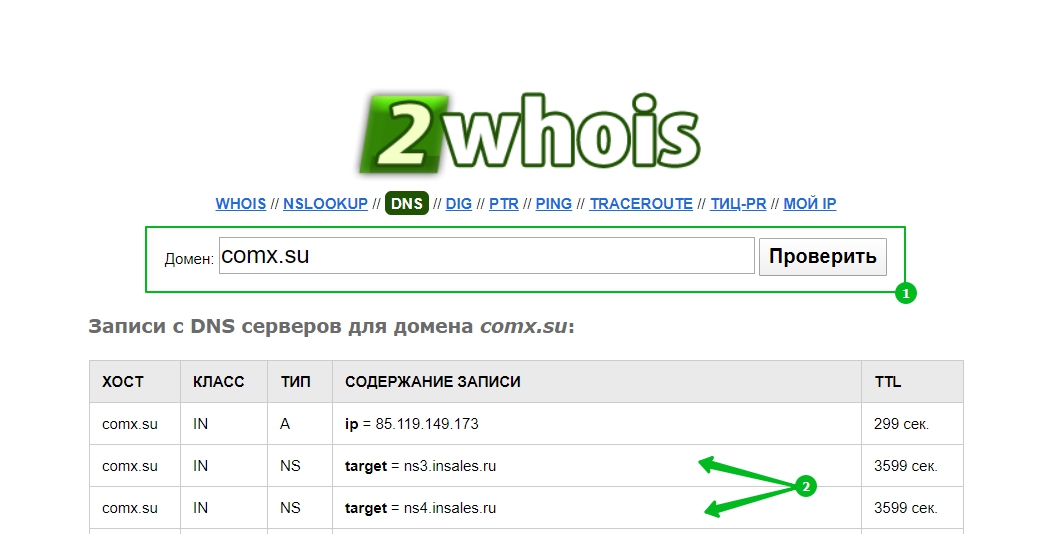

Как посмотреть параметры

Чтобы у пользователей не возникало проблем с нахождением вашего ресурса в интернете, необходимо правильно указать DNS для домена и следить за тем, чтобы параметры всегда соответствовали действительности. Малейший лишний знак/символ перекроют доступ к ресурсу.

Есть несколько способов, как узнать DNS параметры.

- Если вы владелец ресурса, то проверить DNS записи можно в главном меню панели управления.

Для этого введите в строку браузера «http://ip.address/da», где подставьте свой IP.

Для этого введите в строку браузера «http://ip.address/da», где подставьте свой IP. - Если вы хотите узнать ДНС не своего ресурса, тогда можно воспользоваться сторонними сервисами. В интернете на сегодня много предложений оценки параметров доменов. Через некоторые даже можно сменить NS.

Основные параметры DNS

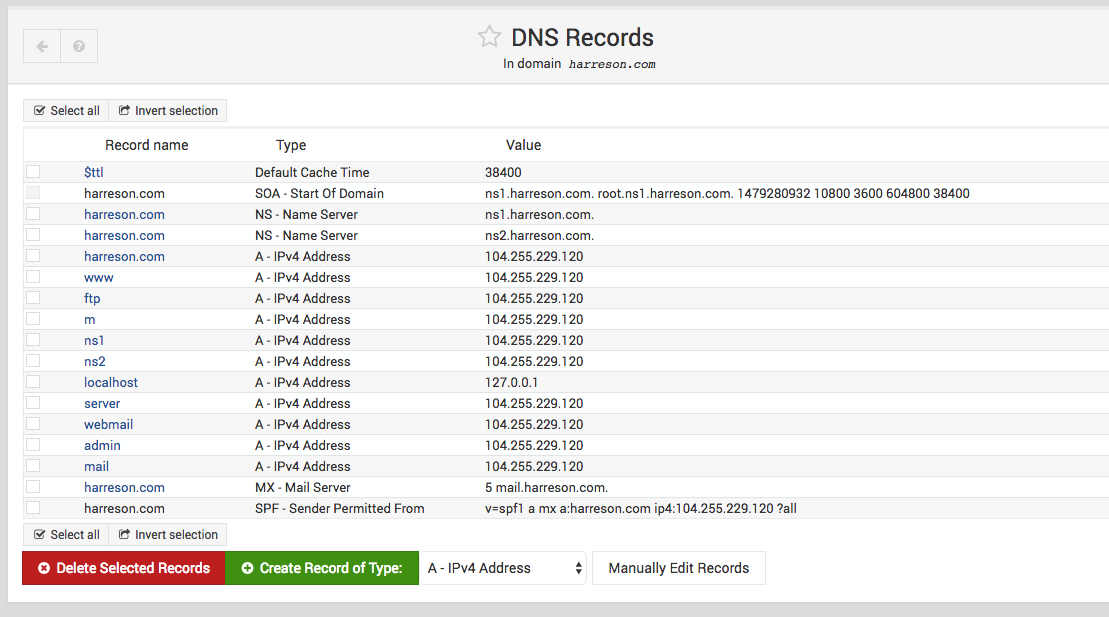

Есть 5 главных параметров, именуемых записями, которые необходимо настраивать всегда. Это:

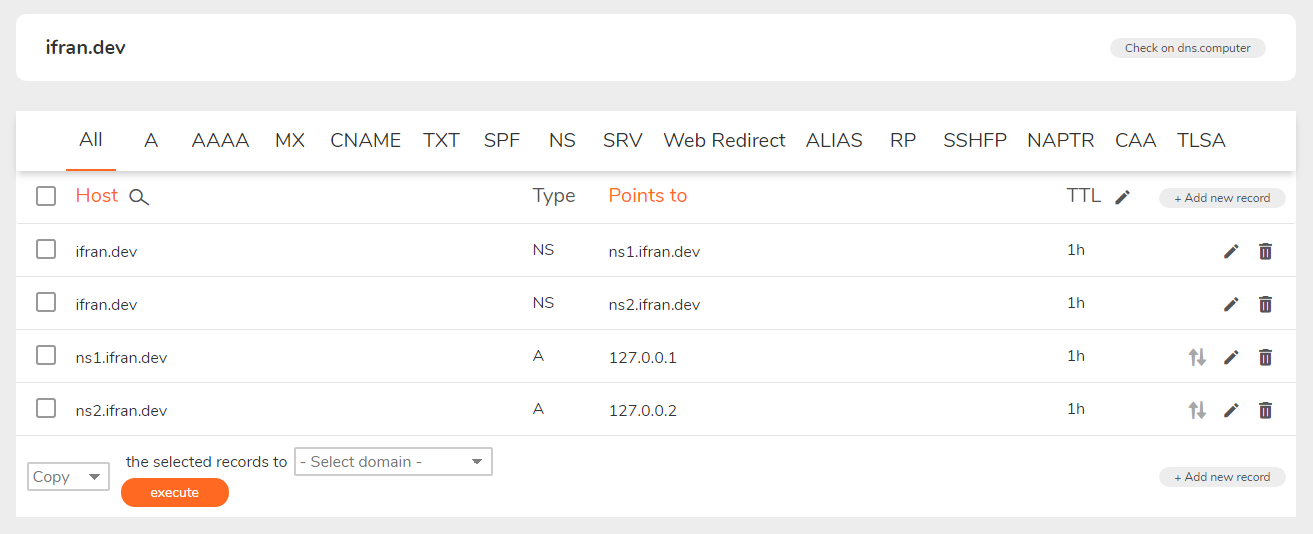

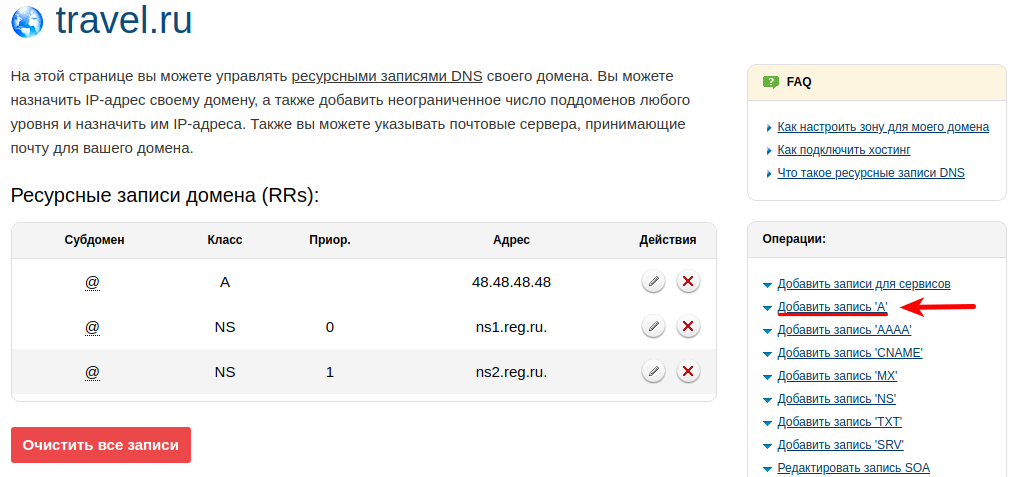

- Записи А — Address record — позволяют привязать имя хоста в домене к соответствующему IP.

- Записи CNAME — Canonical Name — позволяют присвоить псевдонимы. Например: example.ua CNAME domain.ua; example2.ua CNAME domain.ua.

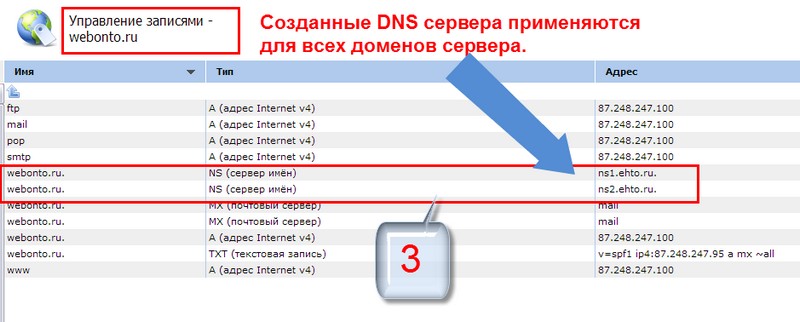

- Настройка записи NS позволяет связаться с DNS-сервером для этого домена. Изменения данной записи могут привести к неработоспособности сайта. Если вы хотите внести правки, но не знаете, как изменить NS записи в настройках, то всё так же заходите в главное меню панели задач, и в соответствующем разделе можно вносить правки.

- Записи PTR — pointer — связывают IP-адрес хоста и канонического имени.

- Записи МХ — Mail Exchange — позволяют привязать почтовые серверы для домена. Их может быть несколько с настраиваемым приоритетом для каждого. Почтовый сервер с самым высоким приоритетом является основным. Поменять цифровое значение приоритета можно в настройках.

Вот какие DNS параметры необходимо трогать как можно реже. Они приводят подчас к глобальным изменениям для сайта.

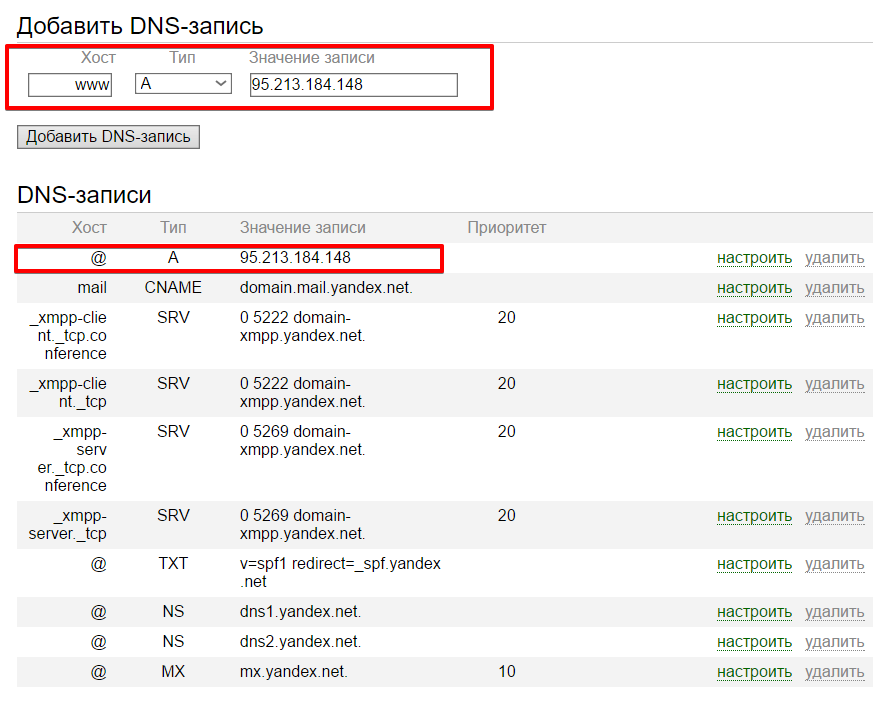

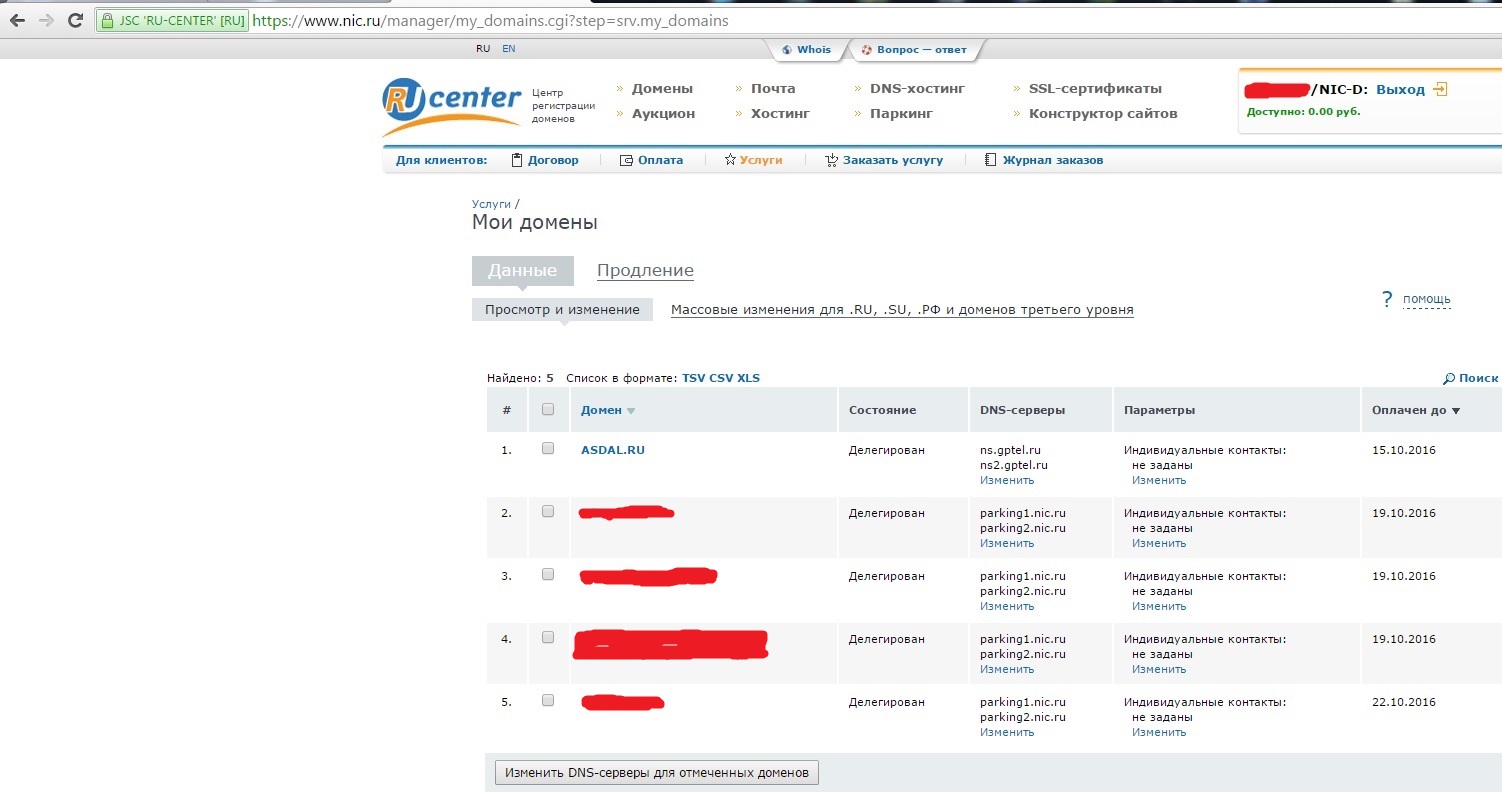

Настройка и корректировка

И снова речь пойдёт о главном меню панели управления. Ранее было описано, как в него попасть (если вы владелец домена и имеете права доступа). В данном меню проводятся основные операции с доменом. Изменения вступают в силу на протяжении 24–72 часов. Т. е. если вы хотите, например, сменить NS, будьте готовы к тому, что ресурс будет недоступен некоторое время.

Это связано с тем, кто корректировки в данные вводятся редко. И частота обновления занимает от одного до трёх дней.

В случае если нужно прописать DNS параметры, необходимо предварительно удалить старые, добавить новые и обязательно проверить параметры через некоторое время. Это можно сделать в панели управления, а также на сервисах, чтобы оценить отображение правок и нововведений.

Если возникли вопросы с тем, как прописать параметры, вам нужна помощь и поддержка опытных специалистов. Обращайтесь в наш сервис — поможем настроить, отредактировать и разместить.

DNS записи для почтовых серверов / Хабр

Представьте, что вы в реальной жизни получили конверт, где в поле “Отправитель” написано имя вашего старого друга. Можете ли вы, не открыв и не прочитав письма, точно сказать – это конверт от вашего старого друга или какого-то злоумышленника?

Именно эта задача стоит перед почтовыми серверами — просто взглянув на конверт определить, не врёт ли поле отправитель. Для этого почтовый сервер обращается к тому механизму, который в интернете служит для подтверждения владения доменом – DNS серверу.

Сразу оговорюсь, что под полем «отправитель» я подразумеваю не поле «from» в самом сообщении, а адрес сервера отправителя.

Почтовый сервер очень зависим от DNS. Единственный случай, когда почтовому серверу не нужен DNS сервер – когда это локальный почтовый сервер, который не отправляет и не получает письма от других серверов.

Теперь, давайте определимся со всеми необходимыми DNS записями для почтовых серверов. Начнём с “А” записи, которая преобразует имя в IP адрес. Кстати, А – от слова адрес. Частые примеры имён для почтовых серверов – mx.example.org, mail.example.org, smtp.example.org. Несколько А записей с одним именем и разными IP адресами позволят балансировать трафик на разные почтовые сервера при условии настройки round robin DNS.

MX запись – от слова мейл эксчейнджер – нужна, чтобы другие почтовые сервера могли узнать, на какой адрес следует отправлять почту по указанному домену получателя.

Если результаты совпадают – значит сервер отправитель тот, за кого себя выдаёт. В отличии от остальных записей, такую запись можно создать только в случае владения или аренды IP адреса.

Если результаты совпадают – значит сервер отправитель тот, за кого себя выдаёт. В отличии от остальных записей, такую запись можно создать только в случае владения или аренды IP адреса.Как правило, сервисы, где вы покупаете доменное имя, не позволяют вам создать PTR запись. Если вы арендуете VPS у облачных провайдеров, некоторые из них сами создают для вас PTR записи. Если же у вас свой локальный почтовый сервер, но в качестве DNS выступает DNS провайдер, то вы можете обратится к своему интернет провайдеру, который выдаёт вам IP адрес, чтобы провайдер прописал PTR запись для вас. Без этой записи есть большая вероятность вашим исходящим сообщениям попасть в спам на других почтовых серверах.

SPF – запись, которая разрешает определённым адресам отправлять сообщение с указанного домена, и говорит, что делать если сообщение пришло с другого адреса. Допустим, вы, как отправитель, заявляете, что разрешаете отправлять почту из домена example.org только адресу mail.

### Примеры настройки SPF записей # C этого домена не принимать почту v=spf1 -all # С этого домена принимать почту только с адресов, указанных в MX записях v=spf1 mx -all # С этого домена принимать почту с адреса mail.example.org, с остальных маркировать сообщения как подозрительные v=spf1 a:mail.example.org ~all

Также можно прописать дополнительные адреса с помощью опций a – по A записи, по ipv4 и ipv6 адресам и т.п. После разрешенных адресов указывается опция all для всего того, что не подошло под ваше правило. Вы можете советовать получателю разрешить все сообщения с любых адресов по вашему домену, запретить, пометить как несоответствующее, но пропустить, либо на усмотрение получателя. Полный синтаксис и все опции SPF я дам в виде ссылки в конце.

Также можно прописать дополнительные адреса с помощью опций a – по A записи, по ipv4 и ipv6 адресам и т.п. После разрешенных адресов указывается опция all для всего того, что не подошло под ваше правило. Вы можете советовать получателю разрешить все сообщения с любых адресов по вашему домену, запретить, пометить как несоответствующее, но пропустить, либо на усмотрение получателя. Полный синтаксис и все опции SPF я дам в виде ссылки в конце. DKIM – запись, которая используется для подтверждения отправителя с помощью подписей, которые добавляются в каждое сообщение. Вкратце, ваш сервер добавляет в исходящие сообщения уникальный хеш, который можно расшифровать с помощью публичного ключа из соответствующей DNS записи. Если даже кто-то подменит сообщение, он не сможет подделать вашу цифровую подпись.

Но для DKIM недостаточно просто добавить DNS запись, нужно также сгенерировать ключи и настроить почтовый сервер для работы с DKIM. Для этого на почтовом сервере поднимается сервис DKIM, и сам почтовый сервис, перед отправкой сообщения, пересылает сообщения через этот сервис, который и добавляет цифровую подпись. Как это поставить и настроить я буду рассматривать в другой раз, но об этом полно материала в интернете.

DMARC – запись, которая позволяет выставить политики в зависимости от проверок SPF и DKIM. Эти политики, опять же, нужны получателю, чтобы знать, как поступать с вашими письмами.

### Примеры настройки DMARC записей # Отклонять все несоответствующие сообщения и посылать отчёт на адрес администратору v=DMARC1; p=reject; pct=100; rua=mailto:[email protected] # Посылать в спам 50% сообщений, которые не соответствуют политикам, остальное доставлять, и также посылать отчёт v=DMARC1; p=quarantine; pct=50; rua=mailto:admin@example.Вы можете настроить запись так, чтобы получатель игнорировал ошибки, помещал не прошедшие проверку сообщения в карантин, либо вовсе отклонял эти сообщения. Также, в DMARC записи вы указываете почтовый адрес, куда сервера-получатели будут посылать статистику по сообщениям с ваших почтовых серверов, что позволит вам понять, что происходит с исходящими сообщениями, а также потихоньку затянуть гайки, чтобы исключить возможность спуфинга.org # Пропускать все сообщения и отправлять отчёт администратору v=DMARC1; p=none; rua=mailto:[email protected]

Некоторые сервисы, допустим Gmail, также предлагают добавить определённые DNS записи, для подтверждения вас как администратора домена, что позволит вам лучше понимать, что происходит с сообщениями с вашего домена у пользователей Gmail. Но это частные случаи и различаются в зависимости от сервиса.

Забыл упомянуть. В сети есть пара важных инструментов для проверки ваших настроек.

Один из самых удобных инструментов — mail-tester. Всё просто:

Всё просто:

1. Заходите на сайт, копируете почтовый адрес, который выдал вам сервис.

2. Отправляете на этот адрес со своего домена с любого ящика сообщение. Желательно, чтобы сообщение не было пустым, а содержало какой-никакой текст.

3. Возвращаетесь на сайт, нажимаете «Затем проверьте оценку».

4. Проверяете результат. Портал проверит все возможные настройки, как DNS — те же SPF, DKIM и DMARC записи, так и покажет, попал ли ваш сервер в черные списки и т.п. Также он выдаст рекомендацию, если у вас есть ошибки в настройках.

5. Если были ошибки — исправляете а затем опять отправляете сообщение и снова проверяете результат. Если проблемы были связаны с DNS записями, убедитесь, что ваши изменения в DNS применились(к примеру, той же командой dig), прежде чем пробовать заново.

НО! Сервис даёт вам всего 3 бесплатные попытки в день, поэтому, желательно, исправить все ошибки, а затем заново проверять.

Еще один инструмент — mxtoolbox. Тут, в основном, проверка на наличие DNS записей и попадание в спам листы. Также на этот портале можно найти множество различных инструментов для проверки и нет такого ограничения, как в mail-tester. Хотя среди инструментов и есть проверка на наличие DKIM ключа, но без сообщения с вашего домена mxtoolbox не сможет подтвердить правильность настройки почтового сервера для работы с DKIM.

Тут, в основном, проверка на наличие DNS записей и попадание в спам листы. Также на этот портале можно найти множество различных инструментов для проверки и нет такого ограничения, как в mail-tester. Хотя среди инструментов и есть проверка на наличие DKIM ключа, но без сообщения с вашего домена mxtoolbox не сможет подтвердить правильность настройки почтового сервера для работы с DKIM.

Если вы настроили DKIM и хотите убедиться в правильности, можете отправить сообщение на тот же gmail аккаунт, а затем открыть сообщение в исходном виде и попытаться найти строку DKIM=pass. Либо воспользоваться готовым сервисом — dkimvalidator. Принцип работы такой же, как у mail-tester — отправляете сообщение на сгенерированный адрес и смотрите результат.

Таким образом, настроив эти DNS записи, сообщения с ваших почтовых серверов не будут попадать в спам (при условии если вы сами не спамите), и вы поможете вашим получателям избежать спама и спуфинг атак.

Полезные ссылки:

Что такое SPF

Загадки и мифы SPF

What Is DKIM?

HowTo: DMARC

10 наиболее часто используемых команд Nslookup

Содержание

Что такое Nslookup?

Во-первых, давайте поговорим о том, что такое Nslookup — это небольшая, но очень мощная программа командной строки для сетевого администрирования. Интерфейс простой, но полезный. Команда Nslookup доступна во многих популярных компьютерных операционных системах, таких как дистрибутивы Windows, macOS и Linux. Вы можете использовать его для выполнения DNS-запросов и получения: доменных имен или IP-адресов или любых других конкретных DNS-записей.

Интерфейс простой, но полезный. Команда Nslookup доступна во многих популярных компьютерных операционных системах, таких как дистрибутивы Windows, macOS и Linux. Вы можете использовать его для выполнения DNS-запросов и получения: доменных имен или IP-адресов или любых других конкретных DNS-записей.

Существуют также онлайн-инструменты Nslookup. Вы можете получить доступ к такому сайту, полному онлайновых сетевых инструментов, и найти вариант nslookup. Вы можете определить свой запрос для конкретной записи DNS, чтобы определить домен, используемый порт и время ожидания в секундах. Для большей безопасности мы рекомендуем вам использовать программное обеспечение на вашем компьютере.

Если вам нужна высокая скорость, вы должны использовать службы Anycast DNS! Прочтите эту статью об Anycast DNS!

Как установить команду Nslookup? Команда Nslookup присутствует в большинстве операционных систем, таких как Windows, macOS и большинстве дистрибутивов Linux. Однако, если его нет в выбранном вами дистрибутиве Linux или вы его ранее удалили, вы можете установить его, выполнив следующие действия:

Однако, если его нет в выбранном вами дистрибутиве Linux или вы его ранее удалили, вы можете установить его, выполнив следующие действия:

1. Проверьте, какой дистрибутив вы используете. Мы покажем вам, как установить команду Nslookup в Ubuntu, Debian, Linux Mint, Kali Linux, CentOS, Fedora, Red Hat, Arch Linux и Manjaro.

2. Сначала откройте Терминал. Вам нужно будет иметь права администратора или быть пользователем sudo. В зависимости от вашего дистрибутива используйте одну из следующих команд.

Для Ubuntu, Debian, Kali Linux и Linux Mint:

$ sudo apt-get update

и затем:

$ sudo apt-get install d nsutils

Для CentOS, Fedora, и Red Hat:

$ sudo dnf install bind-utils

Для CentOS, Fedora и Red Hat (более ранние версии):

$ sudo yum install bind-utils

Для Arch Linux и Manjaro:

$ sudo pacman -S dnsutils

3. Теперь вы готовы использовать команду Nslookup на своем устройстве и попробовать приведенные ниже примеры.

Теперь вы готовы использовать команду Nslookup на своем устройстве и попробовать приведенные ниже примеры.

Синтаксис Nslookup очень прост, и вы можете использовать его одинаково в разных ОС.

nslookup [-опция] [имя | -] [сервер]

Опции . Во-первых, вы укажете опцию, которую хотите использовать с доменным именем или IP-адресом. Параметр может быть связан с типом записи DNS, временем ожидания, используемым портом, отладкой и т. д.

Имя . Здесь вы укажете имя хоста (доменное имя) или IP-адрес. Это цель вашего DNS-запроса.

Дополнительные опции . В зависимости от запроса вы можете добавить дополнительную опцию в качестве параметра.

Сервер . Вы можете использовать сервер по умолчанию для своего запроса или указать другой сервер, откуда вы хотите, чтобы DNS-запрос выполнялся.

Возможно, при попытке использовать команду Nslookup вы получите сообщение об ошибке, говорящее о том, что команда не найдена. Не волнуйся. Проблема отсутствия команды Nslookup решается очень просто.

Не волнуйся. Проблема отсутствия команды Nslookup решается очень просто.

Nslookup входит в состав утилит BIND вместе с двумя другими популярными командами — командой Dig и командой Host.

Если служба была остановлена, вам потребуется перезагрузить компьютер с Linux, и она снова заработает.

В случае, если он не работает, потому что он был удален или отсутствует. Пожалуйста, следуйте инструкциям из предыдущей части «Как установить команду Nslookup». После установки вы будете готовы к использованию.

Вот 10 наиболее часто используемых команд Nslookup, которые помогут вам лучше понять управление вашим доменом:

1. Как найти запись A домена.Вы можете использовать эту команду, чтобы увидеть, сколько существует записей A, и увидеть IP-адреса каждой из них.

Командная строка:

$ nslookup example.com

Ищете отличный сервис управляемых DNS? Протестируйте ClouDNS бесплатно!

2. Как проверить NS записи домена.

Как проверить NS записи домена. Проверив записи NS, вы можете увидеть, какой сервер является полномочным для определенного домена.

Командная строка:

$nslookup -type=ns example.com

3. Как запросить запись SOA домена.

С помощью этого можно увидеть начало полномочий и получить информацию о зоне.

Командная строка:

$nslookup -type=soa example.com

30-дневная бесплатная пробная версия DNS-хостинга Premium Anycast

4. Как найти Записи MX, отвечающие за обмен электронной почтой.Здесь мы проверяем записи MX почтовых серверов. Вы можете увидеть, все ли почтовые серверы работают хорошо.

Командная строка:

$ nslookup -query=mx example.com

5. Как найти все доступные DNS-записи домена.

Этот поиск имеет большую область действия. Здесь мы хотим увидеть все доступные записи DNS. Увидев их все, мы можем выполнить конкретный поиск различных типов записей DNS.

Здесь мы хотим увидеть все доступные записи DNS. Увидев их все, мы можем выполнить конкретный поиск различных типов записей DNS.

Командная строка:

$ nslookup -type=any example.com

6. Как проверить использование определенного DNS-сервера.

Помимо проверки записей DNS, вы можете использовать Nslookup для просмотра конкретного DNS-сервера и его работы. Вы можете проверить, активен ли он или отвечает ли он вовремя.

Командная строка:

$ nslookup example.com ns1.nsexample.com

7. Как проверить обратный поиск DNS.

Много раз вы проверяете записи A, чтобы увидеть IP-адреса домена, но иногда вам нужно проверить, относится ли IP-адрес к определенному домену. Для этого нам нужен обратный поиск DNS.

Командная строка:

$ nslookup 10.20.30.40

8.

Как проверить PTR запись?

Как проверить PTR запись? Вы можете проверить, принадлежит ли IP-адрес доменному имени, выполнив обратный DNS-запрос. Для этого вам нужно будет проверить запись PTR, которая связывает IP-адрес с доменным именем. Вам нужно будет поставить IP-адрес в обратном порядке (185.136.96.96 меняется на 96.96.136.185), и вам нужно добавить in-addr.arpa, поскольку он хранится в домене верхнего уровня arpa.

Командная строка:

$ nslookup -type=ptr 96.96.136.185.in-addr.arpa

9. Как изменить время вне интервал для ответа.

Вы можете вручную выбрать время ожидания в секундах. Вы можете увеличить его, чтобы дать серверу больше времени для ответа. Вы также можете сократить его, чтобы увидеть, какие серверы могут отвечать быстрее.

Командная строка:

$ nslookup -timeout=20 example.com

10. Как включить режим отладки.

Режим отладки предоставляет важную и подробную информацию как по вопросу, так и по полученному ответу.

Командная строка:

$ nslookup -debug example.com

Зачем вам это нужно?

Команда Nslookup — очень популярный и мощный инструмент. Поэтому неудивительно, что многие администраторы используют его для тестирования и устранения неполадок в своих сетях. Есть две основные причины, по которым вам нужно использовать команду Nslookup.

- Первый, очевидно, предназначен для устранения неполадок с подключением к серверу. Благодаря его полезным функциям вы можете быстро получить необходимую информацию. Кроме того, он чрезвычайно прост в использовании и доступен в любой операционной системе (ОС).

- Вторая причина не столь очевидна, но пренебрегать ею не стоит. Это безопасность и надежность. Это может быть полезно для защиты от различных фишинговых атак, связанных с подделкой доменного имени.

Злоумышленники используют доменное имя с ошибкой или обманывают пользователей, добавляя или опуская дефис. Некоторые примеры: когда они заменяют цифру 1 на строчную букву l (examp1e.com), или фишинговый домен может быть insta-gram.com вместо instagram.com. Эта тактика используется, чтобы обмануть обычных пользователей и создать впечатление, что недружественный сайт выглядит дружелюбным и знакомым. Nslookup также может помочь предотвратить еще одну попытку злоумышленных действий — отравление кеша DNS. При этой атаке злоумышленники размещают мошеннические данные и распространяют их на рекурсивные серверы DNS, указывая на поддельный авторитетный сервер.

Злоумышленники используют доменное имя с ошибкой или обманывают пользователей, добавляя или опуская дефис. Некоторые примеры: когда они заменяют цифру 1 на строчную букву l (examp1e.com), или фишинговый домен может быть insta-gram.com вместо instagram.com. Эта тактика используется, чтобы обмануть обычных пользователей и создать впечатление, что недружественный сайт выглядит дружелюбным и знакомым. Nslookup также может помочь предотвратить еще одну попытку злоумышленных действий — отравление кеша DNS. При этой атаке злоумышленники размещают мошеннические данные и распространяют их на рекурсивные серверы DNS, указывая на поддельный авторитетный сервер.

Nslookup — одно из популярных программ командной строки для зондирования DNS. Вы можете использовать его для мониторинга вашей сети и выявления проблемных областей. Если вас интересуют аналогичные инструменты, вы также можете увидеть Ping, Traceroute, Dig и Host. Вы можете использовать их вместе или найти тот, который охватывает все ваши диагностические потребности.

Вы можете использовать их вместе или найти тот, который охватывает все ваши диагностические потребности.

Нужны подробности, что такое nslookup? Проверьте страницу nslookup в Википедии.

ЗаключениеКоманда Nslookup — отличная утилита, предлагающая множество функций. Одним из его основных преимуществ является то, что он доступен для всех видов операционных систем, таких как Windows, Linux и macOS. Если у вас его еще нет, вы можете установить его в несколько простых шагов. Когда вы будете готовы, вы сможете легко и быстро начать тестирование своей сети! Команда Nslookup великолепна и выделяется среди команд проверки DNS!

Примечания: Авторитетный ответ — это ответ от DNS-сервера, который содержит информацию о файле зоны.

Неавторитетный ответ — Когда сервер имен отсутствует в списке для домена, который вы искали.

Другой порт — по умолчанию DNS-серверы используют порт 53.

30-дневная бесплатная пробная версия премиум-хостинга Anycast DNS

(посетили 529 139 раз, 88 посещений сегодня)

Боян Пейчев

Здравствуйте! Меня зовут Боян Пейчев, я основатель и генеральный директор ClouDNS. Мне нравится писать и делиться ценной информацией в простой и понятной форме.

Резюме

Понравилась эта статья? Не забудьте поделиться.

Теги: DNS, nslookup, nslookup cmd, команда nslookup, пример команды nslookup, команды nslookup Последнее изменение: 2 августа 2022 г.Устранение неполадок DNS-серверов | Microsoft Learn

- Статья

Попробуйте наш виртуальный агент. Он поможет вам быстро выявить и устранить распространенные проблемы с DNS.

В этой статье рассказывается, как устранять неполадки на DNS-серверах.

Проверить конфигурацию IP

Запустите

ipconfig /allв командной строке и проверьте IP-адрес, маску подсети и шлюз по умолчанию.Проверьте, является ли DNS-сервер авторитетным для искомого имени. Если это так, см. раздел Проверка на наличие проблем с достоверными данными.

Выполните следующую команду:

nslookup <имя>

Например:

приложение nslookup1 10.0.0.1

Если вы получили ответ об ошибке или превышении времени ожидания, см. раздел Проверка на наличие проблем с рекурсией.

Очистите кэш преобразователя. Для этого выполните следующую команду в административном окне командной строки:

dnscmd /clearcache

Или в административном окне PowerShell запустите следующий командлет:

Clear-DnsServerCache

Повторите шаг 3.

Проверьте проблемы DNS-сервера

Журнал событий

Проверьте следующие журналы на наличие записанных ошибок:

Приложение

Система

DNS-сервер

Проверка с помощью запроса nslookup

Выполните следующую команду и проверьте, доступен ли DNS-сервер с клиентских компьютеров.

nslookup <имя клиента>

Если преобразователь возвращает IP-адрес клиента, сервер не имеет проблем.

Если преобразователь возвращает ответ «Сбой сервера» или «Отказ в запросе», возможно, зона приостановлена или сервер перегружен. Вы можете узнать, приостановлена ли она, проверив вкладку «Общие» свойств зоны в консоли DNS.

Если преобразователь возвращает ответ «Время ожидания запроса к серверу истекло» или «Нет ответа от сервера», возможно, служба DNS не запущена. Попробуйте перезапустить службу DNS-сервера, введя в командной строке на сервере следующее:

чистый запуск DNS

Если проблема возникает во время работы службы, возможно, сервер не прослушивает IP-адрес, который вы использовали в запросе nslookup. На вкладке Interfaces страницы свойств сервера в консоли DNS администраторы могут разрешить DNS-серверу прослушивать только выбранные адреса. Если DNS-сервер настроен на ограничение службы определенным списком настроенных IP-адресов, возможно, что IP-адрес, используемый для связи с DNS-сервером, отсутствует в списке. Вы можете попробовать другой IP-адрес в списке или добавить IP-адрес в список.

На вкладке Interfaces страницы свойств сервера в консоли DNS администраторы могут разрешить DNS-серверу прослушивать только выбранные адреса. Если DNS-сервер настроен на ограничение службы определенным списком настроенных IP-адресов, возможно, что IP-адрес, используемый для связи с DNS-сервером, отсутствует в списке. Вы можете попробовать другой IP-адрес в списке или добавить IP-адрес в список.

В редких случаях DNS-сервер может иметь расширенную конфигурацию безопасности или брандмауэра. Если сервер расположен в другой сети, доступной только через промежуточный узел (например, маршрутизатор с фильтрацией пакетов или прокси-сервер), DNS-сервер может использовать нестандартный порт для прослушивания и получения клиентских запросов. По умолчанию nslookup отправляет запросы на DNS-серверы через UDP-порт 53. Поэтому, если DNS-сервер использует какой-либо другой порт, запросы nslookup завершатся ошибкой. Если вы считаете, что это может быть проблемой, проверьте, не используется ли преднамеренно промежуточный фильтр для блокировки трафика на хорошо известных портах DNS. Если это не так, попробуйте изменить фильтры пакетов или правила порта в брандмауэре, чтобы разрешить трафик через порт UDP/TCP 53.

Если это не так, попробуйте изменить фильтры пакетов или правила порта в брандмауэре, чтобы разрешить трафик через порт UDP/TCP 53.

Проверка на наличие проблем с достоверными данными

Проверить, является ли сервер, возвращающий неверный ответ, основным сервером для зоны (стандартным основным сервером для зоны или сервером, который использует интеграцию с Active Directory для загрузки зоны) или сервером на котором размещена вторичная копия зоны.

Если сервер является основным сервером

Проблема может быть вызвана ошибкой пользователя, когда пользователи вводят данные в зону. Или это может быть вызвано проблемой, влияющей на репликацию или динамическое обновление Active Directory.

Если на сервере размещена вторичная копия зоны

Изучите зону на первичном сервере (сервер, с которого этот сервер получает передачи зоны).

Примечание

Вы можете определить, какой сервер является основным сервером, изучив свойства дополнительной зоны в консоли DNS.

Если имя на основном сервере неверное, перейдите к шагу 4.

Если имя на первичном сервере правильное, проверьте, меньше ли серийный номер на первичном сервере или равен серийному номеру на вторичном сервере. Если это так, измените первичный или вторичный сервер так, чтобы серийный номер на первичном сервере был больше, чем серийный номер на вторичном сервере.

На вторичном сервере принудительно выполните передачу зоны из консоли DNS или выполните следующую команду:

dnscmd /zonerefresh <имя зоны>

Например, если это зона corp.contoso.com, введите:

dnscmd /zonerefresh corp.contoso.com.Еще раз проверьте дополнительный сервер, чтобы убедиться, что зона была передана правильно. Если нет, возможно, у вас проблема с переносом зоны. Дополнительные сведения см. в разделе Проблемы с переносом зоны.

Если зона была передана правильно, проверьте правильность данных.

Если нет, данные в основной зоне неверны. Проблема может быть вызвана ошибкой пользователя, когда пользователи вводят данные в зону. Или это может быть вызвано проблемой, влияющей на репликацию или динамическое обновление Active Directory.

Если нет, данные в основной зоне неверны. Проблема может быть вызвана ошибкой пользователя, когда пользователи вводят данные в зону. Или это может быть вызвано проблемой, влияющей на репликацию или динамическое обновление Active Directory.

Проверка на наличие проблем с рекурсией

Для успешной работы рекурсии все DNS-серверы, используемые на пути рекурсивного запроса, должны иметь возможность отвечать и пересылать правильные данные. Если они не могут, рекурсивный запрос может завершиться ошибкой по любой из следующих причин:

Время ожидания запроса истекает, прежде чем его можно будет выполнить.

Сервер, использованный во время запроса, не отвечает.

Сервер, используемый во время запроса, предоставляет неверные данные.

Начните устранение неполадок на сервере, который использовался в исходном запросе. Проверьте, пересылает ли этот сервер запросы на другой сервер, изучив вкладку Forwarders в свойствах сервера в консоли DNS. Если Включить серверы пересылки Флажок установлен, и в списке указан один или несколько серверов, этот сервер перенаправляет запросы.

Если Включить серверы пересылки Флажок установлен, и в списке указан один или несколько серверов, этот сервер перенаправляет запросы.

Если этот сервер перенаправляет запросы на другой сервер, проверьте наличие проблем, влияющих на сервер, на который этот сервер перенаправляет запросы. Чтобы проверить наличие проблем, см. раздел Проверка проблем DNS-сервера. Если в этом разделе содержится указание выполнить задачу на клиенте, вместо этого выполните ее на сервере.

Если сервер исправен и может пересылать запросы, повторите этот шаг и проверьте сервер, на который этот сервер пересылает запросы.

Если этот сервер не пересылает запросы на другой сервер, проверьте, может ли этот сервер запрашивать корневой сервер. Для этого выполните следующую команду:

nslookup serverустановить q=NS

Если преобразователь возвращает IP-адрес корневого сервера, возможно, у вас нарушена делегация между корневым сервером и именем или IP-адресом, который вы пытаетесь преобразовать.

Следуйте процедуре Проверка нарушенного делегирования, чтобы определить, где у вас нарушено делегирование.

Следуйте процедуре Проверка нарушенного делегирования, чтобы определить, где у вас нарушено делегирование.Если преобразователь возвращает ответ «Время ожидания запроса к серверу истекло», проверьте, указывают ли корневые ссылки на работающие корневые серверы. Для этого воспользуйтесь процедурой Просмотр текущих корневых ссылок. Если корневые подсказки указывают на работающие корневые серверы, у вас может быть сетевая проблема или сервер может использовать расширенную конфигурацию брандмауэра, которая не позволяет распознавателю запрашивать сервер, как описано в разделе «Проверка проблем DNS-сервера». Также возможно, что рекурсивный тайм-аут по умолчанию слишком мал.

Тестирование нарушенного делегирования

Начните тесты в следующей процедуре, отправив запрос действительному корневому серверу. Тест проведет вас через процесс запроса всех DNS-серверов от корня до сервера, который вы тестируете, на наличие нарушенного делегирования.

В командной строке на тестируемом сервере введите следующее:

нслукап server

установить отсутствие рекурсии set querytype= <тип записи ресурса> <полное доменное имя> Примечание

Тип записи ресурса — это тип записи ресурса, которую вы запрашивали в своем исходном запросе, а полное доменное имя — это полное доменное имя, для которого вы запрашивали (заканчивается точкой).

Если ответ включает список записей ресурсов «NS» и «A» для делегированных серверов, повторите шаг 1 для каждого сервера и используйте IP-адрес из записей ресурсов «A» в качестве IP-адреса сервера.

Если ответ не содержит записи ресурса «NS», делегирование нарушено.

Если ответ содержит записи ресурсов «NS», но не содержит записей ресурсов «A», введите set recursion и запросите отдельные записи ресурсов «A» для серверов, перечисленных в записях «NS». Если вы не найдете хотя бы один допустимый IP-адрес записи ресурса «A» для каждой записи ресурса NS в зоне, у вас нарушено делегирование.

Если вы обнаружите, что делегирование нарушено, исправьте его, добавив или обновив запись ресурса «A» в родительской зоне, используя допустимый IP-адрес для правильного DNS-сервера для делегированной зоны.

Для просмотра текущих корневых ссылок

Запустите консоль DNS.

Добавьте или подключитесь к DNS-серверу, на котором произошел сбой рекурсивного запроса.

Щелкните сервер правой кнопкой мыши и выберите Свойства .

Нажмите Корневые ссылки.

Проверьте базовое подключение к корневым серверам.

Если кажется, что корневые ссылки настроены правильно, убедитесь, что DNS-сервер, используемый при неудачном разрешении имен, может проверить связь с корневыми серверами по IP-адресу.

Если корневые серверы не отвечают на эхо-запрос по IP-адресу, возможно, IP-адреса корневых серверов изменились. Однако редко можно увидеть реконфигурацию корневых серверов.

Проблемы с переносом зоны

Выполните следующие проверки:

Проверьте средство просмотра событий для первичного и вторичного DNS-серверов.

Проверьте основной сервер, чтобы узнать, отказывается ли он отправлять передачу в целях безопасности.

Проверьте вкладку Zone Transfers свойств зоны в консоли DNS. Если сервер ограничивает передачу зоны списком серверов, например, перечисленных на вкладке Name Servers в свойствах зоны, убедитесь, что вторичный сервер находится в этом списке. Убедитесь, что сервер настроен на передачу зон.

Проверьте основной сервер на наличие проблем, выполнив действия, описанные в разделе Проверка проблем с DNS-сервером. Когда вам будет предложено выполнить задачу на клиенте, вместо этого выполните задачу на вторичном сервере.

Проверьте, не работает ли на вторичном сервере другая реализация DNS-сервера, например BIND. Если это так, проблема может иметь одну из следующих причин:

Первичный сервер Windows может быть настроен для отправки быстрой передачи зоны, но сторонний дополнительный сервер может не поддерживать быструю передачу зоны. В этом случае отключите передачу быстрой зоны на первичном сервере из консоли DNS, выбрав Enable Bind Secondary 9.

0014 на вкладке Advanced свойств вашего сервера.

0014 на вкладке Advanced свойств вашего сервера.Если зона прямого просмотра на сервере Windows содержит тип записи (например, запись SRV), который не поддерживается дополнительным сервером, у дополнительного сервера могут возникнуть проблемы с получением зоны.

Проверьте, не работает ли на первичном сервере другая реализация DNS-сервера, например BIND. Если это так, возможно, зона на основном сервере содержит несовместимые записи ресурсов, которые Windows не распознает.

Если на главном или вторичном сервере работает другая реализация DNS-сервера, проверьте оба сервера, чтобы убедиться, что они поддерживают одни и те же функции. Вы можете проверить сервер Windows в консоли DNS на вкладке Advanced страницы свойств сервера. В дополнение к полю Включить вторичные узлы на этой странице есть раскрывающийся список Проверка имени . Это позволяет выбрать принудительное соблюдение строгого соответствия RFC для символов в именах DNS.