Устранение неполадок DNS-серверов | Microsoft Learn

- Статья

- Чтение занимает 7 мин

В этой статье описывается, как устранять неполадки на DNS-серверах.

Проверка IP-конфигурации

Выполните

ipconfig /allкоманду из командной строки и проверьте IP-адрес, маску подсети и шлюз по умолчанию.Проверьте, является ли DNS-сервер полномочным для имени, которое ищется. Если это так, см. раздел Проверка на наличие проблем с достоверными данными.

Выполните следующую команду.

nslookup <name> <IP address of the DNS server>

Например:

nslookup app1 10.

0.0.1

0.0.1

Если вы получаете ответ об ошибке или истечении времени ожидания, см. раздел Проверка проблем с рекурсией.

Очистка кэша сопоставителя. Для этого выполните следующую команду в окне командной строки с правами администратора:

dnscmd /clearcache

Или в окне администрирования PowerShell выполните следующий командлет:

Clear-DnsServerCache

Повторите шаг 3.

Проверка неполадок DNS-сервера

Журнал событий

Проверьте следующие журналы, чтобы узнать, есть ли записанные ошибки:

Приложение

Система

DNS-сервер

Тестирование с помощью запроса nslookup

Выполните следующую команду и проверьте, доступен ли DNS-сервер с клиентских компьютеров.

nslookup <client name> <server IP address>

Если сопоставитель возвращает IP-адрес клиента, у сервера нет проблем.

Если сопоставитель возвращает ответ «сбой сервера» или «Запрос отклонен», зона может быть приостановлена или сервер может быть перегружен.

Чтобы узнать, приостановлен ли он, перейдите на вкладку Общие окна свойств зоны в консоли DNS.

Чтобы узнать, приостановлен ли он, перейдите на вкладку Общие окна свойств зоны в консоли DNS.

Если сопоставитель возвращает ответ «запрос на превышение времени ожидания сервера» или «нет ответа от сервера», возможно, служба DNS не запущена. Попробуйте перезапустить службу DNS-сервера, введя следующую команду в командной строке на сервере:

net start DNS

Если проблема возникает при запуске службы, сервер может не прослушивать IP-адрес, который использовался в запросе nslookup. На вкладке интерфейсы страницы свойств сервера консоли DNS администраторы могут ограничить DNS-сервер прослушиванием только выбранных адресов. Если DNS-сервер настроен для ограничения службы указанным списком настроенных IP-адресов, то возможно, что IP-адрес, используемый для связи с DNS-сервером, отсутствует в списке. Можно попробовать использовать другой IP-адрес в списке или добавить IP-адрес в список.

В редких случаях DNS-сервер может иметь расширенную конфигурацию безопасности или брандмауэра.

Проверка на наличие проблем с достоверными данными

Проверьте, является ли сервер, который возвращает неверный ответ, основным сервером для зоны (основным сервером-источником для зоны или сервером, который использует интеграцию Active Directory для загрузки зоны) или сервер, на котором размещена дополнительная копия зоны.

Если сервер является сервером-источником

Проблема может быть вызвана ошибкой пользователя при вводе пользователем данных в зону. Кроме того, это может быть вызвано проблемой, которая влияет на Active Directory репликацию или динамическое обновление.

Если на сервере размещается дополнительная копия зоны

Изучите зону на сервере-источнике (сервере, с которого этот сервер извлекает зоны).

Примечание

Вы можете определить, какой сервер является сервером-источником, проверив свойства дополнительной зоны в консоли DNS.

Если на сервере-источнике указано неправильное имя, перейдите к шагу 4.

Если на сервере-источнике указано правильное имя, убедитесь, что серийный номер на сервере-источнике меньше или равен серийному номеру на сервере-получателе. Если это так, измените либо сервер-источник, либо сервер-получатель, чтобы серийный номер на сервере-источнике был больше, чем серийный номер на сервере-получателе.

На сервере-получателе выполните принудительную пересылку зоны с помощью консоли DNS или выполните следующую команду:

dnscmd /zonerefresh <zone name>

Например, если зона — corp.

contoso.com, введите:

contoso.com, введите: dnscmd /zonerefresh corp.contoso.com.Изучите сервер-получатель еще раз, чтобы узнать, правильно ли передана зона. В противном случае у вас, вероятно, возникает проблема с переносом зоны. Дополнительные сведения см. в статье проблемы зонных передач.

Если зона была передана правильно, проверьте, правильно ли указаны данные. В противном случае данные в основной зоне неверны. Проблема может быть вызвана ошибкой пользователя при вводе пользователем данных в зону. Кроме того, это может быть вызвано проблемой, которая влияет на Active Directory репликацию или динамическое обновление.

Проверка проблем с рекурсией

Чтобы рекурсия работала успешно, все DNS-серверы, используемые в пути рекурсивного запроса, должны иметь возможность отвечать и пересылать правильные данные. Если это не так, рекурсивный запрос может завершиться ошибкой по одной из следующих причин:

Время ожидания запроса истекло, прежде чем его можно будет завершить.

Сервер, используемый во время запроса, не отвечает.

Сервер, используемый во время запроса, предоставляет неверные данные.

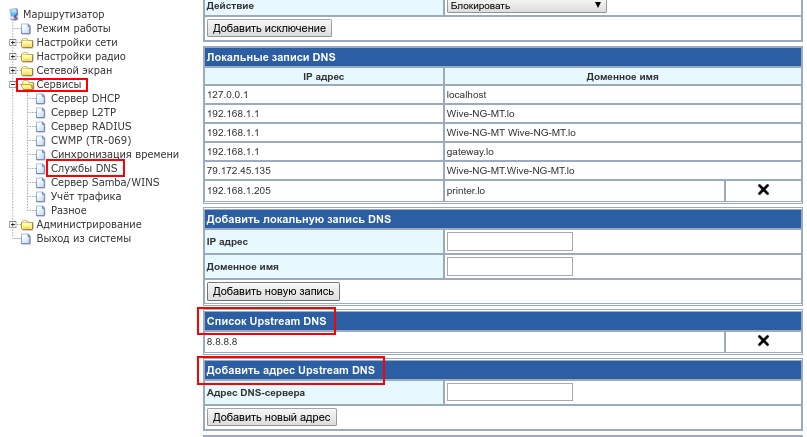

Начните устранение неполадок на сервере, который использовался в исходном запросе. Проверьте, пересылает ли этот сервер запросы на другой сервер, изучив вкладку серверы пересылки в свойствах сервера в консоли DNS. Если флажок включить серверы пересылки установлен и в списке присутствует один или несколько серверов, этот сервер перенаправляет запросы.

Если этот сервер пересылает запросы на другой сервер, проверьте наличие проблем, влияющих на сервер, на который сервер пересылает запросы. Чтобы проверить наличие проблем, см. раздел Проверка неполадок DNS-сервера. Когда этот раздел предписывает выполнить задачу на клиенте, выполните его на сервере.

Если сервер находится в работоспособном состоянии и может пересылать запросы, повторите этот шаг и проверьте сервер, на который сервер пересылает запросы.

Если этот сервер не перенаправляет запросы на другой сервер, проверьте, может ли этот сервер запрашивать корневой сервер. Для этого выполните следующую команду:

nslookup server <IP address of server being examined> set q=NS

Если сопоставитель возвращает IP-адрес корневого сервера, возможно, имеется разорванное делегирование между корневым сервером и именем или IP-адресом, который вы пытаетесь разрешить. Следуйте инструкциям по тестированию неработающей процедуры делегирования , чтобы определить, где находится неработающее делегирование.

Если сопоставитель возвращает ответ «запрос на превышение времени ожидания сервера», проверьте, указывает ли корневые ссылки на работоспособность корневых серверов. Для этого используйте для просмотра текущей процедуры корневых ссылок . Если корневые ссылки указывают на работающие корневые серверы, возможно, возникла проблема с сетью или сервер может использовать расширенную конфигурацию брандмауэра, которая не позволяет арбитру конфликтов запрашивать сервер, как описано в разделе Проверка проблем DNS-сервера .

Тестирование неработающего делегирования

Начните тесты в следующей процедуре, запросив допустимый корневой сервер. Этот тест позволяет выполнить запрос всех DNS-серверов из корня к серверу, который тестируется для неработающего делегирования.

В командной строке на тестируемом сервере введите следующее:

nslookup server <server IP address> set norecursion set querytype= <resource record type> <FQDN>

Примечание

Тип записи ресурса — это тип записи ресурса, для которой был выполнен запрос в исходном запросе, а полное доменное имя — полное доменное имя, для которого выполнялись запросы (заканчивающиеся точкой).

Если ответ содержит список записей ресурсов «NS» и «A» для делегированных серверов, повторите шаг 1 для каждого сервера и используйте IP-адрес из записей ресурсов «A» в качестве IP-адреса сервера.

Если ответ не содержит запись ресурса NS, делегирование будет разорвано.

Если ответ содержит записи ресурсов «NS», но нет записей ресурсов «A», введите » задать рекурсию» и выполните запрос по отдельности для записей ресурсов «a» серверов, перечисленных в записях NS. Если вы не нашли по меньшей мере один допустимый IP-адрес записи ресурса «A» для каждой записи ресурса NS в зоне, то у вас есть неработающее делегирование.

Если вы определили, что вы используете неработающее делегирование, исправьте его, добавив или обновив запись ресурса «A» в родительской зоне, используя допустимый IP-адрес для соответствующего DNS-сервера для делегированной зоны.

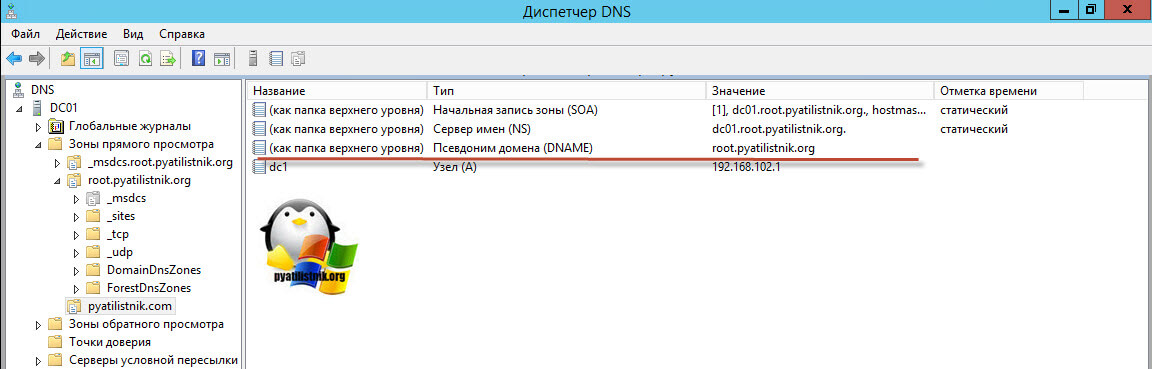

Просмотр текущих корневых ссылок

Запустите консоль DNS.

Добавьте или подключитесь к DNS-серверу, который не прошел рекурсивный запрос.

Щелкните правой кнопкой мыши сервер и выберите пункт Свойства.

Щелкните корневые ссылки.

Проверьте наличие базовых подключений к корневым серверам.

Если правильно настроены корневые ссылки, убедитесь, что DNS-сервер, используемый в разрешении имен с ошибками, может проверить связь с корневыми серверами по IP-адресу.

Если корневые серверы не отвечают на проверку связи по IP-адресу, IP-адреса для корневых серверов могли измениться. Однако нередко можно увидеть перенастройку корневых серверов.

Проблемы с зонными ошибками

Выполните следующие проверки:

Проверьте Просмотр событий как для основного, так и для дополнительного DNS-сервера.

Проверьте сервер источника, чтобы узнать, не отправит ли он передачу данных для безопасности.

Проверьте вкладку зонные передачи свойств зоны в консоли DNS. Если сервер ограничит передачу зоны на список серверов, например на вкладке серверы имен в свойствах зоны, убедитесь, что сервер-получатель находится в этом списке. Убедитесь, что сервер настроен на отправку зонных передач.

Проверьте наличие проблем на основном сервере, выполнив действия, описанные в разделе Проверка проблем DNS-сервера . Когда появится запрос на выполнение задачи на клиенте, выполните задачу на сервере-получателе.

Проверьте, не работает ли на сервере-получателе другая реализация сервера DNS, например BIND. Если это так, проблема может быть вызвана одной из следующих причин:

Windows сервер-источник может быть настроен для отправки быстрых зонных передач, но сервер-получатель стороннего производителя может не поддерживать быструю передачу зоны. В этом случае отключите передачу данных с помощью быстрой зоны на сервере-источнике из консоли DNS, установив флажок включить вторичные базы данных-получатели на вкладке Дополнительно свойств сервера.

если зона прямого просмотра на Windows сервере содержит тип записи (например, запись SRV), которую сервер-получатель не поддерживает, то на сервере-получателе могут возникнуть проблемы с извлечением зоны.

Проверьте, запущена ли на сервере-источнике другая реализация сервера DNS, например BIND. если да, то возможно, что зона на сервере источника включает несовместимые записи ресурсов, которые Windows не распознает.

Если на главном или вторичном сервере используется другая реализация DNS-сервера, проверьте оба сервера, чтобы убедиться, что они поддерживают одни и те же функции. сервер Windows можно проверить на консоли DNS на вкладке дополнительно страницы свойства сервера. В дополнение к полю включить вторичные получатели привязок на этой странице содержится раскрывающийся список Проверка имен . Это позволяет выбрать принудительное соответствие требованиям RFC для символов в DNS-именах.

Проверка распространения DNS — Nslookup Tool

Hostname: Type: AAAAAAFSDBCAACERTCNAMEDHCIDDNAMEDNSKEYDSIPSECKEYLOCMXNAPTRNSNSECNSEC3PARAMPTRRPRRSIGSOASPFSRVSSHFPTXTTXT-DKIMTXT-DMARCTXT-SPFURI

Try the new Global DNS Propagation Checker

| Финикс, США CenturyLink |

|||

| Лас-Вегас, США Colocation America |

|||

| Сан-Франциско, США OpenDNS |

|||

| Нью-Йорк, США Peer 1 Network (USA) |

|||

| Монреаль, Канада iWeb Technologies |

|||

| Манчестер, Великобритания M247 Ltd |

|||

| Париж, Франция OVH SAS |

|||

| Берлин, Германия Strato AG |

|||

| Барселона, Испания Vodafone Spain |

|||

| Рим, Италия Wind |

|||

| Катринехольм, Швеция Internet Border Technologies AB |

|||

| Новосибирск, Россия RoutingDNS |

|||

| Перт, Австралия Vocus |

|||

| Веллингтон, Новая Зеландия nzwireless |

|||

| Шанхай, Китай China Telecom |

|||

| Гонконг, Китай Hong Kong Telecommunications |

|||

| Токио, Япония NTT |

|||

| Сеул, Республика Корея SK Broadband |

|||

| Сингапур Amazon Technologies |

|||

| Бангкок, Таиланд KSC Commercial Internet |

|||

| Мумбаи, Индия Airtel Broadband |

|||

| Дубай, ОАЭ EITC |

|||

| Иерусалим, Израиль Bezeq International |

|||

| Мехико, Мексика BTU Comunicacion SA de CV |

|||

| Сан-Паулу, Бразилия Vivo |

|||

| Буэнос-Айрес, Аргентина X-Host SRL |

|||

| Лима, Перу ALFA |

|||

| Сантьяго, Чили CTC Transmisiones Regionales S.A. |

|||

| Богота, Колумбия Level 3 Colombia S.A. |

|||

| Каракас, Венесуэла 123.com.ve, C.A. |

|||

| Каир, Египет Etisalat Misr |

|||

| Кейптаун, ЮА́Р VO Connect |

|||

| Лагос, Нигерия Spectranet |

|||

| Шерага, Алжир Telecom Algeria |

|||

| Луанда, Ангола GameZone Angola |

NslookupTool.com позволяет мгновенно выполнить поиск DNS для проверки доменных имен текущий IP-адрес и DNS-записи информации от нескольких серверов имен, расположенных в разных частях мира.

Это позволяет проверить текущее состояние распространения DNS после того, как были внесены изменения в ваших доменов записей.

DNS propagation checker support A, AAAA, AFSDB, CAA, CERT, CNAME, DHCID, DNAME, DNSKEY, DS, IPSECKEY, LOC, MX, NAPTR, NS, NSEC, NSEC3PARAM, PTR, RP, RRSIG, SOA, SPF, SRV, SSHFP, TXT, TXT-DKIM, TXT-DMARC, TXT-SPF, URI, DNS record types.

Запрос данных DNS с помощью dig, whois и ping в Ubuntu

15 сентября, 2017 12:35 пп 8 569 views | Комментариев нетБез категорий | Amber | Комментировать запись

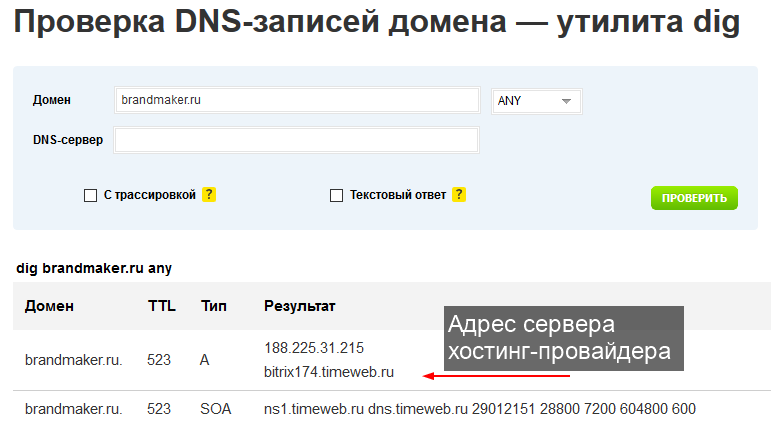

Dig – это сетевой инструмент, позволяющий обращаться к серверам DNS за информацией. Он может быть очень полезным при диагностике проблем с направлением домена; также это отличный способ убедиться в правильной работе конфигураций.

Эта статья охватывает использование dig для проверки настроек доменного имени и выведения данных о том, как интернет видит домен. В ней также рассматриваются другие связанные с dig инструменты, такие как whois и ping.

Примечание: Для тестирования команд данное руководство использует сервер Ubuntu 12.04, но любой современный дистрибутив Linux будет работать таким же образом.

Использование dig

Основной способ использования dig – это указание домена, к которому нужно обратиться с запросом:

dig example.com

Для примера можно протестировать «duckduckgo.com», чтобы увидеть, какую информацию возвращает dig:

; <<>> DiG 9.8.1-P1 <<>> duckduckgo.com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 64399

;; flags: qr rd ra; QUERY: 1, ANSWER: 4, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;duckduckgo.com. IN A

;; ANSWER SECTION:

...duckduckgo.com. 99 IN A 107.21.1.61

...duckduckgo.com. 99 IN A 184.72. 106.253

106.253

...duckduckgo.com. 99 IN A 184.72.106.52

...duckduckgo.com. 99 IN A 184.72.115.86

;; Query time: 33 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: Fri Aug 23 14:26:17 2013

;; MSG SIZE rcvd: 96

Выведено достаточно много информации. Рассмотрим ее по частям.

; <<>> DiG 9.8.1-P1 <<>> duckduckgo.com

;; global options: +cmd

Вышеуказанные строки являются заголовком выведенного запроса. Можно также запустить dig в пакетном режиме (batch), потому надлежащая маркировка результатов имеет большое значение для обеспечения корректного анализа.

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 64399

;; flags: qr rd ra; QUERY: 1, ANSWER: 4, AUTHORITY: 0, ADDITIONAL: 0

Следующая часть предоставляет техническое резюме результатов запроса. Здесь можно видеть, что запрос был успешным, что было получено 4 «ответа», а также использованные флаги.

;; QUESTION SECTION:

;duckduckgo.com. IN A

;; ANSWER SECTION:

duckduckgo.com. 99 IN A 107.21.1.61

duckduckgo.com. 99 IN A 184.72.106.253

duckduckgo.com. 99 IN A 184.72.106.52

duckduckgo.com. 99 IN A 1

Вышеприведенная часть содержит собственно искомые результаты. Она вновь формулирует запрос, а затем возвращает соответствующие DNS-записи для этого доменного имени.

Как можно видеть, выведены четыре записи «А» для «duckduckgo.com». Записи «А» выводятся по умолчанию. Это показывает IP-адреса, по которым отвечает доменное имя.

«99» – это TTL (то есть, «time to live») до того, как DNS-сервер перепроверит связь между именем домена и IP-адресом. «IN» означает, что класс записи является стандартным.

;; Query time: 33 msec

;; SERVER: 8. 8.8.8#53(8.8.8.8)

8.8.8#53(8.8.8.8)

;; WHEN: Fri Aug 23 14:26:17 2013

;; MSG SIZE rcvd: 96

Эти строки просто предоставляют некоторые статистические данные о фактических результатах запроса. Время запроса может указать на проблему с DNS-сервером.

Тестирование DNS-записей с помощью dig

Если доменное имя уже установлено, можно использовать dig для запроса информации.

Чтобы проверить, правильно ли установлены записи А, введите:

dig your_domain_name.com

При необходимости проверить, правильно ли направлены почтовые серверы, введите:

dig your_domain_name.com MX

В целом, тип записи, поиск которой нужно провести, можно использовать после доменного имени в запросе.

Чтобы получить информацию обо всех записях, введите:

dig your_domain_name.com ANY

Это отобразит все записи, соответствующие базовому домену, а именно записи SOA, NS, A и MX.

Примечание: В связи с особенностями работы TTL и DNS иногда требуется некоторое время, чтобы внесенные изменения были переданы на сервер доменных имён. Если созданная запись не выводится, подождите, пока TTL достигнет 0, чтобы проверить, появилась ли данная запись.

Если созданная запись не выводится, подождите, пока TTL достигнет 0, чтобы проверить, появилась ли данная запись.

Чтобы отобразить только фактический IP, на который направлен домен, введите:

dig your_domain_name.com +short

Использование команды host

Команда host является альтернативой команде dig. Данная команда действует подобным dig образом, а также использует многие её опции.

Базовый синтаксис:

host domain_name_or_IP_address

Обратите внимание: не нужно использовать флаг, чтобы изменить функциональность с обычного поиска DNS на обратный поиск.

Как и с командой dig, можно указать тип нужной записи. Для этого используется флаг «-t».

Чтобы вернуть записи «mх» Google, наберите:

host -t mx google.com

google.com mail is handled by 50 alt4.aspmx.l.google.com.

google.com mail is handled by 10 aspmx.l.google.com.

google.com mail is handled by 40 alt3.aspmx.l.google.com.

google. com mail is handled by 30 alt2.aspmx.l.google.com.

com mail is handled by 30 alt2.aspmx.l.google.com.

google.com mail is handled by 20 alt1.aspmx.l.google.com.

Так же легко можно получить и другие типы записей.

Все записи можно отобразить при помощи флага -а. Данное руководство не предоставляет выведенного результата, так как он достаточно длинный.

host -a google.com

Чтобы получить дополнительную информацию о хосте, можно вывести подробный результат с помощью флага «-v».

host -v google.com

Это действие предоставляет подробную информацию.

Другие инструменты для опроса серверов имен DNS

ping

Ping является простым способом проверить, правильно ли распознается доменное имя.

Данная команда очень проста в использовании:

ping your_domain_name.com

PING your_domain_name.com (192.241.160.34) 56(84) bytes of data.

64 bytes from 192.241.160.34: icmp_req=1 ttl=64 time=0.026 ms

64 bytes from 192.241.160.34: icmp_req=2 ttl=64 time=0. 038 ms

038 ms

64 bytes from 192.241.160.34: icmp_req=3 ttl=64 time=0.037 ms

. . .

Она будет продолжать выводить информацию, пока не будут нажаты «CTRL-C».

Можно также сказать программному обеспечению использовать ping только определенное количество раз. Чтобы использовать ping три раза:

ping -c 3 your_domain_name.com

PING your_domain_name.com (192.241.160.34) 56(84) bytes of data.

64 bytes from 192.241.160.34: icmp_req=1 ttl=64 time=0.027 ms

64 bytes from 192.241.160.34: icmp_req=2 ttl=64 time=0.059 ms

64 bytes from 192.241.160.34: icmp_req=3 ttl=64 time=0.042 ms

--- your_domain_name.com ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 2002ms

rtt min/avg/max/mdev = 0.027/0.042/0.059/0.015 ms

Данная команда может быть использована для того, чтобы проверить, относится ли доменное имя к назначенному IP-адресу.

whois

Протокол whois выводит информацию о зарегистрированных доменных именах, включая серверы имен, с которыми они настроены работать.

В то время как большая часть информации касается регистрации домена, этот протокол может быть полезен для того, чтобы убедиться, что серверы имен возвращаются правильно.

Запустите следующую команду:

whois your_domain_name.com

Это выведет длинный список информации. Форматирование будет меняться на основе Whois-сервера, содержащего информацию.

В нижней части можно увидеть серверы домена, которые обеспечивают пересылку домена на правильные IP-адреса.

Читайте также:

- Рекомендации по настройке DNS

- Сравнение DNS-серверов: как выбрать правильную конфигурацию DNS

Распространение DNS, Глобальная проверка DNS

Часто задаваемые вопросы по проверке распространения DNS

- О DNSPropagation.

net

netDNSPropagation.net — это бесплатный онлайн-инструмент, который поможет вам мгновенно выполнить поиск DNS по текущим IP-адресам доменных имен. Он получит информацию о вашей записи DNS на разных и нескольких серверах имен по всему миру. Эти серверы имен покажут вам результат теста распространения DNS.

- Что такое распространение DNS?

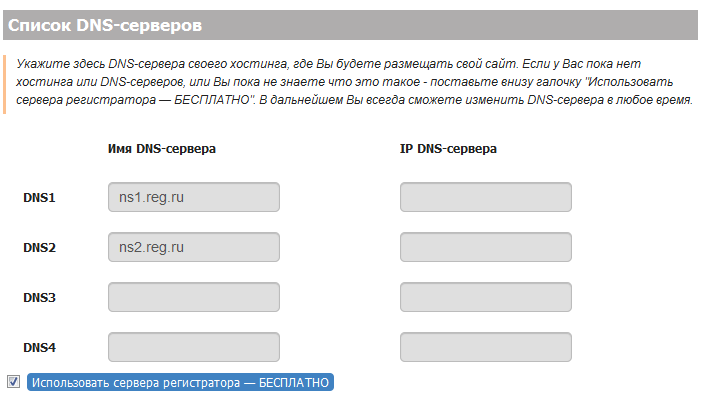

Когда вы меняете серверы доменных имен у своего регистратора доменов, может пройти от 24 до 72 часов, прежде чем изменение вступит в силу и отразится на каждой части мира. Это то, что мы обычно называем «распространением DNS» или «временем распространения DNS».

Настало время для всех интернет-провайдеров (интернет-провайдеров) со всего мира обновить свои записи кэша DNS, чтобы узнать / обнаружить, что IP-адрес вашего домена изменился.

Поскольку распространение DNS происходит постепенно, некоторые пользователи могут видеть, что ваш веб-сайт отвечает со старого IP-адреса, в то время как другие пользователи из других географических мест могут видеть, что веб-сайт отвечает с нового сервера. Это совершенно нормально. - Когда мне нужно запустить этот тест распространения DNS?

Проверка распространения DNS полезна, когда вы сменили веб-хост или открыли новый веб-сайт, и вы только что изменили серверы DNS-имен своего домена у своего регистратора домена.

Этот инструмент выполнит бесплатный поиск DNS по вашему IP-адресу и подтвердит, полностью ли веб-сайт распространяется по всему миру или нет.

Этот инструмент выполнит бесплатный поиск DNS по вашему IP-адресу и подтвердит, полностью ли веб-сайт распространяется по всему миру или нет. - Сколько времени требуется для отражения изменений DNS?

Это зависит от типа изменений, которые вы внесли в свой DNS.

Изменения сервера имен могут занять до 72 часов, прежде чем они будут отражены и полностью распространены по всему миру.

Изменения записей DNS происходят намного быстрее и могут быть распространены в течение нескольких часов практически всеми провайдерами.

- Почему это занимает до 72 часов?

Потому что именно так была построена система DNS. Это не аномалия или ошибка, это просто так работает. Давайте рассмотрим это на повседневном примере:

Ваш офис расположен в Майами, США, и вы только что изменили серверы имен своего домена, размещенного на сервере, расположенном в Амстердаме, Нидерланды.

Когда вы пытаетесь просмотреть свой домен в Google Chrome или Mozilla Firefox, запрос не будет направлен прямо на ваш сервер, сначала он должен пройти через несколько точек/узлов интернет-провайдера. Именно тогда ваш ноутбук / компьютер начинает проверять ваш локальный кэш DNS, и запрос отправляется вашему интернет-провайдеру в Майами.

После этого он перенаправляется в Чикаго, США, а затем ваш запрос должен пересечь Атлантический океан по всей Европе, чтобы подключиться к другим промежуточным интернет-провайдерам в Испании, пока, наконец, не достигнет вашего сервера, расположенного в Нидерландах, как вы видите. на следующем изображении:

Каждый из упомянутых интернет-провайдеров в разных географических точках проверяет свой собственный DNS-кэш, чтобы узнать, есть ли у них уже информация о вашем домене, если нет, то они ищут ее и сохраняют для следующего раза, чтобы избежать запросов в следующий раз, это ускоряет Разрешение DNS и трафик через DNS-серверы.

Интернет-провайдеры также по-разному обрабатывают время жизни (время обновления кеша), что также является еще одной причиной того, почему некоторые из них обнаружат ваш новый IP-адрес быстрее, чем другие.

Теперь вы знаете, почему время распространения вашего DNS занимает до 72 часов.

- Как ускорить распространение DNS?

Есть способы ускорить распространение DNS, первый из них — использовать хорошего провайдера, подобного упомянутым ранее.

Еще одна вещь, которую вы можете сделать, чтобы улучшить время распространения DNS, — это установить очень низкий TTL зоны DNS.

Когда вы переносите свой веб-сайт и вносите изменения в DNS, вы хотите, чтобы переключение DNS происходило как можно быстрее.

Вы можете изменить текущий TTL и сократить время до выполнения миграции.

600 (10 минут) — хорошее значение TTL, вы должны сделать это как минимум за 24 часа до миграции.

За 10 минут до внесения изменений вы можете установить его еще ниже, до 60 (1 минута).

600 (10 минут) — хорошее значение TTL, вы должны сделать это как минимум за 24 часа до миграции.

За 10 минут до внесения изменений вы можете установить его еще ниже, до 60 (1 минута).Было доказано, что эта конфигурация хорошо работает для ускорения распространения DNS.

После того, как весь ваш трафик будет обслужен с нового сервера, вы можете вернуть TTL к нормальному значению.

- Есть ли способ передать распространение DNS?

Альтернативные способы обхода распространения включают:

1) Изменить текущую запись A

Направьте свою запись A от текущего хостинг-провайдера в зону DNS, указывающую на новый IP-адрес вашего веб-сайта.

Установите очень низкий TTL, например, 200 или 300. Это почти сократит время распространения до максимума, а время распространения вашего сайта займет в среднем от 20 до 35 минут. Затем запись A будет обновляться по всему миру у основных интернет-провайдеров.

Установите очень низкий TTL, например, 200 или 300. Это почти сократит время распространения до максимума, а время распространения вашего сайта займет в среднем от 20 до 35 минут. Затем запись A будет обновляться по всему миру у основных интернет-провайдеров.Это заставит ваш домен разрешаться из предыдущих мест в мире, где время распространения еще не завершено, в новое место назначения, это как принудительный способ ускорить распространение.

2) Измените файл hosts

Поместите такую строку в конец файла hosts, этот метод работает для любой операционной системы, такой как Windows, Linux или Mac:

XX.XX.XX.XX yoursite.com www.yoursite.com

Эта модификация заставит ваш локальный компьютер разрешать веб-сайт, минуя распространение DNS и сообщая вашей сети, что ваш сайт размещен на IP-адресе, который вы указали в этом файле. После изменения этого файла просто откройте браузер и просматривайте свой сайт в обычном режиме с нового назначения сервера.

После завершения распространения, примерно через 48 часов после первоначального изменения, обязательно удалите эти записи из файла hosts, так как они не понадобятся.

3) Используйте быстрый общедоступный DNS-сервер

Общедоступные DNS-серверы Cloudflare (1.1.1.1) и DNS-серверы Google (8.8.8.8) являются самыми быстрыми общедоступными DNS-серверами в мире и могут значительно помочь вам пройти распространение время.

Убедитесь, что вы включили эту строку в начало файла resolv.conf (в Linux и Mac):

- сервер имен 1.1.1.1

сервер имен 8.8.8.8

Если вы используете Windows 10, вы можете изменить файл hosts, выполнив следующие действия:- Откройте «Панель управления» Windows.

- Нажмите «Сеть и Интернет», затем нажмите «Центр управления сетями и общим доступом».

- Нажмите «Изменить настройки адаптера».

- Щелкните правой кнопкой мыши на текущем сетевом интерфейсе, подключенном к Интернету, — щелкните «Свойства».

- Нажмите на протокол «Протокол Интернета версии 4 (TCP/IPv4)» — нажмите «Свойства»

- Выберите «Использовать следующие адреса DNS-серверов».

- Введите 1.1.1.1 и 8.8.8.8.

- Сохранить изменения.

Этот метод гарантирует, что вы получите максимальную скорость разрешения DNS при подключении за пределами вашей сети.После этого изменения убедитесь, что вы также очистили кеш браузера. Вы также должны очистить кеш DNS с помощью утилиты кеша Google Flush.

- сервер имен 1.1.1.1

- Как я могу проверить свое распространение DNS локально из компьютерной сети?

В Unix/Linux можно использовать dig, например:

- [[email protected] ~]$ dig A dnspropagation.net

- ; > DiG 9.10.4-P6-RedHat-9.10.4-4.P6.fc25 > dnspropagation.net

- ;; глобальные параметры: +cmd

- ;; Получил ответ:

- ;; ->ЗАГОЛОВОК

- ;; флаги: qr rd ra; ЗАПРОС: 1, ОТВЕТ: 1, АВТОРИЗАЦИЯ: 0, ДОПОЛНИТЕЛЬНЫЙ: 1

- ;; ДОПОЛНИТЕЛЬНЫЙ ПСЕВДОРАЗДЕЛ:

- ; ЭДНС: версия: 0, флаги:; UDP: 512

- ;; РАЗДЕЛ ВОПРОСОВ:

- ;dnspropagation.

net. В А

net. В А - ;; РАЗДЕЛ ОТВЕТОВ:

- dnspropagation.net. 299 В А 208.167.252.236

- ;; Время запроса: 203 мс

- ;; СЕРВЕР: 8.8.8.8#53(8.8.8.8)

- ;; КОГДА: Чт, 23 марта, 09:10:15 UYT 2017

- ;; MSG SIZE rcvd: 63

- [[электронная почта защищена] ~]$

Вы также можете использовать команду ping для получения IP-адреса вашего сайта:

- [[email protected] ~]$ ping dnspropagation.net

- PING dnspropagation.net (208.167.252.236) 56 (84) байт данных.

- 64 байта с dnspropagation.net (208.167.252.236): icmp_seq=1 ttl=49 time=174 мс

- 64 байта с dnspropagation.net (208.167.252.236): icmp_seq=2 ttl=49С

- — Статистика пинга dnspropagation.net —

- 3 пакета передано, 3 получено, 0% потери пакетов, время 2002 мс

- rtt мин/средн/макс/mdev = 174,695/174,952/175,129/0,185 мс

- [[электронная почта защищена] ~]$

Для пользователей Windows вы также можете использовать ту же команду ping, а также nslookup:

- C:\> nslookup dnspropagation.net

- Сервер: 8.

8.8.8

8.8.8 - Адрес: 8.8.8.8#53

- Неавторитетный ответ:

- Имя: dnspropagation.net

- Адрес: 208.167.252.236

Как видите, в этом случае адрес ответа DNS: 208.167.252.236

- Окончательная альтернатива Whatsmydns

Наш сайт является одной из лучших альтернатив mxtoolbox, dnschecker.org и whatsmydns.net, поскольку он быстрее, всегда отслеживается и обновляется с помощью самых быстрых DNS-серверов (проверено на dnsperf) по всему миру.

И самое главное, это всегда бесплатно без навязчивой рекламы. Сейчас самое время проверить записи DNS и выполнить поиск доменного имени и IP-адреса, не полагаясь на локальный кеш DNS. Это, вероятно, лучшая альтернатива whatsmydns.

И самое главное, это всегда бесплатно без навязчивой рекламы. Сейчас самое время проверить записи DNS и выполнить поиск доменного имени и IP-адреса, не полагаясь на локальный кеш DNS. Это, вероятно, лучшая альтернатива whatsmydns. - Это идеальный инструмент проверки DNS?

Наш инструмент проверки DNS постоянно отслеживается для получения точных результатов, быстрого реагирования, когда речь идет о разрешении DNS от локальных DNS-серверов США, а также от глобальных DNS-серверов, которые мы используем для этих тестов распространения DNS из разных мест. Наша миссия — всегда предлагать вам лучший инструмент для поиска DNS-записей.

- Какие провайдеры DNS самые быстрые в мире?

Исходя из нашего опыта, самыми быстрыми провайдерами DNS являются:

DNSMadeEasy

DynDNS

CloudflareЕсли вы размещаете свои DNS-зоны у этих провайдеров, распространение DNS может быть очень быстрым.

- Проверка DNS-записей: как правильнее всего это сделать?

Мы считаем, что наш инструмент является одним из самых точных инструментов проверки DNS в Интернете для получения этой информации. Если вы недавно изменили типы или значения записей DNS (например, записи SOA, записи AAAA и т. д.) и задаетесь вопросом, какой сервер DNS после этого изменения, или если вы недавно мигрировали с веб-хостинга или только что изменили свой локальный сервер DNS, или любой другой изменения информации DNS на вашем текущем удаленном или локальном DNS-сервере, мы являемся окончательным инструментом запросов DNS для диагностики конкретных проблем DNS, связанных с конфигурациями DNS.

- Вы видите неверный IP-адрес или другие результаты в DNS-запросе вашего конкретного домена?

Это совершенно нормально для некоторых DNS-запросов, просто подождите немного дольше (пару минут или часов) и запустите новую проверку DNS, чтобы получить последние данные с текущего DNS-сервера. В качестве альтернативы вы можете использовать команду dig или инструмент командной строки nslookup, как мы объяснили в других вопросах выше.

Как использовать Nslookup для проверки записей DNS

В этом руководстве вы узнаете, как использовать команду Nslookup для проверки записей DNS.

Вы также узнаете, как можно использовать Nslookup для устранения проблем с DNS. Я прохожу точные шаги и привожу несколько примеров Nslookup.

И в этом посте я покажу вам свои советы по устранению неполадок DNS.

Начнем!

СОДЕРЖАНИЕ:

- Как работает DNS

- Почему вы должны изучить команду NSLOKUP

- NSLOKUP SYNTAX

- NSLOKUP Примеры

- DNS Troubleshoot Suptys

Компьютер и другие сетевые устройства обмениваются данными по IP-адресу. Было бы трудно запомнить IP-адрес каждого веб-сайта или ресурса, к которому вы обращаетесь, легче запомнить слова. DNS возьмет легко запоминающееся имя и сопоставит его с IP-адресом, чтобы устройства могли обмениваться данными.

Ниже я расскажу, как компьютер использует DNS для разрешения имен.

1. Пользователь вводит google.com в свой браузер. Это отправит запрос на DNS-сервер для получения IP-адреса для google.com

2. DNS-сервер, который использует клиент, может не знать IP-адрес. Это может быть ваш локальный DNS-сервер Active Directory или DNS-сервер вашего интернет-провайдера. Если он не знает IP-адрес домена, он перенаправит его на следующий DNS-сервер.

3. Следующий DNS-сервер сообщает, что знает IP-адрес, и отправляет запрос обратно на компьютер.

4. После этого компьютер может связаться с google.com.

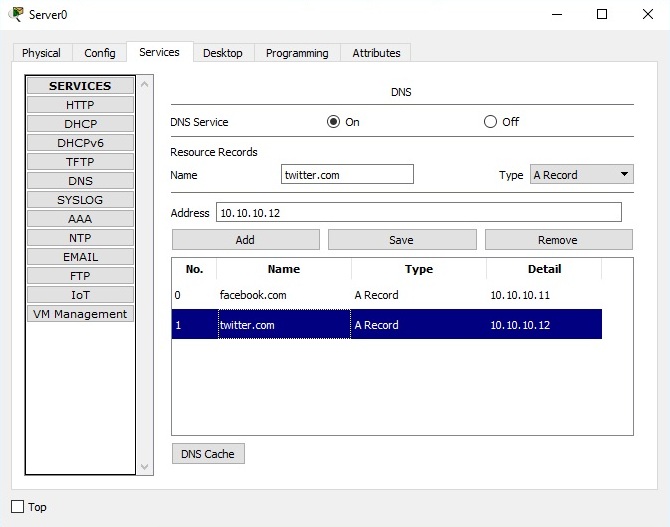

DNS использует записи ресурсов для предоставления сведений о системах в сети. В приведенном выше примере использовалась запись ресурса A, которая сопоставляет доменное имя с IP-адресом.

В приведенных ниже примерах я покажу вам, как запрашивать различные записи ресурсов.

Почему необходимо изучить инструмент командной строки Nslookup

Когда DNS не работает, устройства не могут обмениваться данными. Вы не сможете просматривать веб-сайты, отправлять электронные письма, общаться в онлайн-чатах, транслировать видео и т. д.

Вы не сможете просматривать веб-сайты, отправлять электронные письма, общаться в онлайн-чатах, транслировать видео и т. д.

Если у вас возникла проблема с локальным DNS-сервером, ваши сотрудники не смогут работать, и это повлияет на бизнес.

Вам нужен способ быстрого поиска и устранения этих проблем.

Вот почему важно знать, как использовать команду Nslookup.

Эта команда встроена во все операционные системы Windows, она бесплатна и проста в использовании.

Если вы системный или сетевой администратор, очень важно знать, как быстро решить проблемы, связанные с DNS.

Синтаксис NSLookup

Чтобы просмотреть синтаксис, просто введите nslookup, нажмите Enter, затем введите?

Вот скриншот

Вариантов много, но в большинстве случаев для проверки DNS-записей вам понадобится лишь несколько из них. Наиболее полезными командными переключателями являются set type, server и debug. Ниже я покажу вам наиболее часто используемые команды.

Примеры Nslookup

В каждом примере я показываю вам команды, а затем скриншот с результатами.

Поиск записи PTR (от IP к имени домена)

Используйте эту команду, если вы знаете IP-адрес и какое имя домена найти.

nslookup 8.8.8.8

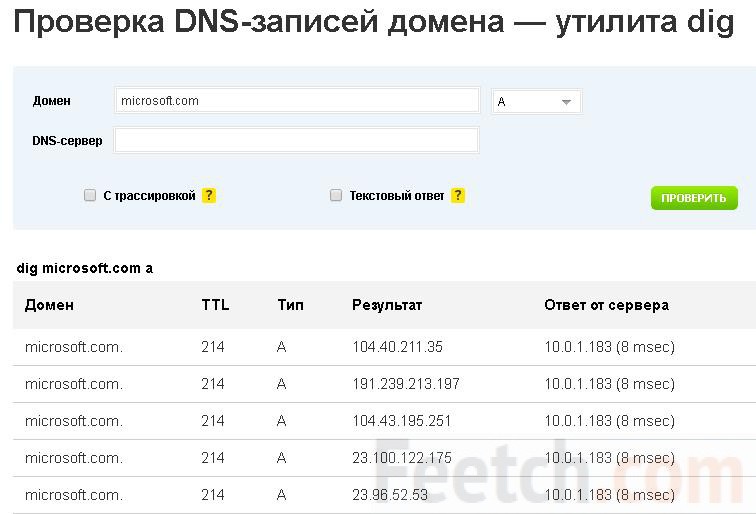

A Record Lookup (Domain to IP Address)

Если вы хотите найти IP-адрес доменного имени, используйте эту команду:

nslookup domainname

MX Lookup

найдет почтовый сервер, отвечающий за прием писем для домена.

nslookup нажал ввод установить q=mx нажать Enter введите домен, нажмите Enter

Поиск записи SOA

Запись Start of Authority указывает, какой DNS-сервер является лучшим источником информации для домена. Это вернет основной сервер имен, ответственные почтовые адреса, ttl по умолчанию и многое другое.

введите nslookup и нажмите Enter введите set q=SOA, нажмите Enter введите доменное имя, нажмите Enter

CNAME

set q=cname

Сервер имен

Эта команда вернет серверы имен, которые использует домен.

введите nslookup и нажмите Enter введите set q=ns нажмите Enter введите домен для запроса, нажмите Enter

Использование альтернативного DNS-сервера

Это очень полезно при устранении неполадок. Возможно, веб-сайт не загружается в вашей внутренней сети, но загружается, когда вы находитесь вне сети. Вы можете использовать это, чтобы увидеть, возвращает ли ваш внутренний DNS результаты, отличные от результатов внешнего DNS-сервера. Вы можете использовать DNS-сервер вашего провайдера или Google.

nslookup нажал ввод сервер DNS-сервер-IP нажмите Enter введите доменное имя, нажмите Enter

Использование Verbose

Включение отладки отобразит гораздо больше сведений о записи ресурса, таких как первичный сервер имен, почтовый адрес, TTL по умолчанию и многое другое. Чтобы включить отладку, используйте команду ниже

nslookup. set debug

Советы по устранению проблем с DNS

Вот мои советы по устранению проблем с DNS.

Шаг №1 Убедитесь, что у вас есть подключение к DNS-серверу?

Если у вашего клиента есть проблемы со связью с DNS-сервером, разрешение имен не будет работать.

Чтобы проверить, какой DNS установлен в системе Windows, используйте эту команду:

ipconfig /all

Теперь возьмите IP-адрес, указанный для DNS-сервера, и посмотрите, может ли клиент пропинговать его или связаться с ним.

Шаг 2 Возникают ли у других пользователей или устройств проблемы с разрешением имен?

Вам нужно определить, насколько серьезна у вас проблема. Только одно, два или несколько устройств имеют проблемы с разрешением имен?

Если это только один, у вас может быть проблема с клиентом. Если это все или многие, у вас может быть проблема с локальным или вышестоящим DNS-сервером.

Шаг №3 Используйте NSLookup для проверки локального сервера

Используйте NSLookup для проверки правильности работы локального DNS-сервера. Используйте команду для проверки записей DNS на локальных серверах. Если вам нужны примеры, см. предыдущий раздел.

Если вам нужны примеры, см. предыдущий раздел.

Если у вас возникли внутренние проблемы, вам следует проверить работоспособность вашей среды Active Directory. Поскольку DNS и AD очень тесно интегрированы, причиной проблем с DNS может быть неисправный контроллер домена.

См. мой учебник о том, как проверить работоспособность контроллера домена.

Шаг № 5 Используйте сервер Nslookup для проверки переадресации DNS-сервера (восходящий поток)

Если все разрешается правильно внутри, но не снаружи, вы можете протестировать пересылающий DNS-сервер с помощью команды NSLookup. Это может быть DNS-сервер вашего интернет-провайдера или серверы корневых подсказок. Используйте параметр сервера NSLookup, за которым следует IP-адрес DNS-сервера пересылки для выполнения запросов.

Шаг № 6 Сканирование на наличие вирусов и шпионского ПО

Вирусы и шпионское ПО могут устанавливать на компьютеры всевозможные вредоносные программы для перенаправления трафика на вредоносные сайты. Взлом браузера очень распространен

Взлом браузера очень распространен

Шаг №7 Проверить хост-файл клиента

Я не рекомендую добавлять записи в хост-файл, но если он содержит неверные или устаревшие данные, вы не сможете подключиться. Вирусы также могут изменить файл хоста, который перенаправит вас на вредоносные веб-сайты.

Шаг № 8 Очистить кэш DNS

Кэш клиента может быть проблемой, чтобы очистить кеш выполните эту команду DNS. Если вам понравилось это видео или у вас есть вопросы, оставьте быстрый комментарий ниже.

Проверьте записи DNS с помощью dig

Вы когда-нибудь хотели запросить систему доменных имен (DNS), чтобы узнать, какая информация о вашем домене содержится в ней? У вас есть какие-то важные изменения, которые нужно внести в ваши записи DNS, и вам нужен способ проверить ваши изменения? Вот как можно проверить записи DNS с помощью инструмента под названием dig.

DNS — это интернет-сервис, который переводит доменные имена в IP-адреса. Каждый раз, когда вы используете доменное имя, DNS преобразует это имя в соответствующий IP-адрес. Для выполнения трансляции DNS хранит записи для каждого домена. Наиболее важными являются записи A, CNAME и MX. Запись A хранит IP-адрес хоста. CNAME — это запись псевдонима, которая используется для предоставления нескольких псевдонимов одному компьютеру. Запись MX — это запись обмена почтой, которая сообщает почтовым серверам, как маршрутизировать электронную почту для этого домена.

Каждый раз, когда вы используете доменное имя, DNS преобразует это имя в соответствующий IP-адрес. Для выполнения трансляции DNS хранит записи для каждого домена. Наиболее важными являются записи A, CNAME и MX. Запись A хранит IP-адрес хоста. CNAME — это запись псевдонима, которая используется для предоставления нескольких псевдонимов одному компьютеру. Запись MX — это запись обмена почтой, которая сообщает почтовым серверам, как маршрутизировать электронную почту для этого домена.

Например, запись DNS для www.newsforge.com выглядит так:

www.newsforge.com CNAME newsforge.com. newsforge.com A 66.35.250.177

Это говорит о том, что www.newsforge.com является псевдонимом для newsforge.com и что newsforge.com имеет IP-адрес 66.35.250.177. Если вы хотите читать newsforge.com с помощью веб-браузера, ваш компьютер запросит у DNS IP-адрес, а затем установит соединение через Интернет с веб-сервером по этому адресу и начнет загрузку страницы.

Копировать

Чтобы запросить DNS и просмотреть записи, которые он содержит, вы можете использовать программный инструмент под названием dig, который напрямую запрашивает DNS-серверы. Dig входит в стандартную комплектацию всех основных дистрибутивов Linux и полезен для проверки и устранения проблем с DNS.

Dig входит в стандартную комплектацию всех основных дистрибутивов Linux и полезен для проверки и устранения проблем с DNS.

Чтобы проверить запись для вашего домена, запустите dig с вашим доменным именем в качестве параметра. Например:

копать www.hungrypenguin.net

Эта команда заставляет dig искать запись A для доменного имени www.hungrypenguin.net. Чтобы сделать это, начните с поиска в вашем файле /etc/resolv.conf и запроса перечисленных там DNS-серверов. Ответ от DNS-сервера — это то, что выводит dig:

; <<>> DiG 9.2.4 <<>> www.hungrypenguin.net ;; глобальные параметры: printcmd ;; Получил ответ: ;; ->>HEADER<<- код операции: QUERY, статус: NOERROR, id: 28017 ;; флаги: qr rd ra; ЗАПРОС: 1, ОТВЕТ: 1, ВЛАСТЬ: 2, ДОПОЛНИТЕЛЬНО: 2 ;; РАЗДЕЛ ВОПРОСОВ: ;www.hungrypenguin.net. В ;; РАЗДЕЛ ОТВЕТОВ: www.hungrypenguin.net. 75583 В А 67.15.117.250 ;; ОТДЕЛ ПОЛНОМОЧИЙ: голодный пингвин.нет. 75583 В NS ns2.hosteurope.com. голодный пингвин.нет.75583 В NS ns.hosteurope.com. ;; ДОПОЛНИТЕЛЬНЫЙ РАЗДЕЛ: ns.hosteurope.com. 158892 В А 212.67.202.2 ns2.hosteurope.com. 158892 В А 212.67.203.246 ;; Время запроса: 2474 мс ;; СЕРВЕР: 193.231.237.2#53(193.231.237.2) ;; КОГДА: вторник, 5 апреля, 16:10:48 2005 г. ;; MSG SIZE rcvd: 136

Строки, начинающиеся с ; это комментарии, которые не являются частью информации, полученной от DNS-сервера, но они отражают часть низкоуровневого протокола, используемого при выполнении запроса.

Первые две строки сообщают нам версию dig ( 9.2.4 ), параметры командной строки ( www.hungrypenguin.net ) и параметры запроса ( printcmd ). Параметр printcmd означает, что печатается раздел команды (имя, данное этим первым двум строкам). Вы можете отключить его с помощью опции + nocmd .

Затем dig показывает заголовок ответа, полученного от DNS-сервера. Здесь он сообщает, что ответ был получен из ответа на запрос (код операции : QUERY ) и что ответ содержит один ответ, две части информации в разделе полномочий и еще две в дополнительном разделе. Флаги используются, чтобы отметить определенные вещи о DNS-сервере и его ответе; например, флаг RA показывает, что доступны рекурсивные запросы.

Флаги используются, чтобы отметить определенные вещи о DNS-сервере и его ответе; например, флаг RA показывает, что доступны рекурсивные запросы.

Далее идет раздел вопросов, который просто сообщает нам запрос, который в данном случае является запросом на запись A www.hungrypenguin.net. IN означает, что это поиск в Интернете (в классе Интернет).

Раздел ответов сообщает нам, что www.hungrypenguin.net имеет IP-адрес 67.15.117.250.

Помимо IP-адреса запись DNS содержит и другую полезную информацию. Раздел полномочий содержит список серверов имен, отвечающих за доменное имя — тех, которые всегда могут дать авторитетный ответ. Здесь мы находим два перечисленных сервера имен, которые являются серверами имен компании, в которой был зарегистрирован домен. Чтобы избежать дополнительного поиска, dig перечисляет IP-адреса этих серверов имен в дополнительном разделе.

Наконец, есть некоторые статистические данные о запросе. Вы можете отключить эту статистику с помощью опции +nostats .

По умолчанию команда dig довольно многословна. Один из способов сократить количество выходных данных — использовать опцию +short :

dig www.hungrypenguin.net +short

что резко сократит вывод до:

67.15.117.250

Однако для диагностики проблем с DNS обычно требуется более полный вывод. Вы можете найти золотую середину, поместив следующие строки в файл с именем .digrc в вашем домашнем каталоге:

+нокмд +ностаты +нет вопросов

Запрос различных типов записей DNS

По умолчанию dig ищет запись A указанного домена, но вы можете указать другие записи для проверки. Запись MX или Mail eXchange сообщает почтовым серверам, как маршрутизировать электронную почту для домена. Вы можете проверить свои записи MX, используя dig следующим образом:

dig голодный пингвин. Обратите внимание, что мы запрашивали адрес голодныйpenguin.net, а не www.hungrypenguin.net, поскольку обычно, когда вы отправляете кому-то электронное письмо, вы отправляете его на домен, а не на один из субдоменов, таких как www или ftp —

Этот адрес электронной почты защищен от спам-ботов.У вас должен быть включен Javascript для просмотра

, а не

Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра

.Основная часть ответа:

;; РАЗДЕЛ ОТВЕТОВ: голодный пингвин.нет. 86400 IN MX 10 м x 0.123-reg.co.uk. голодный пингвин.нет. 86400 IN MX 20 м x 1.123-reg.co.uk.Это говорит нам о том, что существует почтовый сервер с именем mx0.123-reg.co.uk, который обрабатывает электронную почту для домена голодныйпенгуин.нет. Существует также резервный сервер (mx1), который обрабатывает почту, если mx0 по какой-либо причине недоступен. 10 и 20 — это предпочтительные значения для домена; более низкие значения предпочтительнее высоких.

Запрос других DNS-серверов

По умолчанию dig запрашивает DNS-серверы, указанные в вашем файле /etc/resolv.conf, которые обычно являются DNS-серверами вашего интернет-провайдера. Однако также может быть полезно запросить другие DNS-серверы, в частности полномочный DNS-сервер.

Если вам нужно изменить свои записи DNS, например, при переносе вашего веб-сайта от одного хостинг-провайдера к другому, очень важно убедиться, что ваши записи DNS обновлены правильно. Проблема с обновлениями DNS заключается в том, что их распространение через Интернет может занять до 48 часов. Для успешной миграции важно знать, что ваши записи DNS верны сейчас, а не ждать 48 часов, чтобы обнаружить, что они содержат ошибку!

Ранее мы видели, что ns.hosteurope.com является авторитетным (ответственным) сервером имен для домена голодного пингвина.net. Эта информация поступила с DNS-сервера интернет-провайдера этого домена. Чтобы использовать другой сервер имен, вызовите dig с первым параметром

@nameserver. Например, вы можете напрямую запросить ns.hosteurope.com следующим образом:dig @ns.hosteurope.com www.hungrypenguin.netЭто вернет ответ непосредственно от сервера имен, который отвечает за домен голодных пингвинов. Один из способов проверить авторитетность ответа — найти 9Флаг 0563 aa в заголовке.

0.0.1

0.0.1