Проверить DNS-записи — Яндекс 360 для бизнеса. Справка

Переезд в Яндекс 360 для бизнеса

Мы собрали ответы на частые вопросы о том, как перенести данные вашей организации в Яндекс 360 для бизнеса из Google Workspace, Microsoft 365 и других платформ. Смотреть >

Внимание. Если вы недавно настроили DNS-записи, не торопитесь сразу их проверять и подождите 72 часа. Это время нужно, чтобы DNS-серверы в интернете успели обновить данные о записях.

Чтобы избежать проблем с отправкой или получением почты, проверьте правильность настройки DNS-записей. Это можно сделать, например, с помощью сервиса http://www.digwebinterface.com или другой dig-утилиты.

Откройте страницу http://www.digwebinterface.com.

В поле Hostnames or IP addresses укажите имя вашего домена, например

example.org.В поле Type выберите MX и нажмите кнопку Dig.

Ответ должен иметь вид:

example.org. 20755 IN MX 10 mx.yandex.net.

Если сервер не отвечает на запрос, ответ не совпадает с нужным или в ответе присутствуют лишние записи, значит MX-запись настроена некорректно. Настройте ее по инструкции.

Примеры некорректных ответов и как это исправить

| Ответ | Как исправить |

|---|---|

example.org. 20755 IN MX 10 mx.yandex.net. example.org. 12345 IN MX 12 somevalue.somedomain.tld | Удалите лишние записи и оставьте только одну, с приоритетом |

example.org. 12345 IN MX 12 somevalue. | Удалите эту запись и настройте правильную по инструкции. |

| В ответе ничего нет. | Скорее всего, запись на вашем домене совсем не настроена. Настройте ее по инструкции. Если запись настроена, но не отображается в ответе, обратитесь в службу поддержки вашего хостинга. |

Внимание. Прежде чем повторно проверять DNS-записи, подождите 72 часа. Это время нужно, чтобы DNS-серверы в интернете успели обновить данные о записях.

Откройте страницу http://www.digwebinterface.com.

В поле Hostnames or IP addresses укажите имя вашего домена, например

example.org.В поле Type выберите TXT и нажмите кнопку Dig.

Ответ должен иметь вид:

example.org. 21600 IN TXT "v=spf1 redirect=_spf.yandex.net"

или

example.org. 21600 IN TXT "v=spf1 ip4:IP-1 ip4:IP-2 ip4:IP-3 include:_spf.yandex.net ~all"

Если сервер не отвечает на запрос, ответ не совпадает с нужным или в ответе присутствуют лишние записи, значит SPF-запись настроена некорректно. Настройте ее по инструкции.

Внимание. Прежде чем повторно проверять DNS-записи, подождите 72 часа. Это время нужно, чтобы DNS-серверы в интернете успели обновить данные о записях.

Откройте страницу http://www.digwebinterface.com.

В поле Hostnames or IP addresses укажите имя вашего домена, например

В поле Type выберите TXT и нажмите кнопку Dig.

Ответ должен иметь вид:

mail._domainkey.example.org. 21599 IN TXT "v=DKIM1\; k=rsa\; t=s\; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDlk+IUXTHUIumVpG1S0vwFuwO9AC2aRrJj21MLj7xvO0Brys/fDxOTaFsoVsA2/t9mcxf1kqx/bCsEvJiiOUUw5eihQefcY7xJoeruJK/o+IKU2dTO9OOPfSyqGLuQ+v/DMJRjhz73XOpkPOpPwLhQKhvBLNM2TCxPqCL0E42/7wIDAQAB"

Если сервер не отвечает на запрос, ответ не совпадает с нужным или в ответе присутствуют лишние записи, значит DKIM-подпись настроена некорректно. Настройте ее по инструкции.

Настройте ее по инструкции.

Внимание. Прежде чем повторно проверять DNS-записи, подождите 72 часа. Это время нужно, чтобы DNS-серверы в интернете успели обновить данные о записях.

Откройте страницу http://www.digwebinterface.com.

В поле Hostnames or IP addresses укажите имя вашего домена, например

example.org.В поле Type выберите TXT и нажмите кнопку Dig.

Ответ должен иметь вид:

mail.example.org. 21599 IN CNAME domain.mail.yandex.net.

Если сервер не отвечает на запрос, ответ не совпадает с нужным или в ответе присутствуют лишние записи, значит CNAME-запись настроена некорректно. Настройте ее по инструкции.

Внимание. Прежде чем повторно проверять DNS-записи, подождите 72 часа. Это время нужно, чтобы DNS-серверы в интернете успели обновить данные о записях.

Проверка dns записей домена. Nslookup Online

Проверить DNS записи домена довольно легко. Есть различные десктопные и online утилиты. К ним относятся nslookup, dig и др. Мы поговорим о встроенных средствах в Windows и Linux (MacOS).

Есть различные десктопные и online утилиты. К ним относятся nslookup, dig и др. Мы поговорим о встроенных средствах в Windows и Linux (MacOS).

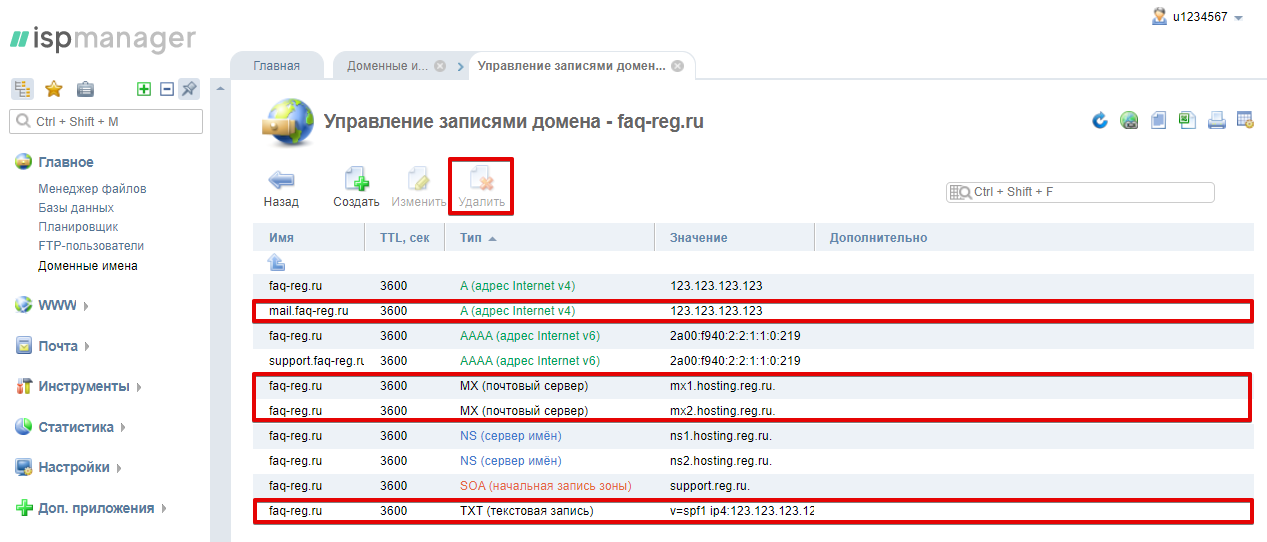

Для работы разных сервисов используются различные записи домена в DNS. К примеру, чтобы указать IP адрес домена — используется А запись. Чтобы указать почтовые серверы — MX и т.д.. Более подробную информацию о типах записи DNS — смотрите в другой статьей.

Проверять DNS записи нужно для того, чтобы узнать адрес того или иного сервера, с работой которого настроен домен. К примеру, вам отправляют почту, но вы ее не получаете — то в первую очередь, стоит проверить MX записи домена. Бывает так, что они не указаны или указаны неверно. Поэтому почта и не работает.

Если вы часто рассылаете письма клиентам, то посмотрите на выделенный сервер в Европе.

Как проверить ДНС записи домена в Windows?

В Windows имеется специальная программа под названием nslookup. Запустить ее достаточно просто:

Пуск -> Выполнить -> cmd

Или

Комбинация клавиш Windows+R и введите cmd

Откроется командная строка. К примеру, узнаем A запись домена dveripp.ru на наших DNS:nslookup dveripp.ru ns1.rigweb.ru

К примеру, узнаем A запись домена dveripp.ru на наших DNS:nslookup dveripp.ru ns1.rigweb.ru

Если домен есть на наших DNS, вы получите ответ вида:

nslookup dveripp.ru ns1.rigweb.ru

Server: ns1.rigweb.ru

Address: 92.222.88.93#53

Name: dveripp.ru

Address: 144.76.251.59

Здесь указан адрес ns1.rigweb.ru и IP адрес домена.

У команды nslookup есть параметр type, с помощью которого можно узнать другие DNS записи домена.

К примеру, посмотрим MX записи домена dveripp.ru на наших DNS:

nslookup -type=MX dveripp.ru ns1.rigweb.ru

Server: ns1.rigweb.ru

Address: 92.222.88.93#53

dveripp.ru mail exchanger = 10 mail.dveripp.ru.

dveripp.ru mail exchanger = 20 mail.dveripp.ru.

Таким образом, видим MX записи домена в DNS.

Можно проверить NS записи домена командой:

nslookup -type=ns dveripp.ru ns1.rigweb.ru

И получим вывод Name servers:

Server: ns1. rigweb.ru

rigweb.ru

Address: 92.222.88.93#53

dveripp.ru nameserver = ns2.rigweb.ru.

dveripp.ru nameserver = ns1.rigweb.ru.

Проверка DNS записей в Linux и MacOS

Как правило, здесь есть утилита nslookup. Но можно использовать другую утилиту — dig.

Вам нужно открыть консоль или терминал.

Проверка A записи на примере домена dveripp.ru

dig @ns1.rigweb.ru dveripp.ru

Вывод получим более полный, включая записи NS:

; <<>> DiG 9.8.3-P1 <<>> @ns1.rigweb.ru dveripp.ru

; (1 server found)

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 54787

;; flags: qr aa rd; QUERY: 1, ANSWER: 1, AUTHORITY: 2, ADDITIONAL: 0

;; WARNING: recursion requested but not available

;; QUESTION SECTION:

;dveripp.ru. IN A

;; ANSWER SECTION:

dveripp.ru. 3600 IN A 144.76.251.59

;; AUTHORITY SECTION:

dveripp. ru. 3600 IN NS ns1.rigweb.ru.

ru. 3600 IN NS ns1.rigweb.ru.

dveripp.ru. 3600 IN NS ns2.rigweb.ru.

;; Query time: 44 msec

;; SERVER: 92.222.88.93#53(92.222.88.93)

;; WHEN: Sat Oct 22 16:19:20 2016

;; MSG SIZE rcvd: 87

Из этого делаем вывод, что A запись домена — IP 144.76.251.59

Проверка MX записи с помощью dig

Чтобы проверить MX записи домена на сервере ns1.rigweb.ru, вводим команду

dig @ns1.rigweb.ru dveripp.ru mx

Вывод будет такой:

; <<>> DiG 9.8.3-P1 <<>> @ns1.rigweb.ru dveripp.ru mx

; (1 server found)

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 5305

;; flags: qr aa rd; QUERY: 1, ANSWER: 2, AUTHORITY: 2, ADDITIONAL: 1

;; WARNING: recursion requested but not available

;; QUESTION SECTION:

;dveripp.ru. IN MX

;; ANSWER SECTION:

dveripp.ru. 3600 IN MX 20 mail. dveripp.ru.

dveripp.ru.

dveripp.ru. 3600 IN MX 10 mail.dveripp.ru.

;; AUTHORITY SECTION:

dveripp.ru. 3600 IN NS ns1.rigweb.ru.

dveripp.ru. 3600 IN NS ns2.rigweb.ru.

;; ADDITIONAL SECTION:mail.dveripp.ru. 3600 IN A 144.76.251.59

;; Query time: 47 msec

;; SERVER: 92.222.88.93#53(92.222.88.93)

;; WHEN: Sat Oct 22 16:20:14 2016

;; MSG SIZE rcvd: 124

И получаем MX записи:

mail.dveripp.ru.

mail.dveripp.ru.

Таким образом, вы можете проверить DNS записи домена онлайн и знаете, что сделать это довольно легко и просто.

Надеемся, что вам помогла эта статья, чтобы разобраться с тем, как узнать записи DNS у любого домена. Кстати, если вы решили Dedicated server купить у нас, то сейчас действует акция: панель ISPmanager к выделенному серверу в подарок. Она позволит управлять сервером и DNS как на обычном хостинге.

Виды проверок — Let’s Encrypt

Последнее обновление: | Вся документация

Когда вы запрашиваете новый сертификат у Let’s Encrypt, наши серверы проверяют права на доменные имена в сертификате, используя “испытания” (или “проверки”), согласно стандарту ACME. Проверки выполняются с помощью ACME-клиента и не требуют дополнительной настройки, но для сложных конфигураций будет полезным узнать о проверках чуть больше. Если нет уверенности, какую именно проверку применять — используйте настройки по-умолчанию для вашего ACME-клиента, или проверку HTTP-01.

Этот тип проверки используется чаще всего. Let’s Encrypt выдаёт ACME-клиенту токен, а ACME-клиент записывает этот токен в файл на web-сервере по пути http://YOUR_DOMAIN/.well-known/acme-challenge/TOKEN. В этом файле содержится сам токен, плюс отпечаток ключа вашего аккаунта. Как только ACME-клиент сообщит Let’s Encrypt, что файл готов, Let’s Encrypt будет пытаться получить этот файл по URL (возможно, несколько раз, с различных адресов). Если полученный ответ будет верным, проверка считается успешной, и сертификат для выбранного домена готов к использованию.

Реализация проверки HTTP-01 разрешает редиректы запросов, общим числом не более 10. Редиректы принимаются только на адреса, начинающиеся с “http:” или “https:”, и только на порты 80 или 443. Редиректы на IP-адреса не принимаются. Если редирект выполнялся на URL c HTTPS, то сертификат не считается подтверждённым (т.к. проверка для новых сертификатов, может обнаружить самоподписанные или просроченные сертификаты).

Проверка HTTP-01 выполняется только с использованием порта 80. Произвольный порт для проверки снижает надёжность, и потому запрещён стандартом ACME.

Плюсы:

- Упрощённая автоматизация процесса, не требующая дополнительных знаний по настройке доменов

- Выпуск сертификатов для доменов хостинг-провайдеров, привязанных по CNAME.

- Совместим с уже настроенными web-серверами.

Минусы:

- Не работает, если ваш провайдер блокирует порт 80 (это редко, но это делают некоторые провайдеры).

- Не подходит для сертификатов с подстановкой (wildcard-сертификатов).

- Для каждого web-сервера требуется свой файл.

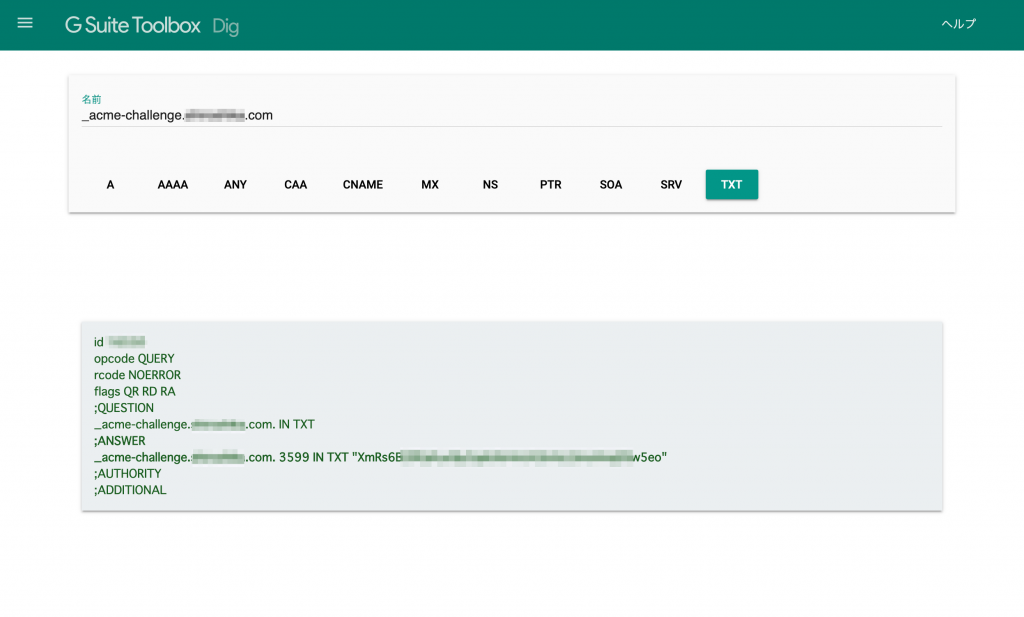

Эта проверка требует подтверждения прав на домен с помощью специальной TXT-записи для доменного имени. Это сложнее в настройке, чем для проверки HTTP-01, но покрывает сценарии использования, недоступные для проверки HTTP-01. Кроме того, проверка DNS-01 разрешает выпускать сертификаты с подстановкой (wildcard-сертификаты). После того, как Let’s Encrypt передаёт ACME-клиенту токен, клиент создаёт содержимое TXT-записи на основе токена и ключа аккаунта, и записывает её в _acme-challenge.YOUR_DOMAIN. Далее, Let’s Encrypt запрашивает TXT-запись в DNS-зоне домена. Если значения совпадают — сертификат готов к использованию!

Крайне важно автоматизировать процессы выпуска и отзыва сертификатов, поэтому проверку DNS-01 имеет смысл использовать, когда DNS-провайдер предоставляет API для автоматических обновлений. Наше сообщество поддерживает список таких DNS-провайдеров.

Обратите внимание, что размещение полноправной учётной записи для DNS API на web-сервере увеличивает возможный ущерб при взломе. Лучше использовать учётную запись с ограниченными возможностями, или выполнять проверку DNS-01 на отдельном сервере, с последующим копированием сертификатов на web-сервер.

Let’s Encrypt придерживается стандартов DNS для поиска TXT-записи при проверке DNS-01, поэтому можно задействовать записи CNAME или NS для делегирования права ответа за другие DNS-зоны. Например настроив субдомен _acme-challenge для специального сервера валидации. Или, если DNS-провайдер медленно обновляется, и вы хотите использовать более производительный сервер.

Для большинства DNS-провайдеров характерен “период обновления данных”, показывающий, сколько времени пройдёт с момента изменения DNS-записи до обновления всех DNS-серверов провайдера. Этот период сложно оценить, особенно когда DNS-провайдеры применяют anycast. В этом случае, в зависимости от геолокации, вы и Let’s Encrypt будете взаимодействовать с разными серверами, и получать различные результаты. Лучшие DNS API дают вам возможность автоматически проверять полноту распространения обновления. Если DNS-провайдер такой информации не даёт, придётся настроить ACME-клиент на длительное (не менее часа) ожидание перед запуском валидации.

Этот период сложно оценить, особенно когда DNS-провайдеры применяют anycast. В этом случае, в зависимости от геолокации, вы и Let’s Encrypt будете взаимодействовать с разными серверами, и получать различные результаты. Лучшие DNS API дают вам возможность автоматически проверять полноту распространения обновления. Если DNS-провайдер такой информации не даёт, придётся настроить ACME-клиент на длительное (не менее часа) ожидание перед запуском валидации.

Для одного и того же доменного имени допускается несколько TXT-записей. Например, когда требуется одновременно выполнить проверку и для обычного сертификата, и для wildcard-сертификата. Удаляйте неактуальные TXT-записи, т.к. из-за большого размера ответа сервера при проверке Let’s Encrypt признает проверку неудачной.

Плюсы:

- Подходит для сертификатов с подстановкой (wildcard-сертификатов).

- Работает в случае нескольких web-серверов.

Минусы:

- Хранение учётной записи для API на web-сервере достаточно рискованно.

- У Вашего провайдера DNS может не быть API для управления.

- У DNS API может не быть методов оценки период обновления записей.

Проверка была описана в черновиках протокола ACME. Согласно ей, вначале выполняется TLS handshake на порте 443, и посылается специальный SNI заголовок для поиска сертификата, содержащего токен. Проверка TLS-SNI-01 отключена в марте 2019 по причине недостаточной безопасности.

Разработана после признания проверки TLS-SNI-01 устаревшей, как отдельный стандарт. Как и TLS-SNI-01, проверка TLS-ALPN-01 выполняется через TLS handshake на порте 443. Но в данном случае применяется специальный протокол ALPN, чтобы на запросы валидации отвечали только серверы, знающие о таком типе проверки. Кроме того, становится возможным использовать SNI-поле, совпадающее с именем домена, для которого проводится валидация, для увеличения надёжности проверки.

Эта проверка не подходит для массового использования. Скорее, она предназначена для владельцев TLS-концевых обратных прокси-серверов, для выполнения проверки типа HTTP-01, но внутри слоя TLS, для разделения ответственности. Как правило, это относится к большим хостинг-провайдерам, но распространённые web-серверы типа Apache и Nginx, однажды, поддержат протокол ALPN (а Caddy уже поддерживает).

Как правило, это относится к большим хостинг-провайдерам, но распространённые web-серверы типа Apache и Nginx, однажды, поддержат протокол ALPN (а Caddy уже поддерживает).

Плюсы:

- Будет работать, даже если порт 80 закрыт.

- Может быть выполнена исключительно на слое TLS.

Минусы:

- Пока не поддерживается Apache, Nginx или Certbot, и, возможно, не будет поддерживаться.

- Как и для проверки HTTP-01, настраивать нужно ответ от каждого web-сервера.

- Этот метод не может быть использован для проверки доменов по шаблонам.

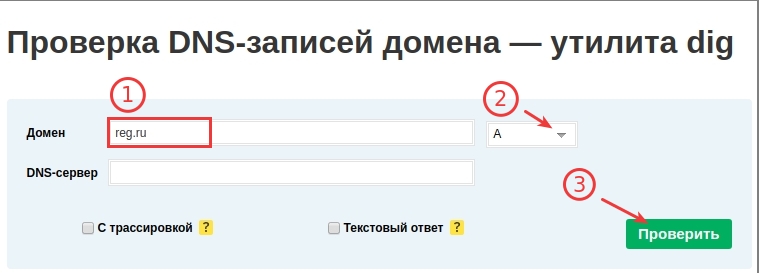

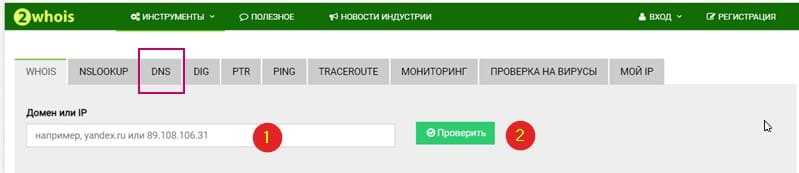

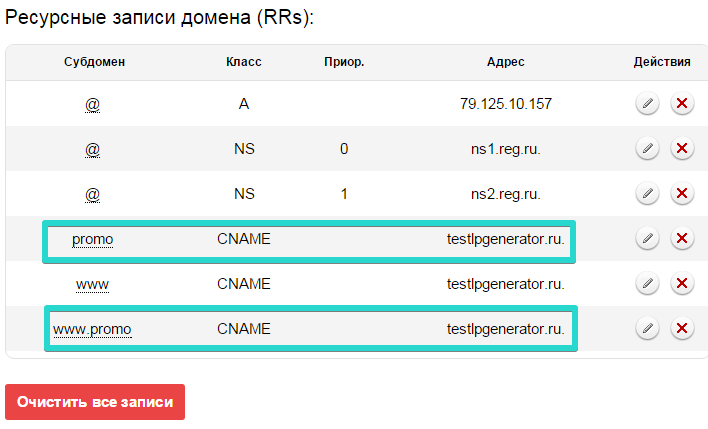

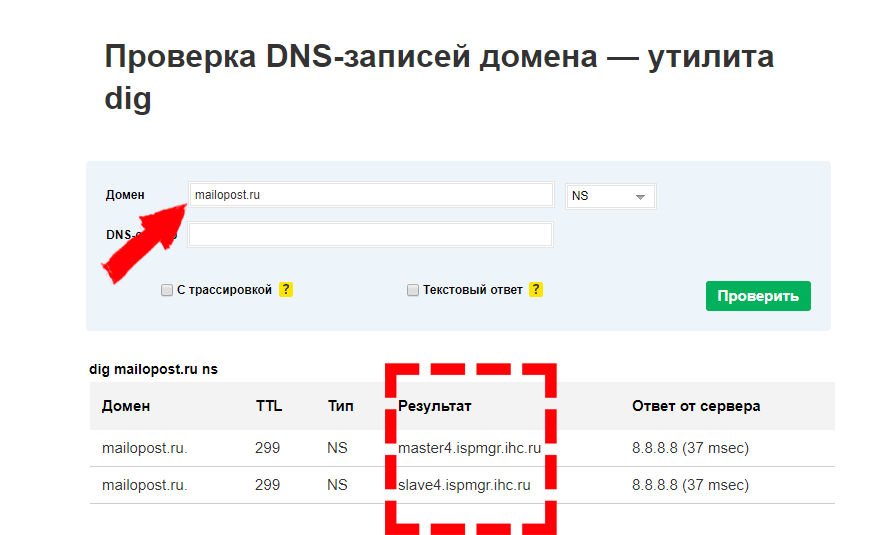

Проверка DNS-записей домена — утилита dig

Тест dns сервера

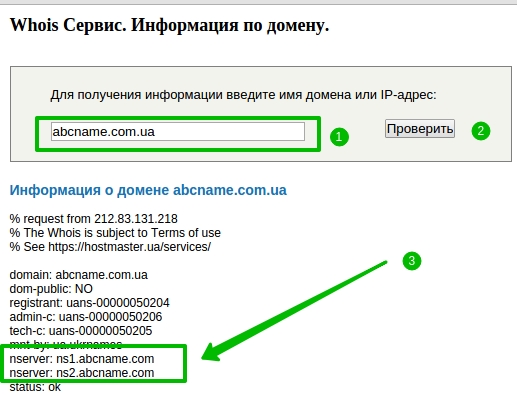

Чтобы узнать, какие DNS-серверы используются для конкретного домена, введите в поле «Домен» необходимый адрес, а все остальные поля оставьте пустыми. DNS-серверы отобразятся в NS-записях домена.

Также проверка DNS-серверов сайта может быть выполнена с помощью сервиса Whois — просто введите в него домен или IP-адрес сайта.

Утилита dig позволяет отправлять на DNS-сервер запросы с заданными параметрами, чтобы узнать информацию обо всех или только о некоторых DNS-записях. Аналог dig — утилита nslookup: с её помощью тоже можно проверить DNS-записи домена.

Здесь вы можете воспользоваться онлайн-версией утилиты dig. Для этого достаточно указать нужный домен, а также дополнительные параметры (при необходимости).

— В поле «Домен» введите адрес, для которого вы хотите отобразить DNS-записи. — В выпадающем списке «Тип записи» выберите нужный тип DNS-записи (по умолчанию отображаются все доступные записи). — В поле «DNS сервер» укажите конкретный DNS-сервер, для которого вы хотите проверить DNS-записи (опционально).

Если вы хотите получить подробное отображение пути следования информации в системе DNS, отметьте галочку «С трассировкой». Для отображения информации в текстовом виде отметьте галочку «Текстовый ответ».

Проверка A-записи: чтобы узнать IPv4-адрес домена, в выпадающем списке «Тип записи» выберите «A».

Проверка AAAA-записи: для информации о IPv6-адресе домена в выпадающем списке «Тип записи» выберите «AAAA».

Проверка NS-записи: для получения онлайн-теста DNS-серверов домена в выпадающем списке «Тип записи» выберите «ANY».

Проверка MX-записи: чтобы узнать DNS MX-запись домена, в выпадающем списке «Тип записи» выберите «MX».

Проверка TXT-записи: чтобы посмотреть dig TXT-запись домена, в выпадающем списке «Тип записи» выберите «TXT».

Проверка SOA-записи: для проверки SOA-записи в выпадающем списке «Тип записи» выберите «SOA».

CNAME DNS check — чтобы узнать CNAME-запись домена, в выпадающем списке «Тип записи» выберите «CNAME».

Вам может быть интересно

- Windows хостинг Хостинг для 1C-Битрикс

- Конструктор Website builder Создание сайта на REG. Site

- Облачные серверы VPS на Windows

- Подобрать SSL-сертификат SSL-сертификаты GlobalSign

- Конфигуратор сервера Дешёвые серверы

Сервис проверки DNS-записи домена от REG.

RU

RUУтилита dig (сокращение от «domain information groper») позволяет проверить записи DNS домена. На этой странице вы можете узнать DNS-информацию об ответах серверов имён и отобразить все основные записи домена с помощью онлайн-инструмента dig с простым графическим интерфейсом.

DNS (Domain Name System) — это глобальная система для преобразования доменных имён в IP-адреса сайтов. Когда пользователь пытается получить доступ к веб-адресу, например example. com, его веб-браузер или приложение выполняет запрос к DNS-серверу, передавая ему название сайта (имя хоста). DNS-сервер преобразует имя хоста в числовой IP-адрес (DNS to IP), к которому веб-браузер может подключиться.

Но одному домену могут соответствовать несколько IP-адресов, например один — для сайта, а другой — для почтового сервера. Все взаимосвязи между доменом и IP-адресами прописаны в специальном файле на DNS-сервере — файле DNS-зоны, который содержит различные типы записей.

A-запись — хранит имя хоста и соответствующий ему адрес IPv4.

AAAA-запись — хранит имя хоста и соответствующий ему адрес IPv6.

NS-запись — предоставляет адреса DNS-серверов домена.

MX-запись — указывает SMTP-сервер электронной почты для домена.

TXT-запись — обычно содержит текстовые примечания или машиночитаемые данные, например подтверждение права собственности на сайт, подпись DKIM, идентификацию DMARC и так далее.

SOA-запись — указывает основной DNS-сервер, контактные данные администратора домена, серийный номер файлы DNS-зоны и информацию о частоте запросов, проверяющих обновления DNS-записей.

CNAME-запись — используется для псевдонимов, например, при перенаправлении адреса с «www» на адрес без «www».

DNS Domain Name System это глобальная система для преобразования доменных имён в IP-адреса сайтов.

Www. reg. ru

31.12.2019 3:03:17

2019-12-31 03:03:17

Источники:

Https://www. reg. ru/nettools/dig

Тестирование DNS серверов помощью программы DNSBench » /> » /> .keyword { color: red; }

Тест dns сервера

Как быстро провести тест DNS сервера на скорость, доступность? Какая программа для теста скорости популярных DNS является лучшей? Как найти самый быстрый DNS сервер в 1 клик? Где скачать программу для тестирования DNS? Все это в нашей инструкции.

Существуют несколько методик и программ для выполнения данных задач. Сегодня расскажу про отличную программу для проведения теста скорости серверов DNS для использования на компьютере, ноутбуке, смартфоне, роутере — DNSBench от Gibson Research.

Основное назначение программы DNSBench

| Система | Windows OS XP / 7 / 8 / 10 — 32-64bit |

| Язык программы | Английский |

| Установка | Не требуется |

| Сайт разработчика | Gibson Research Corporation |

| Страничка программы DNSBench | Www. grc. com/dns/benchmark. htm |

| Размер архива | 140 Kb |

| VirusTotal Check | 8/69 |

Скачать программу DNSBench

Для скачивания программы DNSBench перейдите по ссылке ниже.

Загрузиться портативная версия программы DNSBench. Программа не требует установки. Для начала работы необходимо запустить файл DNSBench. exe.

Как пользоваться программой DNSBench

Скачайте, разархивируйте, запустите исполняемый файл программы. Перейти в закладку Nameservers -> Run Benchmark. Дождитесь завершения теста (в наличии есть прогресс-бар). DNS сервера, учитывая скорость работы, отсортированы сверху вниз (более быстрые вверху). Воспользуйтесь инструкцией для быстрой настройки DNS с помощью программы или настройте DNS вручную. Укажите основной и альтернативный DNS сервера для сетевого адаптера (каждого, если их несколько). Для более точного результата тест DNS сервера с помощью программы DNSBench рекомендуется повторить несколько раз (через день, утром и вечером).

Перейти в закладку Nameservers -> Run Benchmark. Дождитесь завершения теста (в наличии есть прогресс-бар). DNS сервера, учитывая скорость работы, отсортированы сверху вниз (более быстрые вверху). Воспользуйтесь инструкцией для быстрой настройки DNS с помощью программы или настройте DNS вручную. Укажите основной и альтернативный DNS сервера для сетевого адаптера (каждого, если их несколько). Для более точного результата тест DNS сервера с помощью программы DNSBench рекомендуется повторить несколько раз (через день, утром и вечером).

Зачем нужен тест скорости DNS с помощью DNSBench?

Данная программа будет интересна и полезна как гуру интернет исследований, так и простым пользователям, которые мало разбираются в данной теме.

Люди, как правило, для серфинга в сети Интернет используют буквенные доменные имена (Например: hpc. by). Но для передачи пакетов данных в Интернет требуются числовые IP-адреса (31.130.206.48), так как именно такие адреса понимают компьютеры и сервера. Поэтому компьютер подключается к DNS, запрашивает искомый цифровой IP-адрес узла по уже известному символьному.

Поэтому компьютер подключается к DNS, запрашивает искомый цифровой IP-адрес узла по уже известному символьному.

Поскольку ничего в сети не станет работать, пока не известны IP-адреса, использование медленных, перегруженных или ненадежных DNS-серверов будет мешать, заметно замедляя практически все ваши действия в Интернете.

Если вы не взяли под контроль управление DNS-серверами, которые использует ваша система (что, как вы увидите, сделать несложно), ваша система будет использовать DNS-серверы, которые были автоматически назначены вашим провайдером интернет-подключения (ISP).

Поскольку они, скорее всего, расположены недалеко от вас в Интернете (так как предоставлены вашим собственным провайдером), они уже могут быть самыми быстрыми DNS-серверами, доступными для вас.

Но они могут быть расположены в неправильном порядке (второй быстрее первого, и это имеет значение) или, кто знает? Пользователи часто замечают, что DNS-серверы их собственного провайдера работают медленнее, чем другие общедоступные альтернативы в Интернете, которые быстрее и/или надежнее.

DNS Benchmark даст вам представление о том, что происходит с DNS-серверами вашей системы, назначенными в настоящее время, автоматически сравнивая их производительность со многими известными общедоступными альтернативами.

Программа может пригодиться в случае ошибок при работе DNS серверов провайдера. В том числе при частом возникновении ошибки DNS сервер не отвечает.

Чек-лист программы DNSBench серверов DNS, которые тестирует программа DNSBench

8.8.4.4 google-public-dns-b. google. com

8.8.8.8 google-public-dns-a. google. com

77.88.8.1 secondary. dns. yandex. ru

77.88.8.2 secondary. safe. dns. yandex. ru

77.88.8.3 secondary. family. dns. yandex. ru

77.88.8.7 family. dns. yandex. ru

77.88.8.8 dns. yandex. ru

77.88.8.88 safe. dns. yandex. ru

193.58.251.251 dns. skydns. ru

199.85.126.10 norton. dns(no malware, phishing sites and scam sites)

199.85.127.10 norton. dns. secondary(no malware, phishing sites and scam sites)

208. 67.220.123 resolver2-fs. opendns. com

67.220.123 resolver2-fs. opendns. com

208.67.220.220 resolver2.opendns. com

208.67.220.222 resolver4.opendns. com

208.67.222.123 resolver1-fs. opendns. com

208.67.222.220 resolver3.opendns. com

208.67.222.222 resolver1.opendns. com

Основное назначение программы DNSBench

| Система | Windows OS XP / 7 / 8 / 10 — 32-64bit |

| Язык программы | Английский |

| Установка | Не требуется |

| Сайт разработчика | Gibson Research Corporation |

| Страничка программы DNSBench | Www. grc. com/dns/benchmark. htm |

| Размер архива | 140 Kb |

| VirusTotal Check | 8/69 |

Для скачивания программы DNSBench перейдите по ссылке ниже.

Загрузиться портативная версия программы DNSBench. Программа не требует установки. Для начала работы необходимо запустить файл DNSBench. exe.

222 resolver4.

Hpc. by

by

07.10.2020 14:00:30

2020-10-07 14:00:30

Источники:

Https://hpc. by/dnsbench

Онлайн-тестирование DNS-серверов — RU-CENTER » /> » /> .keyword { color: red; }

Тест dns сервера

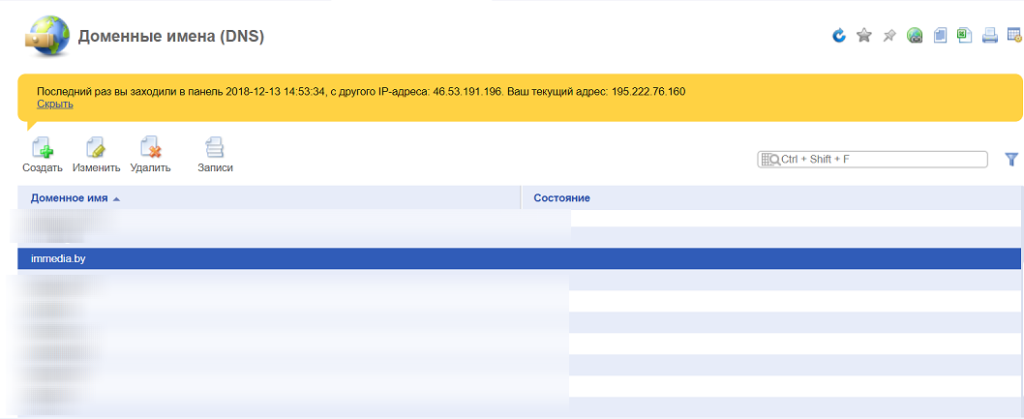

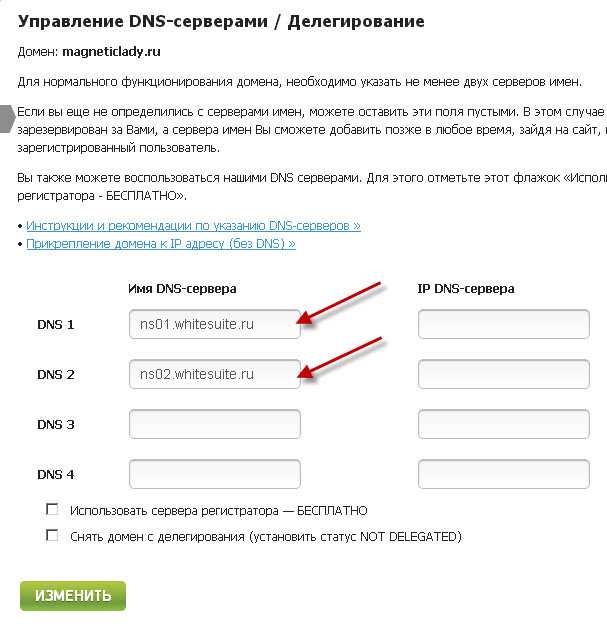

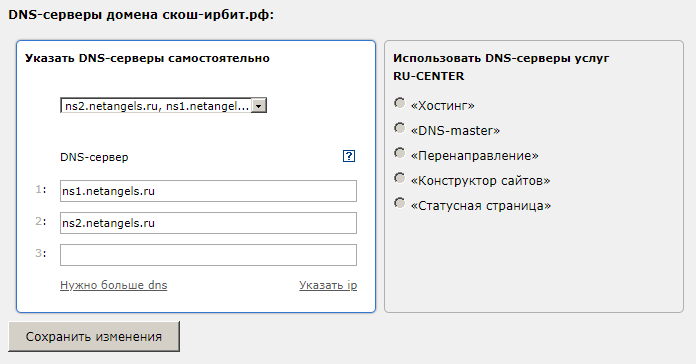

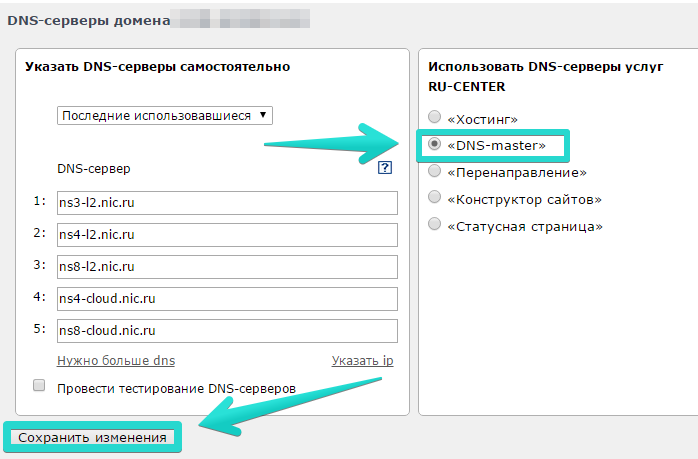

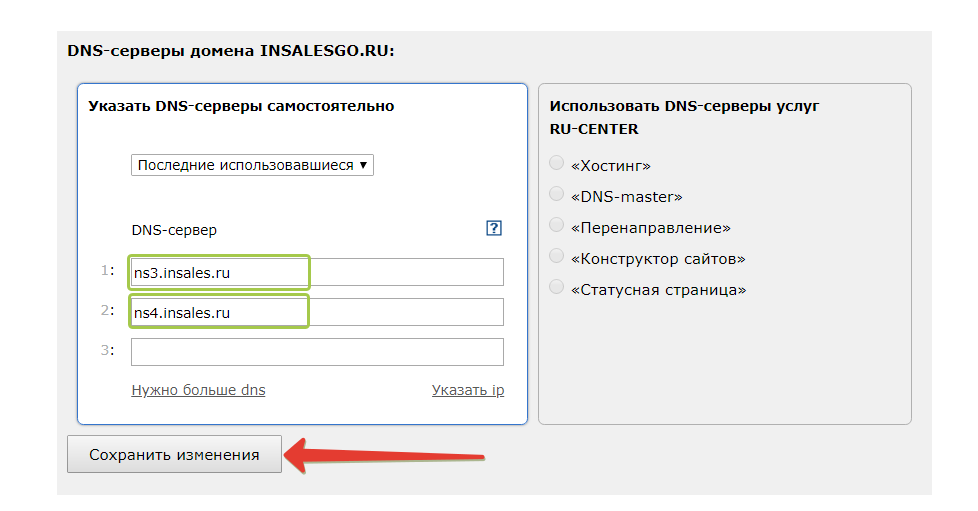

Онлайн-тестирование DNS-серверов производится только по протоколу IPv4 и позволяет увидеть результаты в реальном времени. Для проведения тестирования отправьте запрос на странице редактирования списка DNS-серверов домена в Разделе для клиентов → Мои домены.

Порядок тестирования

По умолчанию используются имена серверов, полученные у DNS-серверов домена верхнего уровня. При необходимости протестировать иные DNS-серверы, измените список. При этом DNS-серверы, не прошедшие какой-либо тест, удаляются из списка.

Порядок тестирования.

Www. nic. ru

27.08.2019 9:03:25

2019-08-27 09:03:25

Источники:

Https://www. nic. ru/help/onlajn-testirovanie-dns-serverov_7963. html

html

dig проверка DNS сервера [АйТи бубен]

dig (сокращение от «domain information groper») — утилита DNS-клиент.

В Ubuntu утилита dig входит в пакет dnsutils, для установки запустите команду sudo apt install dnsutils

Утилита dig использует обычную командную строку для формирования запросов о доменах DNS-серверам. Формат команды dig следующий:

dig [@server] domain [query-type] [query-class] [+query-option] [-dig-otion] [%comment]

Здесь server — необязательное имя DNS-сервера. По умолчанию в dig будет использоваться DNS-сервер, указанный в файле /etc/resolv.conf. Можно указать опцию server либо по имени хоста, либо через его IP-адрес. Если для опции server используется имя хоста, то для преобразования его в IP-адрес dig воспользуется DNS-сервером по умолчанию и будет его использовать далее для получения информации о домене. Параметр query-type — тип исходной записи, который можно указать в запросе (A, SOA, NS и MX). Для получения всей информации о домене можно указать query-type any. Параметр query-class — класс сетевой информации, который также можно указывать в запросе. По умолчанию этот параметр всегда будет IN для сети Internet.

Параметр query-type — тип исходной записи, который можно указать в запросе (A, SOA, NS и MX). Для получения всей информации о домене можно указать query-type any. Параметр query-class — класс сетевой информации, который также можно указывать в запросе. По умолчанию этот параметр всегда будет IN для сети Internet.

Параметр +query-option используется для изменения значения параметра в пакете DNS или для изменения формата вывода результатов работы dig. Большинство этих параметров пересекаются с параметрами программы nslookup. Ниже показаны параметры, которые можно использовать в запросе с dig.

Параметр Описание [no]debug Включает/выключает режим отладки [no]d2 Включает/выключает режим полной отладки [no]recurse Использовать/не использовать рекурсивные цепи retry=# Устанавливает число повторов запроса time=# Устанавливает длину интервала ожидания [no]ko Оставляет открытой опцию (реализует vc ) [no]vc Использовать/не использовать виртуальную цепь [no]defname Использовать/не использовать домен по умолчанию [no]search Использовать/не использовать список поиска domain=NAME Устанавливает домен по умолчанию с именем NAME [no]ignore Игнорировать/не игнорировать ошибки при усечении [no]primary Использовать/не использовать главный сервер [no]aaonly Флажок для авторитетного запроса [no]trace Показыввать трассу запросов [no]cmd Отображать аргументы при анализе [no]stats Вывод статистики по запросу [no]Header Вывод основного заголовка [no]header Вывод флагов заголовка [no]ttlid Отображение TTL [no]cl Вывод информации о классе [no]qr Отображение исходящего запроса [no]reply Вывод ответа [no]ques Вывод поля вопроса [no]answer Вывод поля ответа [no]author Вывод поля полномочий [no]addit Вывод поля дополнительной информации pfdef Устанавливает вывод флагов по умолчанию pfmin Устанавливает минимальный вывод флагов pfset=# Устанавливает число выводимых флагов # pfand=# Вывод # флагов поразрядно через операцию AND pfor=# Вывод # флагов поразрядно через операцию OR

Параметр -dig-otion используется для задания других опций, влияющих на работу dig.

Параметры, влияющие на работу dig

Параметр Описание -x Указывает инверсное преобразование адреса в нормальном написании -f Считывает файл для дальнейшей пакетной обработки -T Время в секундах до включения режима пакетной обработки -p Номер используемого порта -P После получения ответа выдать команду ping -t Указывает тип запроса -c Указывает класс запроса -envsav Параметры dig должны быть сохранены для дальнейшего использования по умолчанию

В dig для вывода только секции ответа используйте ключи +noall +answer

# dig dieg.info +noall +answer dieg.info. 891 IN A 185.253.219.218

Как узнать обновились ли зоны на slave серверах DNS? Для этого нужно запросить записи SOA для master и slave серверов DNS. После знака ‘@’ указывается опрашиваем DNS сервер:

dig @195.x.x.

254 your.domen SOA

dig @195.x.x.164 your.domen SOA

254 your.domen SOA

dig @195.x.x.164 your.domen SOAРаботает ли jabber?

dig @195.x.x.254 srv _jabber._tcp.your.domen dig @195.x.x.164 srv _jabber._tcp.your.domen

Обратный DNS запрос:

$ dig -x 209.85.210.2 ; <<>> DiG 9.6.1-P2 <<>> -x 209.85.210.2 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 31663 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 4, ADDITIONAL: 4 ;; QUESTION SECTION: ;2.210.85.209.in-addr.arpa. IN PTR ;; ANSWER SECTION: 2.210.85.209.in-addr.arpa. 86400 IN PTR mail-yx0-f2.google.com.

Трансфер зоны — если конечно разрешено с вашего IP

dig @195.x.x.254 YourDomen.net axfr

Создать файл содержащий адреса корневых серверов

dig @f.

root-servers.net . ns >> root.cache

root-servers.net . ns >> root.cacheany

# dig news.kh.ua any @8.8.8.8

Узнать запись SPF. Стандарт обращение к записи SPF, а не txt. txt — поддержка старых или неправильных клиентов и серверов Раздел DNS: Что такое DNS.

dig example.com txt @8.8.8.8 dig example.com spf @8.8.8.8

Как в dig вывести только IP адрес без дополнительных строк

С помощью опции +short вывод команды dig будет ограничен исключительно IP адресом. Ниже примеры для А и MX записей:

# dig dieg.info +short 185.253.219.218 # dig dieg.info mx +short 0 mail.dieg.info.

Как просмотреть MX записи для домена

Программа dig позволяет делать запрос и выводить информацию для различных типов DNS ресурсов. Чтобы показать какие MX записи у домена выполните команду:

dig dieg.info mx

Для сокращения выводимой информации запрашиваемый тип записи (а также другие опции) можно комбинировать с опцией +short:

dig dieg.info mx +short

Подтверждение права собственности на домен в Google Console на примере провайдера Namecheap.

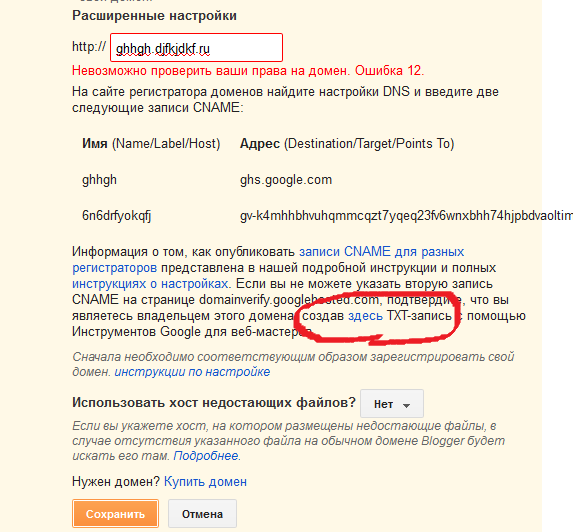

Подтвердив право собственности на домен, вы сможете пользоваться своим сервисом Google, например G Suite, Drive Enterprise или Cloud Identity. Аккаунт G Suite открывает доступ к Gmail, Google Диску и другим службам.

При регистрации в сервисе Google вы получите проверочную запись, которую нужно скопировать и добавить в настройки домена (обычно они находятся у регистратора домена).

Проверочная запись Google имеет следующий формат: google-site-verification=[уникальная буквенно-цифровая строка].

На сайте Namecheap нажмите Manage (Управление). Откройте вкладку Advanced DNS (Расширенные настройки DNS) на панели инструментов. В раскрывающемся списке выберите TXT Record (Запись TXT). Вставьте текст проверочной записи в поле Value (Значение). Укажите значение @ в поле Host (Хост). Для параметра TTL выберите значение Automatic (Авто). Нажмите на галочку, чтобы сохранить запись

Для параметра TTL выберите значение Automatic (Авто). Нажмите на галочку, чтобы сохранить запись

Проверить правильность настройки при помощи утилиты dig

dig example.com txt @8.8.8.8

DIG: Вывести трассу DNS запросов к запрашиваемую домену

DIG: Проверка DNSSEC

dig позволяет увидеть подробную картину разрешения имени. Для того чтобы убедиться, что сервер или резолвер работает корректно, можно использовать следующие команды, предварительно добавив в конфигурационный файл ключ домена в качестве доверенного:

dig @xx.xx.xx.xx www.m-system.net +dnssec

xx.xx.xx.xx — ip адрес Вашего резолвера, поддерживающего ГОСТ. После выполнения этой команды в ответе должен присутствовать флаг ad — данные подтверждены. Если ad флаг отсутствует, но Вы запрашиваете адрес имени из домена, ключ которого Вы добавили в доверенные — что-то не так.

Ответ SERVFAIL значит, что подпись не соответствует доверенному ключу либо отсутствует.

Подтверждение права собственности на домен

TILDA HELP CENTER

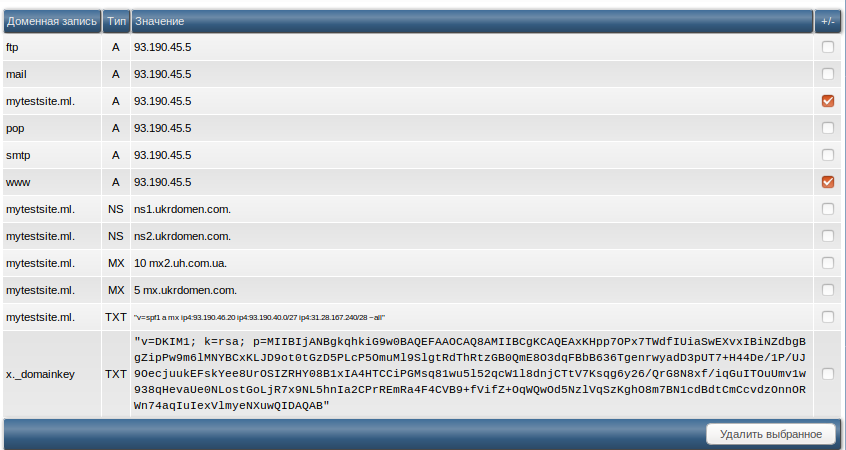

При работе с некоторыми сервисами может потребоваться подтверждение владения доменом.

Для этого воспользуйтесь способами из данной статьи.

Если вы хотите подтвердить владение доменом для сервисов «Яндекс» и Google, на Tilda это можно сделать быстро и просто. Перейдите в Настройки сайта, который вы хотите подтвердить, откройте раздел «SEO», затем выберите нужный сервис для подтверждения. После этого нажмите на кнопку «Подключить» и следуйте инструкции на экране.

Ниже приведены другие способы подтверждения прав на домен в указанных сервисах.

Яндекс

Подтверждение домена в Яндекс.Вебмастер

Подробнее

Подтверждение домена в Google Search Console

Подробнее

Подтверждение домена в Facebook Business Manager

Подробнее

Яндекс

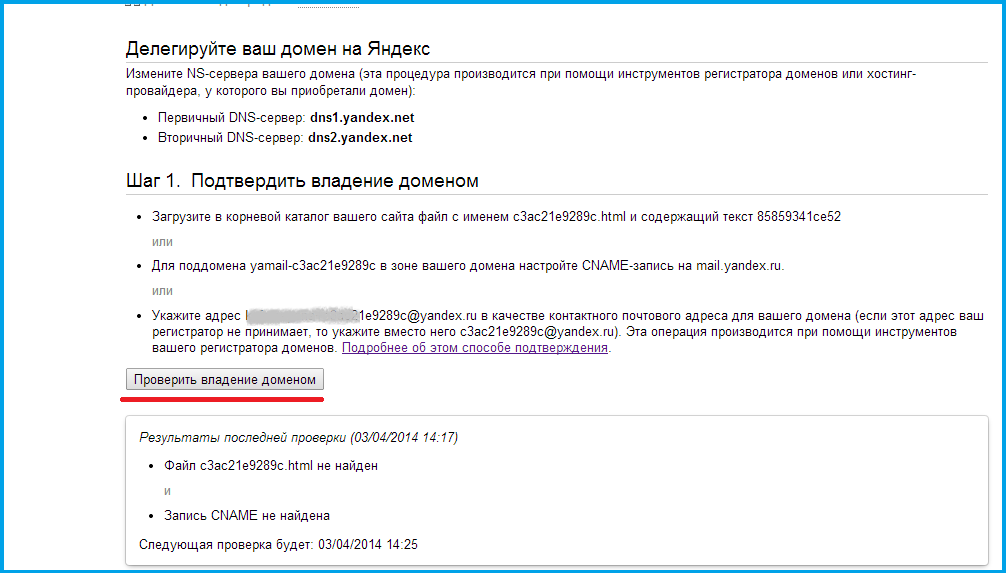

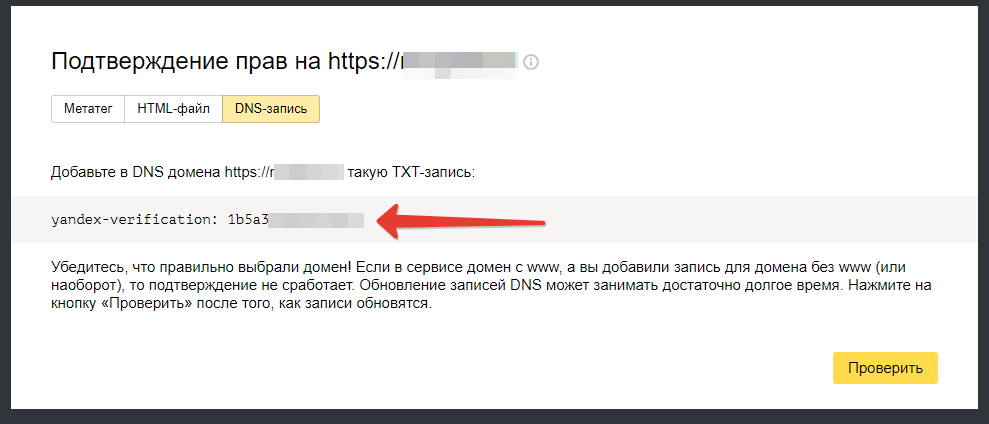

Перейдите на страницу Яндекс.Вебмастер и добавьте новый сайт.

Нажмите на кнопку «+» в шапке или на кнопку «Добавить сайт».

Укажите адрес сайта и нажмите на кнопку «Добавить».

При добавлении сайта укажите полный адрес, по которому он доступен: с префиксом www или без него, по протоколу HTTP или HTTPS. Чтобы не ошибиться, скопируйте адрес из строки браузера.

Чтобы не ошибиться, скопируйте адрес из строки браузера.

Если у сайта есть поддомен, необходимо добавить в сервис основной домен и поддомен отдельно.

После добавления сайта откроется страница проверки прав.

Выберите один из методов подтверждения:

Проверка HTML-файла

На странице проверки прав выберите метод «HTML-файл» и скопируйте код подтверждения из тега <body> — набор символов после слова «Verification».

Перейдите в настройки сайта на Тильде → Еще → Подтверждение прав → вставьте скопированное значение в поле «Подтверждение домена для Яндекса через HTML-файл» → сохраните изменения → опубликуйте все страницы сайта.

Вернитесь в Яндекс.Вебмастер и нажмите на кнопку «Проверить» на странице проверки прав.

Готово. После проверки вы увидите информацию о подтверждении прав.

Проверка мета-тега

На странице проверки прав выберите метод «Метатег» и скопируйте значение тега после слова «content».

Перейдите в настройки сайта на Тильде → Еще → Подтверждение прав → вставьте скопированное значение в поле «Подтверждение домена для Яндекса через мета-тег» → сохраните изменения → опубликуйте все страницы сайта.

Вернитесь в Яндекс.Вебмастер и нажмите на кнопку «Проверить» на странице проверки прав.

Готово. После проверки вы увидите информацию о подтверждении прав.

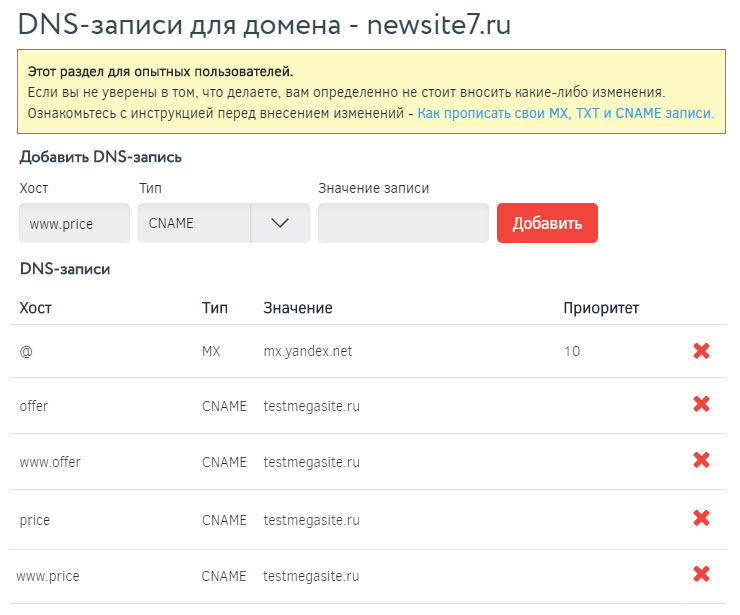

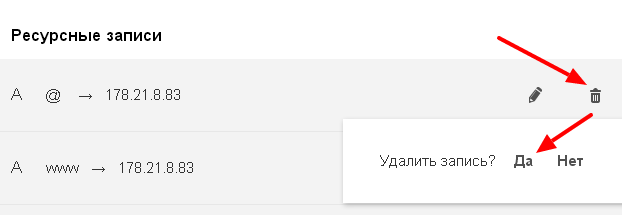

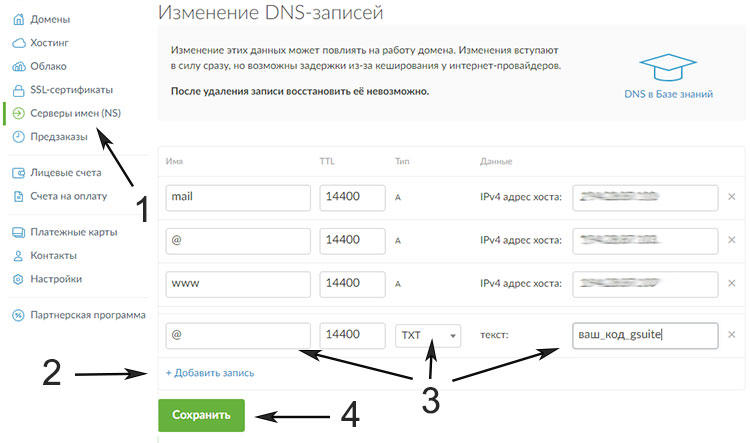

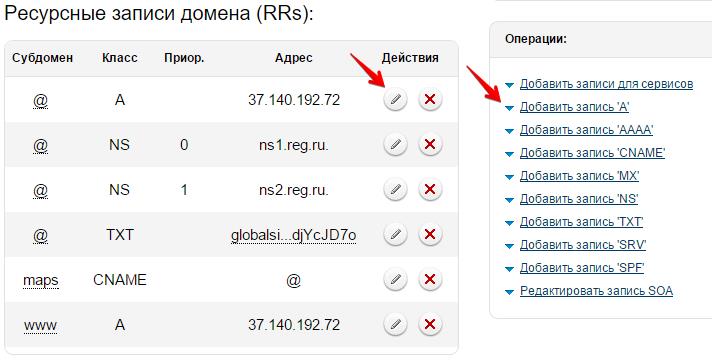

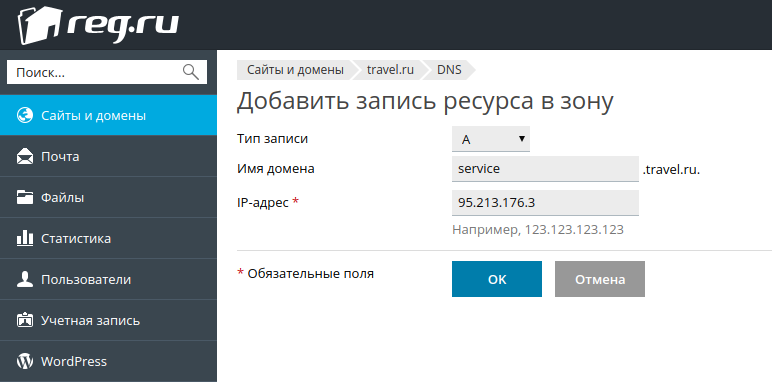

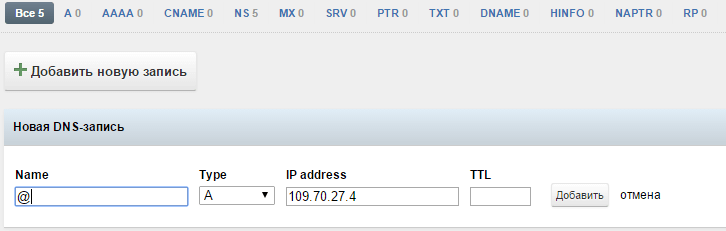

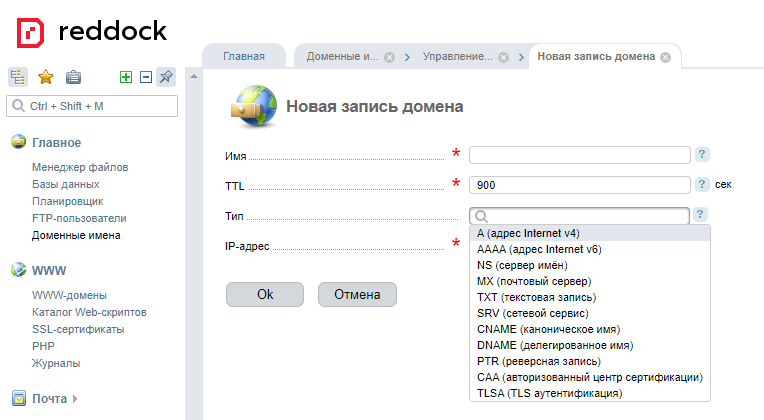

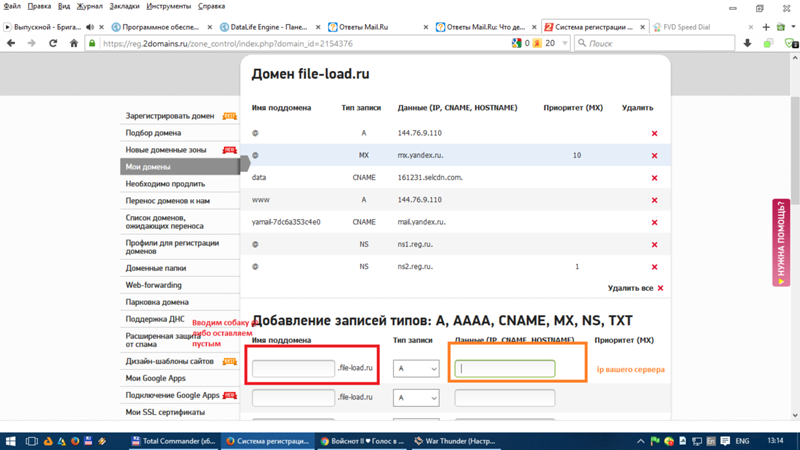

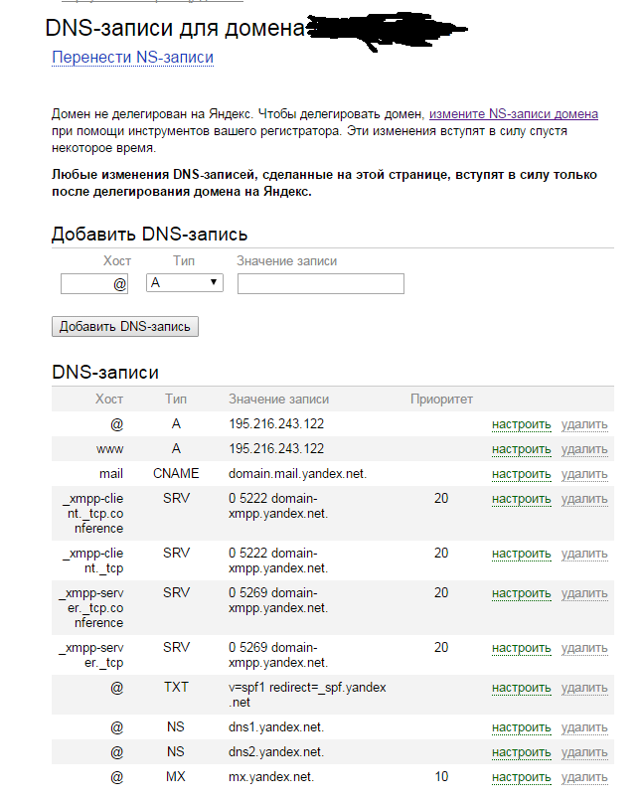

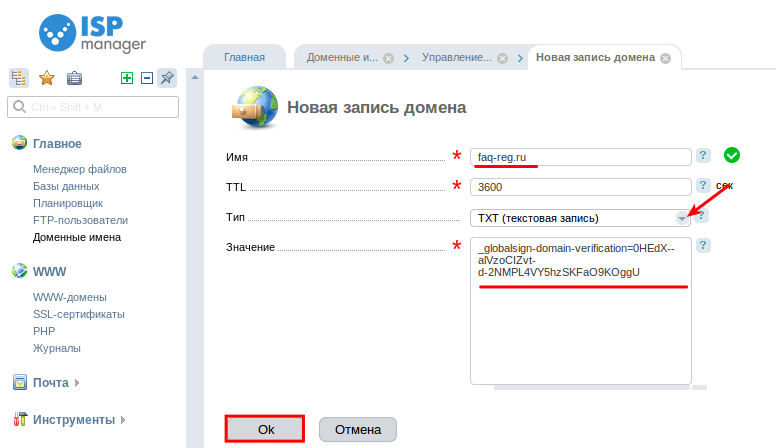

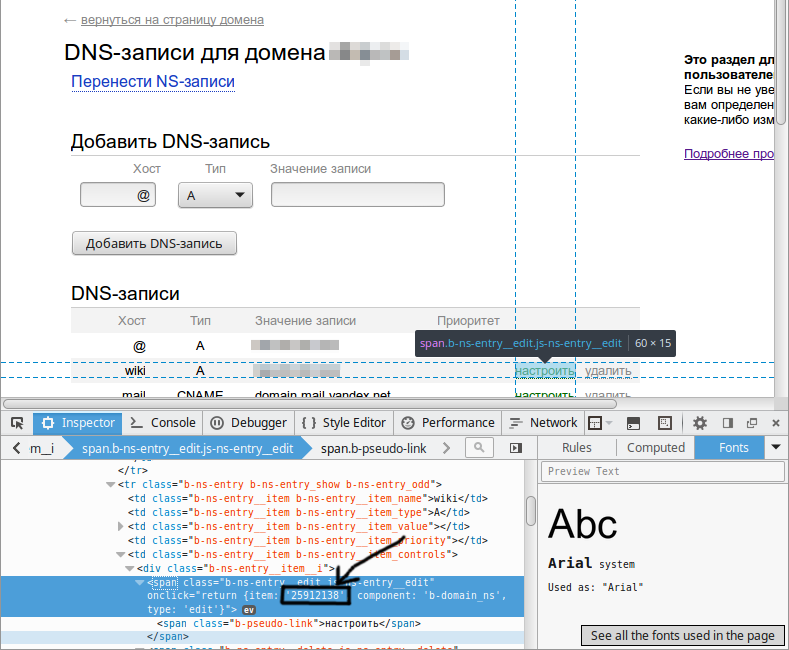

Проверка DNS-записи

На странице проверки прав выберите метод «DNS-запись» и скопируйте TXT-запись.

Перейдите в панель управления DNS-записями в личном кабинете вашего доменного регистратора → добавьте запись типа TXT, указав в данных параметр, который вы скопировали в Яндекс.Вебмастере.

Обновление DNS-записей обычно занимает 24 часа (изредка до 72-х часов). После того, как записи обновятся, вернитесь в Яндекс.Вебмастер и нажмите на кнопку «Проверить» на странице проверки прав.

Готово. После проверки вы увидите информацию о подтверждении прав.

Выберите один из методов подтверждения:

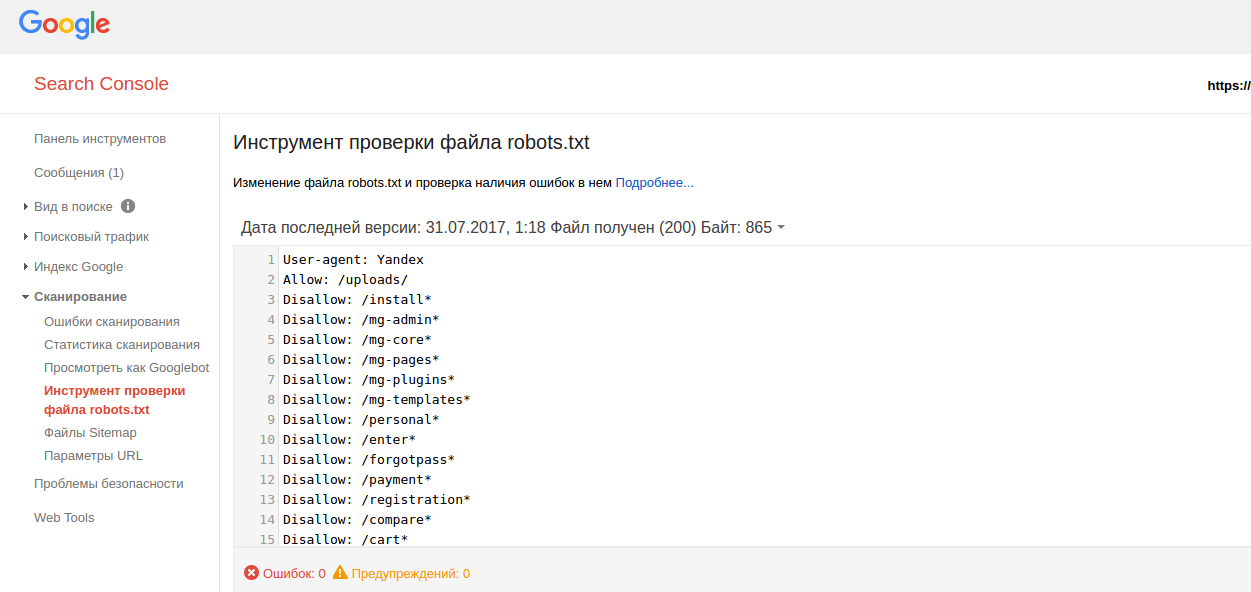

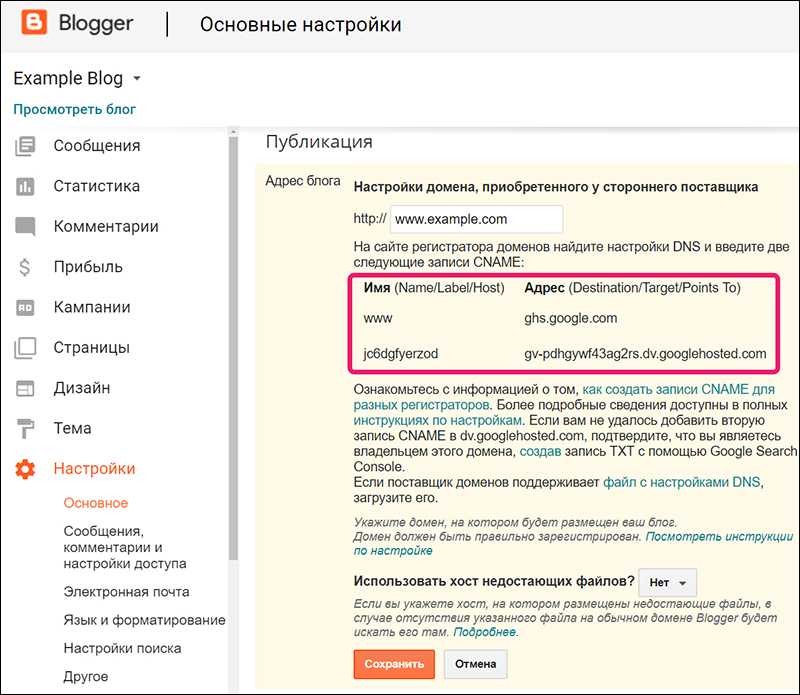

Проверка мета-тега

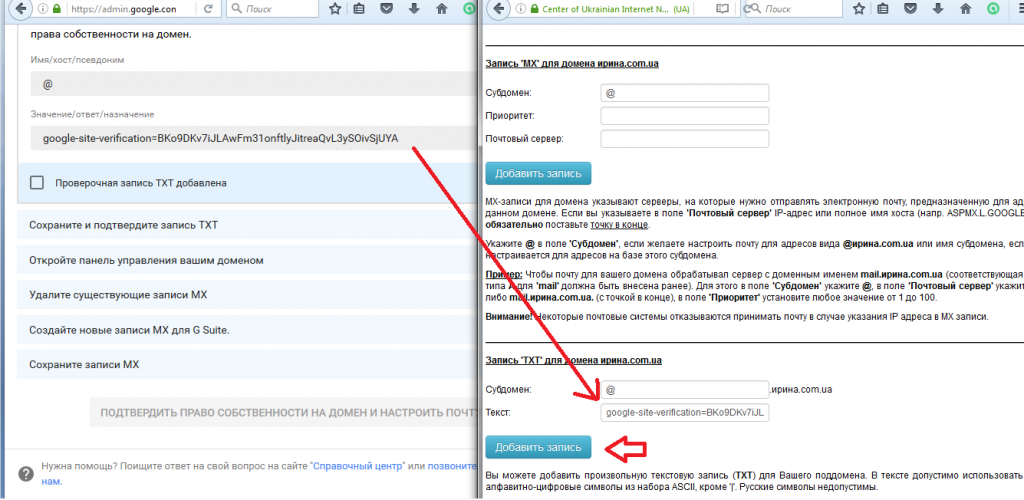

Перейдите на страницу Google Search Console → добавьте полную ссылку на сайт в разделе «Ресурс с префиксом в URL» → нажмите на кнопку «Продолжить».

После добавления сайта откроется окно проверки прав. Выберите метод «Тег HTML» и нажмите на кнопку «Копировать».

Выберите метод «Тег HTML» и нажмите на кнопку «Копировать».

Перейдите в настройки сайта на Тильде → Еще → Подтверждение прав → вставьте тег в поле «Подтверждение домена для Google через мета-тег» → сохраните изменения → опубликуйте все страницы сайта.

Вставить нужно не всю строку, а только буквенно-числовое значение тега. То, что прописано внутри кавычек после слова «content».

Вернитесь в Google Search Console и нажмите на кнопку «Подтвердить» в окне проверки прав.

Готово. После проверки вы увидите информацию о подтверждении прав.

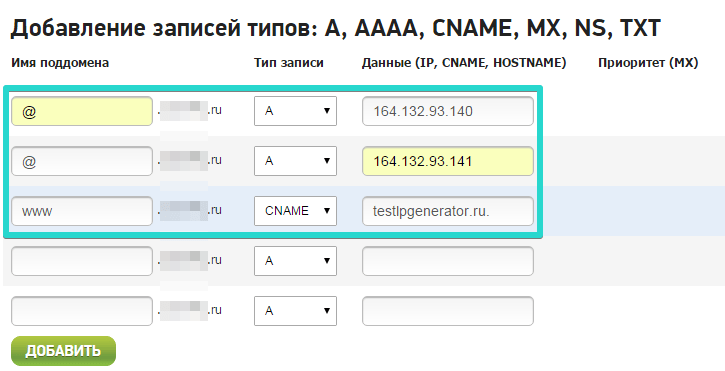

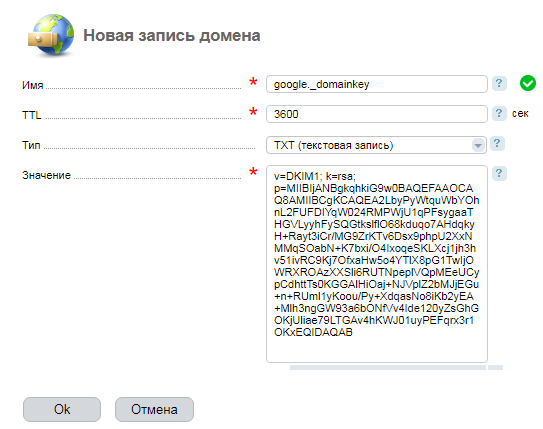

Проверка DNS-записи

Перейдите на страницу Google Search Console → добавьте ссылку на сайт в разделе «Доменный ресурс» → нажмите на кнопку «Продолжить».

После добавления сайта откроется окно проверки прав → нажмите на кнопку «Копировать» у TXT-записи.

Перейдите в панель управления DNS-записями в личном кабинете вашего доменного регистратора → добавьте запись типа TXT, указав в данных параметр, который вы скопировали в Google Search Console.

Обновление DNS-записей обычно занимает 24 часа (изредка до 72-х часов). После того, как записи обновятся, вернитесь в Google Search Console и нажмите на кнопку «Подтвердить» в окне проверки прав.

Готово. После проверки вы увидите информацию о подтверждении прав.

Авторизуйтесь в Facebook Business Manager и перейдите в настройки.

Нажмите на пункт «Другие настройки компании».

Перейдите в раздел «Безопасность бренда» → «Домены» → нажмите на кнопку «Добавить».

Во всплывающем окне укажите корневой домен вашего сайта (без http:// и https://) и нажмите на кнопку «Добавить».

Важно: в Facebook нельзя подтвердить субдомен или отдельную страницу сайта. Поэтому субдомен на домене Тильды (tilda.ws) подтвердить не получится.

После добавления сайта откроется страница проверки прав. Выберите один из методов подтверждения:

Проверка мета-тега

На странице проверки прав выберите вариант «Добавьте мета-тег в исходный код HTML» и скопируйте тег.

Перейдите в настройки сайта на Тильде → Еще → HTML-код для вставки внутрь Head → нажмите на кнопку «Редактировать код» → вставьте скопированный мета-тег → сохраните изменения → опубликуйте все страницы сайта.

Вернитесь в Facebook и нажмите на кнопку «Подтвердить домен» на странице проверки прав.

Готово. После проверки вы увидите информацию о подтверждении прав.

Проверка DNS-записи

На странице проверки прав выберите вариант «Обновите TXT-запсь DNS у своего регистратора доменов» и скопируйте запись.

Перейдите в панель управления DNS-записями в личном кабинете вашего доменного регистратора → добавьте запись типа TXT, указав в данных параметр, который вы скопировали в Facebook.

Обновление DNS-записей обычно занимает 24 часа (изредка до 72-х часов). После того, как записи обновятся, вернитесь в Facebook и нажмите на кнопку «Подтвердить» в окне проверки прав.

Готово. После проверки вы увидите информацию о подтверждении прав.

TXT Lookup — Nslookup.

io

ioДоменное имя

Найдите все текстовые записи для доменного имени с помощью этой онлайн-проверки DNS TXT. Например, попробуйте researchgate.net или cnblogs.com, чтобы просмотреть их записи TXT.

Как искать записи TXT

Перейти к

Записи TXT могут быть настроены владельцем доменного имени. Они используются для хранения информации в DNS, которую может найти кто угодно. Каждый тип записи имеет свое назначение. Записи TXT часто используются для подтверждения права собственности на домен у третьих лиц. Запись Sender Policy Framework (SPF) обычно также можно найти с помощью поиска TXT. Узнайте больше о записях TXT.

Записи TXT настроены в DNS. Но как вы можете найти эти записи TXT? Это зависит от операционной системы, которую вы используете. Windows, Linux и Mac имеют разные способы поиска записей TXT. Разделы ниже содержат инструкции для каждой операционной системы.

Разделы ниже содержат инструкции для каждой операционной системы.

Как искать записи TXT в Windows

Чтобы проверить записи TXT для определенного доменного имени в Windows, выполните следующие действия:

- Откройте командную строку , перейдя к Пуск → «Введите здесь для поиска» → «cmd» → Открыть .

- Введите

nslookup -q=txt example.comи нажмите [введите] , чтобы получить записи TXT дляexample.com. - Записи TXT перечислены под заголовком Неавторитетный ответ .

Как искать записи TXT в Mac OS

Чтобы проверить записи TXT для определенного доменного имени на Mac, выполните следующие действия:

- Откройте терминал , введя [команда] + [пробел] → ‘terminal.

app’ → [введите] .

app’ → [введите] . - Введите

dig example.com txtи нажмите [введите] , чтобы получить записи TXT дляexample.com. - Записи TXT перечислены под заголовком РАЗДЕЛ ОТВЕТОВ .

Как искать записи TXT в Linux

Чтобы проверить записи TXT для определенного доменного имени в Linux, выполните следующие действия:

- Откройте терминал , введя [Super] → «терминал» → [введите] .

- Введите

dig example.com txtи нажмите [введите] , чтобы получить записи TXT дляexample.. com

com - Записи TXT перечислены под заголовком РАЗДЕЛ ОТВЕТОВ .

Как найти записи TXT

Чтобы проверить записи TXT домена, выполните следующие действия:

- Откройте инструмент поиска TXT.

- Введите доменное имя и нажмите [введите] .

- Инструмент запросит записи TXT и отобразит их в верхней части страницы.

Как искать другие типы записей

Существуют и другие типы записей DNS, кроме TXT. Наиболее часто используемые типы записей DNS: A, AAAA, CNAME, NS, TXT, MX и SOA. Если вы хотите найти все записи этих типов записей, вы можете сделать это с помощью nslookup. Щелкните любой из типов записей ниже, чтобы найти записи DNS для этого конкретного типа записи.

- Поиск A — IPv4-адрес

- Поиск AAAA — IPv6-адрес

- Поиск AFSDB — расположение базы данных AFS

- Поиск APL — Список префиксов адресов Дочерняя копия DNSKEY

- Поиск CDS — Дочерняя копия DS

- Поиск CERT — Криптографический сертификат

- Поиск CNAME — Каноническое имя

- Поиск CSYNC — Синхронизация потомков и родителей

- Поиск DHCID — идентификатор DHCP

- Поиск DLV — дополнительная проверка DNSSEC

- Поиск DNAME — имя делегации

- Поиск DNSKEY — Криптографический ключ для DNSSEC

- Поиск EUI64 — Mac-адрес (EUI-64)

- Поиск HINFO — Информация о хосте

- Поиск HIP — Протокол идентификации хоста

- Поиск HTTPS — Привязка HTTPS

- Поиск IPSECKEY — Криптографический ключ для IPsec

- Поиск IXFR — добавочная передача зоны

- Поиск KEY — Криптографический ключ для DNSSEC (устарело DNSKEY)

- Поиск KX — Обмен ключами

- Поиск LOC — Географическое положение указатель

- Поиск NS — Сервер имен

- Поиск NSEC3 — Следующий безопасный (версия 3)

- Поиск NSEC3PARAM — Параметр для NSEC3

- Поиск NSEC — Следующий безопасный (устаревший NSEC3)

- Поиск NXT — ключ DNSSEC (устарел NSEC)

- Поиск OPENPGPKEY — Открытый ключ для OpenPGP

- Поиск OPT — опция EDNS

- Поиск PTR — Указатель канонического имени подпись для DNSSEC

- Поиск SIG — Подпись записи ресурса для DNSSEC (устарело RRSIG)

- Поиск SMIMEA — Ассоциация S/MIME

- Поиск SOA — Начало полномочий

- Поиск SPF — Sender Policy Framework

- Поиск SSHFP — Отпечаток открытого ключа для SSH

- Поиск SVCB — Привязка службы

- Поиск SRV — Локатор службы

- Поиск TA — Доверенный центр для DNSSEC

- Поиск TKEY — Ключ транзакции

- Поиск TSIG — Подпись транзакции

- Поиск URI — Универсальный идентификатор ресурса

- Поиск ZONEMD — Дайджест сообщения для зон DNS

Проверка домена с помощью записи TXT

Перед использованием Flexera One необходимо убедиться, что домен принадлежит вашей организации. Вы подтверждаете домен своей организации через своего хоста домена (поставщика, у которого вы приобрели доменное имя). Хост вашего домена поддерживает настройки, называемые записями системы доменных имен (DNS), которые направляют интернет-трафик на доменное имя вашей организации.

Вы подтверждаете домен своей организации через своего хоста домена (поставщика, у которого вы приобрели доменное имя). Хост вашего домена поддерживает настройки, называемые записями системы доменных имен (DNS), которые направляют интернет-трафик на доменное имя вашей организации.

Flexera One предоставляет вам код подтверждения, который нужно добавить в записи DNS хоста вашего домена. В настройках записей DNS хоста вашего домена вы можете создать проверочную запись TXT. Когда Flexera One увидит, что проверочная запись TXT существует, это означает, что ваша организация владеет доменом. Проверочная запись TXT не влияет на ваш веб-сайт или электронную почту.

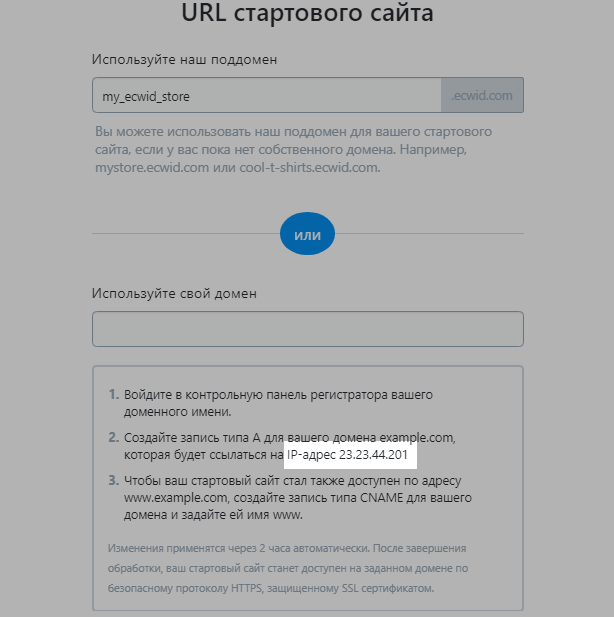

Чтобы проверить домен с помощью записи TXT, выполните следующие действия:

| • | Получение проверочного кода домена вашей организации в Flexera One |

| • | Переход к DNS-записям хоста вашего домена |

| • | Создание проверочной записи TXT в DNS-записях хоста вашего домена |

| • 902:30 | Проверка домена вашей организации в Flexera One |

| • | Выполнение шагов постпроверки домена |

Передовой опыт. Этот процесс включает в себя переключение между Flexera One и хостом вашего домена. При выполнении этой задачи рекомендуется открыть две вкладки или окна браузера.

Этот процесс включает в себя переключение между Flexera One и хостом вашего домена. При выполнении этой задачи рекомендуется открыть две вкладки или окна браузера.

Получение проверочного кода домена вашей организации в Flexera One

Чтобы получить проверочный код домена вашей организации в Flexera One, выполните следующие действия.

Чтобы получить код подтверждения домена вашей организации в Flexera One:

| 1. | Перейдите на страницу поставщиков удостоверений (Администрирование > Поставщики удостоверений). |

2. | Щелкните запись поставщика удостоверений. |

| 3. 902:30 | В записи поставщика удостоверений щелкните вкладку Домены. |

Примечание. Если вы еще этого не сделали, вам необходимо добавить домен.

4. | Если вы уже добавили запись поставщика удостоверений домена вашей организации, скопируйте код в столбце Код подтверждения. Этот проверочный код необходим для создания проверочной записи TXT. |

Важно! Изменения записи TXT вступают в силу в течение 24–48 часов, но обычно это происходит намного раньше.

| 5. | Продолжайте выполнять действия, описанные в разделе «Переход к DNS-записям хоста вашего домена». |

Переход к DNS-записям хоста домена

Чтобы перейти к DNS-записям хоста домена, выполните следующие действия.

Чтобы перейти к DNS-записям хоста вашего домена:

| 1. | Во втором окне или вкладке браузера войдите в свою учетную запись хоста домена. |

| 2. | Перейдите к разделу записи DNS хоста вашего домена. |

В зависимости от вашего провайдера эти настройки могут называться «Управление DNS», «Управление сервером имен», «Панель управления», «Дополнительные настройки» или что-то подобное.

| 3. | Выберите параметр, чтобы добавить новую запись. |

| 4. | Продолжайте выполнять шаги, описанные в разделе «Создание проверочной записи TXT в DNS-записях хоста вашего домена». |

Создание проверочной записи TXT в DNS-записях хоста домена

Чтобы создать проверочную запись TXT в DNS-записях хоста домена, выполните следующие действия. Это продолжение шагов, начатых в разделе «Переход к DNS-записям хоста вашего домена».

Это продолжение шагов, начатых в разделе «Переход к DNS-записям хоста вашего домена».

Примечание. Перечисленные ниже имена полей записей DNS будут различаться в зависимости от хоста вашего домена.

Чтобы создать проверочную запись TXT в DNS-записях хоста вашего домена:

| 1. | В поле Тип/Тип записи выберите TXT или TXT Record. |

| 2. | «> В поле Имя/Хост/Псевдоним введите @ или оставьте это поле пустым. |

| 3. 902:30 | В поле Значение/Ответ/Назначение/Указывает на вставьте скопированный код в столбец Код подтверждения Flexera One. |

| 4. | Сохраните проверочную запись TXT. |

Примечание. Если вы видите предупреждающее сообщение об изменении настроек DNS, не обращайте на него внимания. Добавление проверочной записи TXT не повлияет на ваш веб-сайт или настройки DNS.

| 5. | Продолжайте выполнять действия, описанные в разделе Проверка домена вашей организации в Flexera One. |

Проверка домена вашей организации в Flexera One

Чтобы подтвердить домен вашей организации в Flexera One, выполните следующие действия. Это продолжение шагов, описанных в разделе «Создание проверочной записи TXT в DNS-записях хоста вашего домена».

Чтобы подтвердить домен вашей организации в Flexera One:

| 1. | Перейдите на страницу поставщиков удостоверений (Администрирование > Поставщики удостоверений). |

| 2. | Щелкните запись поставщика удостоверений. |

3. | : В записи поставщика удостоверений щелкните вкладку Домены. |

| 4. | В соответствующем столбце «Действия» для домена щелкните многоточие (…), а затем нажмите «Подтвердить». |

Столбец Статус домена соответственно обновится с Неподтвержденный на один из следующих:

| • | Выполняется — появляется после нажатия кнопки «Подтвердить». |

| • | Verified — появляется после успешной проверки домена, и столбец Verification Code очищается. |

| • | Failed — появляется после неудачной проверки домена. Если возникает ошибка, может возникнуть проблема с копированием и вставкой значений кода подтверждения. |

Важно! Изменения записи TXT вступают в силу в течение 24–48 часов, но обычно это происходит намного раньше.

Примечание. Вы можете проверить статус вашего изменения, просмотрев, какие записи DNS в настоящее время действуют для вашего домена, с помощью такого инструмента, как Dig. Для получения дополнительной поддержки или если вы не можете получить доступ к DNS-записям хоста вашего домена, обратитесь к хосту вашего домена.

Важно: Добавленный домен нельзя редактировать. Чтобы внести изменения в домен, перейдите в соответствующий столбец «Действия» домена. Удалите существующий домен, щелкнув многоточие (…), а затем нажмите Удалить. Затем перейдите к добавлению домена.

5. | Перейдите к шагам, описанным в разделе «Выполнение шагов пост-проверки домена». |

Выполнение шагов проверки после домена

После успешной проверки вашего домена в Flexera One выполните следующие шаги.

Для выполнения шагов проверки после домена:

| 1. 902:30 | После успешной проверки вашего домена в Flexera One перейдите к записям DNS хоста вашего домена в поставщике удостоверений и удалите запись TXT. |

2. | Продолжайте выполнять действия, описанные в разделе Создание нового ключа подписи. |

Создание и просмотр записей TXT

Если вы размещаете свой собственный веб-сайт, вам необходимо знать множество технических деталей, о которых вашим посетителям никогда не придется беспокоиться. Одной из наиболее важных деталей является функция системы доменных имен и содержащаяся в ней информация. В этой статье мы объясним, для чего используются записи TXT.

Содержание

- Что такое записи DNS и что такое запись TXT?

- Создание записи TXT

- Поиск записи TXT

Доменные имена за 1 доллар

Зарегистрируйте отличные TLD менее чем за 1 доллар в первый год.

Зачем ждать? Получите свое любимое доменное имя сегодня!

Соответствующий адрес электронной почты

SSL-сертификат

Поддержка 24/7/365

Что такое записи DNS и что такое запись TXT?

Каждый домен связан с серверами имен (DNS), чтобы его можно было запрашивать по его имени в Интернете. Например, DNS-сервер «транслирует» имя test.com в IP-адрес 69.172.200.235 .

Например, DNS-сервер «транслирует» имя test.com в IP-адрес 69.172.200.235 .

Однако DNS-серверы не просто преобразуют доменное имя в IP-адрес. Они могут предоставить большой объем информации, которая требуется для беспрепятственного и безопасного обмена данными в Интернете. Эта информация хранится в записях ресурсов DNS . Существует множество различных типов записей ресурсов, таких как записи CNAME, записи A, записи PTR или записи SOA. Каждый из этих типов записей используется для определенной цели и требует определенного формата.

Запись TXT s являются наиболее гибким типом записи . Они позволяют хранить свободно определяемый текст и используются для самых разных приложений. Типичные примеры записей TXT включают кодовые ключи, которые необходимы для аутентификации домена для таких служб, как Google Analytics.

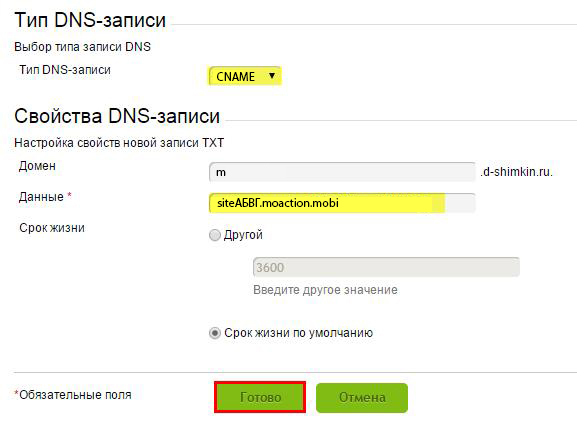

Типичные примеры записей TXT: ключи DKIM, Google Site Verification, записи SPF и DMARCСоздание записи TXT

Обычно вы создаете записи TXT в соответствии с инструкциями службы, которой требуется запись. Обычно вы получаете полное содержимое записи TXT, поэтому можете легко ее скопировать.

Обычно вы получаете полное содержимое записи TXT, поэтому можете легко ее скопировать.

Самое главное, название записи должно быть правильным. Записям TXT обычно присваивается определенное имя субдомена. Например, записи DMARC (последняя строка на скриншоте) всегда должно быть присвоено имя субдомена 9.0642 _dmarc .

Поиск записи TXT

Записи TXT общедоступны. В Интернете доступны различные бесплатные инструменты поиска, такие как DNS Lookup или Google.

Инструмент поиска DNS отображает записи TXT домена (внизу экрана).Зарегистрируйте доменное имя

Создайте свой бренд на отличном домене, включая SSL и личного консультанта!

Частная регистрация

Поддержка 24/7

Электронная почта

Вы можете оставить настройки по умолчанию для DNS-сервера. Нажмите TXT в правом верхнем углу и введите доменное имя ( test. com в этом примере). Инструмент поиска записей TXT возвращает совпадающие записи TXT (в данном примере это ключ для проверки сайта Google).

com в этом примере). Инструмент поиска записей TXT возвращает совпадающие записи TXT (в данном примере это ключ для проверки сайта Google).

Вы также можете запустить поиск DNS, используя стандартные инструменты Windows. Для этого откройте командную строку (введите cmd в строке поиска) и введите команду nslookup . В нашей статье по теме подробно объясняется, как выполнить проверку DNS с помощью nslookup.

Профессиональный адрес электронной почты и личное доменное имя

Получите такой же профессиональный и уникальный адрес электронной почты, как и вы, включая бесплатный соответствующий домен!

Address book

Calendar

Virus protection

- Technical matters

Fully Qualified Domain Name (FQDN) explained

- Администрация домена

Полное доменное имя (FQDN) — это доменное имя, которое указывает уникальный и полный адрес веб-сайта. Он состоит из нескольких частей имени, называемых метками, каждая из которых разделена точкой. Полное доменное имя имеет иерархическую структуру, заданную системой доменных имен (DNS). Обязательными частями полного доменного имени являются имя хоста, доменное имя и домен верхнего уровня присутствия в Интернете.

Полное доменное имя (FQDN) объяснениеЗапись MX: объяснение записи DNS

- Технические вопросы

Система доменных имен предоставляет функции, которые в первую очередь обеспечивают интернет-связь. Запись MX, например, касается раскрытия почтовых серверов. Для того, чтобы узнать, куда ваша электронная почта должна быть отправлена для начала, почтовый сервер выполняет проверку записи MX: он запрашивает конкретный адрес. Чтобы проиллюстрировать эту концепцию, мы объясним вам записи MX с помощью…

Чтобы проиллюстрировать эту концепцию, мы объясним вам записи MX с помощью…

DMARC: Быстрое обнаружение неправомерного использования вашего домена электронной почты Как вы можете обнаружить мошеннические электронные письма, если они используют известное имя отправителя и выглядят как знакомые информационные бюллетени или служебные электронные письма? Один из способов — использовать протокол проверки DMARC, который запускает соответствующие меры, если электронное письмо не проходит определенные проверки. В этой статье мы объясним, как DMARC может дать вам раннее предупреждение о возможном неправомерном использовании вашего имени отправителя.

DMARC: Быстрое обнаружение неправомерного использования вашего почтового домена Настройка DKIM (DomainKeys Identified Mail) для улучшения доставки электронной почты

Поддельные электронные письма представляют серьезную угрозу для получателей. В то же время становится все труднее проверять подлинность электронных писем и адресов отправителей. Один из эффективных методов проверки отправляющего почтового сервера и проверки подлинности электронных писем называется DKIM (DomainKeys Identified Mail). Что такое DKIM и как его настроить?

Один из эффективных методов проверки отправляющего почтового сервера и проверки подлинности электронных писем называется DKIM (DomainKeys Identified Mail). Что такое DKIM и как его настроить?

Понимание и использование записей SPF

- Безопасность электронной почты

Как получатель электронной почты может определить, действительно ли сообщение исходит от человека, который, как представляется, отправляет его? Многие мошенники пытаются подделать адрес отправителя электронной почты. Но вы можете защитить себя. Вы можете проверить сервер исходящей почты с помощью SPF (Sender Policy Framework) — популярного метода аутентификации. Как работает SPF и что он может делать?

Понимание и использование записей SPFКак использовать Nslookup для проверки записи TXT DNS

Возможность получения записей TXT DNS очень полезна во многих сценариях. В этом посте мы рассмотрим проверку записи подтверждения домена TXT для Office 365, а также для Sender Protection Framework.

В этом посте мы рассмотрим проверку записи подтверждения домена TXT для Office 365, а также для Sender Protection Framework.

В дополнение к записи MX у нас также есть возможность подтвердить право собственности на домен для Office 365 с помощью записи TXT. Почему мы хотим вручную проверять эти записи TXT Office 365? Вместо того, чтобы запускать HCW вслепую и получать множественные сбои, мы можем проверить наличие правильной записи. Это может помочь предотвратить MaxUriReached: один и тот же URI не может быть прикреплен к другому AppId в течение одного дня. Ошибка , которая обсуждается в 3027942 базы знаний. файл зоны для данного домена. В настоящее время это тип TXT. Это позволяет внешним почтовым серверам использовать запись SPF и принимать разумные решения в зависимости от того, кем является отправитель.

Если мы хотим убедиться, что эти записи верны и доступны в общедоступных DNS, мы можем использовать инструмент nslookup. Это очень полезно, если у нас нет прямого доступа к провайдеру DNS, так как он может принадлежать другой команде в организации.

Как упоминалось в разделе Как проверить запись SRV автообнаружения Exchange с помощью Nslookup, существует два способа запуска nslookup — интерактивный и неинтерактивный. Неинтерактивность хороша, когда вы знаете, что хотите запросить только один фрагмент данных. Interactive позволяет выполнять несколько запросов с использованием одного экземпляра nslookup, а параметры можно включать и выключать по мере необходимости.

Использование Nslookup — NonInteractive

Быстрый запрос для проверки записей TXT в домене Tailspintoys.ca может выглядеть так:

NSLookup.exe -q=TXT Tailspintoys.ca

В остальных примерах будет использоваться интерактивный режим.

Использование Nslookup для быстрой проверки записей TXT

Запустите nslookup в интерактивном режиме. Затем установите тип запроса TXT:

set q=TXT

Затем мы ищем записи TXT для данного домена. В этом случае мы ищем записи TXT, присутствующие в домене Tailspintoys.ca . Был использован общедоступный DNS-сервер Google, поэтому каждый может легко получить к нему доступ и выполнить шаги, описанные в этом посте. Вы найдете много открытых точек Wi-Fi, также использующих его.

В этом случае мы ищем записи TXT, присутствующие в домене Tailspintoys.ca . Был использован общедоступный DNS-сервер Google, поэтому каждый может легко получить к нему доступ и выполнить шаги, описанные в этом посте. Вы найдете много открытых точек Wi-Fi, также использующих его.

Повторение теста для домена Wingtiptoys.ca показывает наличие дополнительных записей TXT. Возвращаются три записи TXT. Выделенная запись — это запись SPF, а запись, расположенная непосредственно над ней, — подтверждение владения доменом из Office 365.

Неавторизованные и авторитетные

Внимательный читатель заметит, что возвращенные запросы перечислены как неавторизованные. -авторитетный. Это выделено в красной рамке ниже.

Почему это? Большая желтая стрелка выше показывает, что мы запрашиваем DNS-сервер Google. Этот DNS-сервер не является авторитетным для зоны и выполнил рекурсивный запрос от нашего имени.

Этот DNS-сервер не является авторитетным для зоны и выполнил рекурсивный запрос от нашего имени.

Если мы хотим связаться с авторитетным сервером напрямую, мы можем это сделать. Нам просто нужно знать, кто это. В целях резервирования в зоне DNS должно быть указано как минимум два авторитетных DNS-сервера. Хотя мы можем искать запись SOA, мы должны запросить запись сервера имен (NS).

Обратите внимание, что тип запроса теперь NS, что означает «Name Server».

Теперь мы знаем, что для домена tailspintoys.ca два авторитетных DNS-сервера называются ns78.domaincontrol.com и ns77.domaincontrol.com, , мы можем запросить их напрямую. Адреса IPv4 для этих серверов имен:

.ns77.domaincontrol.com 216.69.185.49

ns78.domaincontrol.com 208.109.255.49

Обратите внимание, что на приведенном ниже снимке экрана, когда мы напрямую нацеливаемся на эти конкретные серверы имен, неавторизованные не упоминаются.

Справочник по SPF

Для справки: у Microsoft есть несколько ресурсов SPF. Приведенный ниже мастер SPF помогает создать содержимое вашей записи SPF.

Обновление от 17 ноября 2016 г. Похоже, что мастер Microsoft SPF ушел в прошлое, как динозавры…… Взгляните на некоторые другие инструменты…..

Все записи SPF состоят из трех частей: заявление о том, что это запись SPF, домены и IP-адреса, с которых должна отправляться электронная почта, и правило принудительного применения. Вам нужны все три в действительной записи SPF. Вот пример наиболее распространенной записи SPF для Office 365:

TXT Name @ Values: v=spf1 include:spf.protection.outlook.com include:sharepointonline.com -all

Не следует просто копировать приведенную выше запись SPF в ваша DNS-зона. Вам необходимо спланировать правильное внедрение SPF.

Проблемы с DNS-запросами

Некоторые проблемы, с которыми вы можете столкнуться, перечислены ниже. Это не исчерпывающий список.

Это не исчерпывающий список.

Проблема №1 — Использование IPv4

Один из моих европейских коллег заметил, что у него проблемы с Nslookup. Они видели ниже, где каждый поиск говорил о том, что время ожидания DNS-запроса истекло.

Это было странно. Netmon никогда не лжет. Но когда я пронюхал трафик со своего ноутбука с Windows 10 и виртуальной машины Windows Server 2012 R2, в сети не было видно никаких пакетов.

Чтобы решить эту проблему, получите IPv4-адрес DNS-сервера и используйте его специально в команде сервера. Это показано ниже.

Проблема № 2. Не злите богов чувствительности к регистру

В Windows очень мало элементов, чувствительных к регистру. Из-за этого мы склонны небрежно относиться к регистру символов. Возьмите приведенный ниже пример при попытке установить тип запроса:

Обратите внимание, что Q в типе запроса пишется заглавными буквами. Это должно быть в нижнем регистре. Да. Действительно.

Да. Действительно.

Большая желтая стрелка (достаточно ли она велика??) показывает, что рабочая опция написана строчными буквами.

Проблема № 3. Остерегайтесь устройств кэширования

В нескольких местоположениях реализованы устройства кэширования DNS, которые могут соответствовать или не соответствовать стандартам RFC. Прискорбно и довольно часто обнаруживать, что некоторые устройства кэширования DNS вполне счастливо игнорируют TTL в записи DNS и кэшируют ее в течение нескольких дней. Да такое бывает. Возьмем приведенный ниже пример. Это написано из какого-то зала ожидания аэропорта в Канаде, который обслуживает Glenfiddich. Хотя количество потребляемого односолодового виски не имеет ничего общего с орфографическими ошибками в этом посте!

В приведенном ниже примере мы ориентируемся на авторитетный сервер имен для домена tailspintoys.ca. Но обратите внимание, что мы получаем только неавторитетный ответ.

Сравните это с выполнением точно таких же команд с виртуальной машины в Azure без махинаций с DNS:

Это действительно авторитетные ответы!

Выпуск № 4. За рулем, Дотти

Дьявол кроется в деталях, а иногда и в точке. Обратите внимание, что в приведенном ниже примере, когда мы запрашиваем outlook.office365.com к запросу добавлен суффикс поиска DNS локального компьютера.

Сравните приведенные выше запросы (подчеркнуты красным) с приведенным ниже снимком экрана. В чем разница? Обратите внимание, что в приведенном ниже запросе есть точка в конце запроса. Это говорит nslookup не добавлять суффикс домена.

В качестве альтернативы мы можем указать nslookup не добавлять DNS-суффикс, указав параметр Nosearch . Это показано ниже, обратите внимание, что после поискового запроса «9» нет точки.0642 outlook.office365.com ».

Ура,

Родерик

Как создать запись TXT и как добавить запись TXT в DNS?

Среди доступных типов записей DNS записи TXT широко используются администраторами. В этой статье мы рассмотрим , что такое TXT-запись и как ее создать. Мы также покажем вам его формат и , как добавить запись TXT в DNS. Начнем!

В этой статье мы рассмотрим , что такое TXT-запись и как ее создать. Мы также покажем вам его формат и , как добавить запись TXT в DNS. Начнем!

Доступно спонсорство

Что такое запись DNS TXT?Большинство записей DNS содержат машиночитаемый язык. Но с записью TXT администратор может добавить в систему доменных имен (DNS) языки, понятные человеку, и машиночитаемые языки.

Хотя записи TXT изначально предназначались для хранения удобочитаемых заметок, они часто используются для защиты электронной почты и проверки домена.

Что входит в запись TXT? TXT RR используется для хранения описательных текстов, которые входят в поле значения записи TXT. Семантика текста зависит от того, что администратор хочет прикрепить к домену. Чаще всего DNS-сервер ограничивает размер записи TXT и объем текста, который она может хранить. Вот почему вы не можете использовать запись TXT для огромного количества данных.

Существует несколько вариантов использования и причин, по которым вам следует добавить запись TXT на сервер DNS вашего домена. Во-первых, записи TXT помогают подтвердить право собственности на домен. С записью TXT поставщик DNS, запрашивающий подтверждение, может запросить ваш сервер и подтвердить ваше право собственности.

Еще одной причиной использования записей TXT является безопасность электронной почты. Добавление записи TXT может помочь предотвратить спуфинг и фишинг DNS, проверяя, отправлено ли электронное письмо с авторизованного доменного имени.

Ниже приведен пример записи TXT:

| myserver.com | тип записи: | значение: | ТТЛ |

| @ | ТХТ | Этот сайт предназначен для проекта! | 3600 |

Как выглядит запись TXT ? Что ж, Инженерная рабочая группа Интернета (IETF) определяет глобально приемлемый формат для хранения переменных в поле значения записи TXT. Формат TXT состоит из атрибута и значения, разделенных знаком равенства и заключенных в кавычки, как показано ниже:

Формат TXT состоит из атрибута и значения, разделенных знаком равенства и заключенных в кавычки, как показано ниже:

«атрибут=значение»

Следующие примеры включены в документ Request for Comment (RFC) 1464, определяющий этот формат:

| host.widgets.com | тип записи | значение |

| @ | ТХТ | «принтер=lpr5» |

| sam.widgets.com | тип записи | значение |

| @ | ТХТ | «Любимый напиток=апельсиновый сок» |

Однако администраторы не часто используют вышеуказанный формат, поскольку они могут использовать свои собственные уникальные форматы для создания записей TXT. Вы также можете определенным образом определить записи TXT для таких целей, как аутентификация по электронной почте.

Как искать TXT-записи DNS Выполнение поиска TXT-записи DNS необходимо для того, чтобы знать, опубликованы ли изменения, внесенные в вашу TXT-запись, во всем мире. Кроме того, он проверяет, правильно ли возвращаются политики отправителя электронной почты вашего домена (например, записи SPF или DMARC).

Кроме того, он проверяет, правильно ли возвращаются политики отправителя электронной почты вашего домена (например, записи SPF или DMARC).

Записи TXT настроены на DNS-серверах, но как найти запись TXT DNS? Существует два основных способа сделать это: онлайн и локально. Вы можете использовать онлайн-инструменты, такие как EasyDMARC DNS Checker, для проверки различных DNS-записей вашего домена, включая следующие типы:

- TXT Record

- Запись

- Запись АААА

- MX-запись

- Запись CNAME

- Запись PTR

- НС Запись

- SOA-запись

Наша программа проверки DNS EasyDMARC невероятно проста в использовании. Введите имя домена и провайдера сервера, затем установите флажок TXT. После этого нажмите «Запись поиска», чтобы проверить записи TXT. Затем результаты отображаются в соответствии с приведенным ниже примером:

Вы также можете просматривать записи TXT локально на своем компьютере. Однако процесс зависит от вашей операционной системы.

Однако процесс зависит от вашей операционной системы.

Вот , как искать записи TXT DNS на вашем компьютере с Windows:

- Перейдите в командную строку.

- Введите nslookup -q=TXT myserver.com , затем нажмите «Ввод».

- Вы увидите список записей TXT под заголовком « Non Authoritative answer ».

Если у вас компьютер Apple, найдите записи TXT DNS , выполнив следующие действия:

- Перейдите к своему терминалу.

- Введите dig myserver.com TXT и нажмите «Enter».

- Записи TXT перечислены под заголовком « Ответ на раздел ».

Чтобы добавить запись TXT на сервер DNS, вам необходимо указать поставщика домена. Если вы не знаете своего провайдера, используйте Who is, чтобы узнать.

- Перейдите на https://www.

whois.com/.

whois.com/. - Нажмите «WHOIS» и введите свое доменное имя в поле.

- Затем нажмите кнопку «ПОИСК».

- В результатах найдите сервер имен, чтобы получить поставщика домена.

- После подтверждения поставщика домена следуйте инструкциям ниже, чтобы добавить запись TXT.

- Войдите в свою панель управления.

- Найдите раздел для обновления записей DNS. Это может быть Управляемый DNS, Управление сервером имен, Управление DNS, или Расширенные настройки.

- На странице нажмите значок TXT запишите параметр и добавьте текст для вашего DNS, используя формат, предоставленный ранее.

- Сохраните настройки и дождитесь их распространения. Это может занять от нескольких минут до 72 часов.

Мошенники всегда готовы подделать ваше доменное имя и рассылать вредоносные электронные письма для кражи конфиденциальных данных. Запись TXT является неотъемлемой частью протоколов проверки подлинности электронной почты, которая помогает серверам проверять подлинность сообщения.

Запись TXT является неотъемлемой частью протоколов проверки подлинности электронной почты, которая помогает серверам проверять подлинность сообщения.

Запись TXT может содержать открытые ключи и различные политики безопасности электронной почты, такие как Sender Policy Framework (SPF), проверка подлинности сообщений на основе домена, отчетность и соответствие (DMARC) и электронная почта с идентификацией ключей домена (DKIM).

Настроив эти записи DNS TXT, администраторы серверов могут затруднить хакерам подделку домена организации при отслеживании вредоносных действий.

SPFПри настройке записи SFT TXT будут перечислены все серверы, которым разрешено отправлять сообщения от имени домена.

DKIM Этот метод аутентификации дает каждому электронному письму цифровую подпись с использованием открытых и закрытых ключей, что помогает получателям подтвердить, что владелец домена отправил сообщение. Открытый ключ хранится в TXT-записи домена.

Вы можете использовать запись DMARC TXT для ссылки на политики SPF и DKIM домена. Запись DMARC предназначена для информирования серверов о разрешении, отклонении или помещении в карантин электронных писем.

Сводка В этой статье представлена основная информация о записях TXT. Запись DNS TXT может содержать сочетание языка, понятного человеку и компьютеру, и предлагает ряд преимуществ, включая подтверждение права собственности на домен, предотвращение спуфинга DNS и безопасность электронной почты. Кроме того, вы можете включить любую информацию, необходимую для вашего домена. Теперь можно перейти к и добавить txt запись в DNS .

Сообщение Как создать запись TXT и как добавить запись TXT в DNS? впервые появился на EasyDMARC.

*** Это синдицированный блог Security Bloggers Network от EasyDMARC, созданный EasyDmarc. Прочтите исходный пост по адресу: https://easydmarc.com/blog/how-to-create-a-txt-record-and-how-to-add-a-txt-record-to-dns/

Что такое TXT-запись?

В этом ресурсе мы рассмотрим тип записи Text (TXT). В конце концов, вы будете знать, что это такое и как это работает. Вы также увидите несколько примеров того, как выглядят значения записи TXT.

В конце концов, вы будете знать, что это такое и как это работает. Вы также увидите несколько примеров того, как выглядят значения записи TXT.

Записи TXT являются многоцелевыми записями. Хотя большинство записей DNS содержат данные только для компьютеров, записи этого типа также могут включать инструкции, понятные человеку. Записи TXT обычно используются для хранения контактных данных и общей информации о домене. Но они также используются для «более высоких» целей, таких как предотвращение спама по электронной почте, проверка владения доменом и политики фреймворка (SPF).

Знаете ли вы, что : в 2014 г. записи политики структуры отправителей (SPF) устарели (см. RFC7208, раздел 3.1 ) ? Хотя некоторые поставщики по-прежнему поддерживают записи SPF, предпочтительной записью для политик платформы является запись TXT.

Запись TXT была впервые представлена в качестве экспериментального формата записи в 1993 году. Для основных записей TXT не существует конкретных требований к форматированию, но есть некоторые ограничения. Эти записи не предназначены для больших байтов данных. Если текстовое значение длиннее 255 символов, вам необходимо разделить значение на отдельные части. Каждый раздел длиной более 255 символов должен быть заключен в двойные кавычки (см. пример ниже).

Для основных записей TXT не существует конкретных требований к форматированию, но есть некоторые ограничения. Эти записи не предназначены для больших байтов данных. Если текстовое значение длиннее 255 символов, вам необходимо разделить значение на отдельные части. Каждый раздел длиной более 255 символов должен быть заключен в двойные кавычки (см. пример ниже).

Вот наглядный пример разделения значений, превышающих ограничение в 255 символов для записи TXT в DNS Made Easy:

Имя записи Тип записи Значение TTL

Тест TXT «пример…пример текста» «example…example text» 1800

Если вы не превышаете ограничение в 255 символов, вот как будет выглядеть основная DNS-запись TXT:

Название записи Тип записи Значение TTL

Test TXT Ваш текст будет здесь 1800