PTR-запись и ее использование — Раздел помощи

- Что такое PTR-запись?

- Как выглядит PTR-запись?

- Для чего нужна PTR-запись?

- Как прописать PTR-запись?

- Как проверить PTR-запись для домена?

- Проверка PTR-записи в Windows

- Проверка PTR-записи в Linux или MacOS

- Проверка PTR-записи с помощью онлайн-сервисов

Что такое PTR-запись?

PTR-запись — DNS-запись, которая служит для связи IP-адреса сервера с каноническим именем этого сервера. Зачастую в PTR-записи указывается доменное имя, которое используется на сервере.

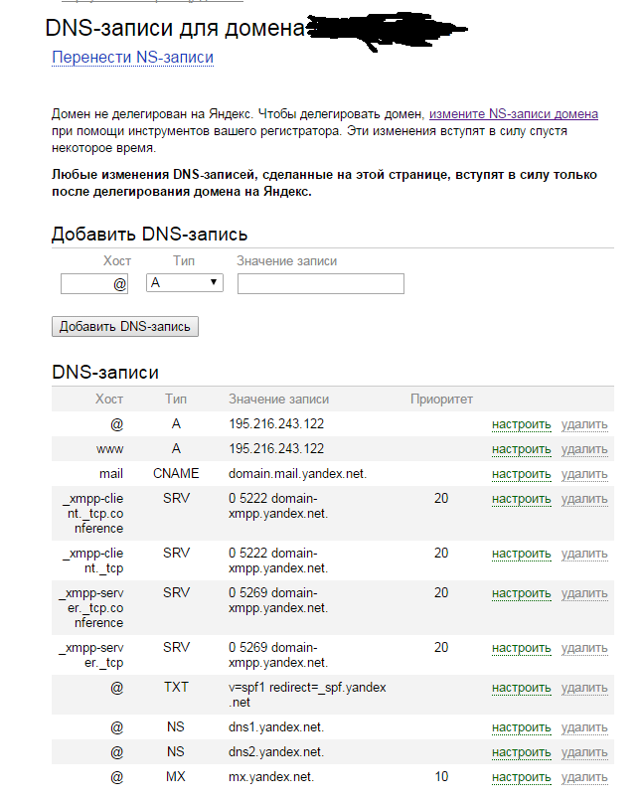

У доменов на DNS-серверах прописывают А-запись. Она связывает домен с IP-адресом сервера, на котором располагается сайт. PTR-запись (Pointer) — это обратная версия А-записи, она связывает IP-адрес с доменом.

Как выглядит PTR-запись?

Тип записи Pointer (ПТР-запись) имеет следующий вид:

[Name][TTL] IN PTR [Domain]

где:

- Name — значение Pointer, перевернутый IP-адрес с добавлением домена in-addr.

arpa,

arpa, - TTL (Time To Live) — значение, которое указывает на то, сколько времени в секундах локальному серверу хранить информацию о DNS-записи до удаления и отправки следующего запроса,

- Domain — имя домена.

Например, на сервере с доменом sweb.ru используется IP-адрес 77.222.41.9. Для этого IP-адреса существует PTR-запись со значением «sweb.ru»:

$ host sweb.ru

sweb.ru has address 77.222.41.9

$ host 77.222.41.9

9.41.222.77.in-addr.arpa domain name pointer sweb.ru

Значение PTR-записи необязательно будет соответствовать какому-либо доменному имени, в A-записи которого используется IP-адрес.

Для чего нужна PTR-запись?

Чаще всего PTR-запись используют для почтового сервера. Большинство крупных провайдеров почты (например, gmail.com) проверяют PTR-запись сервера-отправителя, прежде чем решить, поместить письмо во «Входящие» или же пометить как спам. Проверка PTR-записи используется при фильтрации входящей электронной почты от нежелательных сообщений. Для каждого входящего письма проверяется наличие PTR-записи у почтового сервера, с которого отправлено письмо. В случае отсутствия записи письмо не принимается, так как отсутствие PTR-записи означает, что сервер-отправитель либо не предназначен для отправки почты (злоумышленники могли получить доступ к компьютеру с доступом в интернет и использовать компьютер для массовых нежелательных рассылок), либо сервер-отправитель настроен некорректно (администратор почтового сервера не задал PTR-запись).

Для каждого входящего письма проверяется наличие PTR-записи у почтового сервера, с которого отправлено письмо. В случае отсутствия записи письмо не принимается, так как отсутствие PTR-записи означает, что сервер-отправитель либо не предназначен для отправки почты (злоумышленники могли получить доступ к компьютеру с доступом в интернет и использовать компьютер для массовых нежелательных рассылок), либо сервер-отправитель настроен некорректно (администратор почтового сервера не задал PTR-запись).

Как прописать PTR-запись?

PTR-записи заданы для всех основных IP-адресов серверов виртуального хостинга и выделенных серверов под нашим администрированием.

PTR-записи изначально отсутствуют для некоторых типов услуг:

- дополнительный IP-адрес — если необходима настройка PTR-записи, обратитесь в отдел технической поддержки через форму «Поддержка» панели управления, указав, какую именно PTR-запись для какого IP-адреса следует задать;

- на услуге VDS можно самостоятельно указать PTR-запись в панели управления: выберите в свойствах необходимого сервера вкладку «IP-адреса», а затем пункт «Редактировать» справа от IP-адреса в списке;

- для услуги аренда выделенного сервера обращайтесь в отдел аренды серверов.

Прописывать PTR-запись может исключительно организация, которая выдала IP-адрес. Таким образом, мы можем внести PTR-запись только для IP-адресов, которые были предоставлены нами.

Как проверить PTR-запись для домена?

Существует несколько способов, с помощью которых можно проверить обратную зону (PTR-запись). Рассмотрим некоторые из них.

Проверка PTR-записи в Windows

- Откройте меню «Пуск», в строке поиска напишите «cmd» и нажмите Enter. У вас откроется командная строка.

- Введите команду:

nslookup IP_address

где IP_address — IP-адрес, для которого вы хотите посмотреть PTR-запись.

Например, вы хотите посмотреть PTR-запись для IP 77.222.41.9. Для этого необходимо будет ввести команду:

nslookup 77.222.41.9

Вывод будет примерно таким:

C:\Users\User>nslookup 77.222.41.9

Server: dlinkrouter.local

Address: 192.

Name: sweb.ru

Address: 77.222.41.9

Из вывода следует, что значение PTR-записи — sweb.ru.

Проверка PTR-записи в Linux или MacOS

- Откройте терминал с помощью клавиш:

- Linux: Ctrl+Alt+T,

- MacOS: F4.

- Введите одну из команд на ваш выбор:

nslookup IP_address

или

dig -x IP_address

или

host IP_address

Где IP_address — IP-адрес, для которого вы хотите посмотреть PTR-запись.

Например, вы хотите посмотреть PTR-запись для IP 77.222.41.9. Для этого необходимо будет ввести команду:

nslookup 77.222.41.9

или

dig -x 77.222.41.9

или

host 77.222.41.9

Вывод будет примерно следующим:

- для nslookup:

- для dig:

- для host:

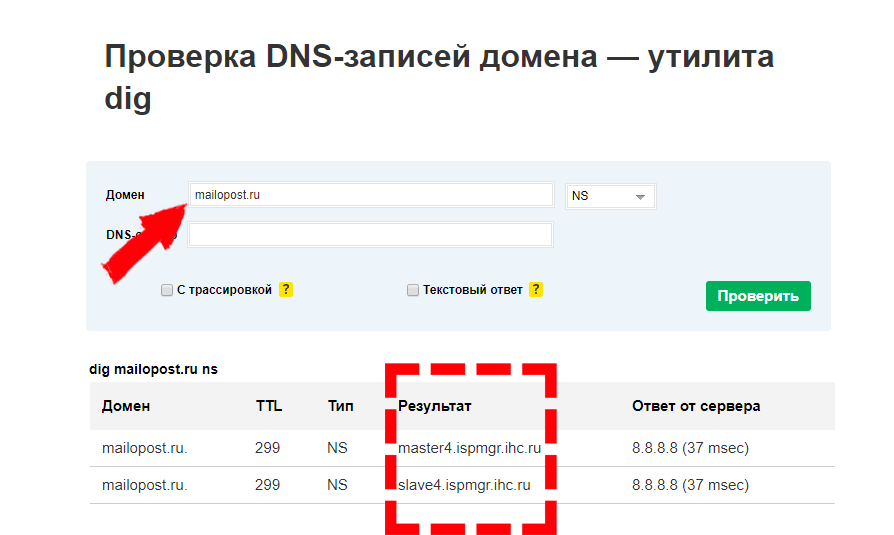

Проверка PTR-записи с помощью онлайн-сервисов

Для проверки PTR-записи можно воспользоваться сторонними онлайн-сервисами, например MxToolBox. Чтобы узнать значение записи, нужно указать IP-адрес в строке «IP Address» и нажать кнопку «Reverse Lookup».

Чтобы узнать значение записи, нужно указать IP-адрес в строке «IP Address» и нажать кнопку «Reverse Lookup».

dig проверка DNS сервера [АйТи бубен]

dig (сокращение от «domain information groper») — утилита DNS-клиент.

В Ubuntu утилита dig входит в пакет dnsutils, для установки запустите команду sudo apt install dnsutils

Утилита dig использует обычную командную строку для формирования запросов о доменах DNS-серверам. Формат команды dig следующий:

dig [@server] domain [query-type] [query-class] [+query-option] [-dig-otion] [%comment]

Здесь server — необязательное имя DNS-сервера. По умолчанию в dig будет использоваться DNS-сервер, указанный в файле /etc/resolv.conf. Можно указать опцию server либо по имени хоста, либо через его IP-адрес. Если для опции server используется имя хоста, то для преобразования его в IP-адрес dig воспользуется DNS-сервером по умолчанию и будет его использовать далее для получения информации о домене. Параметр query-type — тип исходной записи, который можно указать в запросе (A, SOA, NS и MX). Для получения всей информации о домене можно указать query-type any. Параметр query-class — класс сетевой информации, который также можно указывать в запросе. По умолчанию этот параметр всегда будет IN для сети Internet.

Параметр query-type — тип исходной записи, который можно указать в запросе (A, SOA, NS и MX). Для получения всей информации о домене можно указать query-type any. Параметр query-class — класс сетевой информации, который также можно указывать в запросе. По умолчанию этот параметр всегда будет IN для сети Internet.

Параметр +query-option используется для изменения значения параметра в пакете DNS или для изменения формата вывода результатов работы dig. Большинство этих параметров пересекаются с параметрами программы nslookup. Ниже показаны параметры, которые можно использовать в запросе с dig.

Параметр Описание [no]debug Включает/выключает режим отладки [no]d2 Включает/выключает режим полной отладки [no]recurse Использовать/не использовать рекурсивные цепи retry=# Устанавливает число повторов запроса time=# Устанавливает длину интервала ожидания [no]ko Оставляет открытой опцию (реализует vc ) [no]vc Использовать/не использовать виртуальную цепь [no]defname Использовать/не использовать домен по умолчанию [no]search Использовать/не использовать список поиска domain=NAME Устанавливает домен по умолчанию с именем NAME [no]ignore Игнорировать/не игнорировать ошибки при усечении [no]primary Использовать/не использовать главный сервер [no]aaonly Флажок для авторитетного запроса [no]trace Показыввать трассу запросов [no]cmd Отображать аргументы при анализе [no]stats Вывод статистики по запросу [no]Header Вывод основного заголовка [no]header Вывод флагов заголовка [no]ttlid Отображение TTL [no]cl Вывод информации о классе [no]qr Отображение исходящего запроса [no]reply Вывод ответа [no]ques Вывод поля вопроса [no]answer Вывод поля ответа [no]author Вывод поля полномочий [no]addit Вывод поля дополнительной информации pfdef Устанавливает вывод флагов по умолчанию pfmin Устанавливает минимальный вывод флагов pfset=# Устанавливает число выводимых флагов # pfand=# Вывод # флагов поразрядно через операцию AND pfor=# Вывод # флагов поразрядно через операцию OR

Параметр -dig-otion используется для задания других опций, влияющих на работу dig.

Параметры, влияющие на работу dig

Параметр Описание -x Указывает инверсное преобразование адреса в нормальном написании -f Считывает файл для дальнейшей пакетной обработки -T Время в секундах до включения режима пакетной обработки -p Номер используемого порта -P После получения ответа выдать команду ping -t Указывает тип запроса -c Указывает класс запроса -envsav Параметры dig должны быть сохранены для дальнейшего использования по умолчанию

В dig для вывода только секции ответа используйте ключи +noall +answer

# dig dieg.info +noall +answer dieg.info. 891 IN A 185.253.219.218

dig @195.x.x.

254 your.domen SOA

dig @195.x.x.164 your.domen SOA

254 your.domen SOA

dig @195.x.x.164 your.domen SOAРаботает ли jabber?

dig @195.x.x.254 srv _jabber._tcp.your.domen dig @195.x.x.164 srv _jabber._tcp.your.domen

Обратный

$ dig -x 209.85.210.2 ; <<>> DiG 9.6.1-P2 <<>> -x 209.85.210.2 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 31663 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 4, ADDITIONAL: 4 ;; QUESTION SECTION: ;2.210.85.209.in-addr.arpa. IN PTR ;; ANSWER SECTION: 2.210.85.209.in-addr.arpa. 86400 IN PTR mail-yx0-f2.google.com.

Трансфер зоны — если конечно разрешено с вашего IP

dig @195.x.x.254 YourDomen.net axfr

Создать файл содержащий адреса корневых серверов

dig @f.

any

# dig news.kh.ua any @8.8.8.8

Чтобы узнать запись SPF определённого домена нужно запросить TXT записи

dig example.com txt @8.8.8.8

Как в dig вывести только IP адрес без дополнительных строк

С помощью опции +short вывод команды dig будет ограничен исключительно IP адресом. Ниже примеры для А и MX записей:

# dig dieg.info +short 185.253.219.218 # dig dieg.info mx +short 0 mail.dieg.info.

Как просмотреть MX записи для домена

Программа dig позволяет делать запрос и выводить информацию для различных типов DNS ресурсов. Чтобы показать какие MX записи у домена выполните команду:

dig dieg.info mx

Для сокращения выводимой информации запрашиваемый тип записи (а также другие опции) можно комбинировать с опцией +short:

dig dieg.info mx +short

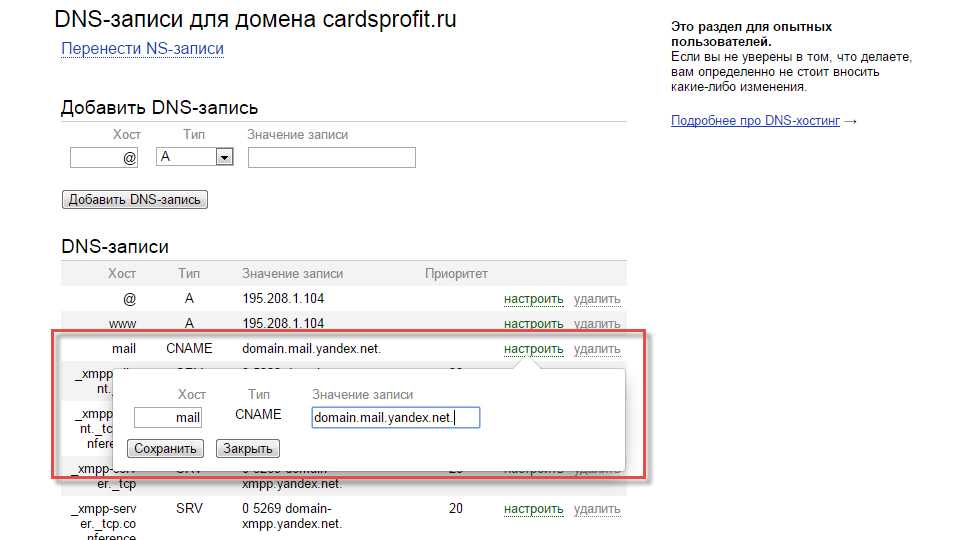

Подтверждение права собственности на домен в Google Console на примере провайдера Namecheap.

Подтвердив право собственности на домен, вы сможете пользоваться своим сервисом Google, например G Suite, Drive Enterprise или Cloud Identity. Аккаунт G Suite открывает доступ к Gmail, Google Диску и другим службам.

При регистрации в сервисе Google вы получите проверочную запись, которую нужно скопировать и добавить в настройки домена (обычно они находятся у регистратора домена).

Проверочная запись Google имеет следующий формат: google-site-verification=[уникальная буквенно-цифровая строка].

На сайте Namecheap нажмите Manage (Управление). Откройте вкладку Advanced DNS (Расширенные настройки DNS) на панели инструментов. В раскрывающемся списке выберите TXT Record (Запись TXT). Вставьте текст проверочной записи в поле Value (Значение). Укажите значение @ в поле Host (Хост). Для параметра TTL выберите значение Automatic (Авто). Нажмите на галочку, чтобы сохранить запись

Для параметра TTL выберите значение Automatic (Авто). Нажмите на галочку, чтобы сохранить запись

Проверить правильность настройки при помощи утилиты dig

dig example.com txt @8.8.8.8

DIG: Вывести трассу DNS запросов к запрашиваемую домену

DIG: Проверка DNSSEC

dig позволяет увидеть подробную картину разрешения имени. Для того чтобы убедиться, что сервер или резолвер работает корректно, можно использовать следующие команды, предварительно добавив в конфигурационный файл ключ домена в качестве доверенного:

dig @xx.xx.xx.xx www.m-system.net +dnssec

xx.xx.xx.xx — ip адрес Вашего резолвера, поддерживающего ГОСТ. После выполнения этой команды в ответе должен присутствовать флаг ad — данные подтверждены. Если ad флаг отсутствует, но Вы запрашиваете адрес имени из домена, ключ которого Вы добавили в доверенные — что-то не так.

Ответ SERVFAIL значит, что подпись не соответствует доверенному ключу либо отсутствует.

Как бесплатно просмотреть историю DNS (4 инструмента)

Линдси Лидке Обновлено

Вы хотите отследить изменение истории системы доменных имен (DNS) без больших затрат?

DNS более известен как телефонная книга Интернета. Но более того, DNS помогает преобразовывать числа IP-адресов в удобочитаемые доменные имена. На самом деле, это то, что позволяет людям с легкостью путешествовать по сети и посещать веб-сайты по своему вкусу. Тем не менее, иногда бывают случаи, когда вам нужно знать историю записи DNS.

В этом посте мы кратко рассмотрим, как бесплатно просматривать записи DNS и какие инструменты вам понадобятся для этого.

Инструменты для бесплатного просмотра записей DNS

1. SecurityTrails

SecurityTrails — один из лучших инструментов поиска DNS. Он претендует на звание крупнейшего в мире хранилища исторических данных DNS и отслеживает записи DNS в течение 11 лет.

Чтобы использовать этот инструмент, все, что вам нужно сделать, это ввести URL-адрес соответствующего веб-сайта и просмотреть такую информацию, как:

- Текущие записи DNS

- История DNS

- Субдомены URL

Вам нужно будет создать бесплатную учетную запись, чтобы увидеть некоторые данные DNS, но в целом интерфейс прост в использовании. С бесплатным планом вы получаете 50 запросов в месяц, данные записи DNS и данные IP-адреса.

С бесплатным планом вы получаете 50 запросов в месяц, данные записи DNS и данные IP-адреса.

2. WhoISrequest

WhoISrequest — еще один отличный способ бесплатно просмотреть историю DNS. Это поможет вам определить, было ли доменное имя зарегистрировано ранее и подходит ли оно для всех изменений сервера имен с 2002 года.

Когда вы вводите URL-адрес, который хотите проверить, инструмент немедленно сообщит вам, есть ли какие-либо записанные изменения имени домена. Учетная запись не требуется, хотя вы ограничены 5 поисками в течение определенного периода времени, поэтому этот инструмент может не подойти, если вы исследуете много доменов.

3. Полная DNS

Полная DNS способна обнаруживать более 2 миллиардов изменений серверов имен и ежедневно обновляется, поэтому вы можете быть уверены, что получаемые вами данные всегда актуальны.

Когда вы вводите URL-адрес в инструмент, вы увидите визуально привлекательную временную шкалу всех изменений, внесенных в этот конкретный домен с течением времени. Он также сообщит вам, был ли домен припаркован раньше. С бесплатной учетной записью вы будете получать 100 запросов в месяц, отчеты об истории серверов имен и отчеты об обратных серверах имен. Если вы не хотите создавать учетную запись, вы ограничены 3 поисками в течение определенного периода времени.

Он также сообщит вам, был ли домен припаркован раньше. С бесплатной учетной записью вы будете получать 100 запросов в месяц, отчеты об истории серверов имен и отчеты об обратных серверах имен. Если вы не хотите создавать учетную запись, вы ограничены 3 поисками в течение определенного периода времени.

4. ViewDNS.info

ViewDNS.info — это простой в использовании онлайн-инструмент, позволяющий бесплатно просматривать историю DNS. Хотя у него немного устаревший интерфейс, информация есть и она актуальна.

Кроме того, на этом веб-сайте есть множество других полезных инструментов, таких как:

- История IP-адресов

- Мой сайт не работает

- Поиск местоположения IP

- Домен/IP Whois

- И многое другое 90 027

Использование ViewDNS .info полностью бесплатен и не требует учетной записи.

Подведение итогов

Вот и все! Одни из лучших и простых в использовании онлайн-инструментов, которые помогут вам бесплатно просматривать историю DNS. Если вы хотите исследовать новый домен, который вы рассматриваете, проверить подозрительную активность или просто хотите узнать историю сервера имен вашего собственного домена, любой из этих вышеупомянутых инструментов мгновенно предоставит вам необходимую информацию.

Если вы хотите исследовать новый домен, который вы рассматриваете, проверить подозрительную активность или просто хотите узнать историю сервера имен вашего собственного домена, любой из этих вышеупомянутых инструментов мгновенно предоставит вам необходимую информацию.

Линдси Лидке

Линдси является частью группы контента в Blogging Wizard и писателем-фрилансером.

DNS-разведка и исследование, поиск и поиск DNS-записей

Загрузка…

DNSdumpster.com — это БЕСПЛАТНЫЙ инструмент для исследования доменов, который может обнаруживать хосты, связанные с доменом. Поиск видимых хостов с точки зрения злоумышленника является важной частью процесса оценки безопасности.

это проект

Интеллект с открытым исходным кодом для сетей

Атака

Способность быстро идентифицировать поверхность атаки крайне важна. Независимо от того, проводите ли вы тестирование на проникновение или гоняетесь за ошибками.

Независимо от того, проводите ли вы тестирование на проникновение или гоняетесь за ошибками.

Оборона

Сетевые защитники получают пользу от пассивной разведки несколькими способами. С анализом информирования стратегии информационной безопасности.

Learn

Понимание OSINT на основе сети помогает информационным технологам лучше эксплуатировать, оценивать и управлять сетью.

Сопоставьте поверхность атаки организации с виртуальным погружением в мусорную корзину* DNS-записей, связанных с целевой организацией.

*DUMPSTER DIVING: Практика просеивания мусора из офиса или технических установок для извлечения конфиденциальных данных, особенно информации, угрожающей безопасности.

Часто задаваемые вопросы

Как я могу поднять свои оценки безопасности на новый уровень?

DNSDumpster принадлежит компании hackertarget.com, где мы предоставляем онлайн-доступ к надежным сканерам уязвимостей безопасности с открытым исходным кодом и инструментам сетевой аналитики.

Сэкономьте время и нервы, включив обнаружение поверхностей атак в процесс оценки уязвимостей.

Какие данные использует DNSDumpster?

Перечисление поддоменов методом грубой силы не используется, как это принято в инструментах dns recon, которые перечисляют поддомены. Мы используем интеллектуальные ресурсы с открытым исходным кодом для запроса связанных данных домена. Затем он компилируется в полезный ресурс как для злоумышленников, так и для защитников систем с выходом в Интернет.

Это больше, чем простой поиск DNS, этот инструмент обнаружит труднодоступные поддомены и веб-хосты. Поиск опирается на данные нашего сканирования Alexa Top 1 Million сайтов, поисковых систем, Common Crawl, Certificate Transparency, Max Mind, Team Cymru, Shodan и scans.io.

Я исчерпал лимит хостов, у вас есть опция PRO?

На hackertarget.com есть инструмент, который мы называем профилировщиком домена. Это компилирует данные, аналогичные DNSDumpster; с дополнительным обнаружением данных.

arpa,

arpa,