Настройка HTTPS с использованием нового сертификата, подписанного центром сертификации—Документация (10.4)

В этом разделе показано, как настроить HTTPS для ArcGIS Server с помощью сертификата, подписанного центром сертификации. Для настройки HTTPS с помощью сертификата, подписанного центром сертификации, выполните следующие шаги:

- Создайте новый самозаверяющийся сертификат.

- Отправьте запрос в центр сертификации на подпись сертификата.

- Настройте ArcGIS Server для использования сертификата, подписанного центром сертификации.

- Настройка всех ГИС-серверов в развернутой системе.

- Импортируйте корневой сертификат центра сертификации в хранилище сертификатов Windows.

- Настройка HTTPS для сайта.

- Доступ к сайту с помощью HTTPS.

Создание нового самозаверяющегося сертификата

- Войдите в ArcGIS Server Administrator Directory по адресу https://gisserver.

domain.com:6443/arcgis/admin.

domain.com:6443/arcgis/admin. - Перейдите в machines > [имя компьютера] > sslcertificates.

- Щёлкните создать

- Введите значения параметров на этой странице:

- Щелкните Создать, чтобы сформировать сертификат.

Обращение в центр сертификации с запросом на подпись сертификата

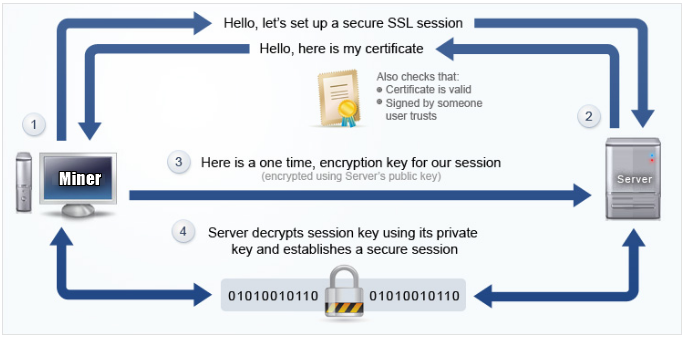

Чтобы веб-браузеры считали сертификат доверенным, он должен быть проверен и получить вторую подпись одного из известных центров сертификации, например – Verisign или Thawte.

- Откройте самозаверяющийся сертификат, созданный вами в предыдущем разделе, и щелкните generateCSR. Скопируйте содержимое в файл (обычно с расширением CSR).

- Отправьте CSR-файл в выбранный центр сертификации. Вы можете получить сертификаты с кодировкой Distinguished Encoding Rules (DER) или Base64. Если CA запрашивает тип веб-сервера, для которого готовится сертификат, укажите Other\Unknown или Java Application Server.

После проверки вашей личности вам будет отправлен файл *.crt или *.cer.

После проверки вашей личности вам будет отправлен файл *.crt или *.cer. - Сохраните подписанный сертификат, полученный из центра сертификации, на компьютере. Помимо подписанного сертификата центр сертификации также издает корневой сертификат. Сохраните корневой сертификат на компьютере.

- Выполните вход в ArcGIS Server Administrator Directory: https://gisserver.domain.com:6443/arcgis/admin.

- Выберите machines > [имя компьютера] > sslcertificates > importRootOrIntermediate, чтобы импортировать корневой сертификат центра сертификации. Если центр сертификации издал дополнительные промежуточные сертификаты, импортируйте их тоже.

- Перейдите в меню machines > [имя компьютера] > sslcertificates.

- Выберите имя самозаверяющегося сертификата, направленного в центр сертификации.

- Щелкните importSignedCertificate и перейдите к местоположению, где находится сохраненный подписанный сертификат, полученный из центра сертификации.

- Щелкните Подтвердить. Он заменит самозаверяющийся сертификат, который вы создали ранее, на сертификат, подписанный центром сертификации.

Настройте ArcGIS Server для использования сертификата, подписанного центром сертификации.

CRL Distribution Points (CDP), указанный в подписанном CA сертификате, должен быть действительным и доступным с компьютеров, на которых установлен ArcGIS Server. Если CDP, заданный в сертификате, недействителен или недоступен из-за отсутствия доступа к интернету, неполадок в сети или настроек брандмауэра, то публикация из ArcGIS for Desktop будет невозможна. Чтобы исправить эту ситуацию, выполните шаги для исправления ошибки Я не могу опубликовать сервис на сайте ArcGIS Server, который использует сертификат, выданный CA из раздела Часто встречающиеся проблемы и их решения.

- Выполните вход в ArcGIS Server Administrator Directory по адресу https://gisserver.domain.com:6443/arcgis/admin.

- Перейдите к компьютеры > [имя компьютера].

- Выберите Редактировать.

- Введите имя подписанного сертификата в поле SSL-сертификат веб-сервера. Указанное имя должно соответствовать псевдониму самозаверяющегося сертификата, который был заменен на подписанный центром сертификации в предыдущем разделе.

- Нажмите кнопку Сохранить изменения, чтобы применить изменения. Сайт ArcGIS Server будет автоматически перезагружен.

- После перезапуска сайта проверьте, что у вас имеется доступ к URL-адресу https://gisserver.domain.com:6443/arcgis/admin. Если вы не получаете ответа с этого URL-адреса, ArcGIS Server не может использовать указанный SSL-сертификат. Выполните вход в ArcGIS Server Administrator Directory по адресу http://gisserver.domain.com:6080/arcgis/admin, отметьте свой сертификат SSL и настройте ArcGIS Server на использование нового или другого сертификата.

- На текущей странице проверьте значение свойства SSL-сертификат веб-сервера, где для HTTPS должен быть указан нужный сертификат.

Настройка всех ГИС-серверов в вашей боевой среде

Если в развертывании ArcGIS Server имеется несколько компьютеров, необходимо получить и настроить подписанный центром сертификации сертификат для каждого ГИС-сервера, который используется на сайте.

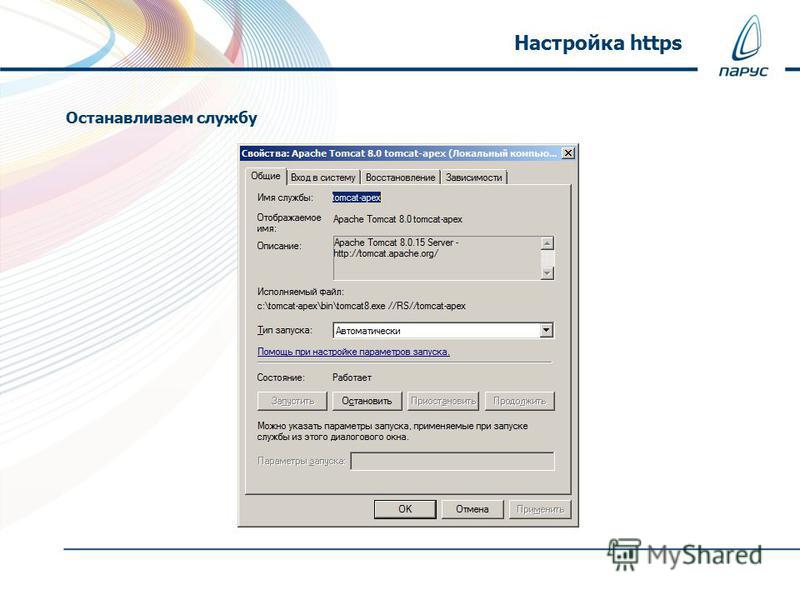

Импорт корневого сертификата центра сертификации в хранилище сертификатов Windows

Если в хранилище сертификатов Windows нет корневого сертификата Центра сертификации, его следует импортировать.

- Выполните вход на компьютере, содержащем ArcGIS Server.

- Сохраните на компьютере подписанный сертификат, полученный из центра сертификации.

- Откройте этот сертификат и щелкните закладку Путь к сертификату. Если Статус сертификата: показывает Данный сертификат в порядке., то это значит, что корневой сертификат Центра сертификации имеется в хранилище Windows, и его не надо импортировать. Перейдите к шагу 9.

- Сохраните на компьютере корневой сертификат, полученный из центра сертификации.

- Откройте Менеджер сертификатов, щелкнув кнопку Пуск, введя в окне поиска certmgr.msc и нажав клавишу ENTER.

- В окне Менеджер сертификатов щелкните Доверенные корневые центры сертификации и выберите Сертификаты.

- В верхнем меню щелкните Действие и выберите Все задачи > Импортировать.

- В диалоговом окне Мастер импорта сертификатов нажмите Следующий, затем следуйте инструкциям мастера для импорта корневого сертификата центра сертификации.

- Повторите шаги 1-8 для каждого ГИС-сервера на вашем сайте.

- Перезапустите один за другим все ГИС-серверы вашего сайта.

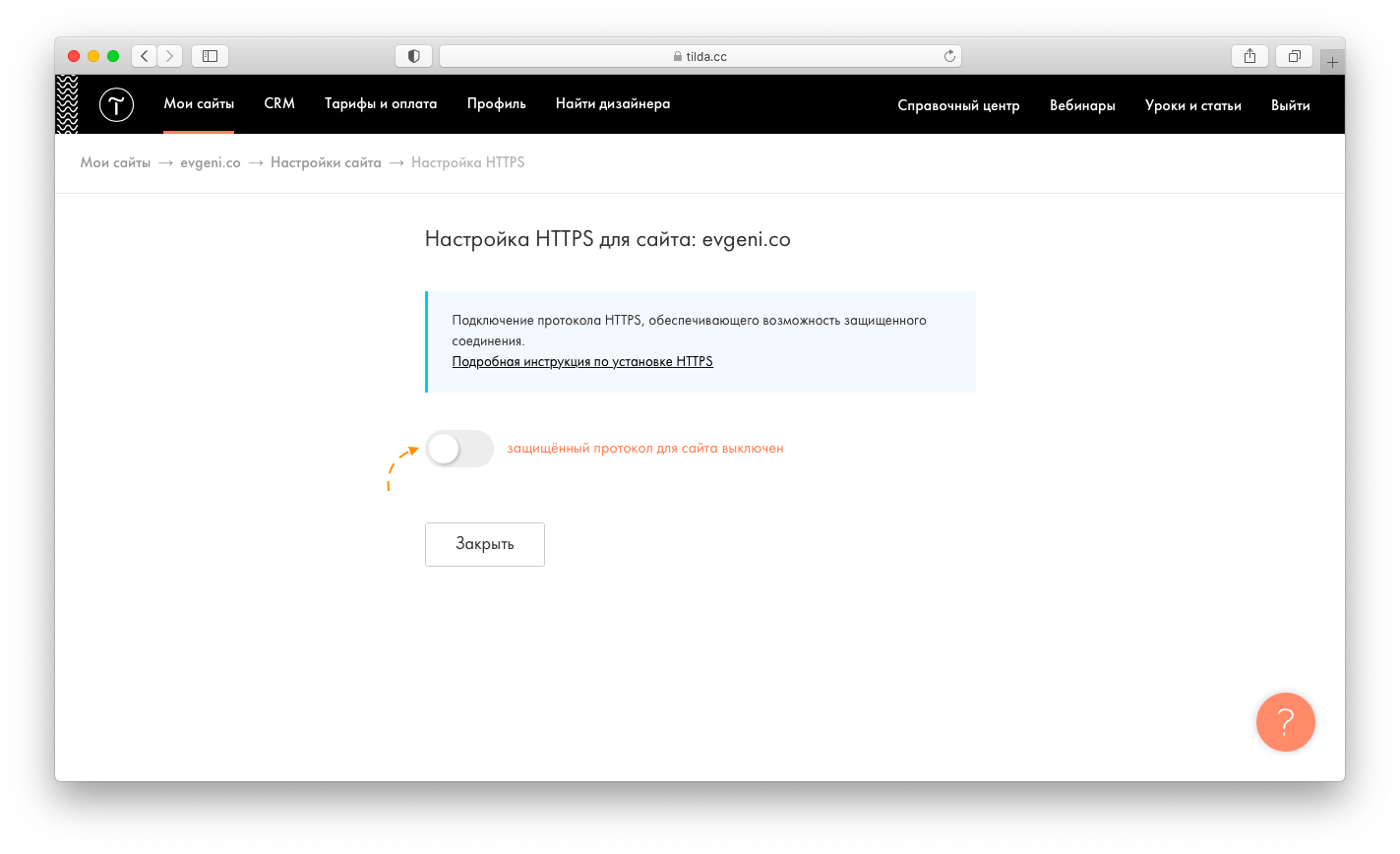

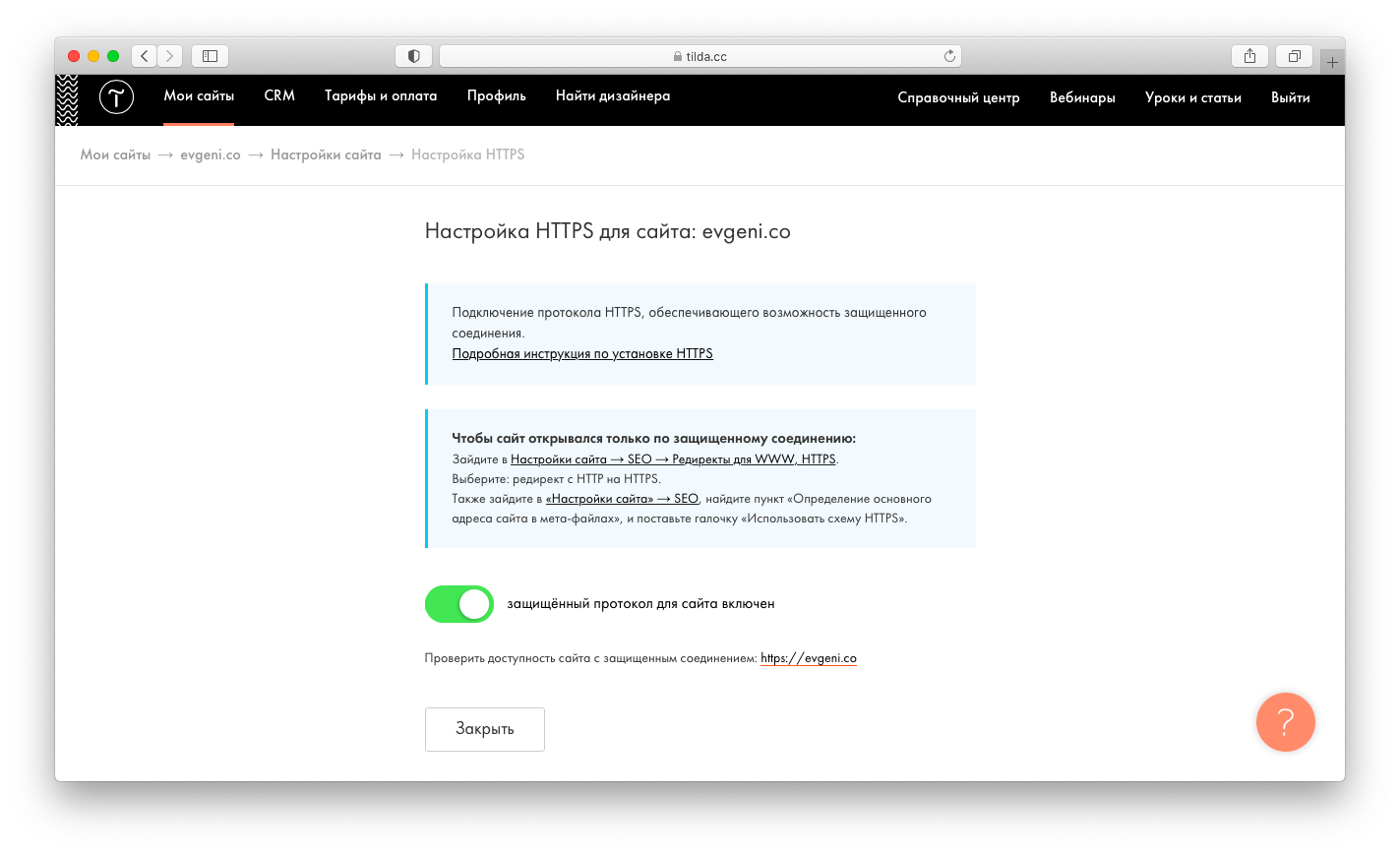

Настройка HTTPS для сайта

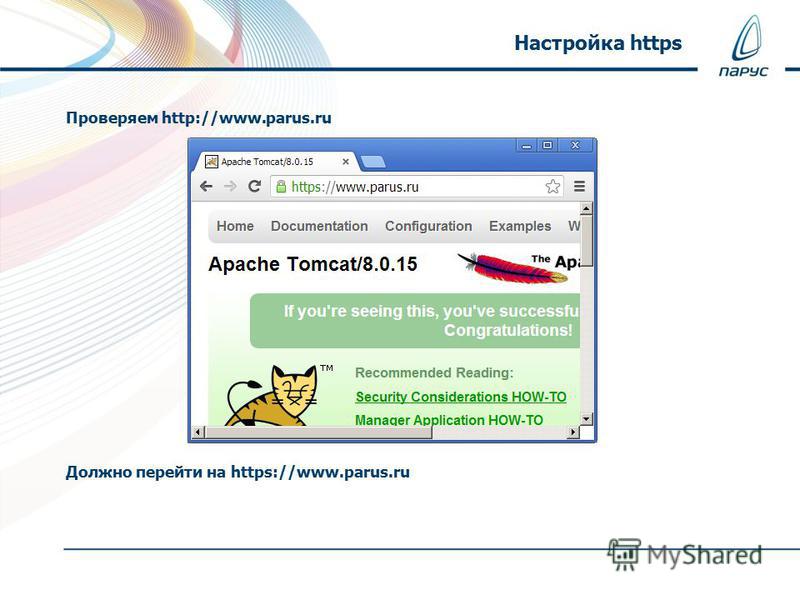

- Проверьте, что вы можете получить доступ к URL-адресу https://gisserver.domain.com:6443/arcgis/admin. Если вы не получаете ответа с этого URL-адреса, ArcGIS Server не может использовать указанный сертификат. Проверьте сертификат и настройте ArcGIS Server на использование нового или другого сертификата.

- Если доступ к URL-адресу https://gisserver.domain.com:6443/arcgis/admin имеется, перейдите к security > config > update.

- Установите параметр Протокол, выбрав опцию Только HTTPS, затем щелкните Обновить.

ArcGIS Web Adaptor потребуется около одной минуты, чтобы распознать изменение протокола связи вашего сайта.

Прежние версии:

В версиях 10.2.1 и ниже требовалась перенастройка ArcGIS Web Adaptor после обновления протокола связи ArcGIS Server. В 10.2.2 и более новых версиях этого больше не требуется.

Доступ к сайту с помощью HTTPS

После настройки HTTPS, ArcGIS Server прослушивает порт 6443 на наличие HTTPS-запросов. Для безопасного доступа к ArcGIS for Server используйте следующие URL-адреса:

ArcGIS Server Manager | https://gisserver.domain.com:6443/arcgis/manager |

ArcGIS Server Services Directory | https://gisserver. |

Если переименовать ArcGIS Server при включенном протоколе HTTPS, доступ к ArcGIS Server с использованием HTTPS сохранится, однако необходимо создать новый сертификат и настроить ArcGIS Server на его использование.

Отзыв по этому разделу?

Настройка HTTPS с использованием самозаверяющегося сертификата—Документация (10.4)

В этом разделе показано, как настроить HTTPS для ArcGIS Server с использованием самозаверяющегося сертификата. Для настройки HTTPS с помощью самозаверяющегося сертификата, выполните следующие шаги:

- Создайте новый самозаверяющийся сертификат.

- Настройте ArcGIS Server для использования данного сертификата.

- Настройка всех ГИС-серверов в развернутой системе.

- Настройка HTTPS для сайта.

- Доступ к сайту с помощью HTTPS.

- Импорт сертификата в хранилище сертификатов операционной системы.

Создание нового самозаверяющегося сертификата

- Войдите в ArcGIS Server Administrator Directory по адресу https://gisserver.domain.com:6443/arcgis/admin.

- Перейдите в machines > [имя компьютера] > sslcertificates.

- Щёлкните создать

- Введите значения параметров на этой странице:

- Щелкните Создать, чтобы сформировать сертификат.

Задание в ArcGIS Server использования данного сертификата

Чтобы указать сертификат, который должен использоваться в ArcGIS Server, выполните следующие действия:

- Войдите в ArcGIS Server Administrator Directory по адресу https://gisserver.domain.com:6443/arcgis/admin.

- Перейдите к компьютеры > [имя компьютера].

- Выберите Редактировать.

- Введите имя сертификата, который будет использоваться, в поле SSL-сертификат веб-сервера.

- Нажмите кнопку Сохранить изменения, чтобы применить изменения. Сайт ArcGIS Server будет автоматически перезагружен.

- После перезапуска сайта проверьте, что у вас имеется доступ к URL-адресу https://gisserver.domain.com:6443/arcgis/admin. Если вы не получаете ответа с этого URL-адреса, ArcGIS Server не может использовать сертификат. Выполните вход в ArcGIS Server Administrator Directory по адресу http://gisserver.domain.com:6080/arcgis/admin, отметьте свой сертификат SSL и настройте ArcGIS Server на использование нового или другого сертификата.

- На текущей странице проверьте значение свойства SSL-сертификат веб-сервера, где для HTTPS должен быть указан нужный сертификат.

Настройка всех ГИС-серверов в вашей боевой среде

Если в развернутой системе ArcGIS Server имеется несколько компьютеров, необходимо создать новый самозаверяющийся сертификат для каждого ГИС-сервера, который используется в сайте, и настроить ГИС-сервер на использование этого сертификата.

Настройка HTTPS для сайта

- Проверьте, что вы можете получить доступ к URL-адресу https://gisserver.domain.com:6443/arcgis/admin. Если вы не получаете ответа с этого URL-адреса, ArcGIS Server не может использовать указанный сертификат. Проверьте сертификат и настройте ArcGIS Server на использование нового или другого сертификата.

- Если доступ к URL-адресу https://gisserver.domain.com:6443/arcgis/admin имеется, перейдите к security > config > update.

- Установите параметр Протокол, выбрав опцию Только HTTPS, затем щелкните Обновить.

ArcGIS Web Adaptor потребуется около одной минуты, чтобы распознать изменение протокола связи вашего сайта.

Прежние версии:

В версиях 10.2.1 и ниже требовалась перенастройка ArcGIS Web Adaptor после обновления протокола связи ArcGIS Server. В 10.2.2 и более новых версиях этого больше не требуется.

Доступ к сайту с помощью HTTPS

После настройки HTTPS, ArcGIS Server прослушивает порт 6443 на наличие HTTPS-запросов. Для безопасного доступа к ArcGIS for Server используйте следующие URL-адреса:

Для безопасного доступа к ArcGIS for Server используйте следующие URL-адреса:

ArcGIS Server Manager | https://gisserver.domain.com:6443/arcgis/manager |

ArcGIS Server Services Directory | https://gisserver.domain.com:6443/arcgis/rest/services |

Если переименовать ArcGIS Server при включенном протоколе HTTPS, доступ к ArcGIS Server с использованием HTTPS сохранится, однако необходимо создать новый сертификат и настроить ArcGIS Server на его использование.

Импорт сертификата в хранилище сертификатов операционной системы

Чтобы сервисы ArcGIS, такие как PrintingTools, работали с ArcGIS Server, использующим HTTPS, сертификат должен быть установлен как доверенный:

- Войдите в ArcGIS Server Administrator Directory.

- Перейдите в меню machines > [имя компьютера] > sslcertificates.

- Щелкните на сертификате, используемом ArcGIS Server, и выберите export. Сохраните файл в той папке компьютера, где хранятся остальные корневые самозаверяющиеся сертификаты.

- На компьютере с ArcGIS Server откройте в текстовом редакторе скрипт init_user_param.sh, перейдя в директорию <ArcGIS Server installation directory>/arcgis/server/usr.

- Найдите строку export CA_ROOT_CERTIFICATE_DIR=<Location_to_CA_Root_Certificate> и укажите местоположение, где хранятся все корневые сертификаты центра сертификации. Имейте ввиду, что указанная директория должна быть доступна той учетной записи, которая использовалась для установки ArcGIS Server. Вам потребуется снять комментарии в этих строках, удалив знаки решетки (#).

- Сохраните и закройте скрипт init_user_param.

sh.

sh. - Перезапустите ArcGIS for Server. Вы можете сделать это, выполнив скрипт startserver.sh для каждого ГИС-сервера вашего сайта.

- Повторите вышеуказанные шаги для каждого ГИС-сервера вашего сайта.

Отзыв по этому разделу?

Настройка HTTPS для вашей среды Elastic Beanstalk

Настройка HTTPS для вашей среды Elastic Beanstalk — AWS Elastic BeanstalkЕсли вы приобрели и настроили собственное доменное имя для своей среды Elastic Beanstalk, вы можете использовать HTTPS для разрешения пользователей для безопасного подключения к вашему веб-сайту. Если у вас нет доменного имени, вы все равно можете использовать HTTPS с самозаверяющим сертификатом для разработки и целей тестирования. HTTPS является обязательным для любого приложения, которое передает данные пользователя или информацию для входа.

Самый простой способ использовать HTTPS со средой Elastic Beanstalk — назначить сертификат сервера для вашей среды.

Примечание

С помощью AWS Certificate Manager (ACM) вы можете бесплатно создать доверенный сертификат для своих доменных имен. Сертификаты ACM можно использовать только с балансировщиками нагрузки AWS и дистрибутивами Amazon CloudFront, а ACM доступен только в определенных регионах AWS.

Чтобы использовать сертификат ACM с Elastic Beanstalk, см. раздел Настройка балансировщика нагрузки среды Elastic Beanstalk для отключения HTTPS.

Если вы запускаете приложение в среде с одним экземпляром или вам необходимо защитить соединение на всем пути к экземплярам EC2 за нагрузкой

балансировщик, вы можете настроить прокси-сервер, работающий на экземпляре, для терминации HTTPS. Настройка вашего

экземпляров для завершения HTTPS-соединений требует использования файлов конфигурации для изменения программного обеспечения, работающего на

экземпляров и изменить группы безопасности, чтобы разрешить безопасные соединения.

Настройка вашего

экземпляров для завершения HTTPS-соединений требует использования файлов конфигурации для изменения программного обеспечения, работающего на

экземпляров и изменить группы безопасности, чтобы разрешить безопасные соединения.

Для сквозного HTTPS в среде с балансировкой нагрузки можно комбинировать экземпляр и балансировщик нагрузки. завершение для шифрования обоих соединений. По умолчанию, если вы настроите балансировщик нагрузки для пересылки трафика с использованием HTTPS, он будет доверять любому сертификат, представленный ему внутренними экземплярами. Для максимальной безопасности вы можете прикрепить политики к балансировщику нагрузки, которые препятствуют его подключению к экземпляры, которые не представляют общедоступный сертификат, которому он доверяет.

Примечание

Вы также можете настроить балансировщик нагрузки для ретрансляции HTTPS-трафика без его расшифровки. Нижняя сторона

этот метод заключается в том, что балансировщик нагрузки не может видеть запросы и, следовательно, не может оптимизировать маршрутизацию или сообщать о показателях ответов.

Если ACM недоступен в вашем регионе, вы можете приобрести доверенный сертификат у третьей стороны. Для расшифровки можно использовать сторонний сертификат. Трафик HTTPS на вашем балансировщике нагрузки, на серверных экземплярах или на обоих.

Для разработки и тестирования вы можете самостоятельно создать и подписать сертификат с помощью инструментов с открытым исходным кодом. Самозаверяющие сертификаты бесплатны и их легко создать, но их нельзя использовать для внешнего дешифрования на общедоступных сайтах. Если вы попытаетесь использовать самозаверяющий сертификат для HTTPS-подключения к клиенту, браузер пользователя отображает сообщение об ошибке, указывающее, что ваш веб-сайт небезопасен. Однако вы можете использовать самозаверяющий сертификат для защиты серверных соединений без проблем.

ACM является предпочтительным инструментом для подготовки, управления и развертывания сертификатов сервера программно или с помощью интерфейса командной строки AWS.

Примечание

Змеи? пример приложения на GitHub включает файлы конфигурации и инструкции для каждого метода настройки HTTPS с веб-приложением Tomcat. Дополнительные сведения см. в файле readme и инструкциях по HTTPS.

Темы

- Создание и подписание сертификата X509

- Загрузка сертификата в IAM

- Настройка балансировщика нагрузки среды Elastic Beanstalk для завершения HTTPS

- Настройка приложения для завершения соединений HTTPS на экземпляре

- Настройка сквозного конечное шифрование в среде Elastic Beanstalk с балансировкой нагрузки

- Настройка балансировщика нагрузки вашей среды для TCP Passthrough

- Безопасное хранение закрытых ключей в Amazon S3

- Настройка перенаправления с HTTP на HTTPS

Javascript отключен или недоступен в вашем браузере.

Чтобы использовать документацию Amazon Web Services, должен быть включен Javascript. Инструкции см. на страницах справки вашего браузера.

Условные обозначения документов

Статические файлы

Создание сертификата

Настройка веб-сервера для использования HTTPS

Опубликовано:

13 октября 2020 г.

|

|

Изображение

Изображение MSA-90 с сайта Pixabay

В этой статье обсуждаются и демонстрируются действия по установке и настройке службы httpd для обслуживания контента по протоколу HTTPS. Цель использования HTTPS, а не базового HTTP, заключается в том, что содержимое шифруется во время его передачи. Это означает, что если кто-то перехватит трафик между вашей системой и веб-сервером, он не сможет увидеть, что было отправлено. Если бы вы обращались к базовому HTTP-серверу, они могли бы видеть контент.

Предварительные условия

Для начала мы будем использовать базовую виртуальную машину Red Hat Enterprise Linux (RHEL) 8.2. Убедитесь, что система зарегистрирована либо на Red Hat Satellite, либо на клиентском портале Red Hat. Для получения помощи в этом, пожалуйста, обратитесь к помощнику по регистрации.

После регистрации системы и прикрепления правильных подписок установите httpd и mod_ssl :

[root@webserver ~]# dnf install httpd mod_ssl ### Вывод усечен ### Установлен: апр-1.6.3-9.el8.x86_64 apr-util-1.6.1-6.el8.x86_64 apr-util-bdb-1.6.1-6.el8.x86_64 apr-util-openssl-1.6.1-6.el8.x86_64 httpd-2.4.37-21.module+el8.2.0+5008+cca404a3.x86_64 httpd-filesystem-2.4.37-21.module+el8.2.0+5008+cca404a3.noarch httpd-tools-2.4.37-21.module+el8.2.0+5008+cca404a3.x86_64 mod_http2-1.11.3-3.module+el8.2.0+7758+84b4ca3e.1.x86_64 mod_ssl-1:2.4.37-21.module+el8.2.0+5008+cca404a3.x86_64 redhat-logos-httpd-81.1-1.el8.noarch Полный! [root@веб-сервер ~]#

[ Читателям также понравилось: Пережить аудит безопасности с корпоративным Linux ]

Генерация сертификатов

После установки пакетов RPM создайте сертификаты из ЦС по вашему выбору, если у вас их еще нет:

[root@webserver ~]# openssl req -newkey rsa:2048 -nodes -keyout /etc/pki/tls/private/httpd.key -x509 -days 3650 -out /etc/pki/tls/certs/httpd.crt Генерация закрытого ключа RSA ..............++++++ ................................................. ................................++++++ запись нового закрытого ключа в '/etc/pki/tls/private/httpd.key' ----- Вас попросят ввести информацию, которая будет включена в ваш запрос сертификата. То, что вы собираетесь ввести, называется отличительным именем или DN. Полей довольно много, но вы можете оставить некоторые пустыми Для некоторых полей будет значение по умолчанию, Если вы введете «.», поле останется пустым. ----- Название страны (двухбуквенный код) [XX]:US Название штата или провинции (полное название) []: Северная Каролина Название местности (например, город) [Город по умолчанию]: Холли Спрингс Название организации (например, компания) [Компания по умолчанию, ООО]:Пример Co Название организационного подразделения (например, раздел) []:Пример подразделения Обычное имя (например, ваше имя или имя хоста вашего сервера) []:webserver Адрес электронной почты []: root@localhost [root@веб-сервер ~]#

Вы можете проверить, что файлы были созданы:

[root@webserver ~]# ls -l /etc/pki/tls/private/ /etc/pki/tls/certs/ /etc/pki/tls/сертификаты/: всего 4 lwxrwxrwx. 1 root root 49 18 октября 2019 г. ca-bundle.crt -> /etc/pki/ca-trust/extracted/pem/tls-ca-bundle.pem lwxrwxrwx. 1 root root 55 18 октября 2019 г. ca-bundle.trust.crt -> /etc/pki/ca-trust/extracted/openssl/ca-bundle.trust.crt -rw-r--r--. 1 корень корень 1489 1 окт 12:02 httpd.crt /etc/pki/tls/частный/: всего 4 -rw-------.1 root root 1704 1 окт 12:00 httpd.key

Теперь, когда сертификаты сгенерированы, вам нужно создать каталог, из которого ваш веб-сервер будет обслуживать контент. Например:

[root@webserver ~]# mkdir /var/www/https

Вы можете поместить образец содержимого в файл index.html :

[root@webserver ~]# echo secure content > / вар/www/https/index.html [root@webserver ~]# cat /var/www/https/index.html безопасный контент [root@webserver ~]#

Безопасность SELinux

Убедитесь, что установлен правильный контекст SELinux:

[root@webserver ~]# ll -Z /var/www всего 0 drwxr-xr-x. 2 root root system_u:object_r:httpd_sys_script_exec_t:s0 6 2 декабря 2019 г. cgi-bin drwxr-xr-x. 2 root root system_u:object_r:httpd_sys_content_t:s0 6 2 декабря 2019 html drwxr-xr-x. 2 root root unconfined_u:object_r:httpd_sys_content_t:s0 6 окт 1 12:34 https [root@webserver ~]#

Также проверьте правильность контекста SELinux для вашего файла index. html :

html :

[root@webserver ~]# ll -Z /var/www/https/index.html -rw-r--r--. 1 root root unconfined_u:object_r:httpd_sys_content_t:s0 15 окт 1 15:07 /var/www/https/index.html [root@веб-сервер ~]#

Теперь, когда у вас есть нужные сертификаты, каталог создан и SELinux работает правильно, скажите httpd использовать ключи:

[root@webserver ~]# vi /etc/httpd/conf.d/ssl .conf [root@webserver ~]# grep -e httpd.crt -e httpd.key /etc/httpd/conf.d/ssl.conf -B1 #SSLCertificateFile /etc/pki/tls/certs/localhost.crt SSLCertificateFile /etc/pki/tls/certs/httpd.crt -- #SSLCertificateKeyFile /etc/pki/tls/private/localhost.key SSLCertificateKeyFile /etc/pki/tls/private/httpd.key [root@веб-сервер ~]# [root@webserver ~]# grep DocumentRoot /etc/httpd/conf.d/ssl.conf DocumentRoot "/var/www/https" #DocumentRoot "/var/www/html" [root@веб-сервер ~]#

Настройки брандмауэра

Служба httpd теперь настроена, но нам нужно убедиться, что трафик разрешен через брандмауэр. Мы включим порт 443, а затем перезагрузим брандмауэр:

Мы включим порт 443, а затем перезагрузим брандмауэр:

[root@webserver ~]# firewall-cmd --permanent --add-port=443/tcp успех [root@webserver ~]# firewall-cmd --reload успех

Окончательная конфигурация и тестирование

Включите запуск службы httpd при загрузке, а затем перезапустите httpd служба:

[root@webserver ~]# systemctl включить httpd Создал символическую ссылку /etc/systemd/system/multi-user.target.wants/httpd.service → /usr/lib/systemd/system/httpd.service. [root@webserver ~]# systemctl перезапустить httpd [root@webserver ~]# статус systemctl httpd ● httpd.service — HTTP-сервер Apache. Загружено: загружено (/usr/lib/systemd/system/httpd.service; включено; предустановка поставщика: отключена) Активно: активно (работает) с четверга 01.10.2020, 12:35:26 по восточному поясному времени; 1 мин 30 с назад Документы: man:httpd.service(8) Основной PID: 33387 (httpd) Статус: "Всего запросов: 1; Бездействующие/Занятые рабочие 100/0; Запросов/сек: 0,0112; Обслужено байтов/сек: 40 Б/сек" Заданий: 213 (лимит: 74790) Память: 35,6 Мб Группа CG: /system.slice/httpd.service ├─33387 /usr/sbin/httpd -DFOREGROUND ├─33390 /usr/sbin/httpd -DFOREGROUND ├─33391 /usr/sbin/httpd -DFOREGROUND ├─33392 /usr/sbin/httpd -DFOREGROUND └─33393 /usr/sbin/httpd -DFOREGROUND 01 октября, 12:35:26 webserver.example.com systemd[1]: запуск HTTP-сервера Apache... 01 октября, 12:35:26 webserver.example.com systemd[1]: запущен HTTP-сервер Apache. 01 октября, 12:35:26 webserver.example.com httpd[33387]: сервер настроен, прослушивание: порт 443, порт 80 [root@веб-сервер ~]#

Вы можете убедиться, что служба работает и прослушивает порт 443, используя netstat :

[root@webserver ~]# netstat -tlpn Активные интернет-соединения (только серверы) Proto Recv-Q Send-Q Local Address Внешний адрес State PID/имя программы TCP 0 0 192.168.124.1:53 0.0.0.0:* LISTEN 1505/dnsmasq TCP 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1438/sshd TCP 0 0 127.0.0.1:631 0.0.0.0:* LISTEN 1904/кубсд tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN 1/systemd tcp6 0 0 :::80 :::* LISTEN 33387/httpd tcp6 0 0 :::22 :::* LISTEN 1438/sshd tcp6 0 0 ::1:631 :::* LISTEN 1904/cupsd tcp6 0 0 :::443 :::* LISTEN 33387/httpd tcp6 0 0 :::111 :::* LISTEN 1/systemd [root@веб-сервер ~]#

На этом этапе веб-служба должна работать корректно и быть видимой для ваших клиентов. Чтобы убедиться в этом, попробуйте использовать веб-браузер, чтобы попасть на сайт. Если вы используете самозаверяющий сертификат, вам необходимо принять его:

Изображение

Щелкнув значок замка в адресной строке и выбрав «Просмотр сертификата», вы увидите информацию о сертификате, которую вы введено:

Изображение

Вы сможете увидеть содержимое в /var/www/https/index. html , который передается вам через HTTPS:

html , который передается вам через HTTPS:

Изображение

[ Хотите узнать больше о безопасности? Ознакомьтесь с контрольным списком ИТ-безопасности и соответствия требованиям. ]

Подведение итогов

В этой статье показано, как установить и настроить HTTPS-сервер, а затем проверить правильность работы службы. Дополнительные настройки могут включать настройку удаленного ведения журнала, включение PHP или настройку базы данных для веб-сайта.

Ознакомьтесь с этими статьями по теме Enable Sysadmin

Изображение

Безопасность системного администратора: 8 элементов управления блокировкой Linux

Как защитить вашу систему Linux от нежелательного доступа локально и по сети.

Изображение

Безопасность Linux: еще 8 элементов управления блокировкой системы

Заблокировать систему не сложно, но и не интуитивно. Изучите дополнительные элементы управления безопасностью, реализация которых не будет стоить вам ничего, кроме времени.

domain.com:6443/arcgis/admin.

domain.com:6443/arcgis/admin. domain.com:6443/arcgis/rest/services

domain.com:6443/arcgis/rest/services