Как защитить WordPress от взлома

Вы — женщина? Хотите быть красивой? Тогда блог о красоте «Модняшечка» то, что вам нужно.

Привет. Недавно один из моих сайтов взломали. Как вы понимаете, чем популярнее ресурс, тем больше вероятности, что он будет взломанным. Раньше подобные взломы были очень частыми, теперь я более-менее научился защищаться. Расскажу вам основы того, как защитить WordPress от взлома.

Защита WordPress от взлома

Я уже когда-то писал про безопасность в WordPress, но тот урок далеко неполный и Ваш сайт все равно остаетесь крайне уязвимым (все же тот урок я тоже рекомендую пройти).

Самый популярный способ взлома — подбор паролей в админку сайта. Поэтому я настоятельно рекомендую вам обязательно проделать первый шаг.

1. Поменяйте логин администратора

Если Ваш логин — стандартный «admin», то не задумываясь поменяйте его. Так как «подборщики» по умолчанию вставляют логин «admin» и запускают подбор паролей. Если же Ваш логин будет отличен от стандартного, то шансы на подбор пароля опускаются практически до нуля. Поменять логин администратора — просто, вам понадобится 2 минуты.

Поменять логин администратора — просто, вам понадобится 2 минуты.

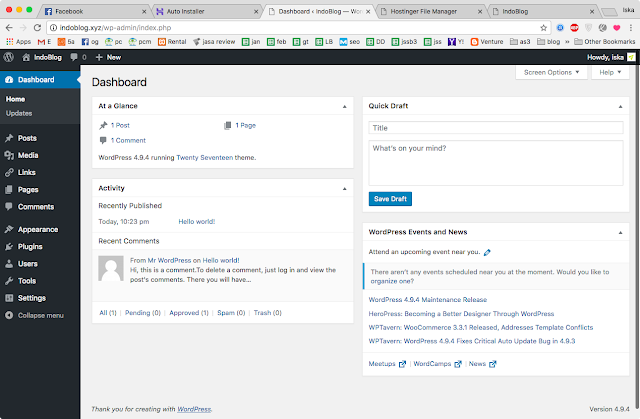

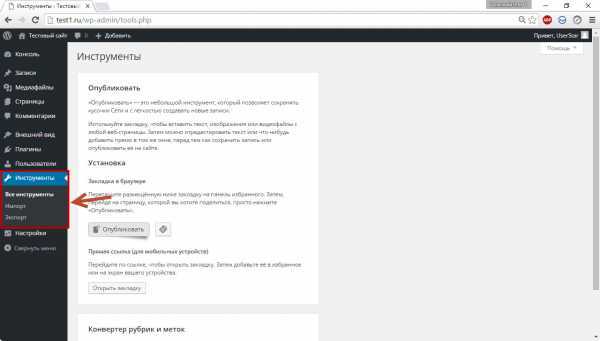

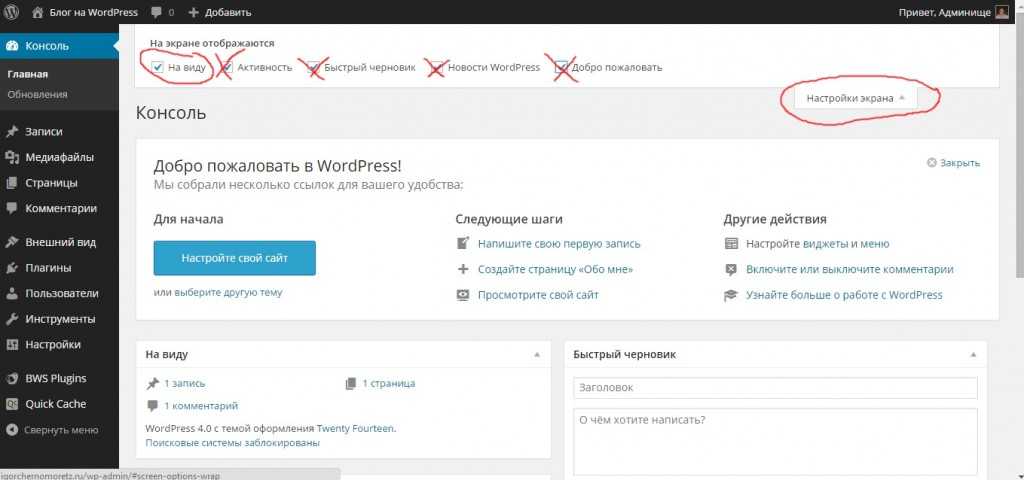

- Зайдите в админку WordPress -> Пользователи:

- Нажимаем на кнопку «Добавить нового пользователя»:

- В «Имя пользователя» вбиваете новый логин администратора сайта. Пароль я рекомендую делать с использованием букв и цифр, содержанием Заглавных букв и прописных, не менее 7-ми символов. То есть сделайте так, чтобы сам WordPress сказал, что Ваш пароль «надежный»:

- Дайте ему роль администратора:

- Дальше выйдите из администраторской панели:

- Залогиньтесь под свежесозданным аккаунтом. Там же во вкладке «Пользователи», выберите свой аккаунт под логином «admin» и нажмите «Удалить»:

- В следующем окне, чтобы все статьи присвоить новому аккаунту, выбираем пункт «Связать все содержимое» и в выпадающем списке выбираем свежесозданный аккаунт:

- Вот и все. Теперь аккаунта «admin» у вас больше нет.

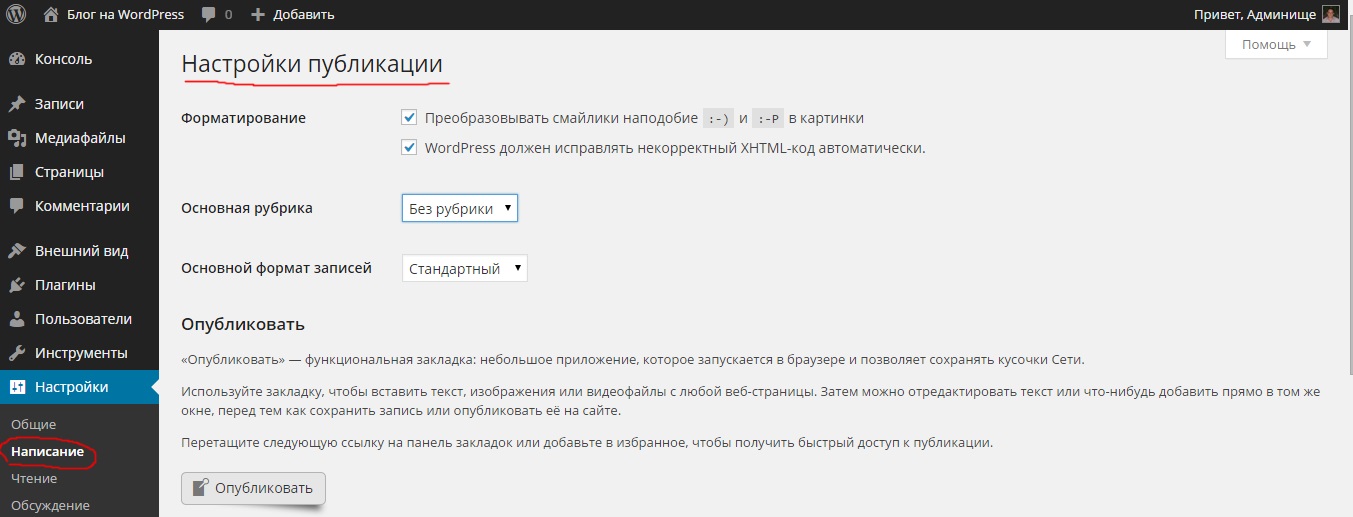

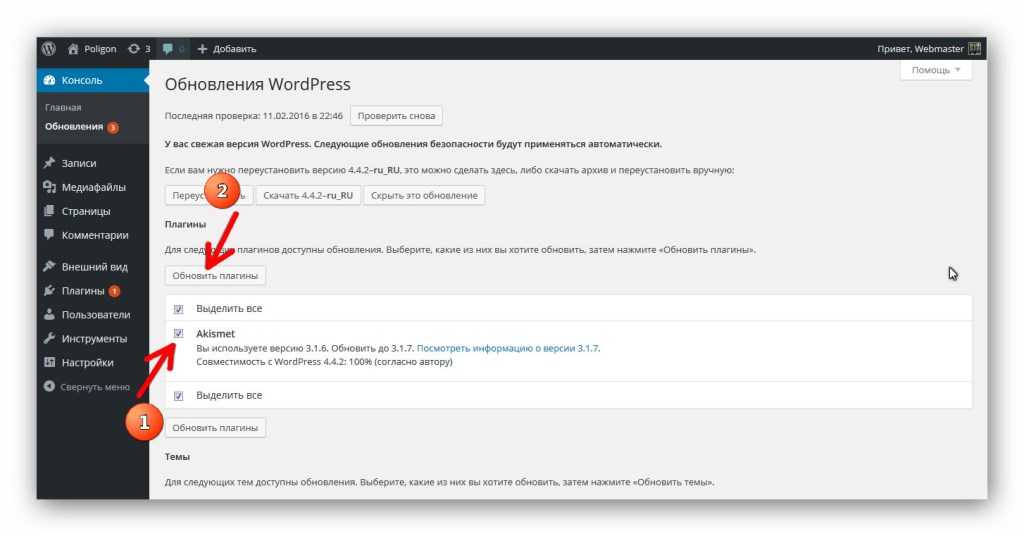

2. Обновляйте WordPress и плагины регулярно

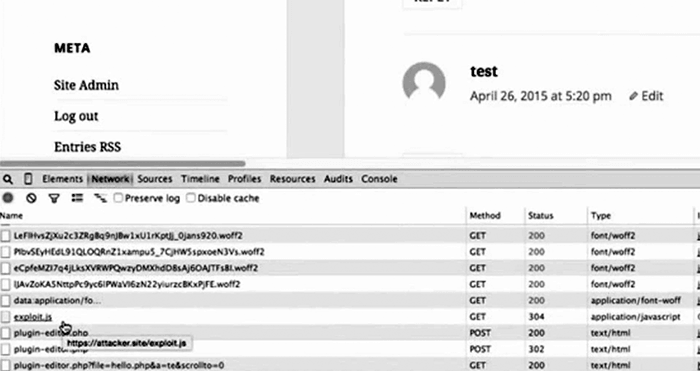

Раньше я забивал на обновление WordPress, да и плагинов. Боялся, что что-то полетит, встанет криво, будет глючить и прочее. Но, как оказалось, взлом через уязвимость старых версий Вордпресс, а также через старые версии плагинов — тоже довольно популярное занятие.

Боялся, что что-то полетит, встанет криво, будет глючить и прочее. Но, как оказалось, взлом через уязвимость старых версий Вордпресс, а также через старые версии плагинов — тоже довольно популярное занятие.

Несколько раз меня взламывали через плагины, причем те, которые перестали обновляться. В новых обновлениях WordPress и плагинах дыры в безопасности тоже лечат, поэтому ни в коем случае не стоит пренебрегать этим.

Тем более WP крайне прост в обновлении, все происходит в автоматическом режиме: достаточно нажать на кнопку «обновить». Повторюсь, из-за старых версий движка и плагинов меня взламывали НЕСКОЛЬКО раз. Поэтому, друзья, обновитесь, да и плагины не забудьте довести до актуального состояния.

3. Делайте привязку почты и сервисов на свой телефонный номер

Те, кто меня читает давно, помнит, что мой WPnew.ru взломали, когда я служил в армии. Взломщики попались с юмором, разместили смешной пост от моего имени (перейдите по ссылке выше и вы узнаете, как я служил в Испании на судне с девочками 🙂 ).

Чтобы восстановить аккаунты почты, разных сервисов, мне пригодилась привязка к телефону. Я не знаю, чтобы делал, если не было бы их. Поэтому, я не устану повторять: обязательно привяжите вашу основную почту к вашему телефону. И в случае кражи вашего email, Вы сможете восстановить его, запросив SMS код на свой телефон. Не поленитесь, лучше сейчас потратьте 3 минуты времени, чем потом рвать волосы на голове. Проверено лично.

И еще: не имейте почту на Mail.ru, говорят взломать ее проще всех остальных. Перейдите лучше на Gmail или Яндекс.

И никогда не делайте простым «Секретный вопрос» на почте. Очень часто взламывают почту по ответу на этот вопрос.

4. Не храните пароли на FTP клиентах

Также нередко взламывают сайты через FTP. Причем пароли берут у самих же владельцев. Вирус на компьютере крадет пароли и отправляет взломщику. И тот через FTP — полный владелец Вашего сайта.

Поэтому, пароль от FTP лучше хранить где-нибудь не в FTP клиенте.

5. Делайте регулярные резервные копии, даже если хостер делает это за вас

Даже, если Ваш сайт взломали, запустили вредоносный код и прочее, можно откатить его назад: на то состояние сайта, которое было, к примеру, 5 дней назад и сайт был невзломанным. Сейчас многие хостеры автоматически делают резервные копии и из админки хостера можно сделать откат.

Сейчас многие хостеры автоматически делают резервные копии и из админки хостера можно сделать откат.

Но, к сожалению, 100% довериться хостерам тоже нельзя. Когда был последний взлом, у хостера почему-то не оказалось резервной копии по непонятной причине. Пришлось вредоносный код искать вручную во всех файлах блога и удалять его. Довольно «нудное» занятие, которое отнимает кучу времени.

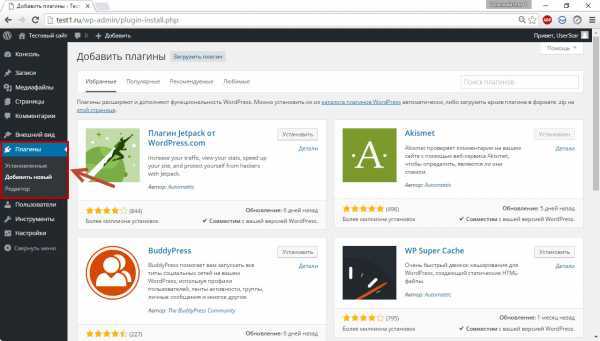

Поэтому, я крайне рекомендую дополнительно регулярно делать бэкапы файлов сайта + базы данных. В автоматическом режиме можно воспользоваться такими плагинами, как WordPress Backup to Dropbox. Благодаря нему у вас регулярно будут создаваться автоматические резервные копии как файлов сайта, так и базы данных.

Заключение

На выполнение всех этих действий у вас уйдет в районе 15-20 минут. Я вас уверяю, потратьте их и, возможно, в будущем вы сэкономите кучу времени, нервов и волос на голове. Говорит вам бывалый, у которого волос на голове с каждым годом все меньше и меньше. 🙂

Вы также можете устанавливать разные плагины безопасности WordPress, про них пишут много. Только, пожалуйста, не нужно страдать маразмом, а то некоторые крайне больны на эту тему.

Только, пожалуйста, не нужно страдать маразмом, а то некоторые крайне больны на эту тему.

А как вы защищаете WordPress от взлома?

P.s. Чтобы набрать больше подписчиков, сильно влияет счетчик их количество. Поэтому накрутка подписчиков нужна, особенно в первые этапы вашего развития.

5 шагов, которые я предпринял, чтобы восстановить свой блог WordPress после взлома

Как взломали: Моя история

Мои ближайшие шаги

1 Я установил VaultPress

2 Я управлял своими профилями

3 Я изменил свои пароли

4 Я перешел на SFTP

5 Обдумайте, подходит ли ваше хостинговое решение.

Мой блог «Оставляя работу позади» был взломан в апреле. Это то, о чем вы читаете достаточно часто, но никогда не ожидаете, что случится с вами, пока не станет слишком поздно. Честно говоря, я не считал себя главным кандидатом – я писал о безопасности WordPress достаточно часто, чтобы принять множество превентивных мер. Однако эти меры явно не были достаточно всеобъемлющими.

Я не хочу снова проходить через взлом. Существует так много причин, по которым простой веб-сайта вреден для вашего блога / бизнеса: хотя потеря трафика и потенциальный доход являются двумя наиболее очевидными, я не могу преуменьшить количество времени, которое я потерял на восстановление сайта, и количество стресса, которое он испытывал. вызвал меня.

В этом посте я хочу рассказать, что случилось с моим сайтом, и сообщить вам, что я с тех пор сделал для повышения безопасности своего сайта.

Как взломали: Моя история

Я проснулся в четверг 18 апреля и обнаружил, что мой сайт не работает уже несколько часов. Я немедленно связался со своим хостинг-провайдером, Westhost, который сообщил мне, что их брандмауэр ModSecurity обнаружил необычную активность на моем сайте и немедленно отключил его в качестве меры предосторожности. Запустив первоначальное восстановление на сайте, я сразу увидел, что он был взломан. Хотя изменения были относительно незаметными, было достаточно ясно, что какие-то недобросовестные люди подкрадывались.

Оказывается, огромное количество сайтов WordPress тоже было взломано, и Westhost лишился работы. К счастью, они делают ежедневные резервные копии сайта, и на следующий день я снова был в сети с версией моего сайта, которая была максимально приближена к текущей.

Вот как этот взлом повлиял на мой трафик:

Чтобы представить себе график выше, трафик на этой неделе упал примерно на 30% по сравнению с предыдущей неделей. Теоретически это означало падение доходов на 30%.

Справедливости ради стоит сказать, что я стремился (в меру своих возможностей) сделать так, чтобы такой взлом не повторился. Я немедленно принял меры.

Мои ближайшие шаги

Первое, что я сделал, – это удостоверился, что выполняю шаги, описанные в моем недавнем сообщении о защите вашего веб-сайта WordPress.

Это были абсолютные основы: обновление моих тем и плагинов, обеспечение того, чтобы у меня была последняя резервная копия, обеспечение того, чтобы мой профиль по умолчанию не был назван «admin», изменение моего пароля и проверка плагинов безопасности на моем сайте. С этими предметами настало время двигаться дальше.

С этими предметами настало время двигаться дальше.

Я не питаю иллюзий, что мой сайт теперь на 100% безопасен – в конце концов, 100% безопасного сайта не существует. Сказав это, я знаю, что это намного безопаснее, чем было раньше, и я буду продолжать исследовать меры безопасности сайта сейчас и в будущем. Пока это то, что я сделал.

1 Я установил VaultPress

Для тех из вас, кто не знает, VaultPress – это полностью автоматизированное решение для резервного копирования и обеспечения безопасности WordPress. Он принадлежит компании Automattic, де-факто «владельцам» WordPress.

Пользуясь VaultPress в течение нескольких дней, я не могу поверить, что я был настолько дешев, что не потратил деньги на услугу заранее. Их базовый пакет начинается с 15 долларов в месяц – я заплачу его за душевное спокойствие в любой день недели.

Фактически, я выбрал их премиум-пакет (40 долларов в месяц), который включает:

- Резервное копирование в реальном времени

- Автоматическое восстановление сайта в один клик

- Архивы, статистика и журнал активности

- Приоритетное аварийное восстановление

- Приоритетная «Консьерж-поддержка»

- Ежедневное сканирование безопасности

- Уведомления о безопасности

- Устранение угроз в один клик

- Помощь при переносе сайта

По сути, они вас прикрывают.

Хотя VaultPress не может гарантировать безопасность вашего сайта от хакеров, он в значительной степени может гарантировать, что ваш сайт можно будет относительно легко восстановить. Есть что-то очень успокаивающее в просмотре ежечасных снимков ваших сайтов, хранящихся на серверах VaultPress:

Хотя существует множество бесплатных решений для резервного копирования, я не думаю, что что-то может сравниться с относительным спокойствием, которое я получаю от VaultPress. У них есть 90 снимков моего сайта, доступных для восстановления прямо сейчас, из которых самый последний сделан всего двадцать минут назад. Я знаю, что мой сайт в их руках.

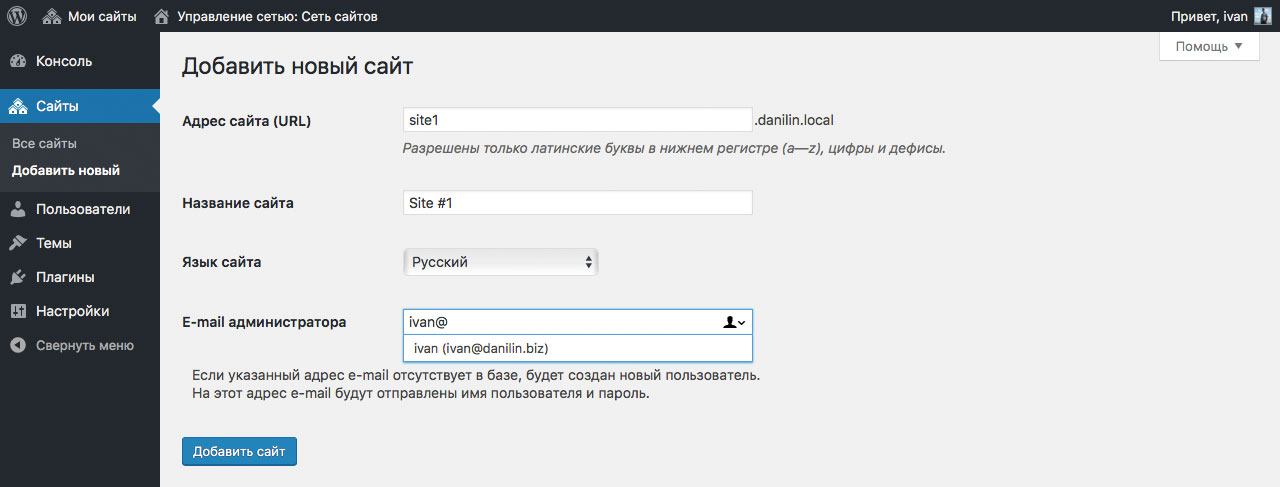

2 Я управлял своими профилями

Хакер потенциально может получить доступ к вашему сайту из любого профиля администратора в вашем бэкэнде WordPress, а не только из того, который вы используете. Когда я загрузил свои профили, я увидел, что у меня есть еще три профиля – профиль гостя и два других профиля для (заслуживающих доверия) людей, которым я дал доступ к моему сайту.

Я начал с закрытия этих двух профилей и изменения роли профиля гостя на Автор. Я бы посоветовал вам сделать это – создавайте столько профилей администратора, сколько абсолютно необходимо. Кроме того, вы, конечно же, должны убедиться, что каждая учетная запись имеет подходящий случайный и уникальный пароль и что указанные пароли регулярно меняются.

Бывают случаи, когда вам нужно разрешить людям (например, вашему веб-дизайнеру) доступ к вашему сайту. В таких ситуациях я советую вам создать для них профиль с новым паролем, а затем удалить этот профиль, как только в нем отпадет необходимость.

Всегда думайте о точках входа на ваш сайт и о том, действительно ли они необходимы.

3 Я изменил свои пароли

Вы можете подумать, что это был очевидный шаг, но на самом деле я не говорю о своих паролях WordPress. Хотя я их изменил, я также был уверен, что поменяю все пароли для особо важных учетных записей, то есть:

- Gmail

- Моя учетная запись хостинга

- Amazon Associates

- И т.

д

д

Если вам интересно, почему я сделал этот шаг, просто рассмотрите историю Мата Хонана, вся цифровая жизнь которого была разрушена хакерами, которые изначально взломали его учетную запись Amazon. Если вы в какой-то мере чувствуете себя пресыщенным онлайн-безопасностью, то эту статью необходимо прочитать.

Рассмотрим эту простую цепочку: хакер получает доступ к вашей учетной записи электронной почты, из которой вы недавно отправили электронное письмо своему веб-дизайнеру с данными для входа на свой сайт WordPress. Это все, что им нужно, чтобы получить доступ к вашему сайту и делать то, что им заблагорассудится. Взлом может быть таким элементарным.

4 Я перешел на SFTP

Вот кое-что, что вы можете не знать: любые данные, которые вы передаете по FTP (включая ваше имя пользователя и пароль), полностью не зашифрованы. Таким образом, любой, кто сможет перехватить FTP-передачу, сможет получить ваши данные для входа и получить доступ к вашей учетной записи.

Это не только позволяет им добавлять и удалять файлы по своему усмотрению, но они также могут получить доступ к вашей базе данных WordPress через phpMyAdmin и, в конечном итоге, войти на ваш сайт.

Проще говоря, не имеет значения, насколько безопасен прямой доступ к вашему сайту WordPress, если хакеры могут проникнуть через FTP. Таким образом, я настоятельно рекомендую вам отключить доступ по FTP к вашему сайту и передачи файлов с использованием альтернативного протокола SFTP, который делает шифровать данные. Любой хороший хостинг-провайдер сможет вам в этом помочь.

Кстати о хостинг-провайдерах…

5 Обдумайте, подходит ли ваше хостинговое решение.

Я рад, что я с Westhost. Именно их брандмауэр ModSecurity обнаружил взлом в первую очередь и закрыл мой сайт до того, как мог быть нанесен серьезный ущерб. Они также выполняют автоматические ежедневные резервные копии (которые использовались для восстановления сайта) и имеют для загрузки поддержку клиентов.

Можете ли вы сказать то же самое о своем хостинг-провайдере? Есть так много отличных вариантов, что вы были бы безумны, если бы остановились на провайдере, которым вы недовольны. Вы можете подумать о переходе на одно из решений управляемого хостинга (например, WPEngine ), как это недавно сделал WPExplorer.

Независимо от вашего выбора, обязательно узнайте, какие меры безопасности они принимают. Учтите меры, которые я предпринял выше, и убедитесь, что они совместимы с вашим хостинговым решением.

Мораль этой истории такова: не поступаться безопасностью. В конце концов, безопасность вашего сайта важнее всего остального. Нет смысла иметь отличный контент или блестящий новый дизайн, если никто не может этого увидеть, потому что ваш сайт был разорван безжалостными хакерами.

Подлые типы, у которых нет ничего лучшего в своей жизни, чем взламывать чужие сайты, в ближайшее время не исчезнут. Чем раньше вы примете это и примете разумные меры для защиты своего сайта от атак, тем лучше для долгосрочной безопасности ваших онлайн-активов.

Хотелось бы знать, что вы думаете о принятых мною мерах. Есть ли какие-то дополнительные рекомендации? Напишите нам в комментариях!

Источник записи: https://www.wpexplorer.com

12 сервисов, которые помогут при взломе сайта WordPress

В современном мире интернета есть много причин, по которым веб-сайт может быть взломан, заражен вредоносным ПО, занесен в черный список, подвергнут DDOS-атаке. Последний отчет о безопасности SUCURI показывает, что одна или несколько уязвимостей заражают 56% сайтов WordPress.

Последний отчет о безопасности SUCURI показывает, что одна или несколько уязвимостей заражают 56% сайтов WordPress.

₽399.00

В корзину

₽0.00

В корзину

₽0.00

В корзину

₽0.00

В корзину

В корзину

₽0.00

В корзину

₽0.00

В корзину

Как быстро восстановиться, если что-то пошло не так?

Есть два способа. Если вы опытный специалист по безопасности, то вы можете исследовать и очистить зараженные файлы, вредоносные коды для восстановления сайта. Если вы не уверены или у вас нет времени, вы можете нанять профессиональных специалистов. Давайте рассмотрим, какие онлайн-сервисы вы можете использовать, чтобы исправить свой сайт на WordPress.

SUCURI

SUCURI, один из ведущих поставщиков облачной безопасности, также предлагает немедленную помощь в восстановлении взломанного сайта. Есть три тарифных плана, из которых вы можете выбрать.

Есть три тарифных плана, из которых вы можете выбрать.

- Бизнес – ответ в течение 4 часов

- Pro – ответ в течение 6 часов

- Базовый – ответ в течение 12 часов

В зависимости от приоритета и бюджета вы можете выбрать тарифный план. SUCURI не просто исправит ваш сайт один раз, но и обеспечит постоянную безопасность и мониторинг. Некоторые из функций программы:

- Останавливать будущие атаки

- Предупреждение о безопасности, черный список, вредоносные коды

- Уровень защиты от DDoS-атак 3,4 и 7

- Быстрая и дружелюбная поддержка

- 30-дневная гарантия возврата денег

SUCURI работает на любой платформе веб-сайта, включая WordPress, Joomla, Magento, Drupal и т.д.

SiteLock

Ваш веб-сайт заблокирован вашим веб-хостингом, занесен в черный список поисковой системой или атакован вредоносным ПО? SiteLock может устранить эти проблемы с помощью немедленных оповещений об обнаружении вредоносных программ и решить их со всеми текущими мерами защиты 24*7 с помощью аварийного восстановления взлома. Вы можете воспользоваться преимуществами трех продуктов SiteLock:

Вы можете воспользоваться преимуществами трех продуктов SiteLock:

- SiteLock SMART™ — используется для автоматического удаления вредоносных программ с вашего веб-сайта.

- SiteLock INFINITY ™ — ппредоставляет услугу непрерывного сканирования, чтобы ваш сайт был более безопасным и быстрым.

- SiteLock TrueShield™ — работает как брандмауэр веб-приложений для повышения доверия клиентов и коэффициента конверсии на веб-сайте.

Если ваш веб-сайт в настоящее время заражен, вы можете выбрать одноразовую очистку, чтобы удалить инфекцию из обратных ссылок и приостановить доступ всего за 199,99 доллара за домен. Или вы можете воспользоваться планом восстановления и постоянной защиты, чтобы очистить свой сайт от вредоносных программ за 41,67 доллара в месяц. SiteLock также предлагает сканер и исправление, поддержку брандмауэра веб-приложений, резервное копирование веб-сайтов и другие экспертные услуги в соответствии с различными планами, такими как SecureAlert, SecureStarter и SecureSpeed.

Astra

Astra WordPress Security очистит ваш взломанный веб-сайт WordPress в тот же день (обычно в течение 6-8 часов). Astra совместима с большинством CMS (Magento, Joomla, Drupal, Opencart, Prestashop) и пользовательским PHP, но она также исключительно хорошо работает с WordPress. В Astra есть три плана – Essential, Pro и Business. Очистка от вредоносных программ поставляется с Pro annual или выше. План Pro также включает в себя постоянную защиту вашего веб-сайта в течение целого года. И обещание, которое звучит примерно так: “…если за это время что–то пойдет не так, мы исправим это без лишних вопросов”.

Wordfence

Wordfence поможет очистить неограниченное количество страниц на одном сайте за 179 долларов.

Wordfence не только очищает, но и сообщает вам, как злоумышленник получил доступ к вашему сайту, подробный отчет о расследовании и действия для защиты от будущих атак. Используя это ПО для очистки, вы получаете годичную премиум-подписку (стоимостью 99 долларов США) для мониторинга и защиты вашего сайта.

OneHourSiteFix

OneHourSiteFix помогает очистить зараженные сайты за один час. Есть два варианта. Либо вы можете нанять их для исправления сайта за 250 долларов, либо перейти на постоянную защиту безопасности за 24,99 доллара в месяц.

Hack Repair

Джим Уокер поможет вам быстро исправить взломанный сайт. Джим так же доступен по телефону для консультации. Hack Repair также поможет вам внедрить SSL-сертификат, чтобы сделать ваш сайт доступным по протоколу HTTPS с единовременной низкой стоимостью.

Malcare

Специализированный плагин безопасности WordPress для сканирования, защиты и мониторинга сайта. Malcare позволяет вам очистить сайт. Однако, если вам нужна срочная помощь, вы можете обратиться в службу экстренной очистки.

SiteGuarding

Если вы готовы подождать до 24 часов, то вы можете выбрать обычную службу удаления вредоносных программ; однако, если вам нужно срочно выполнить очистку, обратитесь в службу экстренной помощи. SiteGuarding работает с WordPress и CMS Joomla. Также SiteGuarding известна тем, что предоставляет комплексные решения для обеспечения безопасности сайта, включая резервное копирование.

Также SiteGuarding известна тем, что предоставляет комплексные решения для обеспечения безопасности сайта, включая резервное копирование.

Fixmysite

Начинается всего с 99 долларов за ремонт сайта. Включает трехэтапный процесс. Как только сайт будет исправлен, Fixmysite защитит сайт WP с помощью плагинов безопасности Wordfence.

WPHackedHelp

Если вашему взломанному сайту WordPress требуется быстрое решение. Тогда WP Hacked Help станет лучшим выбором для полной безопасности веб-сайта и быстрого удаления вредоносных программ и очистки. WP Hacked Help предлагает полное сканирование вашего сайта WordPress с анализом возможностей черного списка и признаков заражения. Этот инструмент включает в себя удаление вредоносных программ и инфекций, ремонт взломанных сайтов, удаление черного списка Google и предупреждений, анализ и исследование вредоносных программ, защиту сайта от будущих взломов, безопасный хостинг и ежедневное автоматическое резервное копирование с онлайн-поддержкой клиентов 24 на 7. Планы WP Hacked Help начинаются с 99,99 долларов США за очистку от вредоносных программ и вирусов. Его тариф премиум предоставляет безопасный хостинг с очисткой от вредоносных программ и вирусов за 99,99 доллара плюс 10 долларов в месяц.

Планы WP Hacked Help начинаются с 99,99 долларов США за очистку от вредоносных программ и вирусов. Его тариф премиум предоставляет безопасный хостинг с очисткой от вредоносных программ и вирусов за 99,99 доллара плюс 10 долларов в месяц.

MageFix

Если вы ищете бесплатную неограниченную очистку от вредоносных программ и проверку на заражение, тогда воспользуйтесь Magefix. Оно гарантирует предотвращение будущих попыток взлома для всех веб-платформ, таких как WordPress, Drupal, Joomla и Magento. Magefix соответствует требованиям GDPR и всегда радует своих клиентов подробными пошаговыми инструкциями по обнаружению вредоносных программ, удалению спама, как бороться с хакерской атакой, чего не следует делать со взломанными веб-сайтами и так далее. Помимо бесплатного тарифа у него есть еще два. Тарифный план Platinum включает в себя такие функции, как обновление сайта и резервное копирование, удаление черного списка, восстановление рекламы Google, непрерывную защиту 24/7, гарантирует устранение уязвимостей в течение от 1 до 12 часов и неограниченное удаление вредоносных программ. Этот план обойдется вам всего в 12 долларов в месяц за сайт. И если вы хотите единоразовый способ оплаты со 100% гарантией возврата денег, то вы можете выбрать Gold план в размере 99 долларов за сайт. Он предлагает гарантию на обслуживание сроком на 1 год и гарантию возврата денег в течение 30 дней.

Этот план обойдется вам всего в 12 долларов в месяц за сайт. И если вы хотите единоразовый способ оплаты со 100% гарантией возврата денег, то вы можете выбрать Gold план в размере 99 долларов за сайт. Он предлагает гарантию на обслуживание сроком на 1 год и гарантию возврата денег в течение 30 дней.

Fiverr

С ростом активности популярного программного обеспечения и сайтов, хакеры могут легко выбрать его для атаки. Поэтому крайне важно выяснить уязвимости вашего веб-сайта. Поскольку у вас нет волшебного хрустального шара, чтобы заглянуть в будущее, как вы защитите свой веб-сайт, если вы не являетесь экспертом или специалистом в области технологий? Таким образом, не усложняя задачу, вы можете нанять некоторых поставщиков услуг безопасности WordPress от Fiverr, которые могут гарантировать безопасность веб-сайта в режиме реального времени, предотвращая будущие атаки вредоносных программ на ваш сайт. Fiverr — это крупнейшая платформа, которая соединяет все предприятия с фрилансерами.

Я знаю, что это очень панический момент, когда сайт взломан, но благодаря вышеупомянутым превосходным сервисам, вы сможете вернуть ваш онлайн-бизнес в рабочее состояние.

Просмотров: 484

5 признаков того, что ваш сайт WordPress взломан (и как это исправить)

Да, есть признаки того, что ваш WordPress или любой другой веб-сайт был взломан, и да, есть способы это исправить. В этой статье предлагаются пять способов определить, был ли взломан ваш веб-сайт, а также несколько способов решить проблему взлома.

Помните, что у злоумышленника есть несколько способов получить доступ. Это может быть вредоносное ПО или гнусный плагин, но это может быть и что-то более зловещее, например, ваша электронная почта была взломана или на вашем смартфоне/компьютере установлено шпионское ПО. Вот несколько признаков того, что ваш сайт был взломан.

Вот несколько признаков того, что ваш сайт был взломан.

1 – Вы не можете войти в свою учетную запись

Если вы не можете войти в свою учетную запись, то это классический признак того, что вас взломали. Тем не менее, несмотря на то, что это классический знак, это одна из наименее распространенных проблем. Многие хакеры не хотят, чтобы вы заметили, что вас взломали. Это позволяет им продолжать собирать информацию о ваших клиентах и / или заставляет вас работать над вашим веб-сайтом, чтобы они могли продолжать его использовать.

Есть несколько отличных хаков WordPress, когда вам нужно войти в систему два или три раза. Он скажет, что ваш пароль неверен в первый или два раза, а в третий раз пропустит вас. Это потому, что взлом WordPress фактически обрабатывает ваш запрос. При третьей попытке ввести настоящий пароль вам будет разрешен доступ, и любые следы хакера исчезнут.

2 – Неизвестные файлы и сценарии

Те из вас, кто знаком с программированием, могут очистить свой веб-сайт от любых вредоносных программ и угроз безопасности. Если у вас есть навыки, вы можете просмотреть свой код WordPress, вы можете заметить неизвестные скрипты и, возможно, неизвестные файлы в вашем WordPress. Часто это происходит из-за того, что гнусные плагины оставляют свои файлы, которые впоследствии могут быть использованы хакерами или другими вредоносными программами.

Если у вас есть навыки, вы можете просмотреть свой код WordPress, вы можете заметить неизвестные скрипты и, возможно, неизвестные файлы в вашем WordPress. Часто это происходит из-за того, что гнусные плагины оставляют свои файлы, которые впоследствии могут быть использованы хакерами или другими вредоносными программами.

3 — Ваш сайт начал работать медленно

Это сигнал о том, что кто-то использует ваш сайт в гнусных целях. Это может быть что угодно, от людей, которые делают хотлинки с ваших изображений и используют вашу пропускную способность, до спама людей, перенаправляемых с вашего безопасного веб-сайта Google на один из их гнусных.

Еще одна причина, по которой ваш веб-сайт может загружаться намного дольше, чем обычно, заключается в том, что он может быть скомпрометирован и использоваться как часть ботнета в более крупном масштабе. В 2018 году исследователи выявили 20 000 взломанных веб-сайтов WordPress, работающих как ботнет для проведения кибератак.

4 – Странные дополнения к вашему веб-сайту

Глупый трюк – добавлять всплывающие окна на ваш веб-сайт. Это глупо, потому что предупреждает вас о взломе и заставляет реагировать. На самом деле они будут добавлять ссылки на спам-сайты, где ваши невинные зрители будут ограблены. Через некоторое время вы будете забанены поисковыми системами за подозрительный сайт.

Это глупо, потому что предупреждает вас о взломе и заставляет реагировать. На самом деле они будут добавлять ссылки на спам-сайты, где ваши невинные зрители будут ограблены. Через некоторое время вы будете забанены поисковыми системами за подозрительный сайт.

5 – Ваш трафик или партнерский доход упал

Это еще один классический признак того, что ваш сайт был взломан. Злоумышленник использует ваш трафик и, возможно, даже ваши партнерские деньги в своих целях. Часто странное поведение вашей аналитики предупреждает вас о взломе WordPress.

Как это исправить

Прежде всего, вам необходимо определить источник атаки. Если нет, вы можете проверить журналы доступа к серверу. Как только вы узнаете, откуда пришла атака, вы можете предпринять шаги, чтобы заблокировать этот IP-адрес.

Затем вам нужно начать менять свои пароли — для вашей учетной записи WordPress, а также для любых учетных записей FTP или хостинга, связанных с вашим сайтом.

Кроме того, вы можете изменить основной адрес электронной почты для WordPress на случай, если проблема в нем. Вам нужно просмотреть свои плагины, чтобы выяснить, не вызвал ли какой-либо из них проблему. Если у вас установлен плагин безопасности, проверьте его журналы, чтобы узнать, есть ли какие-либо подсказки.

Вам нужно пройти через людей, которым вы дали разрешение, потому что они могли попасться на аферу WordPress или поддельный веб-сайт и неосознанно выдали свою информацию.

Возможно, вам также придется заподозрить свой веб-хост, потому что его часто взламывают или раскрывают данные клиентов в Интернете без какой-либо аутентификации безопасности.

Если вы все еще не уверены, свяжитесь с компанией по обеспечению безопасности веб-сайтов, такой как Sucuri, или со службой, такой как WP-Masters, чтобы позволить им запустить ваш веб-сайт, исправить его, удалить хакеров, удалить вредоносное ПО и восстановить полный контроль над вашим Веб-сайт. Часто это единственный окончательный способ восстановить полный контроль над вашим сайтом. Наконец, вам нужно очистить любой вредоносный код, который мог быть внедрен на ваш сайт.

Часто это единственный окончательный способ восстановить полный контроль над вашим сайтом. Наконец, вам нужно очистить любой вредоносный код, который мог быть внедрен на ваш сайт.

- Советы по использованию виджетов Uploader в блогах WordPress

- 5 решений безопасности WordPress с бесплатными SSL-сертификатами

- Критическая уязвимость плагина WordPress позволяет стирать базы данных доступ администратора

Автор

Овайс Султан

Овайс заботится о социальных сетях Hackread с самого первого дня. В то же время он занимается дипломированным бухгалтером и занимается внештатным письмом на неполный рабочий день.

Как взломать WordPress

WordPress — одна из лучших платформ для начинающих и людей, которые хотят создавать интерактивные веб-сайты, не имея навыков программирования. Он имеет множество функций, включая плагины SEO, конструктор страниц с перетаскиванием и готовые макеты, которые вы можете использовать для создания безупречного веб-сайта.

Однако многие люди обеспокоены аспектами безопасности веб-сайта WordPress. Это связано с тем, что хакеры часто взламывают веб-сайт и используют все личные и клиентские данные, ставя под угрозу безопасность и безопасность сайта. Кроме того, владельцы иногда не знают, что их веб-сайт взломан, поскольку они не получают никаких уведомлений о нарушении безопасности.

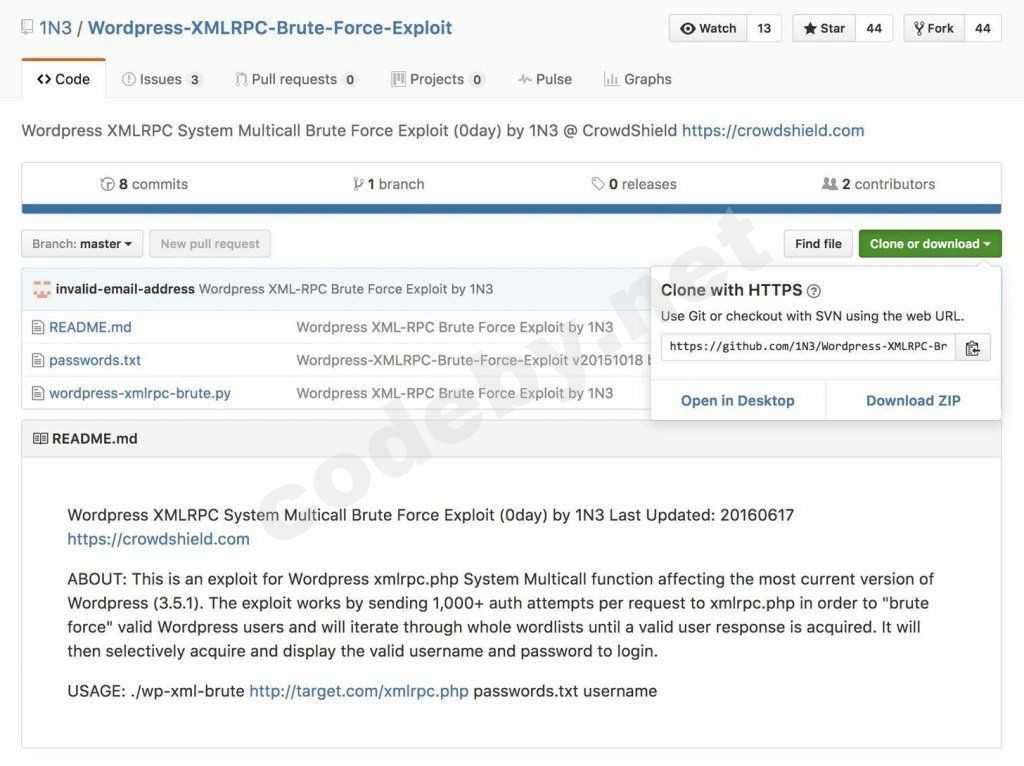

Атаки могут осуществляться с помощью ботов, которые пытаются найти идентификаторы пользователей и пароли, перебирая миллионы комбинаций идентификаторов пользователей и паролей, используя URL-адреса wp.login.php. Эти неэтичные хакеры, также известные как взлом методом грубой силы и словаря, могут легко взломать ваш сайт WordPress. Итак, что произойдет, если WordPress не сообщит вам о каких-либо вредоносных действиях, происходящих на вашем сайте? Как вы собираетесь их идентифицировать? В этой статье мы обсудим различные типы взломов, которые происходят в системе WordPress, и способы их предотвращения.

9 типов взломов WordPress Когда вы используете WordPress, ваш сайт всегда подвергается воздействию неэтичных хакеров. Независимо от того, используете ли вы простой веб-сайт или веб-сайт электронной коммерции, это не имеет значения, поскольку хакеры попытаются украсть данные вашего веб-сайта и нарушить конфиденциальность. Злоумышленники часто нацелены на сервер, на котором размещен ваш сайт. Они будут рассылать спам и выполнять неотслеживаемые взломы, которые возвращают информацию к источнику. Вот некоторые наиболее распространенные взломы, с которыми может столкнуться ваш сайт WordPress:

Независимо от того, используете ли вы простой веб-сайт или веб-сайт электронной коммерции, это не имеет значения, поскольку хакеры попытаются украсть данные вашего веб-сайта и нарушить конфиденциальность. Злоумышленники часто нацелены на сервер, на котором размещен ваш сайт. Они будут рассылать спам и выполнять неотслеживаемые взломы, которые возвращают информацию к источнику. Вот некоторые наиболее распространенные взломы, с которыми может столкнуться ваш сайт WordPress:

Злоумышленники в основном атакуют бэкдоры данного веб-сайта в WordPress. Эти двери позволяют им отправлять зараженные файлы на веб-сайт и легко обходить контроль доступа. Эти файлы снова используются для заражения сайта и сохранения доступа. Это основная причина, по которой сайты в WordPress легко взламываются.

2. RCE (удаленное выполнение кода) Другой возможный способ для хакеров проникнуть на ваш веб-сайт и взломать его неэтичным образом — это удаленное выполнение кода. Когда они получают доступ к панели администратора веб-сайта с помощью вредоносного ПО, установленного на сайте, они имеют тенденцию удаленно выполнять коды на веб-сайтах. Они могут сделать что угодно с кодом, который выполняется на вашем веб-сайте, например, украсть веб-сайт и пользовательские данные, хранящиеся на сервере веб-сайта.

Когда они получают доступ к панели администратора веб-сайта с помощью вредоносного ПО, установленного на сайте, они имеют тенденцию удаленно выполнять коды на веб-сайтах. Они могут сделать что угодно с кодом, который выполняется на вашем веб-сайте, например, украсть веб-сайт и пользовательские данные, хранящиеся на сервере веб-сайта.

В WordPress используется множество уязвимых методов включения для добавления файлов из любого заданного места или сервера. Злоумышленники, как правило, используют эту уязвимость, рассылая спам и вредоносные программы, чтобы легко взломать систему. Этого можно избежать, внедрив строгие протоколы проверки ввода.

4. Неверная аутентификация или управление сеансом Когда пользователи входят на ваш веб-сайт, им присваивается USI (уникальный идентификатор сеанса) или обычно известный как идентификатор сеанса или файл cookie сеанса. SSL должен защищать эти файлы cookie, поскольку он отключает пользователей после истечения времени сеанса. Если на веб-сайте нет надлежащей системы аутентификации, хакеры также могут использовать такие методы для легкой кражи личных данных пользователей. Слабые идентификаторы сеансов, открытые идентификаторы в URL-адресах, сеансы, работающие в течение длительного времени, злоумышленники с фиксацией, использующие идентификаторы сеансов, принимающие слабые пароли или имена пользователей, а также неправильное управление учетными данными пользователей могут предоставить хакерам все, что им нужно.

SSL должен защищать эти файлы cookie, поскольку он отключает пользователей после истечения времени сеанса. Если на веб-сайте нет надлежащей системы аутентификации, хакеры также могут использовать такие методы для легкой кражи личных данных пользователей. Слабые идентификаторы сеансов, открытые идентификаторы в URL-адресах, сеансы, работающие в течение длительного времени, злоумышленники с фиксацией, использующие идентификаторы сеансов, принимающие слабые пароли или имена пользователей, а также неправильное управление учетными данными пользователей могут предоставить хакерам все, что им нужно.

Это один из распространенных способов, которые злоумышленники используют для получения доступа к веб-сайтам. Они используют алгоритмы, которые угадывают правильные комбинации учетных данных пользователя с помощью повторяющихся попыток. У этих неэтичных хакеров есть набор часто используемых учетных данных, которые они используют для легкого доступа к вашим сайтам WordPress. Поэтому вам придется реализовать строгие меры безопасности, чтобы защитить пользовательские данные и не допустить их попадания в руки хакеров.

Поэтому вам придется реализовать строгие меры безопасности, чтобы защитить пользовательские данные и не допустить их попадания в руки хакеров.

Многие недобросовестные хакеры используют поля ввода для ввода вредоносных кодов непосредственно на веб-сайте. Они известны как инъекции. Это происходит, когда злоумышленники пишут команды через специальные данные, которые вводятся в нужные поля ввода. Это может заставить сайт выполнять эти вредоносные команды. Все злоумышленники могут легко получить доступ к данным системы с помощью таких инъекций и украсть все веб-данные, не сообщая об этом владельцу сайта.

Существует множество типов инъекционных атак. Первый — SQL-инъекции, когда неэтичные хакеры пишут SQL-запросы через входные данные и получают доступ к базе данных WordPress. Получив доступ к базе данных, они могут легко изменять данные и легко выполнять административные операции. Межсайтовые сценарии, широко известные как XSS-атаки, — это еще один тип внедрения, при котором неэтичные хакеры пишут вредоносные сценарии на веб-сайты, имеющие прямой доступ к базе данных. Веб-приложения разделяют данные и коды перед тем, как доставить их пользователям. Однако в таких случаях эти входные коды не могут быть различимы пользователями, когда эти злоумышленники используют коды разметки для заполнения данных. Браузер пользователя будет выполнять команды, которые предоставят хакерам доступ к их файлам cookie, токенам, содержимому и другим данным, доступным на их HTML-страницах.

Веб-приложения разделяют данные и коды перед тем, как доставить их пользователям. Однако в таких случаях эти входные коды не могут быть различимы пользователями, когда эти злоумышленники используют коды разметки для заполнения данных. Браузер пользователя будет выполнять команды, которые предоставят хакерам доступ к их файлам cookie, токенам, содержимому и другим данным, доступным на их HTML-страницах.

Это еще один тип атак с введением путаницы на основе содержимого, когда хакеры используют тенденции веб-приложений для проверки расширений их файлов. Эти злоумышленники будут загружать файлы с соответствующими расширениями файлов, которые могут легко выполнять коды. Это откроет лазейки XSS для хакеров, и они смогут начать манипулировать данными.

8. Clickjacking Это также решается путем исправления пользовательского интерфейса, когда пользователи перенаправляются на разные веб-страницы с помощью определенной кнопки на данной странице, на которую они нажали. Хакеры выполняют это действие, создавая веб-страницы с прозрачными и непрозрачными слоями.

Хакеры выполняют это действие, создавая веб-страницы с прозрачными и непрозрачными слоями.

Эти типы атак направляют большой трафик на определенную онлайн-службу из нескольких источников. Это перегрузит сервер веб-сайта и сделает сайт недоступным для пользователей, владельцев и администраторов. Хакеры выполняют это действие с помощью вредоносного ПО, которое они устанавливают на компьютеры веб-пользователей, заставляя их переходить по вредоносным ссылкам. Затем эти компьютеры становятся ботнетами, которыми можно легко управлять для создания трафика. Пользователи не знают об этих атаках, пока они не могут получить доступ к веб-сайтам. Кроме того, пользователи не знают, что они нажимают на вредоносную ссылку и неосознанно участвуют в любых вредоносных атаках.

Советы по предотвращению хакерских атак на ваш веб-сайт WordPress На ваши веб-сайты WordPress может быть много возможных атак, которые в основном направлены на кражу веб-сайта и пользовательских данных. Чтобы избежать взлома вашего веб-сайта, вы должны предпринять следующие шаги:

Чтобы избежать взлома вашего веб-сайта, вы должны предпринять следующие шаги:

Когда вы запускаете свой веб-сайт в обновленной версии WordPress, вы использовали все последние меры безопасности, предоставляемые WordPress. Около 86 процентов веб-сайтов WordPress работают на устаревших версиях, и это необходимо немедленно решить.

Каждое обновление WordPress содержит новые функции, исправления ошибок и другие исправления безопасности. Это помогает вашему веб-сайту оставаться в безопасности и защищаться от любых распространенных и эксплуатируемых уязвимостей.

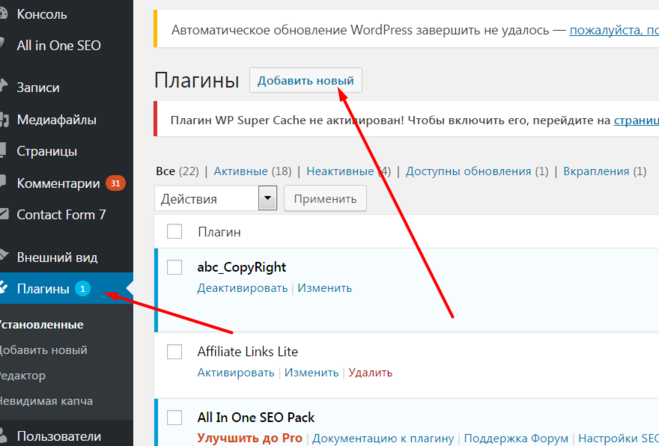

2. Регулярно обновляйте свои темы и плагины Запуска вашего веб-сайта на последней версии WordPress недостаточно. Вам нужно будет установить обновления для всех плагинов или тем, которые вы используете на своем веб-сайте WordPress. Это поможет избежать уязвимостей и вредоносных угроз, которые могут поставить под угрозу безопасность вашего сайта.

Если на вашем сайте установлены плагины, то вы должны регулярно их обновлять. Если вы этого не сделаете, недобросовестные хакеры могут атаковать ваш сайт и легко украсть ваши учетные данные. Это также поставит под угрозу ваш бизнес, поскольку сайт будет недоступен в течение нескольких часов и может не восстановиться из-за этих атак.

Поэтому вы должны обязательно обновить плагины, темы и другое программное обеспечение, которое вы интегрировали с вашим веб-сайтом.

3. Избегайте установки большого количества плагинов или темWordPress позволяет вам расширить функциональность и персонализировать свой сайт в соответствии с вашими предпочтениями, предлагая несколько плагинов, макетов, тем и множество других интеграций. Когда вы расширяете свой сайт и настраиваете его, вы не должны ставить под угрозу безопасность вашего сайта.

Если на вашем сайте установлено много плагинов или установок WordPress, вы будете уязвимы для нескольких онлайн-атак. Перечисления плагинов позволят хакерам просматривать все плагины, которые вы используете в данный момент. Избегая чрезмерного использования плагинов, вы можете предотвратить взлом вашего сайта, поскольку у хакеров будет меньше шансов найти уязвимость на вашем сайте.

Перечисления плагинов позволят хакерам просматривать все плагины, которые вы используете в данный момент. Избегая чрезмерного использования плагинов, вы можете предотвратить взлом вашего сайта, поскольку у хакеров будет меньше шансов найти уязвимость на вашем сайте.

Убедитесь, что вы устанавливаете только те плагины, темы или интеграции, которые, по вашему мнению, необходимы для правильной работы вашего веб-сайта. Кроме того, перед загрузкой каких-либо плагинов или тем обязательно внимательно изучите их руководства. Это поможет вам предотвратить установку вредоносного плагина или темы на ваш сайт.

При установке подключаемого модуля проверьте количество его установок и последнее обновление или обновления, выпущенные владельцами, разработчиками и авторами. Если есть много загрузок или последних обновлений, меньше шансов, что это вредоносное ПО.

4. Удаление неавторизованных или неактивных пользователей Когда у вас есть веб-сайт WordPress, мониторинг пользователей становится важной задачей. Это уменьшит шансы и поверхность атаки для любых неэтичных хакеров. Одним из основных моментов, которые необходимо учитывать, является удаление неактивных пользователей или подозрительных пользователей со слабыми паролями или идентификаторами пользователей.

Это уменьшит шансы и поверхность атаки для любых неэтичных хакеров. Одним из основных моментов, которые необходимо учитывать, является удаление неактивных пользователей или подозрительных пользователей со слабыми паролями или идентификаторами пользователей.

Кроме того, вам необходимо тщательно изучить и определить роли и разрешения пользователей, имеющих доступ к вашему веб-сайту.

5. Конфигурации безопасностиПри выполнении поисковой оптимизации вы столкнетесь с термином из каталога, который должен знать каждый. Это происходит, когда ваш сервер не находит индексные файлы, такие как index.php, index.html и т. д. Если он включен, эти серверы будут отображать HTML-страницы, связанные непосредственно с блогами или контентом.

Раскрытие информации сделает ваш сайт более уязвимым, поскольку он раскрывает определенные данные и информацию, которые не должны стать общедоступными. Таким образом, вы должны отключить HTTP-серверы Apache, чтобы ваши данные и информация не были общедоступны.

В WordPress используются длинные и случайные ключи безопасности. Эти ключи зашифрованы с помощью криптографических солей. Эти ключи обеспечат правильное хранение ваших данных и информации в файлах cookie. Пользователи должны использовать надежный пароль и парольные фразы для защиты своих данных при регистрации на вашем веб-сайте. Вы также можете создавать случайные ключи и использовать онлайн-инструмент генератора ключей, чтобы разработать надежный пароль для своего веб-сайта WordPress. Затем вы можете просто скопировать и вставить эти пароли, которые вы сгенерировали, и загрузить их в свои файлы wp.config.php.

7. Ограничение доступа к каталогу Еще один лучший способ предотвратить злонамеренный взлом вашего веб-сайта — защитить панель администратора с помощью паролей и HTTP-аутентификации. Это эффективная мера, которая удалит всех хакеров с вашего сайта WordPress, не позволив им получить доступ к вашим файлам администратора. Если им все же удастся найти пароли, они не смогут обойти HTTP-аутентификацию для доступа к формам входа. Он добавляет еще один уровень безопасности к вашему веб-сайту, делая его безопасным и защищенным со всех сторон.

Если им все же удастся найти пароли, они не смогут обойти HTTP-аутентификацию для доступа к формам входа. Он добавляет еще один уровень безопасности к вашему веб-сайту, делая его безопасным и защищенным со всех сторон.

Вам нужно будет активировать HTTP-аутентификацию с помощью ссылок и каталогов wp-admin и вставить соответствующие каналы кодирования в свои команды.

ЗаключениеСуществует несколько типов взломов или кибератак, которым уязвим ваш веб-сайт WordPress. Однако, если вы будете следовать советам, упомянутым выше в этой статье, вы сможете защитить свой сайт от многих распространенных хакерских атак. Кроме того, вы можете узнать больше о том, как принять надлежащие меры безопасности, чтобы предотвратить взлом ваших веб-сайтов. Кроме того, всегда обязательно создавайте автономную резервную копию для своего сайта, чтобы в случае взлома у вас все еще были все важные данные для восстановления вашего сайта.

Удаление взлома веб-сайта WordPress

Я имел дело с довольно многими случаями взлома и заражения веб-сайта WordPress, особенно в последнее время. Хотя существует практически неограниченное количество способов взлома вашего сайта, я сосредоточусь на некоторых наиболее вероятных и методах, которые я использовал для исправления 95% сайтов, которые я видел взломанными.

Хотя существует практически неограниченное количество способов взлома вашего сайта, я сосредоточусь на некоторых наиболее вероятных и методах, которые я использовал для исправления 95% сайтов, которые я видел взломанными.

Все эти методы предполагают, что у вас все еще есть доступ к панели администратора WordPress. Если нет, вы можете рассмотреть возможность восстановления сайта из резервной копии. Это может потребовать разговора с хостом в зависимости от вашей ситуации. Если вы не вносите много изменений на свой сайт, это также может быть хорошим решением, поскольку вы можете просто восстановить свой сайт до того, как он был взломан.

После того, как я определил, что есть взлом (или даже просто подозреваю), я предпринимаю следующие шаги.

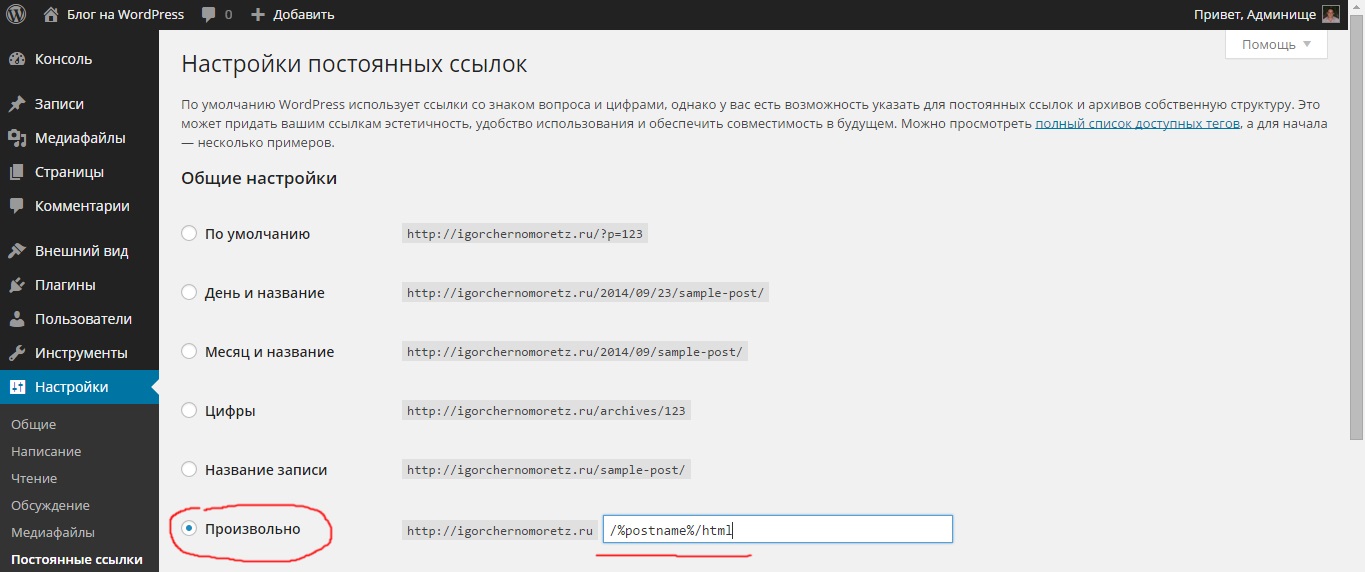

- В бэкенде перейдите к плагинам -> добавить новый и найдите «Wordfence». Нажмите «Установить сейчас» рядом с «Wordfence Security». Активируйте его, когда закончите. Если вы не можете сделать это из бэкенда, вы всегда можете загрузить плагин, извлечь файлы локально и загрузить их в каталог wp-content/plugins с помощью FTP.

- Нам нужно быстро настроить кое-что. Перейдите в Wordfence -> Параметры и прокрутите вниз до «Сканировать для включения». Убедитесь, что установлены флажки «Сканировать файлы темы по версиям репозитория на наличие изменений», «Сканировать файлы плагинов по версиям репозитория на наличие изменений» и «Сканировать основные файлы по версиям репозитория на наличие изменений». Сохранить изменения. При желании вы можете проверить файлы за пределами WordPress, если хотите быть действительно тщательным, но это часто занимает намного длиннее.

- Перейдите в Wordfence -> Сканировать и запустите сканирование Wordfence. В зависимости от ваших настроек это обычно занимает от 20 секунд до 10 или 15 минут.

- В большинстве случаев проанализируйте результаты и выполните рекомендуемые действия.

По сути, вы ищете вредоносный код. Если результаты находят файлы и говорят «этот файл содержит вредоносный код», скорее всего, вы хотите выполнить рекомендуемое действие и удалить его. Если основные файлы WordPress были изменены, исправьте их. Если есть файлы, которые не являются частью плагина или ядра, но находятся в этих папках, удалите их.

Если основные файлы WordPress были изменены, исправьте их. Если есть файлы, которые не являются частью плагина или ядра, но находятся в этих папках, удалите их.

Вам не нужно беспокоиться об уведомлениях с серьезностью «Предупреждение» (желтый восклицательный знак), особенно если это просто файл .txt, поскольку они не могут запускать сценарии. Разработчики плагинов часто изменяют этот файл, не выпуская новую версию, поэтому он вызывает это уведомление. Иногда они также вносят незначительные изменения в файлы PHP, позволяя Wordfence решить, является ли это критической проблемой, и исходить из этого. Вы также можете просмотреть, как изменился файл. Если некоторые переменные были переименованы или немного изменился код, это, вероятно, не имеет большого значения. Если есть большие строки бессмысленного текста, особенно в сочетании с декодированием base64 или функциями eval, это, вероятно, вредоносное ПО.

Часто это все, что нужно. Обновите все свои плагины и темы и продолжайте сканирование, чтобы узнать, нужно ли вам что-то еще.

Восстановить основные файлы WordPress

Это не всегда необходимо, но часто рекомендуется восстановить все основные файлы WordPress. В основном это включает удаление папок wp-includes и wp-admin, а также всех файлов в корневом каталоге, которые не нужны или являются частью WordPress, кроме wp-config.php. Вы также можете восстановить этот, но вам нужно будет сделать его резервную копию и записать имена пользователей, пароли и другую информацию, чтобы вы могли настроить новый.

- Загрузите последнюю версию WordPress.

- Разархивируйте его на свой локальный компьютер.

- Заархивируйте все в новый файл, кроме папки wp-content. Большинство операционных систем могут делать это изначально, в противном случае 7-Zip — лучшее бесплатное программное обеспечение в бизнесе.

- Загрузите этот файл в корневую папку вашего веб-сайта с помощью FTP или онлайн-менеджера файлов через cPanel вашего хостинга или аналогичный.

- Создайте резервную копию всего вашего веб-сайта.

Плагин «BackUpWordpress» отлично справляется со своей задачей, но вы также можете заархивировать все с помощью SSH или онлайн-менеджера файлов.

Плагин «BackUpWordpress» отлично справляется со своей задачей, но вы также можете заархивировать все с помощью SSH или онлайн-менеджера файлов. - Удалите папки wp-includes и wp-admin, а также все файлы, связанные с WordPress, в корневом каталоге.

- Разархивируйте загруженный вами файл со всеми основными файлами.

- Протестируйте свой сайт! Если вы удалили wp-config.php, вам будет предложено настроить новый сайт. Введите информацию о своей базе данных и т. д., и все будет хорошо.

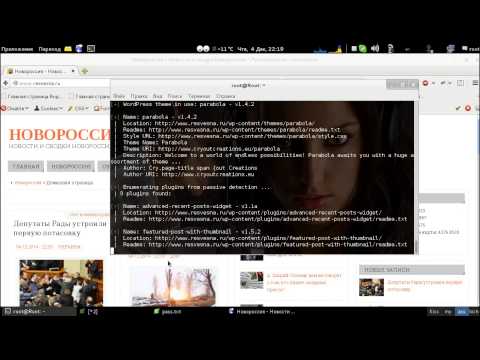

Поиск вредоносного кода с помощью SSH

Основные сведения о подключении по SSH см. в моем блоге на эту тему.

- Подключитесь к вашему серверу с помощью SSH.

- Узнайте, какой у вас корневой каталог. Команда «pwd» даст вам полный путь к вашему текущему каталогу. «ls» выведет список всех файлов и папок, в которых вы находитесь. Если вы видите папку httpdocs или public_html, вы, вероятно, захотите перейти к ней с помощью «cd httpdocs». Измените «httpdocs» на имя папки, к которой вы хотите перейти.

После того, как вы используете «ls» и увидите свою установку WordPress (wp-admin, wp-content, wp-includes и т. д.), используйте «pwd», и это даст вам полный путь к корню вашего сайта. Скопируйте это вниз.

После того, как вы используете «ls» и увидите свою установку WordPress (wp-admin, wp-content, wp-includes и т. д.), используйте «pwd», и это даст вам полный путь к корню вашего сайта. Скопируйте это вниз. - Запустите следующие сценарии по одному, заменив путь на путь к вашему сайту.

egrep -Rl 'function.*for.*strlen.*isset' /path/to/your/website egrep -Rl '\$GLOBALS.*\\x|function.*for.*strlen.*isset' /путь/к/вашему/веб-сайту egrep -Rl 'isset.*eval' /путь/к/вашему/веб-сайту

- Просмотрите содержимое всех найденных файлов. Если они содержат сценарии eval или base64, которые в основном представляют собой длинные строки символов, например:

[php]eval(‘KD819DNIKEULSDF8983NHKWED7BN3HJ1RHJK1R12JKSDLQUBYU3’)[/php]

Тогда это, скорее всего, вредоносный код. Если это все, что есть в файле, вероятно, все это следует удалить. Если есть обычный файл, остальная часть которого не вызывает подозрений, вы можете просто удалить подозрительную часть, которая, вероятно, находится прямо вверху, но может быть скрыта, спрятав ее на несколько сотен строк вправо.

Обратите внимание, что некоторые законные плагины действительно используют eval и base64, особенно плагины, связанные с транзакциями по кредитным картам и паролями. Если в одном плагине есть несколько файлов, которые делают это, и Wordfence его не улавливает, я уверен, что все в порядке. Вы всегда можете загрузить новую копию плагина и сравнить файлы, чтобы быть уверенным.

Поиск на остальной части сервера

Если у вас есть другие веб-сайты на вашем хост-сервере, вы захотите выполнить те же действия на них. Инфекции могут и легко распространяются. Если один из ваших сайтов был заражен, держу пари, что и другие тоже.

Вы можете выполнить те же действия для других сайтов. Используя поиск SSH, вы также можете просто выполнить поиск в корне всех ваших веб-сайтов одновременно, чтобы получить представление о том, насколько он распространился.

Предотвращение повторных взломов

- Обновление.

- Обновление.

- Будьте в курсе.

Вот, собственно, и все. Обновите WordPress, обновите свои плагины и обновите свои темы. Уязвимости постоянно обнаруживаются, и автоматические хакеры могут легко воспользоваться ими для взлома вашего сайта.

Также очень важно проверять ваши плагины премиум-класса, чтобы убедиться, что они обновлены. Они не всегда предупреждают вас и, как правило, являются самыми большими целями. По моему опыту, следующие плагины, скорее всего, будут скомпрометированы и наиболее важны для обновления:

Revolution Slider

Gravity Forms

Visual Composer

Итак, вперед, погуглите, какая самая последняя версия этих плагинов, и сравните ее с тем, что есть на вашем сайте.

Также убедитесь, что вы обновили ВСЕ сайты на вашем сервере. Вы в безопасности настолько, насколько ваше самое слабое звено!

Есть много других вещей, которые вы можете сделать, чтобы защитить вашу установку и сервер от взлома. И они могут быть отличным выбором, но по моему опыту, 95% взломов можно предотвратить, просто обновляя их.