Настройка Open Server

В статье рассмотрим быструю настройку веб-сервера и запуск тестового сайта на домашнем компьютере под управлением Windows 11. Обзор будем делать на самые основные настройки, которые понадобятся для запуска тестового сайта.

Первую часть по установке программной среды Open Server Panel можно посмотреть по следующей ссылке: https://amur.pro/blog/ustanovka_open_server_389/

Итак, приступаем к конфигурированию веб-сервера. Находим на рабочем столе ярлык «Open Server Panel» и запускаем его. В системном трее (углу панели задач) Windows 11 находим значок Open Server в виде красного флажка и щелкаем по нему правой кнопкой мыши, чтобы отобразить контекстное меню в котором щелкаем по пункту «Настройки», чтобы наконец-то приступить к конфигурированию.

Появится окно «Настройки [Профиль: Default]». Переходим во вкладку «Сервер». Находим пункт «IP-адрес сервера» и устанавливаем значение «Все доступные IP», эта настройка нужна, чтобы разрешить доступ внутри сети с других устройств, например для тестирования сайта на смартфоне.

Далее, в этой же вкладке находим пункт «Корневая папка для доменов», этой настройкой можно указать путь для хранения тестовых сайтов. Кликаем по кнопке с тремя точками и задаем расположение через проводник Windows 11.

Открыть расположение с проектами можно через иконку Open Server в углу панели задач, пункт в меню «Папка с проектами».

В открывшемся окне проводника с проектами создаем новую папку для нового проекта, например «site» с доменом «.loc». Можно использовать любое имя и домен.

Внутри папки «site.loc» создаем страницу входа «index.html», «index.php» и так далее.

Сайт готов.

Продолжаем и переходим ко вкладке «Модули». Здесь задаем «Движок» своего проекта, настраиваем все необходимые модули под конкретные задачи. А для простого сайта достаточно указать HTTP-сервер, PHP, БД MySQL/MariaDB и Memcached (если он используется).

Кстати, инструкция по установке «Memcached» доступна по следующей ссылке: https://amur.pro/blog/ustanovka_memcache_i_memcached_v_openserver_195/

Вкладка «Меню». Здесь можно выделить два основных пункта «Открывать веб-страницы в указанном браузере» — через кнопку с тремя точками можно задать любимый браузер для работы со своими проектами. И пункт «Открывать файлы конфигурации в указанном редакторе» — задаем редактор для файлов с расширениями «.php», «.css», «.js», «.html» и так далее.

Здесь можно выделить два основных пункта «Открывать веб-страницы в указанном браузере» — через кнопку с тремя точками можно задать любимый браузер для работы со своими проектами. И пункт «Открывать файлы конфигурации в указанном редакторе» — задаем редактор для файлов с расширениями «.php», «.css», «.js», «.html» и так далее.

Теперь для доступа к проекту со смартфона переходим ко вкладке «Алиасы» и в разделе «Исходный домен» указываем IP-адрес локального ПК, на котором установлено ПО Open Server Panel (узнать IP можно через CMD командой «ipconfig»), а в разделе «Конечный домен» указываем проект, к которому требуется доступ со смартфона, например «site.loc».

На этом конфигурация веб-сервера закончена, для сохранения всех настроек нажимаем кнопку «Сохранить».

Для запуска веб-сервера переходим в трей и в контекстном меню Open Server нажимаем на пункт «Запустить».

Появится несколько окон брандмауэра защитника ОС Windows 11, в которых разрешаем все доступы.

Если настройки сконфигурированы верно, в трее значок с красным флажком станет зеленым, это означает, что наш веб-сервер запущен и готов к работе.

В контекстном меню Open Server Panel множество интересных программных решений и сервисов, здесь можно перейти, например к БД MySQL, кликнув по пункту «PhpMyAdmin».

Откроется веб-интерфейс PhpMyAdmin для управления заданной в настройках БД.

В пункте «Мои проекты» можно получить быстрый доступ к тестовым сайтам, находящимся на локальном сервере.

Открываться они будут через браузер, заданный в настройках Open Server Panel.

Ну и наконец, локальный проект можно открыть через смартфон, указав в любом браузере в адресной строке IP-адрес локальной машины, на которой установлен Open Server.

Надеюсь статья по настройке оказалась для вас полезной. Спасибо и удачи!

Установка Joomla на OpenServer | Центр обучения Joomla

- Антон Майоров

- Основы Joomla

- Что такое OpenServer?

- Как установить OpenServer на компьютер?

- Как установить Joomla на OpenServer?

- Видеоинструкция

Из руководства вы узнаете о том, что такое png" align="top" /><p>Портативный локальный сервер для веб-разработки.</p><p><a href="/knowledge-base/basics/joomla-openserver-installation" class="btn btn-primary readmore">Подробнее</a></p>» title=»Open Server»>OpenServer, как он устанавливается на локальный компьютер, и как установить дистрибутив CMS </p><p><a href="/about-joomla" class="btn btn-primary readmore">Подробнее</a></p>» title=»Joomla»>Joomla на Open Server.

Что такое OpenServer?

Open Server — альтернатива популярному эмулятору веб-сервера на локальном компьютере, известному под названием Denwer. С учетом того, что последняя версия Денвера под номером 3 является морально устаревшей из-за отсутствия новых версий PHP, </p>» title=»MySQL»>MySQL и Apache, на которых функционируют современные динамические сайты, OpenServer является лучшим локальным сервером для создания и тестирования сайтов на CMS Joomla.

Как установить OpenServer на компьютер?

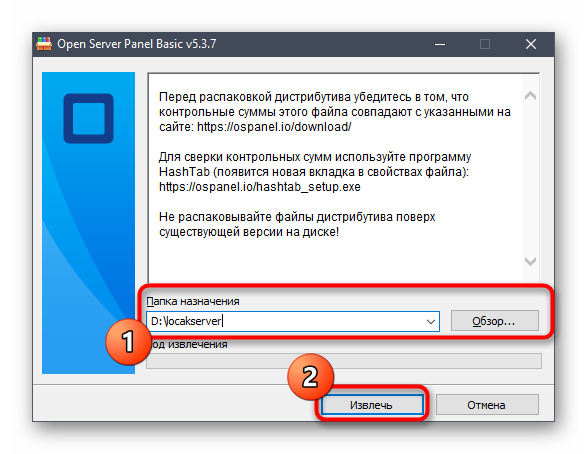

- Скачайте последнюю версию Open Server с официального сайта.

- Запустите скачанный инсталлятор (EXE-файл).

- В приветственном окне нажмите Далее.

- Отметьте Я принимаю условия соглашения и нажмите Далее.

- Ознакомьтесь с рекомендациями по установке и нажмите Далее.

- Выберите папку для установки и нажмите Далее.

- Если не знаете, какие компоненты требуются, то оставьте отмеченными следующие компоненты для установки:

- Панель управления

- Apache для PHP 7.

2-7.4

2-7.4 - Apache для PHP 8.0-8.1

- PHP от 7.1 и выше

- MySQL 5.6

- phpMyAdmin

- Обязательные компоненты Microsoft

- Выберите папку в меню Пуск (если не требуется, то отметьте Не создавать в меню «Пуск») и нажмите Далее.

- Оставьте отмеченными все дополнительные задачи.

Можете отметить Оптимизировать настройки Windows для работы с SSD, если вы устанавливаете Open Server на SSD. - В следующем окне Всё готово к установке проверьте правильность данных и нажмите Далее.

- Для завершения установки выберите Да, перезагрузить сейчас и нажмите Завершить.

- После перезагрузки в папке с Open Server найдите и запустите файл

Open Server Panel.exe, либо кликните по иконке на рабочем столе (если она была создана).

В системном трее появится иконка в виде красного флажка.

Теперь для запуска, остановки и перезагрузки локального сервера, а также для изменения его конфигурации используйте контекстное меню, доступное при клике по иконке в трее.

Ознакомиться с системными требованиями для Joomla можно здесь.

Как установить Joomla на OpenServer?

Корневые папки сайтов (локальные домены) располагаются по адресу [OpenServer]/domains/.

- Скачайте последнюю версию Joomla на локальный компьютер.

Скачать можно здесь. - В директории

[OpenServer]/domains/создайте папку с условным названием домена.

По этому названию (например:http://joomla) в браузере будет открываться локальный сайт. - Распакуйте архив с дистрибутивом Joomla в созданную папку.

- Кликните по иконке OpenServer’a в трее и в контекстном меню выберите Запустить (если сервер не был запущен) или Перезапустить (если сервер работал)

После этого локальный сайт на Joomla будет доступен в браузере по URL-адресу, соответствующему названию корневой папки для этого сайта. - Далее следует продолжить установку Joomla в окне браузера.

Видеоинструкция

Упоминаемые термины:

Joomla, PHP, CMS, phpMyAdmin, MySQL, Open Server, Apache

Руководства, Установка, Joomla 3, Joomla 4

Сервер OpenSSH | Убунту

Введение

OpenSSH — это мощный набор инструментов для удаленного управления и передачи данных между сетевыми компьютерами. Вы также узнаете о некоторых параметрах конфигурации, возможных с серверным приложением OpenSSH, и о том, как изменить их в вашей системе Ubuntu.

OpenSSH — это свободно доступная версия семейства инструментов протокола Secure Shell (SSH) для удаленного управления или передачи файлов между компьютерами. Традиционные инструменты, используемые для выполнения этих функций, такие как telnet или rcp, небезопасны и при использовании передают пароль пользователя в открытом виде. OpenSSH предоставляет демон сервера и клиентские инструменты для обеспечения безопасного, зашифрованного удаленного управления и операций передачи файлов, эффективно заменяя устаревшие инструменты.

Серверный компонент OpenSSH, sshd, постоянно прослушивает клиентские подключения от любых клиентских инструментов. Когда возникает запрос на подключение, sshd устанавливает правильное подключение в зависимости от типа подключения клиентского инструмента. Например, если удаленный компьютер подключается к клиентскому приложению ssh, сервер OpenSSH устанавливает сеанс удаленного управления после аутентификации. Если удаленный пользователь подключается к серверу OpenSSH с помощью scp, демон сервера OpenSSH инициирует безопасное копирование файлов между сервером и клиентом после аутентификации.

Установка

Установка клиентских и серверных приложений OpenSSH проста. Чтобы установить клиентские приложения OpenSSH в вашей системе Ubuntu, используйте эту команду в терминале:

sudo apt установить openssh-клиент

Чтобы установить серверное приложение OpenSSH и связанные файлы поддержки, используйте эту команду в командной строке терминала:

sudo apt установить openssh-сервер

Конфигурация

Вы можете настроить поведение по умолчанию серверного приложения OpenSSH, sshd, отредактировав файл /etc/ssh/sshd_config . Для получения информации о директивах конфигурации, используемых в этом файле, вы можете просмотреть соответствующую страницу руководства с помощью следующей команды, введенной в командной строке терминала:

человек sshd_config

В файле конфигурации sshd есть много директив, управляющих такими вещами, как настройки связи и режимы аутентификации. Ниже приведены примеры директив конфигурации, которые можно изменить, отредактировав файл /etc/ssh/sshd_config .

Ниже приведены примеры директив конфигурации, которые можно изменить, отредактировав файл /etc/ssh/sshd_config .

Наконечник

Перед редактированием файла конфигурации вы должны сделать копию исходного файла и защитить ее от записи, чтобы исходные настройки были у вас в качестве эталона и могли использоваться повторно при необходимости.

Скопируйте файл

/etc/ssh/sshd_configи защитите его от записи с помощью следующих команд, выдаваемых в терминале:sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.original sudo chmod a-w /etc/ssh/sshd_config.original

Кроме того, поскольку потеря ssh-сервера может означать потерю доступа к серверу, проверьте конфигурацию после ее изменения и перед перезапуском сервера:

судо sshd -t -f /etc/ssh/sshd_config

Ниже приведен пример директивы конфигурации, которую вы можете изменить:

- Чтобы ваш сервер OpenSSH отображал содержимое файла

net

net /etc/ssh/sshd_configфайл:

Баннер /etc/issue.net

После внесения изменений в файл /etc/ssh/sshd_config сохраните файл и перезапустите серверное приложение sshd, чтобы изменения вступили в силу, используя следующую команду в командной строке терминала:

sudo systemctl перезапустить sshd.service

Предупреждение Доступно множество других директив конфигурации для sshd, позволяющих изменить поведение серверного приложения в соответствии с вашими потребностями. Однако имейте в виду, что если ваш единственный метод доступа к серверу — ssh, и вы допустили ошибку при настройке sshd через

/etc/ssh/sshd_config, вы можете обнаружить, что ваш доступ к серверу заблокирован после его перезапуска. Кроме того, если указана неправильная директива конфигурации, сервер sshd может отказаться запускаться, поэтому будьте особенно осторожны при редактировании этого файла на удаленном сервере.

SSH-ключи

SSH разрешает аутентификацию между двумя хостами без необходимости ввода пароля. Аутентификация по ключу SSH использует закрытый ключ и открытый ключ .

Чтобы сгенерировать ключи, введите в терминале:

ssh-keygen -t rsa

Ключи будут сгенерированы с использованием алгоритма RSA . На момент написания этой статьи сгенерированные ключи будут иметь длину 3072 бита. Вы можете изменить количество битов, используя опцию -b . Например, чтобы сгенерировать ключи с 4096 битами, вы можете сделать:

ssh-keygen -t rsa -b 4096

Во время процесса вам будет предложено ввести пароль. Просто нажмите

По умолчанию 9Открытый ключ 0051 сохраняется в файле ~/.ssh/id_rsa.pub , а ~/.ssh/id_rsa — это закрытый ключ . Теперь скопируйте файл id_rsa.pub на удаленный хост и добавьте его к ~/., введя: ssh/authorized_keys

ssh/authorized_keys

ssh-copy-id имя_пользователя@remotehost

Наконец, еще раз проверьте права доступа к файлу author_keys , только аутентифицированный пользователь должен иметь права на чтение и запись. Если разрешения неверны, измените их на:

chmod 600 .ssh/authorized_keys

Теперь вы сможете подключаться к хосту по SSH без запроса пароля.

Импорт ключей с открытых серверов ключей

В наши дни многие пользователи уже зарегистрировали ssh-ключи в таких сервисах, как панель запуска или github. Их можно легко импортировать с помощью:

ssh-import-id <имя пользователя на удаленной службе>

Префикс lp: подразумевается и означает получение из панели запуска, альтернатива gh: вместо этого сделает выборку инструмента из github.

Двухфакторная аутентификация с U2F/FIDO

В OpenSSH 8.2 добавлена поддержка устройств аппаратной аутентификации U2F/FIDO.

Очень прост в использовании и настройке. Единственный дополнительный шаг — создать новую пару ключей, которую можно использовать с аппаратным устройством. Для этого можно использовать два типа ключей: ecdsa-sk и ed25519-sk . У первого более широкая аппаратная поддержка, а второму может потребоваться более новое устройство.

После создания пары ключей ее можно использовать так же, как вы обычно используете любой другой тип ключа в openssh. Единственное требование состоит в том, что для использования закрытого ключа устройство U2F должно присутствовать на хосте.

Например, подключите устройство U2F и сгенерируйте пару ключей для использования с ним:

$ ssh-keygen -t ecdsa-ск Создание пары открытый/закрытый ключ ecdsa-sk.Возможно, вам придется коснуться вашего аутентификатора, чтобы авторизовать генерацию ключа. <-- сенсорное устройство Введите файл для сохранения ключа (/home/ubuntu/.ssh/id_ecdsa_sk): Введите кодовую фразу (пусто, если нет парольной фразы): Введите тот же пароль еще раз: Ваша идентификация сохранена в /home/ubuntu/.ssh/id_ecdsa_sk Ваш открытый ключ сохранен в /home/ubuntu/.ssh/id_ecdsa_sk.pub. Ключевой отпечаток пальца: SHA256: V9PQ1MqaU8FODXdHqDiH9Mxb8XK3o5aVYDQLVl9IFRo ubuntu@focal

Теперь просто перенесите публичную часть на сервер по адресу ~/.ssh/authorized_keys и все готово:

$ ssh -i .ssh/id_ecdsa_sk [email protected] Подтвердите присутствие пользователя для ключа ECDSA-SK SHA256:V9PQ1MqaU8FODXdHqDiH9Mxb8XK3o5aVYDQLVl9IFRo <-- touch device Добро пожаловать в Ubuntu Focal Fossa (GNU/Linux 5.4.0-21-универсальный x86_64) (...) [email protected]:~$

Резидентные ключи FIDO2

Закрытые ключи FIDO2 состоят из двух частей: части «дескриптора ключа», хранящейся в файле закрытого ключа на диске, и ключа для каждого устройства, уникального для каждого токена FIDO2, который нельзя экспортировать из аппаратного обеспечения токена.

Для токенов, которые необходимо перемещать между компьютерами, может быть обременительно сначала перемещать файл закрытого ключа. Чтобы избежать этого, токены, реализующие более новый стандарт FIDO2, поддерживают резидентных ключей , где можно получить часть дескриптора ключа с аппаратного обеспечения.

Использование резидентных ключей увеличивает вероятность того, что злоумышленник сможет использовать украденное токен-устройство. По этой причине токены обычно требуют проверки подлинности с помощью PIN-кода, прежде чем разрешить загрузку ключей, и пользователи должны установить PIN-код на своих токенах, прежде чем создавать какие-либо резидентные ключи. Это делается с помощью программного обеспечения для управления аппаратными токенами.

OpenSSH позволяет генерировать резидентные ключи с использованием флага ssh-keygen -O резидентного во время генерации ключа:

$ ssh-keygen -t ecdsa-sk -O резидентный -O приложение=ssh:mykeyname Создание пары открытый/закрытый ключ ecdsa-sk.Возможно, вам придется коснуться вашего аутентификатора, чтобы авторизовать генерацию ключа. Введите PIN-код для аутентификатора: Введите файл для сохранения ключа (/home/ubuntu/.ssh/id_ecdsa_sk): mytoken Введите кодовую фразу (пусто, если нет парольной фразы): Введите тот же пароль еще раз: Ваша идентификация сохранена в mytoken (...)

Как обычно, будет создана пара открытого/закрытого ключа, но позже можно будет извлечь часть закрытого ключа (дескриптор ключа) из токена. Это делается запуском:

$ ssh-keygen -K Введите PIN-код для аутентификатора: Возможно, вам придется коснуться вашего аутентификатора, чтобы авторизовать загрузку ключа. Введите кодовую фразу (пусто, если нет парольной фразы): Введите тот же пароль еще раз: Ключ ECDSA-SK ssh:mytoken сохранен в id_ecdsa_sk_rk_mytoken

Будет использоваться часть после ssh: из параметра приложения из предыдущего как часть имен файлов ключей:

$ l id_ecdsa_sk_rk_mytoken* -rw------- 1 ubuntu ubuntu 598 из 4 18:49 id_ecdsa_sk_rk_mytoken -rw-r--r-- 1 ubuntu ubuntu 228 из 4 18:49 id_ecdsa_sk_rk_mytoken.pub

Если вы установили парольную фразу при извлечении ключей из аппаратного токена, а затем используете эти ключи, вам будет предложено ввести парольную фразу и PIN-код аппаратного ключа, и вам также придется прикоснуться к токену:

$ ssh -i ./id_ecdsa_sk_rk_mytoken [email protected] Введите кодовую фразу для ключа './id_ecdsa_sk_rk_mytoken': Подтвердите присутствие пользователя для ключа ECDSA-SK SHA256:t+l26IgTXeURY6e36wtrq7wVYJtDVZrO+iuobs1CvVQ Присутствие пользователя подтверждено (...)

Также можно загрузить и добавить резидентные ключи непосредственно в ssh-agent, запустив

$ ssh-добавить -K

В этом случае файл не записывается, и открытый ключ можно распечатать, запустив ssh-add -L .

ПРИМЕЧАНИЕ

Если вы использовали параметр-O verify-requiredпри создании ключей или если этот параметр установлен на сервере SSH через/etc/ssh/sshd_config'sPubkeyAuthOptions verify-required, тогда использование агента, который в настоящее время находится в Ubuntu 22.04 LTS, не будет работать.

Двухфакторная аутентификация с TOTP/HOTP

Для лучшей безопасности двухфакторной аутентификации (2FA) мы рекомендуем использовать устройства аппаратной аутентификации, поддерживающие U2F/FIDO. Подробности смотрите в предыдущем разделе. Однако, если это невозможно или нецелесообразно реализовать в вашем случае, двухфакторная аутентификация на основе TOTP/HOTP является улучшением по сравнению с отсутствием двух факторов. Распространены приложения для смартфонов, поддерживающие этот тип 2FA, например Google Authenticator.

Фон

Представленная здесь конфигурация делает аутентификацию с открытым ключом первым фактором, код TOTP/HOTP — вторым фактором и делает аутентификацию по паролю недоступной. Помимо обычных шагов настройки, необходимых для аутентификации с открытым ключом, вся конфигурация и настройка выполняются на сервере. Никаких изменений на стороне клиента не требуется; подсказка 2FA появляется вместо подсказки пароля.

Поддерживаются два метода: HOTP и TOTP. Как правило, TOTP предпочтительнее, если устройство 2FA поддерживает его.

HOTP основан на последовательности, предсказуемой только теми, у кого есть секрет. Пользователь должен выполнить действие, чтобы клиент сгенерировал следующий код в последовательности, и этот ответ был отправлен на сервер. Сервер также генерирует следующий код, и если он совпадает с кодом, предоставленным пользователем, то пользователь подтверждает серверу, что он делится секретом. Недостатком этого подхода является то, что если пользователь генерирует код без сопровождения сервера, например, в случае опечатки, то генераторы последовательности могут «рассинхронизироваться». Серверы компенсируют это, допуская пробел в последовательности и считая несколько последующих кодов также действительными; если используется этот механизм, то сервер «пропускает вперед» для синхронизации с резервной копией. Но чтобы оставаться в безопасности, это может зайти только до тех пор, пока сервер не откажет. Когда HOTP выходит из синхронизации таким образом, его необходимо сбросить с помощью какого-либо внештатного метода, такого как аутентификация с использованием второго резервного ключа, чтобы сбросить секрет для первого.

Когда HOTP выходит из синхронизации таким образом, его необходимо сбросить с помощью какого-либо внештатного метода, такого как аутентификация с использованием второго резервного ключа, чтобы сбросить секрет для первого.

TOTP позволяет избежать этого недостатка HOTP, используя текущую дату и время, не зависящие от часового пояса, для определения соответствующей позиции в последовательности. Однако это приводит к дополнительным требованиям и другому режиму отказа. Оба устройства должны иметь возможность определять время, что нецелесообразно, например, для токена USB 2FA без батареи. И сервер, и клиент должны согласовать правильное время. Если их часы сдвинуты, то они будут расходиться во мнениях относительно своего текущего положения в последовательности. Серверы компенсируют перекос часов, позволяя нескольким кодам с обеих сторон также быть действительными. Но, как и HOTP, они могут зайти так далеко, пока сервер не откажет. Одним из преимуществ TOTP по сравнению с HOTP является то, что исправление этого условия включает обеспечение правильности часов на обоих концах; внеполосная аутентификация для сброса секретов неудачливых пользователей не требуется. Например, при использовании современного приложения для смартфона требование поддерживать правильность часов обычно не является проблемой, поскольку по умолчанию это обычно выполняется автоматически на обоих концах.

Например, при использовании современного приложения для смартфона требование поддерживать правильность часов обычно не является проблемой, поскольку по умолчанию это обычно выполняется автоматически на обоих концах.

Примечание

Не рекомендуется настраивать U2F/FIDO одновременно с TOTP/HOTP. Эта комбинация не тестировалась, и при использовании представленной здесь конфигурации TOTP/HOTP станет обязательным для всех, независимо от того, используют ли они также U2F/FIDO.

Установить программное обеспечение

В командной строке терминала установите модуль google-authenticator PAM:

sudo подходящее обновление sudo apt установить libpam-google-authenticator

Примечание

Пакет

libpam-google-authenticatorнаходится в компоненте архива юниверса Ubuntu, который получает только максимальную поддержку сообщества.

Настройка пользователей

Поскольку аутентификация с открытым ключом с TOTP/HOTP 2FA должна быть настроена как обязательная для пользователей, каждый пользователь, который хочет продолжать использовать ssh, должен сначала настроить аутентификацию с открытым ключом, а затем настроить свои ключи 2FA, запустив инструмент настройки пользователя. Если это не будет сделано в первую очередь, пользователи не смогут сделать это позже через ssh, поскольку в этот момент у них не будет аутентификации с открытым ключом и/или 2FA, настроенной для аутентификации.

Если это не будет сделано в первую очередь, пользователи не смогут сделать это позже через ssh, поскольку в этот момент у них не будет аутентификации с открытым ключом и/или 2FA, настроенной для аутентификации.

Настройка аутентификации пользователей на основе ключей

Чтобы настроить аутентификацию на основе ключей, см. «Ключи SSH» выше. Как только это будет сделано, его можно протестировать независимо от последующей конфигурации 2FA. На этом этапе аутентификация пользователя должна работать только с ключами, требуя ввода парольной фразы закрытого ключа, только если она была настроена. При правильной настройке у пользователя не должен запрашиваться пароль.

Настройка секретов TOTP/HOTP 2FA пользователей

Каждому пользователю необходимо запустить инструмент настройки для настройки двухфакторной аутентификации. Это задаст несколько вопросов, сгенерирует ключ и отобразит QR-код, чтобы пользователь мог импортировать секрет в свое приложение для смартфона, такое как приложение Google Authenticator на Android. Инструмент создает файл

Инструмент создает файл ~/.google-authenticator , который содержит общий секрет, аварийные пароли и конфигурацию для каждого пользователя.

Как пользователь, которому требуется настроить двухфакторную аутентификацию, из командной строки терминала выполните следующую команду:

Google-аутентификатор

Следуйте инструкциям, отсканировав QR-код в приложение 2FA, как указано.

Важно предусмотреть возможность потери или повреждения устройства 2FA. Будет ли это заблокировать пользователя из его учетной записи? В целях смягчения последствий каждому пользователю стоит рассмотреть возможность выполнения одного или нескольких из следующих действий:

- Используйте средство резервного копирования или облачной синхронизации устройства 2FA, если оно имеется.

- Запишите резервные коды, напечатанные программой установки.

- Сфотографируйте QR-код.

- (только TOTP) Сканируйте QR-код на нескольких устройствах 2FA.

Это работает только для TOTP, поскольку несколько устройств HOTP 2FA не смогут синхронизироваться.

Это работает только для TOTP, поскольку несколько устройств HOTP 2FA не смогут синхронизироваться. - Убедитесь, что у пользователя есть другой путь аутентификации, чтобы при необходимости можно было повторно запустить инструмент настройки.

Конечно, любой из этих шагов по резервному копированию также сводит на нет все преимущества двухфакторной аутентификации, если кто-то еще получит доступ к резервной копии, поэтому шаги, предпринимаемые для защиты любой резервной копии, следует тщательно обдумывать.

Настройка ssh-сервера

После настройки всех пользователей настройте сам sshd, отредактировав /etc/ssh/sshd_config . В зависимости от вашей установки некоторые из этих параметров могут быть уже настроены, но не обязательно со значениями, необходимыми для этой конфигурации. Проверьте и скорректируйте существующие вхождения этих директив конфигурации или добавьте новые при необходимости:

KbdInteractiveAuthentication да ПарольАутентификация нет Методы аутентификации с открытым ключом, интерактивной клавиатурой

Примечание

В Ubuntu 20.

04 «Focal Fossa» и более ранних версиях используйте

ChallengeResponseAuthentication yesвместоKbdInteractiveAUthentication yes.

Перезапустите службу ssh , чтобы принять изменения конфигурации:

sudo systemctl попробуйте перезагрузить или перезапустить ssh

Отредактируйте /etc/pam.d/sshd и замените строку:

@include общая аутентификация

с:

требуется авторизация pam_google_authenticator.so

Изменения в конфигурации PAM вступают в силу немедленно, и отдельная команда перезагрузки не требуется.

Войти с помощью 2FA

Теперь, когда вы входите в систему с использованием ssh, в дополнение к обычной аутентификации с открытым ключом вам будет предложено ввести код TOTP или HOTP:

$ ssh jammy.сервер Введите кодовую фразу для ключа id_rsa: ([email protected]) Код подтверждения: Добро пожаловать в Ubuntu Jammy Jellyfish... (...) [email protected]:~$

Особые случаи

В Ubuntu следующие параметры по умолчанию указаны в /etc/ssh/sshd_config , но если вы их переопределили, обратите внимание, что они необходимы для правильной работы этой конфигурации и должны быть восстановлены следующим образом:

UsePAM да PubkeyAuthentication да

Не забудьте запустить sudo systemctl try-reload-or-restart ssh , чтобы любые изменения, внесенные в конфигурацию sshd, вступили в силу.

Ссылки

Ubuntu Wiki SSH-страница.

Веб-сайт OpenSSH

Примечания к выпуску OpenSSH 8.2

Расширенная вики-страница OpenSSH

Документация Yubikey по использованию OpenSSH FIDO/FIDO2

Википедия на TOTP

Википедия на HOTP

Как установить curl в openserver 5.0.7?

Еще 10 обсуждений, которые могут вас заинтересовать

1.

ШОС

ШОСПривет всем Кто-нибудь может помочь с установкой Openserver 6 на сервер Supermicro? Я знаком с установкой OS5, но это мой первый раз с v6. ПК оснащен материнской платой Supermicro X8DTL-I Dual Xeon и 2 процессорами Xeon E5620, оперативной памятью 16 Гб, LSI MegaRaid SAS8708 8 портов... (11 ответов)

Обсуждение начато: millosman

2. SCO

привет Как установить iperf на SCO OpenServer 5.0.7? (0 ответов)

Обсуждение начато: ccc

3. SCO

Привет, Я устанавливаю sco openserver 5 (OpenServer-5.0.7Hw-10Jun05_1800.iso) на сервер vmware 1.0.4. Установка прошла нормально, но при загрузке x-сервера я просто могу войти в систему, мышь не двигается, и большинство клавиатур не отвечает. Я выбираю мышь usb + французскую клавиатуру при установке, должен ли я... (1 ответ)

Обсуждение начато: sup69

4. SCO

Может ли кто-нибудь помочь мне установить foxpro 2. 5 для unix openserver 6.0.0. Недавно я обновил свой сервер с 5.0.7 до 6.0.0. чтобы заставить работать USB-ленту, но не могу установить или запустить foxpro 2.5, все программы работают на ней, нужна помощь. спасибо или если у кого была проверенная версия foxpro на openserver 6.0.0.... (3 ответа)

5 для unix openserver 6.0.0. Недавно я обновил свой сервер с 5.0.7 до 6.0.0. чтобы заставить работать USB-ленту, но не могу установить или запустить foxpro 2.5, все программы работают на ней, нужна помощь. спасибо или если у кого была проверенная версия foxpro на openserver 6.0.0.... (3 ответа)

Обсуждение начато: jactroo

5. SCO

Привет Я пытаюсь установить сетевой драйвер FastNic 10/100 PCI Ethernet в разъем PCI# 3 материнской платы GA-SIML Rev 1.0 на жестком диске объемом 1 ГБ. Я следую инструкциям на компакт-диске, и когда я добавляю сетевой адаптер с помощью netconfig, не знаю, что такое следующий вопрос: ШИНА PCI # DEVICE#... (3 ответа)

Обсуждение начато: TinhNhi

6. SCO

привет Как установить SCO Openserver 5.0.7 в качестве пробной версии или как получить номер пробной лицензии? (0 ответов)

Обсуждение начато: ccc

7. SCO

У меня возникли проблемы с установкой Openserver 6. 0 на более новые серверы, такие как большинство новых серверов Dell Poweredge (например, R210, T310 и т. д.), где USB-клавиатура не будет работать в процессе установки. Я могу поставить в систему уже установленный диск из совместимой системы, и... (2 ответа)

0 на более новые серверы, такие как большинство новых серверов Dell Poweredge (например, R210, T310 и т. д.), где USB-клавиатура не будет работать в процессе установки. Я могу поставить в систему уже установленный диск из совместимой системы, и... (2 ответа)

Обсуждение начато: MrN2itiv

8. SCO

Аппаратное обеспечение: IBM X3650 7979-I01 Эта машина не имеет дискеты. Как загрузить драйвер HBA при установке openserver 6? (5 ответов)

Обсуждение начато: sdccf

9. UNIX для чайников Вопросы и ответы

Меня только что назначили ответственным за настройку Apache в нашем офисе SCO коробка. Я искал в Интернете, но не нашел никаких деталей, которые я могу сделать Чувство. Я не знаком с Unix и буду признателен за любую помощь членов форум должен предложить. (1 ответ)

Обсуждение начато: cstovall

10. Файловые системы, диски и память

Привет всем,

Я пытаюсь установить SCO openserver 5 на 2,5-гигабайтный жесткий диск, попробовал fdisk и низкоуровневое форматирование диска.