Настройка Fail2ban для защиты SSH

Fail2ban — простой в использовании локальный сервис, который отслеживает log–файлы запущенных программ, и на основании различных условий блокирует по IP найденных нарушителей.

Программа умеет бороться с различными атаками на все популярные *NIX–сервисы, такие как Apache, Nginx, ProFTPD, vsftpd, Exim, Postfix, named, и т.д.

Но в первую очередь Fail2ban известен благодаря готовности «из коробки» к защите SSH–сервера от атак типа «bruteforce», то есть к защите SSH от перебора паролей.

Установка Fail2ban

Готовые пакеты Fail2ban можно найти в официальных репозиториях всех популярных Linux дистрибутивов.

Установка Fail2ban на Debian/Ubuntu:

apt-get install fail2ban

Установка Fail2ban на CentOS/Fedora/RHEL:

yum install fail2ban

Конфигурация Fail2ban

На данном этапе Fail2ban уже готов к работе, базовая защита SSH сервера от перебора паролей будет включена по умолчанию. Но лучше всё-же внести некоторые изменения следуя рекомендациям ниже.

У программы два основных файла конфигурации:

/etc/fail2ban/fail2ban.conf— отвечает за настройки запуска процесса Fail2ban./etc/fail2ban/jail.conf— содержит настройки защиты конкретных сервисов, в том числе sshd.

Файл jail.conf поделён на секции, так называемые «изоляторы» (jails), каждая секция отвечает за определённый сервис и тип атаки:

[DEFAULT] ignoreip = 127.0.0.1/8 bantime = 600 maxretry = 3 banaction = iptables-multiport [ssh] enabled = true port = ssh filter = sshd logpath = /var/log/auth.log maxretry = 6

Параметры из секции [DEFAULT] применяются ко всем остальным секциям, если не будут переопределены.

Секция [ssh] отвечает за защиту SSH от повторяющихся неудачных попыток авторизации на SSH–сервере, проще говоря, «brute–force».

Подробнее по каждому из основных параметров файла jail. conf:

conf:

ignoreip — IP–адреса, которые не должны быть заблокированы. Можно задать список IP-адресов разделённых пробелами, маску подсети, или имя DNS–сервера.

bantime — время бана в секундах, по истечении которого IP–адрес удаляется из списка заблокированных.

maxretry — количество подозрительных совпадений, после которых применяется правило. В контексте

enabled — значение

trueуказывает что данный jail активен,falseвыключает действие изолятора.port — указывает на каком порту или портах запущен целевой сервис. Стандартный порт SSH–сервера —

22, или его буквенное наименование —ssh.filter — имя фильтра с регулярными выражениями, по которым идёт поиск «подозрительных совпадений» в журналах сервиса.

sshdсоответствует файл/etc/fail2ban/filter.d/sshd.conf.logpath — путь к файлу журнала, который программа Fail2ban будет обрабатывать с помощью заданного ранее фильтра. Вся история удачных и неудачных входов в систему, в том числе и по SSH, по умолчанию записывается в log–файл

/var/log/auth.log.

Рекомендации по настройке Fail2ban

Не рекомендуется оставлять параметр ignoreip со значением по умолчанию 127.0.0.1/8, это создаёт очевидную угрозу в многопользовательских системах — если злоумышленник получил доступ хотя–бы к одному shell–аккаунту, то он имеет возможность беспрепятственно запустить bruteforce–программу для атаки на root или других пользователей прямо с этого–же сервера.

Новая опция findtime — определяет длительность интервала в секундах, за которое событие должно повториться определённое количество раз, после чего санкции вступят в силу. Если специально не определить этот параметр, то будет установлено значение по умолчанию равное 600 (10 минут). Проблема в том, что ботнеты, участвующие в «медленном брутфорсе», умеют обманывать стандартное значение. Иначе говоря, при

Если специально не определить этот параметр, то будет установлено значение по умолчанию равное 600 (10 минут). Проблема в том, что ботнеты, участвующие в «медленном брутфорсе», умеют обманывать стандартное значение. Иначе говоря, при

Прежде чем вносить изменения следуя рекомендациям, отметим, что не стоит редактировать основной файл настроек jail.conf, для этого предусмотрены файлы с расширением *.local, которые автоматически подключаются и имеют высший приоритет.

nano /etc/fail2ban/jail.local

[DEFAULT] ## Постоянный IP-адрес. ## Если не переопределить ignoreip здесь, ## то стоит закомментировать этот параметр в jail.conf. ignoreip = 57.66.158.131 [ssh] ## если в течении 1 часа: findtime = 3600 ## произведено 6 неудачных попыток логина: maxretry = 6 ## то банить IP на 24 часа: bantime = 86400

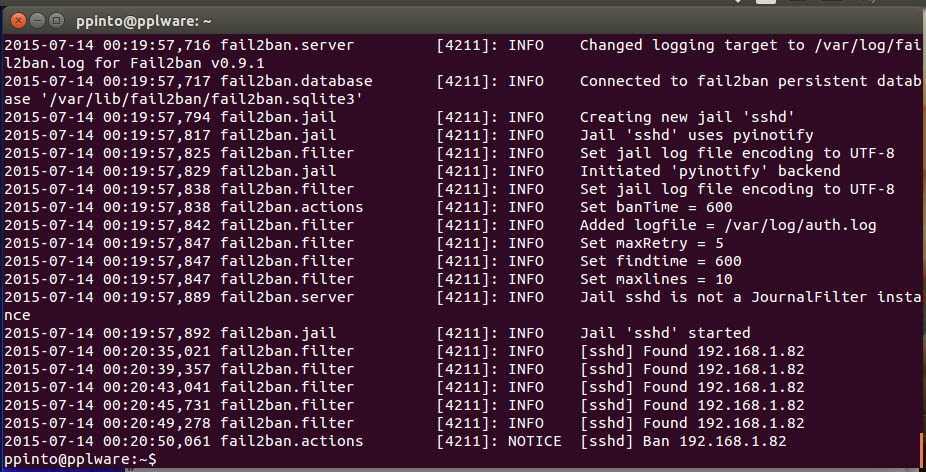

Осталось перезапустить Fail2ban:

service fail2ban restart

* Restarting authentication failure monitor fail2ban [ OK ]

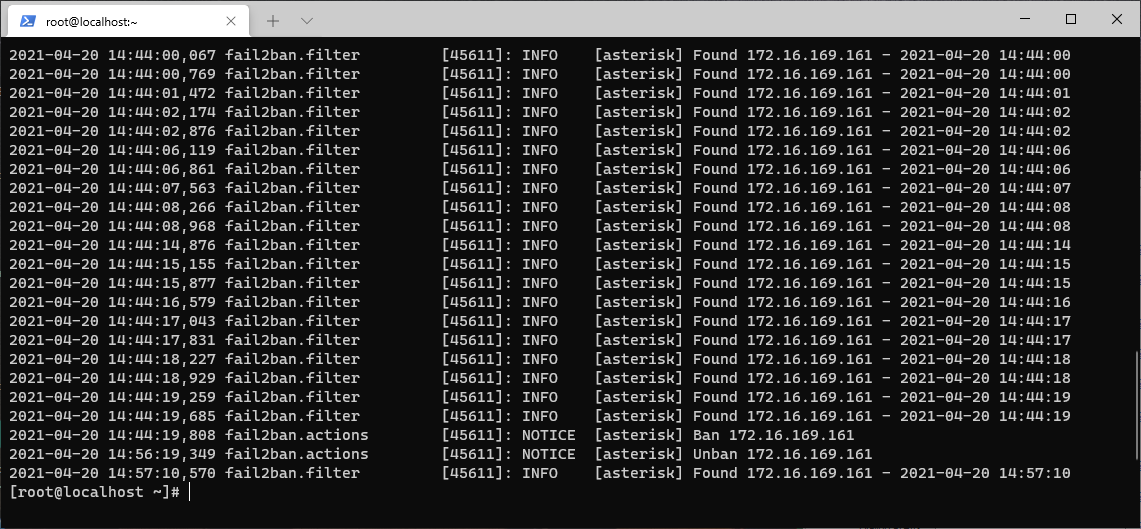

tail /var/log/fail2ban.log

2013-01-20 22:00:35,911 fail2ban.jail : INFO Jail 'ssh' stopped 2013-01-20 22:00:35,916 fail2ban.server : INFO Exiting Fail2ban 2013-01-20 22:00:36,257 fail2ban.server : INFO Changed logging target to /var/log/fail2ban.log for Fail2ban v0.8.6 2013-01-20 22:00:36,258 fail2ban.jail : INFO Creating new jail 'ssh' 2013-01-20 22:00:36,259 fail2ban.jail : INFO Jail 'ssh' uses poller 2013-01-20 22:00:36,271 fail2ban.filter : INFO Added logfile = /var/log/auth.log 2013-01-20 22:00:36,271 fail2ban.filter : INFO Set maxRetry = 6 2013-01-20 22:00:36,272 fail2ban.filter : INFO Set findtime = 3600 2013-01-20 22:00:36,272 fail2ban.actions: INFO Set banTime = 86400 2013-01-20 22:00:36,298 fail2ban.jail : INFO Jail 'ssh' started

Заключение

В статье затронуты только базовые возможности Fail2Ban, применимые для защиты SSH на типовом Linux–сервере. Более подробную документацию по программе вы можете найти в официальной Wiki на авторском веб–сайте.

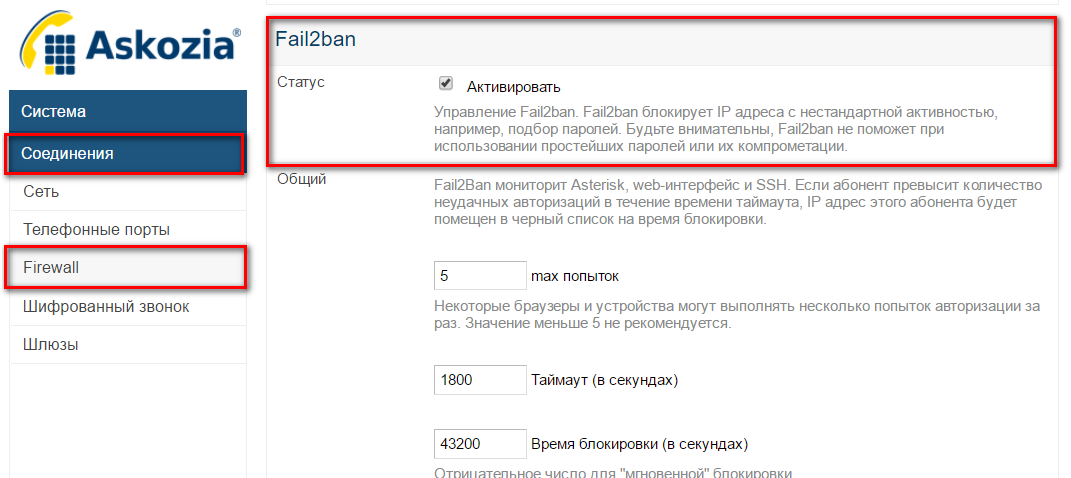

Защита от подбора паролей Fail2Ban

С каждым годом эффективность взлома информационных систем простым перебором паролей увеличивается благодаря росту вычислительных мощностей. И единственный способ обезопасить себя от этого — это использовать надёжный длинный пароль (не менее 16 знаков с символами) и использовать программы для блокировки запросов по ip, к примеру, Fail2Ban. Программа Fail2Ban блокирует доступ к порту сервера с тех ip адресов, с которых был несколько раз авторизация закончилась неудачно. К примеру, доступ к SSH порту может быть заблокирован по ip тем, кто несколько раз ввёл неверный пароль.

Самый надёжный способ защиты от взлома SSH — это ограничение доступа к 22 порту сервера по ip адресу. Но для этого у вас должен быть статичный внешний (белый) ip адрес. Подобную блокировку можно сделать с помощью iptables.

Но если нужно обезопасить сервер, к которому подключается большое количество пользователей, то выдача разрешений на доступ по ip будет довольно трудоёмким занятием. В таком случае и нужен Fail2Ban.

В таком случае и нужен Fail2Ban.

Установка Fail2Ban

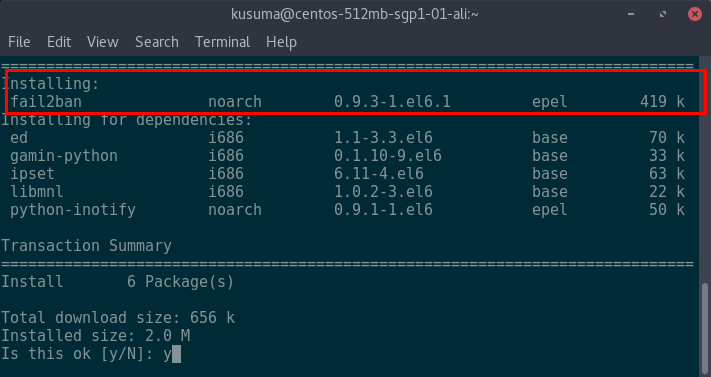

Для её установки Fail2Ban на CentOS (7-ой версии) необходимо выполнить команду:

yum install fail2ban

На Ubuntu:

apt install fail2ban

После установки стоит поставить опцию автоматического включения при старте системы. В CentOS:

chkconfig fail2ban on

На Ubuntu:

systemctl enable fail2ban

Настройка Fail2Ban

По умолчанию после установки Fail2Ban находится буквально в нерабочем состоянии. Включается он через файл конфигурации. А точнее через его копию, которую надо предварительно создать. Для этого выполните команду:

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

После чего в файле jail.local необходимо будет изменить настройки. Через него можно включить защиту от подбора пароля на разные программы: от ssh до exim.

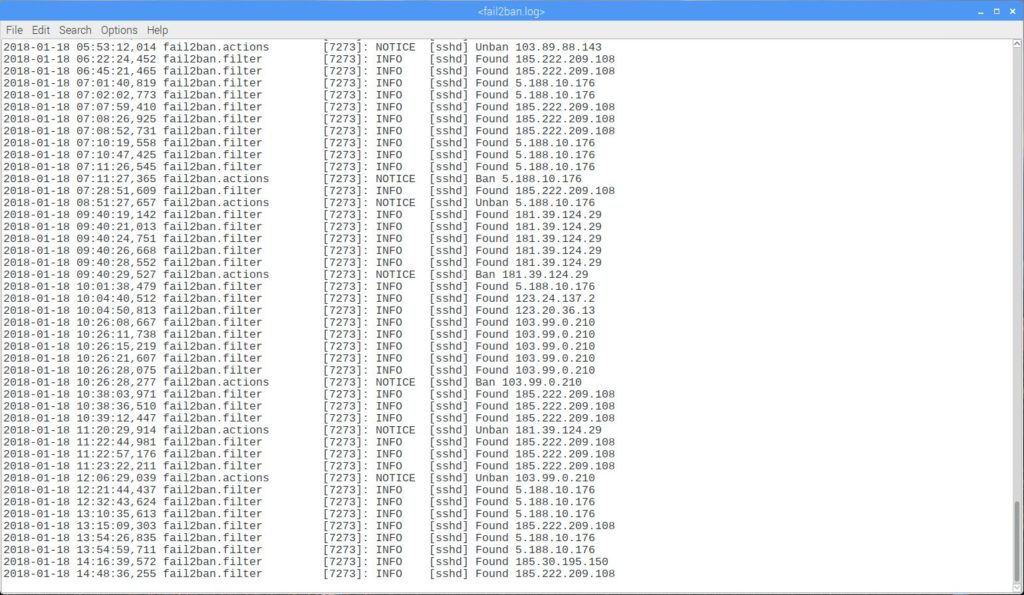

Fail2Ban работает через файлы логов. То есть он непрерывно отслеживает факты неудачных попыток входа через лог файлы программ. И делает выставляет блокировку на ip адреса злоумышленников через iptables.

После установки пакета необходимо перейти в файл конфигурации /etc/fail2ban/jail.local (его мы создали ранее копированием). Через него происходит всё управление условиями блокировок. В начале файла перечислены общие директивы, которые могут быть переопределены в блоках отдельных программ ниже.

В файле конфигурации одной из первых записана директива «bantime». Она определяет период времени, на который блокируется ip адрес, с которого совершались попытки неудачного входа:

# "bantime" is the number of seconds that a host is banned.bantime = 3600

По умолчанию это один час (значение указывается в секундах — 3600). Если вы точно знаете, что никогда не будете ошибаться, то стоит поставить это значение на большее. К примеру, увеличить до 10 часов.

Следующие значимые параметры — это период фиксации «findtime» и количество неудачных попыток «maxretry». По умолчанию эти директивы имеют такие значения:

# A host is banned if it has generated "maxretry" during the last "findtime" seconds. findtime = 3600 # "maxretry" is the number of failures before a host get banned. maxretry = 3

— эти настройки означают, что будут заблокированы все, кто ввёл неверный пароль три раза (и более) в течение одного часа (3600 секунд). Если вы не ошибаетесь при вводе пароля, то стоит поднять значение findtime на порядок (до 10 часов) и уменьшить maxretry до 2, чтобы максимально замедлить процесс подбора пароля.

После перечисления общих настроек в файле конфигурации /etc/fail2ban/jail.local идут блоки для отдельных программ. Директивы в них могут перезаписывать общие. Попробуем активировать и настроить защиту для SSH.

Защита SSH

Для активации защиты SSH необходимо поставить директиву enabled = true в блок [sshd], чтобы получилось так:

[sshd] enabled=true

И перезапустить сервис (либо запустить start, если он ещё не работал):

systemctl restart fail2ban

Скорость запуска зависит от размера файла логов, которые программа читает при каждой загрузке. Обратите внимание, что если ранее вы допускали ошибки при входе на сервер через SSH и это осталось в логах, то во время перезагрузки Fail2Ban вы будете заблокированы по ip.

Чтобы показать какие именно «ловушки» активированы, необходимо воспользоваться командой «fail2ban-client status»:

# fail2ban-client status Status |- Number of jail: 1 `- Jail list: sshd

Если нужно посмотреть состояние определённой ловушки, к примеру для sshd, то её надо указать после этой команды:

fail2ban-client status sshd Status for the jail: sshd |- Filter | |- Currently failed: 3 | `- Total failed: 3648 `- Actions |- Currently banned: 14 |- Total banned: 346 `- Banned IP list: список_заблокированных_ip_адресов

Чтобы разблокировать ip адрес, необходимо выполнить команду:

fail2ban-client set sshd unbanip ip_адрес

— где вместо «ip_адрес» в конце укажите ip, который нужно разблокировать.

Была ли эта статья полезна? Есть вопрос?

Закажите недорогой хостинг Заказать

всего от 290 руб

Fail2ban

Из Fail2ban

Перейти к: навигация, поиск

Поскольку спамеры были слишком активны на этой вики, создание учетных записей пользователей было отключено. Пожалуйста, спросите в списках рассылки, если вам требуется новая учетная запись пользователя. Спасибо за понимание и извините за это.

Большинство объявлений и обсуждений происходит в списке рассылки и на GitHub. Пользователи G+ присоединяются к сообществу пользователей Google+ и Google+ Fail2Ban

Fail2ban сканирует файлы журналов (например, /var/log/apache/error_log) и блокирует IP-адреса, которые показывают признаки вредоносного ПО — слишком много неудачных паролей, поиск эксплойтов и т. д. Обычно Fail2Ban затем используется для обновления правил брандмауэра для отклонения IP-адресов в течение определенного периода времени, хотя любое другое действие (например, отправка электронной почты) также может быть настроено. Fail2Ban способен снизить частоту неправильных попыток аутентификации, однако он не может устранить риск, который представляет слабая аутентификация. Настройте службы для использования только двухфакторных или общедоступных/частных механизмов аутентификации, если вы действительно хотите защитить службы. Подробнее о Fail2ban Fail2ban ChangeLog (Список изменений) Документация Readme (официальный файл readme) Разработчики Участники (лица, внесшие вклад в проект) | Новости Наиболее актуальный список см. в выпусках GitHub. Записи ниже могут быть устаревшими 01.08.2015 0.9.3 — это большое исправление ошибок и новая функциональность. Примечания к выпуску для 0.9.3. 29.04.2015 0.9.2 — это большое исправление ошибок и новая функциональность. Примечания к выпуску для 0.9.2. 28.10.2014 0.9.1 — это большое исправление ошибок и новая функциональность. Примечания к выпуску для 0.9.1. 19.08.2014 0.8.14 — это выпуск с небольшими исправлениями ошибок, предназначенный в первую очередь для исправления совместимости с Python 2. Другие новости Последние версии

|

Чтобы поэкспериментировать с этой вики, попробуйте Песочницу. Справку по использованию и настройке см. в Руководстве пользователя.

Руководство по настройке Fail2Ban для усиления защиты вашего Linux-сервера

ВПС

27 июля 2022 г.

Noviantika G.

5min Read

Fail2Ban, пожалуй, лучшее программное обеспечение для защиты сервера Linux от автоматизированных атак. Когда он включен, он предлагает множество настраиваемых правил для запрета исходных адресов, которые могут попытаться получить доступ к вашей машине. Fail2Ban работает рука об руку с брандмауэром, поэтому мы рекомендуем вам установить и включить их как отдельные уровни безопасности.

Когда он включен, он предлагает множество настраиваемых правил для запрета исходных адресов, которые могут попытаться получить доступ к вашей машине. Fail2Ban работает рука об руку с брандмауэром, поэтому мы рекомендуем вам установить и включить их как отдельные уровни безопасности.

В этой статье мы объясним, что такое Fail2Ban и варианты его использования. Мы также покажем вам, как установить и настроить Fail2Ban.

Что такое Fail2Ban и для чего он используется?

Fail2Ban — это приложение для анализа журналов, которое защищает узел виртуального сервера Linux от многих угроз безопасности, таких как атаки по словарю, DoS, DDoS и атаки методом грубой силы. Он работает, отслеживая системные журналы на предмет любой вредоносной активности и сканируя файлы на наличие любых записей, соответствующих выявленным шаблонам.

Если Fail2Ban обнаружит всплеск неудачных попыток входа в систему, он автоматически добавит новые правила брандмауэра в ваши iptables и заблокирует исходный адрес на указанное время или на неопределенный срок.

Установка Fail2Ban помогает владельцам серверов автоматически предотвращать любые незаконные действия. Он также предупреждает их по электронной почте всякий раз, когда происходит атака.

Как установить Fail2Ban

Чтобы установить службу Fail2Ban, подключитесь к серверу с root-доступом, используя SSH-клиент, например Terminal (macOS и Linux) или PuTTY (Windows).

Ubuntu:

Вот как установить Fail2Ban на Ubuntu:

- Перед установкой нового пакета мы рекомендуем обновить системный репозиторий и программное обеспечение. Выполните следующую команду:

apt-get update && apt-get upgrade

- Установите пакет Fail2Ban, выполнив следующую команду:

apt-get install fail2ban

- Fail2Ban, вставьте следующую команду и нажмите Введите :

APT-GET Установка SendMail

- Проверьте статус Fail2 BAN. CentOS7 включен в репозиторий Extra Packages for Enterprise Linux (EPEL).

Загрузите его, выполнив следующую команду:

Загрузите его, выполнив следующую команду:

sudo yum install epel-release

- После этого установите Fail2Ban, введя следующую команду и нажав 9.0257 Enter :

sudo yum install fail2ban

- Enable and start the service by running these commands:

sudo systemctl enable fail2ban

sudo systemctl start fail2ban

Debian:

Here’s how to install Fail2Ban on Debian :

- Обновите и обновите системный репозиторий, введя команду ниже и нажав Enter :

apt-get update && apt-get upgrade -y

- Продолжите установку Fail2Ban с помощью следующей команды:

apt-get install fail2ban

- Если вы хотите добавить поддержку электронной почты, установите Sendmail, выполнив эту команду:

apt-get install sendmail-bin sendmail Чтобы установить Fail2Ban в Fedora, следуйте этим инструкциям:0257 Введите :Обновление DNF

- Установка Fail2ban Использование этой команды:

DNF Установка Fail2 BAN

- , если вы хотите установить Sendmail, введите на следующую команду

.

sendmail

- Запустите и включите службу Fail2Ban, выполнив следующие команды:

systemctl start fail2ban

systemctl enable fail2ban

- Если вы добавили Sendmail, выполните следующее, чтобы запустить и включить его:

systemctl start sendmail

systemctl enable sendmail

Как настроить Fail2Ban

После установки Fail2Ban подумайте о его настройке. В этом разделе мы рассмотрим, как это сделать, используя файлы fail2ban.local и jail.local .

Измените настройки по умолчанию с помощью файла fail2ban.local (необязательно)

Файл fail2ban.conf содержит базовую конфигурацию Fail2Ban. Он содержит глобальные настройки, которые не следует изменять.

Если вы хотите внести какие-либо изменения, мы рекомендуем создать локальный файл. Сделайте копию файла fail2ban.conf и переименуйте его в fail2ban. local , чтобы переопределить профиль конфигурации по умолчанию.

local , чтобы переопределить профиль конфигурации по умолчанию.

Вот как изменить имя копии и настроить параметры файла fail2ban.local:

- Переименуйте файл в fail2ban.local , выполнив приведенную ниже команду. Имейте в виду, что он не выдаст никакого вывода:

cp /etc/fail2ban/fail2ban.conf /etc/fail2ban/fail2ban.local

- Введите следующую команду и нажмите Введите , чтобы открыть файл:

sudo nano /etc/fail2ban/fail2ban.local

- Теперь вы можете редактировать определения внутри файла.

Давайте рассмотрим параметры и значения, которые они могут принимать.

loglevel = INFO

Определите уровень вывода журнала как:

- КРИТИЧЕСКИЙ – аварийные ситуации, которые должны быть исследованы немедленно.

- ОШИБКА — что-то пошло не так, но не критично.

- ПРЕДУПРЕЖДЕНИЕ – потенциально опасное состояние.

- ПРИМЕЧАНИЕ – нормальное, но существенное состояние.

- INFO – информационные сообщения, которые можно игнорировать.

- DEBUG – сообщения уровня отладки.

logtarget = STDERR

Логировать действия в указанном целевом сокете, который может быть:

- ФАЙЛ – вывод в файловый сокет.

- SYSLOG — вывод в файл журнала на основе сообщений.

- STDERR – выводится как стандартная ошибка.

- STDOUT – стандартный вывод.

syslogsocket = auto

Установите для файла сокета системного журнала значение auto или file (если вы установили logtarget как SYSLOG ).

socket = /var/run/fail2ban/fail2ban.sock

Установите файл сокета для связи с демоном. Расположение по умолчанию — 9. 0257 /var/run/fail2ban/fail2ban.sock .

0257 /var/run/fail2ban/fail2ban.sock .

pidfile = /var/run/fail2ban/fail2ban.pid

Установите файл PID для хранения идентификатора процесса сервера Fail2Ban. Расположение по умолчанию — /var/run/fail2ban/fail2ban.pid .

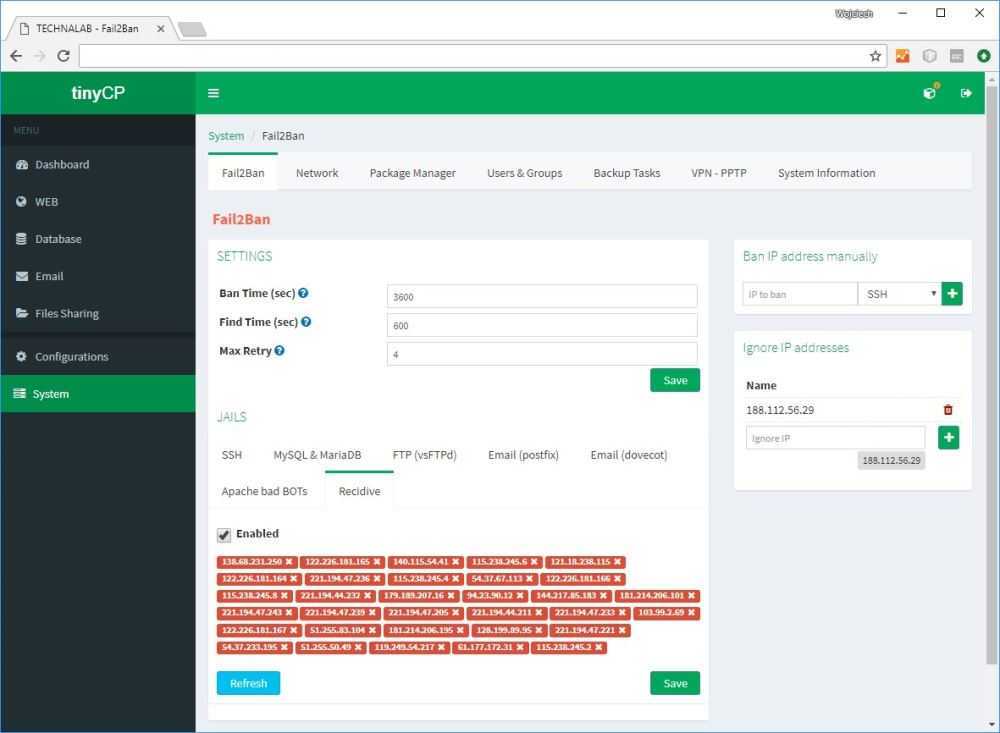

Настройка файла конфигурации jail.local

Fail2Ban имеет другой файл конфигурации с именем jail.conf , который включает джейлов – фильтры с действиями. Однако пользователям не следует изменять этот файл напрямую, поскольку он содержит базовый набор правил для программного обеспечения.

Вместо этого сделайте копию исходного файла и назовите ее jail.local . Используя его, вы сможете настраивать и настраивать фильтры и действия, такие как ignoreip , bantime , findtime , maxretry и backend .

ignoreip

Эта функция требует, чтобы вы указали доверенные IP-адреса, хосты DNS или маски CIDR, которые Fail2Ban должен игнорировать . Этот параметр разрешает весь трафик, поступающий из указанных источников. Вы можете добавить несколько адресов и разделить их пробелом.

Этот параметр разрешает весь трафик, поступающий из указанных источников. Вы можете добавить несколько адресов и разделить их пробелом.

bantime

Этот параметр устанавливает время, на которое клиент будет забанен после неудачной аутентификации. Период бана измеряется в секундах, а значение по умолчанию — 600 или 10 минут.

findtime

Этот параметр определяет период времени для неудачных попыток входа в систему. Если узел не пройдет аутентификацию определенное количество раз (на основе параметра maxretry ) в течение установленного периода, его IP-адрес будет заблокирован.

maxretry

maxretry работает вместе с findtime – устанавливает максимальное количество неудачных попыток входа в систему в течение заданного временного окна. Значение по умолчанию — 5.

бэкенд

Эта функция позволяет указать конфигурацию бэкенда для модификации файлов. Значение по умолчанию — auto , но если вы используете CentOS или Fedora, оно должно быть systemd .

Значение по умолчанию — auto , но если вы используете CentOS или Fedora, оно должно быть systemd .

Вот доступные значения, которые вы можете выбрать:

- pynotify — отслеживает изменения файловой системы в режиме реального времени и требует установки монитора изменения файлов.

- gamin — то же, что и pynotify , но требует инструмента Gamin.

- polling — использует алгоритм опроса, не требующий внешних библиотек.

- systemd — использует библиотеку python systemd для доступа к журналу systemd .

- авто — будут использоваться предыдущие значения в этом порядке — pyinotify , gamin и опрос .

Вы также можете настроить дополнительные конфигурации в файле jail.local , включая настройки SSH и iptables . Доступные параметры включают:

Доступные параметры включают:

- banaction — определяет, какое действие по умолчанию использовать при достижении порога maxretry . Если вы используете firewalld , установите значение firewallcmd-ipset . Однако, если вы настроили UFW в качестве брандмауэра, измените его на 9.0257 уфв .

- banaction_allports — позволяет помечать и блокировать IP-адреса на каждом порту. Если вы используете firewalld , установите значение firewallcmd-ipset .

- порт – значение должно соответствовать установленному сервису. Если вы используете порт по умолчанию, измените значение на имя службы. Если вы используете нетрадиционный порт, введите его номер здесь.

- filter — имя файла находится в /etc/fail2ban/filter.d содержит информацию failregex , используемую для разбора файлов журналов.

Заключение

Fail2Ban — это программа для анализа журналов, которая помогает защитить веб-серверы на базе Linux от кибератак.

В этой статье показано, как установить Fail2Ban в популярных операционных системах, таких как Ubuntu, CentOS, Debian и Fedora. Мы также объяснили, как редактировать fail2ban.local и jail.local файлы конфигурации программного обеспечения.

Мы надеемся, что эта статья помогла вам настроить Fail2Ban на вашем Linux-сервере. Если у вас есть какие-либо вопросы или предложения, оставьте их в разделе комментариев ниже.

Ознакомьтесь с другими рекомендациями по обеспечению безопасности VPS

Полное руководство по Iptables

Как настроить OpenVPN в Linux

Как настроить брандмауэр UFW в Ubuntu

Как установить ClamAV на CentOS

Часто задаваемые вопросы по настройке Fail2Ban

Нужен ли мне Fail2Ban?

Да, это важная часть инфраструктуры безопасности вашего сервера. Fail2Ban поможет защитить вашу машину от кибератак, которые пытаются вмешаться в ваши учетные данные для входа.

Fail2Ban поможет защитить вашу машину от кибератак, которые пытаются вмешаться в ваши учетные данные для входа.

Работает ли Fail2Ban с UFW?

UFW — это дополнительный уровень безопасности для защиты вашего VPS от атак со сканированием портов. Хотя Fail2Ban использует iptables в качестве системы брандмауэра по умолчанию, вы можете настроить программное обеспечение и вместо этого включить UFW.

Предотвращает ли Fail2Ban DDoS-атаки?

DDoS-атака — это злонамеренная попытка прервать работу целевого сервера или службы, заполнив их фальшивыми запросами. Используя файл конфигурации джейла Fail2Ban, вы можете создавать собственные правила для обнаружения чрезмерных запросов и блокировки их источников.

Работает ли Fail2Ban «из коробки»?

Fail2Ban активен и работает, как только вы его включите. Пользователям не нужно изменять его конфигурацию, поскольку программное обеспечение фактически сразу же обеспечивает достаточную защиту.

Noviantika — автор цифрового контента в Hostinger.

Из коробки Fail2Ban поставляется с фильтрами для различных сервисов (apache, courier, ssh и т.д.).

Из коробки Fail2Ban поставляется с фильтрами для различных сервисов (apache, courier, ssh и т.д.). пользователей)

пользователей)  4. Примечания к выпуску для 0.8.14.

4. Примечания к выпуску для 0.8.14.