Несколько способов проверить новые домены на фильтр АГС от Яндекса.

Написал сегодня в твиттере сообщение с таким вопросом: «стоит ли написать в блоге пост о том как купить новый домен без АГС ?»

И люди меня поддержали, значит все таки есть такая проблема и её стоить раскрыть.

А все началось с того, что месяца два назад купил один РЕАЛЬНО красивый домен и начал на нем делать проект.

Все бы хорошо, да решил я добавить сайт в AddURL, морда как всегда успешно добавлена. Я решил добавить ещё парочку внутренних страниц, как тут сразу увидел сообщение о запрете индексации страницы.

Подумал, ну мало ли глюки очередные у Яндекса.

Да вот, через месяц все стоит на начальном этапе, морда в индексе, остальные страницы не индексируются. Печально, но это АГС.. Хотя домен «новый».

Как то уже я и подзабыл эту историю, но тут мне нужно было закупить пачку доменов, я подобрал опять красивые домены и пошел регистрировать их. После того как я зарегистрировал домены, я решил добавить их в панельку Pr-Cy (дабы видеть детальную статистику). И на одном домене заметил счетчик от LiveInternet, тут я сразу заподозрил, что кто-то до меня этот домен уже использовал.

После того как я зарегистрировал домены, я решил добавить их в панельку Pr-Cy (дабы видеть детальную статистику). И на одном домене заметил счетчик от LiveInternet, тут я сразу заподозрил, что кто-то до меня этот домен уже использовал.

Увы.. но мои мысли подтвердились и домен у прошлого владельца словил АГС фильтр.

В этом посте я покажу несколько способов, которые помогут избежать моей ошибки при регистрации доменов. Хотя я уверен, что не только я попадался на такие домены.

И так начнем.

Вот способы определение АГС на новых доменах. Обратите внимание!!! Способы начинаются с самых малоэффективных методов, но возможно Вам хватит и этого! Последние способы, самые эффективные!

Способ №1. Проверка домена на АГС через ПС.

Я думаю нет ничего более просто чем вбить запрос домена перед покупкой в поисковую строку Яндекса или Гугла. Это конечно не даст нам полной информации о домене, но если домен был б/у то возможно, что-то и найдется.

А вот если ничего не нашлось, не стоит радоваться и бежать регистрировать домен. Хотя возможно и у домена нет прошлого, но что мешает нам потратить ещё 5 минут и убедиться в этом окончательно?

Хотя возможно и у домена нет прошлого, но что мешает нам потратить ещё 5 минут и убедиться в этом окончательно?

Способ №2. Проверка обратных ссылок.

Если на домене был сайт, на него должны были ссылаться другие сайты. Либо владелец сам ставил ссылки на домен, например спамом или же на форумах.

Для того чтобы проверить, кто ссылается на домен и есть ли вообще обратные ссылки нам нужно зайти на Yahoo, а точнее вот сюда http://siteexplorer.search.yahoo.com/.

На странице вводим адрес домена и кликаем на кнопку «Explore URL«, теперь на странице с результатами нажимаем на «InLinks«, если конечно там не ноль =)

Если есть обратные ссылки, стоит проверять дальше домен. А если нет, то опять таки не стоит рано радоваться, нам нужно сделать ещё несколько проверок.

Способ №3. История сайта в ВебАрхиве

Тоже не плохой способ проверить был ли на домене сайт.

Для этого достаточно зайти на сайт http://web.archive.org/, и ввести туда имя домена. Если вам повезет, сможете даже откопать старые страницы сайта и оценить качество прошлого сайта.

Если вам повезет, сможете даже откопать старые страницы сайта и оценить качество прошлого сайта.

И опять таки это не самый эффективный способ, но если у Вас уже есть три совпадения с Поисковой системы и Беков, да и с этого способа, то стоит продолжать искать дальше историю домена.

Способ №4. Проверка прошлых владельцев домена

Да этот способ уже куда более эффективный, правда только для доменных зон .ru и .su

Но, эффективность проверки бывших владельцев очень велика!

Заходим на сайт http://1stat.ru/?show=whois и просто вбиваем туда Ваш домен. После этого вы либо увидите прошлого владельца домена, как показано выше на сриншоте. Или же будет такое сообщение:

Доменов, соответствующих выбранным условиям, не найдено.

А это уже действительно подтверждает, то, что у домена нет прошлого и он реально новый!

И в заключении хочу рассказать об одном эффективном способе. ..

..

Способ №5. Проверка индексации сайта в прошлом

Как для меня, то это наверное самый эффективный способ, особенно если его использовать в связке с 4 способом.

*Кликабелно!

Как видно на сриншоте сайт http://www.recipdonor.com/ может нам показать прошлые параметры любого домена. А именно такие как, количество страниц в индексе Яндекса, тИЦ, PR и зеркала сайта.

На скриншоте видно типичное для фильтра АГС отображение страниц, было 348 страниц => Стало 2 страницы.

Теперь о том где же узнать эти параметры.

Для начала переходим по этой ссылке http://www.recipdonor.com/ в самом вверху страницы нажимаем «регистрация» и заполняем все поля. После этого на Ваш счет будет зачислено 10 баксов, которых вам хватит на пару сотен таких доменов.

В аккаунте, мы переходим по такой ссылке recipdonor.com/info и указываем нужные нам параметры для пробивки домена (см. скрин выше)

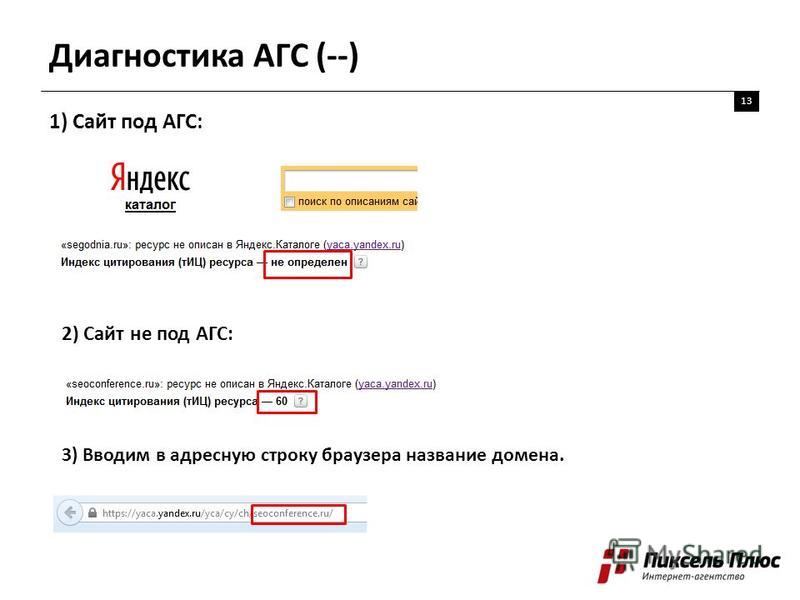

Способ №6 (2014 год). тИЦ — не определен!

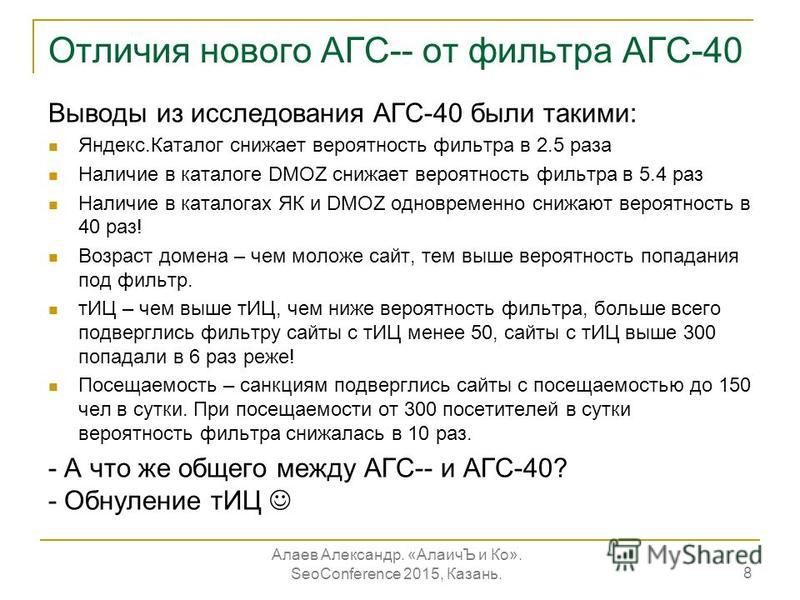

С лета 2014 года АГС изменил работу фильтра и теперь количество страниц в индексе может быть больше 100 и они даже могут давать трафик, правда больше по хвостовым запросам (нч,мнч), но тИЦ у домена будет «не определен. «

«

Для детекта фильтра, может все так же помочь RDS бар:

C помощью бара можно это делать очень быстро и не нужно использовать сторонние сервисы. Но все же если вы ленивая задница и не хотите качать бар, то можно проверить это и в ручную.

Для этого нужно зайти по адресу http://yaca.yandex.ua/yca/cy/ch/ВашСАЙТ.ru/ * ВашСАЙТ.ru — нужно заменить на ваш домен

И если написано, что тИЦ не определен, значит домен под АГС.

Вот собственно и все!

Как видно из поста ничего сложного в этом нет и не стоит лениться перед покупкой домена провести такой маленький анализ! Это сохранит ваши деньги и нервы!

Удачной раскрутки и монетизации вашим сайтам!

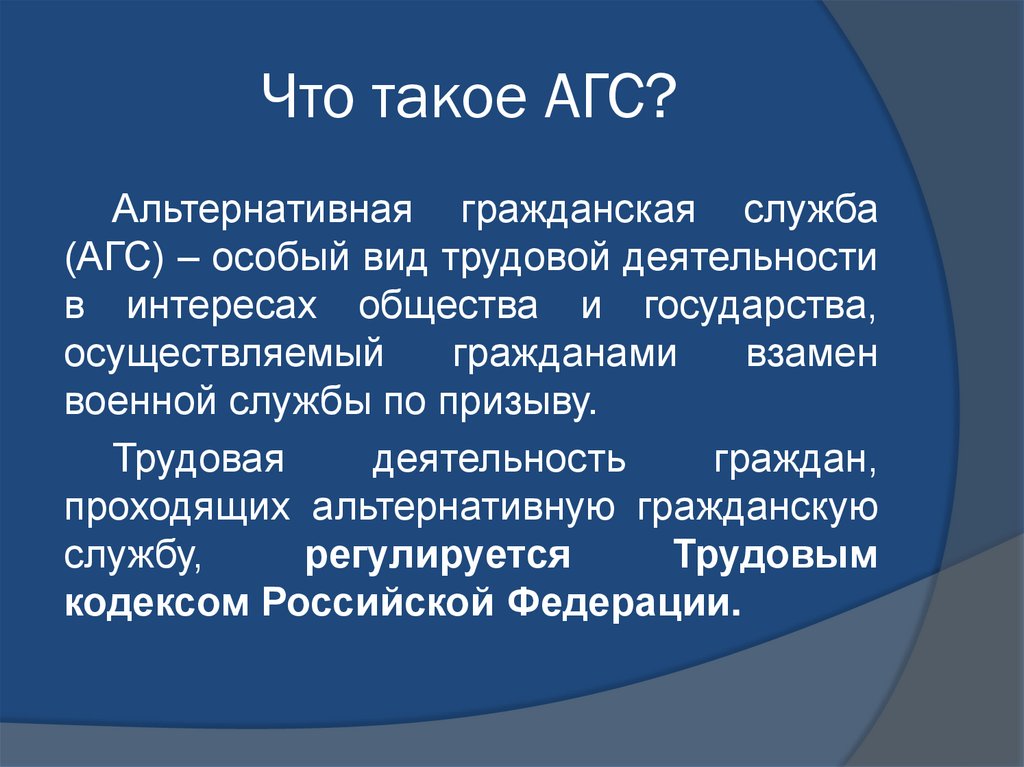

Что такое АГС? | Глоссарий Интернет-маркетинга

- Главная

- >

- Термины

- >

- Русские

- >

- А

- >

- АГС

Теги:

SEO

Что такое АГС?

АГС — фильтр поисковой системы «Яндекс».

Ежедневно появляются сотни новых сайтов, которые после проверки начинают индексироваться роботами «Яндекса». Проверяются как давно имеющиеся в базе ресурсы, так и появившиеся недавно, с частой периодичностью. Проверка заключается в том, чтобы убедиться, что сайт не нарушает правила, а контент действительно полезен для посетителей.

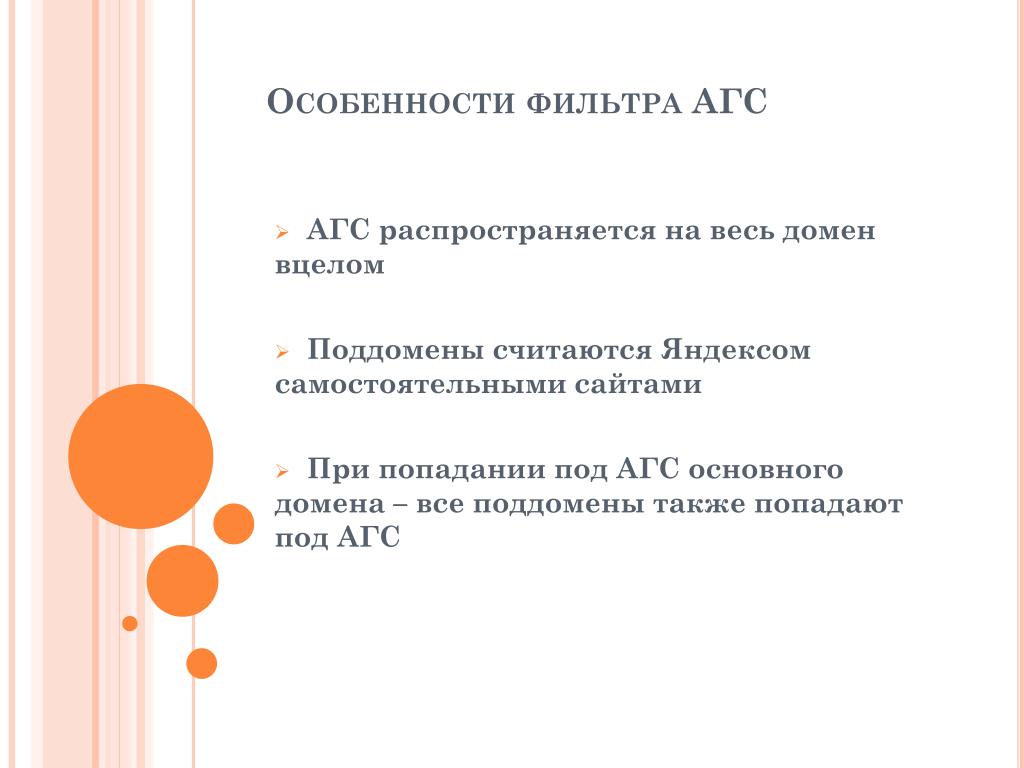

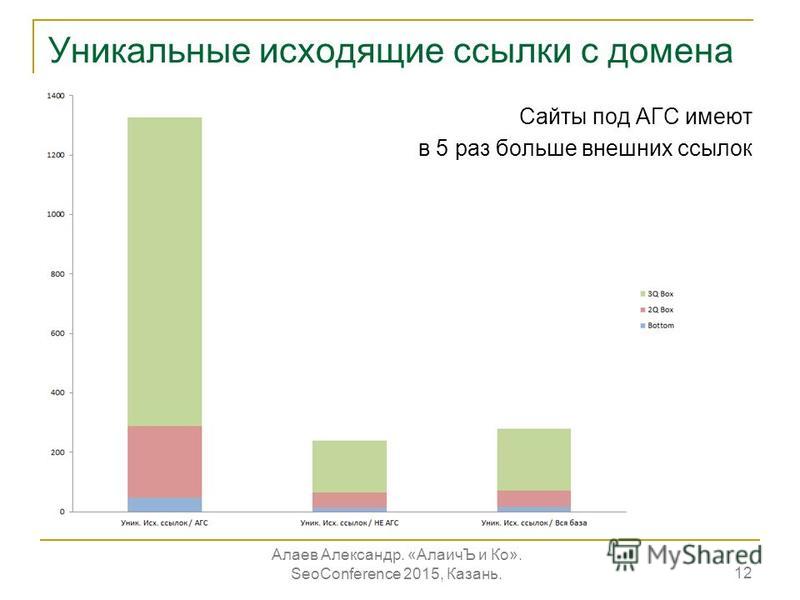

Если же нарушения имеются, о которых подробнее мы опишем ниже, то ресурс попадает под действие фильтра АГС. Причем попасть может одна или несколько страниц, или весь ресурс сразу. В такой ситуации не будет происходить индексация страниц роботом.

Причины попадания под фильтр АГС «Яндекса»

Ниже изложены причины, по которым ресурс попадает под действие фильтра АГС:

- контент низкого качества. Это говорит о материалах с низкой уникальностью. Исправить это можно одним способом — переписать контент и вновь залить на страницы. Причем учитывать то, что новые тексты должны иметь уникальность не менее 80-90%;

- крайне редкое обновление данных.

Время от времени следует обновлять материалы на страницах, либо добавлять новый контент. Если это не делать, то робот сочтет, что страница не несет полезной функции, и в индексации потребности нет;

Время от времени следует обновлять материалы на страницах, либо добавлять новый контент. Если это не делать, то робот сочтет, что страница не несет полезной функции, и в индексации потребности нет; - отсутствие ссылок на сайт. Ни на одном ресурсе нет ссылки на личный проект. Исправить это просто — закупить ссылки, но в небольшом количестве. В противном случае можно вновь попасть под фильтр «Яндекса»;

- низкий уровень посещаемости. Еще хуже ситуация, когда одно время аудитория была огромной, а чуть позже начала стремительно уменьшаться. Робот даст время на повышение посещаемости, а если это не дало результатов, то наложит фильтр;

- перенасыщение контента ключевыми фразами. Ни в коем случае не размещать более одного ключевого слова на тысячу символов. Роботы крайне негативно относятся к этому и воспринимают как использование запрещенного инструмента серой оптимизации для раскрутки сайта.

Как вывести сайт из-под действия фильтра АГС

Если под действие фильтра попало несколько страниц, то использовать ряд способов для вывода, перечисленных выше. Если же весь сайт попал под него, то проще и целесообразнее обзавестись новым доменом.

Если же весь сайт попал под него, то проще и целесообразнее обзавестись новым доменом.

Категория

Фильтры

Фильтры Yandex

Текстовые

Ссылочные

За накрутку поведенческих факторов

Остальные

Adult

АГС

Аффилиаты

дорвеи

Фильтры Google

Domain Name Age (возраст доменного имени)

Sandbox (песочница)

Bombing (бомбежка)

Bowling (боулинг)

Broken Links (битые ссылки)

Too Many Links at once (много ссылок сразу)

Links (линкопомойки)

Page Load Time (время загрузки сайта)

CO-citation Linking Filter (социтирование)

Omitted Results (опущенные результаты)

«-30»

Duplicate Content (дублированный контент)

Panda (панда)

Penguin (пингвин)

См. также

также

Бан яндекса

Неучёт исходящих ссылок

Неучёт входящих ссылок

Частичное исключение сайта из базы поисковой системы

Занижение сайта в результатах поиска

adult

аффилиат

дорвеи

Непот-фильтр

Создать независимую от домена группу доступности — SQL Server Always On

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 8 минут на чтение

Применяется к: SQL Server

Для групп доступности Always On (AG) требуется базовый отказоустойчивый кластер Windows Server (WSFC).

Зависимость AD DS и WSFC является более сложной, чем то, что было ранее развернуто с конфигурацией зеркального отображения базы данных (DBM), поскольку DBM можно развернуть в нескольких центрах обработки данных с использованием сертификатов без каких-либо таких зависимостей. Традиционная группа доступности, охватывающая несколько центров обработки данных, требует, чтобы все серверы были присоединены к одному и тому же домену Active Directory — разные домены, даже доверенные, не работают. Все серверы должны быть узлами одного и того же WSFC. На следующем рисунке показана эта конфигурация. SQL Server 2016 также имеет распределенные группы доступности, которые также могут достигать этой цели другим способом.

В Windows Server 2012 R2 появился кластер, отсоединенный от Active Directory, — специализированная форма отказоустойчивого кластера Windows Server, которую можно использовать с группами доступности. Этот тип WSFC по-прежнему требует, чтобы узлы были присоединены к одному и тому же домену Active Directory, но в этом случае WSFC использует DNS, но не использует домен. Поскольку домен по-прежнему задействован, кластер, отсоединенный от Active Directory, по-прежнему не обеспечивает работу без домена.

Этот тип WSFC по-прежнему требует, чтобы узлы были присоединены к одному и тому же домену Active Directory, но в этом случае WSFC использует DNS, но не использует домен. Поскольку домен по-прежнему задействован, кластер, отсоединенный от Active Directory, по-прежнему не обеспечивает работу без домена.

В Windows Server 2016 представлен новый тип отказоустойчивого кластера Windows Server, основанный на основе кластера, отсоединенного от Active Directory, — кластера рабочей группы. Кластер рабочей группы позволяет SQL Server 2016 развертывать группу доступности поверх WSFC, для которой не требуются AD DS. SQL Server требует использования сертификатов для защиты конечной точки, точно так же, как для сценария зеркального отображения базы данных требуются сертификаты. Этот тип группы доступности называется независимой от домена группой доступности. Развертывание группы доступности с базовым кластером рабочей группы поддерживает следующие комбинации узлов, которые будут составлять WSFC:

- Ни один узел не присоединен к домену.

- Все узлы присоединены к разным доменам.

- Узлы смешанные, с комбинацией узлов, присоединенных к домену, и узлов, не присоединенных к домену.

На следующем рисунке показан пример независимой от домена группы доступности, в которой узлы в центре обработки данных 1 присоединены к домену, а узлы в центре обработки данных 2 используют только DNS. В этом случае установите DNS-суффикс на всех серверах, которые будут узлами WSFC. Каждое приложение и сервер, обращающиеся к группе доступности, должны видеть одну и ту же информацию DNS.

Независимая от домена группа доступности предназначена не только для нескольких площадок или сценариев аварийного восстановления. Его можно развернуть в одном центре обработки данных и даже использовать с базовой группой доступности (также известной как группа доступности Standard Edition), чтобы обеспечить архитектуру, аналогичную той, что раньше достигалась с помощью зеркального отображения базы данных с сертификатами, как показано.

Развертывание независимой от домена группы доступности имеет несколько известных предостережений:

- Единственными типами свидетелей, доступными для использования с кворумом, являются диск и облако, что является новым в Windows Server 2016. Диск проблематичен, поскольку, скорее всего, он бесполезен. общего диска группой доступности.

- Базовый вариант кластера рабочей группы WSFC можно создать только с помощью PowerShell, но затем его можно администрировать с помощью диспетчера отказоустойчивого кластера.

- Если требуется Kerberos, вы должны развернуть стандартный WSFC, подключенный к домену Active Directory, и группа доступности, независимая от домена, вероятно, не подходит.

- Хотя прослушиватель можно настроить, он должен быть зарегистрирован в DNS, чтобы его можно было использовать. Как отмечалось выше, прослушиватель не поддерживает Kerberos.

- Приложения, подключающиеся к SQL Server, должны в первую очередь использовать проверку подлинности SQL Server, поскольку домены могут не существовать или не быть настроены для совместной работы.

- Сертификаты будут использоваться в конфигурации группы доступности.

Установите и проверьте суффикс DNS на всех серверах-репликах

Общий суффикс DNS необходим для кластера рабочей группы независимой от домена группы доступности. Чтобы установить и проверить DNS-суффикс на каждом сервере Windows, на котором будет размещаться реплика для группы доступности, выполните следующие инструкции:

- С помощью сочетания клавиш Windows + X выберите Система.

- Если имя компьютера и полное имя компьютера совпадают, DNS-суффикс не задан. Например, если имя компьютера — ALLAN, значение полного имени компьютера не должно быть просто ALLAN. Это должно быть что-то вроде ALLAN.SQLHA.LAB. SQLHA.LAB — это DNS-суффикс. Значение для рабочей группы должно быть указано WORKGROUP. Если вам нужно установить DNS-суффикс, выберите «Изменить настройки».

- В диалоговом окне «Свойства системы» нажмите «Изменить» на вкладке «Имя компьютера».

- В диалоговом окне «Изменение имени компьютера/домена» нажмите «Дополнительно».

- В диалоговом окне «Суффикс DNS и имя компьютера NetBIOS» введите общий суффикс DNS в качестве основного суффикса DNS.

- Нажмите OK, чтобы закрыть диалоговое окно DNS-суффикс и имя компьютера NetBIOS.

- Нажмите кнопку «ОК», чтобы закрыть диалоговое окно «Изменение имени компьютера/домена».

- Вам будет предложено перезапустить сервер, чтобы изменения вступили в силу. Нажмите «ОК», чтобы закрыть диалоговое окно «Изменение имени компьютера/домена».

- Нажмите «Закрыть», чтобы закрыть диалоговое окно «Свойства системы».

- Вам будет предложено перезагрузить компьютер. Если вы не хотите перезагружаться немедленно, нажмите «Перезагрузить позже», в противном случае нажмите «Перезагрузить сейчас».

- После перезагрузки сервера убедитесь, что общий DNS-суффикс настроен, еще раз взглянув на System.

Примечание

Если вы используете несколько подсетей и имеете статический DNS, вам потребуется процесс для обновления записи DNS, связанной с прослушивателем, перед выполнением аварийного переключения, поскольку в противном случае сетевое имя не будет выйди в сеть.

Создать группу доступности, независимую от домена

Создать группу доступности, независимую от домена, в настоящее время невозможно полностью с помощью SQL Server Management Studio. Хотя создание группы доступности, независимой от домена, в основном аналогично созданию обычной группы доступности, некоторые аспекты (например, создание сертификатов) возможны только с помощью Transact-SQL. В приведенном ниже примере предполагается конфигурация группы доступности с двумя репликами: одной первичной и одной вторичной.

С помощью инструкций по этой ссылке разверните кластер рабочей группы, состоящий из всех серверов, которые будут участвовать в группе доступности. Перед настройкой кластера рабочей группы убедитесь, что общий DNS-суффикс уже настроен.

Включите функцию Always On Availability Groups на каждом экземпляре, который будет участвовать в группе доступности. Это потребует перезапуска каждого экземпляра SQL Server.

Для каждого экземпляра, на котором будет размещаться первичная реплика, требуется главный ключ базы данных.

Если мастер-ключ еще не существует, выполните следующую команду:

Если мастер-ключ еще не существует, выполните следующую команду:СОЗДАЙТЕ ШИФРОВАНИЕ МАСТЕР-КЛЮЧА С ПОМОЩЬЮ ПАРОЛЯ = «Надежный пароль»; ИДТИ

В экземпляре, который будет первичной репликой, создайте сертификат, который будет использоваться как для входящих подключений на вторичных репликах, так и для защиты конечной точки на первичной реплике.

СОЗДАТЬ СЕРТИФИКАТ InstanceA_Cert WITH SUBJECT = 'Сертификат ЭкземплярА'; ИДТИ

Создайте резервную копию сертификата. При желании вы также можете защитить его с помощью закрытого ключа. В этом примере не используется закрытый ключ.

РЕЗЕРВНОЕ СЕРТИФИКАТ InstanceA_Cert TO FILE = 'Backup_path\InstanceA_Cert.cer'; ИДТИ

Повторите шаги 4 и 5 для создания и резервного копирования сертификатов для каждой вторичной реплики, используя для сертификатов соответствующие имена, например InstanceB_Cert.

На первичной реплике необходимо создать имя входа для каждой вторичной реплики группы доступности.

Этому логину будут предоставлены разрешения на подключение к конечной точке, используемой независимой от домена группой доступности. Например, для реплики с именем InstanceB:

Этому логину будут предоставлены разрешения на подключение к конечной точке, используемой независимой от домена группой доступности. Например, для реплики с именем InstanceB:CREATE LOGIN InstanceB_Login WITH PASSWORD = 'Надежный пароль'; ИДТИ

На каждой вторичной реплике создайте имя входа для первичной реплики. Этому логину будут предоставлены разрешения на подключение к конечной точке. Например, на реплике с именем InstanceB:

.CREATE LOGIN InstanceA_Login WITH PASSWORD = 'Надежный пароль'; ИДТИ

Во всех экземплярах создайте пользователя для каждой созданной учетной записи. Это будет использоваться при восстановлении сертификатов. Например, чтобы создать пользователя для первичной реплики:

СОЗДАТЬ ПОЛЬЗОВАТЕЛЯ InstanceA_User FOR LOGIN InstanceA_Login; ИДТИ

Для любой реплики, которая может быть первичной, создайте логин и пользователя на всех соответствующих вторичных репликах.

В каждом экземпляре восстановите сертификаты для других экземпляров, для которых были созданы логин и пользователь. На первичной реплике восстановите все сертификаты вторичной реплики. На каждой вторичной реплике восстановите сертификат первичной реплики, а также на любой другой реплике, которая может быть первичной. Например:

СОЗДАТЬ СЕРТИФИКАТ [InstanceB_Cert] АВТОРИЗАЦИЯ ЭкземплярB_User ИЗ ФАЙЛА = 'Путь_восстановления\InstanceB_Cert.cer'

- Создайте конечную точку, которая будет использоваться группой доступности для каждого экземпляра, который будет репликой. Для групп доступности конечная точка должна иметь тип DATABASE_MIRRORING. Конечная точка использует для проверки подлинности сертификат, созданный на шаге 4 для этого экземпляра. Ниже показан пример синтаксиса для создания конечной точки с использованием сертификата. Используйте подходящий метод шифрования и другие параметры, соответствующие вашей среде. Дополнительные сведения о доступных параметрах см.

в разделе CREATE ENDPOINT (Transact-SQL).

в разделе CREATE ENDPOINT (Transact-SQL).

СОЗДАТЬ КОНЕЧНУЮ ТОЧКУ DIAG_EP

СОСТОЯНИЕ = ЗАПУЩЕНО

КАК TCP (

СЛУШАТЕЛЬ_ПОРТ = 5022,

СЛУШАТЕЛЬ_IP = ВСЕ

)

ДЛЯ БАЗЫ ДАННЫХ_ЗЕРКАЛЬНОЕ (

АУТЕНТИФИКАЦИЯ = СЕРТИФИКАТ InstanceX_Cert,

РОЛЬ = ВСЕ

)

- Назначьте права каждому входу в систему, созданному на этом экземпляре на шаге 8, чтобы иметь возможность подключаться к конечной точке.

GRANT CONNECT ON ENDPOINT::DIAG_EP TO [InstanceX_Login]; ИДТИ

- После настройки базовых сертификатов и безопасности конечных точек создайте группу доступности, используя предпочтительный метод. Рекомендуется вручную создавать резервные копии, копировать и восстанавливать резервную копию, используемую для инициализации вторичного сервера, или использовать автоматическое заполнение. Использование мастера для инициализации вторичных реплик связано с использованием файлов блока сообщений сервера (SMB), которые могут не работать при использовании кластера рабочей группы, не присоединенного к домену.

- При создании прослушивателя убедитесь, что его имя и IP-адрес зарегистрированы в DNS.

Следующие шаги

Использование мастера групп доступности (SQL Server Management Studio)

Использование диалогового окна «Новая группа доступности» (SQL Server Management Studio)

Создайте группу доступности с Transact-SQL

Обратная связь

Просмотреть все отзывы о странице

ArcGIS Runtime SDK для iOS: Ссылка на класс AGSCodedValueDomain

Домен кодированных значений, поддерживаемый полем.

экземпляры этого класса представляют собой домен кодированного значения

- С

- 100

| (BOOL) | — ISECALTODOMAIN: | (BOOL) | — |

| (BOOL) | |||

| (nullable id) | — toJSON: | ||

| (nullable id< AGSJSONSerializable >) | + fromJSON:error: |

| NSArray< AGSCodedValue * > * | codedValues |

| NSString * | name |

| NSDictionary< NSString *, id > * | unknownJSON |

| NSDictionary< NSString *, id > * | неподдерживаемыйJSON |

◆ изJSON:ошибка:

| статическое требование наследования |

Инициализирует и возвращает объект из его представления JSON.

- Параметры

JSONObject NSDictionaryилиNSArray, содержащий JSON.ошибка , возникшая во время операции, если таковая имеется.

- Начиная с

- 100

◆ isEqualToDomain:

| — (BOOL) isEqualToDomain: | (AGSDомейн *) | прочее |

Сравнивает этот домен с другим на равенство

- Параметры

другой домен для сравнения этого домена с

- Возвращает

- независимо от того, равны ли два домена

- Поскольку

- 100,4

◆ toJSON: 15 3 3

| — (обнуляемый идентификатор) в JSON: | (NSError **) | ошибка |

Возвращает представление JSON для этого объекта.

- Параметры

ошибка , возникшая во время операции, если таковая имеется.

- Возвращает

-

NSDictionaryилиNSArray, содержащий JSON.

- Начиная с

- 100

Повторно реализован в AGSPortalItem.

◆ codedValues

| readnonatomiccopy |

Массив, содержащий закодированные значения

- Начиная с

- 100

◆ fieldType

| readnonatomicassigninherited |

Тип поля домена.

- Начиная с

- 100,14

| readnonatomiccopyinherited |

Имя домена

- Начиная с

- 100

◆ неизвестноJSON

| readrequirednonatomiccopyinherited |

Словарь значений, который был в исходном JSON, но не был проанализирован API.

0213

0213