Файлы и записи зон DNS

Файл зоныФайл зоны — это обычный текстовый файл, который может быть изменен при помощи любого текстового редактора. Ниже приведен пример файла зоны сразу после ее создания.

;

; Database file test.fio.ru.dns for test.fio.ru zone.

; Zone version: 1;

@ IN SOA mcio-08kwa653t4.fio.ru. admin.fio.ru. (

1 ; serial number

900 ; refresh

600 ; retry

86400 ; expire

3600 ) ; minimum TTL;

; Zone NS records

;

@ NS mcio-08kwa653t4.fio.ru.

;

; Zone records

;

Файл зоны состоит из множества записей, причем одна запись обычно занимает одну строку. Строки, начинающиеся с точки с запятой, являются комментариями и не анализируются DNS-сервером.

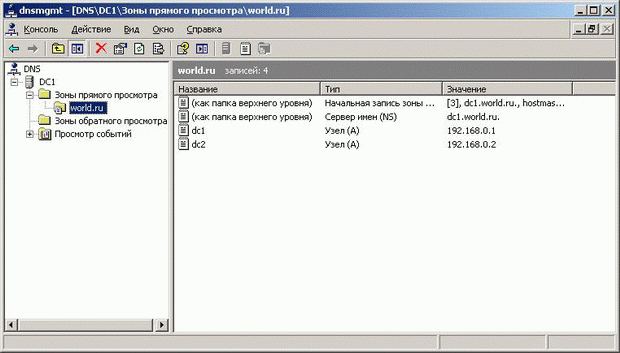

Любой файл зоны должен содержать как минимум следующее:

- одну запись Start Of Authority (SOA), содержащую параметры зоны;

- не менее одной записи Name Server (NS), содержащей адреса DNS-серверов, ответственных за хранение и обслуживание зоны;

- не менее одной записи Host (A), содержащей информацию о соответствии имени DNS-сервера, указанного в каждой записи NS, его IP-адресу.

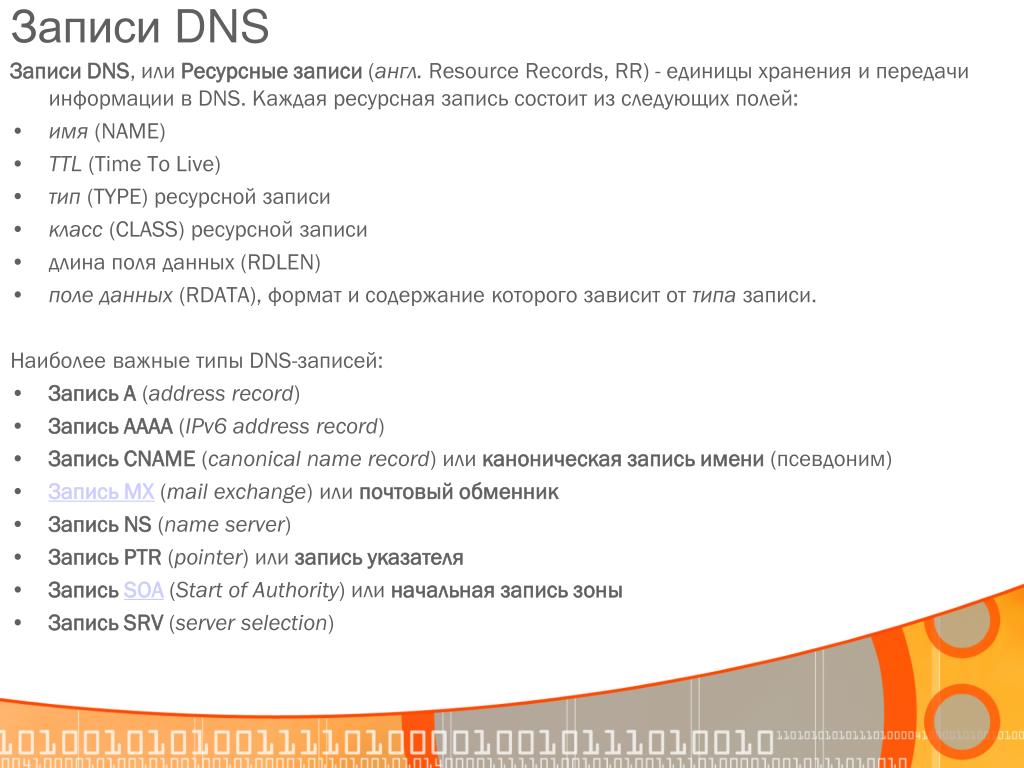

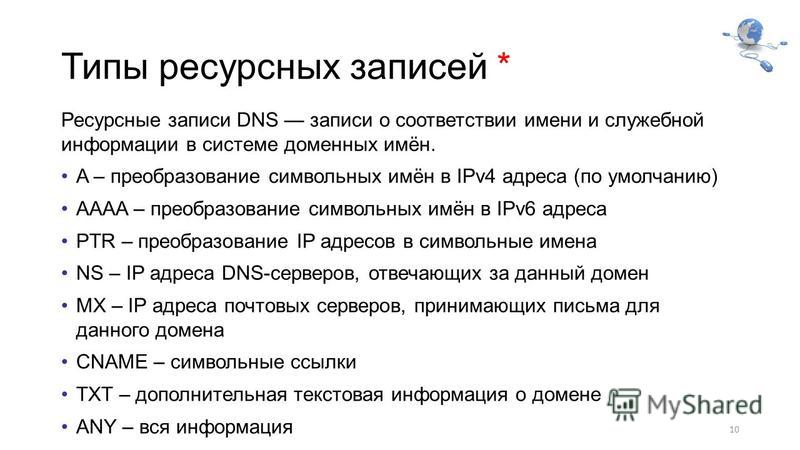

При создании и изменении зоны вы чаще всего будете использовать следующие типы записей:

| Тип записи | Назначение записи |

| Start Of Authority (SOA) | Описывает зону и ее параметры. В файле зоны встречается однократно и не требует редактирования вручную |

| Name Server (NS) | Описывает один DNS-сервер |

| Host (A) | Описывает соответствие имени хоста его IP-адресу. Используется часто |

| Описывает альтернативное имя для уже существующего хоста | |

| Mail Exchanger (MX) | Описывает почтовый хост, обрабатывающий электронную почту домена |

| Pointer (PTR) | Описывает соответствие IP-адреса имени хоста. Используется в зонах обратного просмотра |

| Service Location (SRV) | Описывает сервисы, предоставляемые хостами |

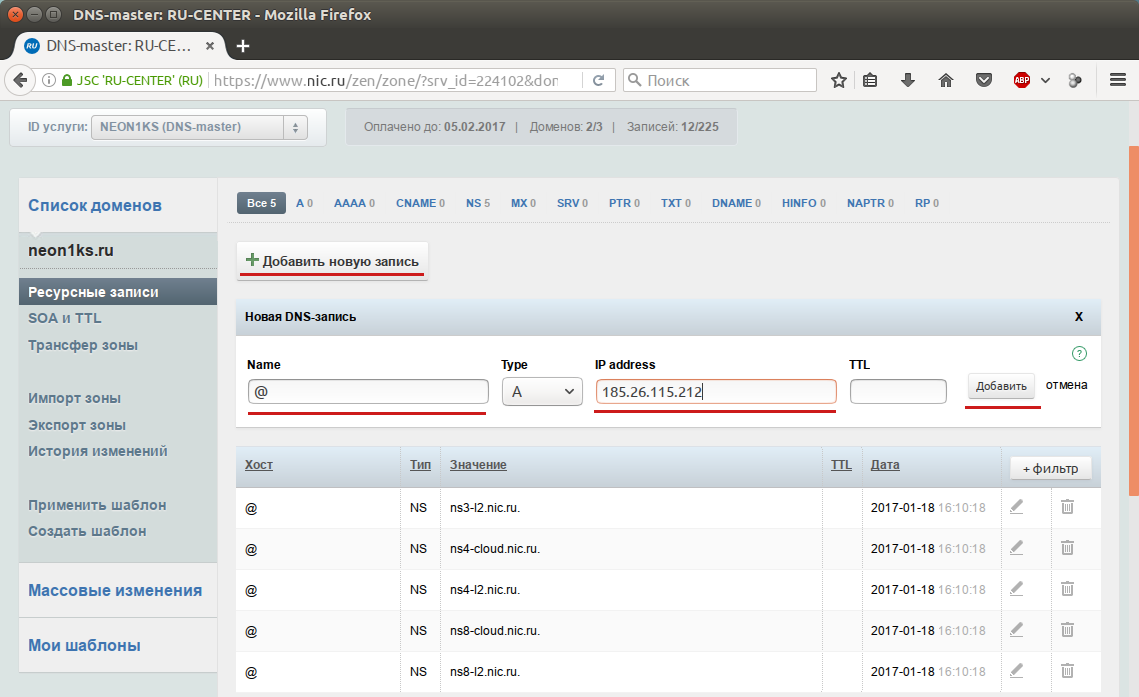

Для создания и изменения записей зон можно использовать как инструменты с графическим интерфейсом, так и редактировать файл зоны вручную в любом текстовом редакторе.

Внимание!

После внесения изменений в файл зоны в текстовом редакторе перезапустите службу DNS-сервера, чтобы загрузить новый файл зоны в память.

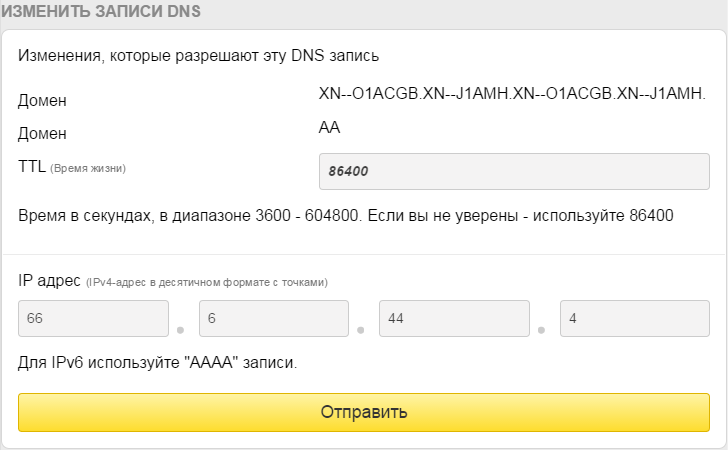

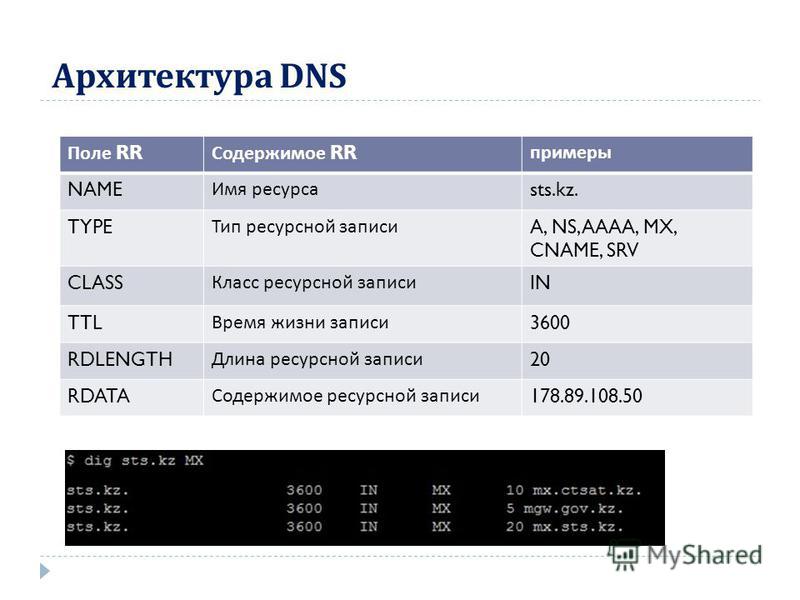

Общий синтаксис записей зонЛюбая DNS-запись имеет следующий вид:

владелец [класс] [TTL] тип данные

Описание полей DNS-записи приведено в таблице.

| Поле | Описание |

| владелец | Относительное или полное имя записи. Если значение этого поля совпадает с именем зоны, то вы можете использовать символ @ вместо полного имени зоны |

| класс | Определяет класс, к которому принадлежит запись. Например, IN указывает, что запись принадлежит к классу записей Интернет-ресурсов. Это единственный класс записей, поддерживаемых DNS-сервером, входящим в состав Windows 2000. В связи с этим в любой записи поле класса может быть опущено, хотя стандарт DNS требует обязательного указания класса записи В связи с этим в любой записи поле класса может быть опущено, хотя стандарт DNS требует обязательного указания класса записи |

| TTL | Определяет время жизни конкретной записи в кэше других DNS-серверов. Является необязательным для большинства типов записей. Если поле TTL у записи опущено, то берется соответствующее значение из параметров зоны (запись SOA). Для того, чтобы предотвратить кэширование записи указывайте значение 0 в качестве TTL |

| тип | Обязательное поле, содержащее один из стандартных текстовых идентификаторов, определяющих тип записи |

| данные | Обязательное поле, содержащее данные переменной длины. Формат данных определяется типом записи |

Поля записи разделяются любым количеством пробелов или символов табуляции.

Служебные записи (SOA и NS)Каждый файл зоны должен содержать запись SOA, которая описывает зону, параметры ее синхронизации и параметры устаревания ее записей. Кроме того, зона должна содержать не менее одной записи NS, описывающей DNS-сервер [в нотации DNS они называются серверами имен (name server)], обслуживающий зону. Если серверов два или более, то один из них является основным, а все остальные — дополнительными. Все изменения в зоне производятся на основном сервере, после чего дополнительные самостоятельно получают ее измененную копию.

Кроме того, зона должна содержать не менее одной записи NS, описывающей DNS-сервер [в нотации DNS они называются серверами имен (name server)], обслуживающий зону. Если серверов два или более, то один из них является основным, а все остальные — дополнительными. Все изменения в зоне производятся на основном сервере, после чего дополнительные самостоятельно получают ее измененную копию.

Большинство организаций, регистрирующих доменные имена, требуют наличия не менее двух обслуживающих зону DNS-серверов. Кроме того, для надежности эти серверы должны быть расположены в разных IP-сетях класса C.

Синтаксис записи NS| Название | Name Server |

| Определена в | RFC 1035 |

| Описание | Запись, указывающая один из серверов, обслуживающих зону. В виде NS-записей указываются все сервера (основной и дополнительные). Тот сервер, который указан в SOA-записи, считается основным, все остальные — дополнительными. Тот сервер, который указан в SOA-записи, считается основным, все остальные — дополнительными. |

| Синтаксис | владелец [класс] [TTL] NS хост |

| Параметры | Полное DNS-имя сервера, который должен быть определен в DNS. Допускается определение серверов в той же зоне, которую они обслуживают. |

| @ NS mcio-08kwa653t4.fio.ru @ NS host1.test.fio.ru |

| Название | Start Of Authority |

| Определена в | RFC 1035 |

| Описание | Запись, описывающая зону ответственности. |

| Синтаксис | владелец класс SOA первичный_сервер ответственный (редакция обновление повтор устаревание TTL) |

| Параметры | Первичный сервер — полное имя сервера, содержащего основную копию зоны.  По умолчанию — 600 секунд (10 минут).Устаревание — интервал в секундах, по истечении которого информация зоны считается устаревшей. Этот параметр используется дополнительными серверами, которые перестают отвечать на запросы после того, как пройдет указанное количество времени с момента последнего успешного обновления. По умолчанию — 86 400 секунд (24 часа).TTL — минимальное время жизни записей зоны, для которых не указано индивидуальное значение. Используется для указания другим DNS-серверам и DNS-клиентам, в течение какого периода времени они могут кэшировать записи зоны. По умолчанию — 3 600 секунд (1 час). По умолчанию — 600 секунд (10 минут).Устаревание — интервал в секундах, по истечении которого информация зоны считается устаревшей. Этот параметр используется дополнительными серверами, которые перестают отвечать на запросы после того, как пройдет указанное количество времени с момента последнего успешного обновления. По умолчанию — 86 400 секунд (24 часа).TTL — минимальное время жизни записей зоны, для которых не указано индивидуальное значение. Используется для указания другим DNS-серверам и DNS-клиентам, в течение какого периода времени они могут кэшировать записи зоны. По умолчанию — 3 600 секунд (1 час). |

| Пример | @ IN SOA mcio-08kwa653t4.fio.ru. admin.fio.ru. ( 1 900 600 86400 3600) |

; Database file test.fio.ru.dns for test.fio.ru zone.

; Zone version: 2541744385

;

@ IN SOA ns1.test.fio.ru. admin.fio.ru. (

2541744385 ; serial number

10800 ; refresh

3600 ; retry

604800 ; expire

86400 ) ; minimum TTL

;

; Zone NS records

;

@ NS ns1. test.fio.ru.

test.fio.ru.

@ NS ns2.test.fio.ru.

@ NS ns2.fio.ru.

;

; Zone records

;

ns1 A 195.34.17.1

ns2 A 213.128.193.119

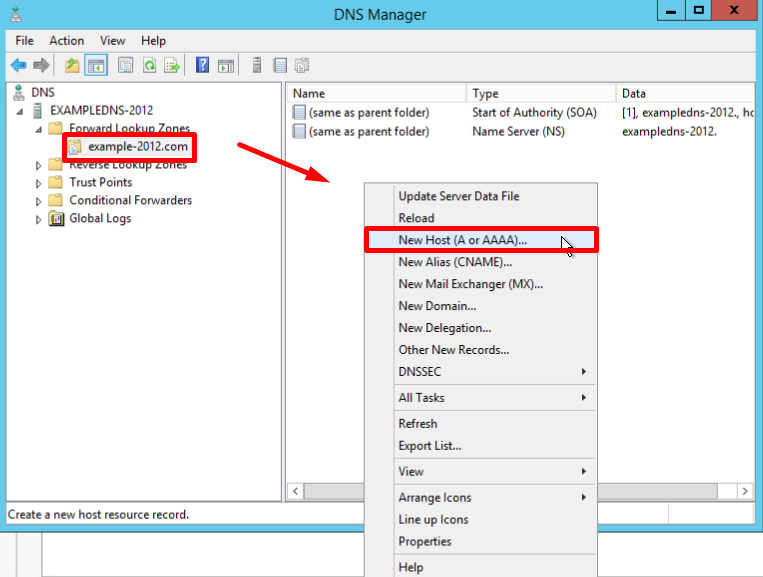

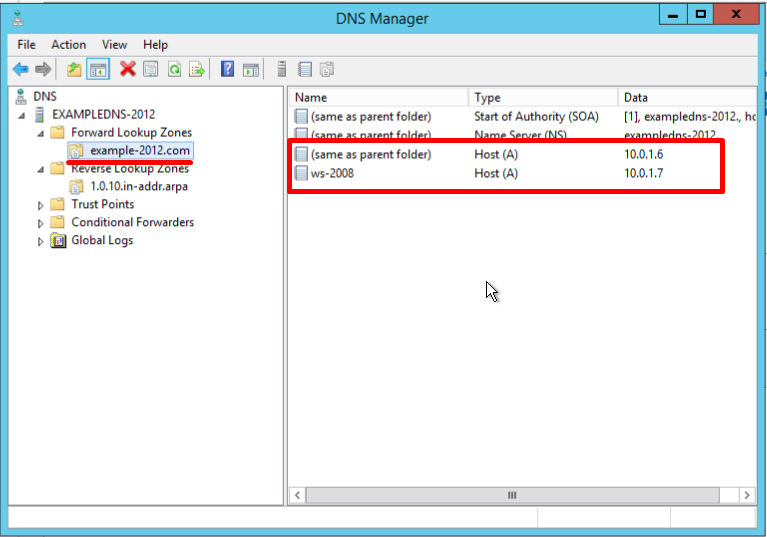

Для установления соответствия между именем хоста и его IP-адресом используется запись A, для обратного соответствия — запись PTR. Для одного и того же IP-адреса допустимо использование нескольких имен хостов, однако для одного IP-адреса рекомендуется использовать только одну запись PTR. Записи A используются в зонах прямого просмотра, PTR — в зонах обратного просмотра.

Синтаксис записи A| Название | Host Address |

| Определена в | RFC 1035 |

| Описание | Запись, устанавливающая соответствие имени определенному IP-адресу. |

| Синтаксис | владелец [класс] [TTL] A IP_адрес |

| Параметры | IP-адрес хоста. |

| Пример | host1 IN A 192.168.0.1 |

| Название | IPv6 Host Address |

| Определена в | RFC 1886 |

| Описание | Запись, устанавливающая соответствие имени определенному IP-адресу версии 6. |

| Синтаксис | владелец [класс] [TTL] AААА IP_адрес_v6 |

| Параметры | IP-адрес версии 6 хоста. |

| Пример | host2 IN AAAA 4321:0:1:2:3:4:567:89ab |

| Название | Pointer |

| Определена в | |

| Описание | Запись, устанавливающая соответствие IP-адреса доменному имени. Используется в зонах обратного просмотра Используется в зонах обратного просмотра |

| Синтаксис | владелец [класс] [TTL] PTR имя |

| Параметры | Полное DNS-имя хоста, соответствующего указанному IP-адресу. |

| Пример | 1.0.168.192.in-addr.arpa PTR host1.test.fio.ru |

Записи A и PTR могут быть добавлены в зону следующим образом:

- можно вручную создать необходимые записи (A и PTR) для компьютеров со статическими IP-адресами;

- компьютеры, работающие под управлением Windows 2000 и использующие динамические IP-адреса, самостоятельно добавляют или изменяют необходимые записи (A и PTR) в зоне;

- для компьютеров, работающих под управлением более ранних версий Windows и использующих динамические IP-адреса, добавление или изменение необходимых записей (A и PTR) осуществляется DHCP-сервером из состава Windows 2000 Server.

Примечание

Записи A и PTR не требуются для всех компьютеров. Они необходимы только для компьютеров, предоставляющих свои ресурсы в совместное использование. Тем не менее при использовании домена Active Directory Windows 2000 создает запись A для каждого компьютера в домене.

Они необходимы только для компьютеров, предоставляющих свои ресурсы в совместное использование. Тем не менее при использовании домена Active Directory Windows 2000 создает запись A для каждого компьютера в домене.

Записи альтернативных имен позволяют использовать два или более имен для одного хоста. Использование альтернативных имен отличается от использования нескольких записей A для одного IP-адреса.

Синтаксис CNAME-записи| Название | Canonical Name |

| Определена в | RFC 1035 |

| Описание | Указывает, что владелец записи является альтернативным именем, для DNS-имени, указываемого как параметр. |

| Синтаксис | владелец [класс] [TTL] CNAME имя |

| Параметры | Полное или относительное DNS-имя хоста. |

| Пример | alias CNAME host1.test.fio.ru alias2 CNAME host2 |

Альтернативные имена используются для:

- изменения имени хоста, определенного при помощи записи A;

- задания привычных имен для хостов, предоставляющих определенные сервисы;

- распределения нагрузки между серверами, предоставляющими один и тот же сервис.

При изменении имени хоста, которое использовалось для обращения по сети, придерживайтесь следующей последовательности.

- cоздайте запись A с новым именем, указывающую на IP-адрес хоста;

- cоздайте запись CNAME со старым именем, указывающую на новое имя хоста;

- удалить запись A хоста со старым именем.

Придерживаясь этой практики, вы позволите обращаться к хосту и по старому, и по новому имени, а когда надобность в старом имени отпадет, достаточно удалить запись CNAME.

Использование записей CNAME для задания привычных имен хостов позволяет осуществлять прозрачное перемещение сервисов с одного хоста на другой, балансировку нагрузки между хостами, прозрачно для пользователей изменять IP-адреса хостов, предоставляющих сервисы.

Рассмотрим это на примере.

Изначально в сети существовал хост, предоставляющий Web- и FTP-сервисы. Соответствующие записи зоны имели следующий вид:

host-a IN A 10.0.0.20

www IN CNAME host-a

ftp IN CNAME host-a

Со временем было принято решение переместить FTP-сервер на отдельный хост. За счет использования записей CNAME это было сделано прозрачно для пользователей:

host-a IN A 10.0.0.20

host-b IN A 10.0.0.21

www IN CNAME host-a

ftp IN CNAME host-b

Со временем нагрузка на Web-сервер возросла, и было принято решение установить дополнительный Web-сервер, разделяя нагрузку между ними, что было сделано прозрачно для пользователей за счет записей CNAME:

host-a IN A 10.0.0.20

host-b IN A 10.0.0.21

host-c IN A 10.0.0.22

www IN CNAME host-a

www IN CNAME host-c

ftp IN CNAME host-b

Внимание!

Относитесь внимательно к удалению записей CNAME, которые ссылаются на уже несуществующие записи хостов. DNS-сервер не отслеживает взаимосвязи между записями, поэтому попытки разрешения записей CNAME, ссылающихся на несуществующие хосты, могут повысить нагрузку на DNS-сервер.

DNS-сервер не отслеживает взаимосвязи между записями, поэтому попытки разрешения записей CNAME, ссылающихся на несуществующие хосты, могут повысить нагрузку на DNS-сервер.

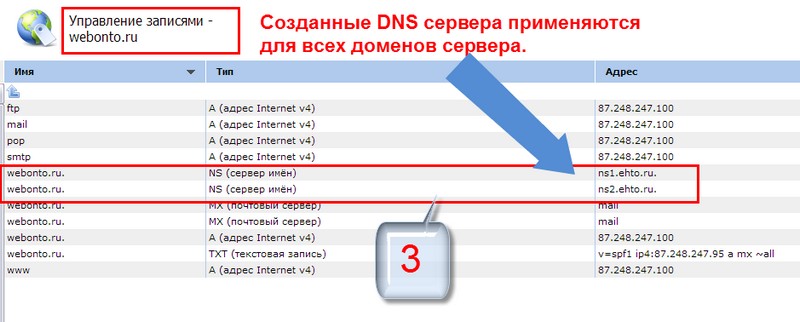

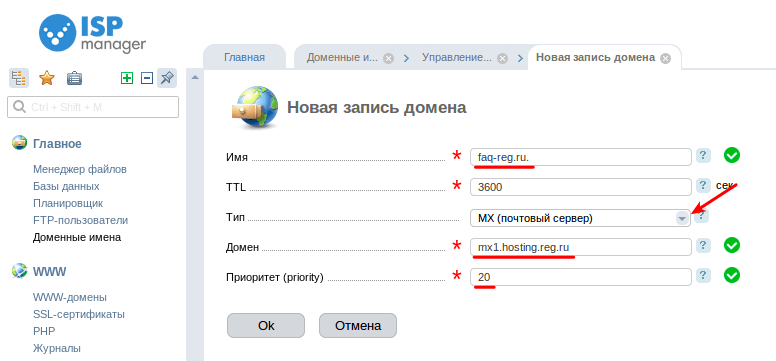

Записи почтовых хостов домена используются почтовыми серверами и программами для определения хоста, на который должна быть отправлена почта. При этом почтовый сервер пытается найти запись MX в домене, имя которого получается отсечением от почтового адреса имени пользователя и символа @. Например, при отправке почты на адрес [email protected], поиск записи MX будет проводиться в домене fio.ru. Записи почтовых хостов указывают серверы, которые занимаются обработкой входящей почты для соответствующего домена. При наличии нескольких записей MX почтовый сервер пытается сначала использовать запись с наименьшим приоритетом.

Синтаксис записи MX| Название | Mail eXchanger |

| Определена в | RFC 1035 |

| Описание | Запись, указывающая на сервер, осуществляющий обработку и доставку входящей почты. |

| Синтаксис | владелец [класс] [TTL] MX приоритет хост |

| Параметры | Приоритет — число от 0 до 65535, определяющее приоритет сервера при наличии в зоне нескольких MX записей с одним именем. Обработка начинается с сервера с наименьшим приоритетом.Хост — полное или относительное имя хоста почтового сервера, который должен быть определен в DNS. |

| Пример | test.fio.ru MX 10 host1.test.fio.ru @ MX 20 host1.test.fio.ru |

Рассмотрим пример:

@ IN MX 10 mailserver1

@ IN MX 20 mailserver2

Здесь будет сначала использован сервер mailserver1, а при невозможности отправить почту через него — mailserver2. Если и второй сервер будет недоступен, автору сообщения будет отправлено уведомление о невозможности доставки почты.

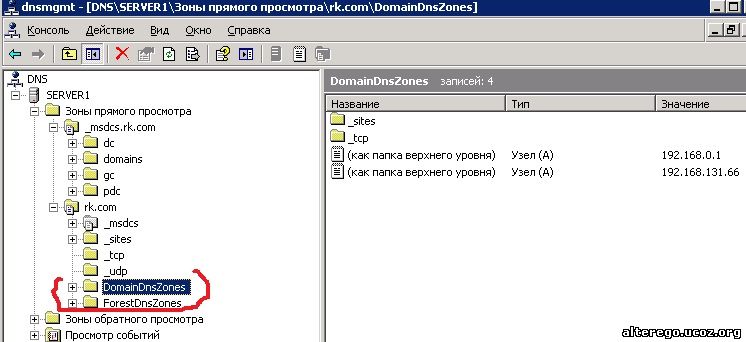

Записи сервисов (SRV)Записи сервисов — это новая возможность, не так давно используемая в DNS. Однако в Windows 2000 они используются очень активно, в основном для обеспечения работы Active Directory. Вся информация о доменах AD, контроллерах доменов, серверах глобального каталога и прочих сервисах, необходимых для ее функционирования, хранится в DNS в виде записей SRV.

Однако в Windows 2000 они используются очень активно, в основном для обеспечения работы Active Directory. Вся информация о доменах AD, контроллерах доменов, серверах глобального каталога и прочих сервисах, необходимых для ее функционирования, хранится в DNS в виде записей SRV.

| Название | Service locator |

| Определена в | RFC 2052 |

| Описание | Запись, определяющая сервера, предоставляющие определенные сервисы. |

| Синтаксис | сервис.протокол.имя [класс] [TTL] SRV приоритет вес порт хост |

| Параметры | Сервис — символьное имя сервиса. Имена для стандартных сервисов (_telnet, _smtp и т. п.) определены в RFC 1700.Протокол — символьное имя протокола. Обычно используются _tcp и _udp, хотя может быть использован любой протокол, определенный в RFC 1700 . Имя — доменное имя, которое будет использовано для поиска информации о сервисах.Приоритет — число от 0 до 65535, определяющее приоритет сервера, указываемого в поле хост , при использовании нескольких записей SRV с одинаковым именем.Вес — число от 1 до 65535, которое в дополнение к приоритету используется для балансировки нагрузки между несколькими серверами. Значение этого поля учитывается при использовании нескольких записей SRV с одинаковыми приоритетами. Если балансировка нагрузки не используется, в качестве веса указывается 0.Порт — число от 0 до 65535, определяющее номер порта сервера, через который предоставляется указанный сервис. Соответствие портов стандартным сервисам определено в RFC 1700 , хотя можно использовать другие невостребованные номера портов.Хост — полное или относительное имя хоста сервера, который предоставляет указанный сервис. Хост должен быть определен в DNS. Вместо имени хоста может быть указана точка, значит указанный сервис не предоставляется в соответствующем домене Имя — доменное имя, которое будет использовано для поиска информации о сервисах.Приоритет — число от 0 до 65535, определяющее приоритет сервера, указываемого в поле хост , при использовании нескольких записей SRV с одинаковым именем.Вес — число от 1 до 65535, которое в дополнение к приоритету используется для балансировки нагрузки между несколькими серверами. Значение этого поля учитывается при использовании нескольких записей SRV с одинаковыми приоритетами. Если балансировка нагрузки не используется, в качестве веса указывается 0.Порт — число от 0 до 65535, определяющее номер порта сервера, через который предоставляется указанный сервис. Соответствие портов стандартным сервисам определено в RFC 1700 , хотя можно использовать другие невостребованные номера портов.Хост — полное или относительное имя хоста сервера, который предоставляет указанный сервис. Хост должен быть определен в DNS. Вместо имени хоста может быть указана точка, значит указанный сервис не предоставляется в соответствующем домене |

| Пример | _ldap. _tcp.ms-dcs SRV 0 0 389 host1.test.fio.ru_ldap._tcp.ms-dcs SRV 10 0 389 host1.test.fio.ru _tcp.ms-dcs SRV 0 0 389 host1.test.fio.ru_ldap._tcp.ms-dcs SRV 10 0 389 host1.test.fio.ru |

Так как все необходимые записи SRV создаются системой автоматически, вряд ли вам понадобится добавлять или настраивать их вручную. Для работы Active Directory используются динамически обновляемые зоны, все обновления в которые система вносит самостоятельно. Если ваша зона обслуживается сервером, не поддерживающим DDNS (допустим, старые версии DNS-серверов для платформы UNIX), можно добавить все необходимые записи SRV в зону из файла %systemroot%system32Confignetlogon.dns. Он обновляется каждый раз при внесении изменений в конфигурацию AD.

Настройка DNS сервера

- Настройка DNS сервера

- Установка DNS сервиса в систему

- Управление DNS сервисом

- Создание DNS зоны

- Модификация DNS зоны

- Удаление DNS зоны

- Удаление MX записей для зоны

- Удаление A записи для зоны

- Создание DNS записи

- Модификация записи

- Удаление DNS записи

- Информация о DNS сервисе

- Информация о всех зонах

- Информация о зоне

- Информация о записи

- Пример создания зоны и записей в ней

- Проверка работоспособности DNS сервера

Настройка DNS сервера производится в несколько этапов:

Установка DNS сервиса в систему¶

Поддержка DNS сервиса появилась в пакете calculate-server 2. 1.4.

1.4.

В качестве сервера используется наиболее распространенный DNS сервер BIND.

Перед установкой убедитесь что BIND скомпилирован с поддержкой sdb-ldap.

Перед установкой, убедитесь что у вас в системе установлен сервис ldap, если он не был установлен, выполните установку командой:

cl-setup ldapУстановка dns сервиса выполняется командой

cl-setup dns

Установка сервиса с установкой доверительных сетей:

cl-setup -a dns

Примечание: Интервал времени жизни DNS записи — ttl, составляет 178600 секунд.

Управление DNS сервисом¶

Термины:- DNS зона — сегмент пространства доменных имен.

- master DNS зона — основная зона хранения записей.

- slave DNS зона — подчиненная основной зона хранения записей.

- Прямая DNS зона — зона хранения записей соответствия доменного имени ip адресу.

- Обратная DNS зона — зона хранения записей соответствия ip адреса доменному имени.

- Авторитативный сервер — сервер для хранения DNS зоны, записи которого считаются авторитетными для других DNS серверов.

- SOA запись — запись описания зоны.

- NS запись — доменное имя авторитативного сервера.

- A запись — соответствие доменного имени ip адресу.

- PTR запись — соответствие ip адреса доменному имени.

- CNAME запись — соответствие одного доменного имени другому.

- MX запись — соответствие доменного имени доменным именам почтовых серверов.

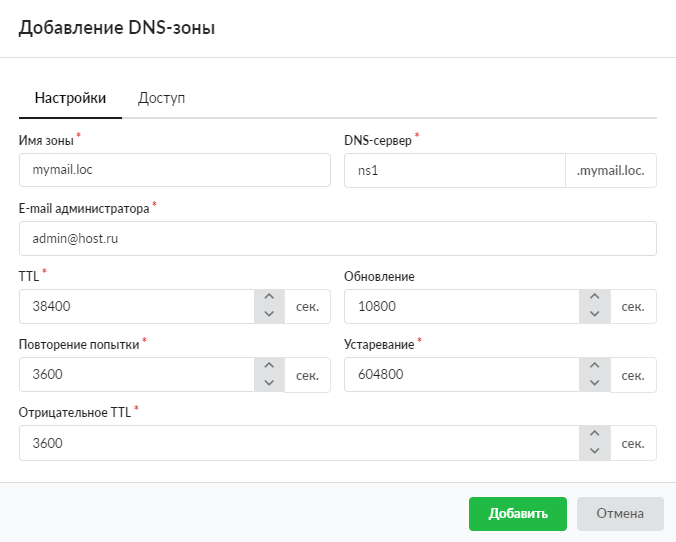

Создание DNS зоны¶

Для создания DNS зоны используется команда cl-dns-zoneadd.

Создание master DNS зоны

Cоздание зоны с авторитативным сервером в создаваемой зоне.

cl-dns-zoneadd -n <имя зоны> --server <имя авторитативного сервера> --ipserver <ip авторитативного сервера>Cоздание зоны с авторитативным сервером в другой зоне.

cl-dns-zoneadd -n <имя зоны> --server <имя авторитативного сервера>

Примеры:

cl-dns-zoneadd -n test.ru --server test.ru --ipserver 10.0.0.34

- Будет создана прямая зона test.ru

- Если не существует, будет создана обратная зона 0.0.10.in-addr.arpa

- Будет создана в записи зоны test.ru, A запись — test.ru соответствует 10.0.0.34

- Будет создана в записи зоны test.ru NS запись — test.ru

- Если обратная зона 0.0.10.in-addr.arpa была создана, для нее будет создана NS запись — test.ru

cl-dns-zoneadd -n test.ru --server ns.test.ru --ipserver 10.0.0.34

- Будет создана прямая зона test.ru

- Если не существует, будет создана обратная зона 0.0.10.in-addr.arpa

- Будет создана в зоне test.ru, A запись — ns.test.ru соответствует 10.0.0.34

- Будет создана в записи зоны test.ru NS запись — ns.test.ru

- Если обратная зона 0.0.10.in-addr.arpa была создана, для нее будет создана NS запись — test.ru

- В обратной зоне 0.0.10.in-addr.arpa будет создана PTR запись — 10.0.0.34 соответствует ns.

test.ru, если такая запись не существует.

test.ru, если такая запись не существует.

cl-dns-zoneadd -n 10.0.10.0/24 --server test.ru* Будет создана обратная зона для сети 10.0.10.0/24 — 10.0.10.in-addr.arpa * Будет создана в записи зоны 10.0.10.in-addr.arpa NS запись — test.ru

Создание slave DNS зоны

Создание DNS зоны.

cl-dns-zoneadd -t slave -n <имя зоны> --servers <ip серверов хранения master зоны для этой зоны>Примеры:

cl-dns-zoneadd -t slave -n slave.ru --servers 10.0.0.3,10.0.10.5

- Будет создана подчиненная прямая зона slave.ru, данные для которой будут получены из основной зоны slave.ru находящейся на DNS серверах с адресами 10.0.0.3, 10.0.10.5

cl-dns-zoneadd -t slave -n 10.0.0.0/24 --servers 10.0.0.3* Будет создана подчиненная обратная зона для сети 10.0.0.0/24 — 0.0.10.in-addr.arpa, данные для которой будут получены из основной зоны 0.0.10.in-addr.arpa находящейся на DNS сервере с адресом 10.

0.0.3

0.0.3Модификация DNS зоны¶

Для модификации DNS зоны используется команда cl-dns-zonemod.

Модификация параметров зоны возможна только для master зоны.

cl-dns-zonemod -n <имя зоны или сеть> <параметры>имя зоны — модификация прямой зоны

сеть — модификация обратной зоны

Параметры модификации зоны:

- —server — изменение доменного имени главного авторитативного сервера зоны

- —ip — изменение или добавление в случае отсутствия, ip адреса для зоны (модификация или добавление A записи)

- —mx — замена или добавление в случае отсутствия, MX записей для зоны (модификация или добавление доменных имен почтовых серверов)

- —mxmod — замена одного доменного имени почтового сервера на другой в MX записи для зоны (модификация доменного имени почтового сервера)

- — email — изменение почтового адреса администратора зоны (по умолчанию root@имя_зоны)

- —servers — изменение списка всех авторитативных серверов зоны (NS записи зоны)

- —refresh — интервал времени после которого будет обновлена зона в секундах или число + (M — минуты, H — часы, D — дни, W — недели).

По умолчанию 8H — 8 часов. - —update — интервал времени после неудачного обновления зоны после которого будет сделано новое обновление зоны.

По умолчанию 2H — 2 часа. - —expiry — интервал времени после которого данные зоны устареют на вторичных DNS серверах в случае невозможности соединения с главным DNS сервером.

По умолчанию 2W — 2 недели. - —minimum — интервал времени хранения данных неудачных запросов для этой зоны.

По умолчанию 2H — 2 часа.

Примеры:

cl-dns-zonemod -n test.ru --email [email protected]

Модификация почтового адреса администратора зоны

cl-dns-zonemod -n test.ru --refresh 10H

Модификация интервала времени обновления зоны (10 часов)

Удаление DNS зоны¶

Для удаления DNS зоны используется команда cl-dns-zonedel.

cl-dns-zonedel -n <имя зоны или сеть>

имя зоны — удаление прямой зоны

сеть — удаление обратной зоны

Примеры:

cl-dns-zonedel -n test.ru

Будет удалена прямая зона test.ru

сl-dns-zonedel -n 10.0.0.0/24

Будет удалена обратная зона 0.0.10.in-addr.arpa

Удаление MX записей для зоны¶

Пример.

cl-dns-zonedel --mx -n test.ru

Будут удалены MX записи для зоны test.ru (доменные имена почтовых серверов для зоны)

Удаление A записи для зоны¶

Пример.

cl-dns-zonedel --ip -n test.ru

Будет удалена A запись для зоны test.ru (ip зоны)

Создание DNS записи¶

Для создания DNS записи используется команда cl-dns-recadd.

Для создания записи необходимо создание master зоны в которую будет добавлена эта запись.

Для A записи (host.test.ru —> 10.0.0.4 ) необходимо создание master прямой зоны test.ru.

Для PTR записи (10.0.0.4 —> host.test.ru) необходимо создание master обратной зоны 0.0.10.in-addr.arpa

Cоздание A записи

Примеры создания записей:

Создание A записи и PTR записи. Сначала должны быть созданы прямая и обратная зоны, test.ru и 0.0.10.in-addr.arpa.

Сначала должны быть созданы прямая и обратная зоны, test.ru и 0.0.10.in-addr.arpa.cl-dns-recadd --host host.test.ru --ip 10.0.0.66

- Будет создана запись в прямой зоне test.ru, host.test.ru соответствует 10.0.0.66.

- Будет создана запись в обратной зоне 0.0.10.in-addr.arpa, 10.0.0.66 соответствует host.test.ru

Создание только A записи. Сначала должна быть создана прямая зона test.ru.

cl-dns-recadd --autoptr off --host host.test.ru --ip 10.0.0.66

- Будет создана запись в прямой зоне test.ru, host.test.ru соответствует 10.0.0.66.

Создание A записи, MX записи и PTR записи

Пример создания A записи, MX записи и PTR записи. Сначала должны быть созданы прямая и обратная зоны, test.ru и 0.0.10.in-addr.arpa.

cl-dns-recadd --mx mail1.test.ru,mail2.test.ru --host host2.test.ru --ip 10.0.0.69

- Будет создана запись в прямой зоне test.ru, host2.test.ru соответствует 10.0.0.69.

- Будет создана MX запись в прямой зоне test.

ru, host2.test.ru соответствует двум почтовым серверам mail1.test.ru (приоритет 10), mail2.test.ru (приоритет 20)

ru, host2.test.ru соответствует двум почтовым серверам mail1.test.ru (приоритет 10), mail2.test.ru (приоритет 20) - Будет создана запись в обратной зоне 0.0.10.in-addr.arpa, 10.0.0.69 соответствует host2.test.ru

Создание A записи и MX записи

Пример создания A записи и MX записи. Сначала должна быть создана прямая зона test.ru.cl-dns-recadd --autoptr off --mx mail1.test.ru,mail2.test.ru --host host2.test.ru --ip 10.0.0.69

- Будет создана запись в прямой зоне test.ru, host2.test.ru соответствует 10.0.0.69.

- Будет создана MX запись в прямой зоне test.ru, host2.test.ru соответствует двум почтовым серверам mail1.test.ru (приоритет 10), mail2.test.ru (приоритет 20)

Создание PTR записи

Пример создания PTR записи. Сначала должна быть создана обратная зона 0.0.10.in-addr.arpa.cl-dns-recadd -t ptr --ip 10.0.0.67 --host host.test.ru

- Будет создана запись в обратной зоне 0.0.10.in-addr.arpa, 10.0.

0.67 соответствует host.test.ru

0.67 соответствует host.test.ru

Cоздание CNAME записи

Пример создания CNAME записи. Сначала должна быть создана прямая зона test.ru.cl-dns-recadd -t cname --host host.test.ru --cname calculate.ru

- Будет создана запись в прямой зоне test.ru, host.test.ru соответствует calculate.ru

Модификация записи¶

Для модификации DNS записи используется команда cl-dns-recmod.

Модификация A записи

Изменение доменного имени A записи и PTR записи

Пример.

cl-dns-recmod --host newname.test.ru oldname.test.ruили

cl-dns-recmod --host newname.test.ru 10.0.0.5Изменяет доменное имя oldname.test.ru на newname.test.ru

Исходные записи:

A запись, oldname.test.ru соответствует 10.0.0.5

PTR запись, 10.0.0.5 соответствует oldname.test.ru

Записи после модификации:

A запись, newname.test.ru соответствует 10.0.0.5

PTR запись, 10.0.0.5 соответствует newname. test.ru

test.ru

Изменение ip A записи и PTR записи

Пример:

cl-dns-recmod --ip 10.0.0.6 10.0.0.5или

cl-dns-recmod --ip 10.0.0.6 oldname.test.ruИзменяет ip для доменного имени oldname.test.ru

Исходные записи:

A запись oldname.test.ru соответствует 10.0.0.5

PTR запись 10.0.0.5 соответствует oldname.test.ru

Записи после модификации:

A запись oldname.test.ru соответствует 10.0.0.6

PTR запись 10.0.0.6 соответствует oldname.test.ru

Изменение доменного имени A записи

Пример:

cl-dns-recmod --automod off --host newname.test.ru oldname.test.ruили

cl-dns-recmod --automod off --host newname.test.ru 10.0.0.5Изменяет доменное имя oldname.test.ru на newname.test.ru

Исходная запись:

A запись, oldname.test.ru соответствует 10.0.0.5

Запись после модификации:

A запись, newname.test.ru соответствует 10. 0.0.5

0.0.5

Изменение ip A записи

Пример:

cl-dns-recmod --automod off --ip 10.0.0.6 10.0.0.5

или

cl-dns-recmod --ip 10.0.0.6 oldname.test.ru

Изменяет ip на 10.0.0.6 для доменного имени oldname.test.ru

Исходная запись:

A запись oldname.test.ru соответствует 10.0.0.5

Запись после модификации:

A запись oldname.test.ru соответствует 10.0.0.6

Модификация PTR записи

Изменение доменного имени PTR записи и A записи

Пример:

cl-dns-recmod -t ptr --host newname.test.ru oldname.test.ruили

cl-dns-recmod -t ptr --host newname.test.ru 10.0.0.5Изменяет доменное имя oldname.test.ru на newname.test.ru

Исходные записи:

PTR запись 10.0.0.5 соответствует oldname.test.ru

A запись oldname.test.ru соответствует 10.0.0.5

Записи после модификации:

PTR запись 10.0.0.5 соответствует newname.test. ru

ru

A запись newname.test.ru соответствует 10.0.0.5

Изменение ip PTR записи и A записи

Пример:

cl-dns-recmod -t ptr --ip 10.0.0.6 10.0.0.5или

cl-dns-recmod --ip 10.0.0.6 oldname.test.ruИзменяет ip для доменного имени oldname.test.ru

Исходные записи:

PTR запись 10.0.0.5 соответствует oldname.test.ru

A запись oldname.test.ru соответствует 10.0.0.5

Записи после модификации:

PTR запись 10.0.0.6 соответствует oldname.test.ru

A запись oldname.test.ru соответствует 10.0.0.6

Изменение доменного имени PTR записи

Пример:

cl-dns-recmod -t ptr --automod off --host newname.test.ru oldname.test.ruили

cl-dns-recmod -t ptr --automod off --host newname.test.ru 10.0.0.5Изменяет доменное имя oldname.test.ru на newname.test.ru

Исходная запись:

PTR запись 10.0.0.5 соответствует oldname.test.ru

Запись после модификации:

PTR запись 10. 0.0.5 соответствует newname.test.ru

0.0.5 соответствует newname.test.ru

Изменение ip PTR записи

Пример:

cl-dns-recmod -t ptr --automod off --ip 10.0.0.6 10.0.0.5или

cl-dns-recmod -t ptr --ip 10.0.0.6 oldname.test.ruИзменяет ip на 10.0.0.6 для доменного имени oldname.test.ru

Исходная запись:

PTR запись 10.0.0.5 соответствует oldname.test.ru

Запись после модификации:

PTR запись 10.0.0.6 соответствует oldname.test.ru

Модификация CNAME записи

Пример 1:

cl-dns-recmod --cname calculate.ru cn.test.ruИзменяет CNAME запись.

Исходная запись:

CNAME запись cn.test.ru соответствует acoola.ru

Запись после модификации:

CNAME запись cn.test.ru соответствует calculate.ru

Пример 2:

cl-dns-recmod -t cname --host cname.test.ru cn.test.ruИзменяет CNAME запись.

Исходная запись:

CNAME запись cn. test.ru соответствует calculate.ru

test.ru соответствует calculate.ru

Запись после модификации:

CNAME запись cname.test.ru соответствует calculate.ru

Модификация или создание MX записи

Пример 1:

cl-dns-recmod --mx mail1.test.ru,mail2.test.ru test.test.ruЗаменяет а в случае отсутствия добавляет MX записи в A запись test.test.ru.

Исходная запись:

A запись test.test.ru — MX запись mail.test.ru (приоритет 10)

Запись после модификации:

A запись test.test.ru — MX запись mail1.test.ru (приоритет 10), MX запись mail2.test.ru (приоритет 20)

Пример 2:

cl-dns-recmod --mxmod mail2.test.ru,mailnew.test.ru test.test.ruИзменяет MX запись.

Исходная запись:

A запись test.test.ru — MX запись mail1.test.ru (приоритет 10), MX запись mail2.test.ru (приоритет 20)

Запись после модификации:

A запись test.test.ru — MX запись mail1.test.ru (приоритет 10), MX запись mailnew. test.ru (приоритет 20)

test.ru (приоритет 20)

Удаление DNS записи¶

Для удаления DNS записи используется команда cl-dns-recdel.

Удаление A или СNAME записи

Пример:

cl-dns-recdel --host test.test.ruБудет удалена A или CNAME запись test.test.ru

Удаление PTR записи

Пример:

cl-dns-recdel --ip 10.0.0.20Будет удалена PTR запись 20.0.0.10.in-addr.arpa (10.0.0.20 соответствует test.test.ru)

Удаление MX записи из A записи

Пример:

cl-dns-recdel --mx --host test.test.ruБудет удалены все MX записи из A записи test.test.ru

Информация о DNS сервисе¶

Для получения информации о записях и зонах DNS сервиса используется команда cl-info.

Информация о всех зонах¶

cl-info -z dns

Информация о зоне¶

cl-info -Z <имя_зоны или сеть> dns

Примеры:

cl-info -Z 10.0.0.0/24 dns

Информация о обратной зоне 0.0.10.in-addr.arpa (сеть 10.0.0.0/24)

cl-info -Z test.ru dnsИнформация о прямой зоне test.ru

Информация о записи¶

cl-info -r <имя_записи или ip> dns

Примеры:

cl-info -r 10.0.0.5 dnsИнформация о записи в обратной зоне 5.0.0.10.in-addr.arpa (ip 10.0.0.5)

cl-info -r test.test.ru dnsИнформация о записи в прямой зоне test.test.ru

Пример создания зоны и записей в ней¶

Необходимо создать зону test.ru а так-же доменные имена:- test.ru — ip 10.0.0.1 — WEB сервер, DNS сервер.

- www.test.ru — ip 10.0.0.1 — WEB сервер (CNAME запись, тот же сервер что и test.ru)

- ftp.test.ru — ip 10.0.0.5, FTP сервер

- user1.test.ru — 10.0.0.100, компьютер пользователя

Для этого выполняем следующие команды после установки сервиса DNS:

- Создаем зону test.ru с A записью (test.

ru —> 10.0.0.1) и обратной зоной для сети 10.0.0.0/24

ru —> 10.0.0.1) и обратной зоной для сети 10.0.0.0/24cl-dns-zoneadd -n test.ru --server test.ru --ipserver 10.0.0.1

- Cоздаем CNAME запись (www.test.ru —> test.ru)

cl-dns-recadd -t cname --host www.test.ru --cname test.ru

- Создаем A и PTR запись для FTP сервера

cl-dns-recadd --host ftp.test.ru --ip 10.0.0.5

- Создаем A и PTR запись для компьютера пользователя

cl-dns-recadd --host user1.test.ru --ip 10.0.0.100

Проверка работоспособности DNS сервера¶

Для проверки работоспособности DNS сервера используйте утилиты nslookup или host.

После того как вы создали DNS зону и добавили в нее записи, нужно посмотреть существующие записи в зоне с помощью команды:

cl-info -Z имя_зоны dns

Пример:

Ранее была создана зона test.ru и записи в ней.

Выполняем:

cl-info -Z domain.ru dns

Результат:

Information about master DNS zone domain.ru +----------------------------+----------------+ | Field | Value | +----------------------------+----------------+ | Zone name | domain.ru | | Master autoritative server | domain.ru | | NS record | domain.ru. | | A record | 10.0.0.5 | | Email administrator | [email protected] | | Serial number | 3 | | Refresh | 8H | | Update | 2H | | Expiry | 2W | | Minimum | 2H | +----------------------------+----------------+ (10 rows) Information about A records in master DNS zone domain.ru +---------------------+-----------+ | Domain | ip | +---------------------+-----------+ | localhost.domain.ru | 127.0.0.1 | | calculate.domain.ru | 10.0.0.54 | +---------------------+-----------+ (2 rows)

Используя любую из cуществующих А записей проверьте работоспособность DNS cервера с помощью команд:

nslookup имя_A_записи ip_DNS_сервераили

host имя_A_записи ip_DNS_сервера

Пример:

ip адрес проверяемого DNS сервера 10. 0.0.5 информация о зоне domain.ru приведена в предыдущем примере.

0.0.5 информация о зоне domain.ru приведена в предыдущем примере.

Выполняем проверку при помощи nslookup:

nslookup calculate.domain.ru 10.0.0.5Результат при нормальной работе сервиса DNS:

Server: 10.0.0.5 Address: 10.0.0.5#53 Name: calculate.domain.ru Address: 10.0.0.54

Выполняем проверку при помощи host:

host calculate.domain.ru 10.0.0.5

Результат при нормальной работе сервиса DNS:

Using domain server: Name: 10.0.0.5 Address: 10.0.0.5#53 Aliases: calculate.domain.ru has address 10.0.0.54Обзор зон и записей DNS

— Azure DNS

- Статья

В этой статье объясняются основные понятия доменов, зон DNS, записей DNS и наборов записей. Вы узнаете, как это поддерживается в Azure DNS.

Вы узнаете, как это поддерживается в Azure DNS.

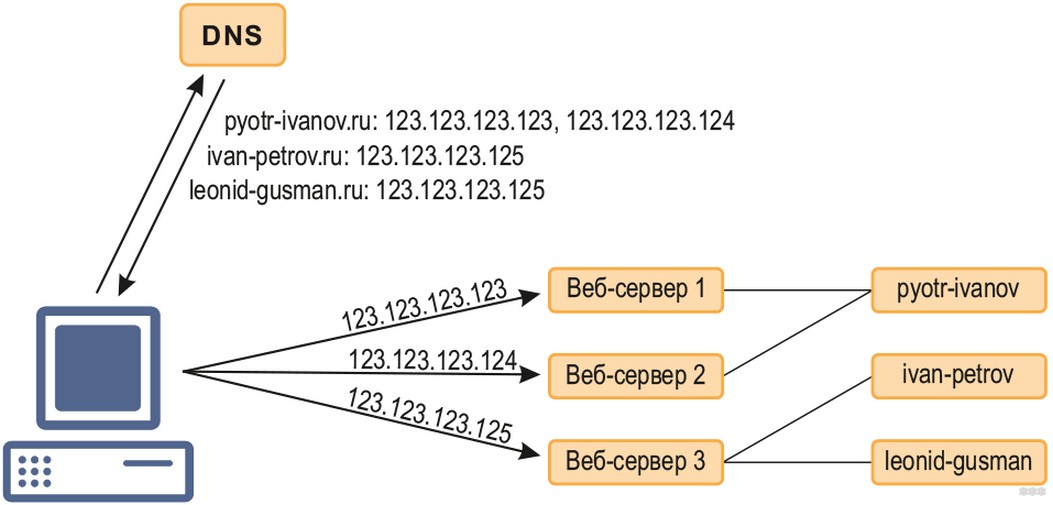

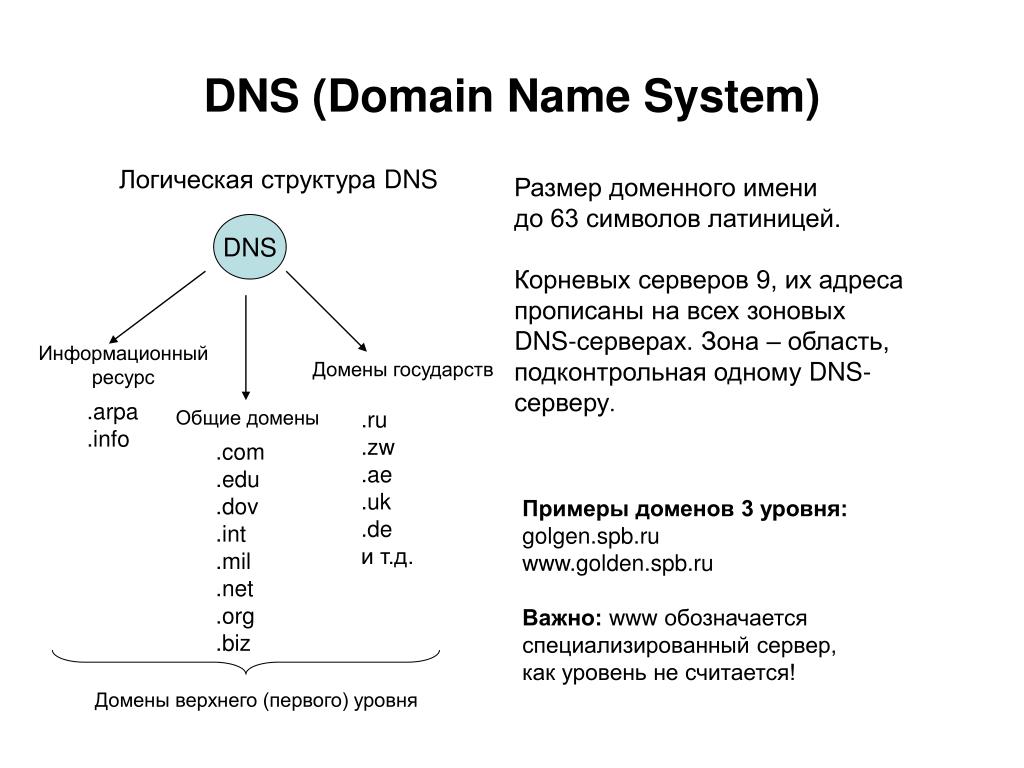

Доменные имена

Система доменных имен представляет собой иерархию доменов. Иерархия начинается с корневой домен , имя которого просто «». ‘. Ниже идут домены верхнего уровня, такие как com , net , org , uk или jp . Ниже доменов верхнего уровня находятся домены второго уровня, такие как org.uk или co.jp . Домены в иерархии DNS распределены по всему миру и размещаются на серверах имен DNS по всему миру.

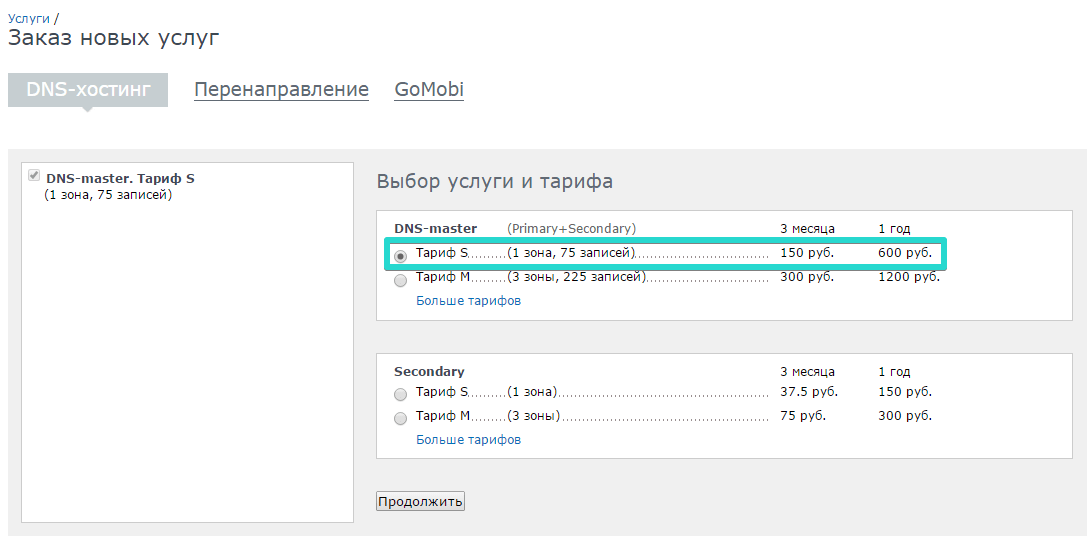

Регистратор доменных имен — это организация, которая позволяет вам приобрести доменное имя, например contoso.com . Покупка доменного имени дает вам право управлять иерархией DNS под этим именем, например, позволяя направлять имя www.contoso.com на веб-сайт вашей компании. Регистратор может разместить домен на своих серверах имен от вашего имени или разрешить вам указать альтернативные серверы имен.

Azure DNS предоставляет глобально распределенную и высокодоступную инфраструктуру сервера имен, которую можно использовать для размещения своего домена. Размещая свои домены в Azure DNS, вы можете управлять своими записями DNS с помощью тех же учетных данных, API, инструментов, выставления счетов и поддержки, что и другие ваши службы Azure.

Azure DNS в настоящее время не поддерживает покупку доменных имен. За ежегодную плату вы можете купить доменное имя, используя домены службы приложений или стороннего регистратора доменных имен. Затем ваши домены могут быть размещены в Azure DNS для управления записями. Дополнительные сведения см. в статье Делегирование домена в Azure DNS.

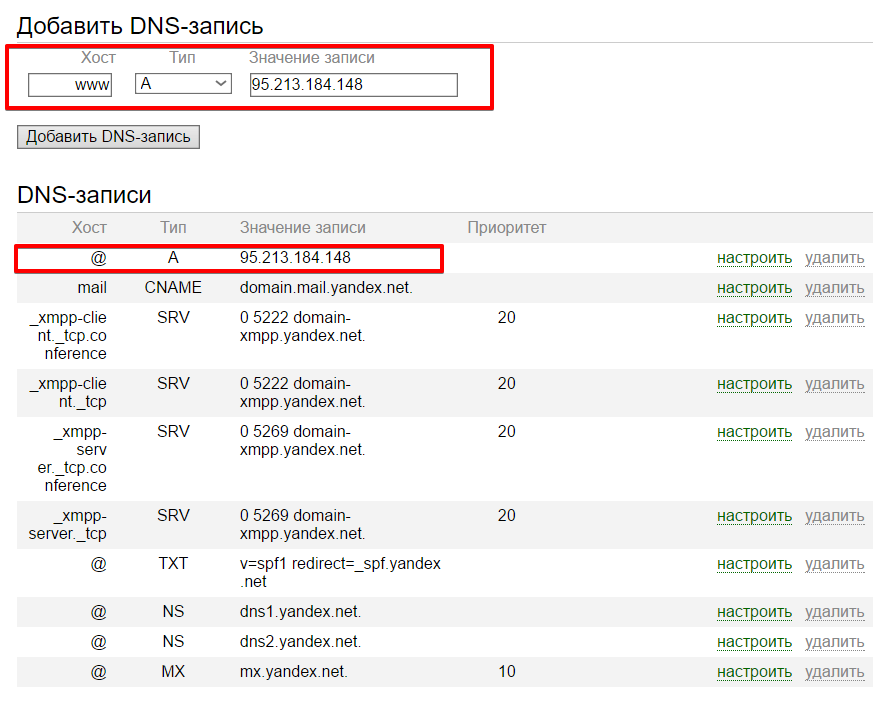

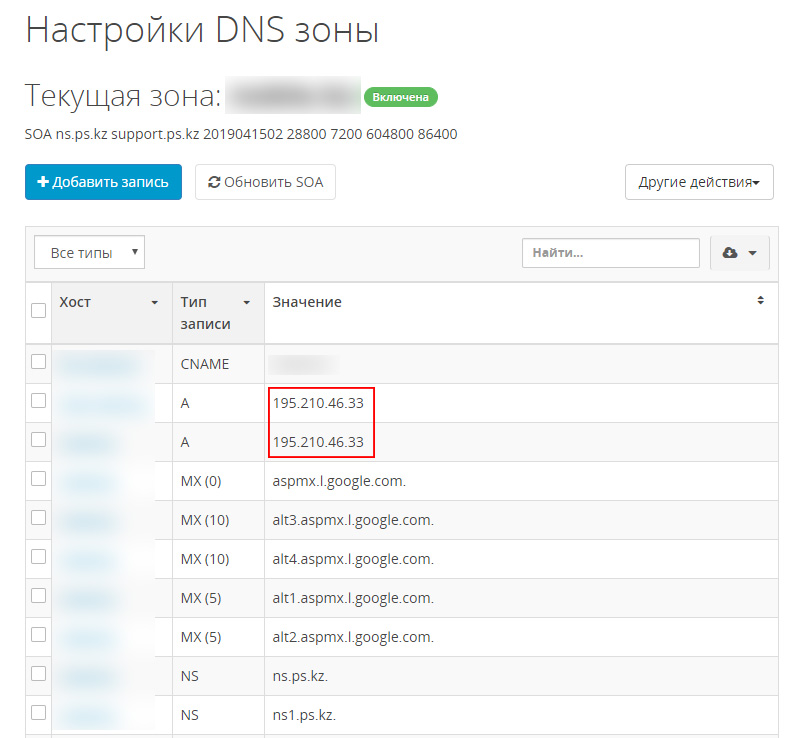

Зоны DNS

Зона DNS используется для размещения записей DNS для определенного домена. Чтобы начать размещать свой домен в Azure DNS, вам необходимо создать зону DNS для этого доменного имени. Каждая запись DNS для вашего домена затем создается внутри этой зоны DNS.

Например, домен contoso. com может содержать несколько записей DNS, например mail.contoso.com (для почтового сервера) и www.contoso.com (для веб-сайта).

com может содержать несколько записей DNS, например mail.contoso.com (для почтового сервера) и www.contoso.com (для веб-сайта).

При создании зоны DNS в Azure DNS:

- Имя зоны должно быть уникальным в пределах группы ресурсов, и зона не должна уже существовать. В противном случае операция не выполняется.

- Одно и то же имя зоны можно повторно использовать в другой группе ресурсов или другой подписке Azure.

- Если несколько зон имеют одно и то же имя, каждому экземпляру назначаются разные адреса серверов имен. Регистратор доменных имен может настроить только один набор адресов.

Примечание

Вам не обязательно владеть доменным именем, чтобы создать зону DNS с этим доменным именем в Azure DNS. Однако вам необходимо владеть доменом, чтобы настроить серверы имен Azure DNS в качестве правильных серверов имен для доменного имени у регистратора доменных имен.

Дополнительные сведения см. в статье Делегирование домена в Azure DNS.

Записи DNS

Имена записей

В Azure DNS записи указываются с использованием относительных имен. A полностью квалифицированный 9Доменное имя 0074 (FQDN) включает имя зоны, а относительное имя — нет. Например, относительное имя записи www в зоне contoso.com дает полное имя записи www.contoso.com .

Запись apex — это запись DNS в корне (или apex ) зоны DNS. Например, в зоне DNS contoso.com запись вершины также имеет полное имя contoso.com (это иногда называют голый домен ). По соглашению относительное имя «@» используется для представления записей вершины.

Типы записей

Каждая запись DNS имеет имя и тип. Записи организованы в различные типы в зависимости от данных, которые они содержат. Наиболее распространенным типом является запись «A», которая сопоставляет имя с адресом IPv4. Другим распространенным типом является запись «MX», которая сопоставляет имя с почтовым сервером.

Azure DNS поддерживает все распространенные типы записей DNS: A, AAAA, CAA, CNAME, MX, NS, PTR, SOA, SRV и TXT. Обратите внимание, что записи SPF представлены с помощью записей TXT.

Наборы записей

Иногда вам нужно создать более одной записи DNS с заданным именем и типом. Например, предположим, что веб-сайт www.contoso.com размещен на двух разных IP-адресах. Для веб-сайта требуются две разные записи A, по одной для каждого IP-адреса. Вот пример набора записей:

www.contoso.com. 3600 В А 134.170.185.46 www.contoso.com. 3600 В А 134.170.188.221

Azure DNS управляет всеми записями DNS, используя набора записей . Набор записей (также известный как набор записей ресурса ) — это набор записей DNS в зоне с одинаковым именем и одним типом. Большинство наборов записей содержат одну запись. Однако примеры, подобные приведенному выше, в которых набор записей содержит более одной записи, не являются чем-то необычным.

Например, предположим, что вы уже создали запись A «www» в зоне «contoso. com», указывающую на IP-адрес «134.170.185.46» (первая запись выше). Чтобы создать вторую запись, вы должны добавить эту запись в существующий набор записей, а не создавать дополнительный набор записей.

com», указывающую на IP-адрес «134.170.185.46» (первая запись выше). Чтобы создать вторую запись, вы должны добавить эту запись в существующий набор записей, а не создавать дополнительный набор записей.

Типы записей SOA и CNAME являются исключениями. Стандарты DNS не разрешают использование нескольких записей с одинаковым именем для этих типов, поэтому такие наборы записей могут содержать только одну запись.

Время жизни

Время жизни, или TTL, указывает, как долго каждая запись кэшируется клиентами перед запросом. В приведенном выше примере TTL составляет 3600 секунд или 1 час.

В Azure DNS TTL указывается для набора записей, а не для каждой записи, поэтому одно и то же значение используется для всех записей в этом наборе записей. Вы можете указать любое значение TTL от 1 до 2 147 483 647 секунд.

Записи с подстановочными знаками

Azure DNS поддерживает записи с подстановочными знаками. Записи с подстановочными знаками возвращаются в ответ на любой запрос с совпадающим именем, если нет более близкого совпадения из набора записей без подстановочных знаков. Azure DNS поддерживает наборы записей с подстановочными знаками для всех типов записей, кроме NS и SOA.

Azure DNS поддерживает наборы записей с подстановочными знаками для всех типов записей, кроме NS и SOA.

Чтобы создать набор записей с подстановочными знаками, используйте имя набора записей ‘*’. Вы также можете использовать имя с ‘*’ в качестве крайней левой метки, например, ‘*.foo’.

Записи CAA

Записи CAA позволяют владельцам доменов указывать, какие центры сертификации (ЦС) уполномочены выдавать сертификаты для своего домена. Эта запись позволяет центрам сертификации избежать неправильной выдачи сертификатов в некоторых случаях. Записи CAA имеют три свойства:

- Флаги : Это поле представляет собой целое число от 0 до 255, используемое для представления критического флага, который имеет особое значение в соответствии с RFC .

- Тег : строка ASCII, которая может быть одной из следующих:

- проблема : если вы хотите указать центры сертификации, которым разрешено выдавать сертификаты (все типы)

- issuewild : если вы хотите указать ЦС, которым разрешено выдавать сертификаты (только сертификаты с подстановочными знаками)

- iodef : укажите адрес электронной почты или имя хоста, на которые центры сертификации могут уведомлять о несанкционированных запросах на выпуск сертификатов

- Значение : значение для выбранного тега

Записи CNAME

Наборы записей CNAME не могут сосуществовать с другими наборами записей с тем же именем. Например, нельзя одновременно создать набор записей CNAME с относительным именем

Например, нельзя одновременно создать набор записей CNAME с относительным именем www и запись A с относительным именем www .

Поскольку вершина зоны (имя = ‘@’) всегда будет содержать наборы записей NS и SOA во время создания зоны, вы не можете создать набор записей CNAME в вершине зоны.

Эти ограничения вытекают из стандартов DNS и не являются ограничениями Azure DNS.

Записи NS

Запись NS, установленная на вершине зоны (имя ‘@’), создается автоматически для каждой зоны DNS и автоматически удаляется при удалении зоны. Его нельзя удалить отдельно.

Этот набор записей содержит имена серверов имен Azure DNS, назначенных зоне. Вы можете добавить больше серверов имен в этот набор записей NS, чтобы поддерживать совместное размещение доменов с несколькими поставщиками DNS. Вы также можете изменить TTL и метаданные для этого набора записей. Однако удаление или изменение предварительно заполненных серверов имен Azure DNS не допускается.

Это ограничение применяется только к записи NS, установленной на вершине зоны. Другие наборы записей NS в вашей зоне (используемые для делегирования дочерних зон) можно создавать, изменять и удалять без ограничений.

Записи SOA

Набор записей SOA создается автоматически в вершине каждой зоны (имя = ‘@’) и автоматически удаляется при удалении зоны. Записи SOA нельзя создавать или удалять отдельно.

Вы можете изменить все свойства записи SOA, кроме хост свойство. Это свойство предварительно настраивается для ссылки на имя основного сервера имен, предоставленное Azure DNS.

Серийный номер зоны в записи SOA не обновляется автоматически при внесении изменений в записи в зоне. При необходимости его можно обновить вручную, отредактировав запись SOA.

Записи SPF

Записи структуры политик отправителей (SPF) используются для указания того, какие почтовые серверы могут отправлять электронную почту от имени доменного имени. Правильная настройка записей SPF важна, чтобы получатели не помечали вашу электронную почту как нежелательную.

Правильная настройка записей SPF важна, чтобы получатели не помечали вашу электронную почту как нежелательную.

В DNS RFC изначально был введен новый тип записи SPF для поддержки этого сценария. Для поддержки старых серверов имен они также разрешали использовать тип записи TXT для указания записей SPF. Эта двусмысленность привела к путанице, которая была устранена в RFC 7208. В нем говорится, что записи SPF должны создаваться с использованием типа записи TXT. В нем также говорится, что тип записи SPF устарел.

Записи SPF поддерживаются Azure DNS и должны создаваться с использованием типа записи TXT. : Устаревший тип записи SPF не поддерживается. При импорте файла зоны DNS все записи SPF, использующие тип записи SPF, преобразуются в тип записи TXT.

Записи SRV

Записи SRV используются различными службами для указания расположения серверов. При указании записи SRV в Azure DNS:

- Служба и протокол должны быть указаны как часть имени набора записей с префиксом подчеркивания, например «_sip.

_tcp.name». Для записи в вершине зоны нет необходимости указывать «@» в имени записи, просто используйте службу и протокол, например «_sip._tcp».

_tcp.name». Для записи в вершине зоны нет необходимости указывать «@» в имени записи, просто используйте службу и протокол, например «_sip._tcp». - приоритет , вес , порт и цель указываются как параметры каждой записи в наборе записей.

Записи TXT

Записи TXT используются для сопоставления доменных имен с произвольными текстовыми строками. Они используются во многих приложениях, в частности связанных с конфигурацией электронной почты, таких как Sender Policy Framework (SPF) и DomainKeys Identified Mail (DKIM).

Стандарты DNS разрешают одной записи TXT содержать несколько строк, каждая из которых может иметь длину до 255 символов. Если используется несколько строк, они объединяются клиентами и обрабатываются как одна строка.

При вызове REST API Azure DNS необходимо указать каждую строку TXT отдельно. При использовании портала Azure, PowerShell или интерфейсов командной строки необходимо указать одну строку для каждой записи. При необходимости эта строка автоматически делится на сегменты по 255 символов.

При необходимости эта строка автоматически делится на сегменты по 255 символов.

Несколько строк в записи DNS не следует путать с несколькими записями TXT в наборе записей TXT. Набор записей TXT может содержать несколько записей, каждая из которых может содержать несколько строк. Azure DNS поддерживает общую длину строки до 1024 символов в каждом наборе записей TXT (для всех записей вместе взятых).

Теги и метаданные

Теги

Теги представляют собой список пар «имя-значение» и используются Azure Resource Manager для маркировки ресурсов. Azure Resource Manager использует теги для включения фильтрованных представлений вашего счета Azure, а также позволяет задать политику для определенных тегов. Дополнительные сведения о тегах см. в разделе Использование тегов для организации ресурсов Azure.

Azure DNS поддерживает использование тегов Azure Resource Manager для ресурсов зоны DNS. Он не поддерживает теги в наборах записей DNS, хотя в качестве альтернативы в наборах записей DNS поддерживаются метаданные, как описано ниже.

Метаданные

В качестве альтернативы тегам наборов записей Azure DNS поддерживает аннотирование наборов записей с помощью метаданных . Подобно тегам, метаданные позволяют связать пары «имя-значение» с каждым набором записей. Эта функция может быть полезна, например, для записи цели каждого набора записей. В отличие от тегов, метаданные нельзя использовать для предоставления отфильтрованного представления вашего счета Azure и их нельзя указать в политике Azure Resource Manager.

Etags

Предположим, два человека или два процесса одновременно пытаются изменить запись DNS. Какой из них победит? И знает ли победитель, что он перезаписал изменения, созданные кем-то другим?

Azure DNS использует Etags для безопасной обработки одновременных изменений в одном и том же ресурсе. Etags отделены от тегов Azure Resource Manager. С каждым ресурсом DNS (зоной или набором записей) связан Etag. Всякий раз, когда ресурс извлекается, его Etag также извлекается. При обновлении ресурса вы можете вернуть Etag, чтобы Azure DNS мог проверить соответствие Etag на сервере. Поскольку каждое обновление ресурса приводит к повторной генерации Etag, несоответствие Etag указывает на то, что произошло параллельное изменение. Etags также можно использовать при создании нового ресурса, чтобы убедиться, что ресурс еще не существует.

При обновлении ресурса вы можете вернуть Etag, чтобы Azure DNS мог проверить соответствие Etag на сервере. Поскольку каждое обновление ресурса приводит к повторной генерации Etag, несоответствие Etag указывает на то, что произошло параллельное изменение. Etags также можно использовать при создании нового ресурса, чтобы убедиться, что ресурс еще не существует.

По умолчанию Azure DNS PowerShell использует Etags для блокировки одновременных изменений зон и наборов записей. Необязательный переключатель -Overwrite может использоваться для подавления проверок Etag, и в этом случае любые произошедшие одновременные изменения будут перезаписаны.

На уровне REST API Azure DNS Etags указываются с помощью заголовков HTTP. Их поведение приведено в следующей таблице:

| Заголовок | Поведение |

|---|---|

| Нет | PUT всегда завершается успешно (без проверок Etag) |

| Если-совпадение | PUT завершается успешно, только если ресурс существует и Etag соответствует | .

| При совпадении * | PUT завершается успешно, только если ресурс существует |

| Если не совпадает * | PUT завершается успешно, только если ресурс не существует |

Ограничения

При использовании Azure DNS применяются следующие ограничения по умолчанию:

Общедоступные зоны DNS

| Ресурс | Ограничение |

|---|---|

| Общедоступные зоны DNS на подписку | 250 1 |

| Наборы записей для общедоступной зоны DNS | 10 000 1 |

| Количество записей на набор записей в общедоступной зоне DNS | 20 |

| Количество записей псевдонимов для одного ресурса Azure | 20 |

1 Если вам нужно увеличить эти ограничения, обратитесь в службу поддержки Azure.

Частные зоны DNS

| Ресурс | Ограничение |

|---|---|

| Частные зоны DNS на подписку | 1000 |

| Наборы записей для каждой частной зоны DNS | 25000 |

| Количество записей на набор записей для частных зон DNS | 20 |

| Виртуальные сетевые ссылки на частную зону DNS | 1000 |

| Виртуальные сети Ссылки на частные зоны DNS с включенной автоматической регистрацией | 100 |

| Количество частных зон DNS, к которым может быть подключена виртуальная сеть с включенной автоматической регистрацией | 1 |

| Количество частных зон DNS, с которыми может быть связана виртуальная сеть | 1000 |

Преобразователь DNS, предоставленный Azure

| Ресурс | Ограничение |

|---|---|

| Количество DNS-запросов, которое виртуальная машина может отправить на сопоставитель DNS Azure, в секунду | 1000 1 |

| Максимальное количество DNS-запросов в очереди (ожидающих ответа) на виртуальную машину | 200 1 |

1 Эти ограничения применяются к каждой отдельной виртуальной машине, а не к уровню виртуальной сети. DNS-запросы, превышающие эти ограничения, отбрасываются.

DNS-запросы, превышающие эти ограничения, отбрасываются.

Частный преобразователь DNS 1

| Ресурс | Ограничение |

|---|---|

| Частные преобразователи DNS на подписку | 15 |

| Входящие конечные точки на частный преобразователь DNS | 5 |

| Исходящие конечные точки на частный преобразователь DNS | 5 |

| Правила переадресации в соответствии с набором правил переадресации DNS | 1000 |

| Виртуальные сетевые ссылки на набор правил переадресации DNS | 500 |

| Исходящие конечные точки на набор правил переадресации DNS | 2 |

| Наборы правил переадресации DNS для каждой исходящей конечной точки | 2 |

| Целевые DNS-серверы по правилу переадресации | 6 |

| Число запросов в секунду на конечную точку | 10 000 |

1 Портал Azure может применять различные ограничения, пока портал не будет обновлен. Используйте PowerShell для предоставления элементов в соответствии с самыми последними ограничениями.

Используйте PowerShell для предоставления элементов в соответствии с самыми последними ограничениями.

Следующие шаги

- Чтобы начать использовать Azure DNS, узнайте, как создать зону DNS и записи DNS.

- Чтобы перенести существующую зону DNS, узнайте, как импортировать и экспортировать файл зоны DNS.

Что такое зона DNS

Что такое зона DNS?

Система доменных имен (DNS) разделена на несколько различных зон, называемых зонами DNS. Зона DNS — это отдельная или непрерывная часть пространства доменных имен, представляющая административное пространство в глобальной DNS и делегируемая определенной организации или администратору. В зависимости от объема делегированных административных прав зоны могут состоять только из одного домена или множества доменов и поддоменов. Зоны DNS не обязательно физически изолированы друг от друга; они используются для делегирования административных функций и обеспечения детального контроля над компонентами DNS.

Мониторинг зон DNS

Что такое файл зоны DNS?

Файл зоны DNS — это текстовый файл, который хранится на сервере имен DNS. Этот файл содержит информацию о сопоставлениях между IP-адресами, доменными именами и другими ресурсами, организованными в виде ресурсных записей (RR). Есть две обязательные записи, которые включаются в начало любого файла зоны DNS:

- Запись начала полномочий (SOA).

- Запись глобального времени жизни (TTL).

Помимо этих двух записей, файл зоны DNS включает записи для всех ресурсов, описанных в зоне.

Типы зон DNS

Зоны DNS можно разделить на следующие типы:

- Первичная зона

- Интегрированная зона Active Directory

- Вторичная зона

- Зона-заглушка

- Зона прямого просмотра

- Зона обратного просмотра

Упростите аудит зоны DNS и создание отчетов с помощью АДАудит Плюс .

Получите бесплатную пробную версию

Полнофункциональная 30-дневная пробная версия

Мониторинг зон DNS с помощью ADAudit Plus

Серверы системы доменных имен (DNS) имеют решающее значение для работы любой сети. Любое непреднамеренное или злонамеренное изменение настроек зоны DNS может привести к недоступности службы. Следовательно, важно отслеживать изменения в зонах DNS. ADAudit Plus упрощает мониторинг зоны DNS, предлагая предопределенные отчеты DNS Zones Modified вместе с интуитивно понятным графическим представлением того же для простоты понимания.

Любое непреднамеренное или злонамеренное изменение настроек зоны DNS может привести к недоступности службы. Следовательно, важно отслеживать изменения в зонах DNS. ADAudit Plus упрощает мониторинг зоны DNS, предлагая предопределенные отчеты DNS Zones Modified вместе с интуитивно понятным графическим представлением того же для простоты понимания.

Действия по отслеживанию изменений зоны DNS

После установки ADAudit Plus он автоматически настраивает политики аудита, необходимые для аудита Active Directory.

Чтобы включить автоматическую настройку: Войдите в веб-консоль ADAudit Plus → Настройки домена → Политика аудита: Настроить.

Изменения в зонах DNS можно определить, выполнив следующие шаги:

- Войдите в ADAudit Plus.

- Выберите нужный домен из выпадающего списка.

- Перейдите на вкладку «Отчеты».

- Перейдите к изменениям DNS.

- Выберите измененные зоны DNS.