12 лучших бесплатных источников SSL-сертификатов для вашего сайта в 2023 году

Безопасно Слой сокетов (SSL) — это компьютерный протокол, который помогает обеспечить безопасность связи в компьютерных сетях.

Он используется для установления связи между веб-сервером и браузером и гарантирует конфиденциальность всех ваших данных и информации.

Как правило, SSL помогает в защите транзакций по кредитным картам или любая другая деятельность, требующая сохранения конфиденциальности некоторой информации.

есть SSL-сертификат является обязательным требованием для Google. Итак, если вы хотите ранжировать свои сообщения в блоге в Google, в вашем блоге должен быть установлен сертификат.

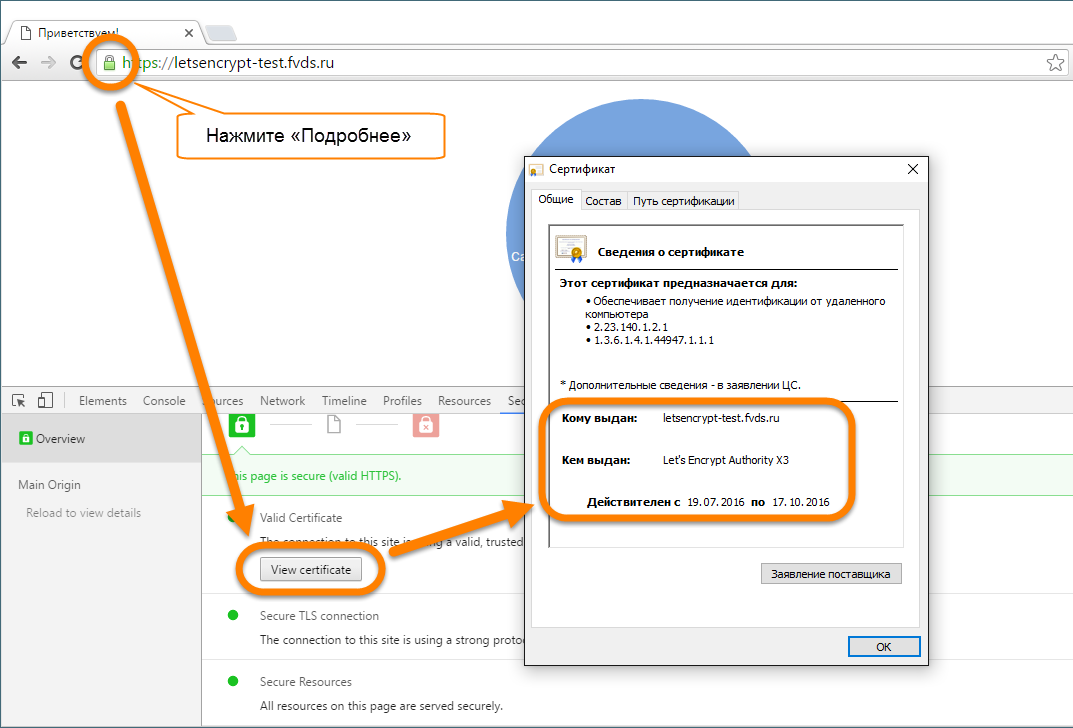

Вы, должно быть, видели этот зеленый замок безопасности, который показывает, что SSL-сертификат установлен и правильно настроен для сайта, чтобы сделать его безопасным.

Если на вашем сайте нет SSL-сертификат установлен, в браузере будет отображаться битое изображение, особенно на Google Chrome.

Таким образом, в наши дни, когда так много бесплатные варианты SSL-сертификата доступно, почему бы не пойти дальше и установить его.

Из-за увеличения сбора информации и скорости транзакций на веб-сайтах интеграция SSL-сертификата стала жизненно важным аспектом для веб-сайтов.

An SSL сертификат представляет собой текстовый документ с зашифрованными данными, который устанавливается на ваш сервер, чтобы шифровать чувствительная коммуникация между вашим сайтом и вашими клиентами.

Как правило, сайты, предлагающие услуги домена и хостинга предоставить SSL-сертификаты и взимать где-то около 40-60 $ за годовую подписку.

Но что, если вы можете получить SSL-сертификат для вашего сайта бесплатно?

Да, вы правильно прочитали! Существуют различные источники, из которых можно получить бесплатный сертификат SSL для вашего сайта.

Несколько причин, почему вы должны установить SSL-сертификат на свой сайт

- Это делает ваш сайт безопасным для пользователей

- Это обязательное требование от Google, который является основным источником трафика для большинства сайтов.

- Добавляет дополнительный уровень безопасности для сайтов, занимающихся финансовыми транзакциями.

- Стать лучше рейтинг в поиске двигатели.

- Вы получаете это бесплатно

Возможные недостатки бесплатных SSL-сертификатов

Как правило, когда вы получаете что-то бесплатно, вам нужно проверить, есть ли какой-либо недостаток. Бесплатным SSL-сертификатам из многих источников нельзя доверять во всех браузерах. Итак, когда вы устанавливаете сертификат на свой сайт, вам необходимо правильно проверить его во всех браузерах.

Мы использовали бесплатный сертификат, предоставленный Let’s Encrypt для всех наших сайтов, и на данный момент у нас не возникло никаких проблем.

Вот некоторые из лучших источников, чтобы найти бесплатный SSL-сертификат для вашего сайта.

В этой статье мы перечислили лучшие бесплатные SSL-сертификаты, которые вы можете получить для своего сайта.

- Давайте зашифровать

- CloudFlare

- SSL бесплатно

- GoGetSSL

- Comodo

- GoDaddy

- GeoTrust

- Дешевый магазин SSL

- Мгновенный SSL

- SSL

- Hostinger

01.

Блюхост

БлюхостBluehost — одно из самых популярных решений для веб-хостинга, которое предлагает вам совершенно бесплатный SSL-сертификат для вашего сайта. Вы также получаете доменное имя для своего бизнеса бесплатно с вашим планом хостинга.

Bluehost предлагает все виды хостинга. Начиная с планов виртуального хостинга и заканчивая выделенными серверами и полностью управляемыми решениями для хостинга, вы можете выбрать любой тип хостинга в соответствии с вашим бюджетом и требованиями.

02

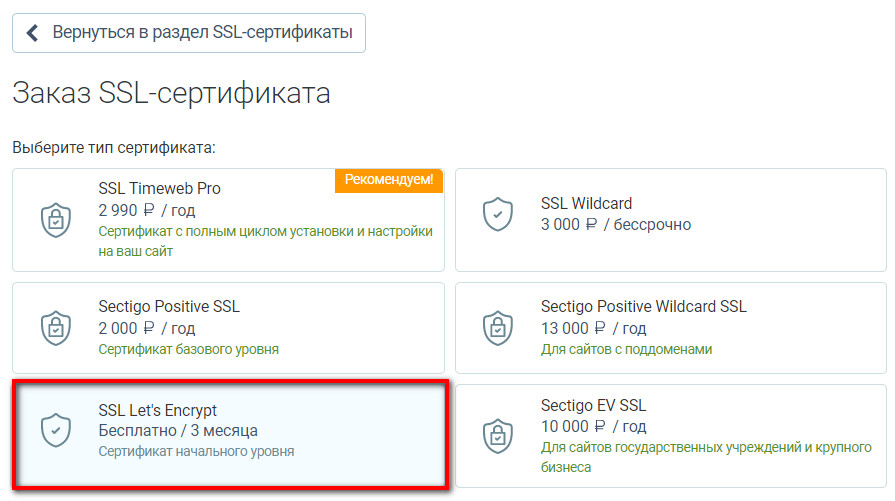

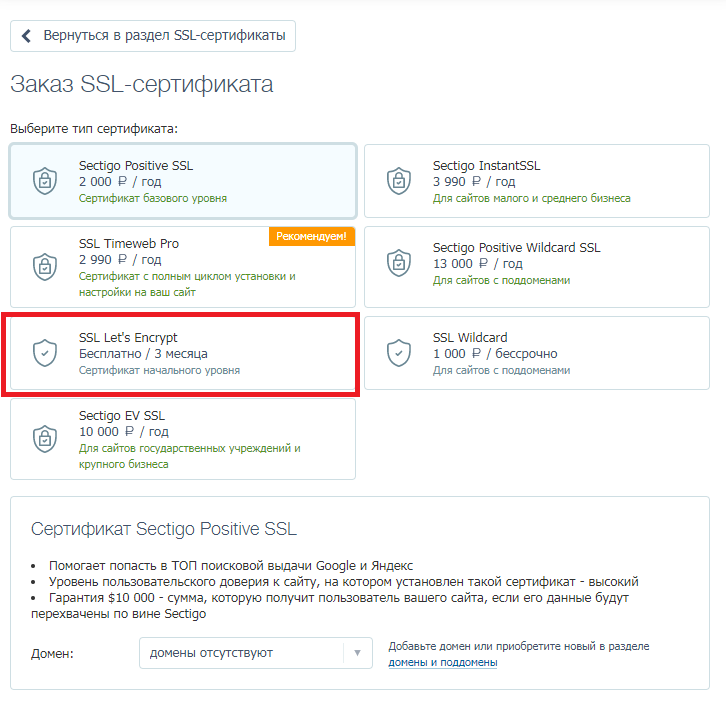

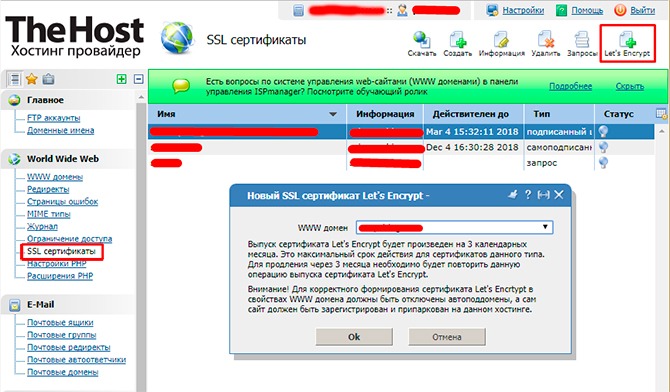

. Давайте зашифруемДавайте зашифровать является открытым и автоматизированным сертификационным органом. Он использует те же алгоритмы шифрования и протоколы безопасности, что и коммерческие центры сертификации.

Эта бесплатная сертификация безопасности поставляется с простой конфигурацией и автоматизирует процесс создания CSR, устраняя время, затрачиваемое на его подписание центром сертификации.

Let’s Encrypt проверяет право собственности на домен и является лучшим выбором для блогов и небольших личных сайтов.

Получить SSL сейчас

03.

CloudFlareCloudFlare — это сетевая служба безопасности и доставки контента (CDN), которая предоставляет бесплатный SSL-сертификат своим клиентам.

Вы можете получить SSL-защиту для вашего веб-сайта, войдя в CloudFare. Просто войдите на свой веб-сайт, щелкните значок криптографии, и вы сможете настроить свой сертификат на следующем шаге. Это так просто!

Получить SSL сейчас

04.

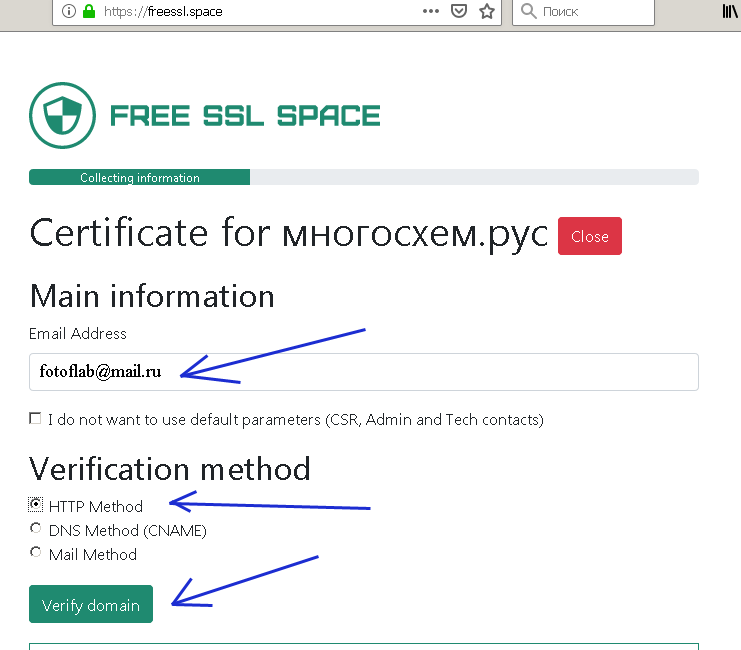

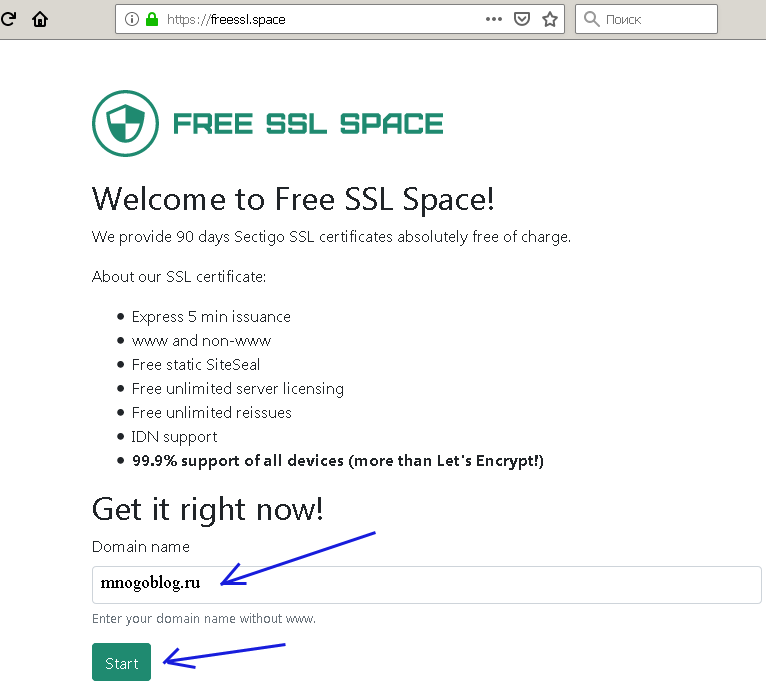

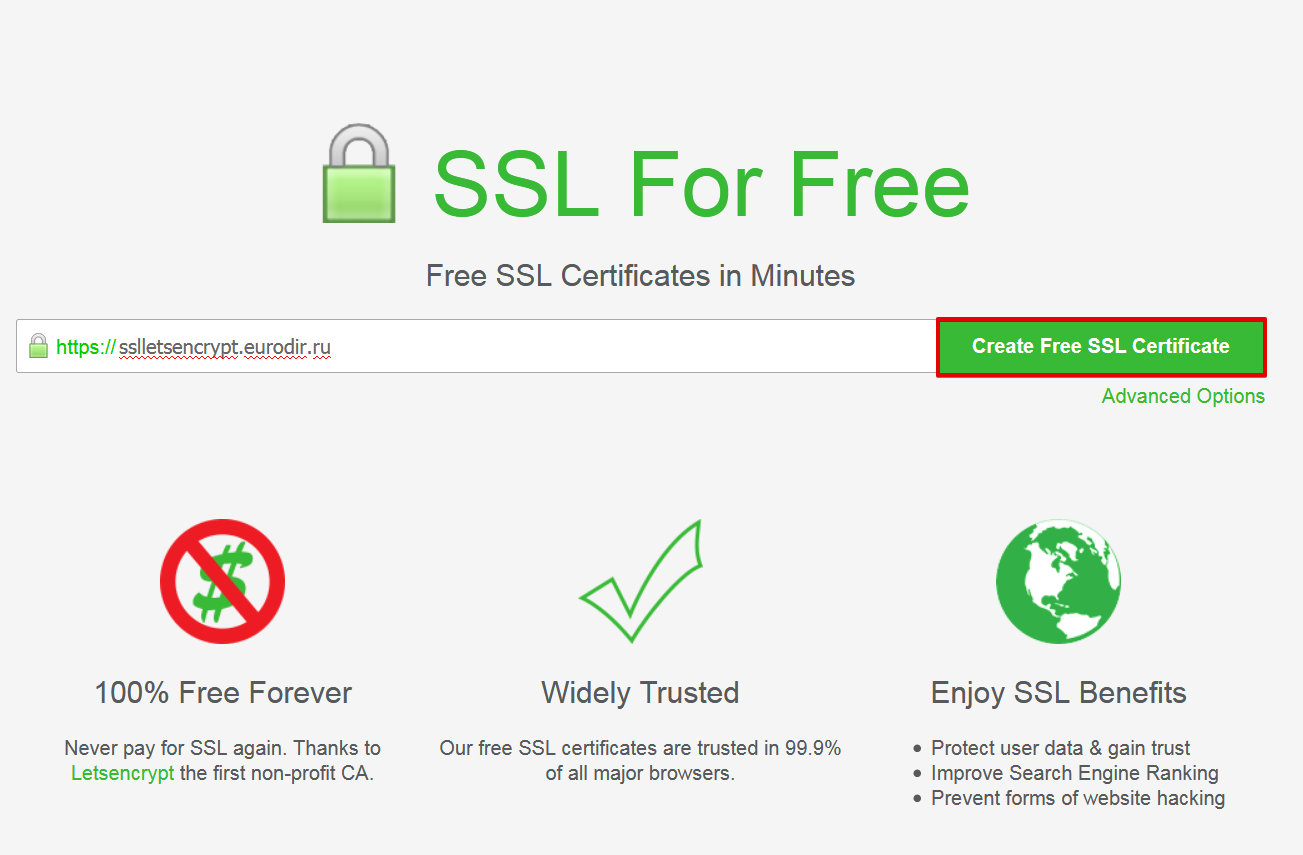

SSL бесплатноКак следует из названия, бесплатный SSL является одним из наиболее распространенных доверенные поставщики бесплатных SSL-сертификатов.

Платформа генерирует сертификаты с помощью сервера ACME от Let’s Encrypt и защищает вашу онлайн-информацию, генерируя закрытый ключ в вашем браузере.

В отличие от многих других поставщиков SSL-сертификатов, SSL бесплатно действительно оправдывает свое название и предлагает пожизненную безопасность бесплатно.

Получить SSL сейчас

05.

GoGetSSLGoGetSSL — еще один известный и ведущий поставщик SSL-сертификатов. На самом деле, они занимаются этим нишевым бизнесом по предоставлению всех типов SSL-сертификатов.

Начиная с SSL на уровне домена и заканчивая SSL на уровне предприятия, вы получите все типы опций на этом сайте. Если вы хотите заняться SSL-бизнесом, этот сайт предлагает вам возможность стать реселлером и начать свой собственный бизнес по продаже SSL-сертификатов.

- Вы получаете 90-дневную бесплатную пробную версию

- Супер быстрая выдача

- 30-дневная гарантия возврата денег

- Доступны все типы SSL-сертификатов

- Отличная поддержка от команды

Получить SSL сейчас

06.

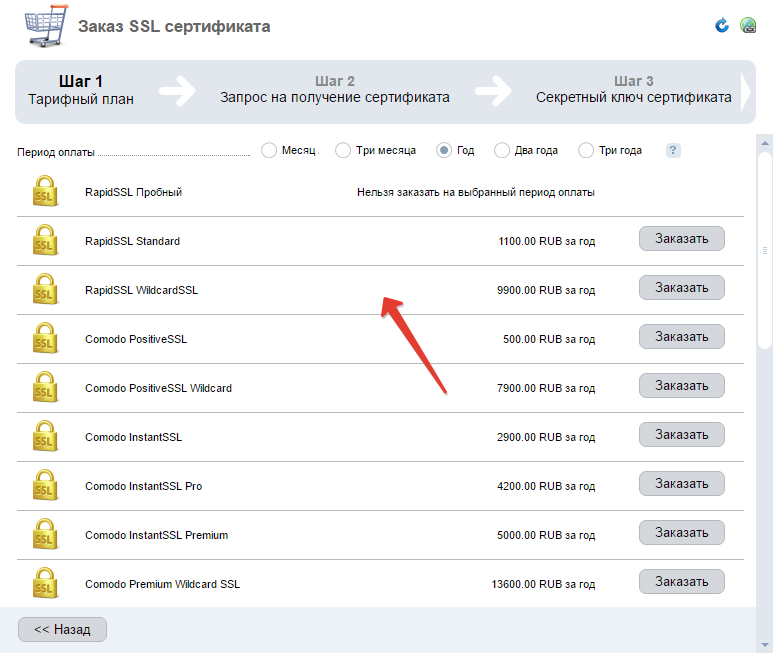

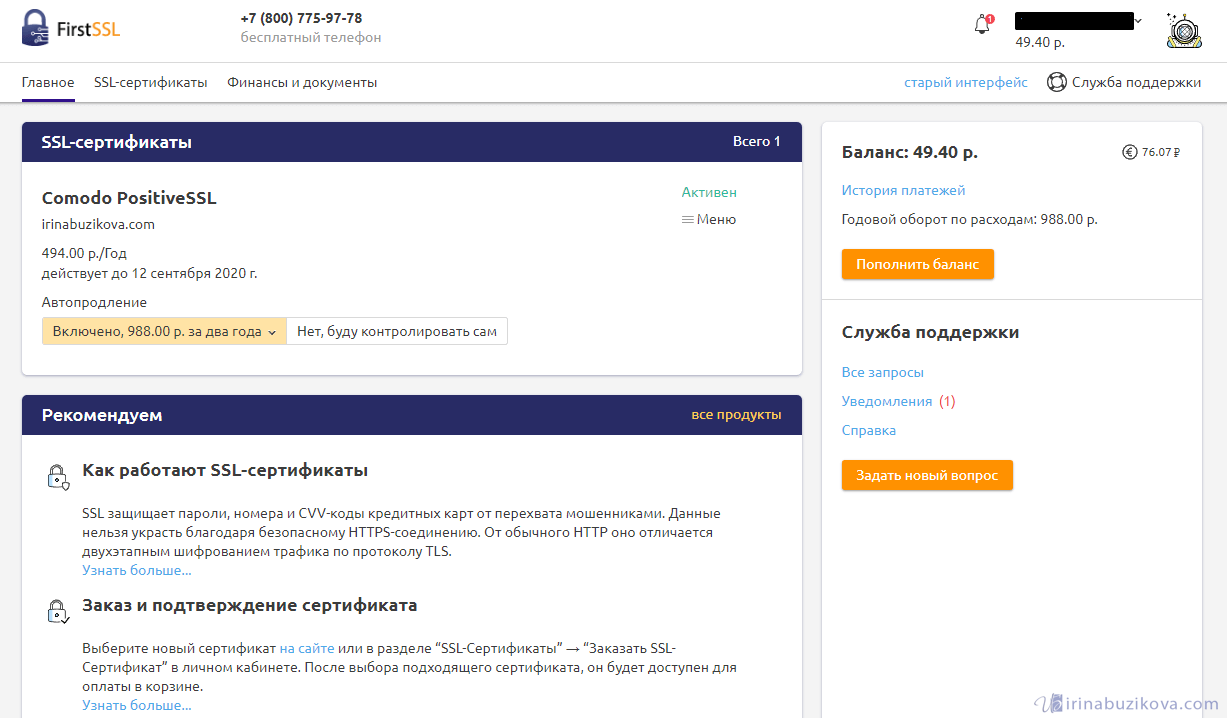

ComodoComo предоставляет полнофункциональный SSL-сертификат и является сертифицированный SSL-сертификат бестселлер.

Comodo — идеальный выбор для сайты для малого бизнеса и основные веб-сайты, поскольку он выдается в кратчайшие сроки. Он поставляется с бесплатным 90-дневным периодом и хорошо совместим со всеми основными браузерами.

Он поставляется с бесплатным 90-дневным периодом и хорошо совместим со всеми основными браузерами.

По истечении пробного периода вы можете либо продолжить использовать платную версию существующего сертификата, либо перейти на более новую.

Получить SSL сейчас

0

7. GoDaddyЧто ж, GoDaddy предлагает платные SSL-сертификаты, но также предоставляет бесплатные версии сертификата. Хотя GoDaddy является ведущим центром сертификации SSL, он предлагает бесплатные SSL-сертификаты, если у вас есть проект с открытым исходным кодом.

Бесплатный SSL, предлагаемый GoDaddy, действителен в течение одного года и является идеальным вариантом для защиты личной информации вашего веб-сайта.

Получить SSL сейчас

08.

GeoTrustGeoTrust предоставляет полностью бесплатный SSL сертификат действителен в течение 30 дней. 30-дневный период похож на пробную версию и оснащает ваш сайт 256-битным шифрованием.

Платформа GeoTrust предлагает автоматическую проверку ваших доменное имя и предлагает сертификат безопасности, совместимый со всеми ведущими браузерами и устройствами.

Получить SSL сейчас

09.

Дешевый магазин SSLДешевый магазин SSL, как следует из названия, — это место, где вы можете получить SSL-сертификаты по более низкой цене.

Дешевый магазин SSL является глобально авторизованным торговым посредником SSL таких центров сертификации (ЦС), как Comodo, RapidSSL, GeoTrust, Thawte, Symantec и GlobalSign.

Следовательно, вы можете найти различные типы SSL-сертификатов по самой низкой цене. Cheap SSL Shop предлагает доверенный CA SSL бесплатно в течение 30 дней.

Когда срок действия 30 дней подходит к концу, вы можете обновить SSL-сертификат со сроком действия 1 или 2 года всего за 7 долларов США в год.

- SSL-сертификат RapidSSL и GeoTrust на 30 дней бесплатной пробной версии

- Проверка доменного имени

- 256-битное шифрование, что означает тот же уровень безопасности, что и платный SSL.

- Совместимость с браузером более 90%

- Мгновенная выдача SSL-сертификата

- Выделенная группа поддержки установки SSL

Получить SSL сейчас

10.

Мгновенный SSLМгновенный SSL — еще один очень хороший вариант попробовать свой сайт, чтобы получить бесплатный SSL для вашего сайта.

Сертификат можно использовать бесплатно до 90 дней, поэтому вы можете использовать его в качестве пробной версии для своего сайта, прежде чем переходить на долгосрочное обязательство.

- Очень быстрая выдача

- Нам доверяют все основные браузеры

Получить SSL сейчас

11.

SSLЕще один популярный выбор для получения SSL-сертификатов для вашего сайта. Поставщик SSL предлагает вам бесплатную пробную версию SSL-сертификата в течение 90 дней, что является достаточно хорошим периодом, чтобы попробовать их сертификат, прежде чем вы захотите перейти с лучшей защитой.

Защитите свой сайт электронной коммерции с помощью лучшего сертификата с полностью защищенным сертификатом. Процесс выдачи довольно прост и быстр, ему доверяют все ведущие браузеры.

Процесс выдачи довольно прост и быстр, ему доверяют все ведущие браузеры.

Ваш сайт будет иметь метку безопасности и блокировку HTTPS, чтобы повысить доверие к вашему сайту электронной коммерции или контенту.

Получить SSL сейчас

12.

HostingerВ наши дни SSL-сертификат говорит о качестве сайта. Если вы видите сайт без SSL, не рекомендуется даже ссылаться на этот сайт, потому что этот сайт, вероятно, больше не поддерживается.

Любой серьезный бизнес или блог рассмотрит установку сертификата как одну из первых вещей, которые нужно сделать еще до запуска сайта.

С тех пор, как Google сделал обязательной установку сертификата для сайтов, все веб-сайты приветствовали это и сделали это.

Итак, если вы запускаете новый сайт, обязательно установите сертификат до того, как сайт станет общедоступным, иначе никто не воспримет это всерьез.

Hostinger — это сервис, который предоставляет дешевый веб-хостинг для веб-сайтов. Вы можете получить SSL-сертификат бесплатно, если вы выберете их бизнес-план.

Также, если вы ищете бесплатный хостинг WordPress, вы можете получить его на сайте Hostinger.

Получить SSL сейчас

Заключительное слово

Как и ваш дом, ваш веб-сайт также требует защиты от потенциальных угроз. SSL-сертификат сохраняет подлинность вашего сайта живым и помогает завоевать доверие посетителей, а также поисковых систем.

Собираетесь ли вы на бесплатные услуги SSL-сертификации или платный, выберите тот, который соответствует потребностям вашего сайта, и все готово!

12 лучших бесплатных источников SSL-сертификатов для вашего сайта в 2023 году

Безопасно Слой сокетов (SSL) — это компьютерный протокол, который помогает обеспечить безопасность связи в компьютерных сетях.

Он используется для установления связи между веб-сервером и браузером и гарантирует конфиденциальность всех ваших данных и информации.

Как правило, SSL помогает в защите транзакций по кредитным картам или любая другая деятельность, требующая сохранения конфиденциальности некоторой информации.

есть SSL-сертификат является обязательным требованием для Google. Итак, если вы хотите ранжировать свои сообщения в блоге в Google, в вашем блоге должен быть установлен сертификат.

Вы, должно быть, видели этот зеленый замок безопасности, который показывает, что SSL-сертификат установлен и правильно настроен для сайта, чтобы сделать его безопасным.

Если на вашем сайте нет SSL-сертификат установлен, в браузере будет отображаться битое изображение, особенно на Google Chrome.

Таким образом, в наши дни, когда так много бесплатные варианты SSL-сертификата доступно, почему бы не пойти дальше и установить его.

Из-за увеличения сбора информации и скорости транзакций на веб-сайтах интеграция SSL-сертификата стала жизненно важным аспектом для веб-сайтов.

An SSL сертификат представляет собой текстовый документ с зашифрованными данными, который устанавливается на ваш сервер, чтобы шифровать чувствительная коммуникация между вашим сайтом и вашими клиентами.

Как правило, сайты, предлагающие услуги домена и хостинга предоставить SSL-сертификаты и взимать где-то около 40-60 $ за годовую подписку.

Но что, если вы можете получить SSL-сертификат для вашего сайта бесплатно?

Да, вы правильно прочитали! Существуют различные источники, из которых можно получить бесплатный сертификат SSL для вашего сайта.

Несколько причин, почему вы должны установить SSL-сертификат на свой сайт

- Это делает ваш сайт безопасным для пользователей

- Это обязательное требование от Google, который является основным источником трафика для большинства сайтов.

- Добавляет дополнительный уровень безопасности для сайтов, занимающихся финансовыми транзакциями.

- Стать лучше рейтинг в поиске двигатели.

- Вы получаете это бесплатно

Возможные недостатки бесплатных SSL-сертификатов

Как правило, когда вы получаете что-то бесплатно, вам нужно проверить, есть ли какой-либо недостаток.![]() Бесплатным SSL-сертификатам из многих источников нельзя доверять во всех браузерах. Итак, когда вы устанавливаете сертификат на свой сайт, вам необходимо правильно проверить его во всех браузерах.

Бесплатным SSL-сертификатам из многих источников нельзя доверять во всех браузерах. Итак, когда вы устанавливаете сертификат на свой сайт, вам необходимо правильно проверить его во всех браузерах.

Мы использовали бесплатный сертификат, предоставленный Let’s Encrypt для всех наших сайтов, и на данный момент у нас не возникло никаких проблем.

Вот некоторые из лучших источников, чтобы найти бесплатный SSL-сертификат для вашего сайта.

В этой статье мы перечислили лучшие бесплатные SSL-сертификаты, которые вы можете получить для своего сайта.

- Давайте зашифровать

- CloudFlare

- SSL бесплатно

- GoGetSSL

- Comodo

- GoDaddy

- GeoTrust

- Дешевый магазин SSL

- Мгновенный SSL

- SSL

- Hostinger

01. Блюхост

Bluehost — одно из самых популярных решений для веб-хостинга, которое предлагает вам совершенно бесплатный SSL-сертификат для вашего сайта. Вы также получаете доменное имя для своего бизнеса бесплатно с вашим планом хостинга.

Bluehost предлагает все виды хостинга. Начиная с планов виртуального хостинга и заканчивая выделенными серверами и полностью управляемыми решениями для хостинга, вы можете выбрать любой тип хостинга в соответствии с вашим бюджетом и требованиями.

02

. Давайте зашифруемДавайте зашифровать является открытым и автоматизированным сертификационным органом. Он использует те же алгоритмы шифрования и протоколы безопасности, что и коммерческие центры сертификации.

Эта бесплатная сертификация безопасности поставляется с простой конфигурацией и автоматизирует процесс создания CSR, устраняя время, затрачиваемое на его подписание центром сертификации.

Let’s Encrypt проверяет право собственности на домен и является лучшим выбором для блогов и небольших личных сайтов.

Получить SSL сейчас

03.

CloudFlareCloudFlare — это сетевая служба безопасности и доставки контента (CDN), которая предоставляет бесплатный SSL-сертификат своим клиентам.

Вы можете получить SSL-защиту для вашего веб-сайта, войдя в CloudFare. Просто войдите на свой веб-сайт, щелкните значок криптографии, и вы сможете настроить свой сертификат на следующем шаге. Это так просто!

Получить SSL сейчас

04.

SSL бесплатноКак следует из названия, бесплатный SSL является одним из наиболее распространенных доверенные поставщики бесплатных SSL-сертификатов.

Платформа генерирует сертификаты с помощью сервера ACME от Let’s Encrypt и защищает вашу онлайн-информацию, генерируя закрытый ключ в вашем браузере.

В отличие от многих других поставщиков SSL-сертификатов, SSL бесплатно действительно оправдывает свое название и предлагает пожизненную безопасность бесплатно.

Получить SSL сейчас

05.

GoGetSSLGoGetSSL — еще один известный и ведущий поставщик SSL-сертификатов. На самом деле, они занимаются этим нишевым бизнесом по предоставлению всех типов SSL-сертификатов.

Начиная с SSL на уровне домена и заканчивая SSL на уровне предприятия, вы получите все типы опций на этом сайте. Если вы хотите заняться SSL-бизнесом, этот сайт предлагает вам возможность стать реселлером и начать свой собственный бизнес по продаже SSL-сертификатов.

- Вы получаете 90-дневную бесплатную пробную версию

- Супер быстрая выдача

- 30-дневная гарантия возврата денег

- Доступны все типы SSL-сертификатов

- Отличная поддержка от команды

Получить SSL сейчас

06.

ComodoComo предоставляет полнофункциональный SSL-сертификат и является сертифицированный SSL-сертификат бестселлер.

Comodo — идеальный выбор для сайты для малого бизнеса и основные веб-сайты, поскольку он выдается в кратчайшие сроки. Он поставляется с бесплатным 90-дневным периодом и хорошо совместим со всеми основными браузерами.

По истечении пробного периода вы можете либо продолжить использовать платную версию существующего сертификата, либо перейти на более новую.

Получить SSL сейчас

0

7. GoDaddyЧто ж, GoDaddy предлагает платные SSL-сертификаты, но также предоставляет бесплатные версии сертификата. Хотя GoDaddy является ведущим центром сертификации SSL, он предлагает бесплатные SSL-сертификаты, если у вас есть проект с открытым исходным кодом.

Бесплатный SSL, предлагаемый GoDaddy, действителен в течение одного года и является идеальным вариантом для защиты личной информации вашего веб-сайта.

Получить SSL сейчас

08.

GeoTrustGeoTrust предоставляет полностью бесплатный SSL сертификат действителен в течение 30 дней. 30-дневный период похож на пробную версию и оснащает ваш сайт 256-битным шифрованием.

Платформа GeoTrust предлагает автоматическую проверку ваших доменное имя и предлагает сертификат безопасности, совместимый со всеми ведущими браузерами и устройствами.

Получить SSL сейчас

09.

Дешевый магазин SSL

Дешевый магазин SSLДешевый магазин SSL, как следует из названия, — это место, где вы можете получить SSL-сертификаты по более низкой цене.

Дешевый магазин SSL является глобально авторизованным торговым посредником SSL таких центров сертификации (ЦС), как Comodo, RapidSSL, GeoTrust, Thawte, Symantec и GlobalSign.

Следовательно, вы можете найти различные типы SSL-сертификатов по самой низкой цене. Cheap SSL Shop предлагает доверенный CA SSL бесплатно в течение 30 дней.

Когда срок действия 30 дней подходит к концу, вы можете обновить SSL-сертификат со сроком действия 1 или 2 года всего за 7 долларов США в год.

- SSL-сертификат RapidSSL и GeoTrust на 30 дней бесплатной пробной версии

- Проверка доменного имени

- 256-битное шифрование, что означает тот же уровень безопасности, что и платный SSL.

- Совместимость с браузером более 90%

- Мгновенная выдача SSL-сертификата

- Выделенная группа поддержки установки SSL

Получить SSL сейчас

10.

Мгновенный SSL

Мгновенный SSLМгновенный SSL — еще один очень хороший вариант попробовать свой сайт, чтобы получить бесплатный SSL для вашего сайта.

Сертификат можно использовать бесплатно до 90 дней, поэтому вы можете использовать его в качестве пробной версии для своего сайта, прежде чем переходить на долгосрочное обязательство.

- Очень быстрая выдача

- Нам доверяют все основные браузеры

Получить SSL сейчас

11.

SSLЕще один популярный выбор для получения SSL-сертификатов для вашего сайта. Поставщик SSL предлагает вам бесплатную пробную версию SSL-сертификата в течение 90 дней, что является достаточно хорошим периодом, чтобы попробовать их сертификат, прежде чем вы захотите перейти с лучшей защитой.

Защитите свой сайт электронной коммерции с помощью лучшего сертификата с полностью защищенным сертификатом. Процесс выдачи довольно прост и быстр, ему доверяют все ведущие браузеры.

Ваш сайт будет иметь метку безопасности и блокировку HTTPS, чтобы повысить доверие к вашему сайту электронной коммерции или контенту.

Получить SSL сейчас

12.

HostingerВ наши дни SSL-сертификат говорит о качестве сайта. Если вы видите сайт без SSL, не рекомендуется даже ссылаться на этот сайт, потому что этот сайт, вероятно, больше не поддерживается.

Любой серьезный бизнес или блог рассмотрит установку сертификата как одну из первых вещей, которые нужно сделать еще до запуска сайта.

С тех пор, как Google сделал обязательной установку сертификата для сайтов, все веб-сайты приветствовали это и сделали это.

Итак, если вы запускаете новый сайт, обязательно установите сертификат до того, как сайт станет общедоступным, иначе никто не воспримет это всерьез.

Hostinger — это сервис, который предоставляет дешевый веб-хостинг для веб-сайтов. Вы можете получить SSL-сертификат бесплатно, если вы выберете их бизнес-план.

Также, если вы ищете бесплатный хостинг WordPress, вы можете получить его на сайте Hostinger.

Получить SSL сейчас

Заключительное слово

Как и ваш дом, ваш веб-сайт также требует защиты от потенциальных угроз. SSL-сертификат сохраняет подлинность вашего сайта живым и помогает завоевать доверие посетителей, а также поисковых систем.

SSL-сертификат сохраняет подлинность вашего сайта живым и помогает завоевать доверие посетителей, а также поисковых систем.

Собираетесь ли вы на бесплатные услуги SSL-сертификации или платный, выберите тот, который соответствует потребностям вашего сайта, и все готово!

Запросите бесплатный сертификат от Let’s Encrypt

Запросите бесплатный сертификат от Let’s Encrypt iRedMail // Индекс документаВнимание

Ознакомьтесь с легким локальным программным обеспечением для архивирования электронной почты, разработанным командой iRedMail: Spider Email Archiver.

- Запросить бесплатный сертификат от Let’s Encrypt

- Перед запросом сертификата

- Какие имена хостов должны поддерживаться сертификатом SSL?

- Один сертификат для всех имен хостов или один сертификат для каждого имени хоста?

- Убедитесь, что у вас есть правильная запись DNS для имен хостов

- Запросить бесплатный сертификат от Let’s Encrypt

- Автоматическое обновление сертификата

- Использование сертификата Let’s Encrypt

- Создание символьных ссылок

- Для серверов, развернутых с платформой iRedMail Easy

- Для серверов, развернутых с помощью классического загружаемого установщика iRedMail

- Перезапустить сетевые службы

- Создание символьных ссылок

- Проверить сертификат

- Часто задаваемые вопросы

- Продлить сертификат

- Как проверить статус сертификата

- Как запросить один сертификат с несколькими именами хостов

- Соответствующие настройки SSL-сертификата в Postfix/Dovecot/Apache/Nginx

- Postfix

- Голубятня

- Apache (веб-сервер)

- Nginx

- MySQL, MariaDB

- OpenLDAP

- OpenBSD ldapd(8)

- См.

также

также

- Перед запросом сертификата

Вы можете либо запросить бесплатный сертификат, либо купить его у поставщиков сертификатов ssl. В этом

учебник, мы покажем вам, как запросить бесплатный сертификат для имени хоста mail.mydomain.com из Let’s Encrypt и ssl

соответствующие конфигурации в соответствующем программном обеспечении, работающем на сервере iRedMail.

Let’s Encrypt поддерживает имена узлов с подстановочными знаками, но это не рассматривается в данном документе. учебник, пожалуйста, прочтите его руководство пользователя вместо.

Мы используем официальный инструмент Let’s Encrypt с именем acme-client , который находится в базовой системе (проверьте его страницу руководства здесь:

акме-клиент (1). Чтобы получить список других

инструменты, посетите веб-сайт Let’s Encrypt: ACME Client

Реализации.

Чтобы получить список других

инструменты, посетите веб-сайт Let’s Encrypt: ACME Client

Реализации.

Перед запросом сертификата

Какие имена хостов должны поддерживаться сертификатом SSL?

Вы должны понимать, какие имена хостов необходимо поддерживать в сертификате SSL:

Имя хоста сервера обычно используется как адрес сервера SMTP/IMAP/POP3 в пользовательском почтовое клиентское приложение, такое как Outlook, Thunderbird.

Вы можете получить полное имя хоста с помощью команды

hostname -fв Linux илиимя хостав OpenBSD.Имена веб-узлов, к которым необходимо получить доступ через https.

Например,

https://mydomain.com,https://support.mydomain.com, затем вам необходимо поддерживать какmydomain.com, так иsupport.mydomain.comв ssl серт.

НЕТ необходимо поддерживать имя почтового домена в сертификате SSL, за исключением того, что это веб-сайт имя хоста также .

Один сертификат для всех имен хостов или один сертификат для каждого имени хоста?

Dovecot и Nginx поддерживают чтение/загрузку нескольких сертификатов ssl (для разных имена хостов), а Postfix — нет (за исключением запуска нескольких экземпляров Postfix и каждый экземпляр использует один (разный) сертификат ssl). поэтому мы рекомендуем использовать один сертификат для всех имен хостов, используемых службами SMTP и IMAP/POP3.

Убедитесь, что у вас есть правильная запись DNS для имен хостов

Способ, которым мы запрашиваем бесплатный сертификат Let’s Encrypt, требует правильной DNS-записи типа A для имени хоста, потому что организация Let’s Encrypt должна убедиться, что вы фактически контролируете доменное имя и сервер. Мы подробно опишем позже.

Чтобы проверить запись DNS, вы можете использовать команду dig , как показано ниже:

копать +short -t a mail.mydomain.com

Он должен вернуть (общедоступный) IP-адрес вашего сервера.

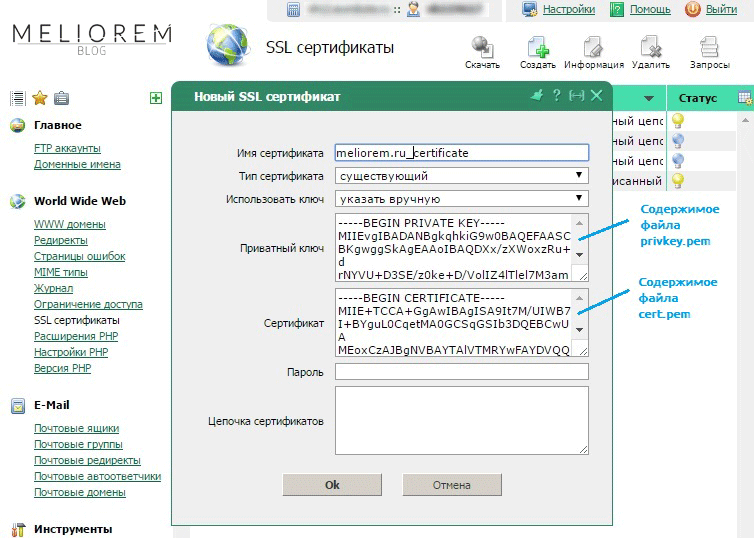

Запросить бесплатный сертификат от Let’s Encrypt

Следуйте официальному руководству Let’s Encrypt, чтобы установить необходимый пакет

certbot: https://certbot.eff.org. он используется для запроса сертификата.Предупреждение

Программа certbotпредлагает аргумент--apacheи--nginxдля изменения Файлы конфигурации Apache/Nginx напрямую, они испортят файлы конфигурации созданные iRedMail, используйте их НЕ .Let’s Encrypt имеет ограничение скорости запросов, вы можете запрашивать ограниченное количество раз для одного и того же домена за один день, но процесс проверки не имеет такого предел. Мы предлагаем сначала запустить процесс проверки, чтобы убедиться, что мы полностью совпадают его требования.

Запустите приведенную ниже команду от имени пользователя root, чтобы проверить процесс запроса с помощью

-- пробный запуск аргумента. Он напечатает некоторый текст на консоли, чтобы спросить вас несколько

простые вопросы, пожалуйста, внимательно прочитайте и ответьте на них.

Он напечатает некоторый текст на консоли, чтобы спросить вас несколько

простые вопросы, пожалуйста, внимательно прочитайте и ответьте на них.Предупреждение

Если ваш сервер iRedMail был развернут с помощью iRedMail Easy платформа, пожалуйста, используйте

certbot certonly --webroot --dry-run -w /var/www/html -d mail.mydomain.com

Что происходит после того, как вы ввели эту команду? Вы можете спросить.

Вещи, происходящие сразу после команды

-

certbotпрограмма создает временный текстовый файл локально под/var/www/html/.well-known/acme-challenge/. Мы используем имя файла35c9406f6b63bd18fa626e5bd9d0ea8bнапример в этом уроке (/var/www/html/.well-known/acme-challenge/35c9406f6b63bd18fa626e5bd9d0ea8b). -

certbotпрограмма отправляет запрос в организацию Let’s Encrypt server, включая имя временного файла.

- Сервер организации Let’s Encrypt выполнит http-запрос к вашему

сервер, посетив URL

http://mail.mydomain.com/.well-known/acme-challenge/35c9406f6b63bd18fa626e5bd9d0ea8bчтобы убедиться, что файл действительно существует на вашем сервере. Этот шаг используется для проверки DNS-записи типа A имени хоста и доменного имени владение (вы фактически контролируете это доменное имя и сервер). -

certbotпрограмма удаляет временный файл локально. - , если программа

certbotна консоли не сообщила об ошибке, и вы запускаете приведенная выше команда без аргумента/etc/letsencrypt/каталог.

Для получения более подробной информации ознакомьтесь с официальным документом Let’s Encrypt: Как это работает.

Предупреждение

Мы предполагаем корневой каталог веб-документа для имени веб-узла mail. — это  mydomain.com

mydomain.com /var/www/html (это путь по умолчанию настроен

с помощью загружаемого установщика iRedMail). В новых выпусках iRedMail путь /etc/nginx/templates/misc.tmpl 9/.well-known/ { разрешить все; корень /путь/к/куда-то; }

- Если все прошло хорошо и программа

certbotне сообщила об ошибке консоль, значит мы полностью соответствуем требованиям, и можно на самом деле запросите сертификат, снова выполнив команду выше, но без--пробный запускаргумент:

certbot точно --webroot -w /var/www/html -d mail.mydomain.com

Если команда завершилась успешно, она создаст и сохранит файлы сертификатов в /etc/letsencrypt/live/mail.mydomain.com/ (у вас может быть другое имя хоста

вместо

Создано файлов сертификатов:

-

cert.: Сертификат сервера. pem

pem -

chain.pem: Дополнительный промежуточный сертификат или сертификаты, браузерам потребуется для проверки сертификата сервера. -

fullchain.pem: Все сертификаты, включая сертификат сервера (он же leaf сертификат или сертификат конечного объекта). Сертификат сервера является первым один в этом файле, за которым следуют любые промежуточные звенья. -

privkey.pem: Закрытый ключ для сертификата.

Каталог /etc/letsencrypt/live/ и /etc/letsencrypt/archive принадлежат

пользователь root и группа с разрешением 0700 (устанавливается программой certbot )

по умолчанию это означает, что другие пользователи не могут получить к ним доступ, включая пользователей демона

используется для запуска сетевых служб, таких как Postfix/Dovecot/OpenLDAP/MariaDB/PostgreSQL.

Необходимо установить разрешение 0755, чтобы другие приложения могли получить к ним доступ.

chmod 0755 /etc/letsencrypt/{live,архив}

Автоматическое обновление сертификата

Сертификат можно обновить вручную с помощью команды certbot renew или выполнить ту же команду

в ежедневном или еженедельном задании cron для автоматического обновления. Только те сертификаты, которые

истекает менее чем через 30 дней, будет продлен. Приложения должны использовать ssl-сертификат

быть перезапущен для загрузки обновленных файлов сертификатов.

Если сертификат был обновлен, закрытый ключ /etc/letsencrypt/live/ воссоздан и связан с файлом под /etc/letsencrypt/archive/ (где — цифра), но все файлы, связанные с /etc/letsencrypt/live/ оставили старому,

поэтому мы должны обновить все файлы, связанные с /etc/letsencrypt/live/.

с аргументом --post-hook сразу после обновления, чтобы убедиться, что они связаны с

правильный.

Вот пример задания cron, которое запускается каждый день в 3:01 и перезапускается. postfix/nginx/dovecot после обновления:

Внимание

- Замените

<домен>на настоящее доменное имя. - Замените

/opt/iredmail/ssl/key.pemреальным путем к связанному файлу закрытого ключа на вашем сервере.- В CentOS/Rocky это

/etc/pki/tls/private/iRedMail.keyили/opt/iredmail/ssl/key.pem(развернуто с платформой iRedMail Easy). - В Debian/Ubuntu, FreeBSD и OpenBSD это

/etc/ssl/private/iRedMail.keyили/opt/iredmail/ssl/key.pem(развернуто с платформой iRedMail Easy).

- В CentOS/Rocky это

1 3 * * * certbot renew --post-hook 'ln -sf /etc/letsencrypt/live/<домен>/privkey.pem /opt/iredmail/ssl/key.pem; /usr/sbin/service постфиксный перезапуск; /usr/sbin/service перезапуск nginx; /usr/sbin/service перезапуск голубятни'

Использовать сертификат Let’s Encrypt

Самый простой и быстрый способ использования сертификата Let’s Encrypt — создание символьных ссылок. к самозаверяющему SSL-сертификату, сгенерированному установщиком iRedMail, затем

перезапустите службы, которые используют файлы сертификатов.

к самозаверяющему SSL-сертификату, сгенерированному установщиком iRedMail, затем

перезапустите службы, которые используют файлы сертификатов.

Создание ссылок символов

Для серверов, развернутых с

платформой iRedMail EasyЕсли вы развернули iRedMail с помощью iRedMail Easy платформа, файлы ssl cert/key:

-

/opt/iredmail/ssl/key.pem: закрытый ключ -

/opt/iredmail/ssl/cert.pem: сертификат -

/opt/iredmail/ssl/combined.pem: полная цепочка

Запустите приведенные ниже команды в RHEL/CentOS/Debian/Ubuntu/OpenBSD:

Внимание

Пожалуйста, замените <домен> в приведенных ниже примерах команд реальным именем домена

в вашей файловой системе.

cd /opt/iredmail/ssl/ mv cert.pem cert.pem.bak mv key.pem key.pem.bak mv в сочетании.pem в сочетании.pem.bak ln -s /etc/letsencrypt/live/<домен>/fullchain.pem в сочетании.pem ln -s /etc/letsencrypt/live/<домен>/fullchain.pem cert.pem ln -s /etc/letsencrypt/live/<домен>/privkey.pem key.pem

Если сертификат был обновлен, /etc/letsencrypt/live/<домен>/privkey.pem будет

воссоздан (это тоже символьная ссылка), и это вызывает /opt/iredmail/ssl/key.pem связан с файлом под /etc/letsencrypt/archive/ , поэтому нам нужно обновить --post-hook в задании cron также:

Внимание

Замените <домен> на настоящее доменное имя.

1 3 * * * certbot renew --post-hook 'ln -sf /etc/letsencrypt/live/<домен>/privkey.pem /opt/iredmail/ssl/key.pem; /usr/sbin/service постфиксный перезапуск; /usr/sbin/service перезапуск nginx; /usr/sbin/service перезапуск голубятни'

Для серверов, развернутых с помощью классического загружаемого установщика iRedMail

- В RHEL/CentOS:

mv /etc/pki/tls/certs/iRedMail.crt{,.bak} # Резервная копия. Переименуйте iRedMail.crt в iRedMail.crt.bak.

mv /etc/pki/tls/private/iRedMail.key{,.bak} # Резервная копия. Переименуйте iRedMail.key в iRedMail.key.bak.

ln -s /etc/letsencrypt/live/mail.mydomain.com/fullchain.pem /etc/pki/tls/certs/iRedMail.crt

ln -s /etc/letsencrypt/live/mail.mydomain.com/privkey.pem /etc/pki/tls/private/iRedMail.key

Переименуйте iRedMail.crt в iRedMail.crt.bak.

mv /etc/pki/tls/private/iRedMail.key{,.bak} # Резервная копия. Переименуйте iRedMail.key в iRedMail.key.bak.

ln -s /etc/letsencrypt/live/mail.mydomain.com/fullchain.pem /etc/pki/tls/certs/iRedMail.crt

ln -s /etc/letsencrypt/live/mail.mydomain.com/privkey.pem /etc/pki/tls/private/iRedMail.key

- В Debian/Ubuntu, FreeBSD и OpenBSD:

mv /etc/ssl/certs/iRedMail.crt{,.bak} # Резервная копия. Переименуйте iRedMail.crt в iRedMail.crt.bak.

mv /etc/ssl/private/iRedMail.key{,.bak} # Резервная копия. Переименуйте iRedMail.key в iRedMail.key.bak.

ln -s /etc/letsencrypt/live/mail.mydomain.com/fullchain.pem /etc/ssl/certs/iRedMail.crt

ln -s /etc/letsencrypt/live/mail.mydomain.com/privkey.pem /etc/ssl/private/iRedMail.key

Перезапустить сетевые службы

Требуемые услуги:

- Постфикс

- Голубятня

- Nginx или Apache

В зависимости от бэкенда, который вы выбрали во время установки iRedMail, вам может понадобиться перезапустить:

- MySQL или MariaDB

- PostgreSQL

- OpenLDAP

Проверка сертификата

- Чтобы проверить сертификат ssl, используемый в Postfix (SMTP-сервер) и Dovecot, запустите

приложение почтового клиента (MUA, например, Outlook, Thunderbird) и создайте электронное письмо

учетной записи, убедитесь, что вы правильно настроили MUA для подключения к почте

сервер.

Если сертификат SSL недействителен, MUA предупредит вас.

Если сертификат SSL недействителен, MUA предупредит вас. - Для веб-сервера Apache / Nginx вы можете получить доступ к своему веб-сайту с помощью избранного веб-сайта. браузер, браузер должен показать вам статус сертификата ssl. Или используйте др. веб-сайт, чтобы помочь протестировать его, например: https://www.ssllabs.com/ssltest/index.html (введите имя своего веб-хоста, затем отправляйте и ждите результата).

Часто задаваемые вопросы

Обновить сертификат

Срок действия сертификата Let’s Encrypt истекает через 90 дней, его необходимо обновить до истечения срока действия. После обновления не забудьте перезапустить Postfix/Dovecot/Nginx/Apache, чтобы загрузить новые файлы сертификатов.

Дополнительные сведения см. в официальном документе Let’s Encrypt: Обновление сертификатов.

Как проверить статус сертификата

Команда запуска:

сертификатов certbot

Он покажет вам все существующие сертификаты и дату истечения срока действия.

Как запросить один сертификат с несколькими именами хостов

Если вам нужно поддерживать несколько имен хостов, вы можете указать несколько -w и -d аргументов, как показано ниже:

certbot конечно \

--вебрут \

--пробный прогон \

-w /var/www/html \

-d mail.mydomain.com \

-w /var/www/vhosts/2nd-domain.com \

-d 2nd-domain.com \

-w /var/www/vhosts/3rd-domain.com \

-d 3-й домен.com

Соответствующие настройки SSL-сертификата в Postfix/Dovecot/Apache/Nginx

В приведенных ниже примерах настроек пути к файлам указаны для Debian/Ubuntu.

Постфикс

Файл /etc/postfix/main.cf (в Linux/OpenBSD) или /usr/local/etc/postfix/main.cf (в FreeBSD):

smtpd_tls_cert_file = /etc/ssl/certs/iRedMail.crt smtpd_tls_key_file = /etc/ssl/private/iRedMail.key smtpd_tls_CAfile = /etc/ssl/certs/iRedMail.crt

Голубятня

Файл /etc/dovecot/dovecot. (в Linux/OpenBSD) или  conf

conf /usr/local/etc/dovecot/dovecot.conf (в FreeBSD):

ssl = требуется ssl_cert =Apache (веб-сервер)

- В RHEL/CentOS сертификат SSL определяется в

/etc/httpd/conf.d/ssl.conf. - В Debian/Ubuntu он определяется в

/etc/apache2/sites-available/default-ssl(илиdefault-ssl.conf) - Во FreeBSD он определен в

/usr/local/etc/apache24/extra/httpd-ssl.conf. Примечание: если вы используете другую версию Apache, путь будет немного другой (apache24будетapache[_version_]). - В OpenBSD, если вы используете OpenBSD 5.5 или более ранние выпуски, это определено

в

/var/www/conf/httpd.conf. Примечание: OpenBSD 5.6 и более поздние версии не грузить Apache больше.

Пример:

SSLCertificateFile /etc/ssl/certs/iRedMail.crt SSLCertificateKeyFile /etc/ssl/private/iRedMail.key SSLCertificateChainFile /etc/ssl/certs/iRedMail.crt

Требуется перезапуск службы Apache.

Nginx

Файл /etc/nginx/templates/ssl.tmpl (в Linux/OpenBSD) или /usr/local/etc/nginx/templates/ssl.tmpl (в FreeBSD):

ssl_certificate /etc/ssl/certs/iRedMail.crt; ssl_certificate_key /etc/ssl/private/iRedMail.key;

MySQL, MariaDB

Если MySQL/MariaDB прослушивает локальный хост и недоступен извне сети, это НЕОБЯЗАТЕЛЬНО.

- В Red Hat и CentOS он определяется в

/etc/my.cnf - В Debian и Ubuntu он определен в

/etc/mysql/my.cnf.- Начиная с Ubuntu 15.04, он определен в

/etc/mysql/mariadb.conf.d/mysqld.cnf.

- Начиная с Ubuntu 15.04, он определен в

- Во FreeBSD определяется в

/usr/local/etc/my.cnf. - В OpenBSD он определен в

/etc/my.cnf.

[mysqld] ssl-ca = /etc/ssl/certs/iRedMail.crt ssl-cert = /etc/ssl/certs/iRedMail.crt ssl-ключ = /etc/ssl/private/iRedMail.key

OpenLDAP

Если OpenLDAP прослушивает локальный хост и недоступен извне сети, это НЕОБЯЗАТЕЛЬНО.

- В Red Hat и CentOS он определен в

/etc/openldap/slapd.conf. - В Debian и Ubuntu это определено в

/etc/ldap/slapd.conf. - Во FreeBSD он определен в

/usr/local/etc/openldap/slapd.conf. - В OpenBSD он определен в

/etc/openldap/slapd.conf.

TLSCACertificateFile /etc/ssl/certs/iRedMail.crt TLSCertificateKeyFile /etc/ssl/private/iRedMail.key TLSCertificateFile /etc/ssl/certs/iRedMail.crt

OpenBSD ldapd(8)

Если ldapd(8) прослушивает локальный хост и недоступен извне сети, это НЕОБЯЗАТЕЛЬНО.

Для получения более подробной информации о файле конфигурации ldapd, пожалуйста, посетите его страницу руководства: ldapd.

conf(5).

Чтобы заставить ldapd(8) прослушивать сетевой интерфейс для внешней сети, пожалуйста

убедитесь, что у вас есть настройка в /etc/ldapd.conf для прослушивания интерфейса. Мы

например, используйте em0 в качестве внешнего сетевого интерфейса.

# Слушайте сетевой интерфейс 'em0', порт 389, используйте STARTTLS для безопасного соединения. слушать на em0 порт 389 tls

Если вы хотите использовать порт 636 с SSL, попробуйте следующее:

# Слушайте сетевой интерфейс 'em0', порт 636, используйте SSL для безопасного соединения. слушать на em0 порт 636 ldaps

ldapd(8) будет искать сертификат и ключ SSL в каталоге /etc/ldap/certs/ по

по умолчанию имя файла сертификата — и .

В нашем случае он будет искать /etc/ldap/certs/em0.crt и /etc/ldap/certs/em0.key .

Поскольку iRedMail уже генерирует сертификат и ключ, мы можем использовать их напрямую. Если вы

купили SSL-сертификат/ключ или запросили его у LetsEncrypt, вы можете использовать их

слишком.

Если вы

купили SSL-сертификат/ключ или запросили его у LetsEncrypt, вы можете использовать их

слишком.

компакт-диск /etc/ldap/certs/ ln -s /etc/letsencrypt/live/mail.mydomain.com/fullchain.pem em0.crt ln -s /etc/letsencrypt/live/mail.mydomain.com/privkey.pem em0.key

Теперь перезапустите службу ldapd(8):

rcctl перезапустить ldapd

См. также

- Использовать купленный сертификат SSL Обновление

: Использование бесплатных SSL/TLS-сертификатов Let’s Encrypt с NGINX Редактор

– запись в блоге с подробным описанием исходной процедуры использования Let’s Encrypt с NGINX (от февраля 2016 г.) перенаправляется сюда. Инструкции в этом посте устарели.

Этот пост был обновлен, чтобы исключить зависимость от certbot-auto , который Electronic Frontier Federation (EFF) устарел в Certbot 1.10.0 для Debian и Ubuntu и в Certbot 1.11.0 для всех других операционных систем. Для получения дополнительных сведений и альтернативных методов установки см. этот пост из EFF.

этот пост из EFF.

См. также нашу запись в блоге с сайта nginx.conf 2015, в которой Питер Экерсли и Ян Чжу из Electronic Frontier Foundation представляют новый на тот момент центр сертификации Let's Encrypt.

Хорошо известно, что SSL/TLS-шифрование вашего веб-сайта приводит к более высокому поисковому рейтингу и лучшей безопасности для ваших пользователей. Однако существует ряд барьеров, которые не позволяют владельцам веб-сайтов использовать SSL.

Двумя самыми большими препятствиями были стоимость и ручные процессы, связанные с получением сертификата. Но теперь, с Let’s Encrypt, они больше не беспокоят. Let’s Encrypt делает шифрование SSL/TLS бесплатным для всех.

Let’s Encrypt – это бесплатный, автоматизированный и открытый центр сертификации (ЦС). Да, правильно: сертификаты SSL/TLS бесплатно. Сертификаты, выданные Let’s Encrypt, на сегодняшний день являются доверенными для большинства браузеров, включая старые браузеры, такие как Internet Explorer в Windows XP SP3. Кроме того, Let’s Encrypt полностью автоматизирует как выдачу, так и продление сертификатов.

Кроме того, Let’s Encrypt полностью автоматизирует как выдачу, так и продление сертификатов.

В этом сообщении блога мы расскажем, как использовать клиент Let’s Encrypt для создания сертификатов и как автоматически настроить NGINX Open Source и NGINX Plus для их использования.

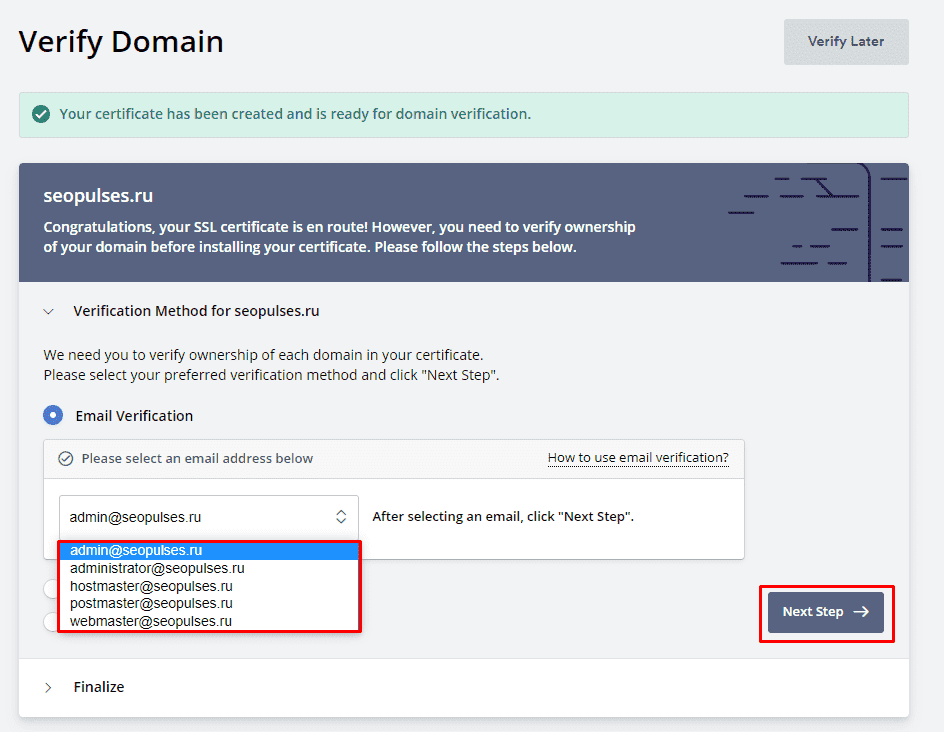

Как работает Let’s Encrypt

Перед выдачей сертификата Let’s Encrypt подтверждает право собственности на ваш домен. Клиент Let’s Encrypt, работающий на вашем хосте, создает временный файл (токен) с необходимой информацией. Затем сервер проверки Let’s Encrypt отправляет HTTP-запрос на получение файла и проверяет токен, который подтверждает, что DNS-запись для вашего домена разрешается на сервер, на котором запущен клиент Let’s Encrypt.

Предварительные требования

Прежде чем начать работу с Let’s Encrypt, вам необходимо:

- Установить NGINX или NGINX Plus.

- Владеть или контролировать зарегистрированное доменное имя для сертификата. Если у вас нет зарегистрированного доменного имени, вы можете использовать регистратора доменных имен, например GoDaddy или dnsexit.

- Создайте запись DNS, которая связывает ваше доменное имя и общедоступный IP-адрес вашего сервера.

Теперь вы можете легко настроить Let’s Encrypt с помощью NGINX Open Source или NGINX Plus (для простоты чтения в дальнейшем мы будем ссылаться просто на NGINX ).

Примечание . Мы протестировали процедуру, описанную в этом сообщении блога, на Ubuntu 16.04 (Xenial).

1. Загрузите клиент Let’s Encrypt

Сначала загрузите клиент Let’s Encrypt, certbot .

Как упоминалось выше, мы протестировали инструкции на Ubuntu 16.04, и это соответствующие команды на этой платформе:

$ apt-get update $ sudo apt-get установить certbot $ apt-get install python-certbot-nginx

В Ubuntu 18.04 и более поздних версиях замените версию Python 3:

$ apt-get update $ sudo apt-get установить certbot $ apt-get install python3-certbot-nginx

2.

Настройка NGINX

Настройка NGINX certbot может автоматически настраивать NGINX для SSL/TLS. Он ищет и изменяет блок server в вашей конфигурации NGINX, который содержит имя_сервера 9.0078 с доменным именем, для которого вы запрашиваете сертификат. В нашем примере это домен www.example.com .

Предполагая, что вы начинаете с новой установки NGINX, используйте текстовый редактор для создания файла в каталоге /etc/nginx/conf.d с именем доменное имя .conf (в нашем примере www.example.com.conf ).

Укажите ваше доменное имя (и варианты, если они есть) с

имя_сервера 9директива 0078:сервер { слушать 80 default_server; слушать [::]:80 default_server; корень /var/www/html; имя_сервера example.com www.example.com; }Сохраните файл, затем выполните эту команду, чтобы проверить синтаксис вашей конфигурации и перезапустить NGINX:

$ nginx -t && nginx -s перезагрузить

3.

Получите сертификат SSL/TLS

Получите сертификат SSL/TLS Подключаемый модуль NGINX для certbot заботится о перенастройке NGINX и перезагрузке его конфигурации при необходимости.

Выполните следующую команду для создания сертификатов с подключаемым модулем NGINX:

$ sudo certbot --nginx -d example.com -d www.example.com

Ответьте на запросы от

certbot, чтобы настроить параметры HTTPS, что включает в себя ввод вашего адреса электронной почты и согласие с условиями обслуживания Let’s Encrypt.

Когда генерация сертификата завершится, NGINX перезагрузится с новыми настройками. certbot генерирует сообщение об успешном создании сертификата и указание местоположения сертификата на вашем сервере.

Поздравляем! Вы успешно включили https://example.com и https://www.example.com. -------------------------------------------------- -------------------------------------------------- ВАЖНЫЕ ЗАМЕТКИ: Поздравляем! Ваш сертификат и цепочка сохранены по адресу: /etc/letsencrypt/live/example.com/fullchain.pem Ваш ключевой файл был сохранен по адресу: /etc/letsencrypt/live/example.com//privkey.pem Срок действия вашего сертификата истекает 2017-12-12.

Примечание . Срок действия сертификатов Let’s Encrypt истекает через 90 дней (в примере — 12 декабря 2017 года). Информацию об автоматическом продлении сертификатов см. в разделе «Автоматическое продление сертификатов Let’s Encrypt» ниже.

Если вы посмотрите на доменное имя .conf , вы увидите, что certbot изменил его:

server {

слушать 80 default_server;

слушать [::]:80 default_server;

корень /var/www/html;

имя_сервера example.com www.example.com;

слушать 443 ssl; # под управлением Certbot

# сертификат РСА

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem; # под управлением Certbot

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem; # под управлением Certbot

включить /etc/letsencrypt/options-ssl-nginx. conf; # под управлением Certbot

# Перенаправление не-https трафика на https

если ($схема != "https") {

вернуть 301 https://$host$request_uri;

} # управляется Certbot

}

conf; # под управлением Certbot

# Перенаправление не-https трафика на https

если ($схема != "https") {

вернуть 301 https://$host$request_uri;

} # управляется Certbot

} 4. Автоматическое обновление сертификатов Let’s Encrypt

Срок действия сертификатов Let’s Encrypt истекает через 90 дней. Мы рекомендуем вам автоматически обновлять сертификаты. Здесь мы добавляем задание cron в существующий файл crontab , чтобы сделать это.

Откройте файл crontab .

$ кронтаб -е

Добавьте команду

certbotдля ежедневного запуска. В этом примере мы запускаем команду каждый день в полдень. Команда проверяет, не истечет ли срок действия сертификата на сервере в течение следующих 30 дней, и обновляет его, если это так.--quietдиректива указываетcertbotне генерировать вывод.0 12 * * * /usr/bin/certbot обновить --quiet

Сохраните и закройте файл.