Топ 6 Самые распространенные WordPress Уязвимости (с исправлениями)

WordPress Первоначально он был запущен как платформа для ведения блогов, которая намного позже стала полноценным веб-решением для интернет-магазинов, блогов, новостей и приложений уровня предприятия. Это эволюция WordPress внес много изменений в ядро и сделал его более стабильным и безопасным по сравнению с предыдущими версиями.

Потому как WordPress это платформа с открытым исходным кодом, что означает, что каждый может внести свой вклад в ее основные функции. Эта гибкость принесла пользу как разработчики, которые разработали темы и плагины и конечный пользователь, который использует их, чтобы добавить функциональность к их WordPress сайтов.

Эта открытость, однако, поднимает некоторые серьезные вопросы относительно безопасности платформы, которые нельзя игнорировать. Это не недостаток в самой системе, а скорее структура, на которой она построена, и учитывая, насколько это важно, WordPress Команда безопасности работает днем и ночью, чтобы обеспечить безопасность платформы для своих конечных пользователей.

Сказав, что, как конечный пользователь, мы не можем просто полагаться на его механизм безопасности по умолчанию, так как мы делаем много изменений, устанавливая различные плагины и темы для нашего WordPress сайт это может создать лазейки, которые могут быть использованы хакерами.

В этой статье мы рассмотрим различные WordPress уязвимостей и узнает, как избежать и исправить их, чтобы оставаться в безопасности!

WordPress Уязвимости и проблемы безопасности

Мы увидим каждую проблему и ее решение по одному.

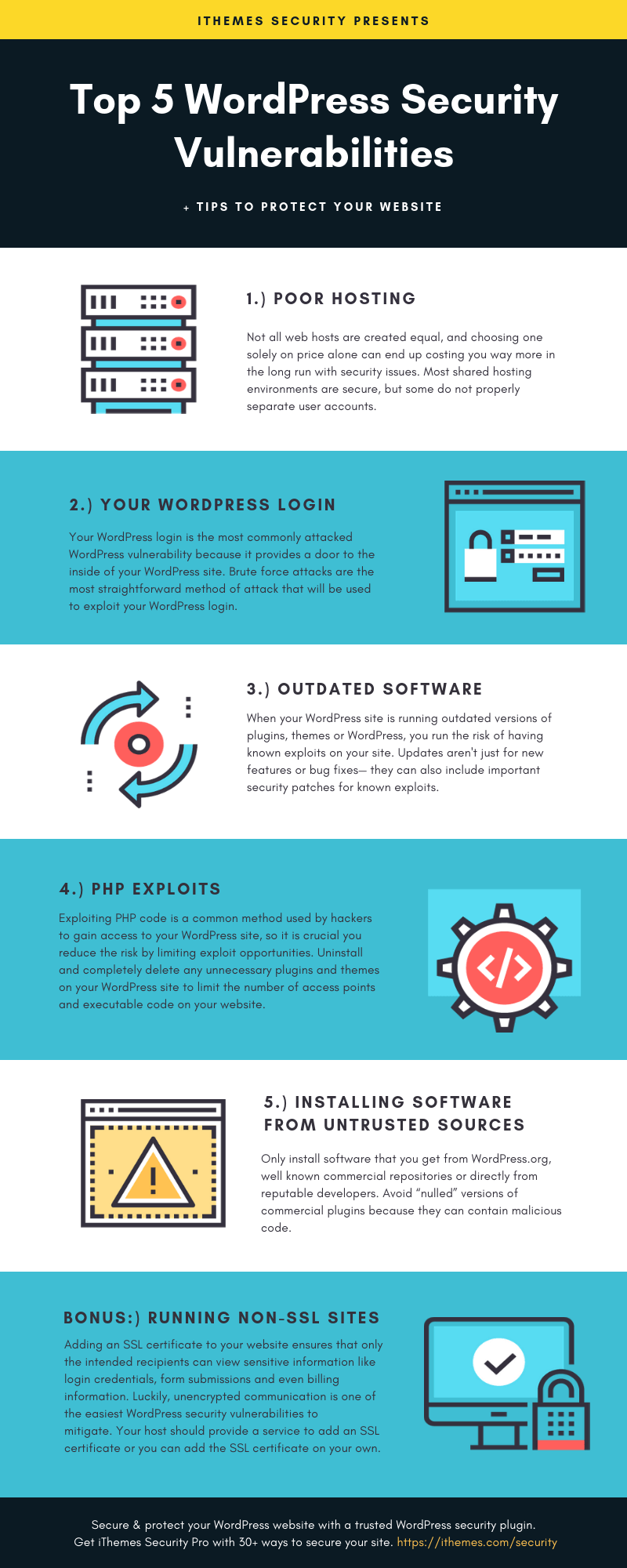

- Атака грубой силы

- SQL-инъекция

- вредоносных программ

- Scripting Cross-Site

- DDoS-атака

- Старый WordPress и версии PHP

1. Атака грубой силы

С точки зрения непрофессионала, Атака грубой силы включает в себя несколько попытаться ошибиться, используя сотни комбинаций, чтобы угадать правильное имя пользователя или пароль. Это делается с помощью мощных алгоритмов и словарей, которые угадывают пароль, используя некоторый контекст.

Это делается с помощью мощных алгоритмов и словарей, которые угадывают пароль, используя некоторый контекст.

Этот вид атаки сложно выполнить, но он по-прежнему является одной из самых популярных атак на WordPress места. По умолчанию, WordPress не блокирует пользователя от попыток нескольких неудачных попыток, которые позволяют человеку или боту пробовать тысячи комбинаций в секунду.

Как предотвратить и исправить атаки грубой силы

Избежать Грубой силы довольно просто. Все, что вам нужно сделать, это создать Надежный пароль который включает заглавные буквы, строчные буквы, цифры и специальные символы, так как каждый символ имеет разные значения ASCII, и было бы сложно угадать длинный и сложный пароль. Избегайте использования пароля, такого как johnny123 or whatsmypassword.

Кроме того, интегрируйте двухфакторную аутентификацию, чтобы аутентифицировать пользователей, заходящих на ваш сайт дважды. Двухфакторная аутентификация отличный плагин для использования.

2. SQL-инъекция

Один из самых старых взломов в книге веб-хакерства внедрение SQL-запросов произвести или полностью уничтожить базу данных, используя любую веб-форму или поле ввода.

После успешного вторжения хакер может манипулировать базой данных MySQL и, возможно, получить доступ к вашей WordPress Администратор или просто изменить свои учетные данные для дальнейшего повреждения. Эта атака обычно выполняется любителями посредственных хакеров, которые в основном проверяют свои хакерские возможности.

Как предотвратить и исправить SQL-инъекцию

С помощью плагина вы можете определить, был ли ваш сайт жертвой SQL-инъекция или нет. Вы можете использовать WPScan or Sucuri SiteCheck чтобы проверить это.

Кроме того, обновите свой WordPress как и любая тема или плагин, который, по вашему мнению, может вызывать проблемы. Проверьте их документацию и посетите их форумы поддержки, чтобы сообщить о таких проблемах, чтобы они могли разработать патч.

3. Вредоносное

Вредоносный код вводится в WordPress через зараженную тему, устаревший плагин или скрипт. Этот код может извлекать данные с вашего сайта, а также вставлять вредоносный контент, который может остаться незамеченным из-за его скрытого характера.

Вредоносное ПО может привести к легким или серьезным повреждениям, если не будет выполнено вовремя. Иногда весь WordPress сайт должен быть переустановлен, так как это повлияло на ядро. Это также может увеличить стоимость вашего хостинга, поскольку большой объем данных передается или размещается на вашем сайте.

Как предотвратить и исправить вредоносное ПО

Обычно вредоносная программа пробирается через зараженные плагины и нулевые темы. Рекомендуется загружать темы только с доверенных ресурсов, свободных от вредоносного контента.

Плагины безопасности, такие как Succuri или WordFence, можно использовать для полного сканирования и исправления вредоносных программ. В худшем случае проконсультируйтесь с WordPress эксперт.

4. Межсайтовый скриптинг

Один из наиболее распространенные атаки is Межсайтовый скриптинг, также известный как атака XSS. В этом типе атаки злоумышленник загружает вредоносный код JavaScript, который при загрузке на стороне клиента начинает сбор данных и, возможно, перенаправляет на другие вредоносные сайты, влияющие на взаимодействие с пользователем.

Как предотвратить и исправить межсайтовый скриптинг

Чтобы избежать этого типа атак, используется правильная проверка данных по всему WordPress сайт. Используйте очистку выходных данных, чтобы обеспечить вставку нужного типа данных. Плагины, такие как Предотвратить уязвимость XSS также может быть использован.

5. DDoS-атака

Любой, кто просматривал сеть или управляет веб-сайтом, мог столкнуться с печально известной DDoS-атакой. Распределенный отказ в обслуживании (DDoS) является расширенной версией отказа в обслуживании (DoS), в которой к веб-серверу направляется большой объем запросов, что замедляет работу и в конечном итоге приводит к сбоям.

DDoS выполняется с использованием одного источника, в то время как DDoS — организованная атака, выполняемая на нескольких машинах по всему миру. Каждый год миллионы долларов тратятся впустую из-за этой пресловутой атаки на веб-безопасность.

Как предотвратить и исправить DDoS-атаки

DDoS-атаки трудно предотвратить, используя традиционные методы. Веб-хосты играют важную роль в защите вашего WordPress сайт от таких атак. Например, Cloudways управлял облачным хостингом провайдер управляет безопасностью сервера и помечает все подозрительные, прежде чем это может повредить веб-сайт клиента.

устаревший WordPress & Версии PHP

устаревший WordPress версии более подвержены угрозе безопасности. Со временем хакеры находят способ использовать его ядро и, в конечном счете, проводить атаку на сайты, все еще используя устаревшие версии.

По той же причине WordPress Команда выпускает патчи и новые версии с обновленными механизмами безопасности. Бег старые версии PHP может вызвать проблемы несовместимости. Как WordPress работает на PHP, для корректной работы требуется обновленная версия.

Согласно WordPressофициальная статистика, 42.6% пользователей все еще используют различные старые версии WordPress.

Тогда как только 2.3% WordPress сайты работают на последней версии PHP 7.2.

Как предотвратить и исправить устаревшее WordPress & Версии PHP

Этот легкий. Вы должны всегда обновлять свой WordPress установка до последней версии. Убедитесь, что вы всегда используете последнюю версию (не забудьте всегда делать резервную копию перед обновлением). Что касается обновления PHP, после того как вы проверили WordPress Для совместимости сайта вы можете изменить версию PHP.

Последние мысли!

Мы познакомились с различными WordPress уязвимости и их возможные решения. Стоит отметить, что обновление играет важную роль в сохранении WordPress безопасность в целости и сохранности. А когда вы заметите какие-либо необычные действия, начните копать и начните копать, пока не найдете проблему, поскольку эти угрозы безопасности могут нанести ущерб в тысячах долларов.

А когда вы заметите какие-либо необычные действия, начните копать и начните копать, пока не найдете проблему, поскольку эти угрозы безопасности могут нанести ущерб в тысячах долларов.

Похожие страницы:

В популярных WordPress-плагинах исправлены опасные уязвимости

В популярных WordPress-плагинах исправлены опасные уязвимости

Alexander Antipov

Сотни тысяч сайтов находятся под угрозой из-за уязвимостей в плагинах InfiniteWP Client и WP Time Capsule.

Уязвимости обхода аутентификации в WordPress-плагинах InfiniteWP Client и WP Time Capsule ставят под угрозу безопасность сотен тысяч сайтов. Как сообщают специалисты компании WebArx, проблемы представляют собой логические ошибки в коде и позволяют злоумышленникам получить доступ к бэкенду сайта, зная лишь логин администратора.

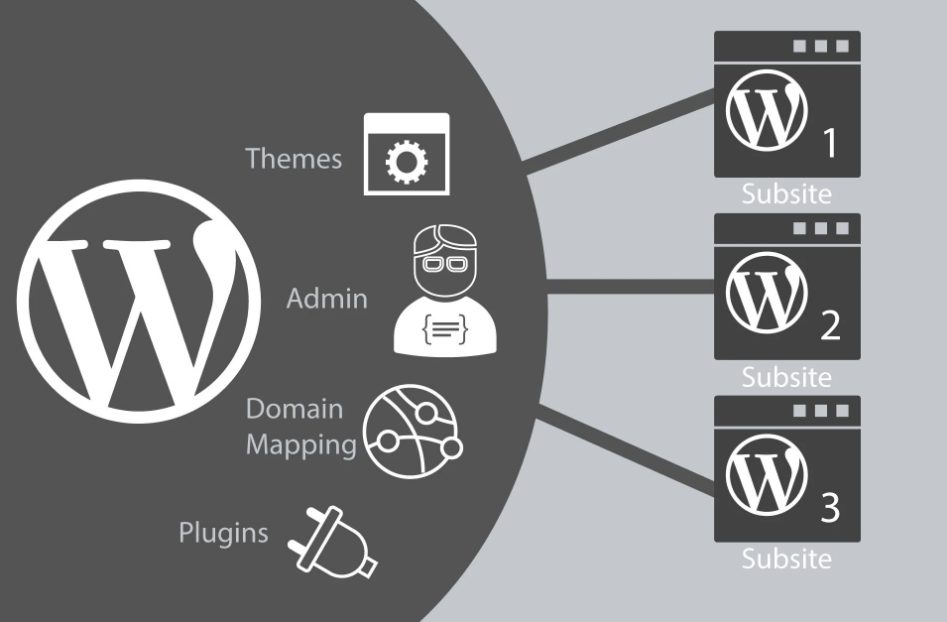

Согласно данным библиотеки плагинов WordPress, InfiniteWP Client установлен на 300 тыс., а WP Time Capsule – на 20 тыс. сайтов. Оба плагина обеспечивают возможность авторизоваться в нескольких установках WordPress с одного центрального сервера. Благодаря этому владельцы сайтов могут выполнять техническое обслуживание несколько ресурсов одновременно, в том числе рассылать обновления в один клик для ядра, плагинов и тем.

Проблемы затрагивают версии WP Client до 1.9.4.5 и версии WP Time Capsule до 1.21.16. Уязвимости были обнаружены 7 января, и на следующий день производители выпустили исправления. Подробности о них были опубликованы в открытом доступе 14 января.

По словам специалистов из WebArx, поскольку уязвимости являются логическими ошибками в коде и не имеют подозрительной полезной нагрузки, межсетевой экран не сможет защитить от атак с их эксплуатацией. Наиболее эффективный способ обезопасить сайт – обновить уязвимые плагины.

Биометрическую идентификацию легко обойти с помощью deepfake, доступ к данным пользователей хакерских форумов могли получить спецслужбы, а также розыгрыш уникальной хакерской настольной игры и билета на PhDays в 11 выпуске на нашем Youtube канале.

Поделиться новостью:

Как проверить Вордпресс сайт на безопасность

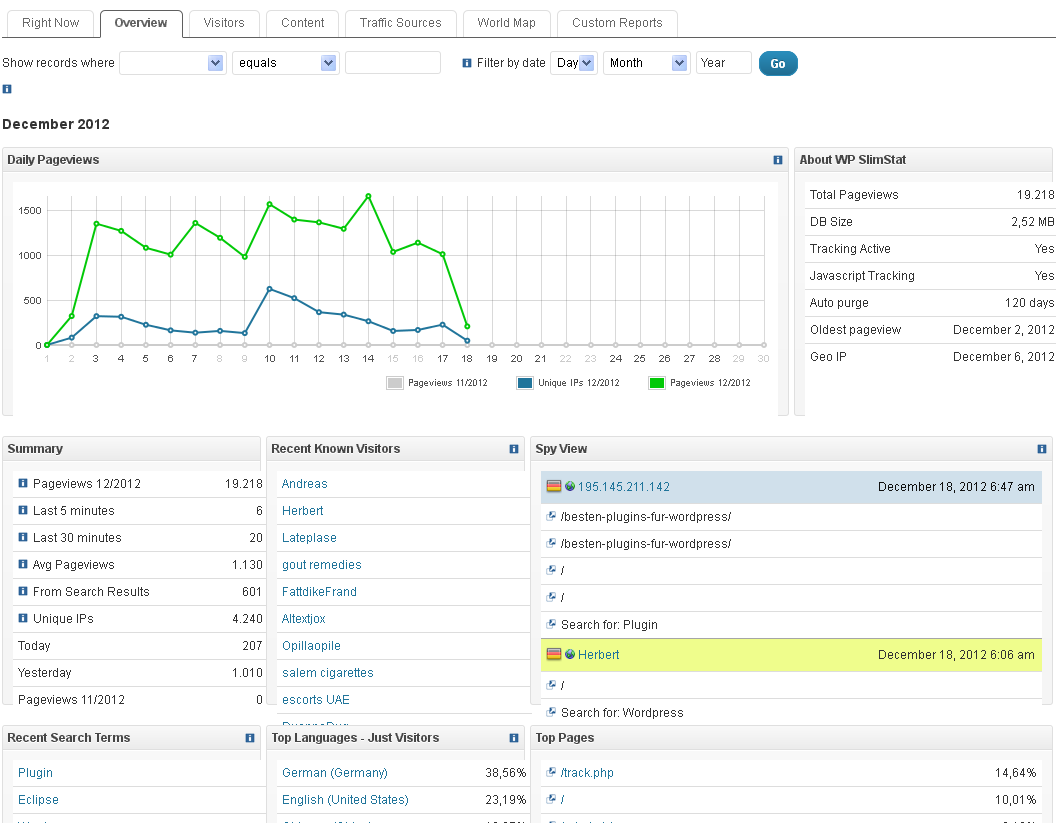

По данным Wordfence в середине 2018 года около 90.000 Вордпресс сайтов атакуется каждую минуту. Internet Live Stats сообщает о 70 взломанных сайтов в минуту, это около 100.000 взломанных сайтов в день. Akismet фильтрует около 7,5 млн единиц спама в час. Эти цифры впечатляют.

Проверка безопасности сайта поможет найти уязвимости и защитить от хакеров.

Проверьте или просканируйте сайт до того, как хакеры найдут уязвимости на вашем сайте.

Благодаря популярности Вордпресс существует большое количество онлайн сканеров и плагинов, с помощью которых вы можете проверить сайт на наличие уязвимостей или взлома.

В этой статье вы узнаете о нескольких популярных онлайн сканерах и плагинах, и о том, как вы можете автоматизировать этот процесс при помощи плагина Security Ninja Pro.

Интересен ли хакерам ваш сайт

Некоторые думают, что их сайт в безопасности, потому что он молодой, на нем нет трафика или личной информации, которую можно украсть.

Многие люди используют один и тот же логин и пароль для многих аккаунтов в интернете. Хакерам интересна не только личная информация подписчиков или посетителей сайта, которую они могут использовать для взлома их электронной почты, соцсетей или аккаунта в банке. Они также могут использовать ресурсы сервера или сам сайт для публикации на нем рекламы, спама или ссылок на свои ресурсы.

Даже если ваш сайт не содержит личной информации (кроме информации об администраторе сайта), хакеры могут использовать ваш сервер в качестве файлообменника или для перенаправления трафика через ваш сайт. Если ваш хостинг автоматически берет плату за переиспользование ресурсов или трафика, такой взлом может дорого стоить.

Кроме этого, когда хостинг обнаружит, что сайт взломан, он может его отключить, чтобы обезопасить другие сайты на сервере.

Если коротко, то хакерам просто нужен узел в сети и ресурсы этого узла.

Хакеры используют ботов для взлома сайтов

Для взлома хакеры используют ботов, или хакботов, которые обходят сотни тысяч сайтов в час и сканируют их на списки известных уязвимостей устаревшего ПО, которые описаны в интернете. Подбирают логины и пароли по спискам самых популярных логинов и паролей, которые находятся в интернете. Пытаются получить доступ к базе данных сайта по стандартной методике, которая тоже описана в интернете, и так далее.

Вордпресс — очень популярная платформа, в данный момент на Вордпрессе работает около 80 млн. сайтов. Учитывая производительность хакботов, вероятность найти какую-то уязвимость довольно высока. Согласно статистике, в середине 2018 года каждую секунду боты атаковали около 1.000 Вордпресс сайтов, и одна из таких атак заканчивалась взломом.

Хотя такая популярность привлекает хакеров, у этой популярности есть и обратная сторона. Во-первых, разработчики быстро реагируют на найденные уязвимости и так же быстро выпускают обновления безопасности. Во-вторых, большинство уязвимостей имеют стандартные решения.

Самые распространенные уязвимости Вордпресс

- Устаревшая версия Вордпресс, тем, плагинов и другого ПО

- Стандартный логин «admin», «administrator» имя домена и так далее

- Слабые пароли

- Использование стандартного префикса базы данных

- Неверные права доступа к файлам

- Включенный редактор тем и плагинов в админке Вордпресс

- Небезопасный компьютер или хостинг

Это основные уязвимости Вордпресс, но есть и другие.

В этих статьях описаны решения для устранения уязвимостей в порядке применения:

В этой статье решения по устранению уязвимостей разбиты на группы:

WPWhiteSecurity провел исследование 42.000 сайтов из рейтинга Алексы Топ — 1. 000.000, и выяснил, что 73,2% из них имеют устаревшую версию Вордпресс с известной уязвимостью, описание которой находится в открытом доступе. Это значит, что боты рано или поздно найдут эти сайты, и получат над ними тот или иной контроль.

000.000, и выяснил, что 73,2% из них имеют устаревшую версию Вордпресс с известной уязвимостью, описание которой находится в открытом доступе. Это значит, что боты рано или поздно найдут эти сайты, и получат над ними тот или иной контроль.

Просканируйте ваш сайт, выясните, есть ли на вашем сайте уязвимости, и если есть — устраните их.

Проверка Вордпресс сайта на уязвимости онлайн

- Unmask Parasites — проверяет, был ли сайт взломан и есть ли на сайте вредоносный код или спам.

- WordPress Security Scan — проверяет основные уязвимости Вордпресс сайтов. Более глубокий анализ доступен по платной подписке.

- Sucuri SiteCheck – проверяет сайт на наличие вредоносного софта, внесение сайта в черные списки (на данный момент 9 списков), ошибок и устаревшего ПО.

- Scan My Server – сервис предоставляет детальный отчет об уязвимостях сайта и еженедельное сканирование на бесплатном тарифе. Для работы требуется бесплатная регистрация и размещение картинки с обратной ссылкой на сервис в футере сайта.

- Norton Safe Web – сканер сайта от Norton, проверяет сайт на наличие вредоносного ПО.

- Web Inspector – еще один хороший сервис, проверяет сайт на наличие червей, троянов, бэкдоров, вирусов, фишинга, вредоносного и подозрительного ПО и так далее. В течение нескольких минут генерирует довольно детальный отчет.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- Acunetix — сканирует Вордпресс и не только Вордпресс сайты, нужна регистрация для 14-дневного бесплатного trial-периода.

С помощью этих сервисов вы можете найти, где именно на вашем сайте находится уязвимость.

Бесплатные сервисы или тарифы предлагают довольно общий обзор, если вы хотите более глубокий анализ, придется купить премиум доступ.

Сканирование сайта с помощью плагинов

Для более детального сканирования сайта, установите один из этих плагинов или по очереди, чтобы узнать, какая именно уязвимость находится на вашем сайте.

Vulnerable Plugin Checker

Vulnerable Plugin Checker сканирует только файлы плагинов на уязвимости и другие проблемы безопасности. В плагине минимум настроек — вы указываете только свой е-мейл, на который дважды в день приходит отчет о найденных проблемах.

Total Security

Total Security наблюдает за появлением уязвимостей на сайте. Когда они появляются, плагин сообщает об этом, и вы можете их удалить. Плагин проверяет файлы Вордпресс и файлы тем / плагинов, и может изменить страницу авторизации на сайте (

Хотя у плагина нет функционала по устранению многих найденных уязвимостей, это очень хороший сканер сайта с детальным отчетом.

WPScan

Плагин ежедневно сканирует файлы сайта, чтобы найти уязвимости, которые занесены в список WPScan Vulnerability Database. В админ баре плагин показывает иконку с количеством найденных уязвимостей.

Посылает сообщение на е-мейл, когда находит новую уязвимость.

Эти плагины помогают найти уязвимость, если плагин уже был установлен на сайте. Если вы хотите проверить сайт на уязвимости сейчас, то попробуйте эти плагины:

NinjaScanner

Очень легкий плагин, который сканирует файлы сайта на наличие вредоносного кода и вирусов. Сканер сравнивает файлы сайта с оригинальными файлами в репозитарии Вордпресс, и делает еще несколько проверок.

Quttera Web Malware Scanner

Плагин сканирует сайт на вредоносное ПО, троянов, бэкдоров, червей, вирусов, вредоносные айфреймы, вредоносные инъекции, редиректы и другие виды угроз. Плагин проверяет, был ли сайт внесен в черные списки.

GOTMLS

Плагин сканирует сайт и автоматически удаляет известные вирусы, трояны, бэкдоры и внедрения в базу данных. Также плагин работает в качестве файрвола и блокирует всевозможное вредоносное ПО.

Для обновления базы данных плагина нужно бесплатно зарегистрироваться.

Эти плагины помогают найти проблему на сайте. Некоторые плагины предлагают устранить заражение, но не помогают устранить уязвимость, которая к нему привела.

Как исправить найденные уязвимости

После того, как вы просканировали сайт и нашли уязвимость, ее нужно устранить.

Автоматическое сканирование и защита вашего сайта

У бесплатного плагина Security Ninja есть подробный сканер, который показывает найденные уязвимости и инструкции по устранению каждой уязвимости. На данный момент 46 тестов. Пример:

В бесплатной версии плагина вы можете только просканировать сайт на основные уязвимости Вордпресс. После этого плагин предложит рекомендации по ручному устранению найденных уязвимостей.

В платной версии добавляется функция автоматического исправления найденных уязвимостей (Auto Fixer), автоматическое сравнение файлов сайта с файлами в репозитарии Вордпресс, сканер файлов сайта на наличие вредоносного кода, логи событий и автоматический IP файрвол, который запрещает доступ к сайту с вредоносных IP адресов.

С помощью плагина Security Ninja Pro вы найдете и устраните все основные уязвимости Вордпресс и настроите хорошую защиту сайта.

Если вы хотите настроить мощную автоматическую защиту сайта, приглашаю вас на курс Безопасный Вордпресс за 2 вечера. В этом курсе вы настроите безопасность сайта с помощью бесплатных плагинов и нескольких ручных настроек.

Читайте также:

- Что делать, если сайт взломали

- Как вылечить от вирусов Вордпресс сайт

- Как найти и удалить бэкдоры на Вордпресс сайте

- Как найти следы взлома в логах сервера

- Как удалить сайт из черных списков

- Как зайти в админку после взлома сайта

Надеюсь, статья была полезна. Оставляйте комментарии.

Взлом WordPress. Атаки хакеров 2020 новые данные от xakep.ru

По информации от xakep. ru в плагине File Manager, которым пользуются более 700 000 ресурсов на базе WordPress, обнаружена опасная уязвимость, которая позволяет выполнять команды и вредоносные скрипты на уязвимых сайтах. Спустя всего несколько часов после раскрытия информации о баге эксперты из таиландской компании NinTechNet сообщили о первых атаках на эту уязвимость.

ru в плагине File Manager, которым пользуются более 700 000 ресурсов на базе WordPress, обнаружена опасная уязвимость, которая позволяет выполнять команды и вредоносные скрипты на уязвимых сайтах. Спустя всего несколько часов после раскрытия информации о баге эксперты из таиландской компании NinTechNet сообщили о первых атаках на эту уязвимость.

Суть проблемы заключается в том, что плагин содержит дополнительный файловый менеджер, известный как elFinder — это библиотека с открытым исходным кодом, которая обеспечивает работу основных функций плагина, а также предоставляет пользовательский интерфейс. Уязвимость возникает из-за того, как реализована имплементация elFinder в данном случае.

Так, в File Manager расширение файла библиотеки connector.minimal.php.dist изменено на .php, чтобы его можно было запускать напрямую, даже если файл connector не используется самим файловым менеджером. В такие библиотеки часто включены файлы примеров, которые не предназначены для использования прямо «из коробки», без настройки управления доступом. В итоге данный файл не имеет прямых ограничений доступа, а значит, к нему может получить доступ кто угодно.

Исследователи NinTechNet пишут, что злоумышленники используют эксплоит для загрузки на сайты файлов изображений, в которых скрытых веб-шеллы. В итоге атакующие могут использовать удобный интерфейс, который позволяет им запускать команды в каталоге plugins/wp-file-manager/lib/files/, где находится плагин File Manager. И хотя проблема не позволяет хакерам выполнять команды вне названного каталога, атакующие могут нанести немалый ущерб, загрузив на уязвимый сайт скрипты, которые способны выполнять действия в других частях уязвимого ресурса.

Не пропустите нашу новую публикацию, она поможет вам глубже изучить вопрос безопасности: Разбираемся, движок WordPress безопасен или нет?

По данным NinTechNet, в настоящее время хакеры используют баг для загрузки на сайты скрипта hardfork.php, а затем применяют его инъекций кода в скрипты /wp-admin/admin-ajax. php и /wp-includes/user.php. При этом отмечается, что злоумышленники стремятся защитить уязвимый файл паролем (connector.minimal.php), чтобы другие хак-группы не могли воспользоваться уязвимостью на уже зараженных сайтах.

php и /wp-includes/user.php. При этом отмечается, что злоумышленники стремятся защитить уязвимый файл паролем (connector.minimal.php), чтобы другие хак-группы не могли воспользоваться уязвимостью на уже зараженных сайтах.

«В ближайшие несколько часов или дней мы увидим, что именно они будут делать дальше. Ведь если они защищают уязвимый файл паролем, чтобы предотвратить использование уязвимости другими хакерами, вероятно, они собираются вернуться и снова посетить зараженные ресурсы», — говорят специалисты NinTechNet.

Эксперты из ИБ-компании Wordfence уже посвятили этой волне атак собственный отчет. За последние несколько дней компания заблокировала более 450 000 попыток эксплуатации данной уязвимости. Исследователи пишут, что злоумышленники пытаются внедрить на сайты различные файлы. В некоторых случаях эти файлы были пустыми (очевидно, хакеры лишь тестировали уязвимость), другие вредоносные файлы носили имена hardfork.php, hardfind.php и x.php.

«Плагин файлового менеджера, подобный этому, позволяет злоумышленникам манипулировать файлами и загружать новые по своему выбору прямо из панели управления WordPress. Потенциально это также позволяет сразу повысить привилегии.

Например, злоумышленник может получить доступ к админке сайта, используя скомпрометированный пароль, затем получить доступ к уязвимому плагину и загрузить веб-шелл, чтобы выполнить дальнейшие действия на сервере и развить свою атаку с помощью другого эксплоита», — пишет специалистка Wordfence Хлоя Чемберленд (Chloe Chamberland).

Проблема уже была исправлена в File Manager версий от 6.0 до 6.8. Официальная статистика WordPress показывает, что в настоящее время уязвимы примерно 52% установок плагина, то есть около 350 000 сайтов.

Не пропустите эту информацию — это действительно важно: Что делать если ваш сайт на WordPress испытывает техническую проблему?

Атаки хакеров начались 28 апреля 2020

Как сообщает эксперт по информационной безопасности компании Akamai Ларри Кэшдоллар (Larry Cashdollar) продолжается атака перебором паролей против WordPress, MySQL. Виредонос Stealthworker, активно используется для брутфорс-атак (перебором паролей) на популярные онлайн платформы.

Виредонос Stealthworker, активно используется для брутфорс-атак (перебором паролей) на популярные онлайн платформы.

Среди потенциальных объектов атак — сайты на WordPress, а так же Drupal, Bitrix, OpenCart, Magento и службы MySQL, PostgreSQL, SSH и FTP. Более ранние версии также атаковали phpMyAdmin.

Stealthworker попал в одну из специальных ловушек (Honeypot), которая представляет собой установку WordPress с легко угадываемым административным паролем. Ждать атак долго не пришлось: после успешного взлома злоумышленники установили в систему новую тему WordPressAlternateLite. Кроме нее, обнаружился двоичный процесс, работающий как www-user и резко вырос сетевой трафик.

AlternateLite— одна из множества бесплатных тем WordPress, установленная более чем на 1000 сайтов. Stealthworker — не первый и явно не последний инструмент подобного рода. Если он продемонстрирует эффективность выше среднего, скорее всего, количество подобных ему вредоносов будет расти, говорит Михаил Зайцев, эксперт по информационной безопасности

Хотим поделиться с вами ценной информацией, узнайте, какие 10 лучших плагинов безопасности WordPress мы применяем для защиты сайтов

Не ждите когда вас взломают!

Закажите апгрейд вашего сайта на WordPress прямо сейчас!

Оставить заявкуНовость от cnews.ru на 28 мая: уже миллион сайтов на WordPress атакован с 24 тыс. IP-адресов

Злоумышленники ведут серийный «обстрел» сайтов на базе WordPress в надежде найти и скомпрометировать уязвимые. В прицеле – старые, давно не обновлявшиеся плагины с XSS-уязвимостями.

Хакеры пытаются перенаправить пользователей на сторонние вредоносные ресурсы или подсадить бэкдор. Атаки осуществлялись как минимум с 24 тыс. адресов. Атаки начались 28 апреля 2020 г.; к 3 мая количество предпринятых попыток атаковать сайты на WordPress перевалило за 20 млн.

«Вероятнее всего, злоумышленники ведут «ковровую бомбардировку» в надежде зацепить уязвимый ресурс, — говорит Алексей Водясов, эксперт по информационной безопасности компании SEC Consult Services. — КПД у этой кампании вряд ли очень высокий: как видно, не так много сайтов содержат уязвимые плагины. Хотя нельзя исключать, что вышеприведенным списком мишени не ограничиваются. В любом случае, администраторам ресурсов рекомендуется произвести у себя весеннюю уборку, обновить все плагины и избавиться от не поддерживаемых».

— КПД у этой кампании вряд ли очень высокий: как видно, не так много сайтов содержат уязвимые плагины. Хотя нельзя исключать, что вышеприведенным списком мишени не ограничиваются. В любом случае, администраторам ресурсов рекомендуется произвести у себя весеннюю уборку, обновить все плагины и избавиться от не поддерживаемых».

Если вы заметили, что ваш сайт взломали, значит ему нужна Надежная защита и обслуживание сайта на WordPress, обращайтесь в веб-студию АВАНЗЕТ, будем рады помочь. Для защиты сайтов наших клиентом мы применяем 10 лучших плагинов безопасности WordPress

Информация от xakep.ru на 28 апреля:

Специалисты Wordfence обратили внимание, что некая хак-группа развернула масштабную кампанию против сайтов на WordPress. Используя различные известные уязвимости, злоумышленники предприняли попытки атак на почти миллион ресурсов за прошедшую неделю.

Атаки начались 28 апреля 2020 года и привели к тридцатикратному увеличению объема вредоносного трафика, отслеживаемого компанией. Группировка использует для атак более 24 000 различных IP-адресов и уже попыталась взломать более 900 000 сайтов под управлением WordPress. Атаки достигли своего пика в прошлое воскресенье, 3 мая 2020 года, когда хакеры предприняли более 20 000 000 попыток взлома 500 000 различных доменов.

Ценные рекомендации в новой статье: Надежная защита и обслуживание сайта на WordPress

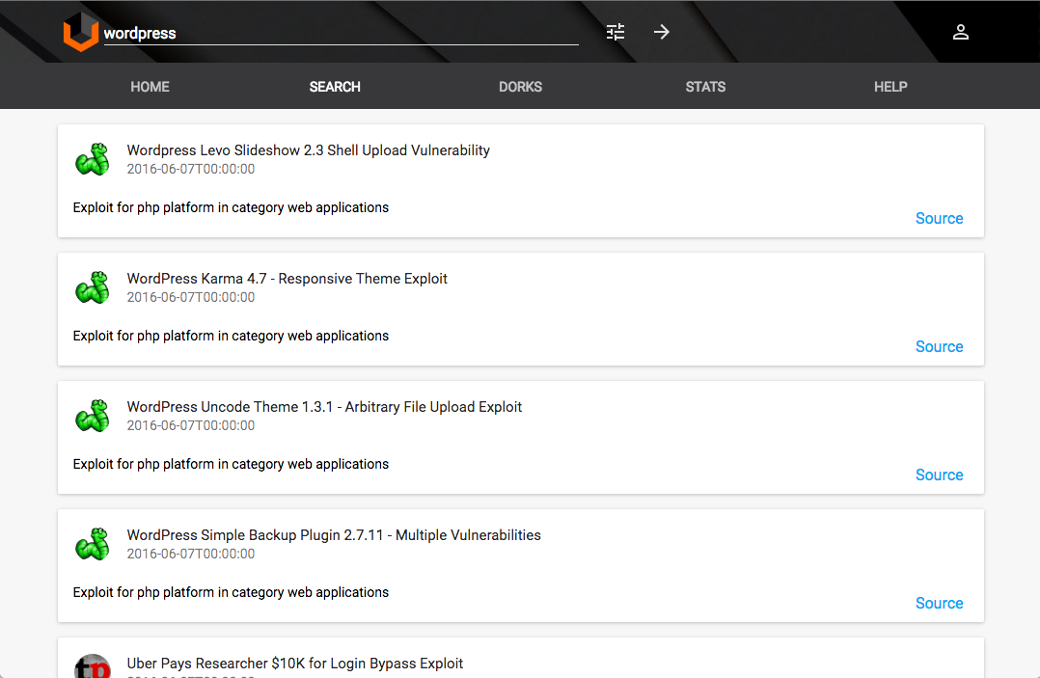

Исследователи пишут, что в основном группировка полагается на эксплуатацию разнообразных XSS-уязвимостей и с их помощью внедряет вредоносный JavaScript-код на сайты, а затем перенаправляет входящий трафик ресурсов на вредоносные сайты. Также используемая злоумышленниками малварь проверяет, не вошел ли посетитель как администратор, чтобы с помощью его учетной записи попытаться автоматически создать бэкдор.

Wordfence рассказывает, что злоумышленники применяют в своей кампании следующие уязвимости:

- XSS-уязвимость в плагине Easy2Map, который был удален из репозитория WordPress еще в августе 2019 года.

Попытки эксплуатации этой уязвимости составляют более половины от общего числа атак, хотя плагин установлен менее чем на 3000 сайтах;

Попытки эксплуатации этой уязвимости составляют более половины от общего числа атак, хотя плагин установлен менее чем на 3000 сайтах; - Уязвимость XSS в плагине Blog Designer, которая была исправлена в 2019. Данные плагин используется примерно 1000 ресурсов, но эта уязвимость уже использовалась в ходе других вредоносных кампаний;

- Баг в плагине WP GDPR Compliance, исправленный в конце 2018 года. Помимо прочего, проблема позволяла злоумышленникам изменять домашний URL сайта. Хотя данный плагин насчитывает более 100 000 установок, аналитики подсчитали, что в настоящее время лишь 5000 из них по-прежнему уязвимы.

- Уязвимость в плаигне Total Donations, позволяющая изменять домашний URL сайта. Данный плагин был удален с Envato Marketplace в начале 2019 года, и в настоящее время насчитывается менее 1000 «живых» установок.

- XSS-уязвимость в теме Newspaper, которая была исправлена в далеком 2016 году. В прошлом эту проблему тоже эксплуатировали хакеры.

Также, по мнению экспертов Wordfence, в будущем стоящая за атаками группировка может разработать новые эксплоиты и расширить свой арсенал, что повлечет за собой атаки и на другие уязвимости на сайты на WordPress.

Источник: xakep.ru

Вашему сайту требуется поддержка, обслуживание, хостинг?

Напишите нам прямо сейчас, всегда рады помочь!

Оставить заявку← Поделиться с друзьями !

| Описание уязвимости | Уязвимость метода parse_query (class-wp-query.php) системы управления содержимым сайта WordPress связана с отсутствием защиты служебных данных. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, получить доступ к конфиденциальным данным |

| Вендор | Сообщество свободного программного обеспечения, WordPress Foundation |

| Наименование ПО | Debian GNU/Linux, WordPress |

| Версия ПО |

|

| Тип ПО | Операционная система, Прикладное ПО информационных систем |

| Операционные системы и аппаратные платформы |

|

| Тип ошибки | Раскрытие информации |

| Идентификатор типа ошибки | |

| Класс уязвимости | Уязвимость кода |

| Дата выявления | 30.04.2020 |

| Базовый вектор уязвимости | |

| Уровень опасности уязвимости | Высокий уровень опасности (базовая оценка CVSS 2.0 составляет 7,1) Высокий уровень опасности (базовая оценка CVSS 3.0 составляет 7,5) |

| Возможные меры по устранению уязвимости | Использование рекомендаций: Для wordpress: Обновление программного обеспечения до 5. Для Debian: |

| Статус уязвимости | Подтверждена производителем |

| Наличие эксплойта | Данные уточняются |

| Способ эксплуатации |

|

| Способ устранения | Обновление программного обеспечения |

| Информация об устранении | Уязвимость устранена |

| Ссылки на источники | |

| Идентификаторы других систем описаний уязвимостей | |

| Прочая информация | Данные уточняются |

Почти миллион сайтов атакован с использованием известных уязвимостей WordPress | Новости

Свыше 900 тыс. сайтов были атакованы в рамках масштабной хакерской кампании. В частности, представители компании Defiant, которая занимается разработкой плагинов безопасности Wordfence для WordPress, заявили, что еще 28 апреля начали замечать и отслеживать атаки, особенно на межсайтовый скриптинг (XSS).

Проанализировав вредоносные компоненты, компания Defiant сделала вывод, что большинство атак были совершены одной группой злоумышленников. По словам инженера QA Wordfence, киберпреступники начали с небольших атак, однако уже 3 мая кампания насчитывала около 3 млн. попыток нападений на более полумиллиона веб-сайтов.

«В целом за последний месяц мы обнаружили более 24 тыс. различных IP-адресов, которые присылают запросы, связанные с атаками на более 900 тыс. сайтов, – добавил представитель QA Wordfence. – Злоумышленники нацеливаются на межсайтовый скриптинг (XSS), а также другие уязвимости плагинов, чтобы ввести вредоносный код на сайты, которые затем перенаправляют посетителей на ресурсы с рекламным программным обеспечением. Стоит отметить, что для уязвимостей WordPress плагинов, которые использовали злоумышленники, доступны обновления безопасности. Большинство из них были выпущены несколько месяцев или даже лет назад.

В частности, три из пяти уязвимостей WordPress плагинов, которые использовали киберпреступники, связане с XSS. Одна из них – с плагином Easy2Map, на который приходилось более половины атак и который, вероятно, был установлен на около 3 тыс. веб-сайтов. Вторая уязвимость WordPress плагинов была обнаружена в прошлом году в Blog Designer, который по подсчетам Defiant около тысячи раз был установлен с уязвимостями. Третья была обнаружена в шаблоне Newspaper, для которого уже были выпущены исправления после различных атак, которые происходили с 2016 г.

Два других вектора атак – параметры обновления уязвимостей. Один из них влияет на плагин WP GDPR Compliance, для которого были выпущены исправления в 2018 г. Другой касается плагина Total Donations, который был изъят из Envato Market еще в 2019 г. Каждая из этих уязвимостей позволяет хакерам изменить домашний веб-адрес сайта.

В будущем злоумышленники могут использовать другие уязвимости WordPress. Именно поэтому специалисты Eset настоятельно рекомендуют регулярно обновлять основные модули и плагины системы для создания веб-сайтов, а также пользоваться актуальной версией операционной системы и другого ПО. Кроме этого, важно удалять программы, которые вам больше не нужны, поскольку они лишь повышают риск инфицирования.

Кроме этого, важно удалять программы, которые вам больше не нужны, поскольку они лишь повышают риск инфицирования.

Замовлення хмари в декілька кліків. UCloud запустив хмарний чат бот!

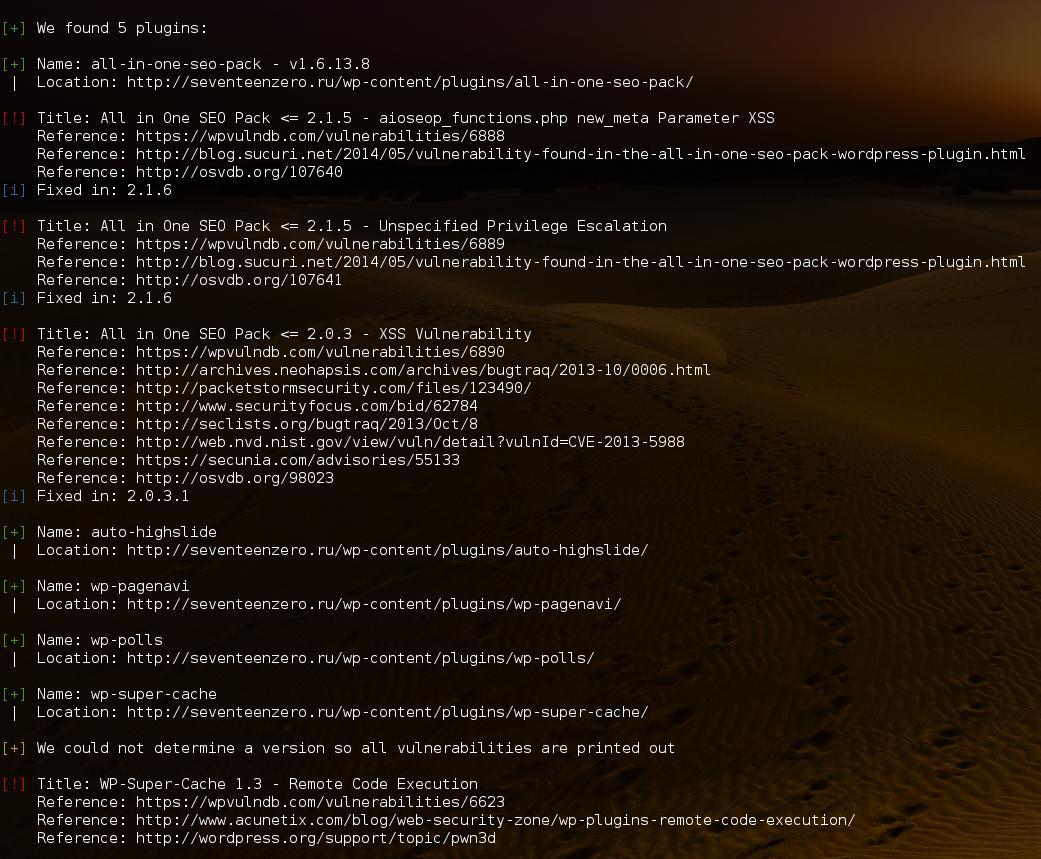

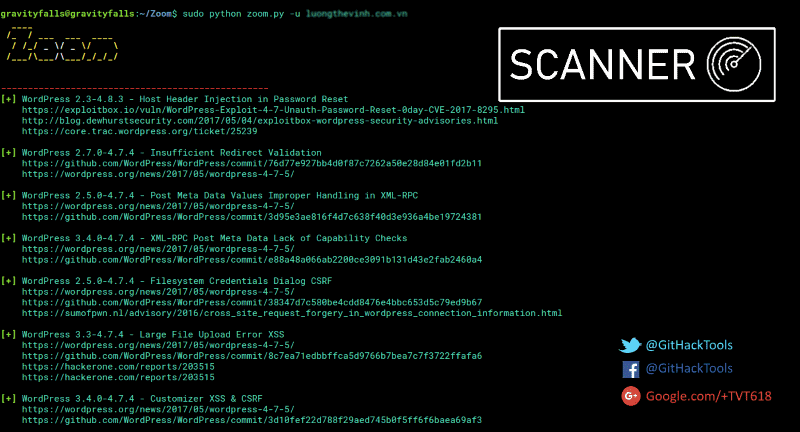

Как использовать WPScan, чтобы легко найти уязвимости вашего сайта wordpress

Более 35% Интернета работает на WordPress. WordPress составляет более 60% мирового рынка CMS, и уже создано более 10 миллионов веб-сайтов. Создать веб-сайт и развернуть его с помощью WordPress так просто и недорого, поэтому WordPress широко используется. С ростом рынка WordPress его безопасность также вызывает большую озабоченность. На веб-сайтах WordPress обнаруживается более 8% интернет-уязвимостей, что делает их уязвимой целью для хакеров. На рынке существует множество сканеров уязвимостей WordPress, таких как WordPress Security Scan, SUCURI, Detectify, но WPScan – это сканер для сканирования вашего веб-сайта WordPress на наличие уязвимых тем, плагинов и неправильной конфигурации безопасности. WPScan – это универсальный инструмент для сканирования уязвимостей на веб-сайтах, созданных с использованием платформы WordPress. Его можно использовать для перечисления плагинов и тем WordPress, подбора логинов и выявления неправильных настроек безопасности. В настоящее время он доступен только для Linux (Debian, Fedora, Arch, CentOS) и MacOSX, но не для Windows. Вы можете использовать подсистему Windows для Linux (WSL) для установки WPScan в Windows. В этой статье мы рассмотрим, как установить и использовать WPScan для поиска лазеек в безопасности на вашем веб-сайте.

Установка

WPScan предустановлен в Kali Linux. Согласно официальной документации, для других дистрибутивов установка WPScan очень проста.

// Чтобы установить предварительные условия ubuntu@ubuntu:~$ sudo apt install patch build-essential zlib1g-dev liblzma-dev ruby-dev ubuntu@ubuntu:~$ gem install nokogiri Then ubuntu@ubuntu:~$ gem install wpscan OR ubuntu@ubuntu:~$ git clone https://github.com/wpscanteam/wpscan ubuntu@ubuntu:~$ cd wpscan/ ubuntu@ubuntu:~$ bundle install && rake install

Чтобы обновить установленный WPScan до последней версии, введите

ubuntu@ubuntu:~$ wpscan --update

или RubyGems

andreyex@kali:~$ gem update wpscan

или в Kali Linux

andreyex@kali:~$ sudo apt update && sudo apt upgrade

Применение

Теперь мы узнаем, как выполнить быстрое сканирование вашего веб-сайта WordPress, тем и плагинов. WordPress просканирует ваш сайт с несколькими вариантами сканирования и покажет вам уязвимости и их детали на терминале. WPScan также расскажет вам много подробностей об установке вашего WordPress и версиях установленных тем и плагинов. Он также может перечислять зарегистрированные имена пользователей и подбирать пароли.

Чтобы выполнить сканирование вашего веб-сайта, введите

andreyex@kali:~$ wpscan --url http://www.redacted.com --rua

Чтобы проверить уязвимые плагины

Чтобы проверить наличие уязвимых плагинов, вы можете добавить в свою команду параметр «–enumerate vp». WPScan покажет все плагины, используемые вашим сайтом WordPress, выделив уязвимые и другие детали. Введите следующее

// --rua или --random-user-agent используются для случайного выбора пользовательского агента // для вывода списка всех плагинов, используйте 'ap' вместо 'vp' andreyex@kali:~$ wpscan --url http://www.redacted.com --rua --enumerate vp -o output-plugins.txt

Чтобы проверить уязвимые темы

Чтобы проверить наличие уязвимых подключаемых модулей, добавьте параметр «–enumerate vt» в команду терминала. WPScan покажет вам уязвимости в вашей теме. Введите следующее

// Чтобы перечислить все темы, используйте параметры 'at' вместо 'vt' andreyex@kali:~$ wpscan --url http://www.redacted.com --rua --enumerate vt

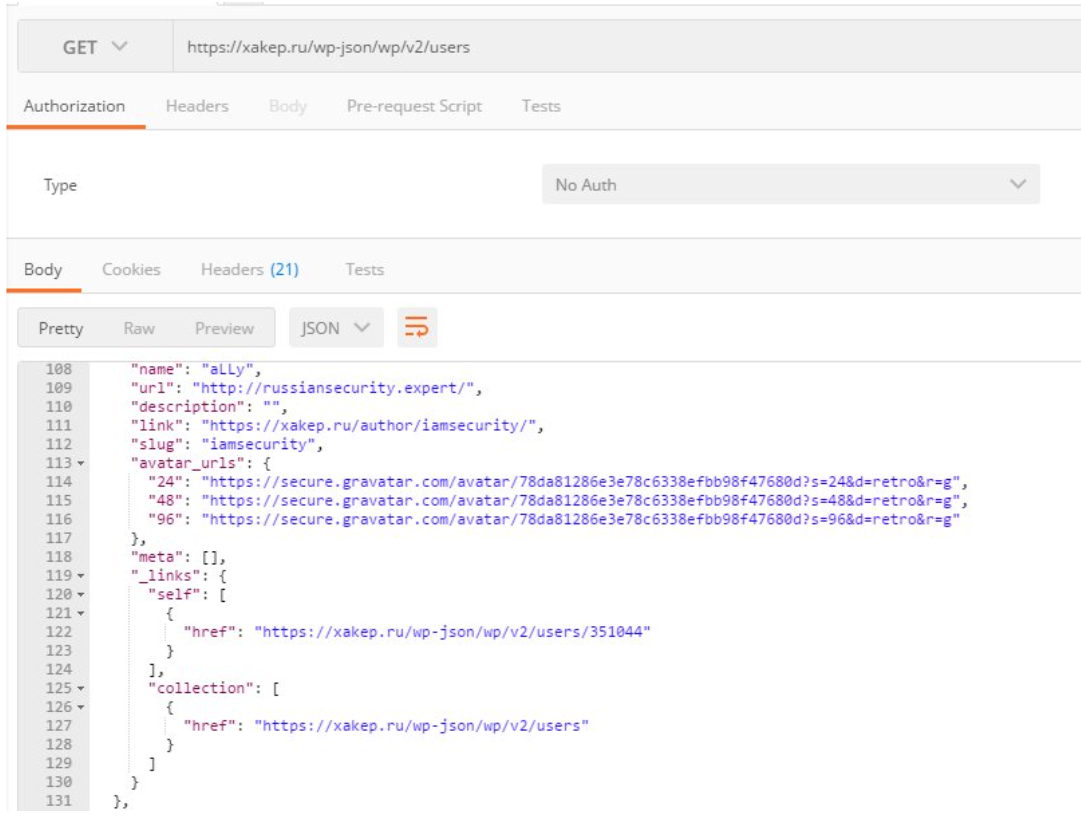

Перечислить пользователей на сайте WordPress

Когда обнаруживаются зарегистрированные имена пользователей на веб-сайтах, хакерам становится проще подобрать пароль и скомпрометировать доступ. После компрометации учетной записи администратора или привилегированной учетной записи получить доступ ко всему веб-сайту WordPress становится проще. Вот почему вы всегда должны отключать перечисление имен пользователей в конфигурации WordPress.

WPScan также может перечислять зарегистрированных пользователей в вашей установке WordPress. Введите следующее, чтобы перечислить пользователей с помощью WPScan

// Использование пользовательского словаря andreyex@kali:~$ wpscan --url http://www.redacted.com --rua --enumerate U /path/to/user-dictionary.txt // Использование словаря по умолчанию andreyex@kali:~$ wpscan --url http://www.redacted.com --rua --enumerate u ...snip... [i][34m0m] User(s) Identified: [+][32m0m] Shani | Detected By: Rss Generator (Passive Detection) | Confirmed By: Login Error Messages (Aggressive Detection) [+][32m0m] InterSkill | Detected By: Rss Generator (Passive Detection) | Confirmed By: Login Error Messages (Aggressive Detection) ...snip...

Подбор паролей с помощью WPScan

Получив имена пользователей из вышеуказанного шага, вы можете угадывать пароли для этих пользователей с помощью грубой силы. Используя этот метод, вы можете увидеть, какой пользователь вашего веб-сайта использует ненадежный пароль.

WPScan потребуется список пользователей и словарь часто используемых паролей. Затем он будет пробовать каждую комбинацию имен пользователей и паролей для успешного входа в систему. Вы можете загрузить словари паролей из репозиториев github, но в этой статье мы будем использовать словарь «rockyou.txt», который по умолчанию находится в Kali Linux в каталоге «/usr/share/wordlists».

Чтобы загрузить словари в свой дистрибутив, введите

ubuntu@ubuntu:~$ sudo apt install wordlists ubuntu@ubuntu:~$ ls /usr/share/wordlists/ rockyou.txt.gz ubuntu@ubuntu:~$ gzip -d rockyou.txt.gz ubuntu@ubuntu:~$ ls -la /usr/share/wordlists/rockyou.txt -rw-r--r-- 1 root root 139921507 Jul 17 02:59 rockyou.txt

Чтобы запустить сканирование веб-сайта методом перебора, введите

andreyex@kali:~$ wpscan --url http://www.redacted.com --rua -P /usr/share/wordlists/rockyou.txt -U ‘Shani’,’InterSkill’

Вывод

WPScan – фантастический инструмент, который можно добавить в ваш набор инструментов безопасности. Это бесплатная, мощная и простая в использовании утилита для обнаружения уязвимостей и неправильных настроек безопасности. Любой, у кого нет технических знаний о безопасности, может легко установить и использовать его для повышения безопасности своего веб-сайта.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

| # | CVE ID | CWE ID | # эксплойтов | Тип (ы) уязвимости | Дата публикации | Дата обновления | Счет | Полученный уровень доступа | Доступ | Сложность | Аутентификация | Конф. | Интег. | Доступен. | |||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 1 | CVE-2019-16223 | 79 | XSS | 2019-09-11 | 2019-09-12 | 3,5 | Нет | Пульт ДУ | Средний | Одиночная система | Нет | Частично | Нет | ||||||

| WordPress до 5.2.3 разрешает XSS в предварительных просмотрах сообщений аутентифицированными пользователями. | |||||||||||||||||||

| 2 | CVE-2019-16222 | 79 | XSS | 2019-09-11 | 2019-09-12 | 4,3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| WordPress до 5.2.3 имеет проблему с очисткой URL-адресов в wp_kses_bad_protocol_once в wp-includes / kses.php, что может привести к атакам межсайтового скриптинга (XSS). | |||||||||||||||||||

| 3 | CVE-2019-16221 | 79 | XSS | 2019-09-11 | 2019-09-12 | 4,3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

WordPress до 5. 2.3 позволяет отображать XSS в приборной панели. 2.3 позволяет отображать XSS в приборной панели. | |||||||||||||||||||

| 4 | CVE-2019-16220 | 601 | 2019-09-11 | 2019-09-12 | 5,8 | Нет | Пульт ДУ | Средний | Не требуется | Частично | Частично | Нет | |||||||

| В WordPress до 5.2.3, проверка и очистка URL-адреса в wp_validate_redirect в wp-includes / pluggable.php могут привести к открытому перенаправлению. | |||||||||||||||||||

| 5 | CVE-2019-16219 | 79 | XSS | 2019-09-11 | 2019-09-12 | 4,3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| WordPress до 5.2.3 позволяет использовать XSS в превью шорткода. | |||||||||||||||||||

| 6 | CVE-2019-16218 | 79 | XSS | 2019-09-11 | 2019-09-15 | 4,3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| WordPress до 5.2.3 разрешает XSS в сохраненных комментариях. | |||||||||||||||||||

| 7 | CVE-2019-16217 | 79 | XSS | 2019-09-11 | 2019-09-11 | 4,3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

WordPress до 5. 2.3 разрешает XSS при загрузке мультимедиа, потому что wp_ajax_upload_attachment неправильно обрабатывается. 2.3 разрешает XSS при загрузке мультимедиа, потому что wp_ajax_upload_attachment неправильно обрабатывается. | |||||||||||||||||||

| 8 | CVE-2019-9787 | 352 | Исполняемый код XSS CSRF | 2019-03-14 | 2019-03-31 | 6,8 | Нет | Пульт ДУ | Средний | Не требуется | Частично | Частично | Частично | ||||||

| WordPress до 5.1.1 не фильтрует содержимое комментариев должным образом, что приводит к удаленному выполнению кода неаутентифицированными пользователями в конфигурации по умолчанию. Это происходит из-за неправильного обращения с защитой CSRF и из-за того, что поисковая оптимизация элементов A выполняется неправильно, что приводит к XSS. XSS приводит к административному доступу, который позволяет произвольно изменять файлы .php. Это связано с wp-admin / includes / ajax-actions.php и wp-includes / comment.php. | |||||||||||||||||||

| 9 | CVE-2019-8943 | 22 | Реж.Trav. | 2019-02-19 | 2019-04-25 | 4,0 | Нет | Пульт ДУ | Низкая | Одиночная система | Нет | Частично | Нет | ||||||

| WordPress до 5.0.3 позволяет обход пути в wp_crop_image (). Злоумышленник (у которого есть привилегии обрезать изображение) может записать выходное изображение в произвольный каталог через имя файла, содержащее два расширения изображения и../ последовательности, такие как имя файла, заканчивающееся подстрокой .jpg? /../../ file.jpg. | |||||||||||||||||||

| 10 | CVE-2019-8942 | 94 | Exec-код | 2019-02-19 | 2019-04-25 | 6,5 | Нет | Пульт ДУ | Низкая | Одиночная система | Частично | Частично | Частично | ||||||

WordPress до 4. 9.9 и 5.x до 5.0.1 допускают удаленное выполнение кода, поскольку мета-запись _wp_attached_file Post Meta может быть изменена на произвольную строку, например, заканчивающуюся подстрокой .jpg? File.php. Злоумышленник с правами автора может выполнить произвольный код, загрузив созданное изображение, содержащее код PHP в метаданных Exif. Эксплуатация может использовать CVE-2019-8943. 9.9 и 5.x до 5.0.1 допускают удаленное выполнение кода, поскольку мета-запись _wp_attached_file Post Meta может быть изменена на произвольную строку, например, заканчивающуюся подстрокой .jpg? File.php. Злоумышленник с правами автора может выполнить произвольный код, загрузив созданное изображение, содержащее код PHP в метаданных Exif. Эксплуатация может использовать CVE-2019-8943. | |||||||||||||||||||

| 11 | CVE-2018-1000773 | 20 | Exec-код | 2018-09-06 | 2018-11-14 | 6.5 | Нет | Пульт ДУ | Низкая | Одиночная система | Частично | Частично | Частично | ||||||

| WordPress версии 4.9.8 и более ранних содержит уязвимость проверки ввода CWE-20 при обработке эскизов, которая может привести к удаленному выполнению кода из-за неполного исправления для CVE-2017-1000600. Эта атака, по-видимому, может быть использована посредством загрузки эскизов аутентифицированным пользователем и может потребовать дополнительных плагинов для использования, однако в настоящее время это не подтверждено. | |||||||||||||||||||

| 12 | CVE-2018-20153 | 79 | XSS | 14.12.2018 | 2019-01-04 | 3,5 | Нет | Пульт ДУ | Средний | Одиночная система | Нет | Частично | Нет | ||||||

| В WordPress до 4.9.9 и 5.x до 5.0.1 участники могли изменять новые комментарии, сделанные пользователями с более высокими привилегиями, что могло вызвать XSS. | |||||||||||||||||||

| 13 | CVE-2018-20152 | 20 | Обход | 14. | 2019-01-04 | 5,0 | Нет | Пульт ДУ | Низкая | Не требуется | Нет | Частично | Нет | ||||||

| В WordPress до 4.В версиях 9.9 и 5.x до 5.0.1 авторы могли обходить намеченные ограничения на типы сообщений с помощью созданного ввода. | |||||||||||||||||||

| 14 | CVE-2018-20151 | 200 | + Инфо | 14.12.2018 | 2019-01-04 | 5,0 | Нет | Пульт ДУ | Низкая | Не требуется | Частично | Нет | Нет | ||||||

| В WordPress до 4.9.9 и 5.x до 5.0.1, страница активации пользователя могла быть прочитана веб-сканером поисковой системы, если была выбрана необычная конфигурация. Затем поисковая система может проиндексировать и отобразить адрес электронной почты пользователя и (редко) пароль, который был сгенерирован по умолчанию. | |||||||||||||||||||

| 15 | CVE-2018-20150 | 79 | XSS | 14.12.2018 | 2019-01-04 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| В WordPress до 4.9.9 и 5.x до 5.0.1 созданные URL-адреса могли запускать XSS для определенных случаев использования с плагинами. | |||||||||||||||||||

| 16 | CVE-2018-20149 | 79 | Обход XSS | 14.12.2018 | 2019-01-04 | 3.5 | Нет | Пульт ДУ | Средний | Одиночная система | Нет | Частично | Нет | ||||||

В WordPress до 4. 9.9 и 5.x до 5.0.1, когда используется HTTP-сервер Apache, авторы могли загружать созданные файлы, которые обходят намеченные ограничения типа MIME, что приводит к XSS, что демонстрируется файлом .jpg без данных JPEG. 9.9 и 5.x до 5.0.1, когда используется HTTP-сервер Apache, авторы могли загружать созданные файлы, которые обходят намеченные ограничения типа MIME, что приводит к XSS, что демонстрируется файлом .jpg без данных JPEG. | |||||||||||||||||||

| 17 | CVE-2018-20148 | 502 | 14.12.2018 | 2019-01-04 | 7.5 | Нет | Пульт ДУ | Низкая | Не требуется | Частично | Частично | Частично | |||||||

| В WordPress до 4.9.9 и 5.x до 5.0.1 участники могли проводить атаки путем внедрения объектов PHP с помощью созданных метаданных в вызове wp.getMediaItem XMLRPC. Это вызвано неправильной обработкой сериализованных данных по URL-адресам phar: // в функции wp_get_attachment_thumb_file в wp-includes / post.php. | |||||||||||||||||||

| 18 | CVE-2018-20147 | 287 | Обход | 14.12.2018 | 2019-10-02 | 5,5 | Нет | Пульт ДУ | Низкая | Одиночная система | Нет | Частично | Частично | ||||||

| В WordPress до 4.9.9 и 5.x до 5.0.1 авторы могли изменять метаданные, чтобы обойти предполагаемые ограничения на удаление файлов. | |||||||||||||||||||

| 19 | CVE-2018-14028 | 434 | Exec-код | 10.08.2018 | 2018-10-10 | 6,5 | Нет | Пульт ДУ | Низкая | Одиночная система | Частично | Частично | Частично | ||||||

В WordPress 4. 9.7, плагины, загруженные через админку, не проверяются как ZIP-файлы. Это позволяет загружать файлы PHP. После загрузки файла PHP извлечение плагина не удается, но файл PHP остается в предсказуемом месте wp-content / uploads, что позволяет злоумышленнику затем выполнить файл. Это представляет угрозу безопасности в ограниченных сценариях, когда злоумышленник (у которого есть необходимые возможности для загрузки подключаемых модулей) не может просто поместить произвольный PHP-код в допустимый ZIP-файл подключаемого модуля и загрузить этот подключаемый модуль, потому что права доступа к каталогу wp-content / plugins компьютера были настроил блокировку всех новых плагинов. 9.7, плагины, загруженные через админку, не проверяются как ZIP-файлы. Это позволяет загружать файлы PHP. После загрузки файла PHP извлечение плагина не удается, но файл PHP остается в предсказуемом месте wp-content / uploads, что позволяет злоумышленнику затем выполнить файл. Это представляет угрозу безопасности в ограниченных сценариях, когда злоумышленник (у которого есть необходимые возможности для загрузки подключаемых модулей) не может просто поместить произвольный PHP-код в допустимый ZIP-файл подключаемого модуля и загрузить этот подключаемый модуль, потому что права доступа к каталогу wp-content / plugins компьютера были настроил блокировку всех новых плагинов. | |||||||||||||||||||

| 20 | CVE-2018-12895 | 22 | Exec Code Dir. Trav. | 26.06.2018 | 20.08.2018 | 6,5 | Нет | Пульт ДУ | Низкая | Одиночная система | Частично | Частично | Частично | ||||||

| WordPress через 4.9.6 позволяет пользователям Author выполнять произвольный код, используя обход каталога в параметре большого пальца wp-admin / post.php, который передается в функцию отключения связи PHP и может удалить файл wp-config.php. Это связано с отсутствием проверки имени файла в функции wp-includes / post.php wp_delete_attachment. Злоумышленник должен иметь возможности для файлов и сообщений, которые обычно доступны только для ролей Автор, Редактор и Администратор. Методология атаки состоит в том, чтобы удалить wp-config.php и затем запустить новый процесс установки, чтобы повысить привилегии злоумышленника. | |||||||||||||||||||

| 21 | CVE-2018-10102 | 79 | XSS | 2018-04-16 | 18.05.2018 | 4,3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

До WordPress 4. 9.5, строка версии не экранировалась в функции get_the_generator и могла привести к XSS в теге генератора. 9.5, строка версии не экранировалась в функции get_the_generator и могла привести к XSS в теге генератора. | |||||||||||||||||||

| 22 | CVE-2018-10101 | 601 | 2018-04-16 | 2018-06-02 | 5,8 | Нет | Пульт ДУ | Средний | Не требуется | Частично | Частично | Нет | |||||||

| До WordPress 4.9.5, валидатор URL предполагал, что URL-адреса с именем хоста localhost находятся на том же хосте, что и сервер WordPress. | |||||||||||||||||||

| 23 | CVE-2018-10100 | 601 | 2018-04-16 | 18.05.2018 | 5,8 | Нет | Пульт ДУ | Средний | Не требуется | Частично | Частично | Нет | |||||||

| До WordPress 4.9.5, URL-адрес перенаправления для страницы входа не был проверен или дезинфицирован, если был вынужден использовать HTTPS. | |||||||||||||||||||

| 24 | CVE-2018-6389 | 399 | DoS | 2018-02-06 | 2018-03-05 | 5,0 | Нет | Пульт ДУ | Низкая | Не требуется | Нет | Нет | Частично | ||||||

В WordPress через 4.9.2, неаутентифицированные злоумышленники могут вызвать отказ в обслуживании (потребление ресурсов), используя большой список зарегистрированных файлов .js (из wp-includes / script-loader.php) для создания серии запросов для многократной загрузки каждого файла. | |||||||||||||||||||

| 25 | CVE-2018-5776 | 79 | XSS | 18.01.2018 | 2018-02-01 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| WordPress до 4.9.2 имеет XSS в резервных файлах Flash в MediaElement (в wp-includes / js / mediaelement). | |||||||||||||||||||

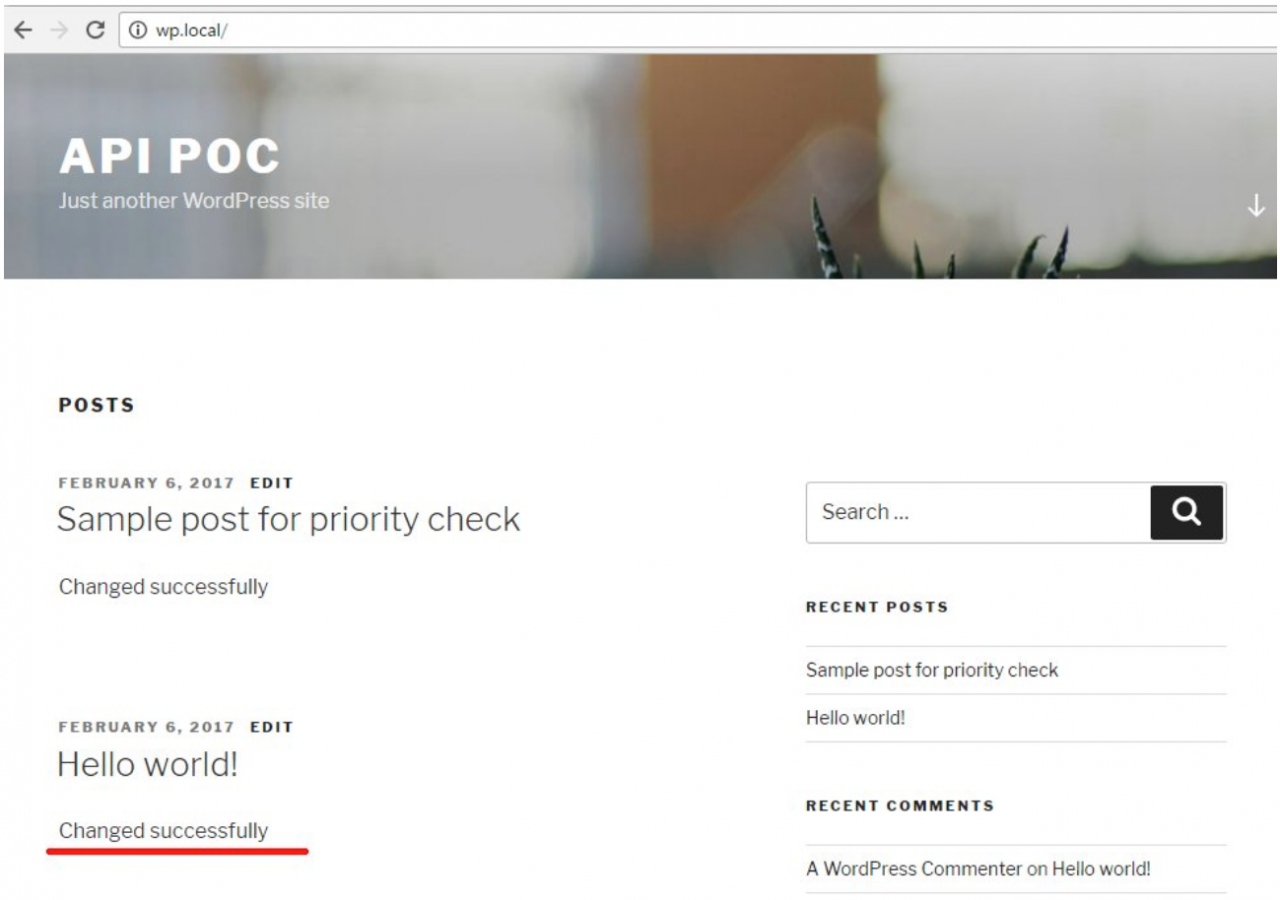

| 26 | CVE-2017-1001000 | 2017-04-02 | 2019-10-02 | 5.0 | Нет | Пульт ДУ | Низкая | Не требуется | Нет | Частично | Нет | ||||||||

| Функция register_routes в wp-includes / rest-api / endpoints / class-wp-rest-posts-controller.php в REST API в WordPress 4.7.x до 4.7.2 не требует целочисленного идентификатора, что позволяет удаленным злоумышленникам изменять произвольные страницы с помощью запроса wp-json / wp / v2 / posts, за которым следует числовое значение и нечисловое значение, как демонстрирует URI wp-json / wp / v2 / posts / 123? id = 123helloworld. | |||||||||||||||||||

| 27 | CVE-2017-1000600 | 20 | Exec-код | 2018-09-06 | 26.10.2018 | 6,5 | Нет | Пульт ДУ | Низкая | Одиночная система | Частично | Частично | Частично | ||||||

Версия WordPress <4.9 содержит уязвимость CWE-20 Input Validation при обработке эскизов, которая может привести к удаленному выполнению кода. Эта атака, по-видимому, может быть использована посредством загрузки эскизов аутентифицированным пользователем и может потребовать дополнительных плагинов для использования, однако в настоящее время это не подтверждено. Эта проблема, похоже, была частично, но не полностью исправлена в WordPress 4.9 Эта атака, по-видимому, может быть использована посредством загрузки эскизов аутентифицированным пользователем и может потребовать дополнительных плагинов для использования, однако в настоящее время это не подтверждено. Эта проблема, похоже, была частично, но не полностью исправлена в WordPress 4.9 | .|||||||||||||||||||

| 28 | CVE-2017-17091 | 330 | Обход | 2017-12-02 | 2019-10-02 | 6.5 | Нет | Пульт ДУ | Низкая | Одиночная система | Частично | Частично | Частично | ||||||

| wp-admin / user-new.php в WordPress до версии 4.9.1 устанавливает для ключа newbloguser строку, которая может быть напрямую получена из идентификатора пользователя, что позволяет удаленным злоумышленникам обойти предполагаемые ограничения доступа, введя эту строку. | |||||||||||||||||||

| 29 | CVE-2017-16510 | 89 | Sql | 2017-11-02 | 03.02.2018 | 7.5 | Нет | Пульт ДУ | Низкая | Не требуется | Частично | Частично | Частично | ||||||

| WordPress до 4.8.3 подвержен проблеме, из-за которой $ wpdb-> prepare () может создавать неожиданные и небезопасные запросы, ведущие к потенциальной SQL-инъекции (SQLi) в плагины и темы, что продемонстрировано подходом «двойной подготовки», другой уязвимостью. чем CVE-2017-14723. | |||||||||||||||||||

| 30 | CVE-2017-14990 | 312 | Sql | 2017-10-02 | 2019-10-02 | 4,0 | Нет | Пульт ДУ | Низкая | Одиночная система | Частично | Нет | Нет | ||||||

WordPress 4. 8.2 хранит значения wp_signups.activation_key в открытом виде (но сохраняет аналогичные значения wp_users.user_activation_key в виде хэшей), что может упростить удаленным злоумышленникам захват неактивированных учетных записей пользователей за счет использования доступа для чтения базы данных (например, доступа, полученного с помощью неопределенной уязвимости SQL-инъекции) . 8.2 хранит значения wp_signups.activation_key в открытом виде (но сохраняет аналогичные значения wp_users.user_activation_key в виде хэшей), что может упростить удаленным злоумышленникам захват неактивированных учетных записей пользователей за счет использования доступа для чтения базы данных (например, доступа, полученного с помощью неопределенной уязвимости SQL-инъекции) . | |||||||||||||||||||

| 31 | CVE-2017-14726 | 79 | XSS | 23.09.2017 | 2017-11-09 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| До версии 4.8.2 WordPress был уязвим для атак с использованием межсайтовых сценариев с помощью шорткодов в визуальном редакторе TinyMCE. | |||||||||||||||||||

| 32 | CVE-2017-14725 | 601 | 23.09.2017 | 2017-11-09 | 4.9 | Нет | Пульт ДУ | Средний | Одиночная система | Частично | Частично | Нет | |||||||

| До версии 4.8.2 WordPress был подвержен атакам с открытым перенаправлением в wp-admin / edit-tag-form.php и wp-admin / user-edit.php. | |||||||||||||||||||

| 33 | CVE-2017-14724 | 79 | XSS | 23.09.2017 | 2017-11-09 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

До версии 4. 8.2 WordPress был уязвим для межсайтового скриптинга в обнаружении oEmbed. 8.2 WordPress был уязвим для межсайтового скриптинга в обнаружении oEmbed. | |||||||||||||||||||

| 34 | CVE-2017-14723 | 89 | Sql | 23.09.2017 | 2017-11-09 | 7.5 | Нет | Пульт ДУ | Низкая | Не требуется | Частично | Частично | Частично | ||||||

| До версии 4.8.2 WordPress неправильно обрабатывал символы% и дополнительные значения-заполнители в $ wpdb-> prepare и, таким образом, не учитывал должным образом возможность плагинов и тем, допускающих атаки с использованием SQL-инъекций. | |||||||||||||||||||

| 35 | CVE-2017-14722 | 22 | Реж.Trav. | 23.09.2017 | 2017-11-09 | 5,0 | Нет | Пульт ДУ | Низкая | Не требуется | Частично | Нет | Нет | ||||||

| До версии 4.8.2 WordPress допускал атаку обхода каталогов в компоненте Customizer через созданное имя файла темы. | |||||||||||||||||||

| 36 | CVE-2017-14721 | 79 | XSS | 23.09.2017 | 2017-11-09 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| До версии 4.8.2 WordPress разрешал межсайтовый скриптинг в редакторе плагинов через созданное имя плагина. | |||||||||||||||||||

| 37 | CVE-2017-14720 | 79 | XSS | 23. 09.2017 09.2017 | 2017-11-09 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| До версии 4.8.2 WordPress допускал атаку межсайтового скриптинга в представлении списка шаблонов через созданное имя шаблона. | |||||||||||||||||||

| 38 | CVE-2017-14719 | 22 | Реж.Trav. | 23.09.2017 | 2017-11-09 | 5,0 | Нет | Пульт ДУ | Низкая | Не требуется | Частично | Нет | Нет | ||||||

| До версии 4.8.2 WordPress был уязвим для атаки обхода каталога во время операций распаковки в компонентах ZipArchive и PclZip. | |||||||||||||||||||

| 39 | CVE-2017-14718 | 79 | XSS | 23.09.2017 | 2017-11-09 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| До версии 4.8.2 WordPress был подвержен атакам с использованием межсайтовых сценариев в модальном окне ссылки через URL-адрес javascript: или data :. | |||||||||||||||||||

| 40 | CVE-2017-9066 | 918 | 18.05.2017 | 18.01.2018 | 5.0 | Нет | Пульт ДУ | Низкая | Не требуется | Нет | Частично | Нет | |||||||

В WordPress до 4. 7.5 недостаточная проверка перенаправления в классе HTTP приводит к SSRF. 7.5 недостаточная проверка перенаправления в классе HTTP приводит к SSRF. | |||||||||||||||||||

| 41 | CVE-2017-9065 | 20 | 18.05.2017 | 2017-11-03 | 5.0 | Нет | Пульт ДУ | Низкая | Не требуется | Нет | Частично | Нет | |||||||

| В WordPress до версии 4.7.5 отсутствует возможность проверки метаданных публикации в XML-RPC API. | |||||||||||||||||||

| 42 | CVE-2017-9064 | 352 | CSRF | 18.05.2017 | 2017-11-03 | 6.8 | Нет | Пульт ДУ | Средний | Не требуется | Частично | Частично | Частично | ||||||

| В WordPress до версии 4.7.5 в диалоговом окне учетных данных файловой системы существует уязвимость подделки межсайтовых запросов (CSRF), поскольку для обновления учетных данных не требуется одноразовый номер. | |||||||||||||||||||

| 43 | CVE-2017-9063 | 79 | XSS | 18.05.2017 | 2017-11-03 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| В WordPress до 4.7.5 существует уязвимость межсайтового скриптинга (XSS), связанная с настройщиком, включая недопустимый сеанс настройки. | |||||||||||||||||||

| 44 | CVE-2017-9062 | 352 | 18. 05.2017 05.2017 | 2019-10-02 | 5.0 | Нет | Пульт ДУ | Низкая | Не требуется | Нет | Частично | Нет | |||||||

| В WordPress до 4.7.5 неправильная обработка значений метаданных поста в XML-RPC API. | |||||||||||||||||||

| 45 | CVE-2017-9061 | 79 | XSS | 18.05.2017 | 2017-11-03 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| В WordPress до 4.7.5 существует уязвимость межсайтового скриптинга (XSS) при попытке загрузить очень большие файлы, поскольку сообщение об ошибке не ограничивает должным образом представление имени файла. | |||||||||||||||||||

| 46 | CVE-2017-8295 | 640 | 2017-05-04 | 2017-11-03 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | |||||||

WordPress через 4.7.4 использует HTTP-заголовок хоста для сообщения электронной почты для сброса пароля, что упрощает удаленным злоумышленникам сброс произвольных паролей, выполняя созданный запрос wp-login.php? Action = lostpassword, а затем организуя его это сообщение должно быть возвращено или отправлено повторно, что приведет к передаче ключа сброса в почтовый ящик на SMTP-сервере, управляемом злоумышленником.Это связано с проблемным использованием переменной SERVER_NAME в wp-includes / pluggable. php вместе с почтовой функцией PHP. Эксплуатация достижима не во всех случаях, поскольку для этого требуется по крайней мере одно из следующего: (1) злоумышленник может предотвратить получение жертвой каких-либо сообщений электронной почты в течение длительного периода времени (например, 5 дней), (2) система электронной почты жертвы отправляет автоответ, содержащий исходное сообщение, или (3) жертва вручную составляет ответ, содержащий исходное сообщение. php вместе с почтовой функцией PHP. Эксплуатация достижима не во всех случаях, поскольку для этого требуется по крайней мере одно из следующего: (1) злоумышленник может предотвратить получение жертвой каких-либо сообщений электронной почты в течение длительного периода времени (например, 5 дней), (2) система электронной почты жертвы отправляет автоответ, содержащий исходное сообщение, или (3) жертва вручную составляет ответ, содержащий исходное сообщение. | |||||||||||||||||||

| 47 | CVE-2017-6819 | 352 | CSRF | 11.03.2017 | 17.07.2017 | 4,3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Нет | Частично | ||||||

| В WordPress до 4.7.3, существует подделка межсайтовых запросов (CSRF) в Press This (wp-admin / includes / class-wp-press-this.php), что приводит к чрезмерному использованию ресурсов сервера. CSRF может инициировать исходящий HTTP-запрос для большого файла, который затем анализируется с помощью Press This. | |||||||||||||||||||

| 48 | CVE-2017-6818 | 79 | XSS | 11.03.2017 | 17.07.2017 | 4.3 | Нет | Пульт ДУ | Средний | Не требуется | Нет | Частично | Нет | ||||||

| В WordPress до версии 4.7.3 (wp-admin / js / tags-box.js) существует межсайтовый скриптинг (XSS) через имена терминов таксономии. | |||||||||||||||||||

| 49 | CVE-2017-6817 | 79 | XSS | 11.03.2017 | 2017-11-03 | 3.5 | Нет | Пульт ДУ | Средний | Одиночная система | Нет | Частично | Нет | ||||||

В WordPress до 4. 7.3 (wp-includes / embed.php) в YouTube URL Embeds есть аутентифицированный межсайтовый скриптинг (XSS). 7.3 (wp-includes / embed.php) в YouTube URL Embeds есть аутентифицированный межсайтовый скриптинг (XSS). | |||||||||||||||||||

| 50 | CVE-2017-6816 | 863 | 11.03.2017 | 2019-10-02 | 5.5 | Нет | Пульт ДУ | Низкая | Одиночная система | Нет | Частично | Частично | |||||||

| В WordPress до 4.7.3 (wp-admin / plugins.php) непредусмотренные файлы могут быть удалены администраторами с помощью функции удаления плагина. | |||||||||||||||||||

12 проблем безопасности (уязвимостей) WordPress и их исправления

Безопасен ли WordPress?

Краткий ответ: Ядро WordPress полностью защищено.WordPress разработан и поддерживается одними из самых преданных и эффективных инженеров в мире.

Незначительная проблема: WordPress не работает изолированно. Есть плагины и темы, имена пользователей и пароли. Они могут сделать CMS уязвимой для взлома.

Мы занимаемся безопасностью WordPress почти десять лет и знаем все о взломанных сайтах WordPress. Фактически, MalCare ежедневно защищает более 250 000 сайтов от хакеров и вредоносных атак.

ПРИМЕЧАНИЕ. Темы, плагины и учетные данные пользователя сами по себе не делают WordPress уязвимым. Использование устаревших тем и плагинов и слабых учетных данных.

В этой статье мы расскажем вам о:

- Наиболее распространенные уязвимости и взломы, с которыми вы можете столкнуться

- И шаги, которые необходимо предпринять, чтобы защитить ваш сайт от них.

TL; DR

Чтобы защитить свой сайт от проблем безопасности WordPress, вам необходимо установить наш WordPress Security Plugin . Он защитит ваш сайт с помощью брандмауэра и будет выполнять ежедневное сканирование. Это также поможет реализовать множество мер по усилению защиты, не нарушая работу вашего сайта.

Он защитит ваш сайт с помощью брандмауэра и будет выполнять ежедневное сканирование. Это также поможет реализовать множество мер по усилению защиты, не нарушая работу вашего сайта.

Проблемы безопасности WordPress можно разделить на:

- Распространенные уязвимости WordPress

- Распространенные взломы WordPress

Уязвимости на вашем веб-сайте используются для взлома сайта.Исправление уязвимостей снизило угрозу взлома. Ваш сайт может столкнуться с 5 серьезными уязвимостями —

.5

Наиболее распространенные Уязвимости безопасности WordPress 1. Устаревшие темы и плагиныМы занимаемся безопасностью WordPress почти десять лет. Имея дело с сотнями тысяч взломанных веб-сайтов, мы точно знаем, что устаревших тем и плагинов являются основной причиной взлома веб-сайтов.

Как и любое другое программное обеспечение, темы и плагины WordPress имеют уязвимости. Чтобы исправить это, разработчики быстро выпускают обновление. Когда владельцы сайтов откладывают или не внедряют обновления, они оставляют свои сайты уязвимыми для взлома.

Возьмем, к примеру, самый популярный в мире плагин форм — Contact Form 7. В нем была обнаружена уязвимость, которая позволила хакерам получить полный доступ к вашему сайту. Хотя разработчики выпустили патч практически сразу, многие владельцы сайтов пострадали от взлома из-за того, что отложили обновление или вообще проигнорировали его.К счастью, нам удалось очистить их сайт и вернуть его в нормальное состояние.

Подробнее о контактной форме 7. Еще несколько известных уязвимостей плагинов:

2.

Nulled WordPress плагины и темы Обнуленные темы и плагины очень заманчивы в использовании. В конце концов, вы получаете премиум-функции, не платя ни копейки. Однако вам неизвестно, что за такие плагины и темы приходится платить.

В конце концов, вы получаете премиум-функции, не платя ни копейки. Однако вам неизвестно, что за такие плагины и темы приходится платить.

Как бы вы ни думали, аннулированные темы и плагины не распространяются, чтобы помочь вам. Мотивы скорее эксплуататорские.

Пиратские темы и плагины пронизаны бэкдорами. Устанавливая его на свой сайт, вы бессознательно открываете дверь, которая будет использоваться хакерами для получения доступа к вашему сайту.

Даже если вы очистите свой сайт, пока существует пиратская тема или плагин, ваш сайт останется уязвимым. Его будут взламывать снова и снова.

Более того, пиратские темы и плагины не получают обновлений от разработчиков.Это также делает ваш сайт уязвимым.

Пиратские темы и плагины несут ответственность за заражение wp-feed.php, которое поражает сотни тысяч веб-сайтов WordPress.

3. Низкая безопасность входа в WordPressВаша страница входа в систему является популярной целью, поскольку она дает хакерам прямой доступ к вашему сайту WordPress.

Чтобы взломать ваши учетные данные, хакеры создают ботов, которые могут опробовать сотни имен пользователей и паролей в течение нескольких минут.Это называется атакой грубой силы.

Излишне говорить, что слабые учетные данные, такие как admin, user, password123, p @ ssw0rd, легко взломать.

Даже если атаки методом грубой силы не увенчались успехом, сотни попыток входа в систему на вашем сайте будут сказываться на вашем сервере. Загрузка страницы входа в WordPress предварительно загружает весь веб-сайт, как только запускается файл wp-config.php.

Это наверняка замедлит работу вашего сайта. Из-за перегрузки системы ваш сайт может аварийно завершить работу и выдать ошибку 503.

4. Плохая хостинговая среда Плохие услуги хостинга также могут сделать ваш сайт уязвимым. Думайте о своем хостинг-провайдере как о ножках стула. Он выдерживает вес сидящих людей. А теперь представьте себе ногу, зараженную термитами. Это заставляет стул разрушаться под давлением.

Думайте о своем хостинг-провайдере как о ножках стула. Он выдерживает вес сидящих людей. А теперь представьте себе ногу, зараженную термитами. Это заставляет стул разрушаться под давлением.

Точно так же ваш хостинг — это столп, на котором держится ваш сайт. Если хостинг поврежден, ваш сайт не выживет.

Плохие условия хостинга особенно характерны для малоизвестных хостинговых компаний .Если вы выбираете что-то, кроме лучших хостинговых услуг, скорее всего, ваш сайт станет уязвимым для взлома или сбоя.

Тем не менее, даже популярные хостинг-провайдеры, предлагающие услуг виртуального хостинга , могут сделать ваш сайт уязвимым. Услуги общего хостинга пронизаны проблемами безопасности. Природа общей среды такова, что, когда один веб-сайт подвергается взлому, другие сайты на том же сервере пострадают от последствий.

5.Плохая практика пользователей WordPressWordPress предлагает вам на выбор 6 различных ролей пользователей. Права доступа, предоставленные каждой роли пользователя:

- Администратор

- Редактор

- Автор

- Участник

- Подписчик

Администратор — самый мощный в группе и имеет неограниченный доступ ко всему сайту. Такую власть нельзя передать кому-либо. Тем не менее, мы сталкиваемся с множеством веб-сайтов, на которых всех пользователей сделали администраторами.

Если один пользователь решит воспользоваться предоставленными ему полномочиями, он может нанести ущерб вашему сайту. Это также дает им возможность создавать администраторов-призраков и бэкдоры, чтобы восстановить доступ к вашему сайту, если вы когда-нибудь удалите их учетные записи.

Кроме того, они могут незаметно использовать ваш сайт и данные, чтобы быстро заработать. Мы видели случаи, когда хакер менял банковский счет, связанный с платежным шлюзом на сайте WooCommerce, и высасывал все деньги прямо из магазина жертвы.

Более того, если кто-либо из пользователей использует слабые учетные данные, это увеличивает шансы быть взломанным или даже потерять полный контроль над вашим сайтом.

Это 5 наиболее распространенных уязвимостей WordPress.

Благодаря этим уязвимостям веб-сайты WordPress становятся жертвами нескольких различных типов хакерских атак. В следующем разделе мы обсудим некоторые из наиболее распространенных.

7

Самые распространенные взломы WordPress 1.SQL-инъекцияБольшинство взломов WordPress осуществляется с использованием уязвимости, имеющейся на вашем сайте. В случае атаки SQL-инъекции хакеры используют уязвимости в полях ввода плагинов форм. Они используют его для внедрения вредоносных сценариев PHP в базу данных вашего сайта с целью кражи информации или получения контроля над всем сайтом.

2. Pharma HackКак и SQL-инъекция, фармакологические взломы также выполняются с использованием уязвимой темы или плагина или, возможно, слабых учетных данных.

После получения доступа к вашему сайту хакеры установят вирус, такой как вредоносная программа favicon.ico, нацелятся на ваши рейтинговые страницы и заразят их спамовыми ключевыми словами и всплывающей рекламой. Намерение состоит в том, чтобы использовать доверие SEO к вашему сайту для ранжирования фармацевтических препаратов, которые они продают. Всплывающие объявления — это места для перенаправления посетителей в свои магазины, где они могут продать товар.

Этот тип хакерской атаки также называется SEO-спамом.

3. Взломать японские ключевые слова Хакерство с японскими ключевыми словами очень похоже на хакерство в фармацевтике.Уязвимые плагины и темы используются для получения доступа к вашему сайту. Затем ваши страницы засыпаются спамовыми японскими словами и партнерскими ссылками. Как только ваш сайт начинает ранжироваться по японским ключевым словам, он начинает привлекать посетителей, которые переходят по этим вредоносным партнерским ссылкам для покупки продуктов, продаваемых хакерами.

Как только ваш сайт начинает ранжироваться по японским ключевым словам, он начинает привлекать посетителей, которые переходят по этим вредоносным партнерским ссылкам для покупки продуктов, продаваемых хакерами.

Межсайтовый скриптинг — это хитрая хакерская атака, осуществляемая с помощью уязвимого плагина или темы.

Скажем, уязвимый плагин комментариев позволяет хакерам оставлять вредоносную ссылку в разделе комментариев. Любой, кто нажмет на ссылку, в конечном итоге предоставит доступ к файлам cookie своего браузера. Хакеры используют куки-файлы браузера пользователя сайта для извлечения учетных данных пользователя и получения доступа к вашему сайту.

Этот тип взлома также называется атакой сеанса с использованием кражи файлов cookie и перехвата файлов.

5. ФишингДля проведения фишинг-атаки хакеры используют уязвимость (например, устаревший плагин или тему или слабые учетные данные), чтобы получить доступ к вашему сайту.

Затем хакеры используют ресурсы вашего сайта для рассылки спама вашим клиентам. Их цель — обманом заставить людей щелкнуть ссылку, которая приведет их на сайт-обман, например, на веб-сайт электронного банкинга.

Затем хакеры обманом заставят посетителей поделиться конфиденциальной информацией, например номерами кредитных карт.

6. Повышение привилегийПри атаке методом грубой силы хакеры угадывают учетные данные пользователя, чтобы получить доступ к вашему сайту.Но что, если они захватят пользователя с низкими привилегиями, такого как участник или подписчик?

Они не могли ничего сделать с таким аккаунтом. Им нужен доступ администратора. Вот тогда они прибегают к эскалации привилегий.

Хакеры используют уязвимости в плагинах, чтобы переопределить набор разрешений, предоставленных их учетной записи, и в конечном итоге получить полный контроль над сайтом. Подробнее о повышении привилегий.

Подробнее о повышении привилегий.

В WP-VCD.php, хакеры получают доступ к вашему сайту благодаря пиратским или устаревшим темам и плагинам. Они используют ваш сайт для хранения незаконных файлов и папок, таких как взломанное программное обеспечение, пиратские фильмы и телешоу. В результате они забирают много ваших ресурсов, делая ваш сайт очень медленным. В некоторых случаях ваш хостинг-провайдер даже приостанавливает работу вашего сайта за использование слишком большого количества ресурсов.

На этом мы подошли к концу наиболее распространенных хаков WordPress. Ваш веб-сайт может столкнуться с одним из них, если вы не примете следующие меры безопасности.

Как исправить наиболее распространенные проблемы безопасности WordPress?Мы говорили об общих уязвимостях, с которыми сталкиваются веб-сайты WordPress, а также о типах взломов, которые могут быть вызваны этими уязвимостями.

Давайте покажем вам, как исправить эти уязвимости. Это значительно снизит вероятность взлома.

1. Установите плагин безопасности WordPressЕсть много плагинов безопасности на выбор, но не все плагины эффективны.Многие умеют много шуметь, но не справляются.

MalCare — это не B.S. плагин безопасности, который предлагает меры безопасности, которые ДЕЙСТВИТЕЛЬНО защищают сайт от хакеров и злонамеренных ботов.

Он разработан, чтобы закрыть все ваши дыры в безопасности.

- Плагин помогает поддерживать ваш сайт в актуальном состоянии .

- Он будет сканировать ваш сайт ежедневно и быстро предупредить вас о заражении вредоносным ПО.

- Это поможет вам выполнить мер защиты сайта меры, рекомендованные WordPress.

- И он разместит брандмауэр , чтобы отсеивать плохой трафик из страны или устройства.

Прежде чем хакеры и боты смогут предпринять какие-либо действия на вашем сайте, им блокируется доступ к сайту.

Прежде чем хакеры и боты смогут предпринять какие-либо действия на вашем сайте, им блокируется доступ к сайту.

Дайте MalCare Security Спин прямо сейчас!

2. Поддерживайте актуальность своего сайтаМы не можем переоценить важность обновлений безопасности. Вы, должно быть, заметили, что большинство атак взлома, о которых мы говорили в предыдущем разделе, были вызваны устаревшими темами и плагинами.Бывает, когда происходит задержка обновления сайта. Это делает сайт уязвимым для взлома.

Узнайте больше об обновлениях безопасности WordPress. И используйте это руководство, чтобы обновить свой сайт WordPress, не нарушая его.

3. Прекратите использовать пиратские плагины и темыПиратские темы и плагины доступны в Интернете для распространения бэкдоров. Он используется для получения несанкционированного доступа к вашему сайту.

Многие сайты распространения пиратского программного обеспечения созданы для того, чтобы делиться ресурсами и помогать людям.Они позволяют пользователям загружать пиратские темы и плагины. Эти загрузки не проверяются, и хакеры используют эту возможность для загрузки плагинов и тем, пронизанных вредоносным ПО.

Суть в том, что вы не можете доверять пиратским темам и плагинам.

Предположим, вы получили один от надежного друга, но даже в этом случае пиратские темы и плагины не получат обновлений. Вы не хотите рисковать использовать на своем сайте устаревшее программное обеспечение.

Узнайте больше о пиратских темах и плагинах WordPress.

4. Реализуйте меры безопасности входа в системуХакеры постоянно проводят атаки методом грубой силы на вашу страницу входа. Есть несколько мер, которые вы можете предпринять, чтобы защитить эту страницу. Это: