Топ 6 Самые распространенные WordPress Уязвимости (и как их исправить)

WordPress Первоначально он был запущен как платформа для ведения блогов, которая намного позже стала полноценным веб-решением для интернет-магазинов, блогов, новостей и приложений уровня предприятия. Это эволюция WordPress внес много изменений в его ядро и сделал его более стабильным и безопасным, чем его предыдущие версии.

Так как WordPress это платформа с открытым исходным кодом, что означает, что каждый может внести свой вклад в ее основные функции. Эта гибкость принесла пользу как разработчики, которые разработали темы и плагины, а также конечный пользователь, который использует их для добавления функциональности к своим WordPress сайтов.

Эта открытость, однако, вызывает серьезные вопросы относительно безопасности платформы, которые нельзя игнорировать.

Это не недостаток самой системы, а скорее структура, на которой она построена, и, учитывая, насколько это важно, WordPress Команда безопасности работает днем и ночью, чтобы обеспечить безопасность платформы для своих конечных пользователей.

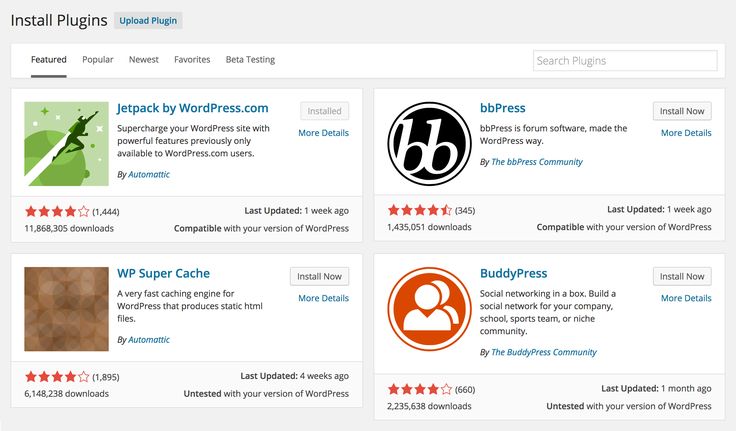

Сказав, что как конечный пользователь мы не можем просто полагаться на его механизм безопасности по умолчанию, поскольку мы вносим много изменений, устанавливая различные плагины и темы для нашего WordPress сайт это может создать лазейки, которые могут быть использованы хакерами.

В этой статье мы рассмотрим различные WordPress уязвимостей и узнает, как избежать и исправить их, чтобы оставаться в безопасности!

WordPress Уязвимости и проблемы безопасности

Мы увидим каждую проблему и ее решение по одному.

- Атака грубой силы

- SQL-инъекция

- вредоносных программ

- Scripting Cross-Site

- DDoS-атака

- Старый WordPress и версии PHP

1. Атака грубой силы

С точки зрения непрофессионала, Атака грубой силы включает несколько метод проб и ошибок с использованием сотен комбинаций чтобы угадать правильное имя пользователя или пароль. Это делается с помощью мощных алгоритмов и словарей, которые угадывают пароль, используя какой-то контекст.

Этот вид атаки сложно выполнить, но он по-прежнему является одной из самых популярных атак на WordPress места. По умолчанию, WordPress не блокирует пользователя от попыток нескольких неудачных попыток, которые позволяют человеку или боту пробовать тысячи комбинаций в секунду.

Как предотвратить и исправить атаки грубой силы

Избежать Грубой силы довольно просто. Все, что вам нужно сделать, это создать Надежный пароль который включает буквы верхнего регистра, буквы нижнего регистра, цифры и специальные символы, поскольку каждый символ имеет разные значения ASCII, и было бы трудно угадать длинный и сложный пароль. Избегайте использования пароля, подобного johnny123 or whatsmypassword.

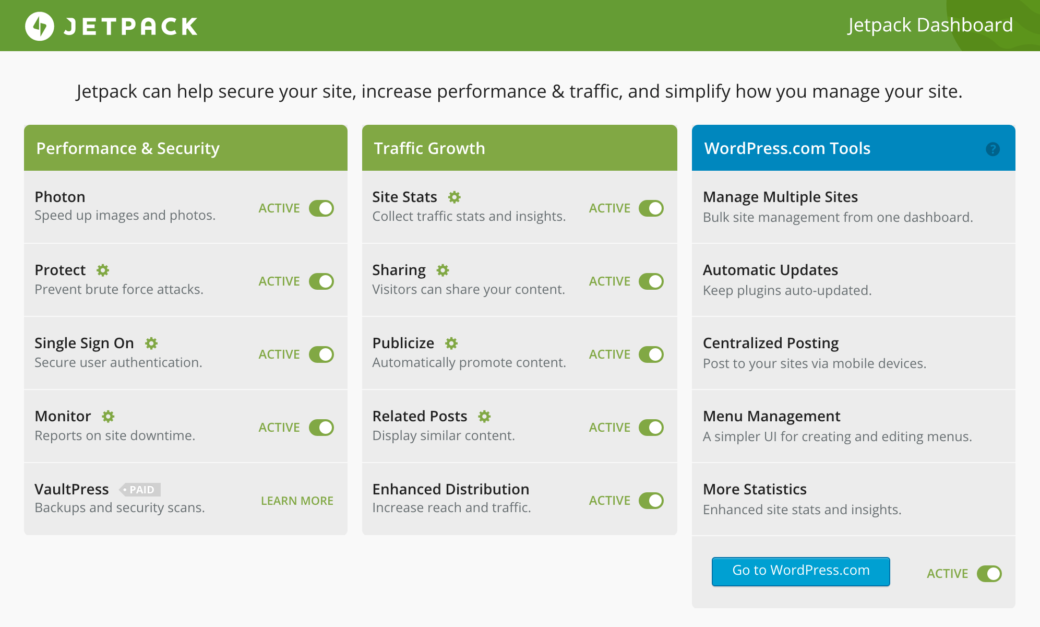

Кроме того, интегрируйте двухфакторную аутентификацию, чтобы аутентифицировать пользователей, заходящих на ваш сайт дважды. Двухфакторная аутентификация отличный плагин для использования.

2. SQL-инъекция

Один из самых старых взломов в книге веб-хакерства внедрение SQL-запросов произвести или полностью уничтожить базу данных, используя любую веб-форму или поле ввода.

После успешного вторжения хакер может манипулировать базой данных MySQL и, возможно, получить доступ к вашей WordPress admin или просто измените свои учетные данные для дальнейшего повреждения.

Эта атака обычно выполняется хакерами-любителями или посредственными хакерами, которые в основном проверяют свои хакерские способности.

Как предотвратить и исправить SQL-инъекцию

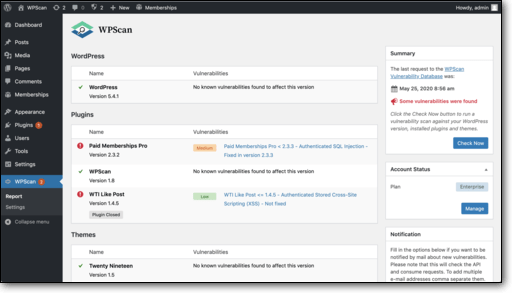

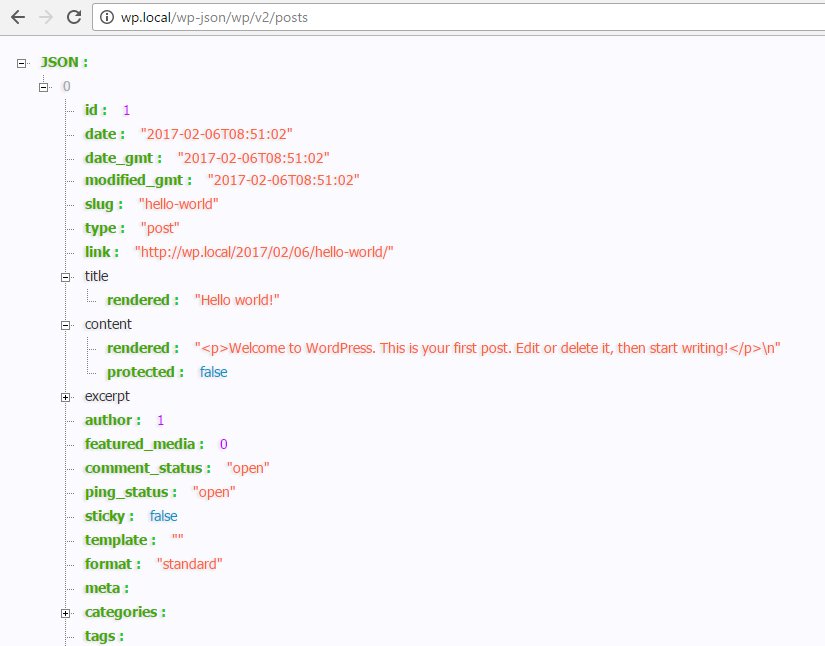

С помощью плагина вы можете определить, был ли ваш сайт жертвой SQL-инъекция или нет. Вы можете использовать WPScan or Sucuri SiteCheck чтобы проверить это.

Кроме того, обновите свой WordPress как и любая тема или плагин, который, по вашему мнению, может вызывать проблемы. Проверьте их документацию и посетите их форумы поддержки, чтобы сообщить о таких проблемах, чтобы они могли разработать патч.

3. Вредоносное

Вредоносный код вводится в WordPress через зараженную тему, устаревший плагин или скрипт. Этот код может извлекать данные с вашего сайта, а также вставлять вредоносный контент, который может остаться незамеченным из-за его скрытого характера.

Вредоносное ПО может привести к легким или серьезным повреждениям, если не будет выполнено вовремя. Иногда весь WordPress сайт должен быть переустановлен, так как это повлияло на ядро. Это также может увеличить стоимость вашего хостинга, поскольку большой объем данных передается или размещается на вашем сайте.

Как предотвратить и исправить вредоносное ПО

Обычно вредоносная программа пробирается через зараженные плагины и нулевые темы. Рекомендуется загружать темы только с доверенных ресурсов, свободных от вредоносного контента.

Плагины безопасности, такие как Succuri или WordFence, можно использовать для полного сканирования и исправления вредоносных программ. В худшем случае проконсультируйтесь с WordPress эксперт.

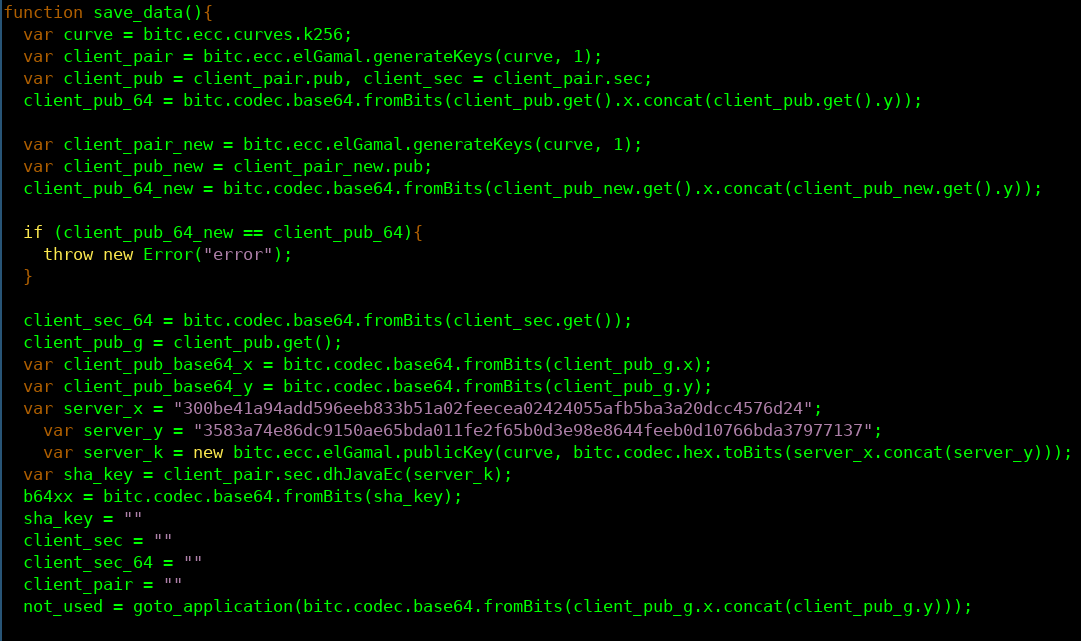

4. Межсайтовый скриптинг

Один из наиболее распространенные атаки is Межсайтовый скриптинг, также известный как атака XSS. В этом типе атаки злоумышленник загружает вредоносный код JavaScript, который при загрузке на стороне клиента начинает сбор данных и, возможно, перенаправляет на другие вредоносные сайты, влияющие на взаимодействие с пользователем.

Как предотвратить и исправить межсайтовый скриптинг

Чтобы избежать этого типа атак, используется правильная проверка данных по всему WordPress сайт. Используйте очистку выходных данных, чтобы обеспечить вставку нужного типа данных. Плагины, такие как Предотвратить уязвимость XSS также может быть использован.

5. DDoS-атака

Любой, кто просматривал сеть или управляет веб-сайтом, мог столкнуться с печально известной DDoS-атакой.

Распределенный отказ в обслуживании (DDoS) является расширенной версией отказа в обслуживании (DoS), в которой к веб-серверу направляется большой объем запросов, что замедляет работу и в конечном итоге приводит к сбоям.

DDoS выполняется с использованием одного источника, в то время как DDoS — организованная атака, выполняемая на нескольких машинах по всему миру. Каждый год миллионы долларов тратятся впустую из-за этой пресловутой атаки на веб-безопасность.

Как предотвратить и исправить DDoS-атаки

DDoS-атаки трудно предотвратить, используя традиционные методы. Веб-хосты играют важную роль в защите вашего WordPress сайт от таких атак.

Веб-хосты играют важную роль в защите вашего WordPress сайт от таких атак.

Например, провайдер управляемого облачного хостинга Cloudways управляет безопасностью сервера и помечает все подозрительное, прежде чем оно сможет нанести какой-либо ущерб веб-сайту клиента.

устаревший WordPress & Версии PHP

устаревший WordPress версии более подвержены угрозе безопасности. Со временем хакеры находят способ использовать его ядро и, в конечном счете, проводить атаку на сайты, все еще используя устаревшие версии.

По той же причине WordPress Команда выпускает патчи и новые версии с обновленными механизмами безопасности. Бег старые версии PHP может вызвать проблемы несовместимости. Как WordPress работает на PHP, для корректной работы требуется обновленная версия.

Согласно WordPressофициальная статистика, 42.6% пользователей все еще используют различные старые версии WordPress.

Тогда как только 2.3% of WordPress сайты работают на последней версии PHP 7. 2.

2.

Как предотвратить и исправить устаревшее WordPress & Версии PHP

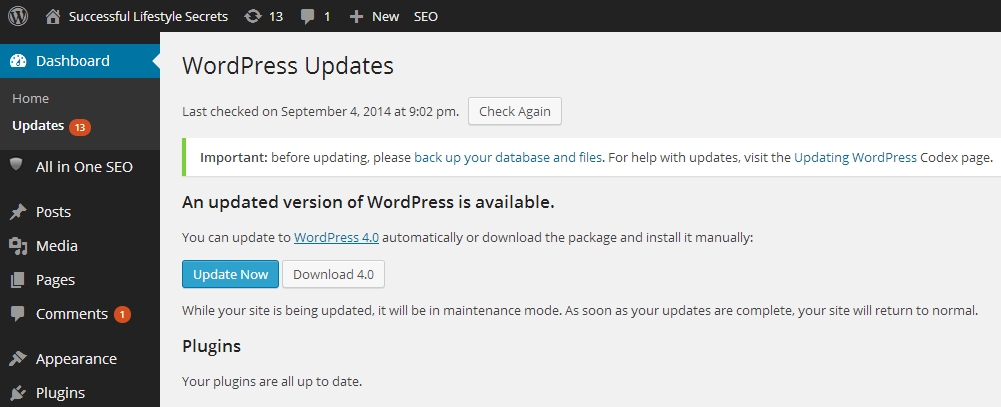

Этот легкий. Вы должны всегда обновлять свой WordPress установка до последней версии.

Убедитесь, что вы всегда используете последнюю версию (не забывайте всегда делать резервную копию перед обновлением). Что касается обновления PHP, после того, как вы протестировали свой WordPress Для совместимости сайта вы можете изменить версию PHP.

Последние мысли!

Мы познакомились с различными WordPress уязвимости и их возможные решения. Стоит отметить, что обновление играет важную роль в сохранении WordPress безопасность неповрежденными.

И когда вы заметите какую-либо необычную активность, будьте начеку и начинайте копать, пока не найдете проблему, поскольку эти угрозы безопасности могут нанести ущерб в тысячи долларов.

Топ-6 уязвимостей WordPress

Если у вас есть Вордпресс сайт, то вам нужно подумать о его безопасности. Точно так же, как вы закрываете дверь дома или устанавливаете сигнализацию, ваш сайт должен быть хорошо защищен.

По статистике, большинство взломов Вордпресс сайтов можно было бы избежать, если бы их владельцы использовали хотя бы минимальные рекомендации по безопасности Вордпресс.

В этой статье вы узнаете о 6 самых распространенных уязвимостях WordPress, которыми хакеры пользуются в первую очередь для взлома сайтов.

Содержание:

- Старые версии ПО

- Логин и пароль

- Хостинг

- Взломы PHP

- Софт из ненадежных источников

- Не-SSL подключение

1. Старые версии ПО

Когда вы используете устаревшие версии Вордпресс, плагинов или тем, есть вероятность, что это ПО содержит известные уязвимости, описание которых находится в открытом доступе.

Хакботы обходят тысячи сайтов в час и запрашивают версии используемого софта. Если в ответах находится устаревшая версия ПО с известной уязвимостью, бот взламывает такой сайт по уже известной методике.

Это самый популярный метод взлома сайтов.

Обновления софта — это не только новый функционал или исправление багов, но и исправления безопасности в найденных уязвимостях. Последняя версия ПО не содержит известных уязвимостей.

Последняя версия ПО не содержит известных уязвимостей.

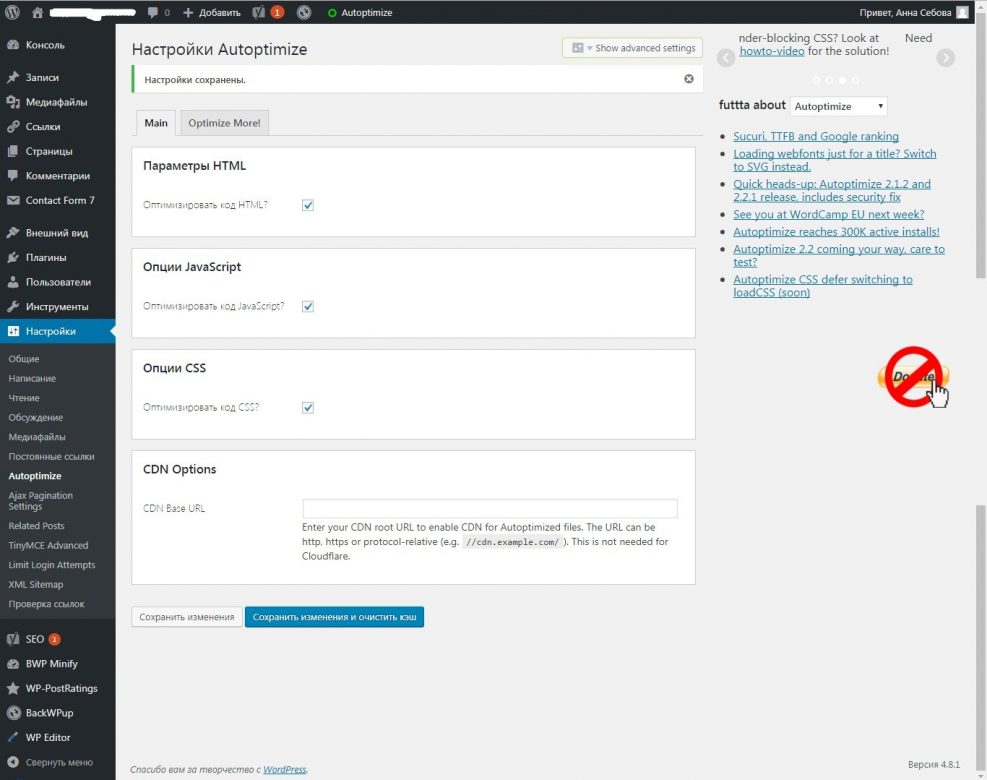

Обновляйте Вордпресс, плагины и темы вручную или автоматически. Это гарантирует, что вы получите последние исправления безопасности, которые защитят сайт от уязвимостей.

К тому же автоматическое обновление сокращает время, которое вы тратите на обслуживание сайта.

- Почему у вас должна быть последняя версия Вордпресс

- Как скрыть версию Вордпресс, скриптов и стилей

- Как отключить информацию о версии ПО в ответах Сервера

2. Логин и пароль

Слабый логин и пароль — второй по популярности способ взлома сайтов. Сначала хакеры приходят на страницу авторизации, потому что здесь находится самый простой способ попасть в админку сайта.

Если вы используете стандартный логин Admin, Administrator, Root, имя домена и так далее, или тот же логин, что и имя пользователя, который можно найти в мета-тегах Автора на Страницах или Постах, то хакеры уже знают половину информации для входа на сайт.

Вторая половина — подобрать пароль. В Интернете есть списки самых популярных паролей. Например, этот список из 10.000 самых популярных паролей содержит 91% всех паролей, которыми пользуются интернет-пользователи.

По статистике, на Вордпрессе работает более 43% всех сайтов в Интернете. Учитывая такое количество сайтов и уже готовые логины и пароли, хакеры создают ботов, которые обходят сайты и пробуют подобрать правильную комбинацию логина и пароля.

Здесь вы можете посмотреть, сколько сайтов было взломано сегодня, начиная с 00:00 в вашем часовом поясе.

Это называется brute force attack, атака грубой силой, или атака методом перебора паролей.

Кроме страницы авторизации, хакбот может попробовать подобрать правильную комбинацию через шлюз xmlrpc.php, или взломать почту и изменить пароль через страницу восстановления пароля.

Используйте уникальный сложный пароль, состоящий из цифр, букв и символов длиной не менее 12 символов. Также принуждайте ваших пользователей использовать сложные пароли.

Пароли вы можете хранить в браузере или в сервисах паролей, например, LastPass.

Сложные логины и пароли — не единственное, что вы можете сделать для усиления безопасности входа в админку.

Вы можете ограничить количество неудачных попыток входа, перенести страницу входа со стандартного адреса ...wp-login.php на другой, применить двух-факторную авторизацию и сделать еще несколько настроек.

- Вход в админку Вордпресс

3. Хостинг

Хакеры взламывают не только сайты, но и хостинги. Если вы выбираете хостинг только по цене, то в итоге это может обойтись дороже из-за взлома хостинга, а затем сайта.

Большинство хостингов достаточно безопасны, но некоторые хостинги уделяют недостаточно внимания безопасности, например, не разделяют учетные записи пользователей.

Ваш хостинг должен постоянно обновлять железо и софт, применять последние исправления безопасности и следить за защитой сайтов и файловой системы.

Выберите хостинг с высоким рейтингом и большим количеством положительных отзывов. Хороший хостинг — это основа производительности и безопасности сайта.

Хороший хостинг — это основа производительности и безопасности сайта.

Этот сайт работает на хостинге Бегет.

- Обзор хостинга Бегет

4. Взломы PHP

PHP взломы — это большой раздел разных способов взлома, потому что PHP — это основная технология, на которой работает Вордпресс.

Уменьшите количество кода (софта) до минимума, а оставшийся софт используйте из надежных источников.

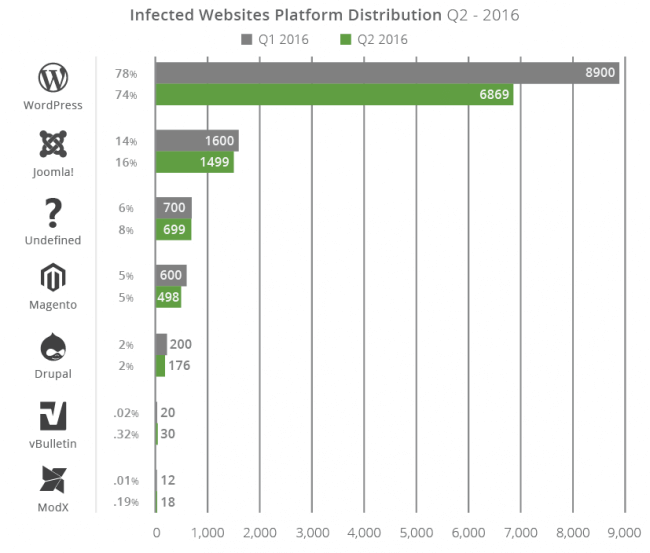

Согласно исследованию WP WhiteSecurity, 54% уязвимостей выявлено в плагинах Вордпресс, 31,5% уязвимостей в ядре Вордпресс и 14,3% уязвимостей — в темах Вордпресс.

Уязвимости ВордпрессХороший разработчик оперативно устраняет найденную уязвимость в своем софте.

Удалите все неиспользуемые плагины и темы, и не устанавливайте заброшенный своими разработчиками софт.

Если плагин или тема давно не обновлялись, это не значит, что они заброшены. Возможно, они работают как нужно, и обновятся, когда потребуется совместимость с последней версией Вордпресс или PHP.

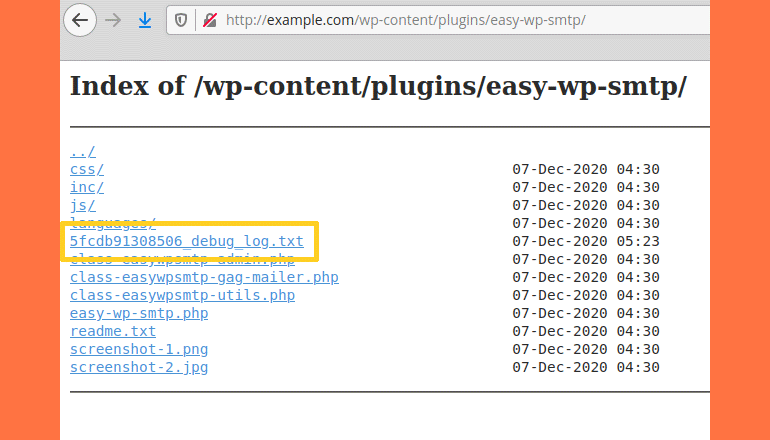

5. Cофт из ненадежных источников

Всегда используйте софт только из проверенных источников. Устанавливайте софт из официального репозитария Вордпресс, хорошо известных коммерческих репозитариев или с сайта разработчика.

Не устанавливайте взломанные («nulled») версии тем и плагинов, потому что они могут содержать вредоносный код.

Даже если вы используете лучшую защиту на сайте, хакнутая версия темы или плагина может привести к взлому сайта.

6. SSL подключение

Когда посетитель приходит к вам на сайт, начинается подключение между его устройством и вашим сервером. После установления соединения информация проходит несколько узлов сети перед доставкой в пункт назначения.

Когда на вашем сайте авторизуется или делает покупку посетитель, он передает данные о своем аккаунте или банковской карте через это соединение, которое по умолчанию не защищено.

То есть любой, кто может просматривать проходящую информацию, может получить ее в готовом незащищенном виде.

Чтобы зашифровать эту информацию, нужно использовать защищенное SSL подключение.

Это можно сравнить с доставкой посылки. Если отправитель плохо упаковал посылку, любой человек по пути этой посылки может увидеть, что находится внутри.

Подключить SSL сертификат к домену очень просто. Большинство хостингов предлагает услугу добавления платного или бесплатного SSL-сертификата на сайт.

На хостинге Бегет это делается с помощью нескольких кликов. На других хостингах это должно делаться аналогично.

С 2017 года установленный SSL сертификат на сайте стал одним из факторов ранжирования Гугл.

Установите SSL сертификат, это усилит безопасность вашего сайта.

Заключение:

Эти уязвимости считаются самыми частыми причинами взлома сайта, поэтому устраните их в первую очередь.

Рано или поздно такой бот придет на ваш сайт, и попробует его взломать по стандартному алгоритму. Выберите хороший хостинг, настройте необходимую минимальную защиту, не используйте заброшенный или взломанный софт и установите SSL сертификат.

Если вы хотите настроить полную защиту сайта вручную, переходите в:

- Безопасность Вордпресс. Подробное описание

Если вы хотите настроить полную автоматическую защиту с помощью плагинов и наблюдать за состоянием безопасности сайта в админке Вордпресс, приглашаю вас на Курс

- Безопасный Вордпресс за 2 вечера. Настроил и забыл

Читайте также:

- Как проверить безопасность Вордпресс сайта

- Безопасность Вордпресс для новичков

- Бэкап Вордпресс — подробная инструкция

Надеюсь, статья была полезна. Оставляйте комментарии.

Как проверить Вордпресс сайт на безопасность

По данным Wordfence в середине 2018 года около 90.000 Вордпресс сайтов атакуется каждую минуту. Internet Live Stats сообщает о 70 взломанных сайтов в минуту, это около 100.000 взломанных сайтов в день. Akismet фильтрует около 7,5 млн единиц спама в час. Эти цифры впечатляют.

Проверка безопасности сайта поможет найти уязвимости и защитить от хакеров.

Проверьте или просканируйте сайт до того, как хакеры найдут уязвимости на вашем сайте.

Благодаря популярности Вордпресс существует большое количество онлайн сканеров и плагинов, с помощью которых вы можете проверить сайт на наличие уязвимостей или взлома.

В этой статье вы узнаете о нескольких популярных онлайн сканерах и плагинах, и о том, как вы можете автоматизировать этот процесс при помощи плагина Security Ninja Pro.

Интересен ли хакерам ваш сайт

Некоторые думают, что их сайт в безопасности, потому что он молодой, на нем нет трафика или личной информации, которую можно украсть.

Многие люди используют один и тот же логин и пароль для многих аккаунтов в интернете. Хакерам интересна не только личная информация подписчиков или посетителей сайта, которую они могут использовать для взлома их электронной почты, соцсетей или аккаунта в банке. Они также могут использовать ресурсы сервера или сам сайт для публикации на нем рекламы, спама или ссылок на свои ресурсы.

Даже если ваш сайт не содержит личной информации (кроме информации об администраторе сайта), хакеры могут использовать ваш сервер в качестве файлообменника или для перенаправления трафика через ваш сайт. Если ваш хостинг автоматически берет плату за переиспользование ресурсов или трафика, такой взлом может дорого стоить.

Кроме этого, когда хостинг обнаружит, что сайт взломан, он может его отключить, чтобы обезопасить другие сайты на сервере.

Если коротко, то хакерам просто нужен узел в сети и ресурсы этого узла.

Хакеры используют ботов для взлома сайтов

Для взлома хакеры используют ботов, или хакботов, которые обходят сотни тысяч сайтов в час и сканируют их на списки известных уязвимостей устаревшего ПО, которые описаны в интернете. Подбирают логины и пароли по спискам самых популярных логинов и паролей, которые находятся в интернете. Пытаются получить доступ к базе данных сайта по стандартной методике, которая тоже описана в интернете, и так далее.

Вордпресс — очень популярная платформа, в данный момент на Вордпрессе работает около 80 млн. сайтов. Учитывая производительность хакботов, вероятность найти какую-то уязвимость довольно высока. Согласно статистике, в середине 2018 года каждую секунду боты атаковали около 1.000 Вордпресс сайтов, и одна из таких атак заканчивалась взломом.

сайтов. Учитывая производительность хакботов, вероятность найти какую-то уязвимость довольно высока. Согласно статистике, в середине 2018 года каждую секунду боты атаковали около 1.000 Вордпресс сайтов, и одна из таких атак заканчивалась взломом.

Хотя такая популярность привлекает хакеров, у этой популярности есть и обратная сторона. Во-первых, разработчики быстро реагируют на найденные уязвимости и так же быстро выпускают обновления безопасности. Во-вторых, большинство уязвимостей имеют стандартные решения.

Самые распространенные уязвимости Вордпресс

- Устаревшая версия Вордпресс, тем, плагинов и другого ПО

- Стандартный логин «admin», «administrator» имя домена и так далее

- Слабые пароли

- Использование стандартного префикса базы данных

- Неверные права доступа к файлам

- Включенный редактор тем и плагинов в админке Вордпресс

- Небезопасный компьютер или хостинг

Это основные уязвимости Вордпресс, но есть и другие.

- Уязвимости Вордпресс

В этих статьях описаны решения для устранения уязвимостей в порядке применения:

- Минимальная безопасность Вордпресс

- Основные настройки безопасности Вордпресс

- Максимальная безопасность Вордпресс

В этой статье решения по устранению уязвимостей разбиты на группы:

- Безопасность Вордпресс. Полное руководство

WPWhiteSecurity провел исследование 42.000 сайтов из рейтинга Алексы Топ — 1.000.000, и выяснил, что 73,2% из них имеют устаревшую версию Вордпресс с известной уязвимостью, описание которой находится в открытом доступе. Это значит, что боты рано или поздно найдут эти сайты, и получат над ними тот или иной контроль.

Просканируйте ваш сайт, выясните, есть ли на вашем сайте уязвимости, и если есть — устраните их.

Проверка Вордпресс сайта на уязвимости онлайн

- Google Transparency Report — проверка сайта в базе Google. Первый шаг, чтобы определить, был ли сайт взломан.

- Unmask Parasites — проверяет, был ли сайт взломан и есть ли на сайте вредоносный код или спам.

- WordPress Security Scan — проверяет основные уязвимости Вордпресс сайтов. Более глубокий анализ доступен по платной подписке.

- Sucuri SiteCheck – проверяет сайт на наличие вредоносного софта, внесение сайта в черные списки (на данный момент 9 списков), ошибок и устаревшего ПО.

- Norton Safe Web – сканер сайта от Norton, проверяет сайт на наличие вредоносного ПО.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- Quttera – сканирует сайт на наличие вредоносного ПО.

- WebSicherheit – сканирует сайт на наличие вредоносного ПО, вирусов, внедренных скриптов и так далее.

- Pentest-Tools — еще один хороший сервис для проверки сайта на наличие заражения. В бесплатной версии доступен общий анализ сайта.

- 2ip — проверяет на вирусы и включение в черные списки Яндекса и Гугла.

С помощью этих сервисов вы можете найти, где именно на вашем сайте находится уязвимость.

Бесплатные сервисы или тарифы предлагают довольно общий обзор, если вы хотите более глубокий анализ, придется купить премиум доступ.

Сканирование сайта с помощью плагинов

Для более детального сканирования сайта, установите один из этих плагинов или по очереди, чтобы узнать, какая именно уязвимость находится на вашем сайте. Эти плагины регулярно обновляются и работают на одиночных установках Вордпресс, или на Мультисайт установке, если устанавливать их отдельно на каждый сайт сети.

Vulnerable Plugin Checker

Vulnerable Plugin Checker сканирует только файлы плагинов на уязвимости и другие проблемы безопасности. В плагине минимум настроек — вы указываете только свой е-мейл, на который дважды в день приходит отчет о найденных проблемах.

WPScan

Плагин ежедневно сканирует файлы сайта, чтобы найти уязвимости, которые занесены в список WPScan Vulnerability Database. В админ баре плагин показывает иконку с количеством найденных уязвимостей.

В админ баре плагин показывает иконку с количеством найденных уязвимостей.

Посылает сообщение на е-мейл, когда находит новую уязвимость.

Эти плагины помогают найти уязвимость, если они уже были установлены на сайте.

Если вы хотите проверить сайт на заражение, то попробуйте эти плагины:

NinjaScanner

Очень легкий плагин, который сканирует файлы сайта на наличие вредоносного кода и вирусов. Сканер сравнивает файлы сайта с оригинальными файлами в репозитарии Вордпресс, и делает еще несколько проверок.

Quttera Web Malware Scanner

Плагин сканирует сайт на вредоносное ПО, троянов, бэкдоров, червей, вирусов, вредоносные айфреймы, вредоносные инъекции, редиректы и другие виды угроз. Плагин проверяет, был ли сайт внесен в черные списки.

GOTMLS

Плагин сканирует сайт и автоматически удаляет известные вирусы, трояны, бэкдоры и внедрения в базу данных. Также плагин работает в качестве файрвола и блокирует всевозможное вредоносное ПО.

Для обновления базы данных плагина нужно бесплатно зарегистрироваться.

Эти плагины помогают найти проблему на сайте. Некоторые плагины предлагают устранить заражение, но не помогают устранить уязвимость, которая к нему привела.

- Признаки взломанного сайта

Как исправить найденные уязвимости

После того, как вы просканировали сайт и нашли уязвимость, ее нужно устранить.

Автоматическое сканирование и защита вашего сайта

У бесплатного плагина Security Ninja есть подробный сканер, который показывает найденные уязвимости и инструкции по устранению каждой уязвимости. На данный момент 46 тестов. Пример:

В бесплатной версии плагина вы можете только просканировать сайт на основные уязвимости Вордпресс. После этого плагин предложит рекомендации по ручному устранению найденных уязвимостей.

В платной версии добавляется функция автоматического исправления найденных уязвимостей (Auto Fixer), автоматическое сравнение файлов сайта с файлами в репозитарии Вордпресс, сканер файлов сайта на наличие вредоносного кода, логи событий и автоматический IP файрвол, который запрещает доступ к сайту с вредоносных IP адресов.

- Подробное описание Security Ninja Pro

С помощью плагина Security Ninja Pro вы найдете и устраните все основные уязвимости Вордпресс и настроите хорошую защиту сайта.

Если вы хотите настроить мощную автоматическую защиту сайта, приглашаю вас на курс Безопасный Вордпресс за 2 вечера. В этом курсе вы настроите безопасность сайта с помощью бесплатных плагинов и нескольких ручных настроек.

Читайте также:

- Что делать, если сайт взломали

- Как вылечить от вирусов Вордпресс сайт

- Как найти и удалить бэкдоры на Вордпресс сайте

- Как найти следы взлома в логах сервера

- Как удалить сайт из черных списков

- Как зайти в админку после взлома сайта

Надеюсь, статья была полезна. Оставляйте комментарии.

Топ-6 самых распространенных уязвимостей WordPress (и как их исправить)

Первоначально WordPress был запущен как платформа для ведения блогов, которая намного позже стала полным веб-решением, которым она является сегодня, для магазинов электронной коммерции, блогов, новостей и приложений корпоративного уровня. Эта эволюция WordPress принесла множество изменений в его ядро и сделала его более стабильным и безопасным, чем его предыдущие версии.

Эта эволюция WordPress принесла множество изменений в его ядро и сделала его более стабильным и безопасным, чем его предыдущие версии.

Поскольку WordPress является платформой с открытым исходным кодом, это означает, что любой может внести свой вклад в ее основные функции. Эта гибкость принесла пользу как разработчикам, которые разрабатывали темы и плагины, так и конечным пользователям, которые используют их для добавления функциональности на свои сайты WordPress.

Эта открытость, однако, поднимает некоторые серьезные вопросы относительно безопасности платформы, которые нельзя игнорировать.

Это не недостаток самой системы, а скорее структура, на которой она построена, и, учитывая, насколько это важно, команда безопасности WordPress работает день и ночь, чтобы обеспечить безопасность платформы для ее конечных пользователей.

Сказав это, как конечный пользователь, мы не можем просто полагаться на его механизм безопасности по умолчанию, поскольку мы вносим множество изменений, устанавливая различные плагины и темы на наш сайт WordPress, которые могут создавать лазейки для использования хакерами.

В этой статье мы рассмотрим различные уязвимости безопасности WordPress и узнаем, как их избежать и исправить, чтобы оставаться в безопасности!

Уязвимости и проблемы безопасности WordPress

Мы рассмотрим каждую проблему и ее решение один за другим.

- Атака полным перебором

- Внедрение SQL

- Вредоносное ПО

- Межсайтовый скриптинг

- DDoS-атака

- Старые версии WordPress и PHP

1.0017

С точки зрения непрофессионала, Атака методом грубой силы включает в себя метод множественных проб и ошибок с использованием сотен комбинаций для подбора правильного имени пользователя или пароля. Это делается с помощью мощных алгоритмов и словарей, которые угадывают пароль, используя какой-то контекст.

Такую атаку сложно выполнить, но она по-прежнему является одной из самых популярных атак, выполняемых на сайтах WordPress. По умолчанию WordPress не блокирует пользователя от нескольких неудачных попыток, что позволяет человеку или боту пробовать тысячи комбинаций в секунду.![]()

Как предотвратить и исправить атаки грубой силы

Избежать грубой силы довольно просто. Все, что вам нужно сделать, это создать надежный пароль, который включает буквы верхнего и нижнего регистра, цифры и специальные символы, поскольку каждый символ имеет разные значения ASCII, и будет трудно угадать длинный и сложный пароль. Не используйте пароль типа johnny123 или whatsmypassword .

Кроме того, интегрируйте двухфакторную аутентификацию, чтобы дважды аутентифицировать пользователей, заходящих на ваш сайт. Двухфакторная аутентификация — отличный плагин для использования.

2. Внедрение SQL

Один из старейших приемов в книге веб-хакерства — это внедрение SQL-запросов для осуществления или полного уничтожения базы данных с использованием любой веб-формы или поля ввода.

После успешного вторжения хакер может манипулировать базой данных MySQL и, вполне возможно, получить доступ к вашему администратору WordPress или просто изменить его учетные данные для дальнейшего ущерба.

Эта атака обычно выполняется хакерами-любителями или посредственными хакерами, которые в основном проверяют свои хакерские способности.

Как предотвратить и устранить SQL-инъекцию

Используя плагин, вы можете определить, был ли ваш сайт жертвой SQL-инъекции или нет. Вы можете использовать WPScan или Sucuri SiteCheck, чтобы проверить это.

Также обновите свой WordPress, а также любую тему или плагин, которые, по вашему мнению, могут вызывать проблемы. Проверьте их документацию и посетите их форумы поддержки, чтобы сообщить о таких проблемах, чтобы они могли разработать исправление.

3. Вредоносное ПО

Вредоносный код внедряется в WordPress через зараженную тему, устаревший плагин или скрипт. Этот код может извлекать данные с вашего сайта, а также вставлять вредоносный контент, который может остаться незамеченным из-за его незаметного характера.

Вредоносное ПО может нанести ущерб от легкого до серьезного, если вовремя не принять меры. Иногда весь сайт WordPress необходимо переустановить, так как это повлияло на ядро. Это также может увеличить стоимость вашего хостинга, поскольку большой объем данных передается или размещается с использованием вашего сайта.

Иногда весь сайт WordPress необходимо переустановить, так как это повлияло на ядро. Это также может увеличить стоимость вашего хостинга, поскольку большой объем данных передается или размещается с использованием вашего сайта.

Как предотвратить и устранить вредоносное ПО

Обычно вредоносное ПО проникает через зараженные плагины и пустые темы. Скачивать темы рекомендуется только с проверенных ресурсов, свободных от вредоносного контента.

Подключаемые модули безопасности, такие как Succuri или WordFence, можно использовать для запуска полного сканирования и устранения вредоносных программ. В худшем случае проконсультируйтесь со специалистом по WordPress.

4. Межсайтовый скриптинг

Одной из наиболее распространенных атак является межсайтовый скриптинг , также известный как XSS-атака . В этом типе атаки злоумышленник загружает вредоносный код JavaScript, который при загрузке на стороне клиента начинает собирать данные и, возможно, перенаправлять на другие вредоносные сайты, влияющие на взаимодействие с пользователем.

Как предотвратить и устранить межсайтовый скриптинг

Чтобы избежать атак этого типа, используйте надлежащую проверку данных на сайте WordPress. Используйте очистку вывода, чтобы убедиться, что вставляется правильный тип данных. Также можно использовать такие плагины, как Prevent XSS Vulnerability.

5. DDoS-атака

Любой, кто просматривал сеть или управлял веб-сайтом, мог столкнуться с печально известной DDoS-атакой.

Распределенный отказ в обслуживании (DDoS) — это расширенная версия отказа в обслуживании (DoS), при которой к веб-серверу направляется большой объем запросов, что замедляет его работу и, в конечном итоге, дает сбой.

DDoS выполняется с использованием одного источника, в то время как DDoS представляет собой организованную атаку, выполняемую через несколько компьютеров по всему миру. Каждый год миллионы долларов тратятся впустую из-за этой печально известной атаки на веб-безопасность.

Как предотвратить и устранить DDoS-атаки

DDoS-атаки трудно предотвратить с помощью обычных методов. Веб-хосты играют важную роль в защите вашего сайта WordPress от таких атак.

Веб-хосты играют важную роль в защите вашего сайта WordPress от таких атак.

Например, провайдер управляемого облачного хостинга Cloudways управляет безопасностью сервера и помечает все подозрительное, прежде чем оно сможет нанести какой-либо ущерб веб-сайту клиента.

Устаревшие версии WordPress и PHP

Устаревшие версии WordPress более подвержены угрозам безопасности. Со временем хакеры находят способ использовать его ядро и в конечном итоге проводят атаки на сайты, все еще использующие устаревшие версии.

По той же причине команда WordPress выпускает исправления и новые версии с обновленными механизмами безопасности. Запуск более старых версий PHP может вызвать проблемы несовместимости. Поскольку WordPress работает на PHP, для правильной работы требуется обновленная версия.

Согласно официальной статистике WordPress, 42,6% пользователей все еще используют различные старые версии WordPress.

В то время как только 2,3% сайтов WordPress работают на последней версии PHP 7. 2.

2.

Как предотвратить и исправить устаревшие версии WordPress и PHP

Это очень просто. Вы всегда должны обновлять установку WordPress до последней версии.

Убедитесь, что вы всегда используете последнюю версию (не забывайте всегда делать резервную копию перед обновлением). Что касается обновления PHP, после того, как вы протестировали свой сайт WordPress на совместимость, вы можете изменить версию PHP.

Заключительные мысли!

Мы ознакомились с различными уязвимостями WordPress и их возможными решениями. Стоит отметить, что обновление играет важную роль в поддержании безопасности WordPress.

И когда вы заметите какую-либо необычную активность, встаньте на ноги и начните копать, пока не найдете проблему, поскольку эти угрозы безопасности могут нанести ущерб в тысячи долларов США.

Переключитесь на https:// Дом Просмотр : Продавцы Товары Уязвимости по дате Уязвимости по типу Отчеты: Отчет о результатах CVSS Распределение баллов CVSS Поиск : Поиск продавца Поиск продукта Поиск версии Поиск уязвимостей По ссылкам Microsoft Топ 50 : Поставщики Оценки поставщика Cvss Товары Оценка Cvss продукта Версии Другое : Бюллетени Майкрософт Записи об ошибках Определения CWE О нас и контакты Обратная связь CVE-справка Часто задаваемые вопросы Статьи Внешние ссылки: Веб-сайт NVD Веб-сайт CWE | Результаты копирования Скачать результаты Нажмите ESC, чтобы закрыть

Общее количество уязвимостей: 344 Страница : 1 (Эта страница)2 3 4 5 6 7 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

База данных уязвимостей WordPress — Patchstack

База данных уязвимостей WordPress — PatchstackAPI уязвимостей

Интегрируйте оповещения об уязвимостях внутри вашего продукта с помощью нашего подробного API уязвимостей.

Как мы это делаем

Мы собираем данные в Интернете, коммиты, базы данных и управляем платформой вознаграждений для этичных хакеров.

Почему открытый исходный код

WordPress поддерживает более 40% всех сайтов, включая Белый дом, Mercedes-Benz… и Бейонсе.

API уязвимостей

Интегрируйте оповещения об уязвимостях внутри вашего продукта с помощью нашего подробного API уязвимостей.

08.2022

08.2022 В затронутых версиях редактор виджетов, представленный в бета-версии 1 WordPress 5.8, имеет неправильную обработку ввода HTML в функции «Пользовательский HTML». Это приводит к хранению XSS в пользовательском HTML-виджете. Это было исправлено в WordPress 5.8. Он присутствовал только на этапе тестирования/бета-версии WordPress 5.8.

В затронутых версиях редактор виджетов, представленный в бета-версии 1 WordPress 5.8, имеет неправильную обработку ввода HTML в функции «Пользовательский HTML». Это приводит к хранению XSS в пользовательском HTML-виджете. Это было исправлено в WordPress 5.8. Он присутствовал только на этапе тестирования/бета-версии WordPress 5.8. Это позволяет обойти ограничения, наложенные на пользователей, у которых нет разрешения на публикацию `unfiltered_html`. ### Патчи Это было исправлено в WordPress 5.8 и будет перенесено в более старые версии через минорные релизы (автоматические обновления). Настоятельно рекомендуется оставить включенными автоматические обновления, чтобы получить исправление. ### Ссылки https://wordpress.org/news/category/releases/ https://hackerone.com/reports/1142140 ### Для получения дополнительной информации Если у вас есть какие-либо вопросы или комментарии по этому совету: * Откройте вопрос в [HackerOne](https://hackerone.com/wordpress)

Это позволяет обойти ограничения, наложенные на пользователей, у которых нет разрешения на публикацию `unfiltered_html`. ### Патчи Это было исправлено в WordPress 5.8 и будет перенесено в более старые версии через минорные релизы (автоматические обновления). Настоятельно рекомендуется оставить включенными автоматические обновления, чтобы получить исправление. ### Ссылки https://wordpress.org/news/category/releases/ https://hackerone.com/reports/1142140 ### Для получения дополнительной информации Если у вас есть какие-либо вопросы или комментарии по этому совету: * Откройте вопрос в [HackerOne](https://hackerone.com/wordpress) В уязвимых версиях выходные данные функции wp_die() могут быть утеряны при определенных условиях, которые могут включать такие данные, как одноразовые номера. Затем его можно использовать для выполнения действий от вашего имени. Это было исправлено в WordPress 5.8.1, а также во всех более старых уязвимых версиях с помощью второстепенных выпусков. Настоятельно рекомендуется оставить включенными автоматические обновления, чтобы получить исправление.

В уязвимых версиях выходные данные функции wp_die() могут быть утеряны при определенных условиях, которые могут включать такие данные, как одноразовые номера. Затем его можно использовать для выполнения действий от вашего имени. Это было исправлено в WordPress 5.8.1, а также во всех более старых уязвимых версиях с помощью второстепенных выпусков. Настоятельно рекомендуется оставить включенными автоматические обновления, чтобы получить исправление. Для этого требуются как минимум привилегии участника. Это было исправлено в WordPress 5.7.1, а также в более старых уязвимых версиях с помощью второстепенных выпусков. Настоятельно рекомендуется оставить включенными автоматические обновления, чтобы получить исправление.

Для этого требуются как минимум привилегии участника. Это было исправлено в WordPress 5.7.1, а также в более старых уязвимых версиях с помощью второстепенных выпусков. Настоятельно рекомендуется оставить включенными автоматические обновления, чтобы получить исправление. Доступ к внутренним файлам возможен при успешной XXE-атаке. Это было исправлено в WordPress версии 5.7.1, а также в более старых уязвимых версиях с помощью дополнительного выпуска. Мы настоятельно рекомендуем оставить автоматическое обновление включенным.

Доступ к внутренним файлам возможен при успешной XXE-атаке. Это было исправлено в WordPress версии 5.7.1, а также в более старых уязвимых версиях с помощью дополнительного выпуска. Мы настоятельно рекомендуем оставить автоматическое обновление включенным. В качестве непреднамеренного побочного эффекта это исправление устранило код, который блокировал использование addAttachment.

В качестве непреднамеренного побочного эффекта это исправление устранило код, который блокировал использование addAttachment. php в WordPress до версии 5.5.2 допускает произвольное удаление файлов, поскольку не определяет должным образом, считается ли мета-ключ защищенным.

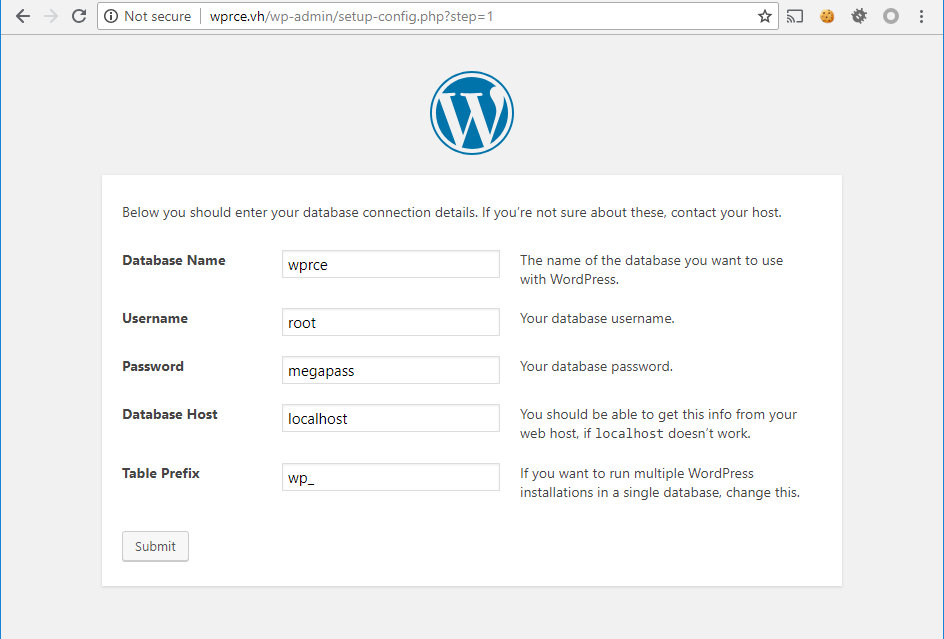

php в WordPress до версии 5.5.2 допускает произвольное удаление файлов, поскольку не определяет должным образом, считается ли мета-ключ защищенным. php в WordPress до версии 5.5.2 неправильно определяет, установлен ли уже WordPress, что может позволить злоумышленнику выполнить новую установку, что приведет к удаленному выполнению кода (а также к отказу в обслуживании старого монтаж).

php в WordPress до версии 5.5.2 неправильно определяет, установлен ли уже WordPress, что может позволить злоумышленнику выполнить новую установку, что приведет к удаленному выполнению кода (а также к отказу в обслуживании старого монтаж). 04.2022

04.2022 06.2022

06.2022 php.

php. Для этого требуется аутентифицированный пользователь с возможностью добавления содержимого. Это было исправлено в версии 5.4.1 вместе со всеми ранее затронутыми версиями через дополнительный выпуск (5.3.3, 5.2.6, 5.1.5, 5.0.9)., 4.9.14, 4.8.13, 4.7.17, 4.6.18, 4.5.21, 4.4.22, 4.3.23, 4.2.27, 4.1.30, 4.0.30, 3.9.31, 3.8.33, 3.7 .33).

Для этого требуется аутентифицированный пользователь с возможностью добавления содержимого. Это было исправлено в версии 5.4.1 вместе со всеми ранее затронутыми версиями через дополнительный выпуск (5.3.3, 5.2.6, 5.1.5, 5.0.9)., 4.9.14, 4.8.13, 4.7.17, 4.6.18, 4.5.21, 4.4.22, 4.3.23, 4.2.27, 4.1.30, 4.0.30, 3.9.31, 3.8.33, 3.7 .33). 3.3, 5.2.6, 5.1.5, 5.0.9, 4.9.14, 4.8.13, 4.7.17, 4.6.18, 4.5.21, 4.4.22, 4.3.23, 4.2.27, 4.1.30, 4.0.30, 3.9.31, 3.8.33, 3.7.33).

3.3, 5.2.6, 5.1.5, 5.0.9, 4.9.14, 4.8.13, 4.7.17, 4.6.18, 4.5.21, 4.4.22, 4.3.23, 4.2.27, 4.1.30, 4.0.30, 3.9.31, 3.8.33, 3.7.33). 0.30, 3.9.31, 3.8.33, 3.7.33).

0.30, 3.9.31, 3.8.33, 3.7.33). 7 .33).

7 .33). Для эксплуатации требуется аутентифицированный пользователь. Это было исправлено в версии 5.4.1 вместе со всеми ранее затронутыми версиями посредством дополнительного выпуска (5.3.3, 5.2.6, 5.1.5, 5.0.9, 4.9.14, 4.8.13, 4.7.17, 4.6.18, 4.5.21, 4.4.22, 4.3.23, 4.2.27, 4.1.30, 4.0.30, 3.9.31, 3.8.33, 3.7.33).

Для эксплуатации требуется аутентифицированный пользователь. Это было исправлено в версии 5.4.1 вместе со всеми ранее затронутыми версиями посредством дополнительного выпуска (5.3.3, 5.2.6, 5.1.5, 5.0.9, 4.9.14, 4.8.13, 4.7.17, 4.6.18, 4.5.21, 4.4.22, 4.3.23, 4.2.27, 4.1.30, 4.0.30, 3.9.31, 3.8.33, 3.7.33). После установки его могут использовать пользователи с низким уровнем привилегий. Это было исправлено в версии 5.4.2 вместе со всеми ранее затронутыми версиями посредством дополнительного выпуска (5.3.4, 5.2.7, 5.1.6, 5.0.10, 4.9.15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34).

После установки его могут использовать пользователи с низким уровнем привилегий. Это было исправлено в версии 5.4.2 вместе со всеми ранее затронутыми версиями посредством дополнительного выпуска (5.3.4, 5.2.7, 5.1.6, 5.0.10, 4.9.15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34). Это было исправлено в версии 5.4.2 вместе со всеми ранее затронутыми версиями через дополнительный выпуск (5.3.4, 5.2.7, 5.1.6, 5.0.10, 4.9)..15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34 ).

Это было исправлено в версии 5.4.2 вместе со всеми ранее затронутыми версиями через дополнительный выпуск (5.3.4, 5.2.7, 5.1.6, 5.0.10, 4.9)..15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34 ). 3.4, 5.2.7, 5.1.6, 5.0.10, 4.9.15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34).

3.4, 5.2.7, 5.1.6, 5.0.10, 4.9.15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34). 3.4, 5.2.7, 5.1.6, 5.0.10, 4.9.15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34).

3.4, 5.2.7, 5.1.6, 5.0.10, 4.9.15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34). 3.4, 5.2.7, 5.1.6, 5.0.10, 4.9)..15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34 ).

3.4, 5.2.7, 5.1.6, 5.0.10, 4.9)..15, 4.8.14, 4.7.18, 4.6.19, 4.5.22, 4.4.23, 4.3.24, 4.2.28, 4.1.31, 4.0.31, 3.9.32, 3.8.34, 3.7.34 ). 7 до 5.3 через второстепенный выпуск.

7 до 5.3 через второстепенный выпуск. php в WordPress до версии 5.3.1 неправильно обрабатывает именованный объект с двоеточием HTML5, что позволяет злоумышленникам обойти санитизацию ввода, о чем свидетельствует javascript: подстрока.

php в WordPress до версии 5.3.1 неправильно обрабатывает именованный объект с двоеточием HTML5, что позволяет злоумышленникам обойти санитизацию ввода, о чем свидетельствует javascript: подстрока. 2.4 уязвим для сохраненного XSS (межсайтового скриптинга) через настройщик.

2.4 уязвим для сохраненного XSS (межсайтового скриптинга) через настройщик. 2.4 уязвим для хранимой атаки XSS для внедрения JavaScript в элементы STYLE.

2.4 уязвим для хранимой атаки XSS для внедрения JavaScript в элементы STYLE. 2.4 имеет уязвимость подделки запросов на стороне сервера (SSRF), поскольку пути Windows неправильно обрабатываются во время определенной проверки относительных URL-адресов.

2.4 имеет уязвимость подделки запросов на стороне сервера (SSRF), поскольку пути Windows неправильно обрабатываются во время определенной проверки относительных URL-адресов. 2019

2019 Это может привести к XSS, если администратор откроет сообщение в редакторе. Для выполнения этой атаки требуется аутентифицированный пользователь. Это было исправлено в WordPress 5.3.1, а также во всех предыдущих версиях WordPress от 3.7 до 5.3 через второстепенный выпуск. Автоматические обновления включены по умолчанию для второстепенных выпусков, и мы настоятельно рекомендуем вам оставить их включенными.

Это может привести к XSS, если администратор откроет сообщение в редакторе. Для выполнения этой атаки требуется аутентифицированный пользователь. Это было исправлено в WordPress 5.3.1, а также во всех предыдущих версиях WordPress от 3.7 до 5.3 через второстепенный выпуск. Автоматические обновления включены по умолчанию для второстепенных выпусков, и мы настоятельно рекомендуем вам оставить их включенными.