Удаление вируса Chrome redirect (Руководство по удалению)

Что такое Вирус-перенаправщик Chrome

Chrome перенаправление принимает разные формы, чтобы поразить ваш браузер

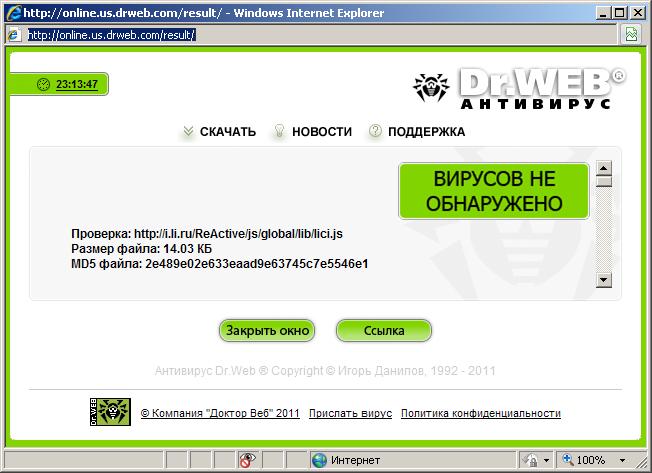

Вирус-перенаправщик Chrome определяется как браузер инфекция, которая вызывает перенаправления на несколько сомнительных приложений. Подобно вирус-перенаправщику Firefox , вирус-перенаправщику IE, вирус-перенаправщику Bing и многим другим, его цель — завести вас на другие домены. Из-за своей неясной формы и непредвиденного поведения исследователи вирусов также обозначили его, как вирус-перенаправщик Google Chrome. Вот симптомы, которые помогут вам определить, поврежден ли ваш Chrome вредоносным ПО, или вы установили поврежденную версию:

- слегка измененный логотип поисковой системы Chrome

- чрезмерное количество всплывающих предупреждений

- перенаправления на игровые веб-страницы или домена, содержащие контент для взрослых

- уведомления об обновлении обновлений Chrome при посещении определенного веб-сайта

- отношение к вредоносному Clickonce Chrome паразиту

Некоторое время назад расширение Chrome было видно только в ОС Windows, но сегодня это стало обычной проблемой для пользователей Mac OS X и даже для Linux.

Как видно из названия, это может быть ссылка, реклама, программное обеспечение или небольшой веб-скрипт, встроенный в сайт, который может загрузить поврежденный файл на компьютер. К сожалению, технология clickonce, разработанная Microsoft много лет назад, теперь служит также для темных дел киберпреступников.

Говоря о Chrome вирусе, он влияет на веб-браузер Chrome, однако есть существуют и точные копии угроз для Internet Explorer, Firefox или Safari. К сожалению, благодаря гибкой форме паразита, не все инфицированные пользователи могут обнаружить такую инфекцию.

Вы не должны задерживать удаление вирус-перенаправщика Chrome, поскольку угонщик собирает информацию о вашем просмотре интернета и может установить больше подключаемых модулей и расширений в вашей системе ПК.

Через некоторое время другие подозрительные приложения могут способствовать взлому браузера, с которым вы имеете дело. Единственный способ найти каждое из них — выбрать опцию автоматического удаления. Если вам не нравятся сомнительные приложения, разрушающие ваш компьютер, вам необходимо удалить этот вирус с Chrome, используя антишпионское приложения, такое как ReimageIntego или Malwarebytes.

Говоря об особенностях вредоносного ПО, жертвы ошибочно относятся к неизвестным веб-сайтам во время поисков в интернете. Одна из самых больших проблем ПНП заключается в том, что эти сайты могут быть заражены вредоносными программами. Как правило, браузер-угонщики сотрудничают с теневыми деятелями и третьими лицами, которые не заботятся о кибер-защите своих доменов.

Следовательно, в конечном итоге они покупают дешевые серверы и не обеспечивают надлежащую безопасность вообще. В большинстве случаев вирус-перенаправщик Google Chrome начинает свою деятельность, когда начинается новый сеанс просмотра. Кроме того, вы можете заметить чрезмерное количество всплывающих окон, появившихся в вашем браузере.

Как правило, браузер-угонщики сотрудничают с теневыми пользователями и третьими лицами, которые не заботятся о кибер-защите своих доменов. Следовательно, они в конечном итоге покупают дешевые серверы или вообще не обеспечивают надлежащую безопасность. В большинстве случаев вирус-перенаправщик Google Chrome начинает свою деятельность, когда начинается новый сеанс просмотра. Кроме того, вы можете заметить чрезмерное количество всплывающих окон, появившихся в вашем браузере.

Следовательно, они в конечном итоге покупают дешевые серверы или вообще не обеспечивают надлежащую безопасность. В большинстве случаев вирус-перенаправщик Google Chrome начинает свою деятельность, когда начинается новый сеанс просмотра. Кроме того, вы можете заметить чрезмерное количество всплывающих окон, появившихся в вашем браузере.

Вирус-перенаправщик подражает Google Chrome и отображает поддельную рекламу в результатах поиска.

Эта браузер-угроза используется в основном для зарабатывания денег. Ее владельцам удается получить деликатные суммы денег, продвигая содержание упомянутых сторонних веб-сайтов. Поскольку они включают отвлекающие и навязчивые объявления с оплатой за клик, процесс идет намного быстрее.

После того, как вы заметите появление сообщений, которые также могут быть помечены как реклама переадресации Chrome, немедленно отмените их. Даже если эти объявления предложат прочитать интригующую статью о интимных подробностях жизни знаменитостей, помните, что такое любопытство может стоить вам — заражения ПК.

Кроме того, перенаправщик Chrome отслеживает ваши привычки просмотра. Он делает это с помощью различных инструментов отслеживания, таких как файлы cookie, биконы и т.д. Они показывают не только ваши любимые домены, но также указывают IP-адрес и географическое местоположение.

Хотя пользователи игнорируют важность этих данных, на самом деле они имеют большое значение для мошенников и компаний онлайн-рекламы. После их получения и обработки они могут идентифицировать потребности и предпочтения конкретных пользователей. В результате не удивляйтесь, если ваш экран компьютера или электронная почта переполниться спам уведомлениями.

Способы заражения браузеров пользователей

Внимательные пользователи могут заметить, что даже Adobe Reader может содержать нежелательные надстройки. Кроме того, в настоящее время вы можете обмануться на загрузку троянского коня, представленного как Adobe Reader Updater, поэтому нет сомнений в том, что вы должны быть осторожны с тем, что вы устанавливаете на свой компьютер.

Крайне важно обратить внимание на установку нового приложения. Вы можете предотвратить взлом Google Chrome, выбрав “Пользовательский” или “Расширенный” режим установки бесплатного ПО. Там вы увидите дополнительные программы, поэтому убедитесь, что вы отменили ненужные из них, прежде чем они вызовут проблемы.

Устранение вирус-перенаправщика Chrome и восстановление браузера

Чтобы навсегда избавиться от инфекции, мы рекомендуем вам полностью отсканировать браузер и устройство. В этом процессе вам поможет очиститель вирусов Chrome, т.е. средство защиты от вредоносных программ. Обычно для удаления вирус-перенаправщика Chrome требуется всего несколько минут.

Утилита пригодится также в защите от более разрушительных кибер-инфекций. Кроме того, вы можете выбрать ручной метод удаления вируса Chrome. Найдите инструкции, под статьей.

Тем не менее, эта опция требует много внимания и времени, поэтому пользователи, которые слишком спешат или не любят иметь дело с кибер-угрозами слишком долго, должны выбрать автоматическое решение. Проверьте, не добавил ли вирус никаких ненужных панелей инструментов или расширений. Удалите их без сомнения.

Вы можете устранить повреждения вируса с помощью ReimageIntego. SpyHunter 5Combo Cleaner and Malwarebytes рекомендуются для обнаружения потенциально нежелательных программ и вирусов со всеми их файлами и записями реестра, связанными с ними.

Reimage Intego имеет бесплатный ограниченный сканер. Reimage Intego предлагает дополнительную проверку при покупке полной версии. Когда бесплатный сканер обнаруживает проблемы, вы можете исправить их с помощью бесплатного ручного ремонта или вы можете приобрести полную версию для их автоматического исправления.

Когда бесплатный сканер обнаруживает проблемы, вы можете исправить их с помощью бесплатного ручного ремонта или вы можете приобрести полную версию для их автоматического исправления.Удалите Chrome redirect из систем Windows

Если вы решили удалить вирус-перенаправшик Chrome вручную, вы должны знать, что вам нужно найти и удалить все подозрительные приложения из вашей системы ПК. В этом случае вы должны найти приложения от неизвестных разработчиков, браузер угонщики и другие ПНП. Вы можете отсортировать свои приложения в соответствии с их датой установки и удалить те, которые были установлены в тот день, когда проблема-перенаправления Chrome начала вас беспокоить.

- Нажмите Start → Control Panel → Programs and Features (если Вы пользователь Windows XP, нажмите Add/Remove Programs).

- Если Вы используете Windows 10 / Windows 8, тогда щелкните правой кнопкой мышкой по левому нижнему углу экрана.

- Удалите Chrome redirect и сопутствующих программ

Найдите здесь Chrome redirect и другие недавно установленные подозрительные программы. - Удалите их и нажмите OK для сохранения изменений.

Удалите Chrome redirect из системы Mac OS X

Предложение

Если вы хотите использовать ручные инструкции для удаления вирус-перенаправщика Chrome, вы должны знать, что вам нужно избавиться от каждого подозрительного приложения из Mac OS X, чтобы полностью исправить ваш компьютер. Вы можете попытаться вспомнить тот день, когда на вашем Mac появился вирус-перенаправщик Chrome, и удалить все приложения, которые были установлены в тот же день.

- Если Вы используете OS X, щелкните по кнопке Go в левом верхнем углу экрана и нажмите Applications.

- Подождите, пока Вы не увидите папку Applications, и найдите в ней Chrome redirect или другие подозрительные программы.

Щелкните правой кнопкой по каждой и выберите Move to Trash.

Щелкните правой кнопкой по каждой и выберите Move to Trash.

Удалите Chrome redirect вирус с Microsoft Edge

Предложение

Сброс настроек Microsoft Edge (Метод 1):

- Запустите приложение Microsoft Edge и нажмите More (три точки в правом верхнем углу экрана).

- Нажмите Settings чтобы открыть больше опций.

- После того, как откроется окно windows Settings , нажмите Choose what to clear кнопку под опцией Clear browsing data.

- Здесь, выберите все, что вы хотите удалить и нажмите Clear.

- Теперь, вы должны нажать правую кнопку мыши и кликнуть на кнопку Start (Windows logo). Тут выберите Task Manager.

- В окне Processes, ищите Microsoft Edge.

- Правый щелчок на это и выберите опцию Go to details. Если вы не видите опции Go to details, нажмите на More details и повторите предыдущие шаги.

- Когда откроется окно Details, найдите все записи с именем Microsoft Edge. Правый щелчок на них и выберите End Task, чтобы закончить эти записи.

Сбросьте настройки Microsoft Edge браузера (Метод 2):

Если метод 1 не помог вам, вам надо использовать расширенный метод сброса Edge.

- Примечание: перед использованием этого метода, вам необходимо сделать резервные копии данных перед .

- Найдите эту папку на вашем компьютере:

C:\Users\%username%\AppData\Local\Packages\Microsoft.MicrosoftEdge_8wekyb3d8bbwe. - Выберите каждую запись, которая сохранена на ней, клацните правей кнопкой мыши и выберите опцию Delete.

- Нажмите кнопку Start (Windows logo) и введите линии Search my stuff.

- Правый щелчок на Windows PowerShell записи и выберите Run as administrator.

- После того как, покажется окно администратора Windows PowerShell, введите эту команду, после PS C:\WINDOWS\system32> и нажмите Enter:

Get-AppXPackage -AllUsers -Name Microsoft.MicrosoftEdge | Foreach {Add-AppxPackage -DisableDevelopmentMode -Register $($_.InstallLocation)\AppXManifest.xml -Verbose}

После окончания этих шагов, Chrome redirect должен быть удален с вашего браузера Microsoft Edge.

Удалите Chrome redirect из Mozilla Firefox (FF)

Предложение

Если вы страдаете от вирус-перенаправщика Google, вы также должны проверить свой Firefox. Вам нужно перейти к надстройкам и удалить те, которые принадлежат неизвестным разработчикам. Наконец, вы также можете сбросить свой браузер, чтобы завершить удаление Chrome вируса.

- Удалите опасные расширения

Откройте Mozilla Firefox, щелкните на иконку меню в правом верхнем углу и выберите Add-ons → Extensions. - Выберите здесь Chrome redirect и другие подозрительные плагины. Нажмите Remove для удаления этих пунктов.

- Сбросьте Mozilla Firefox

Нажмите на меню Firefox в левом верхнем углу и щелкните на знак вопроса. Выберите здесь Troubleshooting Information.

Выберите здесь Troubleshooting Information. - После этого вы увидите сообщение Reset Firefox to its default state с кнопкой Reset Firefox. Щелкните по этой кнопкой несколько раз и закончите удаление Chrome redirect.

Удалите Chrome redirect из Google Chrome

Предложение

Чтобы удалить вирус-перенаправщик Chrome вручную, убедитесь, что вы удалили все дополнения из этого браузера, которые кажутся небезопасными и подозрительными. Затем убедитесь, что вы подчинили “Цель” в Google Chrome и/или сбросили браузер.

- Удалите вредоносные плагины

Откройте Google Chrome, щелкните на иконку меню в правом верхнем углу и выберите Tools → Extensions. - Выберите здесь Chrome redirect и другие вредоносные плагины, и удалите их, нажав на иконку корзины.

- Снова щелкните по иконке меню и в секции Search выберите Settings → Manage Search engines.

- Перейдя в Search Engines.

.., удалите вредоносные поисковые сайты. Оставьте Google или другой нужный Вам домен.

.., удалите вредоносные поисковые сайты. Оставьте Google или другой нужный Вам домен. - Сбросьте Google Chrome

Щелкните по иконке меню в правом верхнем углу Google Chrome и выберите Settings. - Прокрутите страницу вниз и нажмите на Reset browser settings.

- Щелкните на Reset для подтверждения и закончите удаление Chrome redirect.

Удалите Chrome redirect из Safari

Предложение

- Удалите опасные расширения

Откройте веб-браузер Safari и щелкните по Safari в меню в левом верхнем углу экрана. После этого выберите Preferences. - Выберите здесь Extensions и найдите Chrome redirect или другие подозрительные записи. Щелкните по кнопке Uninstall и удалите их.

- Сбросьте Safari

Откройте браузер Safari и в меню щелкните по Safari в левом верхнем углу экрана. Выберите здесь Reset Safari….

Выберите здесь Reset Safari…. - После этого Вы увидите диалоговое окно с опциями сброса. Все опции обычно выбраны, но Вы можете указать только нужные Вам. Щелкните по кнопке Reset для завершения процесса удаления Chrome redirect.

После деинсталляции этой потенциально небезопасной программы и отладки всех веб-броузеров, мы рекомендуем просканировать ПК-систему заслуживающей доверия антишпионской программой. Это поможет Вам избавиться от следов Chrome redirect в реестре, а также обнаружить связанные с ним паразитирующие объекты или возможные вредоносные инфекции на компьютере. Для этого Вы можете воспользоваться нашими лучшими инструментами для удаления вредоносного ПО: ReimageIntego, SpyHunter 5Combo Cleaner или Malwarebytes.

Рекламное ПО – Что это такое и как его удалить?

Все о рекламном ПО

Вот как все происходит. Вы открываете веб-сайт с помощью своего удобного и хорошо настроенного браузера, но всего через несколько минут браузер будто сходит с ума: начинается нашествие рекламы – всплывающие окна, баннеры, появляющиеся справа и слева, и другой навязчивый контент, который не только мешает работать, но даже перенаправляет Вас на неизвестные веб-сайты. И сколько бы Вы ни пытались закрыть эти окна, они продолжают досаждать Вам, словно мухи на пикнике.

И сколько бы Вы ни пытались закрыть эти окна, они продолжают досаждать Вам, словно мухи на пикнике.

Причиной появления этих надоедливых всплывающих окон и баннеров стала атака рекламного ПО. Подобно тому, как принесенная на пикник еда привлекает вредителей, деньги – а точнее доходы от незапрашиваемой рекламы – привлекают рекламное ПО на Ваш компьютер или мобильное устройство. Ми подготовили для Вас небольшое справочное руководство, которое расскажет Вам, что такое рекламное ПО, как оно проникает на компьютер, какой вред наносит, как можно ему противодействовать и как можно избежать заражения в будущем.

Что такое рекламное ПО?

Рекламное ПО – это нежелательная программа, написанная для того, чтобы забрасывать экран компьютера рекламными сообщениями (чаще всего во время использования браузера). Некоторые специалисты в области кибербезопасности рассматривают рекламное ПО как предшественника современных потенциально нежелательных программ. Как правило, подобные объекты используют мошеннические методы, чтобы принудить пользователя установить их на свой ПК, планшетный компьютер или мобильное устройство: они выдают себя за обычные программы или проникают в систему в качестве «дополнительной нагрузки» при установке других приложений.

«Рекламное ПО – это нежелательная программа, написанная для того, чтобы забрасывать экран компьютера рекламными сообщениями».

Рекламное ПО приносит доход своим разработчикам, автоматически отображая в пользовательском интерфейсе программ или в отдельном окне, которое появляется перед глазами пользователя во время установки того или иного приложения, загружаемые из Интернета рекламные сообщения. И вот тогда Вы начинаете видеть сомнительные чудо-предложения по снижению веса, предложения быстрого обогащения и фальшивые предупреждения об атаках вирусов. Все они хотят от Вас одного – перейти по указанной ссылке. Кроме того, нередко в браузере открываются новые вкладки, изменяются настройки начальной страницы, поисковые системы выдают результаты, о которых Вы никогда не слышали, происходят перенаправления на веб-страницы с непристойным контентом.

Следует помнить, что легальные приложения тоже используют онлайн-рекламу – обычно рекламные блоки отображаются в окне программы, однако это происходит в соответствии с указаниями, предоставленными разработчиком. Рекламное ПО ведет себя совершенно по-другому. В одном случае Вы загружаете подобное приложение, даже не догадываясь о его истинном назначении. В другом случае оно проникает на Ваш компьютер при установке обычной программы, скрывшись глубоко в ее недрах. Каким бы ни был путь рекламного ПО, результат всегда один: оно прикрепляется к какой-либо программе на Вашем компьютере и начинает показывать Вам рекламные сообщения, не связанные с веб-сайтами, которые Вы посещаете.

Рекламное ПО ведет себя совершенно по-другому. В одном случае Вы загружаете подобное приложение, даже не догадываясь о его истинном назначении. В другом случае оно проникает на Ваш компьютер при установке обычной программы, скрывшись глубоко в ее недрах. Каким бы ни был путь рекламного ПО, результат всегда один: оно прикрепляется к какой-либо программе на Вашем компьютере и начинает показывать Вам рекламные сообщения, не связанные с веб-сайтами, которые Вы посещаете.

Проникнув в систему, рекламное ПО способно выполнять все виды нежелательных действий. Например, функции вредоносной программы могут быть направлены на определение Вашего местоположения и анализ посещаемых веб-сайтов, что позволяет ей показывать Вам те рекламные сообщения, которые соответствуют типам товаров и услуг, представленных на этих ресурсах. С одной стороны, заражение компьютера рекламным ПО является скорее досадным неудобством, чем серьезной угрозой для кибербезопасности; с другой стороны, если авторы рекламного ПО продадут третьим лицам сведения о Вашей активности в Интернете и другую важную информацию, то злоумышленники смогут использовать эти данные для того, чтобы направлять Вам еще больше рекламы, тщательно подобранной в соответствии с Вашими предпочтениями. И здесь совершенно не важно, используете ли Вы Chrome, Firefox или другой браузер: все они подвержены атакам рекламного ПО.

И здесь совершенно не важно, используете ли Вы Chrome, Firefox или другой браузер: все они подвержены атакам рекламного ПО.

Вот лишь некоторые наиболее распространенные признаки, которые указывают на наличие рекламного ПО в Вашей системе:

- рекламные сообщения появляются там, где их не должно быть;

- начальная страница Вашего браузера была странным образом изменена без Вашего разрешения;

- веб-страницы, которые Вы часто посещаете, отображаются неправильно;

- при переходе по ссылкам Вас перенаправляют на неизвестные сторонние веб-сайты;

- работа Вашего браузера существенно замедляется;

- в браузере внезапно появляются новые панели инструментов, расширения или подключаемые модули;

- Ваш компьютер Mac начинает автоматически устанавливать нежелательные приложения;

- Ваш браузер «зависает».

Как атакует рекламное ПО?

Рекламное ПО может проникнуть в систему двумя способами. В первом случае Вы загружаете бесплатную или условно-бесплатную программу, которая незаметно устанавливает рекламное ПО без Вашего ведома или разрешения. Это происходит потому, что авторы программы сотрудничают с производителями рекламного ПО. Почему? Потому что доход от показа рекламы позволяет распространять программу бесплатно (при этом даже платные приложения, полученные из ненадежных источников, могут распространять рекламное ПО). После этого рекламное ПО запускает свои вредоносные алгоритмы – и пользователь понимает, что у «бесплатного» приложения тоже есть своя цена.

«Рекламное ПО может проникнуть в систему двумя способами».

Второй способ не менее коварен. Вы посещаете веб-сайт. Это может быть надежный ресурс. Или же незнакомый веб-сайт, не заслуживающий доверия. И в том, и в другом случае сайт может быть заражен рекламным ПО, которое использует уязвимости в браузере и проникает на компьютер посредством теневой загрузки. Когда вредоносный объект затаится в системе, он начинает собирать информацию, периодически перенаправляя Вас на вредоносные веб-сайты и мешая работе браузера все новыми рекламными сообщениями.

Типы рекламного ПО

Какой бы способ проникновения ни использовало рекламное ПО, чтобы спрятаться в дальнем уголке операционной системы компьютера или другого устройства, оно чаще всего действует как программа-угонщик браузеров. Этот непрошеный гость модифицирует настройки интернет-браузеров без согласия и ведома пользователя. Обычно угонщики браузеров изменяют начальную страницу и настройки поиска, заданные по умолчанию. В результате спокойная работа в Интернете внезапно прерывается потоком навязчивых рекламных сообщений. Разумеется, Вы в первую очередь предполагаете, что реклама приходит с посещаемого Вами веб-сайта, хотя это не так. Поскольку рекламные сообщения оформлены в виде всплывающих окон, может показаться, что они встроены в сам веб-сайт.

В действительности же всему виной рекламное ПО, которое изменило настройки начальной страницы и поисковой системы или даже совершило махинации с ярлыками, открывающими браузеры. Конечно, существуют различные варианты рекламного ПО, предназначенные для различных устройств и операционных систем. Поэтому в тех или иных обстоятельствах Вы можете столкнуться с рекламным ПО для мобильных устройств под управлением Android, с рекламным ПО, нацеленным на компьютеры Mac или поражающим систему Windows.

Поэтому в тех или иных обстоятельствах Вы можете столкнуться с рекламным ПО для мобильных устройств под управлением Android, с рекламным ПО, нацеленным на компьютеры Mac или поражающим систему Windows.

Последние новости о рекламном ПО

Рекламное ПО – серия статей, часть 1

Рекламное ПО и рекламное мошенничество

Презренное рекламное ПО

История рекламного ПО

Рекламное ПО отсчитывает свою историю приблизительно с 1995 года: тогда эксперты считали, что первые приложения, поддержка которых осуществлялась за счет рекламы, принадлежат к более широкой категории шпионских программ. Однако в скором времени специалисты в области кибербезопасности начали рассматривать рекламное ПО отдельно от шпионских программ как менее вредоносный тип потенциально нежелательного ПО. В некоторых случаях приложения этой категории даже обозначались как обычные программы (по крайней мере теоретически), поскольку рекламное ПО создавалось законными производителями, обладающими собственными офисами и представительствами.

Однако филиалы этих законных компаний часто распространяли собственные рекламные программы, а производители рекламного ПО должным образом не проверяли эти действия на предмет соответствия установленным правилам. Такие непроверенные рекламные приложения распространялись всеми доступными способами – в пределах одноранговых сетей, посредством ботнетов, через зараженные системы мгновенного обмена сообщениями, а также с помощью программ-угонщиков браузеров.

Со временем производители рекламного ПО начали закрывать свои неблагонадежные филиалы, а также выпускать заявления об отказе от ответственности за их действия. Это было очень распространенной практикой в период с 2005 по 2008 гг., когда активность рекламного ПО достигла своего пика. Однако затем в игру вступили органы государственной власти, назначая большие штрафы за подобные злоупотребления, в результате чего крупнейшие производители рекламного ПО были вынуждены уйти с рынка. Относительно недавно в браузерах начали повсеместно использоваться подключаемые модули, блокирующие рекламный контент. И хотя эти средства защищают пользователей от рекламного ПО, они также лишают веб-сайты дохода, получаемого от законной рекламы.

И хотя эти средства защищают пользователей от рекламного ПО, они также лишают веб-сайты дохода, получаемого от законной рекламы.

На сегодняшний день ситуация такова: рекламное ПО искоренить не удалось, и оно продолжает рассматриваться как форма потенциально нежелательных программ, хотя уровень угрозы, которую представляет рекламное ПО для компьютеров, ниже уровня угрозы, исходящей от объектов категории вредоносного ПО. Тем не менее, можно говорить о некотором ренессансе рекламного ПО. Среди всех вредоносных объектов, которые обнаруживаются на компьютерах клиентов Malwarebytes, к этой категории принадлежат 40 %, то есть подавляющее большинство. Одной из причин такого состояния дел является увеличение количества объектов, классифицируемых как рекламное ПО, вследствие распространения мобильных устройств и постепенного смещения рекламного ПО в сегмент мобильных приложений. Производители рекламного ПО становятся все сильнее. Стремясь укрепиться на рынке, они не ограничиваются только лишь программами-угонщиками браузеров и используют все более агрессивные технологии, например скрывают свои продукты в троянских программах, создают программные пакеты с рекламными фродами или объекты с функциональностью руткитов, так что удаление таких угроз может быть сопряжено со значительными трудностями.

«Большинство вредоносных объектов, которые обнаруживаются на компьютерах клиентов Malwarebytes, принадлежат к категории рекламного ПО».

Рекламное ПО для Mac

Было время, когда пользователи компьютеров Mac могли не беспокоиться о рекламном ПО. Компьютеры Mac оснащены встроенной защитной системой XProtect, которая достаточно эффективно нейтрализует известные вредоносные объекты. Во многом именно поэтому киберпреступники концентрируют свои усилия главным образом на компьютерах под управлением платформы Windows, поскольку здесь – в отличие от платформы Mac – они могут успешно достигать многих своих целей. Однако совсем недавно все начало стремительно меняться. Статистика показывает, что в 2017 году количество новых семейств вредоносного ПО для Mac выросло более чем на 270 процентов по сравнению с 2016 годом. Первые упоминания о рекламном ПО, специально предназначенном для компьютеров Mac, датируются 2012 годом. С тех пор получили распространение многие варианты рекламного ПО для Mac. Их разрабатывают как секретно, так и вполне открыто: в первом случае речь идет о хакерах и организованных преступных группах, во втором – о формально законных компаниях, которые заявляют, что продают полноценные программы с якобы полезными функциями. Такие программы могут содержать в себе рекламное ПО, которое, естественно, упоминается в длинном соглашении об установке, набранном мелким шрифтом. Вы знаете людей, которые действительно читают подобные тексты? Нажимая кнопку установки, Вы принимаете условия данного соглашения. И вуаля – спам теперь гарантирован. Люди, разрабатывающие подобные программы, не делают ничего противозаконного. По крайней мере технически.

В большинстве случаев рекламные приложения для Mac скрываются внутри троянских программ – вредоносного ПО, которое своим именем обязано Троянскому коню из древнегреческого мифа. Троянская программа выдает себя за нужный Вам объект. Это может быть медиапроигрыватель или подключаемый модуль. Вредоносная нагрузка даже может скрываться внутри самой обычной программы, которую Вы, однако, загружаете с сомнительного веб-сайта. Так или иначе, подобные объекты обещают Вам одно, но обманным путем доставляют в систему нечто другое – рекламное ПО.

В целом, признаки заражения компьютера Mac рекламным ПО повторяют аналогичные симптомы, наблюдаемые в системах Windows. Всплывающие окна с рекламой появляются там, где их быть не должно, то есть фактически везде. Настройки начальной страницы браузера странным образом изменяются без Вашего участия. Знакомые веб-страницы уже не выглядят, как прежде, а когда Вы нажимаете на ссылку, происходит перенаправление на совершенно другой веб-сайт. Незваная программа может даже заменить используемую по умолчанию поисковую систему.

Таким образом, хотя компьютеры Mac и являются менее уязвимыми, чем компьютеры под управлением Windows, они все же могут испытывать проблемы с безопасностью, обусловленные рекламным ПО. Что делать, если компьютер заражен? Информация об этом приведена ниже.

Рекламное ПО для мобильных устройств

На сравнительно небольших экранах мобильных устройств все элементы хорошо заметны. Поэтому, если на начальном экране появляется загадочный значок или если каскад рекламных сообщений заполняет собой панель уведомлений, к Вам на мобильное устройство наверняка пожаловал непрошеный гость – рекламное ПО. Обычное дело, если вспомнить, что тысячи приложений для Android содержат «подарки», которые отображают незапрашиваемые значки и рекламные сообщения.

Рекламное ПО проникает на мобильные устройства двумя способами: через браузер и через загружаемые приложения.

- Заражение через браузер происходит за счет известного эксплойта, в основе которого лежит алгоритм обработки перенаправлений, используемый большинством браузеров и заложенный в коде JavaScript. Эта уязвимость может привести к появлению всплывающих окон, и производители рекламных приложений знают, как ее использовать. Если браузер на Вашем мобильном устройстве скомпрометирован, то лучший способ блокировать всплывающие окна – это воспользоваться другим браузером, отключить JavaScript или установить браузер с функцией блокировки рекламы. Кроме того, чтобы закрыть всплывающее окно, Вы можете нажать кнопку «Назад» на устройстве Android. Если очистить историю посещений и кэш, это также позволит предотвратить повторное появление всплывающих окон.

- Если вредоносный объект проник на телефон через установленные приложения, он будет постоянно досаждать Вам рекламными сообщениями. Они могут принимать самые различные формы – от полноэкранных рекламных баннеров в зараженном приложении или за его пределами до уведомлений устройства на экране блокировки. Из стороннего магазина приложений к Вам на телефон обычно попадают именно такие программы. Поэтому наилучшее решение данной проблемы – избегать сторонних магазинов приложений, хотя даже магазин Google Play иногда становится источником программ, зараженных рекламным ПО.

Рекламное ПО действительно является «надоедливым вредителем», но если Вам все-таки довелось с ним столкнуться, Вы можете несколько утешить себя тем фактом, что рекламное ПО обычно не представляет такой опасности для Вашего устройства, какую несут в себе вирусы. Многие бесплатные приложения, которые Вы загружаете на свой телефон, часто содержат рекламный контент третьих лиц: это дает разработчикам программного обеспечения альтернативный источник дохода, благодаря которому Вы можете пользоваться их продуктами бесплатно. В то же время нельзя сказать, что рекламное ПО является совершенно безобидным. Так что Вам нужно выбрать для себя наилучший вариант – бесплатное приложение, которое будет заполнять Ваше мобильное устройство навязчивой рекламой, или платную программу, которая будет работать исправно и ненавязчиво.

Кого атакует рекламное ПО?

Согласно устоявшемуся представлению основными жертвами рекламного ПО являются частные пользователи, а не предприятия. Рекламное ПО подстерегает пользователей всегда и повсеместно – от компьютеров под управлением Windows или Mac OS, до мобильных телефонов и практически всех типов браузеров. Злоумышленники изобретают все новые мошеннические схемы: предлагают новые игры, фильмы или специальные скидки, завлекают потенциальных жертв якобы полезным бесплатным продуктом, который слишком хорош, чтобы быть правдой.

«Основными жертвами рекламного ПО являются частные пользователи».

Что делать, если мой компьютер заражен?

Если Вы подозреваете, что рекламное ПО проникло на Ваш Mac или компьютер под управлением Windows, есть несколько способов, которыми Вы можете воспользоваться, чтобы нейтрализовать вредоносную программу. Прежде всего, нужно регулярно создавать резервные копии файлов. Вы можете попытаться удалить рекламное ПО с помощью соответствующей опции операционной системы (например, «Добавить/удалить» в системе Windows). Однако для этого нужно идентифицировать название рекламной программы. Кроме того, рекламное ПО нередко оснащено функцией восстановления – специальные файлы полностью реанимируют программу после ее удаления.

В этом случае Вам необходимо загрузить надежный антивирус, например Malwarebytes for Windows или Malwarebytes for Mac. Обе программы предусматривают бесплатную ознакомительную версию и могут эффективно выявлять и уничтожать рекламное ПО, потенциально нежелательные программы, а также любые новые формы вредоносного ПО, стремящиеся прокрасться на Ваш компьютер. Запустите проверку – и если программа обнаружит, что в системе скрываются непрошеные гости, она соберет, отметит и удалит их. После этого рекомендуется сменить пароли – не только в учетной записи компьютера, но и в электронной почте, социальных сетях, часто посещаемых онлайн-магазинах, а также в биллинговых системах. Если Вам нужен простой инструмент для удаления рекламного ПО, загрузите Malwarebytes AdwCleaner.

Если Вы хотите еще глубже погрузиться в эту тему, пожалуйста, прочитайте статьи «How to remove adware from your PC» (Как удалить рекламное ПО со своего ПК) и «How to remove adware from your Mac» (Как удалить рекламное ПО с компьютера Mac) на ресурсе Malwarebytes Labs.

Как защититься от рекламного ПО?

Соблюдайте меры предосторожности при работе с компьютером. Это означает, что лучше подумать дважды, прежде чем загружать и устанавливать новую программу, особенно если она бесплатна. Перед тем как принимать условия и положения использования, прочитайте их так, как это сделал бы юрист, и немедленно прерывайте процесс загрузки, если возникнет что-либо подозрительное, похожее на разрешение загрузить рекламное ПО. Избегайте торрент-сайтов, противозаконных загрузок и никогда не открывайте приложение, полученное из неизвестного источника – даже если ссылка на него пришла со знакомого Вам электронного адреса.

Наконец, прежде чем выполнять все эти советы и меры предосторожности, загрузите надежный антивирус на свой ПК или мобильное устройство. Регулярно запускайте проверку и устанавливайте обновления. Конечно, мы рекомендуем Вам воспользоваться любой программой из семейства продуктов Malwarebytes, предназначенных для противодействия вредоносному ПО, – от Malwarebytes for Windows и Malwarebytes for Mac до Malwarebytes for Android – и это будет самой действенной мерой предосторожности. Вооружившись знаниями и защитившись надежным антивирусом, Вы сможете эффективно противостоять рекламному ПО, которое мешает наслаждаться жизнью в Интернете.

Со всеми нашими отчетами о рекламном ПО Вы можете ознакомиться на ресурсе Malwarebytes Labs.

28 популярных расширений для Chrome и Edge оказались вредоносными

Их установило около 3 млн пользователей. Расширения предоставляют расширенный функционал на популярных платформах, таких как Instagram, ВКонтакте, YouTube.

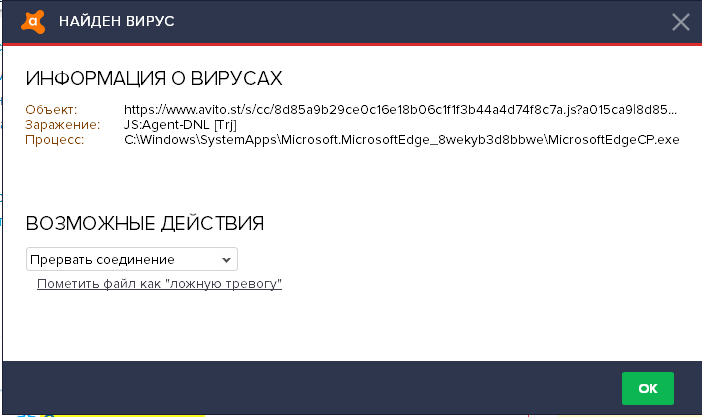

Скрытые вредоносные программы были обнаружены нами по меньше мере в 28 сторонних расширениях для браузеров Google Chrome и Microsoft Edge. Вредоносные расширения связаны с популярными сервисами, такими как ВКонтакте, Facebook, Instagram, Spotify и Одноклассники.

Они могут перенаправлять трафик пользователей на рекламные или фишинговые сайты, красть личные данные, например, даты рождения, адреса электронной почты и информацию об активных устройствах. Учитывая количество загрузок этих расширений в магазинах приложений, количество предполагаемых жертв злоумышленников может достигать трех миллионов человек.

Найденные расширения обладают разным функционалом. Большая часть из них помогают загружать видео и музыку с популярных платформ: Facebook, Spotify, Instagram, ВКонтакте и SoundCloud.

Обнаруженный нами вредоносный код на основе Javascript позволяет им загружать дополнительные вредоносные программы на компьютер пользователя.

Пользователи также сообщали, что эти расширения управляют их работой в сети и перенаправляют их на другие сайты. Каждый раз, при нажатии на ссылку, расширения отправляют информацию о клике на командный сервер злоумышленника. Далее хакер может дополнительно отправить команду для перенаправления человека с реальной ссылки на новый захваченный URL-адрес, и только потом отправляет жертву на тот сайт, на который она изначально планировала.

Это ставит под угрозу конфиденциальность пользователя, поскольку на эти сторонние сайты отправляется история кликов. Хакеры также извлекают и собирают даты рождения, адреса электронной почты и информацию об устройстве, включая время первого и последнего входа в систему, имя устройства, операционную систему, используемый браузер и его версию, даже IP-адреса –– они могут быть использованы, чтобы найти примерное географическое местоположение жертвы.

Вероятнее всего, целью этого является монетизация самого трафика. За каждое перенаправление на сторонний домен киберпреступники получают комиссию. Расширение также может перенаправлять пользователей на фишинговые сайты.

«Мы предполагаем, что расширения были изначально созданы с вредоносной целью. Либо авторы дождались, пока их продукты станут популярными, а затем выпустили обновление, содержащее вредоносный код. Также возможно, что разработчики продали оригинальные расширения кому-то еще после их создания, а затем уже покупатель превратил их в вредоносные программы», — отмечает Ян Рубин, исследователь вредоносного ПО в Avast.

Наши специалисты по исследованию угроз начали исследовать данные программы в ноябре 2020 года. Эксперты не исключают, что они могли существовать незамеченными годами. В магазине Chrome есть обзоры, в которых упоминается перехват ссылок еще в декабре 2018 года. «Бэкдоры расширений хорошо скрыты, и расширения начинают проявлять вредоносную активность только через несколько дней после установки: это усложняет задачу для любого решения безопасности», — добавляет Ян Рубин.

Вредоносное ПО было довольно сложно обнаружить, поскольку оно способно маскироваться. «Вирус определяет, ищет ли пользователь в Google один из его скрытых доменов или, например, является ли пользователь опытным веб-разработчиком. Если это так, то такое ПО не будет выполнять никаких вредоносных действий в браузере, — рассказывает Ян Войтешек, исследователь вредоносных программ в Avast. — Это позволяет избежать заражения людей, более опытных в веб-разработке, поскольку они могут распознать, что именно расширения делают в фоновом режиме».

На данный момент некоторые зараженные расширения все еще доступны для загрузки. Мы связались с командами Microsoft и Google Chrome и сообщили о находках. И Microsoft, и Google подтвердили, что в настоящее время изучают эту проблему.

Мы рекомендуем пользователям отключить или удалить расширения на время, пока проблема не будет решена, а затем выполнить просканировать устройство на наличие вредоносных программ.

Следите за нашими новостями в социальных сетях ВКонтакте, Одноклассники, Facebook и Twitter.

Список вредоносных расширений для браузеров

На момент публикации списка данные расширения имеют скрытый вредоносный код:

Direct Message for Instagram

Direct Message for Instagram™

DM for Instagram

Invisible mode for Instagram Direct Message

Downloader for Instagram

Instagram Download Video & Image

App Phone for Instagram

App Phone for Instagram

Stories for Instagram

Universal Video Downloader

Universal Video Downloader

Video Downloader for FaceBook™

Video Downloader for FaceBook™

Vimeo™ Video Downloader

Vimeo™ Video Downloader

Volume Controller

Zoomer for Instagram and FaceBook

VK UnBlock. Works fast.

Odnoklassniki UnBlock. Works quickly.

Upload photo to Instagram™

Spotify Music Downloader

Stories for Instagram

Upload photo to Instagram™

Pretty Kitty, The Cat Pet

Video Downloader for YouTube

SoundCloud Music Downloader

The New York Times News

Instagram App with Direct Message DM

Вирус / вредоносное ПО, модифицирующее .htaccess на веб-сайте Joomla CMS

У меня есть сайт Joomla 1.0, работающий на общем хостинге, к которому у меня нет доступа shell (доступен только FTP). Недавно мой сайт был помечен Google как вредоносный сайт, и я уведомляю, что файл .htaccess изменен с вредоносным содержимым. Эти правила перенаправления на веб-сайт под названием «depositpeter.ru» добавляются в файл. htaccess:

ErrorDocument 400 http://depositpeter.ru/mnp/index.php

ErrorDocument 401 http://depositpeter.ru/mnp/index.php …

Если я очищу этот файл .htaccess, он будет изменен обратно с вредоносным содержимым через несколько минут.

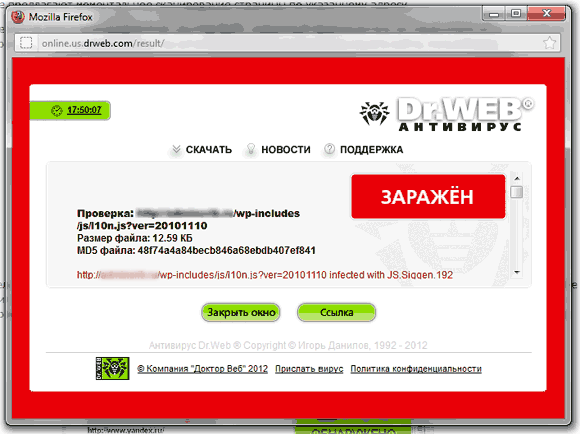

Я подозреваю, что в нашу кодовую базу были введены некоторые бэкдоры PHP и javascript, которые постоянно изменяют файл .htaccess. Однако я понятия не имею, как эти вредоносные программы попали на мой сайт в первую очередь. Я почти уверен, что ни один из 40 пользователей не загрузил их на мой сайт. Проверка на вирусы обнаружила, что в загруженное пользователем изображение вводится вредоносная программа PHP.ShellExec (я не уверен, как это работает PHP.ShellExec и связано ли это с вирусом .htaccess).

Мой вопрос заключается в том, как мне начать устранение неполадок и очистку этой вредоносной программы? Я довольно невежественен и у меня мало опыта работы с веб-вредоносными программами. Любая помощь очень ценится!

php security .htaccess joomla virusПоделиться Источник Pinch 20 марта 2012 в 10:05

2 ответа

- Как удалить вирус .htaccess?

Первый раз публикую так что потерпите со мной пожалуйста! Сайт моего друга был взломан, и файл .htaccess (о котором я действительно ничего не знаю) был введен с вредоносным перенаправлением, которое заставляет поисковые системы видеть сайт как harmful website., если вы посмотрите на файл…

- Удаление частей Joomla CMS

Фон Я разрабатываю веб-приложение. Я использую платформу Joomla и CMS в качестве базы для своего приложения. Мое приложение в значительной степени опирается на платформу joomla, но использует очень мало функций CMS (мне нужно войти в систему пользователей и т. д., Поэтому я использую компонент…

4

Возможно, вы не в силах исправить это сами. Но вот некоторые вещи, которые вы должны сделать.

- Загрузите любые журналы apache/php, которые у вас есть, — они могут указывать на использование дыр в системе безопасности. Если вы можете найти записи, убедитесь, что отверстия закрыты.

- Удалите изображение, которое указано как зараженное.

- Обратитесь к своему хостеру — несколько хостинговых компаний имеют автоматизированные решения для поиска и очистки распространенных уязвимостей. Кроме того, если ваш сайт заражен, скорее всего, другие клиенты на том же сервере тоже заражены.

- И наоборот, это может быть другой клиент на том же сервере, который вызывает эту проблему для вас.

Добавьте файл

.htaccessв каталог uploads, который предотвратит доступ к чему-либо, кроме загруженных изображений. Это может выглядеть примерно так:Order deny,allow

Deny from all

<FilesMatch "\.(jpe?g|bmp|png)$">

Allow from all

</FilesMatch>Если ваш хост не заблокировал функции, которые позволяют php вызывать системные команды (вы будете удивлены), и вы знаете , что делать , вы можете имитировать доступ shell с помощью пользовательского скрипта php, используя

system,exec,popenи некоторые другие функции. Я использую сценарий, который сделал сам: https://github.com/DCoderLT/Misc_Tools/blob/master/sh/sh.php . Это довольно примитивно, но я сделал свою работу, когда мне это было нужно.

Будущие соображения:

- Делайте резервные копии. Ваша хостинговая компания может предоставить их в течение определенного периода времени.

- Следите за обновлениями. Подпишитесь на рассылку объявлений Joomla. Применяйте эти обновления как можно быстрее. Популярные приложения, такие как Joomla и WordPress, являются частой и легкой мишенью для скриптовых детишек и автоматических ботов.

- Делайте резервные копии.

- Убедитесь, что ваша хостинговая компания настроила сервер правильно, чтобы пользователь а не мог влиять на файлы пользователя в (права доступа к файлам, suexec или аналогичные). Я не знаю, насколько это распространено в наши дни, но в прошлом это было частым упущением.

- Делайте резервные копии.

- Не оставляйте разрешения на запись включенными для файлов и папок, которые в этом не нуждаются.

- Делайте резервные копии.

Поделиться DCoder 20 марта 2012 в 14:38

0

Что за PHP-Framework/CMS ты там бегаешь? Первым делом нужно было бы получить там последние новости. Вторая идея состояла бы в том, чтобы удалить право записи в этих каталогах, куда помещается PHP-Shell. Третье, что я бы сделал, это удалил php-shell (попробуйте найти файлы, которые не принадлежат вашему cms/framework).

удачи

Поделиться Martin-Mueller 20 марта 2012 в 10:11

Похожие вопросы:

Joomla CMS и Spring рамки

Я хочу создать веб-приложение, объединив Joomla CMS с Spring фреймворком. Каков был бы наилучший способ создать / использовать единый вход для обоих?. Все страницы на сайте будут обслуживаться…

google chrome считает ваш сайт вредоносным

Я только что обнаружил, что один из моих сайтов рассматривался Chrome как вредоносное ПО. Вот что показывает Google Chrome: Веб-сайт по адресу _ _ _ содержит элементы с сайта ___, на котором, как…

Интеграция ASP.NET приложений в PHP CMS (Joomla)

В настоящее время мы работаем над капитальным ремонтом нашего публичного сайта, переходя от довольно неприятного статического сайта к новому CMS. По той или иной причине Joomla был выбран в качестве…

Как удалить вирус .htaccess?

Первый раз публикую так что потерпите со мной пожалуйста! Сайт моего друга был взломан, и файл .htaccess (о котором я действительно ничего не знаю) был введен с вредоносным перенаправлением, которое…

Удаление частей Joomla CMS

Фон Я разрабатываю веб-приложение. Я использую платформу Joomla и CMS в качестве базы для своего приложения. Мое приложение в значительной степени опирается на платформу joomla, но использует очень…

Как найти вредоносный код/вредоносное ПО на веб-сайте

Мой сайт WordPress недавно был заражен вредоносным ПО и попал в черный список. Я думал, что исправил это, обновив сайт и плагины и удалив любой код, который я не узнал. Затем я использовал Sucuri…

JomSocial 2.8.x требует минимум Joomla! CMS 2.5.6

Я должен сделать сетевой сайт, поэтому я использую компонент Jomsocial на своем веб-сайте. Как только я установлю пакет, то будут показаны следующие ошибки. JomSocial 2.8.x требуется минимум Joomla!…

перенаправление не работает htaccess joomla

привет, у меня есть этот сайт в joomla ( www.example.com/site3/ ), и мне нужно перенаправить его на другой сайт joomla ( www.anotherexample.com/site3/ ) www.anotherexample.com — это веб-сайт, а…

Joomla CMS на упаковщике

Могу ли я скачать joomla CMS из packagist? Там много пакетов joomla, но ни один из них не кажется таким же, как: https://github.com/joomla/joomla-cms ?

Странный iframe появился на моем сайте «возможная вредоносная программа?»

внезапно я обнаружил, что на моей cms появился странный код iframe, и я просканировал свой сайт и файлы на предмет этого кода, но не смог его найти. вот он: <iframe…

Как проверить сайт на наличие вирусов

Практика показывает, что в основном заражение сайта происходит через системы управления контентом (CMS) и дополнения\расширения к ним. Вы либо скачиваете из непроверенного источника уже зараженный файл, либо скачиваете из официального, но продукт с уязвимостью, о которой пока никто не знает.

Злоумышленники постоянно сканируют интернет в поисках уязвимых сайтов. Когда находят — загружают в файлы сайта вредоносный код. Он-то и рассылает спам, перенаправляет пользователей на зараженные страницы или крадет данные.

Бывает и по-другому, но чаще всего причина именно в этом.

Как понять, что сайт заражен?

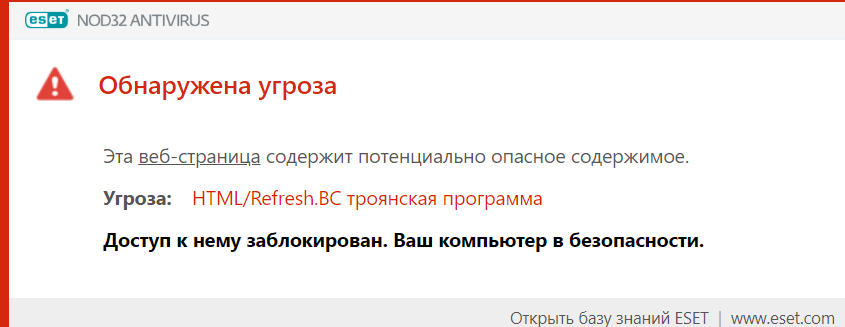

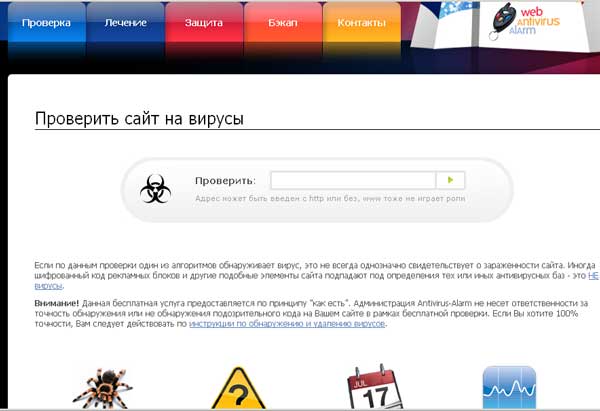

Обычно о заражении сообщает браузер, настольный антивирус или хостер. Вы так же можете переодически проверять Ваш сайт через бесплатные системы проверки:

Rescan.Pro (https://rescan.pro/ )

Kaspersky VirusDesk (https://virusdesk.kaspersky.ru/ )

VirusTotal (https://www.virustotal.com/ru )

Что делать, если сайт оказался заражен?

Обновите CMS и плагины. Как только об уязвимостях становится известно разработчику, их исправляют и выпускают обновления. Устанавливайте обновления только с официальных сайтов: WordPress, Joomla, Drupal.

Удалите пиратские плагины и плагины из непроверенных источников. Устанавливайте плагины только от официальных разработчиков. Если на каком-то сайте размещен бесплатный аналог платного плагина, то скорее всего он уже содержит вирус. Лучше заплатить за оригинальное ПО, чем лечить зараженный сайт.

Поменяйте пароли. Часто вирус попадает на сайт используя пароль от админских панелей FTP или CMS, которые крадет во взломанной почте или компьютере. Смените пароли доступа к панели управления сервером, FTP/SSH-аккаунтам, MySQL, CMS. Используйте сложные пароли: не менее 10 символов, заглавные и строчные буквы, цифры и специальные символы. Хранить пароли лучше используя специальный софт, т.е. в защищённом от чтения месте.

Настройте права доступа к файлам. Через FTP или ISPmanager установите права доступа к файлам сайта. Права определяют, кто может просматривать, записывать и исполнять код. Для файлов сайта подходит значение 644 (изменять содержимое может только администратор, читать и исполнять код — любой посетитель сайта), для директорий лучше установить 755 (администратор может читать и редактировать, все остальные — только читать содержимое).

Восстановите резервную копию. Если вы знаете, когда произошло заражение сайта, восстановите созданную до заражения резервную копию. Это избавит от необходимости «лечить» ресурс.

Заблокируйте неиспользуемые функции в конфигурации PHP. В конфигурации PHP (раздел «PHP» в панели управления) добавьте в графу disable_functions функции из списка: passthru, shell_exec, system, proc_open, popen, curl_exec, curl_multi_exec, parse_ini_file, show_source

Лечим сайт вручную

Лечить сайт можно вручную и с помощью антивирусов.Если вы умеете работать с консолью сервера, очистите код сайта вручную. Для начала найдите чужеродный код: проверьте зараженные файлы, сравните их с незараженными из резервной копии.

После, используя тип файла и фрагмент кода, найдите все зараженные файлы и удалите вредоносный код.

Пример команды для поиска паттернов вирусов в файлах php* и htm* директории /var/www/u******/data/www/. (где u***** — Ваш логин хостинга)grep -Rils --include=\.{php,htm*} -e 'b=4594' -e 'e2aa4e' -e 'v58f57b98 = 0' -e 'forexam\@pandion.im' -e 'pathToDomains' -e 'if(navigator.userAgent.match(' -e 'var vst = String.fromCharCode' -e 'Menu\files\/jquery.js' -e 'i5463 == null' -e 'r57.gen.tr' -e '\/rsize.js' -e 'feelthesame.changeip.name' -e '40,101,115,110,98,114,105,110' -e 'c99sh' -e 'Shell by' -e ' sh_ver' -e '\.tcpflood' -e 'c999sh' -e 'Array(base64_decode' -e 'Attacker Perl File' -e 'bogel = ' -e '(\!function_exists(\"getmicrotime\"))' -e'\$d=substr' -e 'WSO ' -e 'r57shell' -e 'msg=@gzinflate(@base64_decode(@str_replace' -e '6POkiojiO7iY3ns1rn8' -e ' mysql_safe' -e 'sql2_safe' -e 'aHR0cDovLzE3OC4yMTEu' -e 'php function _' -e 'encodeURIComponent(document.URL)' -e '\; if(isset(\$_REQUEST' -e 'UdpFlood' -e 'udp\:\/\/1.1.1.1' -e '\ (md5(\$_POST\[' -e 'header(\"Location\: http' -e 'fx29sh' -e 'c999sh_surl' -e 'c99sh' -e '\/request12.php' -e 'NlOThmMjgyODM0NjkyODdiYT' -e 'semi-priv8' -e 'JHNoX25hbWUgPSAiIj' -e '$shell_name' -e 'UvUbjYh5eJNgF4E1fedl' -e 'killall \-9' -e 'Angel Shell' -e 'c100.php' -e 'c2007.php' -e 'c99 mod Captain Crunch' -e '\$c99sh_updatefurl' -e 'C99 Modified By Psych0' -e 'php-backdoor' -e 'r577.php' -e 'wso shell' -e 'backdoor' -e 'eval(stripslashes(' -e 'Backdoor' -e 'Set WSHshell' -e 'WSHshell.Run DropPath' -e /var/www/u******/data/www/ Как выглядит вредоносный код?

Чаще всего вредоносный код выглядит как набор символов:

$r9f35db4="\142\141\163\x65\66\64\x5f\x64\145\x63\x6f\x64\145

Часто встречается сочетание слов base64_decode

Возможно «врезка» вредоносного кода в файлы сайта, т.е. он будет просто посреди исполняемого кода. Так же часто имеется большое число пробелов перед вредоносным кодом, т.е. его незаметно, т.к. он расположен за экраном.

Как проверить время последнего изменения файла?Можно проверить все файлы, изменённые менее чем 14 дней назад:

find /var/www/usertest/data/www/ -type f -mtime -14

Это позволит узнать остальные файлы которые пострадали с момента заражения. Их так же лучше проверить используя антивирус.

Анализ логовВам необходимо так же проверить логи сайта, т.е. к какому файлу происходило обращение (чаще всего POST запросы), проверить аргументы запроса. Проверить подозрительные файлы, на которые идут запросы. Можно заблокировать IP с которого идут запросы.

Далее необходимо проверить логи панели. Проверить авторизации в панели по странам. Если имеются подозрительные авторизации, то необходимо сменить пароль. Так же проверить наличие заданий в «Планировщике», по умолчанию – там нет заданий. Т.е. если Вы туда не добавляли задание, а теперь оно появилось – лучше его проверить и отключить.

Лечим с помощью антивирусовЕсли вы не умеете работать с консолью сервера, используйте готовые решения. Самые большие базы паттернов вирусов, распространенных в рунете, содержат два антивируса: Virusdie и AI-Bolit.

Virusdie — платный инструмент. Автоматически находит вредоносный код и удаляет его. Помогает снять санкции браузера.

AI-Bolit — бесплатный сканер вирусов. Проверяет сайт на взлом, вирусы и хакерские скрипты. Анализировать отчет можно самостоятельно. Помощь от специалистов компании-разработчика AI-Bolit — за отдельную плату.

Как предотвратить заражение

- Используйте программное обеспечение только из проверенных источников.

- Генерируйте сложные пароли и не храните их в браузере.

- Настройте создание резервных копий.

- Изолируете сайты друг от друга, для этого создавайте каждый сайт на отдельном пользователе.

Обнаружение и устранение вирусов на сайте. Что делать при заражении. Как вылечить сайт. Хостинг в деталях

Сайт — это набор файлов, размещенных на постоянно подключенном к интернету сервере. Соответственно, под «вирусами на сайтах» подразумеваются программы или вредоносные включения в файлы сайта, из-за которых сайт работает не так, как он должен работать. Что делать, если ваш сайт заражен?

Каковы причины заражения сайтов?

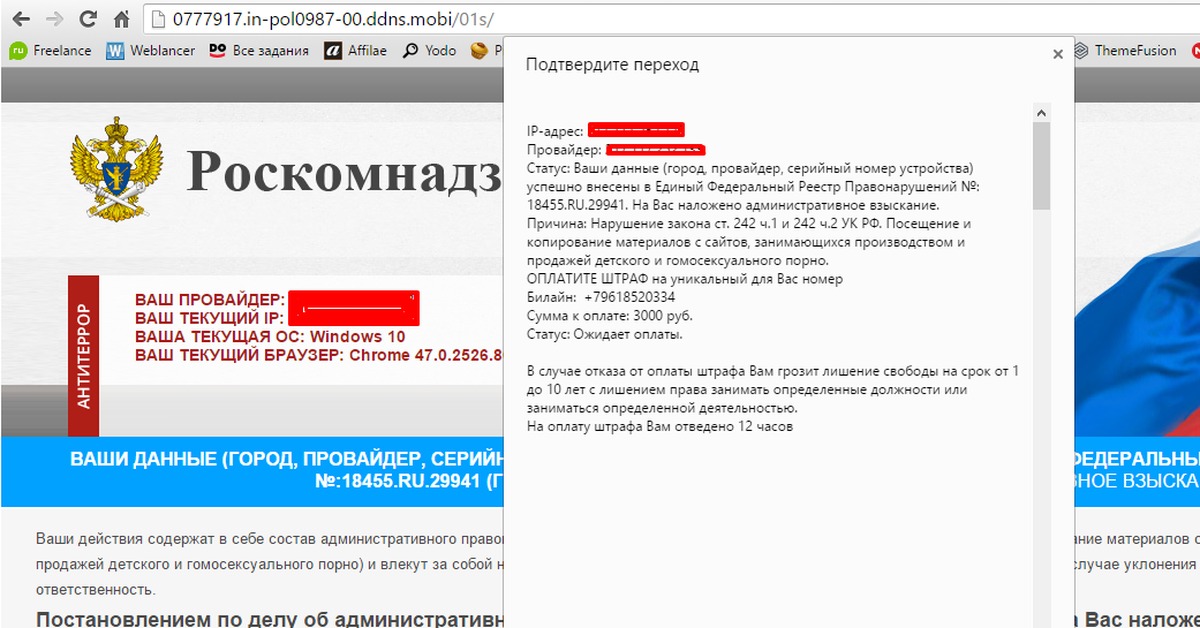

Основная причина заражения сайтов — это желание заработать за чужой счет. Схема обычно выглядит так: пользователь, зашедший на зараженный сайт, принудительно перенаправляется на сторонний ресурс, не имеющий к исходному никакого отношения (например, на платник партнерской программы). Злоумышленник получает деньги за трафик, перенаправляемый со взломанных сайтов.

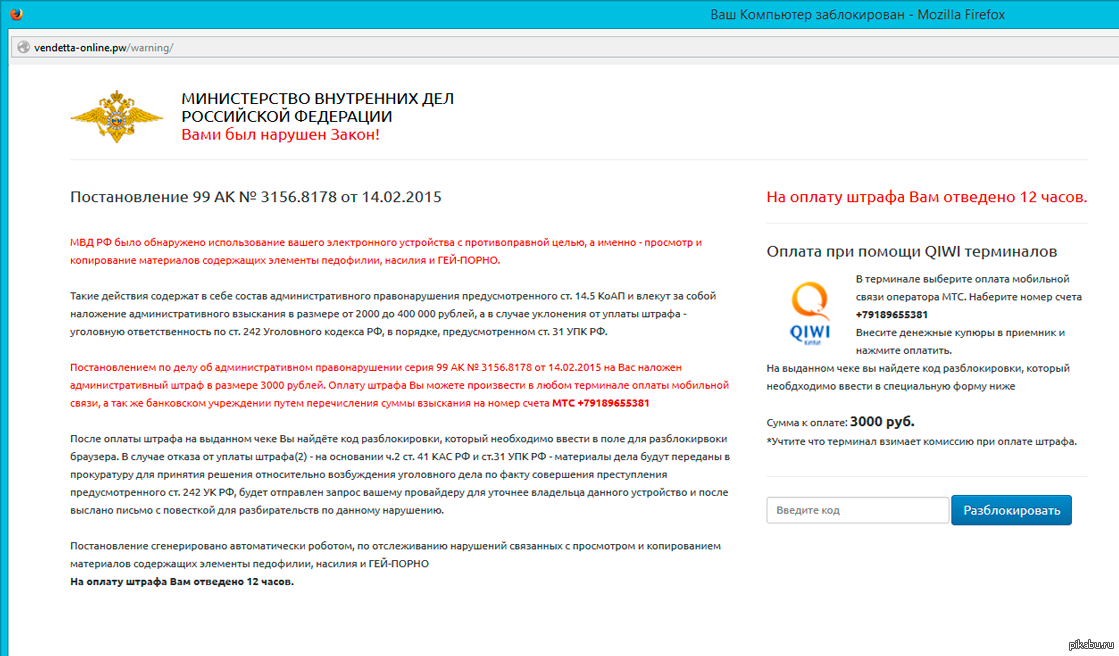

Некоторые сайты взламываются ради распространения среди пользователей классических вирусов и формирования ботнетов. Как правило, такие сайты блокируются поисковыми системами, и пользователи при обращении к подобным ресурсам видят предупреждение о том, что сайт заражен. Популярные поисковые системы предоставляют сервис почтовых извещений о заражении ваших сайтов: webmaster.yandex.ru, google.com/webmasters.

Что делать при заражении или взломе сайта? Кто виноват?

Если ваш сайт заражен, не стоит паниковать и мучать своего хостера гневными обвинениями. В 90% случаев хостер к этой проблеме не имеет никакого отношения.

Но всё-таки можно уточнить у своего провайдера, имеет ли проблема массовый характер, или возникла только на вашем сайте. Если сайт размещен на shared-хостинге с общим IP-адресом, можно найти сайты соседей, например с помощью сервиса xseo.in, и проверить, заражены ли они.

Если проблема затронула только ваши сайты, нужно исследовать, при каких обстоятельствах возникла проблема, и начать ее решение самостоятельно. Самые частые способы заражения сайта — похищение пароля FTP-доступа к хостингу с компьютера веб-мастера с помощью кейлоггера, из менеджера паролей или из взломанного почтового ящика, а также использование уязвимостей популярных систем управления сайтом (CMS) и скриптов.

Первым делом стоит обновить антивирус и выполнить полную проверку собственного компьютера на вирусы. Бесплатные программы HiJackThis, Dr.Web CureIt!, AVZ помогут найти даже ту заразу, которая не была обнаружена обычным антивирусом.

После сканирования (и лечения, если требуется) смените пароли доступа к электронной почте, аккаунту на хостинге, и удалите все сохраненные пароли из браузеров и FTP-клиентов.

Загрузите резервную копию зараженного сайта на собственный компьютер, и проверьте ее антивирусом и упомянутыми выше утилитами — иногда даже такая простая мера находит источник проблемы.

Полезным является бесплатный скрипт AI-Bolit. Он умеет искать вирусы, редиректы на сторонние сайты, дорвеи код ссылочных бирж, директории, открытые на запись для всех и др. После проверки скрипт выведет список подозрений на вредоносные включения, которые можно будет проверить и устранить вручную, отредактировав исходные коды файлов сайта.

Если сайт построен на популярной CMS (особенно DLE, WordPress и Joomla), то возможно злоумышленник воспользовался ее уязвимостью. Это значит, что нужно обновить CMS и ее модули до последних стабильных версий из официальных источников, отключить неиспользуемые или подозрительные модули, закрыть доступ к административным частям сайта с помощью .htpasswd (или с помощью панели управления хостингом), а также периодически проводить аудит безопасности сайта и менять административные пароли.

Обязательно нужно проверить логи доступа к веб-серверу на предмет посторонних запросов.

Также нужно проверить временные директории CMS, и директории, в которые разрешена загрузка файлов (tmp, cache, images, uploads, user_files и так далее) на предмет посторонних файлов, а также попросить хостера проверить общую временную директорию сервера (обычно это /tmp).

Как удалить вредоносные включения?

Для удаления вредоносных включений удобно использовать возможности консоли сервера (доступ по SSH). Большинство хостинг-провайдеров предоставляет данную возможность по умолчанию или же по обоснованному запросу.

Допустим, мы знаем, что заражены все .js файлы, и у нас есть фрагмент вредоносного кода. Значит, нужно найти все .js файлы и вырезать вредоносный код. Сделать это можно с помощью следующей несложной команды, запустить которую нужно из текущей директории сайта:

find . & * ( ) _ — [ ] { } : ; ' " / \ > <) с помощью обратного слеша: \ , чтобы оболочка воспринимала их именно как символы, а не как инструкции.

Многие провайдеры могут выполнить подобные действия по вашему запросу, часто даже бесплатно.

В заключение, полезные советы:

- В процессе решения проблемы взлома сайта, если нет возможности заблокировать к нему доступ посетителей, заблокируйте хотя бы запросы POST, чтобы злоумышленники не хотя бы не могли применить стандартные эксплойты.

- Не используйте устаревшие версии CMS и плагинов к ним. Следите за обновлениями.

- После определения причины заражения сайта не ограничивайтесь только одним лишь его лечением, так как добавленные злоумышленником точки проникновения могут быть хорошо скрыты. Проверьте всё, что кажется вам подозрительным.

- Лучшая схема восстановления сайта после взлома - это закрыть к нему доступ посетителей, найти причину взлома, восстановить сайт из резервной копии (этим мы исключаем любые изменения сайта, которые мог произвести злоумышленник), обновить CMS, убедившись, что уязвимый компонент также обновился, после чего снова открыть доступ к сайту.

- Регулярно проводите аудит безопасности. Даже еженедельная профилактика займет меньше времени, чем решение проблемы после ее возникновения.

Устранение проблем Firefox, вызванных вредоносными программами

Вредонос является сокращением от "Вредоносная программа". Этот термин обычно используется для обозначения программы, установленной на Вашем компьютере, которая предназначена для проникновения или нанесения ущерба компьютерной системе без согласия владельца. Иногда проблема с Firefox может быть результатом действия вредоносных программ, установленных на Вашем компьютере, о которых Вы можете быть не в курсе. Эта статья описывает общие симптомы, как предотвратить установку вредоносных программ и как от них избавиться.

Симптомы разнообразны и зависят от типа вредоносной программы, но если ваши программы проявляют одно или несколько нижеследующих поведений, то на вашем компьютере может быть установлено вредоносное ПО.

Выполнение этих простых правил предотвратит установку вредоносных программ на Вашем компьютере:

- Поддерживайте вашу операционную систему и другое программное обеспечение в актуальном состоянии: Установка вредоносного ПО обычно использует известные уязвимости безопасности в других программах, которые могли быть исправлены в более поздних версиях. Убедитесь, что Вы используете последние версии всего используемого вами программного обеспечения, либо включив функцию автоматического обновления программного обеспечения, если она достуна, либо путём проверки обновлений от поставщика программного обеспечения и с помощью службы обновления Windows.

- Не устанавливайте непроверенное программное обеспечение: Некоторые сайты предлагают Вам программное обеспечение для ускорения Вашего браузера, помощи в поиске в Интернете, добавления панели инструментов, которое делает вещи уже встроенные в Firefox. Некоторые нежелательные программы также поставляются в комплекте другого программного обеспечения. Как правило, эти программы собирают информацию о Вашем поведении при серфинге, которая помогает только тем, кто разработал их с целью внедриться в Firefox. Убедитесь, что Вы устанавливаете дополнения с веб-сайта дополнений Mozilla и Вы снимаете галочки установки нежелательных программ в мастерах программного обеспечения. Проверьте, нет ли у вас нежелательных дополнений, и отключите или удалите их.

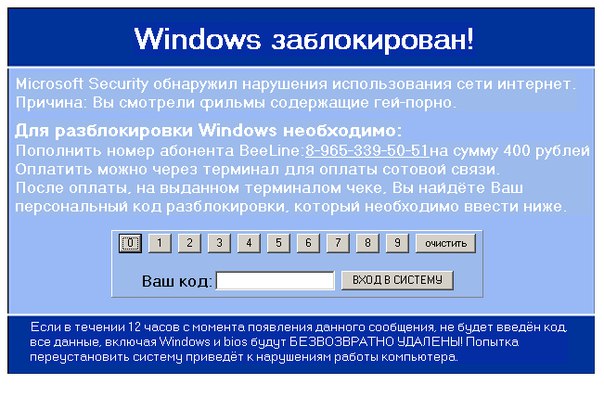

- Не щелкайте внутри лживых всплывающих окон: Многие вредоносные веб-сайты пытаются установить вредоносную программу на Вашей системе, делая изображение похожим на всплывающее окно, или отображая анимацию сканирования компьютера на веб-сайте. Для получения дополнительной информации об обнаружении лживых всплывающих окон прочтите Параметры блокирования всплывающих окон, исключения и решение проблем.

- Не запускайте поддельный Firefox: Загружайте Firefox ТОЛЬКО с сайтов mozilla.org/firefox или mozilla-russia.org .

- Используйте антивирус и антишпионскую защиту, работающую в реальном времени, и периодически проверяйте компьютер. Убедитесь, что Ваше антивирусная и антишпионская защита постоянно включена. Проверяйте компьютер на наличие вирусов по крайней мере раз в месяц.

Эти документы Поддержки Apple могут быть полезны:

Вы также можете установить следующее программное обеспечение для очистки Mac от потенциальной вредоносной программы:

Базовое бесплатное антивирусное и антишпионское защитное программное обеспечение Microsoft встроено в Windows 8 и Windows 10для Windows 7 [прочитайте статью https://support.microsoft.com/ru-ru/help/14210/security-essentials-download Что такое Microsoft Security Essentials?]. Если ваше защитное программное обеспечение не может обнаружить вредоносное ПО, проведите сканирование системы сторонними бесплатными программами сканирования вредоносных программ, перечисленных ниже. Вы должны произвести сканирование всеми программами, потому что каждая программа обнаруживает различное вредоносное ПО, и, прежде чем проводить сканирование, убедитесь, что каждая программа обновлена до последней версии, чтобы получить самую последнюю версию баз данных.

Предупреждение: Антивирусное и антишпионское программное обеспечение иногда может генерировать ложные срабатывания. Используйте для подозрительных файлов карантин, а не удаление.

Вы можете обратиться за помощью на форумы, специализирующиеся на удалении вредоносных программ, например, которые перечислены ниже:

Как удалить вирус с перенаправлением (взломщик браузера) за 3 шага

Вы столкнулись с проблемой, когда ваш веб-браузер постоянно перенаправляет на сомнительный веб-сайт? Ваша поисковая система по умолчанию заменена на какую-то случайную нерелевантную страницу? Тогда есть вероятность, что ваш компьютер заражен вирусом перенаправления браузера.

Да, вирус перенаправления браузера также известен как угонщик браузера. Он нацелен на Google и другие поисковые системы, чтобы перенаправить пользователя на поддельные и другие зараженные веб-сайты.

В большинстве случаев перенаправленные страницы связаны с большим количеством рекламных объявлений. Эти объявления обычно убеждают пользователей что-то заплатить или сообщить реквизиты своего банковского счета. Да, они определенно являются угонщиками браузера. Основная функция этих угонщиков браузера - отслеживать действия пользователей и взламывать их данные. Таким образом, браузер перенаправляет вредоносное ПО довольно опасно.

Итак, мы предлагаем вам удалить Redirect Virus на ПК, если он заражен каким-либо. Следуйте инструкциям ниже, чтобы избавиться от вредоносной программы Browser Redirect.

Выберите метод избавления от надоедливой рекламы и переадресации с помощью любого из этих методов.

Что такое вирус перенаправления браузера?

Это рекламная программа, которая уже нашла путь на ваш компьютер через что-то, что вы скачали или установили. Вы можете отнести его к категории «Потенциально нежелательная программа».

Разработчики вредоносных программ так долго использовали эту технику, чтобы генерировать трафик на свои сайты, собирать поисковые запросы и, тем не менее, перенаправлять пользователей на какие-то ужасные веб-сайты, за что они будут получать комиссию или некоторый доход.

Угонщик браузера StartPaging123.com

Угонщик браузера изменяет страницы поиска и страницы ошибок браузера, чтобы перенаправить пользователей на другие сайты. Итак, по соображениям безопасности мы должны избавиться от всех явных вирусов-угонщиков браузера на нашем ПК.

Угрозы, исходящие от взломщиков браузера

Browser hijacker virus обычно интерполирует некоторые изменения на ПК, такие как изменение страницы поиска по умолчанию в веб-браузере; предоставление множества ссылок на рекламные веб-страницы; изменение домашней страницы по умолчанию и поисковой системы браузеров; и даже блокирование любых популярных интернет-ресурсов.

В дополнение к этому, вирус-угонщик браузера обнаруживает частые ошибки и некоторые проблемы нестабильности в браузерах. Иногда это шокирует заинтересованного пользователя, устанавливая веб-сайты для взрослых в качестве домашней страницы по умолчанию.

Как вы все знаете, вредоносное ПО с переадресацией в браузере разочаровывается тем, что оно пытается перенаправить на поддельные веб-сайты. Их URL-адрес может выглядеть так:

- scour.com

- amused.com

- bidvertiser.com

- icityfind.com

- fastfind.com

- find-quick-results.com

- 1freefiledownload.com

Но эти URL-адреса - лишь некоторые из указаний на то, что ваши браузеры перехватывают вредоносное ПО перенаправления браузера. В этом случае не передает никакой личной информации, пока вы не очистите веб-браузер.

Как удалить вирус перенаправления с вашего ПК?

Метод 1. Проверьте файлы хоста на наличие вредоносных записей.

Файл хоста - это текстовый файл. Обычно он содержит IP-адреса, за которыми следуют одно или несколько имен хостов; или полные доменные имена.Основная роль этого файла - сопоставление имен хостов с соответствующими IP-адресами; так что вы можете просматривать Интернет через них. Если вредоносное ПО попадет в систему, оно заблокирует некоторые веб-сайты, и вы больше не сможете просматривать их. Итак, проверьте этот файл и удалите нежелательные вредоносные записи сайтов.

Предварительные требования

Перед редактированием файлов хоста выполните предварительные условия. Выполнив эти две меры безопасности, выполните следующие действия.

- Имейте в виду, что для редактирования файлов хоста сначала ваша учетная запись имеет права администратора, поскольку единственный администратор может изменять этот файл.Во-вторых, временно отключите антивирусное программное обеспечение.

Действия по удалению файлов хоста

- Вы можете увидеть этот файл, перейдя по пути «C: WindowsSystem32Driveretc» , скопируйте файл хоста на свой рабочий стол.

- Затем откройте это в Блокноте (щелкните правой кнопкой мыши файл и выберите Открыть с помощью-> Блокнот).

- В блокноте есть список многочисленных URL-адресов, теперь удалите запись нового URL-адреса, который необходимо разблокировать.После этого нажмите ctrl + S , чтобы сохранить изменения.

Метод 2: проверьте настройки сервера доменных имен

Если вы продолжаете использовать в своей системе вредоносное ПО с переадресацией, то наиболее эффективный способ исправить это - полностью стереть жесткий диск и переустановить ОС. Но это непростая задача, на это уходит несколько часов. Вместо этого просто проверьте, есть ли у вашего домашнего маршрутизатора правильные настройки DNS от вашего интернет-провайдера. Вот подробные инструкции, как это сделать.

- Откройте «Панель управления», и щелкните «Сеть и Интернет», , а затем выберите «Центр управления сетями и общим доступом.

- Попав в это окно, нажмите «Сменить адаптер . Настройки " на левой панели. Теперь выберите « локальную сеть » и щелкните ее правой кнопкой мыши. Вы найдете множество вариантов, выберите из нее « Свойства ».

- Откроется окно подключения по локальной сети. откройте, затем выберите «Протокол Интернета (TCP / IP)» и щелкните «Свойства» в этом окне.

- В окне «Протокол Интернета» выберите «Получить IP-адрес автоматически», и «Получить DNS-сервер. адрес автоматически.»Щелкните « ОК », чтобы сохранить эти изменения.

Метод 3. Проверка надстроек браузера и сброс настроек поиска.

Надстройки могут вызвать медленную работу веб-обозревателя или создать угрозу безопасности или совместимости. Рекомендуется удалить надстройки, чтобы увеличить скорость работы браузера; удалить нежелательную всплывающую рекламу и угонщик браузера. Зайдите в настройки браузера и выберите управлять Надстройки (в Internet Explorer) или Дополнительные инструменты-> Расширение (в Google Chrome и Mozilla Firefox) для отключения нежелательных надстроек.После удаления просто сбросьте настройки браузера, такие как домашняя страница и поисковая система, чтобы вернуть исходный браузер.

Метод 4: изменение настроек прокси

Internet Explorer

- Откройте Internet Explorer и выберите «Инструменты», , а затем « Свойства обозревателя». Когда появится окно, выберите «Подключение» вкладку и нажмите «Настройки LAN» кнопку снизу.

- На странице настроек LAN, отмените выбор всех параметров , указанных на странице настроек.И, наконец, нажмите «ОК» , чтобы сохранить изменения.

Mozilla Firefox

- Откройте браузер Firefox, щелкните значок «меню» (три горизонтальные линии) в правом углу окна и выберите «Вариант» из меню.

- Теперь выберите «Дополнительно» вариант на левой панели. На этом экране вы увидите несколько меню, нажмите на него «Сеть» и . В окне «Сеть» выберите «Настройки».

- В окне настройки подключения нажмите на «Без прокси», и нажмите «ОК».

Google Chrome

- Откройте браузер Google Chrome, выберите «Меню Chrome», , а затем «Настройки». Теперь вы увидите три горизонтальные линии в верхнем левом углу, просто нажмите на них.

- Оттуда выберите и перетащите вниз «Расширенный», вариант, а затем «Система». В системном окне нажмите «Открыть настройки прокси». Откроется окно свойств Интернета, щелкните в нем « LAN settings» .

- В этих настройках проверьте, не отмечены ли параметры «Настройки автоматического определения», и «Использовать прокси-сервер для локальной сети» . Если это еще не так, перейдите к этому шагу и нажмите «ОК».

Метод 5: автоматическое удаление вируса с перенаправлением с помощью MalwareFox

Выполнение описанного выше ручного процесса утомительно. Вы можете заблудиться или, если не будете осторожно следовать инструкциям, можете нанести другой вред своему компьютеру.Здесь я рассказываю вам об автоматическом методе удаления угонщиков браузера или полного перенаправления вредоносных программ с вашего компьютера. MalwareFox - это программа для защиты от вредоносных программ, которая защищает вас от всех видов вредоносных программ, включая перенаправляющие вирусы.

Вы можете скачать и попробовать эту антивирусную программу бесплатно. Он сканирует все файлы на вашем компьютере вместе с настройками и расширениями браузера. Если он обнаружит какое-либо вредоносное расширение или какой-либо вирус, вызывающий перенаправление в ваших браузерах, MalwareFox удалит их полностью.

Как удалить вирус перенаправления с телефона Android?

Удалить вредоносную программу с перенаправлением с телефона Android относительно просто. Вам просто нужно определить, какое приложение является виновником, а затем удалить его. Однако некоторым людям может быть сложно распознать вредоносное приложение.

Примечание. Параметры могут отличаться для разных телефонов в зависимости от компании-производителя. Ищите похожие варианты, если не можете найти точный.

Удалить вирус перенаправления вручную 1. Возможно, вы недавно установили приложение, и сразу после этого началось перенаправление и всплывающие окна. Вы быстро узнаете, какое приложение вызывает это.

2. Если реклама застряла на панели уведомлений, вы можете нажать на нее и удерживать, и в зависимости от настроек вашего телефона вы получите возможность узнать, какое приложение вызывает это уведомление.

3. Если вам все равно не удалось найти обвиняемое приложение, проверьте детали расхода батареи.Если вы обнаружите, что приложение или приложения потребляют батарею, даже если вы их не используете, то это именно то, что вам нужно. Чтобы проверить использование батареи, перейдите в «Настройки» -> «Батарея» и проверьте статус использования. Если вы недавно заряжали свой телефон, подождите не менее 45 минут для надлежащего мониторинга.

4. Проверьте использование данных в Интернете. Если вы обнаружите приложение, использование данных которого вызывает подозрение, значит, оно виновато. Чтобы проверить использование данных, перейдите в Настройки -> Сеть и Интернет -> Использование данных -> Использование мобильных данных / Использование данных Wi-Fi.

Удаление вредоносного приложенияПоскольку вы поймали виновное приложение, вам необходимо удалить его сейчас. Перейдите в настройки

, а затем Приложения и уведомления. Найдите приложение, которое хотите удалить, и нажмите «Удалить».Если кнопка «Удалить» неактивна, это означает, что приложение получило права администратора. Такое вредоносное ПО использует права администратора для использования ресурсов телефона.

Удаление прав админа не сложная задача.Перейдите в настройки -> Безопасность и местоположение -> Приложения для администрирования устройства . Теперь нажмите на флажок , а затем нажмите на Деактивировать приложение администратора этого устройства . Снова зайдите в Приложения и уведомления, чтобы удалить его.

Удалите вирус перенаправления с помощью MalwareFoxЕсли вы все еще не можете найти приложение, которое вызывает перенаправление на вашем телефоне, возможно, вам потребуется помощь инструмента для удаления вредоносных программ.Что может быть лучше, чем использовать для этого MalwareFox. Он автоматически обнаруживает приложение, которое вызывает перенаправления, и удаляет его.

Прежде всего, загрузите MalwareFox Antimalware для мобильных устройств.

После установки откройте его и в меню включите параметры, как показано на рис. Некоторые из его функций доступны только в премиум-версии. Для этого перейдите на сайт MalwareFox и приобретите лицензионный ключ для Android.

Теперь вернитесь в основной интерфейс и нажмите на полное сканирование.Он просканирует все приложения и выловит подозрительные приложения.

Окончательное завершение

Наконец, после выполнения всех вышеперечисленных шагов ваш браузер удаляет вредоносные программы перенаправления в Windows 10, а также на вашем телефоне Android. Приведенные выше действия не приведут к сбою вашей системы, но на всякий случай лучше сделать резервную копию важных файлов.

Как удалить вирус перенаправления браузера

Если вы когда-либо замечали, что домашняя страница вашего веб-браузера необъяснимо меняется на страницу поиска, о которой вы никогда не слышали (или даже Google.com), или вы заметили, что поисковая система по умолчанию в строке поиска вашего браузера изменилась, можно сказать, что вы стали жертвой вируса перенаправления браузера. Однако не существует единого « Browser Redirect Virus ». Скорее, этот термин охватывает бесчисленное множество программ, которые перехватывают и перенаправляют ваш веб-браузер на страницу, отличную от той, которую вы пытались открыть.

Вы можете назвать это вирусом, но другие могут назвать это нежелательным программным обеспечением или угонщиком браузера. Однако мы здесь не для того, чтобы обсуждать этот вопрос: мы хотим помочь вам очистить ваш браузер и навести порядок.

Почему существуют вирусы с перенаправлением в браузере?

Как и все вредоносные программы, ответ - холодные деньги. Люди, распространяющие такое нежелательное программное обеспечение, делают это, чтобы получать доход с помощью поиска Google или другой сторонней поисковой системы. Каждый раз, когда вы выполняете поиск через Google, появляются объявления. Таким образом, каждый поиск приносит кому-то деньги.

Многие веб-браузеры автоматически блокируют всплывающие окна и перенаправляют. Но иногда вирус может переопределить эту настройку. Веб-сайты могут использовать Систему пользовательского поиска Google, чтобы улучшить поиск на своих страницах и получить небольшой дополнительный доход.Поэтому, когда вы выполняете поиск на понравившемся сайте и видите рекламу Google на странице результатов, вполне вероятно, что они используют систему пользовательского поиска Google.