SSL/TLS-сертификат безопасности — электронная цифровая подпись вашего сайта.

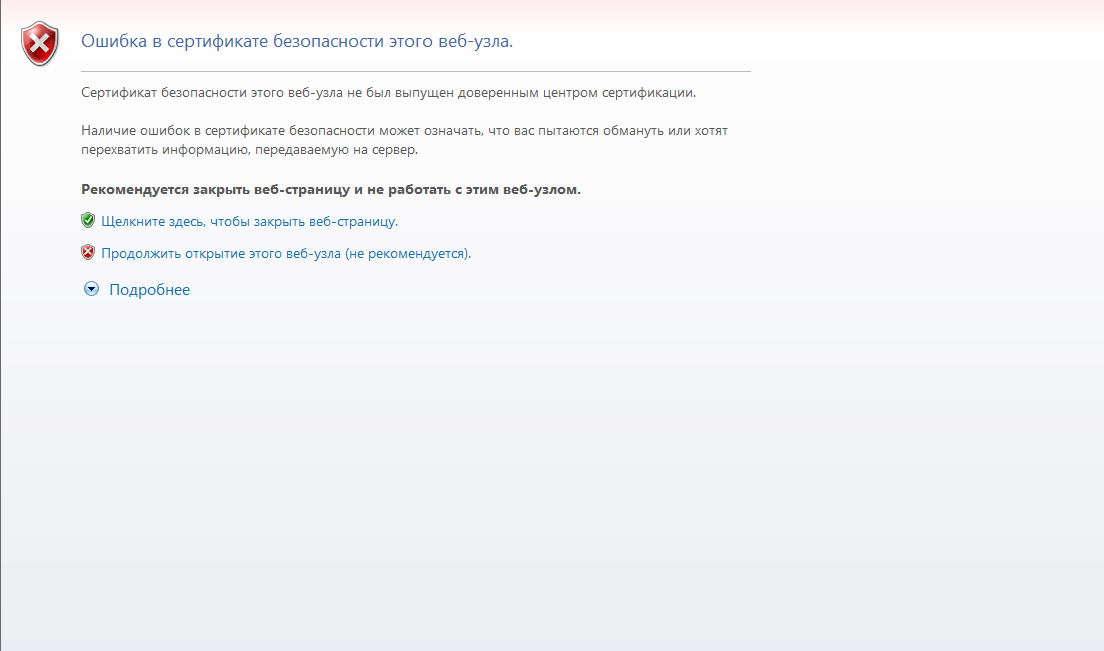

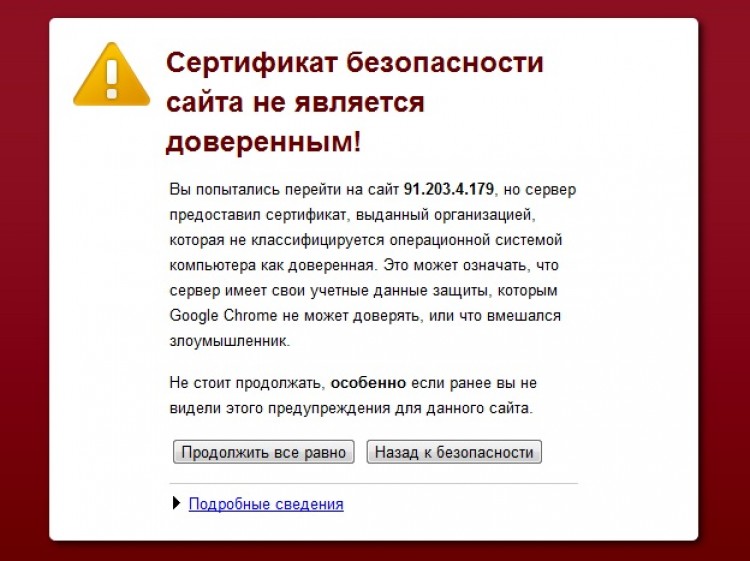

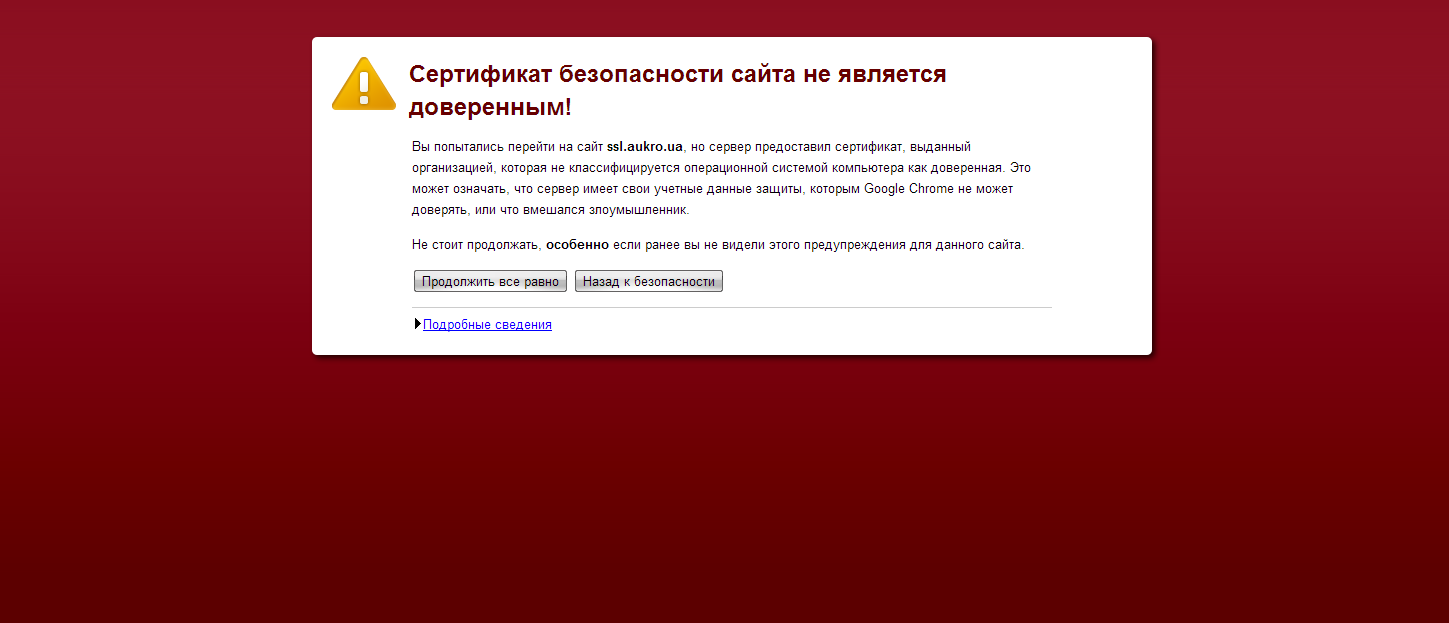

Каждый веб-сёрфер «barney» наверняка встречал за свою недолгую карьеру сайт или ссылку, на которую Firefox, Explorer или Chrome выдает вместо ожидаемого контента сайта что-то вроде: «Возникла проблема с сертификатом безопасности этого веб-сайта». В этой ситуации самое время изучить, что же такое сертификат безопасности.

Что такое SSL?

Если вы занимаетесь бизнесом, у вас наверняка есть хотя бы одна персональная электронная цифровая подпись. ЭЦП закрепляет за вами официальное авторство в отношении конкретной электронной копии бумажного документа. В отличии от вашей обычной подписи, которую легко подделать, ЭЦП криптографически зашифрована и обеспечивает безопасность и целостность данных, что гарантирует выдающий подпись аккредитованный удостоверяющий центр.

То же самое происходит и в интернете. Каждый раз, когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о безопасности ресурса и подлинности запрашиваемой вами страницы.

Таким образом, SSL (Secure Socket Layer) — это сетевой свод правил для создания зашифрованного соединения между рабочей станцией и сервером, который гарантирует безопасную передачу данных пользователя по защищённому HHTPS протоколу.

Иногда также употребим термин TLS-сертификат (Transport Layer Security). Их отличие состоит в том, что TLS является продолжением спецификации SSL 3.0. А сам SSL устарел, и используется лишь в связке двух сертификатов SSL/TLS, обеспечивая совместимость со старыми устройствами. Не смотря на это, в наименовании сертификата обычно по-прежнему используется только первая аббревиатура.

Зачем нужен SSL-сертификат?

+ Если вы слышали о поисковых системах и способах ранжирования сайтов в выдаче, то оцените по достоинству установку SSL-сертификата, как один из способов поискового продвижения.

Теперь сайты, использующие HTTPS-соединение, ранжируются в результатах поиска выше сайтов без валидного SSL-сертификата.

+ Вы уже наверняка разместили на сайте политику конфиденциальности и предупреждение об обработке на сайте пользовательских cookies с целью соблюдения закона о защите персональных данных. По факту, ФЗ-152 касается абсолютно всех хозяйствующих субъектов, и предписывает обеспечить максимальную сохранность персональных данных, учитывая использование защищённых протоколов и каналов передачи данных, а это как раз SSL.

+ Если у вас никому неизвестный сайт-визитка, то безопасность не столь важна. Если не использовать для сайта шифрование, то под угрозой перехвата, всего лишь, окажутся:

— логины и пароли, введенные на сайте;

— отправленные данные форм и сообщения;

— данные о просмотренном контенте сайта;

— данные для сохранения авторизации на сайте. ..

..

Но для интернет-магазина с сотнями клиентов, ежедневно передающих данные своих пластиковых карт вашему сайту, это избыточная роскошь. Шифрование данных при передачи обеспечит спокойствие клиенту при оформлении заказа, а владельцу ресурса повышение прибыли и снижение финансовых рисков.

+ С 2017 года браузеры просто без предупреждения не отдают контент сайта посетителю, если на сайте не установлен сертификат безопасности хотя бы начального уровня. Сегодня уже и Яндекс и Касперский активно предупреждают пользователей о нежелательности перехода на сайты, неотмеченные специальным значком в строке URL браузера или результатах поиска. Кто зайдёт на ваш сайт, если на нем не будет установлен SSL-сертификат?

Как выбрать SSL-сертификат?

Купить или установить бесплатно?

SSL-сертификат можно создать и самому. Однако, самоподписанные сертификаты при публичном использовании не дают абсолютно ничего.

Проверяемые (валидные) сертификаты выдаются удостоверяющими центрами и обычно за плату.

Для некоммерческих homepage или сайта-визитки вполне может подойти бесплатный SSL-сертификат Let’s Encrypt, выпускаемый автоматизированным открытым центром сертификации некоммерческой организации Internet Security Research Group. Выпускается данный сертификат по верификации доменного имени сайта. Срок, на который выпускается сертификат — не более 90 дней, в отличии от платного, который можно выпустить сроком до 3 лет.

Типы сертификатов по уровню проверки

Платные SSL-сертификаты можно представить в виде трёх групп, отличающихся уровнем безопасности, условиями валидации удостоверяющим центром, ценой и сроками выдачи сертификата.

1. Группа сертификатов DV (domain validation).

Чтобы получить этот SSL-сертификат начального уровня доверия, достаточно просто подтвердить права администратора доменного имени сайта. После верификации в течение суток на электронный адрес приходит письмо со ссылкой и кодом.

После верификации в течение суток на электронный адрес приходит письмо со ссылкой и кодом.

Верификация администратора домена происходит тремя способами:

— Электронная почта в домене.

На специальный почтовый ящик в домене сайта приходит письмо от удостоверяющего сертификат центра, содержащее уникальный код и ссылку для подтверждения.

— Ресурсные записи домена.

Генерируется запрос подписи сертификата (Certificate Signing Request), и полученное в результате хеш-значения запроса добавляется в CNAME-запись доменного имени.

— Текстовый файл.

Для прохождения валидации, в файловой системе сайта создаётся текстовый файл с определенным удостоверяющим центром текстом и доступный по определённому адресу на сайте.

2. Группа сертификатов OV (organization validation).

Доменное имя должно быть связано с официально зарегистрированной компанией. Кроме электронного адреса необходимо указать другие контактные данные, которые будут использованы для подтверждения сертификационным центром.

Кроме электронного адреса необходимо указать другие контактные данные, которые будут использованы для подтверждения сертификационным центром.

3. Группа сертификатов EV (extended validation).

Такой сертификат требует не только официальной регистрации компании, но и соответствия мировым стандартам в сфере финансов.

Результатом успешной расширенной проверки будет отображение названия компании в адресной строке браузера. Срок выпуска такого сертификата обычно занимает несколько дней.

Типы сертификатов по количеству доменов, срокам действия, цене.

Сертификаты первой группы обычно защищают только одно доменное имя. Так что, даже добавление к домену традиционного поддомена третьего уровня www повлечёт за собой необходимость выпуска дополнительного сертификата.

Существуют и мультидоменные SSL-сертификаты (UCC). Максимальное количество доменов, которое защищает один мультидоменный сертификат, будет зависеть от поставщика услуг удостоверяющего центра.

Также сертификаты безопасности отличаются по цене, времени выпуска и срокам действия, финансовым гарантиям и дополнительной рекомендации удостоверяющего центра (печать доверия). Разумеется, что чем выше требования к безопасности сайта, тем выше требования к сертификату безопасности и тем выше стоимость его выпуска.

При покупке сертификата через нашу компанию, наш специалист установит сертификат на ваш сайт бесплатно.

Напишите адрес вашего сайта, и мы бесплатно проверим защищенность вашего сайта и предложим на выбор способы решения проблем с безопасностью.

защита от недоверенных сертификатов. Справка

В рамках комплексной защиты Protect Браузер проверяет сертификаты сайтов. Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование ваших данных, Яндекс Браузер предупреждает об этом.

Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование ваших данных, Яндекс Браузер предупреждает об этом.

- Зачем нужен сертификат сайта

- Чем опасен недоверенный сертификат

- Блокировка сайтов с недоверенными сертификатами

- Возможные причины блокировки

- Если автор сертификата неизвестен

- Если сертификат установлен программой

- Пожаловаться на фишинговый сайт

Ваши личные или платежные данные при отправке на сайт должны быть защищены. В интернете сайты используют для безопасного соединения протокол HTTPS. Он включает асимметричный алгоритм шифрования, когда данные зашифровываются с помощью открытого ключа и расшифровываются с помощью закрытого ключа. Для каждого сеанса связи Браузер заново генерирует закрытый ключ и передает его на сайт с мерами предосторожности, исключающими кражу.

Однако, если вы попадете на фишинговый сайт, он может получить закрытый ключ и затем расшифровать ваши данные. Для защиты от фишинга сайты используют цифровые сертификаты, выданные специальными удостоверяющими центрами. Сертификат гарантирует, что ключи действительно принадлежат владельцу сайта.

Сертификат гарантирует, что ключи действительно принадлежат владельцу сайта.

Вы можете оказаться на фишинговом сайте или ваши данные окажутся без должной защиты на оригинальном сайте (например, если у сайта истек срок действия сертификата). В результате злоумышленники могут:

перехватить или подменить ваши личные данные, а также прочитать переписку;

получить ваши платежные данные (номер карты, имя владельца, срок действия и CVV2) и использовать их для кражи денег с вашего счета.

Если из-за проблем с сертификатом сайт не может обеспечить безопасное шифрование, в В адресную строку можно вводить поисковые запросы — Браузер сам поймет, что вам нужно.

«}}»> появляется значок , а вместо страницы сайта — предупреждение о невозможности установить безопасное соединение. В этом случае вы можете либо отказаться от посещения сайта, либо внести сертификат в список надежных.

Внимание. Делайте это, только если вы полностью уверены в надежности сертификата. Иначе злоумышленники могут получить доступ к вашим личным данным и электронным платежам.

Иначе злоумышленники могут получить доступ к вашим личным данным и электронным платежам.

Примечание. Если вы не можете установить безопасное соединение на сервисах Яндекса из-за ошибки ERR_CERT_AUTHORITY_INVALID или ERR_CERT_DATE_INVALID, это означает, что в операционной системе не хватает сертификата. Обновите Windows или импортируйте сертификаты вручную. Подробнее читайте в статьях Ошибка ERR_CERT_AUTHORITY_INVALID и Ошибка ERR_CERT_DATE_INVALID.

Браузер блокирует сайты, у которых есть следующие проблемы с сертификатами:

Автор сертификата неизвестен

Вы увидите сообщение «Невозможно установить безопасное соединение. Злоумышленники могут пытаться похитить ваши данные (например, пароли, сообщения или номер банковской карты)».

Подробнее см. раздел Если автор сертификата неизвестен.

Сертификат установлен специальной программой

Вы увидите сообщение «Вы попытались перейти на сайт example. com, сертификату безопасности которого не следует доверять. Сертификат был выдан неизвестным Яндексу центром сертификации, однако операционная система считает его надёжным…».

com, сертификату безопасности которого не следует доверять. Сертификат был выдан неизвестным Яндексу центром сертификации, однако операционная система считает его надёжным…».

Подробнее см. раздел Если сертификат установлен программой.

Неверный адрес сайта

Вы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Его сертификат безопасности относится к example1.com. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные».

Значит, сертификат безопасности, хранящийся на сервере, относится не к тому сайту, который вы открываете. Есть вероятность, что вы попали на фишинговый сайт. В этом случае злоумышленники могут перехватить ваши данные.

Самозаверенный сертификат

Вы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Операционная система компьютера не доверяет его сертификату безопасности. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные».

Значит, сайт выдал сертификат сам себе. Это вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее см. статью Самозаверенный сертификат.

Недоверенный корневой сертификат

Вы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Операционная система компьютера не доверяет его сертификату безопасности. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные».

Значит, центр, подписавший сертификат, не является доверенным и не может гарантировать подлинность сайта. Это вредоносное ПО или злоумышленники могут перехватить ваши данные. Подробнее о корневом сертификате см. статью Цепочка доверия.

Истек срок действия сертификата

Вы увидите сообщение «Не удалось подтвердить, что это сервер example.com. Срок действия его сертификата безопасности истек <…> дней назад. Возможно, сервер настроен неправильно или кто-то пытается перехватить ваши данные. Обратите внимание, что на компьютере установлено <текущее время>. Если оно неправильное, измените его и обновите страницу».

Обратите внимание, что на компьютере установлено <текущее время>. Если оно неправильное, измените его и обновите страницу».

Если сертификат просрочен, передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Сертификат отозван

Вы увидите сообщение «Обычно сайт example.com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос Браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как его сертификат отозван. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Значит, сертификат сайта был скомпрометирован и отозван. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Устаревшее шифрование

Вы увидите сообщение «Вы пытаетесь обратиться к серверу в домене example.com, но его сертификат подписан с помощью ненадежного алгоритма (SHA-1 и т. п.). Это значит, что учетные данные безопасности и сам сервер могут быть поддельными. Возможно, вы имеете дело со злоумышленниками».

Если сервер использует устаревший ненадежный алгоритм шифрования, злоумышленники могут перехватить ваши данные. Возрастает вероятность того, что вы попали на фишинговый сайт.

Шифры не поддерживаются

Вы увидите сообщение «Сайт example.com отправил некорректный ответ».

Значит, Браузер не может установить соединение HTTPS, потому что сайт использует шифры, которые Браузер не поддерживает. В этом случае передаваемые данные не будут шифроваться, и злоумышленники могут их перехватить.

Ключ сертификата не совпадает с закрепленным ключом

Вы увидите сообщение «Обычно сайт example. com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос Браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как он использует закрепление сертификата. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос Браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как он использует закрепление сертификата. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Значит, ключ корневого сертификата не совпадает с ключом, закрепленным на сайте. Возможно, злоумышленники пытаются подменить корневой сертификат. В этом случае они могут перехватить ваши данные. Подробнее о закреплении (привязывании) ключа см. статью HTTP Public Key Pinning.

Не удалось включить шифрование при соединении HSTS

Вы увидите сообщение «Обычно сайт example.com использует шифрование для защиты ваших данных. Однако в этот раз он прислал на запрос Браузера подозрительный ответ. Возможно, другой сайт пытается выдать себя за example.com либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как он использует HSTS-протокол. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Возможно, другой сайт пытается выдать себя за example.com либо оборвалось подключение к сети Wi-Fi. Ваши данные по-прежнему в безопасности: на всякий случай Браузер разорвал соединение до обмена информацией. Перейти на сайт example.com невозможно, так как он использует HSTS-протокол. Это могло произойти из-за ошибки сети или атаки на сайт. Скорее всего, он заработает через некоторое время».

Значит, Браузер не смог включить шифрование и разорвал соединение. Сервер, на котором расположен сайт, обычно использует шифрование, так как на нем включен HSTS-протокол. Отсутствие шифрования может быть признаком хакерской атаки. В этом случае злоумышленники или вредоносное ПО могут перехватить ваши данные.

В этом случае либо администратор сети, либо неизвестное лицо установили сертификат. Вы увидите предупреждение. Чтобы посмотреть дополнительную информацию, в Умной строке слева нажмите значок статуса соединения → Подробнее:

Вы можете либо отказаться от посещения сайта, либо внести сертификат в список надежных, нажав в диалоге Подробности, а затем Сделать исключение для этого сайта. В списке надежных сертификат будет находиться в течение 30 дней, после чего вам придется снова сделать для него исключение.

В списке надежных сертификат будет находиться в течение 30 дней, после чего вам придется снова сделать для него исключение.

Внимание. Нажимайте кнопку Сделать исключение для этого сайта, только если вы уверены в надежности сертификата. Иначе злоумышленники могут получить доступ к вашим личным данным.

Если вы не уверены в надежности сертификата, а посетить сайт вам очень нужно, примите следующие меры безопасности:

Для домашнего компьютера. Обновите антивирус и просканируйте компьютер, чтобы обнаружить вредоносное ПО. Если антивирус найдет и удалит установленный злоумышленником сертификат, предупреждение в Браузере больше появляться не будет. Если антивирус не удалит подозрительный сертификат, вы можете избавиться от него сами.

Внимание. Будьте осторожны — если сертификат был установлен не вредоносным ПО, а полезной программой, его удаление может привести к нарушению работы системы.

Для служебного компьютера.

Для удаления подозрительного сертификата обратитесь к системному администратору. Если он не устанавливал этот сертификат, он его удалит. Если сертификат был установлен администратором, можете нажимать Перейти на сайт. Но учтите, что после этого администратор сможет просматривать ваши личные данные и электронные платежи.

Для удаления подозрительного сертификата обратитесь к системному администратору. Если он не устанавливал этот сертификат, он его удалит. Если сертификат был установлен администратором, можете нажимать Перейти на сайт. Но учтите, что после этого администратор сможет просматривать ваши личные данные и электронные платежи.

Антивирусы, блокировщики рекламы, программы для мониторинга сети и другие программы могут заменять сертификаты сайта своими. Чтобы расшифровывать трафик, они создают собственный корневой сертификат и устанавливают его в операционную систему, помечая как надежный.

Однако сертификат, установленный специальной программой, не может считаться надежным, потому что не принадлежит доверенному центру сертификации. Возникают следующие опасности:

Ваши данные могут оказаться в распоряжении неизвестных вам людей — разработчиков специальных программ.

Сертификат может быть установлен вредоносным ПО, притворяющимся специальной программой.

Сегодня браузеры не умеют проверять подлинность таких сертификатов.

Сегодня браузеры не умеют проверять подлинность таких сертификатов.

Браузер предупреждает о таких проблемах:

Чтобы посетить сайт:

Выясните, какая программа заменила сертификат. Для этого нажмите на странице предупреждения соответствующую ссылку.

Решите, готовы ли вы доверить свои личные данные изготовителю сертификата:

Если готовы, нажмите Перейти на сайт.

Если не готовы, отключите в программе проверку соединений HTTPS. Вы можете воспользоваться инструкциями для программ:

Антивирус Касперского

ESET NOD32

Dr.Web

AdGuard (помимо программы AdGuard существует одноименное расширение, которое не создает своих сертификатов, поэтому для него проверку отключать не нужно).

Внимание. Отключив проверку HTTPS, вы не останетесь без защиты. Браузер самостоятельно проверяет безопасность загружаемых файлов, блокирует вредоносные страницы и баннеры, использует дополнительную защиту для страниц банков и платежных систем.

Если после отключения проверки HTTPS Браузер продолжает предупреждать о подозрительном сертификате, а программа, установившая сертификат, вам не нужна, попробуйте временно закрыть эту программу.

Если вы столкнулись с подозрительным сайтом, напишите нам о нем через форму.

Написать в службу поддержки

Была ли статья полезна?

Понимание сертификатов веб-сайтов | CISA

Что такое сертификаты веб-сайтов?

Если организация хочет иметь безопасный веб-сайт, использующий шифрование, ей необходимо получить сертификат сайта или хоста. Есть два элемента, которые указывают на то, что сайт использует шифрование (дополнительную информацию см. в разделе Защита вашей конфиденциальности):

- Закрытый замок, который, в зависимости от вашего браузера, может находиться в строке состояния в нижней части окна браузера или в верхней части окна браузера между полем адреса и поиска

- Унифицированный указатель ресурса (URL), который начинается с «https:», а не «http:»

Убедившись, что веб-сайт шифрует вашу информацию и имеет действительный сертификат, вы можете защитить себя от злоумышленников, которые создают вредоносные сайты для сбора вашей информации. Вы хотите убедиться, что знаете, куда направляется ваша информация, прежде чем отправлять что-либо (дополнительную информацию см. в разделе «Избежание атак с использованием социальной инженерии и фишинговых атак»).

Вы хотите убедиться, что знаете, куда направляется ваша информация, прежде чем отправлять что-либо (дополнительную информацию см. в разделе «Избежание атак с использованием социальной инженерии и фишинговых атак»).

Если веб-сайт имеет действующий сертификат, это означает, что центр сертификации предпринял шаги для проверки того, что веб-адрес действительно принадлежит этой организации. Когда вы вводите URL-адрес или переходите по ссылке на безопасный веб-сайт, ваш браузер проверяет сертификат на наличие следующих характеристик:

- Адрес веб-сайта совпадает с адресом в сертификате.

- Сертификат подписан центром сертификации, который браузер распознает как «доверенный» центр.

Если браузер обнаружит проблему, он может представить вам диалоговое окно, в котором утверждается, что произошла ошибка с сертификатом сайта. Это может произойти, если имя, на которое зарегистрирован сертификат, не совпадает с именем сайта, если вы решили не доверять компании, выпустившей сертификат, или если срок действия сертификата истек. Обычно вам предоставляется возможность изучить сертификат, после чего вы можете принять сертификат навсегда, принять его только для этого конкретного посещения или не принимать его. Путаницу иногда легко устранить (возможно, сертификат был выдан определенному отделу внутри организации, а не имени в файле). Если вы не уверены, действителен ли сертификат или сомневаетесь в безопасности сайта, не предоставляйте личную информацию. Даже если информация зашифрована, обязательно сначала ознакомьтесь с политикой конфиденциальности организации, чтобы знать, что делается с этой информацией (дополнительную информацию см. в разделе Защита вашей конфиденциальности).

Обычно вам предоставляется возможность изучить сертификат, после чего вы можете принять сертификат навсегда, принять его только для этого конкретного посещения или не принимать его. Путаницу иногда легко устранить (возможно, сертификат был выдан определенному отделу внутри организации, а не имени в файле). Если вы не уверены, действителен ли сертификат или сомневаетесь в безопасности сайта, не предоставляйте личную информацию. Даже если информация зашифрована, обязательно сначала ознакомьтесь с политикой конфиденциальности организации, чтобы знать, что делается с этой информацией (дополнительную информацию см. в разделе Защита вашей конфиденциальности).

Можно ли доверять сертификату?

Уровень доверия, который вы придаете сертификату, связан с тем, насколько вы доверяете организации и центру сертификации. Если веб-адрес совпадает с адресом в сертификате, сертификат подписан доверенным центром сертификации и дата действительна, вы можете быть более уверены в том, что сайт, который вы хотите посетить, на самом деле является сайтом, который вы посещаете. Однако, если вы лично не подтвердите уникальный отпечаток этого сертификата, позвонив в организацию напрямую, абсолютной уверенности быть не может.

Однако, если вы лично не подтвердите уникальный отпечаток этого сертификата, позвонив в организацию напрямую, абсолютной уверенности быть не может.

Когда вы доверяете сертификату, вы, по сути, доверяете центру сертификации проверять подлинность организации для вас. Однако важно понимать, что центры сертификации различаются по степени строгости проверки всей информации в запросах и обеспечению безопасности своих данных. По умолчанию ваш браузер содержит список из более чем 100 доверенных центров сертификации. Это означает, что, в более широком смысле, вы доверяете всем этим центрам сертификации должным образом проверять и проверять информацию. Прежде чем отправлять какую-либо личную информацию, вы можете просмотреть сертификат.

Как проверить сертификат?

Существует два способа проверки сертификата веб-сайта в Internet Explorer или Firefox. Один из вариантов — щелкнуть значок замка. Однако настройки вашего браузера могут быть не настроены для отображения строки состояния, содержащей значок. Кроме того, злоумышленники могут создавать вредоносные веб-сайты, которые подделывают значок замка и отображают ложное диалоговое окно, если вы щелкнете по этому значку. Более безопасный способ найти информацию о сертификате — найти функцию сертификата в параметрах меню. Эта информация может находиться в свойствах файла или в параметрах безопасности в информации о странице. Вы получите диалоговое окно с информацией о сертификате, в том числе:

Кроме того, злоумышленники могут создавать вредоносные веб-сайты, которые подделывают значок замка и отображают ложное диалоговое окно, если вы щелкнете по этому значку. Более безопасный способ найти информацию о сертификате — найти функцию сертификата в параметрах меню. Эта информация может находиться в свойствах файла или в параметрах безопасности в информации о странице. Вы получите диалоговое окно с информацией о сертификате, в том числе:

- Кто выдал сертификат. Необходимо убедиться, что выдавший сертификат является законным доверенным центром сертификации (вы можете увидеть такие имена, как VeriSign или Entrust). В некоторых организациях также есть собственные центры сертификации, которые они используют для выдачи сертификатов внутренним сайтам, таким как интрасети.

- Кому выдан сертификат — сертификат должен быть выдан организации, которой принадлежит веб-сайт. Не доверяйте сертификату, если имя на сертификате не совпадает с названием организации или человека, которого вы ожидаете.

- Срок действия — большинство сертификатов выдаются на один или два года. Единственным исключением является сертификат для самого центра сертификации, который из-за объема участия, необходимого для распространения информации среди всех организаций, владеющих его сертификатами, может составлять десять лет. С осторожностью относитесь к организациям с сертификатами, срок действия которых превышает два года, или с сертификатами, срок действия которых истек.

Ошибка сертификата при просмотре защищенного веб-сайта | Малый бизнес

Ричард Башара

Безопасность становится все более серьезной проблемой для бизнеса по мере того, как технологии пересекаются с повседневной жизнью. В пресс-релизе от 2011 года, в котором Sony Entertainment объявила о взломе, подчеркивается уязвимость, с которой могут столкнуться предприятия. До и после сертификаты и безопасный просмотр стали чрезвычайно важны для пользователей, ведущих бизнес в Интернете. Ошибка сертификата может означать, что произошла безобидная ошибка при аутентификации URL-адреса в Интернете, или она может сигнализировать о чем-то потенциально опасном для вас или вашего компьютера.

Ошибки сертификата

Сертификаты Secure Sockets Layer, или SSL, выдаются веб-сайтам для проверки их личности и обеспечения определенного уровня безопасности их пользователей. SSL шифрует передачи, которые происходят через Интернет. Это затрудняет вторжения и, как правило, обеспечивает безопасное соединение с такими вещами, как передача голоса по интернет-протоколу, веб-браузеры и электронная почта. Ошибки могут возникать, когда часть URL-адреса в строке браузера не соответствует сертификату. Появится предупреждение о том, что домен, который вы посещаете, не является доменом, зарегистрированным как безопасный. В некоторых случаях это просто означает, что перенаправление привело вас на сайт, сертификат которого действителен, но имя которого не соответствует точному зарегистрированному имени, например, www.website.com вместо Website.com. В других случаях, например, когда ошибка сообщает вам, что сертификат не из надежного источника или был отозван, это может означать, что злоумышленник использует мошеннический сертификат.

Потенциальные риски

Ошибки сертификата возникают не просто так, поэтому будьте осторожны при посещении сайтов, на которых они происходят. Если вы знаете, что можете доверять этому сайту, возможно, вам будет безопасно заходить туда. Иногда сертификаты устарели или выданы из ненадежного источника, и в этом случае решайте сами, хотите ли вы продолжить работу с сайтом. Со стороны веб-мастера важно регулярно просматривать ваш сайт из разных браузеров, чтобы убедиться, что все проверяется на стороне пользователя. Внимательно изучите источники сертификатов SSL, прежде чем приобретать защиту для своего бизнеса. Ненадежные источники могут доставить больше проблем, чем сбережений, которые они приносят.

Игнорирование ошибок сертификата

Вы можете игнорировать ошибки сертификата, но это сопряжено с риском. Незащищенные соединения могут помешать посетителям совершить покупку на вашем сайте или позволить хакерам получить доступ к базе данных.

Браузеры обычно не имеют возможности отключить предупреждения об ошибках сертификата. В Internet Explorer, например, вы не можете отключить предупреждения об ошибках сертификата. Когда Internet Explorer обнаруживает ошибку, и вы решаете игнорировать ее, браузер запомнит ваш выбор только для этого сеанса. Если вы вернетесь на этот сайт, а ошибка все еще существует, вы получите еще одно предупреждение. Если вы заметили внезапное падение трафика или данных о конверсиях, проверьте свой сайт на наличие ошибки сертификата, которая может помешать пользователям доверять вам.

Браузеры обычно не имеют возможности отключить предупреждения об ошибках сертификата. В Internet Explorer, например, вы не можете отключить предупреждения об ошибках сертификата. Когда Internet Explorer обнаруживает ошибку, и вы решаете игнорировать ее, браузер запомнит ваш выбор только для этого сеанса. Если вы вернетесь на этот сайт, а ошибка все еще существует, вы получите еще одно предупреждение. Если вы заметили внезапное падение трафика или данных о конверсиях, проверьте свой сайт на наличие ошибки сертификата, которая может помешать пользователям доверять вам.

Как браузеры используют SSL

Начиная с Windows 7/Mac OS X, большинство современных браузеров включают поддержку шифрования SSL. Internet Explorer добавил эту функцию в IE8. В Chrome он был с самого начала, а в Firefox — с версии 2. Ваш браузер хранит список полученных SSL-сертификатов. Например, в Chrome это находится в настройках; откройте дополнительные настройки и нажмите «Управление сертификатами».