Сервис мониторинга доступности сайтов, проверить uptime

Сервис мониторинга доступности сайтов, проверить uptime — Host-trackerStop war in Ukraine!

informationcontribute

Host Tracker

Поставить на мониторинг сайт за 1 минуту

Получать уведомления о проблемах на почту

Мгновенная проверка сайта

UpПри использовании сайта HostTracker Вы соглашаетесь с нашей политикой файлов cookie

Как это работает

Просто добавьте сайты и контакты. Мы сделаем все остальное

Замечаем проблему

на Вашем сайте

Ваши сайты и серверы будут проверены из мест по всему миру с заданным интервалом.

Уведомляем Вас о проблеме

Вы можете создавать неограниченное количество контактов. Большинство уведомлений бесплатные.

Собираем статистику работы

Мы посылаем Вам отчеты о работе сайта. Также Вы можете открыть их для Ваших клиентов и партнеров

Проверить сайт

Web PageSpeed Ping Trace Port DNSBL Whois РКН

Локация (весь мир по умолчанию)

Общая Http проверка Вашего сайта. Каждая проверка имитирует загрузку страницы реальным пользователем. Для мониторинга 24х7 необходимо зарегистрироваться, и в случае обнаружения проблем с сайтом вы получите уведомление по почте, SMS, Viber, Facebook, WebPush, Skype, Slack, Telegram или звонок по телефону.

Каждая проверка имитирует загрузку страницы реальным пользователем. Для мониторинга 24х7 необходимо зарегистрироваться, и в случае обнаружения проблем с сайтом вы получите уведомление по почте, SMS, Viber, Facebook, WebPush, Skype, Slack, Telegram или звонок по телефону.

Локация (весь мир по умолчанию)

PageSpeed — тест производительности веб-сайта. Он проверяет указанную страницу с выбранной точки планеты используя браузер, находит проблемы с отдельными ресурсами сайта и временные характеристики их загрузки пользователем.Локация (весь мир по умолчанию)

Рекомендуем воспользоваться другими типами проверки для дальнейшего анализа. Если же лишь часть проверяющих серверов возвращают ошибку, это может значить, что сайт заблокирован в некоторых странах, или же определенные ІР-адреса могли случайно попасть в черный список фаерволла (например, для защиты от ддос атак).

Рекомендуем воспользоваться другими типами проверки для дальнейшего анализа. Если же лишь часть проверяющих серверов возвращают ошибку, это может значить, что сайт заблокирован в некоторых странах, или же определенные ІР-адреса могли случайно попасть в черный список фаерволла (например, для защиты от ддос атак).

Локация (весь мир по умолчанию)

Более детализированная проверка по протоколу ICMP. Действует по аналогии с программой «traceroute» в Linux и macOS, или же «tracert» в Windows. Показывает маршрут следования пакетов от пользователя к серверу, проверяя каждый узел по пути. Может быть полезным для выявления слабых узлов, а также поможет выяснить, является ли проблема локальной, или же она связана с неполадками сети.

Проверяет конкретный порт TCP.

Первая A Все A A+MX

Убедиться, что сайт, домен или IP-адрес не были внесены в один из популярных черных списков DNS. Даже кристально чистый сайт по ряду причин или же просто из-за случайности может попасть в эти списки. Сайты, находящиеся там, теряют своих пользователей и рейтинг в поисковых системах. Очень важно быть уверенным, что сайт не состоит на учете в какой-то из этих баз.

Найти информацию о лице или компании, которой принадлежит домен.

Проверить, не находится ли сайт в списках Роскомнадзора. Для ежедневного мониторинга необходимо зарегистрироваться и поставить сайт на мониторинг, в случае попадания в базу вы получите моментальное уведомление по почте, SMS, Viber, Facebook, WebPush, Skype, Slack, Telegram или звонок по телефону.

Наши сервисы

Проверкадоступности

Мы проверяем доступность вашего сайта с 200 точек со всего мира по HTTP(S), ICMP(ping), SMTP, SNMP, TCP. Мониторинг контента.

Черные

списки

Мгновенные

уведомления

Получайте уведомления о проблемах по SMS, Email, Skype, Viber, Facebook, WebPush, Slack, Telegram или телефонный звонок.

API

monitoring

Extracts and checks values from json, xml, or text endpoints according to specified policy

Проверка

домена и SSL

Мониторинг истечения срока действия домена и сертификата

Время отклика

Скорость загрузки

Детальные

отчеты

Детальная статистика и отчеты в форматах PDF, CSV или XML. Снапшот страницы при ошибке

использование

CPU, RAM, HDD

Определите статистику использования оборудования Вашего сервера

250

Monitoring locations

350000

Monitored websites

20000

Alerts/day

К Host-Tracker подключились более 50 000 клиентов, присоединяйтесь

Цены

Годовая

Месячная

Webmaster

Лучше всего подходит для веб-мастеров

$

9. 9

/ Мес.

9

/ Мес.

за первый год

- Начать

-

10 URL

Проверка каждые 5 минут - Мониторинг времени отклика

-

10 контактов

Безлимит уведомлений

40 бесплатных SMS/месяц - Проверка черных списков DNS, попадания в реестр Роскомнадзора

-

Мониторинг истечения

действия домена и сертификата - Мониторинг использования CPU, RAM, HDD

-

Детальный лог

Снепшот ошибок - Мониторинг скорости страницы

- API monitoring/text analysis

- API доступ

- Многопользовательский аккаунт

Business

Оптимальный пакет для интернет-магазина или бизнес-проекта

$

18

/ Мес.

за первый год

- Начать

-

25+ URL

Проверка каждую минуту - Мониторинг времени отклика

-

Безлимит контактов

Безлимит уведомлений

100 бесплатных SMS/месяц - Проверка черных списков DNS, попадания в реестр Роскомнадзора

-

Мониторинг истечения

действия домена и сертификата - Мониторинг использования CPU, RAM, HDD

-

Детальный лог

Снепшот ошибок - Мониторинг скорости страницы

- API monitoring/text analysis

- API доступ

- Многопользовательский аккаунт

Enterprise

Когда минута простоя стоит больше, чем месячный тариф

$

75

/ Мес.

за первый год

- Начать

-

150+ URL

Проверка каждую минуту - Мониторинг времени отклика

-

Безлимит контактов

Безлимит уведомлений

300 бесплатных SMS/месяц - Проверка черных списков DNS, попадания в реестр Роскомнадзора

-

Мониторинг истечения

действия домена и сертификата - Мониторинг использования CPU, RAM, HDD

-

Детальный лог

Снепшот ошибок - Мониторинг скорости страницы

- API monitoring/text analysis

- API доступ

- Многопользовательский аккаунт

Триал

Начать 30-дневный бесплатный триал со всей доступной функциональностью

- Начать

-

100 URL

Проверка каждую минуту - Мониторинг времени отклика

-

10 контактов

Безлимит уведомлений

- Проверка черных списков DNS, попадания в реестр Роскомнадзора

-

Мониторинг истечения

действия домена и сертификата - Мониторинг использования CPU, RAM, HDD

-

Детальный лог

Снепшот ошибок - Мониторинг скорости страницы

- API monitoring/text analysis

- API доступ

- Многопользовательский аккаунт

Сравнить пакеты

Обнаружение хостов | Справочное руководство Nmap (Man Page)

- Справочное руководство Nmap (Man Page)

- Обнаружение хостов

Одна из первейших задач при исследовании любой сети это сократить (иногда довольно большой) набор IP диапазонов

до списка активных или интересных хостов. Сканирование каждого порта каждого IP адреса медленно и необязательно.

Конечно же то, что делает хост интересным для исселедования во многом определяется целями сканирования. Сетевые

администраторы возможно будут заинтересованы только в хостах, на которых запущена определенная служба, в то время

как тем, кого интересует безопасность, будут интересны все устройства с IP адресами. Задачи администраторов по

обнаружению работающих хостов в сети могут быть удовлетворены обычным ICMP пингом, людям же, которые тестируют

способность сети противостоять атакам из вне, необходимо использовать разнообразные наборы запросов с целью обхода

брандмауэра.

Сканирование каждого порта каждого IP адреса медленно и необязательно.

Конечно же то, что делает хост интересным для исселедования во многом определяется целями сканирования. Сетевые

администраторы возможно будут заинтересованы только в хостах, на которых запущена определенная служба, в то время

как тем, кого интересует безопасность, будут интересны все устройства с IP адресами. Задачи администраторов по

обнаружению работающих хостов в сети могут быть удовлетворены обычным ICMP пингом, людям же, которые тестируют

способность сети противостоять атакам из вне, необходимо использовать разнообразные наборы запросов с целью обхода

брандмауэра.

Посколько задачи, требующие обнаружения хостов столь различны, Nmap предоставляет большое разнообразие опций

для различных методов. Задачу обнаружения хостов иногда называют пинг сканированием (ping scan), однако она намного

превосходит использование обычных ICMP запросов ассоциирующихся с вездесущими

ping утилитами. Пользователи могут полностью пропустить шаг пинг

сканирования с помощью опции сканирования с целью составления списка (

Пользователи могут полностью пропустить шаг пинг

сканирования с помощью опции сканирования с целью составления списка (-sL) или просто отключив его

(-PN), или сканировать сеть с помощью произвольных комбинаций мультипортовых TCP SYN/ACK, UDP и

ICMP запросов. Целью всех этих запросов является получение ответов, указывающих, что IP адрес в настоящее время

активен (используется хостом или сетевым устройством). В большинстве сетей лишь небольшой процент IP адресов

активен постоянно. Это особенно характерно для адресных пространств вида 10.0.0.0/8. Такие сети

имеют 16 млн. IP адресов, но я видел, как они используются компаниями, в которых не более тысячи машин. Функция

обнаружения хостов может найти эти машины в этом необъятном море IP адресов.

Если не задано никаких опций обнаружения хостов, то Nmap посылает TCP ACK пакет на порт 80 и запрос на ICMP

эхо ответ кажодй целевой машине. Исключение составляет ARP сканировании всех целей в сети. Для непривилегированных

пользователей Unix оболочки, вместо ACK пакета посылается SYN используя системный вызов

Для непривилегированных

пользователей Unix оболочки, вместо ACK пакета посылается SYN используя системный вызов connect Эти умолчания равнозначны опциям -PA -PE. Такое сканирование достаточно для локальных сетей,

но для исследования безопасности необходимо использовать более сложные наборы запросов.

Опции -P* (определяющие тип пинг сканирования) могут комбинироваться. Вы можете увеличить

шансы обхода строго брандмауэра посылая множество запросов различных типов, используя различные TCP порты/флаги и

ICMP коды. Также имейте в виду, что даже если вы определите различные -P* опции, по умолчанию

применительно к целям локальной сети будет производиться и ARP сканирование

(-PR), т.к.

оно почти всегда быстрее и более эффективно.

По умолчанию после обнаружения хостов Nmap начинает сканирование портов каждой активной машины. Так будет,

даже если вы укажите на использование нестандартных методов обнаружения хостов, например, с использованием

UDP запросов (-PU).(1)(1).png) Прочтите об опции

Прочтите об опции -sP, чтобы узнать, как выполнить только

обнаружение хостов, или используйте опцию -PN, чтобы пропустить обнаружение хостов и осуществить

сканирование портов всех целевых машин. С помощью следующих опций можно настраивать функцию обнаружения хостов:

-

-sL(Сканирование с целью составления списка) Это тип сканирования является «упрощенной» версией функции обнаружения хостов, при помощи которого просто будет создан список хостов заданной сети без посылки каких-либо пакетов целевым машинам. По умолчанию Nmap все же будет осуществлять обратное разрешение DNS с целью узнавания имен хостов. Часто бывает удивительно, как много полезной информации могут содержать обычные имена хостов. Например,

fw.chiэто имя брандмауэра одной Чикагской компании. В конце Nmap также сообщает общее количество IP адресов. Этот тип сканирования также является хорошим способом

проверить, что вы действительно знаете IP адреса необходимых вам целей. Если имена хостов содержат неизвестные

вам доменные имена, то стоит провести дальнейшее исследование, чтобы избежать сканирования сети не той

компании, которая вам нужна.

Этот тип сканирования также является хорошим способом

проверить, что вы действительно знаете IP адреса необходимых вам целей. Если имена хостов содержат неизвестные

вам доменные имена, то стоит провести дальнейшее исследование, чтобы избежать сканирования сети не той

компании, которая вам нужна.Т.к. целью является просто составление списка целевых хостов, то опции с большим уровнем функциональности, такие как сканирование портов, определение ОС или пинг сканирование не могут сочетаться с рассматриваемой опцией. Если вы хотите отключить пинг сканирование, но хотите использовать опции с таким высоким уровнем функциональности, то почитайте об опции

-PN.-

-sP(Пинг сканирование) Эта опция указывает Nmap произвести пинг сканирование (определение хостов), а затем вывести список доступных хостов, т.е. тех, которые ответили на запросы.

Определение маршрутов и NSE скрипты также

используются, если необходимо, однако дальнейшее тестирование (как сканирование портов или определение ОС)

не производится. По умолчанию эта опция считается как бы на один шаг более тщательной, чем сканирование

с целью составления простого списка хостов, и может быть использована в этих же целях. Она позволяет

произвести исследование целевой сети без привлечения внимания. Знание, какие хосты в сети в данный момент

работают, для атакующих ценне, чем просто список IP адресов и сетевых имен, предоставляемых

опцией -sL.

Определение маршрутов и NSE скрипты также

используются, если необходимо, однако дальнейшее тестирование (как сканирование портов или определение ОС)

не производится. По умолчанию эта опция считается как бы на один шаг более тщательной, чем сканирование

с целью составления простого списка хостов, и может быть использована в этих же целях. Она позволяет

произвести исследование целевой сети без привлечения внимания. Знание, какие хосты в сети в данный момент

работают, для атакующих ценне, чем просто список IP адресов и сетевых имен, предоставляемых

опцией -sL.Эта опция также полезна системным администраторам. Она может быть использована для подсчета количества работающих в сети машин или мониторинга доступности сервера. Это часто называют «пинг чисткой» (ping sweep) и результаты, предоставляемые этой опцией, заслуживают больше доверия, чем обычное пингование широковещательных адресов, т.

к. большинство хостов не отвечают на подобные запросы.

к. большинство хостов не отвечают на подобные запросы.По умолчанию опцией

-sPпосылаются запрос на ICMP это ответ и TCP ACK пакет на порт 80. Когда используется непривилегированным пользователем, посылается только SYN пакет (используя системные вызовconnect) на порт 80 целевой машины. Когда привилегированный пользователь производит сканирование целей локальной сети, то используются ARP запросы до тех пор, пока не будет задано--send-ip. Для большей гибкости опция-sPможет быть скомбинирована с любой из опций-P*(за исключением-PN). Если используется какой-либо из этих типов запросов и опции для задания номеров портов, то запросы по умолчанию (ACK и это ответы) опускаются. Когда между машиной с Nmap и целевой сетью расположен строгий брандмауэр, то рекомедуется использование таких расширенных методов сканирования. Иначе некоторые из хостов могут быть не определены, т.к. брандмауэр заблокировал запрос или ответ.

Иначе некоторые из хостов могут быть не определены, т.к. брандмауэр заблокировал запрос или ответ.-

-PN(Не использовать пинг сканирование) Указывает Nmap полностью пропустить этап обнаружения хостов. Обычно, Nmap использует этот этап для обнаружения активных машин, к которым можно применить более углубленное сканирование. По умолчанию Nmap производит углубленное сканирование, такое как сканирование портов, определение версии или определение ОС только обнаруженных работающих хостов. После отключения этапа обнаружения хостов опцией

-PN, Nmap будет производить сканирование каждого заданого целевого IP адреса. Так что, если для сканирования будет определена сеть с адресным пространством класса B (/16), то будет произведено сканирование всех 65,536 IP адресов. Т.к. этап обнаружения хостов и составления списка целей сканирования пропущен, то Nmap будет исполнять запрошенные функции, как если бы каждый IP адрес был активен. Для машин локальной сети будет произведено ARP сканирование (пока не зададите

Для машин локальной сети будет произведено ARP сканирование (пока не зададите --send-ip), т.к. Nmap необходимы MAC адреса для дальнейшего сканирования целевых хостов. Раньше эта опция задавалась флагомP0(используется нуль), но была переименова, чтобы избежать путаницы с пингованием с использованием IP протоколаPO(используется буква O).-

-PS(TCP SYN пингование)<список_портов> Эта опция посылает пустой TCP пакет с установленным SYN флагом. Порт по умолчанию — 80 (можно задать во время компилирования изменяя

DEFAULT_TCP_PROBE_PORT_SPECвnmap.h). Альтернативные порты задаются в качестве параметров. Синтаксис такой же как и для опции-pза исключением того, что спецификаторы типаT:недопустимы. Примеры:

Примеры: -PS22и-PS22-25,80,113,1050,35000. Имейте в виду, что между списком портов и-PSне должно быть пробела. Если заданы несколько запросов, то они будут посланы параллельно.Установленные флаг SYN указывает удаленной системе, что вы пытаетесь установить соединение. Если порт назначения закрыт, то в ответ посылается RST (сброс) пакет. Если порт открыт, то удаленная система предпримет второй шаг в 3-ех этапной последовательности установки TCP соединения путем ответа SYN/ACK TCP пакетом. Система, на которой работает Nmap, сбрасывает почти установленное соединение отвечая RST пакетом вместо ACK, что привело бы к установке полного соединения. RST пакет посылается ядром системы, на которой работает Nmap, в ответ на непредвиденный SYN/ACK пакет, а не самой Nmap.

Nmap не важно открыт порт или закрыт. Ответы пакетами RST или SYN/ACK описанными выше, указывают Nmap на то, что хост доступен и может отвечать на запросы.

На Unix машинах, только пользователь с правами

root, как правило, может посылать и принимать сырые TCP пакеты. Для непривилегированного пользователя для каждого целевого порта инициируется системный вызовconnect. Поэтому при попытке установить соединение на целевой хост посылается SYN пакет. Если на вызовconnectприходит быстрый ответ или отказ типа ECONNREFUSED, значит TCP стек получил SYN/ACK или RST пакет, и хост помечается как доступный. Если соединение не устанавливается по причине истечения времени (timeout), то хост помечается как не работающий. Этот механизм также используется для соединений с использованием протокола IPv6, т.к. построение сырых пакетов IPv6 еще не реализовано в Nmap.-

-PA(TCP ACK пингование)<список_портов> Этот тип пингования очень похож на описанный выше.

Разница состоит в том, как вы могли догадаться, что

вместо установки SYN флага устанавливается TCP ACK флаг. Такой ACK пакет имеет своей целью распознавание

данных во время установленного TCP соединения, но такого соединения не существует, поэтому удаленные хосты

всегда будут отвечат на такой запрос RST пакетом, тем самым выдавая свое существование.

Разница состоит в том, как вы могли догадаться, что

вместо установки SYN флага устанавливается TCP ACK флаг. Такой ACK пакет имеет своей целью распознавание

данных во время установленного TCP соединения, но такого соединения не существует, поэтому удаленные хосты

всегда будут отвечат на такой запрос RST пакетом, тем самым выдавая свое существование.Опция

-PAиспользует тот же порт по умолчанию, что и SYN запросы (80), и так же может принимать в качестве параметра список портов в том же формате. Если эту опцию пытается использовать непривилегированный пользователь или задана цель в формате IPv6, то используется механизм с использованием вызоваconnectописанный выше. Этот механизм несовершенен, т.к. при использовании вызоваconnectвместо ACK пакета посылается SYN.Причина, по которой Nmap предоставляет оба типа пингования (SYN и ACK), состоит в повышении шансов обхода брандмауэров.

Многие администраторы конфигурируют роутеры или другие простые брандмауэры на блокировку

входящих SYN пакетов за исключением тех, что предназначены для публичных служб, таких как веб сайт или

почтовый сервер. Тем самым предотвращаются все остальные соединения, и в то же время пользователи могут

беспрепятственно выходить в Интернет. Такой подход не требует много ресурсов от брандмауэров/роутеров и

широко поддерживается различными аппаратными и программными фильтрами.

для реализации такого подхода имеет опцию

Многие администраторы конфигурируют роутеры или другие простые брандмауэры на блокировку

входящих SYN пакетов за исключением тех, что предназначены для публичных служб, таких как веб сайт или

почтовый сервер. Тем самым предотвращаются все остальные соединения, и в то же время пользователи могут

беспрепятственно выходить в Интернет. Такой подход не требует много ресурсов от брандмауэров/роутеров и

широко поддерживается различными аппаратными и программными фильтрами.

для реализации такого подхода имеет опцию --syn. Когда брандмауэр использует такие правила, то запросы с установленным флагом SYN (-PS), посланные на закрытые порты, с большой вероятностью будут заблокированы. В таких случаях более выгодно использовать запросы с флагом ACK, т.к. они не попадают под эти правила.Другим популярным типом сетевого экрана является брандмауэр блокирующий все непредвиденные пакеты.

Изначально эта функция поддерживалась только в наиболее продвинутых брандмауэрах, хотя с годами она становится

все популярнее. Использующийся в Linux сетевой экран Netfilter/iptables реализует этот механизм с помощью

опции

Изначально эта функция поддерживалась только в наиболее продвинутых брандмауэрах, хотя с годами она становится

все популярнее. Использующийся в Linux сетевой экран Netfilter/iptables реализует этот механизм с помощью

опции --state, которая категоризирует пакеты в зависимости от состояния соединения. Против таких систем лучше использовать пакеты SYN, т.к. непредвиденные пакеты ACK с большой вероятностью будут распознаны как фиктивные и заблокированы. Решение такого затруднительного положение состоит в том, чтобы посылать и SYN и ACK запросы путем задания опций-PSи-PA.-

-PU(UDP пингование)<список_портов> Еще одной функцией используемой для обнаружения хостов является UDP пингование, которая посылает пустой (пока не задана опция

--data-length) UDP пакет на данные порты. Список портов задается в том

же формает, что и для описанных выше опций

Список портов задается в том

же формает, что и для описанных выше опций -PSи-PA. Если порты не заданы, то по умолчанию используется 31338. Порт по умолчанию может быть задан во время компиляции путем измененияDEFAULT_UDP_PROBE_PORT_SPECвnmap.h. По умолчанию выбран не распростаненный порт, т.к. отправка запросов на открытые порты нежелательна для этого типа сканирования.Целью запроса UDP является получение в ответ ICMP пакета с ошибкой «порт недостижим». Это указывает Nmap на то, что машина работает и доступна. Другие типы ICMP ошибок, такие как хост/сеть недоступна или превышение TTL указывают на то, что машина выключена или недоступна. Отсутствие ответа интерпретируется этим же путем. Если такой запрос посылается на открытый порт, то большинство служб просто игнорируют пустой пакет и не посылают никакого ответа.

Поэтому портом по умолчанию является 31338, т.к. он вряд ли будет

использоваться какой-либо службой. Лишь некоторые службы, такие как Character Generator (chargen) protocol,

ответят на пустой UDP пакет, и это также укажет Nmap на то, что машина доступна.

Поэтому портом по умолчанию является 31338, т.к. он вряд ли будет

использоваться какой-либо службой. Лишь некоторые службы, такие как Character Generator (chargen) protocol,

ответят на пустой UDP пакет, и это также укажет Nmap на то, что машина доступна.Основным преимуществом такого типа сканирования является то, что он позволяет обходить брандмауэры, фильтрующие только TCP запросы. Например, однажды у меня был беспроводной широкополосный роутер Linksys BEFW11S4. Внутренний интерфейс этого устройства фильтровал по умолчанию все TCP порты, в то время как в ответ на UDP запросы посылалось сообщение об ошибке «порт недостижим», что делало его работу бесполезной.

-

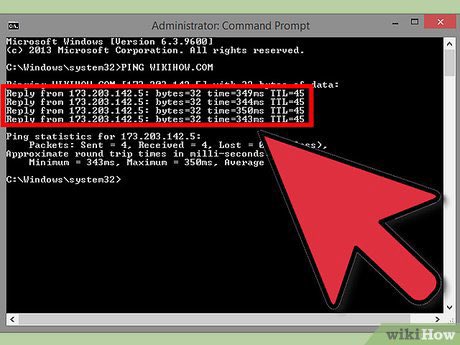

-PE;-PP;-PM(Типы пинг пакетов ICMP) В дополнении к нестандратным методам обнаружения хостов с помощью TCP и UDP запросов, Nmap может посылать и стандартные пакеты, используемые вездесущей программой ping.

Nmap посылает ICMP пакет типа 8 (эхо запрос) на целевой

IP адрес, ожидая в ответ от доступного хоста пакет типа 0 (эхо ответ). К сожалению для сетевых исследователей, многие хосты и брандмауэры

теперь блокируют такие пакеты вместо того, чтобы ответить на них, как это требуется в

RFC 1122. По этой причине

сканеры использующе только ICMP запросы редко бывают полезны при сканировании неизвестных целей в Интернете.

Но они могут быть полезны системным администраторам, занимающимся мониторингом внутренней сети. Используйте

опцию

Nmap посылает ICMP пакет типа 8 (эхо запрос) на целевой

IP адрес, ожидая в ответ от доступного хоста пакет типа 0 (эхо ответ). К сожалению для сетевых исследователей, многие хосты и брандмауэры

теперь блокируют такие пакеты вместо того, чтобы ответить на них, как это требуется в

RFC 1122. По этой причине

сканеры использующе только ICMP запросы редко бывают полезны при сканировании неизвестных целей в Интернете.

Но они могут быть полезны системным администраторам, занимающимся мониторингом внутренней сети. Используйте

опцию -PE, чтобы активировать такой тип сканирования.Но Nmap использует не только стандратный эхо запрос. В стандарте ICMP (RFC 792) также определены запросы временной метки, информационные запросы и запросы адресной маски с кодами 13, 15 и 17 соответственно. Хотя они служат для того, чтобы узнать какую-либо информацию, такую как адресную маску или текущее время, они могут быть легко применены для обнаружения целей.

Система, которая отвечает на них, работает и доступна. В

настоящее время Nmap не использует информационные запросы, т.к. они не получиил широкого распространения.

Стандарт RFC 1122 наставивает на том, что «хост НЕ ДОЛЖЕН посылать такие сообщения». Запросы

временной метки или адресной маски могут быть посланы путем задания опций

Система, которая отвечает на них, работает и доступна. В

настоящее время Nmap не использует информационные запросы, т.к. они не получиил широкого распространения.

Стандарт RFC 1122 наставивает на том, что «хост НЕ ДОЛЖЕН посылать такие сообщения». Запросы

временной метки или адресной маски могут быть посланы путем задания опций -PPи-PMсоответственно. Ответ на запрос временной метки (ICMP код 14) или на запрос адресной маски (код 18) указывают на то, что хост доступен. Эти запросы могут быть полезны, когда администраторы блокируют пакеты эхо запросов, но забывают о том, что другие типы ICMP запросов могут быть использованы в тех же целях.-

-PO(пингование с использованием IP протокола)<список_протоколов> Новейшей опцией для обнаружения хостов является пингование с использованием IP протокола, которая посылает IP пакеты с номером протокола, указанным в заголовке пакета.

Список протоколов задается в том же

формате, что и список портов в описанных выше опциях обнаружения хостов с помощью протоколов TCP и UDP. Если

не указан ни один протокол, то по умолчанию будут использованы IP пакеты ICMP (протокол 1),

IGMP (протокол 2) и IP-in-IP (протокол 4). Протоколы по умолчанию могут быть заданы во время компиляции

путем изменения

Список протоколов задается в том же

формате, что и список портов в описанных выше опциях обнаружения хостов с помощью протоколов TCP и UDP. Если

не указан ни один протокол, то по умолчанию будут использованы IP пакеты ICMP (протокол 1),

IGMP (протокол 2) и IP-in-IP (протокол 4). Протоколы по умолчанию могут быть заданы во время компиляции

путем изменения DEFAULT_PROTO_PROBE_PORT_SPECвnmap.h. Имейте в виду, что для ICMP, IGMP, TCP (протокол 6) и UDP (протокол 17), пакеты посылаются с «правильными» заголовками протокола, в то время как для остальных протоколов пакеты посылаются без дополнительной информации после IP заголовка (пока не задана опция--data-length).При использовании этого метода ожидаются ответы по протоколу исходного запроса, либо ICMP сообщение о недостижимости, что свидетельствует о том, что данный протокол не поддерживается удаленным хостом.

Оба

варианта ответа означают, что целевой хост доступен.

Оба

варианта ответа означают, что целевой хост доступен.-

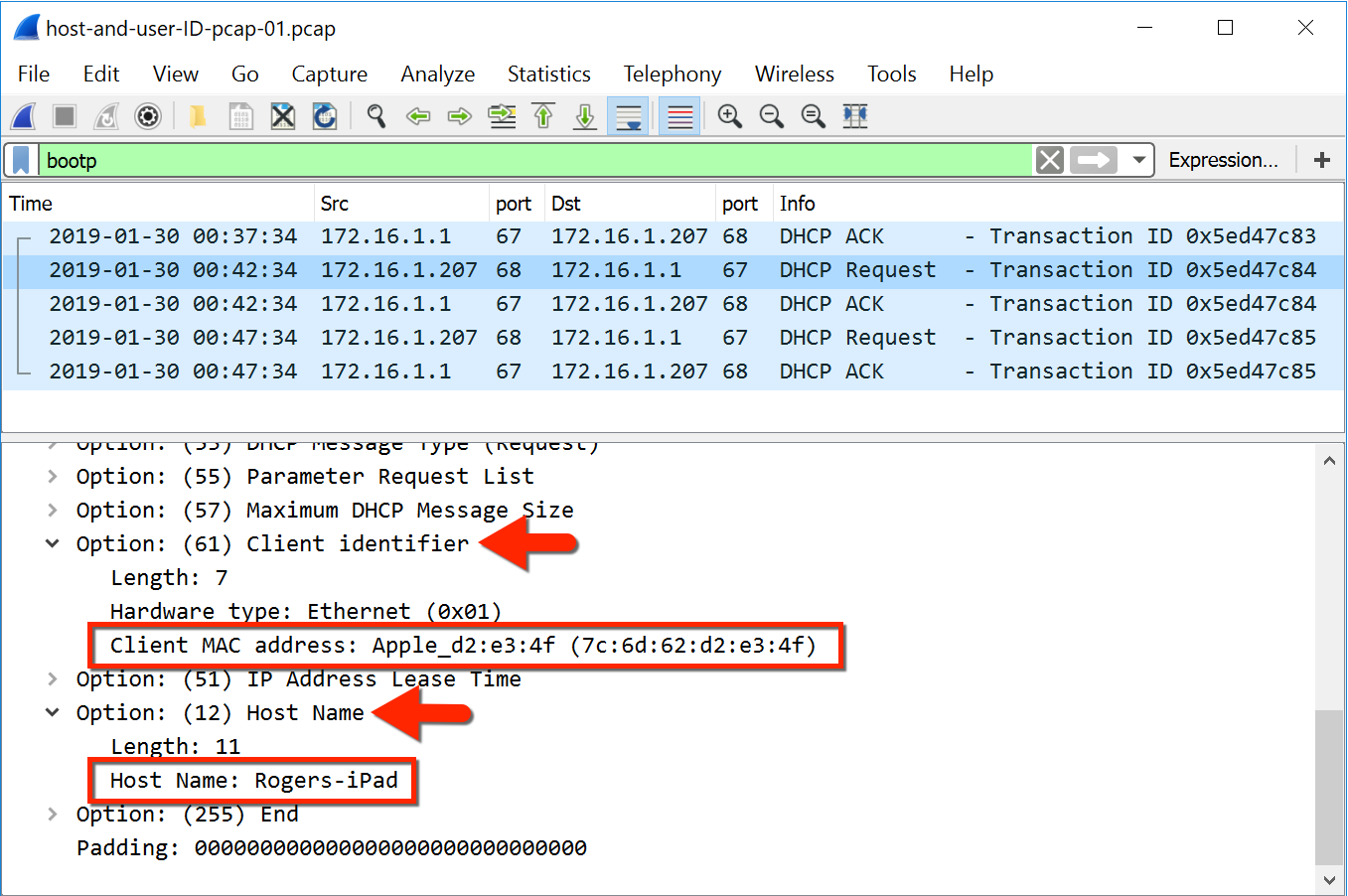

-PR(ARP пингование) Одной из наиболее популярных сфер применения Nmap является сканирование локальных сетей (LAN). В большинстве локальных сетей, особенно тех, которые используют диапазоны частных адресов определенные в RFC 1918, большое количество IP адересов не используется в любой момент времени. Когда Nmap пытается послать сырой IP пакет, такой как ICMP эхо запрос, операционная система должна определить MAC-адрес (ARP) соответствующий целевому IP, чтобы правильно адресовать фрейм. Это часто бывает медленно и проблематично, т.к. операционные системы не были написаны с учетом того, что им придется посылать миллионы ARP запросов недоступным хостам в короткий промежуток времени.

ARP сканирование позволяет Nmap вместо ARP запросов использовать свои собственные оптимизированные алгоритмы.

И если Nmap получает ответ, то ей даже нет необходимости беспокоиться о других типах обнаружения

хостов, основанных на IP пакетах. Этот делает ARP сканирование более быстрым и надежным. Поэтому оно

применяется по умолчанию для сканирования локальных сетей. Даже если указаны другие типы сканирования

(как

И если Nmap получает ответ, то ей даже нет необходимости беспокоиться о других типах обнаружения

хостов, основанных на IP пакетах. Этот делает ARP сканирование более быстрым и надежным. Поэтому оно

применяется по умолчанию для сканирования локальных сетей. Даже если указаны другие типы сканирования

(как -PEили-PS), Nmap все равно использует ARP сканирование для машин локальной сети. Если вы абсолютно не хотите использовать такой тип сканирования, то задайте опцию--send-ip.-

--traceroute(Отслеживать путь к хосту) Отслеживание осуществляется после сканирования, используя результаты этого сканирования для определения порта и протокола, с помощью которых можно будет достичь цели. Процедура работает со всеми типами сканирования кроме сканирования с использованием системного вызова connect (

-sT) и «ленивого» (idle) сканирования (-sI). Все отслеживания используют динамическую модель таймингов Nmap и осуществляются параллельно.

Все отслеживания используют динамическую модель таймингов Nmap и осуществляются параллельно.Процедура отслеживания маршрута работает путем посылки пакетов с низким TTL (time-to-live (временем-жизни) в попытке получить в ответ ICMP сообщение Time Exceeded (Превышение Времени Жизни) от промежуточных узлов между сканером и целевым хостом. Стандартные реализации процедуры отслеживания маршрута начинают с TTL равным 1, а затем увеличивают его до тех пор, пока не будет достигнут целевой хост. В реализации же этой процедуры в Nmap сначала устанавливается высокий TTL, а затем TTL уменьшается, пока не станет равным 0. Это позволяет Nmap использовать «умные» алгоритмы кэширования с целью увеличения скорости отслеживания маршрута. В среднем Nmap посылает 5-10 пакетов на хост, в зависимости от условий в сети. В случае сканирования единственной подсети (напр. 192.168.0.0/24), возможно будет необходимо послать только один пакет на каждый хост.

-

--reason(Показать причины состояний портов и хостов) Показывает информацию о причинах, по которым каждый порт установлен в какое-либо состояние, и по которым каждый хост работает или нет.

Эта опция выводит тип пакета, по которому было определено состояние порта или хоста. Например,

Эта опция выводит тип пакета, по которому было определено состояние порта или хоста. Например, RSTпакет от закрытого порта или эхо ответ от работающего хоста. Информация, которую может предоставить Nmap, определяется типом сканирования или пингования. SYN сканирование и SYN пингование (-sSи-PS) описываются очень детально, а информация о сканировании с использованием TCP соединений (-sT) ограничена реализацией системного вызоваconnect. Эта функция автоматически активируется при использовании опции отладки (-d), и результаты ее работы хранятся в XML файлах, даже если эта опция не была задана.-

-n(Не производить разрешение DNS имен) Указывает Nmap никогда не производить обратное разрешение DNS имен каждого обнаруженного активного IP адереса. Преобразование DNS может быть медленным даже со встроенным в Nmap параллельным преобразователем IP адресов, поэтому данная опция может сократить время сканирования.

-

-R(Производить разрешение DNS имен для всех целей) Указыват Nmap всегда производить обратное разрешение DNS имен для каждого целевого IP адреса. Обычно DNS преобразование применяется только к доступным хостам.

-

--system-dns(Использовать системный DNS преобразователь) По умолчанию Nmap преобразует IP адреса путем посылки запросов непосредственно серверам имен, указанным в вашей системе, и последующим анализом ответов. Многие запросы (часто десятки) исполняются параллельно для увеличения производительности. Задайте эту опцию, чтобы использовать ваш системный преобразователь IP адресов (один IP адрес за один системный вызов

getnameinfo). Это медленно и редко бывает полезно, до тех пор, пока вы не найдете ошибку в параллельном преобразователе Nmap (если найдете, известите нас, пожалуйста). Системный преобразователь всегда используется для сканирования с использованием

протокола IPv6.

Системный преобразователь всегда используется для сканирования с использованием

протокола IPv6.-

--dns-servers(Сервера для обратного разрешения DNS)<server1>[,<server2>[,...]] По умолчанию Nmap определяет DNS сервера (для разрашения rDNS) из вашего resolv.conf файла (Unix) или из реестра (Win32). Вы можете использовать эту опцию для задания альтернативных серверов. Эта опция игнорируется, если вы используете

--system-dnsили сканирование по протоколу IPv6. Использование нескольких DNS серверов частно увеличивает скорость сканирования, особенно если вы выбираете официальные сервера для IP пространства вашей цели. Эта опция также может увеличить незаметность, т.к. ваши запросы могут быть перенаправлены любым рекурсивным DNS сервером в Интернете.Эта опция также бывает полезна при сканировании частных сетей.

Иногда лишь некоторые сервера имен

предоставляют правильную rDNS информацию, и вы можете даже не знать, где они. Вы можете просканировать сеть

на наличие открытого порта 53 (возможно с помощью фукнкции определения версии), затем попробовать составить

список (

Иногда лишь некоторые сервера имен

предоставляют правильную rDNS информацию, и вы можете даже не знать, где они. Вы можете просканировать сеть

на наличие открытого порта 53 (возможно с помощью фукнкции определения версии), затем попробовать составить

список (-sL) указывая по очереди все сервера имен в опции--dns-serversдо тех пор, пока не найдете тот, который работает.

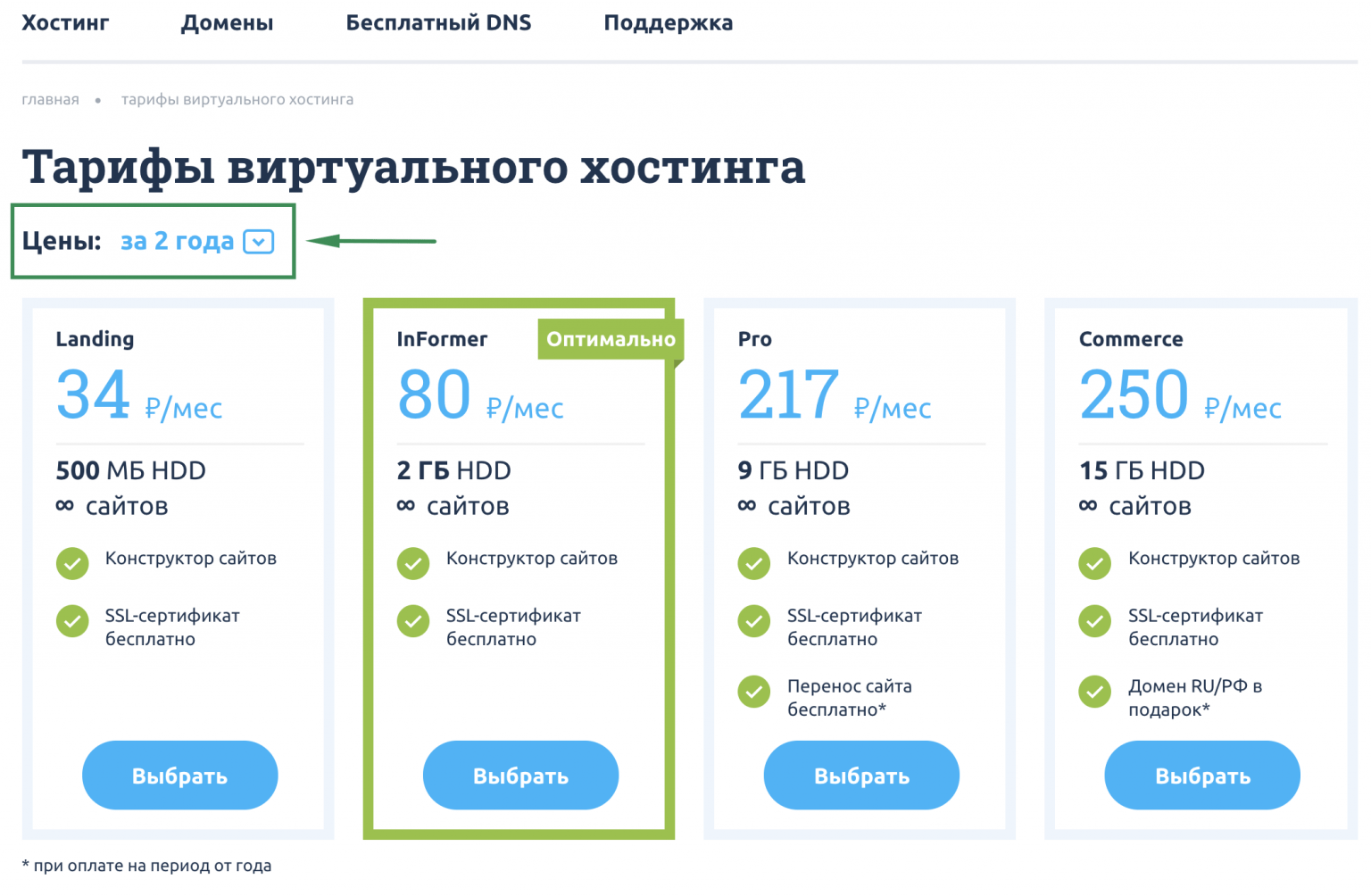

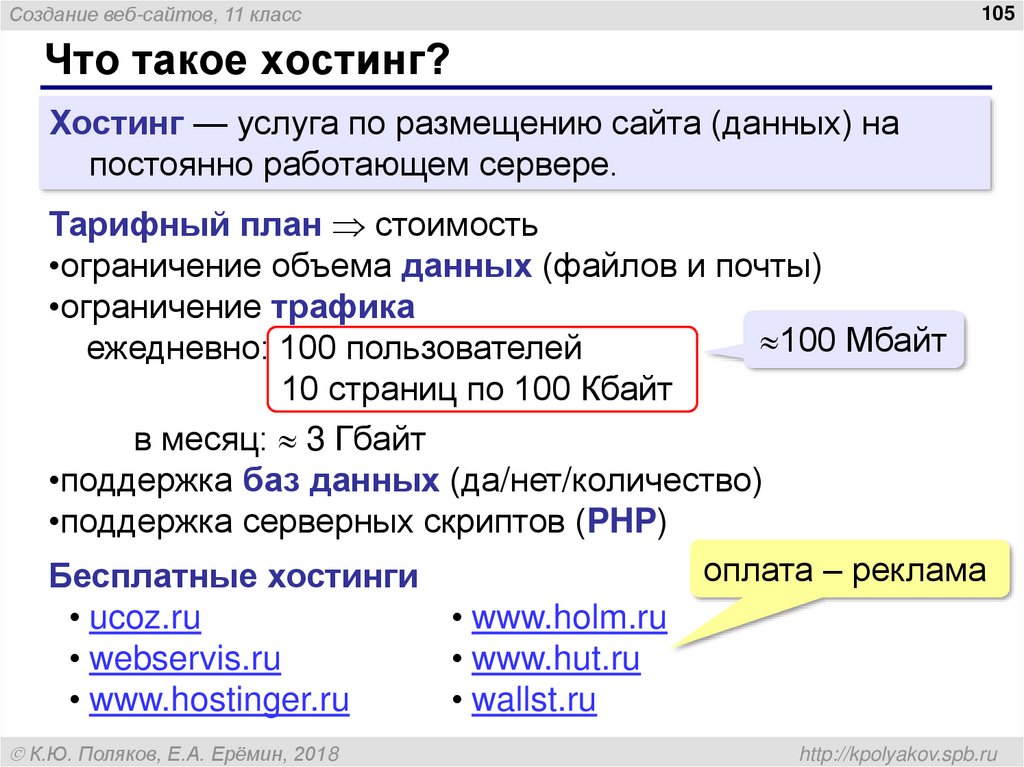

Как найти хостинг, отвечающий моим требованиям?

—- Думал начать со структуры и заглушек. Не стесняйтесь редактировать и добавлять к этому. —-

Веб-хост позволяет сделать веб-сайт доступным через Интернет, сохранив его на компьютере, который всегда включен и всегда подключен к Интернету. Есть тысячи компаний, которые предлагают веб-хостинг. Это руководство призвано научить вас понимать, исследовать и оценивать предлагаемые продукты для себя.

Чтобы найти подходящий веб-хостинг, вам необходимо:

- Знать свои требования.

- Ознакомьтесь с доступными продуктами веб-хостинга.

- Выберите правильный продукт для вас.

- Создайте краткий список компаний, которые предлагают этот продукт, и сократите их до одной.

Сейчас мы расскажем вам об этих шагах.

Чтобы начать поиск, полезно иметь приблизительное представление о вашем:

- Ежемесячном бюджете (например, «Я не могу позволить себе ничего больше, чем 20 долларов в месяц»)

- Ежемесячный уникальный трафик (например, «Меня посещают около 5000 посетителей в месяц»)

- Технологические требования (например, «Я буду использовать PHP и MySQL»)

- Технические возможности (например, «Я никогда раньше не покупал веб-хостинг»)

- Местоположение (например, «Я хочу, чтобы мой хостинг находился в определенной стране из соображений скорости, поддержки или SEO»)

Если у вас есть эта информация, отлично! Если нет, попробуйте их проработать и записать, прежде чем читать дальше; это значительно упростит поиск веб-хостинга.

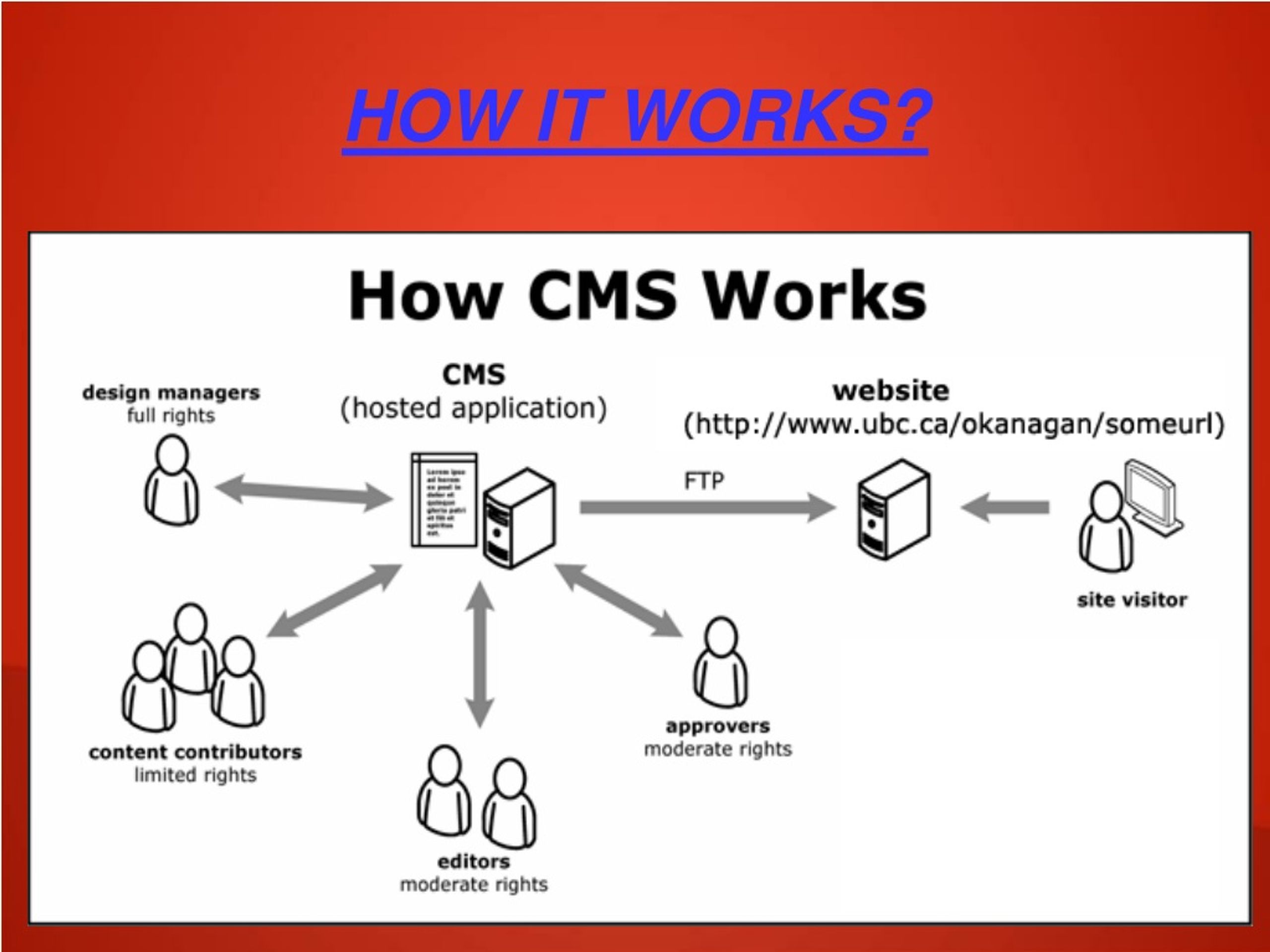

Рынок хостинга наводнен различными продуктами. В этом разделе они описаны.

Бесплатный веб-хостинг

Можно найти бесплатный веб-хостинг, но очень немногие профессиональные веб-мастера порекомендуют вам его использовать.

pro

- Это ничего не стоит.

- В большинстве случаев его очень легко настроить и запустить.

contra

- Бесплатные хосты не обязаны предлагать вам поддержку.

- Бесплатные хостинги не обязаны поддерживать работу вашего сайта.

- Бесплатные хосты не обязаны обновлять, обслуживать и защищать свои серверы.

- Вероятно реклама на вашем сайте.

- Низкое время безотказной работы (означает, что ваш сайт будет часто недоступен)

Короче говоря, стоит платить за хостинг, а не пользоваться бесплатным сервисом. Дешевый пакет виртуального хостинга даст вам базовый уровень поддержки, более надежное время безотказной работы и не сломит банк.

Хорошие сервисы (по состоянию на 2018 год) включают Github Pages.

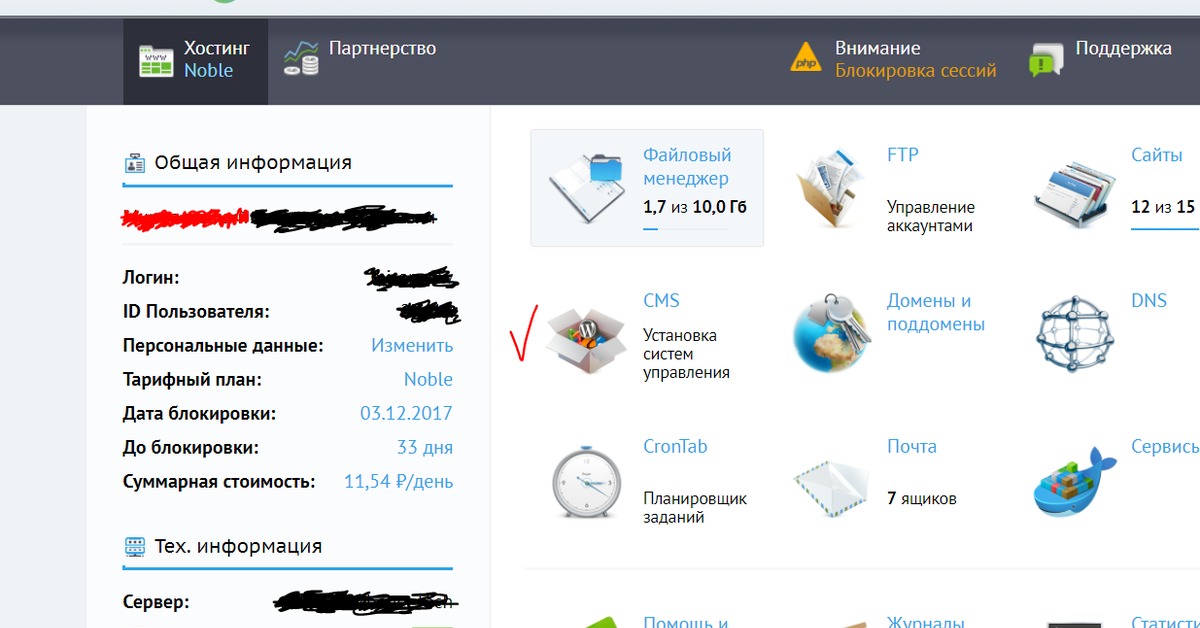

Общий веб-хостинг

pro

- Это дешево — цены начинаются от 3 долларов в месяц.

- Но это надежно. Вы заключаете договор с компанией, в котором закрепляются все услуги, которые вам гарантированы.

- Подходит для небольших веб-сайтов, потому что если у вас всего несколько посетителей в месяц, то выделенный хостинг будет слишком дорогим.

contra

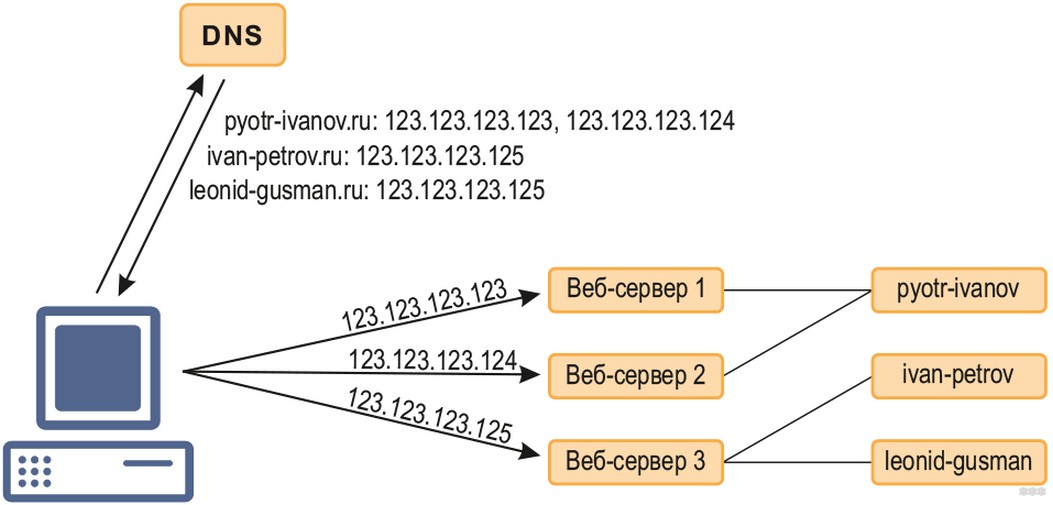

- Обычно вы делите один (виртуальный) сервер со многими другими клиентами. Поэтому, если у вас много трафика, вам может понадобиться выделенный сервер.

- У других клиентов могут быть загруженные веб-сайты, которые замедляют работу всех на том же сервере.

- Иногда трудно изменить конфигурацию для ваших конкретных нужд (особенно на хостинге Windows)

«Облачный» веб-хостинг

Сюда входят различные услуги, которые можно разделить на три группы: «Инфраструктура как услуга», «Платформа как услуга», «Программное обеспечение как услуга». Эта статья в Википедии описывает различия.

Эта статья в Википедии описывает различия.

про

- Наличие. Ваши данные почти мгновенно доступны любому человеку на этой планете.

- Есть также несколько бесплатных предложений.

contra

- С некоторыми облачными сервисами никто (даже хостер) не знает, где находятся ваши данные (особенно в какой юрисдикции). Это очень большая проблема, если вы имеете дело с конфиденциальными данными, такими как данные от врача или банковских счетов (в отношении конфиденциальности данных). Другие, например Amazon S3, позволяют выбрать регион.

- Трудно сравнивать подобное с подобным. Некоторые, например Amazon, предлагают вам виртуальные серверы. Другие, такие как Microsoft Azure или Google App Engine, предлагают вам слой промежуточного программного обеспечения.

Веб-хостинг VPS

Это выглядит так, как будто у вас есть сервер только для вас, хотя вы физически делитесь им с другими людьми.

pro

- У вас гораздо больше контроля, чем у виртуального хостинга.

контра

- Если у вас нет управляемого VPS, вы должны управлять им самостоятельно — применяя исправления операционной системы.

Выделенный веб-хостинг

pro

- Вы можете делать то, что хотите, когда хотите и так, как вам нравится. Вы владеете (виртуальным) сервером и устанавливаете любое программное обеспечение (сравните с управляемым хостингом). Вы можете использовать этот сервер для чего угодно (за исключением нелегального контента).

контра

- Вам действительно нужно знать, что вы делаете. Вы тот, кто отвечает за безопасность этой системы. Вам нужно будет установить обновления безопасности и в целом «следить» за тем, что происходит (какие порты прослушиваются, кто пытается взломать, откуда они взялись, …).

Совместный веб-хостинг

Совместный веб-хостинг очень похож на выделенный веб-хостинг. Разница в том, что вам нужно покупать, привозить, управлять и обслуживать само оборудование .

Разница в том, что вам нужно покупать, привозить, управлять и обслуживать само оборудование .

pro

- вы полностью контролируете надежность и скорость оборудования вашего сервера

- вы можете использовать очень маленький и очень недорогой сервер, которым вы полностью управляете в высокопроизводительной среде, чтобы вы могли обслуживать своих клиентов

- вы можете установить и настроить свое оборудование индивидуально и заранее из дома или офиса, прежде чем принести его хостеру

контра

- покупка одной машины серверного класса недешева

- теперь вы несете ответственность даже за оборудование и должны его контролировать и ремонтировать (хотя некоторые хостеры предложат вам сделать это за вас (за определенную плату))

- вы даже не сможете перезапустить систему, если она сломается, если вы не подготовились к этому (или купите практическую услугу у хостера, чтобы сделать это за вас)

- в зависимости от уровня обслуживания у хостера, вам может потребоваться подождать рабочего времени, чтобы физически получить доступ к вашему серверу в случае сбоя

«Управляемый» хостинг

Это похоже на выделенный хостинг, но с меньшими проблемами безопасности, поскольку профессиональная команда будет обслуживать ваш сервер. С другой стороны, в большинстве случаев вы не можете действовать так же свободно, как на выделенной машине.

С другой стороны, в большинстве случаев вы не можете действовать так же свободно, как на выделенной машине.

Вы можете использовать пять критериев, которые мы перечислили в начале (бюджет, трафик, технология, возможности и местоположение), чтобы определить, какой продукт вам подойдет.

Блок-схема пытается направить людей к нужному продукту?

Покупка хостинга по бюджету

Если вы вообще не хотите платить

- Бесплатный веб-хостинг

Если ваш бюджет составляет около 10 долларов США в месяц

- Общий

Если ваш бюджет составляет около 50 долларов США в месяц

- Общий

- ВПС

- Облако

Если ваш бюджет составляет около 100 долларов США в месяц

- VPS

- Облако

- Посвященный

Если ваш бюджет составляет около 1000 долларов в месяц

- Облако

- Посвященный

- Совместно расположен

- Управляемый

Покупка хостинга по месячному трафику

Если количество уникальных посетителей в месяц меньше 500

- Бесплатно

Если количество уникальных посетителей в месяц составляет около 1000

- Общий

Если количество уникальных посетителей в месяц составляет около 10 000

- Облако

Если количество уникальных посетителей в месяц составляет около 50 000

- Облачное или выделенное

Если количество уникальных посетителей в месяц составляет около 100 000

- Выделенные или управляемые

Если количество уникальных посетителей в месяц составляет около 500 000

- Выделенные или управляемые

Покупка хостинга по технологическим требованиям

Если вам нужен конкретный язык программирования

- Спросите у хостера

Если вам нужна определенная архитектура сервера

- Спросите у хостера

Если у вас очень специфические индивидуальные требования

- Специализированный

Покупка хостинга по техническим возможностям

Если вы новичок в веб-хостинге

- Для начала выберите общий доступ, затем вы можете обновить его

Если вас пугает идея использования хостинга без панели управления

- Может быть, поделитесь?

Если вам удобно использовать командную строку

- Вы можете использовать выделенный.

Теперь, когда вы знаете, какой продукт вам нужен, давайте узнаем, как найти компании, которые предлагают этот продукт.

Где найти веб-хостинги?

Поиск по бюджету, технологии и другим требованиям – предлагаемые стратегии:

- Поиск по определенным ключевым словам.

- Узнайте, где размещен сайт, похожий на ваш.

Что отличает хорошего веб-хостинга?

- Поддержка должна быть бесплатной — это говорит о надежном хостере. Они не пытаются зарабатывать деньги, продавая поддержку по телефону, а продавая хорошие, качественные продукты хостинга.

- Оценка перепроданности. Вот ссылка, чтобы лучше понять концепцию.

- Оценка времени поддержки. На самом деле отправьте заявку нескольким хостам из вашего списка и посмотрите, какое у них время отклика.

- Посмотрите на доску состояния, чтобы увидеть последние сбои/проблемы, которые были у провайдера

- Доступ к хостингу, в частности к Панели управления, должен соответствовать вашим потребностям и требованиям, позволяя вам выполнять повседневные задачи без необходимости постоянно обращаться в службу поддержки

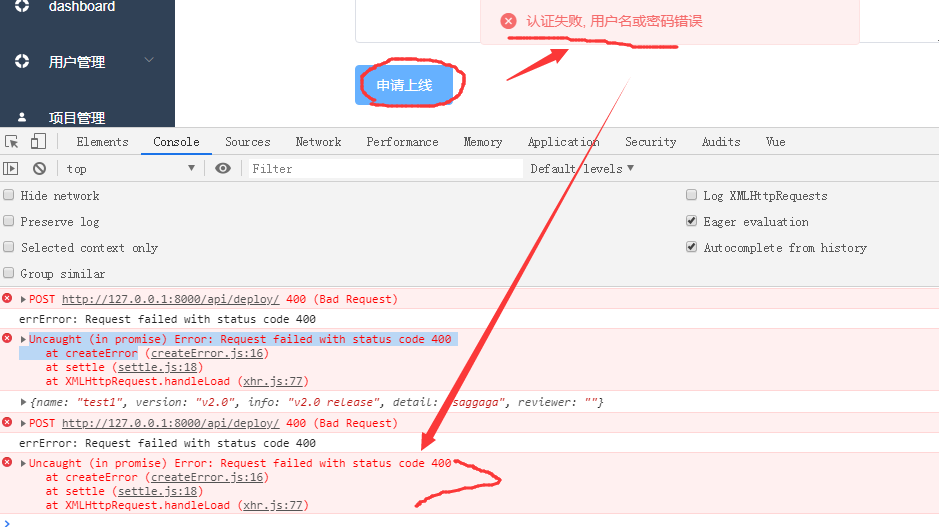

Какие технические функции должен предоставлять хороший веб-хостинг?

Вот некоторые функции, которые должен включать даже хороший базовый пакет виртуального хостинга, в примерном порядке от самых простых до более продвинутых.

- Динамический контент с использованием PHP, CGI и т. д.

- Кроме того, PEAR расширяет возможности PHP и используется во многих PHP-скриптах. Убедитесь, что на вашем хосте установлены самые популярные скрипты PEAR.

- Доступ к журналам сервера для вашего сайта.

- Поддержка файлов

.htaccessили эквивалентных. - Доступ к базе данных (MySQL или эквивалент).

- Доступ к оболочке через SSH (это означает, что вы получаете полный контроль)

- поддержка HTTPS. (конечно)

- Хостинг электронной почты (с POP3 или IMAP) или переадресация.

- Поддержка sendmail или чего-то подобного (так что вы можете отправлять электронные письма с помощью PHP), подходит для контактных форм.

- Планирование процессов по времени через

cronили аналогичный. - Последняя версия каждого программного обеспечения, поддерживаемого этим хостом. Вы же не хотите использовать устаревшую версию PHP.

Как узнать, когда мне нужно обновиться?

- Оценка производительности хостинга

- Оптимизация ПО перед обновлением! В большинстве случаев программное обеспечение, которое вы запускаете, работает слишком медленно. Попробуйте использовать различные решения для кэширования.

Дорогой хостинг лучше?

Возможно, но всегда проверяйте. Некоторые хосты предоставляют дешевые услуги, но они делают очень хорошую работу.

Имеет ли значение, где географически размещен мой сайт?

Да, если вы имеете дело с конфиденциальными данными. Если вы бизнесмен, оказывающий услуги местному регистрационному бюро, или врач, вы не можете хранить данные там, где нестрогие законы могут разрешать продажу этих данных. (Например, как немецкий провайдер вы должны , а не хранят ваши данные в США из-за местных законов о защите данных. Недавно были даже дебаты, в ходе которых немецкие сотрудники по защите данных объявили, что они подадут в суд на провайдера веб-сайта, который включает кнопку «Мне нравится» Facebook на своем веб-сайте, потому что конечные пользователи будут отслеживаться американской компанией, которая, в свою очередь, может продавать данные об использовании немецких клиентов для рекламодателей. )

)

Часто веб-сайты, которые заявляют, что предлагают обзоры хостинга, на самом деле хотят заработать на партнерских ссылках или через другие каналы, и поэтому они не будут предлагать честный обзор. Никогда не доверяйте только одному сайту и всегда проверяйте несколько сайтов перед покупкой.

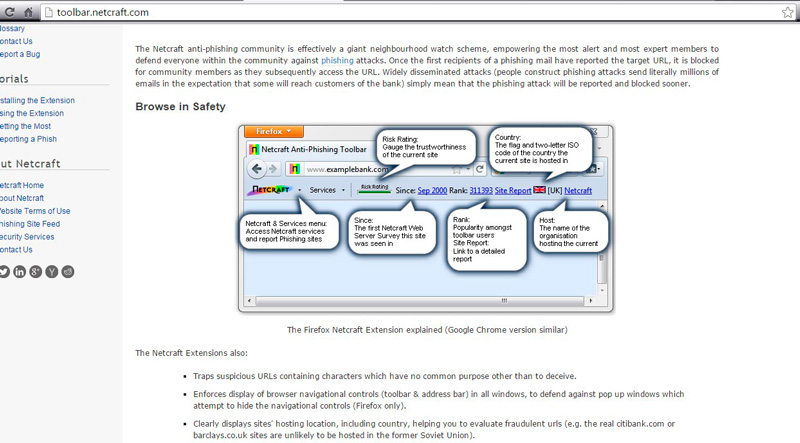

Как определить оператора или хоста веб-сайта

новости и события пресса и средства массовой информации3 марта 2011 г.

В то время как один человек может разработать, разместить и администрировать веб-сайт, часто существует множество людей, ответственных за любой данный фрагмент контента в Интернете: во-первых, есть фактический автор материала; затем будет ISP , который предоставит автору доступ в Интернет; вероятно, также будет доменное имя, принадлежащее регистрант , указывающий на сайт, на котором размещен материал; этот веб-сайт будет расположен на серверах веб- хоста ; может быть администратор веб-сайта , ответственный за управление содержанием этого сайта; и, возможно, в отличие от администратора, у сайта может быть владелец .

Таким образом, даже при обычных обстоятельствах, в связи с частью онлайн-контента, есть 6 возможных точек контакта: автор, его интернет-провайдер, владелец домена, хост, администратор или веб-мастер, или владелец веб-сайта. Тем не менее, на самом деле найти соответствующие контактные данные не всегда просто. Веб-сайты не обязательно будут идентифицировать какую-либо из этих сторон, поэтому иногда необходимо проводить исследования.

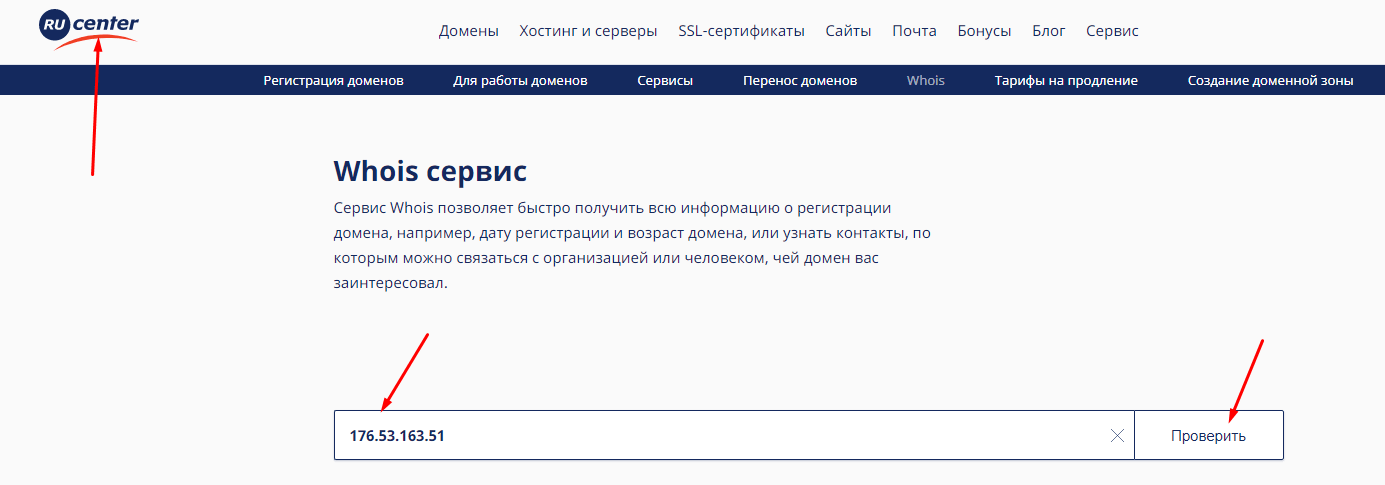

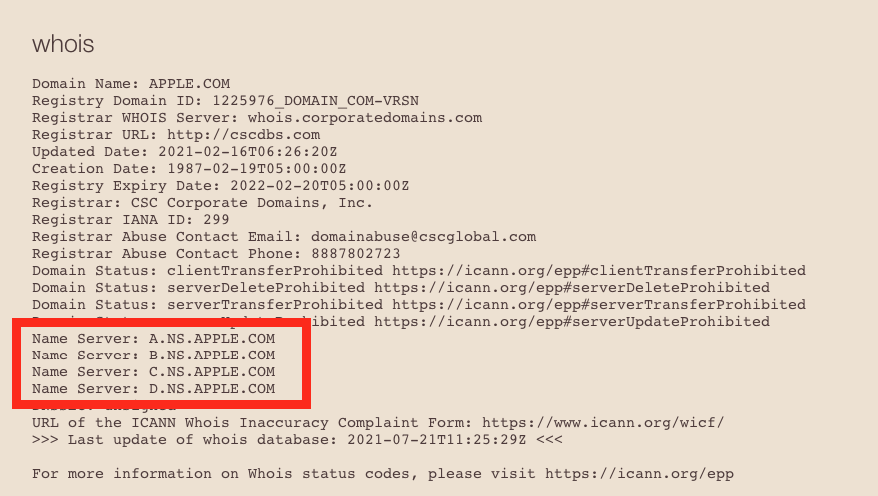

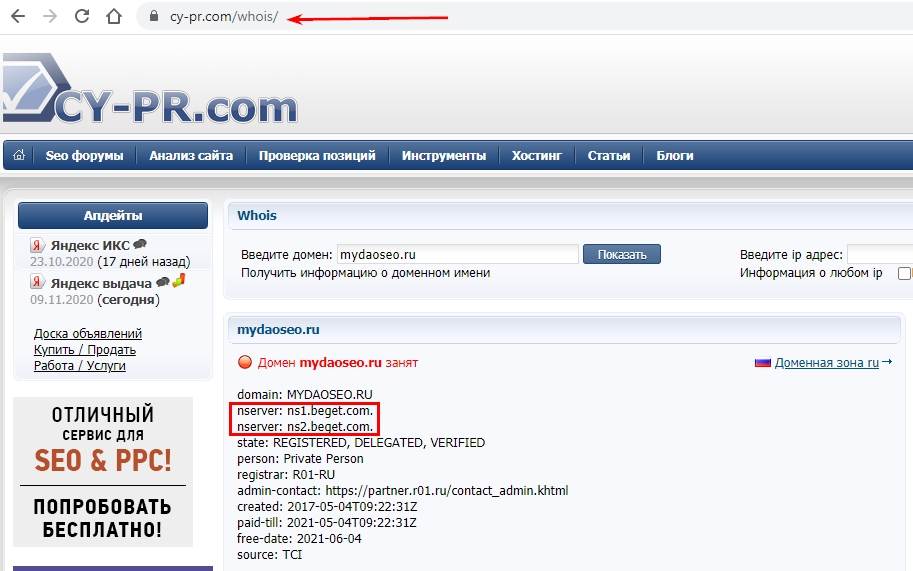

Точно так же, как имена и адреса заявителей на охрану товарных знаков заносятся в общедоступную базу данных, сведения о владельцах доменных имен хранятся в общедоступных базах данных WHOIS. Например, вы можете просмотреть записи WHOIS для google.com здесь. Эти записи позволяют заинтересованным сторонам связываться с владельцами доменов, если, например, у них возникают проблемы с доступом к веб-сайту, они замечают ошибки или, возможно, имеют деловое предложение, связанное с рекламой или покупкой доменного имени. Записи WHOIS, как правило, содержат сведения о техническом контактном лице — как правило, вашем веб-мастере, административном контактном лице, которое является лицом, уполномоченным решать такие вопросы, как продление домена, и регистрантом или «владельцем» доменного имени.

Записи WHOIS, как правило, содержат сведения о техническом контактном лице — как правило, вашем веб-мастере, административном контактном лице, которое является лицом, уполномоченным решать такие вопросы, как продление домена, и регистрантом или «владельцем» доменного имени.

Однако эти записи также являются бесценным ресурсом для менее щепетильных маркетологов, которые могут использовать эту информацию для массовой рассылки спама по электронной почте. Поэтому многие владельцы доменных имен предпочитают использовать службы маскировки , которые скрывают свои контактные данные, заменяя их данными поставщика услуг маскировки.

Существуют также некоторые обстоятельства, когда личность или местонахождение веб-узла могут быть важны, например, когда веб-сайт содержит клеветнические материалы, которые посетитель хотел бы удалить, и хотя эта информация может быть недоступна, существуют несколько бесплатных инструментов, которые могут вам помочь.

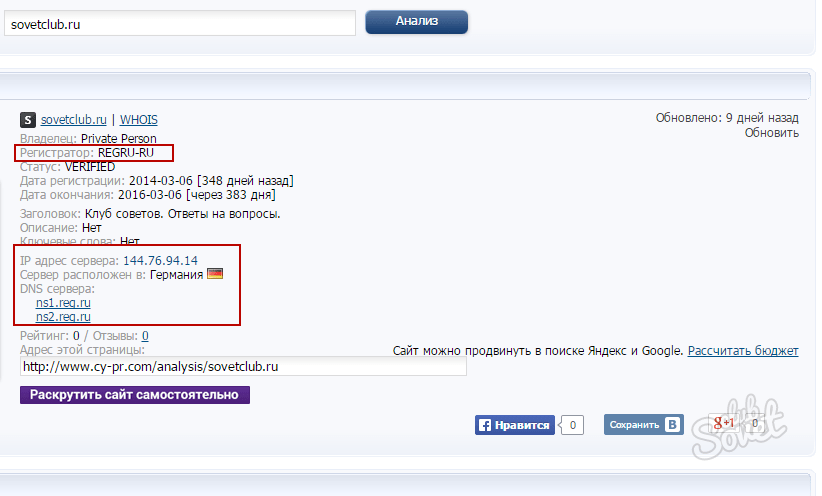

При исследовании личности или местонахождения веб-узла вам потребуется IP-адрес соответствующего веб-сайта — его можно получить здесь. Часто можно определить хостинг-провайдера или даже оператора самого веб-сайта, запросив региональные интернет-реестры (RIR). Каждый RIR охватывает свой географический регион, и их можно найти, используя приведенные ниже ссылки:

Часто можно определить хостинг-провайдера или даже оператора самого веб-сайта, запросив региональные интернет-реестры (RIR). Каждый RIR охватывает свой географический регион, и их можно найти, используя приведенные ниже ссылки:

www.ripe.net/perl/whois [Европа]

www.apnic.net/search [Азиатско-Тихоокеанский регион]

www.arin.net/whois [Америка, Африка]

Результаты поиска с использованием вышеуказанных инструментов могут включать идентификационные данные веб-узла, с серверов которого обслуживается веб-сайт, который вы ищете, или, для более крупных компаний, идентификационные данные самого оператора веб-сайта. Для крупных предприятий или компаний, которые соблюдают законодательство, требующее раскрытия своих контактных данных, определение контактных данных оператора веб-сайта не является сложной задачей. Однако перечисленные выше инструменты могут быть очень полезными при проведении исследований на небольших сайтах или для получения сведений, которые не так легко доступны.