Как включить и зачем нужен https для сайта.

Зачастили задачи по настройке HTTPS для платежных систем. Нужно отдать должное Яндекс.Кассе, все-таки внесла свою лепту в развитие отечественного ecommerce. И это прекрасно, согласитесь, когда установка способов оплаты на сайт под любимую систему управления (Битрикс, joomla, opencart, prestashop, wordpress, drupal, тд) занимает не больше 1-3 часов и стабильно работает за умеренную комиссию.

К тому же HTTPS официально является фактором ранжирования Google с 2014 года.

Накопилась подборка вопросов по теме, постараюсь ответить на наиболее частые из них.

Зачем нужен HTTPS?

От обычного http:// в начале любого адреса сайта HTTPS отличается одной буквой «S» (Secure — в переводе с англ. «Безопасный»). Ради нее одной — безопасности и нужны SSL-сертификаты, с помощью которых и настраивается HTTPS. К примеру возьмем наш сайт https://hardkod.ru. Вы зашли на него находясь в любимом кафе, используя бесплатный wifi, чтобы подобрать себе на распродаже недорогой сайт.

Поэтому обязательным требованием платежных шлюзов является наличие HTTPS соединения на сайте. В свою очередь, теперь вы это знаете, если сайт запрашивает конфиденциальную информацию и вы видите, что соединение не защищено хорошенько подумайте прежде чем продолжить.

Какие такие сертификаты? SSL?

Это часть технологии обеспечения безопасности, подобные сертификаты можно купить у любого регистратора доменов или постановщиков услуг хостинга, которые в свою очередь являются авторизованными центрами сертификации, а значит их собственные корневые сертификаты хранятся в наших браузерах.

Сертификаты бывают четырех видов:

- CA (Certification authority) — минимальная проверка прав собственности на домен

- DV (Domain validated) — верификация домена;

- OV (Organization validated) — верификация организации;

- EV (Extended validation) — расширенная верификация организации.

В среднем цена SSL-сертификата начинается от 30$, но CA можно получить бесплатно.

Особенности перехода сайта на HTTPS

Если вы продвигаетесь в поисковых системах Yandex/Google, то общие правила следующие:

- Поменять основное зеркало в вебмастере

- Меняем ссылку на sitemap.xml в robots.txt

- Делаем 301-редирект со всех старых страниц

Поисковые системы пишут следующее по этому поводу.

Яндекс

Источник — https://yandex. ru/blog/platon/2778

ru/blog/platon/2778

Источник — https://support.google.com/webmasters/answer/6033049#https-faqs

Поэтому, настоятельно рекомендуем обращаться к seo-специалистам за сопровождение переезда на https, чтобы не потерять позиции и посетителей сайта.

Также все известные нам системы управления не имеют дополнительных требований и даже не заметят перехода на HTTPS.

Ваш сайт устарел и работает по HTTP?

Звоните 8 (800) 350-81-86

Подключим новый, безопасный и современный HTTPS протокол за считанные часы. После этого вашему сайту будут доверять и клиенты и поисковые системы!

Оставить заявку

Оставить заявку

5 ноября 2017 Seo-продвижение, Техническая поддержка

як перевести сайт з HTTP на HTTPS (захищений протокол) без втрати трафіку і позицій?

Переїзд, чого б він не стосувався — справа напружена і відповідальна. Спочатку вас ламає — ви заперечуєте потребу в переїзді. Звичні стіни, паркування біля будинку, дивний сусід, погляд якого передбачає наявність ножа за спиною. А все-таки потрібно. Зміна обстанови повинна нести в собі потенціал, поліпшення поточного побуту. Адже дивно переїжджати з центру на околицю, шляхом розгубивши все.

Спочатку вас ламає — ви заперечуєте потребу в переїзді. Звичні стіни, паркування біля будинку, дивний сусід, погляд якого передбачає наявність ножа за спиною. А все-таки потрібно. Зміна обстанови повинна нести в собі потенціал, поліпшення поточного побуту. Адже дивно переїжджати з центру на околицю, шляхом розгубивши все.

Те ж саме відноситься і до переходу на захищений протокол (HTTPS).

Зміст статті

- Навіщо переносити сайт на захищений HTTPS-протокол.

- Інструкція по переїзду на захищений HTTPS-протокол.

- Вибір SSL-сертифіката.

- Lets Encrypt – безкоштовний сертифікат.

- Підготовка сайту до переходу (налаштування HTTPS-протоколу).

- Дії після переходу на HTTPS (перевірка коректності перенесення сайту на захищений протокол) .

- Приклад переходу c HTTP на HTTPS без втрати трафіку.

- Наостанок про переїзд з http на https.

1. Навіщо переносити сайт на захищений HTTPS-протокол

Відправна точка – прийняття: навіщо взагалі переїжджати на захищений протокол? Іноді, після численних ітерацій пояснень причин переїзду, так хочеться просто сказати – тому що, робіть! Але уявімо себе студентом, якому дуже хочеться вислужитися перед комісією (в нашому випадку – зібрати трафік), що б ми тоді сказали?

- Наявність захищеного шифрування запобігає можливість перехоплення конфіденційної інформації, залишеної на сайті, для подальшого використання шахраями.

А навіть якщо не шахраями, навіщо комусь копатися в чужій білизні? Тому наявність захищеного з’єднання так критично важливо для сайтів, що обробляють інформацію користувача – пошти, номери телефонів, банківські картки etc. Сайт з налаштованим HTTPS – це класичний приватний будинок в тихому районі Токіо, вікна якого не пропускають денне світло і допитливі носи.

А навіть якщо не шахраями, навіщо комусь копатися в чужій білизні? Тому наявність захищеного з’єднання так критично важливо для сайтів, що обробляють інформацію користувача – пошти, номери телефонів, банківські картки etc. Сайт з налаштованим HTTPS – це класичний приватний будинок в тихому районі Токіо, вікна якого не пропускають денне світло і допитливі носи. - Google любить HTTPS. Для нього захищене шифрування – дочка маминої подруги, якій він з більшою ймовірністю запропонує квитки в VIP-ложу пошукової видачі.

- У браузерному рядку, навпаки адреси домену, ще один замок віщає користувачам про безпеку передачі даних. Це вагомий плюс – людині подобається знати, що конфіденційна інформація не потрапить в треті руки.

2. Інструкція по переїзду на захищений HTTPS-протокол

2.1. Выбір SSL-сертификата

Вибір SSL-сертифіката Мабуть, єдиний етап, в ході якого не виникає головняк. У вашому розпорядженні SSL-сертифікати з будь-якими нотками післясмаку.

Давайте ж їх розглянемо:

- Самописний сертификат — генерується вами самостійно за допомогою окремих утиліт.

Плюсы: заощаджуємо гроші і час (зникає необхідність звертатися до постачальників послуг з оформлення SSL)

Минусы: самоподпісанний SSL-сертифікат не подобається браузерам, про що вони сповістять червоним світлом на прохід в Ла-Манш.

Выглядає це так: - Domain Validation — підтвердження, відповідно, проходить на рівні доменного імені.

Плюси: підтвердження не займає багато часу, не потребує документів на відміну від касирки універсамчіка за рогом. Ціна на рік – від $ 15 до $ 30.

Минусы: - облом для власників кириличних доменів – не спрацює;

- підтвердження приходить на пошту, прив’язану до домену, і тільки на певні адреси: [email protected], [email protected] etc.

- Organization Validation — підтвердження з домену та організації.

Тобто у вас попросять, наприклад, свідоцтво про державну реєстрацію. Загалом, довести, що ви є юр. особою. Особливість Domain Validation в тому, що в сертифікаті міститься інформація про компанію – власника доменного імені. Ціна на рік – від $ 60 до $ 700.Плюси: сертифікат містить інформацію не тільки про домен, а й власника доменного імені, що є вагомим аргументом для довіри в очах користувача

Тобто у вас попросять, наприклад, свідоцтво про державну реєстрацію. Загалом, довести, що ви є юр. особою. Особливість Domain Validation в тому, що в сертифікаті міститься інформація про компанію – власника доменного імені. Ціна на рік – від $ 60 до $ 700.Плюси: сертифікат містить інформацію не тільки про домен, а й власника доменного імені, що є вагомим аргументом для довіри в очах користувача

Мінуси: потрібно задурити і надати інформацію, яка підтверджує ваше юридична особа. - Extended Validation — відображається зеленої рядком з повним ім’ям організації,яка його отримала. Загалом, дорого-багато світу SSL-сертифікатів. Ціна на рік – від $ 150 до $ 1200.

Але для його отримання доведеться зовсім-зовсім запотіти – крім доменної перевірки, в хід підуть свідоцтво про державну реєстрацію, наявність в whois, дзвінки з перевірками (дихати і мовчати в трубку ніхто не буде, але зайва напруга).

Плюси: зелений рядок свідчить про серйозні наміри;

Мінуси: в порівнянні з попередніми сертифікатами гра стає дорожче і важче (проходження численних етапів верифікації).

- Wildcard — SSL-сертифікат видається на всі піддомени певного домену (актуально для компаній, що мають представництва в регіонах)

- З підтримкою IDN — як ми писали вище, не всі сертифікати підтримують кириличні домени. Тому, якщо у вас саме такий, потрібно шукати з підтримкою IDN.

Lets Encrypt — декілька слів про нього.

Lets Encrypt — це безкоштовний автоматизований центр сертифікації. Валіден (підписаний дійсним root), що означає в очах пошуковика з ним все в порядку. Більш того, сам Google рекомендує його.

3.Підготовка сайту до переїзду (налаштування HTTPS-протоколу)

Отже, рішення про перехід з http на https взяли, навіть підгледіли собі SSL-сертифікат. Значить саме час братися за реалізацію переходу.

Що потрібно для успішного налаштування HTTPS:

- Змінити абсолютні внутрішні посилання на відносні (або на https). Зверніть увагу що посилання в атрибутах canonical і hreflang завжди повинні бути абсолютними.

Якщо цього не зробити, вам сайт буде пістрявити внутрішніми посиланнями з 301 кодом відповіді, а це недобре

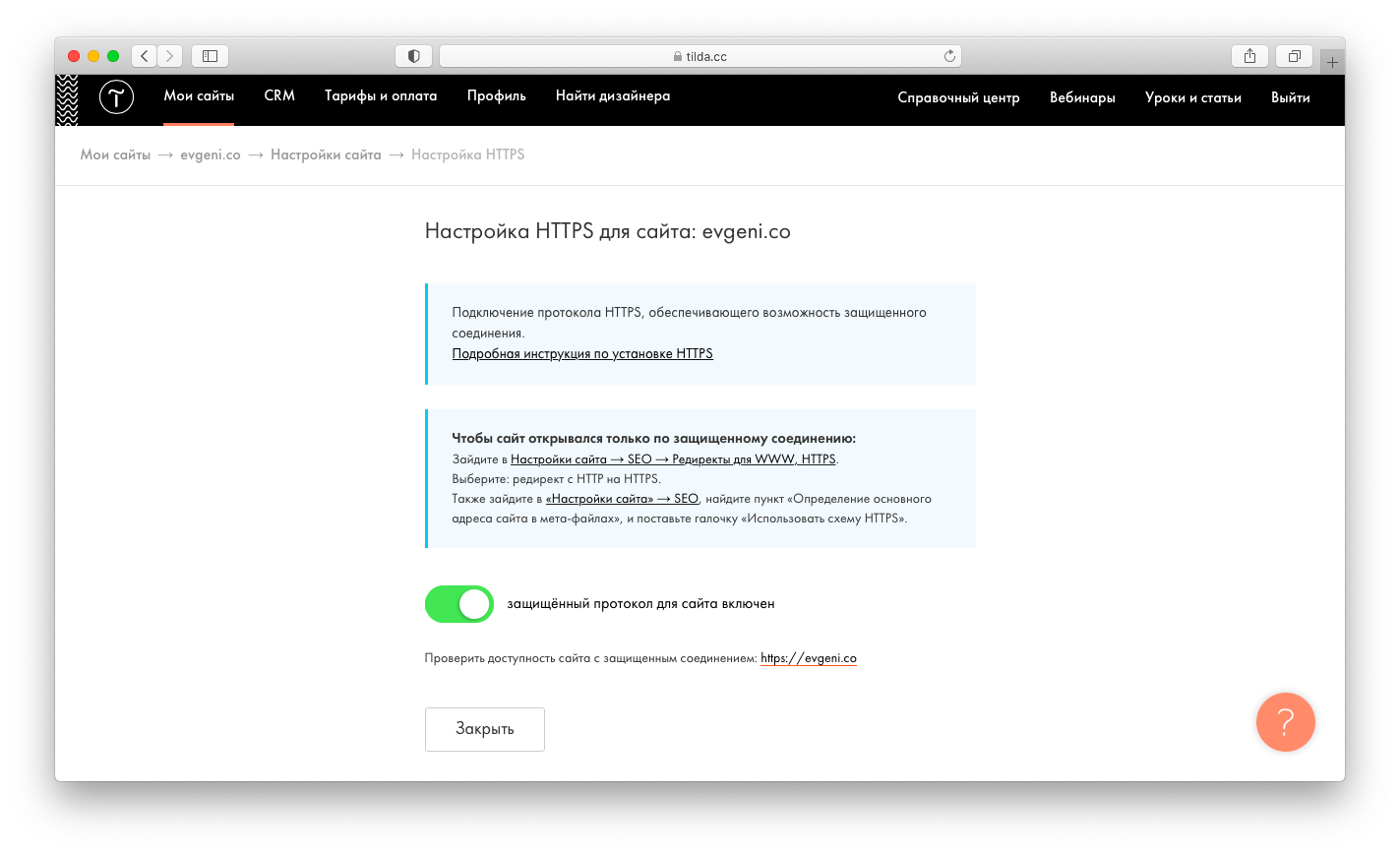

Якщо цього не зробити, вам сайт буде пістрявити внутрішніми посиланнями з 301 кодом відповіді, а це недобре - Встановити SSL-сертифікат – майже всі хостинги дозволяють встановити SSL-сертифікат через панель управління

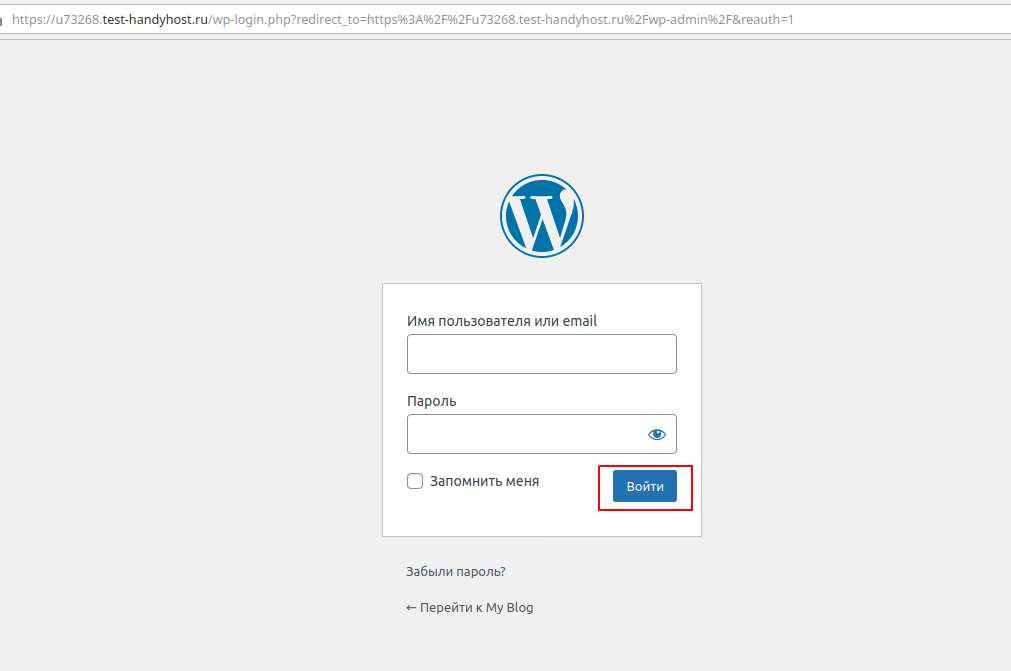

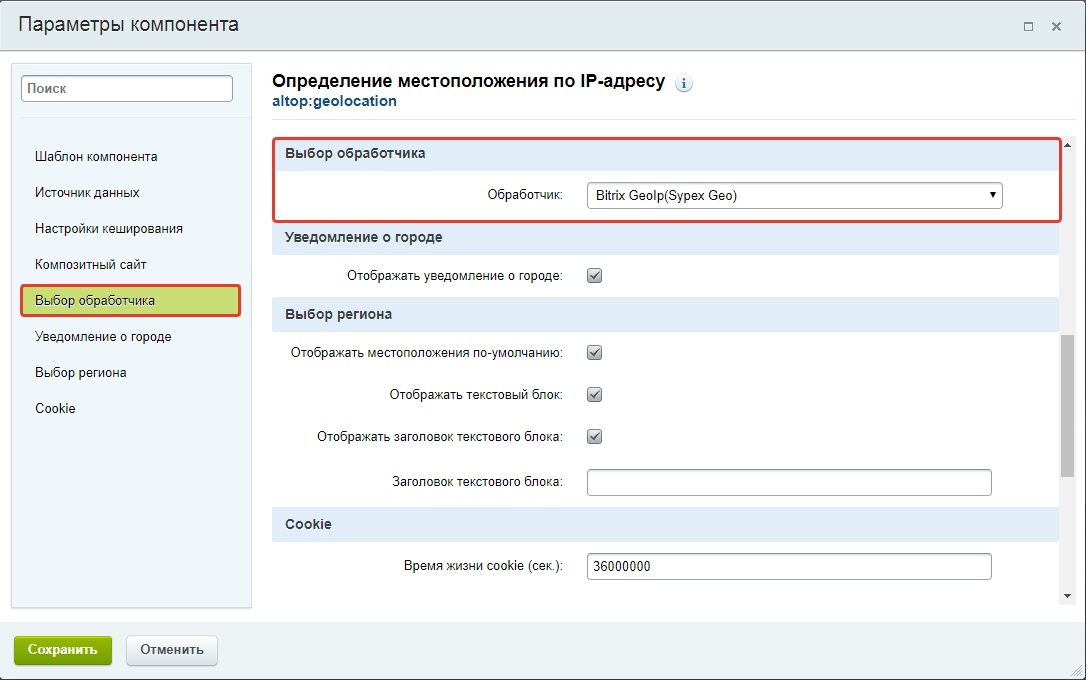

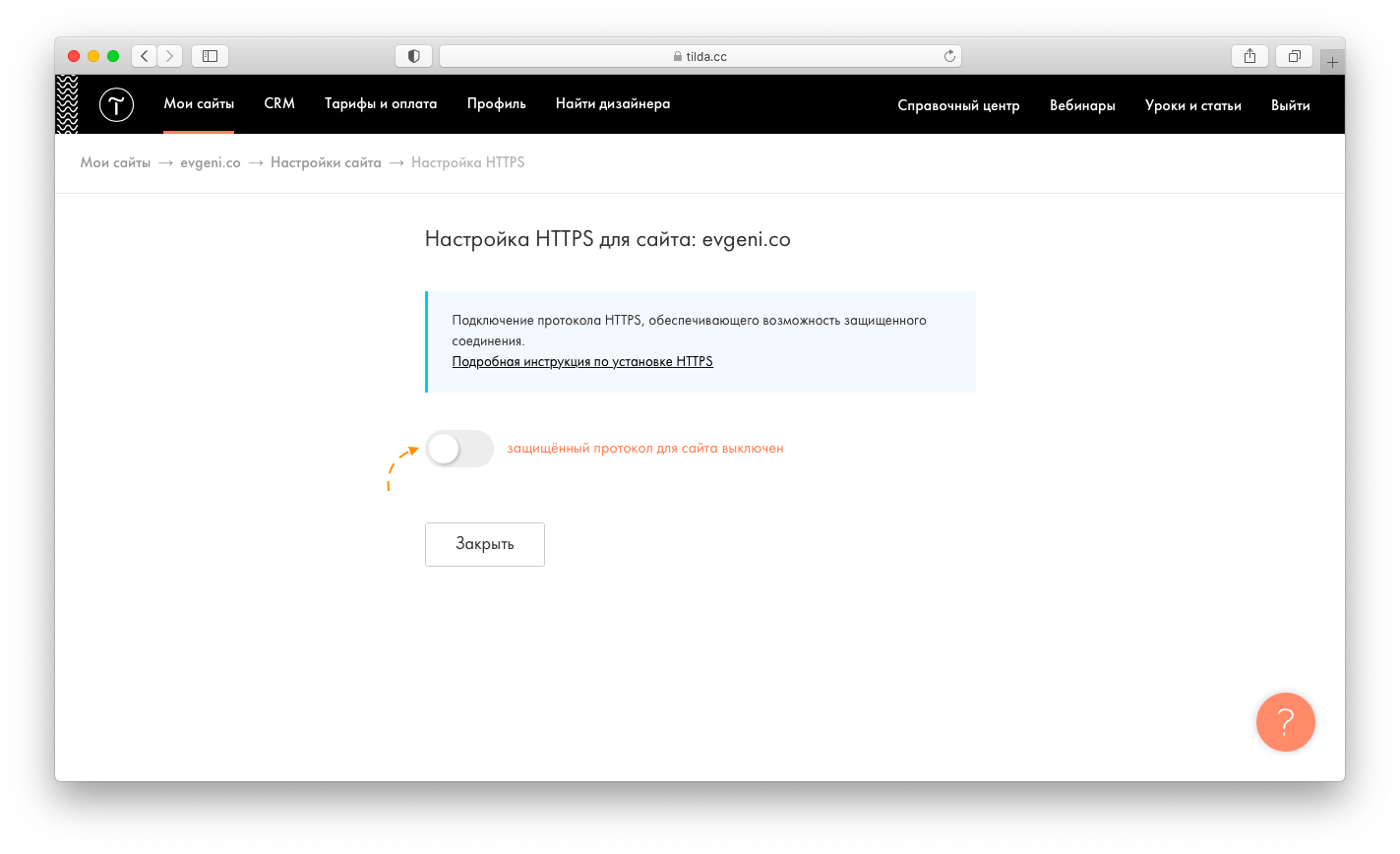

Виглядає налаштування HTTPS ось так:

Якщо виникнуть проблеми з переходом з http на https, напишіть в тех. підтримку хостингу і вам підкажуть. Або зверніться до того самого приятеля, який, з одного боку, програміст – він теж знає, що до чого.

Важливо: Якщо ваш хостинг не передбачає установку SSL, то його доведеться змінити. Життя жорстоке.

Обов’язково, під час налаштування https, потрібно перевірити працездатність сайту на протоколі https як на настільних ПК, так і на мобільних пристроях. Оскільки дуже часто після підключення сертифіката з’являються проблеми з адміністративною панеллю або доступом на сайт з мобільних пристроїв.

Перевірити коректність впровадження SSL сертифікату можна за допомогою сервісу.

- Налаштування 301-редиректів – після підключення SSL-сертифіката потрібно прописати посторінковий редірект з URL-адрес з http на https в файлі .

(.*)$ https://site.ua/$1 [R=301,L]

(.*)$ https://site.ua/$1 [R=301,L]

4. Дії після переїзду на HTTPS (перевірка коректності перенесення сайту на захищений протокол)

Ось вивірений, точно китайська церемоніальна чаша для випитого чаю, чек-лист дій після переїзду з http на https:

- Ще раз перевіряємо коректність налаштування SSL сертифікату, використовуючи сервіс. Про всяк випадок.

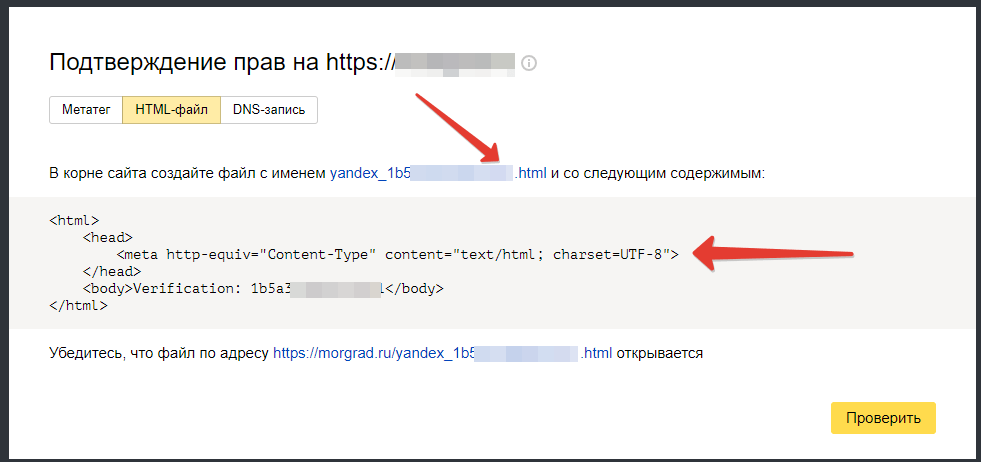

- Додаємо сайт з https протоколом в Search Console.

- Виконуємо перевірку працездатності сайту на всіх типах пристроїв.

- Виконуємо перевірку функціоналу сайту після переходу на HTTPS.

- Перевіряємо відсутність внутрішніх посилань на незахищені документи.

- Перевіряємо наявність 301 редіректу з усіх сторінок сайту на аналогічні сторінки з https.

- Оновлюємо .xml карту сайту, щоб вона містила тільки сторінки з https.

- Змінюємо посилання на карту сайту (вона ж теж була з http-протоколу) в файлі Robots.txt.

5. Приклад переходу c HTTP на HTTPS без втрати трафіку

Ми в Inweb повторюємо правила переїзду, що становлять предмет поточної статті, з самої колиски. І це дає свої плоди – так виглядає динаміка трафіку сайту, з кошерно виконаним переїздом на захищений протокол.

І це дає свої плоди – так виглядає динаміка трафіку сайту, з кошерно виконаним переїздом на захищений протокол.

6. Напоследок о переезде с http на https

Переход с HTTP на HTTPSS – це як здача сесії: не хочеться, напружує, але все одно потрібно і важливо здати з першого разу без косяків (щоб не злетіти зі стипендії). Перш ніж налаштовувати SSL-сертифікат, переконайтеся, що виконано всі вимоги, описані в статті, а після переїзду скористайтеся чек-листом і перевірте ще раз.

Головне пам’ятати: перенесення сайту з HTTP на HTTPS – це дуже стильно і модно, майже як підкати джинсів і A$AP ROCKY на репіті. Сподіваємося, що наша скромна стаття допоможе вам у здійсненні поставленої мети. Успіху і відносних посилань вашого сайту!

Настройте веб-консоль платформы SolarWinds для использования HTTPS

Продукты платформы SolarWinds поддерживают привязку сертификатов Secure Sockets Layer (SSL) к порту вашего сервера платформы SolarWinds, чтобы обеспечить безопасную связь с веб-консолью платформы SolarWinds.

- SolarWinds рекомендует установить сертификат из центра сертификации перед добавлением привязок на веб-сайт и включить групповую политику автоматической регистрации сертификата, чтобы сертификат не вызывал ошибок браузера.

- Эта информация относится к продуктам SolarWinds, работающим на платформе Orion 2017.1 или более поздней версии. Действия по настройке для более старых версий продукта см. в разделе Настройка для SSL (устарело).

Из соображений безопасности SolarWinds рекомендует отключить SSL v3.0 и более ранние версии.

- Настройте веб-консоль платформы SolarWinds для HTTPS во время установки

- Использовать ранее установленный сертификат

- Создать самозаверяющий сертификат

- категорий сертификатов

- Настройка веб-консоли платформы SolarWinds для HTTPS после завершения установки

- Отключить порт 17778 для конечной точки SWIS

Настройка веб-консоли платформы SolarWinds для HTTPS во время установки

При запуске мастера настройки выберите параметр «Включить HTTPS» на экране «Настройки веб-сайта».

Решите, хотите ли вы привязать существующий сертификат к порту сервера платформы SolarWinds или создать новый сертификат.

Использовать ранее установленный сертификат SSL

На экране «Настройки веб-сайта» мастера настройки выберите «Включить HTTPS».

Выберите сертификат, который хотите использовать. Сертификаты с зеленой галочкой с меньшей вероятностью будут генерировать предупреждения браузера.

Если вы хотите использовать для входа смарт-карту (CAC/PKI), установите флажок Включить автоматический вход с использованием проверки подлинности Windows. Дополнительные сведения о конфигурации см. в разделе Настройка SSL и включение проверки подлинности пользователя с помощью смарт-карты (CAC/PKI) для веб-консоли платформы SolarWinds.

Завершите работу мастера настройки.

Мастер настройки позволяет веб-консоли платформы SolarWinds использовать SSL для указанного порта, добавляет привязку веб-сайта к веб-консоли платформы SolarWinds и заставляет веб-сайт использовать HTTPS по умолчанию.

После завершения работы мастера настройки веб-консоль платформы SolarWinds открывается с использованием HTTPS. Если вы использовали сертификат с зеленой галочкой рядом с ним, предупреждений браузера быть не должно. Если вы использовали сертификат с желтым предупреждающим знаком рядом с ним, у вас может появиться предупреждение браузера.

Генерация самозаверяющего сертификата

Самозаверяющий сертификат можно создать непосредственно в мастере настройки.

На экране «Настройки веб-сайта» мастера настройки выберите «Включить HTTPS».

Разверните раскрывающийся список, прокрутите вниз и выберите «Создать самозаверяющий сертификат».

Завершите работу мастера настройки.

Самозаверяющий сертификат выдается на имя хоста компьютера или полное доменное имя (FQDN), когда компьютер является частью домена, и сертификат добавляется в хранилище доверенных сертификатов.

Центром сертификации для самозаверяющих сертификатов является компьютер, на котором размещен ваш сервер платформы SolarWinds. В зависимости от настроек безопасности и групповой политики веб-консоль платформы SolarWinds может генерировать ошибки браузера, поскольку сертификат не был выдан известным центром сертификации.

Категории сертификатов

Убедитесь, что сертификат содержит расширение SAN (альтернативное имя субъекта) в форме DnsName=OrionDomainName. В противном случае некоторые браузеры, такие как Google Chrome или новый Microsoft Edge, могут счесть его недействительным.

| Действительно | Сертификат действителен и не должен генерировать предупреждения браузера.

| |

| Может генерировать предупреждения | Сертификат можно использовать, но браузер может выдавать предупреждения.

| |

| Неверный | н/д | Следующие сертификаты считаются недействительными:

Вы не можете использовать недействительные сертификаты, поэтому они недоступны в раскрывающемся списке на странице настроек веб-сайта мастера настройки. |

Настройка веб-консоли платформы SolarWinds для HTTPS после установки продукта платформы SolarWinds

Вы по-прежнему можете использовать мастер настройки для добавления привязки к веб-консоли платформы SolarWinds после установки продукта платформы SolarWinds.

Перед выполнением следующих шагов необходимо установить сертификат SSL на сервер платформы SolarWinds.

Войдите на сервер платформы SolarWinds как администратор.

Запустите мастер настройки из меню «Пуск».

Подтвердите экраны базы данных, нажав Далее. Никаких изменений не требуется.

В настройках веб-сайта снимите флажок Пропустить привязку к веб-сайту.

Выберите Включить HTTPS.

Выберите установленный сертификат.

Если сертификат не отображается в списке, проверьте, как классифицируются сертификаты.

Если вы хотите использовать для входа смарт-карту (CAC/PKI), установите флажок Включить автоматический вход с использованием проверки подлинности Windows.

Дополнительные сведения о конфигурации см. в разделе Настройка SSL и включение проверки подлинности пользователя с помощью смарт-карты (CAC/PKI) для веб-консоли платформы SolarWinds.

Дополнительные сведения о конфигурации см. в разделе Настройка SSL и включение проверки подлинности пользователя с помощью смарт-карты (CAC/PKI) для веб-консоли платформы SolarWinds.Завершите работу мастера настройки.

Отключить порт 17778 для конечной точки SWIS

В версии 2023.1 конечная точка SWIS REST доступна на порту 17774. Вы можете использовать собственный сертификат HTTPS для этого порта и отключить конечную точку SWIS REST на 17778.

Перейдите в Дополнительные настройки по адресу

https://your_server/Orion/Admin/AdvancedConfiguration/ServerSpecific.aspx.Найдите

Swiss.. RestEndpoint

RestEndpoint В

CertificateNameForSafeguardCommunicationOnSwisRestEndpointукажите имя вашего сертификата.По умолчанию используется имя SolarWinds-Orion. Убедитесь, что сертификат находится в том же месте, что и сертификат SolarWinds-Orion (локальный компьютер — персональный).

Выберите поле

DisableSwisRestndpointOnPort17778и отправьте изменения.

Включить HTTPS

Когда браузер отправляет запрос HTTPS в службу веб-поддержки, протокол SSL требует, чтобы служба веб-поддержки ответила сертификатом, подтверждающим подлинность сервера. Начните настройку безопасности, включив HTTPS.

См. следующие разделы в зависимости от версии службы веб-поддержки.

Web Help Desk 12.5.1 и более поздних версий

Дополнительные сведения см. в разделе Настройка параметров сервера:

- Настройка портов HTTP и HTTPS, работающих в Web Help Desk

- Создание нового хранилища ключей для хранения сертификатов SSL

- Создание нового хранилища ключей с существующим подстановочным сертификатом в формате PFX

О HSTS

Начиная с версии 12.7.4 служба веб-поддержки включает веб-политику HTTP Strict Transport Security (HSTS). После того как вы загрузите и импортируете подписанный сертификат из доверенного центра сертификации (ЦС), служба веб-поддержки принудительно установит безопасное HTTPS-соединение с протоколом TLS между поддерживаемым веб-браузером и сервером службы веб-поддержки. Эта функция предотвращает захват неавторизованными пользователями данных, которыми обмениваются сервер и ваши клиенты, технические специалисты и администраторы.

Web Help Desk 12.5 и более ранние версии

Чтобы включить HTTPS, выполните следующие процедуры:

- Настройте прослушивающий порт HTTPS для отслеживания HTTPS-запросов.

- Настройте порт URL-адресов для отслеживания URL-адресов, созданных службой веб-поддержки, которые указывают на приложение.

- Включить службу веб-поддержки для прослушивания HTTPS-запросов.

- Введите порт подключения SSL (при необходимости).

- Перезапустите веб-службу поддержки.

Эта процедура требует внесения изменений в файл whd.conf . Ознакомьтесь со следующими процедурами перед включением HTTPS.

Настройте порт прослушивания HTTPS

Настройте порт прослушивания для прослушивания HTTPS-запросов. Когда вы закончите, настройте номер порта, используемый для мониторинга запросов.

Когда вы закончите, настройте номер порта, используемый для мониторинга запросов.

- Открыть окно исследования.

- Перейти к:

/conf/whd.conf - В файле

whd.confнайдите раздел Порты. - Введите номер порта, который Web Help Desk отслеживает для запросов HTTPS, который отображается после следующей записи:

HTTPS_PORTS= - Сохраните изменения.

- Закройте файл

whd.conf.

Настройте порт URL-адреса

Для вашего развертывания может потребоваться, чтобы служба веб-поддержки использовала другой порт в URL-адресах, которые он генерирует для себя, чем порт, на котором работает сам сервер приложений. Например, вы можете настроить веб-сервер так, чтобы запросы для порта по умолчанию (80) направлялись на порт службы веб-поддержки по умолчанию (8081). В этом примере вы можете сделать так, чтобы URL-адреса веб-службы поддержки использовали порт 80 вместо порта 8081.

Например, вы можете настроить веб-сервер так, чтобы запросы для порта по умолчанию (80) направлялись на порт службы веб-поддержки по умолчанию (8081). В этом примере вы можете сделать так, чтобы URL-адреса веб-службы поддержки использовали порт 80 вместо порта 8081.

- В файле

whd.confнайдите раздел Порты URL (необязательно). - В нижней части этого раздела введите желаемый номер порта URL-адреса после следующей записи:

URL_HTTPS_PORT= - Сохраните и закройте файл.

Включить прослушивание HTTPS-запросов

- В файле

whd.confнайдите запись HTTPS_PORT. - Раскомментировать запись.

- Сохраните и закройте файл.

Введите порт соединения SSL

По умолчанию веб-браузеры используют порт 443 для соединений SSL.

Сертификаты отмечены зеленым, если они соответствуют одному или нескольким из следующих критериев:

Сертификаты отмечены зеленым, если они соответствуют одному или нескольким из следующих критериев: Сертификаты помечаются желтым цветом, если они соответствуют одному из следующих критериев, упорядоченных от наименее вероятного до наиболее вероятного возникновения ошибок браузера:

Сертификаты помечаются желтым цветом, если они соответствуют одному из следующих критериев, упорядоченных от наименее вероятного до наиболее вероятного возникновения ошибок браузера: