Trust Technologies — услуги интернет безопасности

КриптоSDK

Защита каналов связи при дистанционном обслуживании клиентов и сервисов

удаленной идентификации граждан с использованием ЕБС.

КриптоSDK — криптографический модуль, разработанный компанией

ПАО «Ростелеком».

Подробнее

Что нужно знать, чтобы подключиться к ЕБС?

Специализированная памятка по подключению к Единой Биометрической Системе с использованием Облачного Типового решения по Информационной Безопасности содержит в себе частозадаваемые вопросы и ответы экспертов компании “Траст Технолоджиз”.

Подробнее

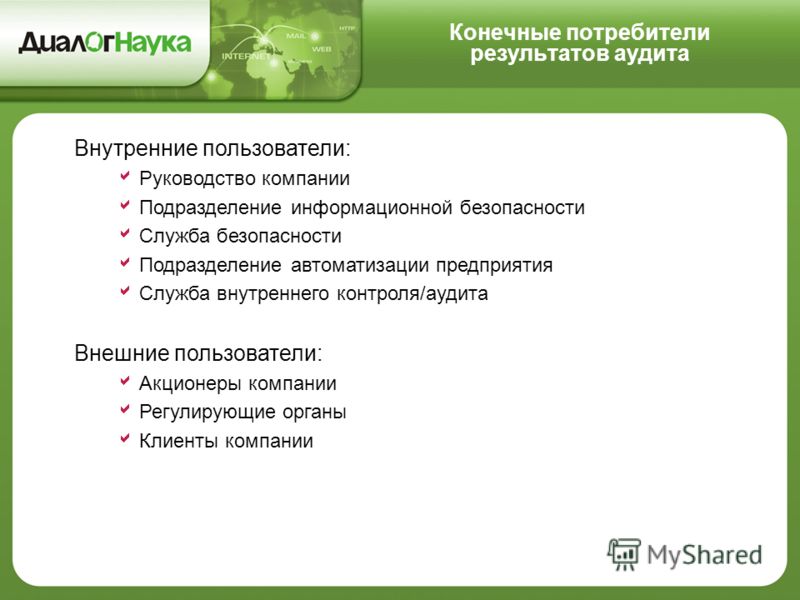

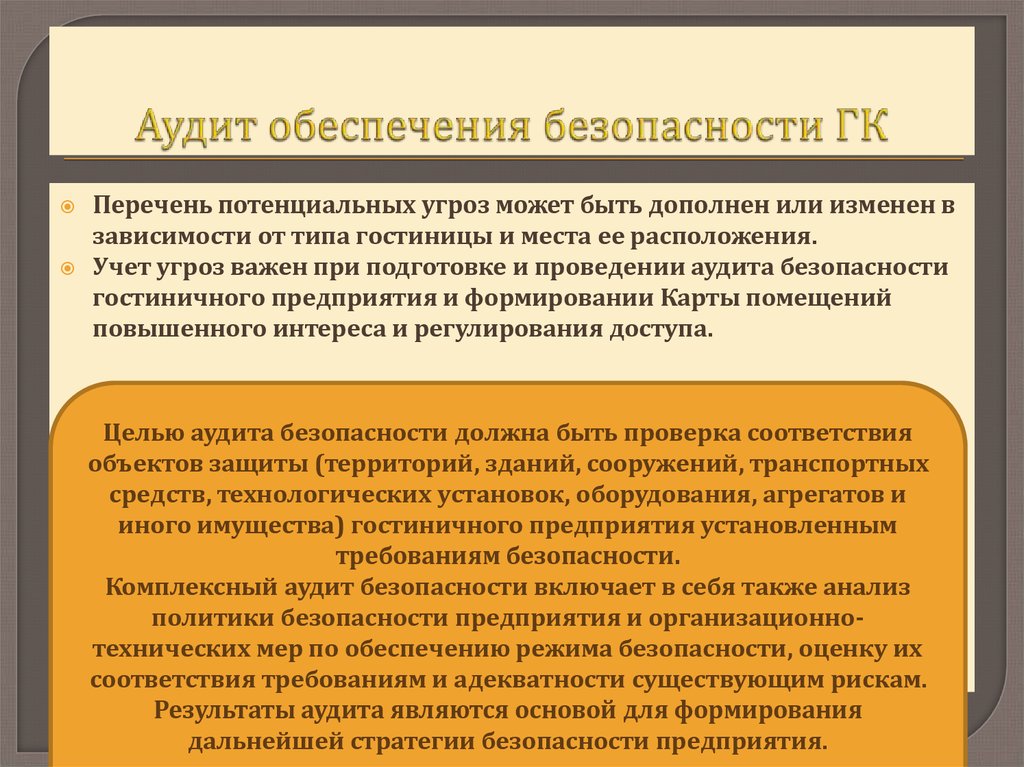

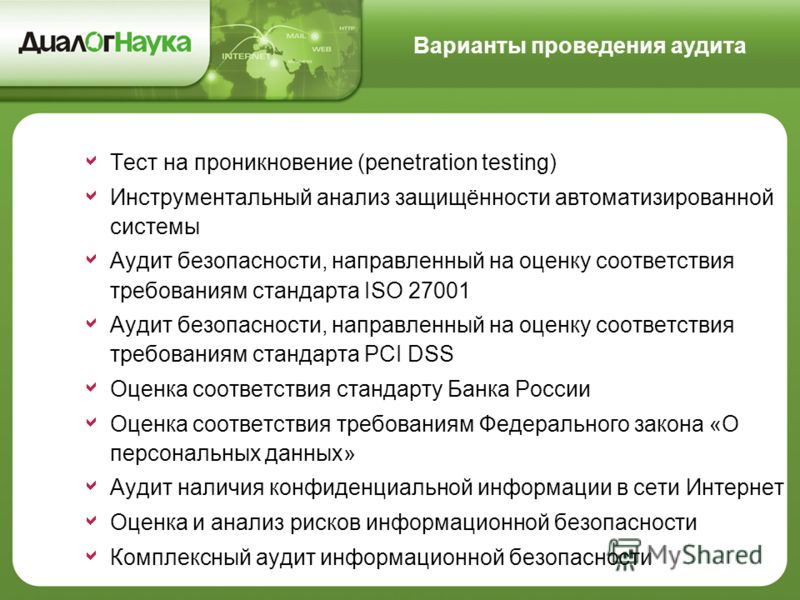

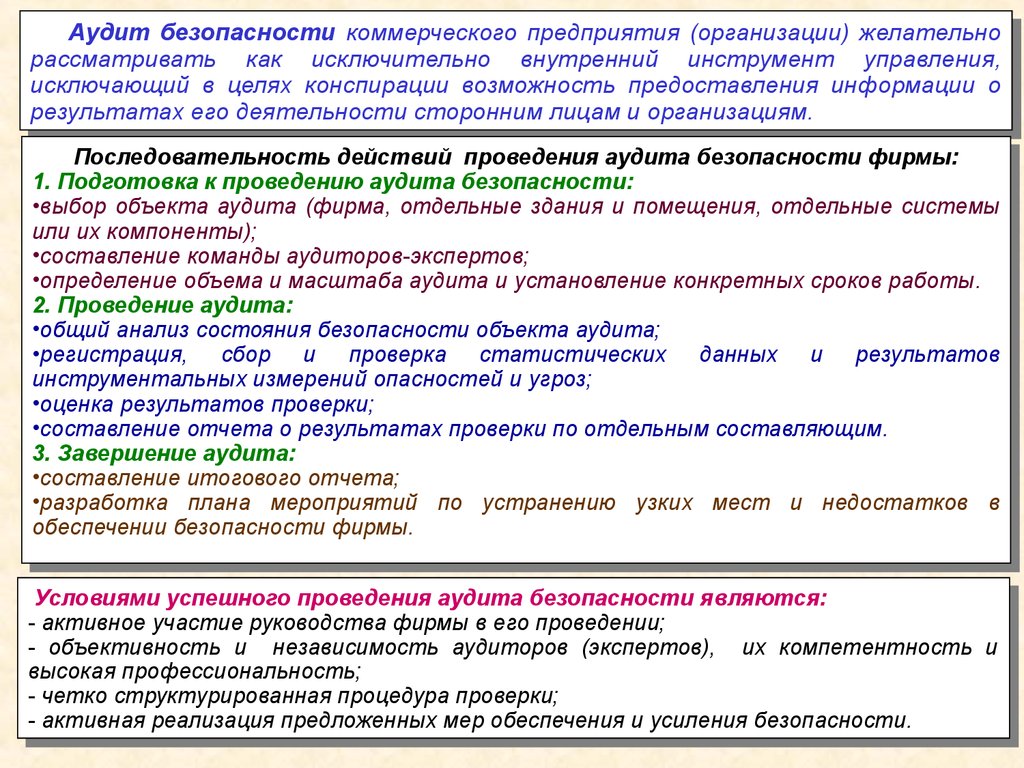

Аудит информационных систем и информационной безопасности

Обеспечим соответствие нормам регуляторов — ГОСТ 57580 382-П, 683-П, 684-П и др. Представим полную картину состояния инфраструктуры.

Подробнее

Новости

27.10.2022

Шпионские программы в вашем смартфоне, переводчик-фишер и вербовка несовершеннолетних в киберармию.

По данным «Лаборатории Касперского», с января по сентябрь этого года на 29% увеличилось число шпионских программ на мобильных устройствах.

12.10.2022

Фишинговая мобилизация и перепись жертв кибератак. Последние новости ИБ

С начала октября эксперты «Лаборатории Касперского» зафиксировали массовую фишинговую атаку на тему частичной мобилизации.

30.09.2022

Указ Президента России №250. Кому отвечать за кибербезопасность?

В мае 2022 года Президент России выпустил Указ №250 «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации».

21.09.2022

Чем грозит пицца за репост, как хакеры обходят антивирусы и что случилось на муниципальных выборах. Дайджест новостей ИБ

Мошенники под видом брендов «Красное и Белое» и «Додо пицца» сфабриковали розыгрыш в соцсетях, обещающий приз в виде пиццы или бутылки вина за 1 рубль. На самом деле, с помощью этой схемы мошенники воровали данные банковских карт

07. 09.2022

09.2022

DDoS и фишинг. Что нового в мире ИБ

Чтобы компания не стала жертвой фишинговой рассылки и не остановила свою работу на неопределенное время, все сотрудники компании должны быть достаточно обучены работе с кибератаками.

04.08.2022

Распространенные типы кибератак и как с ними бороться. Дайджест новостей ИБ и выход из ситуации

За последний год вдвое выросло число мошеннических сайтов, замаскированных под онлайн-аптеки.

28.07.2022

Кибератаки, шантаж и наказания за утечки. Дайджест информационной безопасности

По сообщению Госдумы, с 1 сентября 2022 года в России начнут действовать новые правила относительно утечек персональных данных

15.07.2022

Проблемы ИБ и 35 000 жертв фишинга. Дайджест ИБ-новостей недели

91% всех кибератак начинается с фишинговых писем. Примерно треть пользователей попадается на письма о сложностях с курьерской доставкой

08.07.2022

Передача данных и кибербезопасность. Дайджест ИБ-новостей недели

Госдума одобрила поправки о передаче биометрических данных без согласия субъекта персональных данных

01. 07.2022

07.2022

Positive Technologies повышает цены на ПО

Positive Technologies объявляет о повышении цен на свое программное обеспечение с 1 июля 2022

15.06.2022

PT Application Firewall 4. Что нового?

Positive Technologies анонсировала выход новой версии межсетевого экрана для защиты веб-сервисов PT Application Firewall 4.

09.06.2022

Переход на отечественное ПО: рекомендации Минцифры

До 1 августа 2022 года Минцифры подготовит план реализации новых типовых решений на платформе Гостех, призванных заменить зарубежное ПО.

09.06.2022

Новые правила: льготы для ИТ-компаний и льготные кредиты импортерам

Минцифры России совместно с Минфином анонсировали поправки в Налоговый кодекс РФ, которые облегчат ИТ-компаниям процесс получения льгот.

27.05.2022

Добровольный взлом, закон об утечке данных и перспективы импортозамещения. Итоги Positive Hack Days 11

Завершился 11-й международный форум по практической безопасности Positive Hack Days 11. Рассказываем об основных моментах.

Рассказываем об основных моментах.

11.04.2022

Российские аналоги иностранному оборудованию и программному обеспечению

Уход зарубежных вендоров с российского рынка и приостановка продаж, заставил многие компании принимать экстренные меры по переходу на отечественное оборудование и программное обеспечение.

04.04.2022

Компания «Траст Технолоджиз» стала участником конференции «Импортозамещение 2022»

Вместе с экспертами, вендорами и потребителями решений мы оцениваем состояние и динамику рынка, рассказываем о новых трендах, обсуждаем кейсы и прогнозируем развитие технологий.

21.03.2022

Мы работаем

Мы работаем в обычном режиме и обеспечиваем информационную безопасность наших Заказчиков.

05.03.2022

«Траст Технолоджиз» прорабатывает план перехода на отечественные средства защиты

В сегодняшней непростой ситуации, когда многие зарубежные производители уходят с рынка России и отказывают не только в поставках нового оборудования, но и в технической поддержке существующего, мы готовы оказать всестороннюю поддержку.

22.02.2022

Компания «Траст Технолоджиз» стала номинантом премии ПРО ЭДО

«Траст Технолоджиз» приняла участие в премии «ПРО ЭДО» и стала ее номинантом.

16.02.2022

Глобальное мероприятие 2022 года — CPX 360

Ежегодно компания «Check Point» собирает более десяти тысяч человек — экспертов индустрии информационной безопасности, сотрудников Check Point, партнеров и заказчиков.

Партнеры компании

Аналоги ‘Acunetix’, найдено похожих приложений: 40

Acunetix

Acunetix

13Платное ПО

Категории:

Платформы: Windows Web

Ссылки: Официальный сайт

Особенности:

wordpress

website-security

Аудит безопасности вашего веб-сайта и веб-приложений для внедрения SQL-кода,

межсайтового скриптинга и других веб-уязвимостей с помощью сканера Acunetix

Web Security. Скачать бесплатную версию!

Аналоги (40):

Burp Suite

Burp Suite — это интегрированная платформа для тестирования безопасности веб-приложений. 30

30Бесплатное ПО

Mac Windows Linux

legacy firefox addon web-security-testing vulnerability-scanner web-security-scanner web-proxy web-testing

Подробнее

Nessus

Сканер уязвимостей Nessus является мировым лидером в области активных сканеров с высокоскоростным … 24Платное ПО

Android iOS Windows Mac Linux

открытый api сканирование уязвимостей vulnerability-scanner port-scanner управление уязвимостями

Подробнее

Zed Attack Proxy

Zed Attack Proxy (ZAP) — это простой в использовании интегрированный инструмент для тестирования на проникновение для поиска … 20Бесплатное ПО Открытый код

Mac Windows Linux

тестирование на проникновение sql-injection zap xss fuzzer поддержка прокси owasp web-proxy proxy

Подробнее

Actifend

ActiFend — это современное приложение веб-безопасности для мгновенного восстановления веб-сайтов от взломов — из . .. 18

.. 18Платное ПО

Android

web-security-testing web-application-security wordpress web-security secure-web web-security-scanner hack-detection

Подробнее

Nikto

Nikto — это сканер веб-сервера с открытым исходным кодом (GPL), который выполняет всесторонние тесты …Бесплатное ПО Открытый код

Mac Windows Linux

vulnerability-scanner security-utilities web-application-scanner

Подробнее

Shodan

Shodan — это поисковая система, которая позволяет вам найти конкретные компьютеры (маршрутизаторы, серверы и т. Д.). 18Бесплатное ПО

Web

поисковый движок безопасность search-engine поиск ip-адресов

Подробнее

OpenVAS

Открытая система оценки уязвимостей (OpenVAS) является структурой нескольких служб и инструментов … 15Бесплатное ПО Открытый код

Linux

vulnerability-scanner сканирование уязвимостей управление уязвимостями

Подробнее

skipfish

Полностью автоматизированный, активный инструмент разведки безопасности веб-приложений. 14

14Бесплатное ПО Открытый код

Mac Windows Linux

reconnaissance Не поддерживается интерфейс командной строки vulnerability-scanner эвристическое обнаружение

Подробнее

Probely

Интуитивно понятный и простой в использовании сканер уязвимостей веб-приложений 13Бесплатное ПО

Web

jira интеграция cyber-security тестирование на проникновение free api поддержка нескольких учетных записей интеграция api developer-tools vulnerability-scanner rest api сканирование уязвимостей slack интеграция

Подробнее

Probely

Интуитивно понятный и простой в использовании сканер уязвимостей веб-приложений 13Бесплатное ПО

Web

cyber-security developer-tools сканирование уязвимостей free api vulnerability-scanner тестирование на проникновение slack интеграция интеграция api jira интеграция rest api поддержка нескольких учетных записей

Подробнее

w3af

w3af — платформа для атаки и аудита веб-приложений 12Бесплатное ПО Открытый код

Windows Linux

web-security-scanner web-application-security web-hacking web-application-scanner

Подробнее

Intruder

Intruder — это платформа мониторинга безопасности для интернет-систем. 10

10Платное ПО

Web

security-auditing security-as-a-service security-utilities vulnerability-scanner тестирование на проникновение безопасность security-testing мониторинг сервера hacking

Подробнее

Netsparker

Netsparker — единственный сканер безопасности веб-приложений, не содержащий ложных срабатываний. 8Платное ПО

Windows

vulnerability интеграция с трекером vulnerability-scanner website-security-scanner website-security автоматические доказательства уязвимости web-scanner

Подробнее

Sucuri Web Security Platform

Портфолио веб-безопасности, предлагающее комбинацию установленного программного обеспечения безопасности в … 7Платное ПО

Web

cdn content-delivery-network wordpress website-monitoring web-application-firewall web-monitoring malware-remover

Подробнее

Virusdie

Все-в-одном облачные, простые, мощные и великолепные инструменты безопасности веб-сайтов, созданные для всех. 7

7Платное ПО

Linux Web

malware-protection security-as-a-service security-utilities wordpress opencart безопасность drupal anti-malware saas-monitoring malware-remover

Подробнее

WebARX

WebARX — это полноценная платформа для защиты сайтов для цифровых агентств, которая … 7Платное ПО

Web

vbulletin cyber-security security-utilities html drupal website-monitoring web-development web-application-firewall phpbb magento community edition joomla php мониторинг изменений на сайте prestashop wordpress установка в один клик мониторинг работоспособности web-design web-application

Подробнее

Websecurify

Websecurify — мощная среда тестирования безопасности веб-приложений, разработанная с нуля … 5Платное ПО

Mac Windows Linux

google-chrome web-browser тестирование на проникновение безопасность internet-security chromium

Подробнее

Wordfence

Комплексный плагин безопасности для WordPress. 5

5Бесплатное ПО

self-hosted wordpress wordpress-plugin security-utilities

Подробнее

IronWASP

IronWASP (платформа тестирования повышенной безопасности веб-приложений Iron) — это система с открытым исходным кодом для … 5Бесплатное ПО Открытый код

Mac Windows Linux

тестирование на проникновение internet-security web-application

Подробнее

CWIS website antivirus

Антивирусный сканер CWIS — это легкое антивирусное приложение. 3Бесплатное ПО

Linux

joomla php wordpress website-security-scanner website-security

Подробнее

Tamper Data

Firefox надстройка, которая позволяет вам изменять заголовки и параметры запроса, прежде чем они будут отправлены в … 3Бесплатное ПО Открытый код

Mac Windows Linux Browser extension

request-parameters http legacy firefox addon Не поддерживается расширения firefox тестирование на проникновение https

Подробнее

wapiti

Wapiti позволяет проводить аудит безопасности ваших веб-приложений. Wapiti — это инструмент командной строки. 3

Wapiti — это инструмент командной строки. 3Бесплатное ПО Открытый код

Windows Linux

web-application-security web-hacking web-application-scanner интерфейс командной строки безопасность

Подробнее

Arachni

Arachni — это полнофункциональная модульная высокопроизводительная среда Ruby с открытым исходным кодом, предназначенная для … 2Бесплатное ПО Открытый код

Mac Windows Linux

code-injection sql-injection web-security xss web-security-scanner csrf web-application-scanner

Подробнее

Defender

Комплексное решение безопасности для WordPress. 2Платное ПО

wordpress-plugin wordpress self-hosted website-security web-monitoring

Подробнее

PatrolServer

Проверяйте в реальном времени и постоянно на наличие устаревшего веб-программного обеспечения на вашем сервере. 2Бесплатное ПО

Mac Windows Linux

security-lock security-auditing security-privacy security-utilities vulnerability-scanner безопасность scannersoftware security-monitoring security-testing scanner мониторинг безопасности

Подробнее

WPScans.

com Бесплатный онлайн-сканер безопасности WordPress 2

com Бесплатный онлайн-сканер безопасности WordPress 2Бесплатное ПО

Web

malware-protection wordpress безопасность website-security anti-malware website-scanner

Подробнее

6Scan

6Scan Security обеспечивает комплексную защиту корпоративного уровня с частым сканированием сайтов, мощным … 1Бесплатное ПО

wordpress-plugin security-utilities wordpress self-hosted website-security

Подробнее

All In One WP Security and Firewall

Комплексный, удобный для пользователя, все в одном плагине безопасности и брандмауэра WordPress для вашего сайта. 1Бесплатное ПО Открытый код

wordpress-plugin security-utilities wordpress self-hosted github

Подробнее

Golem Security Scanner

Golem Security Scanner — это мощный и интуитивно понятный сканер безопасности веб-сайтов, который использует … 1Бесплатное ПО

Web

website-security-scanner web-application-security website-virus-scan

Подробнее

HTTPCS Security

HTTPCS ™ Security, сканер уязвимостей следующего поколения 1Платное ПО

Web

тестирование на проникновение web-server web-security web-development network-security internet-security web-security-scanner websites hacking

Подробнее

iThemes Security

Плагин безопасности, который предоставляет более 30 способов защитить и защитить ваш сайт WordPress. 1

1Бесплатное ПО

self-hosted wordpress wordpress-plugin security-utilities

Подробнее

SecApps

Найдите уязвимости безопасности прямо в вашем браузере. 1Бесплатное ПО

Browser extension Windows Mac Linux Web

не требует установки web-application-security vulnerability-scanner тестирование на проникновение sql-injection https website-security-scanner xss http website-security proxy

Подробнее

SecuPress Pro

Плагин безопасности WordPress 1Платное ПО Открытый код

Web

wordpress wordpress-plugin security-utilities

Подробнее

Shield Security

Самый продвинутый и простой в использовании плагин безопасности WordPress. 1Бесплатное ПО Открытый код

Linux Web Windows

protection scanner icontrolwp website-security wordpress

Подробнее

Shield Security

Самый продвинутый и простой в использовании плагин безопасности WordPress. 1

1Бесплатное ПО Открытый код

Windows Linux Web

wordpress protection scanner website-security icontrolwp

Подробнее

Ammonite

Ammonite — это расширение сканера безопасности веб-приложений для Fiddler. 0Платное ПО

Windows

fiddler тестирование на проникновение sql-injection security-testing xss software-testing

Подробнее

BulletProof Security

Защита веб-сайтов WordPress: безопасность брандмауэра, безопасность входа в систему, безопасность базы данных. 0Бесплатное ПО

self-hosted wordpress wordpress-plugin security-utilities

Подробнее

MalCare Security Service

«Единственный» плагин безопасности WordPress с «мгновенным» удалением вредоносных программ WordPress. 0Платное ПО

Web

wordpresssecurity wordpress wordpress-plugin wordpress management

Подробнее

Report Attacks

Report brute force attacks wordpress plugin 0Бесплатное ПО Открытый код

Linux

wordpress составление отчетов reporting

Подробнее

XSS Online

Тест на XSS Online, Мощные полезные нагрузки в бэкэнде. 0

0Бесплатное ПО

Web

xss self-hosted инструменты для проникновения vulnerability-scanner тестирование на проникновение xss-scanner

Подробнее

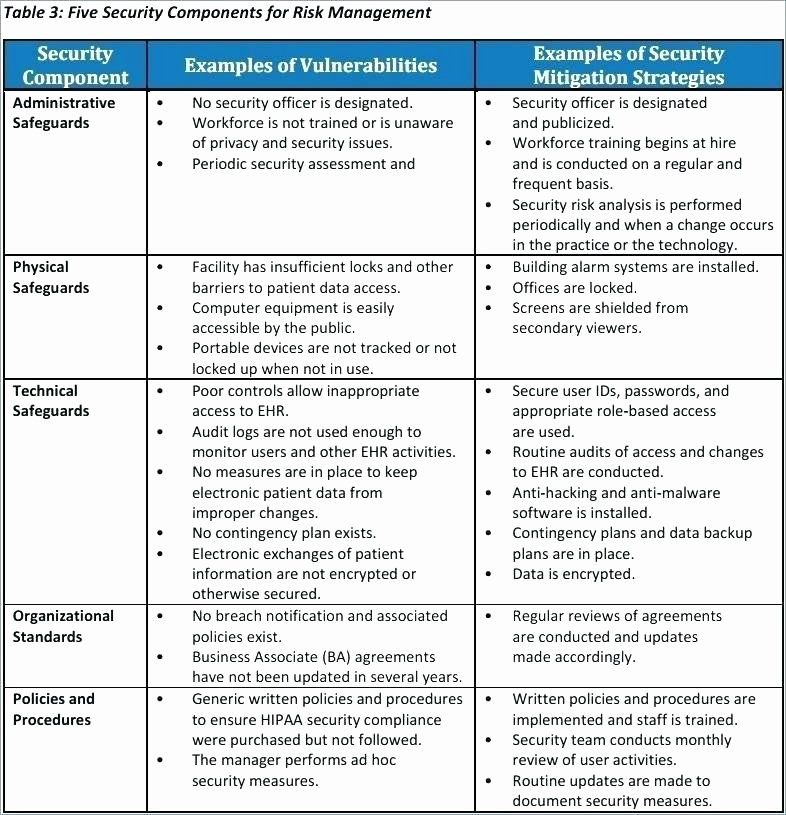

Важность инструментов аудита безопасности веб-сайтов | by Rohit Aher

Для взлома сети любой организации хакеры сначала пытаются получить доступ через веб-приложения. Это дает им доступ к серверам и впоследствии ко всей сети. Таким образом, для любой организации очень важно обеспечить безопасность своих веб-приложений с помощью инструментов аудита Website Security (аудит WebSec). Эти инструменты, как правило, имитируют деятельность хакеров по поиску уязвимостей в веб-приложении. Не все действия хакеров можно смоделировать, но по сравнению с ручным аудитом это намного быстрее. Эти инструменты помогают сократить количество ручных аудитов безопасности, которые отнимают много времени и требуют дорогостоящих тестеров на проникновение.

Помимо непосредственного нацеливания на конкретный сайт, хакеры-новички из интереса ищут уязвимые сайты через поисковую систему, а затем нацеливаются на найденные сайты. Инструменты аудита WebSec также могут узнать, попадает ли ваш сайт в список придурков или нет.

Инструменты аудита WebSec также могут узнать, попадает ли ваш сайт в список придурков или нет.

Большинство уязвимостей возникает из-за неправильной проверки кода веб-приложений. Согласно последним тенденциям, часто меняющиеся бизнес-идеи привели к появлению моделей быстрой разработки приложений, помогающих в быстрой модульной разработке. Однако из-за короткого промежутка времени цикла разработки эти модели теряют фокус на поддержке безопасного кодирования. Это оставляет лазейки в коде безопасности, и веб-приложения становятся уязвимыми для многих серьезных уязвимостей. Инструменты аудита WebSec охватывают все эти необходимые проверки и предупреждают о них в ходе аудита.

Средства аудита WebSec охватывают все возможные общедоступные URL-адреса, в то время как при ручном аудите тестеры на проникновение охватывают только случайные URL-адреса. Инструменты аудита WebSec необходимы для экономии времени аудита и покрытия всех уязвимостей на сайте.

Некоторые инструменты аудита WebSec также обеспечивают непрерывный мониторинг содержимого веб-страницы для проверки любых неаутентичных изменений на страницах. Эта функция дает быстрые оповещения, если и когда на сайте вносятся какие-либо изменения.

Эта функция дает быстрые оповещения, если и когда на сайте вносятся какие-либо изменения.

Более того, инструменты аудита WebSec всегда должны охватывать 10 основных уязвимостей OWASP. Эти 10 основных уязвимостей — это те, которые были обнаружены и атакованы в основном за последние три года.

Чтобы вести онлайн-бизнес без страха и доверия, владельцы сайтов должны быть уверены в своем присутствии в Интернете. Атаки и кража данных на веб-сайтах приводят к постепенной потере доверия клиентов. Если владелец не может обнаружить лазейки в своем приложении, хакеры получают достаточно времени, чтобы широко распространить свою атаку по большой инфраструктуре в сети веб-сайта. Более широкая атака может полностью разрушить бизнес. Единственный способ сделать онлайн-бизнес безопаснее — регулярно проходить аудит безопасности 9.0004 веб-сайта/веб-приложений.

• Репутация домена

Проверяет, занесен ли домен в черный список какой-либо из популярных поисковых систем.

• Сканирование SQL-инъекций:

Это трюк, который использует плохо отфильтрованные или неправильно экранированные SQL-запросы для разбора переменных данных из пользовательского ввода.

• Внедрение локальных файлов (LFI)

Внедряет файлы на сервер через веб-браузер. Эта уязвимость возникает, когда включение страницы не очищено должным образом и позволяет вводить символы обхода каталога.

• Удаленное включение файлов (RFI)

Позволяет злоумышленнику включать удаленный файл, обычно с помощью сценария на веб-сервере. Уязвимость возникает из-за использования введенных пользователем данных без надлежащей проверки. Это может привести к выполнению кода на веб-сервере, выполнению кода на стороне клиента, например JavaScript, что может привести к другим атакам, таким как межсайтовый скриптинг (XSS), DoS, кража данных и т. д.

• XSS — межсайтовый скриптинг

Тип уязвимости компьютерной безопасности, обычно встречающийся в веб-приложениях. XSS позволяет злоумышленникам внедрить скрипт на стороне клиента в веб-страницы, просматриваемые другими пользователями.

XSS позволяет злоумышленникам внедрить скрипт на стороне клиента в веб-страницы, просматриваемые другими пользователями.

Обнаруживает формы на веб-страницах и сканирует запросы GET и POST.

Отраженный XSS, Сохраненный XSS

• Вредоносные программы

Проверка на искажение веб-сайта: Искажение веб-сайта — это атака на веб-сайт, которая изменяет внешний вид сайта или веб-страницы.

Тест принудительного перенаправления инъекции

Сканирует фрагменты кода JavaScript на наличие общих сигнатур: проверяет наличие опасных функций JavaScript, таких как eval, base64_decode, char и т. д. Проверяет наличие фреймов

Обфускация JavaScript: Обфускация, используемая для преобразования уязвимых кодов в нечитаемый формат.

Проверка сторонних ссылок: Проверяет сторонние ссылки с базами данных репутации.

• Обнаружение и сканирование CMS

Обнаружение WordPress, Joomla, Drupal.

Сканирование тем, плагинов, незащищенной админки.

Перечисление пользователей.

Брутфорс для простого определения пароля.

FPD — сканирование раскрытия пути к файлу.

Обнаружить CMS во всех каталогах.

• Индексация каталога

Когда пользователь вводит запрос страницы на веб-сайте, веб-сервер обрабатывает запрос, ищет в корневом каталоге веб-документа имя файла по умолчанию, а затем отправляет эту страницу пользователю . Если сервер не может найти страницу, он создает список каталогов и отправляет вывод пользователю в формате HTML. Это действие позволяет раскрыть пользователю содержимое непреднамеренных списков каталогов из-за уязвимостей программного обеспечения, которые сочетаются с определенным веб-запросом. Эта утечка информации может предоставить злоумышленнику информацию, необходимую для проведения дальнейших атак на систему 9.0007

• Раскрытие полного пути на страницах

Уязвимости раскрытия полного пути (FPD) позволяют злоумышленнику увидеть путь к корневому каталогу/файлу. например: /home/omg/htdocs/file/. Некоторые уязвимости, такие как использование запроса load_file() (внутри SQL-инъекции) для просмотра исходного кода страницы, требуют от злоумышленника полного пути к файлу, который он хочет просмотреть

например: /home/omg/htdocs/file/. Некоторые уязвимости, такие как использование запроса load_file() (внутри SQL-инъекции) для просмотра исходного кода страницы, требуют от злоумышленника полного пути к файлу, который он хочет просмотреть

• Включено автоматическое заполнение полей паролем

Многие веб-сайты имеют форму входа, где пользователи вводят имя пользователя и пароль. По умолчанию браузеры разрешают пользователям хранить эти учетные данные локально в браузере. Таким образом, при следующем появлении подобной формы логин и пароль уже будут заполнены. Благодаря этому легко украсть сохраненные пароли из браузера пользователя

• Обнаружение CSRF

Обнаруживает CSRF (подделку межсайтовых запросов) на веб-сайтах. Эта уязвимость связана с XSS. Эта уязвимость позволяет хакеру передавать вредоносные команды для выполнения на компьютере другого пользователя, который просматривает тот же сайт.

• Проверка защиты Click Jack

Проверяет, защищена ли страница от clickjack. Clickjacking (исправление пользовательского интерфейса и наложение IFRAME) — это эксплойт, в котором вредоносный код скрывается под явно законными кнопками или другим кликабельным содержимым на веб-сайте.

Clickjacking (исправление пользовательского интерфейса и наложение IFRAME) — это эксплойт, в котором вредоносный код скрывается под явно законными кнопками или другим кликабельным содержимым на веб-сайте.

• Декодер состояний просмотра

Пытается декодировать состояния просмотра

Как обезопасить веб-сайт и защитить его от хакеров полностью уничтожен гнусным хакером?

Мы постоянно видим утечки данных и взломы в новостях. И вы можете подумать, зачем кому-то приходить на мой веб-сайт для малого бизнеса? Но взломы случаются не только с большими парнями. В одном отчете говорится, что малые предприятия стали жертвами 43% всех утечек данных.

Вы усердно работали над своим веб-сайтом (и над своим брендом), поэтому важно уделить время его защите с помощью этих основных советов по защите от хакеров.

Чему вы научитесь…

- 5 простых шагов для защиты вашего веб-сайта от хакеров

- Шаг №1: Установите плагины безопасности.

- Шаг 2. Используйте HTTPS.

- Шаг 3. Поддерживайте платформу веб-сайта и программное обеспечение в актуальном состоянии.

- Шаг 4. Убедитесь, что ваши пароли безопасны.

- Шаг 5. Инвестируйте в автоматическое резервное копирование.

- Шаг №1: Установите плагины безопасности.

- 5 дополнительных шагов для защиты вашего веб-сайта от хакеров

- Шаг № 6: Примите меры предосторожности при приеме загрузки файлов через ваш сайт.

- Шаг 7. Используйте параметризованные запросы.

- Шаг 8. Используйте CSP.

- Шаг № 9. Заблокируйте доступ к каталогу и файлам.

- Шаг № 10: Сообщения об ошибках должны быть простыми (но при этом полезными).

- Еще 3 шага для защиты вашего интернет-магазина от хакеров

- Шаг 1. Получите стороннюю службу предотвращения мошенничества для своего магазина, даже если ваша платформа электронной коммерции или платежные системы предлагают защиту от мошенничества.

- Шаг № 2: Установите ограничения на транзакции для отражения мошеннических атак.

- Шаг 3. Ознакомьтесь с требованиями и рекомендациями PCI-DSS.

- Защитите свой веб-сайт от хакеров

5 простых шагов для защиты вашего веб-сайта от хакеров

Возможно, начиная этот пост, вы беспокоились, что он будет полон технического жаргона, который средний владелец веб-сайта сочтет запутанным. Некоторые из наших советов ниже носят технический характер, и вы можете привлечь к ним своего разработчика.

Но есть несколько вещей, которые вы можете сделать самостоятельно, не требуя особых технических знаний.

Шаг 1. Установите подключаемые модули безопасности.

Если вы создали свой веб-сайт с помощью системы управления контентом (CMS), вы можете улучшить свой веб-сайт с помощью подключаемых модулей безопасности, которые активно предотвращают попытки взлома веб-сайта. Для каждой из основных опций CMS доступны плагины безопасности, многие из них бесплатны.

Для каждой из основных опций CMS доступны плагины безопасности, многие из них бесплатны.

Плагины безопасности для WordPress:

- iThemes Security

- Bulletproof Security

- Sucuri

- Wordfence

- fail2Ban

Security options for Magento:

- Amasty

- Watchlog Pro

Security extensions for Joomla:

- JHacker Watch

- jomDefender

- RSFirewall

- Антивирусная защита веб-сайта

Эти параметры устраняют уязвимости безопасности, присущие каждой платформе, предотвращая дополнительные типы попыток взлома, которые могут угрожать вашему веб-сайту.

Кроме того, все веб-сайты — независимо от того, используете ли вы сайт, управляемый CMS, или HTML-страницы — могут выиграть от использования SiteLock. SiteLock выходит за рамки простого закрытия лазеек в безопасности сайта, обеспечивая ежедневный мониторинг всего: от обнаружения вредоносных программ до выявления уязвимостей, активного сканирования на вирусы и многого другого. Если ваш бизнес зависит от своего веб-сайта, SiteLock, безусловно, является достойным вложением.

Если ваш бизнес зависит от своего веб-сайта, SiteLock, безусловно, является достойным вложением.

Примечание. В наш план управляемого хостинга WordPress встроена функция SiteLock, а также другие функции, помогающие защитить ваш сайт.

Шаг 2. Используйте HTTPS.

Как потребитель, вы, возможно, уже знаете, что всегда нужно искать зеленое изображение замка и https в строке браузера каждый раз, когда вы предоставляете конфиденциальную информацию веб-сайту. Эти пять маленьких букв являются важным сокращением хакерской безопасности: они сигнализируют о том, что предоставлять финансовую информацию на этой конкретной веб-странице безопасно.

SSL-сертификат важен, потому что он обеспечивает передачу информации, такой как кредитные карты, личные данные и контактная информация, между вашим веб-сайтом и сервером.

Хотя SSL-сертификат всегда был необходим для веб-сайтов электронной коммерции, в последнее время он стал важен для всех веб-сайтов. Google выпустил обновление для Chrome в 2018 году. Обновление безопасности вышло в июле и предупреждает посетителей веб-сайта, если на вашем веб-сайте не установлен сертификат SSL. Это повышает вероятность отказа посетителей, даже если ваш сайт не собирает конфиденциальную информацию.

Обновление безопасности вышло в июле и предупреждает посетителей веб-сайта, если на вашем веб-сайте не установлен сертификат SSL. Это повышает вероятность отказа посетителей, даже если ваш сайт не собирает конфиденциальную информацию.

Поисковые системы относятся к безопасности веб-сайтов более серьезно, чем когда-либо, потому что они хотят, чтобы пользователи имели положительный и безопасный опыт просмотра веб-страниц. Принимая на себя обязательства по обеспечению безопасности, поисковая система может ранжировать ваш сайт ниже в результатах поиска, если у вас нет SSL-сертификата.

Что это значит для вас? Если вы хотите, чтобы люди доверяли вашему бренду, вам нужно инвестировать в SSL-сертификат. Стоимость SSL-сертификата минимальна, но дополнительный уровень шифрования, который он предлагает вашим клиентам, значительно повышает безопасность и надежность вашего веб-сайта.

В HostGator мы также серьезно относимся к безопасности веб-сайтов, но самое главное, мы хотим, чтобы вы были в безопасности. Все пакеты веб-хостинга HostGator поставляются с бесплатным сертификатом SSL. SSL-сертификат будет автоматически применен к вашей учетной записи, но вам нужно выполнить несколько шагов, чтобы установить бесплатный SSL-сертификат на свой веб-сайт.

Все пакеты веб-хостинга HostGator поставляются с бесплатным сертификатом SSL. SSL-сертификат будет автоматически применен к вашей учетной записи, но вам нужно выполнить несколько шагов, чтобы установить бесплатный SSL-сертификат на свой веб-сайт.

Шаг № 3. Поддерживайте платформу веб-сайта и программное обеспечение в актуальном состоянии.

Использование CMS с различными полезными плагинами и расширениями дает много преимуществ, но также сопряжено с риском. Основной причиной заражения веб-сайтов являются уязвимости в расширяемых компонентах системы управления контентом.

Поскольку многие из этих инструментов созданы как программы с открытым исходным кодом, их код легко доступен как для разработчиков с добрыми намерениями, так и для злонамеренных хакеров. Хакеры могут изучить этот код в поисках уязвимостей безопасности, которые позволяют им получить контроль над вашим веб-сайтом, используя любую уязвимость платформы или скрипта.

Чтобы защитить свой веб-сайт от взлома, всегда проверяйте, чтобы ваша система управления контентом, плагины, приложения и любые установленные скрипты были обновлены.

Если вы используете веб-сайт, построенный на WordPress, вы можете быстро проверить, обновлены ли вы, войдя в панель управления WordPress. Найдите значок обновления в левом верхнем углу рядом с названием вашего сайта. Нажмите на число, чтобы получить доступ к обновлениям WordPress.

Шаг 4. Убедитесь, что ваши пароли безопасны.

Это кажется простым, но это так важно.

Заманчиво использовать пароль, который, как вы знаете, всегда будет легко запомнить. Вот почему самый распространенный пароль № 1 — это , но все еще 123456. Вы должны сделать лучше — намного лучше, чем это, чтобы предотвратить попытки входа в систему со стороны хакеров и других посторонних.

Приложите усилия, чтобы придумать действительно безопасный пароль (или используйте генератор паролей HostGator). Сделайте его длинным. Используйте сочетание специальных символов, цифр и букв. И держитесь подальше от потенциально легко угадываемых ключевых слов, таких как ваш день рождения или имя ребенка. Если хакер каким-то образом получит доступ к другой информации о вас, он будет знать, что нужно сначала угадать ее.

Если хакер каким-то образом получит доступ к другой информации о вас, он будет знать, что нужно сначала угадать ее.

Придерживаться высоких стандартов безопасности паролей — это первый шаг. Вы также должны убедиться, что все, кто имеет доступ к вашему веб-сайту, имеют такие же надежные пароли. Один слабый пароль в вашей команде может сделать ваш сайт восприимчивым к утечке данных, поэтому будьте готовы ко всем, у кого есть доступ.

Установленные требования ко всем пользователям веб-сайта в отношении длины и типов символов. Если ваши сотрудники хотят использовать простые пароли для своих менее защищенных учетных записей, это их дело. Но когда дело доходит до вашего веб-сайта, это ваш бизнес (буквально), и вы можете требовать от них более высоких стандартов.

Шаг № 5. Инвестируйте в автоматическое резервное копирование.

Даже если вы сделаете все остальное из этого списка, вы все равно столкнетесь с определенным риском. Наихудший сценарий взлома веб-сайта — это потеря всего, потому что вы забыли создать резервную копию своего веб-сайта. Лучший способ защитить себя — убедиться, что у вас всегда есть последняя резервная копия.

Лучший способ защитить себя — убедиться, что у вас всегда есть последняя резервная копия.

Несмотря на то, что утечка данных вызовет стресс, если у вас есть текущая резервная копия, восстановить ее будет намного проще. Вы можете сделать привычкой ежедневное или еженедельное резервное копирование своего веб-сайта вручную. Но если есть хоть малейший шанс, что вы забудете, инвестируйте в автоматическое резервное копирование. Это дешевый способ купить душевное спокойствие.

5 дополнительных шагов для защиты вашего веб-сайта от хакеров

Все вышеперечисленные шаги относительно безболезненны даже для владельцев веб-сайтов с минимальным техническим опытом. Вторая половина списка становится немного сложнее, и вы можете позвонить разработчику или ИТ-консультанту, чтобы помочь вам.

Шаг № 6. Примите меры предосторожности при загрузке файлов через ваш сайт.

Если кто-либо имеет возможность загрузить что-либо на ваш веб-сайт, он может злоупотребить этой привилегией, загрузив вредоносный файл, перезаписав один из существующих файлов, важных для вашего веб-сайта, или загрузив файл настолько большого размера, что весь ваш веб-сайт будет отключен.

Если возможно, просто не принимайте загрузку файлов через ваш веб-сайт. Многие веб-сайты для малого бизнеса могут вообще обойтись без возможности загрузки файлов. Если это относится к вам, вы можете пропустить все остальное на этом шаге.

Но отказ от загрузки файлов возможен не для всех веб-сайтов. Некоторым видам бизнеса, например бухгалтерам или поставщикам медицинских услуг, необходимо предоставить клиентам возможность безопасно предоставлять документы.

Если вам нужно разрешить загрузку файлов, выполните несколько шагов, чтобы защитить себя:

- Создайте белый список разрешенных расширений файлов. Указав, какие типы файлов вы принимаете, вы исключаете подозрительные типы файлов.

- Использовать проверку типа файла. Хакеры пытаются незаметно обойти фильтры белого списка, переименовывая документы с расширением, отличным от типа документа, или добавляя точки или пробелы к имени файла.

- Установите максимальный размер файла.

Избегайте распределенных атак типа «отказ в обслуживании» (DDoS), отклоняя любые файлы, превышающие определенный размер.

Избегайте распределенных атак типа «отказ в обслуживании» (DDoS), отклоняя любые файлы, превышающие определенный размер. - Сканировать файлы на наличие вредоносных программ. Используйте антивирусное программное обеспечение для проверки всех файлов перед открытием.

- Автоматически переименовывать файлы при загрузке. Хакеры не смогут повторно получить доступ к своему файлу, если он будет иметь другое имя, когда они будут его искать.

- Держите папку загрузки за пределами веб-корня. Это не позволяет хакерам получить доступ к вашему веб-сайту через файл, который они загружают.

Эти шаги могут устранить большинство уязвимостей, присущих разрешению загрузки файлов на ваш веб-сайт.

Шаг № 7: Используйте параметризованные запросы.

SQL-инъекции являются одним из наиболее распространенных взломов веб-сайтов, жертвами которых становятся многие сайты.

SQL-инъекции могут вступить в игру, если у вас есть веб-форма или параметр URL, который позволяет внешним пользователям предоставлять информацию. Если вы оставите параметры поля слишком открытыми, кто-то может вставить в них код, разрешающий доступ к вашей базе данных. Важно защитить свой сайт от этого из-за большого количества конфиденциальной информации о клиентах, которая может храниться в вашей базе данных.

Если вы оставите параметры поля слишком открытыми, кто-то может вставить в них код, разрешающий доступ к вашей базе данных. Важно защитить свой сайт от этого из-за большого количества конфиденциальной информации о клиентах, которая может храниться в вашей базе данных.

Существует ряд шагов, которые вы можете предпринять, чтобы защитить свой веб-сайт от взлома с помощью SQL-инъекций; одним из самых важных и простых в реализации является использование параметризованных запросов. Использование параметризованных запросов гарантирует, что ваш код имеет достаточно конкретных параметров, чтобы хакер не мог с ними возиться.

Шаг 8. Используйте CSP.

Атаки с использованием межсайтовых сценариев (XSS) — еще одна распространенная угроза, которую владельцы сайтов должны остерегаться. Хакеры находят способ внедрить вредоносный код JavaScript на ваши страницы, который затем может заразить устройство любого посетителя веб-сайта, подвергшегося воздействию кода.

Часть борьбы за защиту вашего сайта от XSS-атак аналогична параметризованным запросам для SQL-инъекций. Убедитесь, что любой код, который вы используете на своем веб-сайте для функций или полей, которые позволяют ввод, является максимально явным в том, что разрешено, чтобы вы не оставляли места для чего-либо.

Убедитесь, что любой код, который вы используете на своем веб-сайте для функций или полей, которые позволяют ввод, является максимально явным в том, что разрешено, чтобы вы не оставляли места для чего-либо.

Content Security Policy (CSP) — еще один удобный инструмент. которые могут помочь защитить ваш сайт от XSS. CSP позволяет указать, какие домены браузер должен рассматривать как допустимые источники исполняемых скриптов на вашей странице. После этого браузер будет знать, что не следует обращать внимание на вредоносные скрипты или вредоносные программы, которые могут заразить компьютер посетителя вашего сайта.

Использование CSP включает в себя добавление правильного HTTP-заголовка на вашу веб-страницу, который предоставляет строку директив, сообщающих браузеру, какие домены разрешены, и любые исключения из правила. Вы можете найти подробную информацию о создании заголовков CSP для вашего веб-сайта здесь.

Шаг 9. Заблокируйте доступ к каталогу и файлам.

Все веб-сайты можно свести к набору файлов и папок, которые хранятся в вашей учетной записи веб-хостинга. Помимо содержания всех сценариев и данных, необходимых для работы вашего веб-сайта, каждому из этих файлов и папок назначается набор разрешений, которые контролируют, кто может читать, записывать и выполнять любой данный файл или папку относительно пользователя, которым они являются или группа, к которой они принадлежат.

Помимо содержания всех сценариев и данных, необходимых для работы вашего веб-сайта, каждому из этих файлов и папок назначается набор разрешений, которые контролируют, кто может читать, записывать и выполнять любой данный файл или папку относительно пользователя, которым они являются или группа, к которой они принадлежат.

В операционной системе Linux разрешения отображаются в виде трехзначного кода, где каждая цифра представляет собой целое число от 0 до 7. Первая цифра представляет разрешения для владельца файла, вторая — для всех, кто входит в группу, владеющую файлом, а третья — для всех остальных. Присвоения работают следующим образом:

- 4 равно Чтение

- 2 равно Запись

- 1 равно Выполнение

- 0 равно Нет разрешений для этого пользователя

В качестве примера возьмем код разрешения «644». В этом случае «6» (или «4+2») в первой позиции дает владельцу файла возможность читать и записывать файл. «4» во второй и третьей позициях означает, что как пользователи группы, так и пользователи Интернета в целом могут только читать файл, защищая файл от неожиданных манипуляций.

Таким образом, файл с разрешениями «777» (или 4+2+1 / 4+2+1 / 4+2+1) доступен для чтения, записи и выполнения пользователем, группой и всеми остальными. в мире.

Как и следовало ожидать, файл, которому назначен код разрешения, дающий любому пользователю в Интернете возможность писать и выполнять его, гораздо менее безопасен, чем файл, который был заблокирован, чтобы сохранить все права только для владельца. Конечно, существуют веские причины для открытия доступа другим группам пользователей (например, анонимная загрузка на FTP), но эти случаи необходимо тщательно рассмотреть, чтобы не создавать угрозу безопасности веб-сайта.

По этой причине рекомендуется установить права доступа следующим образом:

- Папки и каталоги = 755

- Отдельные файлы = 644

Чтобы установить права доступа к файлам, войдите в диспетчер файлов cPanel или подключитесь к вашему серверу через FTP. Оказавшись внутри, вы увидите список существующих прав доступа к файлам (как в следующем примере, сгенерированном с помощью FTP-программы Filezilla):

В последнем столбце этого примера отображаются права доступа к папкам и файлам, назначенные в настоящее время для содержимого веб-сайта. Чтобы изменить эти разрешения в Filezilla, просто щелкните правой кнопкой мыши нужную папку или файл и выберите параметр «Разрешения файла». Это запустит экран, который позволит вам назначать различные разрешения, используя ряд флажков:

Чтобы изменить эти разрешения в Filezilla, просто щелкните правой кнопкой мыши нужную папку или файл и выберите параметр «Разрешения файла». Это запустит экран, который позволит вам назначать различные разрешения, используя ряд флажков:

Хотя серверная часть вашего веб-узла или программы FTP может выглядеть немного по-другому, основной процесс изменения разрешений остается прежним. На нашем портале поддержки есть решения о том, как изменить права доступа к папке и файлу с помощью разрешений chmod.

Шаг № 10: Сообщения об ошибках должны быть простыми (но при этом полезными).

Подробные сообщения об ошибках могут быть полезными для внутреннего использования, чтобы помочь вам определить, что происходит не так, чтобы вы знали, как это исправить. Но когда эти сообщения об ошибках отображаются внешним посетителям, они могут раскрывать конфиденциальную информацию, которая сообщает потенциальному хакеру, где именно находятся уязвимости вашего сайта.

Будьте очень осторожны с информацией, которую вы предоставляете в сообщении об ошибке, чтобы не предоставить информацию, которая поможет злоумышленнику взломать вас. Сообщения об ошибках должны быть достаточно простыми, чтобы они непреднамеренно не раскрывали слишком много информации. Но также избегайте двусмысленности, чтобы ваши посетители могли узнать из сообщения об ошибке достаточно информации, чтобы знать, что делать дальше.

Сообщения об ошибках должны быть достаточно простыми, чтобы они непреднамеренно не раскрывали слишком много информации. Но также избегайте двусмысленности, чтобы ваши посетители могли узнать из сообщения об ошибке достаточно информации, чтобы знать, что делать дальше.

Еще 3 шага для защиты вашего интернет-магазина от хакеров

Все советы, которыми мы поделились до сих пор, помогут защитить ваш интернет-магазин от преступников. При этом, поскольку веб-сайты электронной коммерции являются популярными целями для мошенников и похитителей данных, есть еще несколько шагов, которые вы должны предпринять, чтобы защитить свой бизнес и своих клиентов.

Шаг № 1: Получите стороннюю услугу по предотвращению мошенничества для вашего магазина, даже если ваша платформа электронной коммерции или платежные системы предлагают защиту от мошенничества.

Зачем вам платить за дополнительную защиту от мошенничества в электронной коммерции, если вы уже получаете ее бесплатно? Потому что этот дополнительный уровень защиты может сэкономить ваше время и помочь избежать ошибочного отклонения хороших заказов.

Защита от мошенничества, которая поставляется со многими платформами электронной коммерции, отлично справляется с идентификацией заказов, которые имеют высокий риск мошенничества. Что произойдет после того, как эти заказы будут идентифицированы, зависит от вас: отклонить их все или просмотреть их и решить, какие из них одобрить.

Оба варианта имеют свои риски. Отклоняйте каждый заказ, который может быть мошенническим, и вы можете в конечном итоге отклонить много хороших заказов из-за мелких проблем, таких как несоответствие адреса доставки и платежного адреса или местонахождение за пределами вашей страны. Многие отвергнутые клиенты больше не вернутся, поэтому со временем автоматические отказы могут стоить вам больших доходов. Но рассмотрение рискованных ордеров требует времени и знаний, которых у вас может не быть.

Сторонняя служба, которая предлагает ручную проверку, может экспертно изучить заказы с высоким риском мошенничества, отклонить фактические попытки мошенничества и подтвердить хорошие, но немного неуклюжие заказы. Вы избегаете мошенничества и сохраняете приток денег от хороших клиентов.

Вы избегаете мошенничества и сохраняете приток денег от хороших клиентов.

Шаг № 2: Установите некоторые лимиты транзакций для отражения мошеннических атак.

Преступникам очень легко получить украденные номера кредитных карт в Интернете и использовать их для покупки товаров для перепродажи. Но часто в этих номерах карт отсутствует важнейший CVV — 3- или 4-значный номер на карте, который требуется платежным системам для завершения транзакции.

Изображение: ExperianЧто делать мошеннику с картами? Во многих случаях они проводят так называемое тестирование карты : посещают небольшой интернет-магазин со слабой системой безопасности при оформлении заказа, добавляют что-то небольшое в свою корзину и продолжают пробовать разные CVV, пока не найдут совпадение с номером украденной карты, которую они пытаются получить. использовать.

Вуаля! Их заказ проходит, они могут пойти по магазинам в другом месте в поисках дорогих товаров, которые они действительно хотят скупить, а вас обдирают.

Теперь представьте себе ботнет, который только и делает, что проверяет карты — сотни или тысячи попыток сопоставления CVV всего за несколько минут, чтобы они могли быстрее совершать больше мошенничества. На самом деле, вам не нужно воображать, потому что мошеннические ботнеты для проверки карт — это вещь, и они могут стоить вашему бизнесу небольшого состояния в виде убытков от мошенничества и сборов за возврат средств.

Чтобы мошенники не заполонили вашу кассу, установите некоторые ограничения.

- Настройте параметры своей программы по борьбе с мошенничеством, чтобы ограничить количество попыток ввода правильного CVV клиентом и заблокировать свой IP-адрес, если он слишком много раз отклоняется.

- Установите ограничение на количество транзакций, которые могут поступать с одного и того же IP-адреса в час, день, неделю и т. д., и заблокируйте адреса, превышающие этот лимит.

- Отслеживайте количество отклоненных транзакций и сразу же проверяйте их, если заметите всплеск.

Шаг 3. Ознакомьтесь с требованиями и рекомендациями PCI-DSS.

PCI-DSS — это стандарт безопасности данных в индустрии платежных карт. Каждый продавец, принимающий платежи картой, обязан следовать рекомендациям, чтобы не разглашать платежные данные своих клиентов и не нести ответственность.

Любая платежная платформа, процессор или шлюз, который вы используете для приема платежей на своем сайте, должны соответствовать стандарту PCI-DSS, что сокращает количество шагов, которые вам необходимо предпринять для защиты платежных данных. В конечном счете, вы несете ответственность за знание основных требований, и вам будет полезно ознакомиться с бесплатными ресурсами Совета по стандартам безопасности PCI. Хорошим местом для начала является Инструмент оценки безопасности данных для продавцов, который может показать вам, где ваша безопасность сильна и где она могла бы быть сильнее.

Защитите свой веб-сайт от хакеров

Защита вашего сайта и изучение способов защиты от хакеров — важная составляющая поддержания работоспособности и безопасности вашего сайта в долгосрочной перспективе! Не откладывайте эти важные шаги.