Pro WS WRX80E-SAGE SE WIFI|Материнские платы|ASUS в СНГ

Ultimate power for professional productivity

ASUS Pro WS WRX80E-SAGE SE WIFI is engineered to unleash the incredible power of the latest AMD® Ryzen® Threadripper™ Pro series processors and is a reliable foundation for professional creative workloads that benefit from multi-core CPUs, such as video editing and 3D rendering. Additionally, seven PCIe 4.0 slots with SafeSlot fortification deliver exceptional performance with the latest high-power graphics cards.

- BIOS Flashback and Clear CMOS

- Inter® Wi-Fi 6 AX200

- 8 x USB 3.2 Gen 2 Type-A

- Inter® X550-AT2 dual 10G Ethernet

- 1 x USB 3.

2 Gen 2 Type-C® port

2 Gen 2 Type-C® port - 1 x USB 3.2 Gen 2×2 Type-C® port

- 7 x PCI Express 4.0 safeslots

- 7 x Full x16 slots

- 4-way/3-way/2-way SLI

- Crystal Sound 3

Realtek W4080 USB Audio

DTS:X® Ultra - iKVM related headers and switches

- 2 x PCIe 6-pin power connectors

- SOC and dual LAN heatsink

- 8-DIMM, 8-ch, max.

2048GB, DDR4

2048GB, DDR4

ECC and non-ECC R-DIMM,

U-DIMM and 3DS R-DIMM - 2 x ProCool II connectors

- 16 power stages and VRM heatsink

- AMD Socket sWRX8 for AND Ryzen™

- 1 x PCIe 8-pin power connector

- 1 x USB 3.2 Gen 2 Type-C® connector

- 2 x Front USB 3.2 Gen 1 ports

- 2 x U.2 ports

- AMD WRX80 chipset

- 8 x SATA 6Gbps ports

- 3 x M.

2 slots

2 slots

(22110, PCIe 4.0 x 4 & SATA)

LeftRight

FUNCTION-FIRST

AESTHETICS

Low-profile professionalism

With metallic black aluminum extrusions, stainless steel black mesh with highlighted details, and a transparent smoky gray I/O cover, Pro WS WRX80E-SAGE SE WIFI presents a professional, low-profile look for content creators.

Multi-GPU support

Multi-GPU support

Pro WS WRX80E-SAGE SE WIFI features seven PCIe® 4.0 x16 slots for high-powered graphics cards, enabling enhanced performance for professional design, modeling and simulation, and rendering applications.

ULTRAFAST CONNECTIVITY TO POWER CREATIVITY

Intel® dual 10G Ethernet

Featuring dual onboard 10G LAN ports powered by the cutting-edge Intel® X550-AT2 Ethernet controller, Pro WS WRX80E-SAGE SE WIFI makes short work of multi-terabyte transfers from your creativities and provides server-grade connectivity with low-latency.

USB 3.2 Gen 2 x 2 Type C

The latest USB standard doubles transfer bandwidth by opening another USB 3.2 Gen 2 lane to achieve its maximum throughput of up to 20 Gbps. In addition to blazingly fast data-transfer speeds, USB 3.2 offers easy connectivity and ultimate flexibility via USB-C ports.

USB 3.2 Gen 2 x 2 Type C

The latest USB standard doubles transfer bandwidth by opening another USB 3. 2 Gen 2 lane to achieve its maximum throughput of up to 20 Gbps. In addition to blazingly fast data-transfer speeds, USB 3.2 offers easy connectivity and ultimate flexibility via USB-C ports.

2 Gen 2 lane to achieve its maximum throughput of up to 20 Gbps. In addition to blazingly fast data-transfer speeds, USB 3.2 offers easy connectivity and ultimate flexibility via USB-C ports.

Front-panel connector

The front panel USB 3.2 Gen 2 connector is ready for next-gen PC cases and devices.

3 M.2 PCIe 4.0

Pro WS WRX80E-SAGE SE WIFI includes three M.2 and two U.2 slots wired to PCIe 4.0 x4 bandwidth. Creators working with massive video files can RAID together multiple NVMe devices for massive I/O bandwidth and seamless playback in their editing bays. These three slots rest under dedicated heatsinks to prevent SSD throttling under heavy loads.

More storage

With NVMe RAID support for Ryzen™ Threadripper™ PRO processors, unused CPU PCIe® 4.

* With included ASUS Hyper M.2 x16 Gen 4 card. RAID is limited to a maximum of 10 NVMe SSDs on the AMD WRX80 platform.

ECC memory support

AMD Ryzen™ Threadripper™ PRO processors offer unrivaled memory bandwidth and supports 8 memory channels, up to 2048 GB. It supports ECC memory to automatically detect and correct data corruption, reducing the chance of system crashes to ensure your creativity consistency and stability.

Intel® WiFi 6

The Intel® WiFi 6 AX200 module is compatible with the 802. 11ax standard and pushes theoretical peak bandwidth up to an incredible 2.4 Gbps. Perhaps more importantly for power users, it’s optimized for more efficient operation on crowded networks with a lot of competing traffic. Pair your motherboard with ASUS WiFi 6 routers to fully experience the networking potential of WiFi 6.

11ax standard and pushes theoretical peak bandwidth up to an incredible 2.4 Gbps. Perhaps more importantly for power users, it’s optimized for more efficient operation on crowded networks with a lot of competing traffic. Pair your motherboard with ASUS WiFi 6 routers to fully experience the networking potential of WiFi 6.

Learn More >

*Actual speed varies and depends on networking conditions.

ULTRAFAST CONNECTIVITY DELIVERY CREATIVITY

SERVER-GRADE

REMOTE

MANAGEMENT

ASMB9-iKVM for remote management

An integrated BMC (Baseboard Management Controller) is a key feature for workstations. It uses an Intel X550 dual 10 Gigabit Ethernet controller, with one port dedicated to the BMC to provide the intelligence for its IPMI architecture. The BMC manages the interface between system-management software and platform hardware. Administrators can remotely communicate with the BMC to take some corrective actions — such as resetting or power cycling a system.

It uses an Intel X550 dual 10 Gigabit Ethernet controller, with one port dedicated to the BMC to provide the intelligence for its IPMI architecture. The BMC manages the interface between system-management software and platform hardware. Administrators can remotely communicate with the BMC to take some corrective actions — such as resetting or power cycling a system.

THOROUGH

THERMAL

DESIGN

16 Power stages

Pro WS WRX80E-SAGE SE WIFI’s VRM is comprised of 16 power stages, delivering the power and efficiency that the latest AMD processors demand.

6-pin Power connectors

Two additional PCIe 6-pin power connectors can add power output stability when creators use many graphic cards onboard.

THOROUGH

THERMAL

DESIGN

SOC and DRAM heatsink

Since mass and airflow are critically important, our VRM heatsink is manufactured with skived, high aspect ratio thin fins. An SOC heatsink uses a semi-passive fan to draw heat away from the dual 10G LAN.

Actively cooled heatsink

The heatsink fin density is optimized to maximize surface area while maintaining a low-resistance exhaust path. The custom low-noise fan features a high-durability bearing with a 60,000-hour L10* lifespan.

* L10 bearing life is a standard metric that specifies the number of hours that 90% of the bearing are expected to continue successfully operating, as a minimum.

M.2 heatsinks

Three M.2 slots are covered by heatsinks to combat

temperature-induced throttling that can affect performance during heavy, sustained storage loads.

Installation and configuration for Windows Remote Management — Win32 apps

- Статья

- Чтение занимает 12 мин

Для выполнения скриптов удаленного управления Windows (WinRM) и для выполнения операций с данными с помощью программы командной строки Winrm необходимо установить и настроить WinRM.

Эти элементы также зависят от конфигурации WinRM.

- Программа командной строки удаленной оболочки WindowsWinrs.

- Переадресация событий.

- Windows PowerShell удаленного взаимодействия 2.0.

Расположение установки WinRM

WinRM автоматически устанавливается со всеми поддерживаемыми в настоящее время версиями операционной системы Windows.

Настройка WinRM и IPMI

Эти компоненты поставщика WMI WinRM и интеллектуального интерфейса управления платформой (IPMI) устанавливаются вместе с операционной системой.

- Служба WinRM автоматически запускается в Windows Server 2008 и более поздних версиях. В более ранних версиях Windows (клиент или сервер) необходимо запустить службу вручную.

- По умолчанию прослушиватель WinRM не настроен. Даже если служба WinRM запущена, WS-Management сообщения протокола, запрашивающие данные, не могут быть получены или отправлены.

- Брандмауэр подключения к Интернету (ICF) блокирует доступ к портам.

Используйте команду , winrm чтобы найти прослушиватели и адреса, введя следующую команду в командной строке.

winrm enumerate winrm/config/listener

Чтобы проверить состояние параметров конфигурации, введите следующую команду.

winrm get winrm/config

Быстрая настройка по умолчанию

Включите протокол WS-Management на локальном компьютере и настройте конфигурацию по умолчанию для удаленного управления с помощью команды winrm quickconfig.

Команда winrm quickconfig (которая может быть сокращена до winrm qc) выполняет следующие операции:

- Запускает службу WinRM и задает автоматический запуск службы.

- Настраивает прослушиватель для портов, которые отправляют и получают сообщения WS-Management протокола, используя протокол HTTP или HTTPS на любом IP-адресе.

- Определяет исключения ICF для службы WinRM и открывает порты для HTTP и HTTPS.

Примечание

Команда winrm quickconfig создает исключение брандмауэра только для текущего профиля пользователя. Если профиль брандмауэра по какой-либо причине изменен, выполните команду

Если профиль брандмауэра по какой-либо причине изменен, выполните команду winrm quickconfig , чтобы включить исключение брандмауэра для нового профиля (в противном случае исключение может не быть включено).

Чтобы получить сведения о настройке конфигурации, введите следующую команду в командной строке.

winrm help config

Настройка WinRM с параметрами по умолчанию

В командной строке от имени учетной записи администратора локального компьютера выполните следующую команду:

winrm quickconfig

Если вы не работаете от имени администратора локального компьютера, выберите в меню Пускпункт Запуск от имени администратора или используйте

Runasкоманду в командной строке.Когда в средстве появится окно Внести эти изменения [y/n]?, введите y.

Если настройка выполнена успешно, отображаются следующие выходные данные.

WinRM has been updated for remote management.

WinRM service type changed to delayed auto start.

WinRM service started.

Created a WinRM listener on https://* to accept WS-Man requests to any IP on this machine.

WinRM service type changed to delayed auto start.

WinRM service started.

Created a WinRM listener on https://* to accept WS-Man requests to any IP on this machine.

Сохраните параметры по умолчанию для клиентских и серверных компонентов WinRM или настройте их. Например, может потребоваться добавить определенные удаленные компьютеры в список конфигурации

TrustedHostsклиента.Настройте список доверенных узлов, если не удается установить взаимную проверку подлинности. Kerberos разрешает взаимную проверку подлинности, но ее нельзя использовать в рабочих группах; только домены. При настройке доверенных узлов для рабочей группы рекомендуется сделать список максимально ограниченным.

Создайте прослушиватель HTTPS, введя следующую команду:

winrm quickconfig -transport:https

Примечание

Откройте порт 5986 для работы транспорта HTTPS.

Параметры прослушивателя и протокола WS-Management по умолчанию

Чтобы получить конфигурацию прослушивателя, введите winrm enumerate winrm/config/listener в командной строке. Прослушиватели определяются транспортом (HTTP или HTTPS) и адресом IPv4 или IPv6.

Прослушиватели определяются транспортом (HTTP или HTTPS) и адресом IPv4 или IPv6.

Команда winrm quickconfig создает следующие параметры по умолчанию для прослушивателя. Вы можете создать несколько прослушивателя. Для получения дополнительных сведений введите winrm help config в командной строке.

Адрес

Указывает адрес, для которого создается прослушиватель.

Транспорт

Указывает транспорт для отправки и получения запросов и ответов протокола WS-Management. Значение должно иметь значение HTTP или HTTPS. Значение по умолчанию — HTTP.

Порт

Задает TCP-порт, для которого создается данный прослушиватель.

WinRM 2.0: http-порт по умолчанию — 5985.

Hostname (Имя узла)

Указывает имя узла компьютера, на котором выполняется служба WinRM. Значение должно быть: полное доменное имя; строка литерала IPv4 или IPv6; или подстановочный знак.

Активировано

Указывает, включен или отключен прослушиватель. По умолчанию используется значение True.

По умолчанию используется значение True.

URLPrefix

Указывает префикс URL-адреса, по которому принимаются HTTP- или HTTPS-запросы. Эта строка содержит только символы a–z, A–Z, 9–0, подчеркивание (_) и косая черта (/). Строка не должна начинаться с или заканчиваться косой чертой (/). Например, если имя компьютера — SampleMachine, клиент WinRM будет указывать https://SampleMachine/<URLPrefix> в целевом адресе. Префикс URL-адреса по умолчанию — wsman.

CertificateThumbprint

Указывает отпечаток сертификата службы. Это значение представляет собой строку из двухзначных шестнадцатеричных значений, найденных в поле Отпечаток сертификата. Эта строка содержит хэш SHA-1 сертификата. Сертификаты используются при проверке подлинности на основе сертификата клиента. Сертификаты можно сопоставить только с локальными учетными записями пользователей. Они не работают с учетными записями домена.

ListeningOn

Указывает адреса IPv4 и IPv6, которые использует прослушиватель. Например:

Например: 111.0.0.1, 111.222.333.444, ::1, 1000:2000:2c:3:c19:9ec8:a715:5e24, 3ffe:8311:ffff:f70f:0:5efe:111.222.333.444, fe80::5efe:111.222.333.444%8, fe80::c19:9ec8:a715:5e24%6.

Параметры протокола по умолчанию

Многие параметры конфигурации, такие как MaxEnvelopeSizekb или SoapTraceEnabled, определяют, как компоненты клиента и сервера WinRM взаимодействуют с протоколом WS-Management. В следующих разделах описываются доступные параметры конфигурации.

MaxEnvelopeSizekb

Задает максимальное количество данных SOAP в килобайтах. Значение по умолчанию — 150 килобайт.

Примечание

Поведение не поддерживается, если maxEnvelopeSizekb имеет значение больше 1039440.

MaxTimeoutms

Задает максимальное время ожидания в миллисекундах, которое можно использовать для любого запроса, отличного от Pull запросов. Значение по умолчанию — 60 000.

MaxBatchItems

Задает максимальное количество элементов, которые можно использовать в ответе Pull . Значение по умолчанию — 32000.

Значение по умолчанию — 32000.

MaxProviderRequests

Задает максимальное количество одновременных запросов, допускаемое службой. Значение по умолчанию — 25.

WinRM 2.0: этот параметр не рекомендуется использовать и доступен только для чтения.

Параметры конфигурации клиента WinRM по умолчанию

Клиентская версия WinRM имеет следующие параметры конфигурации по умолчанию.

NetworkDelayms

Задает дополнительное время ожидания клиента в миллисекундах для поправки на сетевую задержку. Значение по умолчанию — 5000 миллисекунда.

URLPrefix

Указывает префикс URL-адреса, по которому принимаются HTTP- или HTTPS-запросы. Префикс URL-адреса по умолчанию — wsman.

AllowUnencrypted

Позволяет клиентскому компьютеру запрашивать передачу данных в незашифрованном виде. По умолчанию клиентскому компьютеру требуется зашифрованный сетевой трафик, и этот параметр имеет значение False.

Basic

Позволяет клиентскому компьютеру использовать обычную проверку подлинности. При использовании обычной проверки подлинности имя пользователя и пароль передаются серверу или прокси-серверу открытым текстом. Эта схема является наименее безопасным методом проверки подлинности. Значение по умолчанию равно True.

При использовании обычной проверки подлинности имя пользователя и пароль передаются серверу или прокси-серверу открытым текстом. Эта схема является наименее безопасным методом проверки подлинности. Значение по умолчанию равно True.

Digest (дайджест)

Позволяет клиентскому компьютеру использовать дайджест-проверку подлинности. Дайджест-проверка подлинности проводится по принципу «запрос-ответ». В качестве запроса поступает строка данных, указанная сервером. Инициировать запрос дайджест-проверки подлинности может только клиентский компьютер.

Клиентский компьютер отправляет серверу запрос на проверку подлинности и получает от сервера строку маркера. Затем клиентский компьютер отправляет запрос ресурса, включая имя пользователя и криптографический хэш пароля в сочетании со строкой маркера.

Дайджест-проверка подлинности поддерживается для HTTP и для HTTPS. Клиентские скрипты и приложения Оболочки WinRM могут указывать дайджест-проверку подлинности, но служба WinRM не принимает дайджест-проверку подлинности. Значение по умолчанию —

Значение по умолчанию — True.

Примечание

Дайджест-проверка подлинности по протоколу HTTP не считается безопасной.

Сертификат

Позволяет клиенту использовать проверку подлинности на основе сертификата клиента. Проверка подлинности на основе сертификата — это схема, в которой сервер проверяет подлинность клиента, определенного сертификатом X509. Значение по умолчанию равно True.

Kerberos

Позволяет клиентскому компьютеру использовать проверку подлинности Kerberos. Проверка подлинности Kerberos подразумевает взаимную проверку подлинности клиента и сервера с использованием сертификатов Kerberos. Значение по умолчанию равно True.

Согласование

Позволяет клиенту использовать проверку подлинности Negotiate . При проверке подлинности с согласованием клиент отправляет серверу запрос на проверку подлинности.

Сервер определяет, следует ли использовать протокол Kerberos или NT LAN Manager (NTLM). Для проверки подлинности учетной записи домена выбран протокол Kerberos. Для учетных записей локальных компьютеров выбирается NTLM. Имя пользователя должно быть указано в формате домен\user_name для пользователя домена. Имя пользователя должно быть указано в формате server_name\user_name для локального пользователя на серверном компьютере. Значение по умолчанию —

Для учетных записей локальных компьютеров выбирается NTLM. Имя пользователя должно быть указано в формате домен\user_name для пользователя домена. Имя пользователя должно быть указано в формате server_name\user_name для локального пользователя на серверном компьютере. Значение по умолчанию — True.

CredSSP

Позволяет клиенту использовать проверку подлинности поставщика поддержки безопасности учетных данных (CredSSP). CredSSP позволяет приложению делегировать учетные данные пользователя с клиентского компьютера на целевой сервер. Значение по умолчанию — False.

DefaultPorts

Указывает порты, используемые клиентом для HTTP или HTTPS.

WinRM 2.0: http-порт по умолчанию — 5985, а порт HTTPS по умолчанию — 5986.

TrustedHosts

Указывает список удаленных компьютеров, которые являются доверенными. В этот список следует добавить другие компьютеры в рабочей группе или компьютеры в другом домене.

Примечание

Компьютеры в списке доверенных узлов не проходят проверку подлинности. Клиент может отправлять учетные данные на эти компьютеры.

Клиент может отправлять учетные данные на эти компьютеры.

Если для доверенного узла указан IPv6-адрес, он должен быть заключен в квадратные скобки, как показано в следующей Winrm команде служебной программы:

winrm set winrm/config/client '@{TrustedHosts ="[0:0:0:0:0:0:0:0]"}'

Для получения дополнительных сведений о добавлении компьютеров в список введите TrustedHostswinrm help config.

Параметры конфигурации службы WinRM по умолчанию

Версия службы WinRM имеет следующие параметры конфигурации по умолчанию.

RootSDDL

Указывает дескриптор безопасности, который управляет удаленным доступом к прослушивателю. Значение по умолчанию — O:NSG:BAD:P(A;;GA;;;BA)(A;;GR;;;ER)S:P(AU;FA;GA;;;WD)(AU;SA;GWGX;;;WD).

MaxConcurrentOperations

Максимальное количество параллельных операций. Значение по умолчанию — 100.

WinRM 2.0: параметр MaxConcurrentOperations является нерекомендуемым и доступен только для чтения. Этот параметр был заменен на

Этот параметр был заменен на MaxConcurrentOperationsPerUser.

MaxConcurrentOperationsPerUser

Указывает максимальное количество параллельных операций, которые любой пользователь может удаленно открыть в одной системе. Значение по умолчанию — 1500.

EnumerationTimeoutms

Указывает время ожидания простоя в миллисекундах между Pull сообщениями. Значение по умолчанию — 60 000.

MaxConnections

Указывает максимальное количество активных запросов, которые служба может обрабатывать одновременно. Значение по умолчанию — 300.

WinRM 2.0: по умолчанию — 25.

MaxPacketRetrievalTimeSeconds

Указывает максимальное время в секундах, которое служба WinRM занимает для получения пакета. Значение по умолчанию — 120 секунд.

AllowUnencrypted

Позволяет клиентскому компьютеру запрашивать передачу данных в незашифрованном виде. Значение по умолчанию — False.

Basic

Позволяет службе WinRM использовать обычную проверку подлинности. Значение по умолчанию —

Значение по умолчанию — False.

Сертификат

Позволяет службе WinRM использовать проверку подлинности на основе сертификата клиента. Значение по умолчанию — False.

Kerberos

Позволяет службе WinRM использовать проверку подлинности Kerberos. Значение по умолчанию — True.

Согласование

Позволяет службе WinRM использовать проверку подлинности Negotiate. Значение по умолчанию — True.

CredSSP

Позволяет службе WinRM использовать проверку подлинности поставщика поддержки безопасности учетных данных (CredSSP). Значение по умолчанию — False.

CbtHardeningLevel

Задает политику относительно требований к токенам привязки канала в запросах проверки подлинности. Значение по умолчанию — Relaxed.

DefaultPorts

Указывает порты, используемые службой WinRM для HTTP или HTTPS.

WinRM 2.0: http-порт по умолчанию — 5985. Порт HTTPS по умолчанию — 5986.

IPv4Filter и IPv6Filter

Указывает адреса IPv4 или IPv6, которые могут использоваться прослушивателями. По умолчанию используются

По умолчанию используются IPv4Filter = * значения и IPv6Filter = *.

- IPv4: строка-литерал IPv4 состоит из четырех пунктирных десятичных чисел, каждое из которых в диапазоне от 0 до 255. Например: 192.168.0.0.

- IPv6. Строка литерала IPv6 заключена в квадратные скобки и содержит шестнадцатеричные числа, разделенные двоеточием. Например: [::1] или [3ffe:ffff::6ECB:0101].

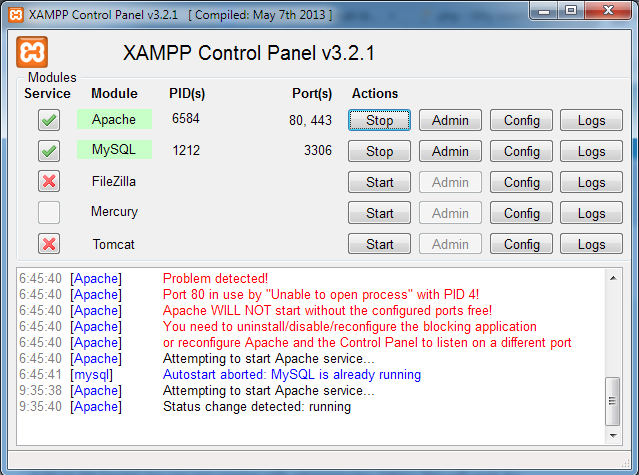

EnableCompatibilityHttpListener

Указывает, включен ли прослушиватель HTTP совместимости. Если этот параметр имеет значение True, прослушиватель прослушивает порт 80 в дополнение к порту 5985. Значение по умолчанию — False.

EnableCompatibilityHttpsListener

Указывает, включен ли прослушиватель HTTPS совместимости. Если этот параметр имеет значение True, прослушиватель прослушивает порт 443 в дополнение к порту 5986. Значение по умолчанию — False.

Параметры конфигурации Winrs по умолчанию

Команда winrm quickconfig также настраивает параметры Winrs по умолчанию.

AllowRemoteShellAccess

Разрешает доступ к удаленным оболочкам. Если для этого параметра задано значение False, сервер отклоняет новые подключения к удаленной оболочке сервера. Значение по умолчанию — True.

IdleTimeout

Указывает максимальное время в миллисекундах, когда удаленная оболочка остается открытой, когда в удаленной оболочке нет действий пользователя. Удаленная оболочка удаляется по истечении этого времени.

WinRM 2.0: по умолчанию — 180000. Минимальное значение — 60 000. Установка этого значения ниже 60 000 не влияет на поведение времени ожидания.

MaxConcurrentUsers

Задает максимальное количество пользователей, могущих одновременно выполнять удаленные операции на одном и том же компьютере через удаленную оболочку. Если новые подключения удаленной оболочки превышают ограничение, компьютер отклоняет их. Значение по умолчанию — 5.

MaxShellRunTime

Указывает максимальное время выполнения удаленной команды или скрипта в миллисекундах. Значение по умолчанию — 28800000.

Значение по умолчанию — 28800000.

WinRM 2.0: MaxShellRunTime для параметра задано значение только для чтения. Изменение значения для MaxShellRunTime не влияет на удаленные оболочки.

MaxProcessesPerShell

Задает максимальное количество процессов, которое разрешается запускать любой операции оболочки. 0 означает неограниченное количество процессов. Значение по умолчанию — 15.

MaxMemoryPerShellMB

Указывает максимальный объем памяти, выделенной для каждой оболочки, включая дочерние процессы оболочки. Значение по умолчанию — 150 МБ.

MaxShellsPerUser

Задает максимальное число одновременно существующих оболочек, которые пользователь может одновременно открыть на одном компьютере. Если этот параметр политики включен, пользователь не сможет открывать новые удаленные оболочки, если количество превышает указанное ограничение. Если этот параметр политики отключен или не настроен, по умолчанию устанавливается ограничение в пять удаленных оболочек на пользователя.

Настройка WinRM с помощью групповая политика

Используйте редактор групповая политика для настройки удаленной оболочки Windows и WinRM для компьютеров на предприятии.

Чтобы настроить с помощью групповая политика, выполните следующие действия.

- Откройте окно командной строки с правами администратора.

- В командной строке введите

gpedit.msc. Откроется окно редактора объектов групповая политика. - Найдите объекты удаленного управления Windows и удаленной оболочки Windows групповая политика в разделе Конфигурация компьютера\Административные шаблоны\Компоненты Windows.

- На вкладке Расширенный выберите параметр, чтобы просмотреть описание. Дважды щелкните параметр, чтобы изменить его.

Порты брандмауэра Windows и WinRM 2.0

Начиная с Версии WinRM 2.0, портами прослушивателя по умолчанию, настроенными Winrm quickconfig , являются порт 5985 для транспорта HTTP и порт 5986 для HTTPS. Прослушиватели WinRM можно настроить на любом произвольном порту.

Прослушиватели WinRM можно настроить на любом произвольном порту.

При обновлении компьютера до WinRM 2.0 ранее настроенные прослушиватели переносятся и по-прежнему получают трафик.

Заметки об установке и конфигурации WinRM

WinRM не зависит от любой другой службы, кроме WinHttp. Если служба IIS Администратор установлена на том же компьютере, могут появиться сообщения о том, что winRM не может быть загружен до служб IIS. Однако WinRM на самом деле не зависит от СЛУЖБ IIS. Эти сообщения возникают потому, что порядок загрузки гарантирует, что служба IIS запускается до службы HTTP. Для WinRM требуется, чтобы WinHTTP.dll он был зарегистрирован.

Если на компьютере установлен клиент брандмауэра ISA2004, это может привести к тому, что клиент веб-служб для управления (WS-Management) перестанет отвечать на запросы. Чтобы избежать этой проблемы, установите брандмауэр ISA2004 с пакетом обновления 1 (SP1).

Если две службы прослушивателя с разными IP-адресами настроены с одинаковым номером порта и именем компьютера, winRM прослушивает или получает сообщения только по одному адресу. Этот подход используется потому, что префиксы URL-адресов, используемые протоколом WS-Management, совпадают.

Этот подход используется потому, что префиксы URL-адресов, используемые протоколом WS-Management, совпадают.

Заметки об установке драйвера IPMI и поставщика

Драйвер может не обнаружить наличие драйверов IPMI, которые не от корпорации Майкрософт. Если драйвер не запускается, его может потребоваться отключить.

Если ресурсы контроллера управления основной платой (BMC) отображаются в BIOS системы, ACPI (Plug and Play) обнаруживает оборудование BMC и автоматически устанавливает драйвер IPMI. Plug and Play поддержка может присутствовать не во всех контроллерах BBM. Если контроллер BMC обнаружен Plug and Play, то перед установкой компонента управления оборудованием в диспетчер устройств появится неизвестное устройство. После установки драйвера в диспетчер устройств появится новый компонент, Microsoft ACPI Generic IPMI-совместимое устройство.

Если ваша система не обнаруживает контроллер BMC автоматически и не устанавливает драйвер, но во время установки обнаружен BMC, создайте устройство BMC. Чтобы создать устройство, введите в командной строке следующую команду:

Чтобы создать устройство, введите в командной строке следующую команду:

Rundll32 ipmisetp.dll, AddTheDevice

После выполнения этой команды устройство IPMI создается и отображается в диспетчер устройств. При удалении компонента «Управление оборудованием» устройство удаляется.

Дополнительные сведения см. в статье Общие сведения об управлении оборудованием.

Поставщик IPMI помещает классы оборудования в корневоепространство имен WMI. Дополнительные сведения о классах оборудования см. в разделе Поставщик IPMI. Дополнительные сведения о пространствах имен WMI см. в разделе Архитектура WMI.

Заметки о конфигурации подключаемого модуля WMI

Начиная с Windows 8 и Windows Server 2012 подключаемые модули WMI имеют собственные конфигурации безопасности. Чтобы обычный или опытный пользователь, а не администратор, мог использовать подключаемый модуль WMI, включите доступ для этого пользователя после настройки прослушивателя . Настройте пользователя для удаленного доступа к инструментарию WMI , выполнив одно из следующих действий.

Выполните команду

lusrmgr.msc, чтобы добавить пользователя в группу WinRMRemoteWMIUsers__ в окне Локальные пользователи и группы .Используйте программу командной строки Winrm, чтобы настроить дескриптор безопасности для пространства именподключаемого модуля WMI:

winrm configSDDL http://schemas.microsoft.com/wbem/wsman/1/wmi/ WmiNamespace

Когда появится пользовательский интерфейс, добавьте пользователя.

После настройки удаленного доступа пользователя к инструментарию WMI необходимо настроить WMI , чтобы разрешить пользователю доступ к подключаемого модуля. Чтобы разрешить доступ, запустите wmimgmt.msc , чтобы изменить безопасность WMI для пространства имен , доступ к который будет осуществляться в окне управления WMI .

Большинство классов WMI для управления находятся в пространстве имен root\cimv2 .

Должен ли я использовать WebSocket на портах, отличных от 80?

спросил

Изменено 2 года, 5 месяцев назад

Просмотрено 118 тысяч раз

Должен ли я использовать WebSocket на портах, отличных от 80? Разрушает ли это всю цель использования существующих веб-/HTTP-инфраструктур? И я думаю, что это больше не подходит для имени Web Сокет на портах, отличных от 80.

Если я использую WebSocket поверх других портов, почему бы просто не использовать TCP напрямую? Или в самом протоколе WebSocket есть какие-то особые преимущества?

И поскольку текущее рукопожатие WebSocket находится в форме запроса HTTP UPGRADE, означает ли это, что мне нужно включить протокол HTTP на порту, чтобы можно было выполнить рукопожатие WebSocket?

- веб-сокет

- пружинный веб-сокет

0

Должен ли я использовать WebSocket на портах, отличных от 80? Это разрушает всю цель использования существующих веб-/HTTP-инфраструктур? И я думаю, что это уже не подходит для имени WebSocket на портах, отличных от 80.

Вы можете запустить сервер веб-сокетов на любом порту, который разрешен вашей операционной системой и к которому вашему клиенту будет разрешено подключаться.

Однако запуск через порт 80 (или 443) дает ряд преимуществ.

Сетевая инфраструктура, как правило, уже развернута и открыта на порту 80 для исходящих соединений из мест, где живут клиенты (например, настольные компьютеры, мобильные устройства и т. д.), в места, где живут серверы (например, центры обработки данных). Таким образом, новые дыры в конфигурациях брандмауэра или маршрутизатора и т. д. обычно не требуются для развертывания приложения webSocket на порту 80. Для запуска на других портах могут потребоваться изменения конфигурации. Например, многие крупные корпоративные сети очень требовательны к тому, через какие порты можно устанавливать исходящие соединения, и настраиваются только для определенных стандартных и ожидаемых режимов работы. Выбор нестандартного порта для подключения через веб-сокет может быть запрещен в некоторых корпоративных сетях. Это БОЛЬШАЯ причина использовать порт 80 (максимальная совместимость с частными сетями, которые заблокировали конфигурации).

Многие приложения webSocket, работающие из браузера, хотят использовать существующую инфраструктуру безопасности/входа/аутентификации, которая уже используется на порту 80 для главной веб-страницы.

Использование той же самой инфраструктуры для проверки аутентификации соединения через веб-сокет может быть проще, если все находится на одном порту.

Использование той же самой инфраструктуры для проверки аутентификации соединения через веб-сокет может быть проще, если все находится на одном порту.Некоторые серверные инфраструктуры для веб-сокетов (например, socket.io в node.js) используют комбинированную серверную инфраструктуру (один процесс, один слушатель) для поддержки HTTP-запросов и веб-сокетов. Это проще, если оба находятся на одном порту.

Если я использую WebSocket поверх других портов, почему бы просто не использовать TCP напрямую? Или есть ли какие-то особые преимущества в самом протоколе WebSocket?

Протокол webSocket изначально был определен для работы из браузера на сервер. Не существует универсального TCP-доступа из браузера, поэтому, если вам нужен постоянный сокет без настраиваемых надстроек браузера, вам предлагается webSocket. По сравнению с обычным соединением TCP, протокол webSocket предлагает возможность использовать HTTP-аутентификацию и файлы cookie, стандартный способ выполнения проверки активности на уровне приложения и сквозной проверки активности (TCP предлагает проверку активности на уровне переходов). , но не сквозной), встроенный протокол кадрирования (вам придется разрабатывать собственные форматы пакетов в TCP) и множество библиотек, поддерживающих эти функции более высокого уровня. По сути, webSocket работает на более высоком уровне, чем TCP (используя TCP скрыто) и предлагает больше встроенных функций, которые большинство людей считают полезными. Например, если вы используете TCP, первое, что вам нужно сделать, это получить или разработать протокол (средство выражения ваших данных). Это уже встроено в webSocket.

, но не сквозной), встроенный протокол кадрирования (вам придется разрабатывать собственные форматы пакетов в TCP) и множество библиотек, поддерживающих эти функции более высокого уровня. По сути, webSocket работает на более высоком уровне, чем TCP (используя TCP скрыто) и предлагает больше встроенных функций, которые большинство людей считают полезными. Например, если вы используете TCP, первое, что вам нужно сделать, это получить или разработать протокол (средство выражения ваших данных). Это уже встроено в webSocket.

И поскольку текущее рукопожатие WebSocket находится в форме HTTP UPGRADE запрос, означает ли это, что я должен включить протокол HTTP на порту, чтобы что рукопожатие WebSocket может быть выполнено?

У вас ДОЛЖЕН быть HTTP-сервер, работающий на порту, на котором вы хотите использовать webSocket, поскольку все запросы webSocket начинаются с HTTP-запроса. Это не обязательно должен быть многофункциональный HTTP-сервер, но он должен обрабатывать первоначальный HTTP-запрос.

2

В наши дни мало причин использовать порт 80 (HTTP) для чего-либо, кроме перенаправления на порт 443 (HTTPS), поскольку сертификацию (через такие службы, как LetsEncrypt) легко и бесплатно настроить.

Единственными возможными исключениями из этого правила являются локальная разработка и услуги, не связанные с Интернетом.

Должен ли я использовать нестандартный порт?

Я подозреваю, что это цель вашего вопроса. К этому я бы сказал, что это добавляет ненужный уровень сложности без очевидных преимуществ. Это не добавляет безопасности и ничего не упрощает.

Но это означает, что необходимо сделать определенные исключения брандмауэра для размещения и подключения к вашему серверу веб-сокетов. Это означает, что люди, получающие доступ к вашим услугам из корпоративной/школьной/закрытой среды, скорее всего, не смогут ими пользоваться, если только им не удастся каким-то образом убедить руководство в том, что это обязательно. Я сомневаюсь, что есть много веских причин для исключения вашей пользовательской базы таким образом.

Я сомневаюсь, что есть много веских причин для исключения вашей пользовательской базы таким образом.

Но и вам ничего не мешает это сделать…

По-моему, да, можно. 80 — порт по умолчанию, но вы можете изменить его на любой другой.

2

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

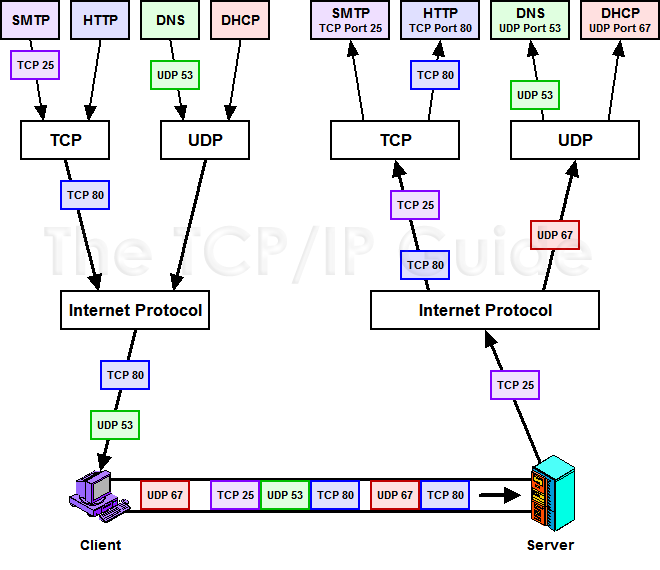

tcp — Как сокет меняет порты с HTTP 80 на другой порт, когда мы хотим общаться через WebSocket с использованием Javascript?

Задавать вопрос

спросил

Изменено 4 года, 1 месяц назад

Просмотрено 4к раз

Допустим, у меня есть сервер XYZ , который прослушивает порт 50000 для клиентов TCP и порт 80 для клиентов HTTP. А с другой стороны, у меня есть клиент, который использует WebSocket для установления сокет-соединения с портом 50000 и будет использовать HTTP-порт 80 для рукопожатия (конечно).

А с другой стороны, у меня есть клиент, который использует WebSocket для установления сокет-соединения с портом 50000 и будет использовать HTTP-порт 80 для рукопожатия (конечно).

Теперь, когда клиент запустится, он сначала отправит запрос на сервер XYZ через HTTP-порт 80, а сервер получит свой запрос на порт 80 для рукопожатия и отправит ответ для приветствия. Итак, в этом случае обе стороны используют порт 80 (конечно).

Теперь, когда рукопожатие выполнено, стандартная документация говорит, что то же TCP-соединение, которое используется для HTTP-запроса/ответа для целей рукопожатия, затем преобразуется в соединение через сокет TCP. Хорошо, верно.

Но, но если весь этот процесс рукопожатия и TCP-соединение для HTTP-запроса/ответа использует порт 80 в первый раз, и это же TCP-соединение преобразуется в TCP-сокетное соединение, и весь этот процесс выполняется через порт 80, тогда как одно и то же TCP-соединение преобразуется в порт 50000 для TCP-сокета на обеих сторонах? Инициализирует ли клиент внутри себя другое TCP-соединение для перехода на порт 50000?

Итак, кто-нибудь может сказать, как выполняется и работает преобразование портов в WebSocket с порта 80 на другой порт с обеих сторон? Как установить полное соединение с одним сокетом на разных портах? Как одно и то же TCP-соединение меняет/переворачивает свои порты?

- tcp

- websocket

- порт

- tcpsocket

1

Соединение через сокет TCP вообще не может изменять порты.