Что такое вредоносный код? | Лаборатория Касперского

Вредоносный код — это компьютерный код или веб-скрипт, преднамеренно разработанный для создания уязвимостей в системе, с помощью которых он выполняет несанкционированные вредоносные действия, такие как кража информации и данных и другие потенциальные повреждения файлов и вычислительных систем.

Это тип угрозы, которую, по данным «Лаборатории Касперского», могут блокировать далеко не все защитные решения.

Дело в том, что вредоносный код и вредоносное ПО – не одно и то же: под вредоносным ПО имеется в виду исключительно программное обеспечение, тогда как вредоносный код представляет собой скрипты веб-сайта, которые могут использовать уязвимости для загрузки вредоносного ПО.

Это автоматически исполняемое приложение, которое может активировать само себя и принимать различные формы, включая Java-апплеты, элементы управления ActiveX, размещенный контент, плагины, языки сценариев или другие языки программирования, предназначенные для улучшения веб-страниц и электронной почты.

Вредоносный код предоставляет киберпреступникам возможность получить несанкционированный удаленный доступ к атакованной системе (такая программа называется «бэкдор») и похитить важные данные компании.

Используя бэкдор, злоумышленники могут также уничтожить данные компьютера или установить на нем шпионское ПО. Этой угрозе могут подвергаться организации очень высокого уровня.

Посещение зараженных сайтов или нажатие на непроверенную ссылку во вложении к электронному сообщению являются основными воротами, через которые вредоносный код проникает в вашу систему.

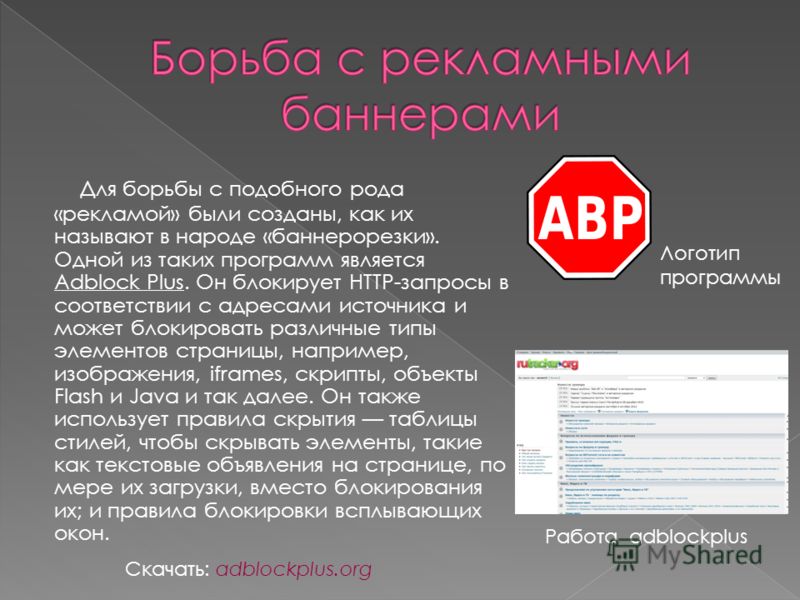

Антивирусное ПО, которое включает автоматические обновления, возможности удаления вредоносных программ, защиту веб-браузера и функцию обнаружения всех типов заражений, является лучшей защитой.

Статьи и ссылки по теме:

Продукты:

Что такое вредоносный код?

KasperskyОтраслевое определение термина «Вредоносный код». Вредоносный код – это компьютерный код, который вызывает преднамеренное нарушение системы защиты, установленной на компьютере пользователя, для выполнения вредоносных действий.

что это, как проверить сайт и организовать защиту от его разных видов

Тематический трафик – альтернативный подход в продвижении бизнеса

Получи нашу книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Подпишись на рассылку и получи книгу в подарок!

Вредоносный код — это код, который мешает нормальной работе сайта. Он может встраиваться в темы, базы данных, файлы и плагины.

Он может встраиваться в темы, базы данных, файлы и плагины.

Больше видео на нашем канале — изучайте интернет-маркетинг с SEMANTICA

Результатом работы вредоносного кода может стать удаление части полезного контента, или его публикация на стороннем ресурсе. Таким способом злоумышленники могут организовать кражу контента. Особенно обидно, если этому воздействию подвергся молодой ресурс с авторскими статьями. Может сложиться впечатление что это он своровал контент у более старшего ресурса.

Также вредоносный код может разместить в бесплатной теме скрытые ссылки на сторонние страницы, доступные для поисковиков. Не всегда эти ссылки будут вредоносны, но вес основного сайта гарантированно пострадает.

Общее назначение всех вредоносных кодов сводится к нарушению работы веб-страниц.

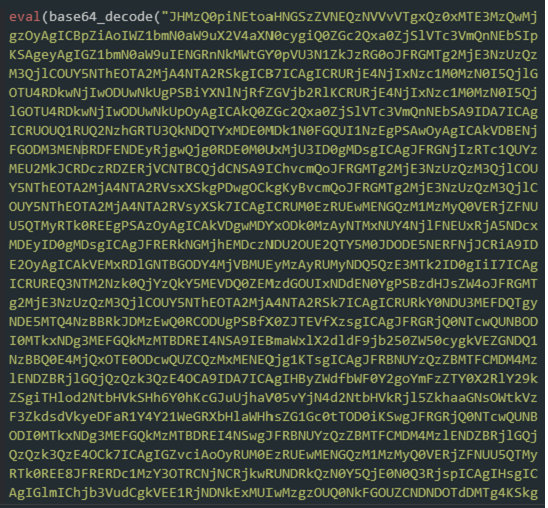

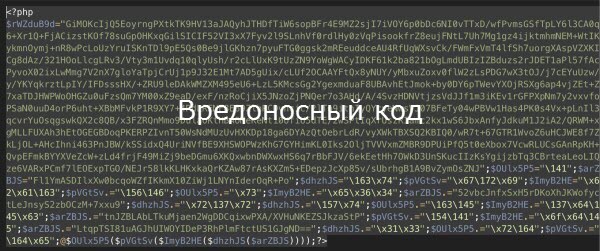

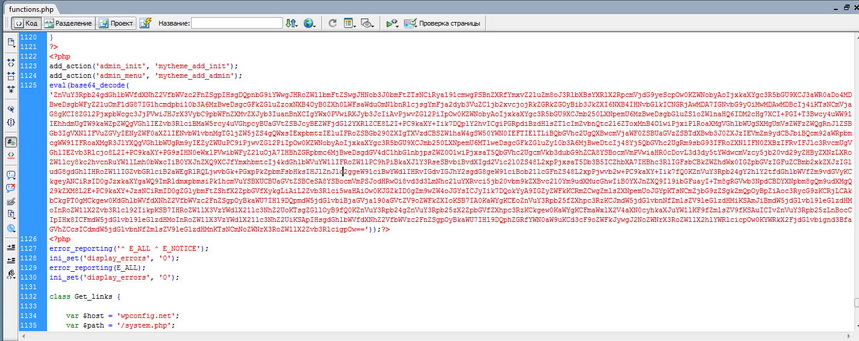

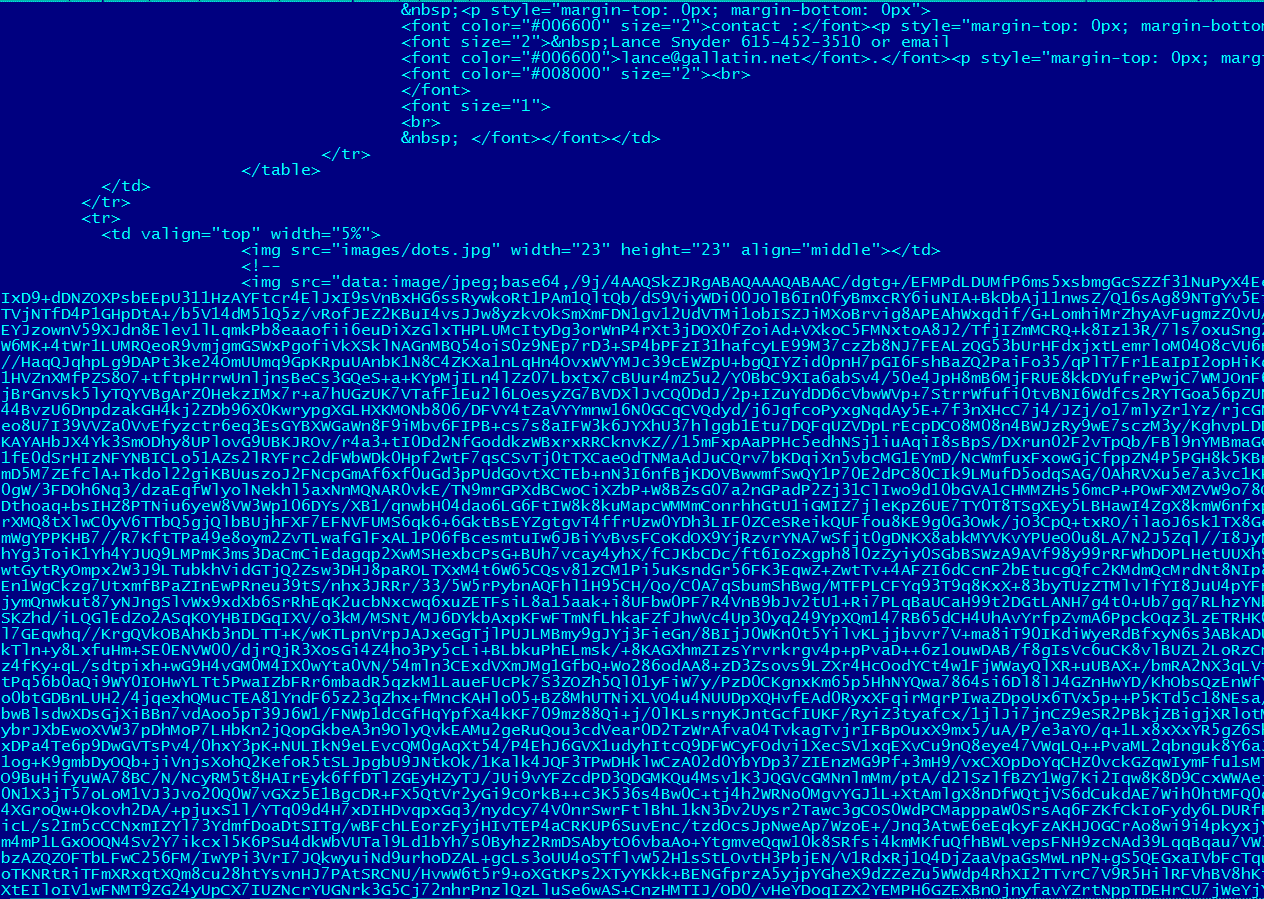

Внешне вредоносный код представляет собой хаотичный набор символов. В действительности за этой бессмыслицей скрывается зашифрованный код, содержащий последовательность команд.

В действительности за этой бессмыслицей скрывается зашифрованный код, содержащий последовательность команд.

Как вредоносный код попадает на сайт

Есть два способа, как на сайт может попасть вредоносный код.

1. Скачивание файлов и плагинов с сомнительных и ненадежных ресурсов. Чаще всего таким способам на сайт проникают зашифрованные ссылки. Явный код редко проникает на сайт этим путем.

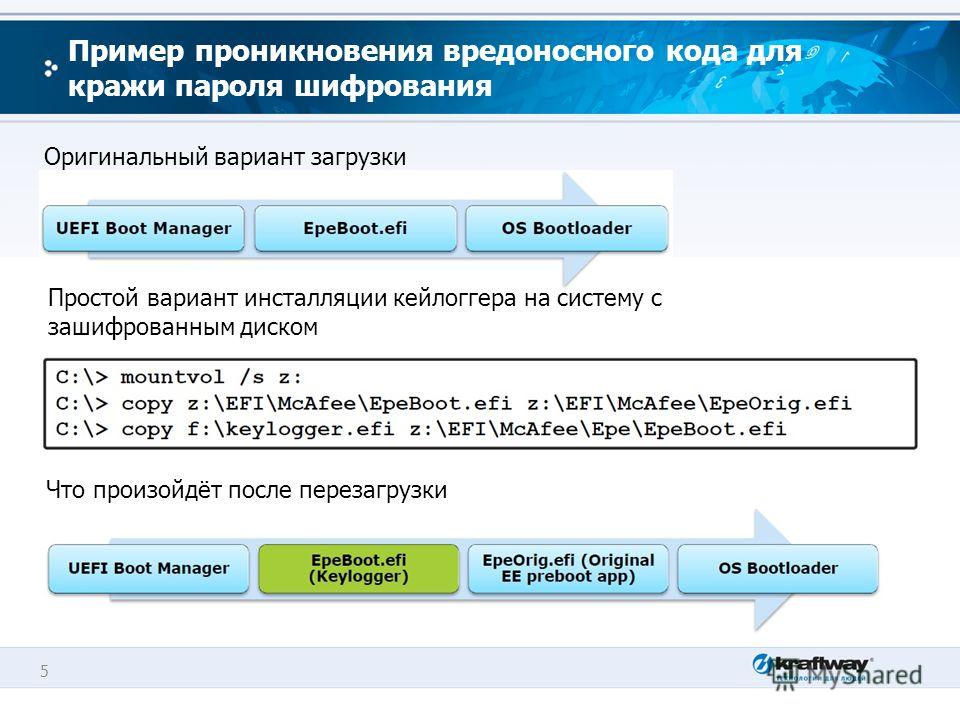

2. Взлом сайта с последующим проникновением вируса. Этот способ считается более опасным, ведь взлом веб-страницы дает возможность передать не только «одноразовый» код, но и целые конструкции с элементами вредоносной программы (malware).

Такой код очень тяжело уничтожить, т.к. он может восстанавливаться после удаления.

Проверка сайта на вредоносный код

Следует помнить, что эти коварные конструкции могут появиться не только в активной теме, но и в любом файле ресурса. Существует несколько способов их поиска:

- Вручную. Для этого нужно сравнить содержимое всех актуальных файлов с незараженными версиями бэкапа.

Все что отличается необходимо удалить.

Все что отличается необходимо удалить. - С помощью плагинов безопасности. В частности WordPress предлагает плагин Wordfence Security. У него есть опция сканирования файлов страницы на содержание постороннего кода.

- С помощью саппорта хостинга. Владелец сайта имеет право обратиться к ним с просьбой просканировать ресурс своим антивирусом. В результате они предоставят отчет, отражающий наличие зараженных файлов. Эти файлы можно очистить от посторонних конструкций с помощью обычного текстового редактора.

- Через SSH-доступ к сайту. Сам поиск осуществляется с помощью команд:

find /текущий каталог страницы -type f -iname «*» -exek -‘eval’ {} \; > ./eval.log

find /текущий каталог страницы -type f -iname «*» -exek-‘base64’ {} \; > ./base64.log

find /текущий каталог страницы -type f -iname «*» -exek -‘file_get_contents’ {} \; > ./file_get_contents.log

В результате их выполнения будет получена информация о подозрительных файлах. Перечень этих файлов запишется в лог, хранящийся в текущей директории.

- Проверка сайта на вредоносный код с помощью функции eval. Эта php-функция запускает на выполнение любой, даже зашифрованный код. В качестве одного из аргументов, на вход этой функции подается тип кодировки (как правило это base64_decode или str_rot13). Именно благодаря использованию популярных кодировок вредоносный код выглядит как бессмысленный набор латинских символов.

— Открываете редактор страницы.

— Копируете в буфер содержимое файла functions.php.

— Вставляете его в любой текстовый редактор (блокнот).

— Находите команду eval.

- Перед тем, как удалить вредоносный код, проанализируйте, какие параметры функция ожидает на вход. Т.к. параметры поступают в зашифрованном виде, их нужно расшифровать с помощью декодеков. Распознав входной параметр, вы можете принять решение о его дальнейшем нахождении в тексте файла functions.php.

Удаление вредоносного кода

После обнаружения вредоносного кода его просто необходимо удалить как обычную строку в текстовом файле.

Защита от вредоносного кода

Для того, чтобы предупредить появление вредоносного кода на сайте, необходимо соблюдать ряд профилактических мер.

Используйте только проверенное ПО:

- Загружайте дистрибутивы только из надежных источников.

- Во время запускайте обновление серверного ПО.

- Совершайте регулярный аудит системы безопасности сервера.

- Удаляйте устаревшие отладочные скрипты.

Ставьте на серверное ПО надежные пароли:

- Придумайте конструкцию из 12 символов, включающую цифры и буквы разных регистров.

- Для каждого из сервисов придумайте свой уникальный пароль.

- Меняйте свои пароли раз в 3 месяца.

Осуществляйте контроль данных, вводимых пользователями:

- Настройте фильтры HTML-разметки в полях ввода, содержимое которых попадет в код страницы.

- Используйте WAF. Web Application Firewall — это мощный инструмент защиты сайта от хакерских атак.

Разграничивайте права доступа к своему ресурсу.

Заблокируйте или ограничьте доступ к инструментам администрирования движка вашего сайта и его баз данных. Кроме того, закройте доступ к файлам настроек и резервным копиям рабочего кода.

Такому проникновению вредоносного кода наиболее подвержены те сайты, на которых реализована возможность загрузки пользовательских файлов.

1. Организуйте защиту от ботов. Для этих целей многие CMS оснащены специальными плагинами;

2. Настройте проверку вводимых пользователями данных:

- Запретите вставку JavaScript-кода внутри конструкции t>.

- Ведите перечень безопасных HTML-тегов и отсеивайте конструкции, не вошедшие в этот список.

- Анализируйте ссылки, которые присылают пользователи.

- Для этого существуют специальные сервисы, например Safe Browsing API. Он позволяет проверить безопасность документа по URL.

Как предупредить случайное размещение вредоносного кода.

- Тщательно следите за используемым ПО:

— Загружайте библиотеки и расширения CMS только с проверенных источников, а лучше всего с официальных сайтов.

— Изучайте код нестандартных расширений, которые вы собираетесь поставить на движок своего сайта.

- Размещайте рекламу очень осторожно:

— Публикуйте на своей площадке объявления, которые предлагают только надежные рекламодатели.

— Старайтесь размещать на своей странице статический контент.

— Остерегайтесь партнерских программ со скрытыми блоками.

что это такое, чем и как проверить и как удалить зловреды

Есть проблемы с ранжированием, проект не растет, хотите проверить работу своих специалистов по продвижению? Закажите профессиональный аудит в Семантике

Получи нашу книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Подпишись на рассылку и получи книгу в подарок!

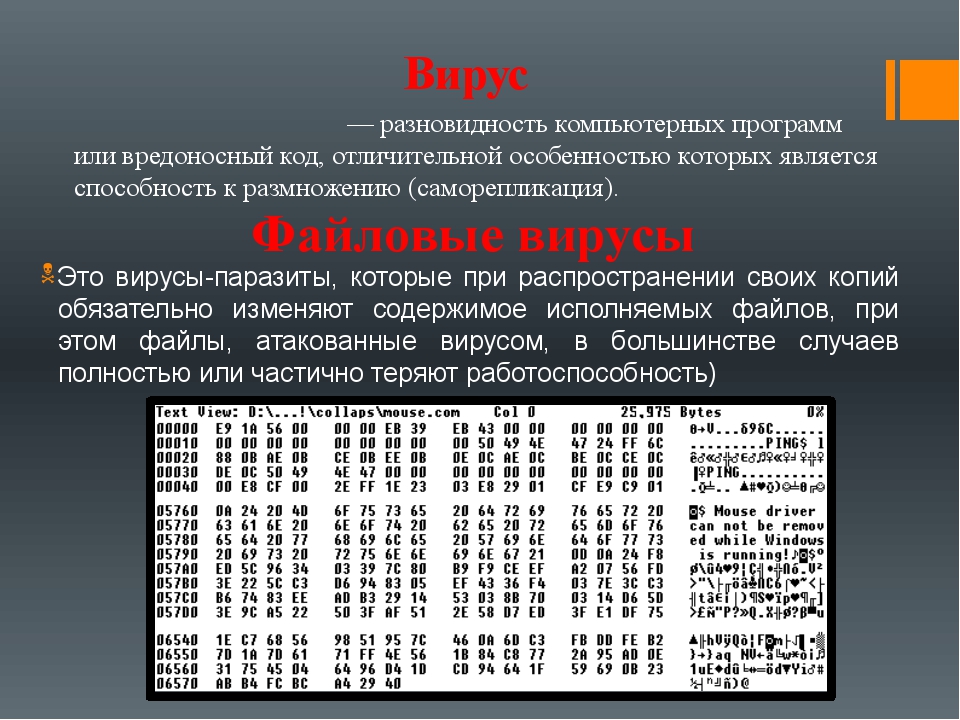

Вирус на сайте – это вредоносное программное обеспечение, внедряющееся в код сайта и заражающее его посетителей.

Больше видео на нашем канале — изучайте интернет-маркетинг с SEMANTICA

В код вашей страницы внедряется вредоносный отрезок стороннего кода, который стремится заразить посетителей сайта. В итоге клиенты больше не заходят к вам, а поисковые системы и антивирусы включают вас в черные списки. SEO-катастрофа.

Какие бывают вирусы на сайте

Все вирусы, заражающие веб-ресурсы можно разделить на виды:

Дорвеи

При попадании на сайт вирус создаёт внутри вашего портала свои полноценные дочерние сайты на поддоменах или отдельных папках. Дорвей размещает на них рекламу своих услуг и вредоносный код. Последствия заражения дорвеем:

- появление неизвестных папок и поддоменов на вашем сайте;

- постоянная нехватка трафика и ресурсов;

резкое снижение рейтинга сайта в поисковой выдаче вплоть до блокировки.

Прокси и ботнеты

Ресурсы вашего сервера начинают тратиться на обработку и проксирование чужого трафика, от обычного прокси до распределенных DDOS-атак по всему миру, спам-рассылок и майнинга.

IFRAME-вирус

Может атаковать целевой компьютер практически всеми типами угроз:

- мошенничество;

- угрозы;

- сбор конфиденциальной информации, логинов, паролей;

- внедрение троянов на компьютер клиента;

- кража номеров кредитных карт.

SHELL

Вирус, обычно загружаемый на удалённый сервер сайта с помощью специально подготовленного файла. Он может внедряться в исходный код и производить несанкционированные изменения файловой системы вплоть до полного контроля над сайтом.

Как узнать, есть ли вирус на сайте

Если вы подозреваете свой сайт в заражении, внимательно присмотритесь к первым признакам нахождения вируса на сайте:

- Возможные письма-предупреждения со стороны хостинга о подозрительной активности.

- Странные показатели активности сервера: аномально большой трафик, постоянная полная загрузка процессора и памяти, множество исходящих соединений.

- Без причины меняются даты изменения файлов сайта, их размер. Появляются и исчезают директории и виртуальные хосты.

- Сайт начал тормозить, долго обрабатывать запросы, перенаправлять на неизвестные ресурсы или выдавать ошибки.

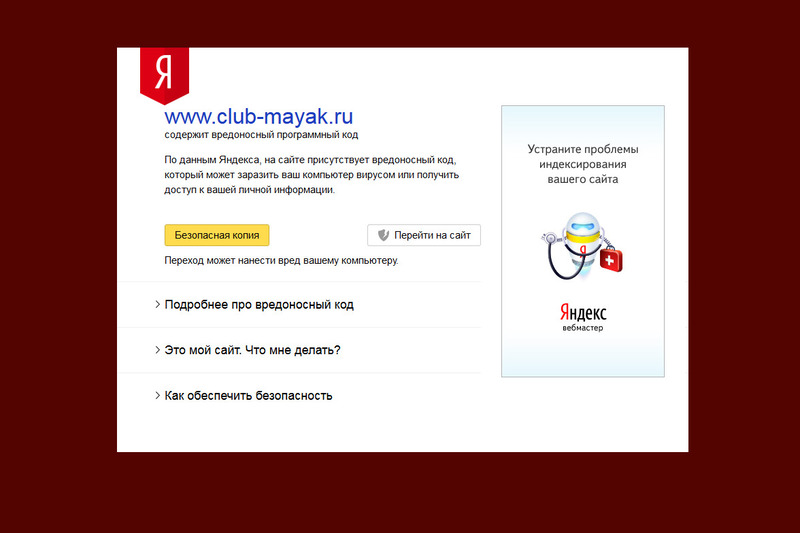

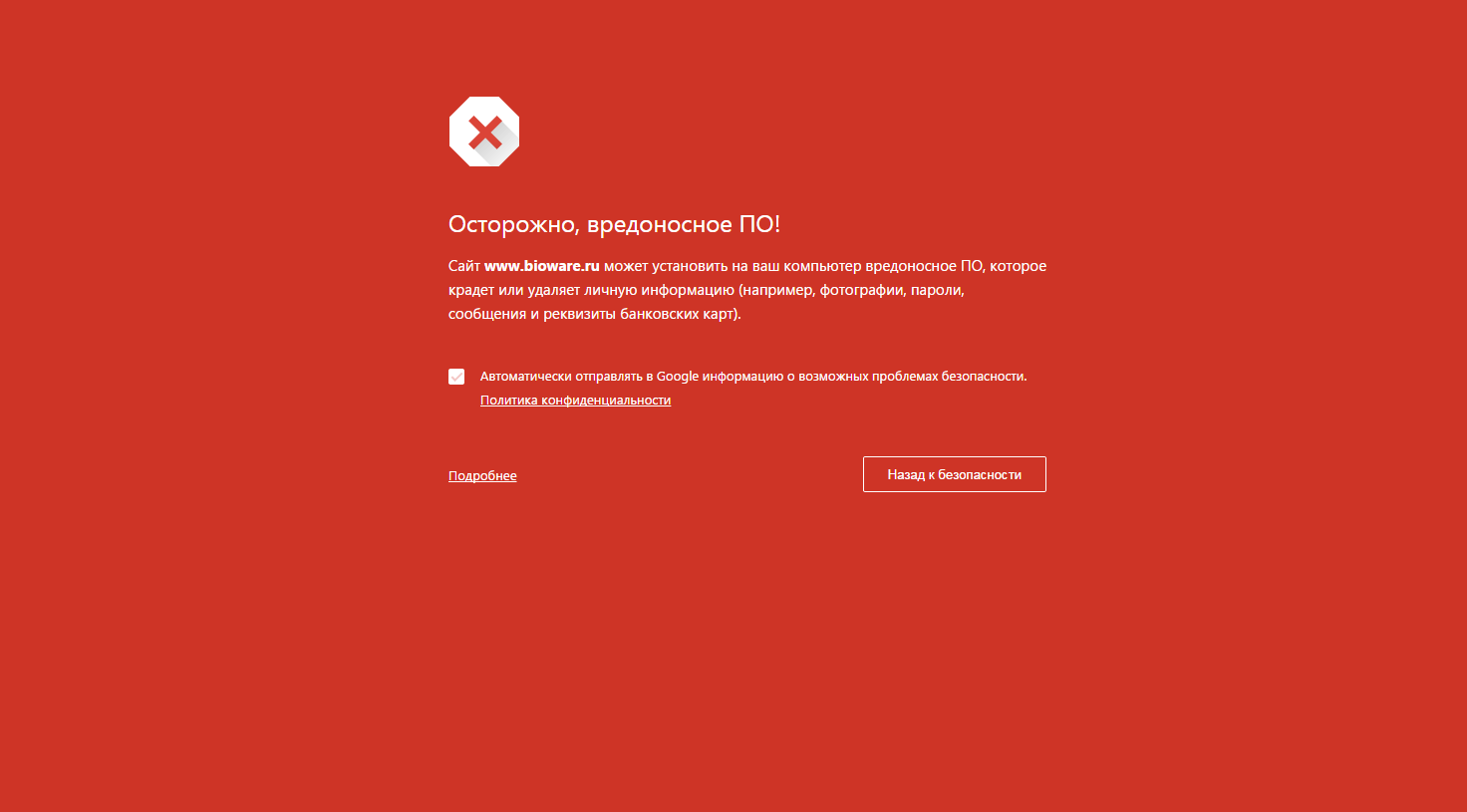

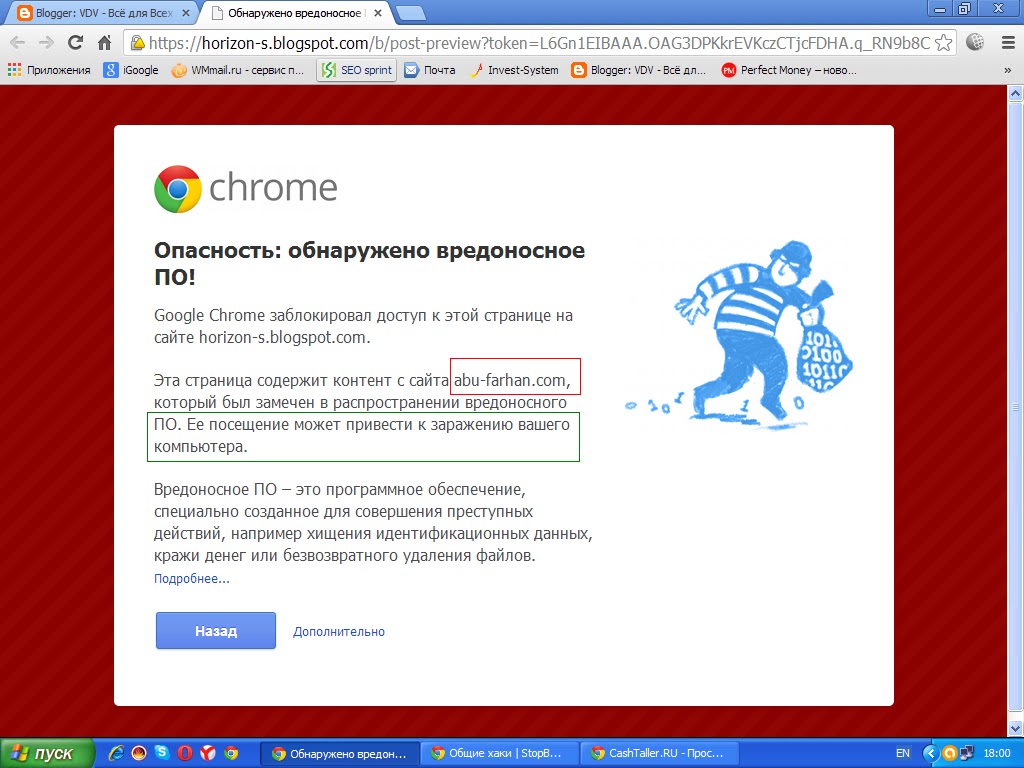

- Вы попали в бан-листы поисковых систем Google или Яндекс. При запросе домен вашего сайта помечается, как «сайт, который может угрожать вашему компьютеру» или вовсе исчезает из выдачи

- Когда вы посещаете свой сайт, антивирус начинает выдавать предупреждения о вирусной опасности.

Способы заражения ресурса

После того, как сайт был заражен, администраторы задаются вопросами, как это могло произойти, как хакер получил доступ к файлам. Выделяют несколько путей атаки.

Уязвимости в программном обеспечении и операционной системе

От вас это никак не зависит. Иногда в программах и операционных системах обнаруживаются null-day уязвимости, которыми мгновенно пытаются воспользоваться хакеры со всего мира. Все что можно предпринять – всегда ставить самые последние обновления и микропатчи ко всем утилитам сервера.

Иногда в программах и операционных системах обнаруживаются null-day уязвимости, которыми мгновенно пытаются воспользоваться хакеры со всего мира. Все что можно предпринять – всегда ставить самые последние обновления и микропатчи ко всем утилитам сервера.

Критические уязвимости в популярных CMS, плагинах и скриптах

Если уязвимости существуют даже в программах, которыми пользуется каждый второй сайт, то они безусловно будут и в любой CMS. Обновляйте движок и следите за подключаемыми модулями.

Вирусы на компьютерах разработчиков

Всегда проверяйте антивирусом компьютер, с которого у вас есть доступ к сайту по ftp или SSH. Возможно, на вашем устройстве завелся keylogger или троянский зловред, похищающий учетные данные.

Уязвимый к атакам исходный код сайта

SQL-injection, XSS – всем этим атакам так или иначе подвержены порядка 30% сайтов в интернете. Сотрудничайте с опытными программистами и заказывайте периодический аудит безопасности проекта.

Ошибки настройки прав доступа сервера

Неверно настроенные группы прав, пресловутые 777 права на корневые каталоги могут привести к страшным последствиям, вплоть до получения вирусом полного контроля над ресурсом и сервером.

Брутфорс-атака

Атака «в лоб». Хакер перебирает пароли к вашему серверу, рано или поздно находя подходящий. Регулярно меняйте ваш пароль, и ставьте защиту входа по количеству попыток, например fail2ban.

Проверка сайта на вирусы

Прежде чем переходить по опасным ссылкам, имеет смысл проверить сайт на вирусы с помощью различных сервисов. Так вы точно детектируете угрозу и сможете её обезвредить

- Штатный антивирус. Если у вас есть устойчивое соединение с сайтом, и вы имеете надёжный антивирус на текущем устройстве, попробуйте выгрузить папку с файлами сайта к себе на компьютер и запустить её полную проверку. Комплексные антивирусы, такие как Kaspersky, NOD32 или Dr.Web умеют находить вредоносный код среди безопасных скриптов

- QUTTERA. Бесплатный безсигнатурный сканер сайтов, имеет эвристические инструменты анализа, поэтому иногда находит даже 0-day проблемы. Ищет трояны, зараженные файлы и фишинг. Проверка долгая, но эффективная.

- VirusTotal.

Бесплатный и легендарный сервис, собравший в себе несколько десятков различных баз и антивирусов, которые выполняют максимально широкую и разностороннюю проверку ресурса на наличие вредоносного кода. Результат выдаётся в виде отчета.

Бесплатный и легендарный сервис, собравший в себе несколько десятков различных баз и антивирусов, которые выполняют максимально широкую и разностороннюю проверку ресурса на наличие вредоносного кода. Результат выдаётся в виде отчета.

Что делать при заражении и как удалить вирусы на сайте

Нельзя недооценивать хакера. Всегда доводите процесс очистки сайтов до конца. В противном случае злоумышленник воспользуется уязвимостью повторно, но уже нанесет уже более серьезный и продуманный удар по безопасности

- Сделайте локальную копию всех файлов вашего сайта себе на компьютер.

- Запустите сканирование папки с максимальным уровнем детектирования угроз при помощи антивируса.

- При появлении сообщений о лечении выбирайте этот вариант. Программа удалит зловредные строчки кода, не повредив исходные файлы.

- Все, что не лечится, придется редактировать вручную или удалять.

- После завершения процесса сканирования пройдитесь вручную по всем файлам и папкам.

Проверьте код, не осталось ли подозрительных включений.

- Обязательно найдите причину взлома вашего сайта – место, где хакер пробил брешь в защите. Закройте все уязвимости и обновите программное обеспечение. Поменяйте пароли и авторизационные SSH ключи.

- Замените зараженную папку сайта на очищенную.

Для уверенности в правильной настройке сайта рекомендуется обращаться к специалистам для аудита информационной безопасности. Такие услуги предоставляются крупными компаниями и могут существенно повысить степень защищенности ресурса.

В популярных браузерах обнаружили вредоносные расширения — Российская газета

Вредоносное программное обеспечение скрыто как минимум в 28 сторонних расширениях для Google Chrome и Microsoft Edge. Расширения связаны с несколькими очень популярными в мире платформами, отмечает в пресс-релизе компания Avast.

Вредоносное ПО может перенаправлять трафики пользователей на рекламные или фишинговые сайты, красть личные данные, например, даты рождения, адреса электронной почты и информацию об активных устройствах. Учитывая количество загрузок этих расширений в магазинах приложений, во всем мире могут пострадать около трех миллионов человек.

Учитывая количество загрузок этих расширений в магазинах приложений, во всем мире могут пострадать около трех миллионов человек.

Найденные расширения помогают загружать видео с популярных платформ. Для браузера Google Chrome это Video Downloader для Facebook, Vimeo Video Downloader, Instagram Story Downloader, VK Unblock. Еще в списке есть несколько расширений для браузера Microsoft Edge. Исследователи идентифицировали вредоносный код в расширениях на основе Javascript, который позволяет расширениям загружать дополнительные вредоносные программы на компьютер пользователя.

Пользователи также сообщали, что эти расширения управляют их работой в сети и перенаправляют их на другие сайты. Каждый раз при нажатии на ссылку расширения отправляют информацию о щелчке на командный сервер злоумышленника. Далее хакер может дополнительно отправить команду для перенаправления человека с реальной ссылки на новый захваченный URL-адрес, и только потом отправляет жертву на тот сайт, на который она изначально планировала.

Эта ставит под угрозу конфиденциальность пользователя, поскольку на эти сторонние сайты-посредники отправляется журнал всех кликов. Хакеры также извлекают и собирают даты рождения, адреса электронной почты и информацию об устройстве, включая время первого и последнего входа в систему, имя устройства, операционную систему, используемый браузер и его версию, даже IP-адреса — они могут быть использованы, чтобы найти примерное географическое местоположение жертвы.

Исследователи считают, что целью этого является монетизация самого трафика. За каждое перенаправление на сторонний домен киберпреступники получали платеж. Тем не менее, расширение также может перенаправлять пользователей на рекламные или фишинговые сайты.

Специалисты начали исследование угрозы в ноябре 2020 года, но считают, что она могла существовать годами — просто никто этого не замечал. В магазине Chrome есть обзоры, в которых упоминается перехват ссылок еще в декабре 2018 года. «Бэкдоры расширений хорошо скрыты, и расширения начинают проявлять вредоносную активность только через несколько дней после установки: это усложняет задачу для любого решения безопасности» — рассказал Ян Рубин, исследователь вредоносного ПО в Avast.

На данный момент зараженные расширения все еще доступны для загрузки. Специалисты связались с командами Microsoft и Google Chrome и сообщили о находках. И Microsoft, и Google подтвердили, что в настоящее время изучают эту проблему. Сейчас эксперты рекомендует пользователям отключить или удалить расширения на время, пока проблема не будет решена, а затем выполнить просканировать ПК и удалить вредоносное ПО.

“Этот сайт может причинить вред вашему компьютеру”. Как распознать и предотвратить заражение веб-сайтов

Продукты:

- Для дома

- Для малого бизнеса

- Для среднего бизнеса

- Для крупного бизнеса

- CompanyAccount

- ЗАДАТЬ ВОПРОС

- Темная тема выкл.

- Решения

- Контроль и защита рабочих мест

Подробнее

- Безопасность виртуальных и облачных сред

Подробнее

- Защита встраиваемых систем и Интернета вещей

Подробнее

- Защита от передовых угроз и целевых атак

Подробнее

- Защита критических инфраструктур

Подробнее

- Защита от кибермошенничества

Подробнее

- Контроль и защита рабочих мест

- Отраслевая защита

- Кибербезопасность государственных организаций

Подробнее

- Промышленная кибербезопасность

Подробнее

- Кибербезопасность финансовых учреждений

Подробнее

- Кибербезопасность медицинских учреждений

Подробнее

- Кибербезопасность транспортной инфраструктуры

Подробнее

- Кибербезопасность розничной торговли

Подробнее

- Кибербезопасность государственных организаций

ДРУГИЕ ОТРАСЛИ

- Кибербезопасность телекоммуникационных компаний

- Все отраслевые решения

- Продукты

- KasperskySecurity для бизнеса

Подробнее

- KasperskyEndpoint Detection and Response

Подробнее

- KasperskySecurity для виртуальных и облачных сред

Подробнее

- KasperskyAnti Targeted Attack Platform

Подробнее

- KasperskyPrivate Security Network

Подробнее

- KasperskyEmbedded Systems Security

Подробнее

- KasperskySecurity для бизнеса

ДРУГИЕ ПРОДУКТЫ

- Kaspersky Security для почтовых серверов

- Kaspersky DDoS Protection

- Kaspersky Security для мобильных устройств

- Kaspersky Security для систем хранения данных

- Все продукты

- Сервисы

- KasperskyСервисы кибербезопасности

Подробнее

- KasperskySecurity Awareness

Подробнее

- KasperskyРасширенная техническая поддержка

Подробнее

- KasperskyThreat Intelligence

Подробнее

- KasperskyThreat Hunting

Подробнее

- KasperskyIncident Response

Подробнее

- KasperskyСервисы кибербезопасности

ДРУГИЕ СЕРВИСЫ

- Kaspersky Professional Services

- Kaspersky Security Assessment

- Kaspersky Security Training

- Все сервисы

- Материалы

- Реализованные проекты

- Обзоры

- Брошюры

- Задать вопрос

- Подписаться Темная тема выкл.

- Securelist menu

- Для дома

- Продукты

- KasperskyTotal Security

- KasperskyInternet Security

- KasperskyAnti-Virus

- KasperskyInternet Security для Mac

- KasperskyInternet Security для Android

- KasperskySafe Kids

- Бесплатные сервисы

- Kaspersky Free

- Kaspersky Password Manager

- Kaspersky Software Updater

- Kaspersky QR Scanner

- Другое

- Как купить

- Продлить

- Скачать

- Поддержка

- Об угрозах

- Акции

- Блог

- Безопасность

- Бизнес

- Новости

- Приватность

- Продукты

- Советы

- Технологии

- Угрозы

- My Kaspersky

- Устройства

- Продукты / Лицензии

- Заказы

- Продукты

- Для малого бизнеса(1-24 сотрудников)

- Продукты

- KasperskySmall Office Security

- KasperskyEndpoint Security Cloud

- KasperskyEndpoint Security для бизнеса Стандартный

- KasperskyEndpoint Security для бизнеса Расширенный

- Как купить

- Продлить

- Скачать

- Поддержка

- Материалы

- Листовки и брошюры

- Технологии

- Реализованные проекты

- Видео

- Награды

- Сертификаты

- Акции

- My Kaspersky

- Устройства

- Продукты / Лицензии

- Заказы

- Продукты

- Для среднего бизнеса(25-999 сотрудников)

- Продукты

- KasperskyEndpoint Security Cloud

- KasperskyMicrosoft Office 365

- KasperskyEndpoint Security для бизнеса Стандартный

- KasperskyEndpoint Security для бизнеса Расширенный

- KasperskySecurity для бизнеса Total

- KasperskySecurity для виртуальных и облачных сред

- Защита отдельных узлов сети

- от DDoS-атак

- почтовых серверов

- файловых серверов

- мобильных устройств

- интернет-шлюзов

- серверов совместной работы

- администрирования

- систем хранения данных

- Подробнее

- Услуги и сервисы

- Как купить

- Продлить

- Скачать

- Поддержка

- Материалы

- Листовки и брошюры

- Технологии

- Реализованные проекты

- Видео

- Награды

- Сертификаты

- Акции

- CompanyAccount

- Продукты

- Для крупного бизнеса(1000+ сотрудников)

- Решения

- Контроль и защита рабочих мест

- Безопасность виртуальных и облачных сред

- Защита встраиваемых систем и Интернета вещей

- Защита от передовых угроз и целевых атак

- Защита критических инфраструктур

- Защита от кибермошенничества

- Решения

Bloomberg: масштабная кибератака затронула не менее 200 различных структур по всему миру — Экономика и бизнес

НЬЮ-ЙОРК, 20 декабря. /ТАСС/. Масштабная хакерская атака, которой подверглись американские правительственные ведомства, затронула не менее 200 различных структур по всему миру. Такое утверждение со ссылкой на источники и экспертные оценки приводится в опубликованном в субботу материале агентства Bloomberg.

/ТАСС/. Масштабная хакерская атака, которой подверглись американские правительственные ведомства, затронула не менее 200 различных структур по всему миру. Такое утверждение со ссылкой на источники и экспертные оценки приводится в опубликованном в субботу материале агентства Bloomberg.

Следователи считают, что хакеры «интегрировали вредоносный код» в программное обеспечение американской компании SolarWinds, констатируется в статье. Указанные программы получили около 18 тыс. клиентов, что сделало их уязвимыми для атак.

По словам трех источников, в ходе расследования было установлено, что хакеры предпринимали непосредственные действия для получения несанкционированного доступа к компьютерным системам не менее чем 200 различных структур, каких именно, не уточняется. В их числе компании и государственные учреждения. Эти оценки еще могут быть пересмотрены в сторону повышения, констатирует агентство.

«Мотивы хакеров остаются неизвестными, неясно, что именно они выяснили или похитили путем внедрения в компьютерные сети», — говорится в материале.

Хакерская атака на США

В обнародованном в среду совместном заявлении аппарат директора Национальной разведки США, ФБР и Агентство по обеспечению инфраструктурной и кибербезопасности сообщили, что зафиксировали серьезную атаку на компьютерные сети федерального правительства.

Госсекретарь США Майкл Помпео в пятницу в интервью американскому журналисту Марку Левину изложил версию, согласно которой к произошедшему причастна Россия. Действующий президент США Дональд Трамп заявил в субботу, что СМИ преувеличили масштабы произошедшего. Он не согласился с утверждениями ряда изданий о том, что за кибератакой могла стоять группа работающих на Москву хакеров, и вместо этого допустил, что к ней мог быть причастен Китай.

Пресс-секретарь президента РФ Дмитрий Песков отверг обвинения в причастности Москвы к подобным компьютерным атакам и призвал американские власти прекратить «голословно обвинять русских». Он напомнил, что глава российского государства Владимир Путин предлагал американской стороне заключить соглашение о партнерстве в области информационной безопасности. По мнению Пескова, «это позволило бы двум странам сотрудничать и противодействовать каким-либо киберпреступлениям, попыткам кибершпионажа и так далее».

По мнению Пескова, «это позволило бы двум странам сотрудничать и противодействовать каким-либо киберпреступлениям, попыткам кибершпионажа и так далее».

киберугроз, вирусов и вредоносных программ — Microsoft Security Intelligence

MicrosoftMicrosoft Security Intelligence

Microsoft Security Intelligence

- Главная

- Угрозы

- Блоги

- Загрузки

- Все Microsoft

: вредоносный код — Скачать PDF бесплатно

1 Вредоносное ПО: вредоносный код UIC 594 / Закон Кента: Конфиденциальность и безопасность компьютеров и сетей: этические, правовые и технические аспекты 2007, 2008 Роберт Х. Слоан

Слоан

2 Вредоносный код: вирусы Самый известный тип вредоносного кода Вредоносная программа. Программа, которая ищет определенную программу (чаще всего является частью MS Office) и встраивает свою копию в программу. Зараженная программа называется хостом; когда хост запускает вирус, программа пытается дублировать себя и делать другие вещи без

3 Вредоносное ПО Satan vs.Мерфи В 2008 году, скорее всего, прибудет по сети, но выполняет свою работу на одном (вашем!) Компьютере. Нарушает и не нарушает контроль доступа: он получил ваши разрешения! Что происходит при установке новой программы?

4 Таксономия Вредоносный код, вредоносная программа, мошенническая программа: Вирус: может реплицироваться (обычно через скопированную программу и / или данные) и передавать вредоносный код другим не вредоносным программам, изменяя их Троянский конь: содержит неожиданные дополнительные, обычно вредоносные эффекты

5 Таксономия (продолжение) Логическая бомба: Вредоносное ПО, которое начинает делать свое дело только при выполнении определенного условия Бомба замедленного действия: Условие — время. Ловушка или бэкдор: встроенный скрытый дополнительный способ доступа.(Например, дополнительная незарегистрированная учетная запись суперпользователя с сохранением имени и пароля)

Ловушка или бэкдор: встроенный скрытый дополнительный способ доступа.(Например, дополнительная незарегистрированная учетная запись суперпользователя с сохранением имени и пароля)

6 Вирусы, распространяющиеся по компьютерам Требуется, чтобы хост подключился к незараженному компьютеру. Либо пользователь отправляет его (например, документ Word через или карту памяти), либо он использует зараженную программу, например, Microsoft Outlook. Сегодня большинство червей и / или связаны с MS Office, Outlook и / или Internet Explorer

.7 Жизненный цикл 1.Механизм / вектор заражения 2. Триггер 3. Полезная нагрузка Делайте все, что он делает, кроме распространения

8 механизмов заражения сегодня (92% атак) Одноранговый обмен файлами (14% атак) Удаленная эксплуатация уязвимостей системы / программного обеспечения (13% атак)

9 Вирус: основная идея Простейшим случаем являются инструкции (строчки компьютерного кода), которые вставляются в начало программы. Пользователь запускает эту программу; даже не знает, что код вируса запущен; управление переходит к намеченной программе. Некоторая программа Вирусный код Некоторая программа

Пользователь запускает эту программу; даже не знает, что код вируса запущен; управление переходит к намеченной программе. Некоторая программа Вирусный код Некоторая программа

10 Теория вирусов интересна, но не слишком актуальна Написана Коэном в середине 1980-х, хотя вирусы, существовавшие ранее, включают самомодифицирующийся код, могут доказать, что существует вирус, который победит любое конкретное антивирусное программное обеспечение

11 Документальные (макро) вирусы № 1 середины и конца 1990-х годов, все еще популярные сегодня. Инструкции в форматированном документе, особенно горячие клавиши макроса MS Word, запрограммированные в, например.г., базовая кросс-платформа (но полезной нагрузки обычно нет)

12 Защита от вирусов Запустите хорошее антивирусное программное обеспечение, которое регулярно автоматически обновляется. Или используйте Mac OS X или Linux. Очень мало вирусов для Linux; по-прежнему нет для Mac OS X (хотя первый червь).

Или используйте Mac OS X или Linux. Очень мало вирусов для Linux; по-прежнему нет для Mac OS X (хотя первый червь).

13 Черви Как вирус с точки зрения механизма репликации, полезной нагрузки и т. Д.Отличный, потому что он автономный; без хозяина Самым известным был 1988 г. Интернет-червь Роберта Морриса, отключивший Интернет на день. Предназначен только для распространения!

14 В дикой природе Leap.A есть червь OS X; обнаружен в феврале 2006 г. Нацелен на OS X версии 10.4 и распространяется через программу обмена мгновенными сообщениями Apple ichat. По данным Symantec, по состоянию на февраль 2007 г. известное количество зараженных сайтов во всем мире: 1 2

15 Горячая новинка: XSS Новейшим членом семейства вирусов / червей является вирус / червь межсайтового скриптинга (XSS). Использует уязвимости сценариев XSS для распространения Грубо говоря, веб-сайт использует данные, предоставленные пользователем, для создания страницы (например, страницы результатов поиска Google) без проверки правильности предоставленных пользователем данных. Наиболее заметные атаки были на MySpace и

Использует уязвимости сценариев XSS для распространения Грубо говоря, веб-сайт использует данные, предоставленные пользователем, для создания страницы (например, страницы результатов поиска Google) без проверки правильности предоставленных пользователем данных. Наиболее заметные атаки были на MySpace и

16 Известное вредоносное ПО: Morris Worm 3 ноября 1988 г. у меня выходной в аспирантуре. Роберт Т. Моррис-младший, затем студент-выпускник Корнельского университета, создал и выпустил Интернет-червя, осужденного в 1990 году за нарушение Закона 1986 года о компьютерном мошенничестве и злоупотреблении, оштрафованный на 10 000 долларов США, 400 часов общественных работ,

17 Червь Морриса использовал 3 давно известных недостатка в Berkeley Unix v.4 системы: 1. Пароли: люди выбирают плохие пароли (кофе, aaa) и зашифрованный файл паролей доступен для чтения всем 2. Ошибка в UNIX finger 3. Ловушка в UNIX sendmail Нет вредоносной полезной нагрузки, но исчерпание ресурсов

Ошибка в UNIX finger 3. Ловушка в UNIX sendmail Нет вредоносной полезной нагрузки, но исчерпание ресурсов

18 Эффекты червя Выключите около 6000 хостов в Интернете 1988 г., обычно на 1 день; Некоторое время Роберт Т. Моррис-старший так и не стал главой АНБ. Интернет-академическое сообщество осознало опасность; CERT сформирован.

19 Пример 2: Code Red Первый современный червь, июль 2001 г. Использована (известная) дыра в безопасности (переполнение буфера) в Microsoft Internet Information Server на серверах: HELLO! Добро пожаловать в Hacked by Chinese!

20 Code Red (продолжение) Доступны разные версии, чтобы избежать фиксированной сигнатуры, которую может обнаружить антивирусное программное обеспечение; больше червяка, установлены задние двери и т. д.Первая версия распространялась 1-го числа 19 числа месяца, в последующие 9 числа месяца запускала DDoS-атаку, 28-го числа взяла отпуск.

д.Первая версия распространялась 1-го числа 19 числа месяца, в последующие 9 числа месяца запускала DDoS-атаку, 28-го числа взяла отпуск.

21 Последние хорошо известные черви SQL Slammer (2003) Microsoft SQL server Mydoom (2004), семейство червей массовой рассылки Warezov

22 Защита от вирусов и червей В Windows: запустите хорошее антивирусное программное обеспечение. На любой ОС примените патчи безопасности. на очень регулярной основе.Не используйте слишком слабые пароли. Многие черви, начиная с Морриса, имеют взломщики паролей методом перебора.

23 Троян (кони) Программное обеспечение, которое пользователь запускает специально, которое также делает что-то вредоносное. В наши дни часто используется программа обмена мгновенными сообщениями, медиаплеер или добавление к одному из этих двух

24 Руткиты. или суперпользователь), поэтому root-доступ = полный доступ администратора. Руткит = набор программ, установленных в системе для поддержки корневого доступа к ней. Обычно изменяет систему, чтобы скрыть свое существование.

Руткит = набор программ, установленных в системе для поддержки корневого доступа к ней. Обычно изменяет систему, чтобы скрыть свое существование.

25 Скрытие себя Когда пользователь выдает команду, которая показывает наличие руткита, e.g., перечисляя файлы или процессы, руткит перехватывает вызов и возвращает отредактированные результаты пользователю. Например, список файлов не перечисляет файл руткита. Обычно также есть части, которые необходимо восстановить в случае обнаружения и удаления.

26 Установка руткита 1. Получите начальный доступ (взлом пароля, вредоносное ПО, особенно троян, уязвимость системы) 2. Злоумышленник загружает руткит на компьютер пользователя (плюс дополнительный дополнительный вирус и т. Д.) 3. Злоумышленник запускает сценарий установки руткита 4. Руткит заменяет файлы, системные команды, двоичные файлы и т. Д., чтобы скрыть его присутствие 5. Действия с полезной нагрузкой руткитов

27 Обнаружители руткитов Идея: Программа, которая отображает файлы обычным образом, непосредственно проверяет диск, отображает их и сравнивает. Эксперт по компьютерной безопасности Марк Руссинович разработал один, который он запускал на своей собственной системе. С удивлением обнаружил, что на нем установлен руткит.

Эксперт по компьютерной безопасности Марк Руссинович разработал один, который он запускал на своей собственной системе. С удивлением обнаружил, что на нем установлен руткит.

28 Sony XCP Rootkit был установлен, когда он проигрывал музыкальный компакт-диск. Sony XCP (расширенная защита от копирования)! Руткит, который не позволяет пользователю копировать компакт-диск, позволяя его воспроизводить. Установлен собственный музыкальный проигрыватель, которому разрешено воспроизводить компакт-диски.

29 Крах Sony DRM Проблема с музыкальными компакт-дисками — музыка в легко читаемом формате. Sony попробовала 2 различных подхода DRM к вредоносному ПО; один, XCD, был руткитом. Необходимо запретить пользователю получать необработанную музыку, как только компакт-диск вставлен в ПК. Полезная функция Windows: автозапуск

30 Установка: Windows Автозапуск Windows запускает программу autorun.exe при вставке компакт-диска. (Предлагаю вам отключить его.) Ни пользователь, ни ожидание, с музыкальным CD. Он установил руткит-программу, которая запрещала доступ к музыке кем-либо, кроме самого себя, музыкального проигрывателя. (Так что нет ipod и т. Д.)

Он установил руткит-программу, которая запрещала доступ к музыке кем-либо, кроме самого себя, музыкального проигрывателя. (Так что нет ipod и т. Д.)

31 История ухудшается Программа скрывала себя, скрывая все имена программ, начинающиеся с $ sys $, тем самым делая пользователя уязвимым для любых вредоносных программ с именем, начинающимся с $ sys $. Sony XCD звонил домой в Sony и сообщал информацию каждый раз, когда CD был вставлен Шпионское ПО! Деинсталлятор (обеих программ) открыл новую

32 Sony XCD Analysis Не менее 500 000 установок; может быть, сотни миллионов.Анализ Фелтена и Халдермана: DRM имеет те же технические характеристики, что и вредоносное ПО: попросите пользователя установить что-то, что не дает ему никаких преимуществ, и попросите его оставить это установленным.

33 Дополнительная защита от вредоносных программ Ограничение того, что может быть в вашей сети! Это одна из важнейших причин, по которой университетам, компаниям и т. Д. Не нужны неавторизованные точки беспроводного доступа, машины и т. Д. В своих сетях.

Д. В своих сетях.

34 Угроза монокультуры Многим (всем?) Знаменитым, получившим массовый успех, помогло отсутствие генетического разнообразия программного обеспечения.Например, Morris Worm в 1988 году, все машины в Интернете работали под управлением Unix Code Red: значительная часть всех серверов в 2001 году работала под Windows.

Полный вредоносный код — MangaNT

- Главная

- Горячей

- следить

- Жанры

- Все

- Действие

- Взрослый

- Приключение

- Комедия

- приготовление еды

- Додзинси

- Драма

- Ecchi

- Фантастика

- Пол Бендер

- Гарем

- Исторический

- Ужастик

- Josei

- Маньхуа

- Манхва

- Боевые искусства

- Зрелые

- Меха

- Тайна

- Один выстрел

- Психологические

- Романтика

- Школьная жизнь

- Научная фантастика