Настройка SPF-записи — Домены — Справочный центр Timeweb

SPF (Sender Policy Framework) — это DNS-запись, содержащая список доверенных серверов, с которых может отправляться почта данного домена, и сведения о механизме обработки писем, отправленных с других серверов. Корректная настройка SPF позволит снизить вероятность рассылки спама злоумышленниками от вашего имени.

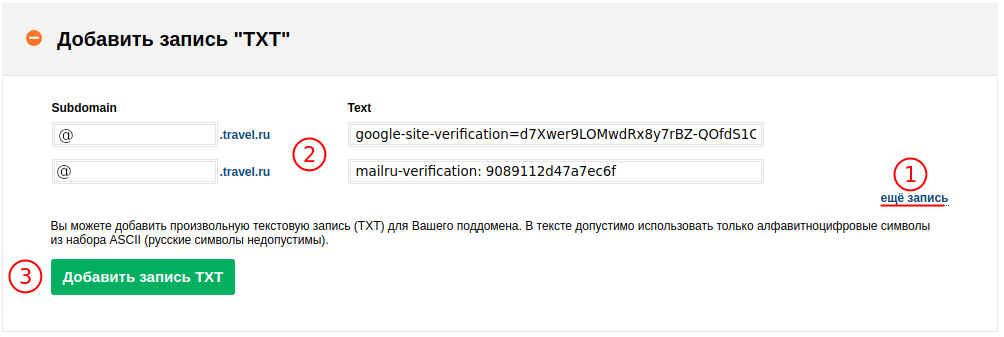

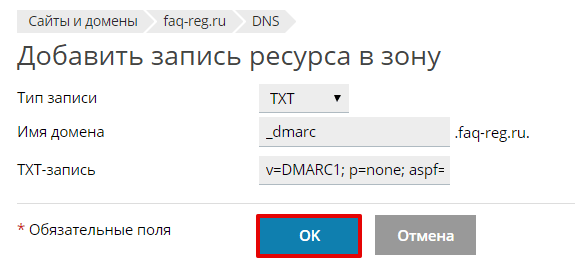

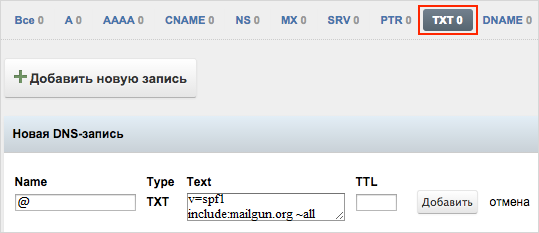

В панели Timeweb SPF настраивается в разделе «Домены» — «Мои домены» — «Настройки DNS» — «Добавить DNS запись» — «TXT».

Если TXT-запись с параметрами SPF уже создана, необходимо ее отредактировать. Не рекомендуется создавать несколько SPF-записей для домена, так как это может вызывать проблемы с доставкой почты.

SPF-запись Timeweb выглядит следующим образом:

v=spf1 include:_spf.timeweb.ru ~all

Основной синтаксис

Любая SPF-запись начинается с v=spf1, этот параметр не изменяется. Он указывает на версию записи, и в настоящее время поддерживается только spf1.

Далее указываются параметры (механизмы). Чаще всего используются следующие: all, ip4, ip6, a, mx, include, redirect. Также существуют, но используются значительно реже: ptr, exists, exp. Они все будут рассмотрены ниже.

Чаще всего используются следующие: all, ip4, ip6, a, mx, include, redirect. Также существуют, но используются значительно реже: ptr, exists, exp. Они все будут рассмотрены ниже.

Помимо механизмов используются префиксы (определители):

- + — Pass, принимать почту. Прописывать этот параметр необязательно, он установлен по умолчанию (т.е. значения «+a +mx» и «a mx» — идентичны).

- — — Fail, отклонять почту.

- ~ — SoftFail, «мягко» отклонять (принимать почту, но помещать ее в «Спам»).

- ? — нейтрально (обрабатывать как обычное письмо).

all

Параметр «all» подразумевает все серверы, не упомянутые отдельно в SPF-записи. «All» задает обработку полученных с них писем и указывается в конце записи.

Например:

v=spf1 ip4:176.57.223.0/24 ~all

— принимать почту только из подсети 176.57.223.0/24; письма с других адресов должны быть помечены как спам.

v=spf1 a -all

— принимать почту только с A-записи домена; письма с других адресов должны отвергаться.

v=spf1 -all

— отвергать все письма с домена. Такую настройку можно использовать для доменов, с которых не должна отправляться вообще никакая почта.

В последующих примерах мы не будем дополнительно комментировать значения параметров ~all и -all в SPF-записях.

ip4 / ip6

Используется для указания конкретных адресов и подсетей, из которых могут отправляться письма. Синтаксис для IPv4 и IPv6 идентичен.

v=spf1 ip4:176.57.223.0/24 ~all

— принимать почту из подсети 176.57.223.0/24.

v=spf1 ip6:2001:db8::10 ~all

— принимать почту с IPv6-адреса 2001:db8::10.

a

IP отправителя проверяется на соответствие A-записи домена.

v=spf1 a ~all

— принимать почту с A-записи текущего домена.

v=spf1 a:sub.domain.com ~all

— принимать почту с A-записи домена sub.domain.com.

mx

IP отправителя проверяется на соответствие IP-адресам серверов, указанных в MX-записях домена. На текущий день для многих современных сервисов эта директива уже не так важна, так как серверы входящей и исходящей почты зачастую имеют разные IP.

v=spf1 mx mx:sub.domain.com -all

— принимать почту с MX-серверов текущего домена и домена sub.domain.com.

v=spf1 mx/24 -all

— принимать почту из подсети, в которую входят MX-серверы текущего домена.

include

Позволяет учитывать в SPF-записи настройки SPF другого домена.

v=spf1 a include:other-domain.com -all

— принимать почту с A-записи текущего домена и серверов, указанных в SPF-записи домена other-domain.com.

При такой настройке проверяется SPF домена other-domain.com; если это, допустим, «v=spf1 a -all», то далее IP отправителя проверяется на соответствие A-записи домена other-domain. com.

com.

redirect

Технически, redirect является модификатором, а не механизмом. Он выполняет одну основную функцию: сообщает, что необходимо применять настройки SPF другого домена.

v=spf1 redirect=other-domain.com

— почта должна приниматься или отклоняться согласно настройкам домена other-domain.com.

Прочие механизмы

Здесь мы рассмотрим оставшиеся механизмы, которые используются в настройках значительно реже.

ptr

PTR-запись IP-адреса отправителя проверяется на соответствие указанному домену. Данный механизм требует большого количества DNS-запросов при проверке, поэтому без острой необходимости использовать его в SPF не рекомендуется.

v=spf1 ptr:other-domain.com -all

— принимать почту со всех адресов, PTR-запись которых направлена на домен other-domain.com

exists

Запрашивается А-запись указанного домена; если она существует, проверка считается пройденной. Другими словами, проверяется, резолвится ли домен на какой-либо (любой) IP-адрес.

v=spf1 exists:mydomain.com -all

— принимать почту, если существует A-запись домена mydomain.com.

exp

Параметр «exp» применяется для отправки сообщения об ошибке отправителю письма. С помощью «exp» в SPF прописывается определенный поддомен, в TXT-записи которого указан текст сообщения об ошибке. Имя поддомена и текст ошибки может быть любым.

Параметр «exp» всегда указывается в конце записи (после all).

Например:

v=spf1 mx -all exp=error-spf.mydomain.com

При этом TXT-запись домена error-spf.mydomain.com содержит: «Not authorized to send mail for this domain».

Примеры настроек

Настройка SPF для «Почты для доменов» от Mail.Ru

(подробнее о настройке DNS для Mail.ru см. здесь)

Если вы отправляете почту только с серверов Mail.Ru:

v=spf1 redirect=_spf.mail.ru

Если вы отправляете почту так же и с других серверов (укажите IP-адреса или подсети вместо IP1, IP2 и т.д.):

v=spf1 ip4:IP1 ip4:IP2 ip4:IP3 include:_spf.mail.ru ~all

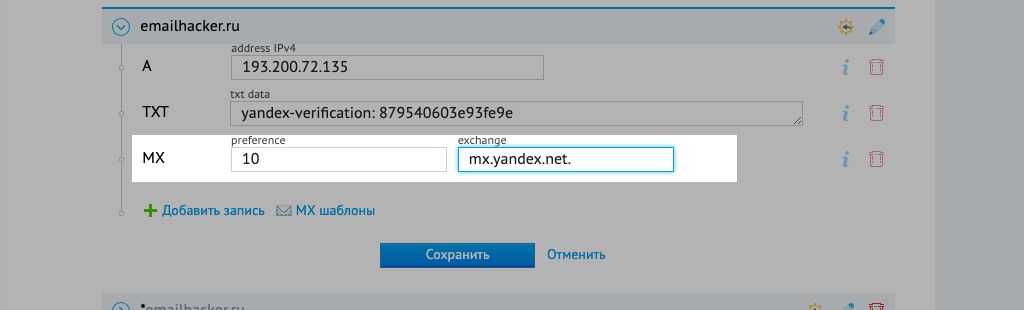

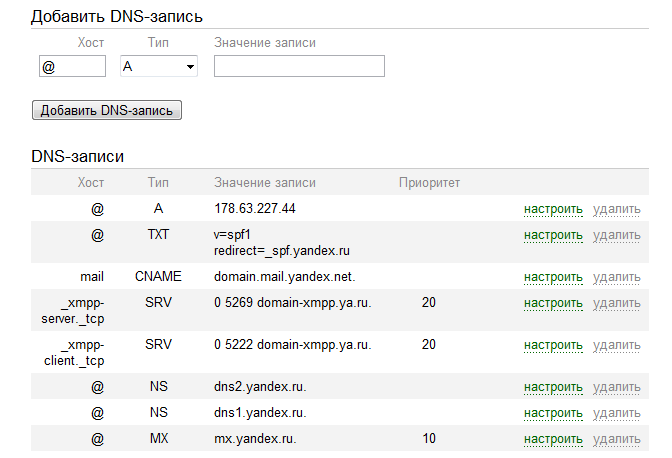

Настройка SPF для Яндекс.Почты

(подробнее о настройке DNS для Яндекса см. здесь)

При использовании только серверов Яндекса:

v=spf1 redirect=_spf.yandex.net

При использовании также и других серверов (укажите IP-адреса или подсети вместо IP1, IP2 и т.д.):

v=spf1 ip4:IP1 ip4:IP2 ip4:IP3 include:_spf.yandex.net ~all

Настройка SPF для Google

(подробнее о настройке DNS для Google см. здесь)

При использовании только серверов Google:

v=spf1 include:_spf.google.com ~all

При использовании также и других серверов (укажите IP-адреса или подсети вместо IP1, IP2 и т.д.):

v=spf1 ip4:IP1 ip4:IP2 include:_spf.google.com ~all

Другие примеры

v=spf1 a ip4:176.57.223.12 include:domain2.com -all

— принимать почту с IP-адресов, соответствующих A-записям текущего домена, с IP-адреса 176.57.223.12 и серверов, указанных в SPF-записи domain2.com; прочие письма отклонять.

v=spf1 mx/24 a:domain2.com/24 ~all

— принимать почту из подсети, в которую входят MX-серверы текущего домена, и из подсети, в которую входят A-записи домена domain2.com; прочие письма помещать в спам.

Видеоинструкция

- 00:00 | Зачем нужна SPF-запись?

- 00:50 | Что происходит с письмом после отправки?

- 2:44 | Настраиваем бесплатный домен и почту

- 5:18 | Где редактировать почтовые записи. Виды записей

- 8:06 | Как уберечь свою почту от спама?

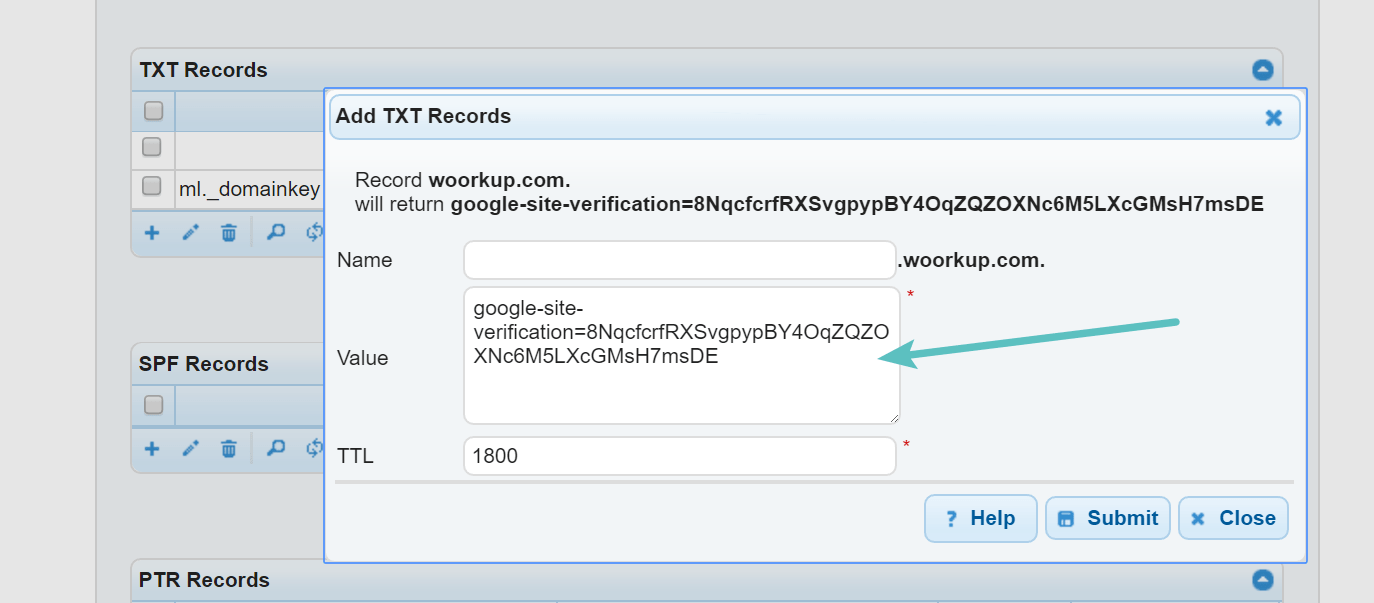

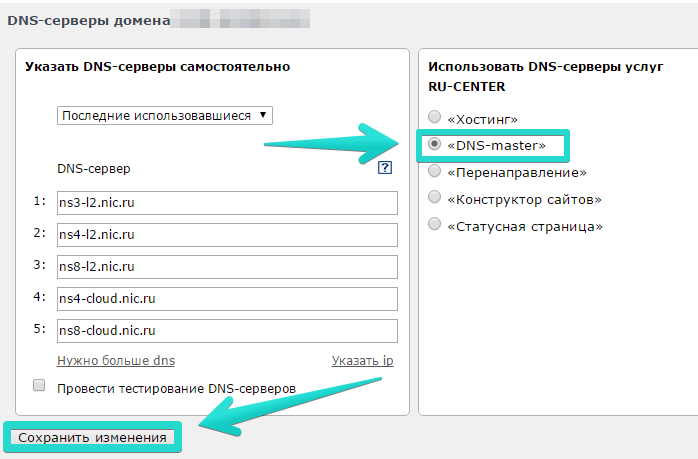

Создание ресурсных записей доменной зоны

Ресурсные записи содержат служебную информацию о доменной зоне. ISPmanager управляет записями A, AAAA, SOA, NS, MX, TXT, SRV, CNAME, DNAME, PTR, CAA.

Чтобы создать ресурсную запись для доменной зоны:

- Перейдите в Домены → Доменные имена → Записи → Создать.

- Укажите Имя поддомена доменной зоны, для которого будет создана запись.

- Укажите TTL — время жизни ресурсной записи, т. е. время, в течение которого данные о ресурсной записи можно хранить в кэше. Указывается в секундах. По умолчанию — «3600».

- Выберите Тип ресурсной записи.

- Укажите нужные данные для записи выбранного типа.

A-запись

A-запись определяет IPv4-адрес, который соответствует доменному имени. Укажите IP-адрес.

AAAA-запись

AAAA-запись определяет IPv6-адрес, который соответствует доменному имени. Укажите IP-адрес.

SOA-запись

Формируется автоматически при создании доменной зоны в ISPmanager, содержит её описание. Запись нельзя создать или удалить из панели управления.

NS-запись

NS-запись — доменное имя уполномоченного DNS-сервера для домена. Может содержать несколько серверов, в том числе первичный (master). Укажите Домен DNS-сервера.

MX-запись

MX-запись — определяет адрес почтового шлюза для домена и его приоритет. MX-запись используется для маршрутизации почты в сети. Укажите Домен — поддомен доменной зоны, который является почтовым шлюзом. Укажите Приоритет — число, чем оно больше, тем ниже приоритет.

MX-запись используется для маршрутизации почты в сети. Укажите Домен — поддомен доменной зоны, который является почтовым шлюзом. Укажите Приоритет — число, чем оно больше, тем ниже приоритет.

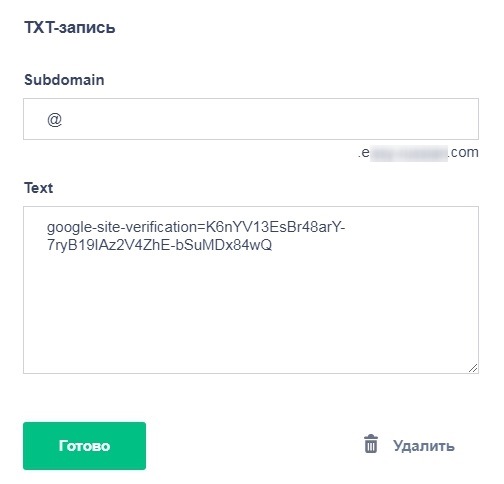

TXT-запись

TXT-запись — текстовая строка. TXT-записи используются только некоторыми протоколами, для которых это необходимо. Укажите произвольную информацию в Значение.

SRV-запись

SRV-запись — определяет имя хоста и порт сервера домена. Позволяет использовать несколько серверов для одного домена. SRV-записи используются только некоторыми протоколами, для которых это необходимо. Например, протоколы SIP и XMPP.

Укажите Домен, к которому относится ресурсная запись.

Укажите Приоритет (priority) и Вес (weight) сервера. Приоритет — число, чем оно больше, тем меньше приоритет. Клиент сперва пытается подключиться к наиболее приоритетному серверу. Если он недоступен, то к следующему по приоритету и т. д. Если у серверов одинаковый приоритет, то первым будет отправлен запрос к серверу, который имеет больший вес. Если с определённым значением приоритета только один сервер, то для него вес должен быть указан равным 0.

Если с определённым значением приоритета только один сервер, то для него вес должен быть указан равным 0.

Укажите Порт (port) сервера, на который будет отправлен запрос.

CNAME-запись

CNAME-запись определяет каноническое имя для псевдонима. Используется, чтобы перенаправить запрос к доменному имени-псевдониму. Доменное имя-псевдоним не должно иметь других ресурсных записей. Укажите Домен, на который будет перенаправляться запрос.

DNAME-запись

DNAME-запись обеспечивает перенаправление поддерева доменных имён. Используется, чтобы перенаправить все запросы ко всем доменным имена, которые заканчиваются определённым суффиксом, в другую часть пространства доменных имён. Укажите Домен, на который будет перенаправляться запрос.

PTR-запись

PTR-запись содержит доменное имя, которое соответствует IP-адресу. Используется в основном при отправке писем от имени домена. Большинство почтовых серверов проверяет наличие PTR-записи и её совпадение с именем домена, от которого пришло письмо. Если проверка не проходит, то письмо отмечается как спам. Таким образом отсутствие PTR-записи может привести к блокировке писем с IP-адреса. Укажите Домен, который будет в ответе на запрос PTR-записи доменного имени.

Если проверка не проходит, то письмо отмечается как спам. Таким образом отсутствие PTR-записи может привести к блокировке писем с IP-адреса. Укажите Домен, который будет в ответе на запрос PTR-записи доменного имени.

CAA-запись

CAA-запись — определяет авторизованные центры сертификации, которые могут выдавать сертификаты для домена. Проверяется центром сертификации, чтобы снизить риск непредвиденных ошибок при выдаче сертификата. Проверку CAA-записей выполняют все центры сертификации, чтобы убедиться, что запросы на выдачу сертификатов поступают от владельца домена. Это позволяет исключить выдачу сертификата по запросу злоумышленника, например, если центр сертификации скомпрометирован или домен взломан. Отсутствие CAA-записи не является помехой выпуску сертификата. Если центр сертификации не получает в ответ на запрос ни одной CAA-записи домена, то проверка пропускается. Если CAA-записи получены, то центр сертификации ищет в них своё имя.

Выберите в поле Флаги «0», чтобы центр сертификации мог выпустить сертификат, если он не смог распознать в CAA-записи содержание тега. Либо выберите «128», чтобы в такой ситуации центр сертификации прекратил выпуск сертификата.

Либо выберите «128», чтобы в такой ситуации центр сертификации прекратил выпуск сертификата.

Выберите Тег:

- issue — добавление домена центра сертификации, чтобы разрешить ему выдавать сертификаты;

- issuewild — добавление домена центра сертификации, чтобы разрешить ему выдавать wildcard сертификаты;

- iodef — указание email или URL-адреса страницы обратной связи. Центр сертификации может их использовать, чтобы сообщить о проблемах с сертификатом.

Укажите Значение:

- если в поле Тег значение «issue» или «issuewild»: укажите доменное имя центра сертификации. После него можно указать дополнительные параметры через символ «;». Например, «ca.example.net; account=1», если центр сертификации попросил клиента указать номер аккаунта. Обратите внимание, что если указать только символа «;» без дополнительного параметра в CAA-записи, то это обрабатывается всеми центрами сертификации, как запрет на выдачу сертификата;

- если в поле Тег значение «iodef»: укажите email или URL-адрес страницы обратной связи.

Дополнительные параметры использовать нельзя.

Дополнительные параметры использовать нельзя.

TLSA-запись

TLSA-запись позволяет владельцу домена подтвердить подлинность используемого сертификата или цифровой подписи средствами DNSSEC. С помощью TLSA-записи вы можете сохранить отпечаток TLS или SSL-сертификата на вашем DNS-сервере.

Пример TLSA-записи

_443._tcp.www.example.com IN TLSA 3 0 1 12B1B210D87C674F0C748E0E259CEB328C4A33A11F19467700EB2

Пояснения к примеру

При добавлении TLSA-записи укажите:

- Имя записи в формате _port_.protocol или _port_.protocol.domain. Например, «_443 _.tcp» или «_443 _.tcp.www.example.com».

- Способ использования сертификата TLS-сервера:

- 0 — ограничение CA — TLSA содержит информацию о сертификате удостоверяющего центра (УЦ). УЦ должен присутствовать в цепочке валидации при установлении TLS-соединения;

- 1 — служба ограничения сертификата — TLSA содержит информацию о сертификате сервера;

- 2 — доверенный источник — TLSA содержит информацию о корневом сертификате;

- 3 — сертификат домена — TLSA содержит информацию о сертификате сервера.

Этот сервер должен быть конечным сертификатом в цепочке валидации. Такой способ позволяет использовать самоподписанные сертификаты.

Этот сервер должен быть конечным сертификатом в цепочке валидации. Такой способ позволяет использовать самоподписанные сертификаты.

- Какая часть сертификата используется при сопоставлении его содержимого со значением TLSA:

- 0 — полный сертификат;

- 1 — открытый ключ.

- Метод сопоставления данных сертификата с данными TLSA:

- 0 — хеш не используется — полное точное совпадение;

- 1 — SHA-256 — совпадение значений хеш-функции SHA-256;

- 2 — SHA-512 — совпадение значений хеш-функции SHA-512.

- Данные сертификата.

TXT Запись | Управляемая служба DNS

Что такое TXT-запись? Записи TXT содержат текстовую информацию для источников за пределами вашего домена. Записи TXT могут использоваться администраторами для вставки любых произвольных текстовых данных или заметок для чтения различными службами. Домен может иметь несколько записей TXT, и вы можете поместить любой текст в запись TXT.

Возможно, вы столкнулись с провайдером веб-хостинга или поставщиком услуг электронной почты, который попросил вас добавить случайную запись TXT для проверки вашего домена. ваше право собственности на доменное имя. Другое распространенное использование записей TXT — обеспечение безопасности электронной почты за счет использования Запись SPF и DKIM (форма записи TXT).

формат записи ТХТ Типичная запись TXT в стандартном формате BIND выглядит следующим образом:$ORIGIN пример.com. ; обозначает начало этого файла зоны в пространстве именАнатомия записи CNAME@ 3600 IN TXT "Можно поместить любой текст" ; Запись TXT для example.com. @ 3600 IN TXT "v=spf1 a:mail.example.com -all" ; Запись SPF для example.com. mail._domainkey 3600 IN TXT "k=rsa; p=somekey" ; Запись открытого ключа DKIM.

@ 3600 IN TXT "Вы можете поместить любой текст" выглядит следующим образом:| Ярлык хоста | время жизни | Рекордный класс | Тип записи | TXT-данные |

|---|---|---|---|---|

пример. com. com. | 3600 | В | ТЕКСТ | «Можно поставить любой текст» |

Он определяет имя хоста записи и будет ли это имя добавлено к метке. Полные имена хостов, оканчивающиеся точкой, не добавляют источник.

время жизни

Время жизни в секундах.

Он указывает, как долго преобразователь должен кэшировать или запоминать DNS-запрос, прежде чем

срок действия запроса истекает, и необходимо выполнить новый.

Рекордный класс

В основном существуют 3 класса записей DNS:

- IN (Internet) – по умолчанию и вообще то, что использует интернет.

- CH (Chaosnet) — используется для запроса версий DNS-сервера.

- HS (Гесиод) — использует функциональные возможности DNS для обеспечения доступа к базам данных с информацией, которая нечасто меняется.

Формат записи определяется с помощью этого поля. Распространенными типами записей являются A, AAAA, CNAME, CAA, TXT и т. д. В случае записи TXT используется тип записи TXT.

TXT-данные

Текст в произвольной форме любого типа. Он может содержать любые печатные символы ASCII, но максимальная длина составляет 255 символов.

Вы можете иметь более 255 символов данных в записи TXT, но не более 255 символов в одной строке.

Чтобы обойти это ограничение, согласно RFC 4408 запись TXT может содержать несколько строк,

которые должны быть объединены приложением для чтения.

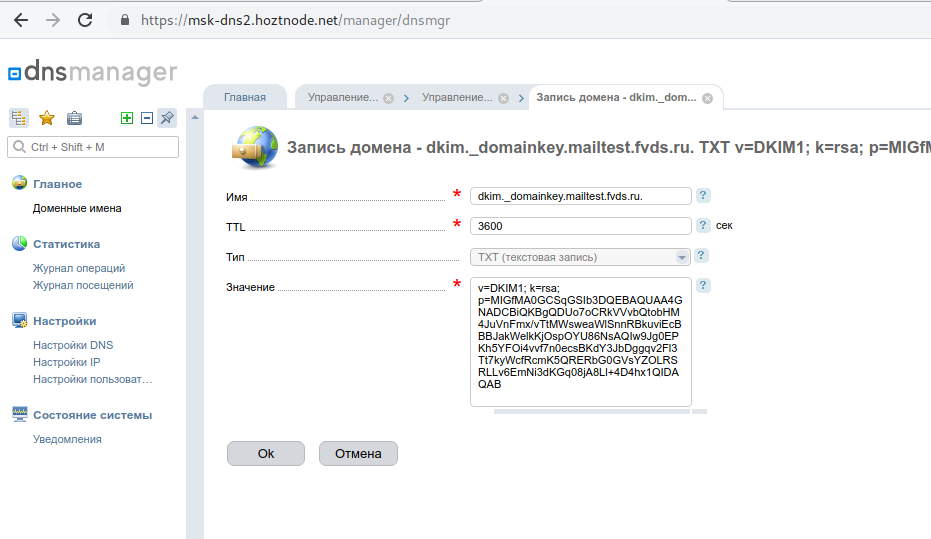

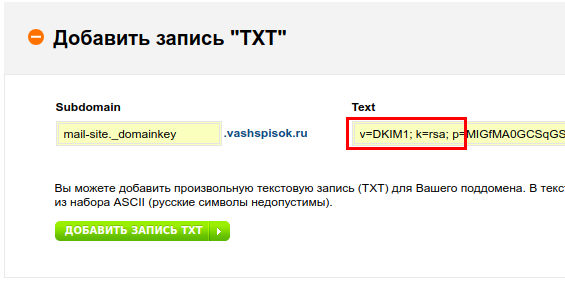

DKIM использует пару открытого и закрытого ключей — закрытый ключ известен только вам и хранится на отправляющем почтовом сервере для создания подписи. Открытый ключ доступен любому, и его можно использовать для проверки правильности использования закрытого ключа. То, что мы добавляем в запись DKIM TXT, — это открытый ключ. Наш инструмент DKIM Generator позволяет легко создать пару открытого и закрытого ключей, которые будут использоваться для подписания DomainKeys и DKIM.

Текстовые данные в записях DKIM выглядят следующим образом:

"k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAtDEw6ozU8mresid04BQoTT9GXBw8RAXx7X0x0xo4ZxN/lU5CNrj5RLmi7BV4WRF8A12sLdmOAAqwYtp 0yQsZmeNxh6rUjKPQ9I9YYfOyHGaipQ4DpLz/Qh4l20kSWhKmT2CHgj14IzBQLYtzQxwxJGxcuPTjA/x/Ej7ZmKmS2QzLi1feNqLog4Su4N7/JlAkJkSPCMe/EPU90dgGbkCaaEn1ROBETAR iqCoGUe9YMrAQT2AtewGq5Aw47Vi3pTLOZeOk2xpsFMV3SUk0tyPJ3jFONCztsjnAVQW3vVTjbfeBXOUxHgAX+98+hLxtLY8cycZYDkM63L+OB3limBgwIgQQIDAQAB"Имя записи DKIM обычно имеет формат something.

Акроним американского стандартного кода для обмена информацией. Это стандарт, который назначает буквы, цифры и другие символы в 256 слотах, доступных в 8-битном коде. Символы ASCII включают общие символы языков на основе латиницы — Алфавит AZ, цифры (0-9) и символы дефиса (-).

Алфавиты на арабском языке,

Иврит, французский, кириллица и китайский язык, такие как é, ë, ê, è, не будут символами ASCII.

Алфавиты на арабском языке,

Иврит, французский, кириллица и китайский язык, такие как é, ë, ê, è, не будут символами ASCII. СВЯЗЫВАТЬ

Berkeley Internet Name Daemon — это наиболее часто используемое программное обеспечение DNS в Интернете, и Dynu соблюдает формат BIND.

Заголовок электронной почты

Раздел электронного письма с подробным описанием конкретной информации о маршрутизации электронного письма, такой как отправитель,

получатель, дата и тема.

Некоторые заголовки, такие как заголовки FROM, TO и DATE, являются обязательными.

Подмена электронной почты

Спуфинг электронной почты — это когда отправитель электронного письма подделывает (подделывает) адрес электронной почты «От кого» в заголовке. таким образом, похоже, что отправляемое электронное письмо было отправлено с законного адреса электронной почты, который не является собственным адресом спамера.

таким образом, похоже, что отправляемое электронное письмо было отправлено с законного адреса электронной почты, который не является собственным адресом спамера.

Запись TXT — обучение NsLookup

Тип записи DNS TXT или «описательный текст» был создан для хранения удобочитаемого текста. Теперь он играет решающую роль в предотвращении спама в Интернете.Тип записи TXT был введен в первоначальных спецификациях DNS (RFC 1034 и 1035) в 1987 году. Они должны были использоваться для заметок и текста, создаваемых администраторами DNS. Изначально у записей TXT не было определенной цели. Они использовались для любой информации, которую администратор DNS считал полезной. Это включало контактную информацию, местонахождение и владельцев машин, юмористические сообщения и прочую административную информацию.

Записи TXT использовались таким образом до 2003 года. В 2003 году начались усилия по борьбе со спамом и другими злоупотреблениями электронной почтой. Это привело к созданию SPF (Sender Policy Framework). SPF хранит информацию о полномочиях электронной почты в записях TXT. С годами были добавлены и другие варианты использования типа записи TXT.

Это привело к созданию SPF (Sender Policy Framework). SPF хранит информацию о полномочиях электронной почты в записях TXT. С годами были добавлены и другие варианты использования типа записи TXT.

Формат записи TXT

Определение RFC 1035 данных записи для записи TXT представляет собой одну или несколько «символьных строк». Каждая строка символов может иметь длину не более 255 символов.

Записи TXT также имеют значение времени жизни в секундах, как и все другие записи DNS. Простой пример записи TXT для example.org с TTL 3600 секунд (один час) может выглядеть так:

example.org. 3600 TXT "Добро пожаловать в пример домена!"

Есть несколько запутанных аспектов записей TXT. А именно, использование кавычек и нескольких строк символов. Кавычки не нужны, если вы работаете с записями TXT на веб-портале поставщика DNS. При редактировании традиционного файла зоны необходимо заключать в кавычки каждую строку.

Каждая запись TXT может содержать несколько строк символов. Каждая строка символов может содержать до 255 символов. Несколько записей TXT также могут существовать для одного имени в DNS. Более подробную информацию см. в разделе «Похожие вопросы» ниже.

В примерах на этой странице используется формат файла зоны DNS, поэтому они будут содержать кавычки.

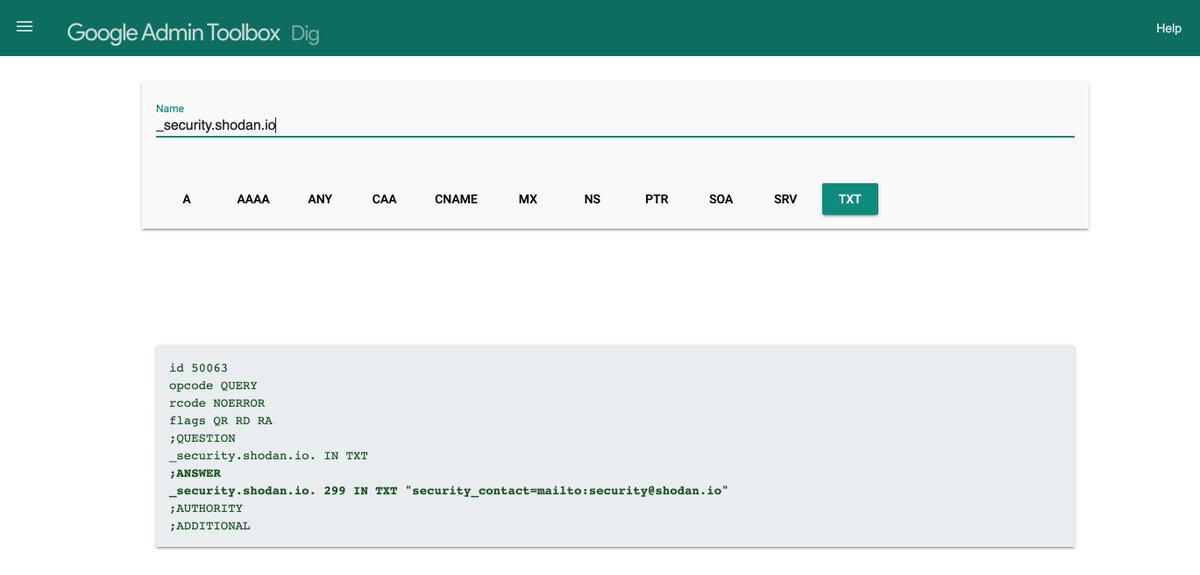

Пример TXT из реального мира

Давайте рассмотрим фактический ответ TXT для icann.org . На момент написания этой страницы ответ TXT с использованием dig или нашего инструмента поиска TXT:

;; ->>HEADER<<- код операции: QUERY, статус: NOERROR, id: 18975 ;; флаги: qr rd ra; ЗАПРОС: 1, ОТВЕТ: 1, ПОЛНОМОЧИЯ: 0, ДОПОЛНИТЕЛЬНО: 1 ;; ДОПОЛНИТЕЛЬНЫЙ ПСЕВДОРАЗДЕЛ: ; ЭДНС: версия: 0, флаги:; UDP: 512 ;; РАЗДЕЛ ВОПРОСОВ: ;icann.org. В TXT ;; РАЗДЕЛ ОТВЕТОВ: icann.org. 600 IN TXT "v=spf1 ip4:192.0.32.0/20 ip4:199.91.192.0/21 ip4:64.78.40.0/27 ip4:162.216.194.0/27 ip4:64.78.33.5/32 ip4:64.78.33.6/31 ip4 :64.78.48.205/32 IP4:64.78.48.206/31" " ip6:2620:0:2d0::0/48 ip6:2620:0:2830::0/48 ip6:2620:0:2ed0::0/48 include:salesforce.icann.org -all"

Администратор DNS ICANN выполнил требования SPF и создал одну запись TXT с двумя строками. Имеется две строки, поскольку общая длина записи SPF превышает 255 символов.

Также обратите внимание, что каждая строка символов заключена в кавычки. Эти кавычки не являются частью данных TXT. Dig включил их, чтобы мы могли видеть, где начинается и заканчивается каждая строка.

Использование типа записи TXT

Запись TXT предназначена для ввода текста в произвольной форме администраторами DNS. Использование записи TXT было распространено на другие приложения с годами.

Сегодня записи TXT в основном используются для:

- SPF — Sender Policy Framework

- DKIM — Ключи домена Идентифицированная почта

- DMARC — Аутентификация сообщений на основе домена, отчетность и соответствие

- MTA -STS — Строгая транспортная безопасность SMTP MTA

- Проверка домена

- DNS-SD — Обнаружение службы DNS

Структура политик отправителей (SPF)

SPF указан в RFC 7208. SPF использует записи DNS TXT для перечисления почтовых серверов, которым разрешено отправлять электронную почту для домена. Создатели SPF использовали записи TXT из соображений удобства. Была попытка создать выделенный тип записи DNS для SPF, но это было официально объявлено устаревшим в разделе 3.1 RFC 7208.

SPF использует записи DNS TXT для перечисления почтовых серверов, которым разрешено отправлять электронную почту для домена. Создатели SPF использовали записи TXT из соображений удобства. Была попытка создать выделенный тип записи DNS для SPF, но это было официально объявлено устаревшим в разделе 3.1 RFC 7208.

Ниже приведен очень простой пример записи SPF. В этой записи указано, что почтовым серверам с IP-адресами 10.0.0.1 и 10.0.0.2 разрешено отправлять почту для example.org домен:

example.org. 3600 TXT "v=spf1 ip4:10.0.0.1 ip4:10.0.0.2 -all"

Идентифицированная почта ключей домена (DKIM)

DKIM указан в RFC 6376. DKIM использует записи TXT DNS для публикации открытого ключа из пара открытый-закрытый ключ. Этот открытый ключ используется для безопасной проверки электронных писем, подписанных цифровой подписью.

В отличие от записей SPF, запись DNS TXT для DKIM не создается в корне домена. Строка, следующая за «p=» в данных записи TXT, является открытым ключом. Пример записи DKIM для 9Домен 0028 example.org показан ниже. (Открытый ключ усечен для удобства чтения.)

Пример записи DKIM для 9Домен 0028 example.org показан ниже. (Открытый ключ усечен для удобства чтения.)

default._domainkey.example.org. 3600 TXT "v=DKIM1;t=s;p=MIGfMA0GCSqGS..."

Аутентификация, отчетность и соответствие сообщений на основе домена (DMARC)

DMARC указан в RFC 7489. DMARC использует записи DNS TXT для указания политики электронной почты для домена. Политика указывает, какое действие следует предпринять, если проверки SPF или DKIM не пройдут проверку электронной почты, полученной из домена.

Как и запись DKIM, запись DMARC не создается в корне домена. Пример показан ниже. В этом примере указывается, что почта, не прошедшая проверку DMARC, должна быть помещена в карантин. Отчеты следует отправлять на [email protected].

_dmarc.example.org. 3600 TXT "v=DMARC1; p=quarantine; rua=mailto:[email protected]"

SMTP MTA Strict Transport Security (MTA-STS)

MTA-STS указан в RFC 8461. MTA-STS разрешает почтовую службу провайдер, чтобы объявить, что он принимает протокол TLS для защиты SMTP-соединений. Он также может указать, должны ли другие SMTP-серверы отказываться от доставки электронной почты в домен, если TLS недоступен.

Он также может указать, должны ли другие SMTP-серверы отказываться от доставки электронной почты в домен, если TLS недоступен.

Ниже приведен простой пример записи TXT для MTA-STS. Существование этой записи указывает на то, что SMTP-серверы должны попытаться получить политику MTA-STS для домен example.org с использованием HTTPS-запроса на получение. Эта запись также содержит идентификатор текущей политики.

_mta-sts.example.org. 3600 TXT "v=STSv1; id=20220601120000Z;"

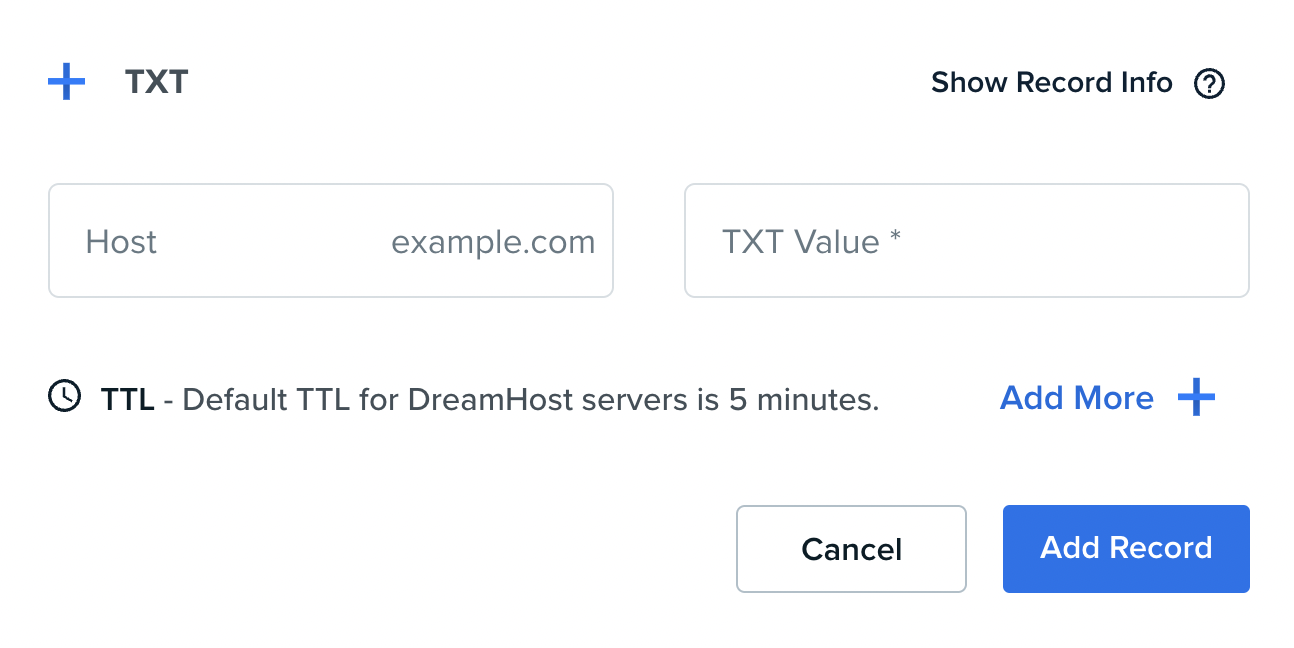

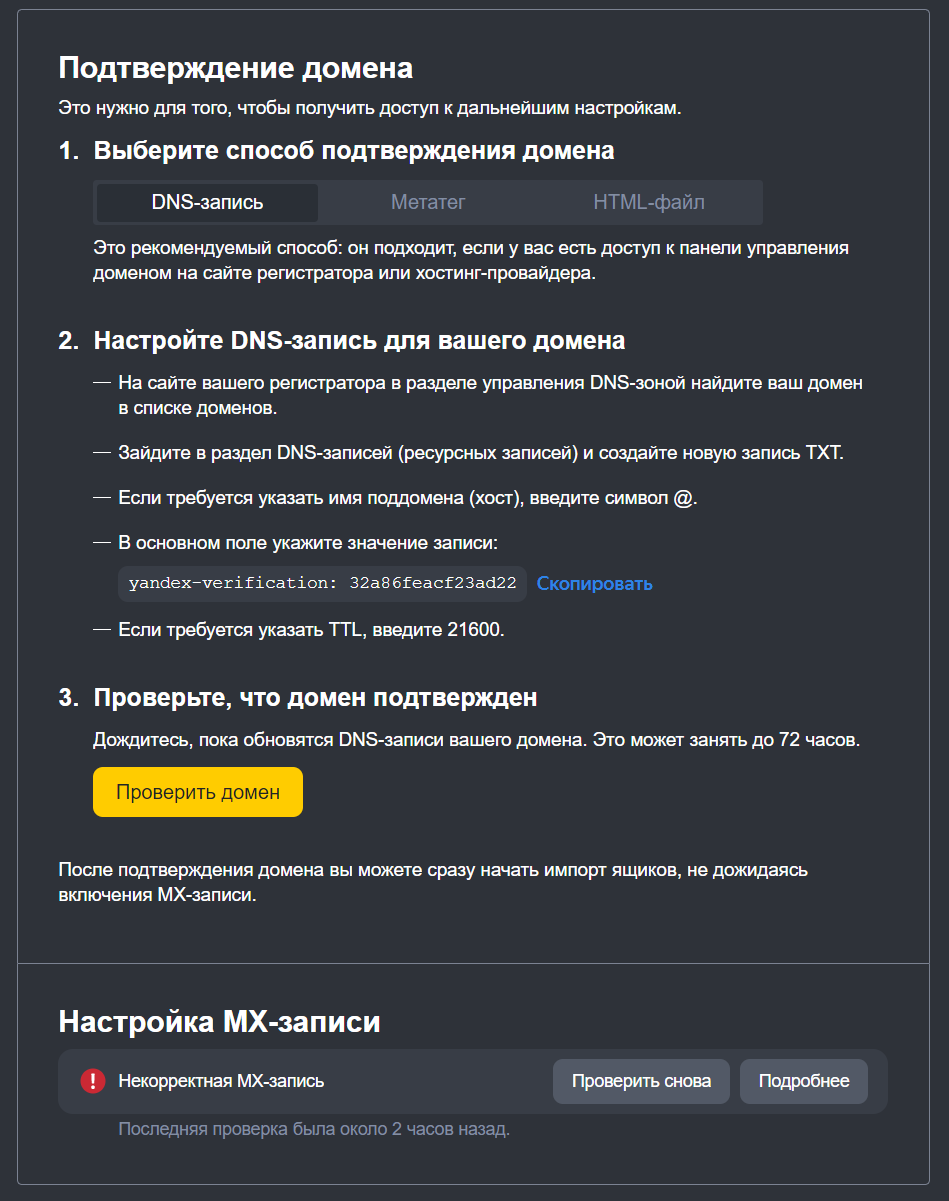

Проверка домена

В последние годы стало популярным использовать запись DNS TXT для подтверждения права собственности на домен. Поставщик услуг дает администратору домена строку вызова. Администратор должен опубликовать строку запроса в записи TXT в своей зоне DNS. Поставщик услуг выполняет DNS-запрос для записи TXT и проверяет, опубликована ли строка запроса. Это доказывает, что администратор контролирует DNS для домена.

Формат TXT-записи подтверждения домена зависит от провайдера. Всегда точно следуйте инструкциям вашего провайдера. Название службы обычно включается в строку запроса, поэтому для проверки домена в Google запись может выглядеть примерно так:

Всегда точно следуйте инструкциям вашего провайдера. Название службы обычно включается в строку запроса, поэтому для проверки домена в Google запись может выглядеть примерно так:

example.org. 3600 TXT "google=6e6922db-e3e6-4a36-904e-a805c28087fa"

Проект sahib-domain-verification-techniques IETF содержит обзор текущего использования этого метода.

Обнаружение службы DNS (DNS-SD)

DNS-SD указан в RFC 6763. DNS-SD позволяет клиентам приложений обнаруживать службы через DNS. Это альтернатива записям SRV. Данные записи TXT содержат набор пар ключ/значение, которым предшествуют байты длины. DNS-SD в настоящее время не получил широкого распространения.

Поиск записей TXT для зоны

Записи TXT для зоны можно запросить с помощью инструментов командной строки dig или nslookup. Чтобы найти почтовые серверы для wikipedia.org, используйте эту команду:

dig TXT wikipedia.org

В операционных системах, поддерживающих nslookup, вы можете использовать следующее:

nslookup -type=txt wikipedia.