Делаем свой локальный DNS (PDNSD), с блэкджеком и быстрее Google Public DNS / Хабр

С каждым годом скорость интернета — как последней мили, так и магистральных каналов становится все выше. Лишь одно неизменно — латентность уже уперлась в физические ограничения: скорость света в оптоволокне — около 200тыс километров в секунду, и соответственно, быстрее чем за ~150ms ответ от сервера через атлантический океан не получить в обозримой перспективе (хотя конечно есть изыски, вроде оптоволокна с воздушной сердцевиной или радиорелейной связи, но это для простых смертных едва-ли доступно).Когда мы пытаемся например из России открыть web-сайт, расположенный в США (его NS сервера вероятно там же), и домен не нашелся в DNS-кэше вашего провайдера — то ждать придется долго даже на гигабитном интернете, возможно даже целую секунду: пока мы через океан получим имена NS серверов домена, пока разрезолвим их IP, пока отправим и получим собственно сам DNS запрос…

Пару лет назад Google завела свои публичные DNS сервера, а для агитации перехода на них — они разработали утилитку NameBench, которая прогоняет тесты DNS по вашей истории серфинга и показывает, насколько Google DNS быстрее DNS сервера вашего провайдера.

Но мне удалось сделать свой DNS сервер, который работает быстрее Google Public DNS, и в этой краткой заметке хочу поделится результатами.

pdnsd — кэширующий DNS proxy. Помимо банального кэширования DNS запросов (с возможностью жестко задавать минимальный TTL — может быть нужно на очень плохом интернете), он умеет отсылать запрос одновременно на несколько «родительских» DNS серверов, и отдавать клиенту первый вернувшийся ответ.Именно включение параллельного опроса и дает нам основное преимущество в скорости, т.к. при нахождении результата в кеше любого из провайдеров мы получаем результат очень быстро, и не ждем полного и медленного разресолвивания если у первого провайдера нет ответа в кэше.

Ставится в Ubuntu — банальным apt-get.

Пара моментов в конфиге

global {

perm_cache=10240; //Максимальный размер кэша в килобайтах.

//По дефолту было 1024, все записи у меня не влазили.

cache_dir="/var/cache/pdnsd";

[...]

min_ttl=60m; // Минимальное время сохранения записи в кэше.

//Даже если TTL придет меньше 60минут - будет 60минут

max_ttl=1w; // Максимальное время сохранения записи в кэше

neg_ttl=5m; //Время кеширования отрицательных ответов (т.е. если домен не найден)

[..]

par_queries=3; //Количество одновременно опрашиваемых "родительских" DNS серверов

}

server {

label = "main";

ip = 85.21.192.5 //Тут 4 сервера, если первые 3 не ответят, то будет отправлен запрос на 4-й

, 213.234.192.7 //Первые 2 сервера - это сервер вашего провайдера, и какого-нибудь соседнего

, 8.8.4.4 //Это Google Public DNS - у них закэшировано все редкое и резолвят они быстро

, 8.8.8.8

;

[..]

}

В принципе, кэширование можно сделать менее агрессивным (min_ttl=1m например), но за год работы проблем особых не возникло. В случае проблем — при желании можно вытереть одну запись из кэша:

sudo pdnsd-ctl record 3.14.by delete

sudo pdnsd-ctl empty-cache

Результаты тестирования в NameBench

Видим, что для 50% запросов ответ мы получаем менее чем за 10мс, для 85% быстрее Google Public DNS, ну а дальше результаты естественно совпадают с гуглом.

По результатам тестов NameBench нам радостно сообщает:

8.8.8.8 Slower replica of SYS-192.167.0.98 [192.167.0.98] 8.8.4.4 Slower replica of SYS-192.167.0.98 [192.167.0.98]

Таким образом, умный кэширующий DNS прокси с параллельными запросами — позволяет ускорить даже 100-мегабитный интернет. А уж для медленных (радио)линков с большой латентностью и потерей пакетов — и вовсе разница может быть как между небом и землей.

Настройка динамических обновлений DNS в Windows Server 2003 — Windows Server

- Чтение занимает 21 мин

В этой статье

В этой статье описывается настройка функций обновления DNS в Microsoft Windows Server 2003.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 816592

Аннотация

Функция обновления DNS позволяет клиентские компьютеры DNS регистрироваться и динамически обновлять записи ресурсов на DNS-сервере при внесении изменений. При использовании этой функции можно сократить требования к ручном управлению записями зон, особенно для клиентов, которые часто перемещают и используют протокол DHCP для получения IP-адреса.

Windows Server 2003 обеспечивает поддержку функций динамического обновления, как описано в запросе на комментарии (RFC) 2136. Для DNS-серверов служба DNS позволяет включить или отключить функции обновления DNS для каждой зоны на каждом сервере, настроенном для загрузки стандартной основной или интегрированной в каталог зоны.

Функции обновления DNS для Windows Server 2003

Служба DNS позволяет клиентские компьютеры динамически обновлять свои записи ресурсов в DNS. При использовании этой функции вы улучшаете администрирование DNS, сокращая время, необходимое для управления записями зон вручную. Вы можете использовать функции обновления DNS с DHCP для обновления записей ресурсов при смене IP-адреса компьютера. Компьютеры под управлением Windows Server 2003 могут отправлять динамические обновления.

Windows Server 2003 предоставляет следующие функции, связанные с протоколом динамического обновления DNS:

Использование службы каталогов Active Directory в качестве службы locator для контроллеров домена.

Интеграция с Active Directory.

Зоны DNS можно интегрировать в Active Directory, чтобы обеспечить повышенную устойчивость к сбоям и безопасность. Каждая зона, интегрированная с Active Directory, реплицируется между всеми контроллерами домена в домене Active Directory.

Все DNS-серверы, работающие на этих контроллерах домена, могут выступать в качестве основных серверов для зоны и принимать динамические обновления. Active Directory реплицируется для каждого свойства и распространяет только соответствующие изменения.

Все DNS-серверы, работающие на этих контроллерах домена, могут выступать в качестве основных серверов для зоны и принимать динамические обновления. Active Directory реплицируется для каждого свойства и распространяет только соответствующие изменения.Вызревание и очистка записей.

Служба DNS Server может сканировать и удалять записи, которые больше не требуются. Если включить эту функцию, вы можете запретить устаревшим записям оставаться в DNS.

Защита динамических обновлений в зонах, интегрированных с Active Directory.

Вы можете настроить интегрированные с Active Directory зоны для защиты динамических обновлений, чтобы только авторизованные пользователи могли вносить изменения в зону или запись.

Администрирование из командной подсказки.

Улучшенное разрешение имен.

Улучшено кэшинг и отрицательное кэшинг.

Interoperability with other DNS server implementations.

Интеграция с другими сетевыми службами.

Добавоальная передача зоны.

Как компьютеры на основе Windows Server 2003 обновляют свои DNS-имена

По умолчанию компьютеры с Windows Server 2003, статически настроенные для протокола TCP/IP, пытаются динамически зарегистрировать записи ресурсов хост-адреса (A) и указателя (PTR) для IP-адресов, настроенных и используемых установленными сетевыми подключениями. По умолчанию все записи регистрации компьютера основаны на полном имени компьютера.

Для компьютеров с Windows Server 2003 полное имя основного компьютера — это полное доменное имя. Кроме того, полное имя основного компьютера — это основной DNS-суффикс компьютера, который будет прикреплен к имени компьютера. Чтобы определить основной DNS-суффикс компьютера и его имя, щелкните правой кнопкой мыши «Мой компьютер», выберите «Свойства» и выберите

Обновления DNS можно отправить по одной из следующих причин или событий:

- IP-адрес добавляется, удаляется или изменен в конфигурации свойств TCP/IP для любого из установленных сетевых подключений.

- Аренда IP-адреса изменяется или обновляет одно из установленных сетевых подключений к DHCP-серверу. Например, это обновление происходит при работе компьютера или при использовании

ipconfig /renewкоманды. - С помощью этой команды вручную можно принудительно обновить регистрацию имени

ipconfig /registerdnsклиента в DNS. - Компьютер включен.

- Рядовая сервер повышена до контроллера домена.

Когда одно из этих событий запускает обновление DNS, клиентская служба DHCP, а не служба клиента DNS, отправляет обновления. При изменении сведений об IP-адресе из-за DHCP в DNS выполняются соответствующие обновления для синхронизации сопоставлений имен и адресов для компьютера. Клиентская служба DHCP выполняет эту функцию для всех сетевых подключений в системе. К ним относятся подключения, которые не настроены на использование DHCP.

Примечание

- Процесс обновления компьютеров с Windows Server 2003, которые используют DHCP для получения IP-адреса, отличается от процесса, описанного в этом разделе. Дополнительные сведения см. в разделах «Интеграция DHCP с DNS» и «Клиенты DHCP Windows и протокол динамического обновления DNS».

- В процессе обновления, описанном в этом разделе, предполагается, что имеются значения по умолчанию для установки Windows Server 2003. Определенные имена и поведение обновления невозмежны, если расширенные свойства TCP/IP настроены на использование параметров DNS, не задаваемых по умолчанию.

- Помимо полного имени компьютера или основного имени компьютера, можно настроить дополнительные DNS-имена для подключения и при желании зарегистрировать или обновить их в DNS.

По умолчанию Windows XP и Windows Server 2003 повторно регистрировали записи ресурсов A и PTR каждые 24 часа независимо от роли компьютера. Чтобы изменить это время, добавьте запись реестра DefaultRegistrationRefreshInterval в следующий подразряд реестра:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TcpIp\Parameters

Интервал устанавливается в секундах.

Пример работы обновлений DNS

Для Windows Server 2003 динамические обновления обычно запрашиваются при смене DNS-имени или IP-адреса на компьютере. Например, клиент с именем oldhost сначала настраивается в свойствах системы, чтобы иметь следующие имена:

DNS-имя домена компьютера:

example.microsoft.comПолное имя компьютера:

oldhost.example.microsoft.comВ этом примере для компьютера не настраиваются доменные имена DNS для конкретного подключения. При переименовании компьютера с «oldhost» на «newhost» происходит следующее изменение имени:

Имя компьютера: newhost

DNS-имя домена компьютера: example.microsoft.com

Полное имя компьютера: newhost.example.microsoft.com

После изменения имени в свойстве системы Windows Server 2003 будет предложено перезапустить компьютер. После перезапуска Windows на компьютере служба клиента DHCP выполняет следующую последовательность для обновления DNS:

Клиентская служба DHCP отправляет запрос типа SOA с использованием DNS-доменного имени компьютера.

Клиентский компьютер использует настроенное в настоящее время FQDN компьютера, например » » в качестве

newhost.example.microsoft.comимени, указанного в этом запросе.Полномочного DNS-сервера для зоны, которая содержит клиентского FQDN отвечает на запрос SOA-типа.

Для стандартных основных зон основной сервер или владелец, который возвращается в ответе soA запроса, является фиксированным и статическим. Имя основного сервера всегда соответствует точному DNS-имени, так как это имя отображается в записи ресурса SOA, которая хранится в зоне. Однако если обновляемая зона интегрирована с каталогом, любой DNS-сервер, загружающий зону, может ответить и динамически вставить свое имя в качестве основного сервера зоны в ответе soA-запроса.

Служба клиента DHCP пытается связаться с основным DNS-сервером.

Клиент обрабатывает ответ soA-запроса на его имя, чтобы определить IP-адрес DNS-сервера, который уполномочен в качестве основного сервера для принятие его имени. Если это необходимо, клиент выполняет следующие действия, чтобы связаться с основным сервером и динамически обновить его.

Клиент отправляет динамический запрос на обновление основному серверу, который определяется в ответе soA-запроса.

Если обновление успешно, никаких дополнительных действий не будет.

В случае сбой обновления клиент отправляет запрос типа NS для имени зоны, указанного в записи SOA.

Когда клиент получает ответ на этот запрос, клиент отправляет запрос SOA на первый DNS-сервер, указанный в отклике.

После разрешения запроса SOA клиент отправляет динамическое обновление на сервер, указанный в возвращенной записи SOA.

Если обновление успешно, никаких дополнительных действий не будет.

Если это обновление не удается, клиент повторяет процесс запроса SOA, отправляя его на следующий DNS-сервер, указанный в отклике.

После связи с основным сервером, который может выполнить обновление, клиент отправляет запрос на обновление, и сервер обрабатывает его.

Содержимое запроса на обновление включает инструкции по добавлению записей A и, возможно, PTR, записей ресурсов для «» и удалению этих же типов записей для

newhost.example.microsoft.comoldhost.example.microsoft.com«. (»oldhost.example.microsoft.com» это имя, которое было зарегистрировано ранее.)Сервер также проверяет, разрешены ли обновления для клиентского запроса. Для стандартных основных зон динамические обновления не защищены. Любая попытка клиента обновиться будет успешной. Для зон, интегрированных с Active Directory, обновления защищены и выполняются с помощью параметров безопасности на основе каталогов.

Динамические обновления отправляются или обновляются периодически. По умолчанию компьютеры отправляют обновления каждые 24 часа. Если при обновлении данные зоны не меняются, зона остается в текущей версии, и изменения не внося. Обновления, которые приводят к фактическому изменению зоны или увеличению ее передачи, происходят только в том случае, если имена или адреса действительно меняются.

По умолчанию компьютеры отправляют обновления каждые 24 часа. Если при обновлении данные зоны не меняются, зона остается в текущей версии, и изменения не внося. Обновления, которые приводят к фактическому изменению зоны или увеличению ее передачи, происходят только в том случае, если имена или адреса действительно меняются.

Примечание

Имена не удаляются из зон DNS, если они становятся неактивными или не обновляются в течение интервала обновления, равный 24 часам. DNS не использует механизм для освобождения или удаления имен, хотя DNS-клиенты пытаются удалить или обновить старые записи имен при применении нового имени или изменения адреса

Когда клиентская служба DHCP регистрирует записи ресурсов A и PTR для компьютера на основе Windows Server 2003, клиент использует для записей хоста значение времени жизни по умолчанию (TTL) в 15 минут. Это значение определяет, как долго другие DNS-серверы и клиенты кэшировали записи компьютера при их включаемом в ответ на запрос.

Интеграция DHCP с DNS

В Windows Server 2003 DHCP-сервер может включить динамические обновления в пространстве имен DNS для любого из своих клиентов, которые поддерживают эти обновления. Клиенты области могут использовать протокол динамического обновления DNS для обновления сведений о сопоставлении имени и адреса при внесении изменений в адрес, присвоенный DHCP. Эти сведения о сопоставлении хранятся в зонах на DNS-сервере. DHCP-сервер на основе Windows Server 2003 может выполнять обновления от имени своих клиентов DHCP на любом DNS-сервере.

Как работает взаимодействие с обновлением DHCP/DNS

DHCP-сервер можно использовать для регистрации и обновления записей PTR и A ресурсов от имени клиентов с поддержкой DHCP на сервере. В этом случае необходимо использовать дополнительный параметр DHCP— параметр FQDN клиента (вариант 81). Этот параметр позволяет клиенту отправлять свое FQDN на DHCP-сервер в пакете DHCPREQUEST. Это позволяет клиенту уведомлять DHCP-сервер о требуемом уровне обслуживания.

Параметр FQDN включает в себя шесть следующих полей:

- Код

Указывает код для этого параметра (81). - Len

Указывает длину этого параметра. (Это должно быть не менее 4.) - Flags

Указывает тип службы. - 0

Клиент зарегистрирует запись «A» (Host). - 1

Клиент хочет, чтобы DHCP зарегистрировал запись «A» (Host). - 3

DHCP регистрирует запись «A» (Host) независимо от запроса клиента. - RCODE1

Указывает код ответа, отправляемый сервером клиенту. - RCODE2

Указывает дополнительное разграничение RCODE1. - Доменное имя

Указывает FQDN клиента.

Если клиент запрашивает регистрацию записей ресурсов в DNS, он отвечает за создание динамического запроса UPDATE для каждого запроса на комментарии (RFC) 2136. Затем DHCP-сервер регистрирует запись PTR (указателя).

Предположим, что этот параметр выдан квалифицированным клиентом DHCP, например компьютером с поддержкой DHCP под управлением Windows Server 2003, Microsoft Windows 2000 или Microsoft Windows XP. В этом случае этот параметр обрабатывается и интерпретируется серверами DHCP на основе Windows Server 2003, чтобы определить, как сервер инициирует обновления от имени клиента.

Например, для обработки клиентских запросов можно использовать любую из следующих конфигураций:

DHCP-сервер регистрирует и обновляет сведения о клиенте с помощью настроенных DNS-серверов в соответствии с запросом клиента.

Это конфигурация по умолчанию для DHCP-серверов и клиентов на базе Windows Server 2003, работающих под управлением Windows Server 2003, Windows 2000 или Windows XP. В этом режиме любой из этих DHCP-клиентов Windows может указать способ обновления DHCP-сервером записей ресурсов A и PTR. Если это возможно, DHCP-сервер обрабатывает запрос клиента на обработку обновлений своего имени и IP-адреса в DNS.

Чтобы настроить DHCP-сервер для регистрации сведений о клиенте в соответствии с запросом клиента, выполните следующие действия.

- Откройте свойства DHCP для сервера или отдельной области.

- Перейдите на вкладку DNS, щелкните «Свойства» и выберите динамическое обновление записей DNS A и PTR только по запросу клиента DHCP.

DHCP-сервер всегда регистрирует и обновляет сведения о клиенте на настроенных DNS-серверах.

Это измененная конфигурация, поддерживаемая для серверов DHCP на основе Windows Server 2003 и клиентов под управлением Windows Server 2003, Windows 2000 или Windows XP. В этом режиме DHCP-сервер всегда обновляет сведения о FQDN и арендованном IP-адресе клиента независимо от того, запрашивал ли клиент собственные обновления.

Чтобы настроить DHCP-сервер для регистрации и обновления сведений о клиенте с помощью настроенных DNS-серверов, выполните следующие действия.

- Открытие свойств DHCP для сервера

- Щелкните DNS, щелкните «Свойства», выберите параметр «Включить динамические обновления DNS» в соответствии с настройками ниже, а затем щелкните «Всегда динамически обновлять записи DNS A и PTR».

DHCP-сервер никогда не регистрирует и не обновляет данные клиента на настроенных DNS-серверах.

Чтобы использовать эту конфигурацию, необходимо настроить DHCP-сервер для отключения производительности обновлений DHCP/DNS с прокси-сервером. При использовании этой конфигурации записи ресурсов A или PTR не обновляются в DNS для клиентов DHCP.

Чтобы сервер никогда не обновлял сведения о клиенте, выполните следующие действия.

- Откройте свойства DHCP для DHCP-сервера или одной из его областей на DHCP-сервере на основе Windows Server 2003.

- Щелкните DNS, щелкните «Свойства», а затем обновите динамические обновления DNS в соответствии с настройками ниже.

По умолчанию обновления всегда выполняются для недавно установленных DHCP-серверов на основе Windows Server 2003 и любых новых областей, созданных для них.

Клиенты DHCP Windows и протокол динамического обновления DNS

Клиенты DHCP, работающие под управлением Windows Server 2003, Windows 2000, Windows XP или более ранних операционных систем, могут взаимодействовать по-разному при взаимодействии DHCP/DNS. В следующих примерах покажем, как этот процесс зависит от разных случаев.

Пример взаимодействия с обновлением DHCP/DNS для клиентов DHCP на основе Windows Server 2003, Windows 2000 и Windows XP

Клиенты под управлением Windows Server 2003, Windows 2000 или DHCP Windows XP взаимодействуют с протоколом динамического обновления DNS следующим образом:

- Клиент инициирует сообщение DHCP-запроса (DHCPREQUEST) на сервер. Запрос включает вариант 81.

- Сервер возвращает клиенту сообщение подтверждения DHCP (DHCPACK). Клиент предоставляет аренду IP-адреса и включает вариант 81. Если на DHCP-сервере настроены параметры по умолчанию, вариант 81 сообщает клиенту, что DHCP-сервер зарегистрирует запись DNS PTR и что клиент зарегистрирует запись A DNS.

- Асинхронно клиент отправляет запрос на обновление DNS на DNS-сервер для собственной записи переадресовки, записи ресурса A.

- DHCP-сервер регистрирует запись PTR клиента.

Пример взаимодействия с обновлением DHCP/DNS для клиентов DHCP на основе Windows, которые используют версию Windows более ранней, чем Windows Server 2003

Более ранние версии клиентов DHCP на базе Windows не поддерживают динамическое обновление DNS напрямую и не могут напрямую взаимодействовать с DNS-сервером. Для этих клиентов DHCP обновления обычно обрабатываются следующим образом:

- Клиент инициирует сообщение DHCP-запроса (DHCPREQUEST) на сервер. Этот запрос не включает вариант 81.

- Сервер возвращает клиенту сообщение подтверждения DHCP (DHCPACK). Клиент предоставляет аренду IP-адреса без варианта 81.

- Сервер отправляет на DNS-сервер обновления для записи переадресовки и ресурса A клиента, а также отправляет обновление для записи обратного подсмотра PTR клиента.

Защита динамических обновлений

Для Windows Server 2003 безопасность обновлений DNS доступна только для зон, интегрированных в Active Directory. После интеграции зоны можно использовать функции редактирования списка управления доступом (ACL), доступные в оснастке DNS, для добавления или удаления пользователей или групп из списка управления доступом для определенной зоны или записи ресурса.

Дополнительные сведения можно найти в разделе «Изменение безопасности записи ресурса» или в разделе «Изменение безопасности интегрированной зоны каталогов» справки Windows Server 2003.

По умолчанию безопасность динамических обновлений для DNS-серверов и клиентов Windows Server 2003 обрабатывается следующим образом:

Клиенты DNS на основе Windows Server 2003 сначала пытаются использовать незасвеченные динамические обновления. Если в незавершяем обновлении отказано, клиенты пытаются использовать безопасное обновление.

Кроме того, клиенты используют политику обновления по умолчанию, которая позволяет им пытаться перезаписать ранее зарегистрированную запись ресурса, если они не заблокированы специально с помощью системы безопасности обновления.

По умолчанию после интеграции зоны с Active Directory DNS-серверы на основе Windows Server 2003 обеспечивают только безопасные динамические обновления.

По умолчанию при использовании стандартного хранилища зон служба DNS Server не включает динамические обновления в своих зонах. Для зон, которые интегрированы в каталог или используют стандартное хранилище на основе файлов, можно изменить зону, чтобы включить все динамические обновления. Это позволяет принимать все обновления, передавая безопасные обновления.

Важно!

Служба DHCP Server может выполнять регистрацию и обновление записей DNS для устаревших клиентов, которые не поддерживают динамические обновления. Дополнительные сведения см. в разделе «Использование DNS-серверов с DHCP» справки windows Server 2003.

Если в сети используется несколько DHCP-серверов на основе Windows Server 2003 и зоны настроены только для обеспечения безопасных динамических обновлений, используйте оснастку «Пользователи и компьютеры Active Directory», чтобы добавить компьютеры DHCP-серверов во встроенную группу DnsUpdateProxy. В этом случае все DHCP-серверы имеют защищенные права на обновление прокси-сервера для любого из клиентов DHCP. Дополнительные сведения см. в разделе «Использование DNS-серверов с DHCP» или в разделе «Управление группами» справки по Windows Server 2003.

Внимание!

Функциональность безопасных динамических обновлений может быть скомпрометирована, если суются следующие условия:

- Запуск DHCP-сервера на контроллере домена на основе Windows Server 2003

- DHCP-сервер настроен для регистрации записей DNS от имени своих клиентов. Чтобы избежать этой проблемы, развернем DHCP-серверы и контроллеры домена на отдельных компьютерах или настройте DHCP-сервер для использования выделенной учетной записи пользователя для динамических обновлений. Дополнительные сведения см. в разделе «Использование DNS-серверов с DHCP» справки windows Server 2003.

Дополнительные сведения см. в разделе «Вопросы безопасности при использовании группы DnsUpdateProxy».

Включить только безопасные динамические обновления

- Нажмите кнопку Пуск, последовательно выберите пункты Администрирование и DNS.

- В DNS дважды щелкните соответствующий DNS-сервер, дважды щелкните зоны прямого или обратного подсмотра, а затем щелкните ее правой кнопкой мыши.

- Выберите команду Свойства.

- На вкладке «Общие» убедитесь, что тип зоны интегрирован с Active Directory.

- В поле «Динамические обновления» щелкните «Только безопасность».

- Нажмите кнопку ОК.

Примечание

Функция безопасного динамического обновления поддерживается только для зон, интегрированных с Active Directory. Если вы настраивали другой тип зоны, измените тип зоны, а затем интегрируем зону перед ее безопасностью для обновлений DNS. Динамическое обновление — это расширение, совместимое с RFC, для стандарта DNS. Процесс обновления DNS определен в RFC 2136, «Динамические обновления в системе доменных имен (DNS UPDATE)».

Если вы настраивали другой тип зоны, измените тип зоны, а затем интегрируем зону перед ее безопасностью для обновлений DNS. Динамическое обновление — это расширение, совместимое с RFC, для стандарта DNS. Процесс обновления DNS определен в RFC 2136, «Динамические обновления в системе доменных имен (DNS UPDATE)».

Использование группы безопасности DnsUpdateProxy

Можно настроить DHCP-сервер на основе Windows Server 2003 таким образом, чтобы он динамически регистрирует записи ресурсов A и PTR от имени клиентов DHCP. При использовании безопасных динамических обновлений в этой конфигурации с DNS-серверами на основе Windows Server 2003 записи ресурсов могут стать устаревшими.

Например, рассмотрим следующий сценарий:

- DHCP-сервер Windows Server 2003 (DHCP1) выполняет безопасное динамическое обновление от имени одного из своих клиентов для определенного доменного имени DNS.

- Поскольку DHCP-сервер успешно создал имя, он становится владельцем имени.

- После того как DHCP-сервер становится владельцем имени клиента, только этот DHCP-сервер может обновить имя.

В некоторых случаях этот сценарий может вызвать проблемы. Например, если происходит сбой DHCP1 и в сети появляется второй резервный DHCP-сервер, резервный сервер не может обновить имя клиента, так как он не является владельцем имени.

В другом примере предположим, что DHCP-сервер выполняет динамические обновления для устаревших клиентов. При обновлении этих клиентов до Windows Server 2003, Windows 2000 или Windows XP обновленный клиент не сможет получить права владельца или обновить свои записи DNS.

Для решения этой проблемы предоставляется встроенная группа безопасности DnsUpdateProxy. Если все DHCP-серверы добавлены в группу DnsUpdateProxy, записи одного сервера могут быть обновлены другим сервером в случае сбойов первого сервера. Кроме того, все объекты, созданные членами группы DnsUpdateProxy, не защищены. Таким образом, первый пользователь, который не является членом группы DnsUpdateProxy и изменяет набор записей, связанных с DNS-именем, становится его владельцем. При обновлении устаревших клиентов они могут стать владельцем своих записей имен на DNS-сервере. Если каждый DHCP-сервер, регистрирует записи ресурсов для устаревших клиентов, является членом группы DnsUpdateProxy, устраняется множество проблем.

При обновлении устаревших клиентов они могут стать владельцем своих записей имен на DNS-сервере. Если каждый DHCP-сервер, регистрирует записи ресурсов для устаревших клиентов, является членом группы DnsUpdateProxy, устраняется множество проблем.

Добавление участников в группу DnsUpdateProxy

Используйте оснастку «Пользователи и компьютеры Active Directory» для настройки группы безопасности DnsUpdateProxy.

Примечание

Если для обеспечения сбоя и обеспечения безопасности динамических обновлений используется несколько DHCP-серверов, добавьте каждый сервер в глобальную группу безопасности DnsUpdateProxy.

Вопросы безопасности при использовании группы DnsUpdateProxy

DNS-имена доменов, зарегистрированные DHCP-сервером, не являются безопасными, если DHCP-сервер входит в группу DnsUpdateProxy. Примером такой записи является запись ресурса host (A) для самого DHCP-сервера. Кроме того, объекты, созданные членами группы DnsUpdateProxy, не являются безопасными. Поэтому нельзя эффективно использовать эту группу в интегрированной с Active Directory зоне, которая обеспечивает безопасность динамических обновлений, только если не предпринять дополнительные действия для обеспечения безопасности записей, созданных участниками группы.

Чтобы защититься от незащищенных записей или позволить членам группы DnsUpdateProxy регистрировать записи в зонах, которые обеспечивают только защищенные динамические обновления, выполните следующие действия:

- Создайте выделенную учетную запись пользователя.

- Настройте DHCP-серверы для выполнения динамических обновлений DNS с учетными данными учетной записи пользователя. (Эти учетные данные являются именем пользователя, паролем и доменом.)

Учетные данные одной выделенной учетной записи пользователя могут использоваться несколькими DHCP-серверами.

Выделенная учетная запись пользователя — это учетная запись пользователя, единственная цель которой — предоставить DHCP-серверам учетные данные для динамических регистраций обновлений DNS. Предположим, что вы создали выделенную учетную запись пользователя и настроили DHCP-серверы с учетными данными учетной записи. Каждый DHCP-сервер будет предоставить эти учетные данные при регистрации имен от имени клиентов DHCP, использующих динамическое обновление DNS. Выделенная учетная запись пользователя должна быть создана в лесу, где находится основной DNS-сервер для обновляемой зоны. Выделенная учетная запись пользователя также может быть расположена в другом лесу. Тем не менее, в лесу, в который входит учетная запись, должно быть установлено доверие леса с лесом, который содержит основной DNS-сервер для обновляемой зоны.

Предположим, что вы создали выделенную учетную запись пользователя и настроили DHCP-серверы с учетными данными учетной записи. Каждый DHCP-сервер будет предоставить эти учетные данные при регистрации имен от имени клиентов DHCP, использующих динамическое обновление DNS. Выделенная учетная запись пользователя должна быть создана в лесу, где находится основной DNS-сервер для обновляемой зоны. Выделенная учетная запись пользователя также может быть расположена в другом лесу. Тем не менее, в лесу, в который входит учетная запись, должно быть установлено доверие леса с лесом, который содержит основной DNS-сервер для обновляемой зоны.

При установке службы DHCP-сервера на контроллере домена можно настроить DHCP-сервер с помощью учетных данных выделенной учетной записи пользователя, чтобы предотвратить наследующие и, возможно, неиспользованные возможности контроллера домена. При установке службы DHCP-сервера на контроллере домена она наследует разрешения безопасности контроллера домена. Служба также обладает полномочиями на обновление или удаление любой записи DNS, зарегистрированной в безопасной зоне, интегрированной с Active Directory. (К ним относятся записи, которые были безопасно зарегистрированы другими компьютерами на основе Windows 2000 или Windows Server 2003, а также контроллерами домена.)

Настройка динамических обновлений DNS

Функциональные возможности динамического обновления, включаемого в Windows Server 2003, следуют RFC 2136. Динамическое обновление позволяет клиентам и серверам регистрировать DNS-доменные имена (записи ресурсов PTR) и сопоставления IP-адресов (записи ресурсов A) с DNS-сервером, совместимым с RFC 2136.

Настройка динамических обновлений DNS для клиентов DHCP

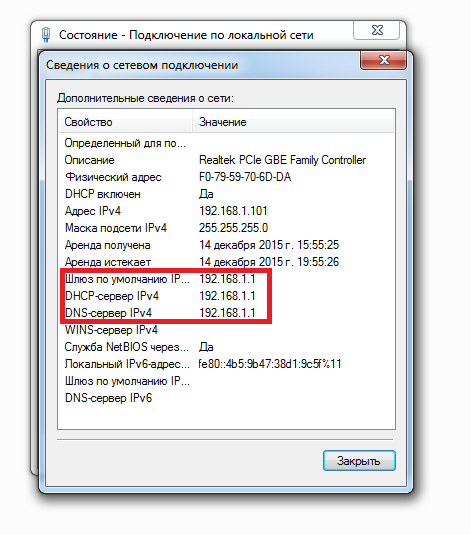

По умолчанию клиенты DHCP на основе Windows Server 2003, Windows 2000 и Windows XP настраиваются таким образом, чтобы клиент запрашивал регистрацию записи ресурса A и что сервер регистрирует запись ресурса PTR. По умолчанию имя, используемого при регистрации DNS, является совмещением имени компьютера и основного DNS-суффикса. Чтобы изменить это имя по умолчанию, откройте свойства TCP/IP сетевого подключения.

Чтобы изменить это имя по умолчанию, откройте свойства TCP/IP сетевого подключения.

Чтобы изменить значения по умолчанию динамического обновления для клиента динамического обновления, выполните следующие действия.

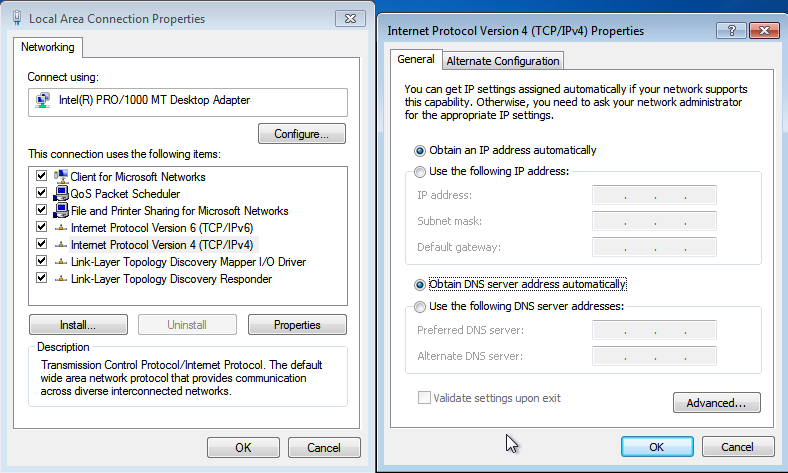

В панели управления дважды щелкните «Сетевые подключения».

Щелкните правой кнопкой мыши подключение, которое нужно настроить, и выберите «Свойства».

Щелкните протокол Интернета (TCP/IP), выберите «Свойства» и нажмите кнопку «Дополнительные».

Щелкните DNS.

По умолчанию выбрана регистрация адреса этого подключения в DNS и использование DNS-суффикса этого подключения при регистрации DNS не выбрано. При такой конфигурации по умолчанию клиент запрашивает у клиента регистрацию записи ресурса A, а сервер — запись ресурса PTR.

Щелкните, чтобы выбрать DNS-суффикс этого подключения в окне регистрации DNS.

Затем клиент запросит у сервера обновление записи PTR с помощью FQDN. Если DHCP-сервер настроен на регистрацию записей DNS в соответствии с запросом клиента, клиент регистрирует следующие записи:

- Запись PTR.

- Запись A, использующая имя, которое является совмещением имени компьютера и основного DNS-суффикса.

- Запись A, использующая имя, которое является совмещением имени компьютера и Суффикса DNS для конкретного подключения.

Чтобы настроить клиент на отсутствие запросов на регистрацию DNS, щелкните, чтобы очистить адрес этого подключения в окне DNS.

Настройка динамических обновлений DNS на клиентских компьютерах с несколькими клиентами

Если динамический клиент обновления является многосайтным, он регистрирует все свои IP-адреса в DNS по умолчанию. Клиент является многосайтным, если он имеет несколько адапторов и связанный IP-адрес. Если вы не хотите, чтобы клиент регистрирует все его IP-адреса, вы можете настроить его так, чтобы он не регистрирует один или несколько IP-адресов в свойствах сетевого подключения.

Если вы не хотите, чтобы клиент регистрирует все его IP-адреса, вы можете настроить его так, чтобы он не регистрирует один или несколько IP-адресов в свойствах сетевого подключения.

Чтобы запретить компьютеру регистрировать все его IP-адреса, выполните следующие действия.

- В панели управления дважды щелкните «Сетевые подключения».

- Щелкните правой кнопкой мыши подключение, которое нужно настроить, и выберите «Свойства».

- Щелкните протокол Интернета (TCP/IP), выберите «Свойства» и нажмите кнопку «Дополнительные».

- Щелкните DNS.

- Щелкните, чтобы очистить адрес этого подключения в поле DNS.

Можно также настроить компьютер для регистрации его доменного имени в DNS. Например, если у вас есть клиент, подключенный к двум разным сетям, можно настроить для клиента другое доменное имя в каждой сети.

Настройка динамических обновлений DNS на DHCP-сервере на основе Windows Server 2003

Чтобы настроить динамическое обновление DNS для DHCP-сервера на основе Windows Server 2003, выполните следующие действия.

Нажмите кнопку «Начните», найдите пункт«Администрирование» и выберите пункт «DHCP».

Щелкните правой кнопкой мыши соответствующий DHCP-сервер или область, а затем выберите «Свойства».

Щелкните DNS.

Щелкните, чтобы включить динамические обновления DNS в соответствии с настройками ниже, чтобы включить динамическое обновление DNS для клиентов, которые поддерживают динамическое обновление.

Примечание

По умолчанию этот флажок установлен.

Чтобы включить динамическое обновление DNS для клиентов DHCP, которые не поддерживают его, щелкните, чтобы динамически обновить записи DNS A и PTR для клиентов DHCP, которые не запрашивают обновления (например, клиенты с Windows NT 4.

0).

0).Нажмите кнопку ОК.

Включить динамические обновления DNS на DNS-сервере

На DHCP-сервере на основе Windows Server 2003 можно динамически обновлять записи DNS для клиентов на основе windows Server 2003, которые не могут сделать это самостоятельно.

Чтобы позволить DHCP-серверу динамически обновлять записи DNS своих клиентов, выполните следующие действия.

- В консоли управления DHCP выберите область или DHCP-сервер, для который необходимо включить обновления DNS.

- В меню «Действие» щелкните «Свойства» и выберите DNS.

- Щелкните, чтобы выбрать динамические обновления DNS в соответствии с настройками ниже.

- Чтобы обновить записи DNS клиента в зависимости от типа DHCP-запроса, который делает клиент, щелкните, чтобы динамически обновлять записи DNS A и PTR только по запросу клиентов DHCP. (Это обновление будет происходить только в том случае, если клиент делает запрос.)

- Чтобы всегда обновлять записи обратного и обратного подсмотра клиента, выберите «Всегда динамически обновлять записи DNS A и PTR».

- Щелкните, чтобы удалить записи A и PTR при удалении аренды, чтобы сервер DHCP удалил запись для клиента по истечении срока аренды DHCP и не продлевался.

Отключение динамических обновлений DNS

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Для получения дополнительных сведений о том, как создать и восстановить реестр, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

322756 Создание резервной копии и восстановление реестра Windows

По умолчанию динамические обновления настраиваются на клиентах windows Server 2003. Чтобы отключить динамические обновления для всех сетевых интерфейсов, выполните следующие действия.

Чтобы отключить динамические обновления для всех сетевых интерфейсов, выполните следующие действия.

Щелкните Пуск, затем Выполнить и введите regedit. Затем нажмите ОК.

Найдите и щелкните следующий подкомедий реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ParametersВ меню «Правка» найдите пункт «Новый» и выберите значение DWORD.

Введите DisableDynamicUpdate и нажмите ввод два раза.

В окне «Изменение значения DWORD» введите 1 в поле данных «Значение» и нажмите кнопку «ОК».

Quit Registry Editor.

Чтобы отключить динамические обновления для определенного интерфейса, выполните следующие действия.

- Щелкните Пуск, затем Выполнить и введите regedit. Затем нажмите ОК.

- Найдите и щелкните следующий подкомедий реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces\interfaceПримечание

интерфейс — это ИД сетевого адаптера для интерфейса, для который требуется отключить динамическое обновление.

- В меню «Правка» найдите пункт «Новый» и выберите значение DWORD.

- Введите DisableDynamicUpdate и нажмите ввод два раза.

- В окне «Изменение значения DWORD» введите 1 в поле данных «Значение» и нажмите кнопку «ОК».

- Quit Registry Editor.

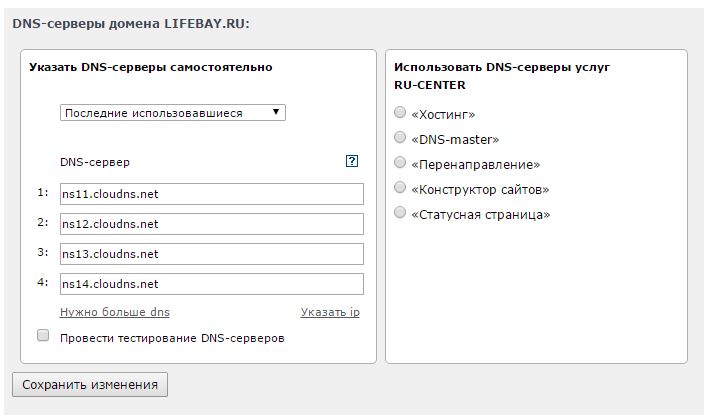

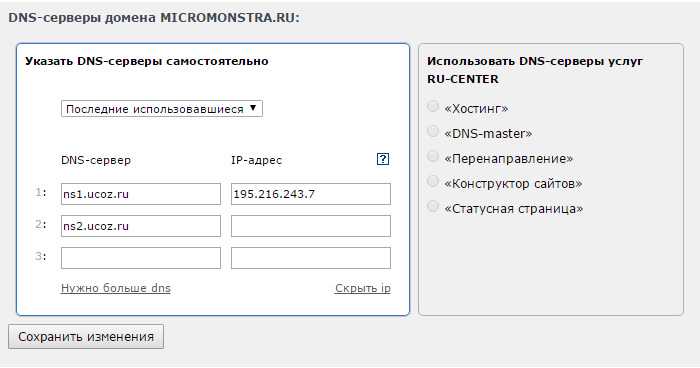

Изменение DNS-серверов для моих доменов | Домены

Чтобы ваш веб-сайт и адрес электронной почты работали корректно, необходимо настроить DNS-сервер. Чтобы вы могли изменять параметры DNS-серверов, домен в вашем аккаунте должен быть зарегистрирован в GoDaddy. Если вы захотите сменить наши DNS-серверы на другие, заранее убедитесь, что они доступны.

Если вы захотите сменить наши DNS-серверы на другие, заранее убедитесь, что они доступны.

- Войдите в аккаунт GoDaddy в Центре управления доменами. (Не можете войти? Прочитайте эту статью.)

- Выберите свой домен. Откроется страница Domain Settings (Настройки домена).

- В разделе Additional Settings (Дополнительные настройки) выберите Manage DNS (Управление DNS).

- В разделе DNS-серверы нажмите Изменить.

- Выберите подходящий вариант:

- Связать домен с созданным мной веб-сайтом: Используйте наш мастер, чтобы связать домен с веб-сайтом, созданным на одной из других платформ, например Squarespace, Weebly или WordPress.

- Использовать DNS-серверы GoDaddy по умолчанию (рекомендуется): Мы автоматически настроим для вашего домена набор DNS-серверов GoDaddy. Эта опция доступна только в том случае, если вы еще не используете DNS-серверы GoDaddy.

- Указать собственные DNS-серверы (дополнительно). Укажите DNS-серверы, предоставленные поставщиком услуг хостинга.

- Выберите Сохранить или Подключить.

- Установите флажок рядом с надписью Я соглашаюсь обновить DNS-серверы для выбранных доменов.

Примечание. Если для домена активирован сервис «Ownership Protection», вам потребуется подтвердить свою личность. Если вы включили двухэтапную аутентификацию в аккаунте более 72 часов назад, мы автоматически отправим вам код подтверждения. В противном случае выберите вариант Отправить пароль, и мы вышлем одноразовый пароль на адрес электронной почты регистранта.

Изменения вступят в силу в течение 48 часов. До этого ваш веб-сайт, адрес электронной почты и другие сервисы, связанные с доменом, могут быть недоступны.

Другие действия

- Чтобы сделать управление DNS-серверами более удобным и безопасным, вы также можете перенести свой домен в GoDaddy.

- Используйте DNS-серверы GoDaddy по умолчанию, чтобы установить связь с другим веб-сайтом, изменив запись A.

Статьи по теме

- У некоторых доменов ccTLD могут быть особые требования к настройкам DNS-серверов.

- Если ваш домен не зарегистрирован и не размещен в GoDaddy, вы также можете управлять DNS-серверами в рамках услуги Хостинг DNS.

Лучшие DNS-серверы | Losst

Хочу порекомендовать VPS хостинг от профессионалов с самой лучшей технической поддержкой, на котором работает этот веб-сайт. У них есть VPS и выделеные серверы под любые нужды. Регистрируйтесь и получите скидку 25% на первый платеж для любого SSD VPS при оплате на один, три или шесть месяцев.В разговорах об обеспечении безопасности подключения к интернету или доступа к заблокированному контенту в вашей географической области, вы, наверное, слышали о DNS. Несмотря на то, что все провайдеры поставляют свой DNS-сервер по умолчанию, вы можете использовать альтернативный.

Служба DNS используется для определения IP-адресов сайтов по их домену. Всё очень просто — на самом деле в интернете не существует никаких буквенных адресов вроде losst.ru, все связи и сообщения между компьютерами осуществляются по IP-адресу. Вот для его определения по доменному имени и используются сервера DNS, в которых хранится огромная таблица соответствия доменных имён и IP-адресов.

Использование альтернативного DNS-сервера предоставляет несколько преимуществ:

- Чем ближе вы находитесь к DNS-серверу, тем быстрее будет выполняться определение имён.

- Если DNS провайдера не очень надёжны, альтернативный DNS улучшит стабильность.

- Вы избавитесь от ограничений доступа к контенту на основе географического положения.

Если эти причины, или хотя бы одна из них заинтересовали вас, пришло время настроить DNS-сервер в своей системе. В этой статье мы поговорим о том, как настроить DNS-сервер в Linux, как узнать его скорость работы, а также рассмотрим лучшие DNS-серверы. Вы можете выбрать лучший в зависимости от ваших потребностей.

Содержание статьи:

Настройка DNS в Linux

Поскольку сайт наш всё-таки о Linux, рассмотрим, как настроить DNS-серверы Linux. Настройки DNS-сервера в любом Linux-дистрибутиве находятся в файле /etc/resolv.conf. Адрес DNS-сервера указывается в следующем формате:

nameserver 192.168.137.1

Здесь 192.168.137.1 — это адрес DNS-сервера. Но настройка в этом файле будет работать только до перезагрузки, поскольку этот файл перегенерируется при каждой загрузке системы. Чтобы настройки работали и после перезагрузки, надо настраивать DNS с помощью NetworkManager или Systemd. Об этом смотрите статью Настройка DNS в Ubuntu.

Протестировать скорость работы DNS-сервера можно с помощью утилиты nsloockup. Например:

time nslookup losst.ru 208.67.222.222time nslookup losst.ru 8.8.8.8

Первый параметр — адрес сайта, который будем измерять, второй — адрес DNS-сервера. Команда time замеряет время выполнения nslookup в миллисекундах. Как видите, первый DNS сервер от гугла медленнее по сравнению с вторым. А теперь перейдём непосредственно к списку «хорошие DNS-серверы».

Лучшие DNS-серверы

1. Google Public DNS

Первый DNS сервер в нашем списке — сервер от Google — Google Public DNS. Он работает с декабря 2009 и его цель — сделать работу пользователей в интернете быстрее, безопаснее и удобнее. В настоящее время это крупнейшая государственная DNS-структура в мире. Для использования Google Public DNS достаточно использовать IP-адрес DNS сервера 8.8.8.8 или 8.8.4.4.

При переходе на Google Public DNS повышается безопасность и оптимизируется скорость работы, поскольку Google действительно использует Anycast-маршрутизацию для нахождения ближайшего сервера. Кроме того, он устойчив к атакам DNS Cache, а также DoS.

2. OpenDNS

Если вы ищете не просто замену обычному DNS, а расширенную версию, которая даст вам больше контроля, попробуйте OpenDNS. Как говорится в сообщении этой компании, вы сделаете ещё один шаг на пути к безопасности путем внедрения этой службы. Есть два варианта OpenDNS — домашний и корпоративный. Домашняя версия поставляется с родительским контролем, защитой от фишинга и улучшенной скоростью. Корпоративная версия OpenDNS имеет полную функциональность для защиты сети предприятия. Для домашнего использования вы можете получить OpenDNS бесплатно. Чтобы настроить DNS-серверы Linux просто установите следующие адреса DNS: 208.67.222.222 и 208.67.220.220. OpenDNS также поддерживает Anycast.

3. DNS.WATCH

DNS.WATCH — это минималистичная служба DNS, которая позволяет вам иметь быстрый доступ в интернет без цензуры. Поскольку эта служба построена по принципам свободы, вы можете быть уверены ,что ваш запрос достигнет цели и не будет использовано никаких перенаправлений. Сервер работает быстро и стабильно. Если вы живете в стране с цензурой, это будет отличным решением. Сервера DNS-службы: 82.200.69.80 и 84.200.70.40.

4. Norton ConnectSafe

Norton ConnectSafe — ещё одна служба DNS, предназначенная для усиленной защиты вашего интернета. Следует отметить, что Norton занимается аспектами безопасности многих устройств в течение длительного времени. Поэтому вы можете быть уверены в качестве Norton ConnectSafe. Сервис предлагает три различных варианта защиты: защита от вредоносных программ, фишинга и жульничества, защита от порнографии и других угроз. Для каждого вида используются разные IP-адреса. Для защиты всей домашней сети достаточно просто настроить маршрутизатор.

5. Level3 DNS

Level3 DNS — это отличная служба DNS, если вы ищете надежный DNS-сервер с отличной производительностью. Хотя и Level3 не такой большой, как Google, у него впечатляющая инфраструктура. Вы можете быть уверенны, что скорость будет на высшем уровне. IP-адреса DNS сервера: 209.244.0.3, 209.244.0.4 , 4.2.2.1, 4.2.2.2 , 4.2.2.3 и 4.2.2.4.

6. Comodo Secure DNS

Comodo Secure DNS — ещё одна служба, сочетающая в себе скорость, надёжность и безопасность. Comodo использует огромную сеть, которая включает в себя большое количество DNS-серверов. Скорость будет оптимизирована путём выбора сервера в зависимости от вашего местоположения. Кроме того, Comodo заботится о безопасности, поставляя список опасных сайтов, а служба DNS убедится, что вы не посещаете ни один из них. IP-адреса Comodo Secure DNS: 8.26.56.26 и 8.20.247.20.

7. OpenNIC DNS

Хотя OpenNIC DNS находится последним в списке, он будет отличным решением, если вам нужен свободный доступ в интернет без цензуры, налагаемой властями. У OpenNIC DNS очень большая инфраструктура сети, и поэтому, скорее всего, будет найден DNS-сервер, находящийся недалеко от вашего физического местоположения. Просто выберите нужный сервер из списка.

8. Яндекс DNS

Не только у Google есть свои DNS серверы. У Яндекса тоже есть бесплатный сервис DNS, которые вы можете использовать. Сервера яндекса могут быть ближе для некоторых районов России, чем сервера Европы, поэтому такой DNS может быть более предпочтительным. У яндекса есть три вида DNS — обычные, без фишинговых и мошеннических сайтов, и третий тип — без сайтов для взрослых. Адреса обычного DNS от яндекса — 77.88.8.8 и 77.88.8.1.

Выводы

Как видите, одни из этих серверов обеспечивают обычный DNS в обход запретов провайдера, другие же имеют дополнительные возможности — защиту от атак, фишинга и опасных программ. Все они — лучшие DNS-серверы, и вы можете выбрать один из них в зависимости от ваших потребностей.

Настройки DNS, как установить DNS-сервер

Что такое DNS?

DNS – это аббревиатура от Domain Name System. Переводится как система доменных имён, и является системой, которая сопоставляет между собой доменное имя и IP адрес хоста. Так, зная имя хоста, можно получить его адрес и наоборот. Для чего это нужно? Всемирная сеть Интернет устроена таким образом, что каждое устройство (компьютер, телефон, планшет, маршрутизатор) имеет свой уникальный адрес (на самом деле адреса могут повторяться, если речь идет о разных ЛОКАЛЬНЫХ сетях, но в данной статье мы говорим о глобальной сети и не будем вдаваться в подробности NAT, PAT и маршрутизации), и обратиться к этому устройству можно только зная его адрес в сети. Работая в Интернете, мы обращаемся к десяткам сайтов каждый день. Трудно было бы запомнить все их адреса, состоящие из последовательности номеров и точек, например, что проще запомнить 77.222.61.238 или integrus.compumur.ru? Конечно, второе. А адрес за вас вспомнит система доменных имен.

DNS есть на любом компьютере, в каждой сети и у каждого провайдера, кроме того имеет иерархический вид и в случае, когда система доменных имен не может определить адрес запрошенного ресурса по доменному имени, она передает запрос вышестоящему DNS-серверу. Запрос может передаваться вплоть до одного из 13 «самых главных в мире» корневых DNS серверов.

Как установить DNS-сервер?

Сервер может выполнять различные функции, он может исполнять роль глобального каталога, хранить файловую информацию, работать с базами данных, работать одновременно с несколькими пользователями. В зависимости от предназначения сервера на нем устанавливают роли – специальный набор программ, позволяющих серверу выполнять необходимые функции.

Как установить роль DNS сервера? Установку будем проводить на Windows Server 2012 R2.

Чаще всего роль DNS-сервера устанавливается вместе с контроллером домена. Но в случае если во время установки Active Directory вы сняли галочку «DNS-сервер», либо AD просто не нужен, то необходимо провести установку только DNS-сервера. Для этого нужно зайти в диспетчер сервера и нажать кнопку «Добавить роли и компоненты».

Откроется окно «Мастера добавления ролей и компонентов». Прочитайте вступительный текст мастера и нажмите «Далее».

Убедитесь, что выбран пункт «Установка ролей и компонентов» и нажмите «Далее».

Выберите сервер из пула серверов. В нашем случае сервер всего один, у вас может быть больше.

Выбираем Роль DNS-сервер.

Отметив необходимый пункт галочкой, увидим появившееся окно «Мастера добавления ролей и компонентов». Эти компоненты необходимы для управления устанавливаемой ролью. В случае, если вы собираетесь администрировать DNS-сервер с другого сервера, то можно пропустить добавление данных компонентов.

Вернувшись в окно, с отмеченной галочкой DNS-сервер, нажмите кнопку «Далее», затем «Далее и снова «Далее», пока не станет активна кнопка «Установить».

Нажмите кнопку «Установить».

Начнется установка.

После завершения установки (установка будет длится менее 5 минут) появится надпись: «Установка выполнена на ИмяВашегоСервера». Можно нажать кнопку «Закрыть». Теперь в Панели мониторинга сервера, а также в Меню Пуск появится новая строчка «DNS». Если кликнуть по этой строчке, то запустится «Диспетчер DNS».

Он выглядит следующим образом.

На данный момент на DNS-сервере не настроена ни одна зона. Такой сервер называется кэширующим. Зоны – это части пространства имен, за которые отвечает сервер. Зоны прямого просмотра предполагают преобразование имени в IP-адрес. Зона обратного просмотра наоборот, сопоставляет IP-адрес с именем.

Создадим зону прямого просмотра и сделаем её простую настройку.

Для этого кликнем правой кнопкой мыши на надписи «Зоны прямого просмотра» и затем «Создать новую зону».

Откроется окно «Мастера создания новой зоны», жмем «Далее». Откроется окно выбора типа зоны. Если у Вас нет другого сервера DNS выбирайте «Основная зона» и «Далее».

В следующем окне нужно задать имя зоны. Рекомендуется использовать ваш домен. В нашем случае в качестве имени было бы указано: integrus.compumur.ru. Жмем «Далее».

Выбираем «Создать новый файл» и жмем «Далее».

В следующем окне выберите тип динамического обновления. Рекомендуется разрешить динамические обновления, но только если DNS будет использоваться исключительно в вашей локальной сети. В противном случае этот пункт может повлечь за собой риски безопасности, о чем «Мастер создания новой зоны» вас предупредит.

Жмем «Далее» и «Готово». Зона прямого просмотра успешно создана, проведем её простую настройку. Настройка зоны просмотра осуществляется путем добавления в зону DNS-записей. Существует несколько типов DNS-записей. Рассмотрим основные типы:

- А-запись. Соотносит Имя хоста и адрес протокола IPV

- АААА-запись. Соотносит Имя хоста и адрес протокола IPV

- CNAME-запись. Псевдоним, используется для переадресации на другое имя.

- MX-запись. Почтовая запись, указывает на почтовые сервера.

- NS-запись. Указывает на DNS-сервер домена.

Создадим А-запись для нашей новой зоны прямого просмотра. Для этого кликнем правой кнопкой мыши на зоне и выберем соответствующий пункт контекстного меню, как показано на рисунке.

В открывшемся окне «Новый узел» вводим Имя узла, например GateWay и его IP-адрес, например 192.168.0.1. Нажмите кнопку «Добавить узел».

Готово! Запись успешно создана!

В данной статье мы постарались максимально понятным языком объяснить простому человеку без глубоких знаний IT что такое DNS, как установить роль DNS-сервера на Windows Server 2012, познакомились с основными типами записей и в картинках показали как эти записи делаются. А если все вышеописанное показалось Вам трудным, то наши специалисты настроят Вам сервер менее, чем за час.

О последствиях криптозащиты DNS-запросов | Digital Russia

На этой неделе Microsoft объявила о поддержке в будущих обновлениях своей операционной системы Windows 10 протокола DNS over HTTPS (DoH), позволяющего шифровать запросы к DNS-серверам, подробности см., например, здесь. Microsoft объясняет инновацию тем, что сохранить децентрализацию DNS можно только в случае всеобщего принятия и использования протокола DoH, что и может быть обеспечено его поддержкой в Windows. Заявление Microsoft активно обсуждается в России: и специалистов, и обывателей прежде всего интересует, как поддержка DoH повлияет на исполнение закона об устойчивом Рунете. D-Russia.ru предлагает вашему вниманию текст нашего эксперта Александра Венедюхина.

Обычные клиентские компьютеры, а точнее – их операционные системы, используют для поиcка информации в DNS внешние серверы, называемые резолверами. Обычно это сервер, предоставленный в автоматическом режиме ближайшим провайдером доступа (интернет-провайдером). Иногда – общедоступный сервер, вроде хорошо известных 8.8.8.8 (Google) и 1.1.1.1 (Cloudflare), работу с которым пользователь должен настроить вручную. DNS-over-HTTPS – технология, защищающая пользовательский DNS-трафик на «последней миле», то есть на участке между компьютером пользователя и только что упомянутым резолвером (сервер, осуществляющий поиск в DNS).

Технология скрывает от третьей стороны, прослушивающей канал, содержание DNS-запросов и DNS-ответов. В самом простом случае таковыми будут доменное имя (запрос) и IP-адрес (ответ). Традиционно, в классической DNS, соответствующая информация передаётся в открытом виде. DNS-over-TLS (transport layer security, протокол криптозащищённой передачи данных – ред.) – это гораздо более технологичный вариант решения той же задачи, который, тем не менее, в контексте обычного пользователя Интернета можно считать аналогичным DNS-over-HTTPS (собственно, в этом последнем словосочетании, HTTPS – тоже работает через TLS).

Как технология «последней мили» DNS-over-HTTPS может поддерживаться всяким DNS-сервером (резолвером), а не только некоторыми избранными, но такую поддержку должен настроить оператор сервера. Согласно публикации Microsoft, корпорация собирается ввести поддержку DNS-over-HTTPS в клиентские операционные системы, что позволит использовать защищённый канал для работы с DNS. Однако речь пока не идёт о том, что в системных настройках всем будет принудительно установлен некий центральный сервер (например, принадлежащий Microsoft), который поддерживает DNS-over-HTTPS. (Полностью, конечно, такой вариант, как бы ни хотелось, исключать нельзя.)

Технология касается только обмена данными между компьютером пользователя и резолвером DNS, сама по себе она не способна повлиять на прохождение IP-трафика, как-то: позволить обойти «блокировки по IP», изменить маршруты трафика или сделать нечто подобное, что могло бы повлиять на независимость национального сегмента Сети. Это просто метод защиты DNS-трафика от просмотра. Более того, если взглянуть на проблему с другой стороны, ничто, в принципе, не мешает массово внедрить независимые резолверы DNS с поддержкой DNS-over-HTTPS и DNS-over-TLS внутри Рунета (и это было бы очень хорошим шагом) – соответственно, пользователи, при желании, смогут подключаться к ним.

Но есть и аспекты, в которых полный переход на защищённую работу с DNS играет ключевую роль и меняет расстановку сил. Во-первых, эти технологии позволят противодействовать подмене DNS-ответов на транзитных узлах, что нейтрализует попытки простой блокировки доступа, работающей на уровне DNS и перехватывающей ответы других DNS-серверов. Во-вторых, продвинутые системы инспекции трафика не смогут просматривать пользовательские DNS-запросы и, таким образом, обнаруживать в пассивном режиме IP-адреса и доменные имена «подозрительных ресурсов». Но оба этих аспекта имеют смысл только в том случае, если пользователь настроил некоторые «внешние DNS-серверы» в качестве резолверов для операционной системы, а не использует резолверы интернет-провайдера (последние полностью провайдером контролируются).

Кроме того, DNS-over-HTTPS обладает следующей особенностью: отличить здесь системный DNS-трафик от «обычного» HTTPS, по которому пользователи просматривают веб-сайты, весьма трудно, а это означает, что не удастся простым способом выборочно блокировать трафик, оставляя доступ к вебу, но отрезая DNS-ответы и DNS-запросы, которые идут внутри HTTPS. Тем не менее, открытые DNS-серверы, обслуживающие клиентов по DNS-over-HTTPS, могут быть выявлены активным сканированием, и их, конечно, можно заблокировать. Но делать это придётся по IP, то есть опять будут неприятные побочные эффекты. Особенно в том случае, если сервис DNS-over-HTTPS вдруг заработает, к примеру, на тех же IP-адресах, с которых Microsoft раздаёт обновления операционной системы. Или на IP-адресах google.com.

Об авторе: Александр Венедюхин, один из наиболее авторитетных в России экспертов, исследователь (dxdt.ru).

Настройка DNS сервера Bind в CentOS 7

Одним из важных сервисов, обеспечивающих функционирование современного интернета является сервис по преобразованию имени сайта в ip адрес. Настройкой реализации сервиса DNS мы займемся в этой статье на примере настройки Bind 9 (named) на сервере под управлением CentOS 7. Мы подготовим минимально необходимый базовый функционал и заглянем немного глубже в настройки логирования.

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Курс стоящий, все подробности читайте по ссылке. Есть бесплатные курсы.

Что такое DNS сервер BIND

Bind — самая распространенная на текущий день реализация ДНС сервера, которая обеспечивает преобразование IP адресов в dns-имена и наоборот. Его также называют named, например в Freebsd. Судя по информации из Википедии, сейчас 10 из 13 корневых ДНС серверов интернета работают на bind. Он установлен из коробки практически во всех linux дистрибутивах. Я рассмотрю его установку на сервер CentOS 7.

Устанавливаем Bind 9 (named) в CentOS 7

Первым делом проверим, установлен ли у нас днс сервер в системе:

# rpm -qa bind* bind-libs-lite-9.9.4-14.el7.x86_64 bind-license-9.9.4-14.el7.noarch

У меня не установлен, так как во время инсталляции centos выбрал минимальный пакет программ. Сервер имен у нас будет работать в chroot окружении, так что устанавливаем соответствующие пакеты:

# yum -y install bind bind-utils bind-chroot

Еще раз обращаю внимание, что мы будем использовать bind в chroot среде для увеличения безопасности. Это накладывает определенные особенности в настройке и управлении сервером. Нужно быть внимательным в этих мелочах. Итак, запускаем bind:

# systemctl start named-chroot # systemctl enable named-chroot ln -s '/usr/lib/systemd/system/named-chroot.service' '/etc/systemd/system/multi-user.target.wants/named-chroot.service'

Проверяем содержимое chroot каталога:

# ls -l /var/named/chroot/etc

Все в порядке, сервер запустился, необходимые файлы созданы, все готово для настройки. Займемся ей.

Настраиваем DNS сервер в CentOS 7

Файл конфигурации нашего сервера располагается по адресу /var/named/chroot/etc/named.conf. Открываем его и приводим к следующему виду:

# mcedit /var/named/chroot/etc/named.conf

options {

listen-on port 53 { any; };

listen-on-v6 port 53 { none; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

allow-query { 127.0.0.1; 192.168.7.0/24; };

recursion yes;

allow-recursion { 127.0.0.1; 192.168.7.0/24; };

forwarders { 8.8.8.8; };

version "DNS Server";

managed-keys-directory "/var/named/dynamic";

pid-file "/run/named/named.pid";

session-keyfile "/run/named/session.key";

dnssec-enable no;

dnssec-validation no;

};

zone "." IN {

type hint;

file "named.ca";

};

include "/etc/named.rfc1912.zones";

include "/etc/named.root.key";

logging {

channel default_file {

file "/var/log/named/default.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

category default { default_file; };

};Эта конфигурация обеспечит работу обычного кэширующего сервера в локальной сети. Комментарии к некоторым параметрам:

| listen-on-v6 port 53 { none; }; | Отключили работу на интерфейсе ipv6. |

| allow-query { 127.0.0.1; 192.168.7.0/24; }; | Разрешаем обычные запросы только из локальной сети. |

| allow-recursion { 127.0.0.1; 192.168.7.0/24; }; | Разрешаем рекурсивные запросы только из локальной сети. |

| forwarders { 8.8.8.8; }; | Перенаправляем запросы, которые сами не резолвим, на днс сервер гугла. У меня указан он просто для примера. Тут лучше всего указать сначала ДНС серверы провайдера. |

| version «DNS Server»; | Скрываем версию бинда, вместо этого выводим указанную строку. |

Не забудьте отредактировать правила фаервола для корректной работы DNS сервера — открыть 53 порт UDP для работы кэширующего сервера, который мы сейчас настроили, и 53 порт TCP для пересылки зон, о которых речь пойдет дальше

Теперь создадим папку для логов. Не забываем, что мы работаем в chroot окружении:

# cd /var/named/chroot/var/log && mkdir named && chown named. named

Поддержка собственной зоны

Допустим, нам необходимо в нашем named разместить собственную зону site1.ru. Первым делом создаем файл зоны, которую будет обслуживать dns сервер:

# mcedit /var/named/chroot/var/named/site1.ru.zone

$TTL 86400

@ IN SOA site1.ru. site1.ru.local. (

2015092502

43200

3600

3600000

2592000 )

IN NS ns1.site1.ru.

IN NS ns2.site1.ru.

IN A 192.168.7.254

IN MX 10 mx.site1.ru.

gate IN A 192.168.7.254

mx IN A 192.168.7.250

ns1 IN A 192.168.7.235

ns2 IN A 192.168.7.231Описание синтаксиса файлов зон достаточно хорошо освещено в интернете, не хочется подробно на этом останавливаться. При желание каждый сам сможет посмотреть, если у него возникнет необходимость настроить поддержку собственной зоны.

Выставляем необходимые права:

# chown root:named /var/named/chroot/var/named/site1.ru.zone # chmod 0640 /var/named/chroot/var/named/site1.ru.zone

Дальше подключаем файл зоны в конфигурационном файле bind — /var/named/chroot/etc/named.conf:

zone "site1.ru" {

type master;

file "site1.ru.zone";

};Перечитываем конфигурацию named с помощью rndc:

# rndc reconfig

Добавление в bind slave zone

Если вы хотите на своем сервере держать копию какой-то зоны, взятой с другого dns сервера, то добавьте следующие настройки в конфиг.

zone "site.ru" IN {

type slave;

masters { 10.1.3.4; };

file "site.ru.zone";

};10.1.3.4 — ip адрес dns сервера, с которого мы берем зону. Не забудьте на нем разрешить передачу зоны на ваш dns сервер.

Чтобы сервер смог корректно сохранить файл со slave зоной, необходимо добавить разрешение на запись bind для директории /var/named/chroot/var/named. По-умолчанию она имеет следующие права:

drwxrx--- 6 root named 164 Jan 6 06:06 named

Нужно добавить группе named разрешение на запись, чтобы стало вот так:

drwxrwx--- 6 root named 164 Jan 6 06:06 named

После этого можно перезапустить bind и проверить, что создался файл слейв зоны. С указанными выше настройками, он будет располагаться по адресу /var/named/chroot/var/named/site.ru.zone. Если у bind не будет прав для создания файла, в логе вы получите ошибку:

dumping master file: tmp-7Swr6EZpcd: open: permission denied

Настройка логов в bind (named)

Гораздо интереснее и полезнее разобраться с подробным логированием работы сервера. Я долгое время поверхностно хватался за всякие рекомендации и куски примерных конфигов в интернете, пока в не решил разобраться сам с этой темой и не полез в оригинальный мануал.

Bind дает широкие возможности для ведения логов. Можно фиксировать практически все, что связано с работой сервера. Я сейчас на простых примерах покажу, как это работает.

Первым делом в конфигурации мы задаем канал, куда будут складываться логи по тем или иным событиям. Вот пример подобного канала:

channel general {

file "/var/log/named/general.log" versions 3 size 5m;

severity dynamic;

print-time yes;Здесь указано название канала, которые мы придумываем сами — general, указан путь до файла, сказано, что хранить будем 3 версии лога размером не более 5 мегабайт. Параметр severity может принимать следующие значения:

| critical | Только критические ошибки. |

| error | Обычные ошибки и все что выше. |

| warning | Предупреждения и все, что выше. |

| notice | Уведомления и все, что выше. |

| info | Информационные сообщения и все что выше. |

| debug | Сообщения уровня debug и все, что выше. Уровни debug регулируются значениями 0, 1, 2, 3. |

| dynamic | То же, что и debug, только его уровень регулируется глобальной настройкой сервера. |

Параметр print-time указывает на то, что в лог необходимо записывать время события. Помимо указанных мной настроек, в конфигурации канала могут быть добавлены следующие параметры:

- print-severity yes | no — указывает, писать или нет параметр severity в лог

- print-category yes | no — указывает писать или нет название категории логов

Я эти параметры не указал, так как по-умолчанию устанавливается значение no, которое лично меня устраивает.

Дальше необходимо указать категорию логов и в какой канал мы будем ее записывать:

category general { general; };Категорий у днс сервера bind достаточно много. Вот мой перевод полного списка с описаниями:

| default | Сюда будут попадать события всех категорий из этой таблицы, если они не определены отдельно, за исключением категории queries, которую нужно включать специально. То есть если обозначить только категорию default, то в нее будут сыпаться события всех категорий. |

| general | Эта категория для всех логов, которые не включены ни в одну из перечисленных категорий. |

| database | Сообщения, относящиеся к хранению зон и кэшированию. |

| security | Подтверждение и отказ в выполнении запросов. |

| config | Все, что относится к чтению и выполнению файла конфигурация. |

| resolver | Разрешение имен, включая информацию о рекурсивных запросах, выполняемых от имени клиента кэширующим сервером. |

| xfer-in | Информация о получении зон. |

| xfer-out | Информация о передаче зон. |

| notify | Логирование операций протокола NOTIFY. |

| client | Выполнение клиентских запросов. |

| unmatched | Сообщения, которые named не смог отнести ни к одному классу или для которых не определено отображение. |

| network | Логирование сетевых операций. |

| update | Динамические апдейты. |

| update-security | Подтверждение или отклонение запросов на апдейт. |

| queries | Логирование запросов к ДНС серверу. Для включения этой категории необходимо отдельно задать параметр в конфигурации сервера. Это связано с тем, что эта категория генерирует очень много записей в лог файл, что может сказаться на производительности сервера. |

| query-errors | Ошибки запросов к серверу. |

| dispatch | Перенаправление входящих пакетов модулям сервера на обработку. |

| dnssec | Работа протоколов DNSSEC и TSIG. |

| lame-servers | Фиксируются ошибки, которые получает bind при обращении к удаленным серверам в попытке выполнить запрос на разрешение имени. |

| delegation-only | Логирование запросов, вернувших NXDOMAIN. |

| edns-disabled | Запросы, которые вынуждены использовать plain DNS из-за превышения timeouts. |

| RPZ | Все операции, связанные с выполнение Response Policy Zone (RPZ). |

| rate-limit | Операции связанные с одним или несколькими rate-limit statements в options или view. |

Таким образом, чтобы вывести все категории логов в отдельные файлы, необходимо в конфиг named добавить следующую конструкцию:

logging {

channel default {

file "/var/log/named/default.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel general {

file "/var/log/named/general.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel database {

file "/var/log/named/database.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel security {

file "/var/log/named/security.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel config {

file "/var/log/named/config.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel resolver {

file "/var/log/named/resolver.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel xfer-in {

file "/var/log/named/xfer-in.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel xfer-out {

file "/var/log/named/xfer-out.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel notify {

file "/var/log/named/notify.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel client {

file "/var/log/named/client.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel unmatched {

file "/var/log/named/unmatched.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel network {

file "/var/log/named/network.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel update {

file "/var/log/named/update.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel update-security {

file "/var/log/named/update-security.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel queries {

file "/var/log/named/queries.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel query-errors {

file "/var/log/named/query-errors.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel dispatch {

file "/var/log/named/dispatch.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel dnssec {

file "/var/log/named/dnssec.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel lame-servers {

file "/var/log/named/lame-servers.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel delegation-only {

file "/var/log/named/delegation-only.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel edns-disabled {

file "/var/log/named/edns-disabled.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel rpz {

file "/var/log/named/rpz.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

channel rate-limit {

file "/var/log/named/rate-limit.log" versions 3 size 5m;

severity dynamic;

print-time yes;

};

category default { default; };

category general { general; };

category database { database; };

category security { security; };

category config { config; };

category resolver { resolver; };

category xfer-in { xfer-in; };

category xfer-out { xfer-out; };

category notify { notify; };

category client { client; };

category unmatched { unmatched; };

category network { network; };

category update { update; };

category update-security { update-security; };

category queries { queries; };

category query-errors { query-errors; };

category dispatch { dispatch; };

category dnssec { dnssec; };

category lame-servers { lame-servers; };

category delegation-only { delegation-only; };

category edns-disabled { edns-disabled; };

category rpz { rpz; };

category rate-limit { rate-limit; };

};Если мы хотим собирать все логи запросов из категории queries, то в раздел options файла конфигурации необходимо добавить параметр, который это разрешает:

querylog yes;

Перезапускаем bind:

# systemctl restart named-chroot.service

Проверка работы DNS Server

Первым делом пойдем в каталог с логами и проверим, что там у нас:

# cd /var/named/chroot/var/log/named # ls -l

Все файлы журнала созданы и начали наполняться. Можно проверить один из них. Например, посмотрим, как наш сервер centos (192.168.7.246) логирует запросы пользователей. Попробуем с компьютера 192.168.7.254 (windows) выполнить nslookup yandex.ru и посмотрим как это отразится в лог файле:

26-Sep-2015 19:25:30.923 client 192.168.7.254#56374 (yandex.ru): query: yandex.ru IN A + (192.168.7.246) 26-Sep-2015 19:25:31.013 client 192.168.7.254#56375 (yandex.ru): query: yandex.ru IN AAAA + (192.168.7.246)

Теперь выполним ping site1.ru, чтобы проверить, как сервер поддерживает нашу зону:

Смотрим, что в логах:

26-Sep-2015 19:28:01.660 client 192.168.7.254#49816 (site1.ru): query: site1.ru IN A + (192.168.7.246)

Таким образом очень удобно отследить, куда лезет компьютер. Например, можно поднять временно dns сервер, включить лог запросов. В клиенте указать единственный днс сервер, который мы настроили. Дальше можно отслеживать, к примеру, куда лезет винда после загрузки без нашего ведома. Или откуда грузится реклама в скайпе. Все запросы будут аккуратно складываться в файл, который потом можно спокойно анализировать, а затем, к примеру, настроить запрет сайтов на микротике.

Это все, что я хотел в данном материале рассказать. Тема настройки bind (named) достаточно обширная. Возможно я еще вернусь к ней.

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте . Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Как исправить ошибку «DNS-сервер недоступен»

Сервер системы доменных имен (DNS) — это место, где хранятся все доменные имена для сайтов, которые вы посещали. При поиске доменного имени в веб-браузере оно перенаправляется вашим маршрутизатором на DNS-сервер. Если доменное имя конкретного сайта было сохранено, оно возвращает соответствующий IP-адрес. Это значительно ускоряет процесс загрузки этих сайтов.

Каким бы прекрасным ни был этот процесс, DNS-сервер нередко не может установить соединение время от времени.Попытка устранить неполадки в веб-браузере в этом случае часто может привести к ошибке «DNS-сервер не отвечает».