Устанавливаем бесплатный SSL–сертификат StartSSL на облачный VPS от Infobox / Хабр

В этой статье мы рассмотрим, как заказать бесплатный SSL–сертификат и установить его на облачный VPS от Infobox. Базовые SSL–сертификаты бесплатно выдает центр сертификации StartCom.

Бесплатные сертификаты StartSSL класса 1 служат для подтверждения доменных имен и адресов электронной почты. Проверки заказчиков, как правило, производятся автоматически и требуют минимального участия со стороны сотрудников StartCom. В процессе проверки подтверждается то, что подписчик является владельцем домена и действующего ящика электронной почты.

Бесплатные сертификаты предназначены для веб-сайтов, которым необходима защита секретности личных данных и предотвращение возможности прослушивания интернет-соединений. Информация, представленная в сертификатах этого вида, кроме имени домена и адреса электронной почты, не подтверждена. Если вам необходима сертификация более высокого уровня — можно заказать SSL сертификат в панели управления Infobox на главной странице в блоке «Мои услуги» -> «Заказать новую услугу». Доступ к панели управления предоставляется при заказе любой услуги, например VPS или облачных VPS.

Доступ к панели управления предоставляется при заказе любой услуги, например VPS или облачных VPS.

Для обеспечения секретности передаваемых данных простых сайтов сертификаты StartCom подходят неплохо.

Бесплатные сертификаты от StartCom на самом деле не совсем бесплатные. Если потребуется отзыв сертификата — эта процедура стоит $24 у StartCom.

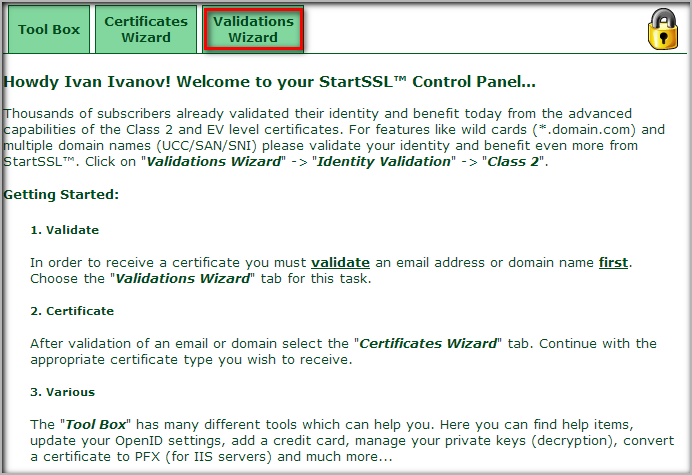

Откройте страницу заказа бесплатного сертификата SSL. Заполните информацию о вас (данные должны быть реальными, это очень важно).

На следующем шаге от вас потребуется код подтверждения, отправленный на указанную электронную почту.

Введите код и нажмите «Continue»

После этого необходимо дождаться подтверждания регистрации от StartCom (может занимать до 6 часов, но обычно ссылка для доступа и код подтверждения приходит гораздо быстрее). После получения письма введите код из него по ссылке, указанной в письме. Далее выберите длинну сертификата (лучше выбирать максимальную).

Далее выберите длинну сертификата (лучше выбирать максимальную).

После этого будет сгенерирован сертификат для доступа к сертифицирующему центру StartCom. Сохраните его в безопасном месте и установите в систему, выполнив по нему двойной клик мышью и нажав «Install».

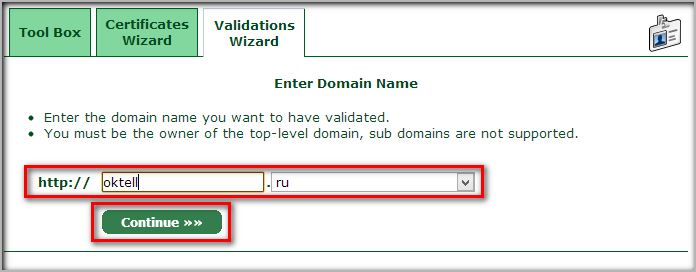

Теперь у вас есть доступ к сертифицирующему центру. На следующем шаге введите имя домена, для которого хотите получить сертификат.

Для подтверждения домена необходимо создать на нем один из трех адресов:

- postmaster@domain

- hostmaster@domain

- webmaster@domain

Если у вас еще не подключена почта для домена, можно привязать домен к бесплатной Яндекс.Почте или воспользоваться бизнес-почтой «Офис 24»

После создания почтового ящика на домене выберите его у StartCom и подтвердите принадлежность домена вам.

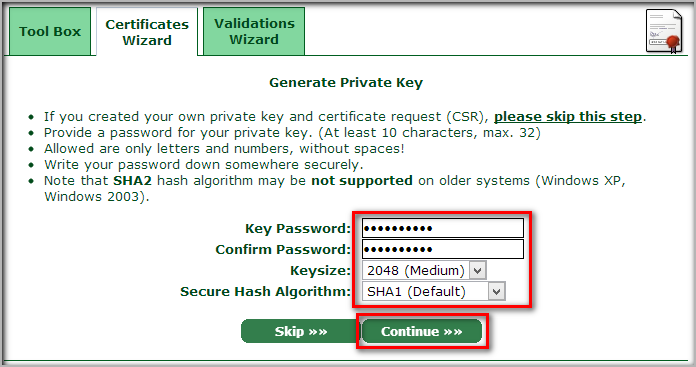

После подтверждения владения доменом вы можете сгенерировать секретный ключ, как показано на скриншоте ниже:

Так секретный ключ не окажется у StartCom.

Так секретный ключ не окажется у StartCom.Для генерации CSR подключитесь к виртуальному серверу по SSH(подробнее в следующем разделе) и выполните команду:

openssl req -new -newkey rsa:4096 -nodes -keyout /etc/ssl/private.key -out /etc/ssl/domain.csr

В FQDN укажите ваш домен. E–mail адрес обязательно должен быть в этом домене, например [email protected].

После генерации выведите на экран консоли содержимое файла domain.csr:

cat /etc/ssl/domain.csr

Согласитесь с предложенным именем домена.

На следующем шаге добавьте поддомен www к сертификату.

Завершите процесс получения ssl.crt и сохраните его.

Вам понадобится корневой и промежуточный сертификаты StartCom. Для их получения перейдите в раздел Toolbox -> StartCom CA Certificates.

Сохраните файлы по ссылке Class 1 Intermediate Server CA (sub.class1.server.ca.pem) и StartCom Root CA (ca.pem).

В итоге у вас будут сохранены на локальном компьютере следующие полезные файлы:

- ca.pem

- sub.class1.server.ca.pem

- ssl.crt

На сервере в папке /etc/ssl/:

- private.key

Создайте сервер из шаблона Ubuntu 14.04 lamp в облаке. Процесс создания сервера был рассмотрен в статье ранее.

Необходимо скопировать ca.pem, sub.class1.server.ca.pem и ssl.crt в папку /etc/ssl (если ее нет — создать).

Это можно сделать например через Filezilla (установка клиента рассмотрена также в статье). Однако способ подключения будет отличаться, так как нужен доступ не только к папке сайта, но и ко всему серверу.

Добавьте новое SFTP подключение, как показано на скриншоте ниже. Используйте логин и пароль от сервера, которые пришли на вашу электронную почту после создания сервера, а также внешний ip–адрес сервера.

Используйте логин и пароль от сервера, которые пришли на вашу электронную почту после создания сервера, а также внешний ip–адрес сервера.

При подключении подтвердите, что вы подключаетесь к известному вам серверу, нажав OK.

Подключение будет успешно установлено.

Перейдите в папку «/etc/ssl» и скопируйте туда файлы ca.pem, sub.class1.server.ca.pem и ssl.crt.

Теперь подключитесь к серверу по SSH.

В шаблоне LAMP настраивать SSL нужно на реверс-прокси NGINX.

Если ранее при генерации CSR вы установили пароль, расшифруйте приватный ключ командой:openssl rsa -in /etc/ssl/ssl.key -out /etc/ssl/private.key

Объедините корневой и промежуточный сертификаты командой:

cat /etc/ssl/sub.class1.server.ca.pem >> /etc/ssl/cau.pem

Добавьте к объединению ваш сертификат

cat /etc/ssl/ssl.crt /etc/ssl/cau.pem >> /etc/ssl/group.crt

Откройте результат в nano:

nano /etc/ssl/group.crt

Перенесите начало каждого нового сертификата на новую строчку после окончания предыдущего сертификата и сохраните изменения.

Теперь установите права для доступа к private.key:

chmod 600 /etc/ssl/private.key

Отредактируйте файл конфигурации nginx:

nano /etc/nginx/sites-enabled/default

Внесите изменения, как показано на скриншоте ниже (вместо le-vert.ru используйте ваш домен):

Перезапустите NGINX.

service nginx restart

Если вы попробуете зайти на сайт по ip–адресу по протоколу HTTPS, то вы увидите предупреждение о том, что сертификат небезопасен.

Для безопасного соединения заходите на сайт по имени домена.

Для этого в DNS-записи А для домена и поддомена www укажите ip–адрес сайта и дождитесь обновления DNS. Либо для тестирования пропишите соответствие ip–адреса сервера и домена в файле hosts вашей ОС.

Единственное небезопасное что осталось — картинкa на странице загружается по http. Для того, чтобы сайт был доверенным, загружайте картинки по https.

Успешного использования Infobox!

Бесплатный SSL-сертификат от startssl.com — blog.bissquit.com

Бесплатный SSL-сертификат от startssl.com можно очень легко получить на официальном сайте. При этом вы можете включить до 10 имен в поле SAN, что покрывает потребности в сертификатах большинства небольших компаний или частных лиц.

Подробнее о цифровых сертификатах вы можете прочитать в основной статье тематики — Цифровые сертификаты.

Содержание

- 1 Бесплатный SSL-сертификат от startssl.com

- 1.1 Регистрация

- 1.2 Вход

- 1.3 Получение бесплатного сертификата

- 1.3.1 Проверка владения доменом

- 1.3.2 Генерация сертификата

На сайте доступен русскоязычный интерфейс, но он весьма специфичен.

Регистрация

Если вы ещё не зарегистрированы на сайте, то самое время это сделать — https://www. startssl.com/SignUp. Выберите страну и введите адрес электронной почты:

startssl.com/SignUp. Выберите страну и введите адрес электронной почты:

После получения и ввода проверочного кода вы перейдете на страницу генерации персонального сертификата. Можете доверить генерацию запроса системе, а можете использовать свой:

Лучше и проще выбрать первый пункт. После этого регистрацию можно считать завершенной.

Вход

Войти на сайт можно двумя путями — через личный сертификат (скачать и установить его в браузер нужно было на предыдущем шаге) и с помощью одноразового пароля:

Второй вариант для меня удобнее и поэтому я использовал именно его:

После этого можно переходить к получению бесплатного сертификата.

Получение бесплатного сертификата

Доступно несколько разных типов сертификатов, отличающихся проверкой подлинности, степенью защиты и другими параметрами. При этом бесплатным является только один вариант, который вы сможете сразу увидеть в мастере получения сертификатов:

Он нам и нужен — базовый вариант лишь с проверкой домена.

Проверка владения доменом

Как только вы нажмете на DV SSL Certificate, вылезет окно:

Необходимо пройти проверку владения доменом. Для тех, кто уже когда-то получал сертификаты, этот процесс до боли знаком. Нажмите Finish и введите домен во всплывшем окне мастера проверки:

Информация о вашем домене будет получена из whois. Дальше остается только выбрать адрес электронной почты администраторов домена, на которую придет код подтверждения, и пройти проверку:

Ну а дальше не остается ничего, кроме как идти на SSL Sertificate!

После этого попадете на страницу генерации сертификата

Генерация сертификата

Вам необходимо ввести имена всех доменов и поддоменов, которые будут содержаться в сертификате:

Чуть ниже нужно сгенерировать csr-запрос автоматически или ввести свой вручную. Меня интересовал именно последний вариант:

Есть много вариантов как сгенерировать csr-запрос и один из них приводится как пример в самом мастере получения сертификата (см. скриншот выше). Например генерация запроса для сервера Exchange 2013 рассматривается у меня в статье Локальный ЦС — Запрос сертификата Exchange 2013 или для веб-сервера IIS в статье Запрос сертификата IIS.

скриншот выше). Например генерация запроса для сервера Exchange 2013 рассматривается у меня в статье Локальный ЦС — Запрос сертификата Exchange 2013 или для веб-сервера IIS в статье Запрос сертификата IIS.

Примечание: более подробно о сертификатах вы сможете прочитать в статье Цифровые сертификаты на моем блоге

Как только вы заполните все поля и нажмете сгенерировать сертификат, то сразу попадете на страницу:

Нажав here, вы сразу скачаете файлы сертификата, адаптированные для различных сервисов:

Поскольку я ранее сгенерировал csr-запрос, то на сервере, где я это сделал, необходимо этот запрос завершить. Как это сделать должно быть написано в документации к вашему продукту. Например про завершеие csr-запроса сертификата Exchange вы можете прочитать также на моем блоге, ссылки на статьи я перечислил выше.

Сертификат у нас, на этом статья завершена.

comments powered by HyperComments

Бесплатный SSL-сертификат StartSSL.

com HOWTO · GitHub

com HOWTO · GitHubЭто было обновлено для использования сертификатов SHA256.

Старт

- Перейти на http://www.startssl.com/

- Нажмите «Панель управления»

- Нажмите «Экспресс-полоса»

Проверка личности

- Заполните форму, отправьте

- Проверьте свою электронную почту на наличие кода подтверждения, введите его, отправьте

- Вы получите клиентский сертификат, действительный в течение 1 года, установленный в хранилище вашего браузера. Думайте об этом как о пароле вашей учетной записи StartSSL. Сделайте резервную копию.

Проверка домена

- Введите ваше доменное имя

- Выберите, какой адрес электронной почты вы хотите проверить (postmaster@, hostmaster@ или webmaster@)

- Проверьте свою электронную почту на наличие кода подтверждения, введите его, отправьте

Создание сертификата

- Пропустите шаг генерации на веб-сайте startupsl, потому что вы будете делать это непосредственно на своем сервере

- На вашем компьютере с Linux создайте

req.для OpenSSL, чтобы вам не приходилось повторно отвечать на вопросы: cfg

cfg

[ требуется ] биты по умолчанию = 2048 default_keyfile = privkey.pem отличительное_имя = req_distinguished_name подсказка = нет [ req_distinguished_name ] имя_страны = LT stateOrProvinceName = . localityName = Вильнюс OrganizationName = Варденис Паварденис имяорганизационного подразделения = . общее имя = example.com адрес электронной почты = [email protected]

-

openssl req -config req.conf -newkey rsa:2048 -nodes -keyout subdomain.example.com.pem -sha256 -out subdomain.example.com.csr -

chmod 600 subdomain.example.com.pem— это ваш закрытый ключ, держите его в секрете! - скопируйте текст из subdomain.example.com.csr в веб-форму StartSSL, отправьте

- выберите проверенный домен из шага 7 (example.com), выберите нужный субдомен

- скопируйте текст сертификата в файл с именем subdomain.

example.com.crt

example.com.crt

Установка сертификата в Apache в системах Ubuntu/Debian

- скопировать/переместить subdomain.example.com.crt в /etc/ssl/certs/ на вашем веб-сервере

- скопировать/переместить subdomain.example.com.pem в /etc/ssl/private/ на вашем веб-сервере

- скачать https://www.startssl.com/certs/class1/sha2/pem/sub.class1.server.sha2.ca.pem

- скопировать/переместить загруженный файл sub.class1.server.sha2.ca.pem в /etc/ssl/certs/startssl-class1-intermediate-sha2.crt

- поместите это в конфигурацию Apache (например, внутри директивы

SSLCertificateFile /etc/ssl/certs/subdomain.example.com.crt

SSLCertificateKeyFile /etc/ssl/private/subdomain.example.com.pem

SSLCertificateChainFile /etc/ssl/certs/startssl-class1-intermediate-sha2.crt

-

судо a2enmod SSL -

sudo apache2ctl configtest && sudo apache2ctl изящный

Проверка

-

openssl s_client -connect subdomain. example.com:443 -servername subdomain.example.com -CApath /etc/ssl/certs < /dev/null

example.com:443 -servername subdomain.example.com -CApath /etc/ssl/certs < /dev/null - посетите https://www.ssllabs.com/ssltest/analyze.html и протестируйте его там же

Сертификаты для нескольких поддоменов

- Обязательно отредактируйте

/etc/apache2/ports.confи убедитесь, что он содержитNameVirtualHost *:443 - Перейдите на сайт startupsl.com, нажмите «Панель управления», выберите вкладку «Мастер сертификатов», запросите новый сертификат веб-сервера.

- Создайте новый CSR и новый сертификат, установите его, как описано выше (шаги 10–25).

Примечания:

- для этого требуется SNI, что означает, что пользователи, застрявшие с Windows XP или Internet Explorer 6, не смогут увидеть нужные сертификаты и могут получить страшные предупреждения системы безопасности

- , чтобы получить подстановочный сертификат или один сертификат, действительный для нескольких субдоменов, вам необходимо выполнить проверку личности класса 2 (т.

е. отправить StartSSL 59,90 долларов США, а также отсканировать два разных действительных удостоверения личности с фотографией, например, паспорт и водительские права)

е. отправить StartSSL 59,90 долларов США, а также отсканировать два разных действительных удостоверения личности с фотографией, например, паспорт и водительские права)

Сертификаты для нескольких доменов

То же, что и выше, за исключением того, что вам нужно еще раз выполнить проверку домена.

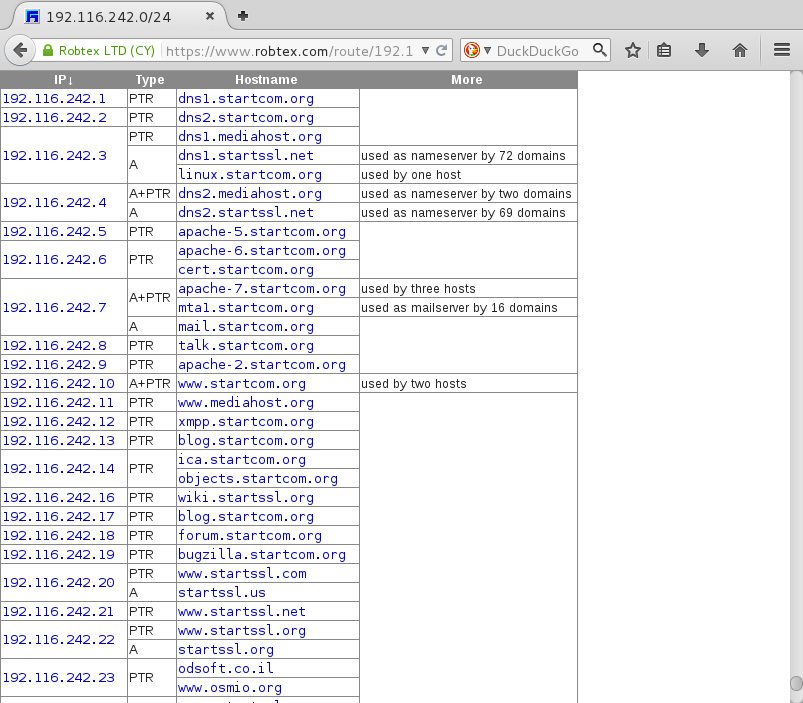

Центр сертификации. Является ли StartSSL.com надежным сайтом?

Задавать вопрос

спросил

Изменено 3 года, 10 месяцев назад

Просмотрено 3к раз

Я только что получил следующее электронное письмо:

Уважаемые клиенты StartCom,

Это электронное сообщение было создано администрацией StartCom.

Персонал:

StartCom, ведущий мировой центр сертификации (CA) и поставщик доверенных служб идентификации и аутентификации, объявляет о новой услуге – StartEncrypt сегодня, автоматическая выдача SSL-сертификата и установка программного обеспечения для вашего веб-сервера.

StartEncrypt основан на системе StartAPI, позволяющей получить SSL сертификат и установите SSL-сертификат на свой веб-сервер для бесплатно и автоматически, без какого-либо кодирования, всего один клик, чтобы установить его в ваш сервер.

Сравните с Let’s Encrypt, StartEncrypt поддерживает Windows и Linux сервер для наиболее популярного программного обеспечения веб-сервера и имеет множество несравненные преимущества как:

(1) Не только получить сертификат SSL автоматически, но и установить его автоматически;

(2) Не только шифрование, но и проверка подлинности для отображения EV Green Bar и название организации OV в сертификате;

(3) Сертификат не только на 90 дней, но и на срок до 39 месяцев и более более 1180 дней;

(4) SSL-сертификат DV не только с низким уровнем надежности, но и с высоким уровнем надежности SSL-сертификат OV и зеленая полоса SSL-сертификат EV;

(5) Не только для одного домена, но и до 120 доменов с подстановочными знаками поддерживать;

(6) Все SSL-сертификаты OV и EV SSL бесплатны, просто сделайте убедитесь, что ваша учетная запись StartSSL подтверждена как личность класса 3 или класса 4.

StartEncrypt вместе с StartSSL, чтобы ваш сайт запускался на https без каких-либо проблем, чтобы ваш сайт содержал зеленую полосу, которая дает больше уверены в своих онлайн-клиентах и приносят вам онлайн-доход. Теперь приступим к шифрованию.

Пожалуйста, не отвечайте на это письмо. Это неотслеживаемое электронное письмо адрес, и ответы на это письмо не могут быть прочитаны или прочитаны. Если у вас есть какие-либо вопросы или комментарии, просто нажмите здесь, чтобы отправить нам свой вопрос, спасибо.

С наилучшими пожеланиями Центр сертификации StartCom™

Есть несколько отрывочно звучащих словосочетаний, таких как , и у них есть много несравнимых преимуществ, таких как:

Я заглянул на сайтstartsl.com, и он не совсем внушил доверия, кроме того, что у него была зеленая полоса в URL для StartCom Ltd.:

Является ли это заслуживающим доверия CA, у которого просто плохие английские копирайтеры, или есть какая-то история, о которой следует беспокоиться?

- центр сертификации

5

StartCom был вполне законным , пока они еще работали, но в настоящее время браузеры больше не доверяют ему. По состоянию на начало 2018 года они полностью прекратили свое существование и прекратили выдачу сертификатов.

По состоянию на начало 2018 года они полностью прекратили свое существование и прекратили выдачу сертификатов.

В то время, когда был задан вопрос, StartSSL/StartCOM был центром сертификации, как и любой другой. Мой оригинальный ответ, подробно объясняющий это, показан ниже.

Однако @Jacob C заметил, что в настоящее время браузеры больше не доверяют StartCom.

Простая причина заключалась в том, что они (то есть StartCom и WoSign, которые были одной и той же компанией) нарушили несколько требований ЦС и неправильно выпустили недействительные/мошеннические сертификаты, поэтому основные поставщики браузеров не доверяли этим сертификатам в 2016 году.

По состоянию на конец 2017 года они, кажется, снова работают под другим доменом. Они все еще пытались снова включиться в Firefox и т.д.

Еще одно обновление: Позже StartCom объявил о сдаче. Чтобы вернуться в корневое хранилище, требовался аудит Cure53, но Cure53 сказал, что проверенный PHP «был полон дыр, плохо прокомментирован, имел мало или совсем не тестировался и демонстрировал все доказательства того, что его взломали в огромной спешке». Это «было откровенно катастрофой в плане безопасности».

Это «было откровенно катастрофой в плане безопасности».

Они прекратят работу 01.01.2018.

Устаревший ответ:

Да, StartSSL принадлежит StartCom - законному центру сертификации

Вот несколько моментов, по которым можно определить, что это законный сайт:

- Они используют сертификат EV.

- Поскольку они являются ЦС, они, конечно же, сами подписали сертификат EV, и, поскольку соединение HTTPS прошло успешно, вы также знаете, что ваш браузер доверяет этому ЦС.

- У них есть статья в Википедии

- В Твиттере также есть некоторые свидетельства об этом ЦС (с его плохим знанием английского) и сообщение... И вы также можете найти множество руководств по бесплатным сертификатам, в которых описано, как получить и установить сертификаты StartSSL.

- Вы также можете искать фрагмент письма.

К вашему сведению: насколько я знаю, это письмо было отправлено только клиентам, которые зарегистрировались на StartSSL, так что вы наверняка пользовались их услугами хотя бы один раз или, по крайней мере, зарегистрировались там.