Из-за уязвимости сервис StartSSL позволял получить SSL-сертификат для любого домена

Независимый исследователь Осама Алманна (Osama Almanna) обнаружил уязвимость в популярном сервисе StartSSL (StartCom), который, в числе прочего, выдает бесплатные SSL–сертификаты. Проблема в системе валидации доменов позволяла атакующему получить сертификат для абсолютно любого домена.

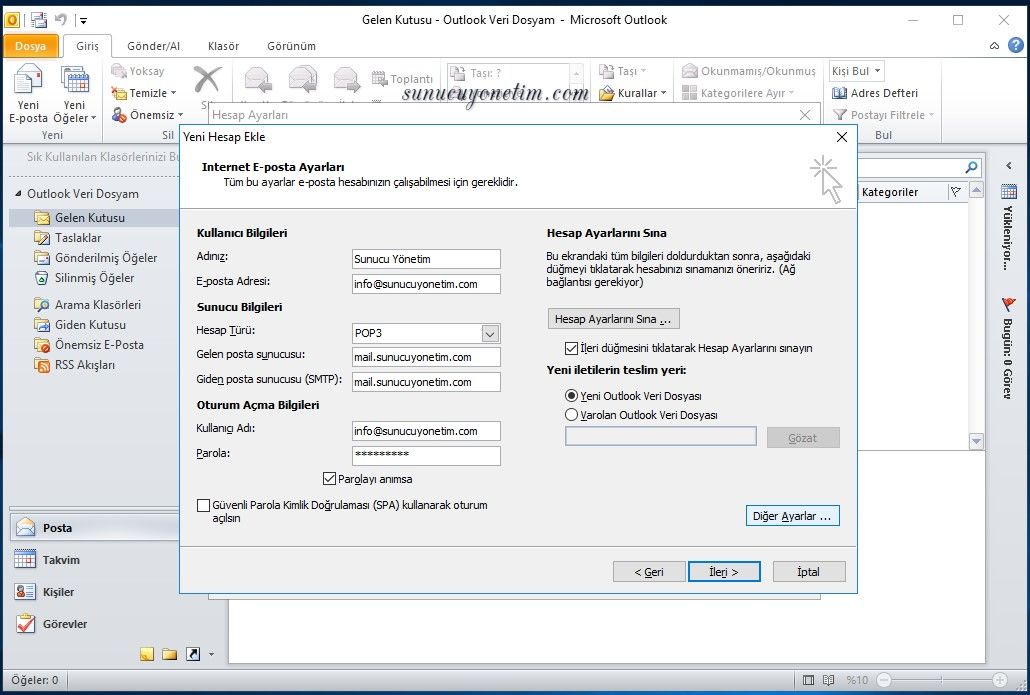

StartCom – шестой по величине центр сертификации в мире. Такую популярность сервис приобрел, в частности, благодаря бесплатным сертификатам. Но выдача таких сертификатов осуществляется весьма странным способом. Обычно для подтверждения владения доменом администратора просят разместить на сайте определенный файл. Но в случае StartSSL валидация доступна только посредством email, через список заранее определенных адресов. То есть на домене должны размещаться почтовые ящики Webmaster, Postmaster или Hostmaster, на один из которых будет отправлено письмо с кодом верификации.

Подделка почтового адресаДанный механизм оказался не только неудобным, но и уязвимым.

Алманна пишет, что он уже проинформировал специалистов StartCom о проблеме, и они закрыли уязвимость буквально несколько часов спустя. Однако эта странная система подтверждения владения доменом используется StartSSL достаточно давно, то есть уязвимость вряд ли можно назвать новой. Вполне вероятно, что кто-то обнаружил проблему задолго до Алманны, и на руках у злоумышленников теперь находится немало SSL-сертификатов для чужих доменов.

Поделись новостью с друзьями:

Нужно Ли Мне Использовать Мой Сервер Центров Сертификации Timestamp?

Я пытаюсь кодировать свое программное обеспечение, и у меня возникают проблемы из-за сервера timestamp.

$ signtool знак /tr «http://www.startssl.com/timestamp» /f certfile.p12 /p пароль File.exe

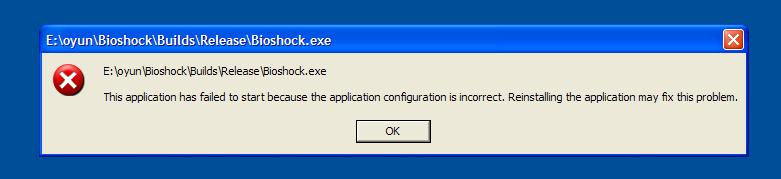

Ошибка SignTool: указанный сервер timestamp либо не может быть достигнут, либо возвращает неверный ответ.

SignTool ошибка: произошла ошибка при попытке подписать: File.exe

Количество ошибок: 1

Похоже, проблема в том, что сервер timestamp не работает для обслуживания, потому что, когда я пытаюсь войти в startssl.com, он говорит Some of our services are offline and under maintenance during the night hours on weekends until 7:00 AM GMT in the morning. We apologize for the temporary inconvenience and thank you for your understanding.

Поскольку я ничего не могу с этим поделать и мало что знаю о серверах timestamp, мне интересно, могу ли я использовать другой сервер timestamp (например, http://timestamp.verisign.com/scripts/timstamp. или  dll

dllhttp://timestamp.comodoca.com/authenticode ) для подписи моего кода? Если да, то есть ли какие-либо проблемы с использованием другого сервера timestamp?

Поделиться Источник ub3rst4r 04 января 2015 в 03:36

2 ответа

- Где я могу получить открытые ключи всех популярных центров сертификации

Откуда я могу получить список популярных открытых ключей центров сертификации . Точно так же, как все браузеры поставляются с предустановленными сертификатами(открытыми ключами) центров сертификации. Теперь я готовлю клиент ssl, который будет подключаться к различным серверам, поэтому, как и…

- Как создать сертификат центра сертификации с помощью makecert?

Я пытаюсь создать веб-сайт, который использует SSL с самозаверяющим сертификатом.

Вот что я делаю: Создание сертификата центра сертификации: makecert -n CN=root signing authority -r -sv root.pvk root.cer Создание целевого сертификата makecert -r -pe -n CN=localhost -b 01/01/2012 -e 01/01/2020 -sky…

Вот что я делаю: Создание сертификата центра сертификации: makecert -n CN=root signing authority -r -sv root.pvk root.cer Создание целевого сертификата makecert -r -pe -n CN=localhost -b 01/01/2012 -e 01/01/2020 -sky…

2

Используя «инструмент StartCom» StartSSL, оказывается, что сервер timestamp URL для Authenticode — это http://tsa.startssl.com/timestamp .

Это URL работает для меня, когда используется в Visual Studio 2015 для подписания манифестов ClickOnce.

Поделиться SvenAelterman 22 августа 2016 в 16:56

0

Нет, похоже, многие люди используют verisign, если их CA не имеет собственного

сервера временных меток или Microsoft authenticode не поддерживает сервер временных меток, предоставляемый CA (похоже, сервер Startssl timestamp не поддерживается)

см.

Поделиться Aussie Ash 03 сентября 2015 в 11:03

Похожие вопросы:

Как автоматически установить самозаверяющий сертификат в хранилище доверенных корневых центров сертификации IE

Я создал самозаверяющий сертификат, но браузер говорит мне: этот корневой сертификат ЦС не является доверенным. Чтобы включить доверие, установите этот сертификат в хранилище доверенных корневых…

Как я могу получить доступ к сертификатам корневых центров сертификации windows с помощью Delphi?

Вопрос, связанный с Лазарем или Delphi. Есть ли способ программно получить доступ к сертификатам доверенных корневых центров сертификации в Windows? Я знаю, что в Windows есть инструмент на основе…

Аутентификация сертификата клиента и сертификат CA в Azure

Мне нужно аутентифицировать запросы к веб-роли службы Azure Cloud с помощью клиентских сертификатов.

Где я могу получить открытые ключи всех популярных центров сертификации

Откуда я могу получить список популярных открытых ключей центров сертификации . Точно так же, как все браузеры поставляются с предустановленными сертификатами(открытыми ключами) центров…

Как создать сертификат центра сертификации с помощью makecert?

Я пытаюсь создать веб-сайт, который использует SSL с самозаверяющим сертификатом. Вот что я делаю: Создание сертификата центра сертификации: makecert -n CN=root signing authority -r -sv root.pvk…

Почему мой сертификат недействителен, если я не помещу сертификат Sub CA в Доверенные корневые центры сертификации?

У меня есть сертификат, выданный мне от Sub CA со следующим путем сертификации: Root CA Sub CA My Certificate Почему, когда я пытаюсь проверить его с помощью X509Chain.Build(), мне всегда нужно. ..

..

Мне нужно приобрести сертификат SSL для использования через сервер heroku и приложение iOS. Что именно мне нужно?

Я создал приложение iOS и сервер rails, которые взаимодействуют друг с другом взад и вперед. Я использую возможности входа в систему, поэтому я хочу SSL. Похоже, что конечная точка SSL на heroku-это…

Как установить список доверенных центров сертификации в socket client в PHP?

В контексте Ihe Connectathon я хочу сделать необработанный сервер сокетов, отвечающий на профиль ATNA, который требует сокетов TLS с сертификатами обоих концов. Моя проблема, если суммировать ее в…

Ruby — мне нужно преобразовать строку в timestamp

Мне нужно преобразовать строку, представляющую дату, в объект timestamp в Ruby. Например: date_string = 18-Feb-2016 09:01:04 convert to a timestamp like so 2016-02-18 14:01:04 Мне нужно сохранить…

403-запрещено и сервер доверяет так много центров сертификации, что список стал слишком длинным

Он терпит неудачу в квитировании с клиентским сертификатом…

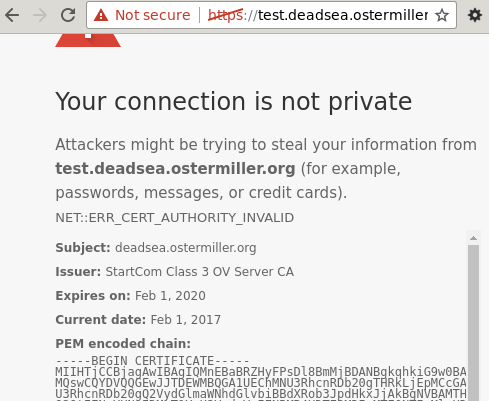

Он терпит неудачу в квитировании с клиентским сертификатом…Сертификат StartSSL дает SEC_ERROR_REVOKED_CERTIFICATE в Firefox и ERR_CERT_AUTHORITY_INVALID в Chrome

StartSSL подтвердил, что это из-за частично отозванного корневого сертификата StartCom. Они работают над тем, чтобы браузер снова полностью доверял своему корневому сертификату. Похоже, конец февраля будет самым ранним сроком, поэтому не вовремя, чтобы помочь моим сертификатам, срок действия которых истекает через две недели. 🙁

Кому: Стивену Остермиллеру,

Это сообщение электронной почты было создано административным персоналом StartCom:

Здравствуйте,

Все сертификаты, выданные до 21.10.2016, не затрагиваются. Сертификаты, выданные после 21.10.2016, не доверяют браузерам Chrome, Firefox и Safari.

Официальный документ о недоверии> https://blog.mozilla.org/security/2016/10/24/distrusting-new-wosign-and-startcom-certificates/

Мы усердно работаем над планом исправления ( https://bugzilla.

mozilla.org/show_bug.cgi?id=1311832 ) и делаем все возможное, чтобы восстановить доверие как можно скорее. Один из шагов уже полностью сделан — https://startssl.com/NewsDetails?date=20160919

У нас есть некоторые задержки с временным решением, но у нас будет больше информации только позже в феврале.

Приносим свои извинения за доставленные неудобства.

Пожалуйста, не отвечайте на это письмо. Это неконтролируемый адрес электронной почты, и на ответы на это письмо невозможно ответить или прочитать. Если у вас есть какие-либо вопросы или комментарии, просто нажмите здесь (( https://startssl.com/reply ), чтобы отправить нам вопрос, спасибо.

С наилучшими пожеланиями

Центр сертификации StartCom ™

Qualys SSL Labs

Что касается того, почему Qualys SSL Labs не сообщает об ошибке, я нашел на их форумах ветку, в которой говорится, что им придется жестко кодировать конкретный случай для него, потому что отзыв не был обработан обычным способом. Они еще этого не сделали, но у них есть ошибка, чтобы сделать это .

Они еще этого не сделали, но у них есть ошибка, чтобы сделать это .

CA не был отозван обычным образом, поэтому невозможно узнать, просто просматривая OCSP или CRL для отозванных сертификатов. По словам Mozilla, StartCom нарушил несколько правил, но Google и Apple нарушили несколько правил, но поскольку StartCom является одним из ведущих центров сертификации, было бы слишком большим действием просто отозвать сертификат CA, миллионы веб-страниц перестали бы работать. Они решили, что перестанут доверять новым выданным сертификатам этим CA, начиная с новой версии браузера. Это было объявлено, как два месяца назад, поэтому веб-администраторы успели получить новый сертификат от другого центра сертификации.

Не доверять изменению CA жестко запрограммировано в НОВЫХ версиях браузеров, поэтому для получения полезных результатов на ssllabs.com эти правила также должны быть жестко запрограммированы в тесте. Не самое симпатичное решение, но выглядит только одно.

Fire Fox

Блог безопасности Mozilla: недоверие к новым сертификатам WoSign и StartCom

Хром

Google и Chrome не доверяют сертификатам WoSign и StartCom

Chrome постепенно удаляет эти сертификаты с последующими выпусками браузера .

- Chrome 56 не доверяет всем сертификатам, выданным после 21 октября 2016 года.

- Chrome 57 также не доверяет всем старым сертификатам, если только сайт не входит в число лучших сайтов Alexa.

- Chrome 58 также не доверяет всем старым сертификатам, если только сайт не входит в топ 500 000 Alexa.

- Chrome 61 не доверяет ВСЕМ сертификатам, подписанным StartSSL и WoSign

Сафари

Apple и Safari блокируют доверие для бесплатного сертификата WoSign CA SSL G2

Конец StartCom

Я получил следующее письмо от StartCom об их закрытии:

Уважаемый клиент,

Как вы наверняка знаете, производители браузеров не доверяли StartCom около года назад, и поэтому все сертификаты конечных объектов, недавно выпущенные StartCom, по умолчанию не пользуются доверием в браузерах.

Браузеры установили некоторые условия для повторного принятия сертификатов. В то время как StartCom считает, что эти условия были выполнены, похоже, еще есть определенные трудности.

Учитывая эту ситуацию, владельцы StartCom решили прекратить деятельность компании в качестве центра сертификации, как указано на веб-сайте Startcom.

StartCom прекратит выдачу новых сертификатов с 1 января 2018 года и будет предоставлять только услуги CRL и OCSP в течение еще двух лет.

StartCom хотел бы поблагодарить вас за вашу поддержку в это трудное время.

StartCom связывается с некоторыми другими центрами сертификации, чтобы предоставить вам необходимые сертификаты. Если вы не хотите, чтобы мы предоставили вам альтернативу, пожалуйста, свяжитесь с нами по адресу [email protected]

Пожалуйста, дайте нам знать, если вам нужна дополнительная помощь в процессе перехода. Мы приносим свои извинения за возможные неудобства.

С уважением, Центр сертификации StartCom

Бесплатный SSL сертификат для сайта и настройка на nginx.

Появилась идея перевести несколько своих сайтов на HTTPS говорят , что GOOGLE добавляет таким сайтам плюсик в карму, да и просто почему бы и не использовать защищенное соединение.

Поскольку платить за сертификат для некоммерческого сайта неохота, поискав натолкнулся на центр сертификации StartSSL , огромное спасибо людям на habrahabr.

На StartSSL можно получить SSL сертификат (Класс 1) проверив только email адрес и владение доменом, для защиты личных данных и предотвращения прослушивания Интернет-соединений , совершенно бесплатно. Но если вам необходим сертификат классом выше , например для электронной коммерции, то тут придется раскошелится на некоторую сумму. Не буду расписывать весь процесс получения заветного бесплатного сертификата поскольку на сайте StartSSL присутствует частично русский язык и интуитивно понятно что необходимо сделать.

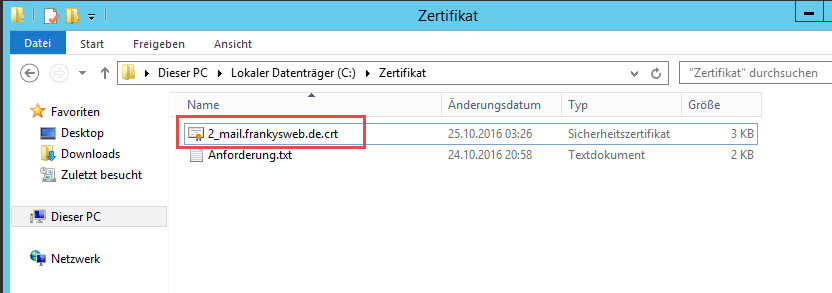

Пройдя по всем этапам и получив заветные два файла с приватным ключом и сертификатом для сайта приступим к настройке. Поскольку у меня Apache не смотрит в интернет то всю настройку я производил только в конфиге NGINX

Расшифровываем наш приватный ключ

openssl rsa -in ssl.key -out ssl.key

Поскольку в NGINX нет аналога параметру SSLCertificateChainFile то нам необходимо наш сертификат и сертификат вышестоящей инстанции соединить в один файл.

#скачивааем сертификат с сайта startssl.com wget http://www.startssl.com/certs/sub.class1.server.ca.pem #Объединяем его с нашим сертификатом в один cat ssl.crt sub.class1.server.ca.pem > ssl-unified.crt

Настраиваем наш сайт

server {

listen 80 ;

server_name example.org www.example.org;

#Делаем 301 редирект с 80 порта на 443

return 301 https://www.example.org$request_uri;

}

server {

listen 443 ssl;

server_name example.org www.example.org;

ssl on;

#Подключаем получившийся файл с двумя сертификатами

ssl_certificate /var/www/ssl/ssl-unified.crt;

#Подключаем файл с нашим расшифрованным приватным ключем

ssl_certificate_key /var/www/ssl/ssl. key;

location / {

proxy_pass http://127.0.0.1:81;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header Host $http_host;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

key;

location / {

proxy_pass http://127.0.0.1:81;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header Host $http_host;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

Да это мне помогло избавится от необходимости ставить модуль MOD_GNUTLS для решение проблем с несколькими виртуальными хостами на 443 порту одно IP адресе.

Зачем HTTPS для сайта

Доверие и безопасность.

Наличие HTTPS актуально не только для ресурсов запрашивающих личные данные или информацию о платежных картах. Но и для обычных сайтов есть поводы использовать HTTPS/SSL шифрование.

- HTTPS подтверждает, что сайт – единственный адресат, с которым должен общаться сервер.

- HTTPS шифрует любые коммуникации, включая URL’ы, что защищает, например, историю загрузок браузера.

- HTTPS предотвращает участие в канале передачи данных любых третьих лиц.

Больше данных о входящем трафике.

Когда трафик приходит с страниц использующих HTTPS на сайт с HTTP , данные об источнике скрываются и в отчетах систем аналитик мы их видим как прямой заход на наш ресурс. Но если трафик приходит на сайт с HTTPS то защищенная реферальная информация сохраняется и мы не теряем данных об источнике перехода вне зависимости HTTPS или HTTP.

Google учитывает в качестве одного из многих факторов ранжирования наличие HTTPS, но не осной.

Ну и конечно ложка дёгтя

Как всегда наши любимые поисковые системы воспринимают HTTP и HTTPS версии сайта как два разных ресурса. Соответственно переход сайта на HTTPS грозит еще и потере позиций , поскольку должно пройти время пока поисковая машина поймет что это основное зеркало сайта и произведет «склейку»

Обзор сервиса бесплатных ssl сертификатов startssl.com

Это будет многим полезно.

Особенно тем, кто только начинает. Я вообще люблю писать посты именно для нубов, так как постоянно нубы обращаются, то им посоветуй, это им посоветуй. Даже личные блоги когда были созданы с этой целью, чтобы сто раз одно и тоже не рассказывать людям, а давать просто ссылку на пост 🙂

Итак. Зачем покупать дешевый сертификат за 300р ? Или за 3000р wildcard ? Когда их можно сделать — абсолютно бесплатно.

Хочу сказать спасибо вот этому хостеру и его создателю mxneo, именно он своими постами, где бесплатное продавал по 150-250р и заставил меня изучить очередное что-то новое и разобраться, как оно на самом деле.

Оказывается — все очень просто. А советы на форумах, типо там кодировать/перекодировать сертификат нужно чтобы он нормальный стал или пиздец жесть ебанутая регистрация на зарубежном языке — просто миф и вранье, а я верил раньше и почти год не интересовался этим сайтом, где-то 8к выкинул на сертификаты, а мог бы и не выкидывать, если бы знал 🙂

Под катом подробное описание с скринами по пунктам.

Итак. Идем и регистрируемся. https://www.startssl.com/?app=11

Выбираем Sign-up.

Заполняем данные.

Тут стоит обратить 2 момента. Есть несколько уровней и разные возможности пользователя.

Сертификаты, которые на 1 год, на 1 домен. Такого рода.

Такие сертификаты вы сможете создавать уже сразу после регистрации. Можете от балды даже данные вписать.

А вот если вы хотите вот такие сертификаты создавать. То там будет проверка данных.

Итак, сразу скажу какие данные.

Скан паспорта. Да, вы можете пойти на файлообменники, забить в поиск «паспорт» «scans» «скан паспорта» и подобные ключевые слова и скачать любой паспорт, который когда-то закачивали нубасы. Но проверка там сложная 🙂 Итак обратите внимание — кроме скана паспорта нужно еще предоставить любое другое удостоверение этого же человека, водительские права, военный билет, загран паспорт. Ну короче — нужно 2 документа. Только тогда проверка пройдет.

Проверку проходить вот тут. (после регистрации это личный кабинет)

(после регистрации это личный кабинет)

А потом ! Внимание. Потом на адрес прописки вам отправят заказное письмо с кодом.

И только тогда вы сможете создавать бесплатно вот такие вот сертификаты.

На домен и все поддомены. Удобно как раз хостерам, когда куча серверов и поддоменов. И это — бесплатно.

Или 1 сертификат на кучу доменов.

Вот такие дела 🙂

И еще нужно будет оплатить 60$ либо пластиковой картой, либо через PayPal. Чтобы проверка произошла успешно.

А теперь давайте я покажу как создавать сертификаты.

Сначала добавляем домен, на который будет выписывать. Ну проверку подлинности пройти, что мы действительно владелец домена.

Создаем сертификат.

Придумываем ключ-пароль.

Сохраняем куда-ниб то, что нам выдало. Это PRIVATE KEY. Но закодированный паролем.

Далее нам создается сам сертификат. BEGIN SERTIFICAT. Его тоже копируем и сохраняем.

Но приват-кей у нас какой-то неправильный. ISP manager например не принимает 🙂

ISP manager например не принимает 🙂

Идем вот сюда и делаем нормальный

Потом в ISP manager, вкладка SSL сертификаты. Создаем новый. Вводим наши данные что мы создали.

А потом выбираем нужный домен, в вкладке WWW-домены — редактировать — внизу будет выбор сертификата.

ВСЕ 🙂

Кстати миф, что каждому ssl сертификату нужен только 1 ip — тоже пиздешь хостеров. Они специально пиздят чтобы продать побольше ip. Легко можно лепенить кучу доменов, кучу реально разных сертификатов. И все домены будут на 1 единственном ip.

Обзор написан alice2k, надеюсь хостеры будут теперь экономить на ssl. А еще можно покупать домены людям и в подарок дарить ssl 😉

Получение бесплатного SSL сертификата

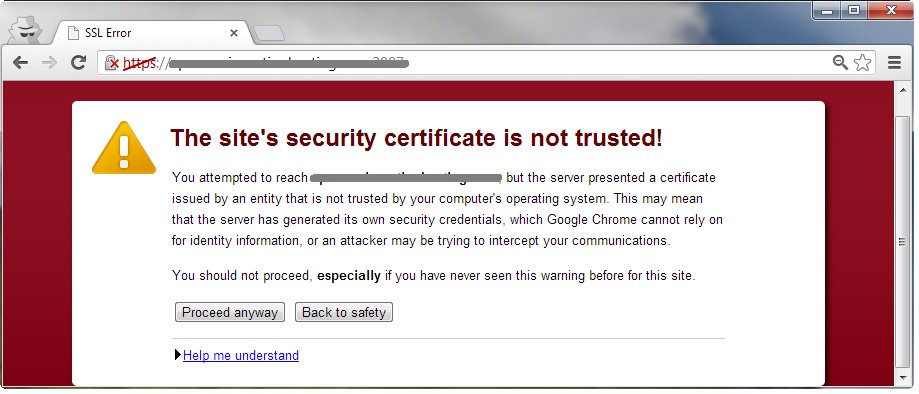

На дворе май 2017-го, а браузеры продолжают путь к «защищённому» интернету, смысл которого заключается в обязательной ssl-сертификации всех сайтов. Этот путь начался давно англ и, некоторое время назад Chrome начал дописывать «Информацию о сайте», в котором указано, что соединение с сайтом не защищено. Mozilla пошла дальше и теперь при заполнении форм входа на сайт, пользователи стали получать сообщение:

Mozilla пошла дальше и теперь при заполнении форм входа на сайт, пользователи стали получать сообщение:

Это соединение не защищено. Логины, введенные здесь, могут быть скомпрометированы.

Описание данного явления можно увидеть на официальном сайте Mozilla.

Здорово, Mozilla! Молодцы, Mozilla! Теперь, для любого смертного, попадающего на Ваш сайт, это сообщение выглядит как: Эй, человек! Этот сайт очень страшный и опасный, и он точно сломает твой компьютер. А если не cломает то украдёт твои деньги!

Конечно, я утрирую, но такие надписи значительно уменьшают уровень доверия к сайту.

Ну что ж. Надо, так надо. Попробуем разобраться, что можно сделать без денег.

Если Ваш сайт имеет под собой коммерческую основу, то Вам ничего не стоит потратить хотя бы $100 — $200, чтобы купить нормальный сертификат. Но те, которые хотят «таблеток от жадности, да побольше!», и сертификат желают получить нахаляву (а лучше два =) ). Я, со своим блогом, тоже в этом клане и для нас

Я, со своим блогом, тоже в этом клане и для нас нищебродов есть сайты, которые выпускают бесплатные сертификаты. Их полно, но два отличаются особо: StartSSL и Let’s Encrypt.

Платные сертификаты лучше

Разница заключается в том, что бесплатные CA не дают гарантий. В какой-то момент сертификат может стать не валидным и тогда, с ним будет хуже, чем без него.

Выбор платных CA велик: RapidSSL, GeoTrust, Comodo. Могу рекомендовать только Thawte англ.

С другими не работал, а от Thawte остались положительные впечатления.

Бесплатный сертификат от StartSSL

StartSSL, который переехал на адрес startcomca.com англ раздаёт сертификаты давно и даже статьи на хабре есть по этому поводу. Впрочем, они уже не актуальны.

Бесплатные сертификаты от StartSSL не валидны

С 21-го октября 2016 года браузеры перестали доверять CA StartSSL и WoSign. Так описывают эту причину Google англ. StartSSL сообщают, что исправят проблемы в течении полугода.

Так описывают эту причину Google англ. StartSSL сообщают, что исправят проблемы в течении полугода.

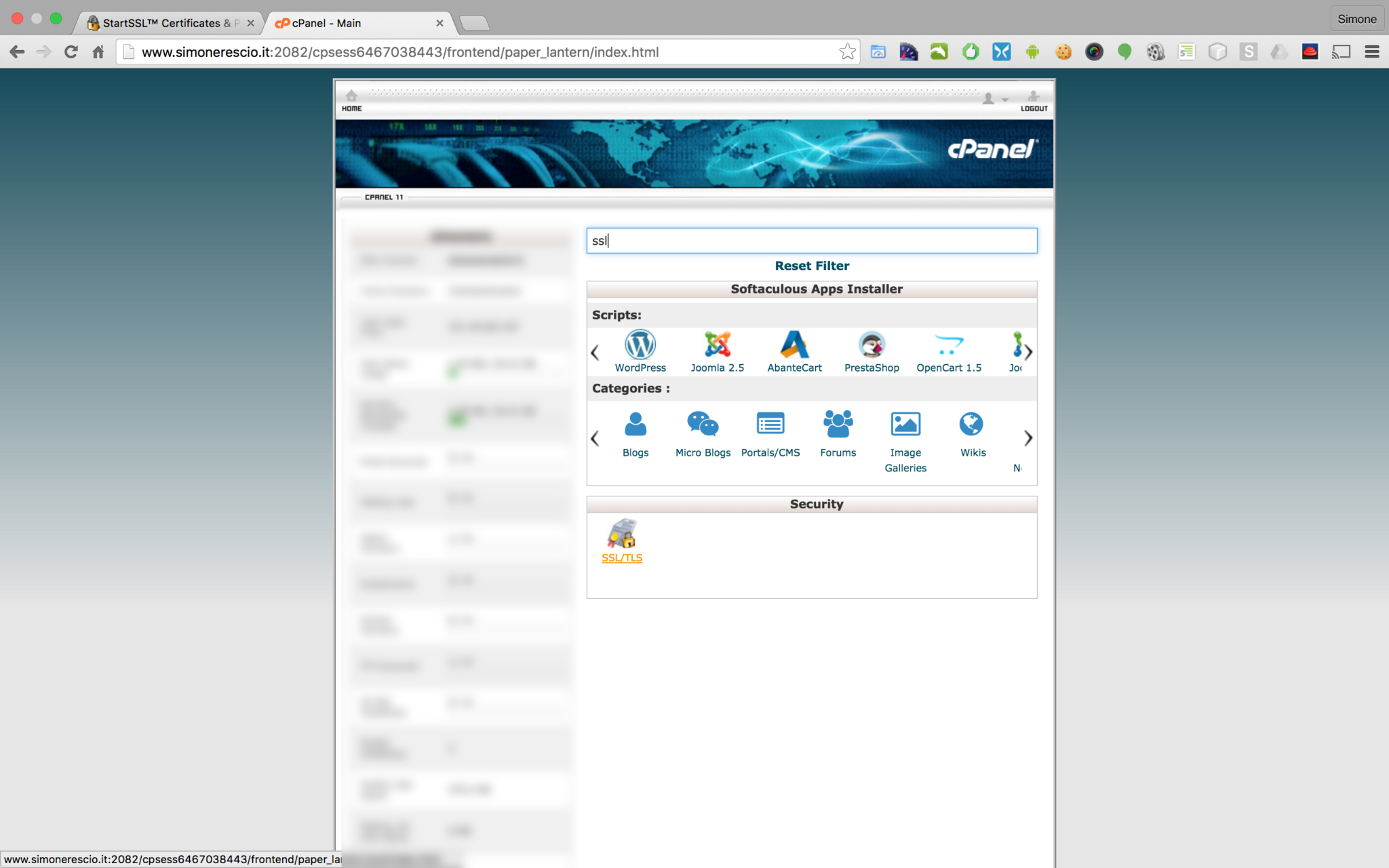

Чтобы получить бесплатный сертификат от StartSSL, необходимо:

- Зарегистрироваться на startcomca.com англ

- Подтвердить право владения доменом(и) (верификация)

- Сгенерировать CSR и сделать запрос на получение сертификата одним из предложенных способов

- Прикрепить полученный сертификат к домену

1. Регистрация в startcomca.com

Регистрация англ простая. Пароля нет, почту подтверждать не надо. Каждый последующий вход выполняется путём получения кода для входа на почту.

2.

Верификация

ВерификацияВерифицировать можно разными способами. Мы берём бесплатный сертификат, поэтому любой способ подойдет. Выбираем что проще. Например, верификация по email’у.

Верификация проходит также как и в большинстве других случаев: подтверждением владения почты административной почты. На почту приходит код, вводим его, профит. После этого в правом столбце у Вас появится подтверждённое доменное имя.

3. Запрос на сертификат

Теперь у нас есть подтвержденный домен и можно приступать к получению сертификата. Выбираем самый простой тот, что бесплатный

Этот шаг занимает чуть больше времени, чем остальные, но тоже прост: заполняем форму и отправляем.

- Указываем до 10-ти доменных имен

- Выбираем способ генерации CSR

Выполняем команду и генерируем CSR. В процессе генерации CSR Вам будет задан ряд вопросов, ответы на которые необходимо вводить в латинской раскладке. Достаточными являются:

- Country Name (2 letter code) [AU] — страна регистрации организации, для которой получаем сертификат (для Росcии — RU)

- State or Province Name (full name) [Some-State] — область, регион регистрации организации (Москва — Moscow)

- Locality Name (eg, city) [] — город регистрации организации (Москва — Moscow)

- Organization Name (eg, company) [Internet Widgits Pty Ltd] — наименование организации

- Common Name (e.

g. server FQDN or YOUR name) [] — доменное имя, для которого генерируется сертификат

g. server FQDN or YOUR name) [] — доменное имя, для которого генерируется сертификат

openssl req -newkey rsa:2048 -keyout mbaev.key -out mbaev.csr Generating a 2048 bit RSA private key ..................................................+++ .............................................................+++ writing new private key to 'mbaev.key' Enter PEM pass phrase: Verifying - Enter PEM pass phrase: ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:RU State or Province Name (full name) [Some-State]:Samara Locality Name (eg, city) []:Samara Organization Name (eg, company) [Internet Widgits Pty Ltd]:Mbaev's blog Organizational Unit Name (eg, section) []: Common Name (e.

g. server FQDN or YOUR name) []:mbaev.com

Email Address []:

----

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

g. server FQDN or YOUR name) []:mbaev.com

Email Address []:

----

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

Пароль не обязателен

Если в процессе формирования CSR вы укажете пароль, то он понадобится в момент крепления сертификата к домену. Если за вас это будет делать техподдержка, то они попросят у Вас этот пароль.

Далее открываем сформированный <файл>.csr, копируем содержимое и вставляем в ожидающее нас поле.

Отправляем и смотрим результат

4. Крепление сертификата к домену

Начать стоит, безусловно, со скачивания самого сертификата. Список всех сертификатов можно увидеть на странице Certificate list.

В скачанном архиве будет несколько папок и куча сертификатов. Это все один и тот же сертификат, только используется в разных случаях.

Сам процесс крепления обычно начинается и заканчивается запросом в службу техподдержки, где вам нужно будет предоставить полученный архив и файл с расширением . key, который Вы сформировали самостоятельно.

key, который Вы сформировали самостоятельно.

Сертификат от Let’s Encrypt

Однажды, два сотрудника из Mozilla почесали и репу и сказали: «Ёшки-матрёшки! Да что ж это такое?! Сертификаты — это же, всего лишь, единицы и нули. А почему бы нам не раздавать их всем желающим?.. Ну хотя бы тем, у кого нет коммерческой подоплёки?». Другие воскликнули: «Да! Давайте раздавать!». Так возникла идея автоматизированного сервиса по выдаче бесплатных сертификатов сроком на 90 дней, которую, мы теперь знаем под названием Let’s Encrypt.

Этот сервис полностью автоматизирован. Он устанавливается на хостинг за 15 минут, а процедура получения сертификата занимает до 30 секунд, в которую входит выполнение 2-х команд.

Установка CertBot’а — это отдельная тема, но всё же приведу несколько ссылок:

IT-Patrol

Хостинг, который вызывает у меня симпатию IT-Patrol, тоже поддерживает автоматизированный выпуск сертификатов от Let’s Encrypt. Этот хостинг «заточен» на работу с cms Drupal всех версий и нынче он располагается по адресу drupalhosting. ru . Моё последнее обращение к ним началось с просьбы о подключении автогенерации сертификата от Let’s Encrypt. Наше общение было такое же простое, лёгкое и приятное, как все предыдущие и через некоторое время я получил заветное сообщение «Подключили сертификаты. Проверьте, пожалуйста.»

ru . Моё последнее обращение к ним началось с просьбы о подключении автогенерации сертификата от Let’s Encrypt. Наше общение было такое же простое, лёгкое и приятное, как все предыдущие и через некоторое время я получил заветное сообщение «Подключили сертификаты. Проверьте, пожалуйста.»

That’s it.

Полезные ссылки

Продление сертификата от StartSSL — kurazhov’s blog

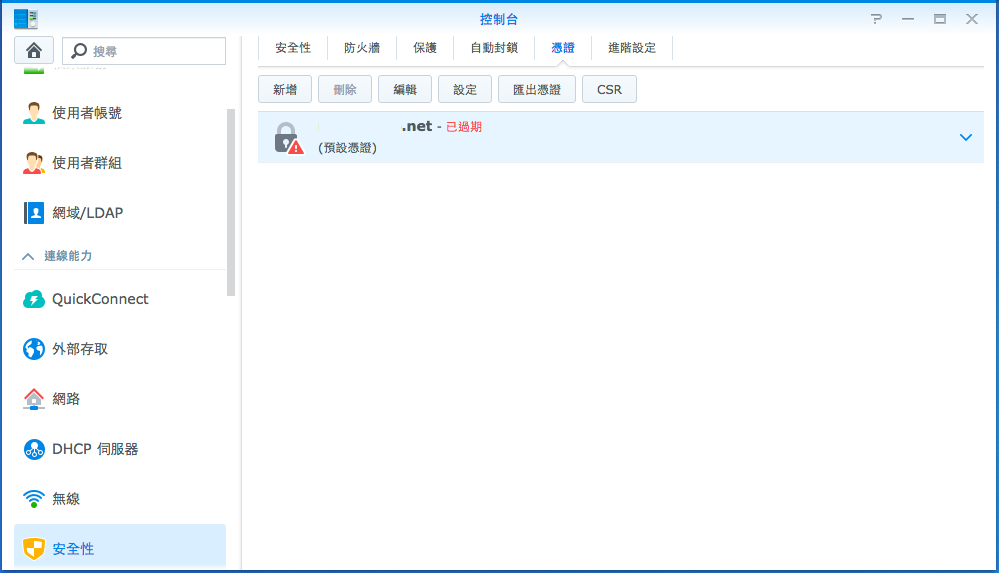

1. Немного слов о процедуре продления личного сертификата от StartSSL

После создания сертификата и по истечении 11 месяцев со дня начала его действия на почту придёт письмо о необходимости его продления. Перейдя по ссылке (https://startssl.com/Certificates) и войдя в систему по сертификату, который вы сделали ранее, попадёте в панель управления. (Не обязательно сразу кидаться обновлять сертификат, как оказалось позже)

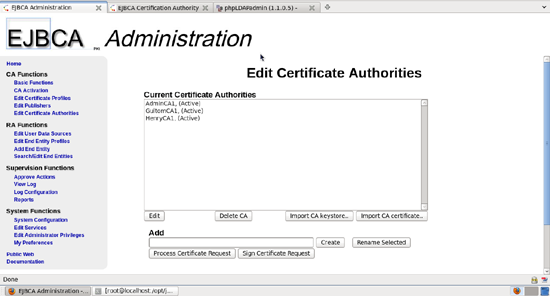

Панель управления

Вверху выведены три вкладки. ToolBox — вкладка с самыми часто используемыми действиями (как бы подразумевается), Certificates Wizard — вкладка для создания и выпуска нового сертификата, Validation Wizard — вкладка для подтверждения e-mail, доменного имени и других классов сертификации.

Иногда необходимо подтвердить, что e-mail ваш и вы им владеете, в противном случае валидацию домена вы не пройдёте.

2. Продление сертификата

Переходим на вторую вкладку и указываем пункт генерации сертификата для web-сервера.

В следующем окне вводите:

а) ваше доменное имя (можно без www)

б) Запрос на сертификат. В поле подсказке написано, что его можно генерировать как из консоли веб-сервера, так и используя программу StartSSL

3. Воспользуемся способом запроса сертификата из консоли.

openssl req -new -nodes -keyout yourname.key -out yourname.csr

,где yourname.key — Ваш новый приватный ключ (сохраните в надёжном месте!), а yourname.csr — файл запроса сертификата, его и нужно будет отправить в центр сертификации.

В процессе создания запроса необходимо ответить на следующие вопросы:

Country Name (2 letter code) [AU]: RU //код страны State or Province Name (full name) [Some-State]: //вписываете то же значение области, что и видно справа в панели управления.Locality Name (eg, city) []: Moscow //вписываете свой город Organization Name (eg, company) [Internet Widgits Pty Ltd]: //вводить не обязательно для физ.лица, достаточно поставить точку и значение по-умолчанию станет пустым Organizational Unit Name (eg, section) []: //тоже можно оставить пустым Common Name (e.g. server FQDN or YOUR name) []:kurazhov.ru //самое главное - ваше доменное имя без www Email Address []: [email protected] //почта за которой закреплена Ваша учётная запись. A challenge password []: //не заполнять! сразу жмём Enter An optional company name []: //не заполнять! сразу жмём Enter

На выходе получаем файлы yourname.csr и yourname.key. yourname.csr отправляем в центр сертификации. Копируем текст и вставляем во второе поле, показанное на картинке выше. Жмём Submit

И в списке сертификатов видим новый. Скачиваем, устанавливаем, радуемся.

Я не думал, что процедура выпуска нового сертификата будет такой быстрой, и сделал запрос за месяц. По идее, можно было сделать запрос в день окончания действия старого сертификата.

— действительно ли StartSSL.com заслуживает доверия?

Закрыт . Этот вопрос основан на мнении. В настоящее время он не принимает ответы.Хотите улучшить этот вопрос? Обновите вопрос, чтобы на него можно было ответить с помощью фактов и цитат, отредактировав это сообщение.

Закрыт 4 года назад.

Мне пришло следующее электронное письмо:

Уважаемые клиенты StartCom,

Это электронное письмо создано администрацией StartCom. Персонал:

StartCom, ведущий глобальный центр сертификации (CA) и провайдер доверенные службы идентификации и аутентификации, объявляет о новой услуге — StartEncrypt сегодня, автоматическая выдача сертификатов SSL и установочное программное обеспечение для вашего веб-сервера.

StartEncrypt основан на системе StartAPI, позволяющей получить SSL сертификат и установите сертификат SSL на свой веб-сервер для бесплатно и автоматически, без кодирования, всего одним щелчком мыши, чтобы установить его в ваш сервер.

Сравните с Let’s Encrypt, StartEncrypt поддерживает Windows и Linux сервер для наиболее популярного программного обеспечения веб-серверов, и многие несравненные преимущества как:

(1) Не просто получить сертификат SSL автоматически, но и установить его автоматически;

(2) Не только зашифровано, но и удостоверение личности подтверждено для отображения EV Green Bar и название организации OV в сертификате;

(3) Сертификат не только на период 90 дней, но и до 39 месяцев, и более более 1180 дней;

(4) Не только сертификат DV SSL с низким уровнем надежности, но и высокий уровень надежности SSL-сертификат OV и сертификат EV SSL с зеленой полосой;

(5) Не только для одного домена, но до 120 доменов с подстановочными знаками служба поддержки;

(6) Все сертификаты OV SSL и EV SSL бесплатны, просто сделайте убедитесь, что ваша учетная запись StartSSL подтверждена как удостоверение класса 3 или 4.

StartEncrypt вместе со StartSSL, чтобы позволить вашему сайту перейти на https безболезненно, чтобы на вашем веб-сайте оставалась зеленая полоса, которая дает больше быть уверенным для вашего онлайн-клиента и приносить вам онлайн-доход. Приступим к шифрованию.

Не отвечайте на это письмо. Это неконтролируемое письмо адрес, и ответы на это электронное письмо нельзя ответить или прочитать. Если у вас есть какие-либо вопросы или комментарии, просто нажмите здесь, чтобы отправить нам свой вопрос, спасибо.

С уважением, Центр сертификации StartCom ™

Есть несколько схематично звучащих фраз, например , и много несравненных преимуществ, например:

Я заглянул на сайт startssl.com, и он не внушал особого доверия, за исключением зеленой полосы в URL-адресе StartCom Ltd .:

Это заслуживающий доверия CA, у которого просто есть плохие английские копирайтеры, или есть какая-то история, о которой следует беспокоиться?

Free StartSSL.

com SSL-сертификат HOWTO · GitHub Free StartSSL.com SSL-сертификат HOWTO · GitHub

com SSL-сертификат HOWTO · GitHub Free StartSSL.com SSL-сертификат HOWTO · GitHubМгновенно делитесь кодом, заметками и фрагментами.

Бесплатный SSL-сертификат StartSSL.com HOWTO

Пишу по памяти, поэтому могут появиться ошибки.

Это было обновлено для использования сертификатов SHA256.

Пуск

- Перейдите на http://www.startssl.com/

- Щелкните «Панель управления»

- Нажмите «Экспресс-лейн»

Подтверждение личности

- Заполнить форму, отправить

- Проверьте свою электронную почту на наличие кода подтверждения, введите его, отправьте

- Вы получите сертификат на стороне клиента, действительный в течение 1 года, установленный в хранилище вашего браузера.

Думайте об этом как о пароле вашей учетной записи StartSSL. Сделайте резервную копию.

Думайте об этом как о пароле вашей учетной записи StartSSL. Сделайте резервную копию.

Проверка домена

- Введите ваше доменное имя

- Выберите адрес электронной почты, который вы хотите подтвердить (postmaster @, hostmaster @ или webmaster @)

- Проверьте свою электронную почту на наличие кода подтверждения, введите его, отправьте

Генерация сертификата

- Пропустите этап генерации на сайте startssl, потому что вы будете делать это прямо на своем сервере

- На вашем компьютере с Linux создайте запрос

.cfgдля OpenSSL, чтобы вам не приходилось постоянно отвечать на вопросы:

[требуется]

default_bits = 2048

default_keyfile = privkey.pem

отличительное_имя = req_distinguished_name

подсказка = нет

[req_distinguished_name]

countryName = LT

stateOrProvinceName =.

localityName = Вильнюс

organizationName = Варденис Паварденис

organizationUnitName =. commonName = пример.ком

emailAddress = [email protected]

commonName = пример.ком

emailAddress = [email protected]

-

openssl req -config req.conf -newkey rsa: 2048 -nodes -keyout subdomain.example.com.pem -sha256 -out subdomain.example.com.csr -

chmod 600 subdomain.example.com.pem— это ваш закрытый ключ, держите его в секрете! - скопируйте текст из subdomain.example.com.csr в веб-форму StartSSL, отправьте

- выберите подтвержденный домен из шага 7 (example.com), выберите желаемый поддомен

- скопируйте текст сертификата в файл с именем subdomain.example.com.crt

Установка сертификата в Apache в системах Ubuntu / Debian

- скопируйте / переместите subdomain.example.com.crt в / etc / ssl / certs / на вашем веб-сервере

- скопируйте / переместите subdomain.example.com.pem в / etc / ssl / private / на вашем веб-сервере

- загрузить https://www.startssl.com/certs/class1/sha2/pem/sub.

class1.server.sha2.ca.pem

class1.server.sha2.ca.pem - скопируйте / переместите загруженный sub.class1.server.sha2.ca.pem в / etc / ssl / certs / startssl-class1-intermediate-sha2.крт

- поместите это в свою конфигурацию Apache (например, внутри директивы

SSLCertificateFile /etc/ssl/certs/subdomain.example.com.crt

SSLCertificateKeyFile /etc/ssl/private/subdomain.example.com.pem

SSLCertificateChainFile /etc/ssl/certs/startssl-class1-intermediate-sha2.crt

-

Судо A2enmod SSL -

sudo apache2ctl configtest && sudo apache2ctl изящный

Проверка

-

openssl s_client -connect поддомен.example.com:443 -servername subdomain.example.com -CApath / etc / ssl / certs - посетите https://www.ssllabs.com/ssltest/analyze.html и протестируйте его там тоже

Сертификаты для нескольких поддоменов

- Обязательно отредактируйте

/etc/apache2/ports.и убедитесь, что он содержит conf

conf NameVirtualHost *: 443 - Перейдите на startssl.com, нажмите «Панель управления», выберите вкладку «Мастер сертификатов», запросите новый сертификат веб-сервера.

- Создайте новый CSR и новый сертификат, установите его, как описано выше (шаги 10-25).

Примечания:

- для этого требуется SNI, что означает, что пользователи, застрявшие с Windows XP или Internet Explorer 6, не смогут увидеть нужные сертификаты и могут получить страшные предупреждения системы безопасности.

- , чтобы получить групповой сертификат или один сертификат, действительный для нескольких поддоменов, вам необходимо выполнить проверку личности класса 2 (то есть отправить StartSSL 59,90 долларов США, а также сканировать два разных действительных идентификатора фотографии, например.грамм. паспорт и водительское удостоверение)

Сертификаты для нескольких доменов

То же, что и выше, за исключением того, что вам также необходимо снова выполнить проверку домена.

Почему я перестал использовать StartSSL (Подсказка: в нем участвует китайская компания) - кусок Kimchi

TL; DR: PKI-платформа StartSSL, израильского лидера бесплатных SSL-сертификатов, теперь размещена китайской антивирусной компанией Qihoo 360, которая использует IP-адреса китайской государственной телекоммуникационной компании.

StartSSL - это PKI-решение от компании StartCom, расположенной в Израиле.

Из https://en.wikipedia.org/wiki/StartCom:

StartSSL предлагает бесплатный (для личного использования) сертификат SSL X.509 класса 1 «StartSSL Free», который работает для веб-серверов (SSL / TLS), а также для шифрования электронной почты (S / MIME). Он также предлагает сертификаты класса 2 и 3, а также сертификаты расширенной проверки. Все основные браузеры поддерживают сертификаты StartSSL.

Он также предлагает сертификаты класса 2 и 3, а также сертификаты расширенной проверки. Все основные браузеры поддерживают сертификаты StartSSL.

StartSSL объявила в декабре 2015 года о расширении своей деятельности в Китае:

Из https: // www.startssl.com/NewsDetails:

StartCom, ведущий глобальный центр сертификации (CA) и провайдер надежных служб идентификации и аутентификации, только в конце года запустил свой недавно разработанный веб-сайт и объявляет о расширении своей деятельности в Китае.

Отображение публичной инфраструктуры StartSSL

StartSSL использует https://auth.startssl.com/ для внешнего интерфейса для доступа к своим PKI (вход в PKI, создание, отзыв сертификатов ...). Это ядро их службы и критическая часть их инфраструктуры.

Используя Robtex, мы обнаруживаем, что платформа StartSSL в основном работает в Израиле с диапазоном IP-адресов 192.116.242.0/24 (сетевое имя: SrartCom-Ltd (sic!), Страна: IL).

Из https://www.robtex.com/route/192.116.242.0-24.html:

Виртуальный хост www.startssl.com предоставляется индивидуальным CDN:

root @ kali: ~ / # хост www.startssl.com

www.startssl.com имеет адрес 97.74.232.97 <- Godaddy

www.startssl.com имеет адрес 52.7.55.170 <- Amazon Web Services

www.startssl.com имеет адрес 52.21.57.183 <- Amazon Web Services

www.startssl.com имеет адрес 52.0.114.134 <- Amazon Web Services

www.startssl.com имеет адрес 50.62.56.98 <- Godaddy

www.startssl.com имеет адрес 104.192.110.222 <- QiHU 360 Inc.

www.startssl.com имеет адрес 50.62.133.237 <- Godaddy

корень @ kali: ~ / #

Помимо IP-адресов из CDN, мы находим странный факт:

DNS auth.startssl.com изменился в декабре 2015 года с 192.116.242.27 ( StrartCom-Ltd ) на 104.192.110.222 ( QiHU 360 ), который принадлежит китайской компании ( Qihoo 360 ).

Всего 3 хоста указывают на 104. 192.110.222:

192.110.222:

www.startssl.com разрешает для 1 IP-адреса 104.192.110.222

auth.startssl.com -> 104.192.110.222

www.startpki.com -> 104.192.110.222

Мы можем использовать WhatsMyDNS, чтобы проверить, что auth.startssl.com обращается к 104.192.110.222 из любого места. Это не решение CDN, а намеренное использование одного китайского IP-адреса.

Информация Whois для 104.192.110.222:

Из https://whois.arin.net/rest/net/NET-104-192-110-0-1/pft?s=104.192.110.222:

Поскольку auth.startssl.com обращается к 104.192.110.222 из любого места, мы можем предположить, что PKI теперь размещается на IP-адресе 104.192.110.222.

104.192.110.222 - это IP-адрес от «QiHU 360 Inc», что на самом деле означает Qihoo 360. Qihoo 360 - китайская технологическая компания.

Возможно, вы слышали что-то о Qihoo 360, который только что купил Opera.Как ни странно, Qihoo 360 использует IP-адреса от China Telecom Americas. China Telecom Americas является дочерней компанией China Telecom Corporation Limited, китайской государственной телекоммуникационной компании. Это крупнейший поставщик услуг фиксированной связи и третий по величине провайдер мобильной связи в Китайской Народной Республике.

China Telecom Americas является дочерней компанией China Telecom Corporation Limited, китайской государственной телекоммуникационной компании. Это крупнейший поставщик услуг фиксированной связи и третий по величине провайдер мобильной связи в Китайской Народной Республике.

Вызывает беспокойство то, что внешний интерфейс PKI (auth.startssl.com) теперь размещен в китайской антивирусной компании, которая пользуется китайским интернет-провайдером в течение 2 месяцев, и что вокруг не было никаких новостей.Это может быть связано только с расширением деятельности StartSSL в Китае в декабре 2015 года, как объяснялось выше.

С исторической точки зрения StartSSL уже отказывался отозвать сертификаты, затронутые уязвимостью HeartBleed, и обвинил пользователя в халатности («ваше программное обеспечение было уязвимо»).

Учитывая все эти факты, я не думаю, что использование StartSSL сейчас является хорошей идеей, за исключением случаев, когда они предлагают четкое объяснение, почему они размещают свои PKI в китайской компании.

Используй Давай зашифровать! 🙂

, опубликовано 16.02.2016 00:00:00 пользователем Pierre Kim

StartCom SSL прекращает работу с 1 января 2018 г.

StartCom SSL не смог преодолеть недоверие браузеров в прошлом году

StartCom SSL объявила, что больше не будет выдавать новые цифровые сертификаты с 1 января 2018 года, фактически закрывая компанию, хотя услуги CRL и OCSP будут продолжаться еще два года до истечения срока действия трех корней StartCom в 2020 году.

Это знаменует конец странной, возможно, даже поучительной истории о том, как некогда доверенный центр сертификации потерпел крах примерно через год после того, как браузеры ему не доверяли.Серьезно, это на самом деле могло бы стать довольно захватывающей драмой, потому что то, что случилось со StartCom, кажется прямо со страниц романа.

Как здесь появился SSL StartCom?

StartCom SSL начинал довольно скромно в Израиле как небольшой региональный центр сертификации, специализирующийся на сертификате Start SSL, которому доверяли примерно в 2009/2010 годах. На этом неприятные вещи заканчиваются, поскольку в 2016 году Mozilla обнаружила, что CA был тайно приобретен китайским центром сертификации WoSign Limited через несколько компаний.

На этом неприятные вещи заканчиваются, поскольку в 2016 году Mozilla обнаружила, что CA был тайно приобретен китайским центром сертификации WoSign Limited через несколько компаний.

Вот здесь и стали совершаться ошибки. Не столько основатели StartCom (хотя, похоже, они тоже могут в чем-то обвинять), сколько WoSign и его ныне свергнутый генеральный директор Ричард Ван (если вы чувствуете себя особенно юношеским, я дам вам минутку, чтобы наслаждайтесь этим именем).

Если вы какое-то время читали блог, то помните, что в прошлом году мы подробно рассказали о многих ошибках WoSign. Но, если вам нужно напомнить, это выглядит примерно так:

WoSign был пойман задним числом SSL-сертификатов, чтобы он мог подписывать их с помощью алгоритма хеширования SHA-1 и не позволять браузерам обнаруживать их.Это большой запрет, в основном потому, что это явно небезопасно, но также потому, что браузерам действительно не нравится, когда вы пытаетесь их обмануть.

SHA-1, сокращение от Secure Hash Algorithm 1, представляет собой криптографическую хеш-функцию, которая была первоначально разработана АНБ. К сожалению, пару лет назад он устарел. Отраслевые стандарты теперь требуют, чтобы все сертификаты SSL были подписаны с использованием SHA-2, его преемника.

WoSign знал, что он не должен был выпускать сертификаты SSL, которые все еще используют SHA-1, он знал, что любой сертификат SHA-1, выпущенный после крайнего срока, не будет публично доверять веб-браузерам.Итак, WoSign стал хитрым и отодвинул кучу из них задним числом, чтобы попытаться сделать их незаметными для браузеров.

К сожалению, Mozilla разобралась.

Итак, как же здесь SSL StartCom?

Итак, в ходе расследования неправильной выдачи WoSign, Mozilla смогла по существу установить, что WoSign приобрела StartCom, через различные общедоступные бизнес-документы и исследуя серверные системы, которые использовали две компании.

Вот тут у StartCom дела пошли плохо.

Во-первых, WoSign и StartCom, хотя и не нарушали никаких законов, похоже, мало интересовались прозрачностью. Несмотря на доказательства обратного, генеральный директор WoSign г-н Ван продолжал утверждать, что приобретений не было, и два центра сертификации продолжали голосовать в форуме CA / B - регулирующем органе отрасли - как отдельные организации, несмотря на то, что фактически являлись единой компанией.

Затем стало ясно, что StartCom использует некоторые системы валидации WoSign. В результате два неправильно выданных сертификата были созданы с использованием PKI StartCom.

Судя по всему, StartCom возглавляли Ван и WoSign, что сделало его соучастником.

Недоверие браузеров - это рыцарство смерти

Прошлой осеньюStartCom и WoSign вызвали недоверие со стороны всех основных браузеров. Это означает Google Chrome, Mozilla Firefox, Apple Safari и Microsoft IE / Edge.

Когда ЦС не доверяет, это означает, что корневые сертификаты, принадлежащие этому ЦС, удаляются из хранилищ доверенных сертификатов браузеров. Не вдаваясь в подробности, скажу, что большая часть PKI имеет публично доверенные корни.В каждом браузере уже загружен список предварительно доверенных корневых сертификатов. Когда браузер пытается подключиться к веб-сайту с помощью SSL, он пытается связать этот сертификат SSL с одним из корней, которые он сохранил в своем хранилище доверенных сертификатов.

Это означает, что каждому ЦС либо нужен собственный доверенный корень, либо промежуточное звено, которое соединяется с другим.

Когда StartCom не доверял, это означало, что все его корневые сертификаты были удалены из этих доверенных хранилищ.В свою очередь, каждому SSL-сертификату StartCom, который должен был быть связан с одним из этих корней, теперь тоже не доверяют.

Таким образом, StartCom мертв уже около года, так как он больше не может выпускать публично доверенные сертификаты.

Через справку компании:

«Несмотря на усилия, предпринятые StartCom за это время, до сих пор браузеры не давали четких указаний на то, что StartCom сможет вернуть доверие. Поэтому владельцы StartCom решили прекратить деятельность StartCom как центра сертификации.”

Это решение не окажет большого влияния на большую сеть. К этому моменту большинство клиентов StartCom, использующих SSL, перешли в другой центр сертификации. Согласно w3techs.com, доля рынка StartCom составляет всего 0,1%.

What We Hashed Out (для скиммеров)

Вот что мы рассмотрели в сегодняшнем обсуждении:

- StartCom SSL официально закрывается с 1 января 2018 г. Службы

- CRL и OCSP будут работать до 2020 года, чтобы свести к минимуму сбои.

- StartCom не доверяли из-за проблем с неправильным выпуском WoSign в 2016 году.

Цепочки шифрования Microsoft 365 - соответствие требованиям Microsoft 365

- 19 минут для чтения

В этой статье

Microsoft 365 использует несколько различных поставщиков сертификатов.Ниже описан полный список известных корневых сертификатов Microsoft 365, с которыми клиенты могут столкнуться при доступе к Microsoft 365. Для получения информации о сертификатах, которые могут потребоваться для установки в вашей собственной инфраструктуре, см. Планирование сторонних сертификатов SSL для Microsoft 365. Следующее информация о сертификате применяется ко всем облачным экземплярам Microsoft 365 во всем мире и в стране.

Последнее обновление: 16.10.2020

| Тип сертификата | P7b загрузить | Конечные точки CRL | Конечные точки OCSP | Конечные точки AIA |

|---|---|---|---|---|

| Открытые доверенные корневые сертификаты | Пакет корневых сертификатов Microsoft 365 (P7B) | крл.globalsign.net www.d-trust.net | НЕТ | НЕТ |

| Общедоступные промежуточные сертификаты | Пакет промежуточных сертификатов Microsoft 365 (P7B) | cdp1.public-trust.com crl.cnnic.cn crl.entrust.net crl.globalsign.com crl.globalsign.net crl.identrust.com crl.thawte.com crl3.digicert.com crl4.digicert.com s1.symcb.com www.d-trust.net | isrg.trustid.ocsp.identityrust.com ocsp.digicert.com ocsp.entrust.net ocsp.globalsign.com ocsp.omniroot.com ocsp.startssl.com ocsp.thawte.com ocsp2.globalsign.com .cspcnnic. cn root-c3-ca2-2009.ocsp.d-trust.net root-c3-ca2-ev-2009.ocsp.d-trust.net s2.symcb.com | aia.startssl.com apps.identrust.com cacert.omniroot.com www.cnnic.cn |

Разверните корневой и промежуточный разделы ниже, чтобы увидеть дополнительные сведения о поставщиках сертификатов.

Сведения о корневом сертификате Microsoft 365 Балтиморский корень CyberTrust| Тема | CN = Baltimore CyberTrust Root OU = CyberTrust O = Baltimore C = IE |

|---|---|

| Серийный номер | 02: 00: 00: B9 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha1RSA |

| Срок действия не ранее | 12 мая 18:46:00 2000 UTC |

| Срок действия не позже | 12 мая 23:59:00 2025 UTC |

| Идентификатор ключа субъекта | e5: 9d: 59: 30: 82: 47: 58: cc: ac: fa: 08: 54: 36: 86: 7b: 3a: b5: 04: 4d: f0 |

| Отпечаток (SHA-1) | D4DE20D05E66FC53FE1A50882C78DB2852CAE474 |

| Отпечаток пальца (SHA-256) | 16AF57A9F676B0AB126095AA5EBADEF22AB31119D644AC95CD4B93DBF3F26AEB |

| Штифт (SHA-256) | Y9mvm0exBk1JoQ57f9Vm28jKo5lFm / woKcVxrYxu80o = |

| Тема | CN = корень CNNIC O = CNNIC C = CN |

|---|---|

| Серийный номер | 49: 33: 00: 01 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha1RSA |

| Срок действия не ранее | 16 апреля 07:09:14 2007 UTC |

| Срок действия не позже | 16 апреля 07:09:14 2027 UTC |

| Идентификатор ключа субъекта | 65: f2: 31: ad: 2a: f7: f7: dd: 52: 96: 0a: c7: 02: c1: 0e: ef: a6: d5: 3b: 11 |

| Идентификатор ключа органа власти | keyid: 65: f2: 31: ad: 2a: f7: f7: dd: 52: 96: 0a: c7: 02: c1: 0e: ef: a6: d5: 3b: 11 |

| Отпечаток (SHA-1) | 8BAF4C9B1DF02A92F7DA128EB91BACF498604B6F |

| Отпечаток пальца (SHA-256) | E283 | DA845A679F2080CC7FB44A3B7A1C3792CB7EB7729FDCB6A8D99AEA7

| Штифт (SHA-256) | H0IkzshPyZztiB / 2 / P0 + IfjFGcVHqmpd094kcwLOUNE = |

| Тема | CN = DigiCert Global Root CA OU = www.digicert.com O = DigiCert Inc C = US |

|---|---|

| Серийный номер | 08: 3B: E0: 56: 90: 42: 46: B1: A1: 75: 6A: C9: 59: 91: C7: 4A |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha1RSA |

| Срок действия не ранее | 10 ноября 00:00:00 2006 UTC |

| Срок действия не позже | 10 ноября 00:00:00 2031 UTC |

| Идентификатор ключа субъекта | 03: de: 50: 35: 56: d1: 4c: bb: 66: f0: a3: e2: 1b: 1b: c3: 97: b2: 3d: d1: 55 |

| Идентификатор ключа органа власти | keyid: 03: de: 50: 35: 56: d1: 4c: bb: 66: f0: a3: e2: 1b: 1b: c3: 97: b2: 3d: d1: 55 |

| Отпечаток (SHA-1) | A8985D3A65EventionC4B2D7D66D40C6DD2FB19C5436 |

| Отпечаток пальца (SHA-256) | 4348A0E9444C78CB265E058D5E8944B4D84F9662BD26DB257F8934A443C70161 |

| Штифт (SHA-256) | r / mIkG3eEpVdm + u / ko / cwxzOMo1bk4TyHIlByibiA5E = |

| Тема | CN = DigiCert Global Root G2 OU = www.digicert.com O = DigiCert Inc C = US |

|---|---|

| Эмитент | CN = DigiCert Global Root G2, OU = www.digicert.com, O = DigiCert Inc, C = US |

| Серийный номер | 03: 3A: F1: E6: A7: 11: A9: A0: BB: 28: 64: B1: 1D: 09: FA: E5 |

| Длина открытого ключа | RSA 2048 бит |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 1 августа 2013 г. 5:00 |

| Срок действия: не ранее | пятница, 15 января 2038 г. 4:00 |

| Идентификатор ключа субъекта | 4E2254201895E6E36EE60FFAFAB912ED06178F39 |

| Идентификатор ключа органа власти | KeyID: 4e: 22: 54: 20: 18: 95: e6: e3: 6e: e6: 0f: fa: fa: b9: 12: ed: 06: 17: 8f: 39 |

| Отпечаток (SHA-1) | DF3C24F9BFD666761B268073FE06D1CC8D4F82A4 |

| Отпечаток пальца (SHA-256) | CB3CCBB76031E5E0138F8DD39A23F9DE47FFC35E43C1144CEA27D46A5AB1CB5F |

| Тема | CN = DigiCert High Assurance EV Root CA OU = www.digicert.com O = DigiCert Inc C = US | |

|---|---|---|

| Серийный номер | 02: AC: 5C: 26: 6A: 0B: 40: 9B: 8F: 0B: 79: F2: AE: 46: 25: 77 | |

| Длина открытого ключа | RSA 2048 бит (e 65537) | |

| Алгоритм подписи | sha1RSA | |

| Срок действия не ранее | 10 ноября 00:00:00 2006 UTC | |

| Срок действия не позже | 10 ноября 00:00:00 2031 UTC | |

| Идентификатор ключа субъекта | b1: 3e: c3: 69: 03: f8: bf: 47: 01: d4: 98: 26: 1a: 08: 02: ef: 63: 64: 2b: c3 | |

| Идентификатор ключа органа власти | keyid: b1: 3e: c3: 69: 03: f8: bf: 47: 01: d4: 98: 26: 1a: 08: 02: ef: 63: 64: 2b: c3 | |

| Отпечаток (SHA-1) | 5FB7EE0633E259DBAD0C4C9AE6D38F1A61C7DC25 | |

| Отпечаток пальца (SHA-256) | 7431E5F4C3C1CE46 | F0B61E05440883BA9A01ED00BA6ABD7806ED3B118CF |

| Штифт (SHA-256) | WoiWRyIOVNa9ihaBciRSC7XHjliYS9VwUGOIud4PB18 = |

| Тема | CN = D-TRUST Root Class 3 CA 2 2009 O = D-Trust GmbH C = DE |

|---|---|

| Серийный номер | 09:83: F3 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 05 ноября, 08:35:58 2009 UTC |

| Срок действия не позже | 05 ноя, 08:35:58 2029 UTC |

| Идентификатор ключа субъекта | fd: da: 14: c4: 9f: 30: de: 21: bd: 1e: 42: 39: fc: ab: 63: 23: 49: e0: f1: 84 |

| Отпечаток (SHA-1) | 58E8ABB0361533FB80F79B1B6D29D3FF8D5F00F0 |

| Отпечаток пальца (SHA-256) | 49E7A442ACF0EA6287050054B52564B650E4F49E42E348D6AA38E039E957B1C1 |

| Штифт (SHA-256) | 7KDxgUAs56hlKzG00DbfJh56MLf0GlDZHsT5CwBrQ6E = |

| CRL URL | ldap: // каталог.d-trust.net/CN=D-TRUST%20Root%20Class%203%20CA%202%202009,O=D-Trust%20GmbH,C=DE?certificaterevocationlist http://www.d-trust.net/ crl / d-trust_root_class_3_ca_2_2009.crl |

| Тема | CN = D-TRUST Root Class 3 CA 2 EV 2009 O = D-Trust GmbH C = DE |

|---|---|

| Серийный номер | 09:83: F4 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 05 ноября, 08:50:46 2009 UTC |

| Срок действия не позже | 05 ноя, 08:50:46 2029 UTC |

| Идентификатор ключа субъекта | d3: 94: 8a: 4c: 62: 13: 2a: 19: 2e: cc: af: 72: 8a: 7d: 36: d7: 9a: 1c: dc: 67 |

| Отпечаток (SHA-1) | 96C91B0B95B4109842FAD0D82279FE60FAB |

| Отпечаток пальца (SHA-256) | EEC5496B988CE98625B | 2EEC2908BED0B0F316C2D4730C84EAF1F3D34881

| Штифт (SHA-256) | / zQvtsTIvTCkcG9zSJU58Z5uSMwF9GJUZU9mENvFQOk = |

| CRL URL | ldap: // каталог.d-trust.net/CN=D-TRUST%20Root%20Class%203%20CA%202%20EV%202009,O=D-Trust%20GmbH,C=DE?certificaterevocationlist http: //www.d-trust. net / crl / d-trust_root_class_3_ca_2_ev_2009.crl |

| Тема | CN = DST Root CA X3 O = Digital Signature Trust Co. |

|---|---|

| Серийный номер | 44: AF: B0: 80: D6: A3: 27: BA: 89: 30: 39: 86: 2E: F8: 40: 6B |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha1RSA |

| Срок действия не ранее | 30 сентября 21:12:19 2000 UTC |

| Срок действия не позже | 30 сентября 14:01:15 2021 UTC |

| Идентификатор ключа субъекта | c4: a7: b1: a4: 7b: 2c: 71: fa: db: e1: 4b: 90: 75: ff: c4: 15: 60: 85: 89: 10 |

| Отпечаток (SHA-1) | DAC9024F54D8F6DF FB1732638CA6AD77C13 |

| Отпечаток пальца (SHA-256) | 0687260331A72403D909F105E69BCF0D32E1BD2493FFC6D9206D11BCD6770739 |

| Штифт (SHA-256) | Vjs8r4z + 80wjNcr1YKepWQboSIRi63WsWXhIMN + eWys = |

| Тема | CN = Entrust Root Certification Authority - G2 OU = "(c) 2009 Entrust, Inc.- только для авторизованного использования » OU = См. www.entrust.net/legal-terms O =« Entrust, Inc. » C = US |

|---|---|

| Серийный номер | 4A: 53: 8C: 28 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 07 июля, 17:25:54 2009 UTC |

| Срок действия не позже | 07 декабря, 17:55:54 20:30 UTC |

| Идентификатор ключа субъекта | 6a: 72: 26: 7a: d0: 1e: ef: 7d: e7: 3b: 69: 51: d4: 6c: 8d: 9f: 90: 12: 66: ab |

| Отпечаток (SHA-1) | 8CF427FD790C3AD166068DE81E57EFBB |

| Отпечаток пальца (SHA-256) | 43DF5774B03E7FEF5FE40D931A7BEDF1BB2E6B42738C4E6D3841103D3AA7F339 |

| Штифт (SHA-256) | du6FkDdMcVQ3u8prumAo6t3i3G27uMP2EOhR8R0at / U = |

| Тема | CN = Центр сертификации Entrust.net (2048) OU = (c) 1999 Entrust.net Limited OU = www.entrust.net / CPS_2048 incorp. по исх. (предел ответственности) O = Entrust.net |

|---|---|

| Серийный номер | 38: 63: DE: F8 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha1RSA |

| Срок действия не ранее | 24 декабря 17:50:51 1999 UTC |

| Срок действия не позже | 24 июля 14:15:12 2029 UTC |

| Идентификатор ключа субъекта | 55: e4: 81: d1: 11: 80: be: d8: 89: b9: 08: a3: 31: f9: a1: 24: 09: 16: b9: 70 |

| Отпечаток (SHA-1) | 503006091D97D4F5AE39F7CBE7927D7D652D3431 |

| Отпечаток пальца (SHA-256) | 6DC47172E01CBCB0BF62580D895FE2B8AC9AD4F873801E0C10B9C837D21EB177 |

| Штифт (SHA-256) | HqPF5D7WbC2imDpCpKebHpBnhs6fG1hiFBmgBGOofTg = |

| Тема | CN = GlobalSign Корневой CA OU = Корневой CA O = GlobalSign nv-sa C = BE |

|---|---|

| Серийный номер | 04: 00: 00: 00: 00: 01: 15: 4B: 5A: C3: 94 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha1RSA |

| Срок действия не ранее | , 01 сентября, 12:00:00 1998 UTC |

| Срок действия не позже | 28 января 12:00:00 2028 UTC |

| Идентификатор ключа субъекта | 60: 7b: 66: 1a: 45: 0d: 97: ca: 89: 50: 2f: 7d: 04: cd: 34: a8: ff: fc: fd: 4b |

| Отпечаток (SHA-1) | B1BC968BD4F49D622AA89A81F2150152A41D829C |

| Отпечаток пальца (SHA-256) | EBD41040E4BB3EC742C9E381D31EF2A41A48B6685C96E7CEF3C1DF6CD4331C99 |

| Штифт (SHA-256) | K87oWBWM9UZfyddvDfoxL + 8lpNyoUB2ptGtn0fv6G2Q = |

| Тема | CN = GlobalSign O = GlobalSign OU = GlobalSign Корневой CA - R3 |

|---|---|

| Эмитент | CN = GlobalSign, O = GlobalSign, OU = GlobalSign Корневой CA - R3 |

| Серийный номер | 04: 00: 00: 00: 00: 01: 21: 58: 53: 08: A2 |

| Длина открытого ключа | RSA 2048 бит |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 18 марта 2009 г. 3:00 |

| Срок действия: не ранее | Воскресенье, 18 марта 2029 г., 3:00 |

| Идентификатор ключа субъекта | 8FF04B7FA82E4524AE4D50FA639A8BDEE2DD1BBC |

| Идентификатор ключа органа власти | KeyID: 8f: f0: 4b: 7f: a8: 2e: 45: 24: ae: 4d: 50: fa: 63: 9a: 8b: de: e2: dd: 1b: bc |

| Отпечаток (SHA-1) | D69B561148F01C77C54578C10926DF5B856976AD |

| Отпечаток пальца (SHA-256) | CBB522D7B7F127AD6A0113865BDF1CD4102E7D0759AF635A7CF4720DC963C53B |

| Тема | CN = Thawte Primary Root CA - G3 OU = "(c) 2008 thawte, Inc.- Только для авторизованного использования " OU = Certification Services Division O =" thawte, Inc. " C = US |

|---|---|

| Серийный номер | 60: 01: 97: B7: 46: A7: EA: B4: B4: 9A: D6: 4B: 2F: F7: 90: FB |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 02 апреля, 00:00:00 2008 UTC |

| Срок действия не позже | 01 декабря 23:59:59 2037 UTC |

| Идентификатор ключа субъекта | ad: 6c: aa: 94: 60: 9c: ed: e4: ff: fa: 3e: 0a: 74: 2b: 63: 03: f7: b6: 59: bf |

| Отпечаток (SHA-1) | F18B538D1BE903B6A6F056435B171589CAF36BF2 |

| Отпечаток пальца (SHA-256) | 4B03F45807AD70F21BFC2CAE71C9FDE4604C064CF5FFB686BAE5DBAAD7FDD34C |

| Штифт (SHA-256) | GQbGEk27Q4V40A4GbVBUxsN / D6YCjAVUXgmU7drshik = |

| Тема | CN = публичный первичный центр сертификации VeriSign класса 3 - G5 OU = "(c) 2006 VeriSign, Inc.- Только для авторизованного использования " OU = VeriSign Trust Network O =" VeriSign, Inc. " C = US |

|---|---|

| Серийный номер | 18: DA: D1: 9E: 26: 7D: E8: BB: 4A: 21: 58: CD: CC: 6B: 3B: 4A |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha1RSA |

| Срок действия не ранее | 08 ноября, 00:00:00 2006 UTC |

| Срок действия не позже | 16 июля 23:59:59 2036 UTC |

| Идентификатор ключа субъекта | 7f: d3: 65: a7: c2: dd: ec: bb: f0: 30: 09: f3: 43: 39: fa: 02: af: 33: 31: 33 |

| Отпечаток (SHA-1) | 4EB6D578499B1CCF5F581EAD56BE3D9B6744Aitud |

| Отпечаток пальца (SHA-256) | 9ACFAB7E43C8D880D06B262A94DEEEE4B4659989C3D0CAF19BAF6405E41AB7DF |

| Штифт (SHA-256) | JbQbUG5JMJUoI6brnx0x3vZF6jilxsapbXGVfjhN8Fg = |

| Тема | CN = CNNIC SHA256 SSL O = CNNIC SHA256 SSL C = CN | |

|---|---|---|

| Эмитент | CN = корень CNNIC O = CNNIC C = CN | |

| Серийный номер | 49: 33: 00: 7C | |

| Длина открытого ключа | RSA 2048 бит (e 65537) | |

| Алгоритм подписи | sha256RSA | |

| Срок действия не ранее | 18 декабря 12:32:18 2014 UTC | |

| Срок действия не позже | 18 декабря 12:32:18 2024 UTC | |

| Идентификатор ключа субъекта | b7: d1: 59: 8b: 8c: 0d: 06: 28: 47: 23: 00: 3a: 36: 04: a5: ee: 38: 76: 53: 3c | |

| Идентификатор ключа органа власти | keyid: 65: f2: 31: ad: 2a: f7: f7: dd: 52: 96: 0a: c7: 02: c1: 0e: ef: a6: d5: 3b: 11 | |

| Отпечаток (SHA-1) | FC844648FC708433921BE88B18C48787A3E2813E | |

| Отпечаток пальца (SHA-256) | FA8B9F99DBB94E7B772AA91 | E777047C15C7A3BF4A1AF9C0CA984A689511 |

| Штифт (SHA-256) | dKZRcLDh7hBNZTmTIHOGJ6C2Om / ITjUCPkOnLTnrZXk = | |

| URL-адреса AIA | http: // www.cnnic.cn/download/cert/CNNICROOT.cer | |

| CRL URL | ldap: /// CN = crl1,% 20OU = crl,% 20O = CNNIC,% 20C = CN? CertificateRevocationList; двоичный, AuthorRevocationList; двоичный, deltaRevocationList; двоичный http://crl.cnnic.cn/download/rootsha2crl /CRL1.crl | |

| URL-адреса OCSP | http://ocspcnnicroot.cnnic.cn |

| Тема | CN = D-TRUST SSL Class 3 CA 1 2009 O = D-Trust GmbH C = DE |

|---|---|

| Эмитент | CN = D-TRUST Root Class 3 CA 2 2009 O = D-Trust GmbH C = DE |

| Альтернативное имя субъекта | RFC822 Name = info @ d-trust.net URL = http: //www.d-trust.net |

| Серийный номер | 09:90:63 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 12 ноября 12:46:55 2009 UTC |

| Срок действия не позже | 05 ноя, 08:35:58 2029 UTC |

| Идентификатор ключа субъекта | 50: 19: 32: 94: 9a: c4: b5: 04: 4d: 56: d0: c0: 83: 21: d5: 35: 55: b0: b1: 7a |

| Идентификатор ключа органа власти | keyid: fd: da: 14: c4: 9f: 30: de: 21: bd: 1e: 42: 39: fc: ab: 63: 23: 49: e0: f1: 84 |

| Отпечаток (SHA-1) | 2FC5DE6528CDBE50A14C382FC1DE524FAABF95FC |

| Отпечаток пальца (SHA-256) | 6AC159B4C2BC8E729F3B84642EF1286BCC80D775FE278C740ADA468D5 |

| Штифт (SHA-256) | 9w0QP9HzLXkfs + 4zENaUFq2XKcQON1oyksoJ + Gg2AZE = |

| CRL URL | ldap: // каталог.d-trust.net/CN=D-TRUST%20Root%20Class%203%20CA%202%202009,O=D-Trust%20GmbH,C=DE?certificaterevocationlist http://www.d-trust.net/ crl / d-trust_root_class_3_ca_2_2009.crl |

| URL-адреса OCSP | http://root-c3-ca2-2009.ocsp.d-trust.net |

| Тема | CN = D-TRUST SSL Class 3 CA 1 EV 2009 O = D-Trust GmbH C = DE |

|---|---|

| Эмитент | CN = D-TRUST Root Class 3 CA 2 EV 2009 O = D-Trust GmbH C = DE |

| Альтернативное имя субъекта | RFC822 Name = info @ d-trust.net URL = http: //www.d-trust.net |

| Серийный номер | 09:90:64 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 12 ноября, 12:52:43 2009 UTC |

| Срок действия не позже | 05 ноя, 08:50:46 2029 UTC |

| Идентификатор ключа субъекта | ac: ed: a5: 9d: 7a: a2: b6: 43: f1: 18: 8a: 25: 6a: 6c: b1: cc: a8: f2: 5a: d4 |

| Идентификатор ключа органа власти | keyid: d3: 94: 8a: 4c: 62: 13: 2a: 19: 2e: cc: af: 72: 8a: 7d: 36: d7: 9a: 1c: dc: 67 |

| Отпечаток (SHA-1) | 1069423D308D0FC54575059638560FC7556E32B3 |

| Отпечаток пальца (SHA-256) | B0935DC04B4E60C0C42DEF7EC57A1B1D8F958D17988E71CC80A8CF5E635BA5B4 |

| Штифт (SHA-256) | lv5BNZ5aWd27ooolULDolFTwIaaWjHvG4yyh4rss4X8 = |

| CRL URL | ldap: // каталог.d-trust.net/CN=D-TRUST%20Root%20Class%203%20CA%202%20EV%202009,O=D-Trust%20GmbH,C=DE?certificaterevocationlist http: //www.d-trust. net / crl / d-trust_root_class_3_ca_2_ev_2009.crl |

| URL-адреса OCSP | http://root-c3-ca2-ev-2009.ocsp.d-trust.net |

| Тема | CN = DigiCert Basic RSA CN CA G2 O = DigiCert Inc C = US | |

|---|---|---|

| Эмитент | CN = глобальный корневой центр сертификации DigiCert, OU = www.digicert.com, O = DigiCert Inc, C = US | |

| Серийный номер | 02: F7: E1: F9: 82: BA: D0: 09: AF: F4: 7D: C9: 57: 41: B2: F6 | |

| Длина открытого ключа | RSA 2048 бит | |

| Алгоритм подписи | sha256RSA | |

| Срок действия не ранее | среда, 4 марта 2020 г. 4:04 | |

| Срок действия: не ранее | Понедельник, 4 марта 2030 г., 4:04 | |

| Идентификатор ключа субъекта | 06BDA69B607 | |

| Идентификатор ключа органа власти | KeyID: 03: de: 50: 35: 56: d1: 4c: bb: 66: f0: a3: e2: 1b: 1b: c3: 97: b2: 3d: d1: 55 | |

| Отпечаток (SHA-1) | 4D1FA5D1FB1AC3917C08E43F65015E6AEA571179 | |

| Отпечаток пальца (SHA-256) | CB57B3FF2040CB26 | 25BC90FA9D7B4ED4938C6F60F42F69AFDF508AC2993 |

| CRL URL | http: // crl.digicert.cn/DigiCertGlobalRootCA.crl | |

| URL-адреса OCSP | http://ocsp.digicert.cn |

| Тема | CN = DigiCert Cloud Services CA-1 O = DigiCert Inc C = US |

|---|---|

| Эмитент | CN = DigiCert Global Root CA OU = www.digicert.com O = DigiCert Inc C = US |

| Серийный номер | 01: 9E: C1: C6: BD: 3F: 59: 7B: B2: 0C: 33: 38: E5: 51: D8: 77 |

| Длина открытого ключа | RSA 2048 бит |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 4 августа 2015 г. 00:00 |

| Срок действия: не ранее | 4 августа 2030 г. 00:00 |

| Идентификатор ключа субъекта | dd: 51: d0: a2: 31: 73: a9: 73: ae: 8f: b4: 01: 7e: 5d: 8c: 57: cb: 9f: f0: f7 |

| Идентификатор ключа органа власти | 03: de: 50: 35: 56: d1: 4c: bb: 66: f0: a3: e2: 1b: 1b: c3: 97: b2: 3d: d1: 55 |

| Отпечаток (SHA-1) | 81B68D6CD2f221F8F534E677523BB236BBA1DC56 |

| Отпечаток пальца (SHA-256) | 2F6889961A7CA7067E8BA103C2CF9B9A924F8CA293F11178E23A1978D2F133D3 |

| Штифт (SHA-256) | UgpUVparimk8QCjtWQaUQ7EGrtrykc / L8N66EhFY3VE = |

| CRL URL | http: // crl3.digicert.com/DigiCertGlobalRootCA.crl http://crl4.digicert.com/DigiCertGlobalRootCA.crl |

| URL-адреса OCSP | http://ocsp.digicert.com |

| Тема | CN = DigiCert Cloud Services CA-1 O = DigiCert Inc C = US | |

|---|---|---|

| Эмитент | CN = DigiCert Global Root CA OU = www.digicert.com O = DigiCert Inc C = US | |

| Серийный номер | 0F: 17: 1A: 48: C6: F2: 23: 80: 92: 18: CD: 2E: D6: DD: C0: E8 | |

| Длина открытого ключа | RSA 2048 бит | |

| Алгоритм подписи | sha256RSA | |

| Срок действия не ранее | 25 сентября 2020 г., 00:00 | |

| Срок действия не позже | 24 сентября 2030 г., 23:59 | |

| Идентификатор ключа субъекта | dd: 51: d0: a2: 31: 73: a9: 73: ae: 8f: b4: 01: 7e: 5d: 8c: 57: cb: 9f: f0: f7 | |

| Идентификатор ключа органа власти | 03: de: 50: 35: 56: d1: 4c: bb: 66: f0: a3: e2: 1b: 1b: c3: 97: b2: 3d: d1: 55 | |

| Отпечаток (SHA-1) | B3F6B64A07BB9611F47174407841F564FB991F29 | |

| Отпечаток пальца (SHA-256) | 5F886 | |

| – | ||

| Штифт (SHA-256) | UgpUVparimk8QCjtWQaUQ7EGrtrykc / L8N66EhFY3VE = | |

| CRL URL | http: // crl3.digicert.com/DigiCertGlobalRootCA.crl http://crl4.digicert.com/DigiCertGlobalRootCA.crl | |

| URL-адреса OCSP | http://ocsp.digicert.com |

| Тема | CN = DigiCert SHA2 Сервер расширенной проверки CA OU = www.digicert.com O = DigiCert Inc C = US | |

|---|---|---|

| Эмитент | CN = DigiCert High Assurance EV Root CA, OU = www.digicert.com, O = DigiCert Inc, C = US | |

| Серийный номер | 0C: 79: A9: 44: B0: 8C: 11: 95: 20: 92: 61: 5F: E2: 6B: 1D: 83 | |

| Длина открытого ключа | RSA 2048 бит | |

| Алгоритм подписи | sha256RSA | |

| Срок действия не ранее | 22 октября 2013 г. 5:00 | |

| Срок действия: не ранее | Воскресенье, 22 октября 2028 г. 5:00 | |

| Идентификатор ключа субъекта | 3DD350A5D6A0ADEEF34A600A65D321D4F8F8D60F | |

| Идентификатор ключа органа власти | KeyID: b1: 3e: c3: 69: 03: f8: bf: 47: 01: d4: 98: 26: 1a: 08: 02: ef: 63: 64: 2b: c3 | |

| Отпечаток (SHA-1) | 7E2F3A4F8FE8FA8A5730AECA029696637E986F3F | |

| Отпечаток пальца (SHA-256) | 403E062A265305 | 85BAF80A0D4AE422C848C9F78FAD01FC94BC5B87FEF1A |

| CRL URL | http: // crl4.digicert.com/DigiCertHighAssuranceEVRootCA.crl | |

| URL-адреса OCSP | http://ocsp.digicert.com |

| Тема | CN = DigiCert SHA2 High Assurance Server CA OU = www.digicert.com O = DigiCert Inc C = US |

|---|---|

| Эмитент | CN = DigiCert High Assurance EV Root CA OU = www.digicert.com O = DigiCert Inc C = US |

| Серийный номер | 04: E1: E7: A4: DC: 5C: F2: F3: 6D: C0: 2B: 42: B8: 5D: 15: 9F |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 22 октября 12:00:00 2013 UTC |

| Срок действия не позже | 22 октября 12:00:00 2028 UTC |

| Идентификатор ключа субъекта | 51: 68: ff: 90: af: 02: 07: 75: 3c: cc: d9: 65: 64: 62: a2: 12: b8: 59: 72: 3b |

| Идентификатор ключа органа власти | keyid: b1: 3e: c3: 69: 03: f8: bf: 47: 01: d4: 98: 26: 1a: 08: 02: ef: 63: 64: 2b: c3 |

| Отпечаток (SHA-1) | A031C46782E6E6C662C2C87C76DA9AA62CCABD8E |

| Отпечаток пальца (SHA-256) | 19400BE5B7A31FB733 |

| Штифт (SHA-256) | k2v657xBsOVe1PQRwOsHsw3bsGT2VzIqz5K + 59sNQws = |

| CRL URL | http: // crl4.digicert.com/DigiCertHighAssuranceEVRootCA.crl |

| URL-адреса OCSP | http://ocsp.digicert.com |

| Тема | CN = DigiCert SHA2 Secure Server CA O = DigiCert Inc C = US |

|---|---|

| Эмитент | CN = DigiCert Global Root CA OU = www.digicert.com O = DigiCert Inc C = US |

| Серийный номер | 01: FD: A3: EB: 6E: CA: 75: C8: 88: 43: 8B: 72: 4B: CF: BC: 91 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 08 марта 12:00:00 2013 UTC |

| Срок действия не позже | 08 марта 12:00:00 2023 UTC |

| Идентификатор ключа субъекта | 0f: 80: 61: 1c: 82: 31: 61: d5: 2f: 28: e7: 8d: 46: 38: b4: 2c: e1: c6: d9: e2 |

| Идентификатор ключа органа власти | keyid: 03: de: 50: 35: 56: d1: 4c: bb: 66: f0: a3: e2: 1b: 1b: c3: 97: b2: 3d: d1: 55 |

| Отпечаток (SHA-1) | 1FB86B1168EC743154062E8C9CC5B171A4B7CCB4 |

| Отпечаток пальца (SHA-256) | 154C433C4 |

| Штифт (SHA-256) | 5kJvNEMw0KjrCAu7eXY5HZdvyCS13BbA0VJG1RSP91w = |

| CRL URL | http: // crl3.digicert.com/DigiCertGlobalRootCA.crl http://crl4.digicert.com/DigiCertGlobalRootCA.crl |

| URL-адреса OCSP | http://ocsp.digicert.com |

| Тема | CN = DigiCert SHA2 Secure Server CA O = DigiCert Inc C = US |

|---|---|

| Эмитент | CN = глобальный корневой центр сертификации DigiCert, OU = www.digicert.com, O = DigiCert Inc, C = US |

| Серийный номер | 02: 74: 2E: AA: 17: CA: 8E: 21: C7: 17: BB: 1F: FC: FD: 0C: A0 |

| Длина открытого ключа | RSA 2048 бит |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 22 сентября 2020 г. 17:00 |

| Срок действия: не ранее | Воскресенье, 22 сентября 2030 г., 16:59 |

| Идентификатор ключа субъекта | 0F80611C823161D52F28E78D4638B42CE1C6D9E2 |

| Идентификатор ключа органа власти | KeyID: 03: de: 50: 35: 56: d1: 4c: bb: 66: f0: a3: e2: 1b: 1b: c3: 97: b2: 3d: d1: 55 |

| Отпечаток (SHA-1) | 626D44E704D1CEABE3BF0D53397464AC8080142C |

| Отпечаток пальца (SHA-256) | C1AD7778796D20BCA65C889A2655021156528BB62FF5FA43E1B8E5A83E3D2EAA |

| CRL URL | http: // crl3.digicert.com/DigiCertGlobalRootCA.crl http://crl4.digicert.com/DigiCertGlobalRootCA.crl |

| URL-адреса OCSP | http://ocsp.digicert.com |

| Тема | CN = DigiCert TLS RSA SHA256 2020 CA1 O = DigiCert Inc C = US |

|---|---|

| Эмитент | CN = глобальный корневой центр сертификации DigiCert, OU = www.digicert.com, O = DigiCert Inc, C = US |

| Серийный номер | 0A: 35: 08: D5: 5C: 29: 2B: 01: 7D: F8: AD: 65: C0: 0F: F7: E4 |

| Длина открытого ключа | RSA 2048 бит |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 23 сентября 2020 г. 17:00 |

| Срок действия: не ранее | 23 сентября 2030 г. 16:59 |

| Идентификатор ключа субъекта | B76BA2EAA8AA848C79EAB4DA0F98B2C59576B9F4 |

| Идентификатор ключа органа власти | KeyID: 03: de: 50: 35: 56: d1: 4c: bb: 66: f0: a3: e2: 1b: 1b: c3: 97: b2: 3d: d1: 55 |

| Отпечаток (SHA-1) | 6938FD4D98BAB03FAADB97B34396831E3780AEA1 |

| Отпечаток пальца (SHA-256) | 25768713D3B459F9382D2A594F85F34709FD2A81542A4146FFB246BEC69 |

| CRL URL | http: // crl3.digicert.com/DigiCertGlobalRootCA.crl http://crl4.digicert.com/DigiCertGlobalRootCA.crl |

| URL-адреса OCSP | http://ocsp.digicert.com |

| Тема | CN = Центр сертификации Entrust - L1C OU = "(c) 2009 Entrust, Inc." OU = www.entrust.net / rpa включен посредством ссылки. O = "Entrust, Inc." C = | США

|---|---|

| Эмитент | CN = Доверие.net Certification Authority (2048) OU = (c) 1999 Entrust.net Limited OU = www.entrust.net / CPS_2048 incorp. по исх. (ограничивает ответственность) O = Entrust.net |

| Серийный номер | 4C: 0E: 8C: 39 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha1RSA |

| Срок действия не ранее | 11 ноября, 15:40:40 2011 UTC |

| Срок действия не позже | 12 ноября 02:51:17 2021 UTC |

| Идентификатор ключа субъекта | 1e: f1: ab: 89: 06: f8: 49: 0f: 01: 33: 77: ee: 14: 7a: ee: 19: 7c: 93: 28: 4d |

| Идентификатор ключа органа власти | keyid: 55: e4: 81: d1: 11: 80: be: d8: 89: b9: 08: a3: 31: f9: a1: 24: 09: 16: b9: 70 |

| Отпечаток (SHA-1) | C53E73073F93CE7895DE7484126BC303DAB9E657 |

| Отпечаток пальца (SHA-256) | 0EE4DAF71A85D842D23F4910FD4C909B7271861931F1D5FEAC868225F52700E2 |

| Штифт (SHA-256) | VFv5NemtodoRftw8KsvFb8AoCWwOJL6bOJS + Ui0bQ94 = |

| CRL URL | http: // crl.entrust.net/2048ca.crl |

| URL-адреса OCSP | http://ocsp.entrust.net |

| Тема | CN = Центр сертификации Entrust - L1K OU = "(c) 2012 Entrust, Inc. - только для авторизованного использования" OU = См. Www.entrust.net/legal-terms O = "Entrust, Inc." C = | США

|---|---|

| Эмитент | CN = Entrust Root Certification Authority - G2 OU = "(c) 2009 Entrust, Inc.- только для авторизованного использования » OU = См. www.entrust.net/legal-terms O =« Entrust, Inc. » C = US |

| Серийный номер | 0E: E9: 4C: C3: 00: 00: 00: 00: 51: D3: 77: 85 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |

| Срок действия не ранее | 05 октября, 19:13:56 2015 UTC |

| Срок действия не позже | 05 декабря 19:43:56 2030 UTC |

| Идентификатор ключа субъекта | 82: a2: 70: 74: dd: bc: 53: 3f: cf: 7b: d4: f7: cd: 7f: a7: 60: c6: 0a: 4c: bf |

| Идентификатор ключа органа власти | keyid: 6a: 72: 26: 7a: d0: 1e: ef: 7d: e7: 3b: 69: 51: d4: 6c: 8d: 9f: 90: 12: 66: ab |

| Отпечаток (SHA-1) | F21C12F46CDB6B2E16F09F9419CDFF328437B2D7 |

| Отпечаток пальца (SHA-256) | 13EFB39A2F6654E8C67BD04F4C6D4C90CD6CAB5091BCEDC73787F6B77D3D3FE7 |

| Штифт (SHA-256) | 980Ionqp3wkYtN9SZVgMzuWQzJta1nfxNPwTem1X0uc = |

| CRL URL | http: // crl.entrust.net/g2ca.crl |

| URL-адреса OCSP | http://ocsp.entrust.net |

| Тема | CN = GlobalSign CA с расширенной проверкой - SHA256 - G2 O = GlobalSign nv-sa C = BE |

|---|---|

| Эмитент | CN = GlobalSign O = GlobalSign OU = GlobalSign Корневой CA - R2 |

| Серийный номер | 04: 00: 00: 00: 00: 01: 44: 4E: F0: 4A: 55 |

| Длина открытого ключа | RSA 2048 бит (e 65537) |

| Алгоритм подписи | sha256RSA |