Бесплатный SSL сертификат – правильный сертификат! 5 способов получить.

автор: EugeneBos обновлено: 28.04.2022

Сейчас каждому сайту нужен SSL. И куча людей платит деньги за воздух. Поэтому пришло время узнать о паре простых способов получить SSL сертификат бесплатно.

Зачем вообще SSL?

1. Не отпугивает посетителей

Браузеры, с недавних пор, очень не любят сайты без SSL. И они будут пытаться помешать вашим посетителям регистрироваться и оплачивать покупки.

Вот так выглядит сайт без SSL (обычная страница) в современных браузерах:

Chrome (Хром)FirefoxЯндекс БраузерНе так плохо, но веселье начинается, если вы начнете вводить пароль или данные банковской карты. Будет вот так:

Chrome (Хром)FirefoxЯндекс БраузерКак думаете, отпугнет ли это часть ваших посетителей? Конечно, да! И это еще не все, Firefox, когда ваш посетитель будет вводить свои данные, покажет ему вот такое окошко:

С SSL сертификатом же все выглядит намного лучше:

Chrome (Хром)FirefoxЯндекс Браузер2.

Положительно сказывается на позициях в поисковых системах

Положительно сказывается на позициях в поисковых системахВ Google сайты с SSL начали ранжироваться выше с 2014 года, но на очень ограниченном числе запросов. Сейчас это влияет все больше и больше.

Насчет Яндекса я не нашел информации по этому поводу, но, скорее всего, они тоже это учитывают как один из второстепенных параметров.

3. Данные ваших посетителей под защитой

Без SSL сертификата данные между вашим сайтом и браузером передаются в открытом виде. Включая пароли и все данные из форм.

Если злоумышленнику удастся оказаться посередине между сайтом и браузером – он сможет получить доступ ко всем этим данным.

Почему бесплатный сертификат?

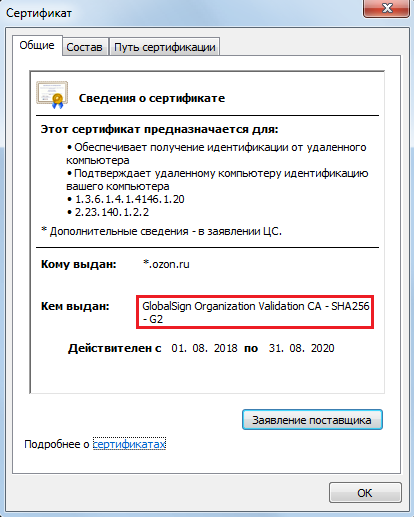

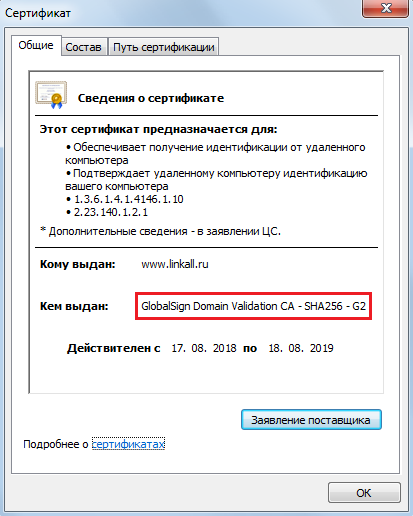

Есть несколько видов SSL сертификатов. Чем дороже — тем больше компенсация вам на случай, если кто-то взломает соединение. И еще в браузере будет писаться название вашей компании, если кликнуть по сертификату.

Всего их 3 вида:

- DV – подтверждение домена. Подходит 99% сайтов.

- OV – подтверждение домена и компании (имя компании, адрес и тип).

Подходит большим компаниям.

Подходит большим компаниям. - EV – расширенное подтверждение домена и компании (публичный телефонный номер, проверка на фрод, документы на регистрацию, проверка на наличие в черных списках и т.п.). Подходит банкам и большим компаниям, занимающимися финансами.

Для малого бизнеса 2 последних варианта совершенно не нужны. Все, что нам нужно – самый простой сертификат (DV, Essential). Он всего лишь позволяет установить защищенное соединение с вашим сайтом и удостовериться, что посетитель на нем.

Так почему же бесплатный? Потому что, покупая этот самый простой сертификат за деньги, вы платите за воздух. Никаких сложных вычислений не происходит. Все делается автоматически. Даю зуб, что на сервере за 300 руб/мес. можно сгенерировать сертификаты для всего Рунета максимум за 1 месяц, если не 1 день.

А почему же тогда их продают за деньги, спросите вы? Да просто потому что это халявные деньги. На официальном сайте Комодо они просят $78 в год минимум. На другом же сайте можно найти их же сертификат за $9. Вообще, они могли бы его и бесплатно отдать, но 76 баксов то не лишние 😉

На другом же сайте можно найти их же сертификат за $9. Вообще, они могли бы его и бесплатно отдать, но 76 баксов то не лишние 😉

Минусы платных сертификатов:

- Платите деньги за воздух и поощряете продавцов воздуха

- Будете платить еще в 10 раз больше денег, если вам нужен сертификат для поддоменов (потому что потребуется другой сертификат — Wildcard или нужно покупать по сертификату на каждый поддомен)

В любом случае не платите за них более чем $10 в год.

Минусы бесплатных сертификатов:

- Не работают в старых браузерах и операционных системах (там где не поддерживается SNI).

Это браузеры типа IE 8 на Windows XP. То есть очень старые, и ими можно пренебречь.

Но если вдруг вам это важно, эту проблему можно достаточно легко решить, просто не включая SSL для этих старых браузеров/ОС. Вот инструкция.

Где получить бесплатный сертификат?

1. Let’s Encrypt

Это серьезная некоммерческая организация, которая предоставляет бесплатные сертификаты. Возможно, вы даже слышали о компаниях, которые спонсируют ее на более $300,000 в год каждая: Facebook, Mozilla, Cisco и Chrome (Google).

Возможно, вы даже слышали о компаниях, которые спонсируют ее на более $300,000 в год каждая: Facebook, Mozilla, Cisco и Chrome (Google).

Их сертификат можно получить 3-мя способами:

1) Виртуальный хостинг

Если у вас виртуальный хостинг, то, возможно, он уже поддерживает выпуск сертификатов через Let’s Encrypt. Я знаю, что Timeweb, Reg.ru и многие другие это уже поддерживают.

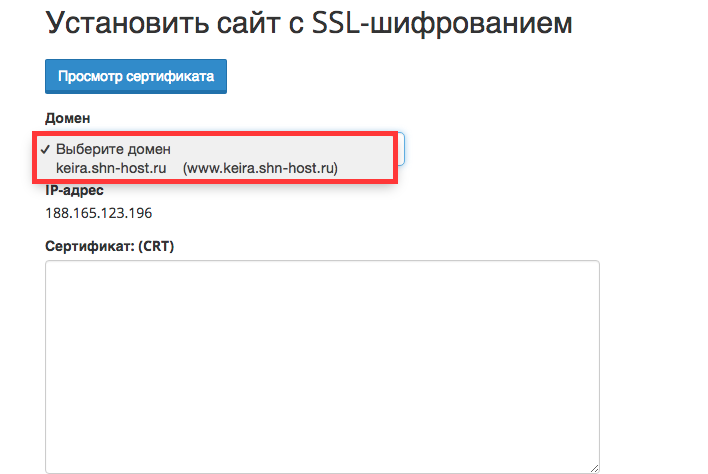

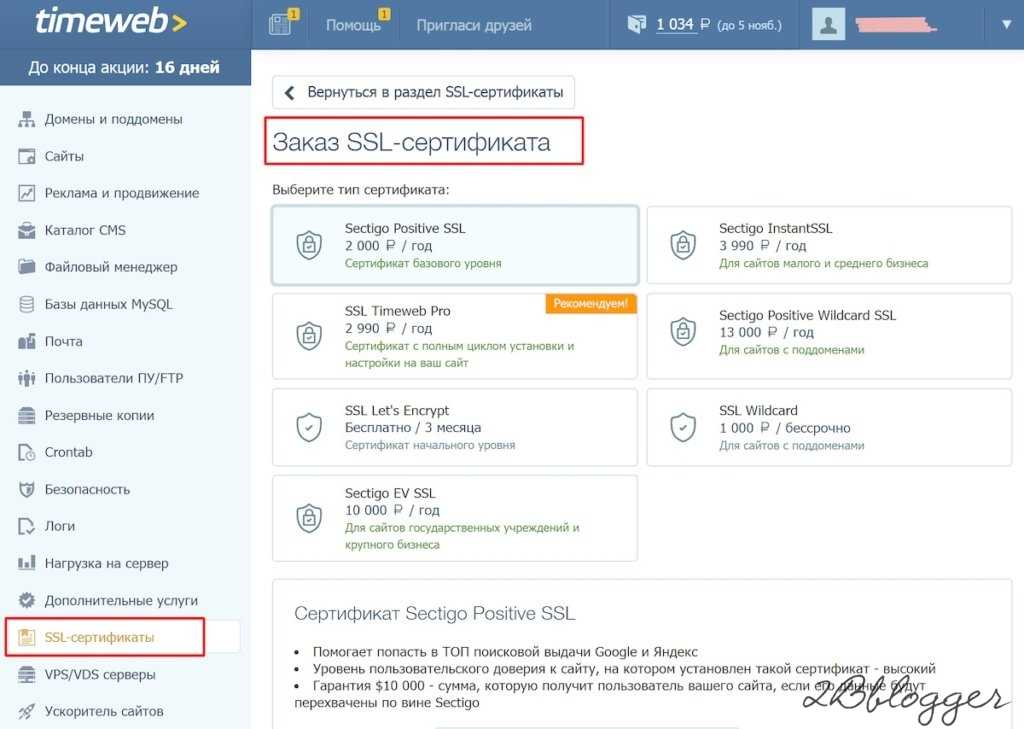

Покажу на примере Таймвеба (которым мы пользуемся), как выглядит выпуск сертификата.

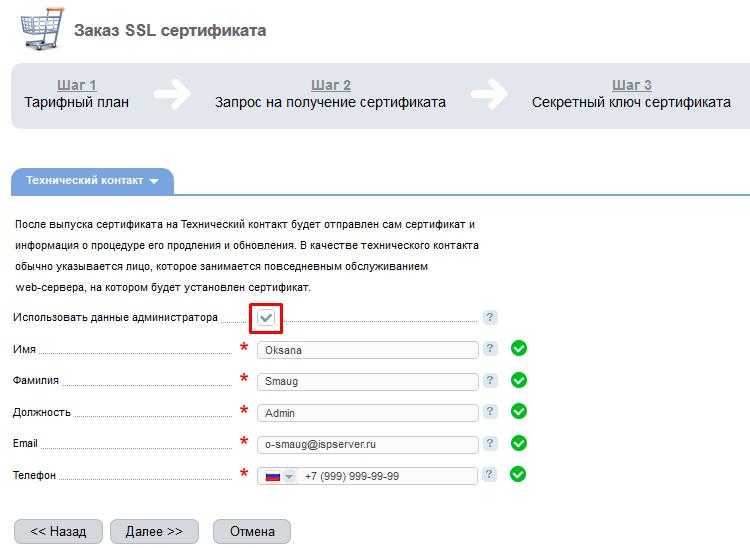

Заходите в “SSL-сертификаты” в меню справа, потом в “Магазин сертификатов”, находите там “SSL Let’s Encrypt” (был в самом низу) и нажимаете “Заказать”:

После этого выбираете домен, снимаете галочки с дополнительных платных услуг (если они вам не нужны), соглашаетесь с правилами и жмете “Заказать”:

Все, сертификат будет выпущен в течение пары минут и будет автоматически продлеваться каждые 3 месяца. То есть это сделать проще простого.

Если ваш хостинг не поддерживает Let’s Encrypt, спросите их, возможно, скоро они добавят эту возможность.

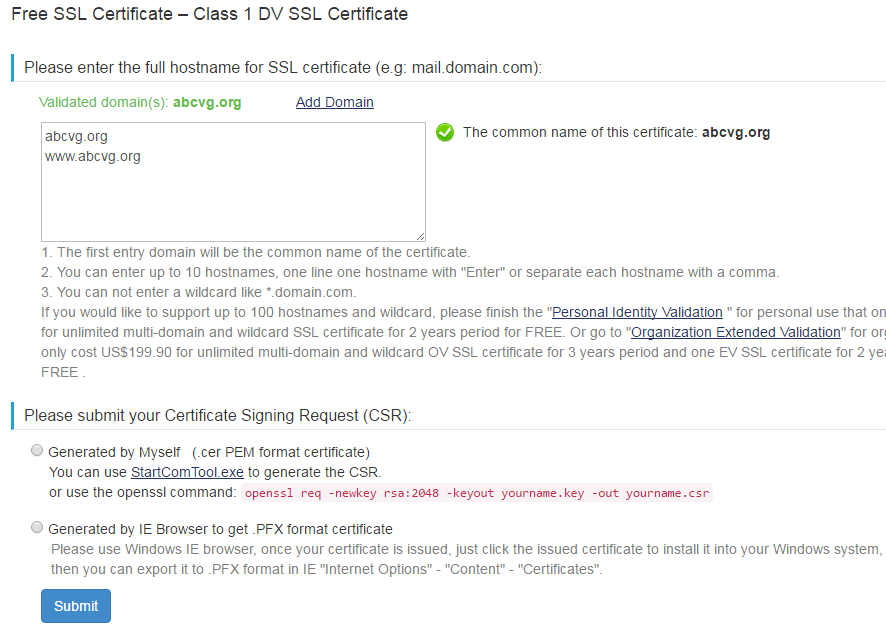

2) Ручная установка на виртуальном хостинге

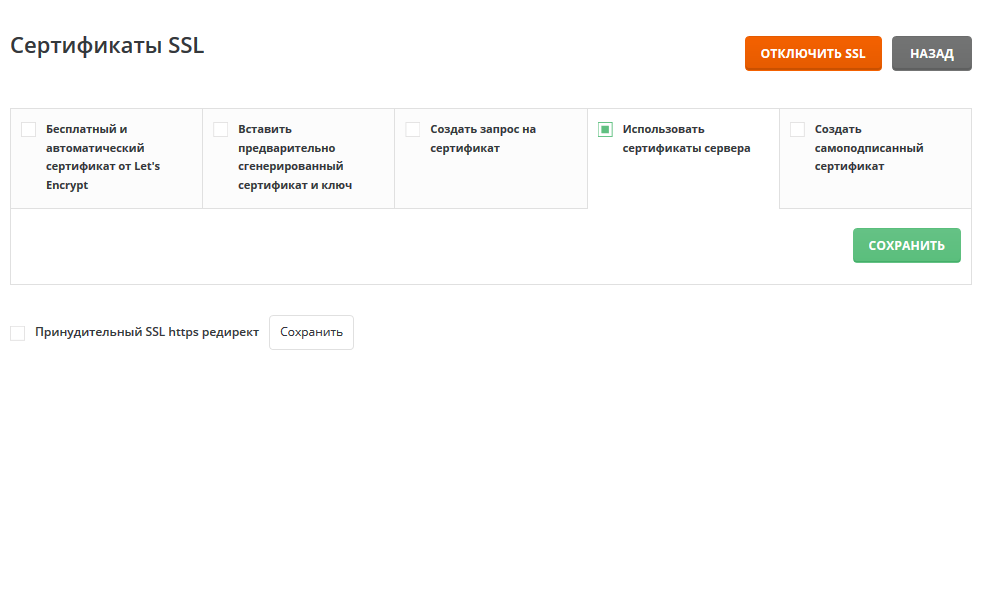

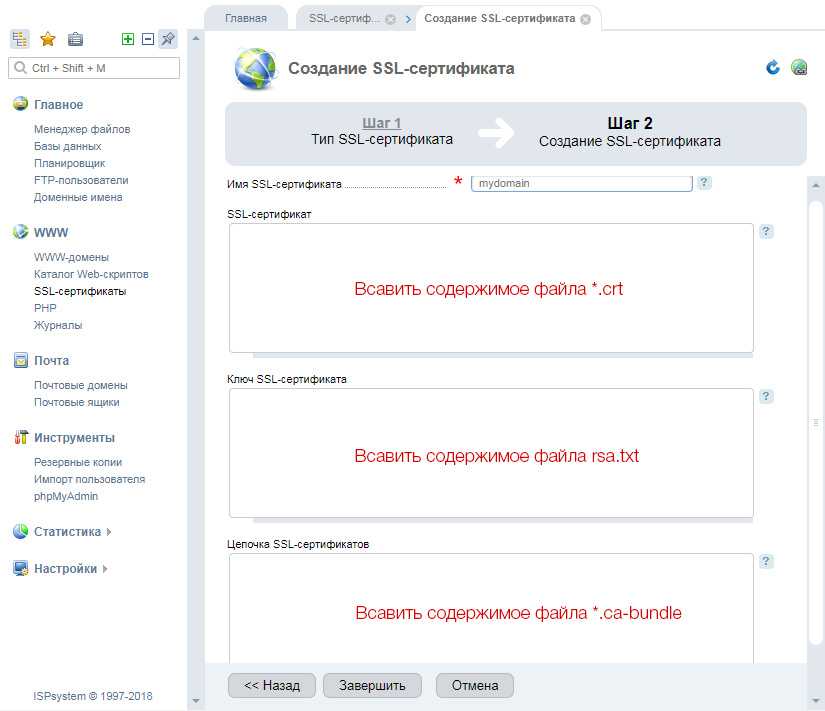

Если не собираются, проверьте, есть ли возможность ручной установки сертификата. Вот как это выглядит в Timeweb:

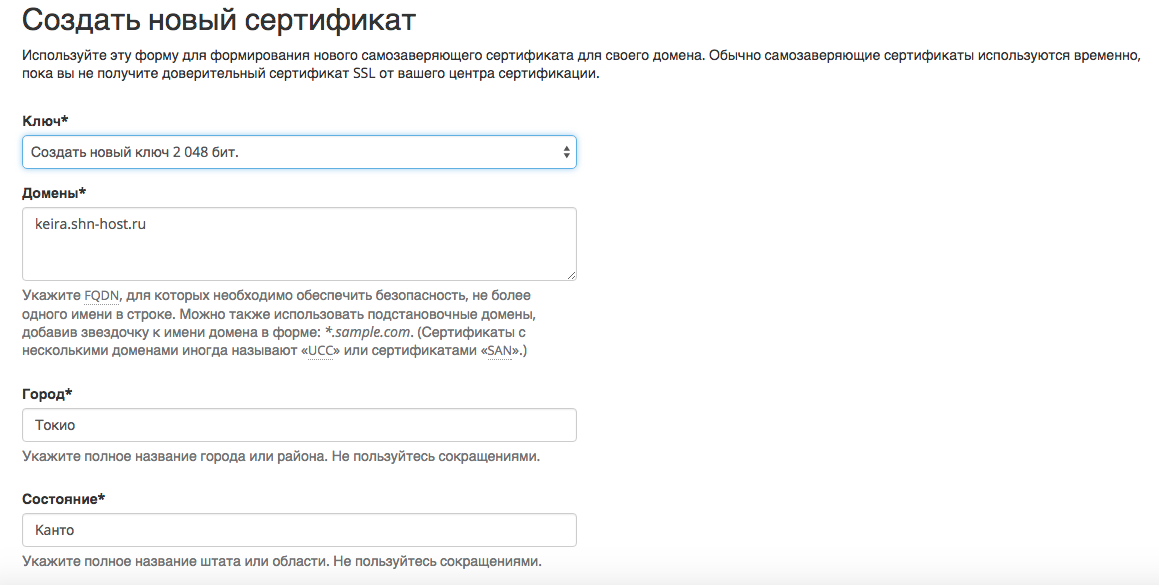

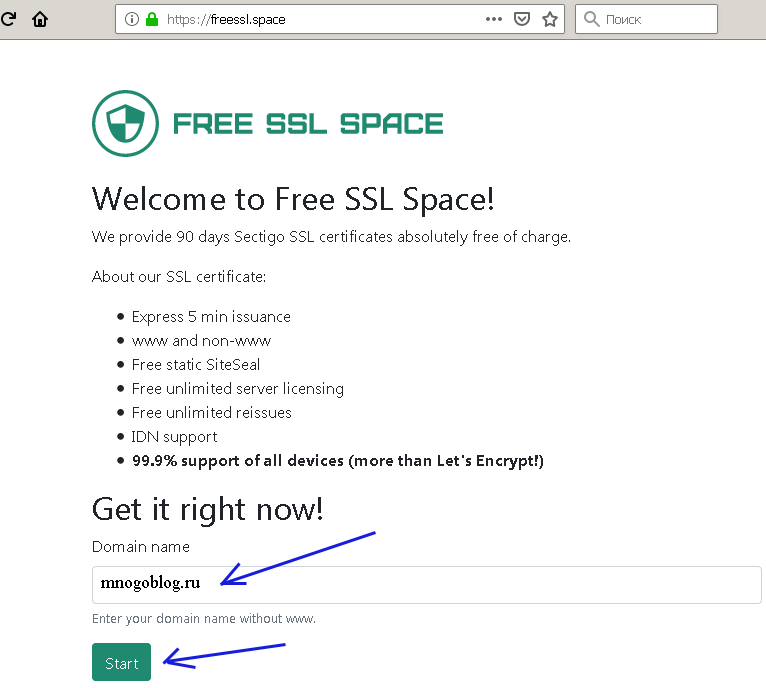

Если такой функционал есть, то можно воспользоваться сайтом ZeroSSL. Там вы можете получить бесплатно сертификат от Let’s Encrypt на 90 дней и скачать его. После этого откройте файлы в текстовом редакторе и вставьте в те поля в форме.

Но имейте в виду, что Let’s Encrypt выпускает сертификаты только на 3 месяца. И, значит, каждые 3 месяца нужно его обновлять. Поэтому по возможности не используйте этот вариант.

А воспользовавшись способами выше и ниже, сертификат будет продляться автоматически, без вашего участия.

3) Свой сервер

Если у вас свой сервер (облачный, VPS, Dedicated и т.п.), то воспользуйтесь сайтом certbot.eff.org. Выбираете там операционную систему и сервер (Apache/Nginx) и получаете пошаговую инструкцию, как все настроить. Правда сможет сделать это только человек, который в этом разбирается.

2. CloudFlare

Это бесплатный CDN провайдер, используя который вы получаете кучу полезного, включая бесплатные SSL сертификаты для всех ваших доменов и поддоменов.

Минимальные требования к браузерам и ОС для работы сертификата можно найти внизу этой страницы (Windows Vista+, Firefox 2+, Android 4.0+, то есть, везде).

CloudFlare позволяет пропускать запросы на ваш сайт через него (работать как прокси). То есть браузер посетителя будет обращаться к серверам Cloudflare через https://, а их сервера уже будут отправлять запрос к вам. Хоть через https:// хоть через http://.

Я написал подробную инструкцию по настройке SSL через Cloudflare как добавить туда сайт и грамотно настроить SSL на нем, включая редиректы и прочее.

Если она будет слишком сложной, вы можете попросить сделать это другого человека. Процедура не должна занять более 15 минут руководствуясь моей инструкцией и стоить будет недорого.

Если вам не нужна подробная инструкция, то весь процесс можно описать так:

1. Сначала регистрируетесь в Cloudflare

Сначала регистрируетесь в Cloudflare

2. Нажимаете ссылку “Add site” сверху справа и пишите там домен сайта, на которых хотите подключить SSL.

3. Выбираете бесплатный тариф (Free)

4. Cloudflare автоматически просканирует и добавит DNS записи.

В большинстве случаев они все перенесут правильно. Но если разбираетесь, проверьте все ли правильно добавилось автоматически (для этого нужно зайти в DNS записи вашего домена).

5. На следующем шаге вы получите имена 2-х серверов. Теперь вам нужно зайти туда, где вы покупали домен и сменить (делегировать) ваши неймсервера (nameserver или DNS сервер) на новые:

Если все DNS записи вы перенесли корректно, то ваши посетители никаких изменений не заметят (то есть сайт будет работать без перебоев).

6. После этого вам предложат по включаться всякие полезные настройки, типа редиректа на https:// (см. мою полную инструкцию, если нужна помощь).

5. После того как вы их пройдете, зайдите на вкладку “SSL/TLS” и справа выберите “Flexible”:

“Flexible” – это самый простой вариант, когда запросы на сервера Cloudflare будут идти через https:// а с них уже на ваш сайт, через http://. То есть для ваших посетителей сайт отображаться защищенным SSL.

То есть для ваших посетителей сайт отображаться защищенным SSL.

Если у вас блог или сайт, который не собирает никаких личных данных посетителей, это приемлимый вариант. Иначе нужно настраивать другой режим работы (Full или Full (strict)) и там не очень просто (опять же, если интересно смотрите полную инструкцию).

3. SSL Сертификат в подарок

Сертификаты также иногда дарятся при покупке доменов или хостинга.

Тот же регистратор доменов Namecheap дарил мне сертификаты на год при продлении (не рекомендую его: могут закрыть аккаунт по политическим причинам, если хотите покупать домены за рубежом, используйте Cloudflare).

Зайдите на сайт где регистрировали домен или ваш хостинг и посмотрите, нет ли у них такой акции. Или напишите им в поддержку.

Советы на будущее:

- Перед тем как ставить переадресацию с HTTP на HTTPS, проверьте все ли работает (переадресацию обычно можно настроить в панели хостинга)

- Нужно заменить все пути к картинкам, стилям и скриптам в коде сайта с http:// на // или https://

Иначе Хром и Яндекс Браузер не будут их загружать, а Firefox будет писать, что соединение не защищено .

Для WordPress можно воспользоваться плагином типа Really Simple SSL (не используйте его для варианта с CloudFlare, см. ниже).

Для выявления этой проблемы вы можете воспользоваться бесплатным сканером сайта. Я использовал эти: JitBit (результаты будут в самом низу) или MissingPadlock. У последнего обратите внимание на эти 4 вкладки после сканирования:

- При включении переадресации с HTTP на HTTPS, используя CloudFlare, будьте аккуратны, плагин переадресации должен их поддерживать, иначе будет бесконечная переадресация!

Для Вордпресса я видел специальный плагин для такого случая. Дело в том, что запрос на ваш сайт идет через HTTP (если вы не настроите по-другому), и нужно читать специальные данные, посылаемые CloudFlare, чтобы понять, открыт ли ваш сайт через HTTP или HTTPS у посетителя.

Вот и все. Даже если вы уже купили сертификат, надеюсь, вы перейдете на бесплатный в следующем году 🙂

P.S. Если же ваш хостинг не поддерживает это, или по каким-то причинам вы хотите сертификат от известной компании, попробуйте этот сайт (там самые дешевые, что я нашел).

Установка SSL-сертификата

Для установки сертификата потребуется:

- файл сертификата и цепочка сертификата;

- ключ сертификата. Ключ генерируется перед заказом сертификата, на основе ключа генерируется CSR-запрос.

- root-доступ к серверу.

Где взять данные для установки SSL-сертификата?

Архив с данными для установки SSL-сертификата отправляется после выпуска сертификата на контактный e-mail, который вы указали при регистрации на сайте ispmanager.ru.

Также вы можете скачать архив в личном кабинете на сайте ispmanager.ru в разделе SSL сертификаты.

Где взять приватный ключ сертификата?

Если при заказе SSL-сертификата вы не включали опцию «Не сохранять ключ в системе», ключ можно найти в личном кабинете в разделе SSL сертификаты.

Если вы по каким-либо причинам не сохранили ключ, выпустите сертификат повторно с помощью нового CSR-запроса.

Как установить SSL-сертификат на VPS или выделенный сервер?

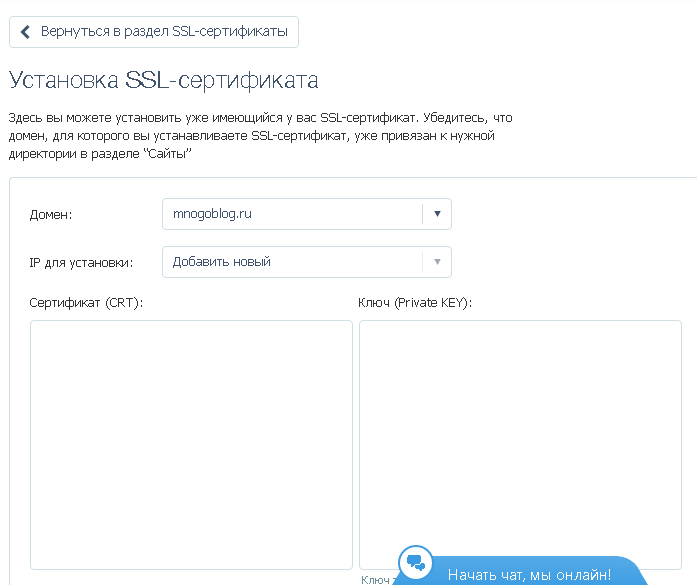

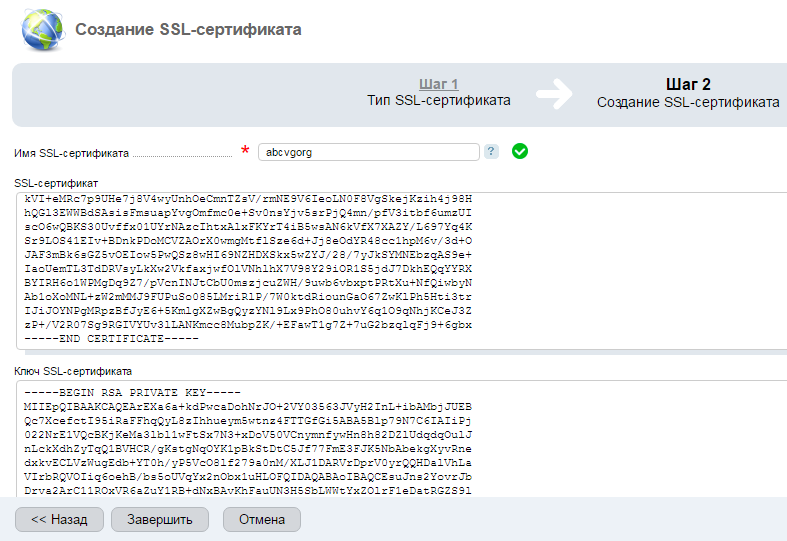

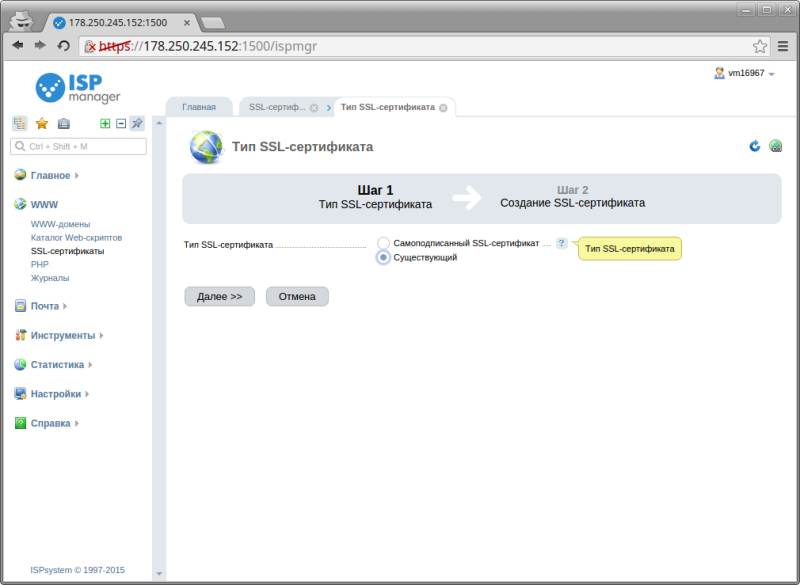

Установка SSL-сертификата через панель управления ISPmanager

- Включите возможность использования SSL для пользователя, которому принадлежит домен: Пользователи → выберите пользователя → Доступ.

- Авторизуйтесь под учётной записью этого пользователя.

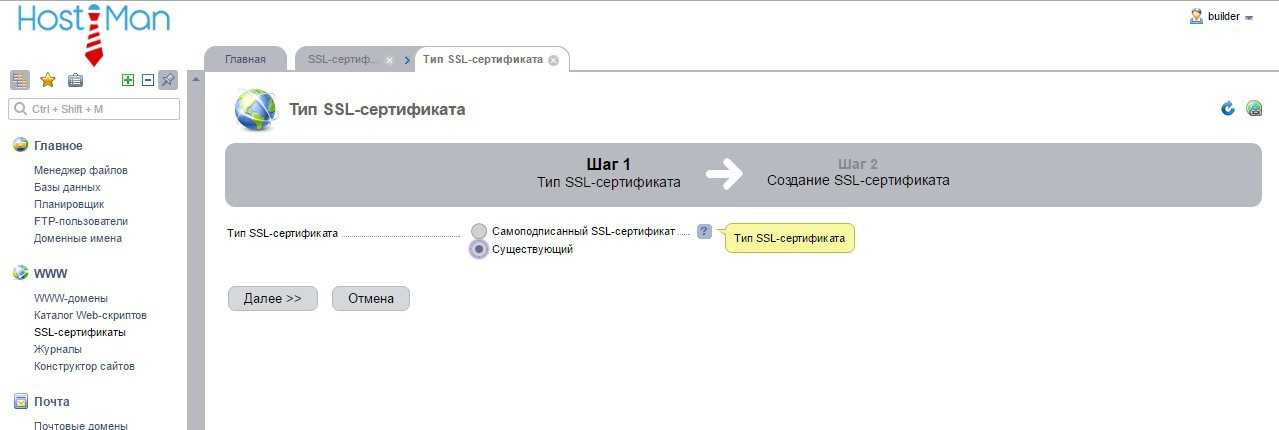

- Перейдите в SSL-сертификаты → кнопка Добавить сертификат.

- Укажите Тип сертификата «Существующий» и заполните все поля:

Имя SSL-сертификата — имя сертификата, под которым он будет отображаться в системе. Может содержать буквы латинского алфавита, цифры, точки, а также знаки _ и -.

SSL-сертификат — содержимое SSL-сертификата в PEM-формате.

Ключ SSL-сертификата — содержимое ключа SSL-сертификата в PEM-формате.

Цепочка SSL-сертификатов — содержимое файла цепочки SSL-сертификатов (Certificate bundle) в PEM-формате. В письме от центра сертификации обычно приходит архив, в котором есть два файла — сам сертификат и цепочка сертификата (файл с расширением .ca-bundle).

После добавления сертификата его можно включить для сайта: WWW-домены → выберите домен → включите опцию Повышенная безопасность SSL и выберите нужный SSL-сертификат.

- Детальная проверка установленного сертификата доступна по ссылкам:

- https://www.ssllabs.com/ssltest/analyze.html;

- https://www.sslshopper.com/ssl-checker.html.

Ручная установка SSL сертификата

Чтобы узнать какой веб-сервер обрабатывает SSL-запросы — Apache или Nginx, выполните команду:

netstat -napt | grep 443

CODE

Установка SSL-сертификата на Apache

Cертификат устанавливается в файле конфигурации Apache:

- для ОС Debian — /etc/apache2/apache2.conf;

- для ОС CentOS — /etc/httpd/conf/httpd.conf.

Добавьте данные о сертификате в секцию VirtualHost вашего домена:

Пример конфигурации

<VirtualHost 10.0.0.1:443> DocumentRoot /var/www/user/data/www/domain.com ServerName domain.com SSLEngine on SSLCertificateFile /path/to/domain.crt SSLCertificateKeyFile /path/to/domain.key SSLCACertificateFile /path/to/ca.

CODE

Пояснения

domain.com — имя вашего домена

10.0.0.1 — IP-адрес, на котором находится домен

/var/www/user/data/www/domain.com — путь до домашней директории вашего домена

/path/to/domain.crt — файл, в котором находится сертификат

/path/to/domain.key — файл, в котором находится ключ сертификата

/path/to/ca.crt — файл корневого сертификата

Перезапустите Apache:

Команда для ОС CentOS

apachectl restart

CODE

Команда для ОС Debian

apache2ctl restart

CODE

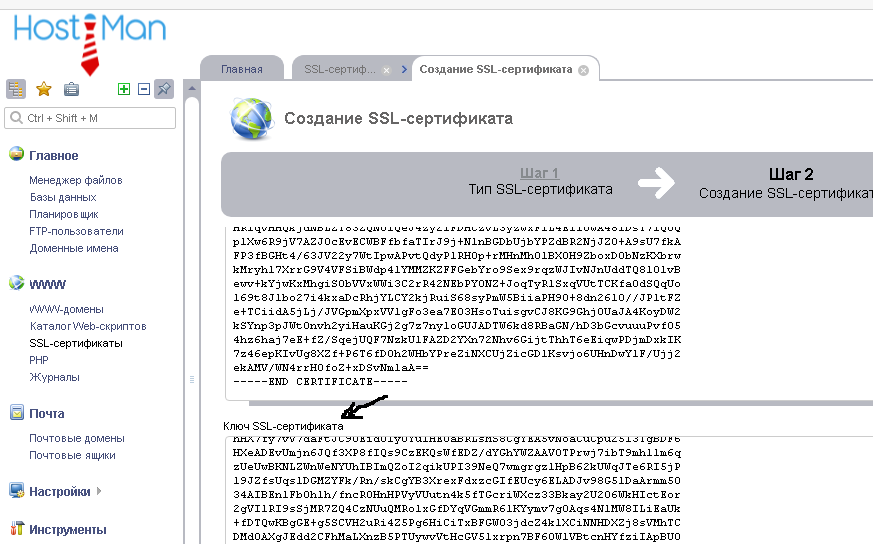

Установка SSL-сертификата на Nginx

Объедините SSL-сертификат, промежуточный и корневой сертификаты в один файл your_domain.crt. Данные сертификатов вы можете найти в электронном сообщении, отправленным на ваш контактный e-mail после выпуска сертификата.

Также вы можете скачать их вместе с основным сертификатом в личном кабинете на сайте ispmanager.ru.

Также вы можете скачать их вместе с основным сертификатом в личном кабинете на сайте ispmanager.ru.Пример файла

-----BEGIN CERTIFICATE----- #Ваш сертификат# -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- #Промежуточный сертификат# -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- #Корневой сертификат# -----END CERTIFICATE-----

CODE

- Создайте файл your_domain.key и скопируйте в него содержание приватного ключа сертификата.

- Скопируйте файлы your_domain.crt и your_domain.key в одну директорию. Например, /etc/ssl/.

Настройте блок server в конфигурационном файле Nginx следующим образом:

server { listen 443; ssl on; ssl_certificate /etc/ssl/your_domain.crt; ssl_certificate_key /etc/ssl/your_domain.key; server_name your.domain.com; }CODE

Пояснения

/etc/ssl/your_domain.

/etc/ssl/your_domain.key — путь к файлу с приватным ключом сертификата

your.domain.com — доменное имя

Перезагрузите сервер Nginx:

/etc/init.d/nginx restart

CODE

Работа с SSL сертификатами, варианты создание сертификата

Главная › Unix ToolBox › SSL сертификаты

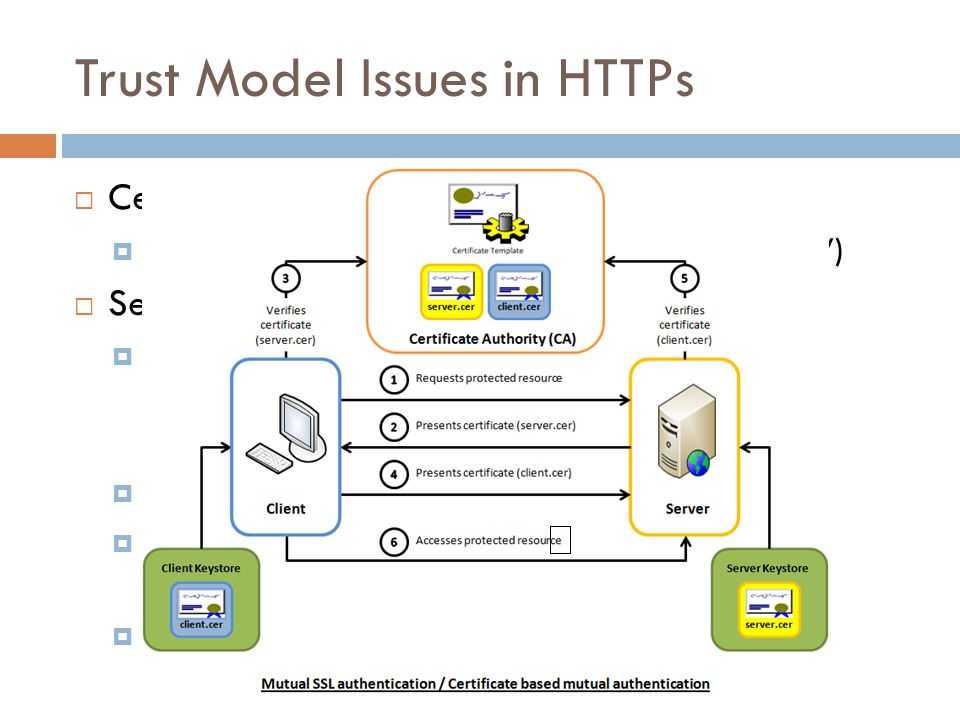

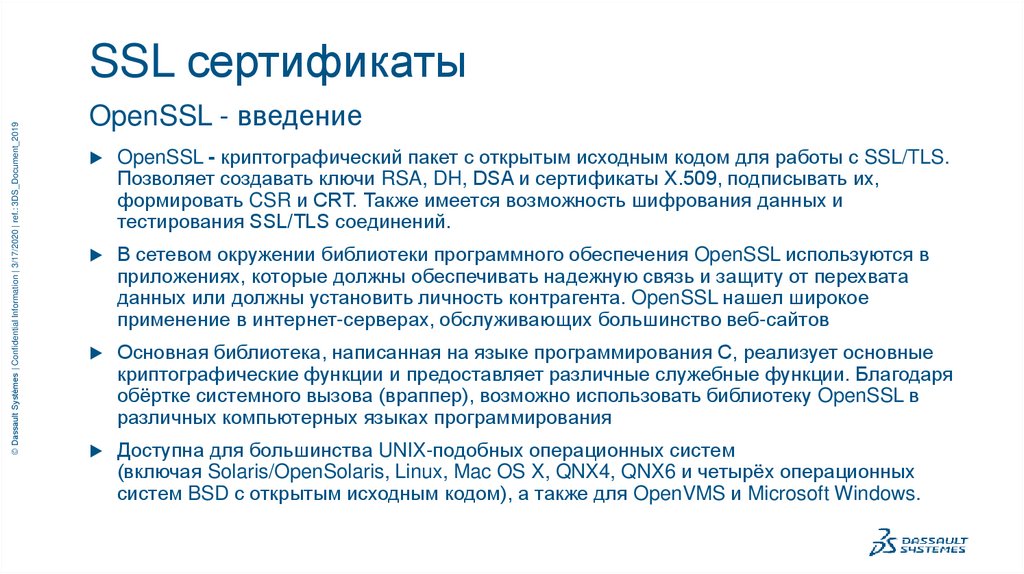

SSL — Secure Socket Layer, криптографический протокол, использующий шифрование открытым ключем, для защиты передаваемых по сети данных. Протокол SSL, является важным элементом политики безопасности системы. SSL сертификат — электронный документ, используемый для подтверждения принадлежности транзакции тому или иному серверу и установления защищенного соединения между клиентом и сервером с шифрованием трафика. Часто используется на защищенных Веб серверах (

Процедура создания SSL сертификата

- Клиент должен создать сертификат, со всеми необходимыми данными.

- Отправить запрос на сертификацию в один из «центров сертификации» ( далее ЦС ). Так-же на данном этапе, беднт создан приватный ключ на локальной машине.

- После обработки запроса, сертификат подписывается секретным ключем ЦС

- Если необходимо, можно объединить сертификат и ключ в один файл.

Конфигурация OpenSSL

В данном примере мы будем использовать директорию /usr/local/certs. Проверьте и отредактируйте файл /etc/ssl/openssl.cnf, согласно вашей конфигурации. Вот часть конфигурационного файла openssl.cnf, имеющая отношение к делу:

[ CA_default ] dir = /usr/local/certs/CA # Где все хранить certs = $dir/certs # Где хранить сертификаты crl_dir = $dir/crl # Где хранить списки отзыва сертификатов (CRL) database = $dir/index.txt # Индексный файл базы данных

Убедитесь что директории существуют, иначе создайте их.

# mkdir -p /usr/local/certs/CA # cd /usr/local/certs/CA # mkdir certs crl newcerts private # echo "01" > serial # Только если нет порядкового номера # touch index.txt

Если вы собираетесь получать подписанный сертификат от какого-либо ЦС, вам нужно отправить запрос на сертификацию (CSR

Создать сертификат полномочий

Если у вас нет сертификата, подписанного ЦС, и вы не планируете отправлять запрос на сертификацию, можно создать свой сертификат.

# openssl req -new -x509 -days 730 -config /etc/ssl/openssl.cnf -keyout CA/private/cakey.pem -out CA/cacert.pem

Запрос сертификации (CSR)

Если ваше приложение не поддерживает шифрование (например UW-IMAP), отключите его (шифрование), с помощью опции -nodes.

# openssl req -new -keyout newkey.pem -out newreq.pem \ -config /etc/ssl/openssl.cnf # openssl req -nodes -new -keyout newkey.pem -out newreq.pem \ -config /etc/ssl/openssl.cnf # Без шифрования ключа

Сохраните созданный запрос (newreq.pem), он может быть отправлен снова, для следующего обновления, подпись ограничивает срок действия сертификата. Кроме того, в процессе, будет создан приватный ключ newkey.pem.

Подпись сертификата

Подписанный ЦС сертификат является действующим. ниже, замените «servername» на имя своего сервера

# cat newreq.pem newkey.pem > new.pem # openssl ca -policy policy_anything -out servernamecert.pem -config /etc/ssl/openssl.cnf -infiles new.pem # mv newkey.pem servernamekey.pem

Ткперь servernamekey.pem — содержит приватный ключ а servernamecert.pem — сертификат сервера.

Создание объединенного сертификата

IMAP сервер желает иметь все приватные ключи и серверные сертификаты в одном файле, сделать это не сложно, но файл должен храниться в очень безопасном месте. Создадим файл servername.pem содержащий и сертификаты и ключи.

- Открыть файл servernamekey.pem в текстовом редакторе и скопировать приватный ключ в файл

- Тоже самое нужно проделать с сертификатом servernamecert.pem.

Окончательный вариант файла servername.pem, будет выглядеть примерно так:

-----BEGIN RSA PRIVATE KEY----- MIICXQIBAAKBgQDutWy+o/XZ/[...]qK5LqQgT3c9dU6fcR+WuSs6aejdEDDqBRQ -----END RSA PRIVATE KEY----- -----BEGIN CERTIFICATE----- MIIERzCCA7CgAwIBAgIBBDANB[...]iG9w0BAQQFADCBxTELMAkGA1UEBhMCREUx -----END CERTIFICATE-----

Что у нас теперь есть в директории /usr/local/certs/:

- CA/private/cakey.

pem (CA приватный ключ)

pem (CA приватный ключ) - CA/cacert.pem (CA публичный ключ)

- certs/servernamekey.pem (приватный ключ сервера)

- certs/servernamecert.pem (подписанный сертификат сервера)

- certs/servername.pem (сертификат сервера и приватный ключ)

Приватный ключ в безопасном месте!

Просмотр информации о сертификате

# openssl x509 -text -in servernamecert.pem # Посмотр информации о сертификате # openssl req -noout -text -in server.csr # Информация запроса # openssl s_client -connect cb.vu:443 # Проверить сертификат Веб сервера

« Управление пакетами

Вверх

Конвертирование форматов »

Установка бесплатного SSL-сертификата для сайта 🔒

Каждый покупатель веб-хостинга Eternalhost с панелью ISPmanager может подключить бесплатный сертификат Let’s Encrypt. Этот SSL-сертификат с проверкой домена (DV) предоставляется на неограниченный срок. Его можно устанавливать на любое количество сайтов.

Содержание:

- Что такое SSL-сертификат

- Зачем устанавливать SSL-сертификат

- Кому необходим SSL

- Как установить бесплатный SSL-сертификат

- Возможен ли автоматический редирект с HTTP на HTTPS

- Типы проверки сертификата Let’s Encrypt

- Скорость выпуска

- Срок действия

- Посчитают ли браузеры Let’s Encrypt доверенным сертификатом

- Подходит ли для коммерческого использования

- Есть ли поддержка национальных доменов (IDN)

- Есть ли поддержка поддоменов (Wildcard)

Что такое SSL-сертификат

Для входа на любой сайт, нужно подключиться к серверу, где он размещён. SSL-сертификат защищает такое подключение с помощью шифрования данных. Кибер-злоумышленники лишаются шанса использовать в своих интересах логины, пароли и номера банковских карт пользователей. Даже, если они перехватят данные, то не смогут их расшифровать.

Зачем устанавливать SSL-сертификат

С 2017 года наличие SSL-сертификата на сайте стало одним из важнейших параметров мониторинга для популярных поисковых систем. Сайты без HTTPS рассматриваются поисковыми роботами Google, а также браузерами Google Chrome и Mozilla Firefox как ненадежные. Отсутствие SSL-сертификата может критически понизить поисковую позицию сайта в выдаче и подорвать его посещаемость.

Сайты без HTTPS рассматриваются поисковыми роботами Google, а также браузерами Google Chrome и Mozilla Firefox как ненадежные. Отсутствие SSL-сертификата может критически понизить поисковую позицию сайта в выдаче и подорвать его посещаемость.

Кому необходим SSL

Бесплатные SSL-сертификаты Let’s Encrypt способны защитить любой тип сайтов. Их нельзя применять как сертификаты подписи исполняемого кода и для шифрования email.

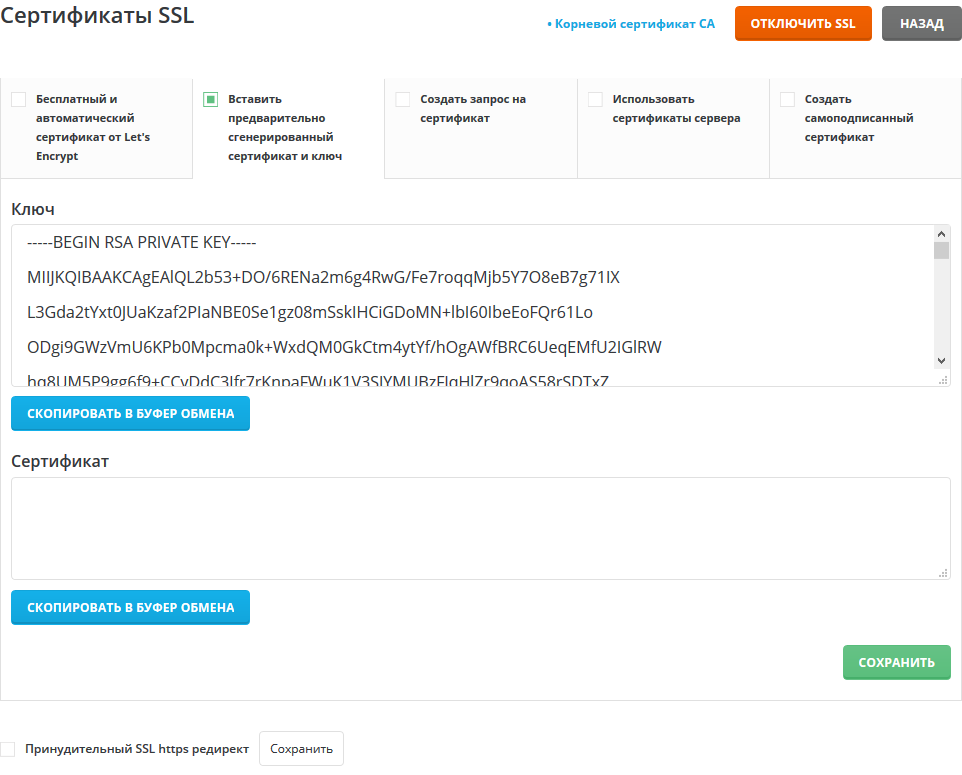

Как установить бесплатный SSL-сертификат

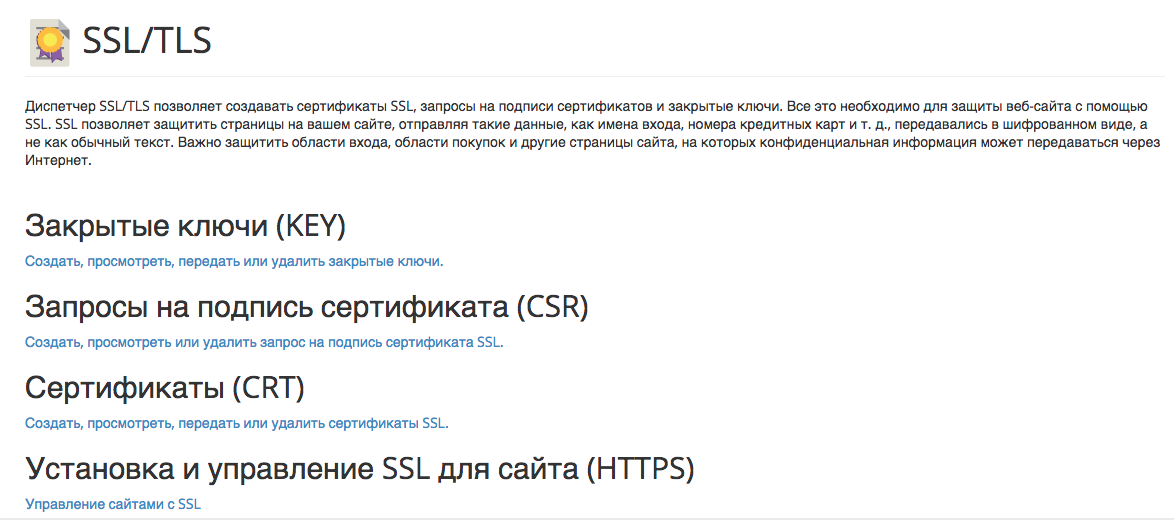

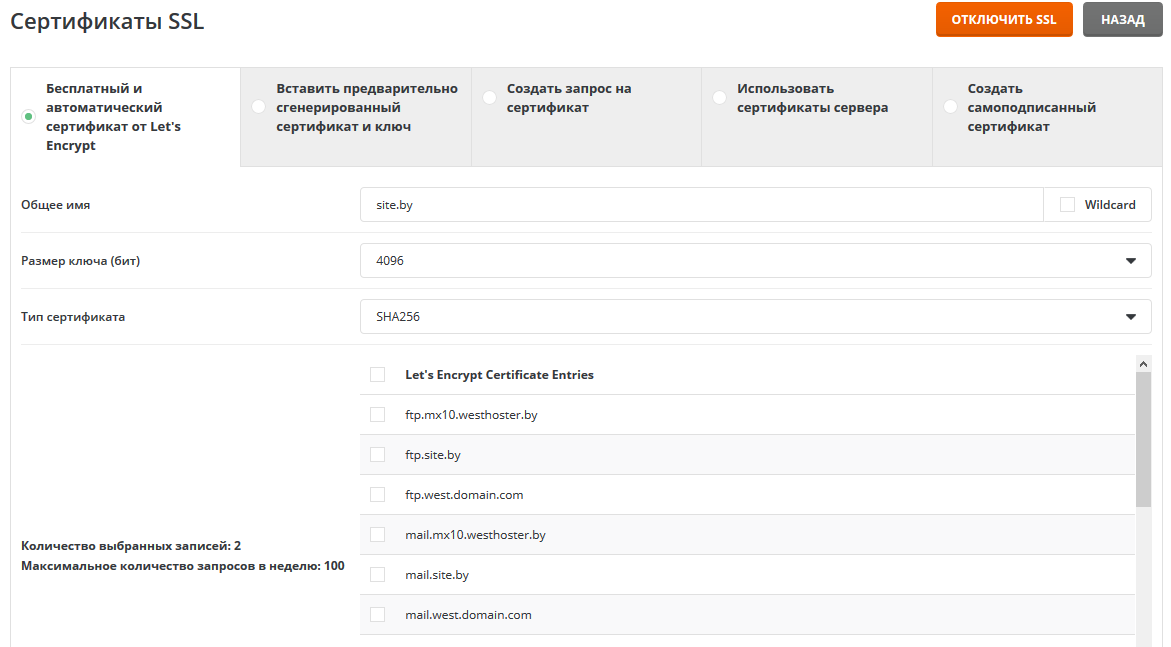

Шаг 1. Откройте панель управления ISPmanager. Перейдите в раздел «WWW» → «SSL-сертификаты» и нажмите на иконку «Let’s Encrypt».

Шаг 2. В появившемся меню «SSL-сертификаты» укажите домен для установки сертификата. Основным условием выдачи сертификата является делегирование домена – по нему должен открываться сайт. Нажмите «Ok»

Шаг 3. На сайт с указанным доменом произойдёт автоматическая установка SSL-сертификата Let’s Encrypt. На этапе проверки сайта на него устанавливается самоподписанный сертификат. Когда процесс выпуска завершиться, в меню «SSL-сертификаты» тип изменится с «Самоподписанный» на «Существующий».

На этапе проверки сайта на него устанавливается самоподписанный сертификат. Когда процесс выпуска завершиться, в меню «SSL-сертификаты» тип изменится с «Самоподписанный» на «Существующий».

Шаг 4. Бесплатный SSL-сертификат для сайта установлен. Теперь ресурс защищен полноценным сертификатом Let’s Encrypt. Об этом сигнализирует значок зелёного замка в адресной строке. Срок действия сертификата продлевается автоматически.

Возможен ли автоматический редирект с HTTP на HTTPS

Даже когда SSL-сертификат установлен, автоматического перехода с ссылок «http://…» на ссылки «https://…» не происходит. Пользователь, переходящий по старым ссылкам, может не узнать, что сайт защищен шифрованием и безопасен. Перенаправление всех запросов по сайту на шифрованный вариант (HTTP → HTTPS) нужно настраивать вручную.

Какие типы проверки выполняются

Бесплатный SSL-сертификат Let’s Encrypt предусматривает лишь проверку домена (DV). Обычная и расширенная проверка организаций (OV/EV) не предусмотрена и не планируется.

Обычная и расширенная проверка организаций (OV/EV) не предусмотрена и не планируется.

Скорость выпуска Let’s Encrypt

Процесс получения бесплатного SSL-сертификата Let’s Encrypt занимает несколько минут. Главное, что для этого нужно — делегированный домен. Т.е. то доменное имя, к которому нужно привязать сертификат, должно открываться в адресной строке браузера. Если по названию домена можно свободно перейти на сайт, с выпуском бесплатного SSL-сертификата не возникнет никаких сложностей.

Срок действия Let’s Encrypt

Бесплатные SSL-сертификаты в ISPmanager действуют бессрочно. Изначально срок выпуска Let’s Encrypt — 3 месяца. В панель управления ISPmanager встроен плагин, который автоматически обновляет сертификаты за 7 дней до конца положенного срока.

Посчитают ли браузеры Let’s Encrypt доверенным сертификатом

Да, большинство популярных браузеров поддерживают эти SSL-сертификаты. Более подробную информацию можно получить на официальном форуме поддержки Let’s Encryps.

Подходит ли Let’s Encrypt для коммерческого использования

Подходит. Коммерческое использование – основное предназначение SSL-сертификатов Let’s Encrypt.

Есть ли поддержка национальных доменов (IDN)

Let’s Encrypt – SSL-сертификаты с поддержкой IDN. Они подходят для имён доменов, которые пишутся символами национальных алфавитов. Поддерживают сертификаты и кириллические домены типа мойсайт.рф.

Есть ли поддержка поддоменов (Wildcard)

SSL-сертификаты поддерживают групповой сертификат Wildcard для защиты группы поддоменов. Подобные сертификаты проходят проверку только через DNS-записи.

ИТ: Как создать самоподписанный сертификат безопасности (SSL) и развернуть его на клиентских машинах

НЕКЕШЕРОВАННЫЙ КОНТЕНТ

Разработчики и ИТ-администраторы, несомненно, нуждаются в развертывании какого-либо веб-сайта через HTTPS с использованием сертификата SSL. Хотя этот процесс довольно прост для производственного сайта, для целей разработки и тестирования вам может понадобиться использовать сертификат SSL и здесь.

В качестве альтернативы приобретению и продлению годового сертификата вы можете воспользоваться способностью вашего Windows Server создавать самоподписанный сертификат, который удобен, прост и полностью отвечает этим требованиям.

Создание самозаверяющего сертификата в IIS

Хотя есть несколько способов выполнить задачу по созданию самозаверяющего сертификата, мы будем использовать служебную программу SelfSSL от Microsoft. К сожалению, он не входит в состав IIS, но доступен бесплатно как часть набора ресурсов IIS 6.0 (ссылка приведена в конце статьи). Несмотря на название «IIS 6.0», эта утилита отлично работает в IIS 7.

Все, что требуется, — это извлечь IIS6RT, чтобы получить утилиту selfssl.exe. Отсюда вы можете скопировать его в свой каталог Windows или на сетевой путь / USB-накопитель для будущего использования на другом компьютере (так что вам не нужно загружать и извлекать полную версию IIS6RT).

Установив служебную программу SelfSSL, выполните следующую команду (от имени администратора), заменив значения в <> соответствующим образом:

selfssl / N: CN = <your.

domain.com> / V: <количество действительных дней>

В приведенном ниже примере создается самозаверяющий сертификат с подстановочными знаками для «mydomain.com» и устанавливается его срок действия 9 999 дней. Кроме того, при ответе «да» на запрос этот сертификат автоматически настраивается для привязки к порту 443 внутри веб-сайта по умолчанию IIS.

Хотя к этому моменту сертификат готов к использованию, он хранится только в личном хранилище сертификатов на сервере. Рекомендуется также установить этот сертификат в доверенном корне.

Выберите Пуск> Выполнить (или Windows Key + R) и введите «mmc». Вы можете получить приглашение UAC, примите его, и откроется пустая консоль управления.

В консоли выберите «Файл»> «Добавить / удалить оснастку».

Добавьте сертификаты с левой стороны.

Выберите учетную запись компьютера.

Выберите Локальный компьютер.

Щелкните OK, чтобы просмотреть хранилище локальных сертификатов.

Перейдите в Личные> Сертификаты и найдите сертификат, который вы установили с помощью утилиты SelfSSL. Щелкните сертификат правой кнопкой мыши и выберите Копировать.

Перейдите к Надежным корневым центрам сертификации> Сертификаты. Щелкните правой кнопкой мыши папку «Сертификаты» и выберите «Вставить».

В списке должна появиться запись для сертификата SSL.

На этом этапе у вашего сервера не должно быть проблем с работой с самоподписанным сертификатом.

Экспорт сертификата

Если вы собираетесь получить доступ к сайту, который использует самоподписанный сертификат SSL на любом клиентском компьютере (то есть на любом компьютере, который не является сервером), во избежание потенциального нападения ошибок сертификата и предупреждений следует установить самоподписанный сертификат. на каждой из клиентских машин (которые мы подробно обсудим ниже). Для этого нам сначала нужно экспортировать соответствующий сертификат, чтобы его можно было установить на клиентах.

на каждой из клиентских машин (которые мы подробно обсудим ниже). Для этого нам сначала нужно экспортировать соответствующий сертификат, чтобы его можно было установить на клиентах.

В консоли с загруженным управлением сертификатами перейдите в раздел Доверенные корневые центры сертификации> Сертификаты. Найдите сертификат, щелкните правой кнопкой мыши и выберите Все задачи> Экспорт.

Когда будет предложено экспортировать закрытый ключ, выберите Да. Нажмите «Далее.

Оставьте значения по умолчанию для формата файла и нажмите Далее.

Введите пароль. Это будет использоваться для защиты сертификата, и пользователи не смогут импортировать его локально без ввода этого пароля.

Введите место для экспорта файла сертификата. Он будет в формате PFX.

Подтвердите свои настройки и нажмите Готово.

Полученный PFX-файл будет установлен на ваши клиентские машины, чтобы сообщить им, что ваш самоподписанный сертификат получен из надежного источника.

Развертывание на клиентских машинах

После того, как вы создали сертификат на стороне сервера и все работает, вы можете заметить, что когда клиентский компьютер подключается к соответствующему URL-адресу, отображается предупреждение о сертификате. Это происходит потому, что центр сертификации (ваш сервер) не является надежным источником сертификатов SSL на клиенте.

Вы можете просмотреть предупреждения и получить доступ к сайту, однако вы можете получать повторяющиеся уведомления в виде выделенной строки URL-адреса или повторяющихся предупреждений о сертификатах. Чтобы избежать этого раздражения, вам просто нужно установить собственный сертификат безопасности SSL на клиентском компьютере.

В зависимости от используемого вами браузера этот процесс может отличаться. IE и Chrome читают из хранилища сертификатов Windows, однако Firefox имеет собственный метод обработки сертификатов безопасности.

Важная заметка: Вам следует никогда установить сертификат безопасности из неизвестного источника. На практике вам следует устанавливать сертификат локально, только если вы его создали. Ни один законный веб-сайт не потребует от вас выполнения этих действий.

На практике вам следует устанавливать сертификат локально, только если вы его создали. Ни один законный веб-сайт не потребует от вас выполнения этих действий.

Internet Explorer и Google Chrome — установка сертификата локально

Примечание. Хотя Firefox не использует собственное хранилище сертификатов Windows, это все же рекомендуется.

Скопируйте сертификат, который был экспортирован с сервера (файл PFX), на клиентский компьютер или убедитесь, что он доступен по сетевому пути.

Откройте управление локальным хранилищем сертификатов на клиентском компьютере, выполнив те же действия, что и выше. В конечном итоге вы попадете на экран, подобный показанному ниже.

С левой стороны разверните Сертификаты> Доверенные корневые центры сертификации. Щелкните правой кнопкой мыши папку «Сертификаты» и выберите «Все задачи»> «Импорт».

Выберите сертификат, который был скопирован локально на ваш компьютер.

Введите пароль безопасности, назначенный при экспорте сертификата с сервера.

Магазин «Доверенные корневые центры сертификации» должен быть предварительно указан в качестве пункта назначения. Нажмите «Далее.

Проверьте настройки и нажмите Готово.

Вы должны увидеть сообщение об успешном выполнении.

Обновите представление папки «Доверенные корневые центры сертификации»> «Сертификаты», и вы должны увидеть самоподписанный сертификат сервера, указанный в магазине.

Когда это будет сделано, вы сможете перейти на сайт HTTPS, который использует эти сертификаты, и не получать никаких предупреждений или запросов.

Firefox — разрешение исключений

Firefox обрабатывает этот процесс немного по-другому, поскольку он не считывает информацию сертификата из магазина Windows. Вместо того, чтобы устанавливать сертификаты (как таковые), он позволяет вам определять исключения для сертификатов SSL на определенных сайтах.

Когда вы посещаете сайт с ошибкой сертификата, вы получите предупреждение, подобное приведенному ниже. В области синего цвета будет указан соответствующий URL-адрес, к которому вы пытаетесь получить доступ. Чтобы создать исключение для обхода этого предупреждения для соответствующего URL-адреса, нажмите кнопку «Добавить исключение».

В диалоговом окне Добавить исключение безопасности щелкните Подтвердить исключение безопасности, чтобы настроить это исключение локально.

Обратите внимание, что если конкретный сайт перенаправляет на поддомены изнутри себя, вы можете получить несколько предупреждений системы безопасности (каждый раз URL-адрес немного отличается). Добавьте исключения для этих URL-адресов, выполнив те же действия, что и выше.

Вывод

Стоит повторить указанное выше, что вам следует никогда установить сертификат безопасности из неизвестного источника. На практике вам следует устанавливать сертификат локально, только если вы его создали. Ни один законный веб-сайт не потребует от вас выполнения этих действий.

Ни один законный веб-сайт не потребует от вас выполнения этих действий.

Ссылки

Загрузите IIS 6.0 Resource Toolkit (включая служебную программу SelfSSL) от Microsoft

Повторно выпустить сертификат SSL/TLS | docs.digicert.com

Изменения отраслевых стандартов: Завершение срока действия 2-летних открытых сертификатов SSL/TLS

27 августа 2020 года, 18:00 MDT (28 августа 00:00 UTC), DigiCert прекратила выдачу открытых сертификатов DV, OV и EV SSL/TLS с максимальным сроком действия более 397 дней.

Теперь для перевыпуска открытых сертификатов SSL/TLS сроком на 2 года предусмотрен максимальный срок, который составляет 397 дней. Это означает, что срок действия некоторых перевыпущенных сертификатов истекает до истечения срока действия заказа. Для использования оставшегося срока действия, включенного в исходный сертификат, необходимо перевыпустить сертификаты в течение окончательного 397-дневного срока действия заказа.

Для ознакомления с более подробной информацией см. раздел Завершение срока действия 2-летних открытых сертификатов DV, OV и EV SSL/TLS.

Все сертификаты DigiCert могут бесплатно перевыпускаться неограниченное количество раз. В приведенном ниже списке указаны некоторые причины для повторного выпуска сертификата.

- Потерян закрытый ключ, поэтому необходимо повторно создать ключ для сертификата.

- Необходимо изменить общее имя в сертификате (например, вы хотите удалить example.com и добавить yourdomain.com).

- Необходимо добавить, удалить или изменить некоторые из альтернативных имен субъектов (SAN), которые перечислены в сертификате.

Процесс повторного выпуска сертификата позволяет изменить выданный сертификат. Некоторые изменения позволяют вам опираться на исходный сертификат, что приводит к появлению двух или большего количества версий данного сертификата. Например, при повторном выпуске сертификата вы можете добавить домены к исходному сертификату. Добавление доменов к сертификату не приводит к отмене первоначального сертификата.

Добавление доменов к сертификату не приводит к отмене первоначального сертификата.

Другие изменения позволяют создавать новую версию сертификата и требуют от DigiCert отзыва исходного сертификата, а также любых переизданных и дублированных сертификатов. Например, удаление SAN или изменение SAN в многодоменном сертификате приводит к созданию новой версии сертификата и отзыву исходного сертификата и всех предыдущих переизданных и дублированных копий.

Перевыпуск сертификата

Чтобы переиздать свой сертификат DigiCert SSL/TLS, выполните следующие действия.

Шаг 1: Создать CSR

Чтобы переиздать сертификат SSL/TLS, необходимо будет сгенерировать новый CSR. Для ознакомления с более подробной информацией о создании запроса на подпись сертификата (CSR) см. страницу Создать запрос на подпись сертификата (CSR).

При продлении срока действия сертификата SSL/TLS рекомендуется создавать новый запрос на подпись сертификата (CSR) при перевыпуске вашего сертификата SSL/TLS. Генерирование нового запроса на подпись сертификата (CSR) создает новую уникальную пару ключей (открытый/частный) для перевыпущенного сертификата.

Генерирование нового запроса на подпись сертификата (CSR) создает новую уникальную пару ключей (открытый/частный) для перевыпущенного сертификата.

Шаг 2: Войдите в свою yчётная запись

Войдите в CertCentral.

Шаг 3: Заполните форму повторного выпуска

Заполните форму запроса на повторный выпуск сертификата и при необходимости внесите изменения в сертификат.

В меню на боковой панели нажмите Сертификаты > Заказы. На странице Заказы нажмите «Заказ №» для сертификата, который необходимо выпустить повторно. В окне данных сертификата «Заказ №» в раскрывающемся списке Действия с сертификатом нажмите Перевыпуск сертификата.

В зависимости от внесенных изменений может потребоваться отозвать исходный сертификат и предыдущие версии (повторно выпущенные и дубликаты). Тем не менее, если изменение требует отзыва, мы сообщим вам об этом до того, как вы отправите запрос на повторный выпуск.

Если требуется отзыв сертификата, после повторного выпуска сертификата DigiCert ждет в течение 48 — 72 часов, прежде чем аннулировать исходный сертификат и любые существующие дубликаты и переизданные версии.

Шаг 4: Завершение процедуры подтверждения полномочий управления доменом (DCV)

Если вы добавили какие-либо новые неподтвержденные домены в запрос на повторный выпуск сертификата (общее имя или SAN), вам необходимо продемонстрировать контроль над этими доменами, прежде чем DigiCert сможет повторно выпустить сертификат. См. Продемонстрировать управления доменами в находящемся на рассмотрении заказе сертификата.

Шаг 5: DigiCert повторно выпускает сертификат SSL/TLS

После утверждения мы повторно выпускаем и отправляем повторно выпущенный сертификат контактному лицу по электронной почте. Вы также можете скачать повторно выпущенный сертификат из вашей учётная запись. См. Скачать сертификат из своей учётная запись.

Шаг 6: Установите свой повторно выпущенный сертификат SSL/TLS

Установите и настройте новый сертификат. Для ознакомления с более подробной информацией об установке своего сертификата см. странице Инструкции и обучающие руководства по установке SSL-сертификатов.

странице Инструкции и обучающие руководства по установке SSL-сертификатов.

Если требуется отозвать сертификат, у вас есть 48-72 часа с момента повторного выпуска вашего сертификата для замены любых сертификатов, которые будут отозваны в ближайшее время.

Часто задаваемые вопросы по перевыпуску

Вопрос: Нужно ли мне создавать новый CSR при перевыпуске сертификата SSL/TLS?

Ответ: Согласно установившейся практике рекомендуется сгенерировать новый CSR.

При продлении срока действия сертификата SSL/TLS рекомендуется создавать новый запрос на подпись сертификата (CSR) при перевыпуске вашего сертификата SSL/TLS. Генерирование нового запроса на подпись сертификата (CSR) создает новую уникальную пару ключей (открытый/частный) для перевыпущенного сертификата.

Для ознакомления с более подробной информацией см. Создать CSR. Если у вас есть сервер Windows, вы можете использовать бесплатную утилиту сертификатов DigiCert для Windows с простым генератором CSR для серверов Windows.

apache — Как создать сертификат для локальной разработки с помощью SSL?

Спросил

Изменено 2 года, 1 месяц назад

Просмотрено 45k раз

В настоящее время я занимаюсь локальной разработкой веб-проекта с использованием стека LAMP. Поскольку мое производственное приложение будет использовать https для входа в систему, я хотел бы иметь возможность имитировать это в моей локальной среде разработки, чтобы все URL-адреса оставались согласованными. Я новичок в ssl-сертификатах, поэтому может ли кто-нибудь указать мне какую-нибудь ссылку о том, как это сделать? Нужно ли мне подписывать собственный сертификат? Куда мне поместить сертификат (у меня есть конфигурации виртуального хоста с использованием apache)? Спасибо.

- апач

- ssl

- лампа

1

Я здесь впервые, но зайдите на этот сайт и найдите там информацию

Создание самозаверяющего сертификата

3

Вы можете использовать хранилище ключей Java для создания самозаверяющего сертификата для локальной разработки.

Лучше всего сделать самозаверяющий сертификат и добавить его на любой компьютер, который вы используете для тестирования. Тогда он должен казаться клиенту «настоящим»… конечно, он настоящий… просто не в «надежном» месте. (кавычки, потому что клянусь, все дело в деньгах!)

Я только что нашел эту страницу, которая поможет вам пройти через нее

http://www.perturb.org/display/entry/754/

1

Я думаю, что в 2020 году лучше всего использовать некоторые инструменты командной строки, такие как

-

mkcerthttps://github.com/FiloSottile/mkcert -

миникаhttps://github.com/jsha/миника -

Fishdrown/sslhttps://github.com/Fishdrowned/ssl -

Devilbox/cert-genhttps://github.com/devilbox/cert-gen

Все инструменты являются оболочками для некоторых команд openssl или других библиотек для создания сертификатов.

1

Мне больше всего нравится документация Ральфа для apache modssl. На этой странице объясняется, как сделать тестовый сертификат. Это тот, к которому я всегда иду, когда мне нужно сделать один.

http://www.modssl.org/docs/2.8/ssl_faq.html

Очевидно, что, поскольку вы используете Java и Apache, это не очень хорошо, но в любом случае, если вы также занимаетесь разработкой .Net у вас будут эти инструменты, и, возможно, это может помочь вам на вашем пути и фактически сгенерировать сертификат. я использую makecert , который доступен в .Net SDK, вот пакетный файл, который я использую для создания собственных SSL-сертификатов для локальной разработки .Net и IIS;

@ЭХО ВЫКЛ. РЭМ REM Этот сценарий создаст сертификат для включения HTTPS для локального хоста в IIS. REM Выполните следующие шаги, чтобы установить сертификат РЭМ REM 1. Запустите этот файл, чтобы создать сертификат REM 2. Откройте MMC.exe REM 3. Нажмите «Файл» > «Добавить/удалить оснастку» > «Добавить» и выберите «Сертификаты». REM 4. Выберите «Учетная запись компьютера». REM 5. Выберите «Локальный компьютер» и нажмите «Готово», «Закрыть», «ОК». REM 6. Разверните Сертификаты > Личные > Сертификаты, новый сертификат должен быть указан REM 7. В IIS откройте свойства веб-сайта по умолчанию. REM 8. Выберите вкладку «Безопасность каталога» и нажмите «Сертификат сервера». РЭМ 9. Откроется мастер сертификатов, выберите «Назначить существующий сертификат» [может потребоваться отменить ожидающий запрос сертификата] REM 10. Выберите новый сертификат из списка и примите изменение REM 11. Убедитесь, что сайт использует порт по умолчанию для SSL 443. РЭМ С: CD \ ВЫЗОВ "C:\Program Files\Microsoft Visual Studio 8\SDK\v2.0\Bin\sdkvars.bat" ECHO создание сертификата makecert -r -pe -n "CN=localhost" -b 01/01/2000 -e 01/01/2036 -eku 1.3.6.1.5.5.7.3.1 -ss my -sr localMachine -sky exchange -sp "Microsoft RSA SChannel Cryptographic Provider" -sy 12 ПАУЗА

Измените "CN=localhost" , если вы используете другой заголовок хоста для доступа к сайту, вам, возможно, потребуется изменить путь в операторе CALL в зависимости от того, какая у вас версия Visual Studio.

Твой ответ

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя адрес электронной почты и пароль

Опубликовать как гость

Электронная почта

Требуется, но никогда не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Создание CSR | Создание запроса на подпись сертификата

Общее руководство по созданию CSR

Прежде чем вы сможете заказать SSL-сертификат, рекомендуется сгенерировать запрос на подпись сертификата (CSR) с вашего сервера или устройства. Узнайте больше о SSL-сертификатах »

Узнайте больше о SSL-сертификатах »

CSR — это закодированный файл, который предоставляет вам стандартный способ отправки DigiCert вашего открытого ключа, а также некоторую информацию, идентифицирующую вашу компанию и доменное имя. При создании CSR большинство серверных программ запрашивает следующую информацию: обычное имя (например, www.example.com), название и местонахождение организации (страна, штат/провинция, город/населенный пункт), тип ключа (обычно RSA), и размер ключа (минимум 2048 бит).

Если вы не уверены в точном названии или местонахождении компании при создании CSR, не беспокойтесь; мы можем изменить и доработать эту информацию в процессе проверки перед выдачей сертификата.

После того, как ваш CSR будет создан, вам нужно будет скопировать и вставить его в форму онлайн-заказа, когда вы будете покупать сертификат SSL. Онлайн-форма заказа сертификата »

Не знаете, какой SSL-сертификат вам нужен? »

Распространенные платформы и операционные системы

Microsoft IIS

Генератор CSR:

- Создание CSR с помощью утилиты сертификатов DigiCert

Инструкции:

- IIS 10

- ИИС 8/8.

5

5 - ИИС 7

- ИИС 5/6

- ИИС 4

- Импорт/экспорт PFX

Узнать больше:

- SSL-сертификаты для IIS »

- Утилита сертификатов DigiCert »

Microsoft Exchange Server

Генераторы CSR:

- Создание CSR для Exchange 2007

- Создание CSR с помощью утилиты сертификации DigiCert

Инструкции:

- Exchange 2016

- Обмен 2013

- Обмен 2010

- Обмен 2007

- Импорт/экспорт PFX

Подробнее:

- SSL-сертификаты для Exchange »

- Утилита сертификации DigiCert »

Сервер Apache (OpenSSL)

Генератор CSR:

- Создание CSR с помощью мастера OpenSSL CSR Wizard

Инструкции:

- Сервер Apache

- Сервер Ubuntu с Apache2

- Импорт/экспорт PFX

Дополнительные сведения:

- Краткое справочное руководство по OpenSSL »

- SSL-сертификаты для Apache »

Сервер Tomcat (Keytool)

Генератор CSR:

- Создание CSR с помощью мастера Java Keytool CSR Wizard

Инструкции:

- Сервер Tomcat

- Сервер на основе Java

Подробнее:

- SSL-сертификаты для Tomcat »

Microsoft Lync

Генератор CSR:

- Создание CSR с помощью утилиты сертификации DigiCert

Инструкции:

- Lync 2013

- Lync 2010

Подробнее:

- Сертификаты SSL »

- Утилита сертификации DigiCert »

Требуется длина 2048-битного ключа

Чтобы оставаться в безопасности, SSL-сертификаты должны использовать ключи длиной 2048 бит или больше. Подробнее »

Подробнее »

Не удается сгенерировать CSR с 2048-битным ключом на вашей серверной платформе? Пожалуйста свяжитесь с нами.

Хотите знать, какая информация необходима для вашей CSR?

- Common Name (полное доменное имя [FQDN], которое будет защищать ваш сертификат)

- Страна (двузначный код)

- Штат или населенный пункт (полные названия, например, Калифорния или Барселона)

- Название организации (полное юридическое лицо или имя, зарегистрированное в вашем населенном пункте)

- Организационная единица (отдел вашей организации, для которого сертификат предназначен [например, ИТ или маркетинг])

Создание CSR для группового сертификата?

При создании CSR для Wildcard-сертификата общее имя должно начинаться со звездочки (*) (например, *.example.com). Подстановочный знак (*) может принимать любое имя, в котором нет точки.

Все инструкции по созданию CSR по платформам/ОС

- Сервер приложений 2X

- Беспроводная локальная сеть 3Com

- Adobe Connect

- АЕР Нетилла

- Альфа Пять

- Апач (OpenSSL)

- АМС (OpenSSL)

- AWS (утилита)

- Спам и вирус Barracuda

- Барракуда SSL VPN

- FTP-сервер Цербера

- Контрольная точка VPN

- Сиско АСА

- Мобильность Cisco

- Шлюз доступа Citrix

- Основы Citrix Access

- Citrix NetScaler VPX

- Кобальт RaQ3x/4x/XTR

- Полный FTP

- Курьер IMAP

- cPanel

- Панель управления Ensim

- F5 БОЛЬШОЙ IP

- F5 FirePass

- Сервер FileZilla

- Сервер приложений Google

- Веб-сервер Hsphere

- IBM Bluemix (OpenSSL)

- IBM Bluemix (утилита)

- HTTP-сервер IBM

- IBM Watson IoT (OpenSSL)

- IBM Watson IoT (утилита)

- iPlanet

- Java (универсальные) веб-серверы

- Lighttpd

- Лотус Домино Go 4.

6.2.6+

6.2.6+ - Лотус Домино 4.6x и 5.0x

- Лотос Домино 8.5

- Lync 2010

- Lync 2013

- Mac OS X Лев

- Mac OS X Mavericks

- Mac OS X Yosemite

- Mac OS X Эль-Капитан

- Microsoft AD LDAP (2008)

- Microsoft AD LDAP (2012)

- Microsoft AD ФС

- Microsoft Exchange 2007

- Microsoft Exchange 2010

- Microsoft Exchange 2013

- Microsoft Exchange 2016

- Microsoft Exchange 2016 (утилита)

- Microsoft Forefront TMG

- Microsoft IIS 4.x

- Microsoft IIS 5.x/6.x

- Microsoft IIS 7

- Microsoft IIS 8

- Microsoft IIS 10

- Microsoft OCS 2007

- Microsoft Office 365

- Веб-клиент Microsoft Outlook

- Microsoft SharePoint 2010

- Microsoft SharePoint 2013

- Nginx

- NetScreen

- Novell ConsoleOne

- Novell I-Chain

- Oracle Wallet Manager

- Parse.

com

com - Сервер Plesk

- Qmail

- Radware Альтеон

- Малый бизнес-сервер 2011

- Малый бизнес-сервер 2008

- SonicWALL АНБ

- SonicWALL SSL VPN

- Веб-сервер Sun Java

- SurgeMail

- Сервер Tomcat (Keytool)

- Сервер Tomcat (утилита)

- Ubuntu с Apache2 (OpenSSL)

- WebLogic 8 — 12.x

- Weblogic (предыдущие версии)

- Вебмин

- Веб-сайт Pro

- Вебсфера

- ВебСТАР

- БХМ

- Облачные службы Windows Azure

- Веб-сайт Windows Azure

- Windows Server 2016

- Windows Server 2012

- Windows Server 2008

- Зевс Балансировщик нагрузки

- Веб-сервер Zeus

- Зимбра

- Zyxel Zywall

Получите необходимую поддержку, когда она вам нужна

У DigiCert есть отмеченная наградами собственная команда технической поддержки, которая готова помочь вам с любыми проблемами с цифровыми сертификатами, которые у вас есть. Наше стремление к беспрецедентной поддержке клиентов отражено в многочисленных наградах за услуги, которые мы получили. Нигде это не продемонстрировано лучше, чем в сотнях 5-звездочных отзывов клиентов, которые мы имеем на SSLShopper.com. На самом деле, DigiCert — единственный центр сертификации с идеальным 5-звездочным рейтингом!

Наше стремление к беспрецедентной поддержке клиентов отражено в многочисленных наградах за услуги, которые мы получили. Нигде это не продемонстрировано лучше, чем в сотнях 5-звездочных отзывов клиентов, которые мы имеем на SSLShopper.com. На самом деле, DigiCert — единственный центр сертификации с идеальным 5-звездочным рейтингом!

Профессиональная поддержка доступна в любое время!

Мы стараемся поддерживать нашу онлайн-документацию как можно более актуальной. Однако, если у вас есть конкретная статья или платформа, для которой вы хотели бы увидеть документацию, напишите нам по электронной почте.

Бесплатный номер службы поддержки: 1-800-896-7973 (США и Канада)

Прямая служба поддержки: 1-801-701-9600

Бесплатный факс: 1-866-842-0223 (США и Канада)

Электронная почта : [email protected]

- Клиенты DigiCert

- Отзывы клиентов

Отличие DigiCert

- Настройка SSL-сертификата

- Средство проверки SSL-сертификатов

- Настройка SSL

- Crear un CSR

Учебники по SSL-сертификатам

- Многодоменный

- Расширенная проверка

- Инфраструктура открытого ключа PKI

- Центр сертификации

Типы сертификатов

Создание SSL-сертификатов — SSO Connect On-Prem

Создание SSL-сертификатов — SSO Connect On-PremKeeper SSO Connect Connect In-Prem

Обзор

Системные требования

Установка и настройка

Настройка поставщика идентификаторов

Конфигурация высокой доступности (HA)

Integration с AWS CloudHSM

Integration с Gemalto HSM

Upgrading oprgrading oprgrading oprgrading oprgrading oprgrading oprgrading oprgrading oprgrading oprgrading oprgrading.

Инструкции по обновлению

Обновление на PREM COUNT

, мигрируя в новый SSO Connect Server

End-User Login Flow

Управление услугами

Устранение неполадок и FAQS

Создание сертификатов SSL

SSO Migration To Cloud

Техническая поддержка

Ссылки и ресурсы

Powered By GitBook

Создание SSL-сертификатов

Создание SSL-сертификатов в Windows для Keeper SSO Connect On-Prem

В этом документе приведены пошаговые инструкции по созданию SSL-сертификата для использования в Keeper SSO Connect On-Prem. Для существующих сред это действие необходимо выполнить до истечения срока действия сертификата SSL.

Эти инструкции применимы только к локальным установкам SSO Connect.

Если вы используете Linux, нет необходимости устанавливать двоичную версию OpenSSL. Приведенные ниже инструкции относятся к средам Windows.

(1) Загрузите и установите OpenSSL версии 1. 1.1.

1.1.

Версия 3.0 OpenSSL имеет проблемы совместимости с Java 11, поэтому мы рекомендуем пока использовать версию 1.1.1. Для удобства третья сторона (slproweb.com) создала бинарный установщик. Популярный бинарный установщик приведен ниже: https://slproweb.com/download/Win32OpenSSL_Light-1_1_1q.exe

Во время установки можно выбрать параметры по умолчанию. В процессе установки вам может быть предложено также установить расширение Microsoft Visual Studio. Идите вперед и следуйте инструкциям по установке этого расширения, прежде чем завершить настройку OpenSSL.

(2) Запустите командную строку OpenSSL

В меню «Пуск» будет папка OpenSSL. Нажмите на командную строку OpenSSL.

(3) Создание закрытого ключа

В командной строке OpenSSL выполните приведенную ниже команду, чтобы создать закрытый ключ.

C:\Users\craig> openssl genrsa -out keeper.mycompany.com.key

(4) Создайте CSR

Создайте CSR, используя имя хоста, которое вы планируете использовать для SSO Connect . В этом случае мы будем использовать keeper.mycompany.com. Важным моментом здесь является то, что Common Name точно соответствует домену.

Пример:

C:\Users\craig> openssl req -new -key keeper.mycompany.com.key -out keeper.mycompany.com.csr

Название страны (двухбуквенный код) [XX]:US

Название штата или провинции (полное название) []:Illinois

Название местности (например, город) [Город по умолчанию]:Chicago

Название организации (например, компания) [Default Company Ltd]:Lurey, LLC

Организационная единица Имя (например, раздел) []:Engineering

Общее имя []:keeper.mycompany.com

Адрес электронной почты []:[email protected]

(5) Приобрести SSL-сертификат

Отправьте CSR поставщику SSL-сертификата. Если у вас его нет, мы рекомендуем использовать базовый сертификат HTTPS с https://ssls.com.

Если у вас его нет, мы рекомендуем использовать базовый сертификат HTTPS с https://ssls.com.

Следуйте инструкциям поставщика по заполнению запроса на сертификат. Затем вам нужно будет дождаться выпуска вашего сертификата поставщиком SSL-сертификатов. Это может занять от 5 минут до 24 часов — уточните у своего поставщика время обработки.

Поставщик SSL-сертификатов предоставит вам ZIP-файл, содержащий подписанный сертификат (файл .crt) и промежуточный сертификат CA (.ca-bundle). Разархивируйте этот файл в то же место, что и закрытый ключ.

(6) Создать файл .pfx

После выдачи сертификата его необходимо преобразовать в формат .pfx . В командной строке OpenSSL в той же папке, где находятся файлы . ,  key

key .crt и .ca-bundle , выполните приведенную ниже команду.

openssl pkcs12 -export -out keeper.mycompany.com.pfx -inkey keeper.mycompany.com.key -in keeper.mycompany.com.crt -certfile keeper.mycompany.com.ca-bundle

Введите пароль для экспорта: **********

Подтверждение — введите экспортный пароль: **********

В этом примере…

keeper.mycompany.com.keyis закрытый ключ, сгенерированный на шаге 1.keeper.— подписанный сертификат, доставленный на шаге 3. mycompany.com.crt

mycompany.com.crt keeper.mycompany.com.ca-bundle— это пакет ЦС, содержащий промежуточные и корневые общедоступные цепочки сертификатов. был зашифрован паролем.

Обязательно сохраните все 4 файла и сгенерированный надежный пароль в хранилище Keeper. Примечание. Сгенерированный пароль ключа не должен содержать специальных символов.

Этот пароль потребуется вам при импорте файла PFX в интерфейс Keeper SSO Connect. 1f2d0c1cbbf13d:1″> (7) Установите сертификат

Вернитесь в SSO Connect On-Prem, нажмите «⚙️Configuration»:

(8) Перетащите или загрузите только что созданный файл . pfx в SSO Connect:

pfx в SSO Connect:

(9) Нажмите «Сохранить» в правом верхнем углу SSO Connect, и настройка вашего сертификата должна быть завершена.

После завершения проверьте процесс входа в систему конечного пользователя, чтобы убедиться, что вход в систему с единым входом работает.

Предыдущий

Устранение неполадок и ответы на часто задаваемые вопросы

SSO-миграция в облако

Последнее изменение 1 месяц назад

Экспорт в формате PDF

Скопировать ссылку

Как создать самозаверяющий сертификат

Обзор

Ниже приведено очень упрощенное представление о том, как работает SSL. реализовано и какую роль сертификат играет во всем процессе.

Обычный веб-трафик отправляется через Интернет в незашифрованном виде. То есть, любой, у кого есть доступ к нужным инструментам, может отслеживать весь этот трафик.

Очевидно, это может привести к проблемам, особенно там, где необходимы безопасность и конфиденциальность, например, при кредитовании данные карты и банковские операции. Secure Socket Layer используется для шифрования данных поток между веб-сервером и веб-клиентом (браузером).

SSL использует так называемую асимметричную криптографию , обычно называется криптографией с открытым ключом (PKI) . С открытым ключом криптографии создаются два ключа, один открытый, один закрытый. Все, что зашифровано с помощью любой ключ может быть расшифрован только соответствующим ему ключом. Таким образом, если сообщение или данные поток был зашифрован закрытым ключом сервера, его можно расшифровать только с помощью его соответствующий открытый ключ, гарантируя, что данные могли быть получены только из сервер.

Если SSL использует криптографию с открытым ключом для шифрования потока данных путешествуя по Интернету, зачем нужен сертификат? Технический ответ на это вопрос в том, что сертификат на самом деле не нужен — данные защищены и не могут быть легко расшифрованы третьей стороной.

Тем не менее, сертификаты играют решающую роль в процессе общения. Сертификат, подписанный доверенным Центр сертификации (CA) гарантирует, что владелец сертификата действительно тот, за кого себя выдает. быть. Без доверенного подписанного сертификата ваши данные могут быть зашифрованы, однако сторона, с которой вы общаетесь, может быть не тем, кем вы думаете. Без сертификатов, атаки олицетворения будут гораздо более распространены.

Шаг 1. Создайте частное Ключ

Инструментарий openssl используется для создания Закрытый ключ RSA и CSR (запрос на подпись сертификата) . Его также можно использовать для создания самозаверяющих сертификатов, которые можно использовать для целей тестирования или внутренних Применение.

Первый шаг — создать закрытый ключ RSA. Этот ключ представляет собой 1024-битный ключ RSA, который зашифрован с использованием Triple-DES и хранится в PEM.

формате, чтобы его можно было прочитать как текст ASCII.

openssl genrsa -des3 -out server.key 1024

Генерация закрытого ключа RSA, 1024-битный модуль

……………………. …………………………..++++++

……..+++ +++

e is 65537 (0x10001)

Введите парольную фразу PEM:

Подтверждение пароля — введите парольную фразу PEM:

Шаг 2. Создайте CSR (запрос на подпись сертификата)

После создания закрытого ключа можно отправить запрос на подпись сертификата. сгенерировано. Затем CSR используется одним из двух способов. В идеале CSR должен быть отправлен Центр сертификации, такой как Thawte или Verisign, который проверит подлинность запросчик и выдать подписанный сертификат. Второй вариант — самоподписать CSR, который будет продемонстрирован в следующем разделе .

Во время создания CSR вам будет предложено ввести несколько кусочки информации.

Это атрибуты X.509 сертификата. Один из подсказки будут для «Общего имени (например, ВАШЕ имя)». Важно, чтобы это поле было заполняется полным доменным именем сервера, который должен быть защищен с помощью SSL. Если веб-сайт, который необходимо защитить, будет https://public.akadia.com, затем введите public.akadia.com в этом приглашении. Команда для создания CSR выглядит следующим образом:

openssl req -new -key server.key -out server.csr

Название страны (двухбуквенный код) [GB]: CH

Название штата или провинции (полное название) [Berkshire]: Bern

Название местности (например, город) [Ньюбери]: Oberdiessbach

Название организации (например, компания) [My Company Ltd]: Akadia AG

Название организационной единицы (например, секция) []: Информация Технология

Общее имя (например, ваше имя или имя хоста вашего сервера) []: public.akadia.com

Адрес электронной почты []: martin dot zahn at akadia dot ch

Введите следующие «дополнительные» атрибуты

, которые будут отправлены вместе с запросом сертификата имя []:

Шаг 3. Удаление парольной фразы из ключа

Один неприятный побочный эффект закрытого ключа с парольной фразой заключается в том, что Apache будет запрашивать пароль каждый раз при запуске веб-сервера . Очевидно это не обязательно удобно, так как кто-то не всегда будет рядом, чтобы ввести парольная фраза, например, после перезагрузки или сбоя. mod_ssl включает возможность использовать внешняя программа вместо встроенного диалога парольной фразы, однако это не обязательно самый безопасный вариант. Можно удалить Triple-DES шифрование с ключа , благодаря чему больше не нужно вводить парольную фразу. Если закрытый ключ больше не шифруется, очень важно, чтобы этот файл был доступен для чтения только root-пользователь! Если ваша система когда-либо будет скомпрометирована и третья сторона получит ваш незашифрованный закрытый ключ, соответствующий сертификат необходимо будет отозвать.

С учетом сказанного, используйте следующую команду, чтобы удалить парольную фразу из ключа:

cp server.key server.key.org

openssl rsa -in server.key.org -out server.keyВо вновь созданном файле server.key больше нет парольной фразы.

-rw-r—r— 1 root root 745 29 июня 12:19 server.csr

-rw-r—r— 1 root root 891 29 июня 13:22 server.key

-rw-r—r— 1 root root 963 29 июня 13:22 server.key.org

Шаг 4. Создание самозаверяющего сертификата

На этом этапе вам нужно будет сгенерировать самозаверяющий сертификат, потому что вы либо не планируете, чтобы ваш сертификат был подписан ЦС, или вы хотите протестировать свой новый SSL реализации, пока ЦС подписывает ваш сертификат. Этот временный сертификат будет генерировать ошибку в клиентском браузере о том, что сертификат подписи авторитет неизвестен и ему не доверяют.

Чтобы создать временный сертификат, действительный в течение 365 дней, введите следующее команда:

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

Подпись ok

subject=/C=CH/ST=Bern/L=Oberdiessbach/O=Akadia AG/OU=Information

Technology/CN=public.akadia.com/Email=martin dot zahn at akadia dot ch

Получение закрытого ключа

Шаг 5. Установка закрытого ключа и сертификата

Когда Apache с mod_ssl установлен, он создает несколько каталогов в Apache каталог конфигурации. Расположение этого каталога будет отличаться в зависимости от того, как был установлен Apache. скомпилировано.

cp server.crt /usr/local/apache/conf/ssl.crt

cp server.key /usr/local/apache/conf/ssl.key

Шаг 6. Настройка виртуальных хостов с поддержкой SSL

SSLEngine на

SSLCertificateFile /usr/local/apache/conf/ssl.crt/server.crt

SSLCertificateKeyFile /usr/local/apache/conf/ssl.key/server.key

SetEnvIf User-Agent «.*MSIE. *» nokeepalive ssl-unclean-shutdown

CustomLog logs/ssl_request_log \

«%t %h %{SSL_PROTOCOL}x %{SSL_CIPHER}x \»%r\» %b»

Шаг 7. Перезапустите Apache и проверьте

/etc/init.d/httpd остановка

/etc/init.d/httpd остановкаhttps://public.akadia.com

Как создать сертификат SSL для ручной установки | SSL-сертификаты — создать

На этой странице вы найдете пошаговый процесс создания SSL-сертификата, который вы собираетесь установить вручную. Это означает, что вы планируете загрузить сертификат и установить его самостоятельно, вместо того, чтобы позволить нам установить его для вас на сайте, который мы для вас размещаем.

Этот процесс, как правило, аналогичен описанному в наших основных инструкциях по созданию SSL-сертификата с дополнительной информацией о нескольких дополнительных шагах, которые мы обычно выполняем за вас во время автоматической установки.

Шаг первый: создайте CSR

Вам будет предложено предоставить свой CSR в процессе заказа SSL-сертификата от Gandi, поэтому будет полезно, если вы сможете сгенерировать его до начала оформления заказа. Вы можете найти подробные инструкции по созданию CSR на нашей странице CSR.

Шаг второй: начните оформление заказа на веб-сайте Gandi

В этом разделе объясняется, как заказать сертификат на нашем веб-сайте.

Чтобы начать процесс покупки сертификата, перейдите на нашу страницу SSL-сертификата. Там вы найдете таблицу, показывающую различные уровни сертификатов, которые мы предлагаем. Выберите необходимый уровень сертификата, затем нажмите « Select » под нужным параметром. Это запустит диалоговое окно, которое проведет вас через процесс настройки нового сертификата.

Далее выберите, куда вы будете устанавливать свой сертификат. Поскольку это руководство специально написано для пользователей, желающих использовать SSL-сертификат за пределами Gandi, вы, скорее всего, выберете « Somewhere else ».

Затем выберите тип сертификата, который вы хотите создать. Вы можете выбрать один из следующих вариантов:

Стандарт

Про

Бизнес

После выбора типа вы можете подтвердить любые дополнительные параметры, например размер.

На следующей странице вы скопируете и вставите CSR, созданный на первом шаге. Не забудьте скопировать все содержимое файла .csr (не файла .key), включая строки, содержащие

"-----BEGIN CERTIFICATE REQUEST-----"и"-----END CERTIFICATE ЗАПРОС -----".Выберите метод проверки управления доменом, который вы будете использовать. Вы можете выбрать из:

Добавление заданной записи DNS в записи DNS вашего веб-сайта.

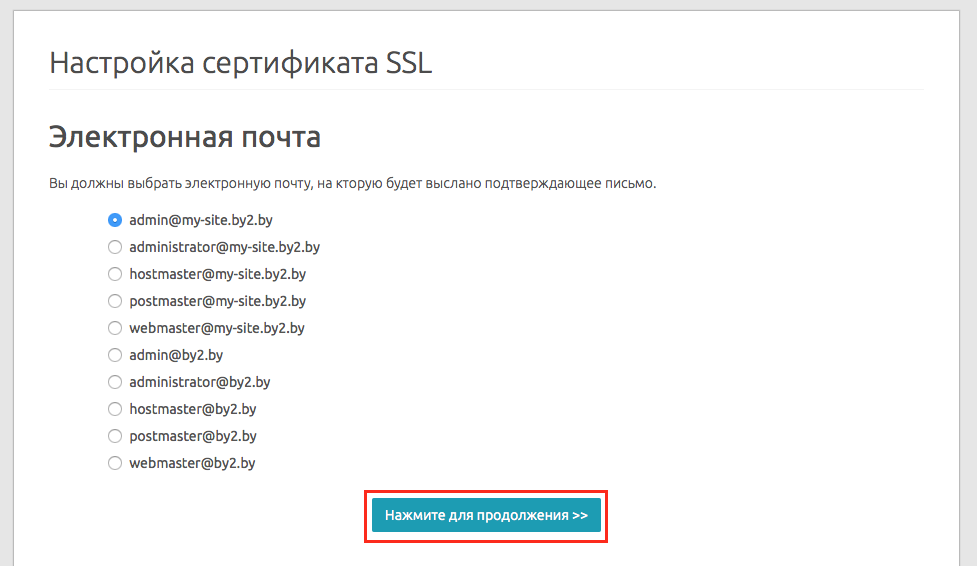

Подтвердите по электронной почте, отправленной [email protected], где example.com — это доменное имя, которое вы защищаете.

Подтвердите, добавив файл на свой веб-сайт.

Завершите процесс оформления заказа и оплатите сертификат.

Шаг третий: предоставьте необходимые документы

Если вы заказали стандартный сертификат, то этот шаг можно пропустить, так как никаких документов предоставлять не нужно.

Если вы заказали сертификат Pro или Business, вам нужно будет отправить необходимые документы для проверки. Вы можете найти инструкции по подаче этих документов на следующих страницах:

Инструкции по подаче документов на сертификат Pro. Обычно вы получаете электронное письмо с запросом этих документов, и вы можете просто ответить на это письмо с прикрепленными документами. Ганди проверит эти документы от имени центра сертификации Sectigo.

Инструкции по подаче документов на бизнес-сертификат. Эти документы необходимо отправить непосредственно в Sectigo. Вам также необходимо будет получить телефонный звонок на общедоступный телефонный адрес.

Шаг четвертый: подтвердите свой домен

Прежде чем выпустить сертификат SSL, Sectigo, наш центр сертификации, потребует доказательства того, что вы контролируете домен, который хотите защитить. Когда мы создадим для вас сертификат автоматически, мы незаметно добавим запись DNS в ваш домен, которая будет служить этой цели. Когда вы устанавливаете сертификат самостоятельно, вам нужно будет выбрать метод проверки управления доменом (DCV), а затем выполнить необходимые действия.

Теперь вы должны пройти проверку, используя метод, который вы выбрали при оформлении заказа. Вы получите инструкции по электронной почте или можете найти SSL-сертификат в разделе « SSL-сертификаты » вашей учетной записи и найти инструкции там. Если вы выбрали метод электронной почты, вы также можете повторно отправить электронное письмо с подтверждением в обзоре нового сертификата в разделе « SSL-сертификаты » вашей учетной записи.

Шаг пятый: ответ на обратный вызов

Если вы заказали стандартный сертификат, то этот шаг можно пропустить.

Если вы заказали сертификат Pro или Business, вам необходимо будет принять телефонный звонок. Вы можете найти инструкции ниже.

Обратный вызов сертификата Pro

Обратный вызов бизнес-сертификата

Шаг шестой: ожидание подтверждения

Если вы заказали сертификат Pro или Business, Sectigo, наш партнерский центр сертификации, проверит предоставленную вами информацию. Это может занять как несколько часов, так и несколько дней. Бизнес-сертификаты требуют больше времени, чем сертификаты Pro. Вы можете отслеживать прогресс, найдя сертификат в разделе « SSL-сертификаты » вашего аккаунта. Вы получите электронное письмо после завершения процесса.

Шаг седьмой: загрузка сертификата и промежуточного сертификата

После того, как Sectigo завершит проверку и выпустит подписанный сертификат, вы сможете загрузить его на странице сертификата в разделе « SSL-сертификаты » вашей учетной записи.

На этой же странице вы также можете скачать промежуточный сертификат.

Для установки вам понадобится:

Окончательный сертификат, загруженный из вашей учетной записи (файл .crt)

Файл закрытого ключа, созданный на первом этапе (файл .key)

Промежуточный сертификат (файл .pem)

Инструкции по установке сильно различаются в зависимости от конфигурации сервера, поэтому мы рекомендуем следовать инструкциям по установке SSL-сертификата от вашего хостинг-провайдера.

Использовать самоуправляемые SSL-сертификаты | Балансировка нагрузки

Самоуправляемые SSL-сертификаты — это сертификаты, которые вы получаете, обеспечение и обновить себя. Вы можете использовать этот ресурс для защиты связи между клиентами и балансировщиком нагрузки.

Самоуправляемые сертификаты могут быть любой комбинацией следующих сертификатов типы:

- Проверка домена (DV)

- Проверка организации (OV)

- Расширенная проверка (EV)

Самоуправляемые сертификаты поддерживаются следующими балансировщиками нагрузки:

- Глобальные сертификаты

- Глобальный внешний балансировщик нагрузки HTTP(S)

- Глобальный внешний балансировщик нагрузки HTTP(S) (классический)

- Балансировщик нагрузки внешнего SSL-прокси

- Региональные сертификаты

- Региональный внешний балансировщик нагрузки HTTP(S)

- Внутренний балансировщик нагрузки HTTP(S)

На этой странице описан процесс получения действительного сертификата, а затем

загрузка сертификата для создания SSL-сертификата Google Cloud

ресурс.

Прежде чем начать

- Убедитесь, что вы знакомы с обзором SSL-сертификатов.

- Убедитесь, что у вас есть доменные имена, которые вы хотите использовать для самоуправляемый SSL-сертификат. Если вы используете Google Domains, см. Шаг 1. Зарегистрируйте доменное имя, используя Гугл домены.

Разрешения

Для выполнения задач, описанных в этом руководстве, вы должны иметь возможность создавать и изменять SSL сертификаты в вашем проекте. Это можно сделать, если верно одно из следующих условий:

- Вы владелец проекта или

Редактор (

ролей/владелецилиролей/редактор). - У вас есть обе роли администратора Compute Security

(

Compute.securityAdmin) и роль администратора вычислительной сети. (Compute.networkAdmin) в проекте.

- У вас есть пользовательская роль для проекта, включающая

Compute.sslCertificates.*разрешения и одно или обаCompute.targetHttpsProxies.*иCompute.targetSslProxies.*, в зависимости от тип балансировщика нагрузки, который вы используете.

Шаг 1: Создайте закрытый ключ и сертификат

Если у вас уже есть закрытый ключ и сертификат из сертификата авторитет (CA), пропустите этот раздел и перейдите к разделу «Создание SSL». ресурс сертификата.

Выберите или создайте закрытый ключ

SSL-сертификат Google Cloud включает в себя как закрытый ключ, так и сам сертификат, оба в формате PEM. Ваш закрытый ключ должен соответствовать следующим критерии:

- Должен быть в PEM формат.

- Невозможно защитить парольной фразой.

Google Cloud хранит ваши

закрытый ключ в собственном зашифрованном формате.

Google Cloud хранит ваши

закрытый ключ в собственном зашифрованном формате. - Алгоритм шифрования должен быть либо RSA-2048, либо ECDSA P-256.

Чтобы создать новый закрытый ключ , используйте одну из следующих команд OpenSSL.

Создайте закрытый ключ RSA-2048:

openssl genrsa-out PRIVATE_KEY_FILE 2048

Создайте закрытый ключ ECDSA P-256:

openssl ecparam -name prime256v1 -genkey -noout -out PRIVATE_KEY_FILE

Замените PRIVATE_KEY_FILE путем и именем файла для нового файл закрытого ключа.

Создать запрос на подпись сертификата (CSR)

Получив закрытый ключ, вы можете создать запрос на подпись сертификата (CSR) в формате PEM с использованием OpenSSL. Ваш CSR должен соответствовать следующим критериям:

- Должен быть в формате PEM.

- Он должен иметь обычное имя (

CN) или альтернативное имя субъекта (SAN) атрибут. На практике ваш сертификат должен содержать иCN. иатрибутов SAN, даже если это для одного домена — современные клиенты, такие как текущие версии macOS и iOS не полагаться только на атрибутCN.

Чтобы создать CSR, выполните следующие действия:

Создайте конфигурацию OpenSSL файл. В следующем примере альтернативные имена субъектов определяются в

[sans_list].кошка CONFIG_FILE [требуется] биты по умолчанию = 2048 req_extensions = расширение_требования отличительное_имя = dn_requirements [требования_расширения] базовые ограничения = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment subjectAltName = @sans_list [dn_requirements] countryName = название страны (двухбуквенный код) stateOrProvinceName = название штата или провинции (полное название) localityName = Название местности (например, город) 0.

organizationName = Название организации (например, компания)

organizationUnitName = Название организационного подразделения (например, раздел)

commonName = Общее имя (например, полное доменное имя сервера или ВАШЕ имя)

адрес электронной почты = адрес электронной почты

[sans_list]

ДНС.1 = SUBJECT_ALTERNATIVE_NAME_1

DNS.2 = SUBJECT_ALTERNATIVE_NAME_2

EOF

organizationName = Название организации (например, компания)

organizationUnitName = Название организационного подразделения (например, раздел)

commonName = Общее имя (например, полное доменное имя сервера или ВАШЕ имя)

адрес электронной почты = адрес электронной почты

[sans_list]

ДНС.1 = SUBJECT_ALTERNATIVE_NAME_1

DNS.2 = SUBJECT_ALTERNATIVE_NAME_2

EOF

Запустите следующую команду OpenSSL, чтобы создать запрос на подпись сертификата. (CSR) файл. Команда интерактивна; у вас запрашиваются атрибуты , кроме для альтернативных имен субъектов, которые вы определили в

[sans_list]из CONFIG_FILE на предыдущем шаге.openssl req -new -key PRIVATE_KEY_FILE \ -out CSR_FILE \ -config CONFIG_FILE

Для обоих шагов замените заполнители допустимыми значениями:

- CONFIG_FILE : путь, включая имя файла, для OpenSSL

конфигурационный файл.

(Вы можете удалить файл после завершения этого

процедура.)

(Вы можете удалить файл после завершения этого

процедура.) - SUBJECT_ALTERNATIVE_NAME_1 и SUBJECT_ALTERNATIVE_NAME_2 : Альтернативные имена субъекта для вашего

сертификат. Если ваш сертификат предназначен только для одного имени хоста, вы должны

определить единственное альтернативное имя субъекта, которое соответствует общему имени. если ты

нужно более двух альтернативных имен субъекта, добавьте их в конфигурацию

файл, увеличивая число после

DNS(DNS.3,DNS.4и т.д.). - PRIVATE_KEY_FILE : Путь к файлу закрытого ключа

- CSR_FILE : путь, включая имя файла, для CSR

Подпишите CSR

Когда центр сертификации (ЦС) подписывает ваш CSR, он использует свой собственный закрытый ключ для создания сертификата. Подпишите CSR одним из следующих способов:

Подпишите CSR одним из следующих способов:

Используйте общедоступный ЦС

доверяют все клиенты, которые доверяют этому общедоступному ЦС. Для создания подписанного сертификат, общедоступному ЦС нужен только ваш CSR.

Используйте собственный внутренний ЦС

Если вы управляете собственным ЦС, вы можете использовать его для подписи CSR. Использование ЦС для подпишите, что ваш CSR создает сертификат с внутренним доверием , когда ваши клиенты также были настроены так, чтобы доверять вашему собственному центру сертификации.

Используйте самоподписанный сертификат

Если вы используете тот же закрытый ключ, который вы использовали для создания CSR для подписи