запись — Яндекс 360 для бизнеса. Справка

Переезд в Яндекс 360 для бизнеса

Мы собрали ответы на частые вопросы о том, как перенести данные вашей организации в Яндекс 360 для бизнеса из Google Workspace, Microsoft 365 и других платформ. Смотреть >

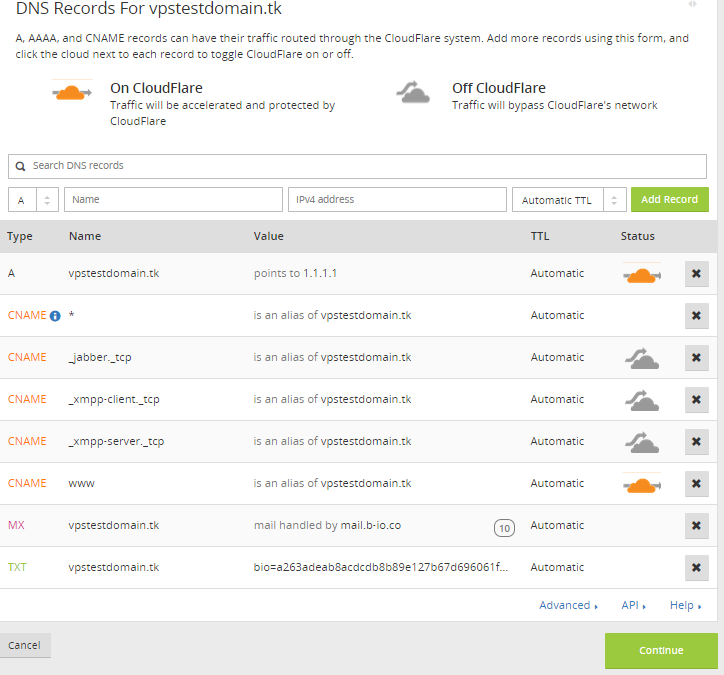

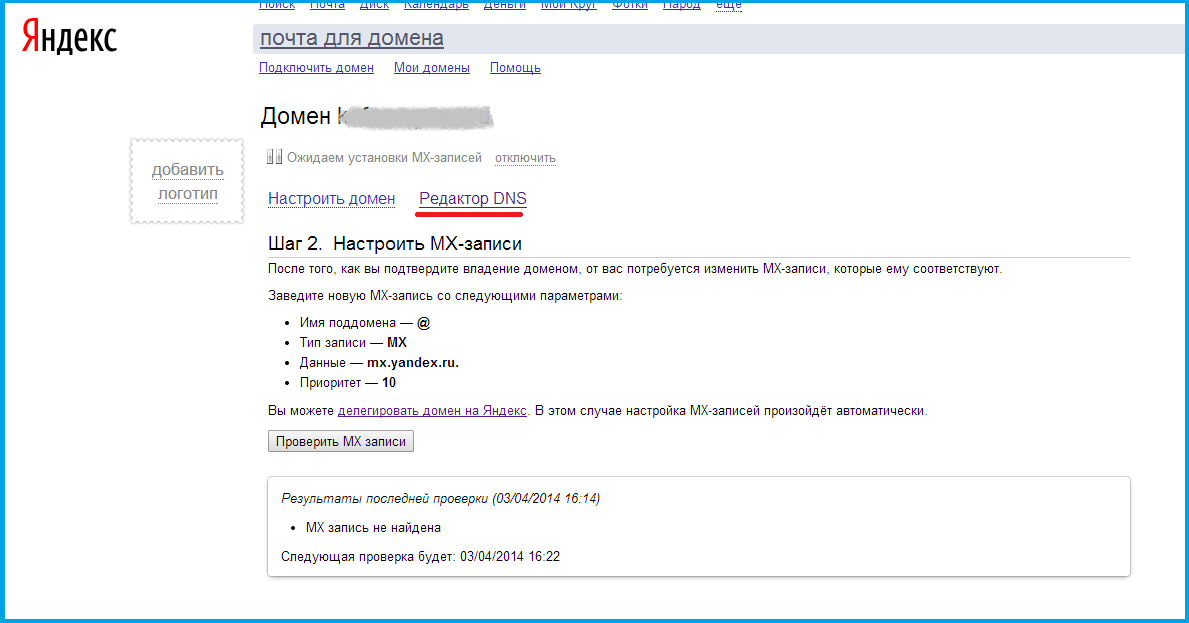

CNAME-запись позволяет использовать поддомен в вашем домене как псевдоним для другого домена. Например, с помощью записи CNAME вы можете сделать так, чтобы по адресу вида mail.example.org открывалась Яндекс Почта вашей организации.

Если вы делегировали домен на серверы Яндекса, CNAME-запись будет настроена автоматически.

- Общая инструкция по настройке CNAME-записи

- Подробные инструкции по настройке CNAME-записи у некоторых хостинг-провайдеров

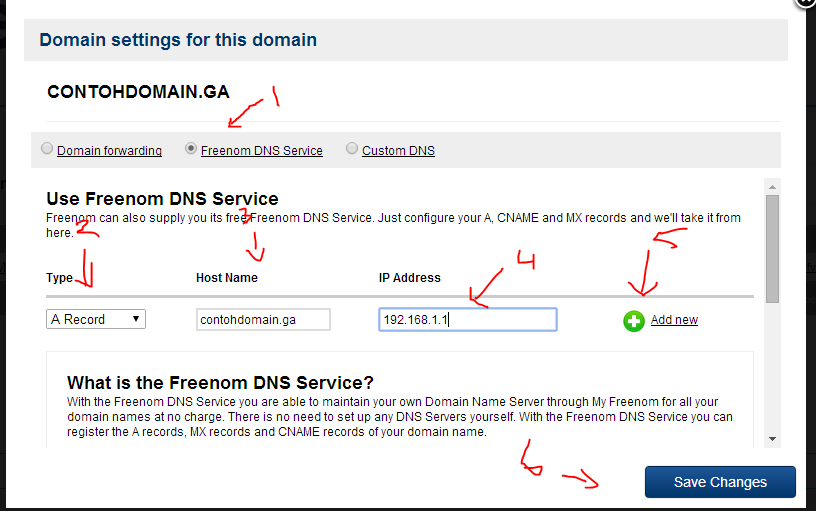

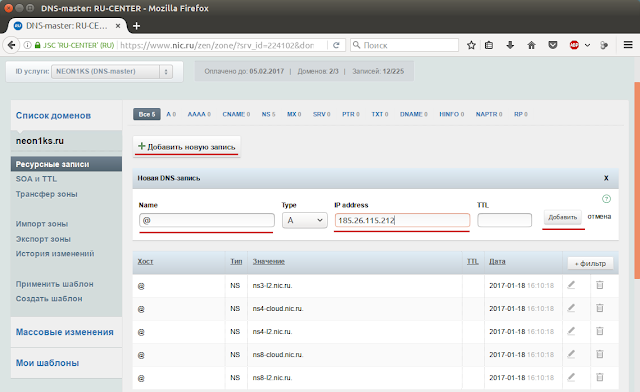

Чтобы настроить доступ к почте по адресу вида mail.yourdomain.tld:

Войдите в панель управления доменом (зоной DNS) на сайте компании, которая предоставляет вам DNS-хостинг.

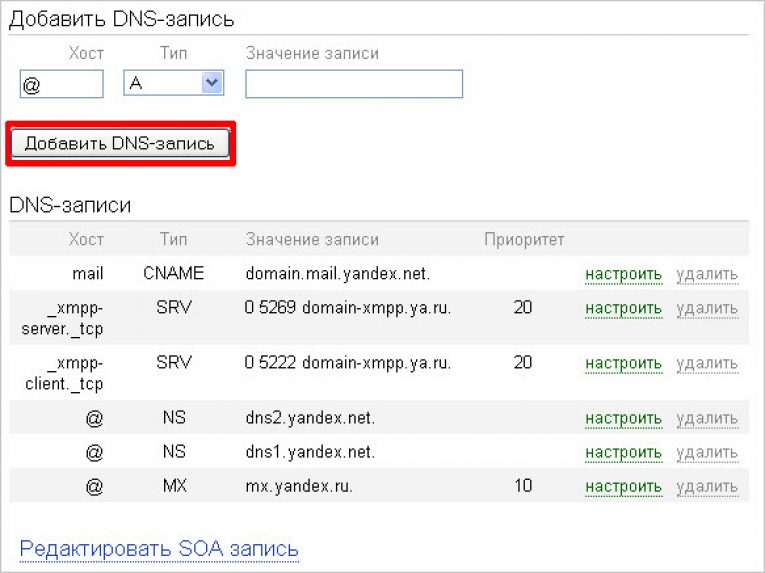

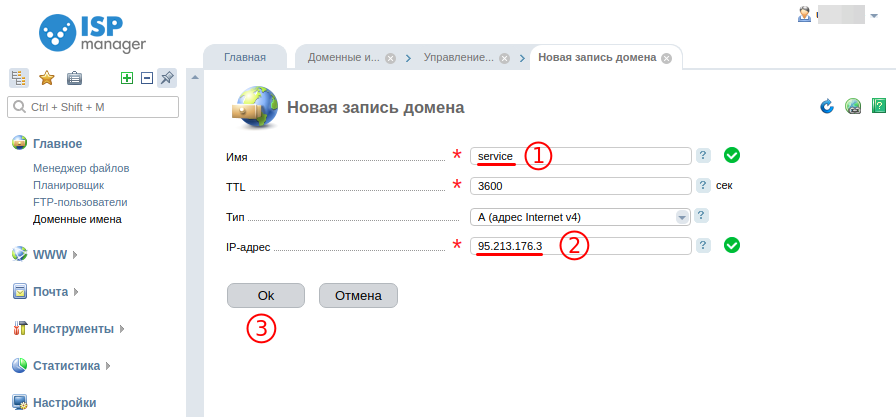

Создайте CNAME-запись со следующими значениями полей (в разных панелях управления названия полей могут отличаться):

Имя поддомена (или Хост) —

mailВ некоторых панелях управления в качестве имени записи требуется указывать полное имя поддомена, например:

mail.yourdomain.tldЗначение —

domain.mail.yandex.net.Обратите внимание, что менять имя сервера (подставлять вместо

domainимя своего домена) не нужно.Точка в конце имени сервера обязательна, кроме тех случаев, когда ваша панель управления добавляет эту точку по умолчанию.

Если требуется заполнить поле TTL, укажите

21600.

Подождите, пока изменения вступят в силу.

Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Внимание. Нельзя добавить CNAME-запись, если для данного хоста уже создана запись другого типа. Например, если для поддомена уже настроена запись типа TXT, удалите ее и создайте CNAME-запись для этого хоста.

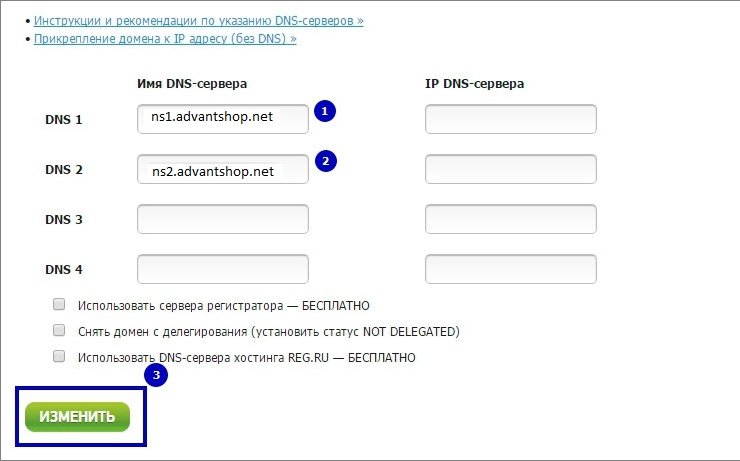

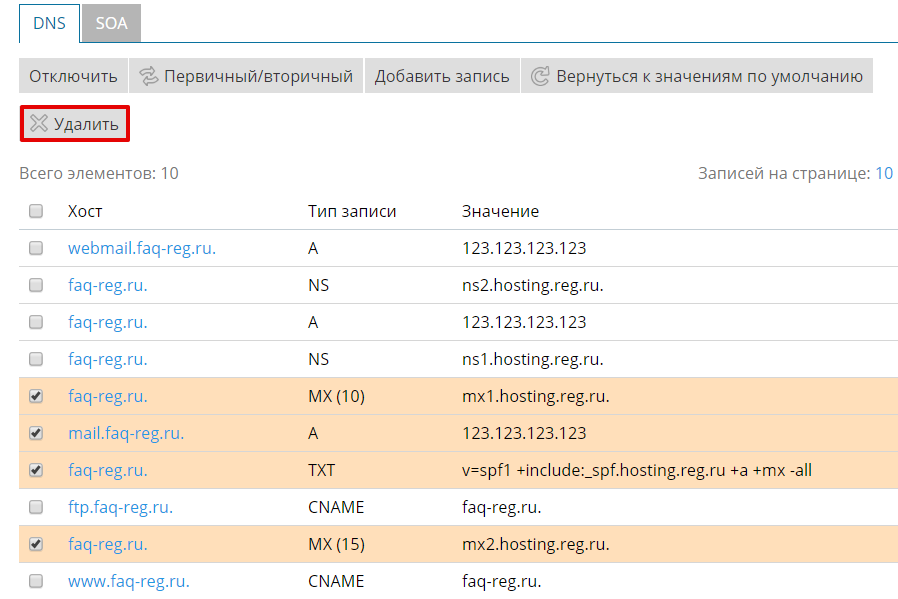

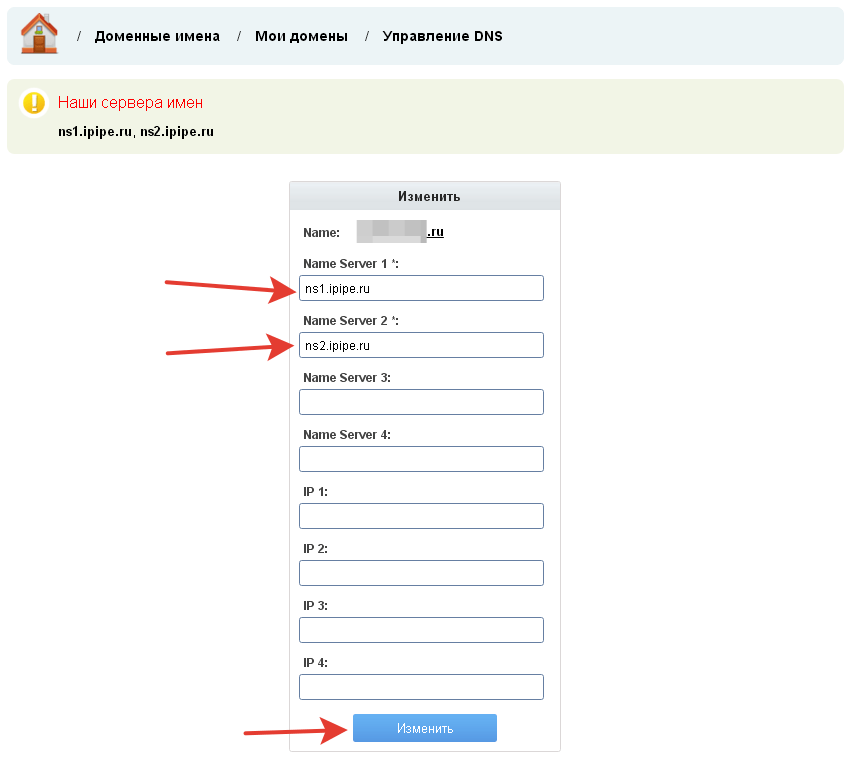

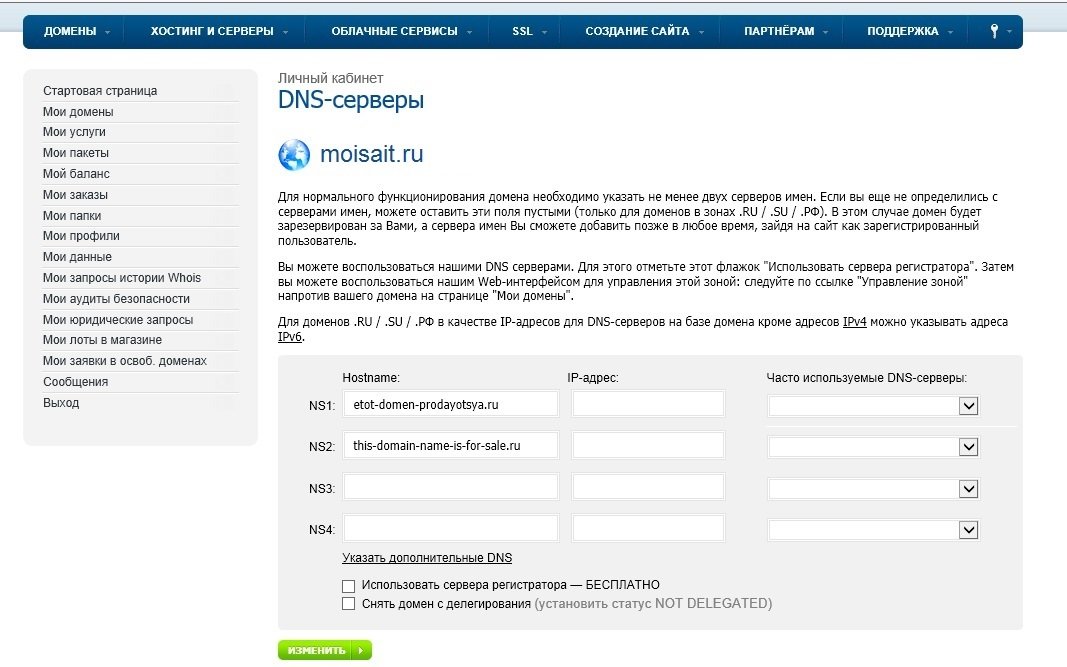

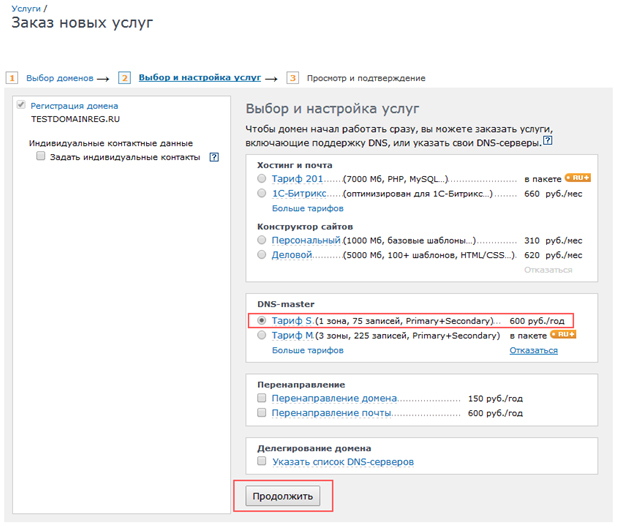

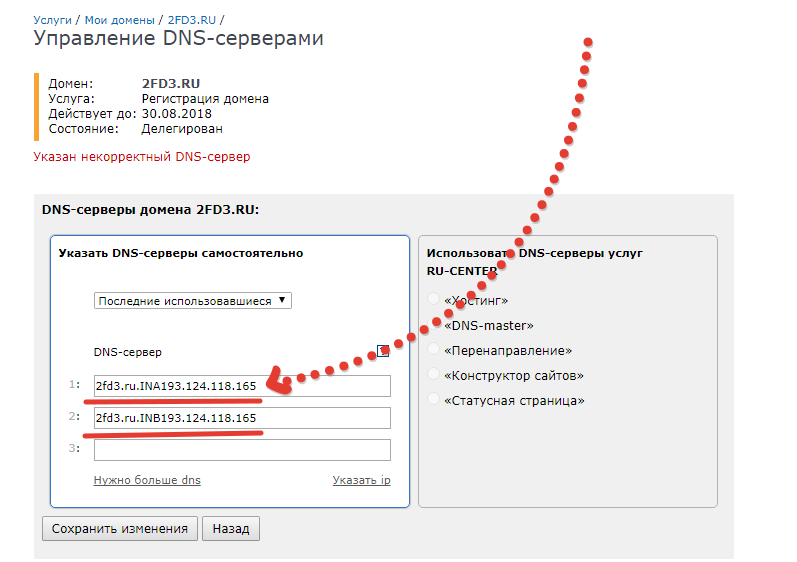

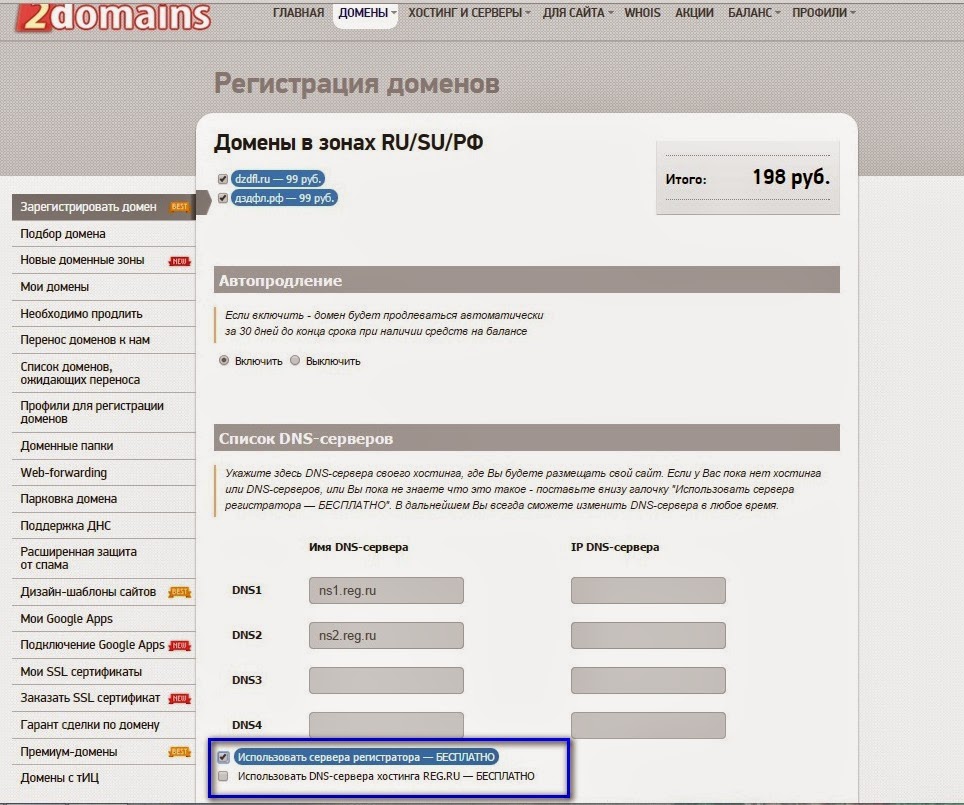

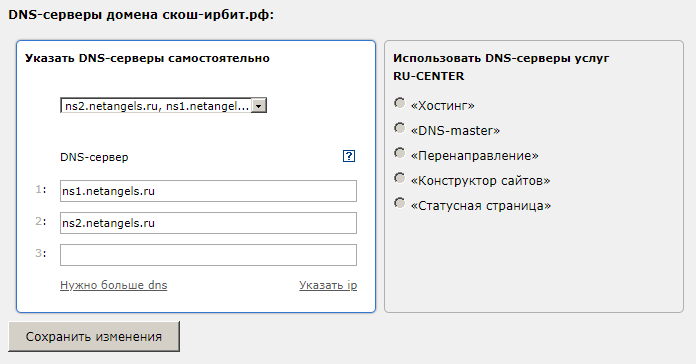

Откройте страницу https://reg.ru и войдите в ваш аккаунт.

Нажмите кнопку с вашим логином и выберите Домены и услуги.

Нажмите ссылку с именем нужного домена. Откроется страница Управление.

Выберите DNS-серверы и управление зоной.

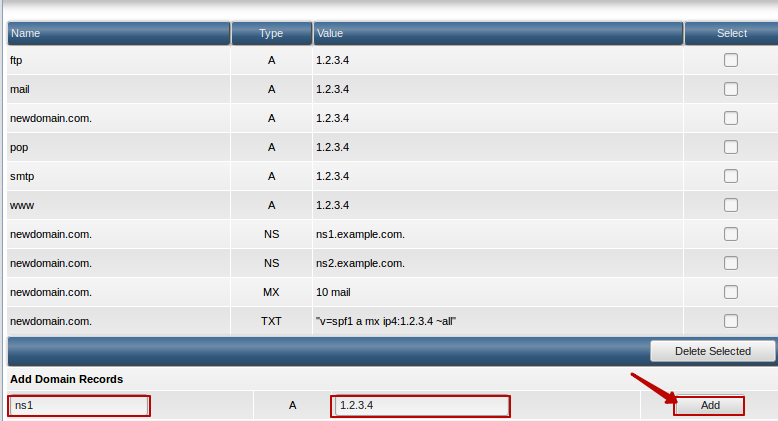

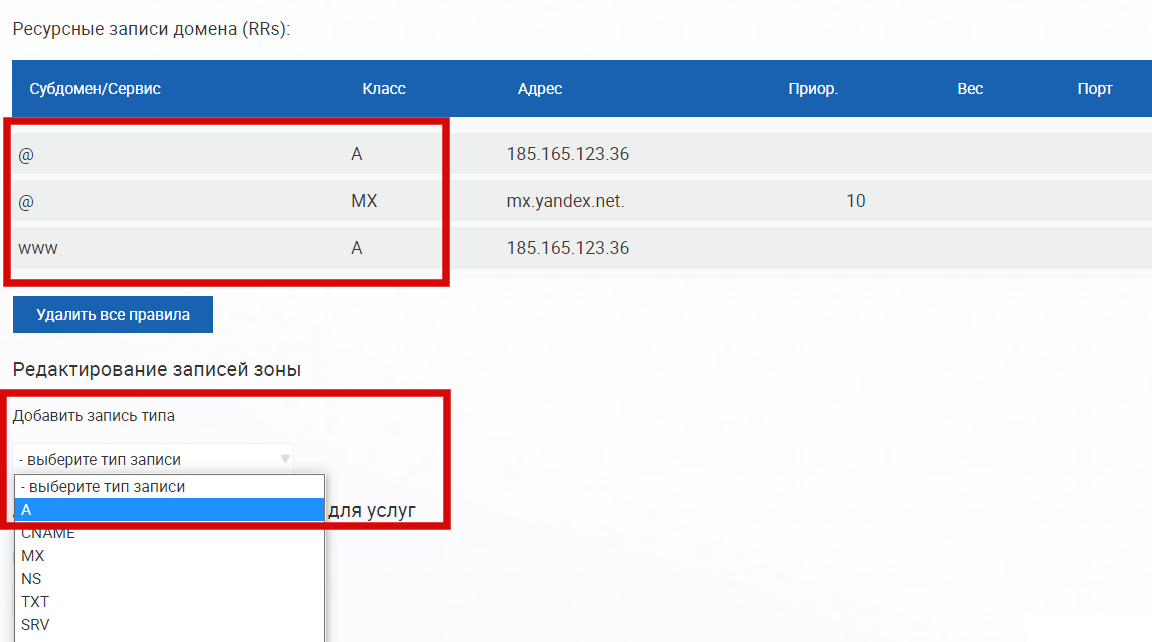

Добавьте новую CNAME-запись со следующими значениями полей:

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

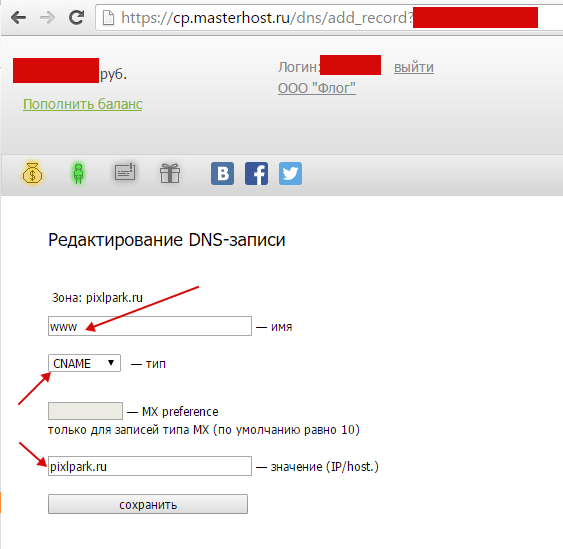

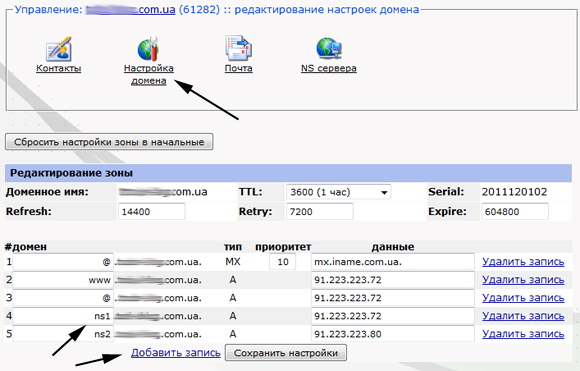

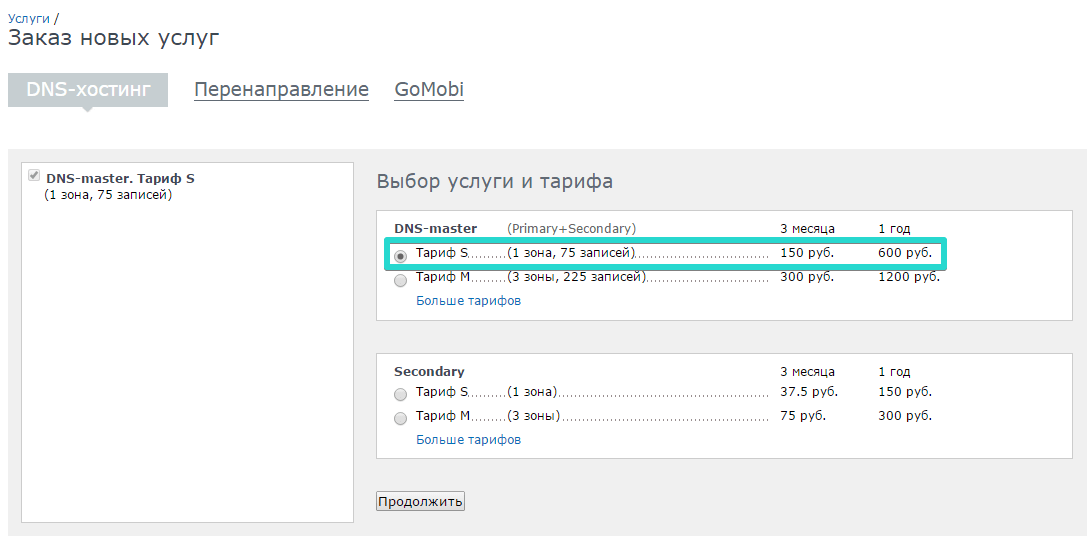

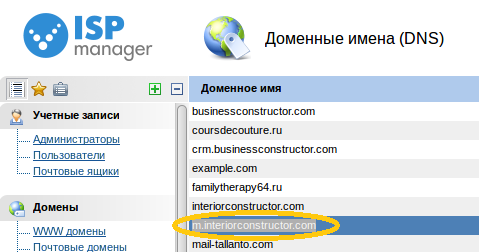

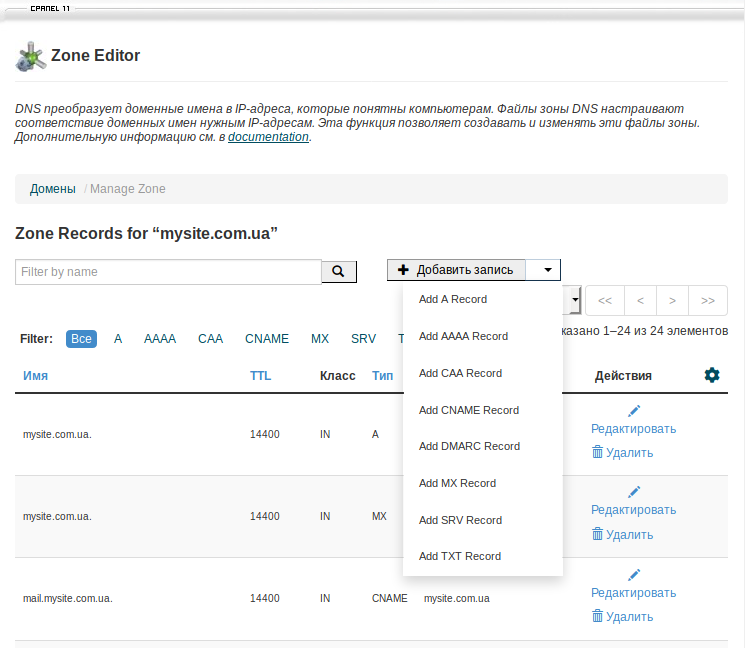

Откройте страницу https://cp.masterhost.ru и войдите в ваш аккаунт.

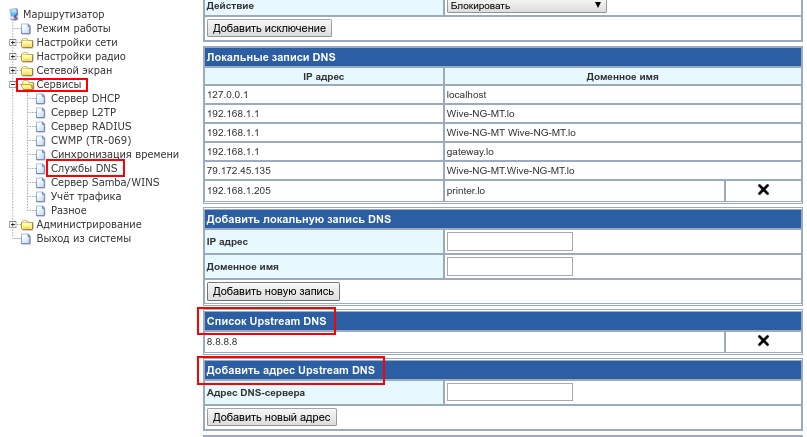

На панели справа выберите DNS-зоны.

Нажмите ссылку с именем нужного домена. Откроется страница Просмотр DNS-зоны.

Добавьте новую CNAME-запись со следующими значениями полей:

Полe MX preference оставьте пустым.

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

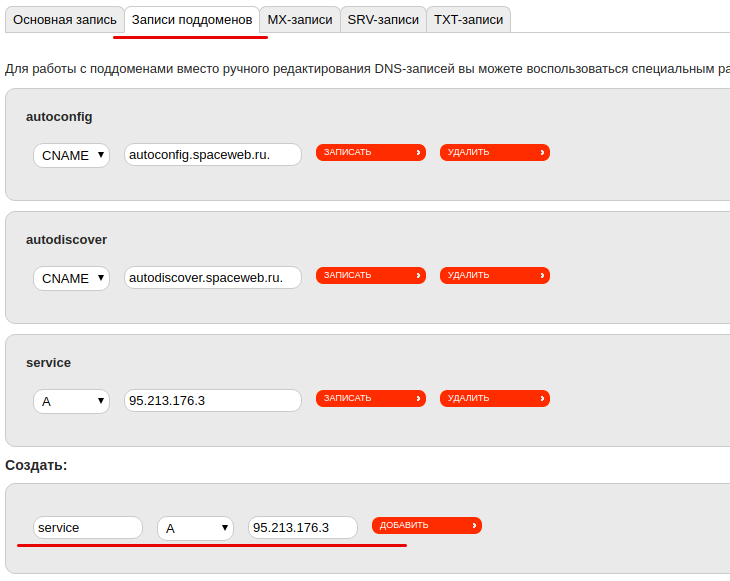

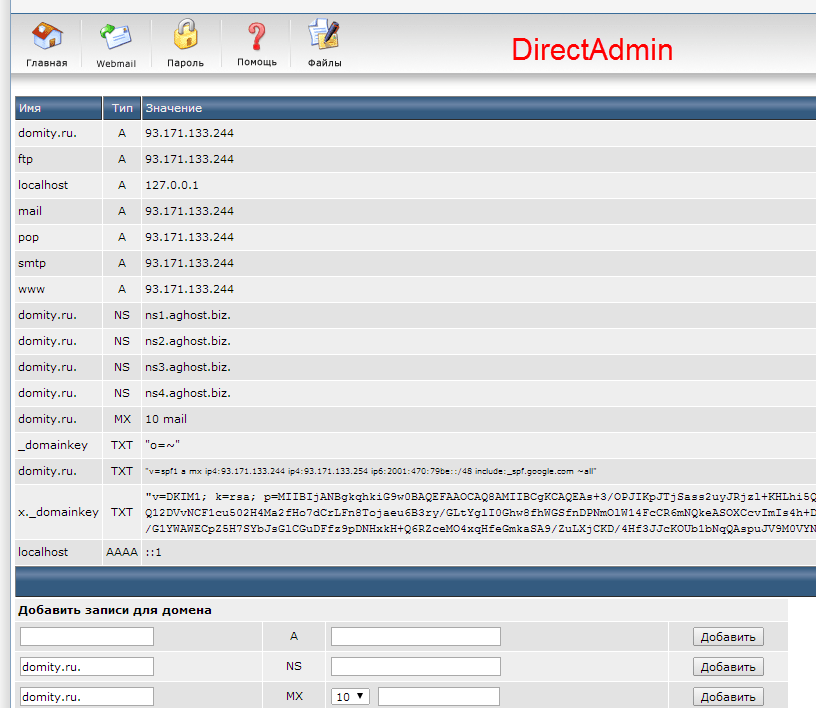

Откройте страницу https://mcp.sweb.ru и войдите в ваш аккаунт.

В разделе Управление хостингом нажмите ссылку DNS.

В выпадающем списке выберите нужный домен.

На вкладке Записи поддоменов добавьте новую CNAME-запись со следующими значениями полей:

Подождите, пока изменения в DNS вступят в силу.

Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

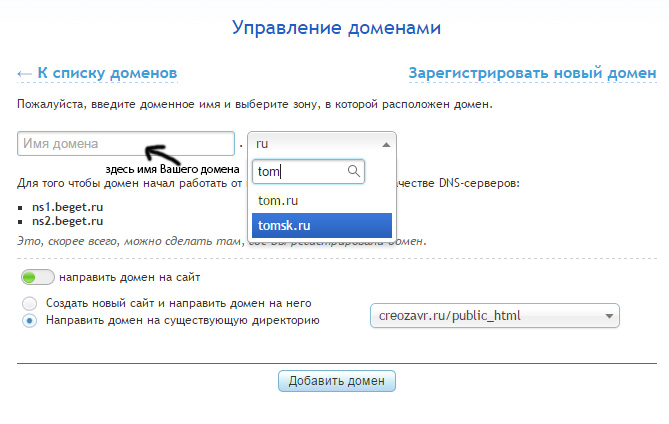

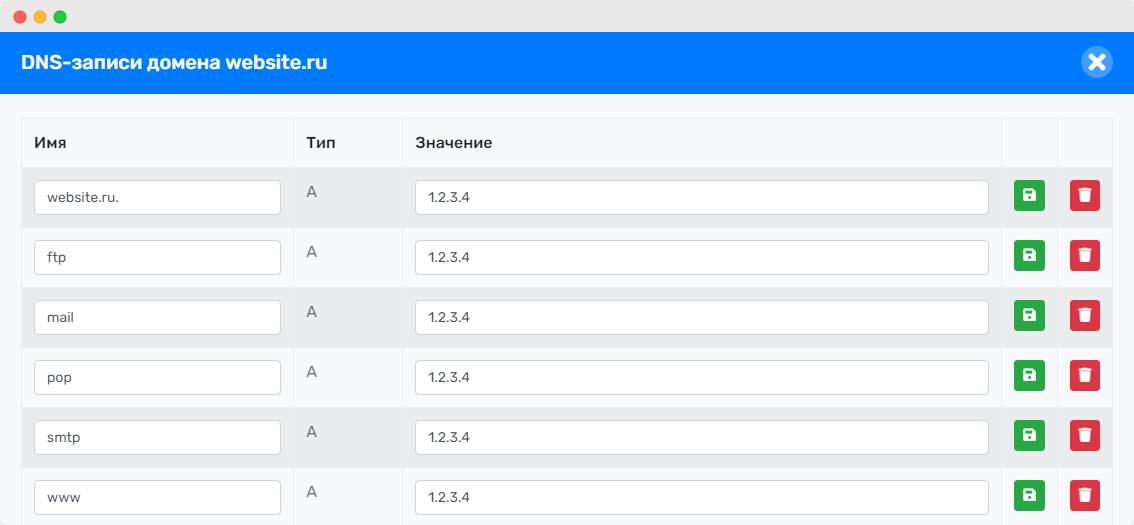

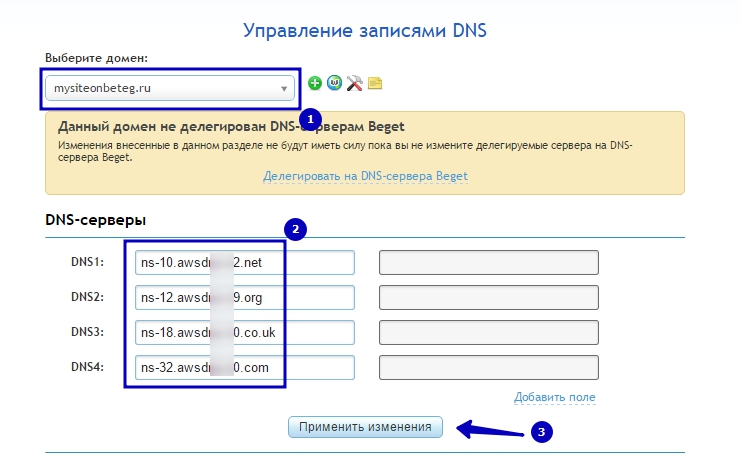

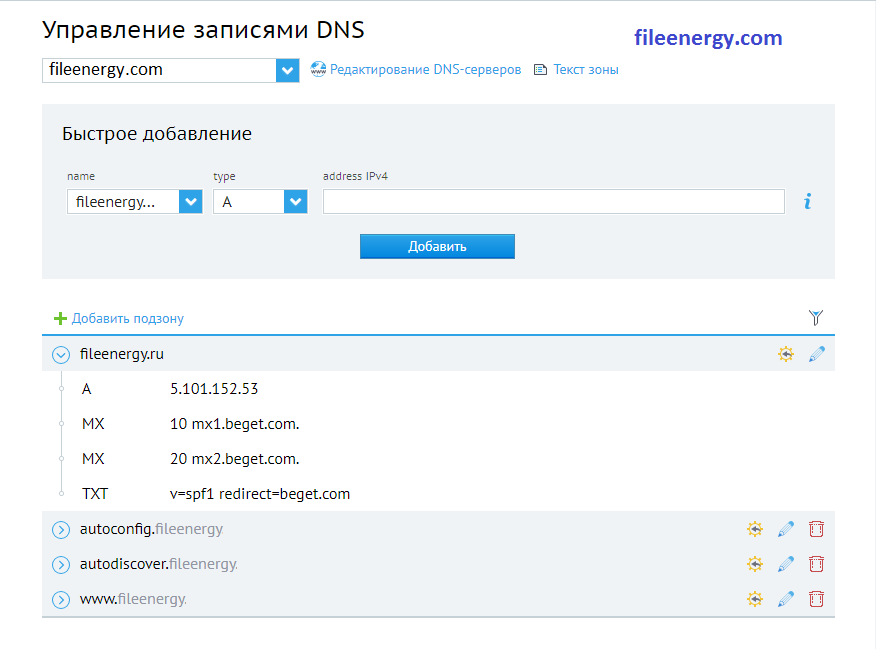

Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.Откройте страницу https://cp.beget.com и войдите в ваш аккаунт.

Нажмите ссылку DNS.

В выпадающем списке выберите нужный домен.

Нажмите ссылку Добавить подзону. Откроется дополнительное окно.

Добавьте поддомен с именем

mail. Появится сообщение об успешном создании поддомена.В нижней части страницы найдите строку с добавленным поддоменом и нажмите значок . DNS-записи поддомена станут доступными для редактирования.

Удалите А-запись, добавленную по умолчанию.

Добавьте новую CNAME-запись, в поле cname которой укажите

domain.mail.yandex.net..Подождите, пока изменения вступят в силу.

Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

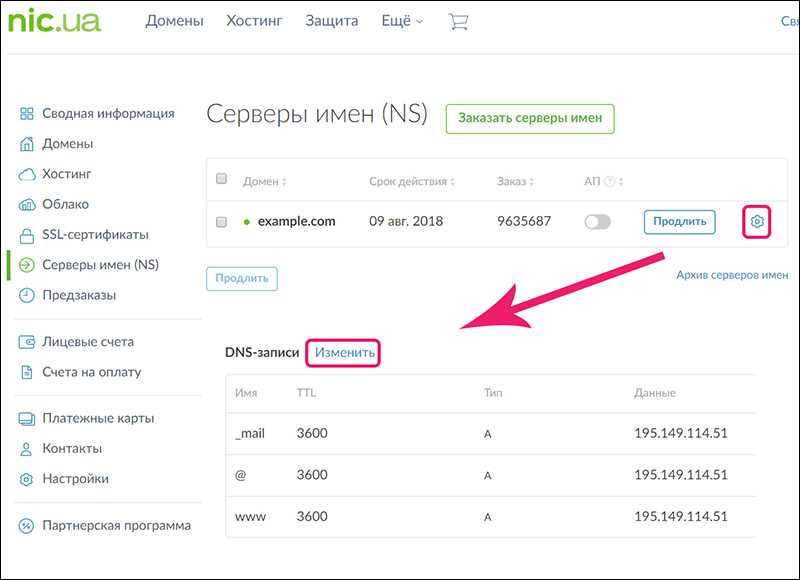

reg.ru

masterhost. ru

ru

sweb.ru

beget.com

Собственные инструкции провайдеров по настройке DNS-записей:

Timeweb

Hostinger

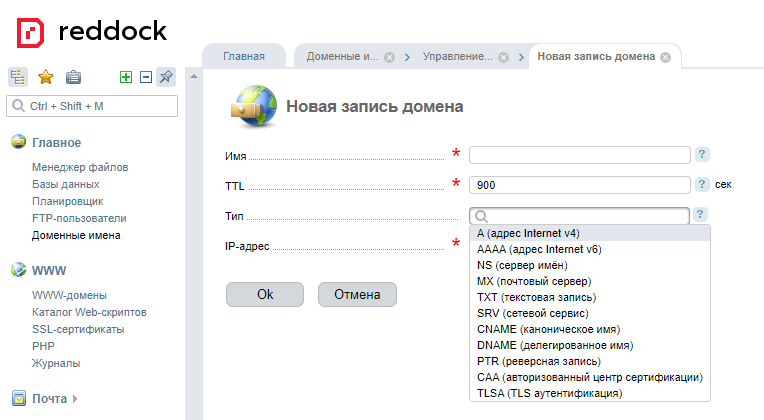

RedDock

Разбираясь с DNS | Windows IT Pro/RE

Понимание DNS приходит с опытом Недавно в нашей сети стали возникать блуждающие ошибки разрешения имен DNS. Отлавливать спорадические ошибки разрешения имен — занятие неблагодарное, тем более что с неполадками

Понимание DNS приходит с опытом

Недавно в нашей сети стали возникать блуждающие ошибки разрешения имен DNS. Отлавливать спорадические ошибки разрешения имен — занятие неблагодарное, тем более что с неполадками в DNS я не сталкивался достаточно давно и мои навыки слегка «запылились». Я бы предпочел сразиться с дюжиной других проблем, чем с этой. О существовании службы DNS легко забыть, пока она не начнет давать сбой, — все просто работает, как должно, — Internet, почтовый клиент, почтовый сервер, контроллеры домена. Прошло несколько лет с тех пор, как мне в последний раз довелось устранять проблемы с DNS, так что я расценил возникшие ошибки как знак свыше: пора вспомнить полезные навыки.

Прошло несколько лет с тех пор, как мне в последний раз довелось устранять проблемы с DNS, так что я расценил возникшие ошибки как знак свыше: пора вспомнить полезные навыки.

Поскольку DNS является основой нормального функционирования среды AD, а также тем звеном, которое соединяет в цепочку все сети в Internet, умение точно обнаруживать источник неполадок в DNS и устранять причину ошибки имеет огромное значение для сопровождения корпоративной сети. Сначала мы рассмотрим особенности решения проблем DNS, не связанные с AD, а затем посмотрим, что привносит AD.

Разрешение имен

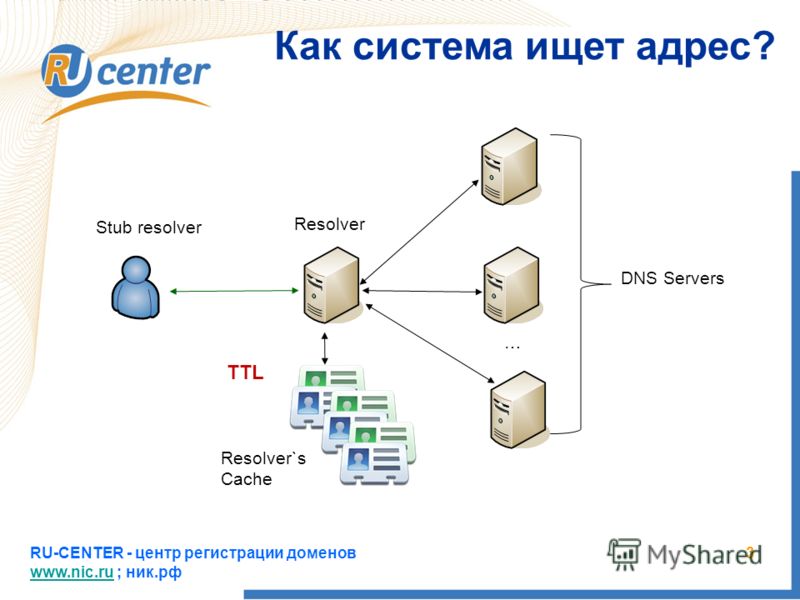

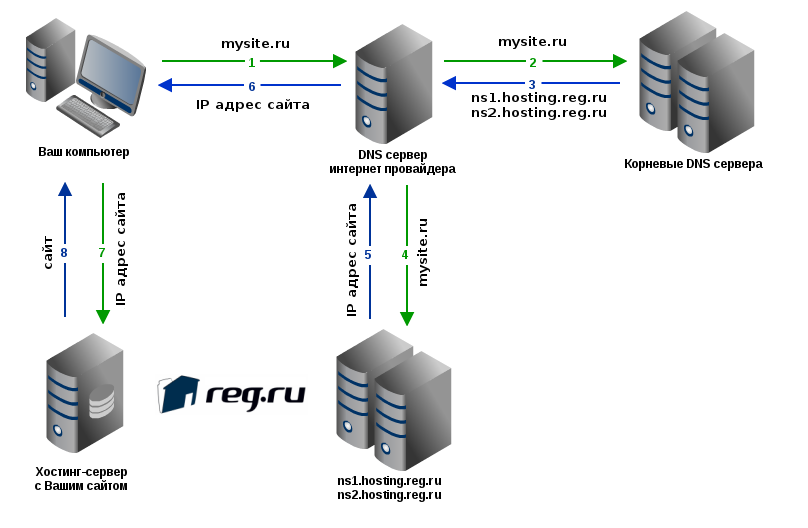

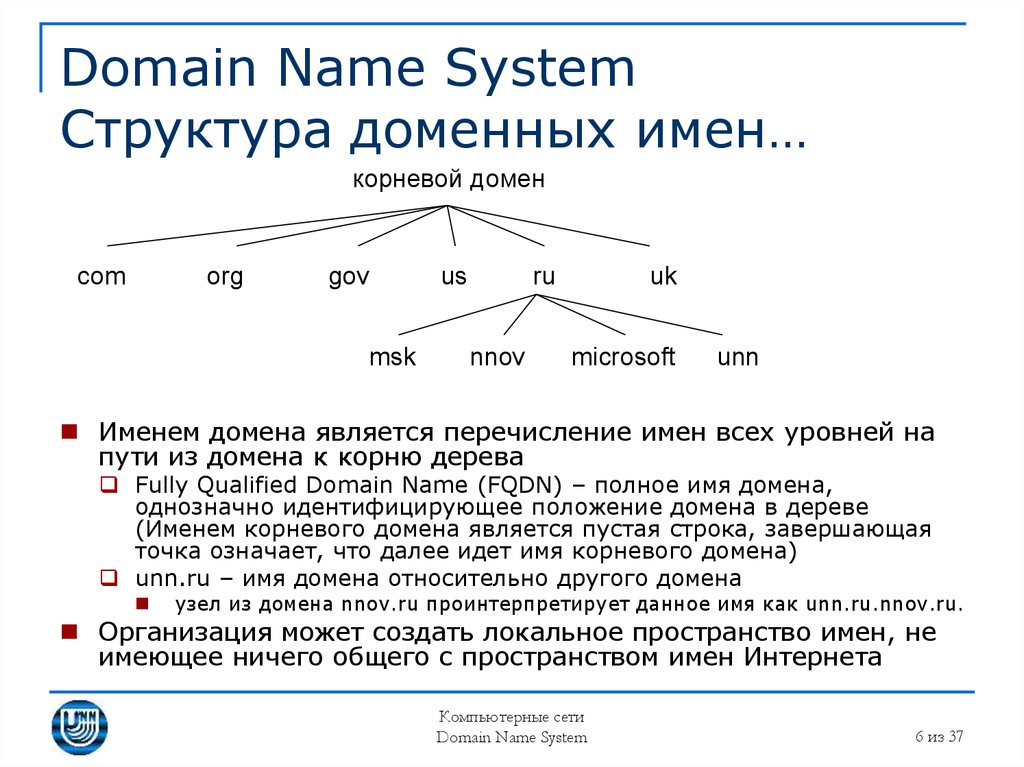

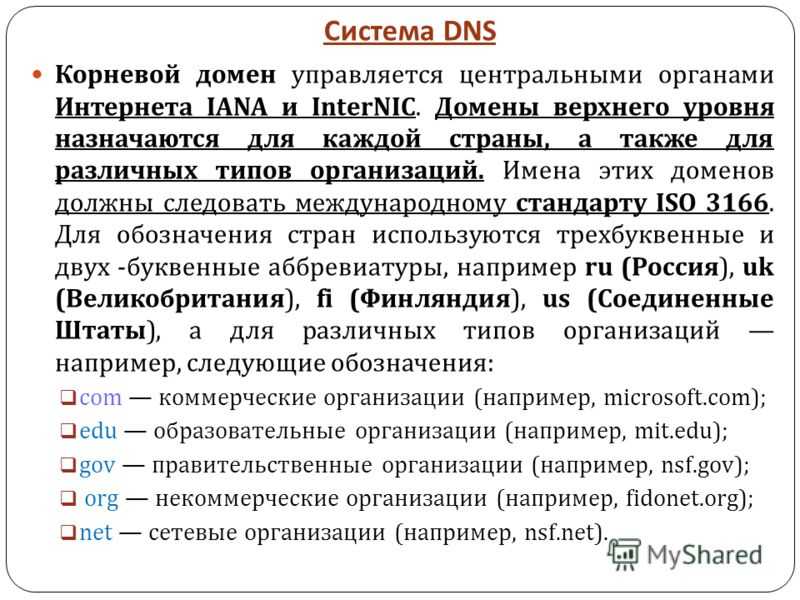

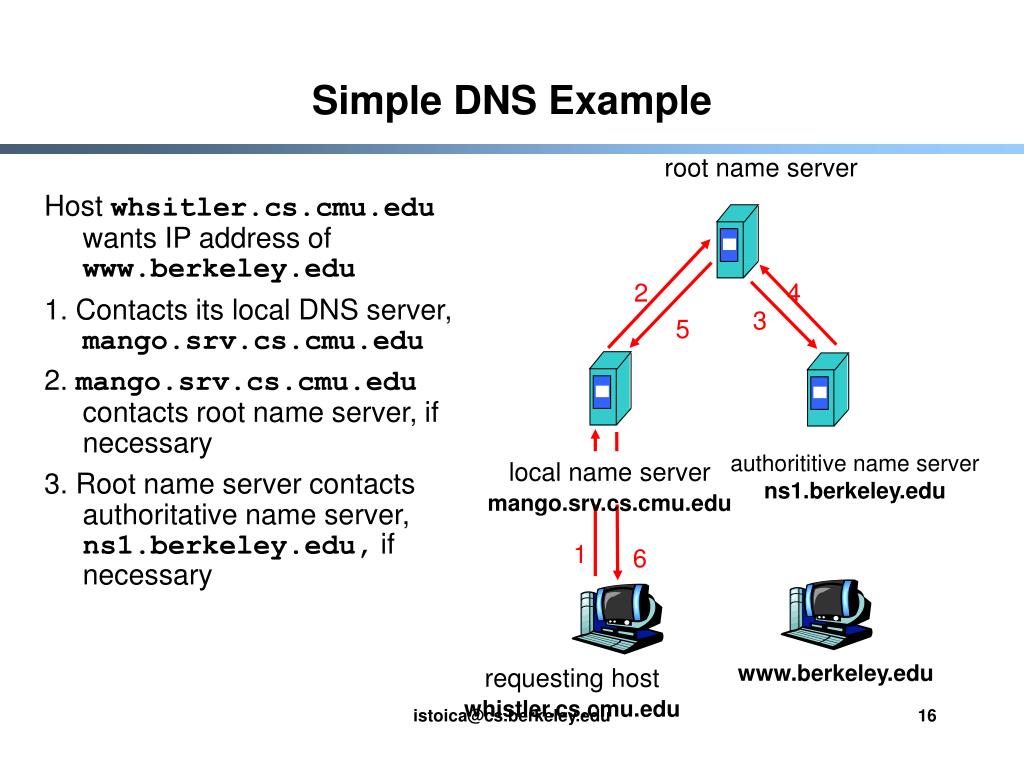

Вся иерархия DNS строится от корневого домена (root domain). Корневой домен поддерживается 13 главными отдельными серверами, работа которых обеспечивается коммерческими, правительственными и образовательными учреждениями. В предельном случае эти корневые серверы участвуют в процессе разрешения всех публичных имен в Internet. Когда сетевой компьютер обращается к хосту с именем download.beta.example. com, в первую очередь он должен получить IP-адрес этого хоста. Этот процесс может потребовать до 10 различных запросов DNS, начиная с первого, с которым компьютер обращается к серверу, настроенному как сервер DNS. Стандартный процесс разрешения имен изображен на рис. 1.

com, в первую очередь он должен получить IP-адрес этого хоста. Этот процесс может потребовать до 10 различных запросов DNS, начиная с первого, с которым компьютер обращается к серверу, настроенному как сервер DNS. Стандартный процесс разрешения имен изображен на рис. 1.

Как видно из рисунка, локальный сервер DNS для определения соответствующего IP-адреса использует рекурсивные запросы — один из двух видов запросов DNS (второй тип называется итеративным). Каждый публичный сервер DNS, на который попадает запрос, либо выдает конечный результат (выполняет разрешение имени), если ему известен ответ, либо отправляет на связанный с ним вышестоящий сервер DNS, пытаясь определить неизвестный адрес. Поскольку корневой сервер DNS ничего не знает о конечных индивидуальных хостах в Internet, каковым является компьютер beta.example.com, он сообщает, что ничего не знает о подобном адресе, но советует опросить сервер, обслуживающий домен .com. По мере того как рекурсивный процесс продолжается, разрешение имени может произойти на одном из этапов, и результатом запроса будет либо искомый IP-адрес, либо отказ.

Описанная процедура разрешения имен может ввести пользователя в заблуждение: можно подумать, что корневые серверы доменов — это гигантские суперкомпьютеры, которые к тому же часто ломаются из-за чрезмерной нагрузки. В действительности же корневые серверы большой нагрузки не испытывают благодаря второму элементу процесса разрешения имен — кэшированию.

О кэшировании

Вернемся к изображенному на рис. 1 процессу разрешения имен, но на этот раз допустим, что локальный сервер DNS уже обращался к почтовому серверу для домена example.com, прежде чем обратиться к download.beta.example.com. В этом случае локальный сервер DNS уже обладает информацией о том, как находить ответственный за домен example.com сервер DNS (по крайней мере, он был таковым несколько минут назад). В этом случае можно обратиться непосредственно к серверу DNS домена example.com вместо того, чтобы вновь обращаться к серверу корневого домена. В этом случае шаги 2, 3, 4 и 5 в процессе разрешения имени окажутся необязательными, благодаря чему коммуникационный трафик снижается на 40%.

Кэширование выполняется на всех уровнях иерархической инфраструктуры DNS. Забегая вперед, скажу, что, если кто-нибудь еще в локальной сети обратится к тому же хосту download.beta.example.com, локальный сервер DNS сможет обработать запрос из локального кэша, поскольку нужный хост уже был недавно найден, и таким образом остаются только шаги 1 и 10 из схемы, приведенной на рис. 1. Это соответствует 80-процентному сокращению коммуникационного трафика.

Кэширование выполняют не только серверы DNS, но и клиенты, так что любая рабочая станция, которая недавно запрашивала разрешение имени хоста, будет некоторое время помнить его. Если приложение (Web-браузер, почтовый клиент) на хосте повторно запросит запись DNS, Windows будет использовать локальную копию вместо того, чтобы каждый раз направлять запрос DNS. Таким образом, коммуникационный трафик сокращается до нуля.

Эта иерархия кэширования, которая выполняется на каждом сервере и клиенте, вовлеченном в процесс разрешения имен DNS, поддерживает работоспособность DNS во всем Internet. Однако кэширование во время поиска и устранения неисправностей может и помешать.

Однако кэширование во время поиска и устранения неисправностей может и помешать.

Техника поиска и устранения ошибок

Понимание принципов взаимодействия и кэширования DNS позволит тратить меньше времени на поиск и устранение неисправностей. Давайте рассмотрим, как работает механизм разрешения имен DNS при попытке разрешения имени DNS в IP-адрес. Как показано на экране 2, в первую очередь выполняется проверка имени в локальном кэше, и, если искомый адрес уже известен, он сразу возвращается, и никакого сетевого трафика не генерируется, в противном случае выполняется стандартная процедура разрешения имен. Это кажется очевидным, но все же следует знать, что именно происходит в кэше.

| Экран 2. Свойства протокола TCP/IP для сетевого адаптера по умолчанию |

В кэше хранятся два основных типа записей — те, которые были найдены в результате запросов к серверу DNS, и те, что были предварительно загружены из файла \%systemroot% system32driversetchosts.

Для просмотра содержимого кэша и определения оставшегося времени можно запустить из командной строки команду ipconfig /displaydns. В качестве примера я запустил поисковый запрос на www.google.com, а затем выполнил проверку ipconfig /displaydns. Как показано на экране 1, запись имеет значение TTL, равное 248 секундам. На момент выполнения запроса DNS время хранения информации TTL о домене google.com составляло 5 минут — что, впрочем, неудивительно для компании, которая имеет обширное и динамически изменяющееся присутствие в Internet. Более статичные организации обычно имеют более длительное значение TTL, например один день (86 400 секунд). В любом случае эта запись будет сохраняться в кэше в течение 5 минут, и, если обратиться к google.com повторно, Windows не будет направлять запрос к серверу DNS, а возьмет адрес из кэша.

Помимо кэширования положительных ответов, Windows также запоминает отрицательные ответы.

Те, кому пришлось столкнуться с проблемами разрешения имен в своей сети, могут очистить кэш DNS с помощью команды ipconfig /flushdns (и вовсе не обязательно править реестр). Очистка кэша DNS — это однократная операция, которая удаляет из памяти все сохраненные значения и позволяет начать все с чистого листа. Очистку кэша можно повторить в любой момент. При этом следует иметь в виду, что, если у вас имеется локальный сервер DNS, он, скорее всего, запоминает все адреса, к которым обращаются компьютеры сети.

О хостах

Хотя кэширование иногда мешает, оно может оказаться и весьма полезным. В кэше хранятся как копии найденных при разрешении имен адресов, так и статические элементы, которые определены в файле hosts на локальном компьютере. Файл hosts оказался весьма удобным средством поиска и устранения неисправностей, позволяющим управлять разрешением имен DNS.

Например, когда несколько серверов отвечают на одно и то же имя, а требуется, чтобы мой компьютер подключался к одному конкретному, я могу использовать файл hosts. Рассмотрим случай, когда несколько серверов доступа Microsoft Outlook Web Access используют общий адрес URL, который задается DNS. Если пользователи начинают жаловаться на возникновение случайных ошибок OWA, как определить, какой из серверов тому причиной? Файл hosts позволяет отказаться от услуг разрешения имен DNS и подставить требуемый адрес — для этого необходимо всего лишь внести в файл hosts значение, оно попадет в кэш и будет присутствовать там постоянно. Файл hosts имеет простой формат — в одной строке указываются IP-адрес и символьное имя. Служба разрешения имен обновляет значение в кэше автоматически при сохранении файла hosts, так что изменения вступают в силу немедленно.

Рассмотрим случай, когда несколько серверов доступа Microsoft Outlook Web Access используют общий адрес URL, который задается DNS. Если пользователи начинают жаловаться на возникновение случайных ошибок OWA, как определить, какой из серверов тому причиной? Файл hosts позволяет отказаться от услуг разрешения имен DNS и подставить требуемый адрес — для этого необходимо всего лишь внести в файл hosts значение, оно попадет в кэш и будет присутствовать там постоянно. Файл hosts имеет простой формат — в одной строке указываются IP-адрес и символьное имя. Служба разрешения имен обновляет значение в кэше автоматически при сохранении файла hosts, так что изменения вступают в силу немедленно.

Многосерверные/ многоадаптерные конфигурации

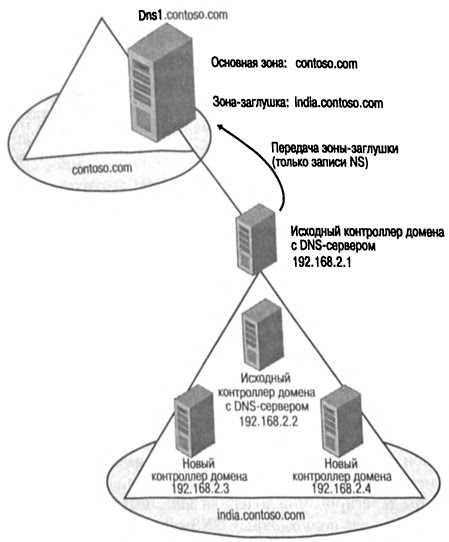

Рассмотрим подробнее схему, приведенную на рис. 2. Мы рассмотрели шаги, выполняемые в тех случаях, когда запрос может быть разрешен из локального кэша. Но если локальный кэш не позволяет выполнить разрешение запроса, то как дальше осуществляется процесс разрешения имени? Windows продолжает процесс разрешения имен, выдавая рекурсивные запросы DNS к серверам, указанным в качестве предпочтительных (настройка сервера DNS выполняется в параметрах протокола TCP/IP для каждого сетевого адаптера, как показано на экране 2). Если Windows не получает никакого ответа от предпочтительного сервера DNS в течение секунды, этот же запрос передается по остальным сетевым интерфейсам с интервалом ожидания 2 секунды. Если ответа по-прежнему нет, Windows выполняет три повторные попытки получить ответ на запрос. Каждый следующий раз устанавливается более длительный интервал ожидания (2, 4 и 8 секунд соответственно), после чего выполняется обращение ко всем остальным серверам DNS по всем имеющимся сетевым интерфейсам. Общее время разрешения адреса DNS не должно превышать 17 секунд.

Если Windows не получает никакого ответа от предпочтительного сервера DNS в течение секунды, этот же запрос передается по остальным сетевым интерфейсам с интервалом ожидания 2 секунды. Если ответа по-прежнему нет, Windows выполняет три повторные попытки получить ответ на запрос. Каждый следующий раз устанавливается более длительный интервал ожидания (2, 4 и 8 секунд соответственно), после чего выполняется обращение ко всем остальным серверам DNS по всем имеющимся сетевым интерфейсам. Общее время разрешения адреса DNS не должно превышать 17 секунд.

Каков механизм выбора предпочтительного и приемлемого сетевого адаптера (в Microsoft используют термин under consideration — «рассматриваемый»). Техническая документация Microsoft дает расплывчатые ответы в вопросах разрешения имен. Например, если все серверы DNS для определенного адаптера были опрошены и ни один из них не ответил, данный адаптер исключается из рассмотрения на 30 секунд. Можно предположить, что при этом адаптер временно исключается из категории «приемлемый» на указанный интервал времени, хотя в документации об этом не говорится. Кроме того, в документации Microsoft указано, что служба разрешения имен DNS запоминает время отклика серверов DNS и может выбирать предпочтительный сервер в зависимости от скорости получения ответа на запросы, — видимо, такой же подход используется и для определения предпочтительного адаптера.

Кроме того, в документации Microsoft указано, что служба разрешения имен DNS запоминает время отклика серверов DNS и может выбирать предпочтительный сервер в зависимости от скорости получения ответа на запросы, — видимо, такой же подход используется и для определения предпочтительного адаптера.

Утверждение Microsoft о том, что служба разрешения имен может изменять порядок следования предпочтительных серверов DNS, противоречит настройкам, которые можно найти в расширенных окнах настроек DNS для сетевых адаптеров, где порядок следования определяется администратором при задании конфигурации. В большом количестве документов Microsoft дана другая информация. Поэтому я не очень доверяю сведениям о том, в каком порядке служба разрешения имен обращается к серверам DNS при разрешении имен. Когда мне приходится заниматься поиском и устранением неисправностей, я пользуюсь инструментами типа Network Grep (Ngrep) и WinDump для проверки отправляемых компьютером запросов DNS и серверов, которым эти запросы адресованы.

В следующей статье я планирую рассказать подробнее об этих инструментах, а также о программах, с которыми читатели, вероятнее всего, не знакомы. Некоторые полезные инструменты для работы с DNS описаны во врезке «Инструменты для поиска и устранения ошибок DNS».

Nslookup

Теперь, разобрав принципы выполнения запросов DNS и то, каким образом служба разрешения имен DNS направляет запросы DNS через установленные в компьютере сетевые интерфейсы, можно задействовать утилиту командной строки Nslookup, которая, безусловно, является одним из основных инструментов решения проблем с DNS и поиска и устранения неисправностей.

Nslookup может запускаться в неинтерактивном режиме и позволяет тестировать поиск и разрешение имен хостов с использованием стандартной службы разрешения имен Windows. Пример:

nslookup www.windowsitpro.com

С другой стороны, можно направить запрос DNS на конкретный сервер вместо тех, которые указаны на локальном компьютере. Для этого достаточно добавить в конце командной строки адрес данного сервера DNS:

nslookup www.windowsitpro.com 10.0.0.1

Это понадобится, если нужно убедиться, что получаемые ответы исходят именно от данного сервера DNS.

Чтобы более детально вникнуть в процесс разрешения имен, можно запустить Nslookup в интерактивном режиме, который позволяет выбирать сервер, тип запроса (рекурсивный или итеративный) и детализацию отладочной информации. Рассмотрим для примера несколько сценариев обнаружения неисправностей.

| Таблица |

Как уже упоминалось, в некоторых случаях процесс разрешения имен вынужден пройти всю цепочку до корневых серверов доменов Internet, если ни один другой сервер по пути прохождения запроса не располагает кэшированной информацией, имеющей заданный интервал TTL. Можно выполнить полное прохождение цепочки, чтобы определить, где процесс прерывается. Для воспроизведения этого процесса с помощью Nslookup можно вызвать итеративный (нерекурсивный) запрос поиска для целевого домена, указав при этом один из корневых доменных серверов (список корневых доменов приведен в таблице) в качестве целевого сервера, а затем вручную проследовать по каждому направлению, которое возвращается до получения итогового результата.

Я выполнил поиск для полного доменного имени компьютера (FQDN) www.windowsitpro.com, настроив Nslookup для использования итеративных запросов. В приглашении я ввел параметр Set Norecurse, затем указал корневой сервер с помощью параметра Server и выполнил запрос. Следуя по адресам серверов, я проследил всю цепочку, указывая вручную целевой сервер при каждой итерации. Такой способ дает значительно больше информации для поиска и устранения неисправностей, чем выполнение стандартного запроса к локальному серверу DNS и анализ данных, которые приходят в ответ.

Если для решения задачи не требуется выполнять полный итеративный опрос, а просто нужна более подробная информация о прохождении запросов и возвращаемой информации, можно задействовать ключи Set Debug или Set D2 для отображения отладочной информации о выполнении запроса DNS. На экране 3 приведен результат исполнения примера запроса разрешения имени www.windowsitpro.com. Аналогично ключ Set Type позволяет использовать Nslookup для быстрого поиска определенных типов записей в домене по их типу. Для поиска почтовых серверов требуется указать ключ MX (Mail Exchange), а для серверов имен — NS (Name Server).

Для поиска почтовых серверов требуется указать ключ MX (Mail Exchange), а для серверов имен — NS (Name Server).

Добавим немного AD

Теперь, когда мы познакомились с концепциями кэширования, последовательного и рекурсивного выполнения запросов, а также с приемами диагностики проблем разрешения имен в Internet, не составит большого труда разобраться с теми особенностями, которые привносит AD. Интеграция DNS и AD происходит на двух уровнях: во-первых, DNS является основным механизмом, с помощью которого компьютеры в сети находят другие хосты в среде AD, во-вторых, данные DNS — список существующих хостов и их адреса IP — реплицируются между серверами DNS через механизм репликации AD. Механизмы репликации AD обсуждались на страницах журнала достаточно подробно, так что рассмотрим дополнительную информацию, которая содержится в записях DNS в среде AD.

Записи AD содержат сведения о динамической регистрации, которые создаются автоматически клиентскими компьютерами, серверами и рабочими станциями в среде AD и содержат имя компьютера и его адрес IP. Клиент службы DHCP выполняет процесс регистрации при запуске службы даже в том случае, если адрес присваивается статически. В соответствующих свойствах IP клиент службы DHCP регистрирует свой адрес на серверах DNS, для работы с которыми он настроен. Если вы установили дополнительные сетевые интерфейсы, предназначенные для выполнения специальных задач (например, выделенная сеть для выполнения резервирования на ленточные библиотеки), причем эти интерфейсы не должны отвечать на приходящие по ним запросы клиентов, процесс автоматической регистрации может создать проблемы с разрешением этих имен DNS.

Клиент службы DHCP выполняет процесс регистрации при запуске службы даже в том случае, если адрес присваивается статически. В соответствующих свойствах IP клиент службы DHCP регистрирует свой адрес на серверах DNS, для работы с которыми он настроен. Если вы установили дополнительные сетевые интерфейсы, предназначенные для выполнения специальных задач (например, выделенная сеть для выполнения резервирования на ленточные библиотеки), причем эти интерфейсы не должны отвечать на приходящие по ним запросы клиентов, процесс автоматической регистрации может создать проблемы с разрешением этих имен DNS.

Например, эти специальные сетевые адаптеры могут быть зарегистрированы с адресами IP в DNS, в то время как было нежелательно, чтобы эти сетевые адреса выдавались в качестве возможных вариантов при разрешении имен. Если это все-таки случилось, можно отменить регистрацию сетевого интерфейса. Для этого необходимо выполнить редактирование дополнительных свойств DNS для данного интерфейса и снять флажок Register this connection?s address in DNS («Зарегистрировать это соединение в DNS»), как показано на экране 4.

| Экран 4. Запрет на регистрацию имени в DNS |

Помимо автоматической регистрации этих записей хостов (записи типа А), Windows выполняет для контроллеров доменов регистрацию дополнительных записей сервера (записи SRV). Запись SRV определяет тип участия компьютера в AD при обработке специальных задач аутентификации. Записи SRV не являются уникальными для AD, напротив, это стандартный тип записей DNS, определяющий зарегистрированные в домене службы, хосты, на которых эти службы могут быть найдены, используемые порты и протоколы. Аналогично тому, как записи почтовой службы MX указывают, что служба SMTP может быть найдена на определенном порту (т. е. порт 25) на данном сервере, записи SRV предоставляют ссылку для любого типа служб на любой системе. Например, запись SRV, определяющая хост example.

_http._tcp.example.com SRV 0 0 80 www.example.com

Рассматривая этот пример, можно сделать следующие заключения: служба TCP, известная как HTTP, доступна в домене example.com; она доступна по порту 80 для хоста с именем www.example.com. В среде AD контроллер домена регистрирует четыре типа записей SRV на серверах DNS, на работу с которыми он настроен:

_ldap._tcp.example.com SRV 0 0 389 dc.example.com _kerberos._tcp.example.com SRV 0 0 88 dc.example.com _ldap._tcp.dc._msdcs.example.com SRV 0 0 389 dc.example.com _kerberos._tcp.dc._msdcs.example.com SRV 0 0 88 dc.example.com

Эти записи позволяют клиентам AD определять, где найти службы LDAP и Kerberos, которые необходимы в домене example.com для обнаружения других ресурсов AD и аутентификации доступа к этим ресурсам. Эти четыре примера записей SRV сообщают зависящим от AD клиентам о контроллере домена dc.example.com (гипотетический контроллер домена example. com), который будет использоваться для всех видов аутентификации.

com), который будет использоваться для всех видов аутентификации.

С помощью оснастки DNS MMC следует сделать эти записи доступными для серверов DNS. Необходимо также иметь возможность просматривать их с клиента с помощью Nslookup.

Знания — в жизнь

После применения Nslookup мне удалось быстро определить источник проблемы. Дело было в ошибке кэширования, связанной с ответами моего провайдера на некоторые запросы DNS. Для определения причины неполадок мне пришлось выполнить итеративный процесс разрешения адреса собственного компьютера. После этого я смог быстро настроить альтернативное разрешение внешних имен DNS, а провайдер занялся устранением собственных недоработок. Проблема была решена быстро, и мои клиенты снова смогли пользоваться полнофункциональным разрешением имен. Знание принципов работы DNS в сочетании с удобными средствами обнаружения ошибок позволяют без труда устранять большинство проблем с DNS.

Дуглас Тумбс — Редактор журнала Windows IT Pro. [email protected]

[email protected]

Ошибка маленькая — проблемы большие

Администратор сети Скотт Рассел расследует мистическую ошибку DNS

«Я дважды переустановил сервер DNS в соответствии с имеющейся документацией, но это не помогло. В конце концов я связался с провайдером и узнал, что головная компания поменяла записи DNS и MX на всех серверах…»

Когда в 8 вечера Скотту Расселу позвонил ИТ-администратор с прежнего места работы, он понял, что это не просто дань вежливости. Два дня назад у них в компании перестало работать подключение к Internet. Сотрудники не могли пользоваться электронной почтой через корпоративный сервер Exchange и регистрироваться в сети Windows 2000 Server. Специалисты по ИТ испробовали все, что могли, но безуспешно. Скотт согласился помочь, и скоро выяснилось, что все дело в ошибке настройки DNS. Рассел работает в области ИТ более 10 лет, в настоящее время он является администратором сети в канадской компании ABC Window Company. Старший редактор Windows IT Pro Энн Грабб побеседовала со Скоттом Расселом о том, как ему удалось определить источник проблемы и восстановить работоспособность компании.

ИТ-администратор с вашей предыдущей работы попросил помочь устранить проблему, которую они не могли решить два дня. В чем же было дело?

Да, у них ничего не работало: они не могли регистрироваться в сети, пользоваться Internet и электронной почтой. Когда я был там сетевым администратором, мы создали два домена — внешний домен company.com для Web и SMTP и внутренний домен company.net. Мы не регистрировали домен .net, поскольку он был внутренним. Наш провайдер обеспечивал работу Web-сайта компании и держал у себя внешние записи DNS и MX.

Прибыв на место, я в первую очередь проверил настройки DNS, дабы убедиться, что все в порядке. В компании имеется три контроллера домена и два сервера DNS, которые я настраивал, когда работал сетевым администратором — там использовалась служба Windows DNS, интегрированная со службой каталога AD. Я дважды переустановил сервер DNS по той документации, которую подготовил перед уходом. Это был довольно трудоемкий процесс.

Надо было разобраться, почему DNS не мог разрешить IP-адрес контроллера домена для локального домена company. net. Мы задействовали утилиту Traceroute для адреса IP, который мы использовали, как нам казалось, и выяснилось, что в результате возвращается совершенно другой внешний IP-адрес. У нас не было никаких предположений относительно того, что происходит, хотя адрес был из того же диапазона, что и наш. Первым делом мы подумали о внешнем вторжении в сеть.

net. Мы задействовали утилиту Traceroute для адреса IP, который мы использовали, как нам казалось, и выяснилось, что в результате возвращается совершенно другой внешний IP-адрес. У нас не было никаких предположений относительно того, что происходит, хотя адрес был из того же диапазона, что и наш. Первым делом мы подумали о внешнем вторжении в сеть.

Как же вы определили, кому принадлежит этот IP-адрес?

Ну, во-первых, я зашел на сайт поддержки Microsoft (http://www.support.microsoft.com) и провел там почти два с половиной часа. Пока я изучал материалы сайта, мне пришло в голову, что кто-нибудь мог просто зарегистрировать это доменное имя. Тогда я решил позвонить провайдеру. Через три часа мне сообщили, что неизвестный адрес принадлежит их материнской компании. В этот момент выяснилось, что материнская компания зарегистрировала доменное имя, совпадающее с нашим локальным доменом .net.

Обратившись к ним, мы убедились, что так оно и есть. Они зарегистрировали домен . net и изменили все записи DNS, включая и MX, ничего не сообщив своим пользователям.

net и изменили все записи DNS, включая и MX, ничего не сообщив своим пользователям.

Но когда вы обнаружили, что имя внутреннего домена зарегистрировано материнской компанией провайдера, вам необходимо было избежать переименования своего домена. Как вы вышли из положения?

Сначала я запросил у провайдера новый IP-адрес и информацию о зонах для их DNS. Затем потребовалось зарегистрировать нашу запись DNS в качестве вторичного сервера DNS для их сервера DNS, чтобы мы смогли зарегистрироваться в системе и выполнить необходимые изменения. Я добавил вторичную зону в нашу запись DNS и настроил их DNS в качестве вторичного DNS у нас, так что наш сервер DNS смог распознавать внешние имена company.com корректно.

С этого момента у нас появилась возможность работать с Internet. Затем нам потребовалось реплицировать вторичную зону DNS в AD. Когда мы это сделали, все стало работать нормально, пользователи получили возможность регистрироваться на сервере и работать с электронной почтой.

Какие рекомендации вы могли бы дать коллегам по цеху с учетом уроков, извлеченных из этой истории?

Во-первых, при возникновении проблем с Internet нужно обязательно обращаться к локальному провайдеру и его материнской компании. Прежде чем менять настройки своих серверов DNS, надо узнать у технического персонала провайдера, не изменяли ли они что-либо в конфигурации. Учитывая нынешние тенденции слияния и поглощения компаний, такое случается сплошь и рядом. Я надеюсь, наш провайдер тоже усвоил, что, изменив свои настройки, следует сообщать об этом клиентам.

И конечно, я хорошо запомнил свою ошибку с использованием домена .net. Теперь для всех внутренних настроек DNS я использую суффикс .local.

Энн Грабб — Старший редактор в Windows IT Pro. Она имеем более чем двадцатилетний опыт работы, является автором и редактором статей, книг и других материалов по компьютерной и юридической тематике. [email protected]

Управление положительным и отрицательным кэшированием

Кэширование в Windows выполняется в соответствии с установленными по умолчанию значениями, которые могут варьироваться в зависимости от используемой версии Windows и дополнительных настроек. Для управления кэшированием применяются два параметра реестра.

Для управления кэшированием применяются два параметра реестра.

Раздел HKEY_LOCAL_MACHINE SYSTEMCurrentControlSetServices DNSCacheParameters содержит параметры, управляющие продолжительностью хранения в кэше положительных и отрицательных ответов. Эти значения в версиях Windows Server 2003, Windows XP и Windows 2000 слегка отличаются.

Для положительного кэширования в Windows 2000 этот параметр называется MaxCacheEntryTtlLimit, в Window XP и 2003 он называется MaxCacheTtl. Оба параметра указывают максимальный срок, в течение которого положительные ответы могут храниться в кэше. Если этот параметр определен, по умолчанию его значение равно 86400 секундам (1 день). Это значение имеет преимущество перед всеми возможными значениями TTL, которые превышают данное значение. Поэтому, если оставить значение по умолчанию, Windows будет сохранять положительные ответы не более одного дня, даже если указанное значение TTL равно, скажем, пяти дням. Установив значение параметра равным одной секунде, можно практически предотвратить кэширование положительных ответов DNS.

Кэширование отрицательных ответов управляется параметром NegativeCacheTime в Windows 2000, а в Windows XP и 2003 — MaxNegativeCacheTtl. Значение по умолчанию составляет 300 секунд (5 минут) для Windows 2000 и 900 секунд (15 минут) для XP и 2003. Отрицательные ответы, возвращаемые сервером DNS, будут сохраняться в кэше именно такое время, так что, если после первой неудачной попытки сервер DNS получит нормальное разрешение имени, он все равно будет возвращать отказ на этот адрес до того момента, пока не закончится TTL отрицательного ответа. Если вы подключаете новые компьютеры, отрицательное кэширование действительно может вызвать проблемы в случае попытки найти компьютер до того, как запись о его присутствии будет распространена в сети.

Более подробные сведения об этих процедурах можно найти в статьях базы знаний Microsoft «How to Disable Client-Side DNS Caching in Windows 2000» (http://support.microsoft.com/default.aspx?scid=kb;en-us;245437) и «Disable Client-Side DNS Caching in Windows XP and Windows Server 2003» (http://support. microsoft.com/default.aspx?scid=kb;en-us;318803).

microsoft.com/default.aspx?scid=kb;en-us;318803).

Инструменты для поиска и устранения ошибок DNS

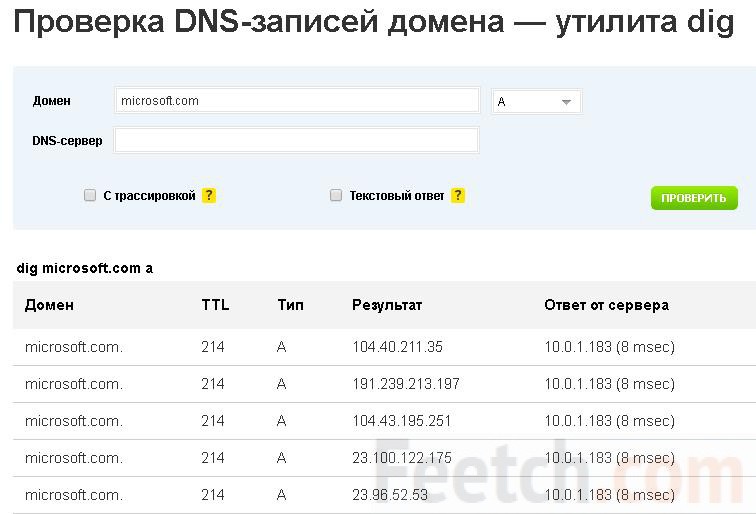

В статье, посвященной поиску и устранению неисправностей в работе службы DNS, невозможно обойти вниманием сайт DNSstuff.com (http://www.dnsstuff.com). Этот сайт разработан и поддерживается Р. Скотт Пери. Здесь бесплатно предоставляются средства для работы с DNS, IP-адресами, доменами и т.д., предназначенные для простого и удобного поиска и устранения неисправностей с использованием Web-служб. Эти инструменты позволяют выполнить разрешение имен в IP-адреса, обратный поиск (reverse lookup), поиск WHOIS, а также проверку выбранных адресов IP на вхождение в базу адресов — известных источников спама. Я считаю DNSstuff.com чрезвычайно удобным инструментом для отладки DNS у клиентов.

Примечательно, что предлагаемый этими средствами вариант поиска хоста позволяет автоматически выполнить итеративный запрос DNS, начиная с корневых серверов, и пройти весь путь до конечного имени хоста с использованием удобного и красивого Web-интерфейса. Это избавляет от необходимости выполнять данную процедуру вручную с помощью Nslookup и позволяет продемонстрировать клиентам результаты в гораздо более удобной и понятной форме. Вдобавок DNSstuff.com содержит функцию опроса основных Internet-провайдеров для проверки, не выдают ли они различные кэшированные ответы на один и тот же запрос DNS.

Это избавляет от необходимости выполнять данную процедуру вручную с помощью Nslookup и позволяет продемонстрировать клиентам результаты в гораздо более удобной и понятной форме. Вдобавок DNSstuff.com содержит функцию опроса основных Internet-провайдеров для проверки, не выдают ли они различные кэшированные ответы на один и тот же запрос DNS.

Команда nslookup, получение информации от DNS

Команда nslookup — инструмент сетевого администрирования для запросов в доменной системе имен (DNS) с целью получения доменного имени, IP-адреса или другой информации из записей DNS.

Кроме того, эта команда используется для поиска и устранения проблем с DNS. В данном руководстве мы рассмотрим наиболее типичные примеры ее применения.

Команда nslookup может работать в интерактивном и неинтерактивном режимах. Интерактивный режим позволяет пользователю в режиме диалога отправлять DNS-серверу запросы о различных узлах и доменах. Неинтерактивный режим позволяет отправить один запрос об одном узле или домене.

Содержание

- Синтаксис команды nslookup

- Получение IP-адреса домена

- Авторитативный и неавторитативный ответы

- Запрос записи MX

- Запрос записи NS

- Запрос записи SOA

- Просмотр всех имеющихся записей DNS

- Обратный поиск DNS

- Использование конкретного DNS-сервера

- Изменение номера порта

- Изменение интервала ожидания ответа

- Режим отладки

- Интерактивный режим

- Заключение

Синтаксис команды nslookup

nslookup [ОПЦИИ] [ИМЯ/АДРЕС] [СЕРВЕР ИМЕН]

Наиболее распространенные опции и типы аргументов мы рассмотрим ниже в соответствующих примерах.

Получение IP-адреса домена

Если указать в качестве аргумента команды nslookup доменное имя, она возвращает его «запись A» (A — address, IP-адрес).

$ nslookup yandex.ru

Здесь поле Server означает IP-адрес DNS-сервера, а затем выводится информация об IP-адресе домена «yandex.ru».

Авторитативный и неавторитативный ответы

В приведенном результате присутствует фраза «Non- Authoritative Answer» (неавторитативный ответ).

Авторитативным считается ответ от DNS-сервера, на котором есть полная информация о зоне домена. Во многих случаях на DNS-серверах такой информации нет, они хранят кэш с результатами прошлых запросов, на которые был получен авторитативный ответ. Когда такой сервер получает запрос, он осуществляет поиск в файле кэша и при наличии необходимых данных отправляет их как неавторитативный ответ, как в рассматриваемых нами примерах.

Запрос записи MX

Запись MX (Mail eXchange, обмен почтой) хранит соответствие доменного имени почтовому серверу этого домена. Например, для redhat.com в этих записях содержатся почтовые серверы домена, через которые должна отправляться вся электронная почта на адреса «@redhat.com». Получить запись MX можно при помощи опции -query=mx:

$ nslookup -query=mx redhat.com

В рассмотренном выше примере для домена «redhat.com» есть 2 записи MX. Число рядом с именем сервера (5, 10) означает его приоритет. Чем меньше число, тем выше приоритет. То есть при отправке письма на адрес «@redhat.com» сначала будет использоваться сервер mx1.redhat.com, а если он недоступен — mx2.redhat.com.

То есть при отправке письма на адрес «@redhat.com» сначала будет использоваться сервер mx1.redhat.com, а если он недоступен — mx2.redhat.com.

Запрос записи NS

Запись NS (Name Server, сервер имен) содержит соответствие доменного имени DNS-серверу, авторитативному для заданного домена. Ее можно получить при помощи опции -query=ns:

$ nslookup -query=ns yandex.ru

Запрос записи SOA

Запись SOA (Start of Authority, начальная запись зоны) содержит информацию о зоне домена, адрес его администратора, серийный номер и т.д. Ее можно получить при помощи опции -query=soa:

$ nslookup -query=soa yandex.ru

origin — имя первичного сервера зоны

mail addr – адрес администратора домена ([email protected], так как символ @ в описании зоны имеет собственное значение, в данном поле он заменен на точку)

serial – серийный номер файла зоны, используется для учета изменений. Здесь может быть любое целое число, но стандартный формат — «ГГГГММДДНН», то есть сначала указывается дата, а НН (в данном случае 01) увеличивается в случае нескольких обновлений в день

refresh – период времени (в секундах), через который вторичный DNS-сервер отправит запрос первичному, чтобы проверить, поменялся ли серийный номер. В случае изменения будет сделан новый запрос для получения информации о зоне

В случае изменения будет сделан новый запрос для получения информации о зоне

retry – указывает интервал для повторного соединения с первичным DNS-сервером, если он по каким-то причинам не смог ответить на запрос

expire – указывает время хранения кэша вторичным DNS-сервером, по истечении которого он будет считаться устаревшим

minimum – минимальное время хранения кэша вторичным DNS-сервером до повторного запроса

Просмотр всех имеющихся записей DNS

При помощи опции -query=any мы можем просмотреть все записи DNS, которые у нас есть для заданного доменного имени:

$ nslookup -type=any google.com

Обратный поиск DNS

Если вместо имени указать в качестве аргумента IP-адрес, будет выполнен обратный поиск DNS:

$ nslookup 5.255.255.70

Использование конкретного DNS-сервера

Для разрешения доменного имени можно использовать конкретный сервер имен (в данном случае ns1. redhat.com):

redhat.com):

$ nslookup redhat.com ns1.redhat.com

Обратите внимание, что в результате отсутствует фраза «Non-authoritative answer», так как ns1.redhat.com обладает всей информацией о зоне для redhat.com.

Изменение номера порта

По умолчанию DNS-серверы используют порт 53, но при необходимости можно указать другой номер порта посредством опции -port:

$ nslookup port 56 yandex.ru

Изменение интервала ожидания ответа

Интервал ожидания ответа по умолчанию можно изменить, указав желаемое значение в секундах с опцией -timeout:

$ nslookup -timeout=10 google.com

Режим отладки

При помощи опции -debug вы можете включить режим отладки:

$ nslookup -debug redhat.com

В режиме отладки при поиске выводится информация о пакетах.

Интерактивный режим

Для входа в интерактивный режим запустите команду nslookup без опций. Далее можно вводить необходимые имена или адреса, а также устанавливать парметры при помощи команды set, например, следующие команды интерактивного режима:

$ nslookup

возвращают результат, аналогичный команде

$ nslookup -query=soa yandex.ru

Конечно, при поиске записей для одного имени использовать интерактивный режим бессмысленно. Но при необходимости работы с большим количеством записей он очень удобен, так как позволяет работать в режиме диалога.

Заключение

Мы рассмотрели основы работы с командой nslookup, а также основные типы записей DNS. Для более подробной информации о команде и ее опциях можно обратиться к соответствующей man-странице.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Ввод настроек DNS и поискового домена на Mac

Поиск по этому руководству

- Добро пожаловать!

- Строка меню

- Spotlight

- Пункт управления

- Siri

- Центр уведомлений

- Рабочий стол

- Dock

- Finder

- Подключение к интернету

- Просмотр веб-сайтов

- Регулировка громкости

- Создание снимка экрана или записи экрана

- Просмотр и редактирование файлов при помощи Быстрого просмотра

- Быстрая запись короткой заметки

- Настройка Экранного времени для себя

- Настройка фокусирования для сосредоточения на задаче

- Редактирование фотографий и видео в приложении «Фото»

- Использование функции «Что на картинке?» с фотографиями

- Получение маршрутов в приложении «Карты»

- Создание записи в приложении «Диктофон»

- Использование жестов трекпада и мыши

- Использование панели Touch Bar

- Использование Touch ID

- Использование сочетаний клавиш

- Обновление macOS

- Встроенные приложения

- Открытие приложений

- Работа с окнами приложений

- Использование приложений в полноэкранном режиме

- Использование приложений в режиме Split View

- Загрузка приложений из Mac App Store

- Установка и переустановка приложений из Mac App Store

- Установка и удаление других приложений

- Изменение системных настроек

- Изменение картинки на рабочем столе

- Использование заставок

- Добавление учетной записи электронной почты и других учетных записей

- Использование быстрых команд для автоматизации задач

- Создание Memoji в приложении «Сообщения»

- Изменение картинки, представляющей Вас или других людей в приложениях

- Смена языка системы

- Улучшение видимости экрана

- Создание документов и работа с ними

- Открытие документов

- Использование диктовки

- Добавление примечаний к файлам

- Объединение файлов в один файл PDF

- Печать документов

- Организация рабочего стола с помощью стопок

- Группировка файлов по папкам

- Добавление тегов к файлам и папкам

- Отправка электронных писем

- Использование функции «Онлайн-текст» для взаимодействия с текстом на фотографии

- Резервное копирование файлов

- Восстановление файлов

- Создание Apple ID

- Управление настройками Apple ID

- Что такое iCloud?

- Что такое iCloud+?

- Настройка iCloud на компьютере Mac

- Хранение файлов в iCloud Drive

- Обмен файлами с помощью Общего доступа к файлам iCloud

- Управление хранилищем iCloud

- Использование Фото iCloud

- Что такое «семейный доступ»?

- Настройка Семейного доступа

- Добавление пользователей на Mac

- Настройка Экранного времени для ребенка

- Совместное использование покупок с членами семьи

- Совершение вызова FaceTime

- Использование SharePlay для совместного просмотра и прослушивания

- Отправка текстовых сообщений

- Предоставление общего доступа к календарю членам семьи

- Просмотр контента, которым с Вами поделились

- Просмотр геопозиций друзей и близких

- Многопользовательские игры с друзьями

- Использование Непрерывности для работы с несколькими устройствами Apple

- Потоковая передача аудио и видео через AirPlay

- Использование клавиатуры и мыши или трекпада для управления несколькими устройствами

- Использование iPad в качестве второго дисплея

- Передача задач между устройствами

- Вставка фотографий и отсканированных документов с iPhone или iPad

- Вставка зарисовок с iPhone или iPad

- Копирование и вставка с использованием нескольких устройств

- Использование Apple Watch для разблокировки Mac

- Совершение и прием вызовов на Mac

- Пересылка файлов между устройствами с помощью AirDrop

- Синхронизация музыки, книг и других материалов между устройствами

- Воспроизведение музыки

- Прослушивание подкастов

- Просмотр фильмов и телешоу

- Чтение и прослушивание книг

- Чтение новостей

- Отслеживание курсов акций

- Подписка на Apple Music

- Подписка на Apple TV+

- Подписка на Apple Arcade

- Подписка на Apple News+

- Подписка на подкасты и каналы

- Управление подписками в App Store

- Просмотр семейных подписок на сервисы Apple

- Управление файлами cookie и другими данными веб-сайтов в Safari

- Использование режима частного доступа в Safari

- Просмотр отчетов о конфиденциальности в Safari

- О паролях

- Сброс пароля для входа в систему Mac

- Создание и автозаполнение надежных паролей

- Обеспечение безопасности Apple ID

- Настройка защиты компьютера Mac

- Защита конфиденциальности в Почте

- Сохранение конфиденциальности

- Оплата через Apple Pay в Safari

- Использование функции «Вход с Apple» для приложений и веб-сайтов

- Защита компьютера Mac от вредоносного ПО

- Управление доступом к камере

- Поиск пропавшего устройства

- Начало работы с функциями универсального доступа

- Зрение

- Слух

- Моторика и координация

- Основные

- Изменение яркости экрана

- Подключение беспроводной клавиатуры, мыши или трекпада

- Подключение других беспроводных устройств

- Подключение монитора, телевизора или проектора

- Добавление принтера

- Использование встроенной камеры

- Использование наушников AirPods с компьютером Mac

- Экономия энергии на Mac

- Оптимизация хранилища

- Запись CD- и DVD-дисков

- Управление домашними аксессуарами

- Запуск системы Windows на компьютере Mac

- Ресурсы для Mac

- Ресурсы для устройств Apple

- Авторские права

Сервер DNS сопоставляет доменные имена и IP-адреса. При использовании совместно с поисковыми доменами он позволяет быстро перейти на веб-сайт или на сервер, который Вы посещаете часто, не вводя весь адрес целиком.

При использовании совместно с поисковыми доменами он позволяет быстро перейти на веб-сайт или на сервер, который Вы посещаете часто, не вводя весь адрес целиком.

Например, если задать домен поиска «apple.com», и ввести «store», веб-браузер перейдет на сайт store.apple.com. Или, если в качестве домена поиска используется campus.university.edu, можно ввести «server1» в диалоговом окне Finder «Подключиться к серверу», чтобы подключиться к server1.campus.university.edu.

Домены будут найдены в том порядке, в котором они перечислены. Поиск будет прекращен, когда подходящее имя найдено.

Чтобы искать иерархию имен, используйте домены поиска различных диапазонов. Например: building.campus.university.edu, campus.university.edu, university.edu.

См. такжеУказание DNS-сервера для Mac

Максимальное количество символов: 250

Не указывайте в комментарии личную информацию.

Максимальное количество символов: 250.

Благодарим вас за отзыв.

Публичный DNS — Linxdatacenter

DNS как сервис

DNS — это иерархическая распределенная база данных, которая позволяет хранить IP-адреса и другие данные, а также просматривать информацию по DNS именам.

VK Cloud позволяет публиковать ваши зоны и записи в DNS без необходимости разворачивания ваших собственных DNS-серверов.

VK Cloud предлагает:

- Публичный DNS — позволяет управлять DNS-зонами, которые видны в интернете.

- Приватный DNS — существует внутри приватной сети, созданные здесь зоны не видны из интернета. Подробнее о приватном DNS читайте здесь.

Создание зоны

Зона DNS — это логическое объединение доменных имен ваших ресурсов, содержащее их ресурсные записи.

Чтобы добавить зону, нажмите “Виртуальные сети” -> “DNS” -> “Добавить зону”. На странице отобразится экран добавления зоны DNS.

В поля ввода введите данные:

- DNS-зона — имя создаваемой зоны, например, домен, который был ранее вами приобретен;

- Контактный email — почтовый адрес администратора зоны;

- TTE — время (в секундах), после которого вторичный DNS перестает отвечать на запросы для данной зоны, если первичный сервер не отвечает. Значение должно быть больше, чем сумма TTRefresh и TTRetry.

- TTRefresh — время (в секундах), по истечению которого вторичный DNS сервер должен обновлять информацию о зоне с первичного DNS сервера.

- TTRetry — если первичный сервер недоступен, то по истечении времени (в секундах), указанного в данном параметре, сервер попытается синхронизировать информацию повторно.

- TTL — время жизни кэша для негативного ответа на запрос в зонe.

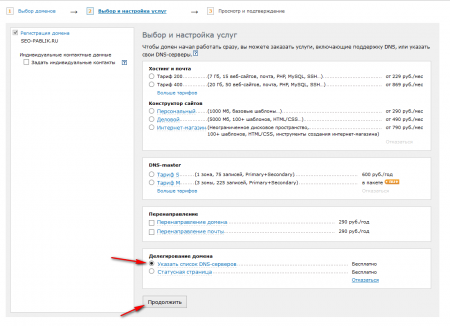

Нажмите “Добавить зону”. После обратитесь к регистратору, у которого был куплен домен, чтобы делегировать управление зоной на DNS сервера VK Cloud (ns1.mcs.mail.ru, ns2.mcs.mail.ru). У большинства провайдеров, вы можете самостоятельно делегировать управление зоной. Если у вас возникли вопросы, как это сделать, обратитесь за помощью к регистратору.

Если у вас возникли вопросы, как это сделать, обратитесь за помощью к регистратору.

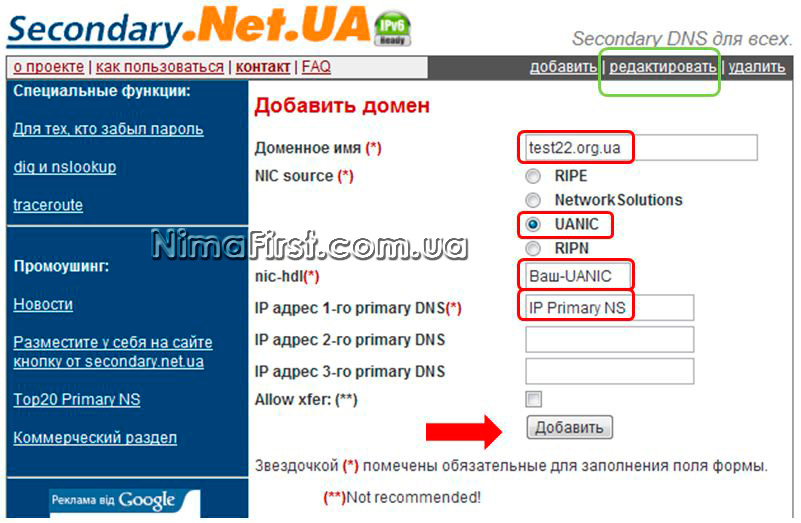

Создание подзоны

Подзона — это зона DNS, которая находится уровнем ниже чем текущая. Например, для домена example.com (для которого вы создали зону в DNS сервисе VK Cloud) подзоной будет subzone.example.com.

Подзона может быть создана:

- В текущем проекте для отделения ресурсных записей подзоны от записей основной зоны.

- В другом проекте VK Cloud.

- У стороннего DNS провайдера.

Если вы хотите создать подзону в текущем проекте или другом проекте VK Cloud, вам необходимо создать 2 NS записи с именем подзоны, повторно делегирующие подзону на DNS сервера VK Cloud (ns1.mcs.mail.ru, ns2.mcs.mail.ru). Процесс создания NS записей описан ниже.

Если вы хотите создать подзону у стороннего провайдера, то созданные NS записи должны будут указывать на DNS сервера стороннего провайдера.

После создания NS записей вы можете создать зону для делегированного поддомена. О том, как создать зону в проекте VK Cloud описано выше.

О том, как создать зону в проекте VK Cloud описано выше.

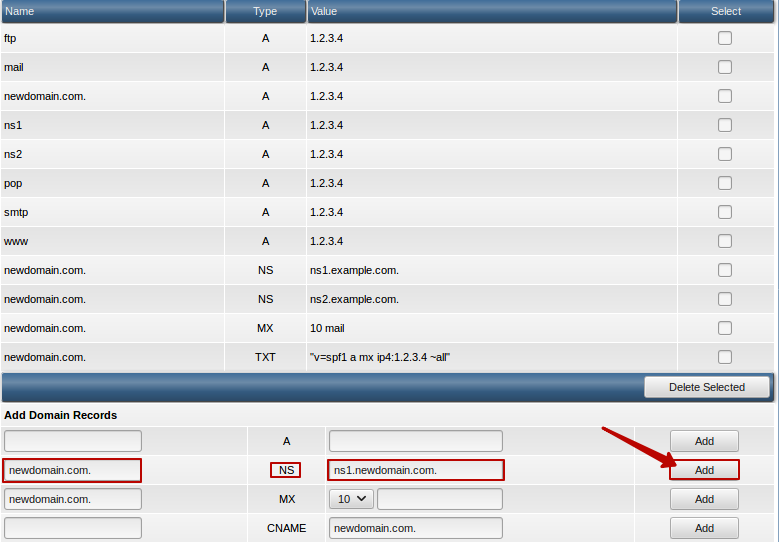

Добавление ресурсных записей

Ресурсная запись — DNS-запись домена в системе доменных имен. С их помощью вы определяете, куда направлять запросы, которые поступают на доменные имена, а также предоставляете дополнительную информацию о домене.

VK Cloud поддерживает типы ресурсных записей, описанные ниже.

A

A — запись DNS, которая сопоставляет доменное имя с адресом IPv4.

При добавлении записи типа А необходимо указать:

AAAA

AAAA — аналогично записи типа А для IPv6.

При добавлении записи типа AAAA необходимо указать:

NS

NS — запись DNS, которая содержит адрес сервера имен, обслуживающего данную зону или подзону. Две записи NS будут установлены в зоне по умолчанию, эти записи устанавливаются на стороне регистратора доменных имен для передачи прав управления доменом серверу имен VK Cloud.

При добавлении записи типа NS необходимо указать:

CNAME

CNAME — запись DNS, привязывающая псевдоним к доменному имени. Обычно используется для привязки поддомена (например, www) к домену, в котором размещен контент этого поддомена.

Обычно используется для привязки поддомена (например, www) к домену, в котором размещен контент этого поддомена.

При добавлении записи типа CNAME необходимо указать:

MX

MX — запись DNS, сообщающая адрес сервера обрабатывающего электронную почту.

При добавлении записи типа MX необходимо указать:

SRV

SRV — запись DNS, определяющая местоположение (имя хоста и порт сервера) определенных сетевых служб.

При добавлении записи типа SRV необходимо указать:

TXT

TXT — запись DNS, которая содержит текстовую информацию для источников за пределами домена.

При добавлении записи типа TXT необходимо указать:

Ролевая модель

Для работы с DNS пользователям нужны роли.

Действие | |

Просмотр DNS зон и ресурсных записей | Наблюдатель |

Редактирование DNS зон и ресурсных записей | Владелец проекта, Владелец проекта, Администратор сети, Суперадминистратор |

Квоты и лимиты

Сервис не имеет квот, но существуют лимиты:

- максимальное количество DNS зон внутри проекта — 100;

- максимальное количество ресурсных записей для зоны DNS — 500.

Доменные имена в обратной зоне DNS (reverse DNS) в работе почтового сервера

Главная / Статьи / Обратные доменные имена (reverse DNS) и их место в работе почтового сервера

Система доменных имён — основа современного интернета. Люди не желают затруднять себя запоминанием набора цифр 63.245.217.105, а хотят чтобы по имени mozilla.org компьютер соединил их с указанным узлом. Этим и занимается DNS: переводит запросы людей в понятный компьютерам цифровой формат. Однако в некоторых случаях может потребоваться обратное (reverse) преобразование IP-адрес → DNS-имя. Их также называют PTR-записи (PoinTeR, англ. — указатель). О таких именах и пойдёт речь ниже.

Для чего нужно?

Наличие корректно настроенного rDNS адреса совершенно необходимо, чтобы отправлять сообщения с вашего собственного сервера корпоративной почты. Это требование указано в RFC 2505 «Anti-Spam Recommendations for SMTP MTAs» от февраля 1999 года. Практически все почтовые серверы отвергнут приём сообщения ещё на стадии начала сессии, если у IP-адреса вашего отсутствует запись в обратной зоне DNS. Причина отказа удалённым почтовым хостом будет, скорее всего, указана такой:

Практически все почтовые серверы отвергнут приём сообщения ещё на стадии начала сессии, если у IP-адреса вашего отсутствует запись в обратной зоне DNS. Причина отказа удалённым почтовым хостом будет, скорее всего, указана такой:

550-«IP address has no PTR (address to name) record in the DNS, or when the PTR record does not have a matching A (name to address) record. Pls check and correct your DNS record.»

или

550-There’s no corresponding PTR for your IP address (IP-address), which is 550 required. Sorry, bye.

или просто

550 Your IP has no PTR Record

Число 550 во всех трёх случаях является стандартным кодом SMTP, сообщающим о критической ошибке, которая непреодолимо препятствует дальнейшей работе в рамках данной почтовой сессии. Надо сказать, что вообще все ошибки серии 500 являются критическими и продолжение передачи почты после их появления невозможно. Текст же поясняет причину отказа более подробно и сообщает, что администратор сервера-получателя настроил его на проверку наличия у сервера-отправителя записи в обратной зоне DNS (rDNS) и в случае её отсутствия получатель обязан отказывать отправителю в соединении (SMTP-ошибки серии 5XX).

Как настроить и использовать?

Правами на настройку обратной зоны DNS (reverse DNS) обладает лишь владелец соответствующего блока IP-адресов, которой эта зона соответствует. Как правило этим владельцем оказывается провайдер, владеющий собственной автономной системой. Подробнее о регистрации своей автономной системы (AS) и блока IP-адресов можно прочитать в этой статье. Если кратко, то оператору блока IP-адресов для регистрации обратной зоны DNS необходимо зарегистрировать в своём личном кабинете на сайте RIPE объект типа «domain», указать адрес DNS-серверов, которые будут поддерживать зону rDNS и настроить поддержку зоны вида 3.2.1.in-addr.arpa на них. За ресурсы в обратной зоне отвечает указатель (pointer) — запись типа PTR. К ней-то и идут запросы о разрешении IP-адреса в имя хоста.

Если же вы не являетесь счастливым обладателем автономной системы, то настройка rDNS для IP-адреса или адресов почтового сервера для вас начинается и заканчивается запросом в службу поддержки провайдера или хостера. В обоих случаях имя IP-адресу почтового сервера, а особенно корпоративного почтового сервера, следует давать осмысленно.

В обоих случаях имя IP-адресу почтового сервера, а особенно корпоративного почтового сервера, следует давать осмысленно.

Примеры хороших имён для сервера почты:

mail.domain.ru

mta.domain.ru

mx.domain.ru

Примеры плохих имён:

host-192-168-0-1.domain.ru

customer192-168-0-1.domain.ru

vpn-dailup-xdsl-clients.domain.ru

и подобные. Такие имена с высокой вероятностью попадут под фильтр как назначенные клиентским компьютерам, на которых не может быть установлен почтовый сервер, следовательно с них рассылается спам.

С успехом использовать запросы к обратным зонам DNS можно и нужно сразу после запуска почтового сервера. Для этого необходимо произвести лишь небольшую настройку ПО. В разных почтовых серверах настройка проверки rDNS делается по-разному:

reject_unknown_clientverify = reverse_host_lookupВ оснастке Exgange Server перейти в раздел Servers далее выбрать сервер в развернутом списке, выбрать Protocols, далее протокол SMTP, в правом окне выделить SMTP сервер и по клику правой клавишей мыши выбрать из списка Properties.

Далее закладка Delivery → Perform reverse DNS lookup on incoming messages

Далее закладка Delivery → Perform reverse DNS lookup on incoming messagesТеперь все сообщения с IP-адресов не имеющих обратной записи в DNS (записей типа PTR) будут отвергаться, поток спама, значительно сократится. Пожалуй, это самый простой, действенный и наименее ресурсоёмкий из всех методов фильтрации спама: проверкой reverse DNS отсекается подавляющее большинство спама, рассылаемого с заражённых компьютеров обычных пользователей, составляющих ботнеты спамеров.

Затрудняетесь с самостоятельной настройкой почтового сервера? Поручите все заботы профессионалам — хостинг корпоративной почты с круглосуточной поддержкой.

Частые вопросы

PTR-запись для почтового сервера — какую указать?

В случае поддержки собственного почтового сервера указать PTR-запись необходимо. Если она отсутствует или автоматически создана провайдером, письма с такого сервера в лучшем случае будут попадать в спам, а в худшем вообще отклоняться mail-серверами получателей.

Поэтому следует выбрать осмысленное наименование, отражающее характер использования IP-адреса. Лучшей PTR-записью для сервера почты в большинстве случаев будет mail.domain.ru, где domain.ru это имя вашего домена. Подробнее о настройке DNS для почтового сервера здесь.

Как создать PTR-запись?

Поддержкой PTR-записей занимается владелец автономной системы, в которую входит IP-адрес. Как правило, это провайдер услуг доступа в интернет или хостинг-провайдер. Самостоятельно абонент или пользователь хостинга эту процедуру не выполнит — следует обратиться в техническую поддержку оператора. Определить владельца IP и автономной системы.

Как проверить PTR-запись?

Команды для запроса PTR:

- В командной строке ОС Windows ввести:

nslookup

и после ввести интересующий IP-адрес.

- В командной строке ОС Linux ввести:

dig -x <IP-адрес>

Поиск DNS-записей Онлайн-инструмент для проверки сервера доменных имен

О программе Поиск DNS-записей

В Интернете работают миллионы веб-сайтов. Они размещаются и управляются веб-серверами, расположенными по всему миру. Чтобы найти веб-сайт и место его размещения, требуется каталог, без которого найти веб-сайты было бы практически невозможно. DNS означает систему доменных имен, которая является крупнейшей цифровой базой данных для Интернета в мире. Эта база данных содержит информацию о каждом веб-сайте в мире. Каждый веб-сайт и каждая машина, подключенная к Интернету, имеют IP-адрес, который является цифровым адресом. Доменное имя веб-сайта хранится вместе с его IP-адресом в этой базе данных. Файлы данных, которые сообщают веб-серверу, как реагировать на запрос поискового браузера, называются записями DNS.

Сведения о записях DNS

На компьютерном жаргоне записи DNS называются «файлами сопоставления». Когда веб-сервер отправляет запрос пользователя на посещение определенного веб-сайта, запрос отправляется в базу данных DNS. Эта база данных просматривает свои записи, находит IP-адрес веб-сайта и перенаправляет его на запрашивающий сервер. Получив эту информацию, запрашивающий сервер использует IP-адрес, чтобы найти веб-сайт и отобразить его пользователю, инициировавшему запрос.

Когда веб-сервер отправляет запрос пользователя на посещение определенного веб-сайта, запрос отправляется в базу данных DNS. Эта база данных просматривает свои записи, находит IP-адрес веб-сайта и перенаправляет его на запрашивающий сервер. Получив эту информацию, запрашивающий сервер использует IP-адрес, чтобы найти веб-сайт и отобразить его пользователю, инициировавшему запрос.

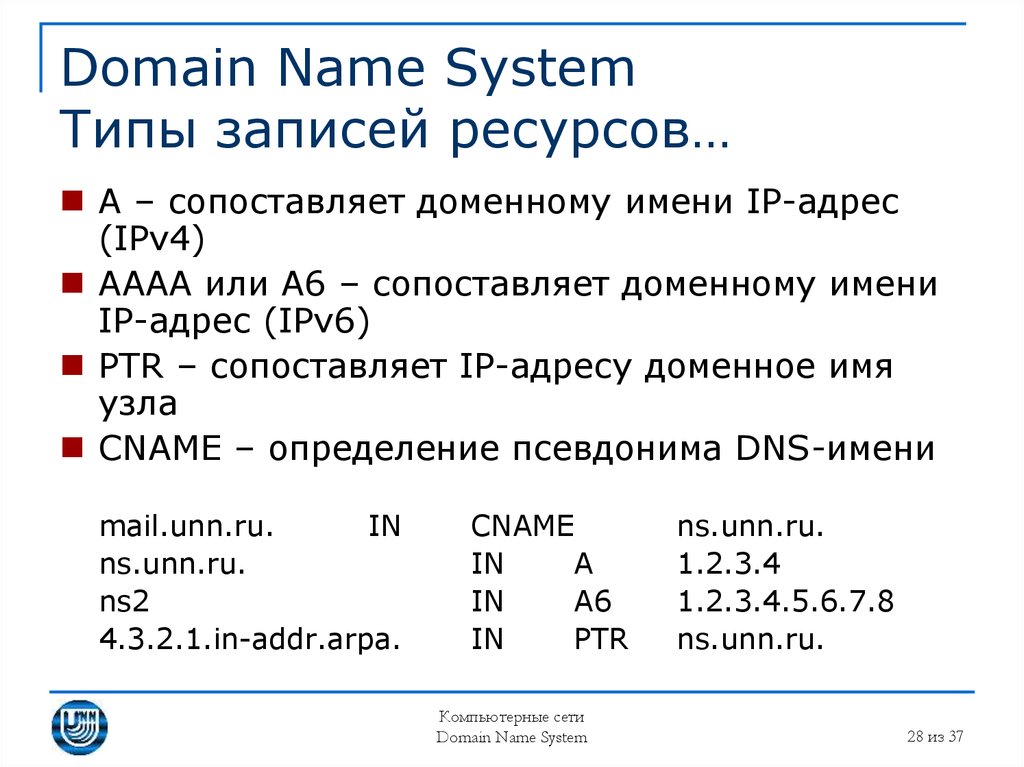

С записями DNS связаны буквы, известные как синтаксис DNS. Некоторые из наиболее часто используемых синтаксиса со всеми записями DNS: A, AAAA, CNAME, MX, PTR, NS, SOA, SRV, TXT и NAPTR.

Объяснение синтаксиса DNS

Синтаксис «A» в записи DNS — это самый простой тип синтаксиса. Он означает «адрес» и указывает IP-адрес веб-сайта.

Запись «AAAA» — это адрес IPV6, который сопоставляет имя хоста со 128-битным адресом IPV6.

«CNAME» означает «коническое имя» и используется для связывания поддоменов с существующими записями DNS.

«MX» означает обмен почтой и используется для серверов обмена почтой.

Запись «PTR» в качестве имени указывает на запись указателя и сопоставляет адрес IPV4 с CNAME.

Запись «NS» означает «сервер имен» и указывает сервер, на котором находится домен.

Запись «SOA» хранит важную информацию о домене, например, когда он последний раз обновлялся и т. д.

Запись «SRV» указывает, какой службой TCP управляет домен.

Запись «TXT» позволяет администратору веб-сайта вставлять в запись любой текст.

Зачем нужно смотреть записи DNS.

Записи DNS любого веб-сайта содержат жизненно важную информацию для веб-мастеров и SEO. Эти записи содержат подробную информацию о любом веб-сайте, который может вас заинтересовать. Если вы хотите узнать IP-адрес домена, вы можете получить эту информацию, просмотрев записи DNS этого домена. IP-адрес скажет вам, с какого адресного домена размещается домен, и если вы знаете структуру IP-адресов, вы также будете знать, в какой стране размещается домен. IP-адреса назначаются так же, как телефонные номера. Мы знаем, что каждой стране был присвоен определенный номер, за которым следует код города, а затем фактический номер телефона. Чтобы совершить международный звонок, вам необходимо набрать международный код, код города и фактический номер до 9.0035 позвонить. Точно так же IP-адреса также назначаются в соответствии с определенной структурой.

Мы знаем, что каждой стране был присвоен определенный номер, за которым следует код города, а затем фактический номер телефона. Чтобы совершить международный звонок, вам необходимо набрать международный код, код города и фактический номер до 9.0035 позвонить. Точно так же IP-адреса также назначаются в соответствии с определенной структурой.

Другая важная информация, которую вы получаете при просмотре записей DNS, — это адреса любых поддоменов, связанных с доменом. Кроме того, когда последний раз обновлялся домен, какова его частота обновления и т. д.?

Возможно, вы захотите проверить записи DNS конкурента и посмотреть, откуда он размещается, а также другую информацию о веб-сайте. Записи DNS полезны для веб-мастеров и SEO-специалистов при настройке веб-сайта или управлении им.

Как найти записи DNS

Если вы хотите найти записи DNS домена, вам нужно будет использовать инструмент SEO, который будет извлекать и отображать эти записи для вас. Для этого перейдите на smallseotools. com из поискового браузера и прокрутите значки вниз, пока не найдете значок «Найти записи DNS», и нажмите на него. Или вы можете перейти непосредственно к инструменту, скопировав/вставив smallseotools.com/find-dns-records в поисковом браузере.

com из поискового браузера и прокрутите значки вниз, пока не найдете значок «Найти записи DNS», и нажмите на него. Или вы можете перейти непосредственно к инструменту, скопировав/вставив smallseotools.com/find-dns-records в поисковом браузере.

Когда вы окажетесь на сайте, введите доменное имя веб-сайта, записи DNS которого вы хотите получить. Нажмите «Отправить», и через несколько секунд он вернет записи DNS домена. Здесь вы можете просмотреть все записи DNS для домена. Теперь вы можете просмотреть записи и увидеть IP-адрес, указанный в записи типа «A». Список также будет содержать записи «NS», «SOA», «MX» и «TXT».

Вся эта информация, содержащаяся в записях DNS, очень полезна для понимания среды, в которой работает домен, и всех связанных с ней параметров.

Вы также можете выполнить поиск Google DNS, поиск DNS whois и выкопать записи DNS. Если вам нужна помощь, вы можете узнать, как использовать поиск для поиска IP-адреса.

Заключение

Получение и изучение записей DNS важно для SEO и веб-мастеров. После того, как вы решите воспользоваться услугой веб-хостинга, вы захотите узнать IP-адрес вашего веб-сайта и дополнительные услуги, предоставляемые веб-серверами для вашего домена. Если интернет-сервис работает медленно или частота обновления низкая, вы можете попросить поставщика услуг веб-хостинга улучшить их.

После того, как вы решите воспользоваться услугой веб-хостинга, вы захотите узнать IP-адрес вашего веб-сайта и дополнительные услуги, предоставляемые веб-серверами для вашего домена. Если интернет-сервис работает медленно или частота обновления низкая, вы можете попросить поставщика услуг веб-хостинга улучшить их.

Ни один веб-сайт не может работать, если его записи DNS не хранятся в базе данных DNS. Это база данных, которая содержит всю необходимую информацию о веб-сайте.

Это сервер, который используют все веб-серверы для обработки запросов посетителей, и он направляет их в нужное место. Например, владелец веб-сайта может решить сменить поставщика услуг веб-хостинга и переместить домен к лучшему поставщику. Когда он или она зарегистрируется на новых серверах хостинга, первое действие, которое будет выполнено, — это обновление информации о домене, содержащейся в записях DNS.

Без записей DNS ни один веб-сайт не может работать в Интернете.

nslookup: Как проверить записи DNS

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

С вашим веб-сайтом невозможно связаться, если его записи DNS неверны. Узнайте, как проверить эффективность вашего доменного имени в сети и в Интернете.

Стивен Купер

@VPN_News ОБНОВЛЕНО: 19 июля 2022 г.

DNS — это сокращение от системы доменных имен . Это сервис, который сопоставляет IP-адреса с доменными именами. Доменное имя — это концепция Всемирной паутины. Интернет не имеет собственной транспортной системы. Вместо этого он перемещается по IP-сетям. Устройства, передающие данные, не понимают доменных имен — они имеют дело с IP-адресами . DNS согласовывает эти два стандарта адресации.

Nslookup — это сетевая утилита, доступная из командной строки любого компьютера с сетевой картой. Название команды происходит от «поиска сервера имен». Его цель — запросить сервер доменных имен по умолчанию и вернуть информацию об этих сопоставлениях между доменными именами и IP-адресами.

В сетях работают собственные DNS-серверы для записи сопоставлений между именами хостов и IP-адресами в частном домене. Если сеть предоставляет доступ к Интернету, пользователи системы также получат доступ к DNS-серверу для доменных имен в Интернете.

Как работает DNSСуществует ряд приложений, которым необходимо инициировать ссылочный вызов DNS. Например, мы рассмотрим, как работает веб-браузер. Как только адрес веб-страницы попадает в адресную строку браузера, начинается поиск запрашиваемой веб-страницы.

Браузер должен знать IP-адрес хоста для этой веб-страницы, прежде чем он сможет запросить код, создающий страницу. Для этого ему нужно работать только с доменным именем. Итак, при таком адресе, как https://www.comparitech.com/net-admin/what-is-saas-monitoring/, браузер фокусируется на части www.comparitech.com, а на самом деле изначально всего comparitech.com .

Первый шаг, который делает браузер для получения IP-адреса компьютера, на котором размещен comparitech. com, — это поиск в собственной системе хранения. Это называется кэшем . Браузеры хранят информацию о разрешении DNS для часто посещаемых сайтов. Если адреса там нет, браузер должен связаться с DNS-преобразователем . Эта служба также называется рекурсивным преобразователем или DNS-рекурсором . Преобразователь реализует ряд транзакций для определения IP-адреса, связанного с данным доменным именем.

com, — это поиск в собственной системе хранения. Это называется кэшем . Браузеры хранят информацию о разрешении DNS для часто посещаемых сайтов. Если адреса там нет, браузер должен связаться с DNS-преобразователем . Эта служба также называется рекурсивным преобразователем или DNS-рекурсором . Преобразователь реализует ряд транзакций для определения IP-адреса, связанного с данным доменным именем.

Резолвер DNS проверяет IP-адрес в своем собственном кеше — резолвер обслуживает множество браузеров, поэтому недавно другой клиент мог запросить адрес хоста запрошенного домена, а затем сохранить результаты. Если это не дает результата, преобразователь DNS вводит процедуру:

- Преобразователь связывается с корневым DNS-сервером. В мире существует 13 корневых DNS-серверов, и у каждого рекурсивного сервера есть все его контактные данные. Корневой сервер имен возвращает контактному лицу адрес сервера имен TLD (домена верхнего уровня).

- Преобразователь DNS связывается с сервером имен TLD и получает обратно адрес авторитетного сервера имен для данного доменного имени.

- Рекурсор DNS связывается с авторитетным сервером имен, предоставляя доменное имя, на которое он должен сослаться, и возвращает IP-адрес, связанный с этим доменным именем.

- Преобразователь DNS возвращает IP-адрес браузеру, запросившему разрешение DNS.

Этот процесс поясняется на схеме ниже. Цифры на каждой стрелке указывают последовательность передач, а не номера шагов в списке выше.

Сетевые системы DNSСистема DNS, работающая в частной сети, немного отличается от методов, используемых глобальной службой DNS.

Некоторые приложения используют имена хостов для определения пункта назначения своих сообщений в сети. Это очень хорошая стратегия для использования в сетях, использующих протокол динамической конфигурации хоста (DHCP) , поскольку этот сценарий изменяет выделение IP-адресов устройствам в сети.

DHCP « предоставляет в аренду » IP-адреса всем устройствам, подключенным к сети. Эти адреса не фиксируются навсегда, поэтому, если бы сетевые приложения полагались на IP-адреса для идентификации другого оборудования, они периодически заканчивали бы отправкой данных на неправильное устройство по мере перераспределения IP-адресов или отправкой их на адрес, который больше не связан с каким-либо устройством. .

Эти адреса не фиксируются навсегда, поэтому, если бы сетевые приложения полагались на IP-адреса для идентификации другого оборудования, они периодически заканчивали бы отправкой данных на неправильное устройство по мере перераспределения IP-адресов или отправкой их на адрес, который больше не связан с каким-либо устройством. .

Итак, в сетевой среде DNS-сервер имеет имя хоста для каждого устройства. Когда DHCP-сервер выделяет IP-адрес устройству, он передает эту информацию на DNS-сервер , который обновляет свои записи для этого имени хоста.

DNS-сервер и DHCP-сервер являются частью набора сетевых средств, которые должны постоянно координировать состояние IP-адресов. Эта группа объектов известна как DDI . I в DDI означает Диспетчер IP-адресов или IPAM . IPAM проверяет использование каждого IP-адреса, что позволяет ему определить, когда адрес был оставлен, но не восстановлен DHCP-сервером. В таком случае необходимо обновить как DHCP-сервер, так и DNS-сервер.

Сетевой DNS-сервер получает запросы с двумя типами адресов для ссылки: имена хостов и имена доменов. Когда сетевой DNS-сервер получает доменное имя для разыменования, он передает его внешнему преобразователю DNS , если он еще не сохранил IP-адрес домена в своем кэше.

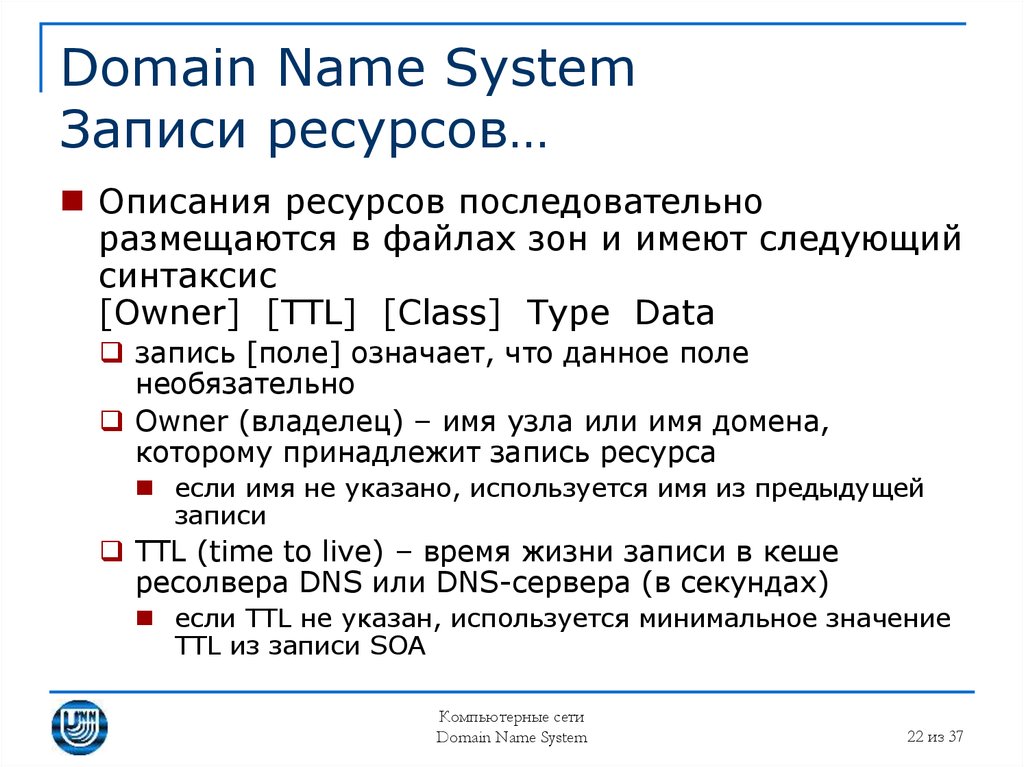

Формат DNSDNS-сервер хранит сопоставления адресов в текстовом файле. Это называется файлом зоны DNS. Каждая строка текста в файле называется записью ресурса DNS. Типичная запись ресурса имеет следующие поля:

| Имя владельца | Также известно как левостороннее имя, это доменное имя |

| TTL | Время, в течение которого запись может кэшироваться — это время обновления. |

| Класс | Обычно IN для «Интернет». |

| Тип | Примеры: A, AAAA, CNAME |

| Значение | IP-адрес. |

Имеется 31 возможное значение для поля Тип. Это представлено кодом, и наиболее распространенными из них являются:

Это представлено кодом, и наиболее распространенными из них являются:

| A | Запись, содержащая IP-адрес домена (IPv4) |

| AAAA | IPv6-адрес домена |

| CNAME | Переадресация домена или поддомена другому (не содержит адреса) |

| MX | Направляет почту на почтовый сервер |

| TXT | Позволяет администратору сохранять текстовые заметки в записи |

| NS | Сохраняет сервер имен для записи DNS |

| SOA | Хранит административную информацию о домене |

| SRV | Указывает порт для определенных служб |

| PTR | Предоставляет доменное имя в обратном поиске |

Из всех этих типов, когда запрос ищет адрес хоста для доступа к веб-странице, он хочет Запись .

Проблемы с DNS Неверная запись DNS блокирует все возможности связи с хостом. Без соответствующего IP-адреса ни один браузер не сможет получить доступ к странице на веб-сайте. Иногда записи DNS намеренно неверны.

Без соответствующего IP-адреса ни один браузер не сможет получить доступ к странице на веб-сайте. Иногда записи DNS намеренно неверны.

Авторитарные режимы и контролирующие интернет-провайдеры используют метод, называемый воронкой DNS , для блокировки доступа к определенным сайтам. В этой стратегии файл зоны DNS не содержит реального IP-адреса хоста домена. Вместо этого блокировщик помещает поддельный, неназначенный адрес или адрес, который ведет на страницу с предупреждающим сообщением, а не на предполагаемый веб-сайт.

Устранение неполадок DNS с помощью nslookupNslookup — это среда командной строки . Когда вы вводите команду nslookup , вы переходите к новой подсказке, удаленной от операционной системы. Чтобы вернуться к приглашению операционной системы, вам нужно ввести команду выхода.

Помимо предоставления доступа к среде, команду nslookup можно запустить в командной строке с набором опций и параметров.

Чтобы получить доступ к командной строке в Windows, введите cmd в строке поиска меню «Пуск», а затем выберите приложение командной строки, которое появляется во всплывающем окне результатов.

Чтобы войти в среду nslookup, просто введите nslookup и нажмите RETURN.

Список параметров nslookup доступен, если ввести help или ? .

Вот формат запроса в nslookup.

NAME — распечатать информацию о хосте/домене NAME, используя сервер по умолчанию NAME1 NAME2 — как указано выше, но использовать NAME2 в качестве сервера помочь или? - печатать информацию об общих командах set OPTION — установить параметр server NAME – установить для сервера по умолчанию значение NAME, используя текущий сервер по умолчанию. lserver NAME — установите для сервера по умолчанию значение NAME, используя исходный сервер root — установить текущий сервер по умолчанию в корневой ls [opt] ДОМЕН [> ФАЙЛ] — список адресов в ДОМЕНЕ (необязательно: вывод в ФАЙЛ) view FILE — сортировка выходного файла 'ls' и просмотр его с помощью pg exit — выход из программы

Основной функцией запроса в этом списке является инструкция NAME . Это означает, что вам просто нужно ввести домен и нажать клавишу «Ввод», чтобы получить его запись DNS.