Диагностика работы DNS | FirstVDS

- Зачастую, в силу того, что информация в сети распространяется не мгновенно, привязанные к серверу домены начинают работать не сразу. Чтобы не тратить время впустую, ожидая обновления кеша DNS, желательно сразу проверить настройку вашего DNS-сервера и убедиться, что по истечении 72 часов (это максимальное время обновления глобального кеша DNS) ваш домен заработает.

Содержание

|

Whois

Начать диагностику следует с запроса whois:

[root@dns ~]# whois firstvds.ru % By submitting a query to RIPN's Whois Service % you agree to abide by the following terms of use: % http://www.ripn.net/about/servpol.html#3.2 (in Russian) % http://www.ripn.net/about/en/servpol.html#3.2 (in English). domain: FIRSTVDS.RU nserver: ns1.firstvds.ru. 82.146.43.2 nserver: ns2.firstvds.ru. 94.250.248.160 state: REGISTERED, DELEGATED, VERIFIED org: CJSC "Pervyj" registrar: REGTIME-REG-RIPN admin-contact: http://whois.webnames.ru created: 2002.08.07 paid-till: 2014.08.08 free-date: 2014.09.08 source: TCI Last updated on 2014.03.18 03:36:35 MSK

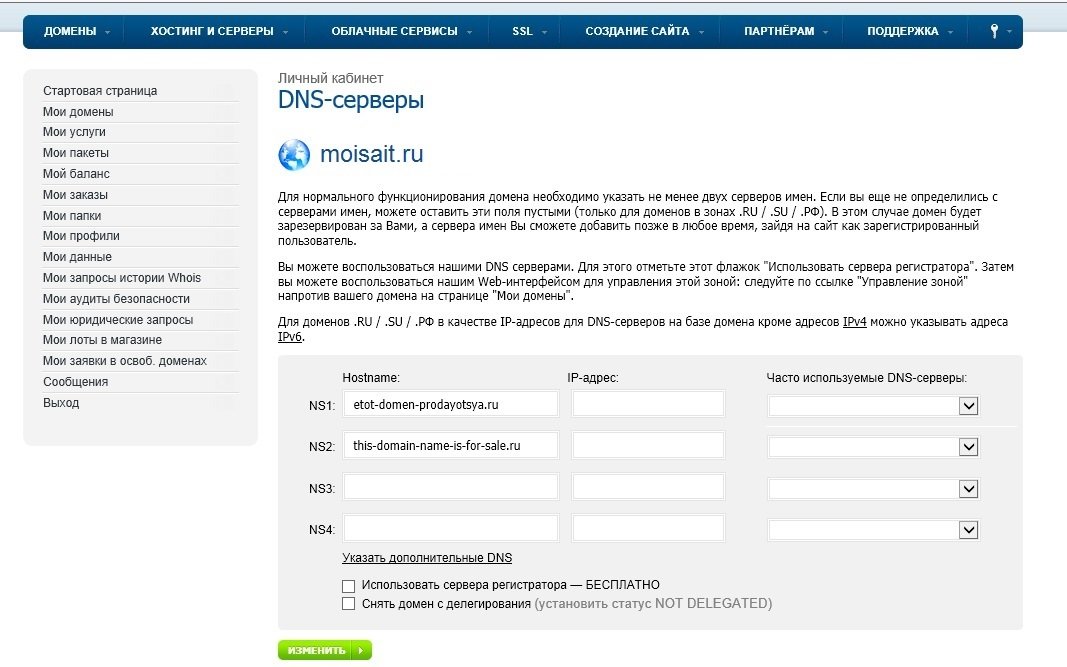

В данном примере мы видим, что домен проделегирован на сервера имен ns1. firstvds.ru. и ns2.firstvds.ru. с указанием IP-адресов (дочерние NS-сервера всегда прописываются с указанием IP). Это корректный вывод whois и примерно так должен выглядеть ответ whois для зарегистрированного и проделегированного домена. Исключение составляет IP, он указывается только для дочерних NS-серверов.

firstvds.ru. и ns2.firstvds.ru. с указанием IP-адресов (дочерние NS-сервера всегда прописываются с указанием IP). Это корректный вывод whois и примерно так должен выглядеть ответ whois для зарегистрированного и проделегированного домена. Исключение составляет IP, он указывается только для дочерних NS-серверов.

Также следует обратить внимание на пункты «state» и «Status» (для доменов в зонах .com./.org): в поле «state» обязательно должны быть пометки REGISTERED и DELEGATED, в поле «Status» — «Ok». Для отсеивания всего лишнего из вывода whois можно использовать следующую команду:

[root@dns ~]# whois firstvds.ru | grep -Ei 'name server|nserver|state|status' nserver: ns1.firstvds.ru. 82.146.43.2 nserver: ns2.firstvds.ru. 94.250.248.160 state: REGISTERED, DELEGATED, VERIFIED

[root@dns ~]# whois ispserver.com | grep -Ei 'name server|nserver|state|status' Name Server: NS1.ISPVDS.COM Name Server: NS2.ISPVDS.COM Status: ok Domain Status: ok Name Server: NS1.ISPVDS.COM Name Server: NS2.ISPVDS.COM

Замечание: для доменов в зоне .com/.org следует обращать внимание только на первые две записи «Name Server».

Если домен не зарегистрирован или зарегистрирован недавно, можно увидеть такую картину:

[root@dns ~]# whois fvdstest.ru % By submitting a query to RIPN's Whois Service % you agree to abide by the following terms of use: % http://www.ripn.net/about/servpol.html#3.2 (in Russian) % http://www.ripn.net/about/en/servpol.html#3.2 (in English). No entries found for the selected source(s). Last updated on 2014.03.18 03:46:37 MSK

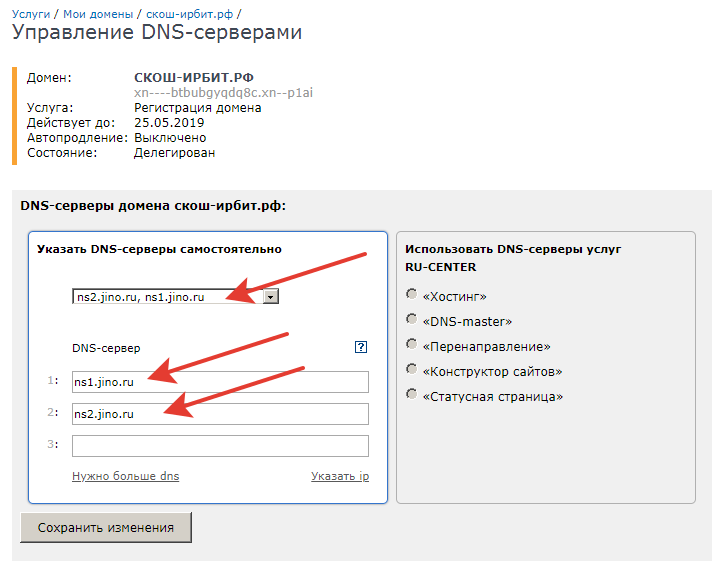

Информация во whois может обновляться в течение трех часов, поэтому если вы уже приобрели домен, нужно некоторое время подождать. Это также касается смены NS-серверов домена.

dig +trace

dig — утилита, предоставляющая пользователю интерфейс командной строки для отправки запросов к DNS-серверам. Первый запрос, который нас интересует, — трассировка запросов к домену:

[root@dns ~]# dig firstvds.ru +trace ; <<>> DiG 9.8.1-P1 <<>> firstvds.ru +trace ;; global options: +cmd . 10045 IN NS l.root-servers.net. . 10045 IN NS h.root-servers.net. . 10045 IN NS a.root-servers.net. . 10045 IN NS i.root-servers.net. . 10045 IN NS g.root-servers.net. . 10045 IN NS d.root-servers.net. . 10045 IN NS j.root-servers.net. . 10045 IN NS m.root-servers.net. . 10045 IN NS c.root-servers.net. . 10045 IN NS b.root-servers.net. . 10045 IN NS e.root-servers.net. . 10045 IN NS f.root-servers.net. . 10045 IN NS k.root-servers.net. ;; Received 228 bytes from 8.

8.8.8#53(8.8.8.8) in 2311 ms ru. 172800 IN NS e.dns.ripn.net. ru. 172800 IN NS f.dns.ripn.net. ru. 172800 IN NS b.dns.ripn.net. ru. 172800 IN NS d.dns.ripn.net. ru. 172800 IN NS a.dns.ripn.net. ;; Received 341 bytes from 192.36.148.17#53(192.36.148.17) in 934 ms firstvds.ru. 345600 IN NS ns1.firstvds.ru. firstvds.ru. 345600 IN NS ns2.firstvds.ru. ;; Received 97 bytes from 193.232.156.17#53(193.232.156.17) in 548 ms firstvds.ru. 3600 IN A 195.211.221.106 ;; Received 45 bytes from 94.250.248.160#53(94.250.248.160) in 71 ms

Здесь мы видим, что сперва были опрошены корневые сервера имен, которые направили запрос на сервера зоны .ru, которые, в свою очередь, отправили его на сервера, отвечающие за зону firstvds.ru, и с них был получен IP-адрес домена. Тут могут быть различные варианты, например:

[root@dns ~]# dig firstvds.ru +trace ; <<>> DiG 9.8.1-P1 <<>> firstvds.ru +trace ;; global options: +cmd . 10045 IN NS l.root-servers.net. . 10045 IN NS h.root-servers.net. . 10045 IN NS a.root-servers.net. . 10045 IN NS i.root-servers.net. . 10045 IN NS g.root-servers.net. . 10045 IN NS d.root-servers.net. . 10045 IN NS j.root-servers.net. . 10045 IN NS m.root-servers.net. . 10045 IN NS c.root-servers.net. . 10045 IN NS b.root-servers.net. . 10045 IN NS e.root-servers.net. . 10045 IN NS f.root-servers.net. . 10045 IN NS k.root-servers.net. ;; Received 228 bytes from 8. 8.8.8#53(8.8.8.8) in 2311 ms ru. 172800 IN NS e.dns.ripn.net. ru. 172800 IN NS f.dns.ripn.net. ru. 172800 IN NS b.dns.ripn.net. ru. 172800 IN NS d.dns.ripn.net. ru. 172800 IN NS a.dns.ripn.net. ;; Received 341 bytes from 192.36.148.17#53(192.36.148.17) in 934 ms firstvds.ru. 345600 IN NS ns1.oldfirstvds.ru. firstvds.ru. 345600 IN NS ns2.oldfirstvds.ru. ;; Received 97 bytes from 193.232.156.17#53(193.232.156.17) in 548 ms firstvds.ru. 3600 IN A 188.120.252.3 ;; Received 45 bytes from 94.250.248.160#53(94.250.248.160) in 71 ms

Здесь мы видим несоответствие NS-серверов, на которые проделегирован домен, и тех, на которые указывают сервера зоны .ru (ns1.oldfirstvds.ru. и ns2.oldfirstvds.ru.).

Еще вариант:

[root@dns ~]# dig firstvds.ru +trace ; <<>> DiG 9.8.1-P1 <<>> firstvds.ru +trace ;; global options: +cmd . 9554 IN NS i.root-servers.net. . 9554 IN NS b.root-servers.net. . 9554 IN NS c.root-servers.net. . 9554 IN NS k.root-servers.net. . 9554 IN NS e.root-servers.net. . 9554 IN NS h.root-servers.net. . 9554 IN NS d.root-servers.net. . 9554 IN NS f.root-servers.net. . 9554 IN NS l.root-servers.net. . 9554 IN NS g.root-servers.net. . 9554 IN NS m.root-servers.net. . 9554 IN NS j.root-servers.net. . 9554 IN NS a.root-servers.net. ;; Received 228 bytes from 8.8.8.8#53(8.8.8.8) in 2399 ms ru. 172800 IN NS a.dns.ripn.net. ru. 172800 IN NS b.dns.ripn.net. ru. 172800 IN NS d.dns.ripn.net. ru. 172800 IN NS e.dns.ripn.net. ru. 172800 IN NS f.dns.ripn.net. ;; Received 341 bytes from 128.63.2.53#53(128.63.2.53) in 1061 ms ru. 3600 IN SOA a.dns.ripn.net. hostmaster.ripn.net. 4021899 86400 14400 2592000 3600 ;; Received 90 bytes from 193.232.128.6#53(193.232.128.6) in 78 ms

Сервера зоны .ru ничего не знают об NS-серверах, обслуживающих зону запрашиваемого домена. Последние два случая могут быть обусловлены как проблемами в работе DNS, так и тем, что информация о домене еще не обновилась на корневых серверах имен, поэтому потребуется дальнейшая диагностика.

dig с NS-серверов

В этом случае мы запрашиваем информацию напрямую с NS-серверов, которые планируется использовать для указанного домена. Пример для запроса с ns1 (для ns2 запрос выглядит аналогично):

Пример для запроса с ns1 (для ns2 запрос выглядит аналогично):

[root@dns ~]# dig firstvds.ru @ns1.firstvds.ru. ; <<>> DiG 9.8.1-P1 <<>> firstvds.ru @ns1.firstvds.ru. ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 39440 ;; flags: qr aa rd; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0 ;; WARNING: recursion requested but not available ;; QUESTION SECTION: ;firstvds.ru. IN A ;; ANSWER SECTION: firstvds.ru. 3600 IN A 195.211.221.106 ;; Query time: 67 msec ;; SERVER: 82.146.43.2#53(82.146.43.2) ;; WHEN: Tue Mar 18 09:30:41 2014 ;; MSG SIZE rcvd: 45

Здесь в секции ANSWER SECTION был возвращен IP, в который NS-сервер резолвит домен, при нормальной работе этот IP должны возвращать оба NS-сервера, если IP отличается от того, что вы назначили домену на основном сервере, то зона нуждается в обновлении. В ISPmanager, к примеру, это можно сделать кнопкой «Передать» в разделе «Доменные имена», если же у вас DNS-сервер настроен без использования панели, то зона, как правило, будет обновлена самостоятельно, либо по истечении TTL зоны, либо по запросу вторичного сервера имен, если используется механизм уведомлений (опция notify yes в BIND).

Также NS-сервер может вообще не ответить:

[root@dns ~]# dig fvdstest.ru @ns1.firstvds.ru. ; <<>> DiG 9.8.1-P1 <<>> firstvds.ru @ns1.firstvds.ru ;; global options: +cmd ;; connection timed out; no servers could be reached

В этом случае следует убедиться, что внешний DNS-сервер доступен и на нем не заблокирован 53-й порт (если есть такая возможность).

Еще один вариант — пустой ответ:

[root@dns ~]# dig fvdstest.ru @ns1.firstvds.ru. ; <<>> DiG 9.8.1-P1 <<>> fvdstest.ru @ns1.firstvds.ru. ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 35308 ;; flags: qr rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0 ;; WARNING: recursion requested but not available ;; QUESTION SECTION: ;fvdstest.ru. IN A ;; Query time: 123 msec ;; SERVER: 82.146.43.2#53(82.146.43.2) ;; WHEN: Tue Mar 18 09:41:57 2014 ;; MSG SIZE rcvd: 29

Также при возникновении каких-либо проблем на NS-серверах следует произвести диагностику первичного DNS-сервера.

dig с первичного сервера имен

Служит для запроса информации непосредственно с сервера, на котором создан домен:

[root@dns ~]# dig firstvds.ru @188.120.241.90 ; <<>> DiG 9.7.1-P2 <<>> firstvds.ru @188.120.241.90 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 26391 ;; flags: qr aa rd; QUERY: 1, ANSWER: 1, AUTHORITY: 2, ADDITIONAL: 2 ;; WARNING: recursion requested but not available ;; QUESTION SECTION: ;firstvds.ru. IN A ;; ANSWER SECTION: firstvds.ru. 3600 IN A 188.120.241.90 ;; AUTHORITY SECTION: firstvds.ru. 3600 IN NS ns1.firstvds.ru. firstvds.ru. 3600 IN NS ns2.firstvds.ru. ;; ADDITIONAL SECTION: ns1.firstvds.ru. 3600 IN A 82.146.43.2 ns2.firstvds.ru. 3600 IN A 82.146.35.143 ;; Query time: 71 msec ;; SERVER: 188.120.241.90#53(188.120.241.90) ;; WHEN: Thu Apr 14 15:12:51 2011 ;; MSG SIZE rcvd: 113

Приведенный вариант — то, как должен отвечать правильно настроенный DNS-сервер, в случае возникновения проблем следует перейти к более детальному изучению обстановки на корневом сервере имен.

Вся необходимая для диагностики информация о проблемах, возникшим в работе первичного сервера имен, содержится в логах. По умолчанию DNS-сервер пишет в системный лог /var/log/messages, однако в конфигурации может быть задано ведение логов в отдельном файле, поэтому следует свериться с конфигурацией вашего DNS-сервера. В этом разделе рассмотрены наиболее часто встречающиеся в логах ошибки.

dig возвращает пустой ответ

Пустой ответ означает то, что на VDS либо отсутствует файл зоны этого домена, либо то, что при подгрузке файла зоны возникли проблемы. Также причиной может быть отсутствие A-записи в файле зоны. Если в первом случае достаточно будет создать домен на сервере (через ISPmanager или с помощью ручной правки файла зоны, если ISPmanager отсутствует), то во втором потребуется изучить логи DNS-сервера.

Некорректные права/владелец

Первая ошибка, которую мы рассмотрим — permission denied:

Mar 17 05:53:58 fvds named[19765]: zone fvdstest.com/IN: loading from master file /etc/bind/fvdstest.com failed: permission denied Mar 17 05:53:58 fvds named[19765]: zone fvdstest.com/IN: not loaded due to errors.

Ошибка говорит о некорректных правах на файл зоны или о некорректном владельце файла:

[root@dns ~]# ls -l /etc/bind/fvdstest.com -rw-r----- 1 root root 444 Mar 17 05:50 /etc/bind/fvdstest.com

В данном случае проблема именно с владельцем, им должен быть пользователь, от которого запущен bind:

[root@dns ~]# ls -l /etc/bind/fvdstest.com -rw-r----- 1 bind bind 444 Mar 17 05:50 /etc/bind/fvdstest.com

Также следует обратить внимание на права и группу самой директории /etc/bind/:

[root@dns ~]# ls -ld /etc/bind/ drwxr-sr-x 2 root bind 4096 Mar 15 18:42 /etc/bind

Отсутствие A-записей для дочерних NS

Следующая ошибка в логе:

Mar 17 05:56:55 fvds named[19933]: zone fvdstest.com/IN: NS 'ns1.fvdstest.com' has no address records (A or AAAA) Mar 17 05:56:55 fvds named[19933]: zone fvdstest.com/IN: NS 'ns2.fvdstest.com' has no address records (A or AAAA) Mar 17 05:56:55 fvds named[19933]: zone fvdstest.com/IN: not loaded due to errors.

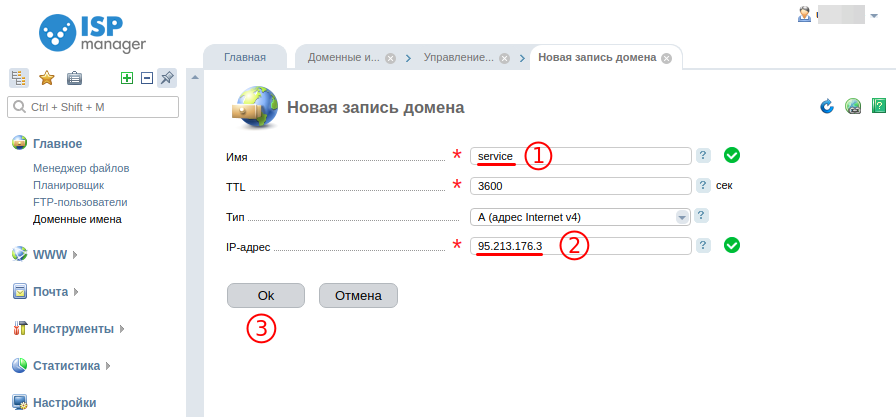

Проблема в том, что в NS-записях указаны дочерние домены третьего уровня, для которых отсутствует A-запись: ‘ns1.fvdstest.com’ и ‘ns2.fvdstest.com’, соответственно, нужно либо указать другие, уже настроенные на другом домене, NS-сервера, либо прописать соответствующие A-записи:

ns1 IN A 10.10.10.10 ns2 IN A 11.11.11.11

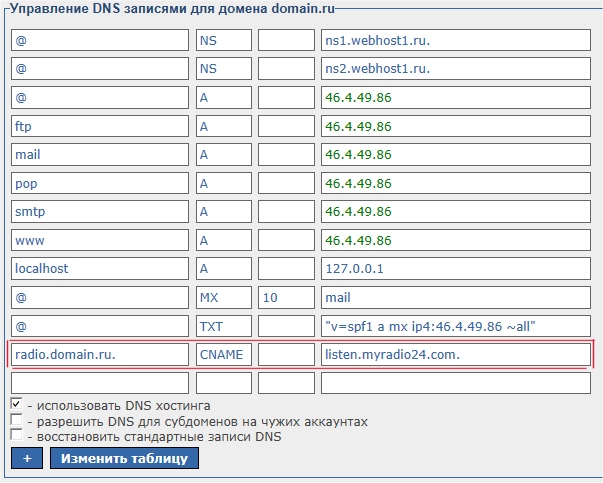

CNAME и другие записи

Еще одна достаточно распространенная ошибка:

Mar 17 06:08:39 fvds named[20701]: zone fvdstest.com/IN: loading from master file /etc/bind/fvdstest.com failed: CNAME and other data Mar 17 06:08:39 fvds named[20701]: zone fvdstest.com/IN: not loaded due to errors.

Записи A и CNAME не могут одновременно сосуществовать для одного домена/поддомена:

test.fvdstest.com. IN A 10.10.10.10 test.fvdstest.com. IN CNAME google.com

После устранения всех ошибок в логе должна появиться следующая запись:

Mar 17 06:13:12 fvds named[20914]: zone fvdstest.com/IN: loaded serial 2014022800

Однако, даже после этого мы можем получить пустой ответ на запрос утилитой dig. Тут вариантов не так много:

Отсутствие A-записи

По умолчанию утилита dig запрашивает именно A-запись домена, поэтому пустой ответ может означать, что эта запись отсутствует. Пример A-записи:

fvdstest.com. IN A 10.10.10.10

Тут стоит отметить, что в некоторых случаях необходимости в A-записи нет, и чтобы проверить, как отдается та или иная запись, нужно сообщить утилите dig тип запрашиваемой записи:

[root@dns ~]# dig fvdstest.com @188.120.234.14 MX ; <<>> DiG 9.8.4-rpz2+rl005.12-P1 <<>> fvdstest.com @10.10.10.10 MX ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 47888 ;; flags: qr aa rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 2, ADDITIONAL: 3 ;; QUESTION SECTION: ;fvdstest.com. IN MX ;; ANSWER SECTION: fvdstest.com. 3600 IN MX 10 mail.fvdstest.com. fvdstest.com. 3600 IN MX 20 mail.fvdstest.com. ;; AUTHORITY SECTION: fvdstest.com. 3600 IN NS ns2.fvdstest.com. fvdstest.com. 3600 IN NS ns1.fvdstest.com. ;; ADDITIONAL SECTION: mail.fvdstest.com. 3600 IN A 123.123.123.123 ns1.fvdstest.com. 3600 IN A 10.10.10.10 ns2.fvdstest.com. 3600 IN A 11.11.11.11 ;; Query time: 1 msec ;; SERVER: 188.120.234.14#53(188.120.234.14) ;; WHEN: Mon Mar 17 08:30:16 2014 ;; MSG SIZE rcvd: 151

Замечание: для получения всех записей можно указать тип ANY, также полезным будет ключ +short, позволяющий выводить сокращенный ответ:

[root@dns ~]# dig fvdstest.com @10.10.10.10 +short ANY "v=spf1 ip4:123.123.123.123 a mx ~all" fvds.com. root.fvds.com. 2014022800 10800 3600 604800 86400 ns1.fvdstest.com. ns2.fvdstest.com. 20 mail.fvdstest.com. 10 mail.fvdstest.com. 123.123.123.123

Запрещены запросы к DNS-серверу

В конфигурации DNS-сервера могут быть разрешены запросы только с определенных адресов (как правило, разрешаются запросы только со slave-сервера). В случае с DNS-сервером BIND это директива allow-query{}. В этом случае мы увидим в логе следующую запись:

Mar 17 06:29:22 fvds named[21971]: client 188.120.234.14#49834: query 'fvdstest.com/A/IN' denied

Вариантов диагностики в этом случае два: либо временно добавить свой адрес в список разрешенных, либо делать запросы непосредственно с сервера, на котором расположен slave. Если slave настроен так, чтобы делать запросы не с основного IP на интерфейсе, утилите dig нужно будет указать ключ «-b xxx.xxx.xxx.xxx», где xxx.xxx.xxx.xxx – IP на интерфейсе, с которого разрешены запросы к master:

[root@dns ~]# dig fvdstest.com @188.120.234.14 +short -b 188.120.234.14 ANY "v=spf1 ip4:123.123.123.123 a mx ~all" fvds.com. root.fvds.com. 2014022800 10800 3600 604800 86400 ns1.fvdstest.com. ns2.fvdstest.com. 20 mail.fvdstest.com. 10 mail.fvdstest.com. 123.123.123.123

Connection timed out

[root@dns ~]# dig fvdstest.com ; <<>> DiG 9.7.1-P2 <<>> fvdstest.com @10.10.10.10 ;; global options: +cmd ;; connection timed out; no servers could be reached

Данный вывод говорит о том, что на сервере, с которого производится запрос информации о доменном имени, возникли проблемы. Это может быть как неработающий named, так и блокировка 53 порта с помощью файрвола.

Transfer failed

[root@dns ~]# dig fvdstest.com @10.10.10.10 AXFR ; <<>> DiG 9.8.4-rpz2+rl005.12-P1 <<>> fvdstest.com @10.10.10.10 AXFR ;; global options: +cmd ; Transfer failed.

Mar 17 07:18:51 fvds named[23074]: client 188.120.234.14#50652: zone transfer 'fvdstest.com/AXFR/IN' denied

Эта ошибка говорит о том, что в конфигурации DNS-сервера запрещен трансфер зоны на адрес, с которого пришел запрос (директива allow-transfer{} в BIND). В плане диагностики проблема идентична ситуации с ограничением на запросы.

В плане диагностики проблема идентична ситуации с ограничением на запросы.

Отсутствие закрывающей точки

Иногда в ответе dig можно наблюдать такую картину

[root@dns ~]# ; <<>> DiG 9.7.1-P2 <<>> <domain> @<IP-адрес VDS> ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 1253 ;; flags: qr aa rd; QUERY: 1, ANSWER: 1, AUTHORITY: 2, ADDITIONAL: 0 ;; WARNING: recursion requested but not available ;; QUESTION SECTION: ;<domain>. IN A ;; ANSWER SECTION: <domain>. 3600 IN A 123.123.123.123 ;; AUTHORITY SECTION: <domain>. 3600 IN NS ns2.firstvds.ru.<domain>. <domain>. 3600 IN NS ns1.firstvds.ru.<domain>. ;; Query time: 70 msec ;; SERVER: 92.63.103.212#53(92.63.103.212) ;; WHEN: Fri Apr 15 15:49:16 2011 ;; MSG SIZE rcvd: 97

Проблема заключается в том, что при создании доменного имени были указаны некорректные сервера имен. Конкретно в данном случае пропущена закрывающаяся точка в доменном имени ns1.firstvds.ru.

Конкретно в данном случае пропущена закрывающаяся точка в доменном имени ns1.firstvds.ru.

Mx запись домена — Айриверр

Cетевой журнал

Автор admin На чтение 4 мин Просмотров 15 Опубликовано

Содержание

- Как получить MX запись домена?

- Для чего нужна MX запись?

- Как найти MX запись?

- Как правильно прописать MX запись?

- Сколько может быть записей MX?

- Как посмотреть SRV записи домена?

- Что такое NS записи?

- Что такое PTR запись?

- Как работает SPF запись?

- Как вытащить все записи из DNS?

- Как узнать все записи домена?

- Как узнать DNS адрес сайта?

- Как настроить MX запись для почты Яндекс?

- Как добавить текстовую запись в конфигурацию DNS?

Как получить MX запись домена?

В операционных системах семейства Microsoft Windows

- Перейдите в интерфейс командной строки: «Пуск» → «Выполнить» → cmd.

exe.

exe. - Запустите утилиту nslookup. nslookup.exe.

- Обратитесь к одному из наших NS-серверов. …

- Запросите значение записи А вашего домена: domain.ru.

- Запросите значение записи MX вашего домена: set type=mx.

Для чего нужна MX запись?

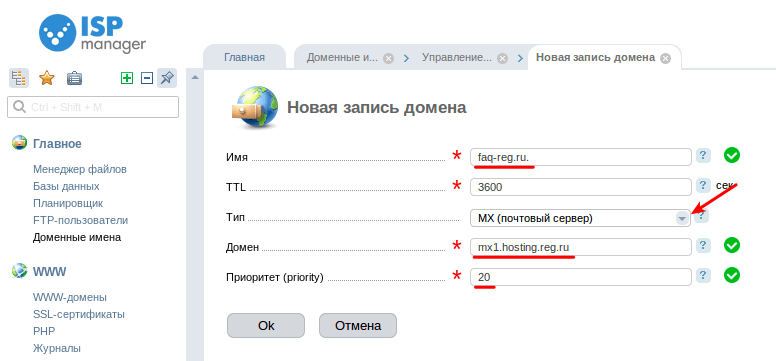

За́пись MX (от англ. mail exchanger) — тип DNS-записи, предназначенный для маршрутизации электронной почты с использованием протокола SMTP.

Как найти MX запись?

Вы всегда можете посмотреть MX—записи по умолчанию, перейдя в меню Почта → Ваш домен → Настройки DNS → раздел Управление доставкой почты.

Как правильно прописать MX запись?

Как добавить записи MX в домен

- Шаг 1. Войдите в аккаунт на сайте регистратора домена

- Шаг 2. Перейдите на страницу записей MX своего домена

- Шаг 3. Удалите существующие записи MX.

- Шаг 4. Добавьте новые записи MX.

- Шаг 5.

Подтвердите изменения в консоли администратора Google.

Подтвердите изменения в консоли администратора Google.

Сколько может быть записей MX?

На одном домене может быть несколько mx—записей с различными приоритетами.

Как посмотреть SRV записи домена?

Чтобы проверить Nslookup записи SRV, выполните следующие действия:

- В DNS выберите > запуск.

- В поле Открыть введите cmd .

- Введите nslookup и нажмите кнопку ENTER.

- Введите set type=all и нажмите кнопку ENTER.

- Введите имя домена и нажмите _ldap. _tcp. dc. _msdcs. Domain_Name <Domain_Name> кнопку ENTER.

Что такое NS записи?

NS—запись — главный тип, определяющий адреса DNS-серверов, обслуживающих домен. A-запись — привязывает доменное имя на один IP-адрес, используя протокол IPv4.

Что такое PTR запись?

PTR запись — запись в DNS, позволяющая получить имя узла по его IP-адресу. Так как это действие противоположно стандартному запросу в DNS, его называют обратным. PTR расшифровывается как pointer.

PTR расшифровывается как pointer.

Как работает SPF запись?

SPF (Sender Policy Framework) — txt запись со списком IP-адресов, которым сайт (домен) доверяет отправку писем от своего имени. SPF хранится на домене и ее запрашивает сервер получателя, чтобы определить, доставлять письмо во «Входящие» или в «Спам».

Как вытащить все записи из DNS?

Получение списка всех записей публичного домена командой Nslookup

- Введите в командой строке “NSLookup”

- Для отображения записей всех типов наберите команду “set type=all“

- Найдете DNS сервер нужного домена и введите “server domainnameserver“

- Введите “ls” для получения списка всех записей!

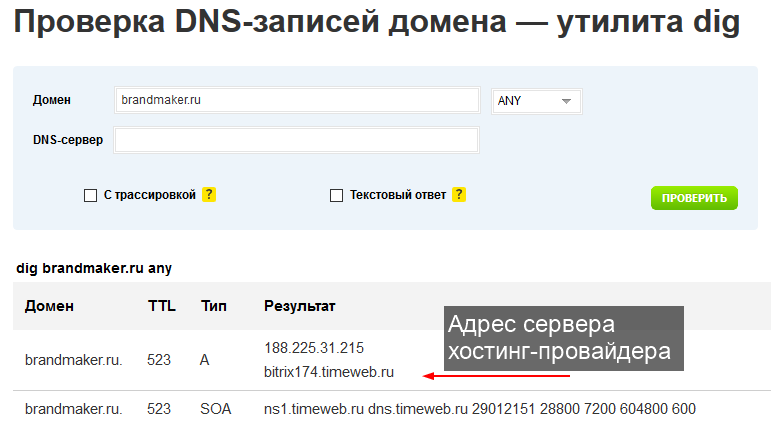

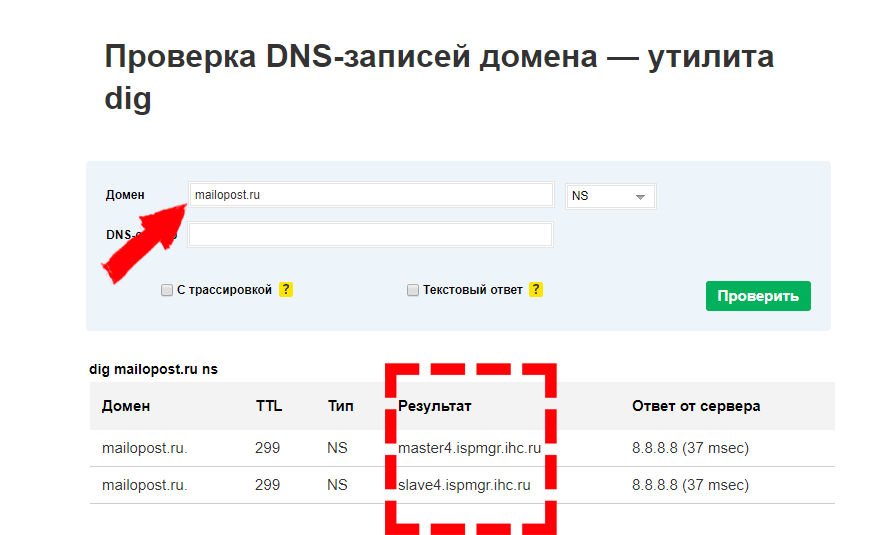

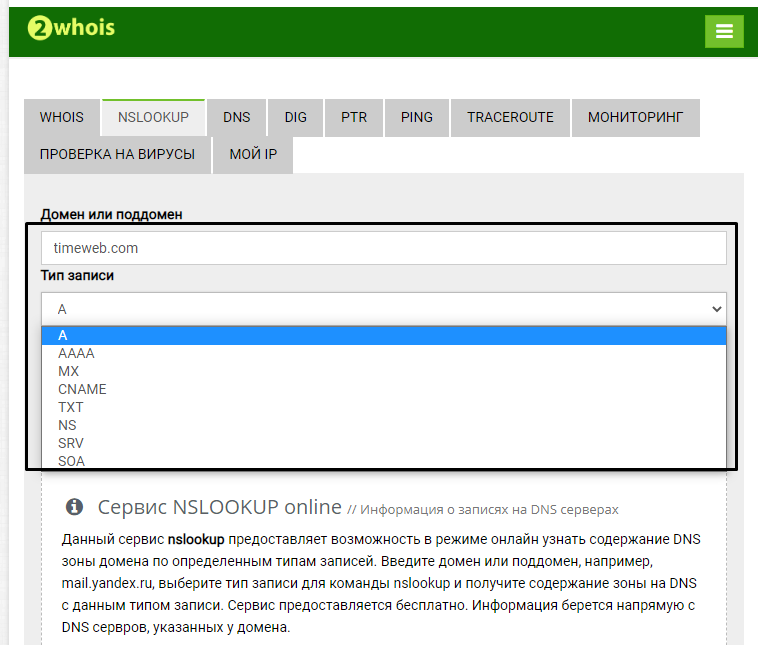

Как узнать все записи домена?

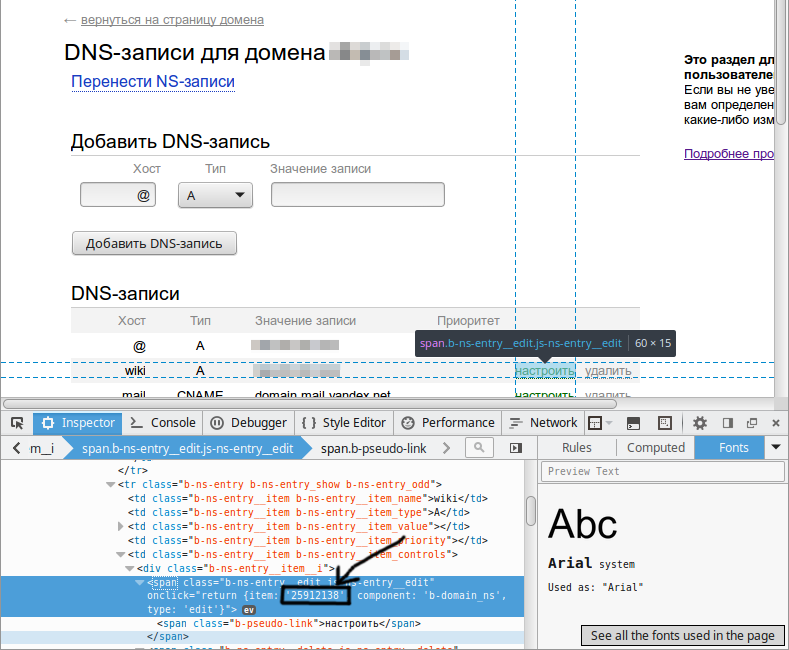

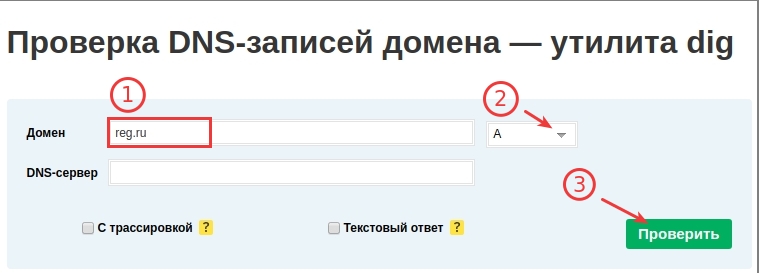

Сервис проверки DNS-записи домена от REG.RU

Утилита dig (сокращение от «domain information groper») позволяет проверить записи DNS домена. На этой странице вы можете узнать DNS-информацию об ответах серверов имён и отобразить все основные записи домена с помощью онлайн-инструмента dig с простым графическим интерфейсом.

Как узнать DNS адрес сайта?

Узнайте, какие DNS-серверы прописаны для домена, при помощи сервиса Whois:

- Перейдите на страницу сервиса Whois.

- Введите имя вашего домена и нажмите Проверить:

- Информация о том, где находится DNS—сервер, отображается в строках «Сервер DNS», «Name Server» или «nserver».

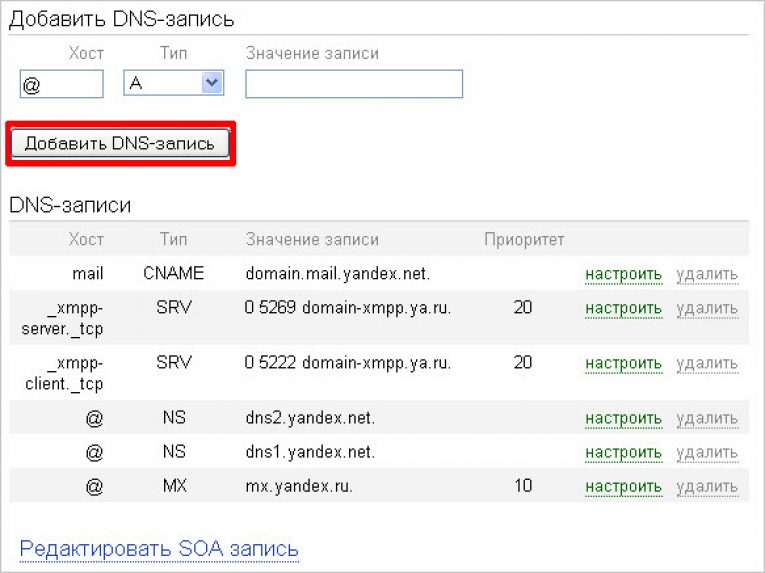

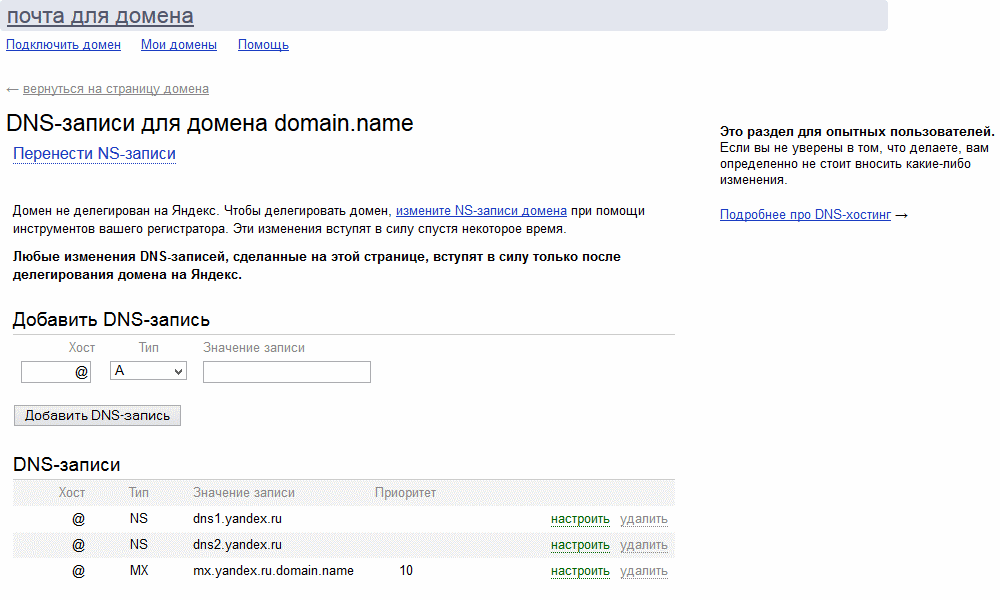

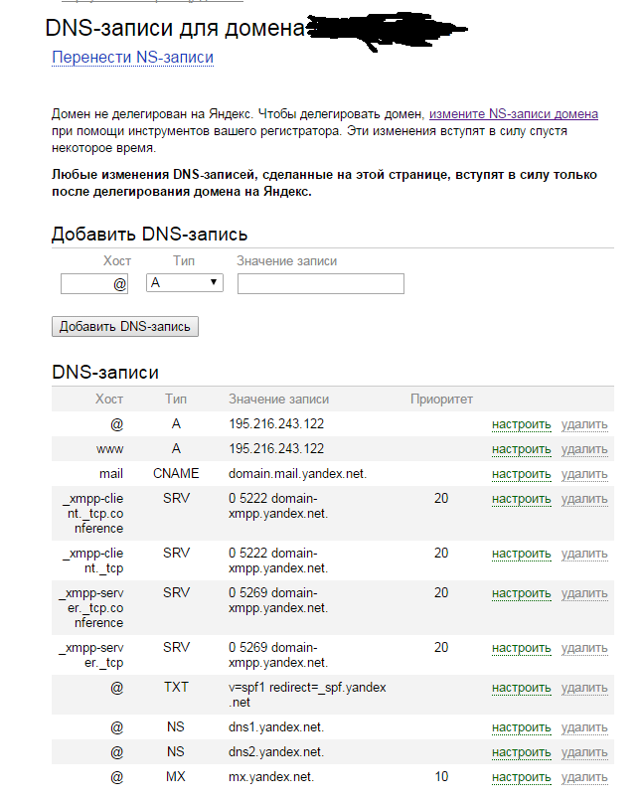

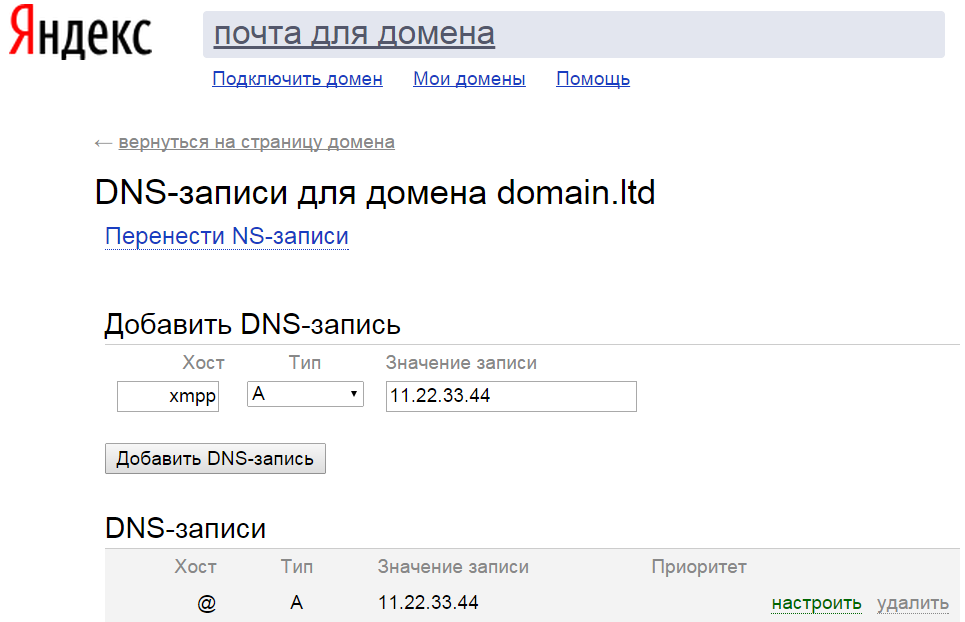

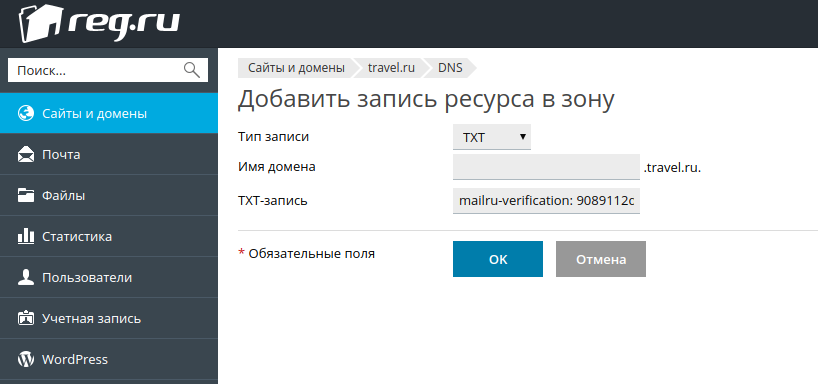

Как настроить MX запись для почты Яндекс?

MX—запись указывает на сервер, принимающий почту для вашего домена. Чтобы вашу почту обрабатывал сервер Яндекса, нужно создать MX—запись, указывающую на этот сервер.

…

Добавьте новую MX—запись со следующими значениями полей:

- имя — @

- тип — MX.

- MX preference — 10.

- значение (IP/host.) — mx.yandex.net.

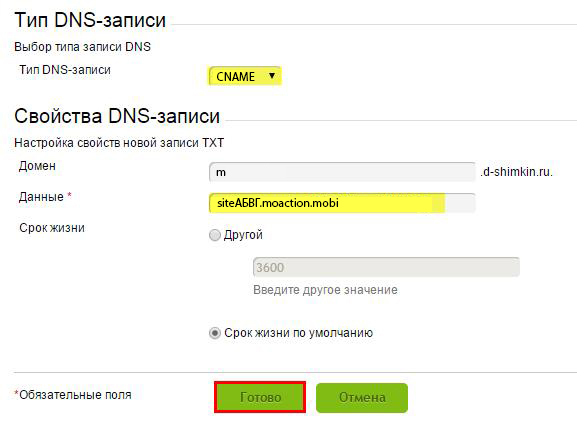

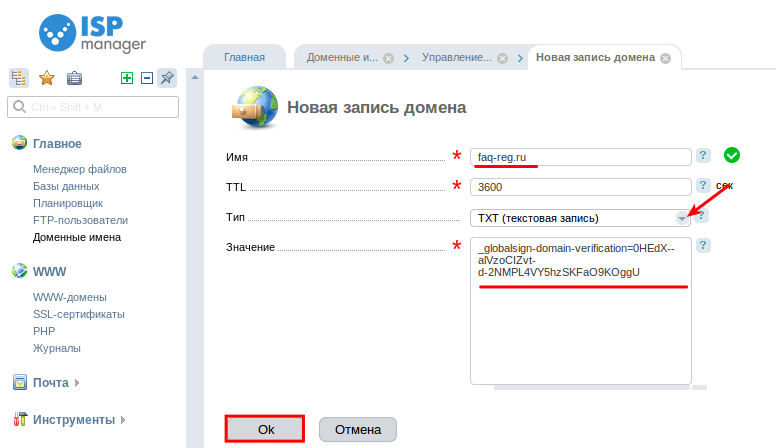

Как добавить текстовую запись в конфигурацию DNS?

Как добавить TXT запись?

- В пункте меню «Управление доменами» выберите подпункт «Управление DNS записями»

- Внесите необходимые данные.

В левом поле, укажите свой домен. В правом поле, укажите TXT запись (в кавычках).

В левом поле, укажите свой домен. В правом поле, укажите TXT запись (в кавычках). - Нажмите на кнопку «Добавить«.

Изменение настроек DNS в настройках сети на Mac

Поиск по этому руководству

- Добро пожаловать!

- Строка меню

- Spotlight

- Пункт управления

- Siri

- Центр уведомлений

- Рабочий стол

- Dock

- Finder

- Подключение к интернету

- Просмотр веб-сайтов

- Регулировка громкости

- Создание снимка экрана или записи экрана

- Просмотр и редактирование файлов при помощи Быстрого просмотра

- Быстрая запись короткой заметки

- Настройка Экранного времени для себя

- Настройка фокусирования для сосредоточения на задаче

- Редактирование фотографий и видео в приложении «Фото»

- Использование функции «Что на картинке?» с фотографиями

- Получение маршрутов в приложении «Карты»

- Создание записи в приложении «Диктофон»

- Использование жестов трекпада и мыши

- Использование панели Touch Bar

- Использование Touch ID

- Использование сочетаний клавиш

- Обновление macOS

- Встроенные приложения

- Открытие приложений

- Работа с окнами приложений

- Использование приложений в полноэкранном режиме

- Использование приложений в режиме Split View

- Загрузка приложений из Mac App Store

- Установка и переустановка приложений из Mac App Store

- Установка и удаление других приложений

- Изменение системных настроек

- Изменение картинки на рабочем столе

- Использование заставок

- Добавление учетной записи электронной почты и других учетных записей

- Использование быстрых команд для автоматизации задач

- Создание Memoji в приложении «Сообщения»

- Изменение картинки, представляющей Вас или других людей в приложениях

- Смена языка системы

- Улучшение видимости экрана

- Создание документов и работа с ними

- Открытие документов

- Использование диктовки

- Добавление примечаний к файлам

- Объединение файлов в один файл PDF

- Печать документов

- Организация рабочего стола с помощью стопок

- Группировка файлов по папкам

- Добавление тегов к файлам и папкам

- Отправка электронных писем

- Использование функции «Онлайн-текст» для взаимодействия с текстом на фотографии

- Резервное копирование файлов

- Восстановление файлов

- Создание Apple ID

- Управление настройками Apple ID

- Что такое iCloud?

- Что такое iCloud+?

- Настройка iCloud на компьютере Mac

- Хранение файлов в iCloud Drive

- Обмен файлами с помощью Общего доступа к файлам iCloud

- Управление хранилищем iCloud

- Использование Фото iCloud

- Что такое «семейный доступ»?

- Настройка Семейного доступа

- Добавление пользователей на Mac

- Настройка Экранного времени для ребенка

- Совместное использование покупок с членами семьи

- Совершение вызова FaceTime

- Использование SharePlay для совместного просмотра и прослушивания

- Отправка текстовых сообщений

- Предоставление общего доступа к календарю членам семьи

- Просмотр контента, которым с Вами поделились

- Просмотр геопозиций друзей и близких

- Многопользовательские игры с друзьями

- Использование Непрерывности для работы с несколькими устройствами Apple

- Потоковая передача аудио и видео через AirPlay

- Использование клавиатуры и мыши или трекпада для управления несколькими устройствами

- Использование iPad в качестве второго дисплея

- Передача задач между устройствами

- Вставка фотографий и отсканированных документов с iPhone или iPad

- Вставка зарисовок с iPhone или iPad

- Копирование и вставка с использованием нескольких устройств

- Использование Apple Watch для разблокировки Mac

- Совершение и прием вызовов на Mac

- Пересылка файлов между устройствами с помощью AirDrop

- Синхронизация музыки, книг и других материалов между устройствами

- Воспроизведение музыки

- Прослушивание подкастов

- Просмотр фильмов и телешоу

- Чтение и прослушивание книг

- Чтение новостей

- Отслеживание курсов акций

- Подписка на Apple Music

- Подписка на Apple TV+

- Подписка на Apple Arcade

- Подписка на Apple News+

- Подписка на подкасты и каналы

- Управление подписками в App Store

- Просмотр семейных подписок на сервисы Apple

- Управление файлами cookie и другими данными веб-сайтов в Safari

- Использование режима частного доступа в Safari

- Просмотр отчетов о конфиденциальности в Safari

- О паролях

- Сброс пароля для входа в систему Mac

- Создание и автозаполнение надежных паролей

- Обеспечение безопасности Apple ID

- Настройка защиты компьютера Mac

- Защита конфиденциальности в Почте

- Сохранение конфиденциальности

- Оплата через Apple Pay в Safari

- Использование функции «Вход с Apple» для приложений и веб-сайтов

- Защита компьютера Mac от вредоносного ПО

- Управление доступом к камере

- Поиск пропавшего устройства

- Начало работы с функциями универсального доступа

- Зрение

- Слух

- Моторика и координация

- Основные

- Изменение яркости экрана

- Подключение беспроводной клавиатуры, мыши или трекпада

- Подключение других беспроводных устройств

- Подключение монитора, телевизора или проектора

- Добавление принтера

- Использование встроенной камеры

- Использование наушников AirPods с компьютером Mac

- Экономия энергии на Mac

- Оптимизация хранилища

- Запись CD- и DVD-дисков

- Управление домашними аксессуарами

- Запуск системы Windows на компьютере Mac

- Ресурсы для Mac

- Ресурсы для устройств Apple

- Авторские права

В панели «DNS» в настройках сети на Mac можно вводить данные DNS-серверов и доменов поиска.

Чтобы изменить эти настройки на Mac, выберите меню Apple > «Системные настройки», нажмите «Сеть» , в списке слева выберите службу сети, нажмите «Дополнительно», затем нажмите «DNS».

Если в левом нижнем углу панели «Сеть» отображается замок , нажмите его, чтобы разблокировать панель настроек.

Открыть настройки сети

Параметр | Описание | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

DNS-серверы | Список DNS-серверов. Добавить DNS-сервер в список. Нажмите на кнопку добавления под списком DNS-серверов, затем введите IPv4-адрес или IPv6-адрес. Удаление DNS-сервера из списка. Выберите сервер из списка, затем нажмите кнопку удаления под списком DNS-серверов. | ||||||||||

Домены поиска | Список доменов поиска. Добавить новый домен поиска в список. Удаление домена поиска из списка. Выберите название домена в списке, затем нажмите кнопку удаления под списком доменов поиска. | ||||||||||

См. такжеВвод настроек DNS и поискового домена на Mac

Максимальное количество символов: 250

Не указывайте в комментарии личную информацию.

Максимальное количество символов: 250.

Благодарим вас за отзыв.

См. также

ОписаниеЭта утилита представляет собой альтернативу с графическим интерфейсом инструменту NSLookup, который поставляется с операционной системой Windows. Это позволяет легко получить записи DNS (MX, NS, A, SOA) указанных доменов. Вы можете использовать DNS-сервер по умолчанию для вашего интернет-соединения или использовать любой другой DNS-сервер, который вы укажете. После получения записей DNS для нужных доменов вы можете сохранить их в файл text/xml/html/csv.Системные требованияDNSDataView может работать в Windows XP, Windows Server 2003, Windows Vista, Windows 7, Windows Server 2008, Windows 8, Windows 10 и Windows 11. Старые версии Windows не поддерживаются.История версий

Использование DNSDataViewDNSDataView не требует установки или дополнительных DLL-файлов. Для того, чтобы начать им пользоваться, просто запустите исполняемый файл — DNSDataView. exe exe После запуска вы можете ввести один или несколько доменов, информацию о DNS которых вы хотите просмотреть, и нажать «ОК». Через очень короткое время вы должны получить все записи DNS указанных доменов в главном окне DNSDataView. Если DNSDataView не может получить записи DNS, попробуйте вручную ввести DNS-сервер вашего Интернет провайдер. Параметры командной строки

Пример: Перевод DNSDataView на другие языкиЧтобы перевести DNSDataView на другой язык, следуйте приведенным ниже инструкциям:

ЛицензияЭта утилита распространяется бесплатно. Вам разрешено свободно распространять эту утилиту на дискетах, CD-ROM, Интернет, или любым другим способом, главное, чтобы вы ничего за это не брали. Если вы распространяете эту утилиту, вы должны включить все файлы в дистрибутив, без каких-либо модификаций!Отказ от ответственностиПрограммное обеспечение предоставляется «КАК ЕСТЬ» без каких-либо явных или подразумеваемых гарантий, включая, но не ограничиваясь, подразумеваемые гарантии товарного состояния и пригодности для определенной цели. Автор не несет ответственности за какие-либо особые, случайные, косвенный или косвенный ущерб из-за потери данных или по любой другой причине.Обратная связьЕсли у вас есть проблема, предложение, комментарий или вы нашли ошибку в моей утилите, вы можете отправить сообщение на nirsofer@yahoo. com com

DNSDataView также доступен на других языках. Для того, чтобы изменить язык DNSDataView, загрузите zip-файл соответствующего языка, извлеките «dnsdataview_lng.ini», и поместите его в ту же папку, в которой установлена утилита DNSDataView.

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

внутренний dns — Список всех записей DNS в домене с помощью dig?

Спросил

Изменено 2 месяца назад

Просмотрено 531k раз

В моей компании используется внутренний DNS для mycompany.example

В сети есть машина, которую мне нужно найти, но я забыл ее имя. Если бы я мог увидеть список, это, вероятно, оживило бы мою память.

Как вывести список всех записей домена для mycompany. ? example

example

- система доменных имен

- внутренний DNS

- копать

2

Краткий ответ на ваш конкретный вопрос о перечислении CNAME заключается в том, что вы не можете без разрешения выполнять перенос зоны (см. Как перечислить все записи CNAME для данного домена?).

Тем не менее, если DNS-сервер вашей компании по-прежнему поддерживает ЛЮБОЙ запрос, вы можете использовать dig для вывода списка других записей, выполнив:

dig +noall +answer +multiline yourdomain.yourtld any

Эти … +noall +answer +multiline … являются строго необязательными и представляют собой просто флаги форматирования вывода, чтобы сделать вывод более понятным для человека (см. справочную страницу dig).

$ dig +noall +answer +multiline bad.horse любой

Возвраты:

bad.horse. 7200 В А 162.252.205.157 плохая.лошадь. 7200 В CAA 0 проблема "letsencrypt.org" плохая.лошадь. 7200 В CAA 0 iodef "mailto:[email protected]" плохая.лошадь. 7200 IN MX 10 mx.sandwich.net. плохая.лошадь. 7200 IN NS a.sn1.us. плохая.лошадь. 7200 В НС б.сн1.ус. плохая.лошадь. 7200 IN SOA a.sn1.us. н.сн1.нас. ( 2017032202 ; сериал 1200 ; обновление (20 минут) 180 ; повторите попытку (3 минуты) 1209600 ; истекает (2 недели) 60 ; минимум (1 минута) )

Обратите внимание, что примерно с 2019 года большинство общедоступных DNS-серверов перестали с пользой отвечать на большинство запросов DNS ANY . Справочную информацию об этом см.: RFC8482 — Прощание с ЛЮБЫМИ

Если запросы ЛЮБЫЕ не перечисляют несколько записей, единственным вариантом является запрос каждого типа записи (например, A, CNAME или MX) по отдельности.

8

Намного легче запомнить команду (и более информативную):

> копать google.com ЛЮБОЙ

Что возвращает следующее:

; <<>> DiG 9.8.3-P1 <<>> google.com ЛЮБОЙ ;; глобальные параметры: +cmd ;; Получил ответ: ;; ->>HEADER<<- код операции: QUERY, статус: NOERROR, id: 31013 ;; флаги: qr rd ra; ЗАПРОС: 1, ОТВЕТ: 22, АВТОРИЗАЦИЯ: 0, ДОПОЛНИТЕЛЬНО: 3 ;; РАЗДЕЛ ВОПРОСОВ: ;google.com. В ЛЮБОЙ ;; РАЗДЕЛ ОТВЕТОВ: google.com. 17 В А 74.125.225.72 google.com. 17 В А 74.125.225.73 google.com. 17 В А 74.125.225.78 google.com. 17 В А 74.125.225.64 google.com. 17 В А 74.125.225.65 google.com. 17 В А 74.125.225.66 google.com. 17 В А 74.125.225.67 google.com. 17 В А 74.125.225.68 google.com. 17 В А 74.125.225.69google.com. 17 В А 74.125.225.70 google.com. 17 В А 74.125.225.71 google.com. 86400 В NS ns1.google.com. google.com. 86400 В NS ns2.google.com. google.com. 86400 В NS ns3.google.com. google.com. 86400 В NS ns4.google.com. google.com. 66641 В SOA ns1.google.com. dns-admin.google.com. 2013082900 7200 1800 1209600 300 google.com. 177 IN MX 40 alt3.aspmx.l.google.com. google.com. 177 IN MX 50 alt4.aspmx.l.google.com. google.com. 177 В MX 10 aspmx.l.google.com. google.com. 177 IN MX 20 alt1.aspmx.l.google.com. google.com. 177 IN MX 30 alt2.aspmx.l.google.com. google.com. 287 В АААА 2607:f8b0:4009:803::1007 ;; ДОПОЛНИТЕЛЬНЫЙ РАЗДЕЛ: ns1.google.com. 3924 В А 216.239.32.10 ns2.google.com. 64508 В А 216.239.34.10 ns3.google.com. 64508 В А 216.239.36.10 ;; Время запроса: 77 мс ;; СЕРВЕР: 10.6.23.4#53(10.6.23.4) ;; КОГДА: пятница, 13 сентября, 14:26:09 2013 г. ;; РАЗМЕР MSG rcvd: 506

5

Попробуйте:

dig @ns.example.com -tAXFR example.com

Это может работать, а может и не работать. Многие DNS-серверы будут отклонять передачу зоны DNS таким образом. Дополнительные сведения см. в разделе Как работает протокол AXFR 9.0033

2

Вы также можете использовать утилиту поиска DNS host с ключом -l :

host -l example.com

Конечно, для этого вам нужны права на передачу зоны DNS.

2

копать домен ЛЮБОЙ

должен дать вам все записи. Я пишу должен, потому что это зависит от используемого DNS-сервера. копать gmx.de ЛЮБОЙ с моими DNS-серверами Telekom-DNS 217.237.148.102 17.237.151.115 и дает только

;; РАЗДЕЛ ОТВЕТОВ: gmx.de. 65970 В ДС 26497 8 2 E7A00568AC320816600195F536B6BF2EEB06B0B2728146536FA53B22 45DDA66D gmx.de. 65970 IN RRSIG DS 8 2 86400 201150105 201150105 47740 де. iKcp0dWmv1o/p4e31njqplr7noJE98ZEMfzjnSZ3XLqGvtSX8gVTBLVI yId8uMLvN/9NkRfzxELFiO9K3+x95lJnPrE0VpZoaGFpjYNIUOQhq7Xb tvWEXYH8y7XUw+VkSIJa3DQS7P/cNFGJ1/BinKIYtDn46PPNtdxFB+Tp Ee8=

В то время как dig gmx.de MX дает

;; РАЗДЕЛ ОТВЕТОВ: gmx.de. 474 IN MX 10 mx00.emig.gmx.net. gmx.de. 474 IN MX 10 mx01.emig.gmx.net.

используйте dig gmx.de ANY @8.8.8.8 для запроса Google DNS, и вы получите длинный список.

;; РАЗДЕЛ ОТВЕТОВ: gmx.de. 23 В А 82.165.229.87 gmx.de. 23 В А 82.165.230.36 gmx.de. 23 IN RRSIG A 8 2 30 201065308 201065308 43065 gmx.de. Uh+KdZt/0mpk1JCjUmLFVHNaNnlv8zNRAc7ME0b9D/ULGHPmO6Ate9nG vFhcBC2c2ktJuqEw5pNieIVMLmkj9v7yzmccK0f1PwGgoW6IkuHxYVuN ExrWBpb0bHubF6xjMi8h4+JUd+kOEQdBX8XRAcVaxE9NTHkgqrFaZXjt NsICB0Hjq+LP7GfYTrRkaKsW9je5X6sfuBDDCtrc7MFJIm94Cm8mwD2d nVxD+1Bye+EXUbUjnaqjmJjXviK1GSaSRqiCcNd8TjBisBRQoKloxam9 NCikIMMEO5fAtAALtogxUtB3Znln0bKj7gTrOh31c5qC8LFyr7eVZoEN X9QXVQ==== gmx.de. 21593 В NS ns-gmx.ui-dns.de. gmx.de. 21593 В НС ns-gmx.ui-dns.biz. gmx.de. 21593 В NS ns-gmx.ui-dns.com. gmx.de. 21593 В NS ns-gmx.ui-dns.org. gmx.de. 21593 IN RRSIG NS 8 2 86400 201

065308 201065308 43065 gmx.de. xY3gZxt47huiUseFZsbj4026RqGDZBuUCY9tv2CQmmpGUIH+YQLmQFKV xzZBS9MTnOIr2s4MMUbav7O/IaaCFlXb44gv4lCbjtSABQWF92rVZ1Js 89clPvLN5LUyzwBuEyx9Ew1dVvRGyJhG0icPPa6iFmpQvSLqwEEhck/H jOkFI99rWfM+gQRcYVvONlN5PP2idWOzeJpmg+BeSNDCTvtqFqMd+adS +uqooQarjcu6w3nGcOCnbdp//Ie2oXwXrVDDD3ntgJqktc4ggTaDoBnX Fbq2LXNejmHmM0VhmPRAAHGRyhjaaIVso8rqETz8fHTDNiS1k20mdF62 JyalPQ== gmx.

de. 21593 В SOA ns-gmx.ui-dns.org. dnsadmin.1und1.de. 2013084217 28800 7200 604800 600 gmx.de. 21593 IN RRSIG SOA 8 2 86400 201

065308 201065308 43065 gmx.de. C4Rhhfennofs0+Si8LyTs9FlMDXzaExKK60jFNvusx8ti06Vj7WPPXm8 +lc69v0AKGXzjnBqdR/Th8cTOC3eTwT/vJvV9k/UVJfN9/e8ASOjKY0P mHbBgH0VRqU1nHYOzVzuJkO2UIrZdMxIZYQ1gXmYK/4L2QL+iGUhTTJX /GKQKxRGi2YzgohpBx7Jtl3kYCcUudSq0zz3t2C7W6K6AKZC4B8cjOZU t+U678I1TRerLAzlaDmP2NbNrBhdG9CpUio4mW50X+59u2h5/NaGZ4Gm +LmeqLa6o88N6hutILfmyBLZGWD+j7mzDTjdXD2dvuIpjrQsHznvL7ZT ltQb4g== gmx.de. 893 IN MX 10 mx00.emig.gmx.net. gmx.de. 893 IN MX 10 mx01.emig.gmx.net. gmx.de. 893 IN RRSIG MX 8 2 900 201

065308 201065308 43065 gmx.de. g9qdLpwVTbLxaTa3CfSOTEZfUZWEf5RwCjaiquSpTQYgYEe+zDiGtd7I CnCQIgBVJIZUTBsXCbuPdd0qZzmGe8W2z9j/cz3WbQyf9ZIJrxZPDzV/ tnpB3j+GKmHkbuYg9CRw1ILpDBnvw6syV/z03nlH99eXWAee9b7S1Muk fIf6Xwt41hqyAof144jM/6GSaKfe4T1Rgc07i9LneHdt9n/C60Jo4aj9 bJ2Hdg9W1Fnd9aPg8xTt6Q+Ahz4kUR2hQSmwHLZnq36pIhkJkqxV+YPu etFtfERwyVW1eDPmG68tXqo4clBmtIzF0HqgxB0cdn8SgdlXs9lFqTgT 8RK+Rg== gmx.

de. 293 В TXT "v=spf1 перенаправление=gmx.net" gmx.de. 293 В TXT "google-site-verification=8jV5RCya962h2ur14xR3xWCFUBsExt_YibC3HkuJ9X8" gmx.de. 293 В TXT "_telesec-domain-validation=D0B26BF4EFFDD17671E1967D1CC7F1DA06B99F496A3C52F2A7F81E7A70F463FD" gmx.de. 293 IN RRSIG TXT 8 2 300 201

065308 201065308 43065 gmx.de. tyRidjkmugwBfjjxcZgwXJk9ny/tEUD0unfvDUc0w8L7iG/QgXI5BnvO 0wU7EcwmJLkEyWUDu88KGiFK/HByW6oNpenz+1ZKD1uFKCOXccMClEHQ tbDDOkMmCCLzk17Jnz06oyhAVv50jKZ06oyhAVv50jKD1uFKCOXccMClEHQIQi8LHyIi3KqNO C0doOvaaWjbF+C3Y7HZD7+PNjBXNmnvPjrTpxDsShcrVLYm6n38tNerk nZCD6gtFVnsSNy/zG2Ro+bma5oQMCkRPTUtWeVuIC/VitIYizVVqK3DO eDRyRpTe9HaFXXV0614GgxVjimbgsRXG2BcVz+M7410lIs4hjZkpE2+N YxAwsw== gmx.de. 593 IN DNSKEY 256 3 8 AwEAAexRGtsaOHA3h7MCVG0AACIOr9DBpSNjh3N+kti0GYM448B6fyCS UGjA5VKzUq6szDQ4RDgJamDw/0pCWzFEjfKqD4glnyKzyALpkngznkDa 7I9kJo9gLt9BztCvthaMRHNfgDm2Rchfn8ahaPJXcHXMAPAuJmLYPdyd Pa21etNBCgEgmdLWNrY91FeSD40It1wqaw3i8O6yBgmRMz8JZV7kk3dH 2ocaS6WfgpAj+JzyG6CcPurv7zkq5/FQMOjF9vfNjtOhLAFDrm3fe4nW pcD9Gq864myFWDB1hcVjfRZ0370gjuZ5PxLyqlMVdpbKkkPX8L+p0iiM cHlGSKaoBJs= gmx.

de. 593 IN DNSKEY 257 3 8 AwEAAadAbK9K4yEQ6DC0jQMWYZH008gPUmBT7xIHPUIezY2/PGj5VTZy zNzpS+02jxaR86jmSo6d9zfpITwlLX730NwKP80D3Tpqu9W4h7x7/P+A ue8vjiqp148y2Ei/PG8/ePHs8C2QAUDMuKDGzffj/Rtji3rirT2p7/Vj vUByaT2+T9zzsenOyKJdULv6uZDUs5vkYBPRUWOXARKGII5sf2qrAo2P tr8bpynJE7CJHNg+UUGwb9ZpQ6lxBvKiFsPDB6kmYzUglfxpknyjs4bH vFsty1O7m6/cGRP+Vkz1vDhPBzENUvULegmMSQc/pzUNfI/LzzJiEu7R ZxP4Djcop/8= gmx.de. 593 IN RRSIG DNSKEY 8 2 600 201

065308 201065308 26497 gmx.de. h3/TQzTV+UEQbe9gqM5SIP/BtcoGrhNnkzwB3mVtFJwLfr2xMrv9HQT5 xKSVLLobjIUxoKq29qPKJ6OIzEMZY72Kcrd1xJ91U/e1aVLjxdUa67Wj ZCcsCxBx/xOWiFDmv6+8qxTmoFeHBg7BD92nRJLXqrzO7jHlIFstfvrJ U31YvlxY9e6o4WqSh4VoDHB8rmN52N6EMbGVwzhZRI2PGsaYv5eeibDp zbqAqJ//O+BIhS5jkdvXbV02erLApjzxe8sXTvAZpmgbH+DNmG8DTBZs 2oU3v+rsgFlwxp22d176mwQoVUWYof8xwEYGMgMuMM32nCu/iqsaW428 Fk5YiA== gmx.de. 593 В NSEC3PARAM 1 0 24 53DB50B23808A4C2 gmx.de. 593 IN RRSIG NSEC3PARAM 8 2 86400 201

065308 201065308 43065 gmx.de. fnR7VcUl37Nw26t+ZmbwHmjLm/znrBjZkPCVRW6ca25FtAUeOAJ3tdVy faPy0KHf87sfD8NVu134tLC4pd2NP5ELkQZM5jEhpVJF55Og6y1pFSFK +6TFPvXbw93SW3ZhTJOHhU9D/suPvvAfyYtQDvzE7WtHN/u/XfGK9F8/ BJzTUACwer+y7fk8xuUjmOa29Y4oH6/g/AZNkOuvsWZ1npH/StHxOAtM EI0g/XTDJ4w5rji8cdGVcBzhNOfUFhaInVLgeFm6PXd9gXtnzbrkC2ha 3vBT3S4wYEM8YEW6h2A8zHcNS6eA1cuCTHfGPaU1dqoZ4ujOIE05C/YQ YgWOfg== gmx.

de. 21593 В CAA 0 выпуск "Digicert.com" gmx.de. 21593 IN CAA 0 выпуск "telesec.de" gmx.de. 21593 IN RRSIG CAA 8 2 86400 201

065308 201065308 43065 gmx.de. TG3BUmiwib0qvBQ127aIAG89SwdD46UuBy0wK1ohOc0xoP36fSh4g30G PUU7OGBCgaCapwzxCON+gGY7xCkD37cZt8ydzBCxFGvWyf0PvObicgrY /DjLuWOOJLJjNv8Ab3mg+vVD0Dki4ZEodrKU9pv8B204afee2OQFFXs7 bfDJrllvqQ8mX8nd6ou5+21+cwldF/uRP/t4GM0qIf1fajZsgmqoHQ8t ARzBWlZix4SlpKoOyvGjjHGnpCTsOWHlWB1UU/SUnmPIGh2dDq/Go+PN z7zT2khWQy2xYJPd4Cg/HHzfBT1CvTg3C25ncj/BEHCcbHnjMNx2vtms OCwyog==

Однако, используя QuadNine dig gmx.de ANY @9.9.9.9, мы получаем только

;; РАЗДЕЛ ОТВЕТОВ: gmx.de. 22680 В ДС 26497 8 2 E7A00568AC320816600195F536B6BF2EEB06B0B2728146536FA53B22 45DDA66D gmx.de. 22680 IN RRSIG DS 8 2 86400 201150105 201150105 47740 де. iKcp0dWmv1o/p4e31njqplr7noJE98ZEMfzjnSZ3XLqGvtSX8gVTBLVI yId8uMLvN/9NkRfzxELFiO9K3+x95lJnPrE0VpZoaGFpjYNIUOQhq7Xb tvWEXYH8y7XUw+VkSIJa3DQS7P/cNFGJ1/BinKIYtDn46PPNtdxFB+Tp Ee8=

Так что попробуйте разные DNS-серверы, чтобы действительно получить все DNS-записи или напрямую запрашивать определенные записи.

3

Подход, который вы пытаетесь использовать, не сработает. См. этот вопрос для получения дополнительной информации. Предполагая, что вы являетесь администратором (если вы не являетесь администратором, обсудите это со своим администратором и прочитайте FAQ, прежде чем публиковать снова), просто найдите файл зоны.

dnscmd <имя_сервера> /zoneprint <домен>

Я обнаружил, что ни один из ответов пока не работает для меня, в основном из-за сбоев передачи зоны. Эта команда не столкнулась с этой проблемой и представила мне что-то более близкое к тому, что я получаю в инструменте диспетчера DNS.

3

Вы также можете использовать инструмент nslookup:

nslookup example.com

1

Используйте dig для просмотра всех записей, сначала вам нужно знать — DNS-сервер, на котором паркуется домен

(пример для внешнего dns)# dig @8. 8.8.8 google.com ЛЮБОЙ

8.8.8 google.com ЛЮБОЙ

(пример для локального dns) # dig @192.168 .0.1 example.com ЛЮБОЙ

1

В итоге я использовал nmap для сканирования сети.

Например:

nmap -v -sP 192.16.0.0/16

3

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Обязательно, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

Диспетчер зоны DNS | Документация cPanel и WHM

Диспетчер зоны DNS

Действительно для версий 106 до последней версии

Версия:

98

106

Последнее изменение: 10 октября 2022 г.

Обзор

Эта функция позволяет редактировать записи в файле зоны DNS (система доменных имен) домена. DNS преобразует удобочитаемые доменные имена (например, example.com ) в удобочитаемые IP-адреса (например, 192.0.0.1 ). Для выполнения этой функции DNS использует записи зон, которые существуют на вашем сервере, для сопоставления доменных имен с IP-адресами.

Важно:

- Мы удалили серверы имен MyDNS и NSD в cPanel и WHM версии 106. Для получения дополнительной информации прочитайте нашу документацию по плану прекращения поддержки cPanel. Зоны DNS

- , которые находятся на других DNS-серверах только для записи в кластере DNS, в этом интерфейсе отображаются как , а не .

- Для получения дополнительной информации о том, как добавить зону DNS, прочтите WHM Интерфейс добавления зоны DNS ( WHM >> Главная >> Функции DNS >> Добавить зону DNS ) документация.

Домены

В интерфейсе DNS Zone Manager отображаются все домены вашего сервера. Чтобы отфильтровать список, введите имя в текстовое поле. Для каждого указанного домена вы можете выполнить следующие действия:

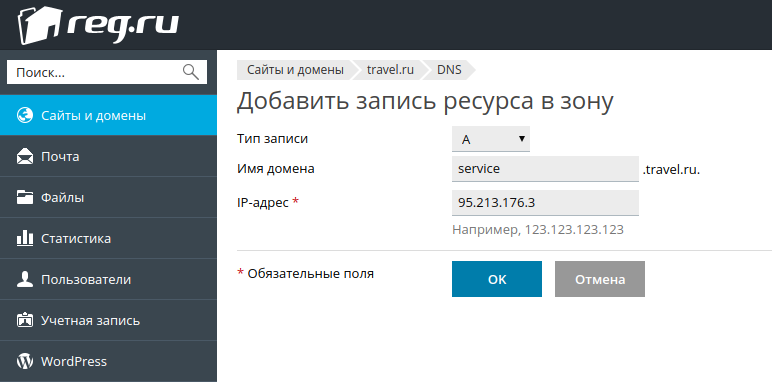

- A-запись — создать новую A-запись. При выборе этого типа записи появится новое окно. Введите действительное имя зоны DNS в текстовое поле Name и действительный IPv4-адрес в текстовом поле Address . Нажмите Добавьте запись A , чтобы сохранить изменения.

- Запись CNAME — Создать новую запись CNAME. При выборе этого типа записи появится новое окно. Введите допустимое имя зоны DNS в текстовое поле Имя и полное доменное имя в текстовом поле CNAME .

Нажмите Добавить запись CNAME , чтобы сохранить изменения.

Нажмите Добавить запись CNAME , чтобы сохранить изменения. - Запись MX — Создать новую запись MX. При выборе этого типа записи появится новое окно. Введите значение приоритета записи в поле 9.0722 Priority и полное доменное имя в текстовом поле Destination . Нажмите Добавить запись MX , чтобы сохранить изменения.

- DNSSEC — Управление записями DNSSEC домена (расширения безопасности системы доменных имен). При выборе этого типа записи система направляет вас к интерфейсу View DNSSEC Keys .

- Управление — добавление или редактирование дополнительных записей домена. При выборе этого параметра система направляет вас к Интерфейс управления записями зоны DNS .

Управление записями зоны DNS

В этом интерфейсе отображается таблица со списком записей зоны DNS выбранного домена. Чтобы отфильтровать список, введите имя в текстовое поле или выберите доступный фильтр типа записи.

Таблица записей содержит следующую информацию для каждой записи:

- Имя — Имя записи.

- TTL — Время жизни записи (TTL).

- Тип — Тип записи.

- Запись — Информация о записи.

- Действия — Возможность редактирования или удаления записи.

Вы также можете использовать этот интерфейс для:

- Добавить или изменить одну или несколько записей зоны DNS.

- Удалить запись зоны DNS.

- Просмотр необработанного файла зоны DNS.

- Сброс зоны DNS.

Добавить запись зоны DNS

Чтобы добавить запись зоны DNS, выполните следующие действия:

- Нажмите Управление рядом с доменом, который вы хотите изменить.

- Щелкните Добавить запись . Вы также можете щелкнуть значок стрелки () и выбрать нужный тип записи из списка.

- Введите информацию о записи.

- Щелкните Сохранить запись или Сохранить все записи или щелкните Отмена .

Редактирование записи зоны DNS

Чтобы изменить запись зоны DNS, выполните следующие действия:

- Нажмите Управление для домена, который вы хотите изменить. Появится новый интерфейс.

- Нажмите Изменить рядом с записью или записями, которые вы хотите изменить.

- Обновите информацию в текстовых полях.

- Нажмите Сохранить запись или Сохранить все записи , чтобы сохранить изменения, или нажмите Отмена .

Типы записей зоны DNS

При добавлении или редактировании записи зоны DNS можно выбрать один из следующих типов записей:

A

Запись адреса IPv4 — эта запись сопоставляет имена хостов с адресами IPv4. Эти записи позволяют DNS-серверам идентифицировать и определять местонахождение вашего веб-сайта и его различных служб в Интернете. Без соответствующих записей A ваши посетители не смогут получить доступ к вашему веб-сайту, FTP-сайту или учетным записям электронной почты. Можно задать следующие значения:

Можно задать следующие значения:

- Имя — новое или существующее имя зоны DNS. Когда вы вводите имя зоны, система автоматически добавляет доменное имя к записи зоны. Например, если вы создаете

пользовательская зона, система добавитexample.com.информация о домене. - Адрес — введите IP-адрес домена.

AAAA

Запись адреса IPv6 — эта запись аналогична записи A, но сопоставляет имена хостов с адресами IPv6.

AFSDB

Расположение базы данных файловой системы Andrew — эта запись указывает местоположение сервера базы данных файловой системы Andrew File System (AFS) доменного имени или сервера аутентификации распределенной вычислительной среды (DCE). Вы можете установить следующие значения:

- Подтип — Тип сервера, на который указывает запись. Вы можете использовать одно из следующих значений:

-

1— Сервер местоположения AFS. -

2— Сервер аутентификации DCE.

-

- Имя хоста — доменное имя сервера базы данных.

CAA

Запись авторизации центра сертификации — эта запись определяет, какие центры сертификации (CA) могут выдавать SSL-сертификаты для домена.

Можно установить следующие значения:

- Критический флаг эмитента — будет ли ЦС выдавать SSL-сертификат, если запись ресурсов CAA содержит теги неизвестных свойств. Дополнительные сведения о флагах записей CAA см. в документации RFC 6844.

- 0 — Некритическое. Центр сертификации выдаст сертификат SSL, если запись ресурсов CAA содержит теги неизвестных свойств.

- 1 — Критический. ЦС , а не выдаст сертификат SSL, если запись ресурсов CAA содержит теги неизвестных свойств.

- Тег — Тип свойства записи CAA:

- issue — Разрешить центру сертификации выдать сертификат для домена.

- issuewild — Разрешить центру сертификации выдавать подстановочный сертификат для домена.

- iodef — Укажите URL-адрес, по которому ЦС может сообщать о нарушениях политики.

- Значение — Домен центра сертификации или URL-адрес центра сертификации, если вы выбрали параметр iodef в Тег секции.

CNAME

Запись канонического имени — эта запись создает псевдоним для другого имени домена, который разрешается DNS. Это полезно, например, если вы указываете несколько записей CNAME на одну запись A, чтобы упростить обслуживание DNS. Можно задать следующие значения:

- Имя — новое или существующее имя зоны DNS. Когда вы вводите имя зоны, система автоматически добавляет доменное имя к записи зоны. Например, если вы создаете

пользовательская зона, система добавитexample.com.информация о домене. - Запись — введите полное доменное имя (FQDN). Например, домен

example2.com. Вы не можете указать запись CNAME на IP-адрес.

DMARC

Аутентификация, отчетность и соответствие сообщений на основе домена — эта запись указывает действие, которое почтовый сервер должен предпринять, когда он получает электронное письмо из этого домена, но это сообщение не соответствует требованиям Sender Policy Framework (SPF) и DomainKeys Identified Mail (DKIM) проверяет.

При выборе этого параметра система создает запись TXT с записью DMARC по умолчанию. Система также отображает форму, позволяющую определить для домена политику DMARC ( None , Quarantine или Reject ), а также следующие необязательные параметры:

DNAME

Delegation Name — Эта запись устанавливает псевдоним для всего пространства имен DNS. Это отличается от записи CNAME, которая предоставляет псевдоним только для одного имени.

DS

Лицо, подписывающее делегирование — эта запись определяет ключ подписи DNSSEC зоны делегирования. Вы можете получить эту информацию у регистратора вашего домена.

Важно:

Этот тип записи , а не обновляет информацию у вашего регистратора.

Можно установить следующие значения:

- Тег ключа — Тег ключа DNSKEY, на который ссылается запись DS, в сетевом порядке байтов.

- Алгоритм — Номер алгоритма DNSKEY, на который ссылается запись DS.

- Дайджест Тип — Алгоритм, используемый для создания поля Дайджест .

- Дайджест — Дайджест, созданный алгоритмом.

Дополнительные сведения см. в разделе «Просмотр ключей DNSSEC».

HINFO

Информация о хосте — эта запись предоставляет информацию о типе процессора хоста и операционной системе. Это позволяет протоколам выбирать лучший способ связи с аналогичным хостом. Вы можете установить следующие значения:

- ЦП — Тип ЦП хоста.

- Операционная система — Операционная система хоста.

LOC

Запись местоположения — эта запись указывает географическое местоположение доменного имени. Вы можете установить следующие значения:

Вы можете установить следующие значения:

- Широта — Широта местоположения в формате Градусы Минуты Секунды (DMS).

- Долгота — Долгота местоположения в формате Градусы Минуты Секунды (DMS).

- Высота — Высота местоположения в метрах.

- Размер — Диаметр сферы, охватывающей всю локацию, в метрах,

- Horizontal — Точность местоположения по горизонтали, в метрах.

- По вертикали — Вертикальная точность местоположения в метрах.

MX

Mail Exchanger — эта запись определяет серверы, которые обрабатывают электронную почту домена. Изменения, которые вы вносите в эту запись, определяют, куда сервер доставляет электронную почту домена. Вы можете установить следующие значения:

- Приоритет — определяет серверы, которые обрабатывают электронную почту домена. Это значение для каждой записи MX определяет порядок, в котором другие почтовые серверы будут использовать почтовый сервер домена.

Меньшее значение указывает на более высокий уровень приоритета. Значение

Меньшее значение указывает на более высокий уровень приоритета. Значение 0указывает наивысший уровень приоритета. - Назначение — Почтовый сервер. Это должно быть полное доменное имя (FQDN).

NAPTR

Указатель полномочий по именованию — эта запись определяет правило перезаписи на основе регулярных выражений. Это создает метку домена для использования со службами поиска, которые не имеют синтаксиса доменного имени. Вы можете установить следующие значения:

- Порядок — 16-разрядное целое число без знака, определяющее порядок обработки записей NAPTR. Низкие числа обрабатываются раньше высоких.

- Предпочтение — 16-разрядное целое число без знака. Это значение задает порядок, в котором обрабатываются две или более записей с идентичными значениями Order . Низкие числа обрабатываются раньше высоких.

- Флаги — Флаг, управляющий тем, как NAPTR использует выходные данные запроса.

Вы можете использовать один из следующих флагов:

Вы можете использовать один из следующих флагов: S,A,UилиP. - Служба — Строка, указывающая протокол и службу, доступные на пути перезаписи.

- Regexp — Строка, содержащая регулярное выражение для поиска следующего домена.

- Замена — Следующее полное доменное имя (FQDN) для запроса. Это действие зависит от поля Flags .

NS

Запись сервера имен — Эта запись делегирует зоне DNS использование указанного авторитетного сервера имен. Это должно быть полное доменное имя (FQDN).

PTR

Запись ресурса PTR — эта запись содержит указатель на каноническое имя. В отличие от записи CNAME, обработка DNS прекращается и возвращает только имя. Это чаще всего используется для реализации обратного поиска DNS.

RP

Ответственное лицо — Эта запись содержит информацию о лице, ответственном за домен. Вы можете установить следующие значения:

Вы можете установить следующие значения:

- Mbox-dname — Адрес электронной почты ответственного лица (например,

[электронная почта защищена]). - Txt-dname — связанное имя хоста или доменное имя, для которого существуют записи TXT. Эта запись должна заканчиваться точкой (

.).

SOA

Начало авторитетной записи — эта запись указывает авторитетную информацию о зоне DNS. Сюда входит следующая информация:

- Первичный сервер имен.

- Электронная почта администратора домена.

- Серийный номер домена.

- Другая информация, связанная с обновлением зоны.

Важно:

Вы не можете добавлять или удалять записи SOA. Вы можете только редактировать его.

Эта запись содержит следующие значения:

SRV

Запись службы — эта запись предоставляет данные о доступных службах на определенных портах на вашем сервере. Вы можете установить следующие значения:

Вы можете установить следующие значения:

- Приоритет — Значение приоритета служебной записи. Меньшее значение указывает на более высокий уровень приоритета. Значение

0указывает наивысший уровень приоритета. - Вес — это значение ранжирует записи, которые имеют одно и то же значение Priority . Например, запись с уровнем приоритета

0и значением веса8будет ранжироваться ниже, чем запись с уровнем приоритета0и значением веса4. - Порт — номер целевого порта службы.

- Target — имя целевого хоста службы.

TXT

Текстовая запись — Эта запись содержит текстовые данные для чтения различными службами. Например, записи TXT могут указывать данные для проверки подлинности электронной почты SPF, DKIM или DMARC. Вы можете использовать интерфейс WHM Email Deliverability ( WHM >> Home >> Email >> Email Deliverability ) для управления записями SPF и DKIM вашего сервера.

Важно:

Текстовое поле Запись будет принимать неверные данные. Убедитесь, что вы вводите правильную информацию о записи.

Удалить запись зоны DNS

Чтобы удалить запись зоны DNS, выполните следующие действия:

- Нажмите Управление для домена, который вы хотите изменить. Появится новый интерфейс.

- Нажмите Удалить рядом с записью, которую вы хотите удалить.

- Нажмите Продолжить , чтобы удалить запись, или нажмите Отмена .

Сброс файлов зоны DNS

Важно:

При сбросе файла зоны система удаляет все записи пользовательской зоны. Убедитесь, что вы сохранили все записи, которые хотите сохранить , прежде чем выполните это действие.

Чтобы сбросить файл зоны DNS домена, выполните следующие действия:

- Нажмите Управление для домена, который вы хотите изменить. Появится новый интерфейс.

- В этом интерфейсе щелкните Действия над таблицей записей зоны.

- Выберите Сброс зоны DNS в меню. Появится окно подтверждения.

- Нажмите Продолжить , чтобы сбросить файл зоны DNS домена, или нажмите Отмена .

Просмотр необработанного файла зоны DNS

Чтобы просмотреть файл зоны DNS в необработанном формате, выполните следующие действия:

- Щелкните Действия над таблицей записей зоны.

- Выберите Просмотреть необработанный файл зоны DNS в меню. Появится новый интерфейс, отображающий файл зоны DNS в необработанном формате.

- Чтобы скопировать файл, нажмите Скопируйте или щелкните Вернуться в редактор , чтобы выйти из интерфейса Управление записями зоны DNS .

Просмотр ключей DNSSEC

Этот интерфейс позволяет управлять ключами DNSSEC домена. Ключи DNSSEC используют цифровые подписи для усиления аутентификации DNS. Эти цифровые подписи используют криптографию с открытым ключом для подписания данных DNS. Однако эти цифровые подписи , а не подписывают запросы и ответы DNS.

Эти цифровые подписи используют криптографию с открытым ключом для подписания данных DNS. Однако эти цифровые подписи , а не подписывают запросы и ответы DNS.

В интерфейсе отображается следующая информация:

Вы также можете выполнить следующие действия для каждого ключа DNSSEC:

- Просмотр записей DS — Показать записи DS домена. Появится интерфейс сведений о ключе DNSSEC.

- Экспорт — Экспорт ключа DNSSEC домена. Появится интерфейс экспорта ключа DNSSEC.

Создать ключ

Эта функция позволяет создать новый ключ DNSSEC. Вы можете выбрать, следует ли создать ключ, сгенерированный системой, или создать настраиваемый ключ DNSSEC.

Важно:

Когда вы создаете ключ DNSSEC домена, вы должны настроить запись DS у своего регистратора домена.

Быстрое создание ключа DNSSEC

Чтобы быстро создать ключ DNSSEC, выполните следующие действия:

- Нажмите Создать ключ .

Появится окно подтверждения.

Появится окно подтверждения. - Щелкните Создать . Появится интерфейс DNSSEC Key Details с информацией о ключах.

Создание пользовательского ключа DNSSEC

Чтобы создать собственный ключ DNSSEC с более надежным алгоритмом, выполните следующие действия:

- Нажмите Создать . Появится окно подтверждения.

- Щелкните Настроить . Появится интерфейс Create DNSSEC Keys .

- В разделе Key Setup выберите нужную конфигурацию ключа DNSSEC:

- Классический — Создать с помощью пары ключей ZSK и KSK.

- Простой — Создать с CSK, который система будет использовать как ZSK, так и KSK. Эта настройка отключает параметры RSA/SHA-256 (алгоритм 8) и RSA/SHA-512 (алгоритм 10) в разделе алгоритм .

- В разделе Алгоритм выберите нужный алгоритм:

- RSA/SHA-256 (Алгоритм 8)

- RSA/SHA-512 (алгоритм 10)

- Кривая ECDSA P-256 с SHA-256 (алгоритм 13)

- Кривая ECDSA P-384 с SHA-384 (алгоритм 14)

- В разделе Статус выберите, следует ли активировать вновь сгенерированный ключ.

- Щелкните Создать ключ . Появится интерфейс с информацией о новом ключе.

- Чтобы включить DNSSEC для своего домена, вы должны обратиться к регистратору вашего домена. Используйте информацию, представленную в этом интерфейсе, для заполнения своих форм DNSSEC. Дополнительные сведения о некоторых популярных регистраторах доменов см. в разделе Записи DS регистраторов доменов.

Импорт ключа

Эта функция позволяет импортировать ключ DNSSEC. При выборе этого параметра система направляет вас к интерфейсу Import DNSSEC Key . В этом интерфейсе можно выполнить следующие шаги:

- В меню Тип ключа выберите, следует ли импортировать ключ как ключ KSK или ZSK.

- Введите данные ключа DNSSEC в текстовое поле в разделе Ключ .

- Щелкните Import , чтобы импортировать ключ DNSSEC. Появится интерфейс подтверждения.

Экспорт

Эта функция предоставляет информацию, необходимую для экспорта ключа DNSSEC. При выборе этого параметра система направляет вас к интерфейсу Экспорт ключа DNSSEC. Этот интерфейс отображает следующие сведения о ключе DNSSEC домена:

При выборе этого параметра система направляет вас к интерфейсу Экспорт ключа DNSSEC. Этот интерфейс отображает следующие сведения о ключе DNSSEC домена:

- Домен — Домен в записи DNS.

- Key Tag — целочисленное значение, идентифицирующее запись DNSSEC домена.

- Тип ключа — Является ли ключ ZSK, CSK или KSK.

- Ключ — Ключ DNSSEC. Нажмите Копировать , чтобы скопировать ключ в буфер обмена вашего компьютера.

Общедоступный DNSKEY

Эта функция позволяет просматривать сведения об общедоступной записи DNSKEY. При выборе этого параметра система направляет вас к интерфейсу Public DNSKEY . Этот интерфейс отображает следующую информацию:

- Домен — Домен в записи DNS.

- Общедоступный DNSKEY — Общедоступная запись DNSKEY.

Просмотр записей DS

Эта функция позволяет просматривать сведения о ключе DNSSEC.

Нажмите кнопку добавления под списком доменов поиска, затем введите название домена.

Нажмите кнопку добавления под списком доменов поиска, затем введите название домена. NK2) Microsoft Outlook.

NK2) Microsoft Outlook. csv»

csv»

35:

35:

Когда эта опция включена, имена столбцов добавляются

в качестве первой строки при экспорте в CSV или файл с разделителями табуляции.

Когда эта опция включена, имена столбцов добавляются

в качестве первой строки при экспорте в CSV или файл с разделителями табуляции.

06.2016

06.2016 02.2019

02.2019