Как открывать порты в системе Linux

1 февраля, 2023 12:32 пп 2 508 views | Комментариев нетGeneral, Linux | Amber | Комментировать запись

Порт — это конечная точка соединения. В операционной системе порт открывается или закрывается для передачи пакетов данных определенных процессов или сетевых служб.

Обычно порты определяют конкретную присвоенную им сетевую службу. Это можно изменить вручную, настроив службу на использование другого порта, но в целом можно оставить значения по умолчанию.

Первые 1024 порта (номера портов от 0 до 1023) называются общеизвестными или системными и зарезервированы для часто используемых служб. К ним относятся SSH (порт 22), HTTP (порт 80), HTTPS (порт 443) и тому подобное.

Номера портов выше 1024 называются эфемерными портами.

- Порты с номерами от 1024 до 49151 называются зарегистрированными/пользовательскими.

- Номера портов с 49152 по 65535 называются динамическими/частными портами.

В этом мануале мы откроем эфемерный порт в Linux, поскольку общие службы используют известные порты.

Требования

Для выполнения туториала нужно уметь пользоваться терминалом.

Читайте также: Основы работы с терминалом Linux

Проверка открытых портов

Прежде чем открыть порт в Linux, нужно проверить список всех открытых портов и выбрать эфемерный порт, которого нет в этом списке.

С помощью команды netstat можно получить список всех открытых портов, включая TCP и UDP — это распространенные протоколы для передачи пакетов на сетевом уровне.

netstat -lntu

Учитывая используемые флаги, команда выводит следующее:

- все прослушиваемые сокеты (-l)

- номер порта (-n)

- TCP-порты (-t)

- UDP-порты (-u)

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 127.0.0.1:5432 0.0.0.0:* LISTEN tcp 0 0 127.0.0.1:27017 0.0.0.0:* LISTEN tcp 0 0 127.0.0.1:6379 0.0.0.0:* LISTEN tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN tcp6 0 0 ::1:5432 :::* LISTEN tcp6 0 0 ::1:6379 :::* LISTEN tcp6 0 0 :::22 :::* LISTEN udp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN

Примечание. Если в вашем дистрибутиве нет netstat, то с помощью команды ss можно вывести список открытых портов путем проверки сокетов прослушивания.

Убедитесь, что команда ss выводит согласованные выходные данные:

ss -lntu

Получим следующий вывод:

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port udp UNCONN 0 0 127.0.0.53%lo:53 0.0.0.0:* tcp LISTEN 0 128 127.0.0.1:5432 0.0.0.0:* tcp LISTEN 0 128 127.0.0.1:27017 0.0.0.0:* tcp LISTEN 0 128 127.0.0.1:6379 0.0.0.0:* tcp LISTEN 0 128 127.0.0.53%lo:53 0.0.0.0:* tcp LISTEN 0 128 0.0.0.0:22 0.0.0.0:* tcp LISTEN 0 128 [::1]:5432 0.0.0.0:* tcp LISTEN 0 128 [::1]:6379 0.0.0.0:* tcp LISTEN 0 128 [::]:22 0.0.0.0:*

Эта команда выводит практически те же открытые порты, что и netstat.

Открытие порта для TCP-соединений

Теперь откроем закрытый порт и настроим его на прослушивание TCP-соединений.

В этом туториале мы откроем порт 4000. Но при желании вы можете выбрать другой закрытый порт. Только убедитесь, что его номер больше 1023.

С помощью команды netstat убедитесь, что порт 4000 не используется:

netstat -na | grep :4000

То же самое можно сделать с помощью команды ss:

ss -na | grep :4000

Вывод должен быть пустым, таким образом подтверждается, что порт сейчас не используется, чтобы была возможность вручную добавить правила порта в системный брандмауэр iptables.

Ubuntu и системы на базе ufw

ufw — клиент командной строки для брандмауэра UncomplicatedFirewall.

Команда будет выглядеть следующим образом:

sudo ufw allow 4000

CentOS и системы на базе firewalld

firewall-cmd — клиент командной строки для брандмауэра firewalld.

Команды будут выглядеть так:

firewall-cmd --add-port=4000/tcp

Читайте также: Настройка брандмауэра firewalld on CentOS 8

Для других дистрибутивов Linux

Изменить системные правила фильтрации пакетов IPv4 можно с помощью iptables.

iptables -A INPUT -p tcp --dport 4000 -j ACCEPT

Читайте также: Архитектура Iptables и Netfilter

Тестирование порта

После успешного открытия TCP-порта нужно его протестировать.

При отправке вывода ls любому подключенному клиенту, сначала запустите netcat (nc) и прослушивайте (-l) порт (-p) 4000:

ls | nc -l -p 4000

Теперь клиент получит вывод ls после того, как он откроет TCP-соединение на порту 4000. ]’.

while.sh

]’.

while.sh

Вывод ls (в данном примере while.sh) отправлен клиенту, что указывает на успешное TCP-соединение.

С помощью nmap проверьте, открыт ли порт (-p):

nmap localhost -p 4000

Эта команда проверит открытый порт:

Starting Nmap 7.60 ( https://nmap.org ) at 2020-01-18 21:51 UTC Nmap scan report for localhost (127.0.0.1) Host is up (0.00010s latency). Other addresses for localhost (not scanned): ::1 PORT STATE SERVICE 4000/tcp open remoteanything Nmap done: 1 IP address (1 host up) scanned in 0.25 seconds

Как видите, вы успешно открыли новый порт в Linux.

Примечание: nmap выводит список только открытых портов, на которых в данный момент есть прослушивающее приложение. Если вы не используете приложение для прослушивания (например netcat), то порт 4000 будет отображаться как закрытый, поскольку в настоящее время на этом порту нет ни одного прослушивающего приложения.

Но порт открыт временно, так как изменения будут сбрасываться при каждой перезагрузке системы.

Сохранение правил брандмауэра

Способ, который мы рассмотрели в этом мануале только временно обновляет правила брандмауэра, пока система не выключится или не перезагрузится. Поэтому для повторного открытия того же порта после перезагрузки необходимо повторить эти шаги. Однако правила брандмауэра можно сохранить навсегда.

Для брандмауэра ufw

Правила ufw не сбрасываются при перезагрузке. Это происходит потому, что он интегрирован в процесс загрузки, и ядро применяет соответствующие конфигурационные файлы и сохраняет правила брандмауэра ufw.

Для firewalld

Необходимо применить флаг –permanent, чтобы правила были действительны после перезагрузки системы.

Для iptables

Чтобы сохранить правила конфигурации, рекомендуется использовать iptables-persistent.

Подводим итоги

В этом туториале мы разобрали, как открыть новый порт в Linux и настроить его для входящих соединений, а также поработали с netstat, ss, telnet, nc и nmap.

Читайте также: Использование Top, Netstat, Du и других инструментов для отслеживания ресурсов сервера

Как проверить, открыт ли порт

Помощь 0 Регистрация Вход

- Домены

- Хостинг

- Выбор и заказ хостинга

- Работа с сайтом.

- Настройка переадресации (редиректа)

- Почта

- Проблемы в работе сайта

- Часто задаваемые вопросы

- Сайты

- Личный кабинет

- VPS и серверы

- SSL-сертификаты

- Общие вопросы

- Что такое порт

- Как проверить, открыт ли порт

В этой статье мы расскажем, что такое порт, какие они бывают и как проходит проверка порта на локальном и удаленном компьютере.

Вы можете узнать, открыт ли порт, с помощью нашего сервиса проверки доступности портов.

Что такое порт

Порт — это числовой идентификатор программы или процесса, который обслуживает сетевые соединения на заданном IP-адресе. Номера портов могут быть от 0 до 65 535.

Каждое устройство (компьютер, ноутбук, мобильный телефон и др.) имеет свой IP-адрес. Он дает возможность организовывать сетевые соединения между устройствами. Но на отдельном устройстве может быть запущено несколько сетевых приложений одновременно. Например, есть интернет-сервер с IP-адресом. На нем расположен: веб-сервер, почтовый сервер, FTP-сервер. Как сделать так, чтобы мы могли связаться именно с почтовым сервером? Для этого и нужен порт. Порты предоставляют возможность идентифицировать сетевые приложения на отдельно взятом компьютере.

Есть стандартные порты, такие как:

- порт 80 — для веб-сервера, который работает по протоколу HTTP,

- порт 443 — для защищенного SSL-сертификатом веб-сервера, который работает по протоколу HTTPS,

- порт 21 — для FTP-протокола (протокола передачи файлов).

Как проверить, открыт ли порт

Проверка порта на доступность возможна как для своего (локального) компьютера , так и для удаленного.

Как узнать, какие порты открыты на локальном компьютере в Windows

-

Вызовите командную строку сочетанием клавиш Win+R.

-

Введите команду «cmd» и нажмите ОК:

-

Пропишите команду netstat -a и кликните Enter:

Готово, перед вами список открытых портов на вашем компьютере.

Как узнать, какие порты открыты на удаленном компьютере

Провести проверку портов на открытость удаленного компьютера можно при помощи команды telnet.

Telnet — это утилита, с помощью которой можно соединиться с удаленным портом любого компьютера. Telnet позволяет установить связь, чтобы передавать команды и получать ответы (например, сделать проброс портов).

В Windows 7/8/10 и Vista утилита telnet отключена по умолчанию. Утилиту можно установить по инструкции.

Как проверить доступность порта с помощью команды telnet в Windows:

-

Вызовите командную строку сочетанием клавиш Win+R.

-

Введите команду «cmd» и нажмите ОК.

-

В окне терминала введите команду: telnet имя_сервера номер_порта (например, telnet mysite.ru 31).

Можно проверить порт на доступность по IP, если ввести команду telnet IP_сервера номер_порта (например, telnet 10.0.119.127 31).

-

Если на экране появится текст «“telnet” не является внутренней или внешней командой, исполняемой программой или пакетным файлом», то на вашем компьютере отключена утилита и ее надо установить по инструкции:

- Если экран станет полностью пустым или появится приглашение сервера, значит порт открыт:

Популярные статьи

- Как указать (изменить) DNS-серверы для домена

- Я зарегистрировал домен, что дальше

- Как добавить запись типа A, AAAA, CNAME, MX, TXT, SRV для своего домена

- Что такое редирект: виды и возможности настройки

- Как создать почту со своим доменом

Домены

- Регистрация доменов

- Освободившиеся домены

- Промоакции

- Перенос домена

- Переадресация

- Магазин доменов

Сайты

- Конструктор сайтов

- Сайты на WordPress

Хостинг сайтов

- Хостинг

- Windows хостинг

VPS и серверы

- VPS хостинг

- Windows VPS

- Аренда серверов

Дополнения

- SSL-сертификаты //=url(‘/free-mail’)?>

Сервисы

- Бесплатный хостинг

- Whois

- Связь с администратором домена

- Определить свой IP-адрес

- Проверка порта на доступность

- Узнать местоположение по IP

- Проверить доступность сайта

Поддержка

- Справка

- Стоимость услуг

- Способы оплаты

- Связаться с нами

Компания

- О компании

- Документы

- Офис

- Дата-центр

- Новости

- Блог

- Акции и скидки

© 2DOMAINS — регистрация доменов

- Домены оптом

- Географические домены

- Кириллические домены

- Административные домены

- Национальные домены

- Новые домены первого уровня

- Где купить домен дешево

- Дешевый хостинг

- CloudVPS

- Хостинг для сайта-визитки

- Хостинг с PHP и MySQL

- Надежный хостинг

- Самые дешевые домены

- Хостинг WordPress

- Хостинг для 1С-Битрикс

- Хостинг для Drupal

- Хостинг для Joomla

- Хостинг для MODX

- Хостинг для OpenCart

- Антивирус для хостинга

- Бэкап сайта

- Защита от DDoS-атак

- Хостинг с ISPmanager

- SSL бесплатно

- AlphaSSL

- AlphaSSL WildCard

- ExtendedSSL

- GlobalSign-сертификаты

- Comodo / Sectigo — сертификаты

- GeoTrust-сертификаты

- Symantec-сертификаты

- Thawte-сертификаты

- TrustWave-сертификаты

- Wildcard-сертификаты

Политика обработки

персональных данных

Тех. поддержка: [email protected]

поддержка: [email protected]

Указанные на сайте цены могут не включать стоимость применимых комиссий.

При заказе услуги стоимость может быть уточнена исполнителем.

Разница между портом 80 и портом 443

Автор Editorin General Concepts, Network SecurityПоследнее обновление 31 декабря 2022 г.

Порт 80 и порт 443 используются для передачи трафика HTTP и HTTPS соответственно, но они работают на разных уровнях сетевой стек и использовать разные протоколы.

Порт 80 используется для незашифрованного HTTP-трафика. Он работает на прикладном уровне сетевого стека, что означает, что он отвечает за доставку сообщений между программами, работающими в сети. Когда вы вводите URL-адрес в свой веб-браузер и нажимаете Enter, ваш компьютер отправляет HTTP-запрос на сервер, используя порт 80, запрашивая содержимое по этому URL-адресу. Сервер отвечает ответом HTTP, который доставляется обратно на ваш компьютер через порт 80.

Порт 443 используется для зашифрованного трафика HTTPS. Он также работает на уровне приложений, но использует протоколы Secure Sockets Layer (SSL) или Transport Layer Security (TLS) для шифрования данных, передаваемых между клиентом и сервером. Это важно для защиты конфиденциальной информации, такой как пароли и номера кредитных карт, от перехвата третьими лицами. Когда вы посещаете веб-сайт по протоколу HTTPS, ваш компьютер устанавливает безопасное соединение с сервером через порт 443, а затем обменивается с этим сервером зашифрованными данными.

Он также работает на уровне приложений, но использует протоколы Secure Sockets Layer (SSL) или Transport Layer Security (TLS) для шифрования данных, передаваемых между клиентом и сервером. Это важно для защиты конфиденциальной информации, такой как пароли и номера кредитных карт, от перехвата третьими лицами. Когда вы посещаете веб-сайт по протоколу HTTPS, ваш компьютер устанавливает безопасное соединение с сервером через порт 443, а затем обменивается с этим сервером зашифрованными данными.

Таким образом, порт 80 используется для незашифрованного HTTP-трафика, а порт 443 — для зашифрованного HTTPS-трафика. Оба порта обычно используются для доступа к веб-сайтам. Однако порт 443 обычно предпочтительнее для безопасных транзакций, поскольку он шифрует передаваемые данные.

Сегодня все основные веб-сайты перешли с HTTP на HTTPS. Тот факт, что Google использует HTTPS в качестве сигнала для ранжирования в поисковых системах, имел решающее значение для этого сдвига.

Используется ли какой-либо другой порт для интернет-трафика?

Есть много других портов, которые обычно используются для различных типов интернет-трафика. Вот некоторые из наиболее известных портов:

Вот некоторые из наиболее известных портов:

- Порт 25: используется для трафика SMTP, который используется для отправки электронной почты.

- Порт 53: используется для трафика системы доменных имен (DNS), который используется для преобразования доменных имен в IP-адреса.

- Порт 8080: часто используется в качестве альтернативы порту 80 для HTTP-трафика, особенно когда порт 80 уже используется.

- Порт 143: используется для трафика протокола доступа к сообщениям в Интернете (IMAP), который используется для доступа к электронной почте на сервере.

- Порт 389: используется для трафика LDAP, который используется для доступа к каталогам и выполнения операций на основе каталогов.

Существует много других портов, которые используются для различных целей, и разные порты назначаются разным службам на основе соглашений, установленных Управлением по присвоению номеров в Интернете (IANA). Некоторые службы, такие как HTTP и HTTPS, могут использовать несколько портов, в то время как другие обычно связаны с одним портом.

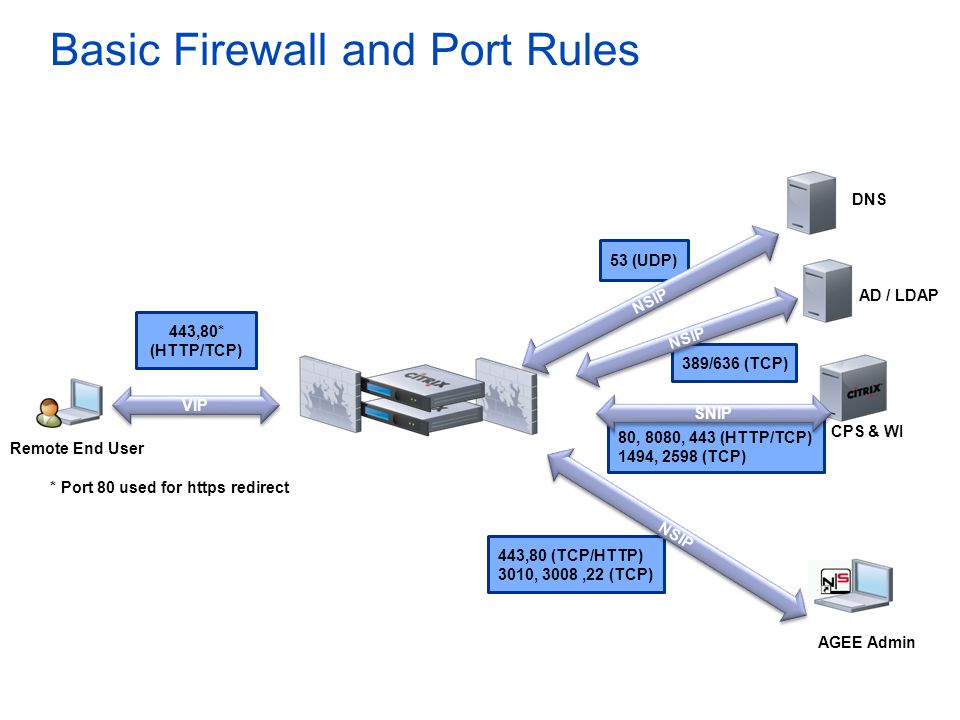

Как открыть порты в брандмауэре?

Прежде всего, следует открывать только те порты, которые действительно необходимы.

Чтобы открыть порт в брандмауэре, вам нужно будет использовать инструмент настройки брандмауэра, чтобы указать, какие порты должны быть разрешены через брандмауэр. Точные шаги для этого будут зависеть от типа используемого вами брандмауэра и операционной системы, в которой он работает.

Вот несколько общих шагов, которые вы можете выполнить, чтобы открыть порт в брандмауэре:

- Определите порт, который вы хотите открыть. Вам нужно будет знать номер порта и протокол (например, TCP или UDP), который использует порт.

- Определите используемый брандмауэр. Это может быть аппаратный брандмауэр, такой как маршрутизатор, или программный брандмауэр, такой как встроенный брандмауэр вашей операционной системы.

- Доступ к инструменту настройки брандмауэра. Обычно это делается через веб-интерфейс или отдельную программу.

- Найдите параметр для настройки входящих и исходящих подключений. Обычно это находится в разделе «Правила брандмауэра» или что-то подобное.

- Добавьте новое правило, разрешающее трафик через порт, который вы хотите открыть. Вам нужно будет указать номер порта и протокол, а также любые другие важные данные, такие как IP-адрес или диапазон сети, к которым должно применяться правило.

- Сохраните изменения и примените новое правило брандмауэра. Изменения могут вступить в силу немедленно, или вам может потребоваться перезапустить брандмауэр, чтобы они вступили в силу.

Вы должны открывать только те порты, которые абсолютно необходимы, и вы должны убедиться, что у вас есть надежные меры безопасности для защиты от потенциальных угроз.

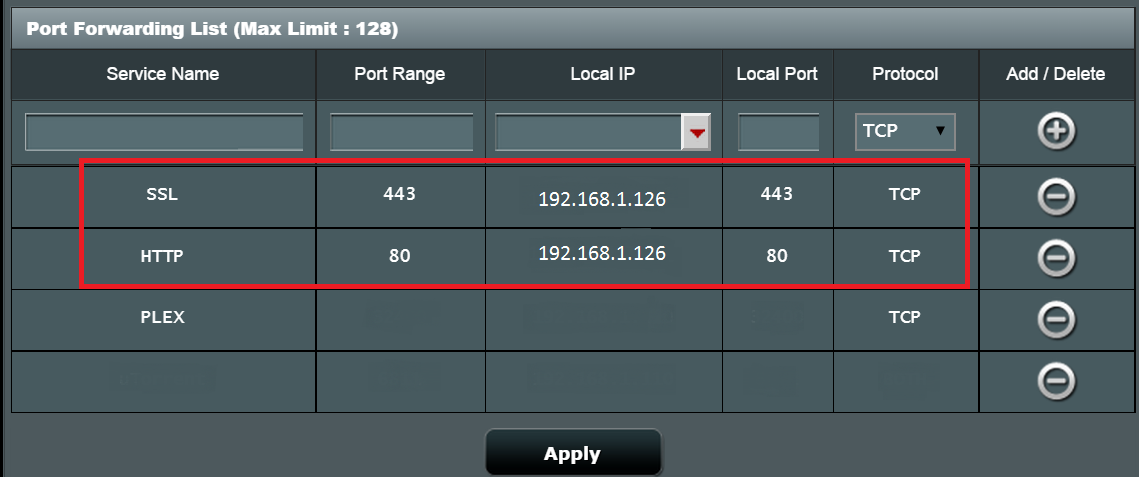

Что такое переадресация портов?

Переадресация портов — это сетевой метод, который позволяет направлять входящий трафик на конкретное устройство в сети на основе номера порта входящего трафика. Он часто используется для предоставления доступа к серверам или другим ресурсам, которые находятся за брандмауэром или устройством преобразования сетевых адресов (NAT), например маршрутизатором.

Вот как работает переадресация портов:

- Устройство в Интернете, например компьютер или сервер, отправляет запрос на определенный порт общедоступного IP-адреса.

- Устройство NAT получает запрос и ищет правила переадресации портов, чтобы определить, куда направить трафик.

- Если существует правило переадресации портов, соответствующее номеру порта входящего запроса, устройство NAT будет перенаправлять трафик на указанное устройство во внутренней сети.

- Устройство во внутренней сети получает трафик и обрабатывает запрос.

- Устройство отвечает на запрос и отправляет ответ обратно через устройство NAT в Интернет.

Переадресация портов может быть полезна для различных целей, например, для размещения веб-сервера или игрового сервера или для удаленного доступа к ресурсам в сети. Однако важно соблюдать осторожность при настройке переадресации портов, так как при неправильной настройке она может создать уязвимости в системе безопасности. Использование надежных паролей, шифрования и других мер безопасности — хорошая идея для защиты от потенциальных угроз.

Использование надежных паролей, шифрования и других мер безопасности — хорошая идея для защиты от потенциальных угроз.

Внешние ссылки

- RFC 3205 — Об использовании HTTP в качестве основы

- RFC 2818 — HTTP через TLS

Последние сообщения

ссылка на программно-определяемые сети (SDN): будущее сетей?Программно определяемые сети (SDN): будущее сетей?

Программно-определяемая сеть (SDN) — это подход к архитектуре сети, который отделяет плоскость управления от плоскости данных, обеспечивая централизованное управление всей сетью с помощью программного обеспечения.

Продолжить чтение

ссылка на Национальный институт стандартов и технологий (NIST) Cybersecurity Framework (CSF)Национальный институт стандартов и технологий (NIST) Cybersecurity Framework (CSF)

Национальный институт стандартов и технологий (NIST) Cybersecurity Framework (CSF) представляет собой набор рекомендаций и передовых методов управления рисками кибербезопасности в организации.

Продолжить чтение

Порт 443 | Что такое порт 443 | План аварийного восстановления

Слышали фразу «шоу должно продолжаться»? Хотя он чаще всего используется в индустрии развлечений, он также актуален и для делового мира. Если есть что-то, что COVID-19Пандемия научила нас тому, что все может случиться в любое время. Кто бы мог подумать, что в 2020 году мы будем прикованы к своим домам девять месяцев подряд (и это число продолжает расти)! Поэтому жизненно важно, чтобы мы подготовили наш бизнес ко всем требованиям.

План аварийного восстановления — это ключ, который гарантирует бесперебойную работу бизнеса независимо от ситуации, а порт 443 — важный винтик в этом процессе.

Что такое порт 443 ?

Так что же такое порт 443? Порт 443 — это виртуальный порт, который компьютеры используют для перенаправления сетевого трафика. Миллиарды людей по всему миру используют его каждый день. При любом поиске в Интернете ваш компьютер подключается к серверу, на котором размещена эта информация, и извлекает ее для вас. Это соединение осуществляется через порт — порт HTTPS или HTTP. Вы бы видели этих предшественников на веб-адресах. Они показывают, какой порт используется.

Это соединение осуществляется через порт — порт HTTPS или HTTP. Вы бы видели этих предшественников на веб-адресах. Они показывают, какой порт используется.

Очень важно знать разницу между ними. HTTPS является безопасным и находится на порту 443, в то время как HTTP не защищен и доступен на порту 80. Информация, которая передается через порт 443, шифруется с использованием Secure Sockets Layer (SSL) или его новой версии, Transport Layer Security (TLS) и, следовательно, безопаснее. TLS 1.2 — это последняя версия, в которой исправлено несколько недавних уязвимостей.

Использование HTTPS также помогает свести к минимуму атаку программ-вымогателей , определяя открытые порты и затем блокируя доступ с помощью брандмауэра. Настоятельно рекомендуется получать доступ и совершать транзакции на сайтах с HTTPS, чтобы защитить себя от вредоносных элементов, поскольку это предотвращает перехват и кражу вашей личной информации, паролей, данных клиентов и важных для бизнеса данных.

Почему это важно для вашего плана аварийного восстановления?

Бесспорно, предприятиям необходим эффективный план аварийного восстановления. Беспрецедентная ситуация и неопределенность, вызванные продолжающейся пандемией COVID-19, только усугубили ситуацию. Важнейшей частью любого плана аварийного восстановления является резервное копирование. Резервное копирование никогда не было столь важным для обеспечения непрерывности и отказоустойчивости бизнеса.

К сожалению, они также являются причиной проблем с безопасностью. Плохая практика резервного копирования данных приводит к значительному количеству нарушений. Хуже того, организации требуется в среднем 197 дней, чтобы обнаружить утечку данных, и к этому времени ущерб будет уже нанесен. Однако есть меры, которые вы можете принять для защиты резервных копий данных. К ним относятся, среди прочего, ограничение прав доступа, хранение резервных копий в разных местах, обеспечение сетевой безопасности и шифрования, регулярное тестирование.

Поскольку все больше и больше сотрудников работают из дома, ваша стратегия безопасности резервного копирования должна быть непробиваемой. Чтобы включить защиту конечной точки, обязательно используйте зашифрованный порт 443. Обучите своих сотрудников, чтобы они могли различать безопасные и небезопасные порты и не делали критически важные данные уязвимыми для хакеров.

Чтобы обеспечить резервное копирование и безопасность ваших пользовательских данных, независимо от того, где находится сотрудник, вы можете сделать несколько вещей. Убедитесь, что все резервные копии данных выполняются через порты HTTPS. Таким образом, данные будут зашифрованы при передаче и с меньшей вероятностью будут перехвачены и использованы не по назначению. Кроме того, не открывайте сетевые порты на вашей конечной точке. Убедитесь, что все деловые коммуникации происходят только через порт 443, особенно в удаленной рабочей среде.

Предложение Parablu BluVault было разработано, чтобы помочь предприятиям сделать именно это. Бесплатный вариант хранилища Parablu для резервного копирования обладает набором уникальных функций и функций. Поскольку работа на дому становится новой нормой, вам необходимо решение, которое защищает ваш бизнес все время и из любого места. Решение использует HTTPS вместе с TLS 1.2 с надежными шифрами и работает только через порт 443. Оно гарантирует, что вся связь зашифрована с помощью надежных шифров. Кроме того, служба размещается в центрах обработки данных, соответствующих стандартам SOC-2 и SSAE-16, что обеспечивает всестороннюю защиту.

Бесплатный вариант хранилища Parablu для резервного копирования обладает набором уникальных функций и функций. Поскольку работа на дому становится новой нормой, вам необходимо решение, которое защищает ваш бизнес все время и из любого места. Решение использует HTTPS вместе с TLS 1.2 с надежными шифрами и работает только через порт 443. Оно гарантирует, что вся связь зашифрована с помощью надежных шифров. Кроме того, служба размещается в центрах обработки данных, соответствующих стандартам SOC-2 и SSAE-16, что обеспечивает всестороннюю защиту.

Как сказал Бенджамин Франклин, унция профилактики стоит фунта лечения. Предупредительный подход к резервному копированию данных лучше подходит для защиты данных вашей компании.

Каждый день появляются новые угрозы безопасности, поэтому предприятия должны использовать все имеющиеся у них средства, чтобы остановить киберпреступников. Использование порта 443 может показаться простым решением, но оно может принести огромную прибыль. Шифрование BluVault через порт 443 защитит вашу деловую связь и резервное копирование, гарантируя, что ваш план аварийного восстановления будет настолько надежным, насколько это возможно.