Основы сетевых портов | Windows IT Pro/RE

Исследуем сетевые порты

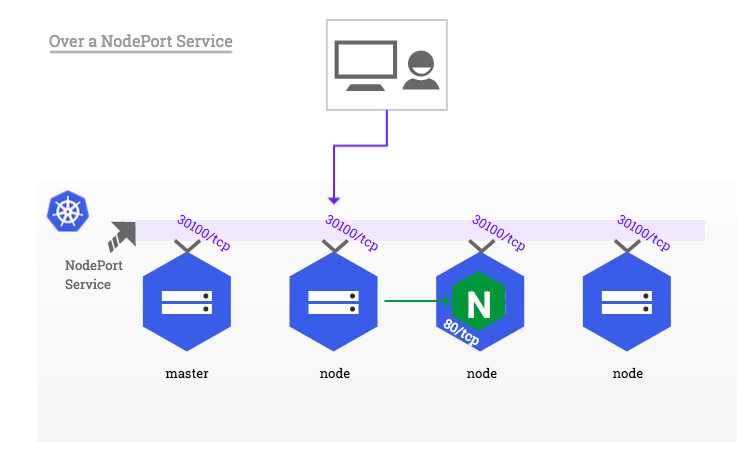

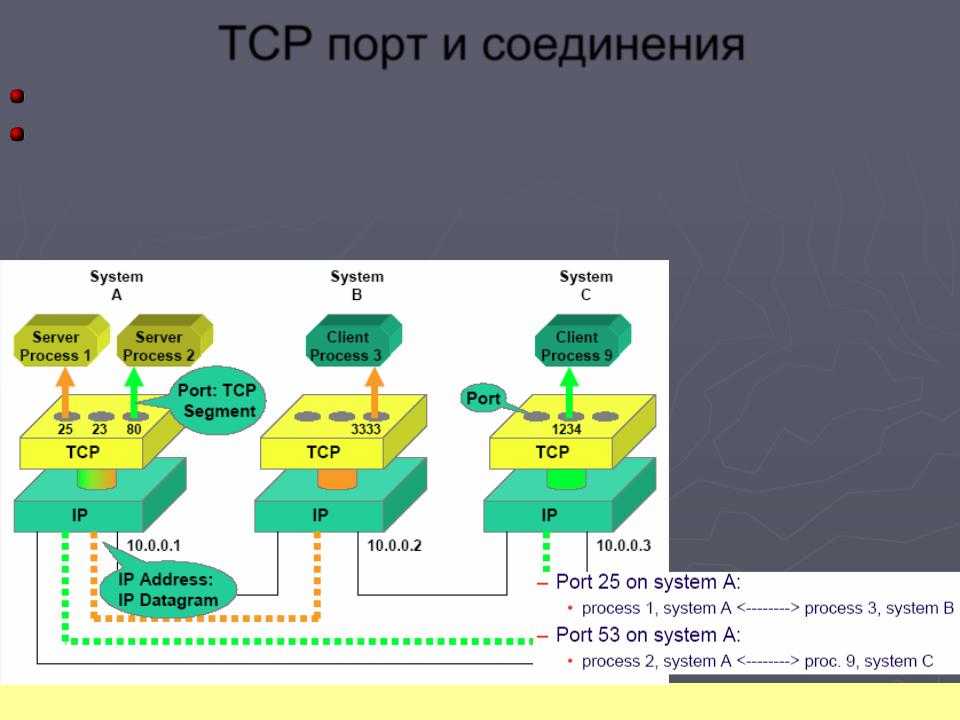

Сетевые порты могут дать важнейшую информацию о приложениях, которые обращаются к компьютерам по сети. Зная приложения, которые используют сеть, и соответствующие сетевые порты, можно составить точные правила для брандмауэра, и настроить хост-компьютеры таким образом, чтобы они пропускали только полезный трафик. Построив профиль сети и разместив инструменты для распознавания сетевого трафика, можно более эффективно обнаруживать взломщиков — иногда просто анализируя генерируемый ими сетевой трафик. Эту тему мы начали рассматривать в первой части статьи, опубликованной в предыдущем номере журнала. Там приводились основные сведения о портах TCP/IP как фундаменте сетевой безопасности. Во второй части будут описаны некоторые методы для сетей и хост-компьютеров, с помощью которых можно определить приложения, прослушивающие сеть. Далее в статье будет рассказано о том, как оценить трафик, проходящий через сеть.

Блокирование сетевых приложений

Поверхность атаки по сети — общепринятый термин для описания уязвимости сети. Многие сетевые нападения проходят через уязвимые приложения, и можно существенно уменьшить площадь атаки, сократив число активных приложений в сети. Другими словами, следует отключить неиспользуемые службы, установить брандмауэр на выделенной системе для проверки законности трафика и составить исчерпывающий список управления доступом (access control list — ACL) для брандмауэра на периметре сети.

Каждый открытый сетевой порт представляет приложение, прослушивающее сеть. Поверхность атаки каждого сервера, подключенного к сети, можно уменьшить, отключив все необязательные сетевые службы и приложения. Версия Windows Server 2003 превосходит предшествующие версии операционной системы, так как в ней по умолчанию активизируется меньше сетевых служб. Однако аудит все же необходим, чтобы обнаружить вновь установленные приложения и изменения в конфигурации, которые открывают лишние сетевые порты.

Каждый открытый порт — потенциальная лазейка для взломщиков, которые используют пробелы в хост-приложении или тайком обращаются к приложению с именем и паролем другого пользователя (либо применяют другой законный метод аутентификации). В любом случае, важный первый шаг для защиты сети — просто отключить неиспользуемые сетевые приложения.

Сканирование портов

Сканирование портов — процесс обнаружения прослушивающих приложений путем активного опроса сетевых портов компьютера или другого сетевого устройства. Умение читать результаты сканирования и сравнивать сетевые отчеты с результатами хост-опроса портов позволяет составить ясную картину трафика, проходящего через сеть. Знание сетевой топологии — важное условие подготовки стратегического плана сканирования конкретных областей. Например, сканируя диапазон внешних IP-адресов, можно собрать ценные данные о взломщике, проникшем из Internet. Поэтому следует чаще сканировать сеть и закрыть все необязательные сетевые порты.

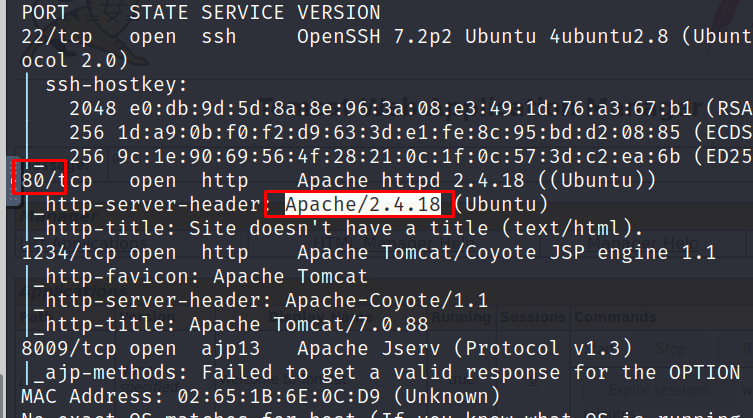

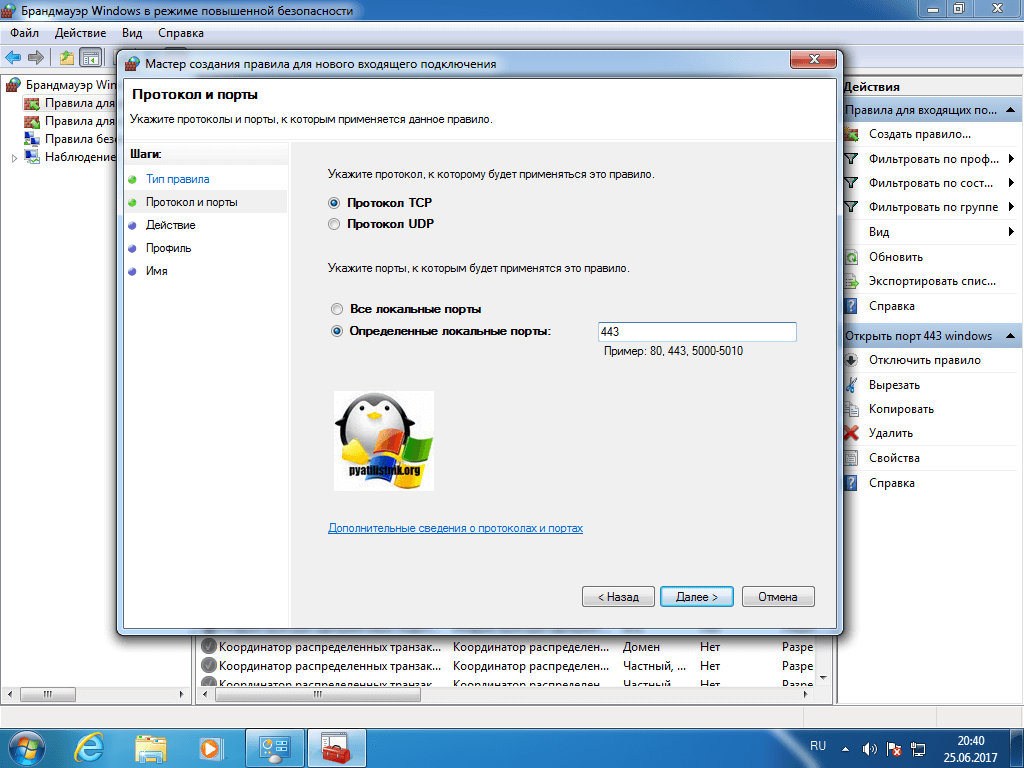

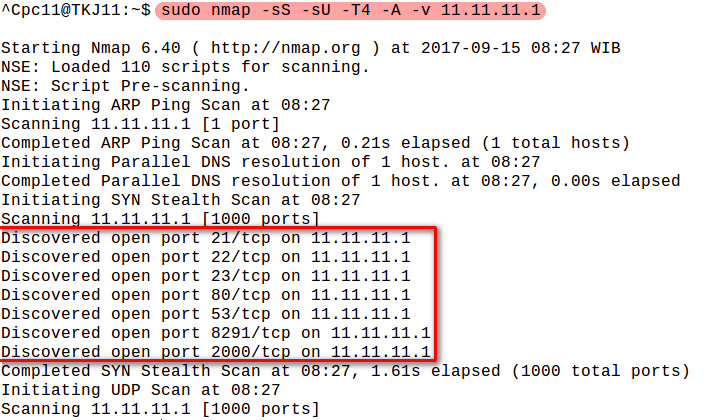

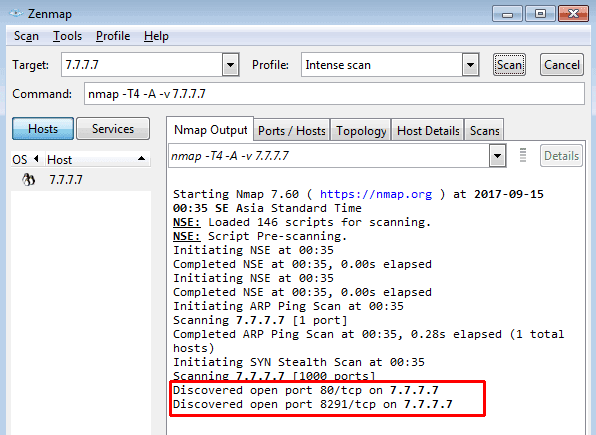

Внешнее сканирование портов брандмауэра позволяет обнаружить все откликающиеся службы (например, Web или электронная почта), размещенные на внутренних серверах. Эти серверы также следует защитить. Настройте привычный сканер портов (например, Network Mapper — Nmap) на проверку нужной группы портов UDP или TCP. Как правило, сканирование портов TCP — процедура более надежная, чем сканирование UDP, благодаря более глубокой обратной связи с ориентированными на соединения протоколами TCP. Существуют версии Nmap как для Windows, так и для Unix. Запустить базовую процедуру сканирования просто, хотя в программе реализованы и гораздо более сложные функции. Для поиска открытых портов на тестовом компьютере я запустил команду

nmap 192.168.0.161

На экране 1 показаны результаты сеанса сканирования — в данном случае компьютера Windows 2003 в стандартной конфигурации. Данные, собранные в результате сканирования портов, показывают наличие шести открытых портов TCP.

Экран 1. Базовый сеанс сканирования Nmap Базовый сеанс сканирования Nmap |

- Порт 135 используется функцией отображения конечных точек RPC, реализованной во многих технологиях Windows — например, приложениях COM/DCOM, DFS, журналах событий, механизмах репликации файлов, формирования очередей сообщений и Microsoft Outlook. Данный порт должен быть блокирован в брандмауэре на периметре сети, но трудно закрыть его и одновременно сохранить функциональность Windows.

- Порт 139 используется сеансовой службой NetBIOS, которая активизирует браузер поиска других компьютеров, службы совместного использования файлов, Net Logon и службу сервера. Его трудно закрыть, как и порт 135.

- Порт 445 используется Windows для совместной работы с файлами. Чтобы закрыть этот порт, следует блокировать File and Printer Sharing for Microsoft Networks. Закрытие этого порта не мешает соединению компьютера с другими удаленными ресурсами; однако другие компьютеры не смогут подключиться к данной системе.

- Порты 1025 и 1026 открываются динамически и используются другими системными процессами Windows, в частности различными службами.

- Порт 3389 используется Remote Desktop, которая не активизирована по умолчанию, но на моем тестовом компьютере активна. Чтобы закрыть порт, следует перейти к вкладке Remote в диалоговом окне System Properties и сбросить флажок Allow users to connect remotely to this computer.

Обязательно следует выполнить поиск открытых портов UDP и закрыть лишние. Программа сканирования показывает открытые порты компьютера, которые видны из сети. Аналогичные результаты можно получить с помощью инструментов, расположенных на хост-системе.

Хост-сканирование

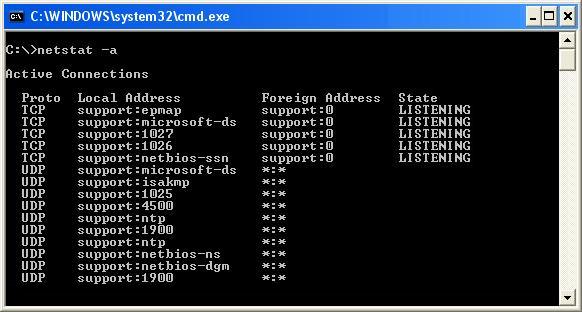

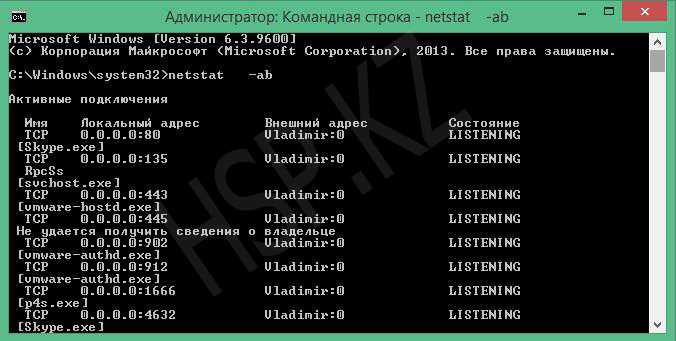

Помимо использования сетевого сканера портов, открытые порты на хост-системе можно обнаружить с помощью следующей команды (запускается на хост-системе):

netstat -an

Эта команда работает как в Windows, так и в UNIX. Netstat выдает список активных портов компьютера.

| Экран 2. Список открытых портов, полученный с помощью Netstat |

Аудит журнала брандмауэра

Еще один полезный способ обнаружения сетевых приложений, которые отправляют или получают данные по сети, — собирать и анализировать больше данных в журнале брандмауэра. Записи Deny, в которых приводится информация с внешнего интерфейса брандмауэра, вряд ли будут полезны из-за «шумового трафика» (например, от червей, сканеров, тестирования по ping), засоряющего Internet. Но если записывать в журнал разрешенные пакеты с внутреннего интерфейса, то можно увидеть весь входящий и исходящий сетевой трафик.

Чтобы увидеть «сырые» данные трафика в сети, можно установить сетевой анализатор, который подключается к сети и записывает все обнаруженные сетевые пакеты. Самый широко распространенный бесплатный сетевой анализатор — Tcpdump для UNIX (версия для Windows называется Windump), который легко устанавливается на компьютере. После установки программы следует настроить ее для работы в режиме приема всех сетевых пакетов, чтобы регистрировать весь трафик, а затем подключить к монитору порта на сетевом коммутаторе и отслеживать весь трафик, проходящий через сеть. О настройке монитора порта будет рассказано ниже. Tcpdump — чрезвычайно гибкая программа, с помощью которой можно просматривать сетевой трафик с использованием специализированных фильтров и показывать только информацию об IP-адресах и портах либо все пакеты. Трудно просмотреть сетевые дампы в больших сетях без помощи соответствующих фильтров, но следует соблюдать осторожность, чтобы не потерять важные данные.

Объединение компонентов

До сих пор мы рассматривали различные методы и инструменты, с помощью которых можно обнаружить приложения, использующие сеть. Пришло время объединить их и показать, как определить открытые сетевые порты. Поразительно, как «болтливы» компьютеры в сети! Во-первых, рекомендуется познакомиться с документом Microsoft «Service overview and network port requirements for the Windows Server system» (http://support.microsoft.com/default.aspx?scid=kb;en-us;832017

Пришло время объединить их и показать, как определить открытые сетевые порты. Поразительно, как «болтливы» компьютеры в сети! Во-первых, рекомендуется познакомиться с документом Microsoft «Service overview and network port requirements for the Windows Server system» (http://support.microsoft.com/default.aspx?scid=kb;en-us;832017

Настройка сетевого анализатора

Ранее отмечалось, что один из способов определить порты, используемые приложениями, — отслеживать трафик между компьютерами с помощью сетевого анализатора. Чтобы увидеть весь трафик, необходимо подключить сетевой анализатор к концентратору или монитору портов в коммутаторе. Каждому порту концентратора виден весь трафик каждого компьютера, подключенного к этому концентратору, но концентраторы — устаревшая технология, и большинство компаний заменяют их коммутаторами, которые обеспечивают хорошую производительность, но неудобны для анализа: каждый порт коммутатора принимает только трафик, направляемый одному компьютеру, подключенному к данному порту. Чтобы анализировать всю сеть, нужно отслеживать трафик, направляемый в каждый порт коммутатора.

Чтобы анализировать всю сеть, нужно отслеживать трафик, направляемый в каждый порт коммутатора.

Для этого требуется настроить монитор порта (разные поставщики называют его span port или mirrored port) в коммутаторе. Установить монитор порта в коммутаторе Cisco Catalyst компании Cisco Systems не составляет труда. Нужно зарегистрироваться на коммутаторе и активизировать режим Enable, затем перейти в режим configure terminal и ввести номер интерфейса порта коммутатора, на который следует посылать весь контролируемый трафик. Наконец, необходимо указать все отслеживаемые порты. Например, следующие команды обеспечивают мониторинг трех портов Fast Ethernet и пересылку копии трафика в порт 24.

interface FastEthernet0/24 port monitor FastEthernet0/1 port monitor FastEthernet0/2 port monitor FastEthernet0/3 end

В данном примере сетевой анализатор, подключенный к порту 24, будет просматривать весь исходящий и входящий трафик компьютеров, подключенных к первым трем портам коммутатора. Для просмотра созданной конфигурации следует ввести команду

Для просмотра созданной конфигурации следует ввести команду

show run

Чтобы сохранить новую конфигурацию, нужно использовать команду

write memory

Первоначальный анализ

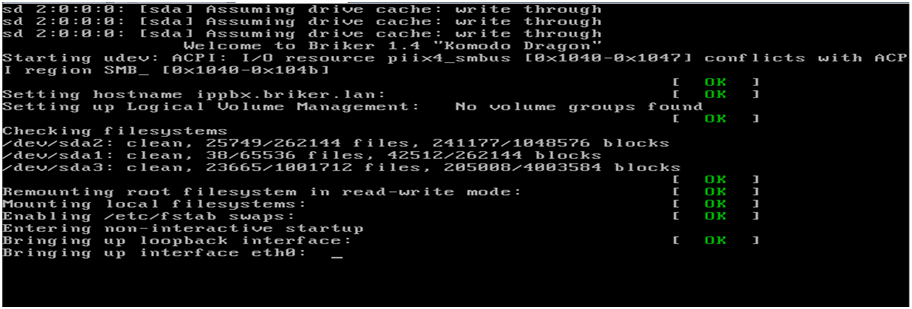

Рассмотрим пример анализа данных, проходящих через сеть. Если для сетевого анализа используется компьютер Linux, то можно получить исчерпывающее представление о типе и частоте пакетов в сети с помощью такой программы, как IPTraf в режиме Statistical. Детали трафика можно выяснить с использованием программы Tcpdump.

В таблице приведены статистические выходные данные, собранные с помощью IPTraf в небольшой сети с Active Directory (AD) в течение 15 минут. Для краткости, тестирование проводилось вечером, когда никто из пользователей не обращался в сеть. В примере не показаны все порты Windows, но продемонстрированы приемы оценки портов и их привязки к службам и приложениям.

TCP 22. Наиболее активно работающий сетевой порт. Известно, что он используется программой Secure Shell (SSH), которую я применяю для подключения компьютера Linux с утилитой IPTraf.

UDP 138. Второй по частоте использования — UDP-порт 138, задействованный службой NetBIOS Datagram Service. В упомянутом выше документе Microsoft указывается, что данный порт используется несколькими службами Windows, в том числе Computer Browser, DFS, License, Messenger, Net Logon и Server. В группу портов TCP и UDP 135-139 входит несколько специфических портов, используемых многими приложениями Windows. По всей вероятности, некоторые из этих портов придется держать открытыми, что, к сожалению, открывает доступ к другим приложениям Windows.

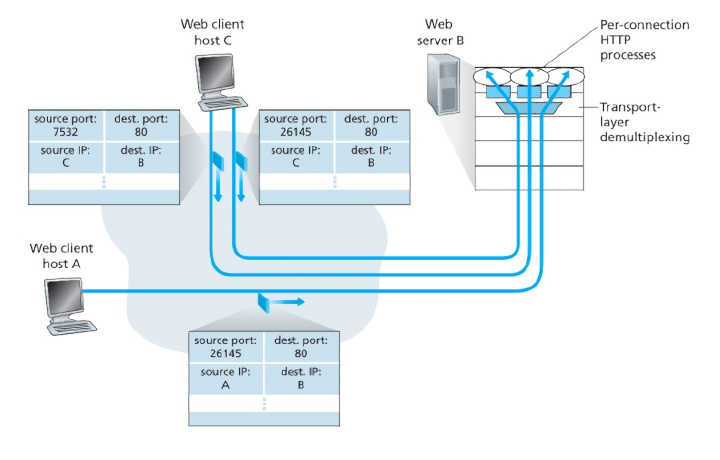

TCP 80. Третий порт в списке — TCP-порт 80, который используется для незашифрованного трафика HTTP (Web). Но в режиме Statistics программы IPTraf нельзя определить, указывает ли данный трафик на попытки клиента обратиться к Web-серверу внутри сети или внутренний компьютер просто обращается к Web-серверу в Internet (более подробно о таком сценарии будет рассказано в следующем разделе).

UDP 137 и UDP 53. Эти порты используются службами преобразования имен Windows — в данном случае, NetBIOS и DNS.

UDP 67 и UDP 68. UDP-порты 67 и 68 используются DHCP-сервером для назначения динамических IP-адресов.

UDP 123. Данный порт зарезервирован для протокола Network Time Protocol (NTP) или, в случае Windows, Simple Network Time Protocol (SNTP). Этот протокол синхронизирует время между компьютером и NTP-сервером, например контроллером домена (DC).

Остальные порты получили лишь по одному пакету. Чтобы исследовать их, можно собирать статистику в течение более длительного времени и выявить закономерности, либо параллельно запустить Tcpdump и собрать больше данных, в частности, IP-адреса источника и назначения. Даже из приведенного общего вида можно извлечь информацию об этих пакетах. Например, каждый пакет имеет размер 229 байт; можно предположить, что одно приложение перескакивает между разными портами, но, чтобы утверждать это, требуется дополнительная информация.

Tcpdump

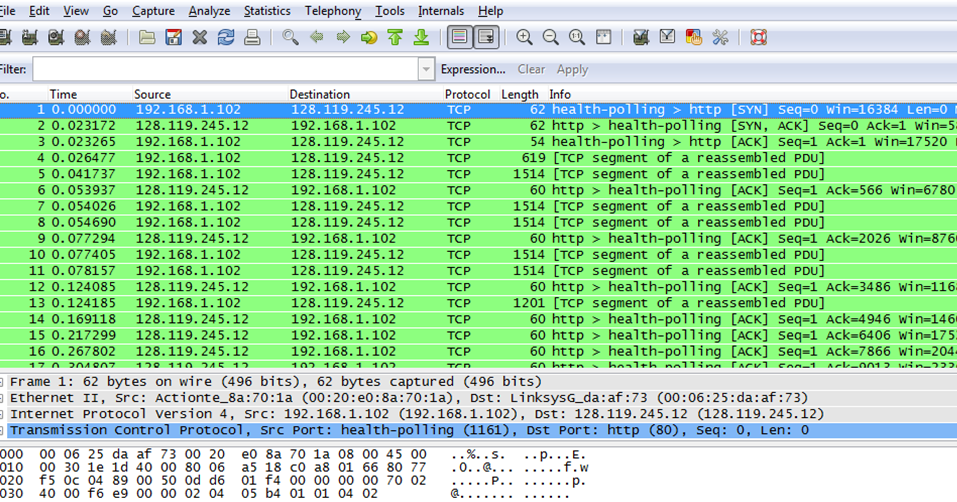

Tcpdump — превосходный инструмент командной строки для анализа сетей, который собирает детальные данные о пакетах в сети. Для того чтобы выяснить, где зарождается HTTP-трафик, можно воспользоваться командой

Для того чтобы выяснить, где зарождается HTTP-трафик, можно воспользоваться командой

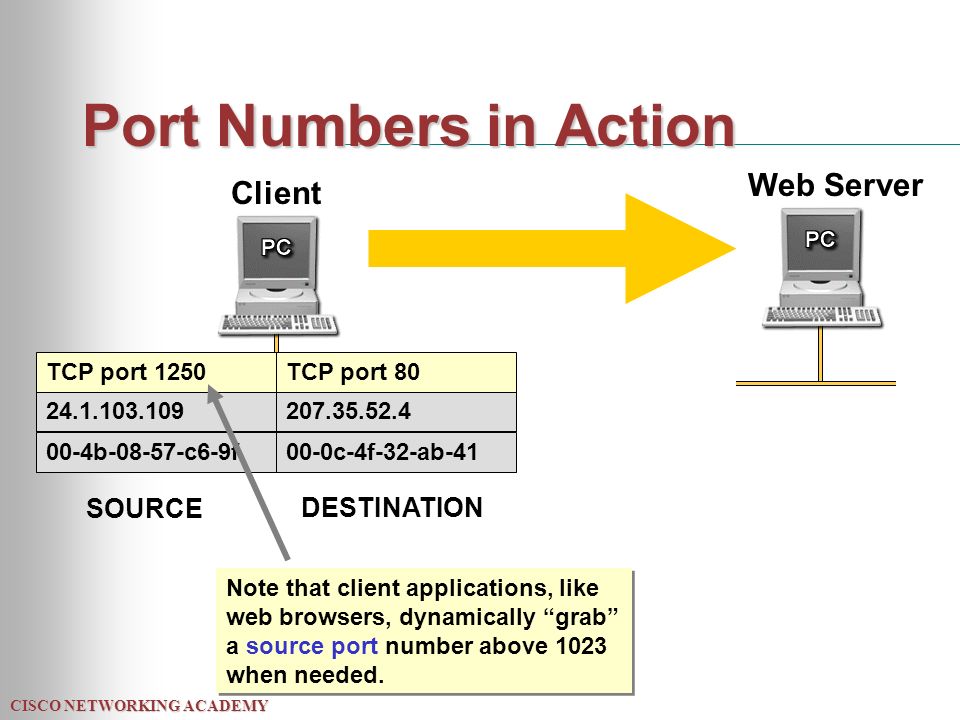

tcpdump -i eth2 -nq proto TCP port 80

В данном простом примере требуется лишь узнать IP-адреса компьютеров, использующих HTTP, поэтому были задействованы параметры, которые показывают только данные TCP-порта 80. Параметр -i eth2 указывает анализируемый интерфейс. В нашей тестовой сети eth2 — это сетевой адаптер, подключенный к монитору порта в коммутаторе.

Параметр -nq представляет собой два отдельных параметра: -n предписывает Tcpdump не преобразовывать хост-имен и имен служб, а -q переводит Tcpdump в быстрый (скрытый) режим. Наконец, нужно просматривать только данные трафика TCP-порта 80, поэтому добавлена команда

proto TCP port 80

которая ограничивает объем рассматриваемых данных.

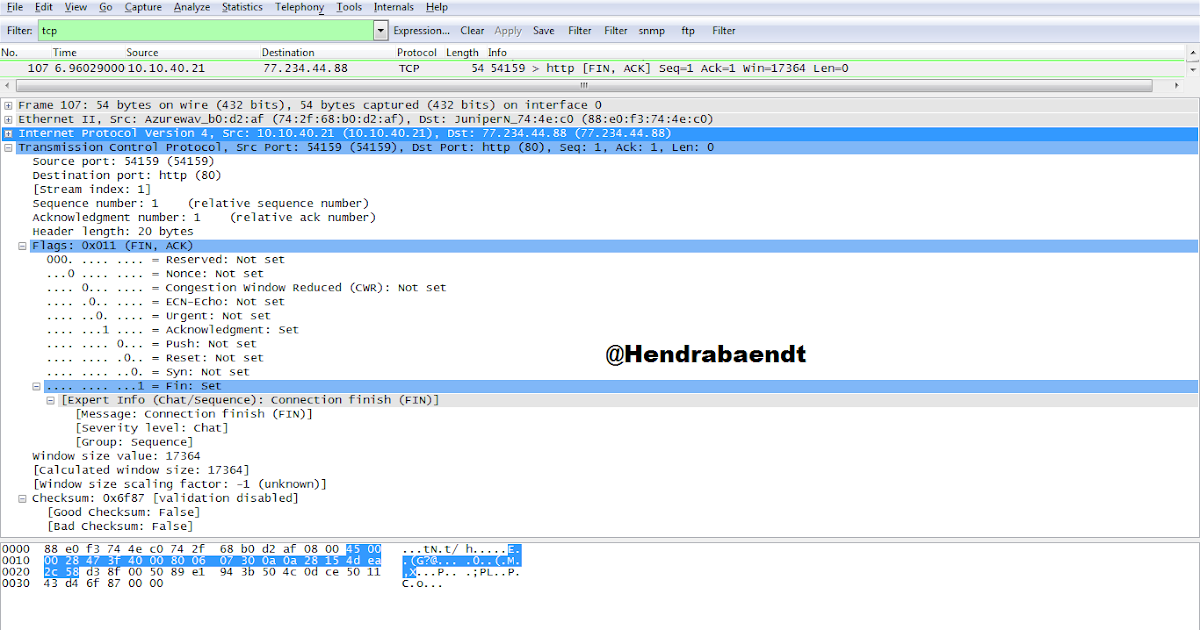

На экране 3 показаны выходные данные команды. Через порт 80 работают только два компьютера в сети 192.168.0.0. Отсюда можно сделать вывод, что компьютер по адресу 192. 168.0.112 пытается обратиться к Web-серверу по адресу 192.168.0.7. Теперь можно проверить, находится ли по этому адресу законный Web-сервер, или классифицировать находку иным образом. Список всех параметров приведен на главной странице Tcpdump. Возможности этой программы широки.

168.0.112 пытается обратиться к Web-серверу по адресу 192.168.0.7. Теперь можно проверить, находится ли по этому адресу законный Web-сервер, или классифицировать находку иным образом. Список всех параметров приведен на главной странице Tcpdump. Возможности этой программы широки.

Используя справочную таблицу сетевых портов в сочетании с результатами нескольких сеансов сканирования портов, можно составить карту сигнатур полезного трафика в сети. Затем можно будет отмечать отклонения от нормы.

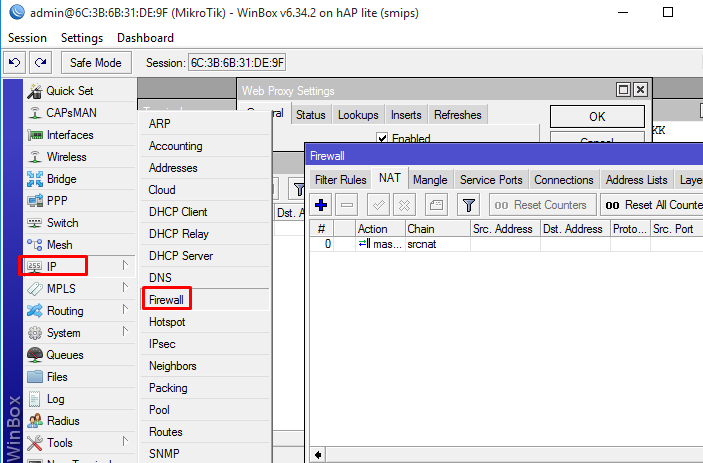

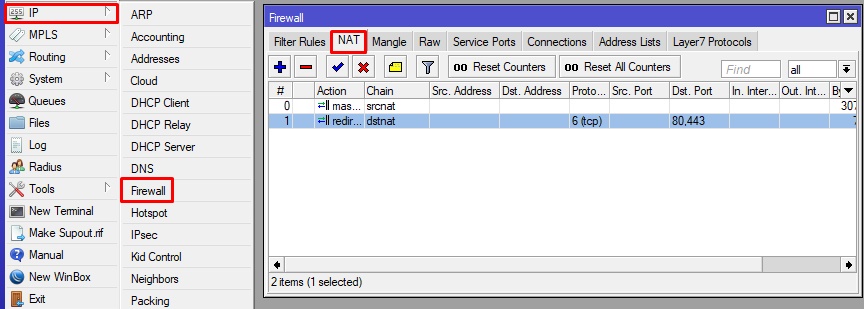

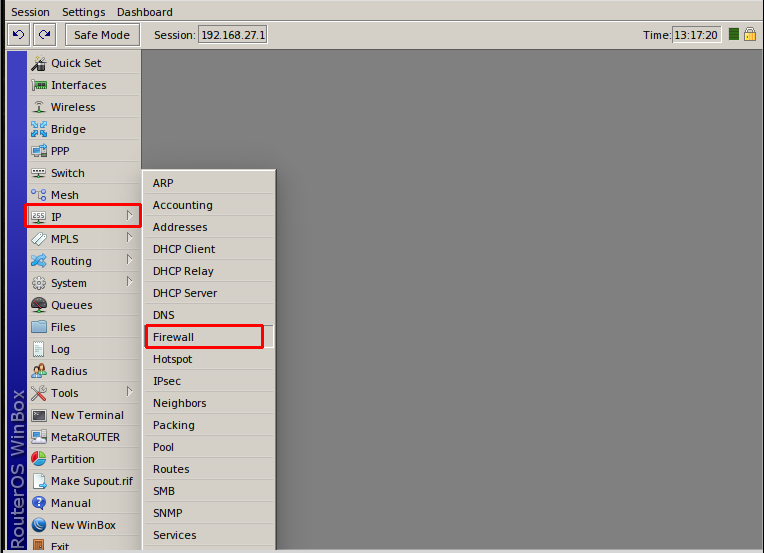

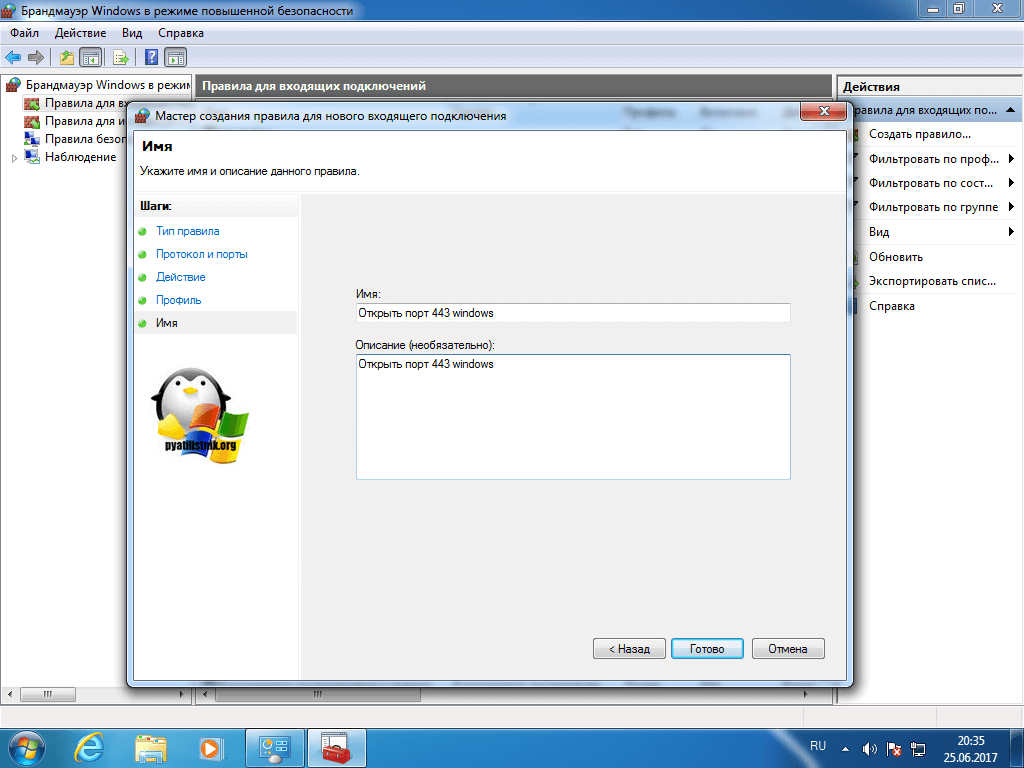

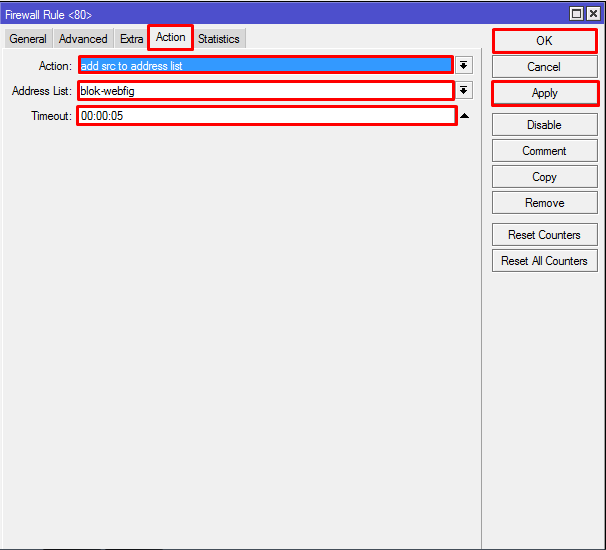

Подготовка набора правил брандмауэра

Чтобы составить набор правил брандмауэра — особенно в сложных ситуациях, например в демилитаризованной зоне (DMZ), — следует применять все перечисленные выше методы оценки сетевого трафика. С их помощью можно точно установить задействованные сетевые порты. На основе этих данных строится набор правил брандмауэра. В DMZ изолируются компьютеры, которые принимают прямые соединения с Internet (например, внешние почтовые серверы, Web-серверы) от других серверов во внутренней сети. Компьютеры в DMZ также должны устанавливать соединения с некоторыми компьютерами во внутренней сети, поэтому необходимо создать набор правил брандмауэра, который разрешает такое соединение.

Компьютеры в DMZ также должны устанавливать соединения с некоторыми компьютерами во внутренней сети, поэтому необходимо создать набор правил брандмауэра, который разрешает такое соединение.

Рассмотрим два метода, с помощью которых можно определить списки ACL для правил брандмауэра в тестовой DMZ. Предположим, что Web-серверу в DMZ требуется извлечь данные из системы Microsoft SQL Server во внутренней сети. Вместо туманного правила, которое разрешает соединение между IP-адресом Web-сервера и IP-адресом системы SQL Server, следует составить списки ACL, которые разрешают только обращения к SQL Server.

Один из способов подготовки такого ACL — контролировать монитор порта и составить ACL на основе анализа обнаруженного трафика. Для этого нужно установить монитор порта на DMZ-интерфейсе брандмауэра и активизировать анализатор сети. На данном этапе следует убедиться, что между DMZ и внутренней подсетью правила брандмауэра не действуют. Затем требуется сгенерировать типичный сетевой трафик с помощью Web-приложения, как это делали бы пользователи. После просмотра данных сетевого анализатора нужно записать все уникальные IP-адреса и соединения сетевого порта. Наконец, на основе собранной информации следует составить и разместить списки ACL брандмауэра. В данном примере требуется, чтобы Web-сервер инициировал соединения с SQL Server. SQL Server использует TCP-порт 1433, поэтому в результатах сетевого анализатора должны быть пакеты, направляемые в этот порт. Однако, если Web-сервер является членом домена, DC которого находятся во внутренней сети, можно ожидать интенсивного сетевого трафика от Web-сервера к DC. После анализа результатов анализатора следует разрешить в ACL брандмауэра весь необходимый сетевой трафик.

После просмотра данных сетевого анализатора нужно записать все уникальные IP-адреса и соединения сетевого порта. Наконец, на основе собранной информации следует составить и разместить списки ACL брандмауэра. В данном примере требуется, чтобы Web-сервер инициировал соединения с SQL Server. SQL Server использует TCP-порт 1433, поэтому в результатах сетевого анализатора должны быть пакеты, направляемые в этот порт. Однако, если Web-сервер является членом домена, DC которого находятся во внутренней сети, можно ожидать интенсивного сетевого трафика от Web-сервера к DC. После анализа результатов анализатора следует разрешить в ACL брандмауэра весь необходимый сетевой трафик.

Второй метод обнаружения портов, необходимых Web-серверу для связи с машиной SQL Server, — метод проб и ошибок, который заключается в создании и развертывании ACL, запрещающего трафик между DMZ и внутренней сетью.

Начав использовать Web-сервер, следует отыскать в журналах брандмауэра блокированные пакеты (вероятно, их будет много). Для каждого блокированного пакета необходимо исследовать и оценить адреса источника и назначения, а также информацию о сетевом порте. Затем составляются списки ACL, которые разрешают полезный трафик. Эту процедуру следует повторять до тех пор, пока из журнала не исчезнут записи Deny для пакетов, пересылаемых между DMZ и внутренней сетью.

Для каждого блокированного пакета необходимо исследовать и оценить адреса источника и назначения, а также информацию о сетевом порте. Затем составляются списки ACL, которые разрешают полезный трафик. Эту процедуру следует повторять до тех пор, пока из журнала не исчезнут записи Deny для пакетов, пересылаемых между DMZ и внутренней сетью.

Знание — лучшая защита

Итак, в этой и предыдущей статьях было рассказано о месте сетевых портов в общей сетевой модели, а также о средствах обнаружения и мониторинга сетевых приложений. Вооружившись этой информацией, любой ИТ-специалист сможет приступить к изучению сети, чтобы лучше понять и защитить свой участок Internet.

Джеф Феллинг — Директор по информационной безопасности компании Quantive. Автор книги IT Administrator?s Top 10 Introductory Scripts for Windows (издательство Charles River Media). [email protected]

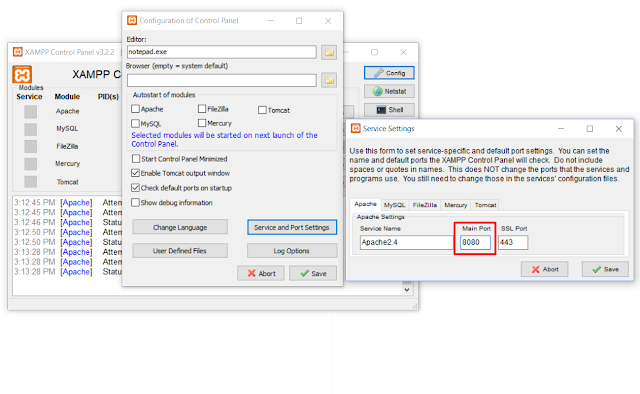

Что это — порт 80 и с чем его едят?

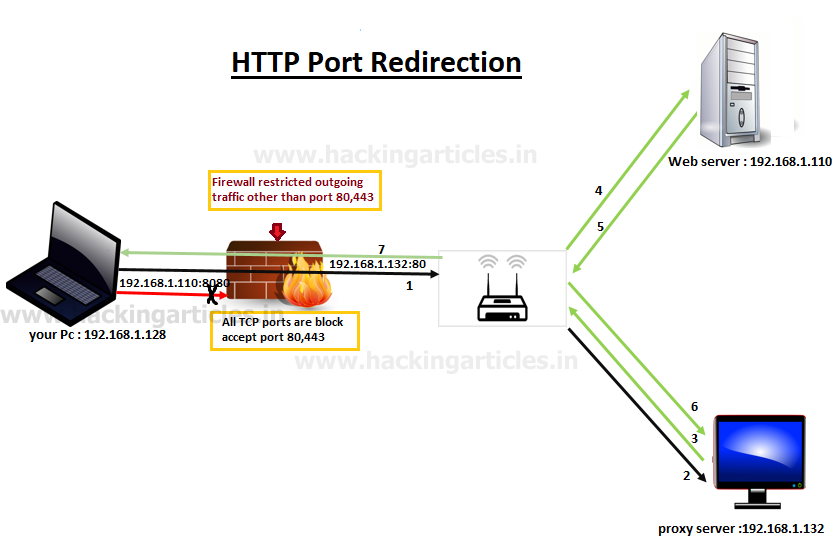

При конфигурации сети или установке домашнего сервера можно столкнуться с таким понятием, как порт 80. Обычно сначала нужно проверить наличие доступа к нему. Чаще всего порт 80 закрыт. Для того чтобы лучше всего понять, что это такое, необходимо вкратце обрисовать принцип работы интернета.

Обычно сначала нужно проверить наличие доступа к нему. Чаще всего порт 80 закрыт. Для того чтобы лучше всего понять, что это такое, необходимо вкратце обрисовать принцип работы интернета.

Принцип работы

Как же происходит доступ к информации через интернет? У нас есть пользователь, который хочет подключиться к сайту. Он включает интернет и запускает браузер. Это та самая программа-клиент. Она установлена на компьютере пользователя. В адресную строку интернет-браузера он вводит название сайта. Это его доменное имя. Дальше происходит то, что обычно скрыто от наших глаз. Между вводом адреса сайта и его откликом происходит следующее. Введя имя домена в браузер, мы связываемся с провайдером. Мы сообщаем ему о том, что хочет запросить этот сайт. У провайдера установлен DNS сервер (Domain Name Server), который преобразует название сайта в IP-адрес.

Например, 178.200.144.124. IP — это межсетевой протокол. Он выдается провайдером компьютеру при каждом подключении к интернету. Если IP-адрес динамический, то он может меняться по усмотрению провайдера. Если IP-адрес статичный, то он не меняется. Это нужно в тех случаях, когда вы хотите настроить параметры безопасности чего-либо и задать доступ только с определенных IP.

Если IP-адрес динамический, то он может меняться по усмотрению провайдера. Если IP-адрес статичный, то он не меняется. Это нужно в тех случаях, когда вы хотите настроить параметры безопасности чего-либо и задать доступ только с определенных IP.

Понятно, что компьютеры тоже располагают своими IP-адресами. Сейчас существует две версии: IPv4 и IPv6. Они нужны для нахождения компьютера в сети. Необходимо знать, куда отправлять пакет информации. Далее провайдер пересылает запрос сайта на маршрутизатор. Согласно таблицам маршрутов он пересылает данные по указанному адресу.

Далее на веб-сервере идет обработка полученной информации и выдается результат в виде страницы HTML. Он уходит по обратной цепочке, пройдя маршрутизатор, к провайдеру, а оттуда — на компьютер клиента. Вот тут и нужно понять, куда теперь посылать пакет, в какую программу. Для этого и нужны порты.

Что занимает порт 80

Прежде всего нужно понять, что это такое. Порт — это определенный системный ресурс, который выделяется приложению для установления связи с другими программами в сети. Они для связи между собой через сеть используют порты. Сравнивая эту конструкцию с домом, можно сказать, что IP — это дом, а порт — это квартира. Всего их 65536. Часть их зарезервирована для работы только с определенными приложениями. Список портов находится в файле services в директории C/Windows/System32/drivers/etc. Но она может отличаться, в зависимости от версии операционной системы.

Они для связи между собой через сеть используют порты. Сравнивая эту конструкцию с домом, можно сказать, что IP — это дом, а порт — это квартира. Всего их 65536. Часть их зарезервирована для работы только с определенными приложениями. Список портов находится в файле services в директории C/Windows/System32/drivers/etc. Но она может отличаться, в зависимости от версии операционной системы.

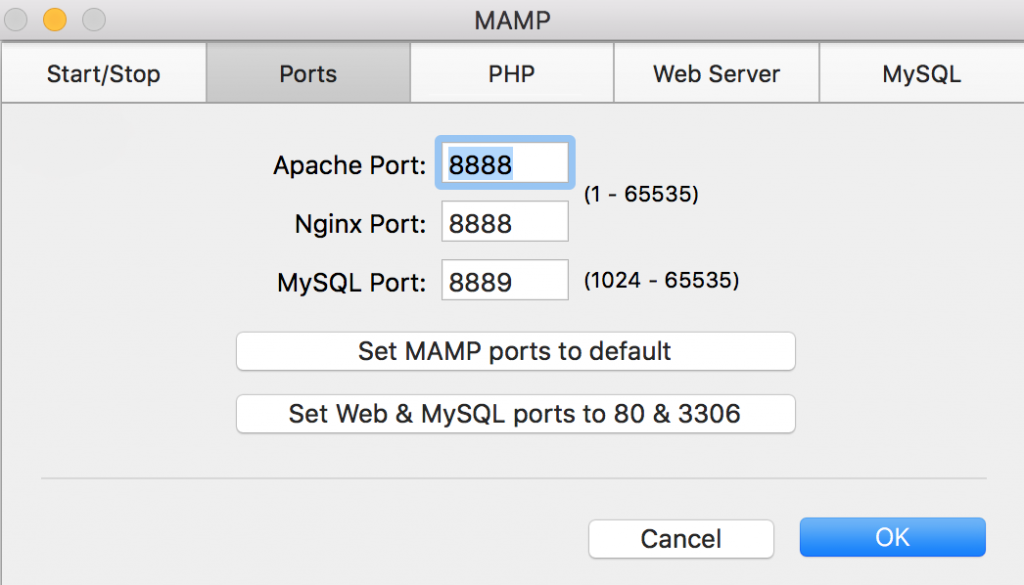

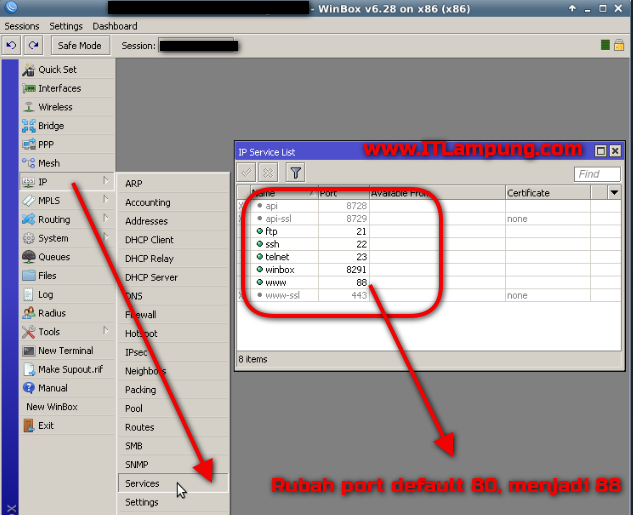

Для работы веб-сайтов и нужен порт 80. Для проверки его работы вы можете сделать следующее. После названия сайта поставить двоеточие и ввести номер порта. Например, порт 80. У вас откроется сайт. Если вы введете цифру, например, 53, то у вас появится сообщение, извещающее нас о том, что этот адрес использует порт, который, как правило, не применяется для работы с веб-сайтами. Но обычно мы не уточняем его в адресной строке. Это делает сам браузер. Порт 80 стоит в нем по умолчанию.

Проверка соединения

Все приложения, применяющие для своей работы веб-ресурсы, используют этот порт для связи через интернет. Даже если вы не работаете в браузере в данный момент, он может все равно использоваться, например, антивирусом. Проверить, какие соединения сейчас установлены через него, можно в командной строке. После нажатия клавиш Windows+R нужно ввести в поле cmd и нажать ОК. В открывшемся окне командной строки введите netstat-an. Программа выдаст результаты соединений, которые были установлены нашим компьютером с удаленными узлами. Так называются устройства, которые включены в архитектуру компьютерной сети.

Даже если вы не работаете в браузере в данный момент, он может все равно использоваться, например, антивирусом. Проверить, какие соединения сейчас установлены через него, можно в командной строке. После нажатия клавиш Windows+R нужно ввести в поле cmd и нажать ОК. В открывшемся окне командной строки введите netstat-an. Программа выдаст результаты соединений, которые были установлены нашим компьютером с удаленными узлами. Так называются устройства, которые включены в архитектуру компьютерной сети.

В графе «Внешний адрес» можно найти все веб-ресурсы, которые используют в данный момент восьмидесятый порт. С помощью этого метода удобно отслеживать вредоносные ПО и ненужные соединения. Но бывает, что для функционирования вполне безобидных программ необходимо открыть порт 80 вручную.

Как проверить 80 порт?

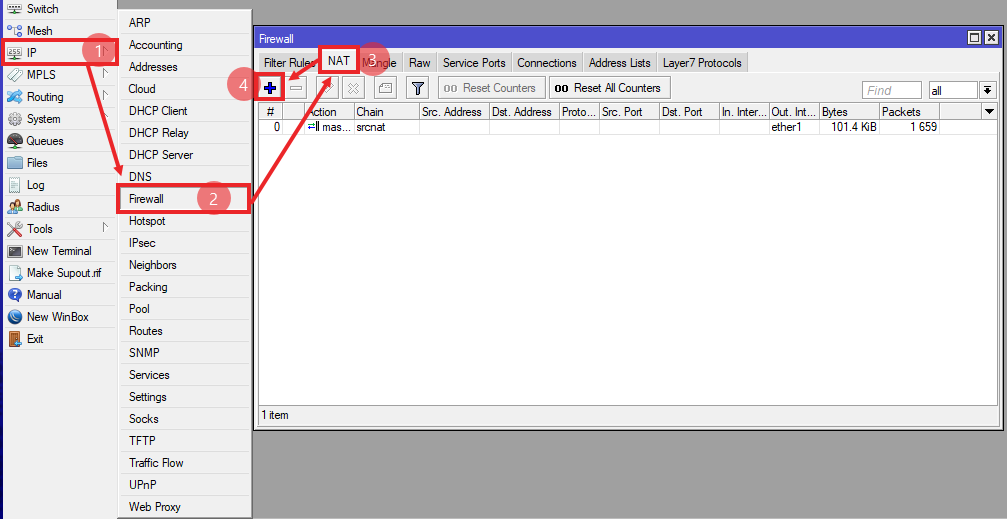

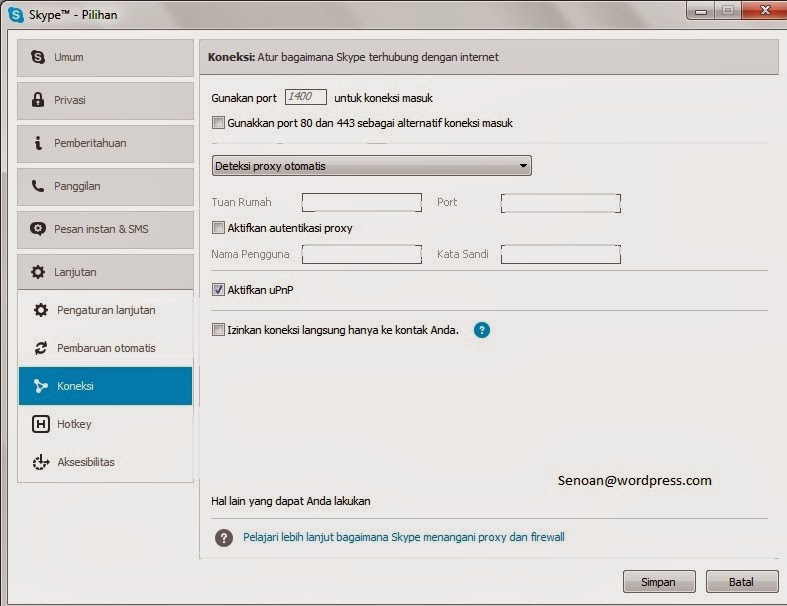

Если вы сталкивались с такими программами, как скайп и юторрент, то наверняка знаете, что они настраивают и открывают нужные порты в автоматическом режиме, используя технологию UPNP. Также они сами добавляют себя в список исключений большинства брандмауэров и антивирусов. При настройке игрового или веб-сервера требуется это делать вручную. Перед тем как это делать, порт нужно проверить. Сделать это можно несколькими путями.

Также они сами добавляют себя в список исключений большинства брандмауэров и антивирусов. При настройке игрового или веб-сервера требуется это делать вручную. Перед тем как это делать, порт нужно проверить. Сделать это можно несколькими путями.

Сетевой ресурс

Некоторые любят использовать сервис 2ip.ru. Здесь есть полезная функция «Проверить порт». Если зайти сюда и ввести нужный нам номер, сайт скажет, закрыт ли порт или нет. Но нужно понимать, что проверка через этот сайт не всегда может быть корректной. Для того чтобы она прошла максимально правильно, необходимо запустить ту программу, для которой требуется эта проверка. Также она должна слушать этот сервер. Для более точной проверки можно использовать следующий способ.

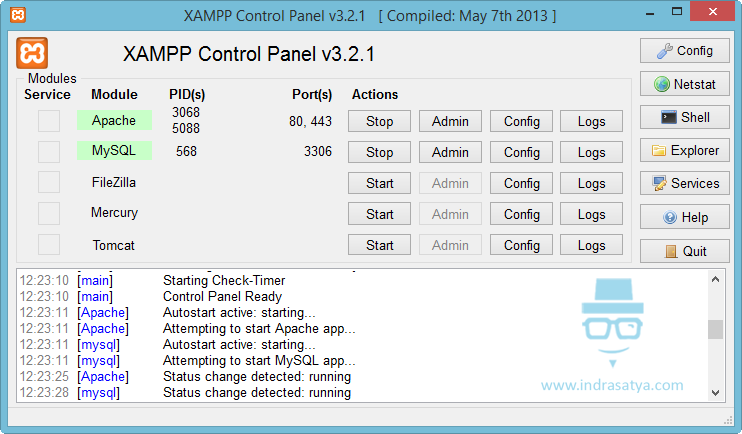

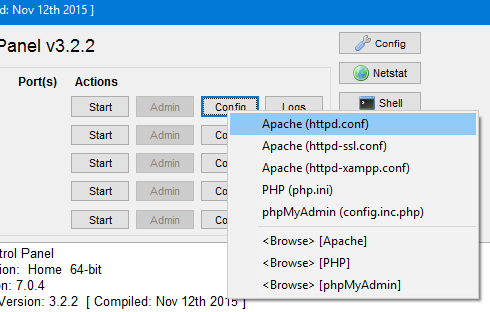

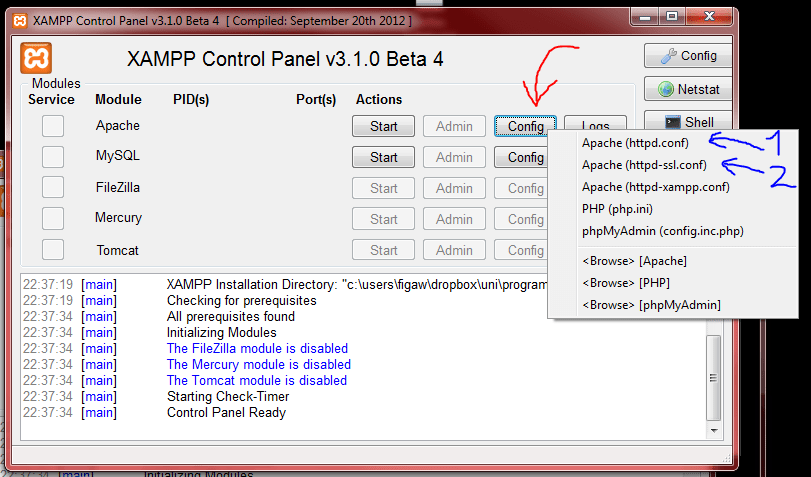

Программный ресурс

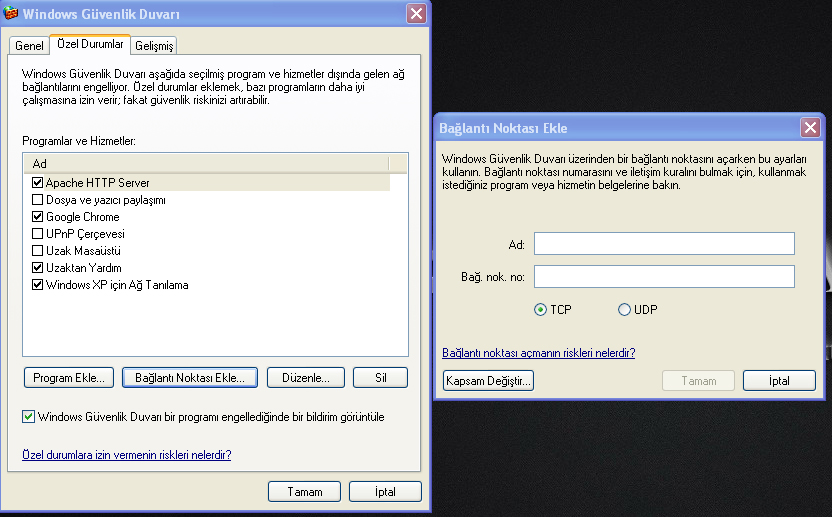

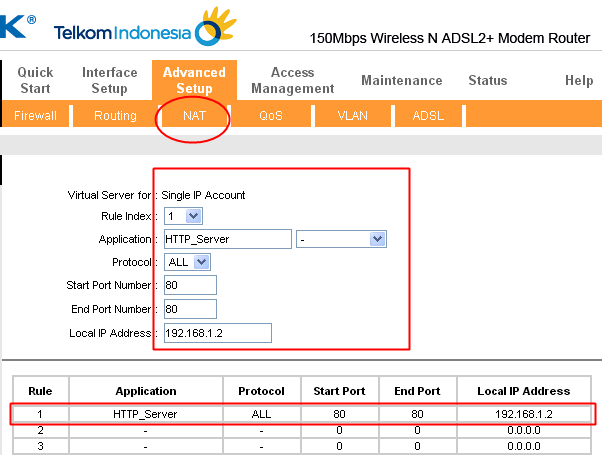

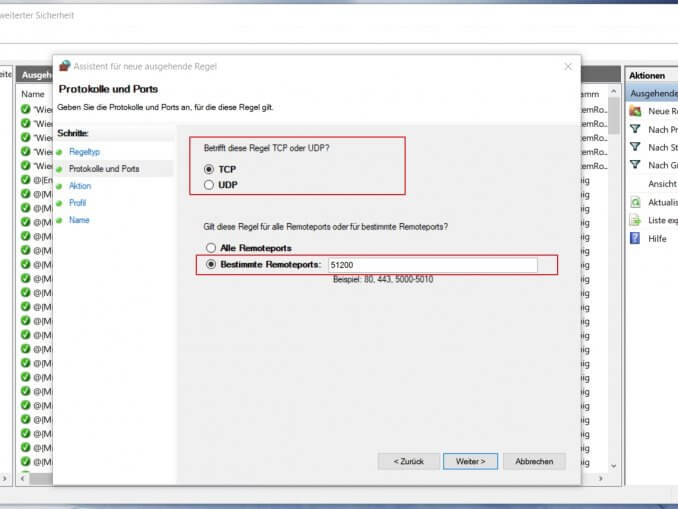

Устанавливаем программу PFPortChecker. При установке лучше отказаться от рекламных ссылок. Особенность этой программы в том, что она сама слушает порт, который мы хотим проверить, — открыт он или закрыт. Вверху необходимо указать номер порта, протокол соединения и нажать Check Me. Протокол соединения либо TCP, либо UDP. Выбирайте TCP. Если программа выдает, что порт закрыт, то необходимо убедиться, блокирует ли его брандмауэр. Если в вашем антивирусе нет функции файервола, то он активирует функции встроенного в Windows экрана. На время проверки его нужно отключить, делается это через панель управления. Теперь повторяем операцию с PortChecker. Если она показывает, что порты все еще закрыты, можно сделать вывод о том, что они блокируются на роутере. Это значит, что нужно настраивать сам роутер. Как это сделать, здесь сказать сложно, так как у каждого роутера свои настройки.

Протокол соединения либо TCP, либо UDP. Выбирайте TCP. Если программа выдает, что порт закрыт, то необходимо убедиться, блокирует ли его брандмауэр. Если в вашем антивирусе нет функции файервола, то он активирует функции встроенного в Windows экрана. На время проверки его нужно отключить, делается это через панель управления. Теперь повторяем операцию с PortChecker. Если она показывает, что порты все еще закрыты, можно сделать вывод о том, что они блокируются на роутере. Это значит, что нужно настраивать сам роутер. Как это сделать, здесь сказать сложно, так как у каждого роутера свои настройки.

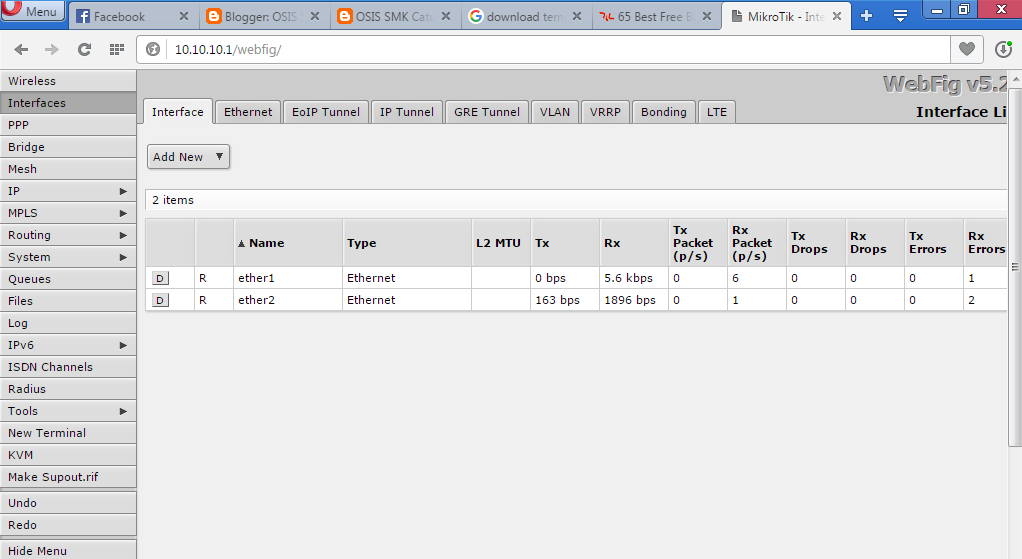

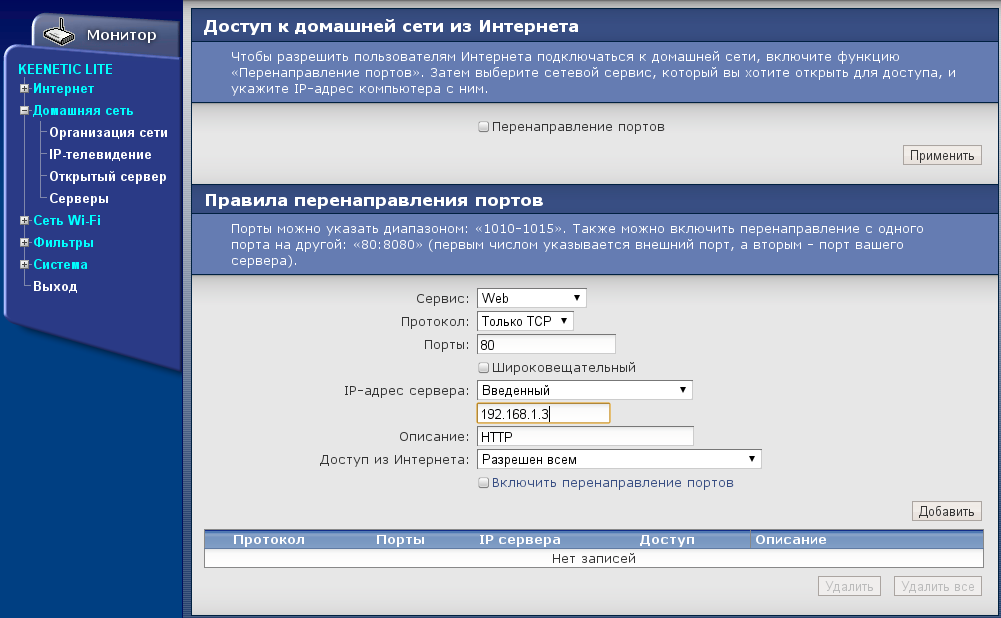

Необходимо зайти в его интерфейс управления и прописать настройки порта 80.

Таким образом, вы узнали, что такое порт 80, как его проверить и что делать для того, чтобы настроить.

Порт 80 (tcp/udp/sctp) — Поиск TCP UDP Портов Online

Сервис

Детали

Источник

Hypertext Transfer Protocol (HTTP) (Official)

WIKIhttp

World Wide Web HTTP

Bekkoamehttp

Hypertext Transfer Protocol (HTTP). World Wide Web, MobileMe, QuickTime Installer, iTunes Store and Radio, Software Update, RAID Admin, Backup, iCal calendar publishing, iWeb, WebDAV (iDisk), Final Cut Server, AirPlay, OS X Lion Internet Restore, Profile Manager.

World Wide Web, MobileMe, QuickTime Installer, iTunes Store and Radio, Software Update, RAID Admin, Backup, iCal calendar publishing, iWeb, WebDAV (iDisk), Final Cut Server, AirPlay, OS X Lion Internet Restore, Profile Manager.

www-http

World Wide Web HTTP

IANAthreat

[threat] Back Orifice 2k Plug-Ins

Bekkoamethreat

[threat] Banito

Bekkoamethreat

[threat] Bebshell

Bekkoamethreat

[threat] Cafeini

Bekkoamethreat

[threat] CGI Backdoor

Bekkoamethreat

[threat] Civcat

Bekkoamethreat

[threat] Eaghouse

Bekkoamethreat

[threat] Executor

Bekkoamethreat

[threat] God Message

Bekkoamethreat

[threat] God Message Creator

Bekkoamethreat

[threat] Hesive

Bekkoamethreat

[threat] Hexem

Bekkoamethreat

[threat] Hooker

Bekkoamethreat

[threat] IISworm

Bekkoamethreat

[threat] Ketch

Bekkoamethreat

[threat] Lodear

Bekkoamethreat

[threat] Mindos

Bekkoamethreat

[threat] MTX

Bekkoamethreat

[threat] Muquest

Bekkoamethreat

[threat] Mydoom

Bekkoamethreat

[threat] NCX

Bekkoamethreat

[threat] Reverse WWW Tunnel Backdoor

Bekkoamethreat

[threat] RingZero

Bekkoamethreat

[threat] Seeker

Bekkoamethreat

[threat] Tabela

Bekkoamethreat

[threat] W32. Beagle

Beagle

threat

[threat] W32.Bobax

Bekkoamethreat

[threat] W32.Gaobot

Bekkoamethreat

[threat] W32.HLLW.Doomjuice

Bekkoamethreat

[threat] W32.HLLW.Heycheck

Bekkoamethreat

[threat] W32.HLLW.Polybot

Bekkoamethreat

[threat] W32.Ifbo

Bekkoamethreat

[threat] W32.Pinkton

Bekkoamethreat

[threat] W32.Spybot

Bekkoamethreat

[threat] W32.Tdiserv

Bekkoamethreat

[threat] W32.Theals

Bekkoamethreat

[threat] W32.Welchia

Bekkoamethreat

[threat] W32.Yaha

Bekkoamethreat

[threat] WAN Remote

Bekkoamethreat

[threat] Web Server CT

Bekkoamethreat

[threat] WebDownloader

Bekkoamethreat

[threat] Xeory

Bekkoamethreat

[threat] Zombam

Bekkoametrojan

[trojan] 711 trojan (Seven Eleven). Anti-protection trojan / Remote Access / Keylogger / Steals passwords / Hacking tool / Destructive trojan. Works on Windows 95, 98 and ME. The source code is mainly based on the one of SoftWAR. Aliases: Seven Eleven, Seven1one

Anti-protection trojan / Remote Access / Keylogger / Steals passwords / Hacking tool / Destructive trojan. Works on Windows 95, 98 and ME. The source code is mainly based on the one of SoftWAR. Aliases: Seven Eleven, Seven1one

trojan

[trojan] AckCmd. Remote Access / Tunneling software. Works on Windows 2000 and XP.

Simovitstrojan

[trojan] BlueFire. Remote Access / FTP server / Telnet trojan. Works on Windows. Aliases: Backdoor.BlueFire

Simovitstrojan

[trojan] Cafeini. Anti-protection trojan / Remote Access / Steals passwords / Hacking tool. Works on Windows 95, 98, NT and 2000. Telnet can also be used as client. Aliases: TROJ_CAFEIN

Simovitstrojan

[trojan] Duddie. Remote Access / Keylogger / Destructive trojan. Works on Windows. Aliases: Backdoor.Duddie

Simovitstrojan

[trojan] Executor. Remote Access / Virus dropper. Works on Windows 95 and 98. Aliases: Win32.Executor trojan, Executer, Executor Controller, Backdoor.Excecutor.b, Seek

Aliases: Win32.Executor trojan, Executer, Executor Controller, Backdoor.Excecutor.b, Seek

trojan

[trojan] God Message. Virus / Remote Access / ActiveX trojan / Downloading trojan / Worm / Mail trojan / IRC trojan / Network trojan. Works on Windows 95, 98, ME, NT and 2000, together with MS Internet Explorer 5, MS Outlook and mIRC. Aliases: BackDoor.AB.gen (?), JS.Trojan.WindowBomb

Simovitstrojan

[trojan] Intruzzo. Remote Access / Steals passwords / Port scanner. Works on Windows 98, ME, NT and 2000. Aliases: BackDoor.ADM, Backdoor.Intruzzo, Backdoor.Intrzo, Unknown Guy, Renomb, Backdoor.Renomb

Simovitstrojan

[trojan] Latinus. Remote Access / Keylogger / Steals passwords. Works on Windows 95, 98, ME, NT, 2000 and XP. Aliases: Backdoor.Latinus, Trojan.Dropper.Latinus, Backdoor.KF, InvasionCrash, PestDoor, BackDoor.AHS, Backdoor.Pestdoor

Simovitstrojan

[trojan] Lithium. Remote Access / Steals passwords / Network trojan / Downloading trojan. Works on Windows 95, 98, ME, 2000 and XP. Does NOT work on Windows NT. Aliases: Backdoor.Lithium, BackDoor.YQ

Remote Access / Steals passwords / Network trojan / Downloading trojan. Works on Windows 95, 98, ME, 2000 and XP. Does NOT work on Windows NT. Aliases: Backdoor.Lithium, BackDoor.YQ

trojan

[trojan] MscanWorm.

Simovitstrojan

[trojan] NerTe. Remote Access / Keylogger / Steals passwords. Works on Windows 95, 98, ME, NT and 2000. Aliases: Backdoor.NerTe, Backdoor.SG

Simovitstrojan

[trojan] Nimda. Virus / Worm / Mail trojan / Network trojan / Hacking tool. Works on Windows 95, 98, ME, NT, 2000 and XP, together with MS Internet Information Server (IIS), MS Internet Explorer 5.5 SP1, MS Outlook , MS Outlook Express and MS Word. Aliases: Concept Virus (CV) v.5, W32.Nimda, Minda, W32.Minda, I-Worm.Nimda, Code Rainbow , PE_Nimda.A, CV-5

Simovitstrojan

[trojan] Noob. Downloading trojan / IRC trojan / ActiveX trojan / Hacking tool / Sniffer. Works on Windows 95, 98, ME, NT and 2000, together with MS Internet Explorer 4. 0 SP1, 5.0 and 5.5, and mIRC. Aliases: VBS.Trojan.Noob, IRC.Noob

0 SP1, 5.0 and 5.5, and mIRC. Aliases: VBS.Trojan.Noob, IRC.Noob

trojan

[trojan] Optix Lite. Anti-protection trojan / Remote Access / Keylogger / SMTP server / Downloading trojan / Destructive trojan. Works on Windows 95, 98, ME, NT, 2000 and XP. Aliases: Backdoor.Optix, Troj_Optix, Backdoor.RS, BDS.Optix, Win32.Optix, Backdoor.AHE

Simovitstrojan

[trojan] Optix Pro. Anti-protection trojan / Remote Access / Keylogger / Steals passwords / FTP server. Works on Windows 95, 98, ME, NT, 2000 and XP, together with IRC, ICQ and AOL software. Aliases: Backdoor.OptixPro, BackDoor.ACH

Simovitstrojan

[trojan] Power. Worm / IRC trojan / Distributed DoS tool / Port proxy / IP Scanner. Works on Windows NT and 2000, together with MS Internet Information Server and Mirc32.

Simovitstrojan

[trojan] Ramen. Worm / HTML trojan / HTTP server / Hacking tool / Destructive trojan. Works on Unix (Linux). Linux Red Hat 6.x and early versions of 7.0. May also work on other Unix dialects such as FreeBSD and Linux SuSE, Mandrake and Cladera. The mail addresses used are [email protected] and [email protected] Aliases: Linux.Ramen, Worm.Ramen, Elf.Ramen

Linux Red Hat 6.x and early versions of 7.0. May also work on other Unix dialects such as FreeBSD and Linux SuSE, Mandrake and Cladera. The mail addresses used are [email protected] and [email protected] Aliases: Linux.Ramen, Worm.Ramen, Elf.Ramen

trojan

[trojan] Remote Shell. Virus / Remote Access / Backdoor / Port sniffer. Works on Unix (Linux). The code may work on all other Unix dialects as well as all Windows platforms. Aliases: RST

Simovitstrojan

[trojan] Reverse WWW Tunnel Backdoor. Remote Access / Tunneling software. Works on UNIX (Linux, Solaris, AIX and OpenBSD).

Simovitstrojan

[trojan] RingZero. Works on Windows 95 and 98. It does not work under Windows NT. Aliases: Ring0, Trojan.PSW.Ring, RingZero.gen, Ring

Simovitstrojan

[trojan] RTB 666. Remote Access / FTP server / IP scanner. Works on Windows, together with MS Internet Explorer. Aliases: Backdoor.RTB

Simovitstrojan

[trojan] Scalper. Remote Access / Worm / Mail trojan / DoS tool / IP sacanner. Works on Unix (FreeBSD), together with Apache Webserver. Aliases: FreeBSD.Scalper.Worm, Elf_Scalper, APC, BSD/Scalper.worm, APworm, Ehcapa.worm, Linux/Ehcapa.worm

Remote Access / Worm / Mail trojan / DoS tool / IP sacanner. Works on Unix (FreeBSD), together with Apache Webserver. Aliases: FreeBSD.Scalper.Worm, Elf_Scalper, APC, BSD/Scalper.worm, APworm, Ehcapa.worm, Linux/Ehcapa.worm

trojan

[trojan] Screen Cutter. Works on Windows. Aliases: Screencut, Backdoor.Screencut

Simovitstrojan

[trojan] Seeker. JavaScript trojan. Works on Windows 95 and 98, together with MS Internet Explorer and Netscape Navigator. Aliases: SEEKER.B, JS.Trojan.Seeker.b, JetHome, Troj/JetHome, JS_SEEKER.B, JS/Seeker.B, JS/Seeker.gen

Simovitstrojan

[trojan] Slapper. Backdoor / Worm / IRC trojan / Proxy / Distributed DoS tool. Works on Unix (Linux — SuSe, Mandrake, RedHat, Slackware, Debian, Gentoo), together with Apache Web server. Aliases: Linux.Slapper.Worm, Apache/mod_ssl Worm, PUD, ELF/Slapper

Simovitstrojan

[trojan] Web Server CT. Remote Access / HTTP server. Works on Windows 95, 98, ME, NT and 2000. Aliases: Web Serve, CT2

Works on Windows 95, 98, ME, NT and 2000. Aliases: Web Serve, CT2

trojan

[trojan] WebDownloader. Remote Access / Downloading trojan. Works on Windows 95, 98 and ME. Aliases: Web Dl, FC Webdownloader, WebDL2k, Web Download, Backdoor.WebDL, WDL, WebDL3

Simovitsthreat

[threat] 711 trojan (Seven Eleven)

Bekkoamethreat

[threat] AckCmd

Bekkoamethreat

[threat] Back End

BekkoameПорты, используемые для подключений — Configuration Manager

- Статья

- Чтение занимает 19 мин

Применяется для: Configuration Manager (Current Branch)

В этой статье перечислены сетевые порты, Configuration Manager используются. Некоторые подключения используют не настраиваемые порты, а некоторые поддерживают настраиваемые порты, которые вы указываете. Если вы используете любую технологию фильтрации портов, убедитесь, что необходимые порты доступны. Эти технологии фильтрации портов включают брандмауэры, маршрутизаторы, прокси-серверы или IPsec.

Некоторые подключения используют не настраиваемые порты, а некоторые поддерживают настраиваемые порты, которые вы указываете. Если вы используете любую технологию фильтрации портов, убедитесь, что необходимые порты доступны. Эти технологии фильтрации портов включают брандмауэры, маршрутизаторы, прокси-серверы или IPsec.

Примечание

Если вы поддерживаете интернет-клиентов с помощью SSL-бригирования, помимо требований к порту, вам также может потребоваться разрешить некоторым http-глаголам и заголовщикам пересекать брандмауэр.

Порты, которые можно настроить

Configuration Manager позволяет настроить порты для следующих типов связи:

Прокси-сервер регистрации указывают на точку регистрации

Системы от клиента к сайту, которые запускают IIS

Клиент в Интернет (в качестве параметров прокси-сервера)

Обновление программного обеспечения указывают на Интернет (в качестве параметров прокси-сервера)

Обновление программного обеспечения указывают на сервер WSUS

Сервер сайта на сервер базы данных сайта

Сервер сайта на сервер базы данных WSUS

Точки служб отчетности

Примечание

Вы настраивает порты для точки служб отчетности в SQL Server Reporting Services.

Configuration Manager затем использует эти порты во время связи с точкой служб отчетности. Обязательно просмотрите эти порты, определяющие сведения о фильтре IP для политик IPsec или для настройки брандмауэров.

Configuration Manager затем использует эти порты во время связи с точкой служб отчетности. Обязательно просмотрите эти порты, определяющие сведения о фильтре IP для политик IPsec или для настройки брандмауэров.

По умолчанию порт HTTP, используемый для системной связи между клиентом и сайтом, — порт 80 и 443 для HTTPS. Эти порты можно изменить во время установки или в свойствах сайта.

Неконфигурируемые порты

Configuration Manager не позволяет настраивать порты для следующих типов связи:

Сайт на сайт

Сервер сайта к системе сайта

Configuration Manager консоли поставщику SMS

Configuration Manager консоли в Интернет

Подключение к облачным службам, таким как Microsoft Azure

Порты, используемые клиентами и системами сайтов

В следующих разделах подробно изучаются порты, используемые для связи в Configuration Manager. Стрелки в заголовке раздела показывают направление связи:

-->Указывает, что один компьютер запускает связь, а другой всегда отвечает<-->Указывает, что любой компьютер может начать связь

Точка синхронизации аналитики активов

--> Microsoft| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Точка синхронизации сведении активов SQL Server

-->| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 2 1433 |

Клиент клиент

-->Прокси-сервер wake-up также использует сообщения запроса эхо ICMP от одного клиента к другому клиенту. Клиенты используют это сообщение, чтобы подтвердить, не проснулся ли другой клиент в сети. ICMP иногда называют командами ping. У ICMP нет номера протокола UDP или TCP, поэтому он не указан в приведенной ниже таблице. Однако любые межсетевые брандмауэры на этих клиентских компьютерах или межсетевых устройствах в подсети должны разрешить трафик ICMP для успешного взаимодействия с прокси-серверами.

Клиенты используют это сообщение, чтобы подтвердить, не проснулся ли другой клиент в сети. ICMP иногда называют командами ping. У ICMP нет номера протокола UDP или TCP, поэтому он не указан в приведенной ниже таблице. Однако любые межсетевые брандмауэры на этих клиентских компьютерах или межсетевых устройствах в подсети должны разрешить трафик ICMP для успешного взаимодействия с прокси-серверами.

| Описание | UDP | TCP |

|---|---|---|

| Пробуждение по локальной сети | 9 Альтернативный порт Примечание 2 доступен | — |

| Прокси-сервер wake-up | Доступный альтернативный порт Примечание 2 25536 | — |

| Windows кэша PE Peer | 8004 | — |

| Windows кэша PE Peer | — | 8003 |

Дополнительные сведения см. в Windows КЭШ pe Peer.

Модуль

--> политики Configuration Manager службы регистрации сетевых устройств (NDES)| Описание | UDP | TCP |

|---|---|---|

| HTTP | 80 | |

| HTTPS | — | 443 |

Точка распространения клиентских

--> облаков| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Дополнительные сведения см. в пункте Порты и поток данных.

в пункте Порты и поток данных.

Шлюз управления

--> облачными клиентами (CMG)| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Дополнительные сведения см. в потоке данных CMG.

Точка

--> распределения клиентов, как стандартная, так и тяговая| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 Альтернативный порт Примечание 2 доступен |

| HTTPS | — | 443 Альтернативный порт Примечание 2 |

| Экспресс-обновления | — | 8005 Примечание 2 Альтернативный порт доступен |

Примечание

Используйте параметры клиента для настройки альтернативного порта для экспресс-обновлений. Дополнительные сведения см. в материалах Port, которые клиенты используют для получения запросов на контент delta.

Точка

--> рассылки клиента, настроенная для многоуровневой, как стандартной, так и тянутой| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Протокол multicast | 63000-64000 | — |

Точка

--> рассылки клиента, настроенная для PXE, как стандартная, так и тяговая| Описание | UDP | TCP |

|---|---|---|

| DHCP | 67 и 68 | — |

| TFTP | 69 Примечание 4 | — |

| Уровень переговоров с информацией о загрузке (BINL) | 4011 | — |

| DHCPv6 для ответа PXE без WDS | 547 | — |

Важно!

Если вы включаете брандмауэр на основе хост-сервера, убедитесь, что правила позволяют серверу отправлять и получать в этих портах. Если вы включаете точку распространения для PXE, Configuration Manager включить входящие (получать) правила на Windows брандмауэра. Он не настраивает правила исходящие (отправки).

Если вы включаете точку распространения для PXE, Configuration Manager включить входящие (получать) правила на Windows брандмауэра. Он не настраивает правила исходящие (отправки).

Точка состояния

--> «Клиентская отката»| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 Альтернативный порт Примечание 2 доступен |

Контроллер домена

--> клиентского глобального каталогаКлиент Configuration Manager не обращается к глобальному серверу каталогов, когда он является компьютером workgroup или настроен для связи только для Интернета.

| Описание | UDP | TCP |

|---|---|---|

| Глобальный каталог LDAP | — | 3268 |

Точка управления

--> клиентом| Описание | UDP | TCP |

|---|---|---|

| Уведомление клиента (сообщение по умолчанию перед отсевом в HTTP или HTTPS) | — | Доступный альтернативный порт Примечание 2 10123 |

| HTTP | — | 80 Альтернативный порт Примечание 2 доступен |

| HTTPS | — | 443 Альтернативный порт Примечание 2 |

Точка обновления

--> клиентского программного обеспечения| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 или 8530 Примечание 3 |

| HTTPS | — | 443 или 8531 Примечание 3 |

Точка миграции

--> состояния клиента| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 Альтернативный порт Примечание 2 доступен |

| HTTPS | — | 443 Альтернативный порт Примечание 2 |

| Блок сообщений сервера (SMB) | — | 445 |

Набор масштабов виртуальной машины CMG-точки

--> подключения CMGConfiguration Manager эти подключения используются для создания канала CMG. Дополнительные сведения см. в потоке данных CMG.

Дополнительные сведения см. в потоке данных CMG.

| Описание | UDP | TCP |

|---|---|---|

| HTTPS (один VM) | — | 443 |

| HTTPS (два или более VMs) | — | 10124-10139 |

CmG-точка подключения

--> CMG классическая облачная службаConfiguration Manager эти подключения используются для создания канала CMG. Дополнительные сведения см. в потоке данных CMG.

| Описание | UDP | TCP |

|---|---|---|

| TCP-TLS (предпочтительно) | — | 10140-10155 |

| HTTPS (откат с одним VM) | — | 443 |

| HTTPS (откат с двумя или более VMs) | — | 10124-10139 |

Точка управления точками подключения

--> CMG| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

| HTTP | — | 80 |

Определенный порт зависит от конфигурации точки управления. Дополнительные сведения см. в потоке данных CMG.

Дополнительные сведения см. в потоке данных CMG.

Точка обновления точки подключения

--> CMG SoftwareКонкретный порт зависит от конфигурации точки обновления программного обеспечения.

| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443/8531 |

| HTTP | — | 80/8530 |

Дополнительные сведения см. в потоке данных CMG.

Configuration Manager консоли

--> Клиент| Описание | UDP | TCP |

|---|---|---|

| Remote Control (control) | — | 2701 |

| Удаленная помощь (RDP и RTC) | — | 3389 |

Configuration Manager консоли

-->| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 |

| HTTPS | — | 443 |

Консоль Configuration Manager использует доступ к Интернету для следующих действий:

- Загрузка обновлений программного обеспечения из Microsoft Update для пакетов развертывания.

- Элемент Обратной связи в ленте.

- Ссылки на документацию в консоли.

- Загрузка элементов из Community концентратора

Configuration Manager консоли

--> Точка служб отчетности| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 Альтернативный порт Примечание 2 доступен |

| HTTPS | — | 443 Альтернативный порт Примечание 2 |

Configuration Manager консоли

--> Сервер сайта| Описание | UDP | TCP |

|---|---|---|

| RPC (начальное подключение к WMI для поиска системы поставщика) | — | 135 |

Configuration Manager консоли

--> Поставщик SMS| Описание | UDP | TCP |

|---|---|---|

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

| HTTPS | — | 443 *Примечание |

Примечание для службы администрирования

Любое устройство, вызывающее службу администрирования в поставщике SMS, использует порт HTTPS 443. Дополнительные сведения см. в дополнительных сведениях о службе администрирования?

Дополнительные сведения см. в дополнительных сведениях о службе администрирования?

Configuration Manager службы регистрации сетевых устройств (NDES)

--> Точка регистрации сертификата| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443 Альтернативный порт Примечание 2 |

Точка обслуживания хранилища данных SQL Server

-->| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 2 1433 |

Точка распространения, как стандартная, так и точка управления вытягивать

-->Точка рассылки передается точке управления в следующих сценариях:

Сообщить о состоянии предустановленного контента

Отчет об использовании сводных данных

Отчет о проверке контента

Чтобы сообщить о состоянии загрузки пакетов, только для точек тяги-распределения

| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 Альтернативный порт Примечание 2 доступен |

| HTTPS | — | 443 Альтернативный порт Примечание 2 |

Endpoint Protection точеченого

--> интернета| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 |

Endpoint Protection точка

--> SQL Server| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 2 1433 |

Точка регистрации прокси-точки

--> регистрации| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443 Альтернативный порт Примечание 2 |

Пункт регистрации SQL Server

-->| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 2 1433 |

Exchange Server соединители Exchange Online

-->| Описание | UDP | TCP |

|---|---|---|

| Windows удаленное управление https | — | 5986 |

Exchange Server Connector

--> Локальное Exchange Server| Описание | UDP | TCP |

|---|---|---|

| Windows удаленное управление http | — | 5985 |

Прокси-точка

--> регистрации компьютера Mac| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Контроллер домена точки

--> управления| Описание | UDP | TCP |

|---|---|---|

| Протокол LDAP | 389 | 389 |

| Безопасность LDAP (LDAPS, для подписания и привязки) | 636 | 636 |

| Глобальный каталог LDAP | — | 3268 |

| Картограф конечной точки RPC | — | 135 |

| RPC | — | DYNAMIC Note 6 |

Сервер сайта точки

<--> управленияПримечание 5

| Описание | UDP | TCP |

|---|---|---|

| Картограф конечной точки RPC | — | 135 |

| RPC | — | DYNAMIC Note 6 |

| Блок сообщений сервера (SMB) | — | 445 |

Пункт управления SQL Server

-->| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 2 1433 |

Прокси-точка

--> регистрации мобильных устройств| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Pull-Distribution точка распределения

--> точки, настроенная в качестве источника| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 Альтернативный порт Примечание 2 доступен |

| HTTPS | — | 443 Альтернативный порт Примечание 2 |

| Экспресс-обновления | — | 8005 Примечание 2 Альтернативный порт доступен |

Reporting Services точка SQL Server

-->| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 2 1433 |

Точка подключения к службе

--> Azure (CMG)| Описание | UDP | TCP |

|---|---|---|

| HTTPS для развертывания службы CMG | — | 443 |

Дополнительные сведения см. в потоке данных CMG.

в потоке данных CMG.

Точка подключения к службе

--> Azure Logic App| Описание | UDP | TCP |

|---|---|---|

| HTTPS для внешнего уведомления | — | 443 |

Дополнительные сведения см. в дополнительных сведениях о внешних уведомлениях.

Точка синхронизации

<--> ресурсов сервера сайта| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Клиент сервера сайта

-->| Описание | UDP | TCP |

|---|---|---|

| Пробуждение по локальной сети | 9 Альтернативный порт Примечание 2 доступен | — |

Точка распространения

--> облачного сервера сайта| Описание | UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Дополнительные сведения см. в пункте Порты и поток данных.

в пункте Порты и поток данных.

Точка распределения серверов

--> сайта, как стандартная, так и тяговаяПримечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Контроллер домена сервера

--> сайта| Описание | UDP | TCP |

|---|---|---|

| Протокол LDAP | 389 | 389 |

| Безопасность LDAP (LDAPS, для подписания и привязки) | 636 | 636 |

| Глобальный каталог LDAP | — | 3268 |

| Картограф конечной точки RPC | — | 135 |

| RPC | — | DYNAMIC Note 6 |

Точка регистрации сертификата

<--> сервера сайта| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Точка подключения

<--> CMG сервера сайта| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Точка Endpoint Protection

<--> сервера сайта| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Точка регистрации

<--> сервера сайта| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Прокси-точка

<--> регистрации сервера сайта| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Точка состояния состояния

<--> сервера сайтаПримечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Интернет-сервер

--> сайта| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 Примечание 1 |

| HTTPS | — | 443 |

Орган сертификации

<--> на сервере сайта (CA)Это сообщение используется при развертывании профилей сертификатов с помощью точки регистрации сертификата. Связь используется не для каждого сервера сайта в иерархии. Вместо этого он используется только для сервера сайта в верхней части иерархии.

Связь используется не для каждого сервера сайта в иерархии. Вместо этого он используется только для сервера сайта в верхней части иерархии.

| Описание | UDP | TCP |

|---|---|---|

| Картограф конечной точки RPC | 135 | 135 |

| RPC (DCOM) | — | DYNAMIC Note 6 |

Сервер сайта

--> Server, на который размещена удаленная библиотека контентаВы можете переместить библиотеку контента в другое хранилище, чтобы освободить место для жесткого диска на центральном администрировании или первичных серверах сайтов. Дополнительные сведения см. в материалах Configure a remote content library for the site server.

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

Точка подключения службы

<--> сервера сайта| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Точка служб отчетности

<--> серверов сайтаПримечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Сервер сайта сервера

<--> сайта| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

Сервер сайта

--> SQL Server| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 2 1433 |

Во время установки сайта, на SQL Server удаленного сайта, откройте следующие порты между сервером сайта и SQL Server:

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Сервер сайта

--> SQL Server для WSUS| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 3 1433 |

Поставщик SMS-сообщений

--> на сервере сайта| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

Точка обновления программного

<--> обеспечения сервера сайтаПримечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

| RPC | — | DYNAMIC Note 6 |

| HTTP | — | 80 или 8530 Примечание 3 |

| HTTPS | — | 443 или 8531 Примечание 3 |

Точка миграции

<--> состояния сервера сайтаПримечание 5

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

| Картограф конечной точки RPC | 135 | 135 |

--> Поставщик SMS SQL Server| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 2 1433 |

Интернет точки обновления программного

--> обеспечения| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 Примечание 1 |

Точка обновления программного

--> обеспечения upstream WSUS server| Описание | UDP | TCP |

|---|---|---|

| HTTP | — | 80 или 8530 Примечание 3 |

| HTTPS | — | 443 или 8531 Примечание 3 |

--> SQL Server SQL ServerДля репликации баз данных SQL Server на одном сайте для непосредственного SQL Server на родительском или детском сайте.

| Описание | UDP | TCP |

|---|---|---|

| Служба SQL Server | — | Доступный альтернативный порт Примечание 2 1433 |

| SQL Server Service Broker | — | Доступный альтернативный порт Примечание 2 4022 |

Совет

Configuration Manager не требуется SQL Server Браузер, использующий порт UDP 1434.

Точка миграции

--> SQL Server| Описание | UDP | TCP |

|---|---|---|

| SQL по TCP | — | Доступный альтернативный порт Примечание 2 1433 |

Заметки для портов, используемых клиентами и системами сайтов

Примечание 1. Порт прокси-сервера

Этот порт нельзя настроить, но его можно перенастроить через настроенный прокси-сервер.

Примечание 2. Доступны альтернативные порты

Вы можете определить альтернативный порт в Configuration Manager для этого значения. Если вы определяете настраиваемый порт, используйте этот настраиваемый порт в информации о фильтре IP для политик IPsec или настройте брандмауэры.

Если вы определяете настраиваемый порт, используйте этот настраиваемый порт в информации о фильтре IP для политик IPsec или настройте брандмауэры.

Примечание 3. Windows Server Update Services (WSUS)

С Windows Server 2012 по умолчанию WSUS использует порт 8530 для HTTP и порт 8531 для HTTPS.

После установки можно изменить порт. Не нужно использовать один и тот же номер порта во всей иерархии сайтов.

Если порт HTTP 80, то порт HTTPS должен быть 443.

Если порт HTTP является чем-либо другим, порт HTTPS должен быть 1 или выше, например, 8530 и 8531.

Примечание

При настройке точки обновления программного обеспечения для использования HTTPS порт HTTP также должен быть открыт. Unencrypted data, such as the EULA for specific updates, uses the HTTP port.

Сервер сайта делает подключение к серверу SQL Server SUSDB, если вы включаете следующие параметры очистки WSUS:

- Добавление не кластерных индексов в базу данных WSUS для повышения производительности очистки WSUS

- Удаление устаревших обновлений из базы данных WSUS

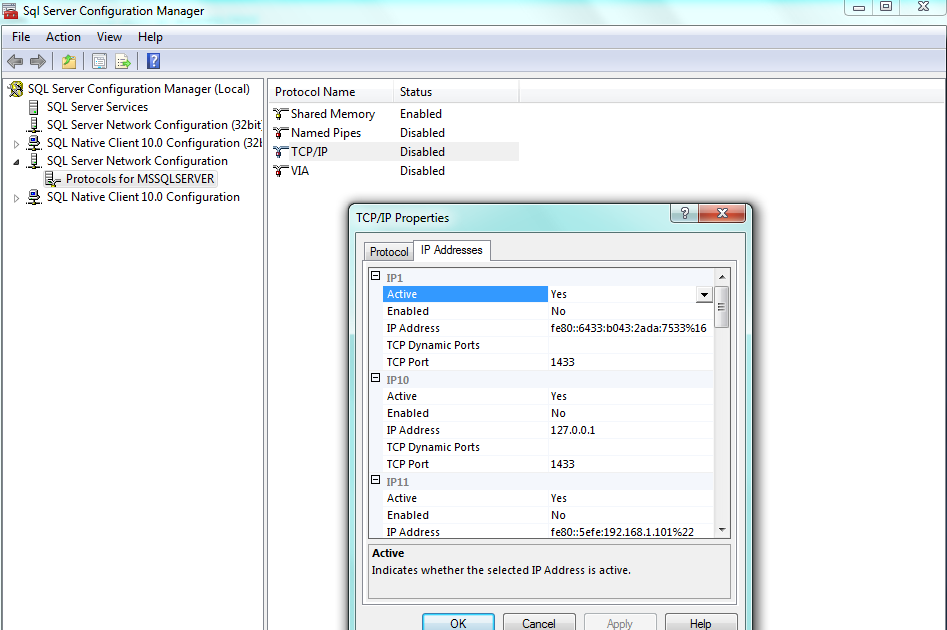

Если вы измените SQL Server по умолчанию на альтернативный порт с диспетчер конфигурации SQL Server, убедитесь, что сервер сайта может подключаться с помощью определенного порта. Configuration Manager не поддерживает динамические порты. По умолчанию SQL Server экземпляры используют динамические порты для подключений к базе данных. При использовании имени экземпляра вручную настройте статический порт.

Configuration Manager не поддерживает динамические порты. По умолчанию SQL Server экземпляры используют динамические порты для подключений к базе данных. При использовании имени экземпляра вручную настройте статический порт.

Примечание 4. Тривиальная FTP (TFTP) Daemon

Тривиальная служба системы FTP (TFTP) Daemon не требует имени пользователя или пароля и является неотъемлемой частью служб Windows развертывания (WDS). Тривиальная служба FTP Daemon реализует поддержку протокола TFTP, определенного следующими RFCs:

RFC 1350: TFTP

RFC 2347: расширение параметра

RFC 2348: параметр размера блока

RFC 2349: интервал времени и параметры размера передачи

TFTP предназначен для поддержки среды загрузки без дисков. TFTP Daemons прослушивает порт UDP 69, но отвечает из динамически выделенного высокого порта. Если включить этот порт, служба TFTP может получать входящие запросы TFTP, но выбранный сервер не может отвечать на эти запросы. Нельзя включить выбранный сервер для ответа на входящие запросы TFTP, если не настроить TFTP-сервер для ответа из порта 69.

Нельзя включить выбранный сервер для ответа на входящие запросы TFTP, если не настроить TFTP-сервер для ответа из порта 69.

Точка распространения с поддержкой PXE и клиент в Windows pe выбирают динамически выделенные высокие порты для переносов TFTP. Эти порты определяются Корпорацией Майкрософт в период с 49152 по 65535 год. Дополнительные сведения см. в обзоре службы и требования к сетевому порту для Windows.

Однако во время фактического загрузки PXE сеть на устройстве выбирает динамически выделенный высокий порт, который используется во время передачи TFTP. Сетовая карта на устройстве не привязана к динамически выделенным высоким портам, определенным Корпорацией Майкрософт. Он связан только с портами, определенными в RFC 1350. Этот порт может быть от 0 до 65535. Дополнительные сведения о том, какие динамически выделенные высокие порты используется сетевой картой, обратитесь к производителю оборудования устройства.

Примечание 5. Связь между сервером сайта и системами сайтов

По умолчанию связь между сервером сайта и системами сайтов является двухнаправленной. Сервер сайта запускает связь для настройки системы сайта, а затем большинство систем сайтов подключаются к серверу сайта для отправки сведений о состоянии. Точки и точки рассылки отчетов не отправляют сведения о состоянии. Если после установки системы сайта на сервере сайта необходимо инициировать подключение к этой системе сайта, система сайта не начнет связь с сервером сайта. Вместо этого сервер сайта запускает связь. Он использует учетную запись установки системы сайта для проверки подлинности на системном сервере сайта.

Сервер сайта запускает связь для настройки системы сайта, а затем большинство систем сайтов подключаются к серверу сайта для отправки сведений о состоянии. Точки и точки рассылки отчетов не отправляют сведения о состоянии. Если после установки системы сайта на сервере сайта необходимо инициировать подключение к этой системе сайта, система сайта не начнет связь с сервером сайта. Вместо этого сервер сайта запускает связь. Он использует учетную запись установки системы сайта для проверки подлинности на системном сервере сайта.

Примечание 6. Динамические порты

Динамические порты используют диапазон номеров портов, определенных версией ОС. Эти порты также называются эфемерные порты. Дополнительные сведения о диапазонах портов по умолчанию см. в обзоре службы и требованиях к сетевому порту для Windows.

Другие порты

В следующих разделах приводится более подробная информация о портах, Configuration Manager используется.

Клиент для серверных акций

Клиенты используют блок сообщений сервера (SMB) при подключении к акциям UNC. Например:

Например:

Ручная установка клиента, которая указывает свойство CCMSetup.exe

/source:командной строкиEndpoint Protection клиенты, скачав файлы определений с пути UNC

| Описание | UDP | TCP |

|---|---|---|

| Блок сообщений сервера (SMB) | — | 445 |

Подключение к SQL Server

Для связи с SQL Server баз данных и для межсезной репликации можно использовать порт SQL Server по умолчанию или указать настраиваемые порты:

Использование межсемитных коммуникаций:

SQL Server Service Broker, который по умолчанию передает TCP 4022.

SQL Server службы, которая по умолчанию портит TCP 1433.

Интраситная связь между SQL Server базой данных и различными Configuration Manager по умолчанию для переноса TCP 1433.

Configuration Manager использует те же порты и протоколы для связи с каждой репликой группы доступности SQL Server Always On которая содержит базу данных сайта, как если бы реплика была автономным SQL Server экземпляром.

При использовании Azure и базы данных сайтов за внутренним или внешним балансирем нагрузки настройте следующие компоненты:

- Исключения брандмауэра для каждой реплики

- Правила балансировки нагрузки

Настройка следующих портов:

- SQL TCP: TCP 1433

- SQL Server service Broker: TCP 4022

- Блок сообщений сервера (SMB): TCP 445

- Картограф конечной точки RPC: TCP 135

Предупреждение

Configuration Manager не поддерживает динамические порты. По умолчанию SQL Server экземпляры используют динамические порты для подключений к базе данных. При использовании именного экземпляра вручную настройте статичный порт для внутрисетейной связи.

Следующие роли системы сайта напрямую взаимодействуют с SQL Server базой данных:

Роль точки регистрации сертификата

Роль точки регистрации

Точка управления

Сервер сайта

Reporting Services точку

Поставщик SMS

-->SQL Server SQL Server

Если SQL Server содержит базу данных с более чем одного сайта, каждая база данных должна использовать отдельный экземпляр SQL Server. Настройте каждый экземпляр уникальным набором портов.

Настройте каждый экземпляр уникальным набором портов.

Если вы включаете брандмауэр на основе хост-SQL Server, настройте его, чтобы разрешить правильные порты. Также настройте сетевые брандмауэры между компьютерами, которые взаимодействуют с SQL Server.

Пример настройки SQL Server для использования определенного порта см. в примере Настройка сервера для прослушивания в определенном порту TCP.

Обнаружение и публикация

Configuration Manager для обнаружения и публикации сведений о сайте используются следующие порты:

- Протокол доступа к легкому каталогу (LDAP): 389

- Безопасный LDAP (LDAPS, для подписания и привязки): 636

- Глобальный каталог LDAP: 3268

- Картограф конечной точки RPC: 135

- RPC: динамически выделенные высокоскоростные порты TCP

- TCP: 1024: 5000

- TCP: 49152: 65535

Внешние подключения, сделанные Configuration Manager

Локальное подключение Configuration Manager клиенты или системы сайтов могут делать следующие внешние подключения:

Точка синхронизации аналитики активов

-->MicrosoftEndpoint Protection точеченого

-->интернетаКонтроллер домена

-->клиентского глобального каталогаConfiguration Manager консоли

-->Контроллер домена точки

-->управленияКонтроллер домена сервера

-->сайтаОрган сертификации

<-->на сервере веб-сайтовИнтернет точки обновления программного

-->обеспеченияТочка обновления программного

-->обеспечения вверх по течению WSUS ServerТочка подключения к службе

-->AzureТочка подключения к службе

-->Azure Logic AppОблачная служба CMG-точки

-->подключения CMG

Требования к установке систем сайтов, поддерживают интернет-клиентов

Примечание

Этот раздел применяется только к управлению клиентом на основе Интернета (IBCM). Он не применяется к шлюзу управления облаками. Дополнительные сведения см. в сайте Управление клиентами в Интернете.

Он не применяется к шлюзу управления облаками. Дополнительные сведения см. в сайте Управление клиентами в Интернете.

Точки управления на основе Интернета, точки распространения, поддерживают интернет-клиентов, пункт обновления программного обеспечения и пункт состояния отката используют следующие порты для установки и ремонта:

Система сайта сервера

-->сайта сайта: картограф конечной точки RPC с помощью порта UDP и TCP 135Система сайта сервера

-->сайта сайта: динамические порты TCP RPCСистема сайта сервера

<-->сайта: блоки сообщений сервера (SMB) с помощью TCP-порта 445

Установки приложений и пакетов в точках распространения требуют следующих портов RPC:

Используйте IPsec, чтобы обеспечить безопасность трафика между сервером сайта и системами сайтов. Если необходимо ограничить динамические порты, используемые с RPC, можно использовать средство конфигурации Microsoft RPC (rpccfg. exe). С помощью этого средства можно настроить ограниченный диапазон портов для этих пакетов RPC. Дополнительные сведения см. в справке О настройке RPC для использования определенных портов и о том, как защитить эти порты с помощью IPsec.

exe). С помощью этого средства можно настроить ограниченный диапазон портов для этих пакетов RPC. Дополнительные сведения см. в справке О настройке RPC для использования определенных портов и о том, как защитить эти порты с помощью IPsec.

Важно!

Перед установкой этих систем сайта убедитесь, что служба удаленного реестра работает на сервере системы сайта и что вы указали учетную запись установки системы сайта, если система сайта находится в другом лесу Active Directory без отношения доверия. Например, служба удаленного реестра используется на серверах с системами сайтов, такими как точки распространения (как тяговые, так и стандартные) и удаленные SQL Серверы.

Порты, используемые Configuration Manager клиентской установкой

Порты, Configuration Manager во время установки клиента, зависят от метода развертывания:

Список портов для каждого метода развертывания клиента см. в перечне портов, используемых Configuration Manager клиентского развертывания.

Дополнительные сведения о настройке брандмауэра Windows клиента для установки клиента и после установки связи см.

в Windows брандмауэра и параметров порта для клиентов

в Windows брандмауэра и параметров порта для клиентов

Порты, используемые при миграции

Сервер сайта, который выполняет миграцию, использует несколько портов для подключения к применимым сайтам в иерархии источника. Дополнительные сведения см. в дополнительных сведениях, необходимых конфигурациях для миграции.

Порты, используемые Windows Server

В следующей таблице перечислены некоторые ключевые порты, используемые Windows Server.

| Описание | UDP | TCP |

|---|---|---|

| DNS | 53 | 53 |

| DHCP | 67 и 68 | — |

| Разрешение имен NetBIOS | 137 | — |

| Служба датаграмм NetBIOS | 138 | — |

| Служба сеансов NetBIOS | — | 139 |

| Проверка подлинности Kerberos | — | 88 |

Дополнительные сведения см. в следующих статьях:

Обзор служб и требования к сетевым портам в Windows

Настройка брандмауэра для доменов и трастов

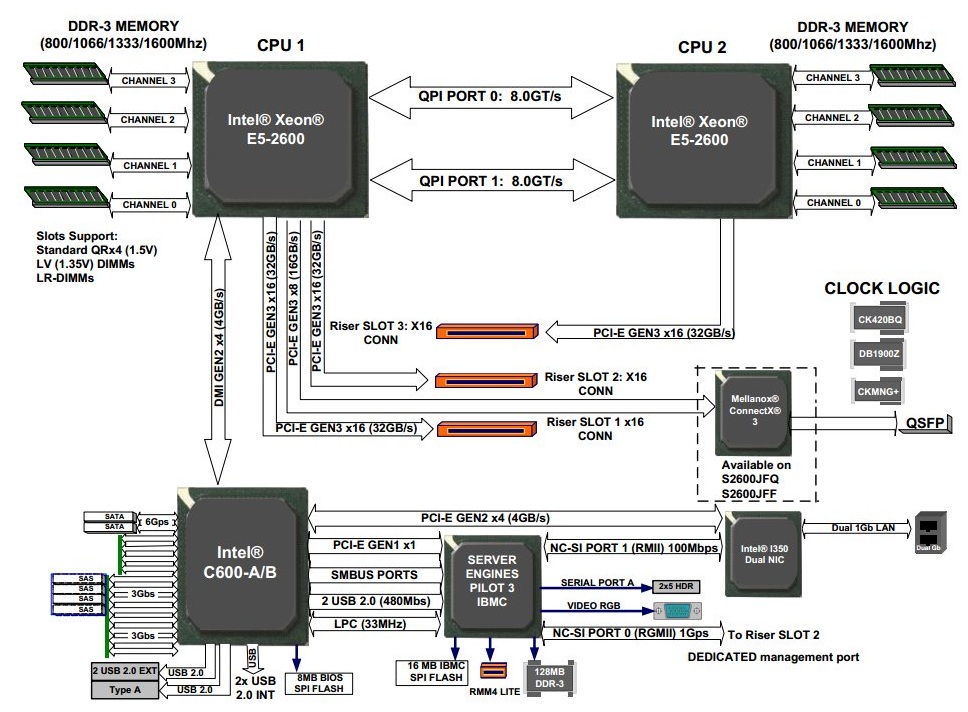

Схема

На следующей схеме показаны связи между основными компонентами, которые находятся в типичном Configuration Manager сайте. В настоящее время он не включает все подключения.

В настоящее время он не включает все подключения.

Дальнейшие действия

Поддержка прокси-сервера

Требования к доступу к Интернету

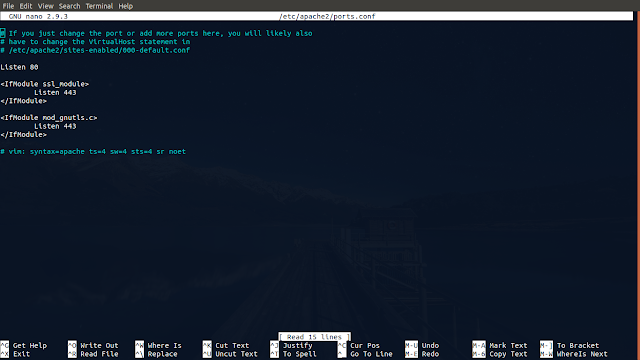

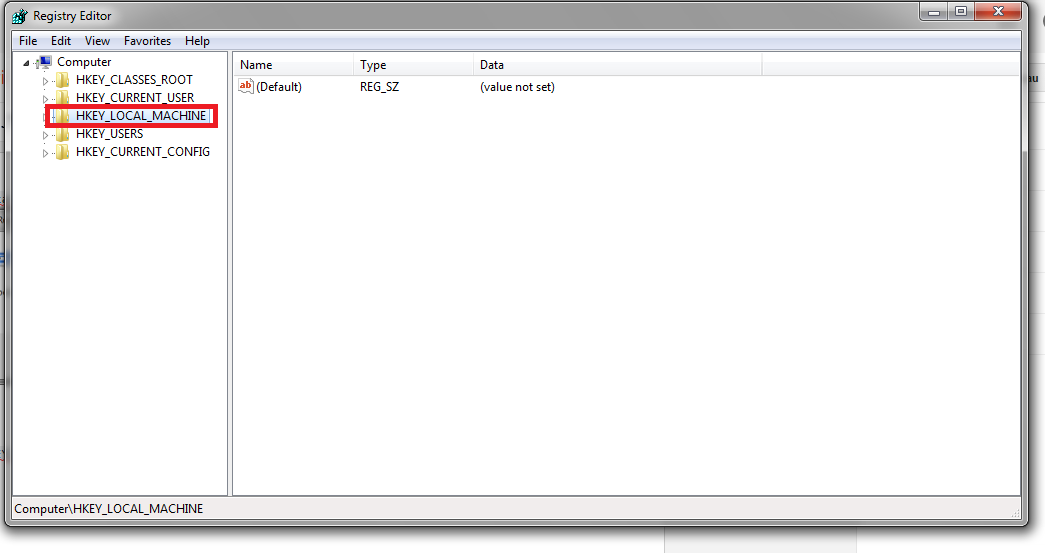

Системный процесс Windows занимает порт 80

Теги: Порт 80 Порт оккупации

каталог

1. Введение

1. Порт

2. Анализ спроса

1. Windows появляется занятие системного порта

3. Решение проблем

1. Введение

1. Порт

«Порт» — это бесплатный перевод английского порта, который можно рассматривать как выход для связи между устройством и внешним миром. Порты можно разделить на виртуальные порты и физические порты, где виртуальные порты относятся к портам внутри компьютера или внутри маршрутизатора коммутатора и не видны. Например, порт 80, порт 21, порт 23 и т. Д. На компьютере. Физические порты также называются интерфейсами и являются видимыми портами, сетевыми портами RJ45 на задней панели компьютера, портами RJ45, такими как концентраторы-маршрутизаторы коммутатора. Телефоны, использующие разъемы RJ11, также относятся к категории физических портов.

Телефоны, использующие разъемы RJ11, также относятся к категории физических портов.

классификация

Аппаратный порт:

Процессор передает данные с периферийными устройствами через интерфейсные регистры или определенные схемы. Эти регистры или определенные схемы называются портами.

Порты в аппаратном поле также называются интерфейсами, такими как параллельные порты и последовательные порты.

Сетевой порт:

В сетевых технологиях порт имеет несколько значений. Порты концентраторов, коммутаторов и маршрутизаторов относятся к интерфейсам других сетевых устройств, таких как порты RJ-45 и последовательные порты. Порт, на который мы ссылаемся здесь, не относится к порту в физическом смысле, а конкретно относится к порту в протоколе TCP / IP, который в логическом смысле является портом.

Порт программного обеспечения

буфер.

Подробный порт

Системная программа, которую запускает компьютер, на самом деле похожа на замкнутый круг, но компьютер предназначен для людей, ему нужно принять некоторые инструкции, и ему необходимо настроить функции системы для работы в соответствии с инструкциями, поэтому системная программа Разработчик разрезал этот круг на множество сегментов, и эти интерфейсы линейных сегментов называются портами (обычно они прерываются, то есть прерываются). Когда система запускает эти порты, проверьте, открыт порт или закрыт. Если он закрыт, веревка подключена. В этот момент система завершает работу. Если порт открыт, система получает команду, происходит внешний ввод данных, а внешние данные принимаются и выполняются.

Когда система запускает эти порты, проверьте, открыт порт или закрыт. Если он закрыт, веревка подключена. В этот момент система завершает работу. Если порт открыт, система получает команду, происходит внешний ввод данных, а внешние данные принимаются и выполняются.

2. Анализ спроса

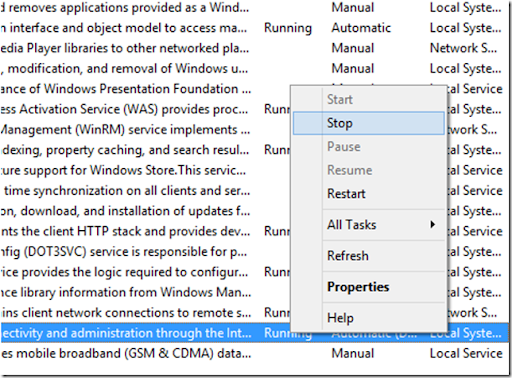

1. Windows появляется занятие системного порта

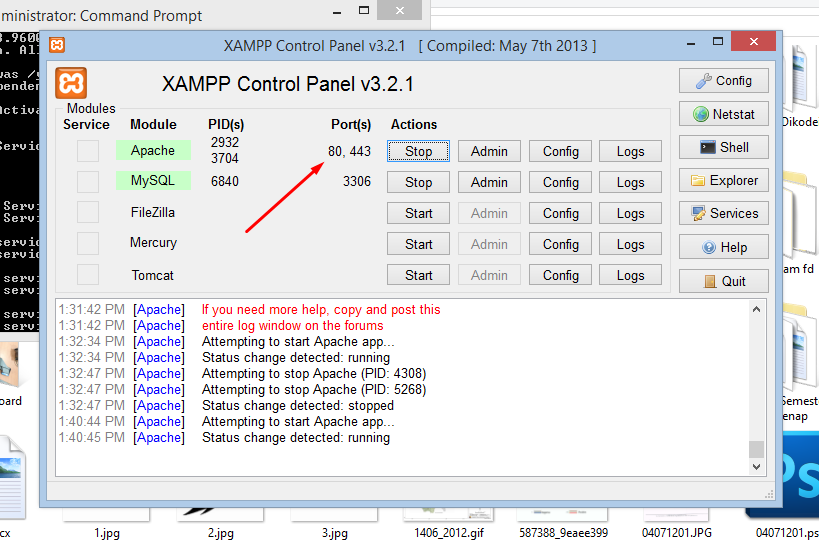

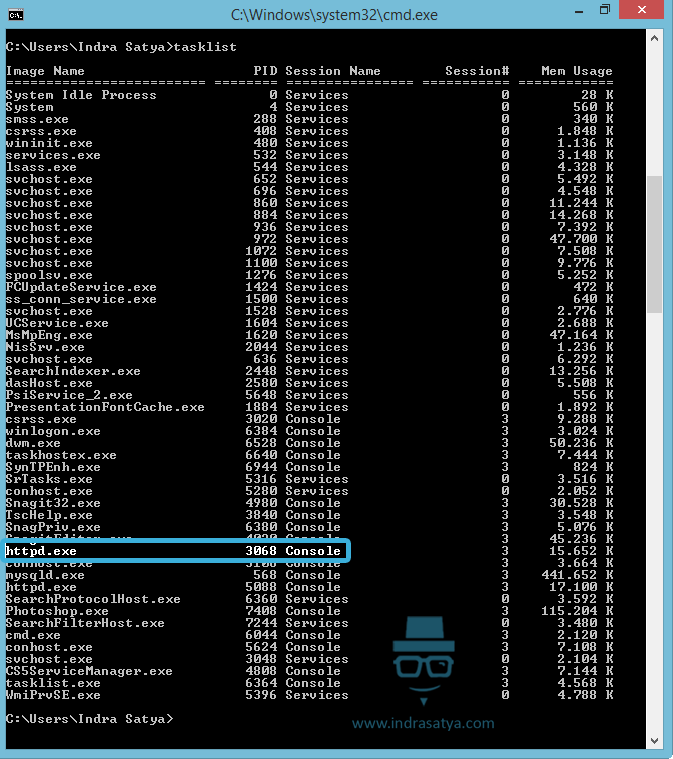

Проверьте, занят ли порт:

① Войдите в командную консоль:

Способ 1. Нажмите Windows> Тип «старт»> Введите «cmd» ==> Enter, чтобы войти в командную консоль

Способ 2. Нажмите Windows ==> Введите «cmd» ==> Enter, чтобы войти в командную консоль.

Способ 3. Простейшая Windows + r ==> Введите «cmd» и нажмите Enter, чтобы войти в командную консоль

heПроверьте, занят ли порт

netstat -ano

Просмотр определенного процесса, выполняющего порт:

tasklist

Обычно, если это не системный процесс, введите команду напрямую:

Принудительный процесс уничтожения с помощью PID processid, PID можно просмотреть в списке задач

taskkill /pid processid -f

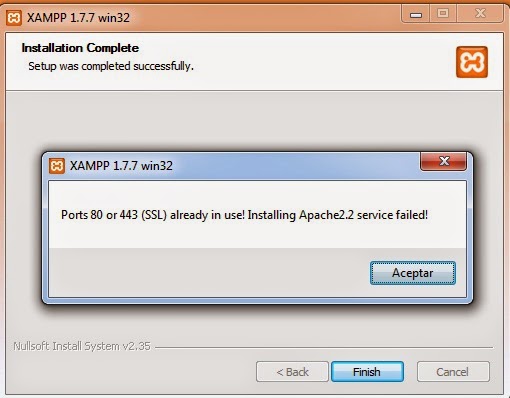

Однако системный уровень нельзя уничтожить напрямую. Общая ситуация заключается в том, что система меняет порт после запуска процесса после установки определенного программного обеспечения.

Общая ситуация заключается в том, что система меняет порт после запуска процесса после установки определенного программного обеспечения.

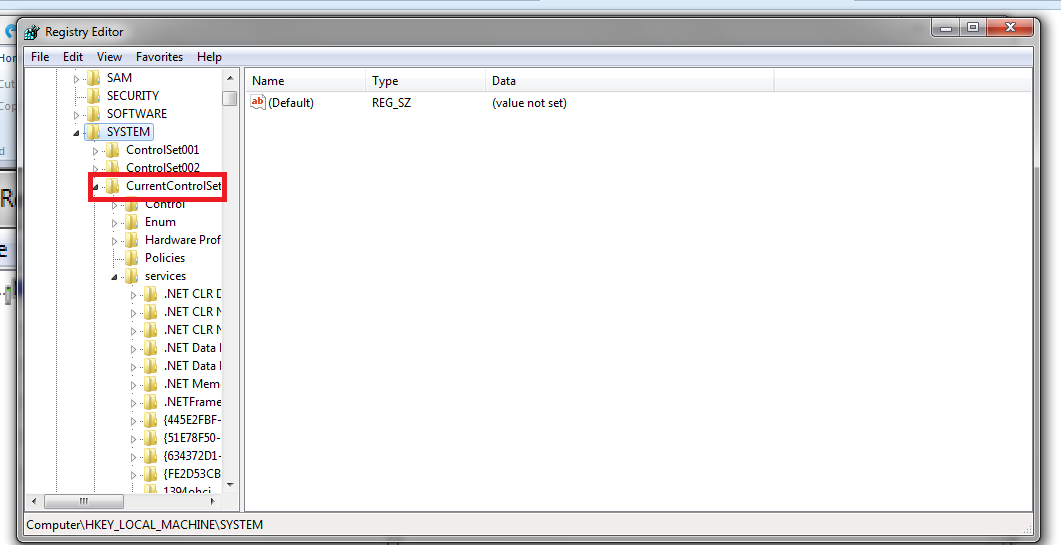

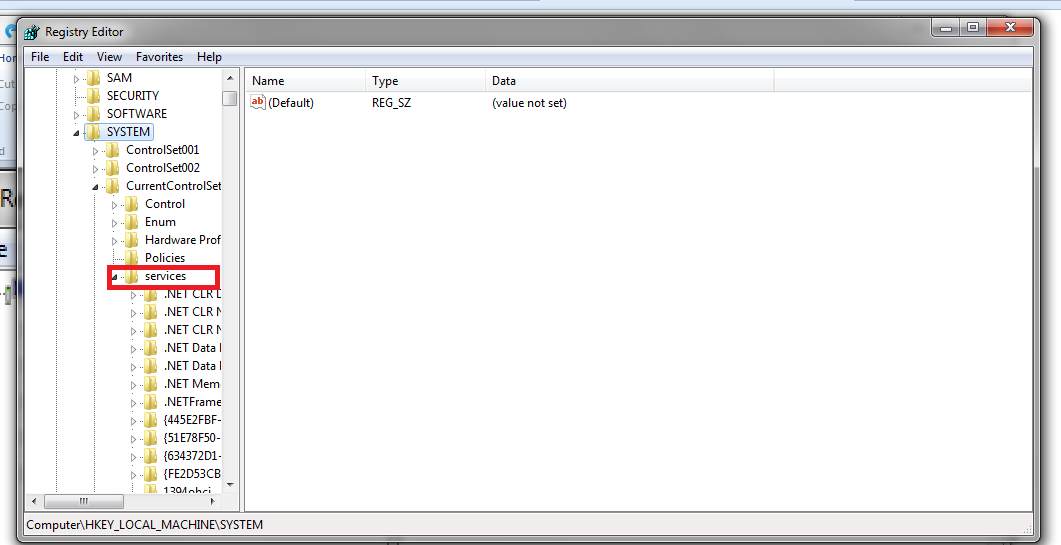

3. Решение проблем

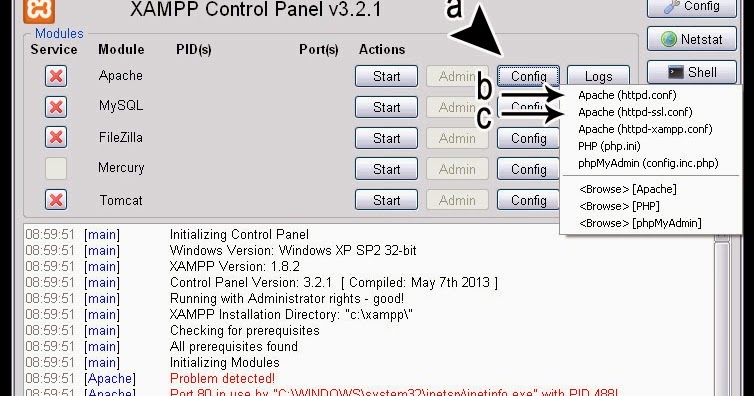

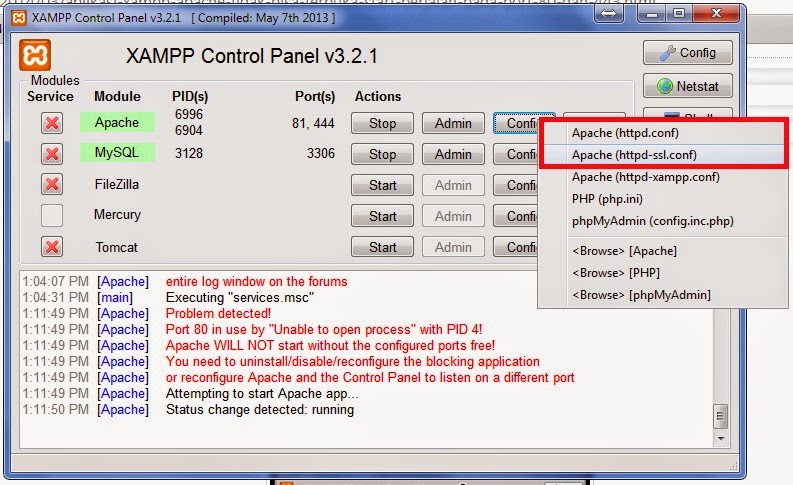

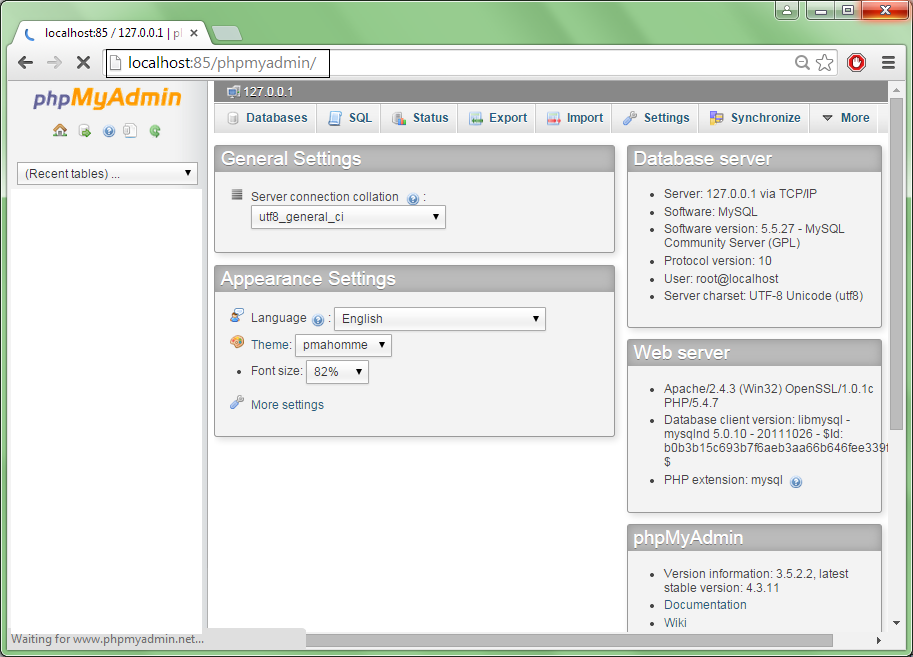

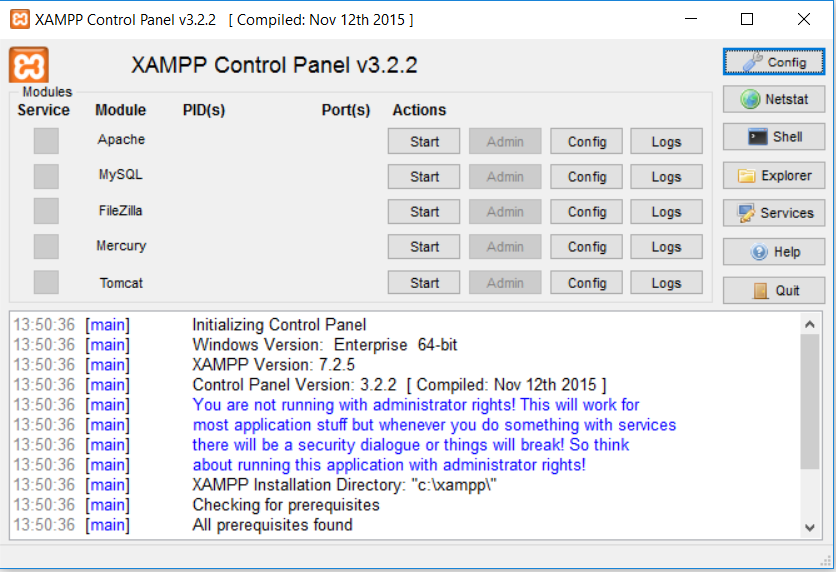

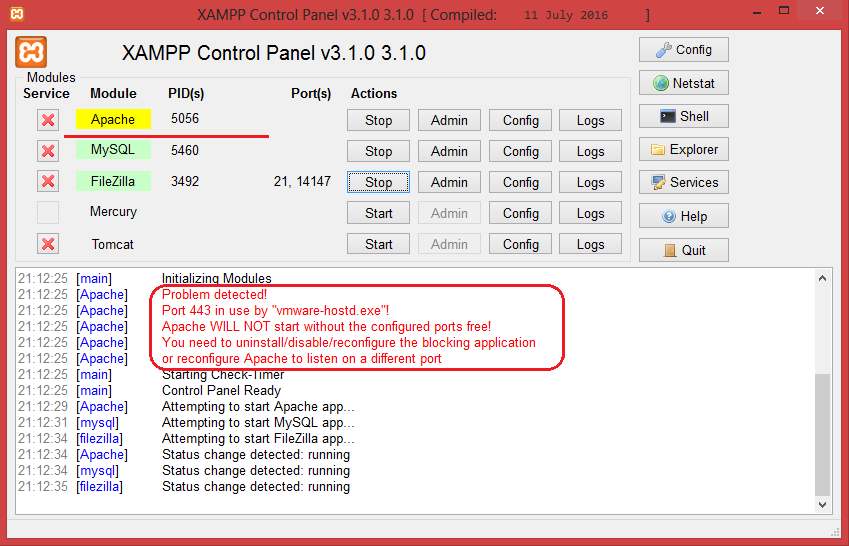

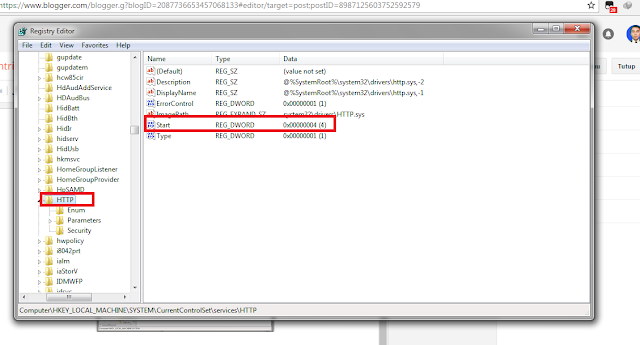

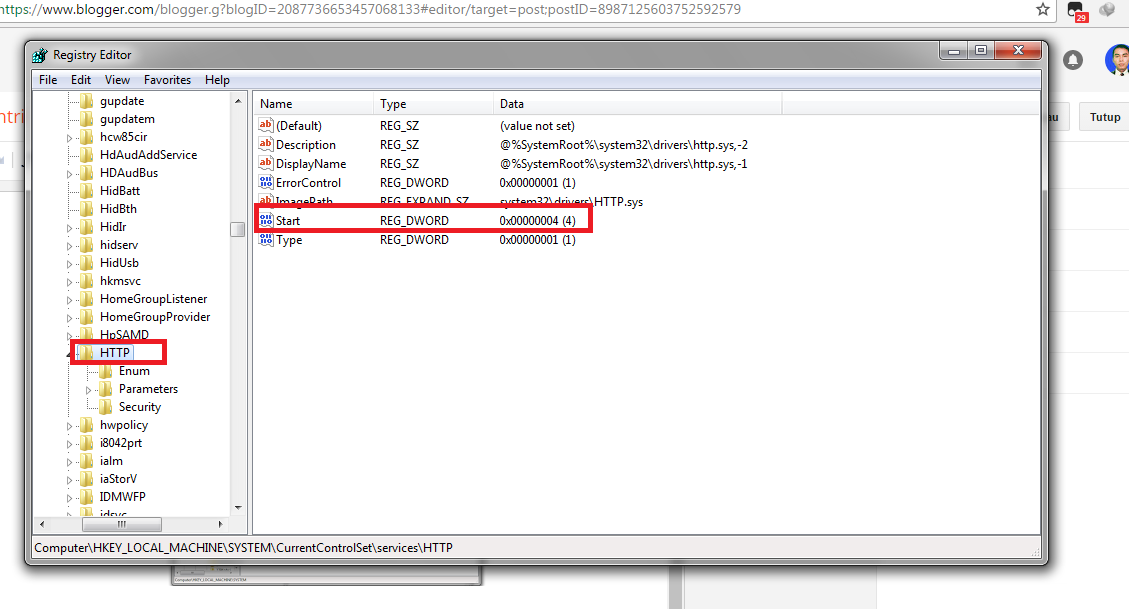

Порт 80 занят системой, что обычно вызывается службой HTTP.

Введите команду для просмотра:

netsh http show servicestate

Откройте диспетчер задач и найдите соответствующий порт 4136:

Обнаружено, что это служба отчетов SQL Server, которая может напрямую завершить процесс улучшения, но лучше сказать, что служба изменяется с автоматического на ручной, чтобы избежать следующего перезапуска компьютера и его загрузки.

Войдите в интерфейс службы:

Найдите место выполнения программы:

Обнаружено, что служба MySQL вызывает:

Введите:

services.msc

Измените его для запуска вручную.

Интеллектуальная рекомендация

Общие переменные в потоке (1)

Что касается совместного использования переменных в области действия потоков, этот тип сценария приложения не используется в реальной разработке, но он имеет большие преимущества в понимании и углубле. ..

..

Выпущен новейший IoT-модуль Digi серии XBee3

(http://www.bitconn.com/form_1/После регистрации купите модуль XBee, отправьте оценочную USB-плату и соответствующие материалы на китайском языке или подайте заявку на бесплатный оценочный комплект) D…

Как работает цикл событий в браузере / nodeJS

Как мы все знаем, одна из самых больших функций JS — однопоточная. Это означает, что если команда выполняется сверху вниз в JS, если предыдущая команда занимает слишком много времени, появится состоян…

Расширенное использование SQL

Продолжение предыдущего «Основного применения SQL»:https://blog.csdn.net/weichi7549/article/details/98478335 Таблицы базы данных, используемые в следующих примерах: Таблица веб-сайтов: таб…

Меню выпадения ответов jQuery

…

Вам также может понравиться

Домашнее задание 2010 года Любимое Galgame рекомендуется