Что это — порт 80 и с чем его едят?

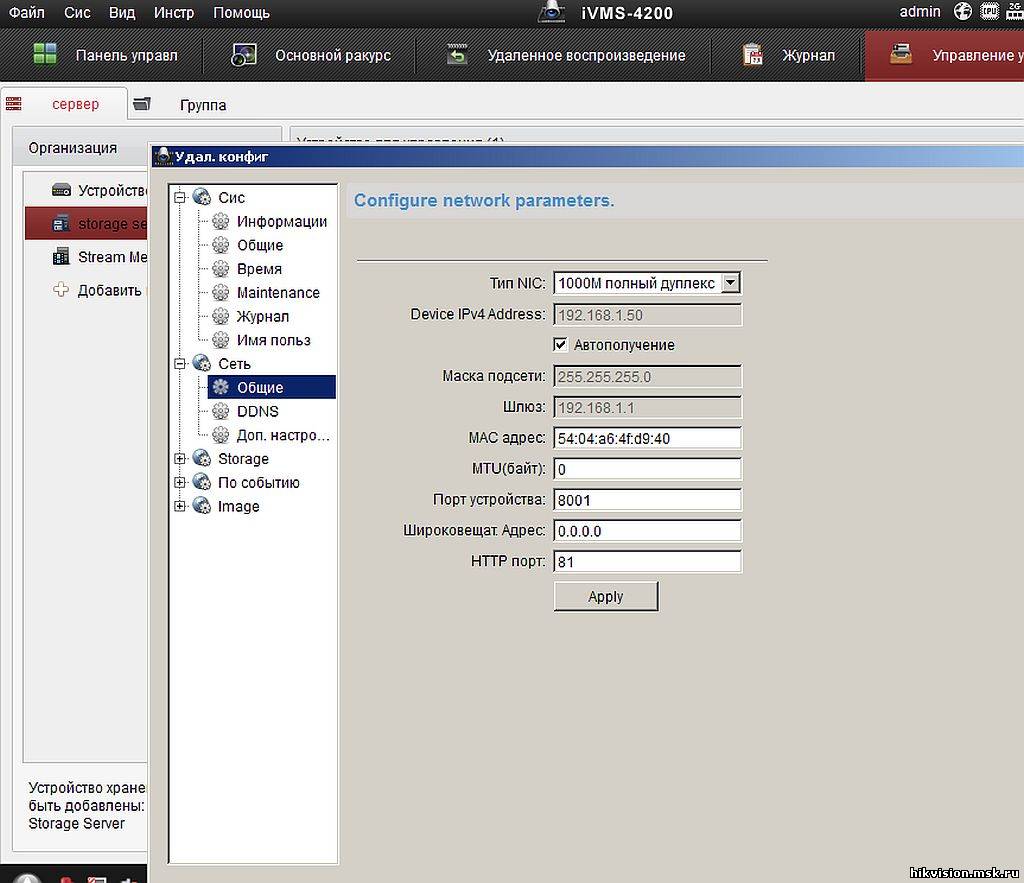

При конфигурации сети или установке домашнего сервера можно столкнуться с таким понятием, как порт 80. Обычно сначала нужно проверить наличие доступа к нему. Чаще всего порт 80 закрыт. Для того чтобы лучше всего понять, что это такое, необходимо вкратце обрисовать принцип работы интернета.

Принцип работы

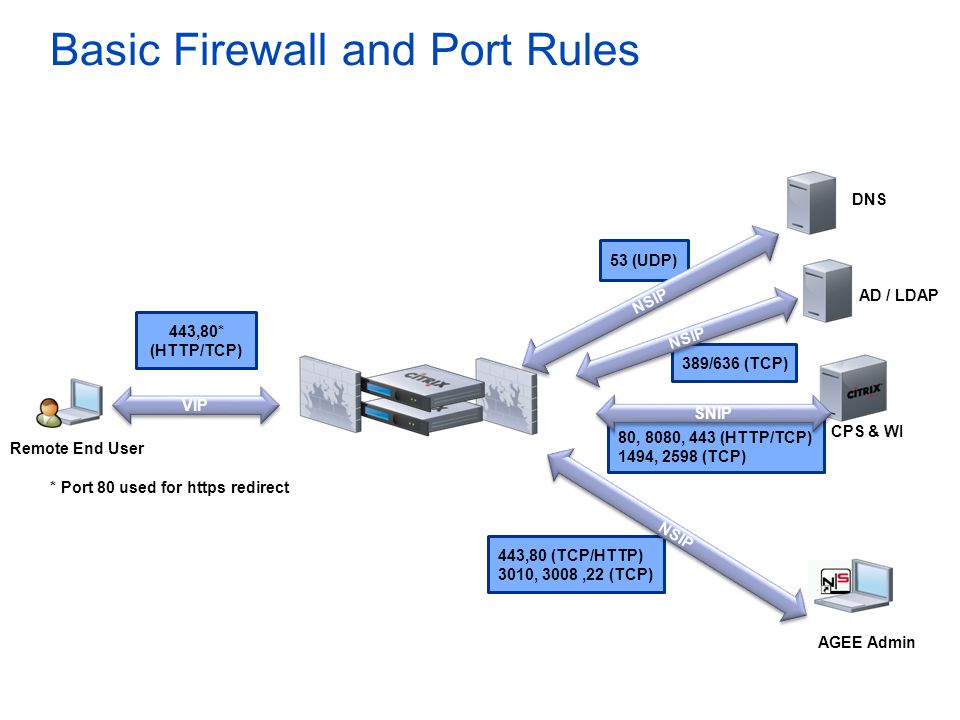

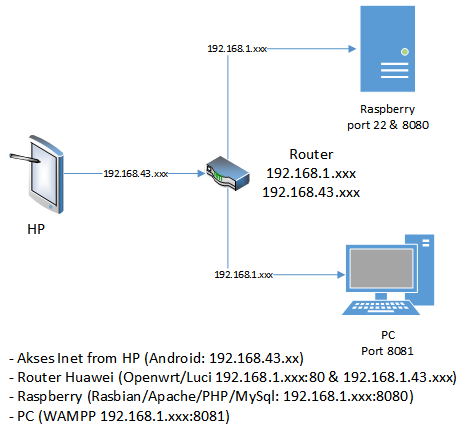

Как же происходит доступ к информации через интернет? У нас есть пользователь, который хочет подключиться к сайту. Он включает интернет и запускает браузер. Это та самая программа-клиент. Она установлена на компьютере пользователя. В адресную строку интернет-браузера он вводит название сайта. Это его доменное имя. Дальше происходит то, что обычно скрыто от наших глаз. Между вводом адреса сайта и его откликом происходит следующее. Введя имя домена в браузер, мы связываемся с провайдером. Мы сообщаем ему о том, что хочет запросить этот сайт. У провайдера установлен DNS сервер (Domain Name Server), который преобразует название сайта в IP-адрес.

Что за порт 443 и как его открыть?

Например, 178.200.144.124. IP — это межсетевой протокол. Он выдается провайдером компьютеру при каждом подключении к интернету. Если IP-адрес динамический, то он может меняться по усмотрению провайдера. Если IP-адрес статичный, то он не меняется. Это нужно в тех случаях, когда вы хотите настроить параметры безопасности чего-либо и задать доступ только с определенных IP.

Понятно, что компьютеры тоже располагают своими IP-адресами. Сейчас существует две версии: IPv4 и IPv6. Они нужны для нахождения компьютера в сети. Необходимо знать, куда отправлять пакет информации. Далее провайдер пересылает запрос сайта на маршрутизатор. Согласно таблицам маршрутов он пересылает данные по указанному адресу.

Узнаем как настроить прием подключений через 8080 (порт): инструкция,…

Далее на веб-сервере идет обработка полученной информации и выдается результат в виде страницы HTML. Он уходит по обратной цепочке, пройдя маршрутизатор, к провайдеру, а оттуда — на компьютер клиента. Вот тут и нужно понять, куда теперь посылать пакет, в какую программу. Для этого и нужны порты.

Вот тут и нужно понять, куда теперь посылать пакет, в какую программу. Для этого и нужны порты.

Что занимает порт 80

Прежде всего нужно понять, что это такое. Порт — это определенный системный ресурс, который выделяется приложению для установления связи с другими программами в сети. Они для связи между собой через сеть используют порты. Сравнивая эту конструкцию с домом, можно сказать, что IP — это дом, а порт — это квартира. Всего их 65536. Часть их зарезервирована для работы только с определенными приложениями. Список портов находится в файле services в директории C/Windows/System32/drivers/etc. Но она может отличаться, в зависимости от версии операционной системы.

Для работы веб-сайтов и нужен порт 80. Для проверки его работы вы можете сделать следующее. После названия сайта поставить двоеточие и ввести номер порта. Например, порт 80. У вас откроется сайт. Если вы введете цифру, например, 53, то у вас появится сообщение, извещающее нас о том, что этот адрес использует порт, который, как правило, не применяется для работы с веб-сайтами. Но обычно мы не уточняем его в адресной строке. Это делает сам браузер. Порт 80 стоит в нем по умолчанию.

Но обычно мы не уточняем его в адресной строке. Это делает сам браузер. Порт 80 стоит в нем по умолчанию.

TCP-порты. Список портов TCP и UDP

Проверка соединения

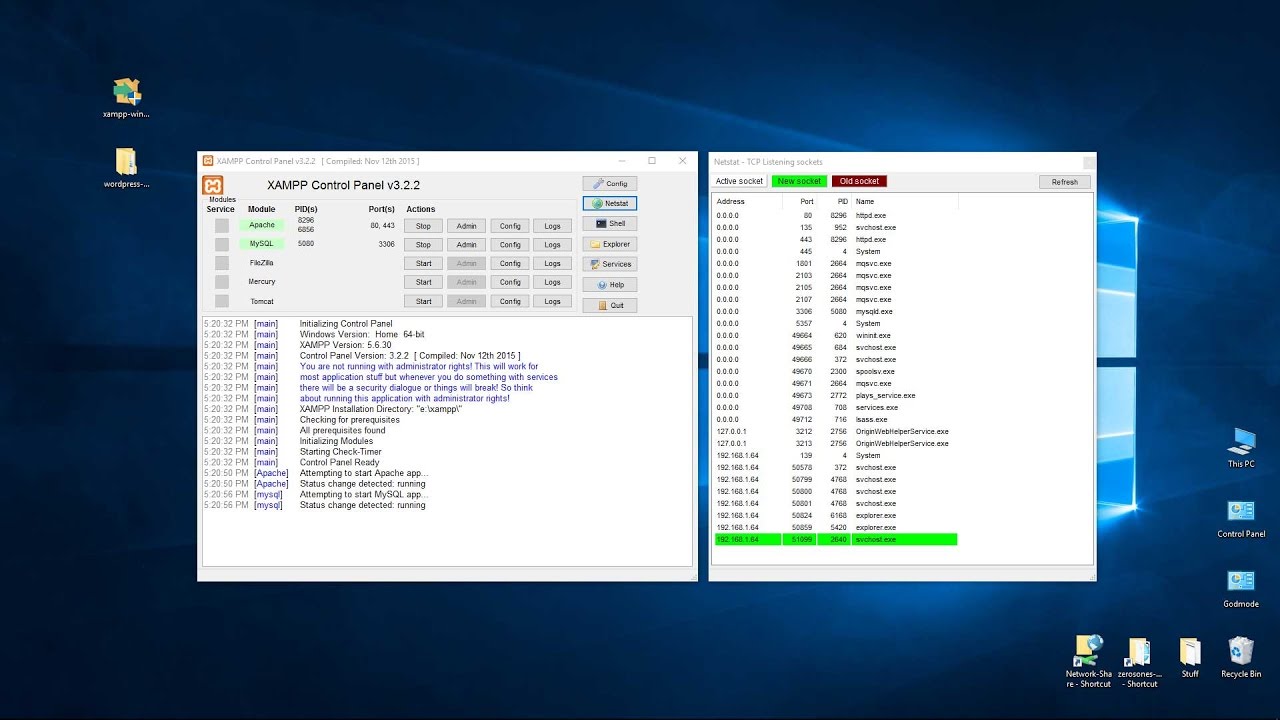

Все приложения, применяющие для своей работы веб-ресурсы, используют этот порт для связи через интернет. Даже если вы не работаете в браузере в данный момент, он может все равно использоваться, например, антивирусом. Проверить, какие соединения сейчас установлены через него, можно в командной строке. После нажатия клавиш Windows+R нужно ввести в поле cmd и нажать ОК. В открывшемся окне командной строки введите netstat-an. Программа выдаст результаты соединений, которые были установлены нашим компьютером с удаленными узлами. Так называются устройства, которые включены в архитектуру компьютерной сети.

В графе «Внешний адрес» можно найти все веб-ресурсы, которые используют в данный момент восьмидесятый порт. С помощью этого метода удобно отслеживать вредоносные ПО и ненужные соединения. Но бывает, что для функционирования вполне безобидных программ необходимо открыть порт 80 вручную.

Как проверить 80 порт?

Если вы сталкивались с такими программами, как скайп и юторрент, то наверняка знаете, что они настраивают и открывают нужные порты в автоматическом режиме, используя технологию UPNP. Также они сами добавляют себя в список исключений большинства брандмауэров и антивирусов. При настройке игрового или веб-сервера требуется это делать вручную. Перед тем как это делать, порт нужно проверить. Сделать это можно несколькими путями.

Сетевой ресурс

Некоторые любят использовать сервис 2ip.ru. Здесь есть полезная функция «Проверить порт». Если зайти сюда и ввести нужный нам номер, сайт скажет, закрыт ли порт или нет. Но нужно понимать, что проверка через этот сайт не всегда может быть корректной. Для того чтобы она прошла максимально правильно, необходимо запустить ту программу, для которой требуется эта проверка. Также она должна слушать этот сервер. Для более точной проверки можно использовать следующий способ.

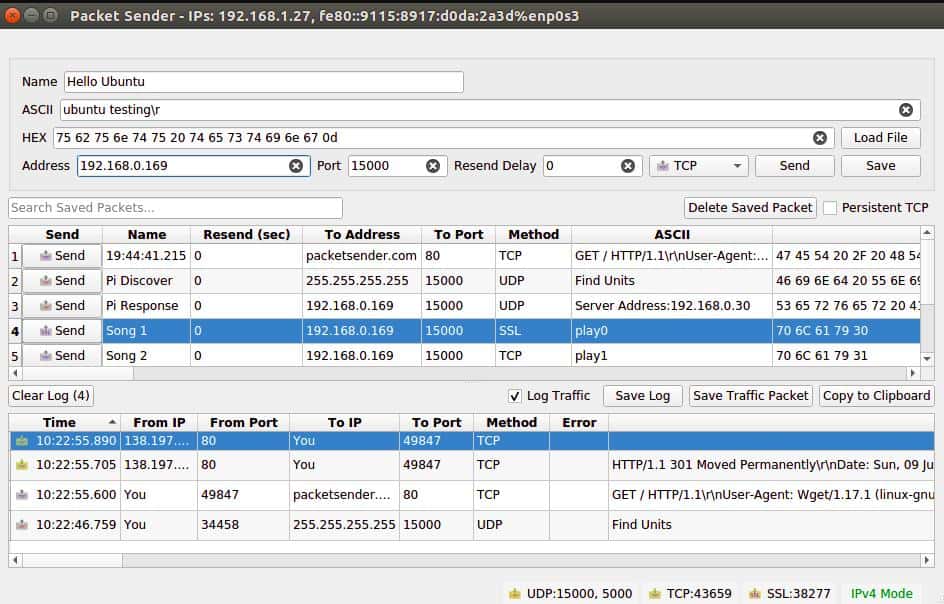

Программный ресурс

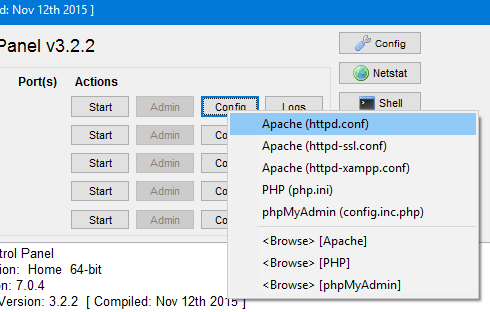

Устанавливаем программу PFPortChecker. При установке лучше отказаться от рекламных ссылок. Особенность этой программы в том, что она сама слушает порт, который мы хотим проверить, — открыт он или закрыт. Вверху необходимо указать номер порта, протокол соединения и нажать Check Me. Протокол соединения либо TCP, либо UDP. Выбирайте TCP. Если программа выдает, что порт закрыт, то необходимо убедиться, блокирует ли его брандмауэр. Если в вашем антивирусе нет функции файервола, то он активирует функции встроенного в Windows экрана. На время проверки его нужно отключить, делается это через панель управления. Теперь повторяем операцию с PortChecker. Если она показывает, что порты все еще закрыты, можно сделать вывод о том, что они блокируются на роутере. Это значит, что нужно настраивать сам роутер. Как это сделать, здесь сказать сложно, так как у каждого роутера свои настройки.

При установке лучше отказаться от рекламных ссылок. Особенность этой программы в том, что она сама слушает порт, который мы хотим проверить, — открыт он или закрыт. Вверху необходимо указать номер порта, протокол соединения и нажать Check Me. Протокол соединения либо TCP, либо UDP. Выбирайте TCP. Если программа выдает, что порт закрыт, то необходимо убедиться, блокирует ли его брандмауэр. Если в вашем антивирусе нет функции файервола, то он активирует функции встроенного в Windows экрана. На время проверки его нужно отключить, делается это через панель управления. Теперь повторяем операцию с PortChecker. Если она показывает, что порты все еще закрыты, можно сделать вывод о том, что они блокируются на роутере. Это значит, что нужно настраивать сам роутер. Как это сделать, здесь сказать сложно, так как у каждого роутера свои настройки.

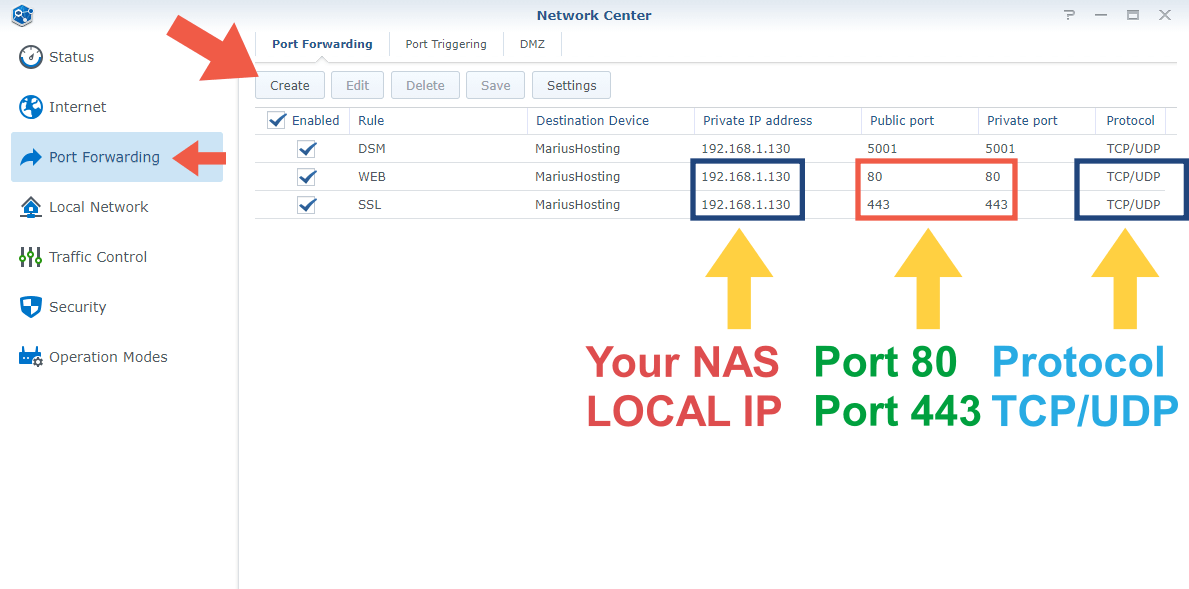

Необходимо зайти в его интерфейс управления и прописать настройки порта 80.

Таким образом, вы узнали, что такое порт 80, как его проверить и что делать для того, чтобы настроить.

Откройте порт 80 на сервере Ubuntu — Yodo.im

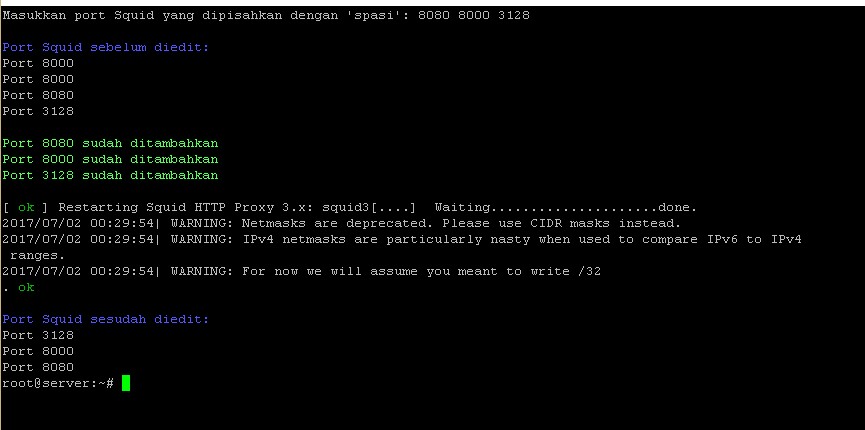

yodo.im #1Я только начинаю работать в Ubuntu / Linux, и у меня возникли некоторые проблемы с открытием порта 80 для входящих подключений.

Я запустил sudo ufw allow 80/tcp команду, и когда я запускаю sudo ufw status результат выглядит следующим образом:

Status: activeTo Action From-- ------ ----22 ALLOW Anywhere80/tcp ALLOW Anywhere22 (v6) ALLOW Anywhere (v6)80/tcp (v6) ALLOW Anywhere (v6)

Тем не менее, я все еще получаю эту ошибку при попытке подключиться к порту с помощью cURL.

Не удалось подключиться к порту 80 MY_IP_ADDRESS: отказано в подключении

Когда я выполняю эту команду

(No info could be read for "-p": geteuid()=1000 but you should be root.)tcp 0 0 127.0.0.1:27017 0.0.0.0:* LISTEN - tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN - tcp6 0 0 :::22 :::* LISTEN -

Что выглядит не слишком многообещающе..

Как мне открыть порт 80 для входящих подключений?

Anna4ka #2На порту 80 нет программы, прослушивающей, поэтому он закрыт, и вы не можете подключиться к нему.

Вы можете использовать

sudo python -m SimpleHTTPServer 80

чтобы запустить простой веб-сервер, прослушивающий порт 80, или установить что-то вроде Apache (пакет apache2), если вам нужен полноценный веб-сервер.

UFW это Несложный Брандмауэр. Он управляет тем, какие порты на вашем компьютере могут быть открыты для прослушивания приложением. sudo ufw allow 80/tcp средства позволяют TCP соединения с порт 80.

Однако на самом деле за портом ничего не прослушивается. К curl в порту должно быть приложение, которое отправит ответ. Обычно это называется сервером. Как указывает @Florian, вы можете использовать Питон‘с SimpleHTTPServer чтобы проверить это.

Воспользуйся:

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

Затем, чтобы предотвратить потерю конфигурации iptables при перезапуске, используйте:

sudo apt-get install iptables-persistentAlexandra_S #5

ну, что сработало для меня, так это использование iptable

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

Вы можете использовать sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT это принимает порт, когда он настраивается с помощью порта, чтобы предотвратить потерю этой строки кода терминала, которую вы можете использовать sudo apt-get install iptables-persistent Причина sudo в начале команды заключается в том, чтобы позволить ей выполняться от имени суперпользователя, который постоянно использует ее как постоянное соединение с предоставленным портом. Вы также можете использовать вы можете использовать Python

Это работает для меня, просто разрешите 80 из iptables

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

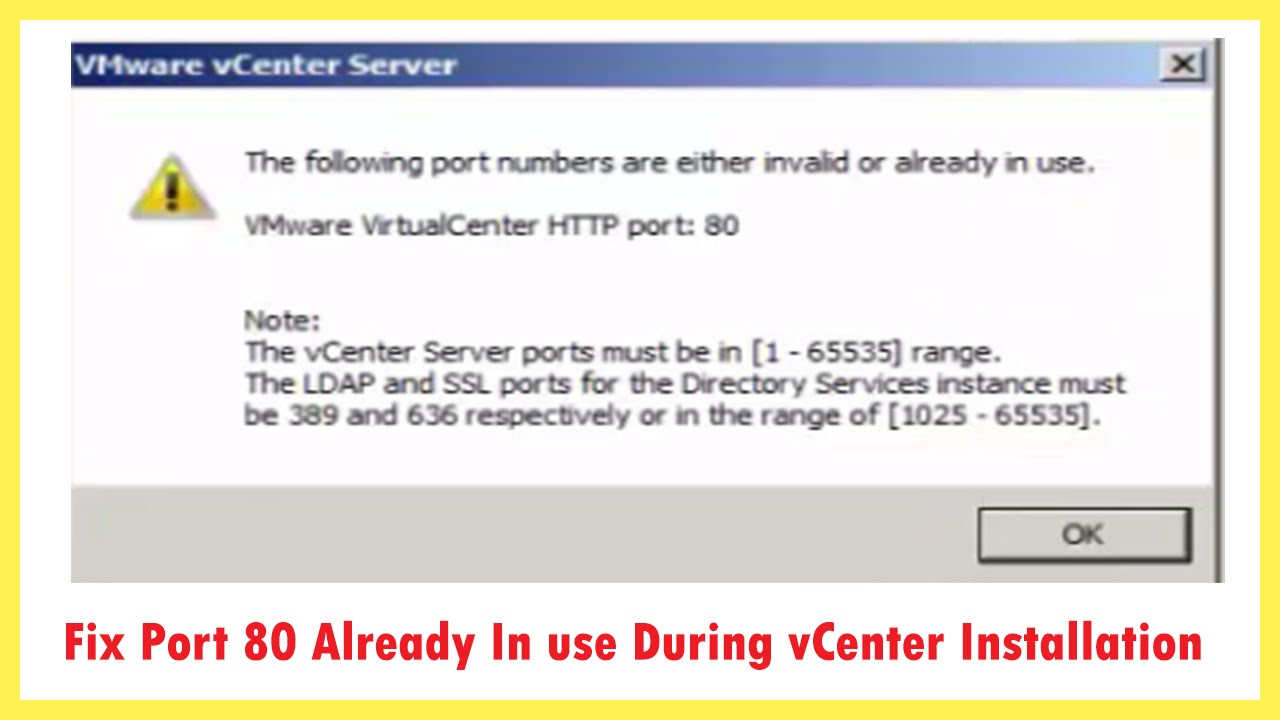

Этот порт обычно открыт только тогда, когда на машине работает какой-либо веб-сервер. Однако, как видно из обширного списка обнаруженных ниже троянцев, недостатка в вредоносных программах, пытающихся заселить этот порт, нет. Широко распространенные черви Code Red и Nimda все еще живы и, вероятно, будут существовать в Интернете еще много лет. Они продолжают искать уязвимые системы, в которые они могут воспроизводиться везде и всегда, когда это возможно. Поскольку они пытаются заразить веб-серверы Microsoft без исправлений — даже «Персональный веб-сервер», иногда устанавливаемый в версиях Windows для конечных пользователей, — серверы Microsoft всегда должны быть исправлены и защищены от заражения червями. Многие интернет-провайдеры теперь блокируют входящий трафик на этот порт до того, как он попадет к их клиентам. Это делается по нескольким причинам: Распространенность вредоносных троянцев порта 80 делает доступ к этому порту извне опасным. Многие пользователи Windows непреднамеренно запустили или не установили исправления и не поддерживают копии веб-серверов Microsoft. Как известно, активное сканирование самораспространяющимися червями постоянно пытается найти и заразить такие серверы. Кроме того, условия обслуживания многих интернет-провайдеров запрещают конечным пользователям предлагать веб-услуги в Интернете. Блокирование входящего трафика на порт 80 может быть принудительным применением политик интернет-провайдера, а также значительным преимуществом для безопасности конечных пользователей. Плохо настроенные маршрутизаторы DSL и NAT иногда открывают свои веб-интерфейсы управления конфигурацией из Интернета. Информацию о безопасных веб-соединениях (https) см. на странице Port Authority для порт 443 . HTTP/1.1 RFC (полная спецификация) Троянские наблюдения: 711 троян (Seven Eleven), AckCmd, Back End, Back Orifice 2000 Plug-Ins, Cafeini, CGI Backdoor, Executor, God Message, God Message 4 Creator, Hooker, IISworm, MTX, NCX, Noob, Ramen , Обратный бэкдор туннеля WWW, RingZero, RTB 666, Seeker, WAN Remote, Web Server CT, WebDownloader  |

Стандарт только для HTTPS — Руководство по соответствию Транспортная безопасность (HSTS) для обеспечения этого.

Это относится ко всем общедоступным доменам и поддоменам, управляемым федеральным правительством, независимо от суффикса домена, если они доступны через HTTP/HTTPS в общедоступном Интернете.

На этой странице представлены рекомендации Административно-бюджетного управления Белого дома по внедрению для агентств, поскольку агентства управляют своим переходом на HTTPS.

- Контрольный список соответствия и передовой практики

- Опции для соответствия требованиям HSTS

- Часто задаваемые вопросы о соответствии

- На какие протоколы распространяется M-15-13?

- Нужно ли отключать порт 80?

- Если простой HTTP полностью отключен на моем сервере, нужен ли мне HSTS?

- Что насчет сетевых служб, которые на самом деле не обслуживают веб-контент?

- Что включает в себя «все домены или субдомены федерального агентства»?

- Как насчет доменов, которые используются только для перенаправления посетителей на другие веб-сайты?

- Должны ли домены, перенаправляющие на другие внешние домены, выполнять внутреннее перенаправление на HTTPS перед внешним перенаправлением?

- Как насчет доменов, которые технически являются общедоступными, но на практике используются только для внутренних целей?

- Что происходит с посетителями, использующими браузеры, не поддерживающие HSTS, например старые версии Internet Explorer?

- Этот сайт перенаправляет пользователей на HTTPS.

Почему Pulse говорит, что не использует HTTPS?

Почему Pulse говорит, что не использует HTTPS? - Требуются ли федеральные службы отзыва сертификатов (CRL, OCSP) для перехода на HTTPS?

- Что делать, если я использую сертификат, выданный на федеральном уровне, например, федеральной PKI или министерства обороны, для своей веб-службы?

Контрольный список соответствия и передовой практики

Каждый общедоступный веб-сайт или веб-служба, которыми управляет агентство обязательно :

- Предоставлять услуги через HTTPS.

- Автоматически перенаправлять HTTP-запросы на HTTPS или полностью отключать HTTP.

- Наличие политики HSTS с помощью одного из двух подходов, описанных ниже.

Каждый общедоступный веб-сайт или веб-служба, которыми управляет агентство, следует :

- Следуйте передовым техническим практикам в отношении качества TLS, как показано на https.cio.gov и измерено с помощью pulse.cio.gov.

- Устраните все проблемы со смешанным содержимым, возникающие в процессе миграции.

- Оцените целесообразность отказа от поддержки устаревших клиентов и использования современных стандартов, таких как индикация имени сервера.

Варианты соответствия требованиям HSTS

Существует большое количество федеральных веб-сайтов и веб-сервисов. Чтобы упростить процесс перехода федерального правительства на HTTPS, агентствам рекомендуется воспользоваться преимуществами предварительной загрузки HSTS .

Предварительная загрузка помечает целые домены как HTTPS-только и позволяет браузерам строго и автоматически применять это для каждого поддомена. много .gov доменов уже внедрили предварительную загрузку HSTS, как и большое количество веб-сервисов частного сектора.

Как правило, агентства должны использовать один из двух подходов для каждого домена, чтобы убедиться, что политика HSTS установлена для всех общедоступных веб-сайтов.

При любом подходе веб-службы, используемые небраузерными клиентами (например, API), по-прежнему должны индивидуально применять HTTPS, поскольку HSTS не поддерживается небраузерными клиентами.

1. Полная предварительная загрузка HSTS родительского домена (предпочтительно)

- Родительский домен (например,

https://agency.gov) имеет политику HSTS, которая включает поддомены и имеет максимальный возраст не менее 1 года, например:

Строгая транспортная безопасность: max-age=31536000; включать поддомены; предварительная загрузка

- Домен успешно отправлен и добавлен в список предварительной загрузки HSTS.

- Для отдельных поддоменов веб-сайтов по-прежнему рекомендуется устанавливать собственные политики HSTS.

Предварительная загрузка HSTS для родительского домена позволяет агентствам избежать инвентаризации и настройки политики HSTS для каждого отдельного поддомена. Однако этот подход также автоматически включает все поддоменов, присутствующих в этом домене, включая поддомены интрасети. Все поддомены должны будут поддерживать HTTPS, чтобы оставаться доступными для использования в основных браузерах.

Однако этот подход также автоматически включает все поддоменов, присутствующих в этом домене, включая поддомены интрасети. Все поддомены должны будут поддерживать HTTPS, чтобы оставаться доступными для использования в основных браузерах.

2. Соответствие для каждого отдельного поддомена

- Родительский домен и каждый из его общедоступных поддоменов должны установить политику HSTS с максимальным возрастом не менее 1 года, например:

Строгая транспортная безопасность: max-age=31536000

Этот подход позволяет агентствам гибко фокусироваться только на общедоступных поддоменах, но может потребовать значительно больше работы для добавления заголовка политики HSTS к каждому отдельному веб-сайту.

Часто задаваемые вопросы о соответствии

Ответы на другие распространенные вопросы о соответствии приведены ниже.

На какие протоколы распространяется M-15-13?

M-15-13 требует безопасных соединений для веб-сайтов и веб-служб , что означает только HTTP-протоколы . Сюда входят все федеральные веб-сайты, а также федеральные API на основе HTTP.

Сюда входят все федеральные веб-сайты, а также федеральные API на основе HTTP.

M-15-13 не касается использования DNS или DNSSEC, FTP или SFTP или любого другого сетевого протокола, отличного от HTTP.

Нужно ли отключать порт 80?

№ М-15-13 состояния:

Разрешение HTTP-соединений с единственной целью перенаправления клиентов на HTTPS-соединения допустимо и рекомендуется.

Агентства могут использовать порт 80 исключительно для перенаправления клиентов на безопасное соединение.

Перенаправления HTTP должны использовать код ответа из числа 300, который может надежно заставить HTTP-клиенты выполнять перенаправления на URI HTTPS, например 301 или 302.

Использование кодов ошибок 400 или 500 не удовлетворяет этому требованию.

Обратите внимание, что несмотря на то, что подключения к порту 80 небезопасны даже для перенаправления, использование HSTS заставит поддерживающих HTTP-клиентов автоматически перенаправлять себя с порта 80 на порт 443, не пытаясь подключиться к порту 80 по сети.

HSTS снижает влияние подключений через порт 80 на безопасность, предоставляя агентствам возможность продолжать перенаправление устаревших клиентов или клиентов, которые еще не получили политику HSTS для целевого домена.

Если на моем сервере полностью отключен обычный HTTP, нужен ли мне HSTS?

Да. Отключение поддержки HTTP недостаточно для предотвращения атак, которые понижают веб-браузеры до простого HTTP.

Во время атаки не имеет значения, отключил ли «настоящий» сервер HTTP. Если клиента можно уговорить инициировать обычное HTTP-соединение — например, когда пользователь щелкает ссылку http:// или вручную вводит URL-адрес в своем браузере, — тогда локальный злоумышленник может ответить на эту попытку подключения из своего собственного сервер и установить собственное соединение.

HSTS специально предписывает веб-браузерам никогда не инициировать обычные HTTP-соединения. Если пользователь щелкает ссылку http:// или вводит URL-адрес http:// , HSTS заставляет браузер сначала переписать URL-адрес, чтобы использовать https:// , прежде чем инициировать соединение.

По этой причине HSTS необходим для эффективного предотвращения атак на более ранние версии, даже если обычные HTTP-соединения не поддерживаются на сервере.

А как насчет сетевых служб, которые на самом деле не обслуживают веб-контент?

M-15-13 охватывает любую общедоступную сетевую службу, которая отвечает на запросы HTTPS или HTTP. Сюда входят сетевые службы, которые не обслуживают контент, а возвращают только заголовки HTTP или пустой или несущественный контент.

Сюда также входят службы, которые отвечают на запросы HTTPS или HTTP на нестандартных портах (порты, отличные от 80 или 443), независимо от того, включены ли эти службы во внешние проверки, предоставляемые агентствам.

Сетевые службы, которые не отвечают на HTTPS- или HTTP-запросы, не входят в сферу действия M-15-13.

Что включает в себя «все домены или поддомены федеральных агентств»?

Домены и субдомены в контексте M-15-13 относятся к именам хостов, которые общедоступны через HTTP или HTTPS.

Домен относится к именам хостов, которые могут быть зарегистрированы напрямую. Некоторые примеры включают gsa.gov , whitehouse.gov , dodig.mil или fs.fed.us .

Субдомен относится к любому имени хоста, являющемуся дочерним элементом регистрируемого домена, и может иметь любую длину. Некоторые примеры включают www.gsa.gov , planthardiness.ars.usda.gov , www.fia.fs.fed.us или www.usar.army.mil .

Не все федеральные домены заканчиваются на .gov , .mil или .fed.us . Некоторые могут заканчиваться на .com , .org , .us или другими суффиксами. Любой федеральный домен покрывается M-15-13.

Как насчет доменов, которые используются только для перенаправления посетителей на другие веб-сайты?

Эти домены должны включать порт 443 и использовать правильно настроенный HTTPS.

Они должны соответствовать всем тем же требованиям и рекомендациям, что и домены, используемые для размещения веб-сайтов и API, включая HSTS и предварительную загрузку.

Должны ли домены, перенаправляющие на другие внешние домены, выполнять внутреннее перенаправление на HTTPS перед внешним перенаправлением?

Обычно нет, но практически требуется для предзагрузки домена второго уровня.

Например, М-15-13 не требует переадресации с http://example.gov:80 на https://example.gov:443 перед перенаправлением на https://another-example.gov:443 . Однако это позволяет подключающемуся клиенту видеть и кэшировать заголовок HSTS на example.gov , который иначе он может не увидеть.

Однако выполнение внутреннего перенаправления сначала требуется для автоматической предварительной загрузки доменов второго уровня, поэтому эта практика рекомендуется для доменов второго уровня.

Как насчет доменов, которые технически являются общедоступными, но на практике используются только для внутренних целей?

M-15-13 включает все домены и субдомены, которые общедоступны через HTTP/HTTPS, независимо от операционной практики агентства.

Что происходит с посетителями, использующими браузеры, не поддерживающие HSTS, например старые версии Internet Explorer?

Браузеры, которые не поддерживают HSTS, просто не подвержены влиянию HSTS, поэтому его включение не повредит.

Этот сайт перенаправляет пользователей на HTTPS. Почему Pulse говорит, что не использует HTTPS?

Pulse ищет перенаправления на стороне сервера, используя соответствующий код ответа HTTP. Сайты, использующие перенаправления на стороне клиента, такие как тег или JavaScript, не будут рассматриваться как перенаправления. Чтобы выполнить требование M-15-13 по принудительному использованию HTTPS, агентства должны использовать перенаправления на стороне сервера (или, в качестве альтернативы, вообще отключить доступ по HTTP).

Сайты, которые доступны как на корневом домене ( http://agency.gov ), так и на их субдоменах www ( http://www.agency.gov ), должны выполнять перенаправление на HTTPS в обоих случаях. Перенаправление одного, но не другого, также может привести к тому, что Pulse укажет, что домен не использует HTTPS.

Перенаправление одного, но не другого, также может привести к тому, что Pulse укажет, что домен не использует HTTPS.

Требуются ли федеральные службы отзыва сертификатов (CRL, OCSP) для перехода на HTTPS?

Нет. Этот очень узкий класс служб, которые предоставляют информацию CRL и OCSP для проверки статуса отзыва сертификатов, используемых для других подключений HTTPS, должен соответствовать передовым практикам в этой области и их соответствующим спецификациям.

Для CRL в RFC 5280 сказано:

ЦС НЕ ДОЛЖНЫ включать URI, которые указывают https, ldaps или подобные схемы в расширениях. Центры сертификации, которые включают https URI в одно из этих расширений, ДОЛЖНЫ гарантировать, что сертификат сервера может быть проверен без использования информации, на которую указывает URI. Доверяющие стороны, которые выбирают проверку сертификата сервера при получении информации, на которую указывает URI https в расширениях cRLDistributionPoints, authorInfoAccess или subjectInfoAccess, ДОЛЖНЫ быть готовы к тому, что это может привести к неограниченной рекурсии.

Для OCSP в RFC 6960 указано:

Если конфиденциальность является требованием, транзакции OCSP, которыми обмениваются с использованием HTTP, МОГУТ быть защищены с помощью либо безопасности транспортного уровня/уровня защищенных сокетов (TLS/SSL), либо какого-либо другого протокола более низкого уровня.

Агентствам рекомендуется использовать службы OCSP и CRL через имена хостов, специально зарезервированные для этих служб, чтобы другая связанная информация и функции могли предоставляться безопасно и конфиденциально.

Что делать, если я использую сертификат, выданный на федеральном уровне, например, федеральной PKI или министерства обороны, для своей веб-службы?

Нет никаких ограничений на приемлемые органы сертификации, которые могут использовать агентства для выполнения требований M-15-13.

Однако M-15-13 требует от агентств не только перенаправления HTTP-трафика на HTTPS. Также требуется, чтобы агентства включили HTTP Strict Transport Security (HSTS), как описано выше. HSTS обеспечивает постоянное использование HTTPS и защищает пользователей от нескольких распространенных уязвимостей.

HSTS обеспечивает постоянное использование HTTPS и защищает пользователей от нескольких распространенных уязвимостей.

Одним из важных эффектов HSTS является то, что он отключает возможность пользователей просматривать предупреждения о сертификатах в поддерживаемых браузерах. Это означает, что агентства не могут указывать пользователям щелкать предупреждения сертификата , чтобы использовать их веб-службу, при этом также соблюдая M-15-13.

Это также соответствует передовым методам обеспечения безопасности, поскольку указание пользователям щелкать по предупреждениям о сертификатах противоречит сути HTTPS и подвергает пользователей потенциальным сетевым атакам.

На практике для развертывания HSTS с использованием сертификатов, выданных на федеральном уровне, агентству, вероятно, потребуется разделить свои веб-сервисы по имени хоста в зависимости от их ожидаемой аудитории:

- Сертификаты, выпущенные на федеральном уровне, могут быть полезны для веб-служб, пользователи которых, как ожидается, будут постоянно доверять выдавшему их федеральному центру сертификации (ЦС).

Если вы не используете локальный веб-сервер, а наши тесты показывают, что порт 80 открыт на вашем компьютере, вам наверняка захочется выяснить, что происходит. Если у вас есть маршрутизатор DSL или NAT, убедитесь, что его веб-интерфейс отключен на стороне «WAN» глобальной сети (Интернет) .

Если вы не используете локальный веб-сервер, а наши тесты показывают, что порт 80 открыт на вашем компьютере, вам наверняка захочется выяснить, что происходит. Если у вас есть маршрутизатор DSL или NAT, убедитесь, что его веб-интерфейс отключен на стороне «WAN» глобальной сети (Интернет) .