Отсрочка официального запрета на использование SSL и TLS 1.0 на два года

Главная » Архив журнала » 2016 год » Журнал ПЛАС №2 (225) » Отсрочка официального запрета на использование SSL и TLS 1.0 на два года

11 февраля 2016, 13:51

10

Фото:В апреле 2015 года Совет PCI SSC опубликовал документ с названием «Migratingfrom SSL andearly TLS», в котором было сказано, что все организации должны как…

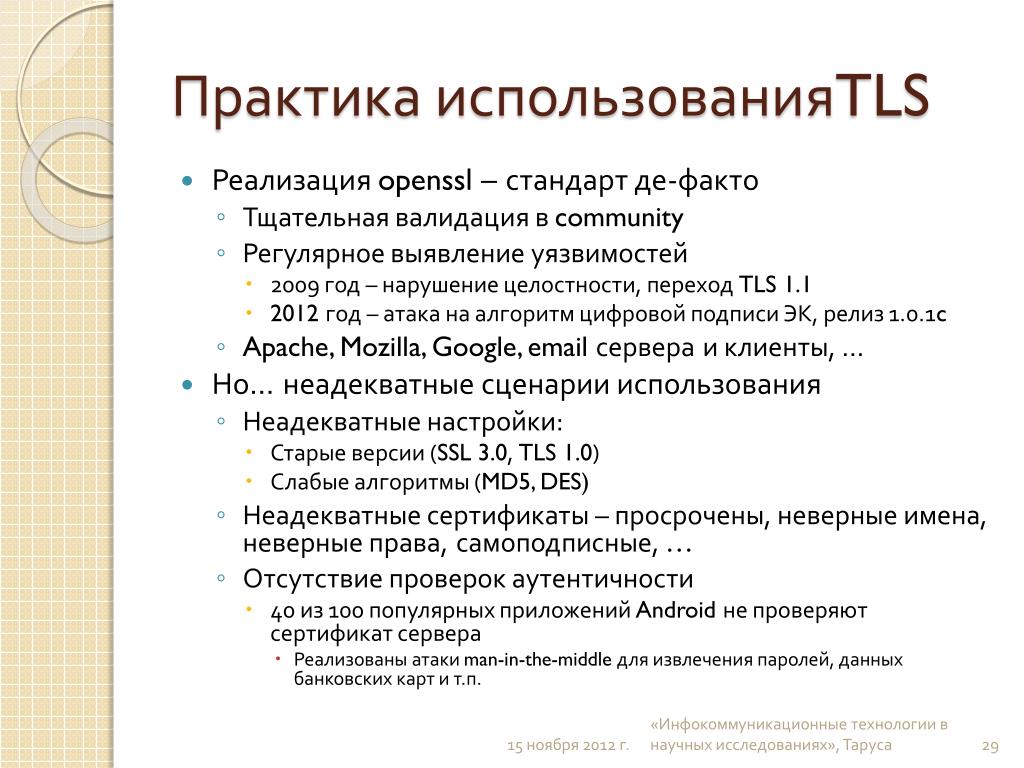

В апреле 2015 года Совет PCI SSC опубликовал документ с названием «Migratingfrom SSL andearly TLS», в котором было сказано, что все организации должны как можно раньше, не позднее 30 июня 2016 года, отказаться от использования небезопасных версий протоколов SSL и TLS 1.0 в пользу TLS 1.1 и TLS 1.2.

При этом Совет PCI SSC выпустил внеплановую версию стандарта PCI DSS 3.1. Эти изменения появились после того, как NIST признал протоколы SSL и TLS 1. 0 небезопасными. Однако 18 декабря 2015 в свет вышел бюллетень (www.pcisecuritystandards.org/pdfs/ Migrating_from_SSL_and_Early_TLS_-v12. pdf) Совета PCI SSC, в котором появилась одна очень важная новость: крайний срок перехода на безопасные версии протокола перенесли на 30 июня 2018 года.

0 небезопасными. Однако 18 декабря 2015 в свет вышел бюллетень (www.pcisecuritystandards.org/pdfs/ Migrating_from_SSL_and_Early_TLS_-v12. pdf) Совета PCI SSC, в котором появилась одна очень важная новость: крайний срок перехода на безопасные версии протокола перенесли на 30 июня 2018 года.

При этом отмечается, что тянуть до 2018 года не рекомендуется. Совет PCI SSC по-прежнему рекомендует переходить на безопасные версии протоколов как можно раньше. Поэтому, согласно бюллетеню, все эквайеры, процессинги, платежные шлюзы и поставщики услуг должны обеспечить поддержку TLS версии 1.1 (или выше) не позднее июня 2016 года. Все новые информационные системы, вводимые в эксплуатацию, должны поддерживать только безопасные конфигурации TLS 1.1 или 1.2 (рекомендуется). А уже к июню 2018 года абсолютно все игроки платежной индустрии должны поддерживать только безопасные (с точки зрения NIST) протоколы. Как и ранее в апреле, в декабре тоже не обошлось без исключений. POS- и POIустройства, для которых есть подтверждение того, что они не подвержены эксплуатации известных уязвимостей в части протоколов SSL и TLS, могут использовать такие протоколы и после 2018 года.

Так же, как и ранее, если мгновенного перехода на безопасные версии протокола TLS достичь до сертификационного QSAаудита организации не удается, то необходимо составить План перехода. В нем нужно указать как минимум следующее:

• крайний срок обновления – 30 июня 2018 года;

• описание того, как и где используются уязвимые протоколы;

• оценку рисков информационной безопасности;

• описание методов, направленных на снижение рисков информационной безопасности от возможной эксплуатации уязвимостей небезопасных протоколов;

• описание процессов отслеживания новых уязвимостей, связанных с протоколами;

• описание процессов отслеживания того, чтобы в новых системах, вводимых в эксплуатацию, не использовались уязвимые протоколы SSL и TLSv1.0.

В силу того, что сейчас мгновенно отказаться от небезопасных версий протоколов получится не у всех, время на переход действительно необходимо. 2015 год – это год, когда Совет PCI SSC собирает обратную связь от игроков платежной индустрии. По словам Стивена Орфея (генерального директора Совета PCI SSC), в ходе сбора обратной связи было установлено, что в силу сложности глобальной платежной экосистемы, связанной с требованиями о переходе на безопасные версии протоколов шифрования каналов связи, расширением бизнеса в мобильной коммерции и обновлением браузеров в связи с признанием NIST алгоритма хеширования SHA-1 непригодным для электронной подписи, времени до 30 июня 2016 года может не хватить. Поэтому Совет PCI SSC решил перенести крайний срок обновления протоколов на 30 июня 2018 года. И, на мой взгляд, это правильно. Ведь сейчас далеко не все клиентские технологии (браузеры, мобильные платформы), сетевые устройства поддерживают безопасные версии протокола TLS. Нужно время, чтобы вендоры программных и аппаратных средств смогли обновить свои продукты.

В силу того, что сейчас мгновенно отказаться от небезопасных версий протоколов получится не у всех, время на переход действительно необходимо. 2015 год – это год, когда Совет PCI SSC собирает обратную связь от игроков платежной индустрии. По словам Стивена Орфея (генерального директора Совета PCI SSC), в ходе сбора обратной связи было установлено, что в силу сложности глобальной платежной экосистемы, связанной с требованиями о переходе на безопасные версии протоколов шифрования каналов связи, расширением бизнеса в мобильной коммерции и обновлением браузеров в связи с признанием NIST алгоритма хеширования SHA-1 непригодным для электронной подписи, времени до 30 июня 2016 года может не хватить. Поэтому Совет PCI SSC решил перенести крайний срок обновления протоколов на 30 июня 2018 года. И, на мой взгляд, это правильно. Ведь сейчас далеко не все клиентские технологии (браузеры, мобильные платформы), сетевые устройства поддерживают безопасные версии протокола TLS. Нужно время, чтобы вендоры программных и аппаратных средств смогли обновить свои продукты.

Увеличение времени, отведенного на переход, не означает, что стоит откладывать это на последний момент. Всем игрокам платежной индустрии рекомендуется составить план перехода на безопасные протоколы и строго ему следовать. Это позволит своевременно и эффективно организовать защиту информационной инфраструктуры от атак злоумышленников. Также рекомендуется участникам индустрии организовать информирование клиентов о планируемом отключении небезопасных протоколов и советовать им заранее обновить свои программные и аппаратные средства. Например, можно автоматически анализировать User-Agent и, если он устаревший и поддерживает только небезопасные протоколы, выводить информационное сообщение».

Рубрика:

{}

HTTPS или переход на безопасное соединение

Начнем с красивого вступления о том, что в эпоху повсеместного распространения интернета вопрос безопасности приобретает все большее значение. При этом он очень обширен и многогранен. А если вдаваться в детали и множественные аспекты, то разобраться в этом деле самостоятельно становится не под силу и требуется помощь специалистов, а зачастую целой команды профессионалов.

При этом он очень обширен и многогранен. А если вдаваться в детали и множественные аспекты, то разобраться в этом деле самостоятельно становится не под силу и требуется помощь специалистов, а зачастую целой команды профессионалов.

Безопасность сайта — это целостная система, состоящая из разных взаимосвязанных элементов. И чем большее их количество используется, тем более защищенной будет резиденция вашей компании в сети Интернет. Одним из таких элементов является расширенный протокол https (или как некоторые путают htpps).

HTTPS (английская аббревиатура HyperText Transfer Protocol Secure) — это расширение стандартного протокола передачи данных HTTP, созданное для поддержки шифрования передачи данных в целях безопасности.

Объясним чуть более человеческим языком. Интернет устроен по принципу получатель-отправитель. То есть вы со своего компьютера, когда вводите адрес любого сайта, отправляете на определенный сервер запрос с целью получения каких-то данных.

Для того, чтобы данные можно было передавать по защищенному соединению требуется наличие сертификата безопасности SSL. По источнику они могут быть двух видов – самодподписанные и выданные сертифицированным центром. Первые так называются, потому что создаются самими владельцами интернет-сайтов и никакой сторонней проверки не проходят. Все современные браузера умеют определять их и всегда выдают предупреждающее сообщение о том, что соединение не является безопасным, хотя и пытается быть выдано за такое (см. картинку выше).

Второй вид, это сертификаты, которые проверяются специальными организациями или системами и имеют подтверждение что их сформировал реальный владелец сайта.

HTTPS для малого бизнеса

Зачем нам все это знать, спросите вы? Оно вам может быть и не нужно, если вы сделали сайт для галочки и не планируете заниматься его продвижением. Дело в том, что тренд ведет к приоритетному делению на безопасные сайты и все остальные. И при прочих равных условиях, если сайт вашего конкурента будет работать по защищенному соединению, а ваш нет, то он всегда будет впереди.

Если вы создаете или планируете создать интернет-магазин, то потребность в протоколе https еще более остра, так как имеет место быть регистрация пользователей и передача персональной информации. Тем более, если в планах есть подключение онлайн оплаты заказов через системы эквайринга. Ведь почти у всех систем наличие защищенного соединения это обязательное требование.

Как получить SSL сертификат и перейти на защищенный протокол

Относительно недавно, сделать это было хлопотное занятие. Ведь надо было не только купить сертификат, но и правильно его установить. Обычно без профессиональной помощи этого сделать не получалось – слишком много технических деталей. И за установку так же требовалось не мало заплатить.

Сегодня все проще как с самим процессом, так и с доступностью в цене. Рассмотрим пару примеров подключения – один из панели обычного виртуального хостинга, а второй из панели ISP Manager на VDS сервере.

HTTPS на виртуальном хостинге

Обычно, проще всего устанавливать SSL сертификаты на таком виде хостинга, при условии, что ваш сайт расположен у хорошей компании с качественным сервисом. Рассмотрим на примере панели

Timeweb. Первое, что надо сделать это выбрать тип сертификата, они бывают разными и отличаются не только степенью доверия, но и масштабом. На наш выбор есть четыре варианта.

Первые три от центра сертификации Comodo

-

Positive SSL — Работает только с одним доменом. Выпуск занимает минимум времени.

-

Positive Wildcard SSL — Работает на домене и всех его поддоменах.

-

EV SSL — Сертификат высокой надежности предоставляет самый высокий уровень шифрования, а также активирует зеленую адресную строку в браузере.

И последний от некоммерческого центра сертификации Let’s Encrypt, главной особенностью которого является его бесплатная выдача и возможность работы на поддоменах. Однако при его использовании никаких юридических данных владельца вы ни увидите в браузере и выдается он ограниченным сроком на 3 месяца.

Когда вы осуществили выбор сертификата, то завершился самый сложный этап. Теперь вы просто оплачиваете и ждете. Спустя некоторое время техподдержка его подключит и вам останется только проверить, что в настройках сайта все запросы с HTTP идут на защищенный протокол.

Спустя некоторое время техподдержка его подключит и вам останется только проверить, что в настройках сайта все запросы с HTTP идут на защищенный протокол.

HTTPS на VDS/VPS сервере с панель ISP Manager

Если ваш проект расположен на выделенном виртуальном сервере, тогда процесс получения чуть сложнее. Это связано с тем, что обычно администрированием их занимается сам владелец. Но если есть панель управления ISP, тогда справится с этим сможет и более-менее продвинутый интернет-пользователь, главное знать план действий.

Как и в первом варианте, нам нужен сертификат. Он может быть платный или бесплатный от Let’s Encrypt. Если за деньги, то для начала вам надо его купить, это можно сделать или в билинговой панели хостинга или напрямую в центре сертификации типа Comodo или Symantec. Затем в соответствующем разделе добавляем запись и вставляем все необходимые ключи, которые получили при покупке.

Далее необходимо зайти в список сайтов и у нужного домена выбрать добавленный сертификат.

Если вы хотите поставить бесплатный SSl от Let’s Encrypt, тогда для начала проверьте что у вас установлен данный модуль. Затем запускаем процесс получения сертификата. Тут рекомендуем выбрать подтверждение через DNS записи – этот способ намного проще и не должен вызвать сложностей. Если хотите, чтобы защищенные были так же поддомены, тогда надо установить опцию Wildcard.

Когда запрос будет отправлен в центр сертификации и там обработан, вам придут сгенерированные строки текста, которые надо добавить в виде текстовых записей в DNS вашего домена.

После того как вы это сделаете, надо будет немного подождать и когда сертификат будет подтвержден установите его в настройках сайта, как описано выше.

Резюме

Подключать защищенный протокол на сайте рекомендация, которую не стоит игнорировать. Тем более что сделать это сейчас совсем не сложно и есть даже бесплатные инструменты.

Если по какой-то причине у вас не получилось настроить SSl сертификат на своем сайте, а желание есть, тогда напишите нам и мы с радостью вам поможем это сделать.

2018-12-13

Команда VJ Studio

Понравилось? Поделитесь с другими

Будущее протоколов безопасности для удаленной работы

Киберпреступность быстро росла в течение многих лет, и внезапный переход к работе из дома (WFH), вызванный пандемией, только усугубил угрозу, вынудив предприятия действительно сосредоточиться на обеспечении надежной безопасности. протоколов и налаживание прочных отношений со своими поставщиками средств кибербезопасности.

В таком ландшафте мы можем ожидать появления еще большего количества стартапов в области кибербезопасности, которые присоединятся к многим уже существующим. Мы видим особенно большой потенциал в стартапах в области кибербезопасности из Израиля, где существует тесное частное и государственное сотрудничество в области кибербезопасности и много хороших специалистов в области кибербезопасности.

Пришло время переосмыслить стандарты безопасности

WFH и гибридные модели работы значительно расширили потенциальные возможности атак для киберпреступников, пытающихся получить доступ к корпоративным ресурсам и активам. Необходимость ужесточения стандартов безопасности для предприятий во всех секторах является серьезной и срочной.

К сожалению, слишком многие компании медленно обновляют свои протоколы безопасности и еще медленнее внедряют изменения с первоначальными затратами. Тем не менее, нет никаких сомнений в том, что то, как и где работают сотрудники, постоянно менялось, и методы обеспечения безопасности тоже должны меняться.

VPN и VDI недостаточно

В настоящее время большинство предприятий используют VPN и инфраструктуру виртуальных рабочих столов (VDI) для подключения удаленных сотрудников, но это недостаточное решение с зияющими дырами в безопасности, о чем свидетельствует несколько громких нарушений.

Также важно отметить, что большинство VPN настроены на предоставление доступа по принципу «все или ничего». Хотя администраторы могут ограничивать конфиденциальные приложения или активы для определенных пользователей, для этого требуется уровень управления, который просто нецелесообразен для большинства администраторов. Следовательно, удаленные работники, как правило, получают полный доступ к корпоративной сети. Такое сочетание слишком малого контроля и слишком большого доступа создает рецепт катастрофы, особенно когда привилегии VPN должны быть предоставлены сторонним поставщикам или подрядчикам.

Хотя администраторы могут ограничивать конфиденциальные приложения или активы для определенных пользователей, для этого требуется уровень управления, который просто нецелесообразен для большинства администраторов. Следовательно, удаленные работники, как правило, получают полный доступ к корпоративной сети. Такое сочетание слишком малого контроля и слишком большого доступа создает рецепт катастрофы, особенно когда привилегии VPN должны быть предоставлены сторонним поставщикам или подрядчикам.

Даже указ президента США Джо Байдена о кибербезопасности признает недостатки VPN и VDI и рекомендует перейти к политике нулевого доверия для федерального правительства.

Решения по обеспечению безопасности должны сводить к минимуму человеческие ошибки

Дополнительным моментом, который нельзя упускать из виду, является простой и очевидный факт, что люди, в том числе самые лучшие сотрудники, совершают ошибки. Решения по обеспечению безопасности, не учитывающие человеческий фактор, просто не будут успешными.

Например, разработчикам и ИТ-специалистам часто приходится немедленно решать срочные производственные проблемы, такие как исправление ошибок. Если они находятся вне офиса, им, возможно, придется войти в систему из любой доступной сети, будь то гостиничная сеть или общедоступный Wi-Fi Starbucks. Неизбежно, кто-то забудет выйти из системы и непреднамеренно позволит злоумышленникам, которые всегда высматривают такие сценарии, легко войти внутрь.

Нулевое доверие — будущее безопасной удаленной работы

Внедрение сетевого доступа с нулевым доверием (ZTNA) — наиболее эффективный способ повысить безопасность всех рабочих сред, будь то удаленные, гибридные или локальные.

В модели доступа с нулевым доверием ни одно устройство, пользователь или личность не являются доверенными по своей сути. Вместо этого доступ предоставляется на основе строгой аутентификации и непрерывной авторизации. Кроме того, такие функции, как контролируемый доступ и мониторинг сеансов, обеспечивают важный дополнительный уровень контроля и проверки.

Итак, как компании могут начать переход от своего текущего подхода к безопасности (вероятно, модели «замок и ров») к структуре с нулевым доверием, основанной на строгой аутентификации и непрерывной авторизации? Хотя это правда, что простого переключателя нулевого доверия не существует, миграция не обязательно должна быть такой сложной или трудоемкой, как многие опасаются. Если компании выберут поставщика, который поддерживает их на протяжении всего процесса, они увидят более быструю окупаемость инвестиций с гораздо меньшими трудностями роста, чем они, вероятно, ожидают.

Сегментированный доступ для минимизации нарушений безопасности

Для компаний жизненно важно определить свои наиболее уязвимые точки доступа и o защитить их в первую очередь. Например, вместо предоставления полного VPN-доступа сторонним поставщикам, этим потенциально рискованным пользователям можно предоставить микросегментированный доступ только к тем частям корпоративной сети, которые необходимы для выполнения их задач. Поскольку WFH никуда не денется, эта тактика сведет к минимуму риск случайного нарушения безопасности из-за ошибки пользователя.

Поскольку WFH никуда не денется, эта тактика сведет к минимуму риск случайного нарушения безопасности из-за ошибки пользователя.

Будущее с нулевым доверием лучше для всех

Существует множество реальных примеров, демонстрирующих явные преимущества подхода с нулевым доверием. Например, доступ с нулевым доверием мог бы сэкономить миллионы долларов Colonial Pipeline и предотвратить печально известное закрытие. Даже если бы злоумышленники проникли в основные системы Colonial, текущие процессы аутентификации и проверки, характерные для доступа с нулевым доверием, не позволили бы им нанести непоправимый ущерб. В качестве еще более актуального примера модель нулевого доверия запрещает неавторизованным пользователям доступ к критически важным приложениям и, следовательно, предотвращает использование недавно обнаруженной уязвимости Log4j.

В целом, рост внедрения решений доступа с нулевым доверием почти наверняка приведет к уменьшению заголовков новостей о серьезных нарушениях безопасности. Мы также считаем, что интеграция ИИ в эти новые системы может помочь выявить и устранить бреши в безопасности без необходимости ручного ввода данных.

Мы также считаем, что интеграция ИИ в эти новые системы может помочь выявить и устранить бреши в безопасности без необходимости ручного ввода данных.

Соавтор: Сергей Грибов, партнер, Flint Capital

Восемь мер безопасности, которые необходимо предпринять во время организационных преобразований

Восемь мер безопасности, которые необходимо предпринять во время организационных преобразований

Недавний кибервзлом ветвей правительства США, в том числе министерства обороны и казначейства, должен стать тревожным звонком для организаций во времена перемен.

- Прадип Кхурана

- 5 февраля 2021 г.

Недавняя кибератака на правительственные учреждения США привлекла внимание к повышенным рискам в переходный период. Недавний взлом, который, по слухам, был организован российским шпионским агентством, считается одним из самых значительных нападений на правительство США в этом десятилетии. Потребуются месяцы, чтобы понять глубину и широту нанесенного ущерба. Это очень наглядный пример кибератаки во время очень громких выборов и перехода между избранным президентом Джо Байденом и уходящим президентом Дональдом Трампом.

Это очень наглядный пример кибератаки во время очень громких выборов и перехода между избранным президентом Джо Байденом и уходящим президентом Дональдом Трампом.

|

Мы помогли многим компаниям справиться с переходными периодами и принять меры безопасности для минимизации киберрисков в это сложное время. В корпоративном мире некоторые из этих переходных периодов включают слияния и поглощения, выделения, смену высшего руководства и миграцию системы. Смена руководства часто хорошо видна внешним сторонам. Киберпреступники могут легко идентифицировать компании, проходящие через эти очень публичные переходы.

В корпоративном мире некоторые из этих переходных периодов включают слияния и поглощения, выделения, смену высшего руководства и миграцию системы. Смена руководства часто хорошо видна внешним сторонам. Киберпреступники могут легко идентифицировать компании, проходящие через эти очень публичные переходы.

Переходы очень рискованны по нескольким причинам. Во время перехода новый персонал, присоединяющийся к предприятию, должен получить доступ к системе. Чем больше новых членов команды, тем выше риск. Кроме того, во время переходов часто происходят увольнения и реструктуризации, которые могут привести к уходу и/или потере внимания ИТ-команд и групп безопасности; разрешения увольняющихся сотрудников часто не отключаются. Корпоративные организационные схемы и матрицы ответственности могут измениться, что усложнит подтверждение или обработку ИТ-разрешений. Наконец, переходы обычно приводят к дополнительным рабочим проектам для групп ИТ и безопасности, что может ограничить их способность сосредоточиться на внешних угрозах безопасности.

Кроме того, во время работы из дома в условиях COVID-19 и рецессии управлять переходом становится еще труднее. Многие компании испытывают нехватку бюджета, а команды испытывают дополнительные нагрузки.

Мы определили несколько ключевых шагов, которые помогут вашему предприятию снизить подверженность угрозам безопасности:

- Активно привлекайте к работе вашего директора по информационной безопасности (CISO). Включение старших сотрудников службы безопасности в начале процесса может предотвратить последующие проблемы, гарантируя, что протоколы безопасности будут установлены на ранней стадии перехода.

- Тщательно спланируйте процесс разделения данных. Во время продажи бизнес-направлений данные выделяемой компании часто смешиваются с другими конфиденциальными данными. Утечка конфиденциальных данных представляет собой высокий риск. Тщательно спланированная и контролируемая политика разделения данных имеет решающее значение.

- Сообщите персоналу о рисках. Связь имеет решающее значение. Признавая повышенный киберриск в ключевые переходные периоды, ваши руководители могут донести информацию до сотрудников, чтобы повысить их бдительность. Потратьте время, чтобы напомнить им, как распознавать фишинговые ссылки (и не переходить по ним).

- Обучайте и обучайте свой персонал. Крайне важно обеспечить обучение передовым методам индивидуальной безопасности. Это особенно верно, когда фирма перемещается между основными платформами стека (например, с Microsoft Office на Google Cloud или с локальных приложений на облачные).

- Выполнить сброс настроек безопасности. Сброс паролей и других учетных данных как для инфраструктуры, так и для приложений и устройств конечных пользователей может значительно защитить от будущих нарушений безопасности.

- Проведение проверок безопасности.

Это требует больше усилий, но может оказаться полезным регулярно просматривать и обновлять протоколы безопасности, особенно во время изменений.

Это требует больше усилий, но может оказаться полезным регулярно просматривать и обновлять протоколы безопасности, особенно во время изменений. - Обновление исправлений безопасности. Во время аудита безопасности определите исправления безопасности, которые приведут ваши системы и процессы в соответствие с текущими стандартами и удалят все программное обеспечение с известными уязвимостями.

- Оценка методов обеспечения безопасности поставщиков и партнеров. Поставщики и партнеры часто представляют собой наиболее привлекательную точку входа для хакеров. Понимание и совершенствование их методов обеспечения безопасности может обеспечить значимые гарантии.

Заключительное слово

Если коммерческие и некоммерческие предприятия осознают повышенные риски в переходный период, они могут более эффективно противостоять атакам и смягчать их последствия. Недавняя кибератака на правительство США служит напоминанием о необходимости постоянного улучшения вашей безопасности.