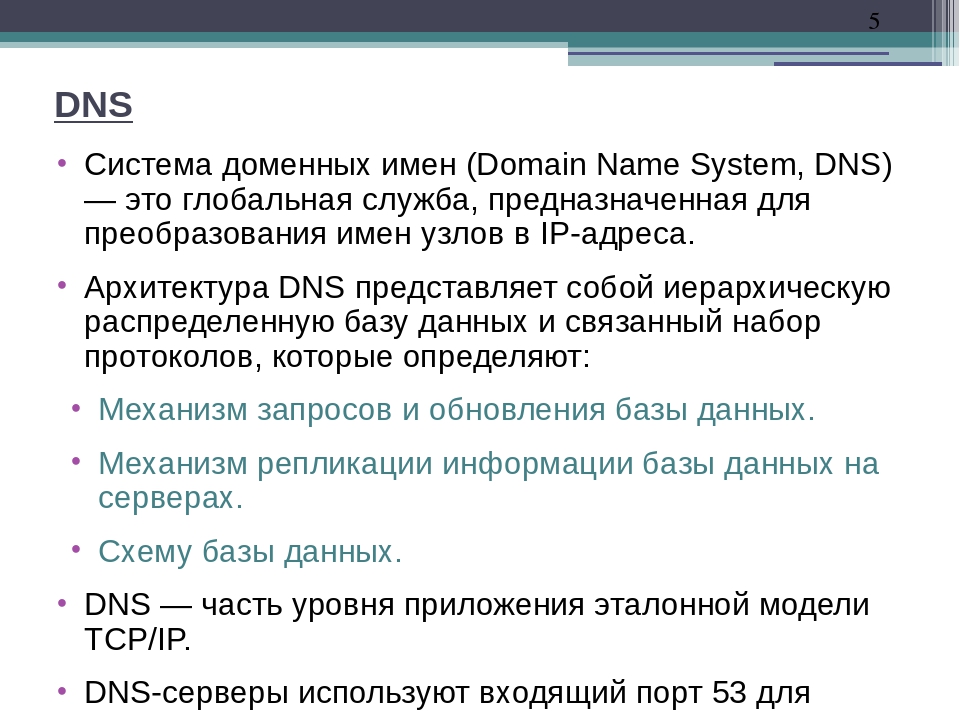

Что такое DNS-сервер и для чего он нужен?

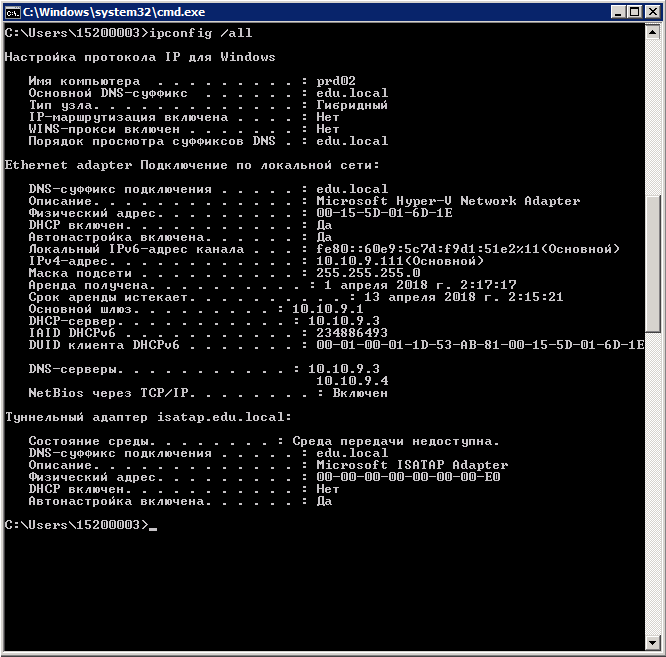

480 auto

Если спросить среднего пользователя интернета, что такое сайт, скорее всего, он назовёт, например, yandex.ru, mail.ru, google.com, facebook.com, …

В практическом смысле этого вполне достаточно: нашёл интересный сайт, сообщил знакомым его доменное имя (или проще, «адрес»).

Однако настоящим адресом доменное имя не является. Ну это примерно так же, как отправить письмо с надписью на конверте: «город Екатеринбург, Петру Иванову». Здесь дело даже не в том, что Петров Ивановых в Екатеринбурге может быть несколько (представим, что человек с таким именем там единственный). Проблема в том, что адресат может перемещаться, минимум, по городу, и вручить ему письмо будет крайне проблематично.

Но письма-то доставляют и получают! — Да, конечно. Потому что они отправляют по почтовым адресам. Например, «город Ленинград, 3-я улица Строителей, дом 25, квартира 12».

Почтовым адресом в интернете является IP-адрес, состоящий из четырёх чисел от 0 до 255, например, 74.125.131.100. Это — один из IP-адресов сайта google.com. Если в адресной строке вашего браузера ввести эти числа, вы окажетесь на портале google.com, точнее, на google.ru, куда вас автоматически перенаправят.

Почему «один из адресов», и какого типа бывают IP-адреса, пока оставим в стороне.

В интернете IP-адрес задаёт, на какой компьютер нужно доставить данные.

Вам что-то напоминает IP-адрес? — Мне он напоминает длинный номер мобильного телефона.

Телефонная книга

К сожалению, запоминать длинные телефонные номера непросто. Мы их вносим в свои записные книжки («контакты», по-мобильнофонному) и добавляем к ним понятные имена, например,

Пётр Иванов, +7-343-123-45-67.

В дальнейшем нам не потребуется помнить сам телефонный номер Петра, достаточно того, что этот номер записан в нашу телефонную книгу. Когда нам будет нужно позвонить Петру, мы найдём его в списке наших контактов даже не взглянув на его номер.

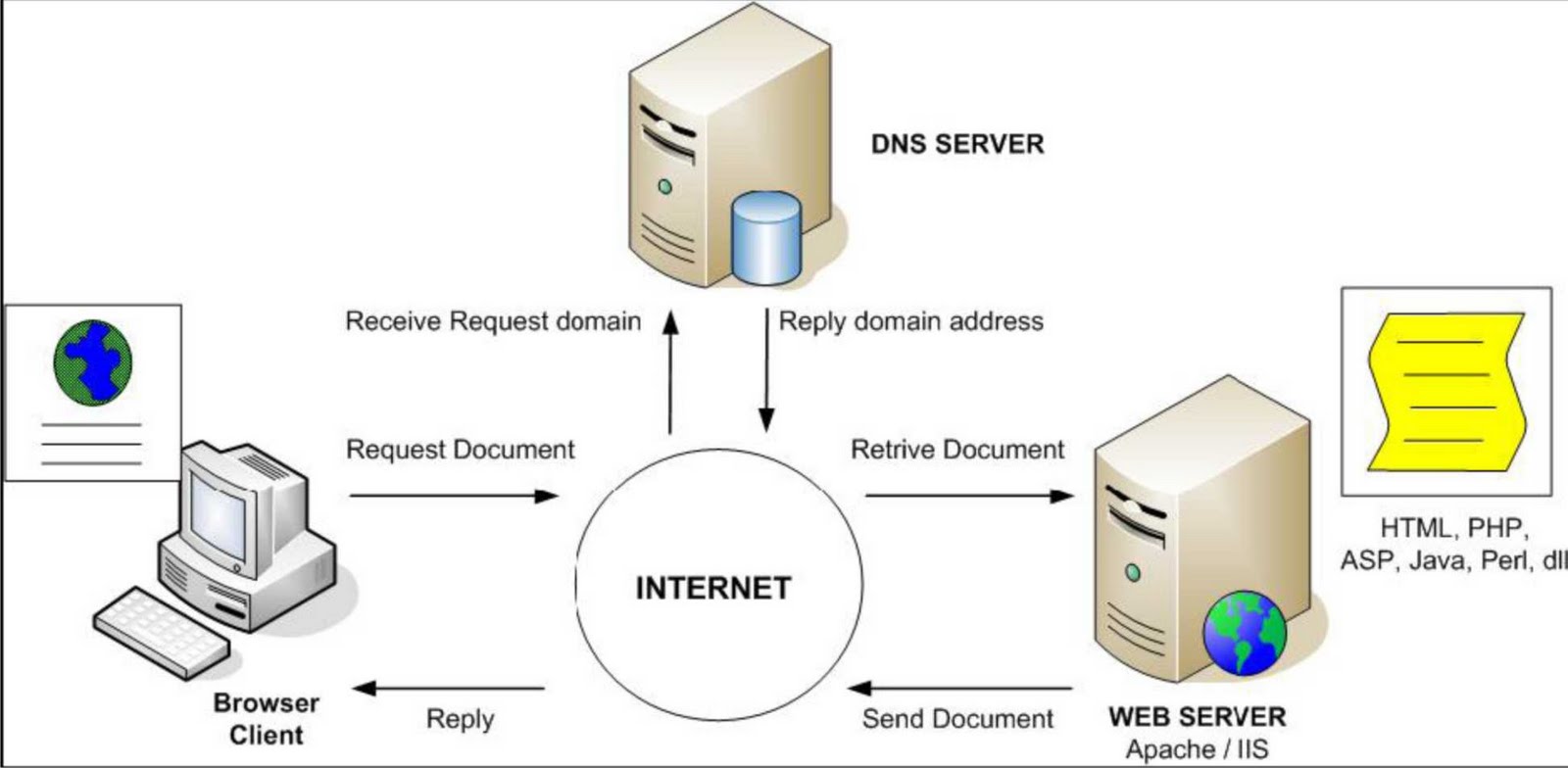

В интернете роль телефонной книги играет система доменных имён (DNS, Domain Name System). В ней хранится связь между относительно легко запоминаемым названием сайта и его трудно запоминаемым числовым адресом.

Правда, есть одно существенное отличие этой «интернет-книги» от телефонной. — Её ведёт не каждый знакомый Петра Иванова в отдельности, а он сам.

В частной телефонной книге можно написать: «Петя», «Пётр», «Петруша», «Петруха», «Петруня», «любимый», …, а в «телефонной интернет-книге» записи ведут сами владельцы сайтов, например:

| Название домена | Адрес |

| pyotr-ivanov.ru | 123.123.123.123 |

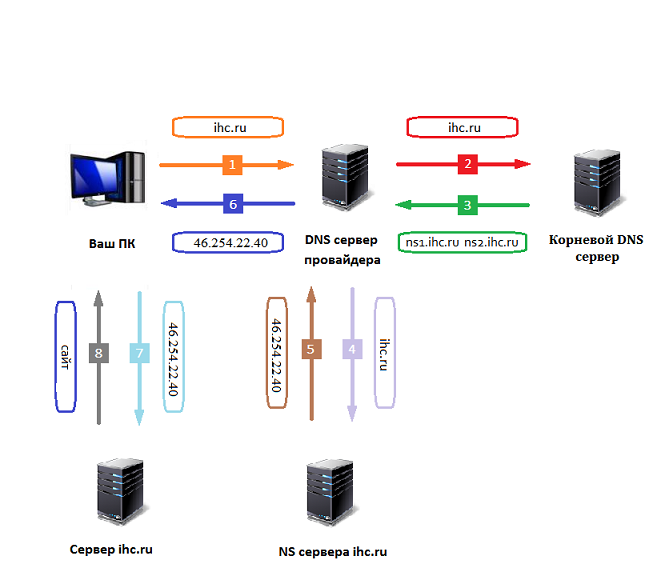

Если кто-то пожелает посетить сайт Петра Иванова, в адресной строке браузера он наберёт: pyotr-ivanov.ru, а система доменных имён сообщит браузеру (точнее, компьютеру, на котором работает браузер), соответствующий IP-адрес, в нашем примере: 123.

Теперь понятно, как используются доменные имена? — Однако ещё не рассказано, где хранятся записи о связях между доменными именами сайтов и IP-адресами компьютеров, на которых эти сайты размещены.

DNS-сервер

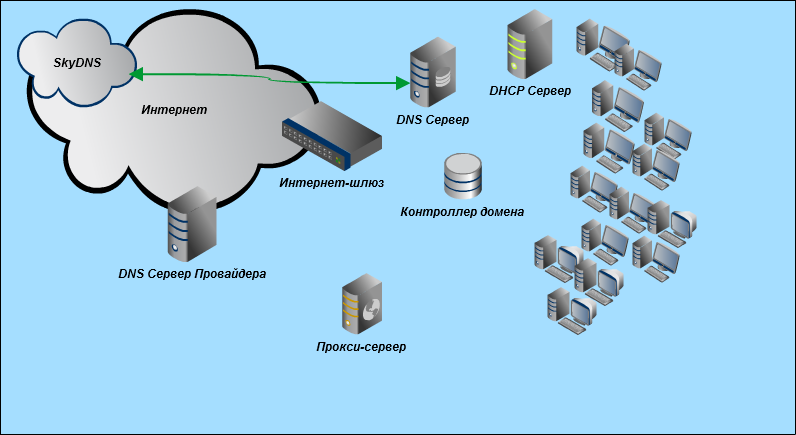

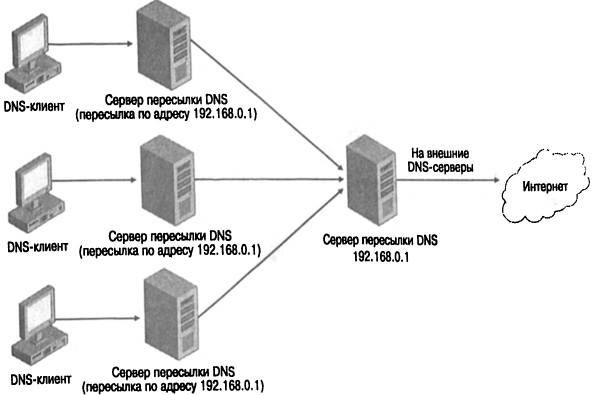

Он-то и служит телефонной книгой. Он хранит информацию о том, какому IP-адресу соответствует то или иное доменное имя. В интернете DNS-серверов очень много. У них двойная роль:

- главная — «телефонная интернет-книга»;

- дополнительная (но тоже важная) — кэширование записей других DNS-серверов.

Сначала несколько слов о кэшировании. Выяснять связь между названием сайта и его IP-адресом требуется при каждом обращении к этому веб-сайту. Если сайт, который вы хотите посетить, находится достаточно далеко, многочисленные запросы к далёкому первичному DNS-серверу могут отнять много времени и замедлить загрузку веб-страниц. Чтобы избежать задержек, ближайший к вашему компьютеру DNS-сервер (обычно находящийся у вашего интернет-провайдера), сохраняет сведения о ранее запрошенных IP-адресах, и при повторном обращении к тому же сайту он сообщит его адрес очень быстро, так как будет хранить его в своём кэше.

Чтобы избежать задержек, ближайший к вашему компьютеру DNS-сервер (обычно находящийся у вашего интернет-провайдера), сохраняет сведения о ранее запрошенных IP-адресах, и при повторном обращении к тому же сайту он сообщит его адрес очень быстро, так как будет хранить его в своём кэше.

Но чтобы что-то кэшировать, нужно иметь источник кэшируемого. Таким источником служат первичные DNS-сервера, хранящие изначальные связи между доменами и их IP-адресами.

Для регистрации доменного имени достаточно его придумать. Но для того, чтобы оно начало «работать», вы должны сообщить регистратору доменное имя DNS-сервера, который будет хранить подробные данные о регистрируемом вами домене. Об этих данных будет сказано чуть позже.

Обычно используют два DNS-сервера: первичный и вторичный. Но их может быть и больше. Большее число DNS-серверов повышает надёжность доступа к вашему домену: если один окажется недоступен, ответит другой.

В реальном мире двух — вполне достаточно.

Многие регистраторы доменных имён и просто интернет-провайдеры предлагают использовать свои DNS-серверы в режиме платной услуги.

Хорошая новость: в облаке 1cloud услугу DNS-хостинга можно получить бесплатно! Достаточно быть клиентом этого публичного облака.

DNS-зона

Для дальнейшего понимания системы доменных имён нужно узнать, что такое DNS-зона.

Дело в том, что мы рассмотрели только один из вариантов связи между доменным именем и IP-адресом: один домен – один сайт – один адрес. Однако с конкретным доменным именем может быть связан не только веб-сайт, но и, например, почтовый сервер. И у них могут быть разные адреса.

Одному и тому же домену может соответствовать веб-сайт или почтовый сервер с несколькими IP-адресами, каждый. Их используют для повышения надёжности и производительности сайта или почтовой системы.

А ещё нужно вспомнить о возможных поддоменах, например,

mail.company.ru, ftp.company.ru, sklad.company.ru, …

Все необходимые связи между доменным именем и IP-адресами отражаются в специальном файле, расположенном на DNS-сервере.

В ней могут присутствовать записи разных типов.

| Тип записи | Пояснение |

| A | Адрес «сайта» соответствующего доменного имени |

| MX | Адрес почтового сервера в соответствующем домене |

| CNAME | Синоним описываемого домена. Например, здесь можно указать, что доменное имя www.company.ru является синонимом доменного имени company.ru, и запросы по этому синониму будут перенаправляться на адрес основного доменного имени |

| NS | Здесь указывается доменные имена DNS-серверов, обслуживающих описываемый домен. Например, ns1.1cloud.ru и ns2.1cloud.ru |

| TXT | Любое текстовое примечание |

Это — не полный перечень возможных типов полей. Он был сокращён для упрощения ознакомительного изложения.

Он был сокращён для упрощения ознакомительного изложения.

Дополнение

Как в любом деле, в правильном описании доменного имени есть свои детали и нюансы. В этой статье они опущены, чтобы не усложнять начальное знакомство с темой. Однако для общего кругозора уже сейчас следует добавить несколько важных фактов.

- Выше была описана адресация по стандарту IPv4. Адрес в нём состоит из четырёх чисел. Такая адресация имеет ограничение числа обслуживаемых компьютеров: 4 294 967 296. Это много, но при нынешнем числе устройств, подключенных к интернету адресов стало не хватать.

Для преодоления этого объективного лимита ввели новый стандарт: IPv6, по которому длина адреса увеличилась, и стало возможным адресовать намного, намного больше компьютеров. В DNS-зоне тип записи для такого адреса обозначается: AAAA. - Одному домену могут соответствовать несколько IP-адресов.

Обычно такое назначение делается для повышения надёжности или быстродействия.

- Одному IP-адресу может соответствовать несколько доменов.

Строго говоря, это противоречит логике системы доменных имён, которая предполагает однозначную связь IP-адреса с соответствующим доменом. Однако, как было сказано ранее, 4-числовой IP-адрес стал дефицитным ресурсом, который уже достаточно давно стараются экономить.

На практике такая экономия может выглядеть следующим образом. На компьютере размещают несколько не очень больших веб-сайтов с разными доменными именами, которым присвоен одинаковый IP-адрес. Веб-сервер, работающий на этом компьютере и обслуживающий эти сайты, получив запрос, анализирует домен, в который он пришёл, и направляет его на правильный сайт.

Заключение

Изложенный порядок на первый взгляд может показаться сложным. Однако он позволяет:

- пользоваться доменными именами, которые запоминаются легче, чем числовые адреса;

- повышать надёжность доступа к интернет-ресурсам путём использования для них нескольких компьютеров, разнесённых по сети;

- увеличивать производительность интернет-ресурсов за счёт распределения нагрузки внутри группы обеспечивающих компьютеров;

- перемещать прикладные компьютеры по интернету, не меняя их доменного адреса.

С учётом изложенного в этой статье, определим DNS кратко так.

DNS (Domain Name System) — это система доменных имён, которая связывает названия доменов с IP-адресами компьютеров, соответствующих этим доменам. Эта система включает в себя как регламентирующие документы, так множество DNS-серверов, работающих в интернете и сообщающих IP-адреса в ответ на запрос по доменным именам.

P.S. Еще немного материалов по теме DNS:

Отсутствует основной DNS-суффикс: справка по Exchange 2013

- Чтение занимает 2 мин

В этой статье

Применимо к: Exchange Server 2013Applies to: Exchange Server 2013

Microsoft Exchange Server 2013 не может продолжить работу, так как основной DNS-суффикс для компьютера, на который устанавливается Exchange, не настроен.Microsoft Exchange Server 2013 Setup can’t continue because the primary domain name system (DNS) suffix for the computer you’re installing Exchange on hasn’t been configured.

Чтобы устранить эту проблему, добавьте основной суффикс DNS на компьютере, следуя приведенным ниже указанием, и повторно запустите программу установки. To resolve this issue, add a primary DNS suffix on the computer using the steps below and then run Setup again.

To resolve this issue, add a primary DNS suffix on the computer using the steps below and then run Setup again.

Важно!

Изменение имени компьютера или основного DNS-суффикса после установки Exchange 2013 не поддерживается.Changing the computer name or primary DNS suffix after you install Exchange 2013 isn’t supported.

Войдите на компьютер, на котором необходимо установить роль пограничного транспортного сервера, в качестве пользователя, входящего в локальную группу администраторов.Log on to the computer where you want to install the Edge Transport role as a user that’s a member of the local Administrators group.

Откройте Панель управления и дважды щелкните элемент Система.Open the Control Panel and then double-click System.

В разделе Имя компьютера, имя домена и параметры рабочей группы нажмите Изменить параметры.In the Computer name, domain, and workgroup settings section, click Change settings.

В окне «Свойства системы» убедитесь, что выбрана вкладка «Имя компьютера», и нажмите кнопку «Изменить»…In the System Properties window, make sure the Computer Name tab is selected and then click Change….

In Computer Name/Domain Changes, click More….In Computer Name/Domain Changes, click More….

В поле Основной DNS-суффикс этого компьютера введите имя домена DNS для пограничного транспортного сервера, например contoso.com.In Primary DNS suffix of this computer, enter the DNS domain name for the Edge Transport server. For example, contoso.com.

Нажмите кнопку ОК, чтобы закрыть каждое окно.Click OK to close each window.

Возникли проблемы?Having problems? Обратитесь за помощью к участникам форумов Exchange. Ask for help in the Exchange forums. Посетите форумы по Exchange Server.Visit the forums at Exchange Server.

Ask for help in the Exchange forums. Посетите форумы по Exchange Server.Visit the forums at Exchange Server.

Нашли то, что искали? Уделите минуту, чтобы оставить отзыв об информации, которую вы искали.Did you find what you’re looking for? Please take a minute to send us feedback about the information you were hoping to find.

👆[PS3] Настройка сетевого соединения c ПК | Игровые консоли | Блог

В данном материале я расскажу о трех основных способах соединения PS3 с ПК для обмена данными и максимально подробно опишу процесс настройки

1. Проводное: ПК-(Свитч)-PS3

2. Проводное: ПК-Роутер-PS3

3. Беспроводное (WiFi): ПК-Роутер/Точка доступа-PS3

Проводное: ПК-(Свитч)-PS3

1. На компьютере открыть папку Сетевых подключений:

а. Windows XP: Панель управления -> Сетевые подключения

б. Windows 7: Панель управления -> Центр управления сетями и общим доступом -> Изменение параметров адаптера

2. Выбрать адаптер, который будет участвовать в соединении с PS3 (кол-во адаптеров будет совпадать с количеством установленных сетевых плат в ПК), нажать на него ПКМ, отключить, если включен, затем ПКМ -> Свойства

Выбрать адаптер, который будет участвовать в соединении с PS3 (кол-во адаптеров будет совпадать с количеством установленных сетевых плат в ПК), нажать на него ПКМ, отключить, если включен, затем ПКМ -> Свойства

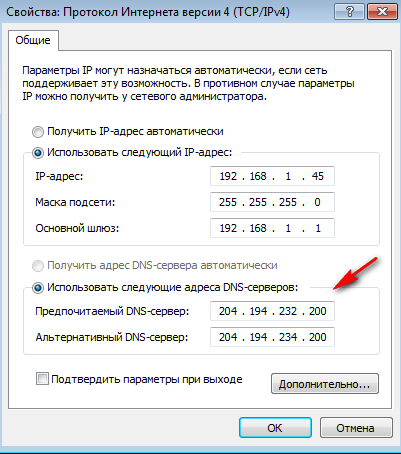

3. Выбрать Протокол интернета версии 4 (TCP/IPv4):

4. Нажать кнопку Свойства этого интернет-протокола, откроется окно настроек IP адресации:

Здесь, необходимо указать уникальный IP-адрес вашего ПК. Если в сети, кроме ПК и PS3 есть еще устройства (сеть через свитч), то IP адреса им можно дать позже. Пока что настраиваем ПК:

* IP- адрес: 192.168.0.1

* Маски подсети: 255.255.255.0.

* Основной шлюз: Оставить пустым

* DNS-сервера не важны, можно оставить те, что были или не заполнять

* Сохранять все настройки, включить адаптер (ПКМ -> Включить)

Настройка ПК закончена

5. Соединяем PS3 и PC сетевым кабелем PatchCord через разъем RJ45

Соединяем PS3 и PC сетевым кабелем PatchCord через разъем RJ45

6. На PS3 настроить соединение:

Настройки -> Настройка сети -> Настройка соединения с интернетом:

* Метод настройки: Специальный

* Способ соединения: Проводное соединение

* Рабочий режим: Настройки в ручную

* Скорость и дуплекс: 1000BASE-T дуплексный, если на ПК сетевой адаптер поддерживает скорость в 1Gbit и свитч (при его наличии) тоже поддерживает 1Gbit. Есть точно не знаем, то можно установить Определить автоматически

* Настройка IP адреса: Вручную

— Вписать следующий свободный IP адрес, если на ПК был выбран 192.168.0.1, то на PS3 выбрать 192.168.0.2

— Маска подсети как и на ПК, т.е. 255.255.255.0

— Как «роутер по умолчанию» (имеется в виду основной шлюз) записать IP ПК (192.168.0.1)

— DNS сервера настроить как на ПК, если их нет, то записать адрес ПК (192. 168.0.1)

168.0.1)

* Настройки MTU: выбрать Автоматически

* Прокси-сервер: Не использовать

* UPnP: Выключить

* От тест-соединения можно отказаться

Настройка PS3 закончена

Проводное: ПК-Роутер-PS3

1. Соединить PS3 с роутером (маршрутизатором) сетевым кабелем

2. На роутере включить DHCP, если ранее не было включено — это позволит присвоить приставке адрес, маску и шлюз автоматически

3. На PS3 настроить соединение:

Настройки -> Настройка сети -> Настройка соединения с интернетом:

* Метод настройки: Специальный

* Способ соединения: Проводное соединение

* Рабочий режим: Настройки в ручную

* Скорость и дуплекс: 1000BASE-T дуплексный, если на ПК сетевой адаптер поддерживает скорость в 1Gbit и свитч (при его наличии) тоже поддерживает 1Gbit. Есть точно не знаем, то можно установить Определить автоматически

Есть точно не знаем, то можно установить Определить автоматически

* Настройка IP адреса: Автоматически

* DHCP: Не устанавливать

* Настройки DNS: Автоматически

* Настройки MTU: Можно выбрать автоматически, но лучше посмотреть какое значение в роутере и выставить такое же в ручную

* Прокси-сервер: Не использовать

* UPnP: Включить, если в роутере тоже включено

* От тест-соединения можно отказаться

Беспроводное (Wi-Fi): ПК-Роутер/Точка доступа-PS3

1. Включить в роутере/точке доступа Wi-Fi, настроить шифрование (WPA Personal с ключом TKIP будет достаточно), установить пароль

2. На PS3 настроить соединение:

3. Настройки -> Настройка сети -> Настройка соединения с интернетом:

* Метод настройки: Специальный

* Способ соединения: Беспроводной

* Настройки WLAN: Сканировать

— После определения сетей, выбрать свою Wi-Fi сеть и нажать X

— SSID пропустить

— В настройках безопасности WLAN должен уже быть выбран метод шифрования, настроенный в роутере, убедиться и пролистать дальше

— Ввести пароль

* Настройка IP адреса: Автоматически

* DHCP: Не устанавливать

* Настройки DNS: Автоматически

* Настрйоки MTU: Можно выбрать автоматически, но лучше посмотреть какое значение в роутере и выставить такое же в ручную

* Прокси-сервер: Не использовать

* UPnP: Включить, если в роутере тоже включено

* От тест-соединения можно отказаться

_____________________

Копирование материала допускается только с разрешения автора с обязательным указанием ссылки на источник

Настройки соединения с Интернетом (дополнительные настройки)

Если не удается подключиться к Интернету с помощью базовых настроек, можно изменить необходимые настройки. Настройте каждый элемент в соответствии с определенной сетевой средой.

Настройте каждый элемент в соответствии с определенной сетевой средой.

1. |

Выберите (Настройки) > (Настройки сети). |

|---|---|

2. |

Выберите [Настройки соединения с Интернетом]. |

3. |

Выберите [Специальные]. |

Метод соединения

Задайте метод соединения с сетью Интернет. Этот параметр доступен только в том случае, если в системе PS3™ поддерживается функция LAN.

| Проводное соединение | Служит для создания проводного соединения с использованием кабеля Ethernet |

|---|---|

| Беспроводное | Служит для создания соединения посредством LAN. |

Настройки WLAN

Задание SSID для точки доступа. Эта настройка доступна только в системах PS3™ с функцией беспроводной сети LAN.

| Сканировать | Поиск близлежащих точек доступа. Выберите этот параметр, если идентификатор SSID точки доступа неизвестен. Система определит точки доступа и отобразит информацию об идентификаторе SSID и настройках безопасности. |

|---|---|

| Ввести вручную | Указание точки доступа путем ввода ее идентификатора SSID вручную на клавиатуре. Выберите этот параметр, если идентификатор SSID известен. |

| Автоматически | Использование функции автоматической настройки точки доступа. Эти настройки доступны только в регионах, где продаются системы PS3™, поддерживающие данную функцию. Выберите эту настройку, если используется точка доступа, поддерживающая автоматическую установку. Следуйте инструкциям на экране. |

Настройки безопасности WLAN

Задание ключа шифрования для точки доступа. Эта настройка доступна только в системах PS3™ с функцией беспроводной сети LAN.

| Отсутствует | Запрет на задание ключа шифрования. |

|---|---|

| WEP | Задание ключа шифрования. Ключ шифрования можно ввести на следующем экране. Ключ шифрования отображается в виде нескольких звездочек. |

| WPA-PSK / WPA2-PSK |

Настройка проверки подлинности

Эти настройки доступны только в системах PS3™, распространяемых в Корее, и только в системах PS3™ с функцией беспроводной сети LAN.

| Отсутствует | Сведения о проверке подлинности не задаются. |

|---|---|

| EAP-MD5 | Задание сведений о проверке подлинности при использовании услуг WLAN. Введите ID пользователя и пароль на следующем экране. |

Рабочий режим Ethernet

Установка скорости и метода передачи данных по сети Ethernet. Как правило, выбирается параметр [Определять автоматически].

| Определять автоматически | Автоматическая установка базовых настроек. |

|---|---|

| Настройки вручную | Ручная настройка скорости и метода передачи данных по сети Ethernet. |

Настройки IP Адреса

Задание способа получения IP-адреса при подключении к Интернету.

| Автоматически | Использование IP-адреса, выделенного сервером DHCP. Имя хоста сервера DHCP можно ввести на следующем экране. |

|---|---|

| Вручную | Задание IP-адрес вручную. Значения IP-адреса, маски подсети, роутера по умолчанию, а также основного и дополнительного DNS можно ввести на следующем экране. |

| PPPoE | Подключение к Интернету с помощью PPPoE. ID пользователя и пароль можно ввести на следующем экране. |

DHCP

Установка имени хоста DHCP. Обычно выбирается вариант [Не устанавливать].

| Не устанавливать | Имя хоста DHCP не устанавливается. |

|---|---|

| Устанавливать | Имя хоста DHCP устанавливается. |

Настройки DNS

Задание сервера DNS.

| Автоматически | Получение адреса сервера DNS автоматически. |

|---|---|

| Вручную | Ввод адреса сервера DNS вручную. |

MTU

Настройка значения MTU, используемого при передаче данных. Как правило, выбирается параметр [Автоматически].

| Автоматически | Задание значения MTU автоматически. |

|---|---|

| Вручную | Указание максимального размера пакетов данных (в байтах), которые можно передать за один раз. |

Прокси-сервер

Задание прокси-сервера, который будет использоваться.

| Не использовать | Не использовать прокси-сервер. |

|---|---|

| Использовать | Использовать прокси-сервер. Адрес прокси-сервера и номер порта можно ввести на следующем экране. |

UPnP

Задается для включения или отключения UPnP (Universal Plug and Play).

| Включить | Включение UPnP. |

|---|---|

| Выключить | Отключение UPnP. |

Подсказка

Если установить значение [Выключить], общение с другими пользователями может быть ограничено при использовании функции голосового/видео-чата или функций общения в играх.

Лучшие игровые DNS-сервера для PS4, Xbox One, Nintendo Switch

Качественный и надёжный DNS-сервер просто необходим для комфортной игры по сети. В противном случае любые онлайн-игры будут подвержены лагам и зависаниям. Это сильно раздражает, тем более, что в большинстве fps, action и RPG-игр – зависания способны изменить исход боя. Мы собрали здесь только лучшие игровые DNS-сервера, поддерживающие PS4, Xbox One, Nintendo Switch.

Что такое DNS и зачем его менять?

DNS расшифровывается как система доменных имён. Нет необходимости углубляться в техническую спецификацию, но вкратце – это система для преобразования доменного имени в IP-адрес. После ввода адреса сайта DNS-сервер определяет его IP и направляет трафик в нужное место. Все сервисы обладают своим уникальным IP-адресом и портом. В случае задержки распознания нужного IP-адреса происходят лаги.

На практике это значит появление множества проблем с играми и сёрфингом. Зато после установки хороших игровых DNS-адресов, ситуация значительно улучшается.

Что даст установка качественного DNS-сервера:

- Увеличение скорости загрузки веб-страниц;

- Повышение безопасности сёрфинга и наличие встроенной защиты от фишинга;

- Возможность использования родительского контроля;

- Близлежащие DNS-сервера улучшают скорость сети;

- Повышение надёжности соединения;

- Снижение пинга и уменьшение потери пакетов.

Установка хорошего DNS-сервера делает очень много для улучшения игрового опыта пользователя. Обычно за другие услуги с таким количеством положительных сторон приходится платить, но DNS-сервера из списка бесплатны. Нет ни единой причины, чтобы не переходить на игровой сервер. Чем быстрее это сделать, тем скорее удастся получить максимально положительные впечатления об онлайн играх.

Лучшие игровые DNS-сервера на консоли

Мы не будем рассматривать способы изменения DNS, предположим, что это игрок уже умеет делать. Тем более, что здесь нет ничего сложного, все необходимые настройки находятся во вкладках «Сеть» или подобных.

Важно понимать, что нет полностью идеального сервера, в котором бы всё было гладко. Все DNS-сервера имеют определённые плюсы и минусы, поэтому выбор оптимального сервера может сделать только пользователь. Порой приходится пробовать все подряд, опытным путём определяя лучшие настройки.

Направленность DNS-серверов также отличается. Некоторые из них берут главной целью – максимальное повышение скорости работы. В это же время другие сервера имеют уклон в сторону улучшения безопасности пользователя. Естественно, системы безопасности несколько снижают производительность.

Общедоступный DNS-сервер Google для Xbox One, PS4 и Nintendo Switch

Сегодня является самым популярных DNS-сервером во всём мире. Практически половина интернет-пользователей используют сервера этого разработчика. Преимущественно сервера от Google действительно увеличивают скорость и качество интернета на консолях. Ещё положительной стороной является легко запоминаемый IP-адрес.

Основной DNS: 8. 8.8.8

8.8.8

Второстепенный DNS: 8.8.4.4

DNS-сервер OpenDNS

Использует облачные технологии и находится в управлении компанией Cisco. Высокая технологичность делают сервер одним из наиболее эффективных. Данный продукт отлично сочетает безопасность и скорость. Чтобы перейти на OpenDNS, следует установить следующие адреса:

Основной DNS: 208.67.222.222

Второстепенный DNS: 208.67.220.220

CLOUDFLARE DNS

Является самым быстрым DNS-сервером (по крайней мере в моём случае) и пользуется большим спросом в мире. По скорости он превосходит даже DNS от Google. Ещё у компании отличный IP-адрес. Cloudflare предоставляет CDN для миллионов сайтов, доступ к которым становится ещё быстрее. Чтобы попробовать этот DNS, нужно ввести следующие адреса:

Основной DNS: 1.1.1.1

Второстепенный DNS: 1.0.0.1

Comodo Secure DNS

Многие пользователи знакомы с компанией Comodo благодаря большой распространённости SSL-сертификатов данного разработчика. Разработчики из Comodo уже давно занимаются интернет-безопасностью и в этом точно знают толк. Если нужно установить крайне безопасный DNS, лучшего варианта не найти.

Основной DNS: 8.26.56.26

Второстепенный DNS: 8.20.247.20

Level3

Компания обладает широкой сетью серверов, физически покрывающих практически весь мир. Близкое физическое расположение серверов увеличивает скорость работы DNS. Level3 практически всегда предлагает один из лучших DNS по скорости на рынке. Получить доступ можно после указания IP-адресов:

Основной DNS: 209.244.0.3

Второстепенный DNS: 209.244.0.4

Norton DNS Server

Компания известна разработкой довольно популярного антивируса. В целях повышения безопасности пользователей компания Norton создала защищённый DNS-сервер. Он обладает алгоритмами для защиты от взломов и фишинга.

Основной DNS: 199.85.126.20

Второстепенный DNS: 199.85.127.20

На данный момент это лучшие из лучших DNS-сервера для Xbox One, PS4 и Nintendo Switch. Здесь найдутся хорошие варианты, увеличивающие скорость работы и повышающие защищённость пользователя. С перечисленными DNS практически исключается риск зависаний и лагов онлайн игр, по крайней мере по вине DNS-сервера.

Как найти самый быстрый DNS-сервер для себя?

Сегодня есть специальный инструмент, который называется DNS Benchmark (подходит для компьютера). Основная суть данного средства заключается в том, что он анализирует множество DNS-сервером и сравнивает результаты их производительности. Естественно, можно сравнивать не только предустановленные варианты, но и добавлять собственные. После завершения теста, утилита показывает лучший DNS-сервер по скорости в конкретной программной среде.

В данном случае самым быстрым DNS-сервером оказался второстепенный IP-адрес CloudFlare 1.0.0.1. На втором месте основной IP от Google DNS. По результатам программы можно определить, что в данном случае самым лучшим DNS является:

- Основной: 1.0.0.1;

- Второстепенный: 8.8.8.8

Никто не запрещает совмещать несколько DNS-серверов от разных производителей. Поле дейятельности для экспериментов здесь действительно широкое.

Оставляйте комментарии, какой лучший DNS-сервер у вас.

Windows не удается связаться с устройством или ресурсом основной DNS-сервер

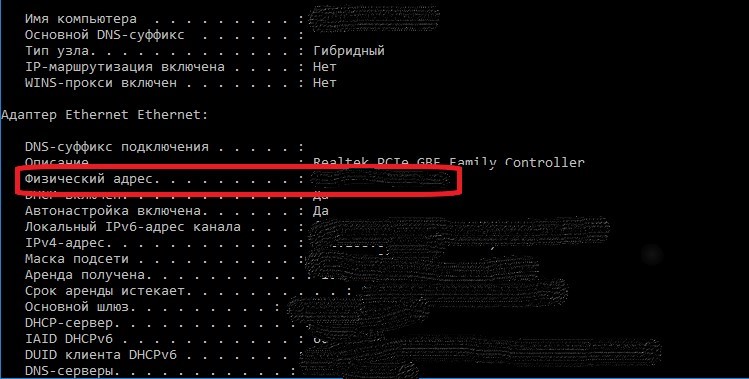

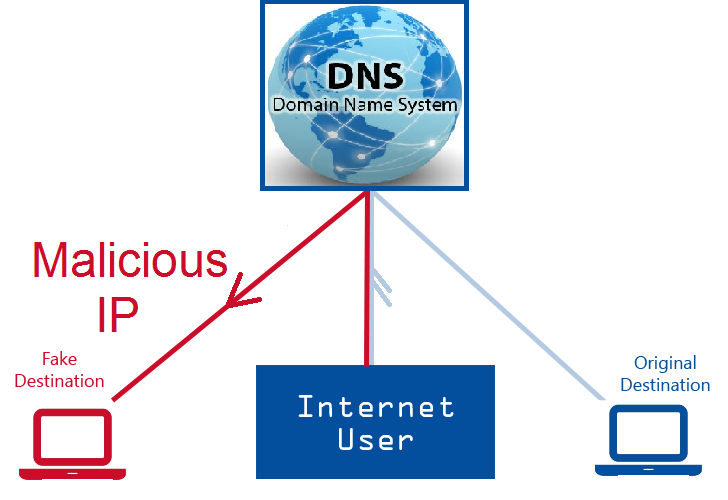

Когда на компьютере пропадает доступ к интернету, в браузере перестают открываться сайты и появляются разные ошибки – я рекомендую запускать диагностику неполадок. Так вот в результате диагностики могут появляться самые разные ошибки. Одна из таких ошибок: «Windows не удается связаться с устройством или ресурсом (основной DNS-сервер)» в Windows 10, Windows 8 (8.1) и Windows 7. Из самого описания уже понятно, что проблема как-то связана с DNS. Нет связи с DNS-сервером, который прописан (или автоматически присвоен) в свойствах нашего подключения к интернету.

Из-за этих DNS в Windows очень часто перестает работать интернет и происходят разные сбои. Подключение к интернету по Wi-Fi или через сетевой кабель вроде бы работает, соединение установлено, ошибок никаких нет, а сайты в браузере не открываются. Делаем диагностику – получаем ошибку связанную с работой DNS-серверов. При чем это не обязательно должна быть ошибка, о которой речь идет в этой статье. Очень часто можно увидеть ошибку DNS-сервер не отвечает. Можно сказать, что это одинаковые неполадки, и решения будут примерно одинаковые. Чтобы лучше понимать проблему, в двух словах расскажу о DNS-серверах. Они выполняют очень важную задачу – преобразовывают привычные нам адреса сайтов на IP-адреса. После чего браузер уже загружает сайт. Если DNS-сервер не работает, то соответственно браузер не может получить доступ к сайту, так как не может узнать его IP-адрес по которому он расположен. Обычно мы автоматически получаем настройки DNS от интернет-провайдера и используем их сервера. Можно вручную изменить эти настройки. Например, прописать адреса публичных DNS-серверов Google. Это, кстати, одно из самых эффективных решений этой проблемы.

Вот как выглядит ошибка в результате диагностики сетей Windows:

В браузерах будут появляться разные ошибки связанные с DNS, или сообщения, что не удается установить соединение с сайтом, не удалось найти IP-адрес сервера и т. д. В Хроме может быть код ошибки DNS_PROBE_FINISHED_BAD_CONFIG.

Но это не важно. Проблема понятна, и что с ней делать тоже понятно.

Решения ошибки связи с основным DNS-сервером в Windows

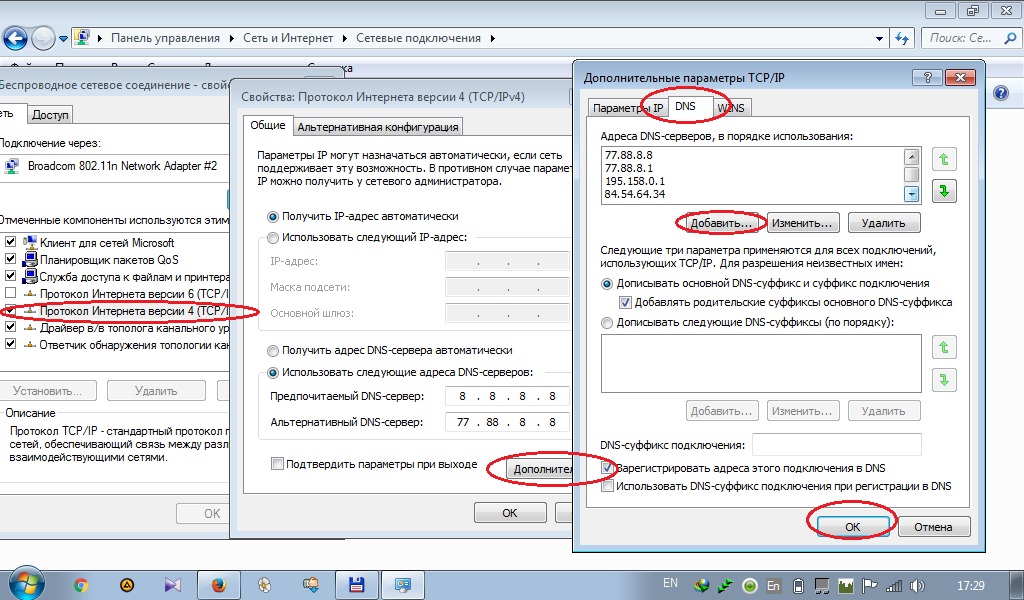

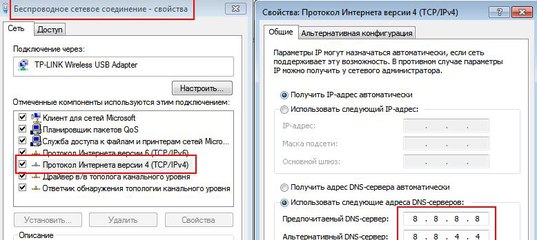

1 Для начала я всегда рекомендую выполнить перезагрузку компьютера и маршрутизатора. Отключите питание маршрутизатора и включите его через несколько минут. Возможно ошибка исчезнет и вам не придется тратить время и нервы на другие решения. 2 Нужно прописать статические адреса DNS-серверов от Google. Я рекомендую делать это даже если у вас все работает и нет никаких проблем. Как показывает практика, публичные DNS-сервера Google работают более стабильно и быстро по сравнению с серверами интернет-провайдера. Больше информации об этих публичных серверах есть по ссылке, которую я оставлял в начале статьи.Нам нужно открыть окно «Сетевые подключения». В Windows 10/8/7 это можно сделать по-разному. Например, через панель управления и параметры. Но есть одно универсальное решение – нажимаем сочетание клавиш Win+R, копируем команду ncpa.cpl и выполняем ее нажав Ok. Дальше правой кнопкой нужно нажать на адаптер, через который у нас подключен интернет и открыть его «Свойства».

Дальше открываем свойства «IP версии 4 (TCP/IPv4)» и в соответствующих полях прописываем DNS адреса: 8.8.8.8 и 8.8.4.4

После нажатия на Ok система немного «подумает» и все должно заработать. Если сайты не начнут открываться, то перезагрузите компьютер.

3 Запуск/Перезапуск службы DNS-клиент. В Windows есть служба, которая управляет работой DNS. Вряд ли она отключена, но нужно проверить. Заодно и выполнить ее перезапуск.Службы можно открыть через панель управления, через поиск в Windows 10, или выполнить команду services.msc в окне «Выполнить» (открыть можно сочетанием клавиш Win+R).

Нажимаем правой кнопкой мыши на службу «DNS-клиент» и выбираем «Перезапустить». Подтверждаем перезапуск. А если она изначально отключена, то выбираем «Запустить». Так же можно открыть ее свойства и остановить службу, а затем снова ее запустить.

Очень часто не удается перезапустить службу «DNS-клиент». Пункты меню просто не активны. У меня сейчас такая же проблема, хотя раньше все получалось (скриншот выше из старой статьи). В чем причина – пока что не знаю.

В таком случае запустите командную строку или Windows PowerShell (можно начать сочетание клавиш Windows + X) от имени администратора и по очереди выполните следующие команды:

ipconfig /flushdns

ipconfig /registerdns

netsh winsock reset

Перезагрузите систему.

4 Можно еще выполнить полный сброс настроек сети. На эту тему я уже писал отдельные инструкции: 5 Антивирусы и брандмауэры (как и вирусы и разные вредоносные программы) могут стать причиной появления ошибки «Windows не удается связаться с устройством или ресурсом (основной DNS-сервер)».Особенно антивирус Avast. Один из его компонентов изменяет сетевые настройки и Windows не может связаться с DNS-сервером. Ка показывает практика – отключение антивируса не помогает. Нужно его полностью удалить. После чего можно установить заново, только в процессе установки выбрать основные компоненты (без VPN, каких-то фильтров сетевого трафика и т. д.).

Думаю, какое-то из этих решений должно помочь избавится от данной ошибки. Если все получилось – расскажите нам об этом в комментариях. Напишите, что конкретно помогло и после чего у вас вылезла эта ошибка. Если не помогло – задавайте вопросы.

DNS-сервер не отвечает или Windows не удается связаться с устройством или ресурсом основной DNS-сервер

windows | для начинающих | интернет

Одна из распространенных проблем с работой Интернета в Windows 10, 8.1 и Windows 7 — сообщение о том, что сеть без доступа к Интернету, а при запуске диагностики неполадок — либо «DNS сервер не отвечает», «Параметры компьютера настроены правильно, но устройство или ресурс DNS-сервер не отвечает», либо «Windows не удается связаться с устройством или ресурсом (основной DNS-сервер)».

В этой инструкции подробно о том, что можно предпринять в случае, если вы столкнулись что в списке обнаруженных проблем при диагностике неполадок Интернет-подключения сообщается, что DNS-сервер не отвечает.

Простые способы исправить проблему DNS-сервер не отвечает в Windows 10, 8.1 и Windows 7

Прежде всего о нескольких самых простых подходах, которые могут помочь быстро решить проблему «DNS-сервер не отвечает» и которыми не следует пренебрегать:

- Перезагрузите ваш Wi-Fi роутер — выключите его из розетки, подождите полминуты, снова включите, дождитесь загрузки и снова подключитесь к Интернету.

- Перезагрузите компьютер. Причем для Windows 10 и 8.1 используйте именно пункт «Перезагрузка», а не завершение работы с последующим включением, это может сыграть роль.

- Попробуйте отключить ваш антивирус (если устанавливался сторонний) или файрволл и проверить, изменит ли это ситуацию.

Помните, что проблема может быть со стороны вашего Интернет-провайдера: изредка у них такое случается и обычно ими же и исправляется в течение какого-то периода времени.

Если все ваши устройства подключены через один Wi-Fi роутер и на всех одновременно пропал Интернет — это лишний довод в пользу того, что проблема именно у провайдера (но, изредка, и с параметрами Wi-Fi роутера).

Изменение или указание DNS сервера

DNS-сервер служит для того, чтобы ваш браузер мог преобразовывать адреса сайтов в их IP-адреса. В случае, когда связаться с DNS-сервером не удается, браузер может не открывать какие-либо сайты. Происходить это может по разным причинам: иногда проблемы на стороне вашего провайдера, иногда — что-то не так с параметрами сети на компьютере.

Если предыдущие подходы не вернули работоспособность сети, попробуйте вручную задать DNS-сервер Интернет-подключения, а если он уже задан — наоборот, установить автоматическое получение параметров.

Как это сделать:

- Нажмите клавиши Win+R на клавиатуре (Win — это клавиша с эмблемой Windows), введите ncpa.cpl и нажмите Enter.

- В открывшемся списке сетевых подключений нажмите правой кнопкой мыши по тому подключению, которое у вас используется для доступа в Интернет и выберите пункт «Свойства» в контекстном меню.

- В списке компонентов подключения выберите «IP версии 4 (TCP/IPv4)» или «Протокол Интернета версии 4» и нажмите кнопку «Свойства».

- Обратите внимание на пункт, выбранный на вкладке «Общие», относящийся к DNS-серверам. Если там указано «Получить адрес DNS-сервера автоматически», попробуйте установить «Использовать следующие адреса DNS-серверов» и указать 8.8.8.8 и 8.8.4.4 соответственно, применить настройки, подождать некоторое время и проверить, заработал ли Интернет.

- Если адреса DNS-серверов уже указаны, попробуйте включить опцию «Получить адрес DNS-сервера автоматически», сохранить параметры и проверить, решило ли это проблему.

В большинстве случаев, описанных шагов оказывается достаточно для исправления ситуаций, когда встроенная диагностика неполадок сети сообщает о проблемах с DNS-сервером наподобие «Windows не удается связаться с устройством или ресурсом».

Дополнительные методы решения

Обычно, один из уже предложенных способов помогает решить проблему и вернуть нормальную работу Интернета. Если в вашем случае это не помогло, попробуйте:

- Если на компьютере или ноутбуке установлена Windows 10, использовать встроенную функцию сброса сетевых параметров.

- Попробуйте сбросить кэш DNS и параметры TCP/IP. Как это сделать подробно описано в инструкции Как исправить ошибку Не удается получить доступ к сайту (а именно эта ошибка обычно возникает, когда DNS-сервер не отвечает), также есть отдельный материал: Как сбросить кэш DNS в Windows и браузере.

- Проверьте, появляется ли проблема, если выполнить чистую загрузку Windows. Если проблема в этом случае отсутствует, можно предположить, что виной — какие-то сторонние службы или программы. При наличии можно попробовать использовать точки восстановления системы на дату, когда Интернет работал исправно.

Видео

На всякий случай два дополнительных, более общих руководства по решению проблем: Не работает Интернет в Windows 10, Не работает Интернет на компьютере по кабелю или через роутер.

А вдруг и это будет интересно:

Сравнение первичного DNS-сервера и вторичного DNS-сервера и расширенные варианты использования

Что такое первичный DNS?

Первичный DNS-сервер — это первая точка контакта для браузера, приложения или устройства, которым необходимо преобразовать удобочитаемое имя хоста в IP-адрес. Первичный DNS-сервер содержит DNS-запись с правильным IP-адресом для имени хоста. Если первичный DNS-сервер недоступен, устройство связывается с вторичным DNS-сервером, содержащим последнюю копию тех же DNS-записей.

Как работает первичный DNS-сервер?

Когда компьютеру или устройству необходимо подключиться к другому устройству в Интернете, они обычно используют удобочитаемое доменное имя, например «www.example.com». Браузеру или приложению необходимо преобразовать доменное имя в числовой IP-адрес, например «192.100.100.1». Этот перевод выполняется системой доменных имен (DNS).

Устройство сначала связывается с первичным DNS-сервером, на котором размещен файл зоны управления .Этот файл содержит достоверную информацию DNS для домена или субдомена. «Авторитетный» означает, что это надежный источник такой информации, как IP-адрес домена, контактная информация администратора и такие настройки, как «Время жизни» (как долго этот IP-адрес должен храниться в локальном кеше).

Первичный сервер DNS-сервера разрешает запрос, возвращая IP-адрес для запрошенного имени хоста. Однако, если первичный сервер медленно отвечает или недоступен, устройство обращается к одному или нескольким вторичным DNS-серверам.

Что такое вторичный DNS?

Изменения в записях DNS — например, изменение IP-адреса для доменного имени — могут быть выполнены только на первичном сервере, который затем может обновить вторичных DNS-серверов . DNS-серверы могут быть первичными для одной зоны DNS и вторичными для другой зоны DNS.

Вторичный сервер содержит вторичную зону DNS — доступную только для чтения копию файла зоны, который содержит записи DNS. Он получает обновленную версию копии в операции под названием zone transfer .Вторичные серверы могут передать запрос на изменение , если они хотят обновить свою локальную копию записей DNS.

Вторичные DNS-серверы не являются обязательными — система DNS может работать, даже если доступен только первичный сервер. Но стандартно и часто требуется регистраторами доменов иметь хотя бы один вторичный сервер.

Преимущества наличия вторичного DNS-сервера для домена:

- Обеспечивает резервирование на случай отказа основного DNS-сервера.Если вторичного сервера нет, то при выходе из строя основного веб-сайт станет недоступным по его удобочитаемому доменному имени (хотя он по-прежнему будет доступен по его IP-адресу).

- Распределяет нагрузку между первичным и вторичным серверами. Некоторые преобразователи используют алгоритм Smooth Round Trip Time (SRTT), чтобы выбрать сервер имен с наименьшей задержкой из доступного пула серверов (основного и одного или нескольких вторичных).

- Часть стратегии безопасности DNS — DNS-серверов подвержены угрозам безопасности, в первую очередь распределенным атакам типа «отказ в обслуживании» (DDoS).Настройка внешнего DNS-провайдера с защитой от DDoS-атак в качестве вторичного DNS — это распространенный способ отражения DDoS-атак.

Зона DNS, конфигурация первичного и вторичного DNS

В предыдущем обсуждении мы ссылались на зон DNS . Зона DNS — это отдельная часть пространства доменных имен, делегированная определенному юридическому лицу, которое отвечает за управление ею.

Например, корневой домен, такой как «acme.com» , является зоной DNS, которая может быть делегирована компании Acme Corporation Inc.Затем Acme Corporation берет на себя ответственность за настройку первичного DNS-сервера, называемого авторитетным сервером имен, который хранит правильные DNS-записи для этого домена.

ЗоныDNS существуют на более высоких и более низких уровнях иерархии DNS. Например, домен верхнего уровня «.com» также является зоной DNS, в которой есть авторитетный сервер имен, предоставляющий записи DNS для всех доменов в пространстве имен «.com» . Поддомен, например «support.acme.com» , также является зоной DNS, которой может управлять корпорация Acme или делегировать ее другому лицу.

Управление первичным и вторичным DNS в современной инфраструктуре DNS

Классическая архитектура первичного / вторичного DNS больше не используется современными управляемыми поставщиками DNS.

Сегодня большинство поставщиков DNS предлагают клиентам использовать несколько IP-адресов серверов имен. За каждым из этих IP-адресов находятся пулы DNS-серверов с запросами, маршрутизируемыми через anycast (транспортный протокол «один ко многим»). Это обеспечивает улучшенную избыточность и высокую доступность по сравнению с первичной / вторичной моделью.

Однако даже при расширенном развертывании DNS вторичный DNS может вам помочь:

- Переход на новую инфраструктуру DNS с зависимостью от старых DNS-серверов — организации могут иметь инструменты, код или устаревшие системы, которые указывают на старый DNS-сервер, размещенный в их организациях.Могут существовать сценарии, автоматически создающие записи DNS (например, если вы предоставляете новый поддомен для каждого из своих клиентов). Чтобы перейти на современный управляемый DNS-провайдер без нарушения ваших зависимостей, вы можете определить DNS-провайдера как вторичный DNS-сервер. Это позволит синхронизировать все существующие процессы, но в случае сбоя или медленного ответа внутренних DNS-серверов ответит высокопроизводительный управляемый DNS-сервер.

- Избегайте единой точки отказа — сайты с высоким трафиком и критически важные веб-приложения не могут допускать отключений.Даже при использовании управляемого поставщика DNS администраторы могут предпочесть использовать двух поставщиков, чтобы избежать единой точки отказа. Самый простой способ сделать это — настроить одного провайдера как первичный DNS-сервер, а другого как вторичный. Таким образом, все управление и создание записей DNS осуществляется одним провайдером, а в случае сбоя или медленного ответа второстепенный берет на себя ответственность.

- Настройка избыточного DNS с помощью одной управляемой службы — интеллектуальный управляемый DNS NS1 может настроить выделенное развертывание DNS для вашей организации, которое работает в отдельной сети и серверах от обычной управляемой службы DNS.Это обеспечивает избыточность между двумя отдельными DNS-серверами, но может работать только с одним провайдером. Выделенное развертывание не используется другими организациями, поэтому оно не подвергается атакам, нацеленным на других клиентов службы NS1 DNS.

Чтобы узнать больше о том, как использовать первичный и вторичный DNS для обеспечения современных, высокопроизводительных и высокодоступных развертываний DNS, см. «Вторичное DNS-решение NS1».

| 107.191.48.176 pdns-33.sdp.com. | Деревня Лосиная Роща | 20473 AS-CHOOPA | Обслуживается PowerDNS — https://www.powerdns.com/ | 19.05.2021 05:44:32 UTC | действительный | 98% | Кто |

| 169.53.182.120 78.b6.35a9.ip4.static.sl-reverse.com. | 36351 ПРОГРАММНЫЙ СЛОЙ | Обслуживается PowerDNS — https: //www.powerdns.com / | 19.05.2021 05:44:31 UTC | действительный | 100% | Кто | |

| 4.0.0.53 nresolver1.Level3.net. | 3356 УРОВЕНЬ3 | Версия: recursive-main / 20717463 | 19.05.2021 05:43:34 UTC | действительный | 99% | Кто | |

| 74.203.248.220 ns1.uspi.com. | Даллас | 40683 USPI | Microsoft DNS 6.1,7601 (1DB15CD4) | 19.05.2021 05:42:49 UTC | действительный | 99% | Кто |

| 206.253.33.130 ns1.pld.com. | Улисс | 10821 PIONEERINTERNET | — | 19.05.2021 05:42:48 UTC | действительный | 89% | Кто |

| 199,45,32,43 home1.bellatlantic.net. | Hudson | 701 УУНЕТ | — | 19.05.2021 05:42:43 UTC | действительный | 100% | Кто |

| 216.52,65,1 ns1.phi.pnap.net. | 12178 ИНТЕРНАП-2БЛК | 9.11.31 | 19.05.2021 05:42:38 UTC | действительный | 100% | Кто | |

| 207.170.3.6 dns1.norlight.net. | Меномони | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:42:38 UTC | действительный | 100% | Кто |

| 2620: 119: 53 :: 53 резолвер 2.opendns.com. | 36692 ОТКРЫТЫЕ | — | 19.05.2021 05:42:38 UTC | действительный DNSSEC | 100% | Кто | |

| 216.194.28.69 ns2.metconnect.net. | Филадельфия | 16524 МЕТТЕЛ | — | 19.05.2021 05:42:34 UTC | действительный | 100% | Кто |

| 207.69.188.171 optns1.earthlink.net. | 7029 ВЕТРОВОЙ ПОТОК | Версия: main / 17458 | 19.05.2021 05:42:15 UTC | действительный | 100% | Кто | |

| 205.171.3.65 resolver1.qwest.net. | Вассар | 209 CENTURYLINK-US-LEGACY-QWEST | — | 19.05.2021 05:42:15 UTC | действительный | 99% | Кто |

| 166.102.165.11 nsvip01.windstream.net. | Гамбург | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:42:15 UTC | действительный | 100% | Кто |

| 166.102.165.13 nsvip02.windstream.net. | Гамбург | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:42:14 UTC | действительный | 100% | Кто |

| 66.153,50,66 dns1-nyc.paetec.net. | Трона | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:42:14 UTC | действительный | 100% | Кто |

| 198.153.192.1 | 397215 ULTRADNS | — | 19.05.2021 05:42:14 UTC | действительный DNSSEC | 100% | Кто | |

| 64.233.207.2 dns2.wideopenwest.com. | Элгин | 12083 WOW-ИНТЕРНЕТ | 9.11.0-П3 | 19.05.2021 05:42:10 UTC | действительный DNSSEC | 97% | Кто |

| 2001: 4b8: 2: 101 :: 602 auth0.wayport.net. | 14654 WAYPORT | Не ваше дело | 19.05.2021 05:42:08 UTC | действительный | 95% | Кто | |

| 204.70.127.128 resolver2.savvis.net. | 3561 CENTURYLINK-НАСЛЕДИЕ-SAVVIS | Свяжитесь с [email protected] | 2021-05-19 05:42:00 UTC | действительный | 89% | Кто | |

| 64.69.98.35 spr-resolv3-sun.onecommunications.net. | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:41:58 UTC | действительный | 100% | Кто | |

| 4.2.2.4 d.resolvers.level3.net. | 3356 УРОВЕНЬ3 | Версия: recursive-main / 20717463 | 19.05.2021 05:41:58 UTC | действительный | 97% | Кто | |

| 208.67.220.222 resolver4.opendns.com. | 36692 ОТКРЫТЫЕ | — | 19.05.2021 05:41:50 UTC | действительный DNSSEC | 100% | Кто | |

| 2606: 4700: 4700 :: 1001 один.один один один. | 13335 CLOUDFLARENET | — | 19.05.2021 05:41:49 UTC | действительный DNSSEC | 100% | Кто | |

| 204.95.160.4 | 3549 LVLT-3549 | — | 19.05.2021 05:41:45 UTC | действительный | 99% | Кто | |

| 38.132.106.139 нью-йорк-нс01.cyberghostvpn.com. | Нью-Йорк | 9009 ООО «М247» | PowerDNS Recursor 4.0.8 (построено 27 февраля 2018 г., 17:19:58, portage @ frankfurt-ns02) | 19.05.2021 05:41:45 UTC | действительный | 100% | Кто |

| 69,28,97,4 ns.telekenex.com. | 32035 CCDT-AS | 9.11.31-RedHat-9.11.31-1.fc33 | 19.05.2021 05:41:37 UTC | действительный | 99% | Кто | |

| 2001: 4870: 8000: 3 :: 5 | 3549 LVLT-3549 | — | 19.05.2021 05:41:36 UTC | действительный | 99% | Кто | |

| 2606: 4700: 4700 :: 1111 один.один один один. | 13335 CLOUDFLARENET | — | 19.05.2021 05:41:35 UTC | действительный DNSSEC | 100% | Кто | |

| 66.175.212.65 li509-65.members.linode.com. | Cedar Knolls | 63949 Линод, ООО | dnsmasq-2.48 | 19.05.2021 05:41:34 UTC | действительный DNSSEC | 97% | Кто |

| 66.187.166.250 250.166.187.66.static.Dasia.Net. | Шарлотта | 46860 DASIANET | — | 19.05.2021 05:41:33 UTC | действительный | 81% | Кто |

| 216.12.255.1 auth0.wayport.net. | Остин | 14654 WAYPORT | Не ваше дело | 19.05.2021 05:41:33 UTC | действительный | 100% | Кто |

| 64.94.1.1 ns1.acs.pnap.net. | Атланта | 14745 INTERNAP-BLOCK-4 | 9.11.31 | 19.05.2021 05:41:32 UTC | действительный | 100% | Кто |

| 45.90.28.205 dns1.nextdns.io. | 34939 nextdns, Inc. | — | 19.05.2021 05:41:31 UTC | действительный DNSSEC | 100% | Кто | |

| 156.154,71,1 rdns2.ultradns.net. | 397215 ULTRADNS | — | 19.05.2021 05:41:30 UTC | действительный DNSSEC | 100% | Кто | |

| 4.2.2.2 b.resolvers.Level3.net. | 3356 УРОВЕНЬ3 | Версия: recursive-main / 20717463 | 19.05.2021 05:41:29 UTC | действительный | 97% | Кто | |

| 64.156.195.130 | 21581 M5ХОСТИНГ | dnsmasq-2.76 | 19.05.2021 05:41:24 UTC | действительный | 94% | Кто | |

| 173.234.56.115 windy.deepdns.cryptostorm.net. | 15003 LEASEWEB | криптошторм | 19.05.2021 05:41:20 UTC | действительный | 100% | Кто | |

| 24.154.1.4 ns1.zbzoom.net. | Дворецкий | 27364 ACS-ИНТЕРНЕТ | 9.3.6-P1-RedHat-9.3.6-25.P1.el5_11.12 | 19.05.2021 05:41:19 UTC | действительный | 94% | Кто |

| 45.90.30.205 dns2.nextdns.io. | 34939 nextdns, Inc. | — | 19.05.2021 05:41:19 UTC | действительный DNSSEC | 100% | Кто | |

| 2001: 418: 3ff :: 53 х.ns.gin.ntt.net. | 2914 NTT-СВЯЗЬ-2914 | 9.8.2rc1-RedHat-9.8.2-0.68.rc1.el6_10.8 | 19.05.2021 05:41:18 UTC | действительный | 100% | Кто | |

| 204.97.212.10 ns3.sprintlink.net. | 1239 СПРИНТЛИНК | — | 19.05.2021 05:41:13 UTC | действительный DNSSEC | 100% | Кто | |

| 64.212,106,84 dns1.jfk.gblx.net. | Нью-Йорк | 3549 LVLT-3549 | Версия: recursive-main / 20717463 | 19.05.2021 05:41:10 UTC | действительный | 97% | Кто |

| 216.135.0.10 ns1.communitytelephone.net. | Гора Вашингтон | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:41:09 UTC | действительный | 100% | Кто |

| 64.69.100.68 wal-resolv1-sun.onecommunications.net. | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:41:09 UTC | действительный | 100% | Кто | |

| 64.80.255.240 dns2-roc.paetec.net. | North Andover | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:41:08 UTC | действительный | 100% | Кто |

| 8.26,56,26 ns1.recursive.dnsbycomodo.com. | 23393 NUCDN | — | 19.05.2021 05:41:08 UTC | действительный DNSSEC | 99% | Кто | |

| 173.184.62.167 h267.62.184.173.static.ip.windstream.net. | Centerville | 7029 ВЕТРОВОЙ ПОТОК | — | 19.05.2021 05:41:04 UTC | действительный DNSSEC | 27% | Кто |

| 9.9.9.11 dns11.quad9.net. | 19281 QUAD9-AS-1 | Q9-B-7.0 | 19.05.2021 05:41:04 UTC | действительный DNSSEC | 99% | Кто | |

| 204.152.204.100 lookup2.resolver.lax-noc.com. | Лос-Анджелес | 8100 ASN-QUADRANET-GLOBAL | несвязанный 1.4.22 | 19.05.2021 05:41:02 UTC | действительный DNSSEC | 99% | Кто |

| 216.169.160.23 ns2.ceinetworks.com. | Williamsport | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:41:02 UTC | действительный | 100% | Кто |

| 2620: fe :: fe dns.quad9.net. | 19281 QUAD9-AS-1 | Q9-P-7.0 | 19.05.2021 05:41:01 UTC | действительный DNSSEC | 99% | Кто | |

| 207.217 120,83 do-not-use-rns3.earthlink.net. | 7029 ВЕТРОВОЙ ПОТОК | Версия: main / 17458 | 19.05.2021 05:40:47 UTC | действительный | 100% | Кто | |

| 66.6.65.5 | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:40:45 UTC | действительный | 100% | Кто | |

| 129.250.35.251 y.ns.gin.ntt.net. | 2914 NTT-СВЯЗЬ-2914 | 9.8.2rc1-RedHat-9.8.2-0.68.rc1.el6_10.8 | 19.05.2021 05:40:43 UTC | действительный | 100% | Кто | |

| 9.9.9.9 dns9.quad9.net. | Беркли | 19281 QUAD9-AS-1 | Q9-U-7.0 | 19.05.2021 05:40:42 UTC | действительный DNSSEC | 99% | Кто |

| 198.60.22.22 recursion2.ns.xmission.com. | 6315 XMISSION | — | 19.05.2021 05:40:42 UTC | действительный DNSSEC | 100% | Кто | |

| 209.253.113.2 chcgilsib001-confms02.windstream.net. | Даллас | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:40:42 UTC | действительный | 100% | Кто |

| 208.105.189.156 rrcs-208-105-189-156.nys.biz.rr.com. | Линкольн | 11351 TWC-11351-СЕВЕРО-ВОСТОК | — | 19.05.2021 05:40:42 UTC | действительный | 94% | Кто |

| 156.154.71.25 | 397215 ULTRADNS | — | 19.05.2021 05:40:40 UTC | действительный DNSSEC | 100% | Кто | |

| 208.78.24.238 dns1.nyc.dns-roots.net. | Бруклин | 29838 AMC | DNSROOTS | 19.05.2021 05:40:31 UTC | действительный DNSSEC | 100% | Кто |

| 173.255.241.5 resolver08.fremont.linode.com. | Fremont | 63949 Линод, ООО | — | 19.05.2021 05:40:31 UTC | действительный DNSSEC | 100% | Кто |

| 156.154,71,22 | 397215 ULTRADNS | — | 19.05.2021 05:40:26 UTC | действительный DNSSEC | 100% | Кто | |

| 141.155.0.68 gteny.ba-dsg.net. | Нью-Йорк | 701 УУНЕТ | — | 19.05.2021 05:40:23 UTC | действительный | 100% | Кто |

| 199.187.127.201 res2.databasebydesignllc.com. | 17090 БАЗА ДАННЫХBYDESIGNLLC | 9.8.2rc1-RedHat-9.8.2-0.62.rc1.el6_9.4 | 19.05.2021 05:40:20 UTC | действительный DNSSEC | 100% | Кто | |

| 206.165.6.11 dns1.phx.gblx.net. | Феникс | 3549 LVLT-3549 | Версия: recursive-main / 20717463 | 19.05.2021 05:40:18 UTC | действительный | 97% | Кто |

| 67.17.215.132 dns1.snv.gblx.net. | 3549 LVLT-3549 | Версия: recursive-main / 20717463 | 19.05.2021 05:40:17 UTC | действительный | 97% | Кто | |

| 64.80.203.194 dns1-phi.paetec.net. | Принстон | 7029 ВЕТРОВОЙ ПОТОК | СЛУЖБА | 19.05.2021 05:40:13 UTC | действительный | 100% | Кто |

| 209.244.0.3 resolver1.level3.net. | Эри | 3356 УРОВЕНЬ3 | Версия: recursive-main / 20717463 | 19.05.2021 05:40:11 UTC | действительный | 100% | Кто |

| 2001: 4b8: 3: 201 :: 902 auth2.wayport.net. | 14654 WAYPORT | Не ваше дело | 19.05.2021 05:40:10 UTC | действительный | 89% | Кто | |

| 38.109.190.182 | Франкфорт | 174 COGENT-174 | — | 19.05.2021 05:40:08 UTC | действительный | 64% | Кто |

| 104.36.234.65 | Colville | 54755 DWW-AS | — | 19.05.2021 05:40:05 UTC | действительный | 69% | Кто |

| 45.90.28.55 dns1.nextdns.io. | 34939 nextdns, Inc. | — | 19.05.2021 05:40:04 UTC | действительный DNSSEC | 100% | Кто | |

| 74,94,48,97 74-94-48-97-Philadelphia.hfc.comcastbusiness.net. | Новый город | 7922 COMCAST-7922 | — | 19.05.2021 05:40:02 UTC | действительный | 64% | Кто |

| 199.88.158.1 gateway.smerty.org. | 6939 УРАГАН | — | 19.05.2021 05:40:01 UTC | действительный | 70% | Кто | |

| 198.153.194.1 | 397213 ULTRADNS | — | 19.05.2021 05:39:59 UTC | действительный DNSSEC | 100% | Кто | |

| 198,251.100,2 ns1.callthecomputerguy.com. | Панама Сити Бич | 54923 NETCOM-PNSDC | — | 19.05.2021 05:39:54 UTC | действительный | 90% | Кто |

| 149.112.112.11 dns11.quad9.net. | 19281 QUAD9-AS-1 | Q9-B-7.0 | 19.05.2021 05:39:51 UTC | действительный DNSSEC | 100% | Кто | |

| 207.69.188.172 optns2.earthlink.net. | 7029 ВЕТРОВОЙ ПОТОК | Версия: main / 17458 | 19.05.2021 05:39:50 UTC | действительный | 100% | Кто | |

| 216,52,65,33 ns2.phi.pnap.net. | 12178 ИНТЕРНАП-2БЛК | 9.11.31 | 19.05.2021 05:39:49 UTC | действительный | 100% | Кто | |

| 204.117.214.10 ns1.sprintlink.net. | 1239 СПРИНТЛИНК | — | 19.05.2021 05:39:43 UTC | действительный DNSSEC | 100% | Кто | |

| 204.152.204.10 lookup1.resolver.lax-noc.com. | Лос-Анджелес | 8100 ASN-QUADRANET-GLOBAL | несвязанный 1.4.22 | 19.05.2021 05:39:41 UTC | действительный DNSSEC | 99% | Кто |

| 108.162.46.243 ool-6ca22ef3.static.optonline.net. | Spring Valley | 6128 КАБЕЛЬ-СЕТЬ-1 | Nominum Vantio 5.4.5.0 (сборка 107213) | 19.05.2021 05:39:40 UTC | действительный DNSSEC | 36% | Кто |

| 216.218.245.200 | 6939 УРАГАН | 9.2.3 | 19.05.2021 04:54:20 UTC | действительный | 59% | Кто | |

| 65.220,42,38 | Несчастный случай | 701 УУНЕТ | dnsmasq-2.51 | 19.05.2021 04:54:12 UTC | действительный DNSSEC | 59% | Кто |

| 66.199.241.115 66-199-241-115.reverse.ezzi.net. | 15149 EZZI-101-BGP | — | 19.05.2021 04:54:10 UTC | действительный | 89% | Кто | |

| 76.164.163.150 ns2.zio.com. | 14793 ЦИФРОВОЙ АПИ | — | 19.05.2021 04:54:02 UTC | действительный | 75% | Кто | |

| 149.112.112.10 dns10.quad9.net. | 19281 QUAD9-AS-1 | Q9-P-7.0 | 19.05.2021 04:54:00 UTC | действительный DNSSEC | 98% | Кто | |

| 198.175.228.44 castle.ktb.net. | 8100 ASN-QUADRANET-GLOBAL | 9.10.3-P4-Debian | 19.05.2021 04:53:57 UTC | действительный | 1% | Кто | |

| 209.211.254.19 ns1.lrhosting.com. | Rock Springs | 55044 LRCSNET | Microsoft DNS 6.1.7601 (1DB15F75) | 19.05.2021 04:53:50 UTC | действительный | 93% | Кто |

| 206.212.241.14 gateway2.michianawireless.com. | Саут-Бенд | 12260 CUSTOMDOTNET | — | 19.05.2021 04:53:49 UTC | действительный | 56% | Кто |

| 206.251.24.16 | Waynesboro | 11590 CUMBERLAND-TECH | — | 19.05.2021 04:53:48 UTC | действительный | 20% | Кто |

| 204.90,92,4 fxdc0002.filex.com. | 12025 IMDC-AS12025 | — | 19.05.2021 04:53:47 UTC | действительный | 67% | Кто | |

| 198.190.61.1 | Отелло | 54755 DWW-AS | — | 19.05.2021 04:53:41 UTC | действительный | 61% | Кто |

| 209.211.254.18 | Rock Springs | 55044 LRCSNET | Microsoft DNS 6.1.7601 (1DB15F75) | 19.05.2021 04:53:36 UTC | действительный | 85% | Кто |

| 50.203.152.202 50-203-152-202-static.hfc.comcastbusiness.net. | Денвер | 7922 COMCAST-7922 | dnsmasq-2.78 | 19.05.2021 04:53:26 UTC | действительный | 67% | Кто |

| 12.166,247,4 | Атланта | 7018 АТТ-ИНТЕРНЕТ4 | — | 19.05.2021 04:53:22 UTC | действительный | 62% | Кто |

| 205.147.218.10 ns3.loyno.edu. | Вифлеем | 7349 AS-TIERP-7349 | Тот, который работает, конечно | 19.05.2021 04:53:15 UTC | действительный | 7% | Кто |

| 198.52.109.178 178-109-52-198-dedicated.multacom.com. | 35916 MULTA-ASN1 | Не разглашается | 19.05.2021 04:53:14 UTC | действительный | 62% | Кто | |

| 65,73,54,2 mail.rcls.org. | 18884 RCLS | — | 19.05.2021 04:53:03 UTC | действительный | 97% | Кто | |

| 75.117.247.211 h311.247.117.75.static.ip.windstream.net. | Конкорд | 7029 ВЕТРОВОЙ ПОТОК | dnsmasq-2.80 | 19.05.2021 04:52:53 UTC | действительный | 87% | Кто |

Введение в терминологию, компоненты и концепции DNS

Введение

DNS, или система доменных имен, часто является очень сложной частью обучения настройке веб-сайтов и серверов.Понимание того, как работает DNS, поможет вам диагностировать проблемы с настройкой доступа к вашим веб-сайтам и позволит вам расширить свое понимание того, что происходит за кулисами.

В этом руководстве мы обсудим некоторые фундаментальные концепции DNS, которые помогут вам приступить к работе с конфигурацией DNS. После изучения этого руководства вы должны быть готовы настроить свое доменное имя в DigitalOcean или настроить свой собственный DNS-сервер.

Прежде чем мы перейдем к настройке ваших собственных серверов для разрешения вашего домена или настройке наших доменов в панели управления, давайте рассмотрим некоторые основные понятия о том, как все это на самом деле работает.

Терминология домена

Начнем с определения наших терминов. Хотя некоторые из этих тем знакомы из других контекстов, при разговоре о доменных именах и DNS используется много терминов, которые не слишком часто используются в других областях вычислений.

Давайте начнем с простого:

Система доменных имен

Система доменных имен, более известная как «DNS» — это сетевая система, которая позволяет нам преобразовывать понятные человеку имена в уникальные IP-адреса.

Доменное имя

Доменное имя — это понятное для человека имя, которое мы привыкли связывать с интернет-ресурсом. Например, «google.com» — это доменное имя. Некоторые люди скажут, что часть «google» — это домен, но мы обычно можем ссылаться на комбинированную форму как на доменное имя.

URL-адрес «google.com» связан с серверами, принадлежащими Google Inc. Система доменных имен позволяет нам подключаться к серверам Google, когда мы вводим «google.com» в наши браузеры.

IP-адрес

IP-адрес — это то, что мы называем адресом в сети. Каждый IP-адрес должен быть уникальным в своей сети. Когда мы говорим о веб-сайтах, эта сеть — это весь Интернет.

IPv4, наиболее распространенная форма адресов, записывается в виде четырех наборов чисел, каждый из которых содержит до трех цифр, причем каждый набор разделен точкой. Например, «111.222.111.222» может быть действительным IP-адресом IPv4. С помощью DNS мы сопоставляем имя с этим адресом, чтобы вам не приходилось запоминать сложный набор чисел для каждого места, которое вы хотите посетить в сети.

Домен верхнего уровня

Домен верхнего уровня, или TLD, является самой общей частью домена. Домен верхнего уровня — это самая дальняя часть справа (разделенная точкой). Распространенными доменами верхнего уровня являются com, net, org, gov, edu и io.

Домены верхнего уровня находятся на вершине иерархии с точки зрения доменных имен. Определенным сторонам предоставляется контроль над доменами верхнего уровня со стороны ICANN (Интернет-корпорация по присвоению имен и номеров).Затем эти стороны могут распространять доменные имена в рамках TLD, обычно через регистратора доменов.

Хосты

В домене владелец домена может определять отдельные узлы, которые относятся к отдельным компьютерам или службам, доступным через домен. Например, большинство владельцев доменов делают свои веб-серверы доступными через простой домен (example.com), а также через определение «хоста» «www» (www.example.com).

Вы можете иметь другие определения хоста в общем домене.У вас может быть доступ к API через хост «api» (api.example.com) или вы можете получить доступ по ftp, определив хост с именем «ftp» или «файлы» (ftp.example.com или files.example.com). Имена хостов могут быть произвольными, если они уникальны для домена.

Поддомен

Субдомены относятся к узлам.

DNS работает по иерархии. В TLD может входить много доменов. Например, под TLD «com» есть как «google.com», так и «ubuntu.com».«Субдомен» относится к любому домену, который является частью более крупного домена. В этом случае «ubuntu.com» можно назвать поддоменом «com». Обычно это просто называется доменом или часть «ubuntu» называется SLD, что означает домен второго уровня.

Аналогичным образом, каждый домен может управлять «поддоменами», расположенными под ним. Обычно это то, что мы подразумеваем под субдоменами. Например, у вас может быть поддомен для исторического факультета вашей школы по адресу «www.history.school.edu». «История» — это поддомен.

Разница между именем хоста и поддоменом заключается в том, что хост определяет компьютер или ресурс, а поддомен расширяет родительский домен. Это метод разделения самого домена.

Независимо от того, говорите ли вы о поддоменах или хостах, вы можете начать видеть, что самые левые части домена являются наиболее конкретными. Вот как работает DNS: от наиболее к наименее конкретным, если читать слева направо.

Полное доменное имя

Полное доменное имя, часто называемое FQDN, — это то, что мы называем абсолютным доменным именем.Домены в системе DNS могут быть указаны относительно друг друга и, как таковые, могут быть несколько неоднозначными. Полное доменное имя — это абсолютное имя, определяющее его расположение относительно абсолютного корня системы доменных имен.

Это означает, что он определяет каждый родительский домен, включая TLD. Правильное полное доменное имя заканчивается точкой, обозначающей корень иерархии DNS. Пример полного доменного имени — mail.google.com. Иногда программное обеспечение, запрашивающее полное доменное имя, не требует конечной точки, но конечная точка требуется для соответствия стандартам ICANN.

Сервер имен

Сервер имен — это компьютер, предназначенный для преобразования доменных имен в IP-адреса. Эти серверы выполняют большую часть работы в системе DNS. Поскольку общее количество преобразований домена слишком велико для одного сервера, каждый сервер может перенаправить запрос на другие серверы имен или делегировать ответственность за подмножество поддоменов, за которые они несут ответственность.

Серверы именмогут быть «авторитетными», что означает, что они дают ответы на запросы о доменах, находящихся под их контролем.В противном случае они могут указывать на другие серверы или обслуживать кэшированные копии данных других серверов имен.

Файл зоны

Файл зоны — это простой текстовый файл, содержащий сопоставления между доменными именами и IP-адресами. Таким образом система DNS, наконец, определяет, с каким IP-адресом следует связаться, когда пользователь запрашивает определенное доменное имя.

Файлы зонынаходятся на серверах имен и обычно определяют ресурсы, доступные в определенном домене, или место, куда можно получить эту информацию.

записей

Записи хранятся в файле зоны. В простейшей форме запись представляет собой единственное сопоставление ресурса и имени. Они могут сопоставлять доменное имя с IP-адресом, определять серверы имен для домена, определять почтовые серверы для домена и т. Д.

Как работает DNS

Теперь, когда вы знакомы с некоторыми терминологиями, связанными с DNS, как на самом деле работает система?

Система очень проста на высоком уровне, но очень сложна, когда вы смотрите на детали.В целом, однако, это очень надежная инфраструктура, которая сыграла важную роль в распространении Интернета в том виде, в каком мы его знаем сегодня.

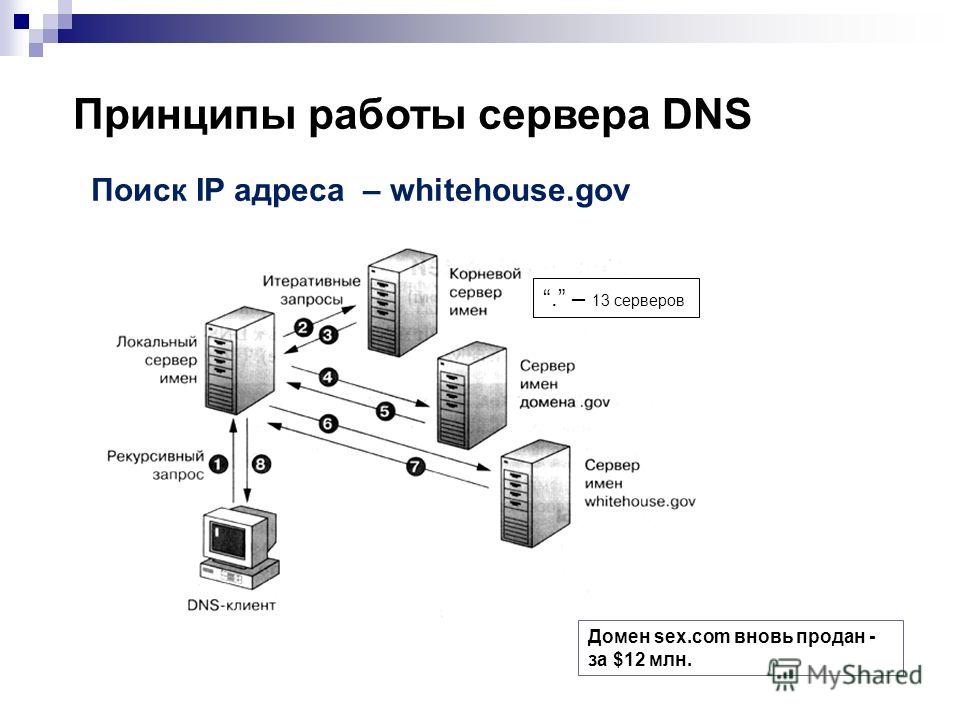

Корневые серверы

Как мы уже говорили выше, DNS по своей сути является иерархической системой. На вершине этой системы находятся так называемые «корневые серверы». Эти серверы контролируются различными организациями и делегированы полномочиями ICANN (Интернет-корпорация по присвоению имен и номеров).

В настоящее время в эксплуатации находится 13 корневых серверов.Однако, поскольку каждую минуту нужно разрешать невероятное количество имен, каждый из этих серверов фактически зеркалируется. В этой настройке интересно то, что каждое из зеркал для одного корневого сервера имеет один и тот же IP-адрес. Когда запросы делаются для определенного корневого сервера, запрос будет перенаправлен на ближайшее зеркало этого корневого сервера.

Что делают эти корневые серверы? Корневые серверы обрабатывают запросы информации о доменах верхнего уровня. Таким образом, если поступает запрос о том, что сервер имен более низкого уровня не может разрешить, выполняется запрос к корневому серверу для домена.

Корневые серверы фактически не знают, где расположен домен. Однако они смогут направить инициатора запроса к серверам имен, которые обрабатывают специально запрошенный домен верхнего уровня.

Таким образом, если запрос «www.wikipedia.org» направлен на корневой сервер, корневой сервер не найдет результат в своих записях. Он проверит свои файлы зоны на предмет соответствия «www.wikipedia.org». Он не найдет никого.

Вместо этого он найдет запись для «org» TLD и предоставит запрашивающему объекту адрес сервера имен, ответственного за «org» адреса.

Серверы TLD

Затем запрашивающая сторона отправляет новый запрос на IP-адрес (предоставленный ему корневым сервером), который отвечает за домен верхнего уровня запроса.

Итак, чтобы продолжить наш пример, он отправит запрос на сервер имен, ответственный за информацию о доменах «org», чтобы узнать, знает ли он, где находится «www.wikipedia.org».

И снова запрашивающая сторона будет искать «www.wikipdia.org» в своих файлах зоны. Он не найдет эту запись в своих файлах.

Однако он найдет запись со списком IP-адреса сервера имен, ответственного за «wikipedia.org». Это приближается к тому ответу, который нам нужен.

Серверы имен доменного уровня

На этом этапе запрашивающая сторона имеет IP-адрес сервера имен, который отвечает за знание фактического IP-адреса ресурса. Он отправляет новый запрос на сервер имен, еще раз спрашивая, может ли он разрешить «www.wikipedia.org».

Сервер имен проверяет свои файлы зон и обнаруживает, что у него есть файл зоны, связанный с «wikipedia.org ». Внутри этого файла есть запись для хоста «www». Эта запись сообщает IP-адрес, на котором расположен этот хост. Сервер имен возвращает окончательный ответ запрашивающей стороне.

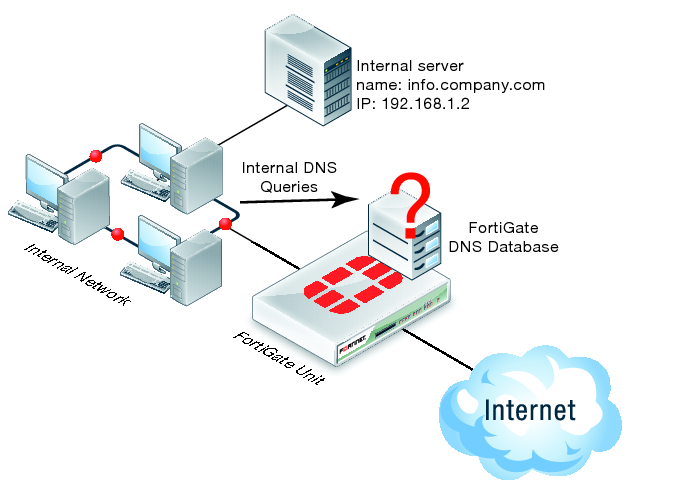

Что такое разрешающий сервер имен?

В приведенном выше сценарии мы ссылались на «запрашивающую». Что запрашивает в этой ситуации?

Почти во всех случаях запрашивающей стороной будет то, что мы называем «разрешающим сервером имен». Разрешающий сервер имен настроен так, чтобы задавать вопросы другим серверам.По сути, это посредник для пользователя, который кэширует результаты предыдущих запросов для повышения скорости и знает адреса корневых серверов, чтобы иметь возможность «разрешать» запросы, сделанные для вещей, о которых он еще не знает.

Обычно в компьютерной системе пользователя настроено несколько серверов имен. Серверы разрешающих имен обычно предоставляются интернет-провайдером или другими организациями. Например, Google предоставляет разрешающие DNS-серверы, которые вы можете запрашивать. Их можно настроить на вашем компьютере автоматически или вручную.

Когда вы вводите URL-адрес в адресной строке браузера, ваш компьютер сначала проверяет, может ли он узнать локально, где находится ресурс. Он проверяет файл «hosts» на компьютере и в некоторых других местах. Затем он отправляет запрос на разрешающий сервер имен и ожидает получения IP-адреса ресурса.

Затем разрешающий сервер имен проверяет свой кэш на предмет ответа. Если он не находит его, он выполняет шаги, описанные выше.

Разрешающие серверы имен в основном сжимают процесс запроса для конечного пользователя.Клиенты просто должны знать, чтобы спросить разрешающие серверы имен, где находится ресурс, и быть уверенными, что они исследуют и вернут окончательный ответ.

Файлы зоны

В вышеупомянутом процессе мы упоминали идею «файлов зон» и «записей».

Файлы зоны — это способ, которым серверы имен хранят информацию о доменах, о которых они знают. Каждый домен, о котором знает сервер имен, хранится в файле зоны. Большинство запросов, поступающих на средний сервер имен, не являются тем, для чего у сервера есть файлы зоны.

Если он настроен для обработки рекурсивных запросов, например, разрешающий сервер имен, он найдет ответ и вернет его. В противном случае он сообщит запрашивающей стороне, где искать дальше.

Чем больше файлов зоны у сервера имен, тем на большее количество запросов он сможет авторитетно ответить.

Файл зоны описывает «зону» DNS, которая, по сути, является подмножеством всей системы именования DNS. Обычно он используется для настройки только одного домена. Он может содержать ряд записей, которые определяют, где находятся ресурсы для рассматриваемого домена.

$ ORIGIN зоны — параметр, равный наивысшему уровню полномочий зоны по умолчанию.

Итак, если файл зоны используется для настройки example.com. домен $ ORIGIN будет установлен на example.com. .

Это либо настраивается в верхней части файла зоны, либо может быть определено в файле конфигурации DNS-сервера, который ссылается на файл зоны. В любом случае, этот параметр описывает, для чего зона будет авторитетной.

Точно так же $ TTL настраивает «время жизни» предоставляемой информации. По сути, это таймер. Кэширующий сервер имен может использовать ранее запрошенные результаты для ответа на вопросы, пока не истечет значение TTL.

Типы записей

В файле зоны может быть много разных типов записей. Здесь мы рассмотрим некоторые из наиболее распространенных (или обязательных типов).

Записи SOA

Запись начала полномочий, или SOA, является обязательной записью во всех файлах зоны.Это должна быть первая реальная запись в файле (хотя спецификации $ ORIGIN или $ TTL могут появиться выше). Это также одно из самых сложных для понимания.

Начало авторитетной записи выглядит примерно так:

domain.com. В SOA ns1.domain.com. admin.domain.com. (

12083; серийный номер

3ч; Интервал обновления

30м; интервал повтора

3w; срок действия

1ч; отрицательный TTL

)

Давайте объясним, для чего предназначена каждая часть:

домен.com. : это корень зоны. Это указывает на то, что файл зоны предназначен для домена

domain.com.домен. Часто вы увидите, что это заменено на@, который является просто заполнителем, заменяющим содержимое переменной$ ORIGIN, о которой мы узнали выше.IN SOA : Часть «IN» означает Интернет (и будет присутствовать во многих записях). SOA — это индикатор того, что это запись Start of Authority.

нс1.domain.com. : определяет первичный сервер имен для этого домена. Серверы имен могут быть первичными или вторичными, и если настроен динамический DNS, один сервер должен быть «первичным», что и происходит здесь. Если вы не настроили динамический DNS, это всего лишь один из ваших основных серверов имен.

admin.domain.com. : это адрес электронной почты администратора этой зоны. «@» Заменяется точкой в адресе электронной почты. Если в части имени адреса электронной почты обычно есть точка, ее следует заменить на «» в этой части (ваш[email protected] становится вашим \ name.domain.com).

12083 : это серийный номер файла зоны. Каждый раз, когда вы редактируете файл зоны, вы должны увеличивать этот номер для правильного распространения файла зоны. Вторичные серверы будут проверять, больше ли серийный номер первичного сервера для зоны, чем тот, который у них есть в их системе. Если это так, он запрашивает новый файл зоны, если нет, он продолжает обслуживать исходный файл.

3h : это интервал обновления для зоны.Это время, в течение которого вторичный сервер будет ждать перед опросом первичного сервера на предмет изменений файла зоны.

30 мин. : это интервал повтора для этой зоны. Если вторичный не может подключиться к первичному по истечении периода обновления, он подождет это время и попытается опросить первичный.

3w : это срок действия. Если вторичный сервер имен не может связаться с первичным в течение этого времени, он больше не возвращает ответы в качестве авторитетного источника для этой зоны.

1 ч : это время, в течение которого сервер имен будет кэшировать ошибку имени, если он не может найти запрошенное имя в этом файле.

A и записи AAAA

Обе эти записи сопоставляют хост с IP-адресом. Запись «A» используется для сопоставления хоста с IP-адресом IPv4, а записи «AAAA» используются для сопоставления хоста с IPv6-адресом.

Общий формат этих записей следующий:

хост IN A IPv4_address

хост IN AAAA IPv6_address

Итак, поскольку наша запись SOA вызвала первичный сервер по адресу «ns1.domain.com », нам нужно будет сопоставить это с адресом с IP-адресом, поскольку« ns1.domain.com »находится в зоне« domain.com », которую определяет этот файл.

Запись может выглядеть примерно так:

нс1 IN A 111.222.111.222

Обратите внимание, что нам не нужно указывать полное имя. Мы можем просто указать хост без FQDN, а DNS-сервер подставит остальное значение $ ORIGIN. Однако мы могли бы так же легко использовать полное доменное имя, если нам хочется быть семантическим:

нс1.domain.com. IN A 111.222.111.222

В большинстве случаев именно здесь вы определяете свой веб-сервер как «www»:

www IN A 222.222.222.222

Мы также должны указать, где разрешается базовый домен. Мы можем сделать это так:

domain.com. IN A 222.222.222.222

Вместо этого мы могли бы использовать «@» для обозначения базового домена:

@ IN A 222.222.222.222

У нас также есть возможность разрешить все, что находится в этом домене, что не определено явно для этого сервера.Мы можем сделать это с помощью подстановочного символа «*»:

* IN A 222.222.222.222

Все это так же хорошо работает с записями AAAA для адресов IPv6.

Записи CNAME

записи CNAME определяют псевдоним для канонического имени для вашего сервера (определяемого записью A или AAAA).

Например, мы могли бы иметь запись имени A, определяющую хост «server1», а затем использовать «www» в качестве псевдонима для этого хоста:

server1 IN A 111.111.111.111

www IN CNAME server1

Имейте в виду, что эти псевдонимы приводят к некоторой потере производительности, поскольку они требуют дополнительного запроса к серверу. В большинстве случаев того же результата можно было достичь, используя дополнительные записи A или AAAA.

Один из случаев, когда рекомендуется CNAME, — это предоставить псевдоним для ресурса за пределами текущей зоны.

MX записей

Записи MX используются для определения почтовых обменов, используемых для домена.Это помогает сообщениям электронной почты правильно поступать на ваш почтовый сервер.

В отличие от многих других типов записей, почтовые записи обычно не сопоставляют хост с чем-либо, потому что они применяются ко всей зоне. В таком виде они обычно выглядят так:

В MX 10 mail.domain.com.

Обратите внимание, что в начале нет имени хоста.

Также обратите внимание, что там есть дополнительный номер. Это номер предпочтения, который помогает компьютерам решить, на какой сервер отправлять почту, если определено несколько почтовых серверов.Меньшие числа имеют более высокий приоритет.

Запись MX обычно должна указывать на хост, определенный записью A или AAAA, а не на узел, определенный CNAME.

Итак, допустим, у нас есть два почтовых сервера. Должны быть записи, которые выглядят примерно так:

В MX 10 mail1.domain.com.

В MX 50 mail2.domain.com.

mail1 IN A 111.111.111.111

mail2 IN A 222.222.222.222

В этом примере предпочтительным сервером обмена электронной почтой является хост mail1.

Мы могли бы также написать так:

IN MX 10 mail1

В MX 50 mail2

mail1 IN A 111.111.111.111