Документация ISPmanager 5 Business : Настройки DNS-сервера

DNS-серверы обеспечивают преобразование DNS-имени в IP-адрес и наоборот. ISPmanager Business работает с PowerDNS.

ISPmanager выступает в роли первичного (master) DNS-сервера. Первичный DNS-сервер хранит главную копию файла доменной зоны, которую сопровождает администратор системы. Информацию о доменной зоне первичный сервер получает из её конфигурационных файлов зоны. Вторичные серверы (slave) получают настройки доменной зоны с первичного сервера.

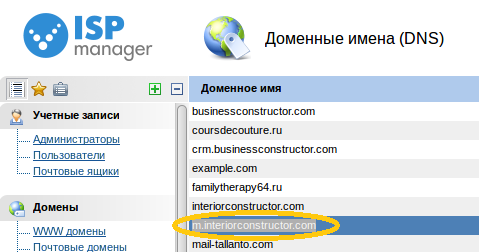

Настройки DNS-сервера записываются в его конфигурационный файл. Используются при создании доменных зон. Подробнее см. в статье Создание доменного имени. Для изменения настроек перейдите в Домены → Доменные имена → Настройки.

Настройка сервера доменных имён

Чтобы настроить DNS-сервер:

- Перейдите в Домены → Доменные имена → Настройки.

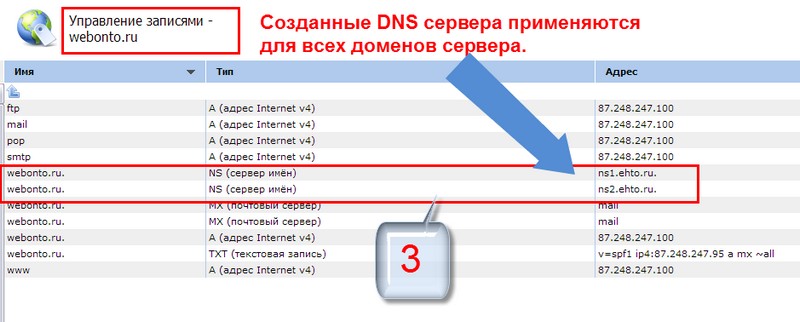

- Укажите Серверы имён, которые управляют создаваемыми доменными зонами. Указываются в ресурсных NS-записях создаваемых доменных зон.

- Укажите Email администратора DNS. Указывается в ресурсной SOA-записи создаваемых доменных зон. Подробнее о доменных зонах и ресурсных записях см. в статье Создание ресурсных записей доменной зоны.

- Укажите Запись DMARC — шаблон, в соответствии с которым создаётся ресурсная TXT-запись доменной зоны. Используется для настройки механизма DMARC. Этот механизм задаёт политику проверки входящей почты в домене.

- Укажите Запись SPF — шаблон, в соответствии с которым создаётся ресурсная TXT-запись доменной зоны. Используется для настройки механизма SPF. Этот механизм задаёт политику проверки входящей почты в домене. Используйте в шаблоне макрос «_ip_» для подставления IP-адресов. Адреса указываются в параметре SPFRelayIP конфигурационного файла узла кластера ISPmanager с ролью «Основной сервер имён» (по умолчанию /usr/local/mgr5/etc/ispmgrnode.conf) через пробел. Подробнее см. в статье Конфигурационный файл ISPmanager.

- Укажите Поддомены, которые будут автоматически создаваться при создании домена.

Указываются в ресурсных A-записях создаваемых доменных зон.

Указываются в ресурсных A-записях создаваемых доменных зон. - Укажите Почтовые серверы, на которые будет поступать электронная почта домена. Указываются в ресурсных MX-записях создаваемых доменных зон. Если указываете полное доменное имя, поставьте точку «.» на конце (например, «mail1.mydomain.com.» «mail2.mydomain.com.»). Если указываете запись в текущем домене, точку ставить не нужно (например «mail» «mail»).

- Если NS-запись лежит в пределах создаваемой доменной зоны, для NS-серверов автоматически создаются ресурсные A и AAAA записи. Укажите IP-адреса для серверов имён, которые будут использоваться при создании записей. Если поле не указано, то для первой NS-записи используется IP-адрес первичной доменной зоны, а для всех остальных — адрес вторичной. Если вторичные серверы имён не настроены или указано недостаточное количество IP-адресов, будет получена ошибка.

- При создании домена в ресурсной SOA-записи доменной зоны в качестве первичного DNS-сервера (master) указывается сервер с ISPmanager.

Чтобы изменить значение по умолчанию, укажите Имя сервера для SOA-записей.

Чтобы изменить значение по умолчанию, укажите Имя сервера для SOA-записей. - Если нужно применить изменения настроек к уже созданным доменным зонам, включите опцию Применить к существующим.

- Нажмите Ok.

Поддержка технологии DNSSEC

Чтобы настроить DNSSEC:

- Перейдите в Домены → Доменные имена → Настройки.

- Включите опцию Поддержка DNSSEC.

- Укажите настройки ключей. DNSSEC использует 2 типа ключей: ZSK и KSK. ZSK (Zone Signing Key) — ключ для подписи ресурсных записей доменной зоны. KSK (Key Signing Key) — ключ для подписи ключей. Укажите параметры каждого типа ключа. Они будут учитываться при генерации новых ключей:

Обратите внимание!

Текущая реализация поддержки DNSSEC позволяет указать только одинаковый алгоритм для всех типов ключей.

Подробнее о технологии см. в статье Настройка DNSSEC.

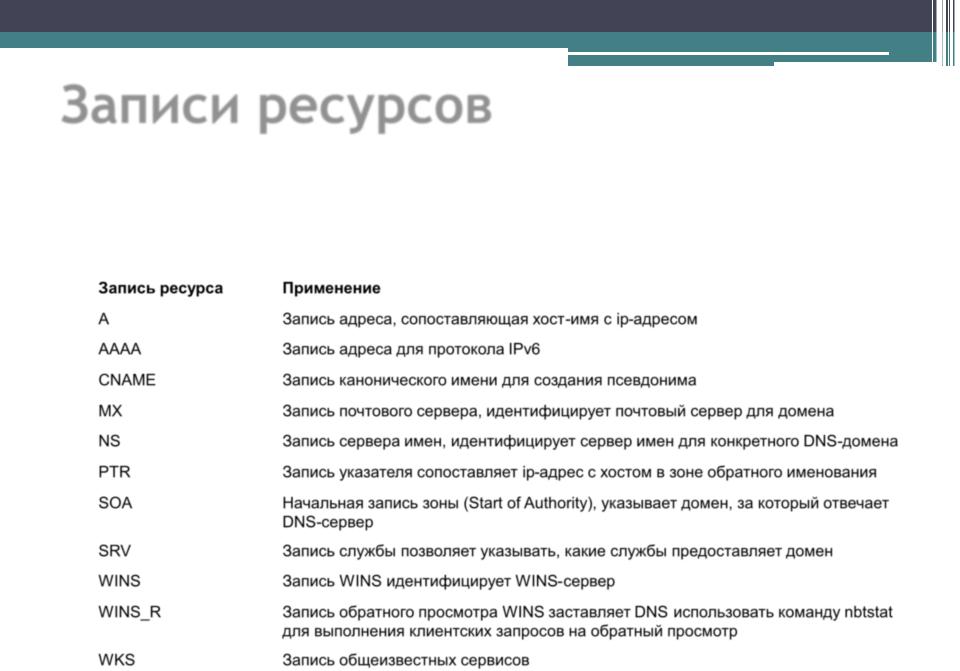

Создание ресурсных записей доменной зоны

Ресурсные записи содержат служебную информацию о доменной зоне.

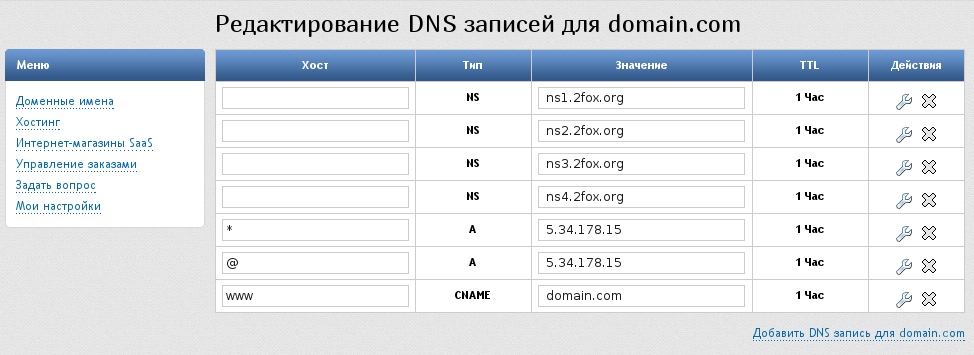

Чтобы создать ресурсную запись для доменной зоны:

- Перейдите в Учётные записи → Доменные имена → Записи → Создать.

- Укажите Имя поддомена доменной зоны, для которого будет создана запись.

- Укажите TTL — время жизни ресурсной записи, т. е. время, в течение которого данные о ресурсной записи можно хранить в кэше. Указывается в секундах. По умолчанию — «3600».

- Выберите Тип ресурсной записи.

- Укажите нужные данные для записи выбранного типа.

A-запись

A-запись определяет IPv4-адрес, который соответствует доменному имени. Укажите IP-адрес.

AAAA-запись

AAAA-запись определяет IPv6-адрес, который соответствует доменному имени. Укажите IP-адрес.

SOA-запись

NS-запись

NS-запись — доменное имя уполномоченного DNS-сервера для домена. Может содержать несколько серверов, в том числе первичный (master). Укажите Домен DNS-сервера.

Укажите Домен DNS-сервера.

MX-запись

MX-запись — определяет адрес почтового шлюза для домена и его приоритет. MX-запись используется для маршрутизации почты в сети. Укажите Домен — поддомен доменной зоны, который является почтовым шлюзом. Укажите Приоритет — число, чем оно больше, тем ниже приоритет.

TXT-запись

TXT-запись — текстовая строка. TXT-записи используются только некоторыми протоколами, для которых это необходимо. Укажите произвольную информацию в Значение.

SRV-запись

SRV-запись — определяет имя хоста и порт сервера домена. Позволяет использовать несколько серверов для одного домена. SRV-записи используются только некоторыми протоколами, для которых это необходимо. Например, протоколы SIP и XMPP.

Укажите Домен, к которому относится ресурсная запись.

Укажите Приоритет (priority) и Вес (weight) сервера. Приоритет — число, чем оно больше, тем меньше приоритет. Клиент сперва пытается подключиться к наиболее приоритетному серверу. Если он недоступен, то к следующему по приоритету и т. д. Если у серверов одинаковый приоритет, то первым будет отправлен запрос к серверу, который имеет больший вес. Если с определённым значением приоритета только один сервер, то для него вес должен быть указан равным 0.

Приоритет — число, чем оно больше, тем меньше приоритет. Клиент сперва пытается подключиться к наиболее приоритетному серверу. Если он недоступен, то к следующему по приоритету и т. д. Если у серверов одинаковый приоритет, то первым будет отправлен запрос к серверу, который имеет больший вес. Если с определённым значением приоритета только один сервер, то для него вес должен быть указан равным 0.

Укажите Порт (port) сервера, на который будет отправлен запрос.

CNAME-запись

CNAME-запись определяет каноническое имя для псевдонима. Используется, чтобы перенаправить запрос к доменному имени-псевдониму. Доменное имя-псевдоним не должно иметь других ресурсных записей. Укажите Домен, на который будет перенаправляться запрос.

ALIAS-запись

ALIAS-записи используются для перенаправления запроса к другому доменному имени-псевдониму. При этом, в отличие от CNAME-записи, доменное имя-псевдоним может иметь другие ресурсные записи. Укажите Домен, на который будет перенаправляться запрос.

Укажите Домен, на который будет перенаправляться запрос.

DNAME-запись

DNAME-запись обеспечивает перенаправление поддерева доменных имён. Используется, чтобы перенаправить все запросы ко всем доменным имена, которые заканчиваются определённым суффиксом, в другую часть пространства доменных имён. Укажите Домен, на который будет перенаправляться запрос.

PTR-запись

PTR-запись содержит доменное имя, которое соответствует IP-адресу. Используется в основном при отправке писем от имени домена. Большинство почтовых серверов проверяет наличие PTR-записи и её совпадение с именем домена, от которого пришло письмо. Если проверка не проходит, то письмо отмечается как спам. Таким образом отсутствие PTR-записи может привести к блокировке писем с IP-адреса. Укажите Домен, который будет в ответе на запрос PTR-записи доменного имени.

CAA-запись

CAA-запись — определяет авторизованные центры сертификации, которые могут выдавать сертификаты для домена. Проверяется центром сертификации, чтобы снизить риск непредвиденных ошибок при выдаче сертификата. Проверку CAA-записей выполняют все центры сертификации, чтобы убедиться, что запросы на выдачу сертификатов поступают от владельца домена. Это позволяет исключить выдачу сертификата по запросу злоумышленника, например, если центр сертификации скомпрометирован или домен взломан. Отсутствие CAA-записи не является помехой выпуску сертификата. Если центр сертификации не получает в ответ на запрос ни одной CAA-записи домена, то проверка пропускается. Если CAA-записи получены, то центр сертификации ищет в них своё имя.

Проверяется центром сертификации, чтобы снизить риск непредвиденных ошибок при выдаче сертификата. Проверку CAA-записей выполняют все центры сертификации, чтобы убедиться, что запросы на выдачу сертификатов поступают от владельца домена. Это позволяет исключить выдачу сертификата по запросу злоумышленника, например, если центр сертификации скомпрометирован или домен взломан. Отсутствие CAA-записи не является помехой выпуску сертификата. Если центр сертификации не получает в ответ на запрос ни одной CAA-записи домена, то проверка пропускается. Если CAA-записи получены, то центр сертификации ищет в них своё имя.

Выберите в поле Флаги «0», чтобы центр сертификации мог выпустить сертификат, если он не смог распознать в CAA-записи содержание тега. Либо выберите «128», чтобы в такой ситуации центр сертификации прекратил выпуск сертификата.

Выберите Тег:

- issue — добавление домена центра сертификации, чтобы разрешить ему выдавать сертификаты;

- issuewild — добавление домена центра сертификации, чтобы разрешить ему выдавать wildcard сертификаты;

- iodef — указание email или URL-адреса страницы обратной связи.

Центр сертификации может их использовать, чтобы сообщить о проблемах с сертификатом.

Центр сертификации может их использовать, чтобы сообщить о проблемах с сертификатом.

Укажите Значение:

- если в поле Тег значение «issue» или «issuewild»: укажите доменное имя центра сертификации. После него можно указать дополнительные параметры через символ «;». Например, «ca.example.net; account=1», если центр сертификации попросил клиента указать номер аккаунта. Обратите внимание, что если указать только символа «;» без дополнительного параметра в CAA-записи, то это обрабатывается всеми центрами сертификации, как запрет на выдачу сертификата;

- если в поле Тег значение «iodef»: укажите email или URL-адрес страницы обратной связи. Дополнительные параметры использовать нельзя.

DS-запись

Отпечаток открытого KSK-ключа подписи в DNSSEC. Подробнее см. в статье Настройка DNSSEC.

Укажите Тег ключа — идентификатор KSK-ключа.

Выберите Алгоритм, с помощью которого сгенерирован KSK-ключ.

Выберите Тип дайджеста — алгоритм, с помощью которого сгенерирован отпечаток ключа.

Укажите Дайджест — содержимое отпечатка ключа.

TLSA-запись

TLSA-запись позволяет владельцу домена подтвердить подлинность используемого сертификата или цифровой подписи средствами DNSSEC. С помощью TLSA-записи вы можете сохранить отпечаток TLS или SSL-сертификата на вашем DNS-сервере.

Пример TLSA-записи

_443._tcp.www.example.com IN TLSA 3 0 1 12B1B210D87C674F0C748E0E259CEB328C4A33A11F19467700EB2

CODE

Пояснения к примеру

443 — порт TLS-сервера

tcp — используемый протокол TLS-сервера

www.example.com — доменное имя TLS-сервера

3 — способ использования сертификата TLS-сервера

0 — какая часть сертификата используется при сопоставлении его содержимого со значением TLSA

1 — метод сопоставления данных сертификата с данными TLSA

12B1B210D87C674F0C748E0E259CEB328C4A33A11F19467700EB2 — данные сертификата

При добавлении TLSA-записи укажите:

- Имя записи в формате _port_.

protocol или _port_.protocol.domain. Например, «_443 _.tcp» или «_443 _.tcp.www.example.com».

protocol или _port_.protocol.domain. Например, «_443 _.tcp» или «_443 _.tcp.www.example.com». - Способ использования сертификата TLS-сервера:

- 0 — ограничение CA — TLSA содержит информацию о сертификате удостоверяющего центра (УЦ). УЦ должен присутствовать в цепочке валидации при установлении TLS-соединения;

- 1 — служба ограничения сертификата — TLSA содержит информацию о сертификате сервера;

- 2 — доверенный источник — TLSA содержит информацию о корневом сертификате;

- 3 — сертификат домена — TLSA содержит информацию о сертификате сервера. Этот сервер должен быть конечным сертификатом в цепочке валидации. Такой способ позволяет использовать самоподписанные сертификаты.

- Какая часть сертификата используется при сопоставлении его содержимого со значением TLSA:

- 0 — полный сертификат;

- 1 — открытый ключ.

- Метод сопоставления данных сертификата с данными TLSA:

- 0 — хеш не используется — полное точное совпадение;

- 1 — SHA-256 — совпадение значений хеш-функции SHA-256;

- 2 — SHA-512 — совпадение значений хеш-функции SHA-512.

- Данные сертификата.

networking — Лучшее понимание NS Record и Authorative Server

Я пытаюсь понять, как работает DNS. Даже после небольшого количества поисков мне все еще не ясно, как работает NS-запись. Теперь я следую двум фактам.

Факт 1 (на основании этой статьи, абзац первый)

Запись NS или (запись сервера имен) сообщает рекурсивным серверам имен какие серверы имен являются авторитетными для зоны.

Факт 2 (здесь, в разделе авторитетного сервера имен)

Полномочный сервер имен содержит информацию, относящуюся к доменное имя, которое он обслуживает (например, google.com), и может предоставить рекурсивное резолвер с IP-адресом этого сервера, найденным в DNS A запись…

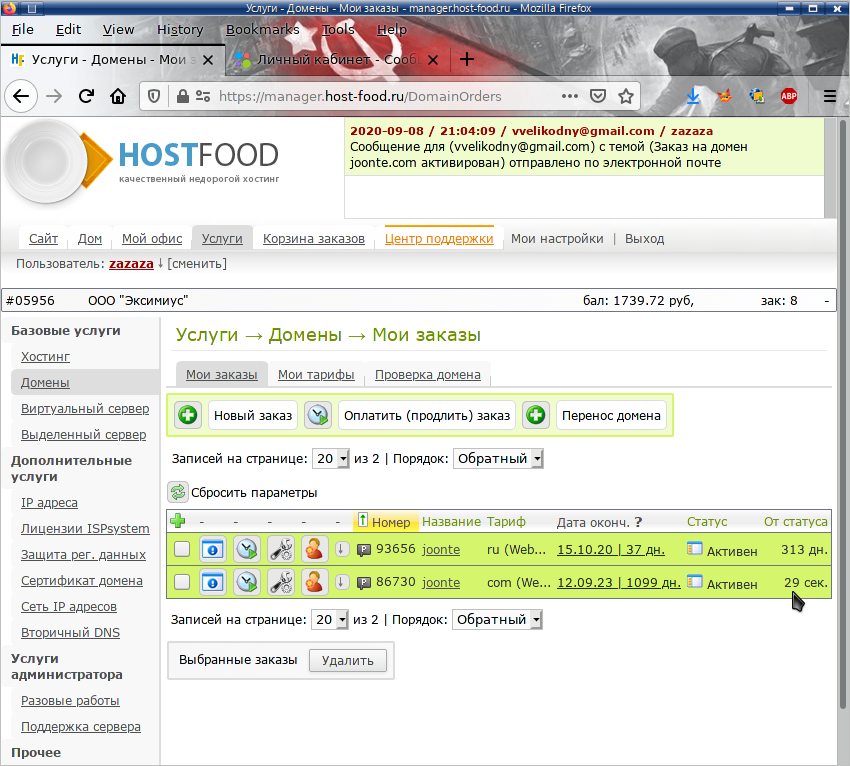

Теперь, скажем, я выбираю компанию A в качестве провайдера доменного имени — я купил свое доменное имя у A .

пока я размещаю свое веб-приложение на сервере компании B .

Итак, на основании фактов 1 и 2 мой вопрос —

(1) Будет ли компания A (у которой я купил доменное имя) работать для меня как авторитетный сервер и через (A запись) будет указывать на сервер B ?

(2) Поскольку запись NS указывает, где находится мой полномочный сервер, это означает, что запись NS не будет храниться на полномочном сервере. Верно ли это предположение?

(3) Где-то я должен установить все записи DNS (такие как A-запись, MX-запись, CNAME-запись), чтобы они правильно указывали на сервер размещения моего веб-приложения. Авторитетный сервер — это место для этого, которое я должен сам обслуживать?

Заранее спасибо.

(

- сеть

- система доменных имен

- сервер имен

- ns-record

- dns-record

На самом деле в сценарии вопроса (по крайней мере концептуально) участвуют три объекта:

- Регистратор («А» в вопросе)

- DNS-хостинг-провайдер

- Хостинг-провайдер («В» под вопросом)

Теоретически роль регистратора заключается только в регистрации доменных имен в реестре и обновлении параметров зарегистрированных доменных имен в реестре от имени владельца регистрации (заказчика).

На практике многие регистраторы также предоставляют услуги хостинга DNS в дополнение к регистрации доменного имени либо бесплатно в качестве дополнительной услуги, либо в качестве дополнительной услуги.

В таких случаях стоит отметить, что одно и то же лицо, являющееся и регистратором, и провайдером DNS-хостинга, является случайным с точки зрения того, как на самом деле работает система.

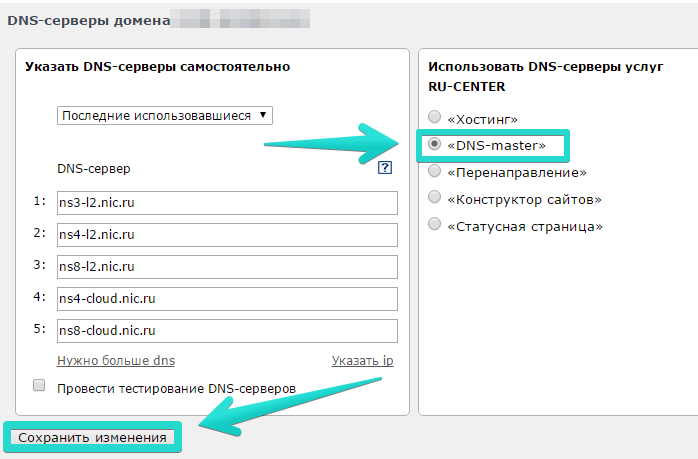

Концептуально владелец регистрации (клиент) сообщает регистратору, какие серверы имен он хочет использовать для своего доменного имени, и регистратор вносит их в реестр, после чего соответствующие записи NS публикуются в родительской зоне.

В случае, когда вы также используете услуги хостинга DNS, предоставляемые компанией-регистратором, информация о серверах имен для их собственных серверов имен обычно вводится без каких-либо явных действий со стороны владельца регистрации.

- Это полностью зависит от того, предоставляет ли регистратор («компания А») также услуги хостинга DNS (согласно примечанию выше) и, очевидно, также от того, решит ли регистрант их использовать.

- В данных делегирования в родительской зоне имеется

записей NS, чтобы разрешить распознавателям фактически находить полномочные серверы имен дочерней зоны, ноNSвсегда должны совпадать! (Не забудьте обновить оба) - При желании вы можете запустить свой собственный сервер имен или воспользоваться услугами какого-либо провайдера DNS-хостинга (как отмечалось ранее, такие услуги может предоставлять компания-регистратор, но вы также можете использовать любого другого провайдера DNS-хостинга).

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google Зарегистрироваться через FacebookОпубликовать как гость

Электронная почтаТребуется, но никогда не отображается

Опубликовать как гость

Электронная почтаТребуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания и подтверждаете, что прочитали и поняли нашу политику конфиденциальности и кодекс поведения.

НС Запись | Управляемая служба DNS

- Домашняя страница

- Ресурсы

- Записи DNS

- Запись NS

- Ресурсы

- Записи DNS

- Запись NS

Что такое запись NS? Запись NS или запись сервера имен определяют, какие серверы имен являются авторитетными для зоны. Преобразователи DNS будут запрашивать у серверов, перечисленных в записях NS доменного имени, определенные записи DNS, такие как A, AAAA, MX, TXT. Зона DNS должна содержать хотя бы одну запись NS, но вы можете иметь столько записей NS, сколько хотите для своего доменного имени. Преимущество наличия нескольких записей NS заключается в избыточности службы DNS.

Чтобы иметь действительную конфигурацию DNS,

записи NS, настроенные в зоне DNS, должны быть точно такими же, как и записи, настроенные в качестве серверов имен у вашего поставщика доменных имен.(1)(1).png)

$ORIGIN example.com. @ 3600 IN NS ns1.dynu.com. @ 3600 IN NS ns2.dynu.com. @ 3600 IN NS ns3.dynu.com. @ 3600 IN NS ns4.dynu.com. @ 3600 IN NS ns5.dynu.com. @ 3600 IN NS ns6.dynu.com.

@ 3600 IN NS ns1.dynu.com. выглядит следующим образом:| Ярлык хоста | время жизни | Рекордный класс | Тип записи | Сервер имен |

|---|---|---|---|---|

| пример.com. | 3600 | В | NS | ns1. dynu.com. dynu.com. |

Он определяет имя хоста записи и будет ли это имя добавлено к метке. Полные имена хостов, оканчивающиеся точкой, не добавляют источник.

время жизни

Время жизни в секундах.

Он указывает, как долго преобразователь должен кэшировать или запоминать DNS-запрос, прежде чем

срок действия запроса истекает, и необходимо выполнить новый.

Рекордный класс

В основном существуют 3 класса записей DNS:

- IN (Internet) – по умолчанию и вообще то, что использует интернет.

- CH (Chaosnet) — используется для запроса версий DNS-сервера.

- HS (Гесиод) — использует функциональные возможности DNS для обеспечения доступа к базам данных с информацией, которая нечасто меняется.

Формат записи определяется с помощью этого поля. Распространенными типами записей являются A, AAAA, CNAME, CAA, TXT и т. д. В случае записи NS тип записи — NS.

Хост сервера имен

Имя хоста сервера имен.

Имя хоста не может указывать на запись CNAME.

Авторитетный сервер имен — это сервер имен (DNS-сервер), который содержит фактические записи DNS (A, AAAA, TXT и т.