запись — Яндекс 360 для бизнеса. Справка

Переезд в Яндекс 360 для бизнеса

Мы собрали ответы на частые вопросы о том, как перенести данные вашей организации в Яндекс 360 для бизнеса из Google Workspace, Microsoft 365 и других платформ. Смотреть >

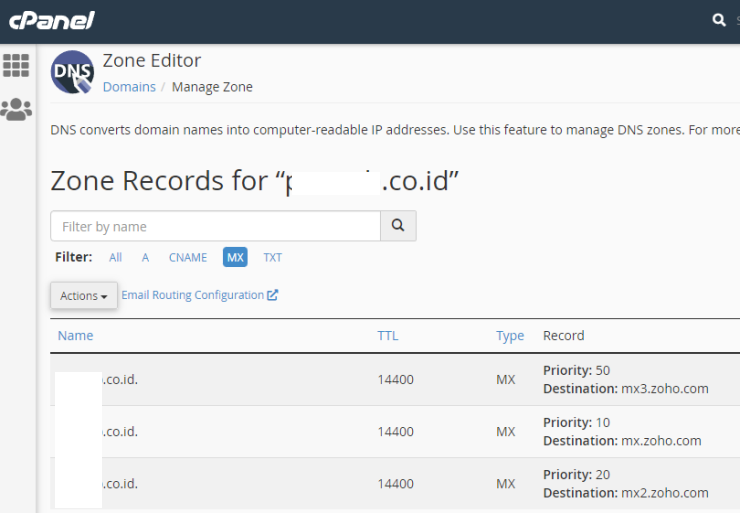

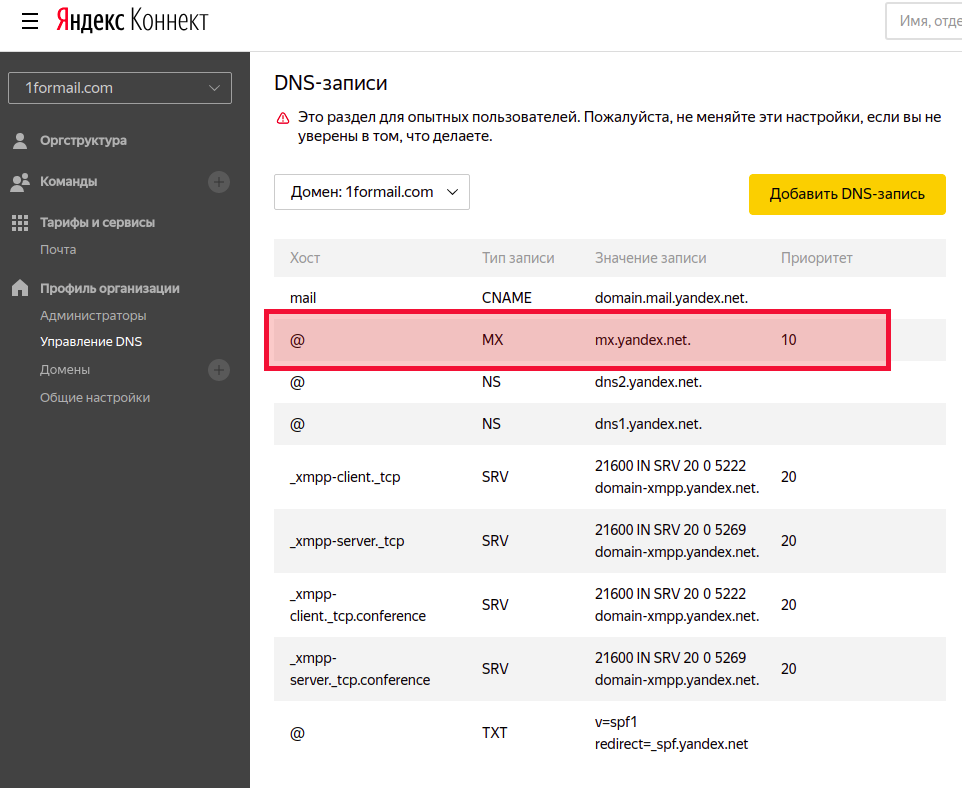

MX-запись указывает на сервер, принимающий почту для вашего домена. Чтобы вашу почту обрабатывал сервер Яндекса, нужно создать MX-запись, указывающую на этот сервер.

Если вы делегировали домен на серверы Яндекса, MX-запись будет настроена автоматически.

- Добавить MX-запись

- Проверить, правильно ли настроена MX-запись

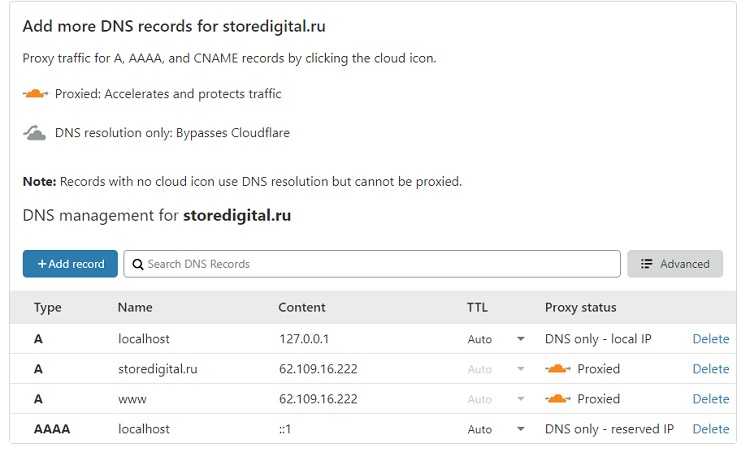

Войдите в панель управления доменом (зоной DNS) на сайте компании, которая предоставляет вам DNS-хостинг.

Удалите существующие MX-записи.

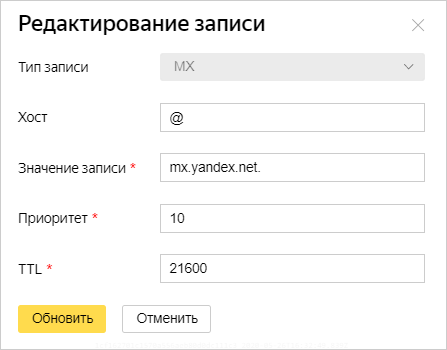

Создайте новую MX-запись со следующими значениями полей (в разных панелях управления названия полей могут различаться):

Значение —

mx. yandex.net.

yandex.net.Точка в конце имени сервера обязательна, если ваша панель управления не добавляет ее по умолчанию.

Приоритет —

10Если приоритет со значением

10не предусмотрен в панели управления, укажите любой другой отличный от нуля приоритет.Имя поддомена (или Хост) —

@В некоторых панелях управления вместо символа

@нужно указать имя вашего домена (например,example.org.). Если вам не удается указать ни@, ни имя домена, оставьте это поле пустым.Если это поле отсутствует в панели управления, можно его не указывать.

Если требуется заполнить поле TTL, укажите

21600.

Подождите, пока изменения вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

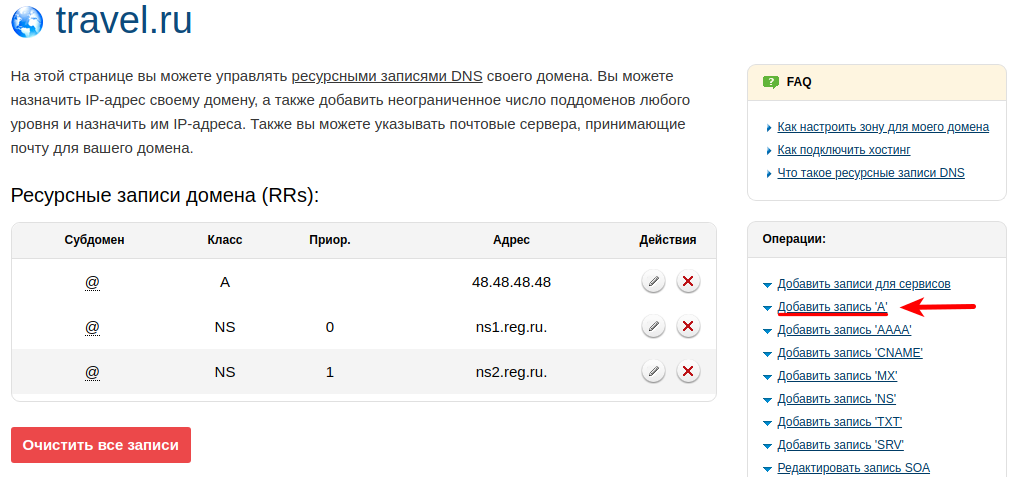

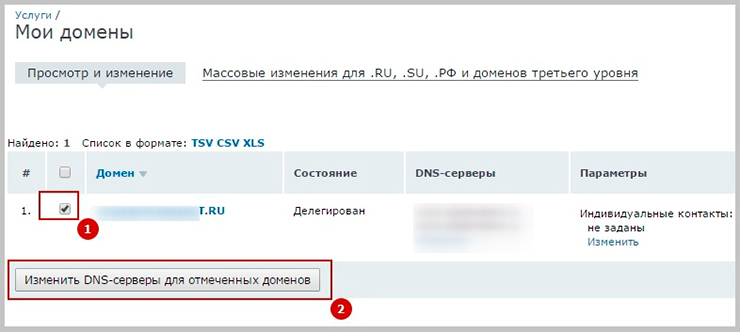

Откройте страницу https://reg.ru и войдите в ваш аккаунт.

Нажмите кнопку с вашим логином и выберите Домены и услуги.

Нажмите ссылку с именем нужного домена. Откроется страница Управление.

Выберите DNS-серверы и управление зоной.

Удалите существующие MX-записи.

Добавьте новую MX-запись со следующими значениями полей:

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Откройте страницу https://cp.masterhost.ru и войдите в ваш аккаунт.

На панели справа выберите DNS-зоны.

Нажмите ссылку с именем нужного домена. Откроется страница Просмотр DNS-зоны.

Удалите существующие MX-записи.

Добавьте новую MX-запись со следующими значениями полей:

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Откройте страницу https://mcp.sweb.ru и войдите в ваш аккаунт.

В разделе Управление хостингом нажмите ссылку DNS.

В выпадающем списке выберите нужный домен.

Удалите существующие MX-записи.

Добавьте новую MX-запись со следующими значениями полей:

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Откройте страницу https://cp.beget.com и войдите в ваш аккаунт.

Нажмите ссылку DNS.

В выпадающем списке выберите нужный домен.

В нижней части страницы найдите строку с нужным доменом и нажмите значок . DNS-записи домена станут доступными для редактирования.

Удалите существующие MX-записи.

Добавьте новую MX-запись со следующими значениями полей:

Подождите, пока изменения в DNS вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

reg.ru

masterhost.ru

sweb.ru

beget. com

com

Собственные инструкции провайдеров по настройке DNS-записей:

Timeweb

NetAngels

1Gb.ru

Hostinger

1hs.ru

RedDock

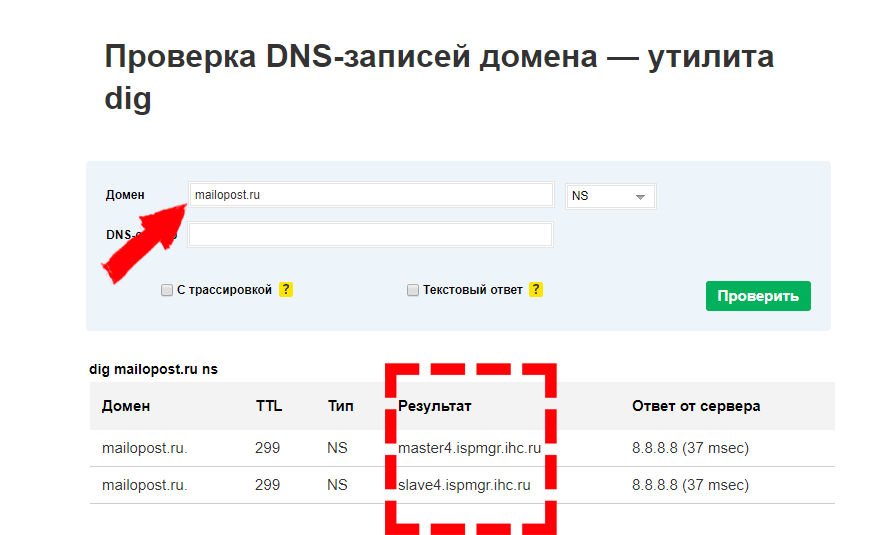

Чтобы избежать проблем с отправкой или получением почты, проверьте правильность настройки DNS-записей. Это можно сделать, например, с помощью сервиса http://www. digwebinterface.com или другой dig-утилиты.

digwebinterface.com или другой dig-утилиты.

Откройте страницу http://www.digwebinterface.com.

В поле Hostnames or IP addresses укажите имя вашего домена, например

example.org.В поле Type выберите MX и нажмите кнопку Dig.

Ответ должен иметь вид:

example.org. 20755 IN MX 10 mx.yandex.net.

Если сервер не отвечает на запрос, ответ не совпадает с нужным или в ответе присутствуют лишние записи, значит MX-запись настроена некорректно. Настройте ее по инструкции.

Внимание. Прежде чем повторно проверять DNS-записи, подождите 72 часа. Это время нужно, чтобы DNS-серверы в интернете успели обновить данные о записях.

Особенности национального хостинга! / likes / блог студии Клондайк!

В ежедневной работе приходится пользоваться услугами различных хостинг-провайдеров. Поскольку у каждого клиента своя история и свои тараканы, то приходится работать с различными хостингами, регистраторами доменных имен, использовать разные админки на разных серверах. В рамках нашего опыта работы, понимаем, что идеальных вариантов — нет, а зачастую даже и приемлемых.

В рамках нашего опыта работы, понимаем, что идеальных вариантов — нет, а зачастую даже и приемлемых.

Виктор ТаранТех. Директор студии Клондайк

В данной статье рассмотрим самую простую услугу хостинг-провайдеров — регистрация доменных имён и какие проблемы возникают с дальнейшем.

Рассмотрим простые примеры

1. hc.ru не позволяет редактировать ns сервера для домена!

Искал в админке, не нашёл — написал в техническую поддержку:

И это одна из самых необходимых услуг, которая нужна пользователю от регистратора. И это один из ведущих регистраторов!

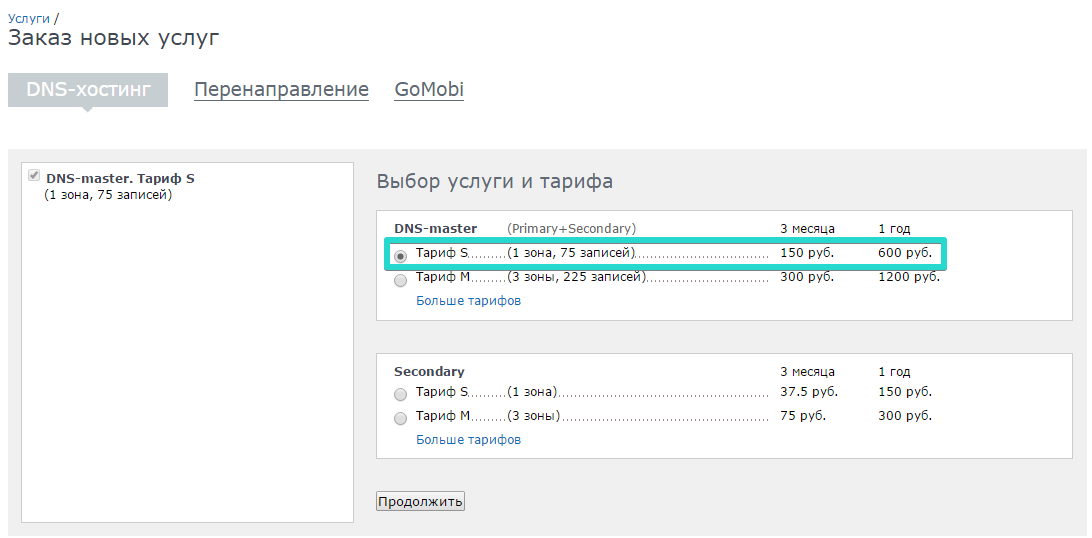

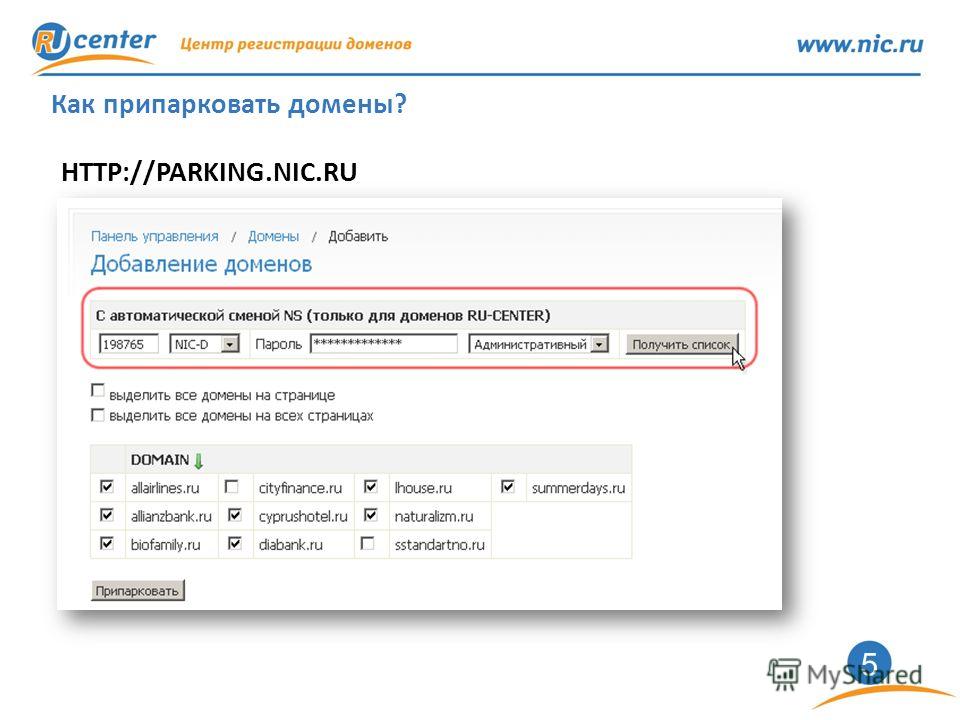

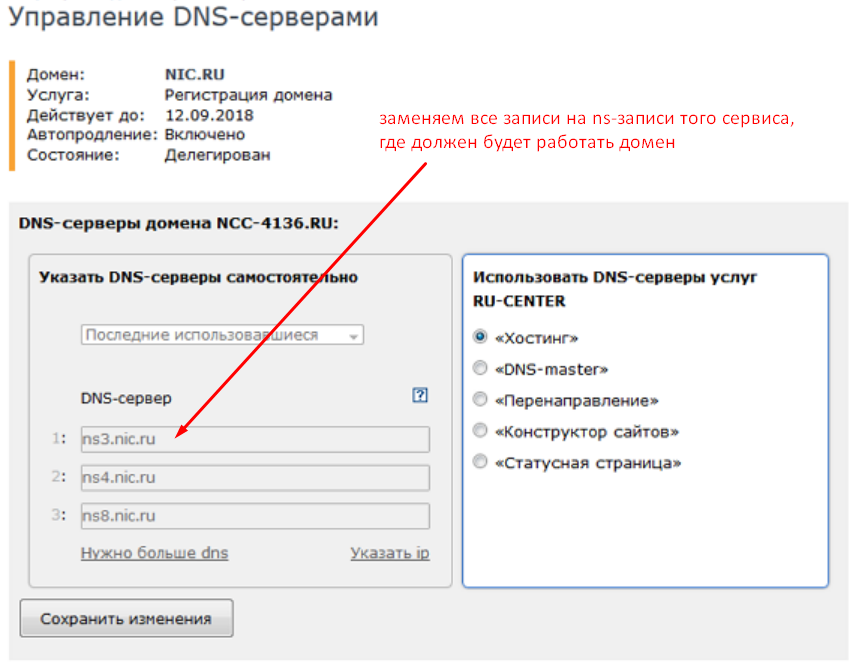

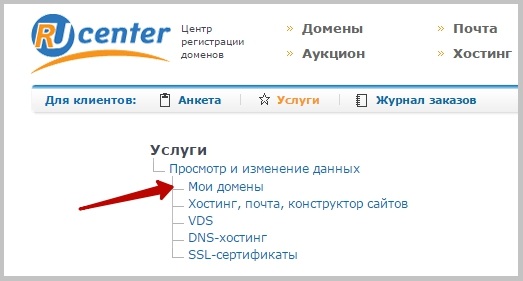

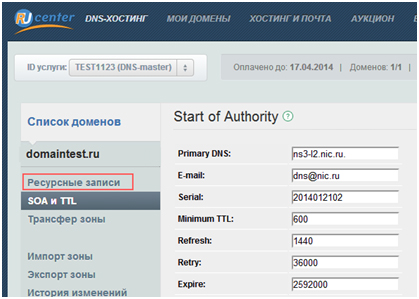

2. nic.ru берёт деньги за воздух! Чтобы отредактировать mx запись у домена — пожалуйста отдельно заплати, причём два раза!

Суть вопроса: к примеру нужно делегировать корпоративную почту на Яндекс или Google Apps, для этого нужно изменить SOA запись (фактически это прописать две строчки за 2 минуты в настройках домена). Нам предлагают заплатить за это примерно 50 $ в год для одного домена.

*Решение вопроса — переписать ns сервера домена на сторонний сервис (к примеру Яндекс), там сделать все записи, что нужно, потом уже сослаться на хостинг.

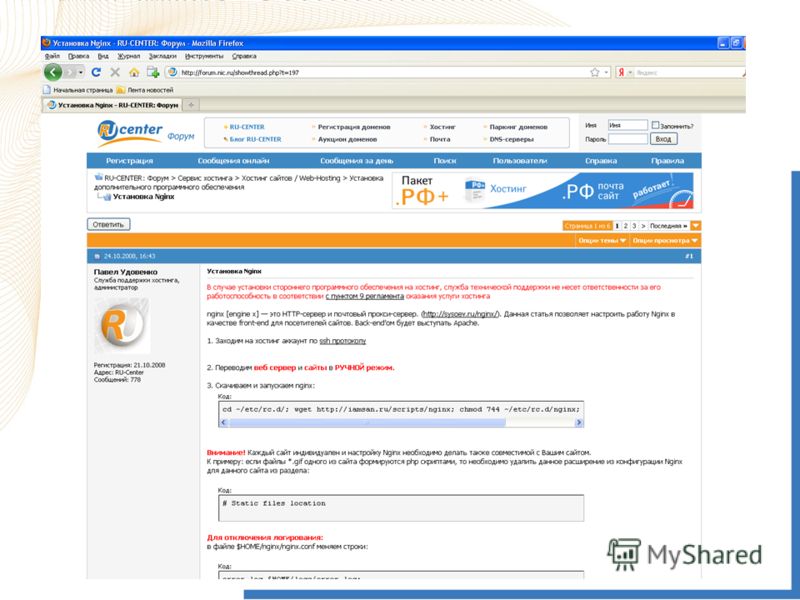

Рассмотрим более сложный вариант

3. infobox.ru ставит пользователя в сложную ситуацию!

Порой, приводя из самых легких задач к тупиковым ситуациям. Собственно перенеся сайт со старого сервера на другой требуется изменить NS на новый сервер, где уже имеется bind сервер с соответствующей записью SOA. Вроде бы подвоха нет.

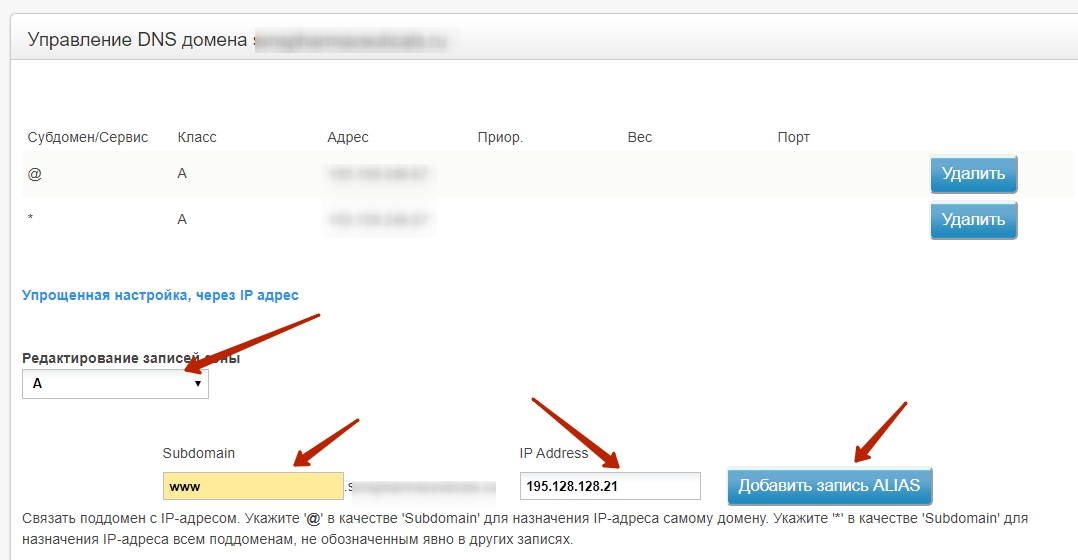

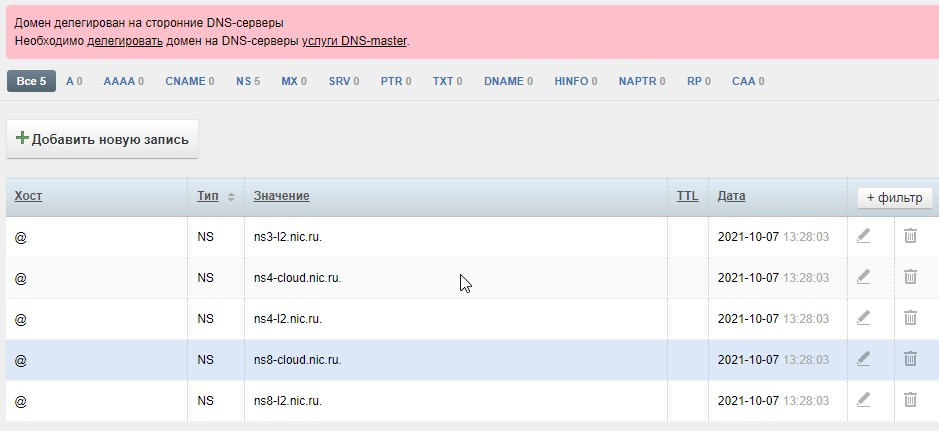

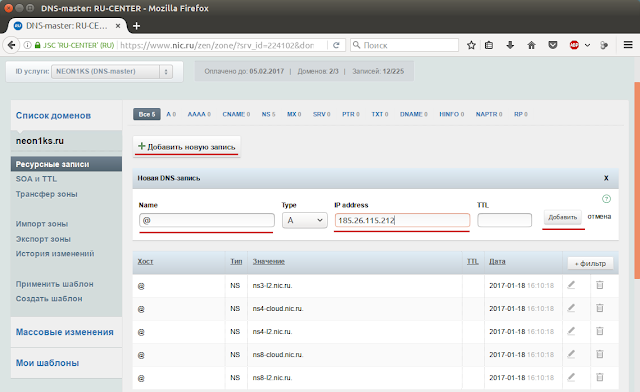

В общем тут все легко, заходим, находим записи DNS, входим — вроде все как нужно.

Собственно в данном скриншоте я уже удалил NS записи, но изначально они тут были и отправляли на nic.ru. Собственно удалив, А записи, на всякий случай я забил NS сервера и с чистой совестью закрыл админку поставив статус задачи выполнено. Поскольку в работоспособности своего bind сервера я уверен.

Однако вечером стало ясно, что данный фокус не прошел.

После недолгих раздумий, входим в редактирование домена, приводим его внешний вид до состояния как у остальных доменов. Хоть и с первого взгляда несколько странно, но кто его знает — главное чтоб «работало». Собственно фото и отображает данное мероприятие.

Хоть и с первого взгляда несколько странно, но кто его знает — главное чтоб «работало». Собственно фото и отображает данное мероприятие.

Запись типа

ПУСТО А IP — создается автоматически техподдержка сказала для примера;

* А IP — создается не особо понятно зачем, техническая поддержка тоже не смогла объяснить внятно, но черт с ним — примерный смысл и так понятен. Да и разбираться особо времени нет, нужно чтобы сайт уже заработал, а потом можно и разбираться.

*.* A IP — вообще в начале ошарашила, сразу повеяло виндовой маской поиска, которая в линуксе представлена в виде *, но и тут вроде как смысл понятен, однако зачем — так и не ясно.

WWW A IP — ну тут как раз все норм.

Из существующей схемы понятно что домен возможно требует и человеческой записи.

По сему добавил запись:

ДОМЕН А IP — сохранил и со свободной совестью закрыл. Уж в таком варианте оно точно должно заработать.

Однако ж, нет;)

Вот в этом моменте я уже обратился в службу поддержки, полагая что лыжи явно едут не у меня.

По результатам переговоров с службой поддержки стало ясно: Кнопка DNS не предназначена для DNS!

Желаешь изменить NS — зайди в кнопку «настройка и оплата», внутри ищем неприметную ссылочку «изменение Named серверов для этого домена», а настройки в DNS вообще можно не учитывать — они так…. как бы для красоты, ну и для субдоменов. Директивы типа NS и зачем они там вообще не смогли мотивировать никак.

В результате банальная переписка NS серверов растянулась на 3 дня, поскольку DNS кеш у данного сервера очень большой, фактически больше 24 часов.

скриншоты ниже:

Непосредственно об услуге хостинга

В попытках впихнуть как можно больше сельди в бочку, NIC.ru стал чуть ли не лидером рынка, не являясь при этом гигантом отрасли!

Начиная с банального отсутствия ЛЮБОГО акселератора на php версии старше 5.2, по заявлениям тех поддержки его и не будет поскольку «он ест много памяти»!!! На мое утверждение «ну, собственно, да, и?» более вразумительного, чем то, что софт использующий оперативную память в качестве кеша использует оперативную память я не добился.

Фактически, проблема не у Битрикса в том, что не каждый хостинг ему подходит, это вопрос хостингов, так как если делать всё как положено, то количество сайтов, размещенных на одном сервере, резко сократится.

Ну и такие приятные мелочи, как банальная НЕХВАТКА памяти на nic.ru и peterhost.ru (у остальных хоть как-то). Подключаясь к этим двум приятным хостингам по ssh, я не удивляюсь фразе «нет памяти для запуска MC или архиватора»! При этом логи сайтов с посещаемостью 30 человек в день на Joomla 1.5 могут выглядеть примерно так: (скриншот прикладываю)

поддержку «Что вообще мы можем сделать по SHH?» — получили ответ «можно скопировать файлы» 🙂

поддержку «Что вообще мы можем сделать по SHH?» — получили ответ «можно скопировать файлы» 🙂Собственно ответ на вопрос — какие особенности национального хостинга? ОТВЕТ — бегите с национальных хостингов!

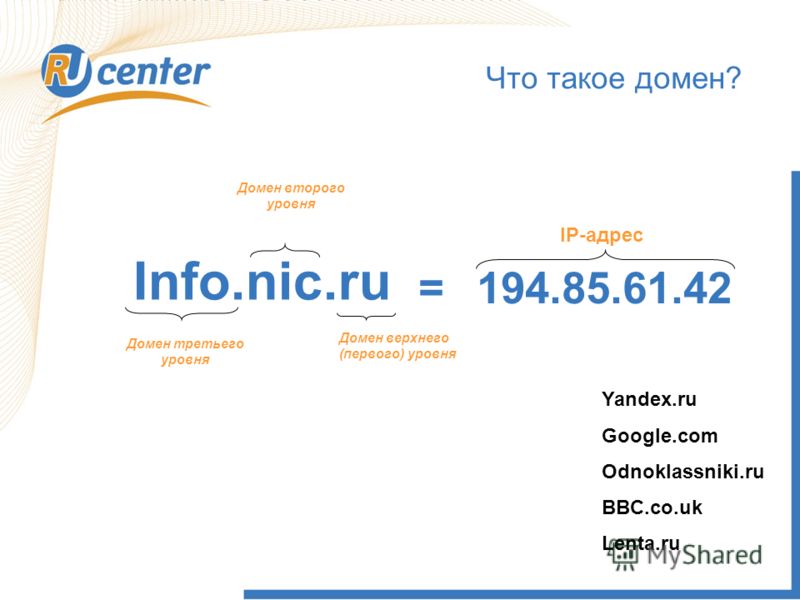

Создание и применение MX-записи домена

- Обучение

- 15 декабря 2021

- 7 мин.

Руководитель Rush Analytics Дмитрий Цытрош

Обновлено 05 августа 2022 Что изменено?

Для того, чтобы почтовый сервер работал без перебоев, нужно задать правильные настройки. Для быстрой доставки почтовых сообщений на сервер используется MX-запись домена.

Для быстрой доставки почтовых сообщений на сервер используется MX-запись домена.

навигация по статье

- MX-запись домена — что это

- Как создать MX-запись домена

- Как настроить MX-запись домена

- Как выполнить проверку MX-записи домена

MX-запись домена — что это

MX (Mail eXchange) — основная DNS-запись для электронной почты, указывающая, какими серверами она обрабатывается. Это почтовый шлюз, который использует сервер для доставки электронных писем, используя протокол SMTP. То есть это набор данных, указывающих на сервер, где обрабатываются почтовые сообщения. Если этот параметр не настроен или настроен неверно, сообщения не будут доходить до адресата.

Для оптимизации доставки почтовых писем используются разные типы записей, одной из которых является preference mail exchanger. MX-запись показывает сервер, на котором обрабатывается почта для домена сайта.

Например, для почтового домена example.com и почтового сервера mail. example.com запись будет выглядеть так: example.com. IN MX 10 mail.example.com, где

example.com запись будет выглядеть так: example.com. IN MX 10 mail.example.com, где

- example.com — доменное имя, для которого обрабатывается электронная почта;

- IN MX — вид записи;

- 10 — приоритет записи;

mail.example.com — A-имя почтового сервера.

MX — это запись, которая указывает на A-запись почтового сервера и не может указывать на IP или CNAME. Она является приоритетной, если у домена больше одного почтового сервера, и указывает, куда идет обращение в первую, вторую и последующие очереди. Очередность показывает, куда осуществляется обращение, если предыдущий сервер недоступен по техническим причинам.

Особенности использования:

- Если у domain нет MX записей или такие серверы недоступны, сервер, с которого идет отправка сообщения, пробует отправить почту на IP, который указан в A-записи домена. Такой процесс называют А-доставкой, но его лучше не использовать.

- Наличие такой записи дает возможность серверам сделать проверку DNS-зоны и почтовых шлюзов на соответствие уникальности сетевого адреса узла.

- При отсутствии MX записи для домена сайта или обнаружении ошибок в ее данных, почтовые сообщения с высокой степенью вероятности не будут доставлены.

Принцип работы MX записей:

- Сервер, отправляющий электронную почту, производит запрос mail exchanger.

- Система присылает список хостов, которые принимают сообщения.

- Сервер-отправитель связывается с нужными серверами через протокол передачи электронных писем, пока не установит связь с одним из них.

Присоединяйтесь к

Rush-Analytics уже сегодня

7-ми дневный бесплатный доступ к полному функционалу. Без привязки карты.

Как создать MX-запись домена

Использование большинства веб-сервисов для доставки почты предполагает создание и настройку MX-записи. Таким образом осуществляется переподключение DNS сервиса электронки на внешнее серверное оборудование.

Что нужно сделать для добавления новой записи вашего домена:

- Зайдите в панель управления веб-хостинга ISPmanager, выберите вкладку «Управление записями». Для входа нужно нажать на кнопку «Создать».

- В открывшемся окне введите нужную информацию в полях регистрации. Следите, чтобы не было ошибок. На данном этапе можно воспользоваться подсказками. Выберите тип записи, заполните все нужные поля.

- Сохраните результаты.

| Тип информации | Значение |

| Название записи | Выбирается произвольно, может включать название поддомена |

| Время обновления | |

| Тип записи | Указывает на назначение, различается индивидуальными параметрами |

| Доменное имя | |

| Приоритет | Показывает первоочередность обращений |

1 Информация, которую нужно внести для создания MX-записи

1 Информация, которую нужно внести для создания MX-записиКак настроить MX-запись домена

Правильность настроек обеспечивает своевременную доставку почтовых сообщений. Для приемки почты нужно настроить панель управления. В ней виртуальным хостингом обозначаются домены третьего уровня и выше. После внесения изменений нажимается кнопка «Добавить» — для сохранения результатов. После этого нужно ввести уникальный сетевой узел, указав публичный адрес почтового сервера.

Как выполнить проверку MX-записи домена

Для проверки такой записи можно использовать различные инструменты (приведены в Табл. 2).

Табл. 2 какие инструменты можно использовать для проверки MX-записи

| Инструмент | Особенности и плюсы применения |

| Специальные интернет-сервисы | Для проверки нужно зайти на сервис, ввести в указанное поле доменное имя сайта и нажать кнопку проверки |

| Утилита Nslookup, встроенная в Windows | Проверка осуществляется через командную строку панели задач или меню Пуск. В открывшемся окне вводится команда nslookup -type=mx имя_домена, затем нажимается Enter. После этого будет выведена подробная информация о домене и приоритетах (если доменов несколько) В открывшемся окне вводится команда nslookup -type=mx имя_домена, затем нажимается Enter. После этого будет выведена подробная информация о домене и приоритетах (если доменов несколько) |

Для правильного функционирования почтового сервера нужно грамотно создать MX-запись и выполнить настройку. Это обеспечит быструю доставку сообщений, отсеивание спама.

Просмотров

3956

Рейтинг

5,0/5

Оценить

Комментариев

Комментировать

Другие наши статьи

На страницу статей- Копирайтинг

SEO тексты для сайта: зачем нужны и как заказать

SEO-текст — это материал, раскрывающий суть продаваемого продукта, оптимизированный под поисковый маркетинг. СЕО-текст отличается от обычного тем, что его пишут не только для пользователей, но и для поисковых систем, которые распределяю

СЕО-текст отличается от обычного тем, что его пишут не только для пользователей, но и для поисковых систем, которые распределяю

- Дмитрий Цытрош

- 17 октября 2021

- 10 мин.

Получите 7 дней бесплатного доступа

Здесь вы можете собрать поисковые подсказки из Яндекс, Google или YouTube

Зарегистрироваться

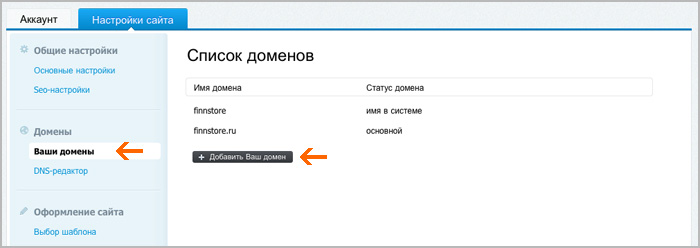

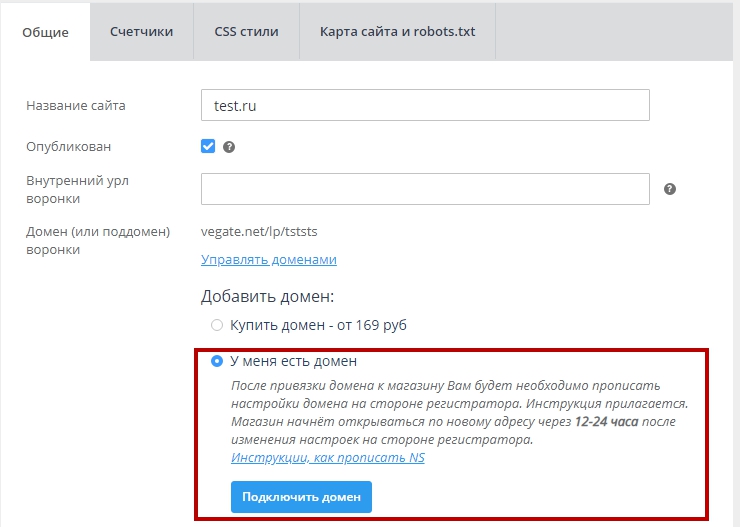

Яндекс почта для домена с хостингом от Webnames.ru

Как сделать почту со своим доменом? С помощью доменной почты Яндекс настроить корпоративный email стало очень просто и быстро всего за 7 шагов.

Содержание

- Подключение домена к Яндексу

- Подтверждение прав на домен

- Добавление MX-записи

- Добавление SPF-записи

- Проверка записей Яндексом

- Добавление DKIM-подписи

- Создание почтовых ящиков

Подключение домена к Яндексу

Откройте Яндекс Коннект и войдите в Админку: https://connect. yandex.ru/portal/admin

yandex.ru/portal/admin

Нажмите (+) возле пункта меню Домены:

Впишите имя своего домена и нажмите Добавить:

Подтверждение прав на домен

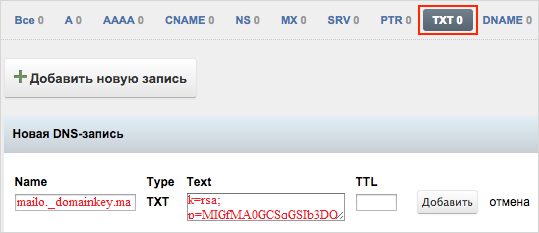

Теперь нужно подтвердить Яндексу, что это ваш домен. Сделаем это с помощью TXT-записи на DNS-серверах.

Нажмите на вкладку DNS, выделите мышкой и скопируйте текст проверочной записи:

Теперь внесём эту запись на DNS-сервер хостинга.

Войдите в панель управления хостингом: https://proto.gohost.ru:1500/

Откройте раздел Доменные имена. Щелкните по имени домена и нажмите кнопку Записи:

В открывшемся списке записей нажмите кнопку Создать:

В окошке добавления записи:

- Укажите в первом поле символ @ (он означает, что это запись для самого домена)

- Выберите тип записи TXT

- Вставьте в текстовое поле проверочную запись, скопированную из админки Yandex.

- Нажмите Ок.

Добавление MX-записи

Теперь внесём записи, необходимые для работы непосредственно почты.

Сперва удалим старые записи. Щелкните по имеющиейся записи типа МХ и нажмите Удалить.

Аналогично удалите TXT-запись, в которой указан префикс SPF:

Внесём новую MX-запись. Эта запись указывает, на какой именно почтовый сервер следует доставлять почту.

Щелкните по кнопке Создать.

- В первом поле укажите @

- Выберите тип записи MX

- В поле «Домен» укажите mx.yandex.net. (обязательно с точкой в конце!)

- В поле «Приоритет» укажите 10

- Нажмите Ок.

Добавление SPF-записи

SPF-запись необходима, чтобы письма не попадали в спам.

Щелкните по кнопке Создать.

- В первом поле укажите @

- Выберите тип записи TXT

- В поле «Значение» укажите: v=spf1 redirect=_spf.yandex.net

- Щелкните Ок

Вот как выглядят правильно добавленные записи:

Теперь необходимо подождать несколько часов, прежде чем Yandex сможет увидеть эти записи.

Проверка записей Яндексом

Спустя несколько часов откройте Яндекс.Коннект, раздел Почта / Домены: https://admin.yandex.ru/domains

Нажмите Подтверить домен, чтобы посмотреть текущее состояние проверки:

Если подтверждение произошло, Яндекс сообщит об этом:

Добавление DKIM-подписи

DKIM-подпись не обязательна, но её наличие защищает вас от подделки ваших писем злоумышленниками. Также она существенно снижает шанс на попадание отправляемых писем в спам.

На той же странице внизу есть раздел, откуда нужно скопировать текст DKIM-подписи:

Вернёмся в панель управления хостингом и добавим эту подпись.

Щелкните по кнопке Создать.

- В первом поле укажите @

- Выберите тип записи TXT

- В поле «Значение» внесите весь текст подписи целиком.

- Щелкните Ок

На этом настройки со стороны домена завершены.

Теперь вся входящая почта для вашего домена будет поступать и обрабатываться серверами Яндекса.

Создание почтовых ящиков

Теперь добавим почтовый ящик на стороне Yandex. Это делается в Админке, раздел Пользователи: https://admin.yandex.ru/users

Нажмите кнопку Добавить пользователей:

Заполните форму с данными и сохраните пользователя:

Всё готово.

Теперь с этим новым почтовым ящиком можно входить в Яндекс Почту и работать с почтой точно так же, как с обычным ящиком вида что-то@yandex.ru:

Кстати, хотите себе тоже трёхсимвольный домен .RU по обычной цене?

01/02/2021

Поделиться

Полезные статьи

Как перевести сайт на https?

Переводим сайт на https. Установка https на сайте может испугать немного неподготовленного пользователя, которому при…

читать далее

Установка https на сайте может испугать немного неподготовленного пользователя, которому при…

читать далее

Что такое dns простыми словами

DNS – это компьютерная распорядительная система для получения информации о доменах. Этот сервис призван поддерживать … читать далее

Что такое ddos-атака

DDoS-атаками называются нападения на интернет-ресурсы с целью лишить их возможности обработки запросов пользователей…. читать далее

… все статьи

Адреса серверов POP3, IMAP и SMTP

Список почтовых серверов популярных хостингов и бесплатных сервисов для настройки почтовых клиентов и скриптов отправки и получения почты.

- POP3 — все письма скачиваются пользователю на компьютер и удаляются с сервера, все дальнейшие действия с письмами производиться на компьютере пользователя (входящая почта).

- IMAP — действия с письмами осуществляются на почтовом сервере.

- SMTP— только отправка электронной почты (исходящая почта).

1

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | pop.masterhost.ru | 995 | 110 |

| IMAP | imap.masterhost.ru | 993 | 143 |

| SMTP | smtp.masterhost.ru | 465 | 25 или 2525 |

Источник

2

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | mail.hosting.reg.ru | 995 | 110 |

| IMAP | mail. hosting.reg.ru hosting.reg.ru |

993 | 143 |

| SMTP | mail.hosting.reg.ru | 465 | 25 или 587 |

Источник

3

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | pop3.timeweb.ru | 995 | 110 |

| IMAP | imap.timeweb.ru | 993 | 143 |

| SMTP | smtp.timeweb.ru | 465 | 25 или 2525 |

Источник

4

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | pop3. beget.com beget.com |

995 | 110 |

| IMAP | imap.beget.com | 993 | 143 |

| SMTP | smtp.beget.com | 465 | 25 или 2525 |

Источник

5

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | mail.nic.ru | 995 | 110 |

| IMAP | mail.nic.ru | 993 | 143 |

| SMTP | mail.nic.ru | 465 | 587, 25 или 2525 |

Источник

6

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | mail. jino.ru jino.ru |

– | 110 |

| IMAP | mail.jino.ru | 993 | 143 |

| SMTP | smtp.jino.ru | 465 | 587 |

Источник

7

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | pop.yandex.ru | 995 | – |

| IMAP | imap.yandex.ru | 993 | – |

| SMTP | smtp.yandex.ru | 465 | – |

Источник

8

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | pop. mail.ru mail.ru |

995 | – |

| IMAP | imap.mail.ru | 993 | – |

| SMTP | smtp.mail.ru | 465 | – |

Источник

9

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | pop.gmail.com | 995 | – |

| IMAP | imap.gmail.com | 993 | – |

| SMTP | smtp.gmail.com | 465 | 587 |

Источник

10

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | pop. rambler.ru rambler.ru |

995 | – |

| IMAP | imap.rambler.ru | 993 | 143 |

| SMTP | smtp.rambler.ru | 465 | – |

Источник

11

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | – | – | – |

| IMAP | imap.mail.me.com | 993 | – |

| SMTP | smtp.mail.me.com | 587 | – |

Источник

12

| Протокол | Сервер | Порт SSL | Без шифрования, STARTTLS |

|---|---|---|---|

| POP3 | pop. mail.yahoo.com mail.yahoo.com |

995 | – |

| IMAP | imap.mail.yahoo.com | 993 | – |

| SMTP | smtp.mail.yahoo.com | 465 или 587 | – |

Источник

| | www.lissyara.su —> статьи —> FreeBSD Заметки про работу с DNS зонами

…Чтобы было наглядней о чем разговор идет, опишу как происходит процесс делегирования. Делегирование — это то каким образом пространство имен в DNS делится на зоны. Зона — это обособленная ветвь пространства DNS имен которая располагается на своих авторитарных DNS серверах. В зону может входить любое количество доменов нижележащего уровня — до тех пор пока они все расположены на одних и тех же авторитарных серверах, зона у них одна и та же. Пример. Скажем, нами регистрируется домен второго уровня под названием net.ru. Авторитарными для него будут DNS сервера ns.net.ru (IP 1.2.3.4) и ns2.dnshosting.com (IP 5.6.7.9). В записях DNS серверов отвечающих за зону ru. (которыми управляет организация nic.ru) вносится такая информация:

В свою очередь на сервере ns.net.ru который является мастером для зоны net.ru создается полная SOA запись как и полагается:

Точно по такой же схеме происходит делегирование доменов третьего, четвертого да любого уровня. Делегировать можно даже одно единственное хост имя! Например случай с делегированием домена третьего уровня. Выглядеть это будет так — в записях зоны net.ru добавляется информация с NS записями о субдомене home.net.ru (допустим, будет только один авторитарный DNS сервер для этого субдомена ns.home.net.ru IP 7.7.7.7)

До кучи, напишу заодно еще и про реверс зоны и их делегирование.

Да, еще одна штука вспомнилась. Между прочим, нету никакаих объективных причин почему бы такое не работало — DNS должен будет корректно отвечать на запросы о MX записях для домена 1.2.3.4.in-addr.arpa так же как и для обычных доменов. Если есть в наличии SMTP сервер «для поиграться» + желание приколоться, то можно прописать в PTR зоне MX запись, на почтовом сервере на который указывают MX запись прописать домен, и проверить как оно будет (99% что должно работать). Еще заметка про новый домен РФ и punycode. Как известно недавно создали новые «национальные» домены верхнего уровня. Вот список всех TLD доменов ( http://data.iana.org/TLD/tlds-alpha-by-domain.txt ). России достался свой домен под именем «РФ.». Возникает вопрос — как это работает и как его использовать. Администратуру DNS сервера для создания зоны надо воспользоваться punycode конвертором ( например http://mct.verisign-grs.com/ ) и переконвертировать имя своего нового, модного домена из «иванломов.рф» в «xn--80adbvrgfjb.xn--p1ai». Далее все как обычно:

Ссылка на обсуждение: http://forum.lissyara.su/viewtopic.php?f=3&t=14239&start=25.

| 2014-07-27, lissyaraУдалённое создание софтверного зеркала средствами gmirror, на диске разбитом с использованием gpart.2013-08-20, zentarimНастройка сервера печати и сервера сканирования под управлением операционной системы FreebSD 9 для МФУ Canon PIXMA MP5402011-11-20, BlackCatДелаем съёмной несъёмную антену на WiFi-карте путём установки ВЧ-разъёма2011-09-14, manefestoНастройка системы контроля версия исходного кода в связке git+gitosis+ssh 2011-08-14, zentarimНастройка Wi-Fi роутера на Freebsd 8 + DNS сервер + DHCP сервер: чтобы Wi-Fi клиенты были в одной подсети с проводными, проводные и беспроводные клиенты получали адреса автоматически по DHCP, кэширующ2011-06-15, -ZG-В этой статье описана попытка реализации простой охранной системы на базе FreeBSD с подключением к ней охранных устройтсв на LPT порт и видеорегистрацией.2011-03-13, terminusОписание работы ng_nat, практическое использование, достоинства и недостатки в сравнении с ipfw nat2011-02-20, КапитанСтатья описывает создание системы оповещения о превышении температуры в специальных помещениях на основе Nagios с использованием программы Digitemp.

2011-02-17, Le1Скрипт для массового изменения конфига свичей Zyxel. Берет из файла iplist список ip-шек, заходит последовательно на каждый и выполняет комманды из файла commands, записывая происходящее в лог файл.2011-02-16, foxHAST (Highly Available Storage), CARP, UCARP, ZFS, Cluster настройка и одаптация плюс личные размышления…2011-02-04, BlackCatИстория о том, как был восстановлен развалившийся RAIDZ ZFS-пул (перешедший в FAULTED) с помощью скотча и подручных средств.2011-02-03, КапитанСтатья описывает самостоятельное изготовление контроллера DS9097 для съёма показаний с датчиков температуры DS1820 с помощью программы Digitemp.2011-01-28, КапитанСтатья описывает построение системы наблюдения за температурой в помещении серверной с использованием программы Digitemp и выводом графиков в MRTG2011-01-21, m4rkellКак то буквально на днях, у нас завалилось, что то в еве) или не в еве не суть. Суть в том, что когда захотели снять логи с хостов esx обнаружили, что хранят эти негодяи логии только за последнии сутк2011-01-07, lissyaraМонтирование цифровых фотоаппаратов Canon (PTP) как файловой системы, автоматизация этого процесса через события devd и внешние скрипты.2010-12-13, AlОписание принципов работы IPSEC и способов аутентификации.2010-12-07, manefestoБыло принято решении переехать на USB Flash и установить минимальный джентельменский набор для работы своего роутера. Делаем =)2010-12-05, FomalhautИнструкция по установке FreeBSD с использованием в качестве таблицы разделов GPT и в качестве основной файловой системы - ZFS2010-09-05, CancerЦели: Простенький аудиоплеер, для того что бы тетя продавец в магазине утром пришла нажала на кнопку Power и заиграла в зале музыка, так же был доступ по сети, общая шара куда можно заливать музыку, к2010-08-31, CancerНа днях появилась задача - объединить головной офис и 3 филиала в одну сеть через интернет посредством OpenVPN, чтобы люди могли подключаться через RDP к базам 1С на серверах.2010-08-25, manefestoИспользование linux_lvm для работы с LVM разделами из-под FreeBSD. Проблемы которые возники при монтирование lvm раздела2010-04-30, gonzo111Proftpd - квоты и авторизация из файлов, без использования базы данных и/или системных пользователей2010-04-22, lissyaraПошаговая инструкция по восстановлению RAID на контроллере 3ware, из которого выпал один диск. Настройка мониторинга состояния рейда и отчётов о его состоянии на email.2010-04-14, foxMySQL (Master Master) and (Master Slave) Как настроить репликацию…2010-03-09, terminusКраткий ликбез про управление DNS зонами. Примеры проведения делегирования прямых и обратных DNS зон.

| ||||

NS.Tools: NIC.RU — Проверьте DNS, MX и WHOIS TEST TEST DOMEN NIC.RU

Домен или IP

ОБНОВЛЕНИЕ АНАЛИЗ

Оценка 87%

Домен

A

3 Критерии 9000 2 Инфу.

Возвращаются одинаковые MX Сервер 31.177.85.186 возвращает записи MX, отличные от 31.177.74. 100:

100:

mx.corp.nic.ru

Существует только один действительный SMTP-сервер.

DNS-серверы совпадают в дереве DNS и whoisСерверы имен whois не совпадают с серверами имен из запроса DNS.

Возврат Whois: 2a02:2090:e400:7000:31:177:85:186, 2a02:2090:e800:9000:31:177:67:100, 2a02:2090:ec00:9040:31:177:74 :100

Возврат дерева DNS: ns5.nic.ru, ns6.nic.ru, ns9.nic.ru

- Резюме

- Дерево

- Зона 77

- DNSSEC

- Tests

Dns servers for nic.ru

nic.ru was detected as domain

- Name

- ns5.nic.ru

- IPs

- 31.177.67.100

- Name

- ns6.nic.ru

- IPs

- 31.177.74.100

- Name

- ns9.

nic.ru

nic.ru - IPs

- 31.177.85.186

Query informations

- Server

- f.root-servers.net

[ 192.5.5.241 ] - Duration

- 31 ms

- Type

- authority

- Headers

- RCODE : 0 AA : 0 TC : 0

Response

- Name

- a.dns.ripn.net

- IPs

- 193.232.128.6

- Name

- b.dns.ripn.net

- IPs

- 194.85.252.62

- Name

- d.dns.ripn.net

- IPs

- 194.190.124.17

- Name

- e.dns.ripn.net

- IPs

- 193.232.142.17

- Name

- f.dns.ripn.net

- IPs

- 193.232.156.17

Query informations

- Server

- a.

dns.ripn.net

dns.ripn.net

[ 193.232.128.6 ] - Duration

- 536 ms

- Type

- authority

- Headers

- RCODE : 0 AA : 0 TC : 0

Response

- Name

- ns5.nic.ru

- IPs

- 31.177.67.100

- Name

- ns6.nic.ru

- IPs

- 31.177.74.100

- Name

- ns9.nic.ru

- IPs

- 31.177.85.186

Query informations

- Server

- b.dns.ripn. net

[ 194.85.252.62 ] - Duration

- 72 ms

- Type

- authority

- Headers

- RCODE : 0 AA : 0 TC : 0

Response

- Name

- ns5.nic.ru

- IPs

- 31.177.67.100

- Name

- ns6.

nic.ru

nic.ru - IPs

- 31.177.74.100

- Name

- NS9.NIC.RU

- IPS

- 31.177.85.186

Информации по вопросам

- сервер

- D.DN.D.D.D.D.D.D.D.RIPN.NEL.NET

- .

- Продолжительность

- 110 мс

- Тип

- Управление

- Заголовки

- RCODE: 0 AA: 0 TC: 0

Ответ

- Имя

- . 67.100

- Name

- ns6.nic.ru

- IPs

- 31.177.74.100

- Name

- ns9.nic.ru

- IPs

- 31.177.85.186

Query informations

- Server

- e.dns.ripn.net

[ 193.232.142.17 ] - Duration

- 41 ms

- Type

- authority

- Headers

- RCODE : 0 AA : 0 TC : 0

Response

- Name

- ns5.

nic.ru

nic.ru - IPs

- 31.177.67.100

- Name

- ns6.nic.ru

- IPs

- 31.177.74.100

- Name

- ns9.nic.ru

- IPs

- 31.177.85.186

Query informations

- Сервер

- F.DNS.RIPN.NET

[193.232.156.17] - Продолжительность

- 103 MS

- Тип

- Authority

- .0069

Response

- Name

- ns5.nic.ru

- IPs

- 31.177.67.100

- Name

- ns6.nic.ru

- IPs

- 31.177.74.100

- Имя

- NS9.NIC.RU

- IPS

- 31.177.85.186

Query Information

- .

- 996666666669.RERIAL.0022 [31.177.67.100]

- Продолжительность

- 77 мс

- Тип

- Ответ

- Заголовки

- RCODE: 0 AA: 1 TC: 0

.

Режок IPs

Режок IPs- 31.177.67.100

- Name

- ns6.nic.ru

- IPs

- 31.177.74.100

- Name

- ns9.nic.ru

- IPs

- 31.177.85.186

Query informations

- Server

- ns6.nic.ru

[ 31.177.74.100 ] - Duration

- 64 ms

- Type

- answer

- Headers

- RCODE : 0 AA : 1 TC : 0

Response

- Name

- ns5.nic.ru

- IPs

- 31.177.67.100

- Name

- ns6.nic.ru

- IPs

- 31.177.74.100

- Name

- ns9.nic.ru

- IPs

- 31.177.85.186

Информация о запросе

- Сервер

- NS9.

NIC.RU

NIC.RU

[31.177.85.186] - Продолжительность

- 75 MS

- Тип

- Ответ

- .0069

Response

- Name

- ns5.nic.ru

- IPs

- 31.177.67.100

- Name

- ns6.nic.ru

- IPs

- 31.177.74.100

- Название

- NS9.NIC.RU

- IPS

- 31.177.85.186

ИЗИНЦИЯ

1196666666666666666666666666666666666666666666666.REM666666666666666666666666666.- 31.177.67.100

- Name

- ns6.nic.ru

- IPs

- 31.177.74.100

- Name

- ns9.nic.ru

- IPs

- 31.177.85.186

Mx Servers

- Name

- mx.

corp.nic.ru

corp.nic.ru - IPs

- 31.177.76.80

- Priority

- 5

- TTL

- 300 (5 minutes)

A and AAAA fields

- IPv4

- 31.177.80.4

- TTL

- 300 (5 minutes)

- IPv4

- 31.177. 76.4

- TTL

- 300 (5 minutes)

Text Fields

- Type

- Spf (TXT)

- TTL

- 300 (5 minutes)

- Name

- @

- Исходные данные

- v=spf1 include:_spf.nic.ru include:spf.sendsay.ru -all

- ALL

- -all

Включает

- v=90spf.06 901spf.06.ru include:_block1.nic.ru include:_block2.nic.ru include:_block3.nic.ru include:_block4.nic.ru include:_block5.nic.ru include:_block6.nic.ru ?all

- spf.sendsay .ru

v=spf1 +ip4:185.138.180.0/22 +ip4:185.76.

232.0/22 +ip4:185.231.48.0/22 +ip4:185.235.28.0/22 +ip4:45.143.84.0/22 +ip4 :45.153.28.0/22 +ip6:2a07:b40::/29+ip6:2a05:5dc0::/29 +ip4:139.45.205.64/27 ~all

232.0/22 +ip4:185.231.48.0/22 +ip4:185.235.28.0/22 +ip4:45.143.84.0/22 +ip4 :45.153.28.0/22 +ip6:2a07:b40::/29+ip6:2a05:5dc0::/29 +ip4:139.45.205.64/27 ~all

- Type

- Dkim

- TTL

- 300 (5 minutes)

- Selector

- dkim

- Raw data

- v=DKIM1; к=rsa; т=у; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDPSpHx70TqnKb2Rr2BtZqkknE3ADqhc6BHgTRmS7PgI/7gyvVAJjDS5lCBcjWSuDnBgTS3w16BaYshbcemIzokr5/9OSTt+awjXZy/svf77BQnSiI2bXEu9JD7JixL6pLF04j0qjvw99igbfj/BF7UJwlC+feRfnRx/Ti32AwbPQIDAQAB;

- Версия

- DKIM1

- Тестовый режим

- да

- Тип ключа

- rsa 1024 бит

- Открытый ключ

-----НАЧАТЬ ПУБЛИЧНЫЙ КЛЮЧ----- MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDPSpHx70TqnKb2Rr2BtZqkknE3 ADqhc6BHgTRmS7PgI/7gyvVAJjDS5lCBcjWSuDnBgTS3w16BaYshbcemIzokr5/9 OSTt+awjXZy/svf77BQnSiI2bXEu9JD7JixL6pLF04j0qjvw99igbfj/BF7UJwlC +feRfnRx/Ti32AwbPQIDAQAB -----КОНЕЦ ОТКРЫТОГО КЛЮЧА-----

- Тип

- Dkim

- TTL

- 1800 (30 минут)

- Селектор

- s1

- Необработанные данные

- k=rsa; т=с; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0BmKd2QYdYYCwLj3cZf1Wyr/tEysPpdogaO0ywzEJvJSYG1mloCEuGhxFPsjcf3RDm0QYdLyEh5EcISRhiuwf5EINQWiLHqYcaXUqkNJg4bzfGGzrwP1d4CJgCFv/Ohloijw8p4m+/ViUm0koPBhDs2aZvwcFeY/8ne6ZO4Fh/mgtu8SWUFq3hGUf07mtTj+47R24R8tLo86LKEGbvmfPvacqSxPBIYsWf9j1R7GqZTvfuMGhhGXwiNNeYgxL35+G3lpSoMHpz8Ih0SJk/bhATyEV9HjhloXEaih8U0Dg2tmXnD58a7t7npYwBBkD0GoFfdFWLAb87zyGtemkFblGwIDAQAB

- Режим тестирования

- нет

- Тип ключа

- rsa 2048 бит

- Открытый ключ

-----НАЧАТЬ ПУБЛИЧНЫЙ КЛЮЧ----- MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0BmKd2QYdYYCwLj3cZf1 Wyr/tEysPpdogaO0ywzEJvJSYG1mloCEuGhxFPsjcf3RDm0QYdLyEh5EcISRhiuw f5EINQWiLHqYcaXUqkNJg4bzfGGzrwP1d4CJgCFv/Ohloijw8p4m+/ViUm0koPBh Ds2aZvwcFeY/8ne6ZO4Fh/mgtu8SWUFq3hGUf07mtTj+47R24R8tLo86LKEGbvmf PvacqSxPBIYsWf9j1R7GqZTvfuMGhhGXwinNeYgxL35+G3lpSoMHpz8Ih0SJk/bh АТыЕВ9HjhloXEaih8U0Dg2tmXnD58a7t7npYwBBkD0GoFfdFWLAb87zyGtemkFbl ГвИДАКАБ -----END PUBLIC KEY-----

- Тип

- Dmarc

- TTL

- 300 (5 минут)

- Необработанные данные

- v=DMARC1; р=карантин; сп=нет; аспф=р; адким=р; процент=100; rua=mailto:dmarc-rua@nic.

ru; ruf=mailto:[email protected]; ri=86400; fo=1

ru; ruf=mailto:[email protected]; ri=86400; fo=1 - Версия

- DMARC1

- Процент

- 100

- Основной домен Процедура

- quarantine

- Sub Domain Procedure

- none

- Dkim Rule

- r

- Spf Rule

- r

- Error Report Policy

- 1

- Report Interval

- 86400

- Forensic recipient

- dmarc [email protected]

- Суммарный получатель

- Тип

- Txt

- TTL

- 300 (5 minutes)

- Value

- 202011111249071yworqeg6hj8jwhnme6y7ncznirx8zrns9txii9n81qw0jzmns

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 202104121150172aqnmt45oe42c75qogwajp1zwqxxiop8vuvqc1ib7nh0wvtpxf

- Type

- Txt

- TTL

- 300 (5 минут)

- Значение

- 2022022402050921m4ncalh4vyvoqqvqm7gfstsubc2nturgrijkujrur0p8pysq

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- facebook-domain-verification=dqcldr391pia9bwkkqnrrvdigi9663

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 2020010515qo0jj9vfmemopqif5kzw52iy8u9gedxug0d0jj161gjvkfztk

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- _globalsign-domain-verification=ZOqrOGUkoQdENVhwKuCkoMOZBP6ClryzzZugAhB-GE

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 20211028102edlio7m0eblwrqg1cxyjoibb2s7qxuicy03uew1yv21omrla

- Type

- Txt

- TTL

- 300 ( 5 минут)

- Значение

- 20200123154624lhltb0x0w1l63i42iw48aa9dpv4t09kb8601t5kavq2ju

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- _globalsign-domain-verification=CPkvynKpQ-LGDDYHmQx0ABwHxw0hWo061yBWrbervg

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 202111081211495hi8n600iy9c1w8zkjv8sjx8qifddws7q1m27d6t5e3u17132r

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 202107121020272g9c5kt87g6924y6hzw987kizigc521sqi60bjgb6i2f719i32

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 202202181029032xfbje8dwdodcjeh6zarqsokmf3cjg0u0zv7w3jwjzmstg0109

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 2021040

- Тип

- Txt

- TTL

- 300 (5 minutes)

- Value

- _globalsign-domain-verification=_nCfgETUSoyDYORG4VfoU_gaFH_RQm28e4pCL2HXrS

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 201

- 04692wa6drv0awavu8mk8n36ckgqzjesjpl9h5f2odoj1doqmr3

- Тип

- TXT

- TTL

- 300 (5 минут)

- Значение

- 2021032512560458JY1JCNY037D0069

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 2021102810301467b86xzciwyu9uzfa0eofm8vne1axdt2c79fdd9mt548pm8hme

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 20220228150

- q96b7aa0oqtqw0k2if2z82phcwgk53lhf2nkv7exnhnb6y5d

- Тип

- Txt

- TTL

- 300 (5 минут)

- Значение

- google-site-verification=5ixLVhBBh3CsJFJ73q6cG_0aEH6OOLUDbUBOZVt1_QY

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 202105111836142dt9p1xu9hjot0717xb7pwph4i56o8aiabxuoqu0q0l1t4cq7a

- Type

- Txt

- TTL

- 300 (5 minutes )

- Значение

- 202103042244450hdo3undhd7f5th3cmb5a79u3uhksivl9275lnbi1jdeyxi5tr

- Тип

- Txt

- TTL

- 300 (5 minutes)

- Value

- 2022020120510404h6sjfoypucl26dj69ix2e5kz3botn6p9s59ij9kmg72w9h72

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 2021039101v0gqsqcyp1y0q9cd5f47hyesjneire8zmkgqe63k91tf873a2

- Type

- Txt

- TTL

- 300 (5 минут)

- Значение

- 202105121206044uf3dgsqz9ysdm38133gtefdp5ps7ntqy2e1tl9gdzchxf506g

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 202202111601040yjb2m1k2sustw23ds44gfowefi4bqh542bhu602ohmmyta9fc

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- _globalsign- проверка домена = akxIQzUuAY_RHFXVyiJ0cjGxM-Jk2Subn-yxc8Aawc

- Тип

- Txt

- TTL

- 300 (5 minutes)

- Value

- google-site-verification=Xu0PWCBcaIHs5EunzgMPBUvcw1TUzwtMzh2Yx16Qy9g

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 20210

59123qziwtfgmprqb89q3emg3v0jkedtbxghmeysul469izu72ejev

- Type

- Txt

- TTL

- 300 (5 минут)

- Значение

- MS=ms35853720

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- globalsign-domain-verification=JvdsSsb7By_OBNAGoTkvoU7oYz6cKsK1lXaUTV95aN

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- _globalsign-domain-verification=p9Vtmr3V3B86kW6ojjH78kYs8bf502x3MpxDLrwie

- Тип

- Txt

- TTL

- Value

- google-site-verification=kLD8mRJh3AbB28U4wJdRzCvEgQB8wLKqgN4uUtLZXCU

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- 202106011547062bffw4h8ww7f60l3ru2bu0lyne2v0dliffkbaga5ss79n1twgg

- Type

- Txt

- TTL

- 300 ( 5 минут)

- Значение

- xdm15m8bpfj56n4f8cn349wh7mg12xgb

- Тип

- Txt

- TTL

- 300 (5 minutes)

- Value

- _globalsign-domain-verification=GnQJfnuORmbmT9HeGCn9-EaSkPtAj4-Fh478pz_X_o

- Type

- Txt

- TTL

- 300 (5 minutes)

- Value

- google -Сит-проверка = USO44DOAPBJQY7P1FLIGQ8UFGUE9LU0Q00EBZLWFQRE

- Из

- NS9.

NIC.RU

NIC.RU - Master Server

- NS9.NIC.RU

- Master Server

- NS9.NIC.RU

- NS9.NIC.RU

- .0067

- 300 (5 минут)

- Контакт

- GON3QXICHW== 25

- (4 недели)

- Минимум

- 600 (10 минут)

- Resume

- Reputation

- Tests

- Registrar

- —

- Owner

- —

- Created at

- 28 Nov 1997

- Изменено в

- неизвестно

- Истекает в

- 30 ноября 2022

- Безопасный просмотр Google

- Web of trust

- Blacklists

- Virus Total

- Status

- Статус

- RFC Незнание

- Rbl Jp

- RblDns

- Sorbs

- Spam Eating Monkey

- SpamHaus

- SuRbl

- Support Intelligence

- Swinog

- UriBl

- Коэффициент обнаружения

- /

- Имя

- MX.Corp.corp

- .

- MX.Corp.corp.corp

- .0069

- Баннер

SPF

Дополнительную информацию об этой записи SPF можно найти на вкладке DNS > Зона

- Исходные данные

- v=spf1 include:_spf.nic.ru include:spf.

sendsay.ru -all

sendsay.ru -all DKIM

Найдите дополнительную информацию о записях DKIM на вкладке DNS > Zone

У вас есть другой селектор DKIM для анализа?

- dkim._domainkey

- v=DKIM1; к=rsa; т=у; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDPSpHx70TqnKb2Rr2BtZqkknE3ADqhc6BHgTRmS7PgI/7gyvVAJjDS5lCBcjWSuDnBgTS3w16BaYshbcemIzokr5/9OSTt+awjXZy/svf77BQnSiI2bXEu9JD7JixL6pLF04j0qjvw99igbfj/BF7UJwlC+feRfnRx/Ti32AwbPQIDAQAB;

- s1._domainkey

- k=rsa; т=с; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0BmKd2QYdYYCwLj3cZf1Wyr/tEysPpdogaO0ywzEJvJSYG1mloCEuGhxFPsjcf3RDm0QYdLyEh5EcISRhiuwf5EINQWiLHqYcaXUqkNJg4bzfGGzrwP1d4CJgCFv/Ohloijw8p4m+/ViUm0koPBhDs2aZvwcFeY/8ne6ZO4Fh/mgtu8SWUFq3hGUf07mtTj+47R24R8tLo86LKEGbvmfPvacqSxPBIYsWf9j1R7GqZTvfuMGhhGXwiNNeYgxL35+G3lpSoMHpz8Ih0SJk/bhATyEV9HjhloXEaih8U0Dg2tmXnD58a7t7npYwBBkD0GoFfdFWLAb87zyGtemkFblGwIDAQAB

- Необработанные данные

- v=DMARC1; р=карантин; сп=нет; аспф=р; адким=р; процент=100; rua=mailto:dmarc-rua@nic.

ru; ruf=mailto:[email protected]; ri=86400; fo=1

ru; ruf=mailto:[email protected]; ri=86400; fo=1 - Name

- mx.corp.nic.ru

- IP

- 31.177.76.80

- Banner

- Starttls

- yes

- Dane

- no

- Mail size

- 50 MB

- Expn

- no

- Vrfy

- no

- Connection to mx.corp.nic.ru …

- 220 ESMTP ready — 2022-08-18 16: 47: 50.484 (UTC)

- HELO NSTOOLS.FR

- 250 MX-DP01.PROD.INT.NIC.RU HELLO NSTOOLS.FR [178.170.40.38]

- 66.FRIOOOLS. 250 -mx-dp01.prod.int.nic.ru Здравствуйте, nstools.fr [178.170.40.38]

250 -SIZE 52428800

250 -8BITMIME

250 -PIPELINING

250 -X_PIPE_CONNECT

250 -CHUNKING

250 -STARTTLS

250 HELP

DMARC

Дополнительную информацию об этой записи DMARC можно найти на вкладке DNS > Zone

Smtp simulation

- .0069

- QUIT

- 221 mx-dp01.

prod.int.nic.ru закрытие соединения

prod.int.nic.ru закрытие соединения

Автообнаружение не настроено

Согласно RFC домен должен иметь не менее 2 SMTP-серверов. Примечание. Для решения этой проблемы вы можете использовать такую службу, как altospam. Нажмите на ссылку ниже, чтобы узнать больше

Altospam

0,000S

Серверы SMTP, которые перечислены в области DNS сервер устанавливает соединение с сервером-получателем, сервер-получатель отмечает IP-адрес отправителя и выполняет обратный поиск, называемый поиском PTR, названный в честь типа используемой записи DNS. Если результат обратного поиска совпадает с результатом прямого поиска DNS, то гораздо более вероятно, что сообщение является законным. Если IP-адрес не совпадает, гораздо более вероятно, что адрес отправки был подделан и, следовательно, гораздо более вероятно, что он является нежелательным и может считаться спамом.

documentation

0.

000s

000s According to the RFC 2181, smtp server should accept HELO command

RFC

0.000s

According to the RFC 2181, smtp server should accept Команда EHLO

RFC

0,000 с

STARTTLS превращает незашифрованное соединение в безопасное. Примечание. Для решения этой проблемы вы можете использовать такую службу, как altospam. Нажмите на ссылку ниже, чтобы узнать больше

0,000 с

Команда EXPN теперь считается угрозой безопасности, поскольку спамеры могут собирать действительные адреса электронной почты через каждый список рассылки.

0,000 с

В качестве команды EXPN VRFY используется спамерами для проверки адреса.

0,000 с

Баннер должен возвращать (2xx) действительный (4xx) или временный код.

0,000 с

Существует риск отображения типа и версии сервера, потому что люди могут найти брешь для конкретной версии и использовать ее.

RFC

0,000S

Согласно RFC 1034 и 2181 CNAME.0003

Во избежание кражи личных данных настоятельно рекомендуется настроить SPF.

0,000 с

Запись SPF больше не используется, SPF должна быть в записи TXT, поскольку многие серверы не поддерживают запись SPF. Если существует запись SPF, она должна быть такой же, как TXT

RFC

0,000 с

Во избежание проблем с SPF настоятельно рекомендуется настроить только одну.

0,000 с

Согласно RFC необходимо указывать версию SPF.

RFC

0,000 с

SPF должен начинаться с тега версии.

RFC

0,000 с

Согласно RFC, в записи SPF должен быть указан механизм «все», за исключением случаев наличия тега перенаправления.

RFC

0,000 с

Механизм «Все» должен быть последним тегом в записи SPF. Убедитесь, что в вашем поле нет повторяющихся записей.

RFC

0,000 с

IP-адреса должны быть действительными, иначе SPF будет бесполезен.

RFC

0.000s

PTR устарел в SPF, не должен быть найден в нем.

RFC

0,000 с

Механизм «Перенаправление» должен быть последним тегом в записи SPF. Убедитесь, что в вашем поле нет повторяющихся записей.

RFC

0,000S

Запись SPF стала наблюдательной, если он настроен, то он должен быть таким же, как и в TXT Record

0,000S 9 7

0,000S 9 7

0,000S 9 7

.

«PTR» должен быть последним тегом в записи SPF. Убедитесь, что в вашем поле нет повторяющихся записей.

«PTR» должен быть последним тегом в записи SPF. Убедитесь, что в вашем поле нет повторяющихся записей.0,000 с

Во избежание кражи личных данных настоятельно рекомендуется настроить DMARC.

0,000 с

Во избежание проблем с DMARC настоятельно рекомендуется настроить только один.

0,000 с

В соответствии с разделом 6.3 RFC 7489 требуется версия DMARC.

RFC

0,000 с

Согласно RFC 7489, раздел 6.3, версия DMARC должна быть первой меткой в списке.

RFC

0,000 с

В соответствии с разделом 6.3 RFC 7489 эта процедура является обязательной.

RFC

0,000 с

Согласно RFC 7489, раздел 6.3, значение процедуры должно быть равно none, карантину или отклонению.

RFC

0,000 с

В соответствии с разделом 6.3 RFC 7489, значением процедуры субдомена должно быть отсутствие, карантин или отклонение.

RFC

0,000S

Согласно RFC 7489 Раздел 6.3, значение процента должно составлять от 0 до 100.

RFC

0,000S

0,000S 0,000S 9000 0,000S 0,000S 9000 . значение тега adkim должно быть буквой R или S.RFC

0.000s

Согласно RFC 7489, раздел 6.3, значение тега aspf должно быть буквой R или S.

RFC

0,000 с

Согласно RFC 7489, раздел 6.3, значение RF-тега должно быть aflf или iodef.

RFC

0,000 с

Согласно RFC 7489, раздел 6.3, значение тега RI должно быть целым числом.

RFC

0,000 с

Согласно RFC 7489, раздел 6.3, значение тега RUF должно быть допустимым адресом электронной почты.

RFC

0,000 с

Согласно RFC 7489, раздел 6.3, значение тега RUA должно быть действительным адресом электронной почты.

RFC

0,000 с

Настоятельно рекомендуется настроить DKIM. Примечание. Вы можете использовать такую службу, как Mailout, чтобы решить эту проблему. Нажмите на ссылку ниже, чтобы узнать больше

0.000s

Этот тег является необязательным, но при использовании он должен быть равен «*» или «email».

RFC

0.

000s

000s Этот тег является необязательным, но при использовании он должен быть равен «s», «y» или «y:s».

RFC

0,000 с

В соответствии с разделом 3.6.1 RFC 6376 открытый ключ является обязательным и должен быть действительным.

RFC

0,000 с

Размер открытого ключа должен быть больше 1024 бит.

0,000 с

IP-адреса SMTP-серверов должны быть другими, если они больше не доступны.

0,000S

Класс C каждых IPS должен быть разной

0,000S

РЕЗЕМЕНТ .

Домен должен иметь поле A, чтобы веб-сайт был доступен.

0.000s

Веб-хост не требуется для веб-сайта, но лучше его иметь.

0,000 с

Настоятельно рекомендуется использовать IPv6 для веб-сайта.

0,000 с

Если вы настраиваете веб-хост для своего веб-сайта, рекомендуется использовать IPv6.

0,000 с

Этот тест проверяет наличие веб-сайта для данного IP-адреса или домена. Затем сканирует порт 80.

Если домен или IP-адрес указывают на веб-сайт, порт 80 должен быть открыт, чтобы к нему можно было получить доступ из браузера.

В противном случае порт 80 должен быть закрыт.0,000 с

Этот тест проверяет наличие веб-сайта для данного IP-адреса или домена. Затем сканирует порт 443.

Если домен или IP-адрес указывают на веб-сайт, порт 443 должен быть открыт, чтобы к нему можно было получить доступ из браузера.

В противном случае порт 443 должен быть закрыт.0.000s

Чтобы не сообщать подробности злоумышленникам, версия сервера не должна быть видна.

0,000 с

Чтобы не сообщать подробности злоумышленникам, технология, поддерживающая приложение, не должна быть видна.

0,000 с

Использование инструкции «HttpOnly» предотвращает доступ к файлам cookie через Javascript. Безопасный флаг позволит вам предотвратить передачу файла cookie по простому HTTP. (RFC 6265, раздел 8.3)

RFC

0,000 с

Заголовок ответа HTTP X-XSS-Protection — это функция Internet Explorer, Chrome и Safari, которая останавливает загрузку страниц при обнаружении отраженных атак межсайтового скриптинга (XSS). .

документация

0,000 с

Заголовок ответа HTTP Content-Security-Policy позволяет администраторам веб-сайта контролировать ресурсы, которые пользовательскому агенту разрешено загружать для данной страницы. За некоторыми исключениями, политики в основном включают указание источников серверов и конечных точек сценариев. Это помогает защититься от атак с использованием межсайтовых сценариев (XSS).

документация

0,000 с

Единственное определенное значение, «nosniff», предотвращает MIME-обнюхивание Internet Explorer ответа, отличного от объявленного типа содержимого. Это также относится к Google Chrome при загрузке расширений.

0,000S

- Документация

- FAQ

- Глоссарий

- Домен Рейн

- ГОДА.0039

- Последние домены

- Последние хосты

- Последние IPS

- Свяжитесь с США

- Инструменты

- Уведомление о конфиденциальности

Отчет для Sitronics.com

199. Отчет для Sitronics.com

1929. Создание:

- :

- :

- :

- :

- :

- :

2::- :

2: :- :

2:- ns3-l2.nic.ru. → 193.232.146.1

- ns4-cloud.nic.ru. → 89.104.95.34, 89.104.95.30, 194.67.73.81, 89.104.95.33, 89.104.93.30, 194.67.73.79, 89.104.93.34, 89.104.93.33

- ns4-l2.nic.ru. → 91.217.20.20

- ns8-cloud.nic.ru. → 89.104.95.31, 89.104.95.36, 194.67.73.82, 89.104.95.35, 89.104.93.31, 89.104.93.35, 89.104.93.36, 194.67.73.80

- ns8-l2.nic.ru. → 91.217.21.20

- ns3-l2.nic.ru.

→ ?

→ ? - ns4-cloud.nic.ru. → ?

- ns4-l2.nic.ru. → ?

- ns8-cloud.nic.ru. → ?

- ns8-l2.nic.ru. → ?

- udp4:89.104.93.31

- ns3-l2.nic.ru. → 193.232.146.1

- ns4-cloud.nic.ru. → 89.104.95.30, 89.104.93.34, 89.104.95.33, 89.104.95.34, 194.67.73.79, 89.104.93.33, 89.104.93.30, 194.67.73.81

- ns4-l2.nic.ru. → 91.217.20.20

- ns8-cloud.nic.ru. → 89.104.95.31, 194.67.73.82, 89.104.93.35, 89.104.93.36, 89.104.95.35, 194.67.73.80, 89.104.93.31, 89.104.95.36

- ns8-l2.nic.ru. → 91.217.21.20

- ns3-l2.nic.ru. → ?

- ns4-cloud.nic.ru. → ?

- ns4-l2.nic.ru. → ?

- ns8-cloud.nic.ru. → ?

- ns8-l2.nic.ru. → ?

- TCP4:89.104.95.35

- TCP4:89.104.95.36

- TCP4:89.104.93.34

- 193.232.146.0/24:

- ns3-l2.nic.ru.

- 194.67.73.0/24:

- ns4-cloud.nic.ru.

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns8-cloud.nic.ru.

- 89.104.93.0/24:

- ns4-cloud.nic.ru.

- ns4-cloud.nic.ru.

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns8-cloud.nic.

ru.

ru. - ns8-cloud.nic.ru.

- 89.104.95.0/24:

- ns4-cloud.nic.ru.

- ns4-cloud.nic.ru.

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns8-cloud.nic.ru.

- 91.217.20.0/24:

- ns4-l2.nic.ru.

- 91.217.21.0/24:

- ns8-l2.nic.ru.

- АС39494:

- ns4-cloud.

nic.ru.

nic.ru. - ns8-cloud.nic.ru.

- ns4-cloud.

- АС39561:

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- АС43489:

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- АС48287:

- ns3-l2.nic.ru.

- ns4-l2.nic.ru.

- ns8-l2.nic.ru.

- 193.

232.146.1 : «Сервер NIC ns»

232.146.1 : «Сервер NIC ns» - 194.67.73.79 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 194.67.73.80 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 194.67.73.81 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 194.67.73.82 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.93.30 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.93.31 : «неизвестно»

- 89.104.93.33 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.93.34 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.93.35 : «Обслуживается PowerDNS — https://www.

powerdns.com/»

powerdns.com/» - 89.104.93.36 : «РЕГРУ-DNS 0.4.1»

- 89.104.95.30 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.31 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.33 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.34 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.35 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.36 : «РЕГРУ-DNS 0.4.1»

- 91.217.20.20 : «Сервер NIC ns»

- 91.217.21.20 : «Сервер сетевой карты ns»

- 193.232.146.1 : 2020051585

- 194.67.73.79 : 2020051585

- 194.67.73.80 : 2020051585

- 194.67.73.81 : 2020051585

- 194.67.73.82 : 2020051585

- 89.104.93.30 : 2020051585

- 89.104.93.31 : 0

- 89.104.93.33 : 2020051585

- 89.104.93.34 : 2020051585

- 89.104.93.35 : 2020051585

- 89.

104.93.36 : 2020051585

104.93.36 : 2020051585 - 89.104.95.30 : 2020051585

- 89.104.95.31 : 2020051585

- 89.104.95.33 : 2020051585

- 89.104.95.34 : 2020051585

- 89.104.95.35 : 2020051585

- 89.104.95.36 : 2020051585

- 91.217.20.20 : 2020051585

- 91.217.21.20 : 2020051585

- . Рекомендуемые значения [604800 .. 1209600] (1 неделя… 2 недели). Срок действия определяет время истечения срока действия зоны в секундах, после которого ведомое устройство должно повторно проверить файл зоны. если связь с мастером не удалась, то ведомый перестанет отвечать на любые запросы.

- mx2.sitronics.com. → 89.175.31.216

- mx3.sitronics.com. → 89.175.14.86

- mx2.sitronics.com. → ?

- mx3.sitronics.

com. → ?

com. → ? - mx2.sitronics.com. : Проверка сервера отключена из-за жалоб.

- mx3.sitronics.com. : Проверка сервера отключена из-за жалоб.

- N45-KW3-RT8

- МС=мс82268358

- google-site-verification=ASN1epcG1vu8JaeCiuhenLc43R4s-tiZOHUqGmnuLbA

- google-site-verification=IuE79XbvHM5wcArvzyQDtwYdWvXarkMtIMhpeiVzz4A

- v=spf1 a mx a:web-relay.

nicmail.ru ip4:89.175.31.216 ip4:89.175.14.86 ip4:89.175.49.4 include:_spf.salesforce.com -все

nicmail.ru ip4:89.175.31.216 ip4:89.175.14.86 ip4:89.175.49.4 include:_spf.salesforce.com -все - 89.104.85.89

- 89.104.85.89

- ns.cits.ru. → 37.228.90.73

- ns3.cits.ru. → ?

- ns4-cloud.nic.ru. → 89.104.93.30, 89.104.93.33, 89.104.95.30, 194.67.73.79, 89.104.95.33, 89.104.93.34, 194.67.73.81, 89.104.95.34

- ns4-l2.nic.ru. → 91.217.20.20

- ns8-cloud.nic.ru. → 89.104.93.35, 89.104.93.36, 89.104.95.35, 89.104.93.31, 194.67.73.82, 89.104.95.36, 89.104.95.31, 194.67.73.80

- ns8-l2.nic.ru. → 91.217.21.20

- ns.cits.ru. → ?

- ns3.cits.ru. → ?

- ns4-cloud.nic.ru. → ?

- ns4-l2.nic.ru. → ?

- ns8-cloud.nic.ru. → ?

- ns8-l2.nic.ru. → ?

- ns3.

cits.ru. @parent=[37.228.90.73] @ns=[37.228.90.70]

cits.ru. @parent=[37.228.90.73] @ns=[37.228.90.70] - ns3.cits.ru. → 37.228.90,70

- ns4-cloud.nic.ru. → 194.67.73.79, 89.104.95.34, 89.104.93.33, 194.67.73.81, 89.104.93.30, 89.104.95.30, 89.104.95.33, 89.104.93.34

- ns4-l2.nic.ru. → 91.217.20.20

- ns8-cloud.

nic.ru. → 89.104.95.31, 89.104.95.36, 89.104.93.35, 89.104.93.31, 194.67.73.82, 89.104.93.36, 194.67.73.80, 89.104.95.35

nic.ru. → 89.104.95.31, 89.104.95.36, 89.104.93.35, 89.104.93.31, 194.67.73.82, 89.104.93.36, 194.67.73.80, 89.104.95.35 - ns8-l2.nic.ru. → 91.217.21.20

- ns3.cits.ru. → ?

- ns4-cloud.nic.ru. → ?

- ns4-l2.nic.ru. → ?

- ns8-cloud.nic.ru. → ?

- ns8-l2.nic.ru. → ?

- ns.cits.ru.

- 194.67.73.0/24:

- ns4-cloud.nic.ru.

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns8-cloud.nic.ru.

- 37.228.90.0/24:

- ns3.cits.ru.

- 89.104.93.0/24:

- ns4-cloud.

nic.ru.

nic.ru. - ns4-cloud.nic.ru.

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns4-cloud.

- 89.104.95.0/24:

- ns4-cloud.nic.ru.

- ns4-cloud.nic.ru.

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns8-cloud.nic.ru.

- ns8-cloud.nic.ru.

- 91.217.20.0/24:

- ns4-l2.nic.ru.

- 91.217.21.0/24:

- ns8-l2.nic.ru.

- АС39494:

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- АС39561:

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- АС43489:

- ns4-cloud.nic.ru.

- ns8-cloud.nic.ru.

- АС48287:

- ns4-l2.nic.ru.

- ns8-l2.nic.ru.

- АС48347:

- ns3.cits.ru.

- 194.67.73.79 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 194.67.73.80 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 194.67.73.81 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 194.67.73.82 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 37.228.90.70 : «неизвестно»

- 89.104.93.30 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.93.31 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.93.33 : «Обслуживается PowerDNS — https://www.

powerdns.com/»

powerdns.com/» - 89.104.93.34 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.93.35 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.93.36 : «РЕГРУ-DNS 0.4.1»

- 89.104.95.30 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.31 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.33 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.34 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.35 : «Обслуживается PowerDNS — https://www.powerdns.com/»

- 89.104.95.36 : «РЕГРУ-DNS 0.4.1»

- 91.

217.20.20 : «Сервер NIC ns»

217.20.20 : «Сервер NIC ns» - 91.217.21.20 : «Сервер NIC ns»

- 194.67.73.79 : 1922

- 194.67.73.80 : 1922

- 194.67.73.81 : 1922

- 194.67.73.82 : 1922

- 37.228.90.73 : 1922

- 89.

104.93.30 : 1922

104.93.30 : 1922 - 89.104.93.31 : 1922

- 89.104.93.33 : 1922

- 89.104.93.34 : 1922

- 89.104.93.35 : 1922

- 89.104.93.36 : 1921

- 89.104.95.30 : 1922

- 89.104.95.31 : 1922

- 89.104.95.33 : 1922

- 89.104.95.34 : 1922

- 89.104.95.35 : 1922

- 89.104.95.36 : 1921

- 91.217.20.20 : 1922

- 91.217.21.20 : 1922

- control04.cits.ru. → 37.228.90.78

- mail.cits.ru. → 37.228.90.78

- control04.cits.ru. → ?

- mail.cits.ru. → ?

- 37.

228.90.78: [control04.cits.ru. mail.cits.ru.]

228.90.78: [control04.cits.ru. mail.cits.ru.] - control04.cits.ru. : Проверка сервера отключена из-за жалоб.

- mail.cits.ru. : Проверка сервера отключена из-за жалоб.

- v=spf1 +a +mx +ip4:37.228.90.64/27 -все

- МС=49725CCCE1B41B7555D24A48091B192FE31DB6F4

- _globalsign-domain-verification = WJ9UDIU4FR0KFS-zyHXxQ92w_Bosy3WSLxQtj22x55

- тест DNS

- яндекс-проверка: a4d3f64792c4a647

- 185.41.185.73

- 185.41.185.73

- 031

admin-c: EPV3-RIPE

admin-c: LY10-RIPE

admin-c: AAP1-RIPE

администратор-c: KI1811-RIPE

технология-c: YVG1-RIPE

злоупотребление-c: RR-ORG

mnt-ref: RIPE-NCC-HM-MNT

mnt-ref: РОСНИИРОС-МНТ

автор: RIPE-NCC-HM-MNT

mnt-by: РОСНИИРОС-МНТ

создано: 2004-04-17T11:57:30Z

последнее изменение: 2020-04-23T14:03:13Z

источник: RIPE # Отфильтровано

роль: Реестр РОСНИИРОС

адрес: Автономная некоммерческая организация «Российский научно-исследовательский институт сетей общего пользования»

адрес: Курчатовская пл.

, 1

адрес: Москва

телефон: +749

, 1

адрес: Москва

телефон: +749- 031 факс: +749

984 администратор-c: KI1811-RIPE технология-c: YVG1-RIPE технология-c: EGK46-RIPE злоупотребление почтовым ящиком: [электронная почта защищена] nic-hdl: RR-ORG mnt-by: РОСНИИРОС-МНТ создано: 1970-01-01T00:00:00Z последнее изменение: 2020-04-24T08:59:24Z источник: RIPE # Отфильтровано % Информация, относящаяся к «193.232.130.0/24AS48287» маршрут: 193.232.130.0/24 описание: RU-CENTER происхождение: AS48287 автор: RUNIC-MNT создано: 2015-11-17T14:52:29Z последнее изменение: 2015-11-17T14:52:29Z источник: RIPE % Этот запрос был обработан службой запросов к базе данных RIPE версии 1.97.1 (WAGYU)[Запрос whois.ripe.net] % Это сервис запросов к базе данных RIPE. % Объекты в формате RPSL. % % База данных RIPE регулируется Условиями использования. % См. http://www.ripe.net/db/support/db-terms-conditions.pdf % Примечание: этот вывод был отфильтрован. % Чтобы получить вывод для обновления базы данных, используйте флаг "-B". % Информация, относящаяся к '193.

232.130.0 - 193.232.130.255'

% Злоупотребление контактом для «193.232.130.0 - 193.232.130.255»: «[электронная почта защищена]»

внутренний номер: 193.232.130.0 - 193.232.130.255

сетевое имя: RU-РОСНИИРОС-199

страна: Россия

организация: ORG-RRIf1-RIPE

admin-c: RR-ORG

техник-с: RR-ORG

статус: ВЫДЕЛЕН PA

автор: RIPE-NCC-HM-MNT

mnt-by: РОСНИИРОС-МНТ

мнт-нижний: РОСНИИРОС-МНТ

mnt-маршруты: AS3316-MNT

МНТ-маршруты: РОСНИИРОС-МНТ

создано: 2019-12-24T11:14:18Z

последнее изменение: 2019-12-24Т11:14:18З

источник: RIPE

организация: ORG-RRIf1-RIPE

org-name: Автономная некоммерческая организация «Российский научно-исследовательский институт сетей общего пользования»

тип организации: LIR

адрес: Курчатовская пл., д. 1.

адрес: 123182

адрес: Москва

адрес: РОССИЙСКАЯ ФЕДЕРАЦИЯ

телефон: +749

232.130.0 - 193.232.130.255'

% Злоупотребление контактом для «193.232.130.0 - 193.232.130.255»: «[электронная почта защищена]»

внутренний номер: 193.232.130.0 - 193.232.130.255

сетевое имя: RU-РОСНИИРОС-199

страна: Россия

организация: ORG-RRIf1-RIPE

admin-c: RR-ORG

техник-с: RR-ORG

статус: ВЫДЕЛЕН PA

автор: RIPE-NCC-HM-MNT

mnt-by: РОСНИИРОС-МНТ

мнт-нижний: РОСНИИРОС-МНТ

mnt-маршруты: AS3316-MNT

МНТ-маршруты: РОСНИИРОС-МНТ

создано: 2019-12-24T11:14:18Z

последнее изменение: 2019-12-24Т11:14:18З

источник: RIPE

организация: ORG-RRIf1-RIPE

org-name: Автономная некоммерческая организация «Российский научно-исследовательский институт сетей общего пользования»

тип организации: LIR

адрес: Курчатовская пл., д. 1.

адрес: 123182

адрес: Москва

адрес: РОССИЙСКАЯ ФЕДЕРАЦИЯ

телефон: +749- 031 admin-c: EPV3-RIPE администратор-c: OBS10-RIPE admin-c: LY10-RIPE admin-c: AAP1-RIPE администратор-c: EVK10-RIPE злоупотребление-c: RR-ORG mnt-ref: RIPE-NCC-HM-MNT mnt-ref: РОСНИИРОС-МНТ автор: RIPE-NCC-HM-MNT mnt-by: РОСНИИРОС-МНТ создано: 2004-04-17T11:57:30Z последнее изменение: 2020-02-04T11:37:02Z источник: RIPE # Отфильтровано роль: Реестр РОСНИИРОС адрес: Российский институт общественных сетей адрес: Курчатовская пл.

, 1

адрес: Москва

телефон: +7 495 737 0604

номер факса: +7 495 737 0684

технология-c: OBS10-RIPE

злоупотребление почтовым ящиком: [электронная почта защищена]

nic-hdl: RR-ORG

mnt-by: РОСНИИРОС-МНТ

создано: 1970-01-01T00:00:00Z

последнее изменение: 2020-01-20T11:55:17Z

источник: RIPE # Отфильтровано

% Информация, относящаяся к «193.232.130.0/24AS48287»

маршрут: 193.232.130.0/24

описание: RU-CENTER

происхождение: AS48287

автор: RUNIC-MNT

создано: 2015-11-17T14:52:29Z

последнее изменение: 2015-11-17T14:52:29Z

источник: RIPE

% Этот запрос был обслужен службой запросов к базе данных RIPE версии 1.9.6 (ANGUS)

, 1

адрес: Москва

телефон: +7 495 737 0604

номер факса: +7 495 737 0684

технология-c: OBS10-RIPE

злоупотребление почтовым ящиком: [электронная почта защищена]

nic-hdl: RR-ORG

mnt-by: РОСНИИРОС-МНТ

создано: 1970-01-01T00:00:00Z

последнее изменение: 2020-01-20T11:55:17Z

источник: RIPE # Отфильтровано

% Информация, относящаяся к «193.232.130.0/24AS48287»

маршрут: 193.232.130.0/24

описание: RU-CENTER

происхождение: AS48287

автор: RUNIC-MNT

создано: 2015-11-17T14:52:29Z

последнее изменение: 2015-11-17T14:52:29Z

источник: RIPE

% Этот запрос был обслужен службой запросов к базе данных RIPE версии 1.9.6 (ANGUS) % Это служба запросов к базе данных RIPE. % Объекты в формате RPSL. % % База данных RIPE регулируется Условиями использования. % См. http://www.ripe.net/db/support/db-terms-conditions.pdf % Примечание: этот вывод был отфильтрован. % Чтобы получить вывод для обновления базы данных, используйте флаг "-B". % Информация, относящаяся к «193.232.130.0 - 193.232.130.255» % Злоупотребление контактом для «193.

232.130.0 - 193.232.130.255»: «[электронная почта защищена]»

внутренний номер: 193.232.130.0 - 193.232.130.255

сетевое имя: RU-РОСНИИРОС-199

страна: Россия

организация: ORG-RRIf1-RIPE

admin-c: RR-ORG

техник-с: RR-ORG

статус: ВЫДЕЛЕН PA

автор: RIPE-NCC-HM-MNT

mnt-by: РОСНИИРОС-МНТ

мнт-нижний: РОСНИИРОС-МНТ

mnt-маршруты: AS3316-MNT

МНТ-маршруты: РОСНИИРОС-МНТ

создано: 2019-12-24T11:14:18Z

последнее изменение: 2019-12-24T11:14:18Z

источник: RIPE

организация: ORG-RRIf1-RIPE

org-name: Автономная некоммерческая организация «Российский научно-исследовательский институт сетей общего пользования»

тип организации: LIR

адрес: улица: 1, стр.12, улица 8 Марта

адрес: 127083

адрес: Москва

адрес: РОССИЙСКАЯ ФЕДЕРАЦИЯ

телефон: +74957370604

факс: +74957370684

admin-c: EPV3-RIPE

администратор-c: OBS10-RIPE

admin-c: LY10-RIPE

admin-c: AAP1-RIPE

администратор-c: EVK10-RIPE

злоупотребление-c: RR-ORG

mnt-ref: RIPE-NCC-HM-MNT

mnt-ref: РОСНИИРОС-МНТ

автор: RIPE-NCC-HM-MNT

mnt-by: РОСНИИРОС-МНТ

создано: 2004-04-17T11:57:30Z

последнее изменение: 2017-10-25T10:51:20Z

источник: RIPE # Отфильтровано

роль: Реестр РОСНИИРОС

адрес: Российский институт общественных сетей

адрес: Курчатовская пл.

232.130.0 - 193.232.130.255»: «[электронная почта защищена]»

внутренний номер: 193.232.130.0 - 193.232.130.255

сетевое имя: RU-РОСНИИРОС-199

страна: Россия

организация: ORG-RRIf1-RIPE

admin-c: RR-ORG

техник-с: RR-ORG

статус: ВЫДЕЛЕН PA

автор: RIPE-NCC-HM-MNT

mnt-by: РОСНИИРОС-МНТ

мнт-нижний: РОСНИИРОС-МНТ

mnt-маршруты: AS3316-MNT

МНТ-маршруты: РОСНИИРОС-МНТ

создано: 2019-12-24T11:14:18Z

последнее изменение: 2019-12-24T11:14:18Z

источник: RIPE

организация: ORG-RRIf1-RIPE

org-name: Автономная некоммерческая организация «Российский научно-исследовательский институт сетей общего пользования»

тип организации: LIR

адрес: улица: 1, стр.12, улица 8 Марта

адрес: 127083

адрес: Москва

адрес: РОССИЙСКАЯ ФЕДЕРАЦИЯ

телефон: +74957370604

факс: +74957370684

admin-c: EPV3-RIPE

администратор-c: OBS10-RIPE

admin-c: LY10-RIPE

admin-c: AAP1-RIPE

администратор-c: EVK10-RIPE

злоупотребление-c: RR-ORG

mnt-ref: RIPE-NCC-HM-MNT

mnt-ref: РОСНИИРОС-МНТ

автор: RIPE-NCC-HM-MNT

mnt-by: РОСНИИРОС-МНТ

создано: 2004-04-17T11:57:30Z

последнее изменение: 2017-10-25T10:51:20Z

источник: RIPE # Отфильтровано

роль: Реестр РОСНИИРОС

адрес: Российский институт общественных сетей

адрес: Курчатовская пл. , 1

адрес: Москва

телефон: +7 495 737 0604

номер факса: +7 495 737 0684

технология-c: OBS10-RIPE

злоупотребление почтовым ящиком: [электронная почта защищена]

nic-hdl: RR-ORG

mnt-by: РОСНИИРОС-МНТ

создано: 1970-01-01T00:00:00Z

последнее изменение: 2020-01-20T11:55:17Z

источник: RIPE # Отфильтровано

% Информация, относящаяся к «193.232.130.0/24AS48287»

маршрут: 193.232.130.0/24

описание: RU-CENTER

происхождение: AS48287

автор: RUNIC-MNT

создано: 2015-11-17T14:52:29Z

последнее изменение: 2015-11-17T14:52:29Z

источник: RIPE

% Этот запрос был обслужен службой запросов к базе данных RIPE версии 1.9.6 (HEREFORD)

, 1

адрес: Москва

телефон: +7 495 737 0604

номер факса: +7 495 737 0684

технология-c: OBS10-RIPE

злоупотребление почтовым ящиком: [электронная почта защищена]

nic-hdl: RR-ORG

mnt-by: РОСНИИРОС-МНТ

создано: 1970-01-01T00:00:00Z

последнее изменение: 2020-01-20T11:55:17Z

источник: RIPE # Отфильтровано

% Информация, относящаяся к «193.232.130.0/24AS48287»

маршрут: 193.232.130.0/24

описание: RU-CENTER

происхождение: AS48287

автор: RUNIC-MNT

создано: 2015-11-17T14:52:29Z

последнее изменение: 2015-11-17T14:52:29Z

источник: RIPE

% Этот запрос был обслужен службой запросов к базе данных RIPE версии 1.9.6 (HEREFORD) [Запрос whois.ripe.net] [whois.ripe.net] % Это сервис запросов к базе данных RIPE. % Объекты в формате RPSL. % % База данных RIPE регулируется Условиями использования. % См. http://www.ripe.net/db/support/db-terms-conditions.pdf % Примечание: этот вывод был отфильтрован. % Чтобы получить вывод для обновления базы данных, используйте флаг "-B". % Информация, относящаяся к «193.

232.130.0 - 193.232.130.255»

% Злоупотребление контактом для «193.232.130.0 - 193.232.130.255»: «[электронная почта защищена]»

номер сети: 193.232.130.0 - 193.232.130.255

сетевое имя: RU-РОСНИИРОС-199

страна: Россия

организация: ORG-RRIf1-RIPE

admin-c: RR-ORG

техник-с: RR-ORG

статус: ВЫДЕЛЕН PA

автор: RIPE-NCC-HM-MNT

mnt-by: РОСНИИРОС-МНТ

мнт-нижний: РОСНИИРОС-МНТ

mnt-маршруты: AS3316-MNT

МНТ-маршруты: РОСНИИРОС-МНТ

создано: 2019-12-24T11:14:18Z

последнее изменение: 2019-12-24T11:14:18Z

источник: RIPE

организация: ORG-RRIf1-RIPE

org-name: Автономная некоммерческая организация «Российский научно-исследовательский институт сетей общего пользования»

тип организации: LIR

адрес: улица: 1, стр.12, улица 8 Марта

адрес: 127083

адрес: Москва

адрес: РОССИЙСКАЯ ФЕДЕРАЦИЯ

телефон: +74957370604

факс: +74957370684

admin-c: EPV3-RIPE

администратор-c: OBS10-RIPE

admin-c: LY10-RIPE

admin-c: AAP1-RIPE

администратор-c: EVK10-RIPE

злоупотребление-c: RR-ORG

mnt-ref: RIPE-NCC-HM-MNT

mnt-ref: РОСНИИРОС-МНТ

автор: RIPE-NCC-HM-MNT

mnt-by: РОСНИИРОС-МНТ

создано: 2004-04-17T11:57:30Z

последнее изменение: 2017-10-25T10:51:20Z

источник: RIPE # Отфильтровано

роль: Реестр РОСНИИРОС

адрес: Российский институт общественных сетей

адрес: Курчатовская пл.

232.130.0 - 193.232.130.255»