Как исправить mixed content при использовании протокола HTTPS

12105

| How-to | – Читать 8 минут |

Прочитать позже

АУДИТ САЙТА — СЕРТИФИКАТ HTTPS

Инструкцию одобрил

генеральный директор Интоп-Медиа

Евгений Глущенко

Смешанный контент — это незащищенные элементы, передаваемые по HTTP-протоколу, которые размещены на страницах с SSL-сертификатом. Наличие на страницах с HTTPS-протоколом ссылок с HTTP соединением делает сайт уязвимым и негативно влияет на SEO.

Содержание

Что такое смешанный контент при HTTPS

Каким бывает смешанное содержимое на страницах

Как обнаружить и устранить незащищенный контент при HTTPS

FAQ

Заключение

Что такое смешанный контент при HTTPS

При использовании протокола HTTPS необходимо следить за тем, чтобы на страницах присутствовало только защищенное содержимое. То есть все внутренние и внешние ссылки на изображения, скрипты, другие страницы сайта должны быть прописаны либо в относительном виде, либо с протоколом HTTPS. Желательно сразу все прописывать в относительном виде.

То есть все внутренние и внешние ссылки на изображения, скрипты, другие страницы сайта должны быть прописаны либо в относительном виде, либо с протоколом HTTPS. Желательно сразу все прописывать в относительном виде.

Соединение со страницей по протоколу HTTPS зашифровано с помощью TLS и защищено от перехвата данных злоумышленниками. Если на такой странице присутствует незащищенный контент, страница становится уязвимой — ее можно перехватить и внести изменения в исходный код. Из-за этого возникает уязвимость и соединение перестает быть защищенным.

Если на защищенной странице с соединением HTTPS размещается ссылка, которая начинается с http://, это трактуется поисковыми системами как ошибка смешанного контента, на английском — «mixed content error», которая негативно влияет на продвижение сайта.

Согласно спецификации W3C, браузеры добавляют на страницы со смешанным содержимым сообщение о незащищенном контенте и о том, что подключение к сайту защищено не полностью:

Замок с треугольником, предупреждающий о незащищенном контенте в браузере

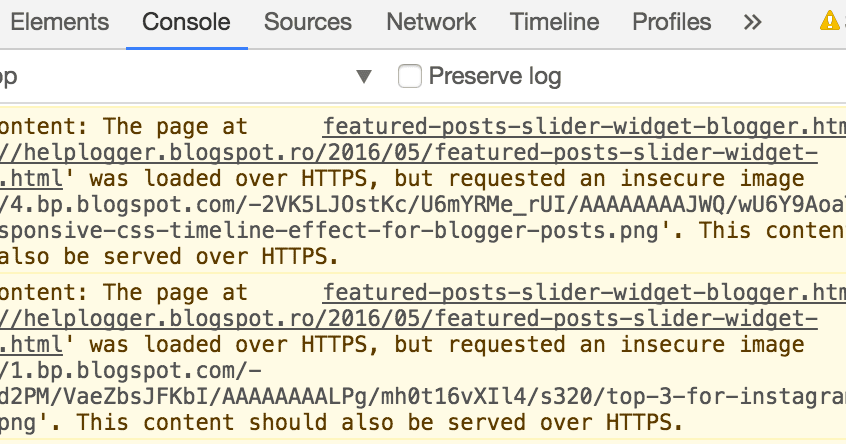

Данную ошибку можно отследить с помощью консоли разработчиков Mozilla, а также посредством консоли JavaScript панели инструментов Google Chrome.

Предупреждение в Chrome о наличии смешанного контента — insecure image:

Предупреждение о смешанном контенте в браузере Chrome

Предупреждение в Mozilla:

Предупреждение о смешанном контенте в браузере Mozilla Firefox

Каким бывает смешанное содержимое на страницах

Mixed content делится на две группы — пассивное и активное смешанное содержимое.

Пассивный или отображаемый смешанный контент — те общедоступные элементы, похищение которых не позволяет получить конфиденциальную и финансовую информацию.

Перехват подобных данных по небезопасному протоколу не может принести материальной выгоды злоумышленникам. Единственное, что они могут сделать, — испортить внешний вид сайта подменой этого контента.

К пассивному смешанному контенту относятся картинки, аудио, видео и прочие элементы, в случае перехвата которых злоумышленники могут в хулиганских целях поменять файлы на какие-то нелицеприятные, нарушив стандартную работу ресурса.

Активный смешанный контент содержит скрипты и фреймы, перехват которых может нанести урон сайту и его пользователям. К такому контенту в первую очередь относятся атрибуты src тегов <script> и <iframe>. Также к данной группе принадлежат:

- атрибут href тега <link>;

- атрибут data тега <object>;

- параметр URL в стилях CSS;

- XTMLHttpRequest, включая все его запросы.

При таком типе смешанного содержимого теоретически хакеры могут перехватить данные пользователя, похитить пароль, узнать номера банковских карточек и т.д.

При этом не имеет значения, вводит ли пользователь какие-то важные данные именно при подключении на эту страницу, так как злоумышленники могут перенаправить его с помощью скрипта на небезопасный сайт. Нужная информация будет украдена уже с этого ресурса.

Пользователям в целом не рекомендуется вводить данные своих карточек на сайтах, в надежности которых есть хотя бы небольшие сомнения.

Как обнаружить и устранить незащищенный контент при HTTPS

Если на проекте множество страниц, просмотреть код на всех них с помощью инструментов разработчиков браузеров — слишком трудоемкий процесс. Чтобы автоматизировать и упростить данную задачу, можно воспользоваться модулем «Аудит сайта» от Serpstat. Перейдем для этого в раздел «Сертификат HTTPS» суммарного отчета:

Аудит сайта в Serpstat

В данном отчете будут видны ошибки, связанные со смешанным контентом. Рассмотрим более подробно указанный выше пример:

Ошибочные ссылки со страниц c протоколом HTTPS на страницы HTTP.

Данную ошибку можно исправить, если заменить на указанных страницах во внутренних ссылках незащищенный протокол HTTP на HTTPS.

Страницы с HTTPS ссылаются на страницы с HTTP

Использование поддержки HSTS.Эта ошибка связана с особенностями веб-сервера, для ее устранения необходимо обратиться в службу хостинг-провайдера, узнав, есть ли возможность использования HSTS. Это механизм, активирующий автоматическое перенаправление на безопасный протокол даже при пользовательском вводе ссылки с http://.

Это механизм, активирующий автоматическое перенаправление на безопасный протокол даже при пользовательском вводе ссылки с http://.

Использование поддержки HSTS

Присутствие незащищенных элементов.

При появлении данной ошибки необходимо проверить указанные страницы на наличие исходящих ссылок, начинающихся с http://, и также исправить их на https://. Если ресурсы, на которые ведут ссылки, работают не на защищенном соединении, можно скачать с них необходимые данные.

Например, при использовании изображений или скриптов с других ресурсов их проще всего скачать, затем данные загружаются на собственный сервер. После этого нужно изменить проблемные ссылки на относительные или же использовать протокол HTTPS.

Наличие незащищенных элементов

Помимо перечисленного выше, с помощью отчета Serpstat можно узнать, не попали ли незащищенные ссылки в файл sitemap и не остались ли на проекте страницы с протоколом HTTP.

Кроме того, сайт можно дополнительно просканировать любой программой или сканером сайта типа SEO Frog. Он также выдаст полный список ссылок, которые есть на сайте как с http, так и с https.

О другом способе найти смешанный контент — с помощью краулера Netpeak Spider — рассказали наши друзья из Netpeak Software в этом посте!

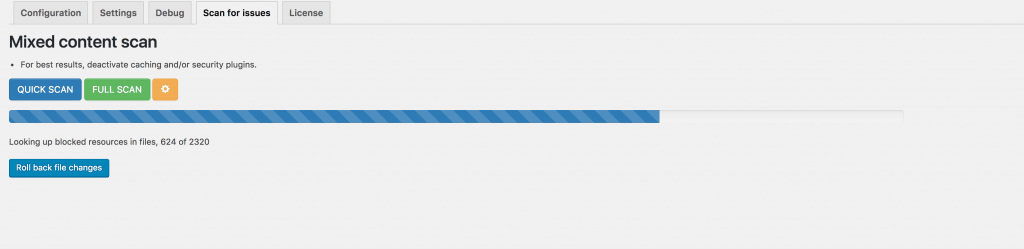

Чтобы обнаружить смешанное содержимое на сайтах WordPress, можно также использовать данный плагин.

Поиск смешанного контента в консоли разработчика

Еще один способ обнаружить смешанный контент, подходящий для небольших сайтов, — воспользоваться консолью JavaScript. Зайдите в Chrome и выберите в верхнем правом углу Дополнительные инструменты → Инструменты разработчика → Консоль и просмотрите в ней сообщения об ошибках Mixed content. При их наличии исправьте URL в ссылках с http на https и проверьте HTMI-код вновь. Повторите данную процедуру для всех веб-страниц сайта.

Сообщение о смешанном контенте в консоли разработчика

Чем опасен смешанный контент?

Смешанный контент появляется на странице, когда она загружается через безопасный протокол HTTPS, а некоторые данные на ней, например, скрипты или изображения — через незащищенный протокол http. Это делает страницу уязвимой и позволяет злоумышленникам получить конфединциальные данные пользователей, например, пароли или сведения о банковских карточках.

Это делает страницу уязвимой и позволяет злоумышленникам получить конфединциальные данные пользователей, например, пароли или сведения о банковских карточках.

Как mixed content влияет на SEO?

Смешанный контент негативно влияет на SEO, так как он ухудшает пользовательский опыт и делает страницы сайта небезопасными. Чтобы избежать проблем с продвижением ресурса, необходимо выявлять уязвимости, связанные с mixed content, и сразу же менять небезопасный протокол http на https.

Заключение

Смешанный контент негативно влияет на отображение сайта и его продвижение, поэтому необходимо принимать меры по его своевременному обнаружению и устранению. Это необходимо для обеспечения безопасности пользователей ресурса, эффективного SEO-продвижения и устранения предупреждений браузеров.

Все браузеры обязаны информировать пользователя о наличии незащищенных элементов на странице, поэтому многие потенциальные посетители могут выбрать более безопасный сайт-конкурент, на котором не будет смешанного содержимого.

Обнаружить проблемы со смешанным контентом можно с помощью инструментов разработчиков браузеров, однако это требует продолжительного времени. Более оперативный способ — получить детальные сведения о всех проблемах, связанных с некорректным использованием протокола HTTP на сайте, с помощью Serpstat.

Сканировать сайт на предмет небезопасных ссылок нужно сразу после того, как сайт создан или переведен на https.

При исправлении ошибок в зависимости от ситуации необходимо либо менять ссылки на безопасные с https://, либо загружать нужные файлы на свой сервер с других ресурсов и затем использовать относительные ссылки.

Аудит всего сайта или отдельной страницы в один клик. Полный список ошибок, отсортированный по критичности, пути их устранения и рекомендации. Любая периодичность проверки и автоматическая рассылка отчетов на почту.

| Запустить аудит сайта |

Сэкономьте время на изучении Serpstat

Хотите получить персональную демонстрацию сервиса, тестовый период или эффективные кейсы использования Serpstat?

Оставьте заявку и мы свяжемся с вами 😉

Оцените статью по 5-бальной шкале

4. 43 из 5 на основе 7 оценок

43 из 5 на основе 7 оценок

Нашли ошибку? Выделите её и нажмите Ctrl + Enter, чтобы сообщить нам.

Рекомендуемые статьи

How-to

Анастасия Сотула

Как внедрить на сайте разметку Twitter Card

How-to

Анастасия Сотула

Как создать статью в Википедии

How-to

Анастасия Сотула

Первые шаги в аффилейт-маркетинге: что такое арбитраж трафика и как на этом заработать

Кейсы, лайфхаки, исследования и полезные статьи

Не успеваешь следить за новостями? Не беда! Наш любимый редактор подберет материалы, которые точно помогут в работе. Только полезные статьи, реальные кейсы и новости Serpstat раз в неделю. Присоединяйся к уютному комьюнити 🙂

Нажимая кнопку, ты соглашаешься с нашей политикой конфиденциальности.

Поделитесь статьей с вашими друзьями

Вы уверены?

Спасибо, мы сохранили ваши новые настройки рассылок.

Сообщить об ошибке

Отменить

Browser Security and Mixed Content

В обозревателях Google Chrome и Mozilla Firefox реализованы процессы блокировки смешанного содержимого для защиты компьютеров от атак на систему безопасности со стороны незащищенного содержимого, ссылки на которое содержат защищенные страницы.

Что такое смешанное содержимое и почему это имеет значение?

Веб-сайты, которые запрашивают конфиденциальную информацию, такую как имена пользователей и пароли, часто используют безопасные соединения (https) для обмена содержимым с используемым компьютером. Если посещение сайта осуществляется через безопасное соединение, и Google Chrome, и Firefox проверяют безопасность передачи содержимого на веб-страницу. Если на странице, поступившей через незащищенные каналы (http), какой-либо обозреватель находит определенные типы содержимого, он автоматически предотвратит загрузку содержимого и в адресной строке отобразится значок щита.

Блокируя содержимое и возможные бреши в системе безопасности, браузеры Chrome и Firefox предотвращают попадание информации к злоумышленникам.

Типы смешанного содержимого

Существует два типа содержимого, которые влияют на работу пользователя при просмотре веб-страницы. В контексте смешанного содержимого каждый из них имеет различные уровни риска.

- Смешанное пассивное содержимое или содержимое отображения

- Смешанное активное содержимое или содержимое сценария

Смешанное пассивное содержимое или содержимое отображения

Смешанное пассивное содержимое — это HTTP-содержимое на веб-сайте HTTPS, которое не может изменить модель DOM веб-страницы. Проще говоря, пассивное содержимое HTTP оказывает ограниченное воздействие на HTTPS-сайт. Например, злоумышленник мог бы заменить изображение, предоставляемое через HTTP, недопустимым изображением или сообщением, вводящим пользователя в заблуждение. Однако у злоумышленника нет возможности воздействовать на остальную часть веб-страницы, за исключением той части, на которую загружено изображение.

Злоумышленник может делать выводы о посещениях пользователем веб-страниц, наблюдая, какие изображения предоставляются пользователю, и извлекая таким образом просмотренные страницы. Кроме того, наблюдая за заголовками HTTP, переданными для извлечения и отправки изображения, злоумышленник может просматривать строку агента пользователя и все файлы cookie, связанные с доменом, с которого запрашивается изображение. Если содержимое предоставлено с домена, совпадающего с доменом основной веб-страницы, то сведения о сеансе потенциально могут быть раскрыты в результате обхода защиты, которую HTTPS предоставляет учетной записи пользователя.

Кроме того, наблюдая за заголовками HTTP, переданными для извлечения и отправки изображения, злоумышленник может просматривать строку агента пользователя и все файлы cookie, связанные с доменом, с которого запрашивается изображение. Если содержимое предоставлено с домена, совпадающего с доменом основной веб-страницы, то сведения о сеансе потенциально могут быть раскрыты в результате обхода защиты, которую HTTPS предоставляет учетной записи пользователя.

К примерам пассивного содержимого относятся изображения и загрузки аудио- и видеозаписей.

Смешанное активное содержимое или содержимое сценария

Активное содержимое — это содержимое, которое имеет доступ ко всей модели DOM страницы HTTPS или ее частям и может влиять на них. Этот тип смешанного содержимого может изменять поведение страницы HTTPS и потенциально способствовать похищению конфиденциальных данных пользователя. Помимо рисков, уже описанных выше для смешанного пассивного содержимого, смешанное активное содержимое также подвергается воздействию ряда потенциальных направлений атак.

Пример. Злоумышленник может перехватить запросы на активное содержимое HTTP. После чего он может перезаписать ответ, включив в него вредоносный код JavaScript. Вредоносный сценарий может похитить учетные данные пользователя, получить его конфиденциальные данные или совершить попытку установить вредоносную программу в системе пользователя (например, путем использования уязвимых подключаемых модулей, установленных пользователем).

К примерам активного содержимого относятся JavaScript, каскадные таблицы стилей (CSS), объекты, запросы XHR, элементы IFrame и шрифты.

Устранение необходимости в элементах управления браузера

Все содержимое должно предоставляться через HTTPS — так пользователям удобнее работать и не нужно настраивать браузер самостоятельно.

Управление смешанным содержимым с помощью браузера

Если вы посмотрите примеры смешанного содержимого на веб-сайте Mozilla, то увидите, как оно влияет на просмотр веб-страниц, и поймете, как настройки браузера меняют их отображение.

Обратите внимание, что концепции блокирования смешанного содержимого схожи для всех браузеров и что основные различия между браузерами с поддержкой блокирования смешанного содержимого заключаются в управлении доступом к информации и уровнем сведений.

Безопасные веб-страницы, предоставляемые через HTTPS, могут включать небезопасные элементы, которые могут привести к атакам на вашу информацию. Страница, которая содержит как безопасные, так и небезопасные элементы, называется смешанным содержимым.

Чтобы защитить вас от рисков, связанных со смешанным содержимым, Mozilla Firefox блокирует отображение небезопасного содержимого или защищает страницы другим образом. Если вы не боитесь перейти на страницу с небезопасными элементами, можно просмотреть это содержимое, выполнив несколько шагов. В этой статье описаны способы управления доступом к смешанному содержимому в Mozilla Firefox 23 и более поздних версий.

Управление настройками блокировки содержимого

Если в Firefox открыть страницу со смешанным содержимым, в адресной строке отобразится значок щита. Это значит, что некоторое содержимое заблокировано. Выберите значок, чтобы временно отключить эту функцию безопасности и просмотреть небезопасное содержимое.

Это значит, что некоторое содержимое заблокировано. Выберите значок, чтобы временно отключить эту функцию безопасности и просмотреть небезопасное содержимое.

Выберите Пока отключить защиту, чтобы просмотреть это содержимое. Страница перезагрузится, а в адресной строке отобразятся два значка: щит, перечеркнутый красной линией, и желтый треугольник с восклицательным знаком. Эти значки напоминают вам, что некоторое содержимое на странице ставит под угрозу вашу информацию.

Firefox: блокировка смешанного содержимого

Функция блокировки смешанного содержимого используется в Mozilla Firefox для защиты вашей информации, но при этом вы можете выбрать, просматривать ли смешанное активное содержимое. Содержимое этого типа может повлиять на поведение всей страницы и привести к потенциальной краже конфиденциальных данных пользователя. Однако смешанное пассивное содержимое неспособно изменить поведение всей страницы, а повлияет только на фрагмент содержимого в формате HTTP (незащищенного).

Смешанное пассивное содержимое часто встречается в Интернете и включает элементы веб-страниц, такие как изображения, аудио и видео. Firefox не поддерживает автоматическую блокировку содержимого этого типа, так как это приведет к повреждению многих веб-страниц и ухудшению впечатлений от использования. Однако существует возможность блокировать смешанное пассивное содержимое, внеся изменения в конфигурацию обозревателя.

Подробнее

Дополнительные сведения о смешанном содержимом см. в приведенных ниже статьях на веб-сайте Mozilla.

- Как небезопасный контент может повлиять на мою безопасность? Служба поддержки Mozilla.

- В Firefox 23 включена блокировка смешанного содержимого! Блог Танви, служба обеспечения безопасности Mozilla.

Что такое смешанное содержимое или mixed content? — База знаний

Смешанный контент или mixed content, это когда страница загружается с использованием сертификата SSL по защищенному соединению HTTPS, а некоторые элементы по стандартному HTTP.

Суть HTTPS заключается в передаче данных между пользователем и сервером с помощью шифрования. Важно, чтобы все ресурсы страницы подгружались по зашифрованному соединению.

Смешанное содержимое страницы может быть двух типов:

- Активным, содержащим в себе исполняемые скрипты.

- Пассивным, при котором контент отображается без использования скриптов, например фото, музыка, видео.

Чем опасен mixed content?

Наибольшая опасность от mixed content – кража персональных данных пользователей, как с текущего сайта, так с помощью постороннего. Если говорить про влияние на

Во-первых, посетители оповещаются об опасных ресурсах на странице, после чего пользователи, как правило, покидают сайт.

Во-вторых, Google сам факт отсутствия HTTPS протокола у страницы или ее содержимого принимает за негативный сигнал, после чего также идет понижение позиций в поисковиках.

- Адресная строка браузера

Зайдя на страницу, ее URL-адрес должен начинаться с HTTPS. Далее смотрим на иконку слева от адреса, если содержимое защищено, то отображается замок, в противном случае, появляется надпись: «Не защищено».

При наличии смешанного содержимого в Chrome может пометить всю страницу как не защищенную.

В Firefox информация показывается детальнее, указывая на незащищенный контент.

Искать на сайте проблемные страницы достаточно трудозатратно если сайт большой, то каждую придется перебирать вручную. К тому же, не всегда удается сходу понять из-за какого именно элемента возник конфликт.

- С помощью консоли разработчика

С помощью данного инструмента можно получить информацию о том, какой именно элемент подгружается не по защищенному протоколу. Чтобы открыть консоль, воспользуйтесь комбинацией клавиш – CTRL + Shift + I или проста нажмите F12 в chrome, либо щелкните правой кнопкой по пустому месту страницы и выберете «Просмотреть код». В браузере откроется консоль, где сразу видно mixed content.

Чтобы открыть консоль, воспользуйтесь комбинацией клавиш – CTRL + Shift + I или проста нажмите F12 в chrome, либо щелкните правой кнопкой по пустому месту страницы и выберете «Просмотреть код». В браузере откроется консоль, где сразу видно mixed content.

- Поиск в Screaming Frog Seo Spider

Для автоматизации поиска страниц со смешанным контентом, так же можно использовать специальный софт. Одной из таких программ является Screaming Frog Seo Spider, которая включает в себя множество инструментов по анализу технической стороны сайта.

- С помощью онлайн-сервиса

Если нет Screaming Frog Seo Spider, можно воспользоваться полуавтоматическим способом поиска страниц со смешанным контентом. Для этого существуют специальные сервисы, которые сканируют сайт и выводят URL-адреса, на которых присутствует mixed content.

Как исправить смешанное содержимое?Как уже стало понятно из статьи, незащищенные элементы подгружаются по HTTP протоколу. Поэтому главная задача, это сделать так, чтобы они грузились только через HTTPS.

Поэтому главная задача, это сделать так, чтобы они грузились только через HTTPS.

Иногда при переезде сайта с HTTP на HTTPS, неправильно настраивают 301 редиректы, в итоге перенаправление срабатывает только для страниц, а содержимое продолжает работать по старому протоколу. В этом случаи нужно перевести всё содержимое на HTTPS.

Связанные статьи

Ошибки сайта 4.х.х и 5.х.х

Ошибка 400 Bad Request Проявляется, в случае некорректного запроса. Следовательно, причину…

500 Internal Server Errors

Как исправить внутреннюю ошибку сервера 500В отличие от других ошибок на стороне сервера, таких…

Ошибки FTP соединений

В данном руководстве рассмотрим распространенные ошибки при работе с FTP и варианты их решения. В…

В…

Как исправить ошибку «Не удалось получить список каталогов» в FileZilla

При использовании FTP клиента FileZilla, если вы можете столкнулись с такой ошибкой: Статус:…

Смешанное содержимое — Веб-безопасность

Когда пользователь посещает страницу, обслуживаемую по протоколу HTTPS, его соединение с веб-сервером шифруется с помощью TLS и, таким образом, защищено от большинства снифферов и атак типа «человек посередине». Страница HTTPS, которая включает содержимое, полученное с использованием открытого текста HTTP, называется страницей со смешанным содержимым . Подобные страницы зашифрованы лишь частично, поэтому незашифрованный контент остается доступным для снифферов и злоумышленников. Это делает страницы небезопасными.

Существует две категории смешанного содержимого: смешанное пассивное/отображаемое содержимое и смешанное активное содержимое . Разница заключается в уровне угрозы наихудшего сценария, если контент переписывается как часть атаки «человек посередине». В случае пассивного контента угроза ниже (страница может содержать вводящий в заблуждение контент, могут быть украдены файлы cookie пользователя). В случае активного контента угроза может привести к фишингу, раскрытию конфиденциальных данных, перенаправлению на вредоносные сайты и т. д.

Разница заключается в уровне угрозы наихудшего сценария, если контент переписывается как часть атаки «человек посередине». В случае пассивного контента угроза ниже (страница может содержать вводящий в заблуждение контент, могут быть украдены файлы cookie пользователя). В случае активного контента угроза может привести к фишингу, раскрытию конфиденциальных данных, перенаправлению на вредоносные сайты и т. д.

Смешанное пассивное/отображаемое содержимое

Смешанное пассивное/отображаемое содержимое — это содержимое, обслуживаемое через HTTP, которое включено в веб-страницу HTTPS, но которое не может изменить другие части веб-страницы. Например, злоумышленник может заменить изображение, переданное по протоколу HTTP, неприемлемым изображением или сообщением для пользователя. Злоумышленник также может получить информацию о действиях пользователя, наблюдая за тем, какие изображения предоставляются пользователю; часто изображения отображаются только на определенной странице веб-сайта. Если злоумышленник наблюдает HTTP-запросы к определенным изображениям, он может определить, какую веб-страницу посещает пользователь.

Если злоумышленник наблюдает HTTP-запросы к определенным изображениям, он может определить, какую веб-страницу посещает пользователь.

Список пассивного контента

В этом разделе перечислены все типы HTTP-запросов, которые считаются пассивным контентом:

-

srcатрибут) -

<аудио>(srcатрибут) -

<видео>(srcатрибут) -

<объект>подресурсы (когда<объект>выполняет HTTP-запросы)

Смешанное активное содержимое

Смешанное активное содержимое — это содержимое, имеющее доступ ко всей или части объектной модели документа страницы HTTPS. Этот тип смешанного контента может изменить поведение HTTPS-страницы и потенциально украсть конфиденциальные данные пользователя. Следовательно, в дополнение к рискам, описанным выше для смешанного отображаемого контента, смешанный активный контент уязвим для нескольких других векторов атак.

В случае со смешанным активным содержимым злоумышленник-посредник может перехватить запрос HTTP-содержимого. Злоумышленник также может переписать ответ, включив в него вредоносный код JavaScript. Вредоносный активный контент может украсть учетные данные пользователя, получить конфиденциальные данные о пользователе или попытаться установить вредоносное ПО в систему пользователя (например, используя уязвимости в браузере или его подключаемых модулях).

Риск, связанный со смешанным содержимым, зависит от типа веб-сайта, который посещает пользователь, и от того, насколько конфиденциальными могут быть данные, предоставляемые этому сайту. Веб-страница может иметь общедоступные данные, видимые миру, или частные данные, видимые только после аутентификации. Если веб-страница общедоступна и не содержит конфиденциальных данных о пользователе, использование смешанного активного контента по-прежнему дает злоумышленнику возможность перенаправить пользователя на другие HTTP-страницы и украсть HTTP-куки с этих сайтов.

Примеры активного содержимого

В этом разделе перечислены некоторые типы HTTP-запросов, которые считаются активным содержимым:

-

<ссылка>(атрибутhref) (включая таблицы стилей CSS) -