Как закрыть порты на сервере 2023

Ситуация такая: на моем сервере вдруг обнаружилась необычная активность, сайты стали падать раз в сутки без видимых причин, и часто даже ночью, когда посетителей почти нет.

Я написал хостеру, он ответил, что у меня увеличился трафик. Но откуда ему взяться? По моей статистике все оставалось почти так же. Но вот моя панель на хостинге показывала, что через мой сервер часто идет огромный трафик измеряемый в несколько мегабит!

Сейчас на скрине он нормальный, а был в тысячи раз больше. Откуда же он берется? Я запустил команду, чтобы узнать, что там ко мне присоединились?

tcpdump -npi eth0 port domain

И вот что показала мне эта команда:

08:06:28.927225 IP 46.8.19.20.33518 > 8.8.8.8.53: 31512+ A? torrents.empornium.me. (39)

08:06:28.948377 IP 8.8.8.8.53 > 46.8.19.20.33518: 31512 1/0/0 A 37.187.71.178 (55)

08:06:29.954971 IP 46.8.19.20.38343 > 8.8.8.8.53: 44472+ A? torrents.empornium.me. (39)

08:06:29.976711 IP 8.

1 2 3 4 5 6 7 | 08:06:28.927225 IP 46.8.19.20.33518 > 8.8.8.8.53: 31512+ A? torrents.empornium.me. (39) 08:06:28.948377 IP 8.8.8.8.53 > 46.8.19.20.33518: 31512 1/0/0 A 37.187.71.178 (55) 08:06:29.954971 IP 46.8.19.20.38343 > 8.8.8.8.53: 44472+ A? torrents.empornium.me. (39) 08:06:29.976711 IP 8.8.8.8.53 > 46.8.19.20.38343: 44472 1/0/0 A 37.187.71.178 (55) 08:06:29.977968 IP 46.8.19.20.38318 > 8.8.8.8.53: 15760+ A? torrents.empornium.me. (39) 08:06:29.977996 IP 46.8.19.20.38318 > 8.8.8.8.53: 24853+ AAAA? torrents. 08:06:30.000435 IP 8.8.8.8.53 > 46.8.19.20.38318: 15760 1/0/0 A 37.187.71.178 (55) |

Как видно, через меня кто то качает п@рно торренты с torrents.empornium.me. Как это происходит я пока не знаю, но чтобы заблокировать наглецов и весь такой торрент трафик можно просто быстро закрыть все порты кроме нужных.

Для начала нужно установить простенький фаервол ufw:

sudo apt-get install ufw

sudo apt-get install ufw |

В Ubuntu он установлен по умолчанию, но не запущен. Запустим его:

sudo ufw enable

sudo ufw enable |

После этого ваши сайты не должны открываться, так как мы заблокировали ВСЕ! Теперь нужно просто открыт нужные нам порты простой командой:

sudo ufw allow 22 sudo ufw allow 80 sudo ufw allow 8080

sudo ufw allow 22 sudo ufw allow 80 sudo ufw allow 8080 |

Я открыл три порта: 22 ssh порт, 80 порт прокси сервера и 8080 порт веб сервера. После этого сайты стали нормально открываться. Чтобы проверить правила для ваших портов дайте команду:

После этого сайты стали нормально открываться. Чтобы проверить правила для ваших портов дайте команду:

netstat -anltp | grep «LISTEN»

netstat -anltp | grep «LISTEN» |

У меня показало следующее:

tcp 0 0 127.0.0.1:3306 0.0.0.0:* LISTEN 1155/mysqld tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 1315/varnishd tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 980/sshd tcp 0 0 127.0.0.1:6082 0.0.0.0:* LISTEN 1299/varnishd tcp6 0 0 :::8080 :::* LISTEN 2379/apache2 tcp6 0 0 :::80 :::* LISTEN 1315/varnishd tcp6 0 0 :::22 :::* LISTEN 980/sshd

1 2 3 4 5 6 7 | tcp 0 0 127.0.0.1:3306 0.0.0.0:* LISTEN 1155/mysqld tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 1315/varnishd tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 980/sshd tcp 0 0 127.0.0.1:6082 0.0.0.0:* LISTEN 1299/varnishd tcp6 0 0 :::8080 :::* LISTEN 2379/apache2 tcp6 0 0 :::80 :::* LISTEN 1315/varnishd tcp6 0 0 :::22 :::* LISTEN 980/sshd |

Значит все нормально, после этого трафик резко снизился, хотя торренты продолжают пока стучаться в мой фаервол.

Через 10 минут решил дописать немного статью, так как тех поддержка сказала, что это еще не все, порты на вход я закрыл, а на выход все разрешено. Решается все одной командой:

sudo ufw default deny outgoing

sudo ufw default deny outgoing |

Теперь проверим все командой sudo

To Action From — —— —- 22 ALLOW IN Anywhere 80 ALLOW IN Anywhere 8080 ALLOW IN Anywhere 3306 ALLOW IN Anywhere 22 (v6) ALLOW IN Anywhere (v6) 80 (v6) ALLOW IN Anywhere (v6) 8080 (v6) ALLOW IN Anywhere (v6) 3306 (v6) ALLOW IN Anywhere (v6)

1 2 3 4 5 6 7 8 9 10 | To Action From — —— —- 22 ALLOW IN Anywhere 80 ALLOW IN Anywhere 8080 ALLOW IN Anywhere 3306 ALLOW IN Anywhere 22 (v6) ALLOW IN Anywhere (v6) 80 (v6) ALLOW IN Anywhere (v6) 8080 (v6) ALLOW IN Anywhere (v6) 3306 (v6) ALLOW IN Anywhere (v6) |

Правда остался открыт протокол шестой версии, но кажется это не критично.

Как закрыть уязвимые порты в Windows

В мире чуть ли не каждый день десятки компьютеров заражаются опасными вирусами, и всё больше пользователей начинают искать способы повышения безопасности своего персонального компьютера.

Наиболее часто заражаются ПК под управлением операционной системы Windows. Связано это с тем, что большинство вирусов проникают в ОС через определенные входящие подключения, так называемые «порты», которые, к сожалению, являются включёнными по умолчанию.

Несколько упрощая, понятие «порт» можно определить как номер входящего подключения внешних программ (в том числе и вирусов) к вашему компьютеру через IP-сеть. Каждому порту присваивается уникальный номер для определения единственно возможного получателя данных в операционной системе.

Проникнув в компьютер, вирусы начинают заражать данные пользователя и открывают все ранее закрытые порты Виндовс для более быстрого распространения по системе. Чтобы этого не произошло, необходимо блокировать самые уязвимые порты, тем самым предотвратив возможность заражения и подняв безопасность Windows на уровень выше.

Самые уязвимые порты Windows 7 – 10

Исследование самых крупных вирусных взломов показывает, что 80% паразитного трафика проходит через 4 порта, используемые для обмена данными между разными версиями ОС Виндовс. Наиболее уязвимыми открытыми портами Windows считаются:

TCP порт 445 (он используется для обмена файлами) TCP порт 139 (предназначен для удаленного подключения к компьютеру) UDP порт 137 (служит для поиска информации на других компьютерах) TCP порт 135 (через него выполняются задания команд)

Как проверить, какие порты открыты

Чтобы узнать, есть ли на вашем устройстве отрытые уязвимые порты, воспользуйтесь сканером портов от Whoer.net. Определив ваш IP-адрес и используя nmap, сервис проверки открытых портов покажет, какие порты открыты на вашем устройстве и какие программы их используют. Вы получите взгляд извне, чтобы ясно представлять, насколько ваше устройство уязвимо и открыто опасностям большого Интернета.

Как закрыть порты с 135 по 139 и 445 в Windows?

Есть множество вариантов закрытия портов Виндовс, но в статье мы рассмотрим самые простые способы это сделать.

Способ 1 – использование командной строки

Командная строка Windows используется для задания значений тем настройкам системы, у которых нет графического интерфейса. К таковым функциям и относятся рассматриваемые открытые порты подключений.

Командная строка запускается в несколько этапов:

Нажмите сочетание клавиш Win+R В появившемся окне выполнения команд наберите CMD Нажмите «ОК»

Перед вами появится окно с черным фоном. По очереди скопируйте в него представленные ниже строчки и нажмите клавишу ввода:

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=“Block1_TCP-135”

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=“Block1_TCP-137”

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=“Block1_TCP-138”

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=“Block_TCP-139” (команда помогает закрыть порт 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=“Block_TCP-445” (команда помогает закрыть порт 445)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=“Block_TCP-5000”

Эти шесть команд закрывают 4 перечисленных выше самых опасных открытых порта Windows, а также порт 5000, отвечающий за обнаружение открытых сервисов, и UDP порт 138 разрешения имен NetBIOS.

Способ 2 – использование сторонних программ

Чтобы не использовать ручную работу с командной строкой, можно использовать стороннее программное обеспечение. Суть его работы сводится к такой же правке реестра, как в способе выше, только в визуальном отображении.

Рекомендуем к использованию Windows Doors Cleaner, которая легко может закрыть порты на компьютере (в Windows 10 – 7: старые версии ОС данная программа не поддерживает).

Инструкция по работе с программой, закрывающей порты

- Скачайте и установите программу

- Установленную программу необходимо запустить с правами администратора

- В появившемся окне при нажатии кнопок «Сlose» или «Disable» отключаются и закрываются все уязвимые порты Windows

- После внесения необходимых изменений, перезагрузите Windows

Важно отметить, что с помощью этой программы можно не только закрыть, но и открыть порты.

Заключение

Помимо закрытия самых опасных сетевых портов компьютера необходимо не забывать, что этими действиями не достигается максимальная безопасность для операционной системы.

На вашей Windows необходимо устанавливать присылаемые Microsoft критические пакеты обновлений, антивирусные программы, безопасные браузеры и другое ПО, повышающее безопасность и анонимность.

Предлагаем обсудить в комментариях тему защиты сетевых портов и делиться полезными методами повышения конфиденциальности. Не забудьте отправить ссылку на эту статью вашим друзьям, чтобы они тоже знали, как закрыть открытые порты Windows.

Посмотрите также наше видео, где мы более подробно рассказываем о том, как закрыть уязвимые порты:

Почему закрытие порта 80 вредно для безопасности

Мы предприняли довольно большие шаги в нашем переходе к безопасной сети, но меня часто спрашивают о закрытии порта 80 в рамках этого перехода. Вот мои мысли о том, почему мы не должны этого делать.

Наши текущие усилия

Как отрасль мы добились поистине выдающегося прогресса в переходе к зашифрованной сети. Недавно я описал целую кучу причин, по которым вы хотели бы перейти на HTTPS, которые не имели ничего общего с реальными преимуществами безопасности или конфиденциальности. Вы можете прочитать их в моей статье «Все еще думаете, что вам не нужен HTTPS?». Эти причины, наряду со многими другими, мотивируют сайты переходить на HTTPS, стимулируя принятие. Это одна сторона усилий, довести людей до хочет, чтобы использовал HTTPS, а другая сторона снижает входные барьеры. Вот тут-то и появился Let’s Encrypt, бесплатный ЦС, выдающий сертификаты всем, кто их хочет. Бесплатные сертификаты устранили ценовой барьер, а их автоматизированные инструменты значительно сократили технические и эксплуатационные расходы при развертывании HTTPS. У меня есть блог о начале работы с Let’s Encrypt! и если вы хотите сделать переход самостоятельно, вы должны проверить это. Это все хорошо и хорошо, когда говорят, что эти вещи действительно помогают, но нам нужны доказательства, подтверждающие это утверждение.

Недавно я описал целую кучу причин, по которым вы хотели бы перейти на HTTPS, которые не имели ничего общего с реальными преимуществами безопасности или конфиденциальности. Вы можете прочитать их в моей статье «Все еще думаете, что вам не нужен HTTPS?». Эти причины, наряду со многими другими, мотивируют сайты переходить на HTTPS, стимулируя принятие. Это одна сторона усилий, довести людей до хочет, чтобы использовал HTTPS, а другая сторона снижает входные барьеры. Вот тут-то и появился Let’s Encrypt, бесплатный ЦС, выдающий сертификаты всем, кто их хочет. Бесплатные сертификаты устранили ценовой барьер, а их автоматизированные инструменты значительно сократили технические и эксплуатационные расходы при развертывании HTTPS. У меня есть блог о начале работы с Let’s Encrypt! и если вы хотите сделать переход самостоятельно, вы должны проверить это. Это все хорошо и хорошо, когда говорят, что эти вещи действительно помогают, но нам нужны доказательства, подтверждающие это утверждение.

Наш прогресс

Недавно я опубликовал исследование, которое показало, что внедрение HTTPS не только продолжается, но и скорость, с которой мы переходим на HTTPS, также довольно быстро увеличивается. Вы можете увидеть исследование здесь, но ключевым моментом был этот график, показывающий использование HTTPS на 1 миллионе лучших сайтов в Интернете.

Но вам не нужно верить мне на слово, есть много других доказательств, подтверждающих это утверждение. Телеметрия Mozilla показала, что мы, наконец, склонили чашу весов в сторону того, сколько страниц загружается через HTTP по сравнению с HTTPS. В браузере Firefox более 50% загрузок страниц теперь происходит через HTTPS!

Вчера телеметрия @Mozilla впервые показала, что более 50% загрузок страниц были зашифрованы с помощью HTTPS. pic.twitter.com/kADcLOLsQ7

— Давайте зашифруем (@letsencrypt) 14 октября 2016 г.

Совершенствование вашего развертывания

По моему мнению, чтобы завершить любое развертывание HTTPS, вам нужно сделать две вещи. Во-первых, вам нужно использовать HSTS, заголовок ответа HTTP, который сообщает браузеру, что ваш сайт отныне будет использовать только HTTPS, удаляя HTTP по умолчанию. Использование HSTS устраняет это небезопасное значение по умолчанию, а также смягчает особенно неприятную атаку, которая возможна в результате этого. Во-вторых, предварительная загрузка HSTS, которая выполняется после того, как вы настроили и протестировали HSTS. Это позволяет вам фактически записать ваш домен в исходный код всех основных браузеров только как HTTPS, обеспечивая дополнительный уровень защиты по сравнению с одним только HSTS. Если вам нужен краткий справочник для получения дополнительной информации обо всем, что связано с HSTS, обратите внимание на мою шпаргалку по HSTS. И HSTS, и предварительная загрузка великолепны, но я думаю, что именно здесь начинает действовать идея закрытия порта 80.

Во-первых, вам нужно использовать HSTS, заголовок ответа HTTP, который сообщает браузеру, что ваш сайт отныне будет использовать только HTTPS, удаляя HTTP по умолчанию. Использование HSTS устраняет это небезопасное значение по умолчанию, а также смягчает особенно неприятную атаку, которая возможна в результате этого. Во-вторых, предварительная загрузка HSTS, которая выполняется после того, как вы настроили и протестировали HSTS. Это позволяет вам фактически записать ваш домен в исходный код всех основных браузеров только как HTTPS, обеспечивая дополнительный уровень защиты по сравнению с одним только HSTS. Если вам нужен краткий справочник для получения дополнительной информации обо всем, что связано с HSTS, обратите внимание на мою шпаргалку по HSTS. И HSTS, и предварительная загрузка великолепны, но я думаю, что именно здесь начинает действовать идея закрытия порта 80.

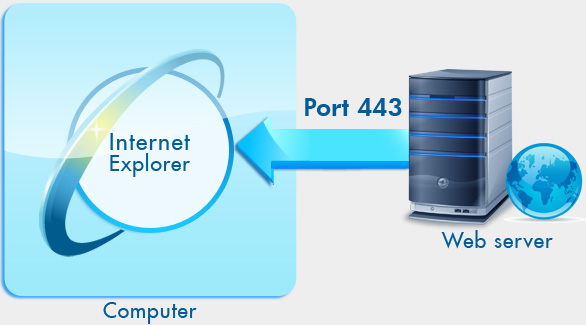

Нужен ли нам порт 80?

Обычно предполагается, что когда сайт использует HSTS, браузер знает, что по умолчанию следует использовать HTTPS. Особенно с предварительной загрузкой, когда сайт жестко закодирован в браузере, кажется, что открытый порт 80 является излишним и просто предлагает связь по тому, что, несомненно, будет небезопасным протоколом, HTTP. Проблема в том, что закрытие порта 80 ухудшит наше положение по нескольким причинам.

Особенно с предварительной загрузкой, когда сайт жестко закодирован в браузере, кажется, что открытый порт 80 является излишним и просто предлагает связь по тому, что, несомненно, будет небезопасным протоколом, HTTP. Проблема в том, что закрытие порта 80 ухудшит наше положение по нескольким причинам.

Мы потеряем перенаправления

Одной из основных причин, по которой порт 80 остается открытым, является продолжение перенаправления трафика с HTTP на HTTPS. Даже с предварительной загрузкой HSTS и есть несколько причин, по которым мы не можем на них полагаться. Начнем с того, что браузер на другом конце может не реализовать список предварительной загрузки, это означает, что он по-прежнему будет по умолчанию использовать HTTP на порту 80 и пропустит перенаправление. Мы даже не можем быть уверены, что на другом конце находится браузер, современный или обновленный. У него может быть более старая версия списка предварительной загрузки, которая не включает ваш домен. Мы должны держать порт 80 открытым, чтобы перенаправить любой трафик, который может сначала попытаться подключиться к нему по какой бы то ни было причине.

Мы должны держать порт 80 открытым, чтобы перенаправить любой трафик, который может сначала попытаться подключиться к нему по какой бы то ни было причине.

Это не делает нас более безопасными

Еще одна часто упоминаемая причина заключается в том, что если мы закроем порт 80, тогда не будет связи по небезопасному протоколу HTTP, и в результате не будет атак «человек посередине». К сожалению, это просто не так. Если мы закроем порт 80, это не остановит клиента, пытающегося установить там свое первоначальное соединение, и именно в этом заключается проблема. Независимо от того, открыт ли у нас как хоста порт 80, злоумышленник все равно может выдать себя за нас и ответить на первоначальный запрос от клиента, которому даже не нужно до нас доходить. Теперь открытие порта 80 напрямую не решает эту проблему, но если мы сможем поймать клиента по предыдущему запросу и перенаправить его на порт 443 с помощью HTTPS и получить политику HSTS, мы сможем избежать повторного использования им порта 80 в будущее. В худшем случае они надеются кэшировать 301 с HTTP на HTTPS на некоторое время и, по крайней мере, получить какая-то дополнительная защита.

В худшем случае они надеются кэшировать 301 с HTTP на HTTPS на некоторое время и, по крайней мере, получить какая-то дополнительная защита.

Это действительно большой. Пока браузеры не изменят свое поведение по умолчанию, используя HTTP в качестве протокола по умолчанию, мы мало что можем или должны сделать с точки зрения закрытия порта 80. Как Firefox, так и Chrome показали, что HTTPS быстро становится протоколом по умолчанию при загрузке большинства страниц, но Боюсь, это не означает, что по умолчанию мы так близки к HTTPS, как мне бы хотелось. Такие сайты, как социальные сети, магазины и банковские услуги, вероятно, составляют огромное количество загрузок страниц по сравнению с другими категориями сайтов, и я полагаю, что они довольно сильно искажают результаты. Мы определенно не близки к тому, чтобы 50% веб-сайтов использовали HTTPS. Пока большинство сайтов не выиграют от использования HTTPS в качестве протокола по умолчанию и отката к HTTP для остальных, мы не увидим перехода на HTTPS по умолчанию.

Держите порт 80 открытым

В обозримом будущем лучше всего держать порт 80 открытым, отвечать переадресацией 301 для перемещения трафика на HTTPS, применять строгую политику HSTS и предварительно загружать домен HSTS. В текущей ситуации эти

Если вы хотите получать уведомления, когда я публикую новый блог, рассмотрите возможность подписки!

Теги: HTTPS

Как заблокировать или разрешить порт TCP/IP в брандмауэре Windows

Брандмауэр Windows позволяет ограничить исходящий/входящий сетевой трафик для определенного приложения или порта TCP/IP. Это популярное средство ограничения сетевого доступа к рабочим станциям или серверам пользователей и с них. Правила брандмауэра Windows можно настроить индивидуально на каждом компьютере. Или, если ваш компьютер находится в домене Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик. В крупных организациях правила фильтрации портов обычно доводятся до уровня маршрутизатора, коммутаторов L3 или выделенных брандмауэров. Однако ничто не мешает вам распространить правила ограничения сетевого доступа брандмауэра Windows на рабочие станции или серверы Windows.

В крупных организациях правила фильтрации портов обычно доводятся до уровня маршрутизатора, коммутаторов L3 или выделенных брандмауэров. Однако ничто не мешает вам распространить правила ограничения сетевого доступа брандмауэра Windows на рабочие станции или серверы Windows.

Как настроить параметры брандмауэра Windows

Вы можете настроить параметры брандмауэра Windows (заблокировать или открыть порт в Windows 10/8/7) в соответствии с вашими потребностями и при необходимости восстановить параметры по умолчанию. Для этого просто перейдите к расширенным настройкам брандмауэра. Начните с открытия панели управления и введите «Брандмауэр» в поле поиска. Затем откройте брандмауэр и нажмите ссылку «Дополнительные настройки».

Читайте подробные инструкции о том, как заблокировать или открыть порт в брандмауэре Windows 10/8/7.

Как заблокировать или открыть порт в брандмауэре Windows 10/8/7

1. Откройте брандмауэр Windows и найдите Дополнительные параметры. Чтобы открыть брандмауэр Windows, введите «firewall.cpl» в строку поиска и нажмите клавишу Enter.

Чтобы открыть брандмауэр Windows, введите «firewall.cpl» в строку поиска и нажмите клавишу Enter.

Когда откроется «Дополнительные настройки», щелкните ссылку Дополнительные настройки на левой панели основного диалогового окна брандмауэра. Откроется окно «Брандмауэр Windows в режиме повышенной безопасности».

2. Откройте список правил для входящих подключений.

В левой части окна нажмите « Правила для входящих подключений », чтобы открыть список правил.

3. Настройте новое правило.

На панели «Действия» с правой стороны выберите « Новое правило …»

4. Откройте мастер создания нового правила для входящих подключений.

Выберите « Порт », а затем нажмите « Далее ». Откроется окно « Мастер создания нового правила для входящих подключений ».

Оттуда выберите ‘ Port » в качестве нового правила Введите и нажмите « Next ».

Нажмите « Конкретные локальные порты ». Затем выберите номер порта (например, 80).

Нажмите « Next », чтобы продолжить.

5. Заблокировать соединение.

В окне «Действие» выберите « Заблокировать соединение » и нажмите « Далее ».

В окне «Профиль» установите флажки, чтобы применить правило к каждому из трех типов профилей: «Домен», «Частный» и «Общедоступный». Нажмите ‘ Далее ‘, чтобы продолжить.

7. Назовите свое правило и настройте параметры.

Выберите имя для нового правила, например, « блокировать подозрительные порты ».

При желании вы также можете добавить к правилу необязательное описание.

Когда вы закончите, нажмите « Готово », чтобы настроить параметры.

Как открыть порт в брандмауэре Windows

Вы можете открыть порт в брандмауэре Windows, чтобы определенный IP-адрес мог связываться с вашим компьютером (например, когда вы играете в игры). Процедура открытия порта остается более или менее такой же. Все, что вам нужно сделать, это следовать инструкциям мастера New Inbound Rule, указать порт и выбрать «Разрешить подключение».

Процедура открытия порта остается более или менее такой же. Все, что вам нужно сделать, это следовать инструкциям мастера New Inbound Rule, указать порт и выбрать «Разрешить подключение».

Как отключить порт TCP/IP в брандмауэре Windows с помощью Action1

Чтобы отключить порт TCP/IP в брандмауэре Windows, выполните следующие действия:

1. Войдите в панель управления Action1.

2. В меню слева выберите « Управляемые конечные точки ».

3. Отметьте конечную точку для порта, который вы хотите заблокировать.

4. Нажмите кнопку « Дополнительные действия

5. В открывшемся окне введите команду брандмауэр netsh advfirewall добавить правило имя = «BlockAIM» протокол = каталог TCP = выходной удаленный порт = 4099 действие = блок . (В данном случае мы блокируем порт 4099).

6. Нажмите « Следующий шаг ».

empornium.me. (39)

empornium.me. (39)