Насколько легко взломать сайт на WordPress? — Хабр Q&A

По разному.

Сам по себе wordpress достаточно стабильный устойчивый продукт, и как всегда в таких продуктах уязвимости быстро отслеживаются и ликвидируются.

Поэтому он в этом плане ничуть не хуже и не лучше других крупных платформ.

С одной стороны — код сложный, а чем сложнее код тем больше вероятности ошибок и уязвимостей.

Но все уязвимости оперативно устраняются.

Теоретически взломать можно все, но практически — все простые и опасные уязвимости уже закрыты или будут моментально закрыты после обнаружения. Поэтому бояться не стоит.

Глупых ошибок свойственным движкам написанным новичками там нет. Поэтому взломать его очень сложно.

С плагинами ситуация хуже. Один дырявый плагин — и вся безопасность коту под хвост.

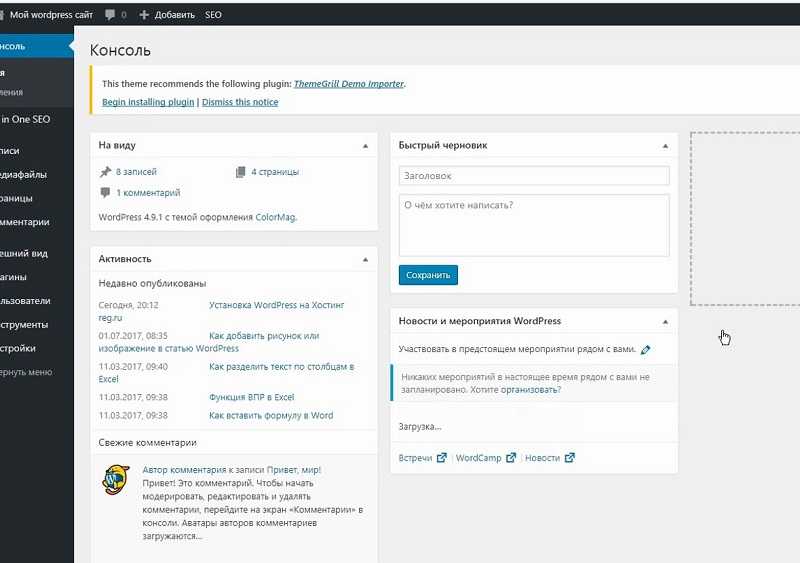

Но самая большая проблема — wordpress позиционируется как простой и легкий в освоении продукт для конечного пользователя. Не нужно быть профессионалом чтобы сделать сайт на вордпресс.

В итоге большинство сайтов на этом движке делают непрофессионалы, люди не понимающие как и что там работает, и не имеющие представления о безопасности или небезопасности тех или иных вещей. Что можно делать, а что нельзя.

По этой причине множество сайтов на wordpress являются очень дырявыми.

Https это протокол передачи данных — его задача обеспечить безопасность данных передаваемых между сайтом и пользователем.

К безопасности самого сайта он вообще не имеет никакого отношения.

Ответ написан

Про сам вордпресс и его код и плагины вам ответили, а по https поясню:

Https нужен для того, что соединение между клиентским устройством (комьютер, телефон и т.п.) и веб-сервером было зашифровано, а значит будут зашифрованы и передаваемые данные.

Что это даёт?

Если вы логинитесь в админку сайта по обычному http, то на пути от вашего устройства до веб-сервера сетевые пакеты можно перехватить и прочитать переданные вами данные (логин, пароль) в открытом виде в виде текста. Если будет использован https, то сетевые пакеты так же перехватываются, но прочитать их содержимое можно только если расшифровать его закрытым ключом, который хранится на веб сервере. Сами сообщения зашифровываются на стороне клиента открытым ключом, который веб-сервер передаёт любому, установившему соединение.

Т.е. ключи для расшифровки сообщений текущей сессии знают только клиент и сервер.

И, да, не слушайте Site Developer, где он в комментариях говорит по поводу того, что клиент не знает, что к нему прилетает, потому что как раз клиентское устройство знает, что к нему прилетает.

Ответ написан

Насколько легко взломать сайт на WP, если используются более-менее проверенные плагины?

Если плохая прокладка между клавиатурой и креслом, то легко.

А так даже у гуглов, фейсбуков и прочих твиттеров базы юзеров уводят. И у Пентагона говорят тоже документацию сливают. 🙂

Сильно ли влияет HTTPS на защиту?

Вообще не влияет. https не для сайтов, а для юзеров. И то не для всех и не всегда полезно. (от него больше вреда на самом деле)

Ответ написан

Взломанные сайты WordPress защищаются злоумышленниками (Мнение специалиста WordFence

Уязвимость нулевого дня была недавно обнаружена в популярном плагине WordPress, и теперь киберпреступники, использующие эту уязвимость, начали защищать взломанные ими сайты от атак других злоумышленников.

Брешь в безопасности была впервые обнаружена охранной фирмой Defiant, которая зафиксировала атаки на более чем 1,7 млн сайтов WordPress, на которых были установлены уязвимые версии плагина File Manager. Однако за последнюю неделю количество атакованных сайтов превысило 2,6 миллиона.

В случае эксплуатации уязвимость позволяет злоумышленникам загружать вредоносные файлы PHP и выполнять произвольный код на сайтах WordPress, которые не обновлены до последней версии File Manager.

Разработчики плагина создали и выпустили патч для уязвимости с выпуском File Manager 6.9. К сожалению, многие владельцы сайтов еще не обновили плагин до последней версии, что сделало их сайты уязвимыми для атак.

Согласно новому отчету Defiant, в настоящее время многочисленные киберпреступники нацелены на сайты, на которых установлены уязвимые версии плагина File Manager. Тем не менее, инженер по обеспечению качества Wordfence Рам Галл объяснил, что двое из этих злоумышленников начали защищать взломанные сайты, сказав:

«Мы видели доказательства того, что в этих атаках принимали участие несколько злоумышленников, в том числе незначительные усилия злоумышленника, который ранее отвечал за атаки на миллионы сайтов, но два злоумышленника были наиболее успешными в использовании уязвимых сайтов, и в настоящее время оба злоумышленники защищают паролем уязвимые копии файла connector. minimal.php ».

minimal.php ».

Один из злоумышленников, известный под ником bajatax, – марокканский злоумышленник, известный тем, что крадет учетные данные пользователей с веб-сайтов электронной коммерции PrestaShop. После взлома сайта WordPress bajatax внедряет вредоносный код, который собирает учетные данные пользователя через Telegram, когда владелец сайта входит в систему, и эти учетные данные затем продаются лицу, предложившему наивысшую цену. Другой злоумышленник внедряет бэкдор, замаскированный под ICO-файл, в случайную папку, а также в корневой веб-сайт сайта, чтобы гарантировать, что они могут продолжить доступ к взломанному сайту.

Defiant заметил, что оба злоумышленника используют пароли для защиты уязвимого файла connector.minimal.php на ранее зараженных сайтах. Галл предоставил дополнительную информацию о том, как эти два злоумышленника защищают взломанные сайты WordPress, сказав:

«Наша команда по очистке сайтов вычистила ряд сайтов, скомпрометированных этой уязвимостью, и во многих случаях присутствуют вредоносные программы от нескольких злоумышленников. Вышеупомянутые злоумышленники добились наибольшего успеха благодаря своим усилиям по блокировке других злоумышленников, и коллективно используют в своих атаках несколько тысяч IP-адресов ».

Вышеупомянутые злоумышленники добились наибольшего успеха благодаря своим усилиям по блокировке других злоумышленников, и коллективно используют в своих атаках несколько тысяч IP-адресов ».

Владельцы сайтов WordPress, у которых установлен плагин File Manager, должны немедленно обновить его до версии 6.9, чтобы не стать жертвой любых потенциальных атак, особенно сейчас, когда киберпреступники активизировали свои усилия.

Источник записи: https://www.techradar.com

Взлом сайтов WordPress ради удовольствия и прибыли | Часть-1 [ Вода ] | Кришна Агарвал

Привет, ребята, я Кришна Агарвал (Kr1shna 4garwal) из Индии 🇮🇳. Обычный охотник за ошибками и так называемый исследователь безопасности 🙂

Сегодня мой день рождения, поэтому я планировал отпраздновать его по-другому, поэтому я пишу о некоторых распространенных уязвимостях и неправильных конфигурациях, которые я нашел в своем путешествии по поиску ошибок в эта статья 🙂 Надеюсь, вы узнаете что-то новое из этой серии.

Я разделил эту статью на две части. первый — Вода, а второй — Огонь. Это часть 1 [Вода] серии «Взлом WordPress ради удовольствия и прибыли».

В этой серии я постараюсь упомянуть все распространенные ошибки конфигурации и уязвимости WordPress, которые я знаю.

Взламываем сайты WordPress ради удовольствия и прибылиДавайте взломаем WordPress ради удовольствия и выгоды 🙂

Итак, вы все уже знаете о WordPress, и если вы не знаете, что это такое, то вот краткое введение в WordPress

0x01 — Что такое WordPress?0x02 — Перечислить поддомены целиWordPress — это система управления контентом (CMS), позволяющая размещать и создавать веб-сайты. WordPress содержит архитектуру плагинов и систему шаблонов, поэтому вы можете настроить любой веб-сайт в соответствии с вашим бизнесом, блогом, портфолио или интернет-магазином.

В моем предыдущем обзоре я упоминал некоторые методы для перечисления поддоменов. Вы можете проверить это здесь .

Вы можете проверить это здесь .

Прежде всего, нам нужно узнать, использует ли наша цель WordPress или нет. Существует множество методов обнаружения WordPress. Я упомянул два лучших метода для этого.

0x02.1 — Via Wappalyzer Extension

для Chrome

для Firefox

простой использование Wappalyzer0x02.2 — Поис 9

0015 NucleiNuclei — это бесплатный сканер уязвимостей на основе шаблона yaml с открытым исходным кодом, в шаблонах ядер по умолчанию. есть шаблон с именем wordpress-detect.yaml, который находится в папке технологий ядер-шаблонов. Вы можете запустить этот шаблон в списке вашей цели, чтобы обнаружить сайты WordPress.

кот жив.txt | kernel -t ~/nuclei-templates/technologies/wordpress-detect.yaml0x04 — Давайте начнем взлом

После обнаружения поверхности атаки WordPress мы разделим ее на ручной и автоматизированный подход…

Эта часть будет полностью посвящена ручному подходу, но вы также можете автоматизировать его.

0x05 — Ошибка 0x1 [Перечисление имени пользователя через REST API]

WordPress включает REST API, который можно использовать для вывода информации о зарегистрированных пользователях в установке WordPress. REST API предоставил пользовательские данные для всех пользователей, которые создали публикацию общедоступного типа. Это можно рассматривать как P4 в соответствии с Bugcrowd VRT [Перечисление -> Имена пользователей -> Не брутфорс], но мы можем увеличить это до P1, P2, связав с ним ошибку 0x2.

Мы можем перечислить имена пользователей из следующей конечной точки https://domain.tld/wp-json/wp/v2/users

Если wp-json/wp/v2/users запрещен (403), то вы следует попробовать следующие обходы:

/wp-json/wp/v2/users/n

/wp-json/?rest_route=/wp/v2/users/

/wp-json/?rest_route=/wp/ v2/users/n

/?author=n

n означает числа типа 1,2,3,4…

Привет дорогой Алексей 😼0x06 — Ошибка 0x2 [Общий пароль панели администратора]

Примечание. Пожалуйста, проверьте политику вашей цели, не пытайтесь проводить эту атаку, если грубая форсировка выходит за рамки.

Пожалуйста, проверьте политику вашей цели, не пытайтесь проводить эту атаку, если грубая форсировка выходит за рамки.

Чтобы получить доступ к панели администратора сайта WordPress в качестве администратора, нам нужны имя пользователя и пароль. Мы можем получить имя пользователя сверху ошибка 0x1.

Теперь для пароля мы подберем его с помощью BurpSuite и Hydra 🙂

0x06.1 — BurpSuite

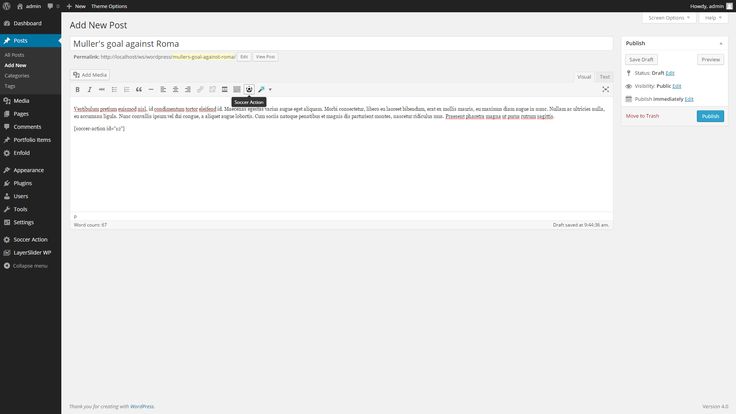

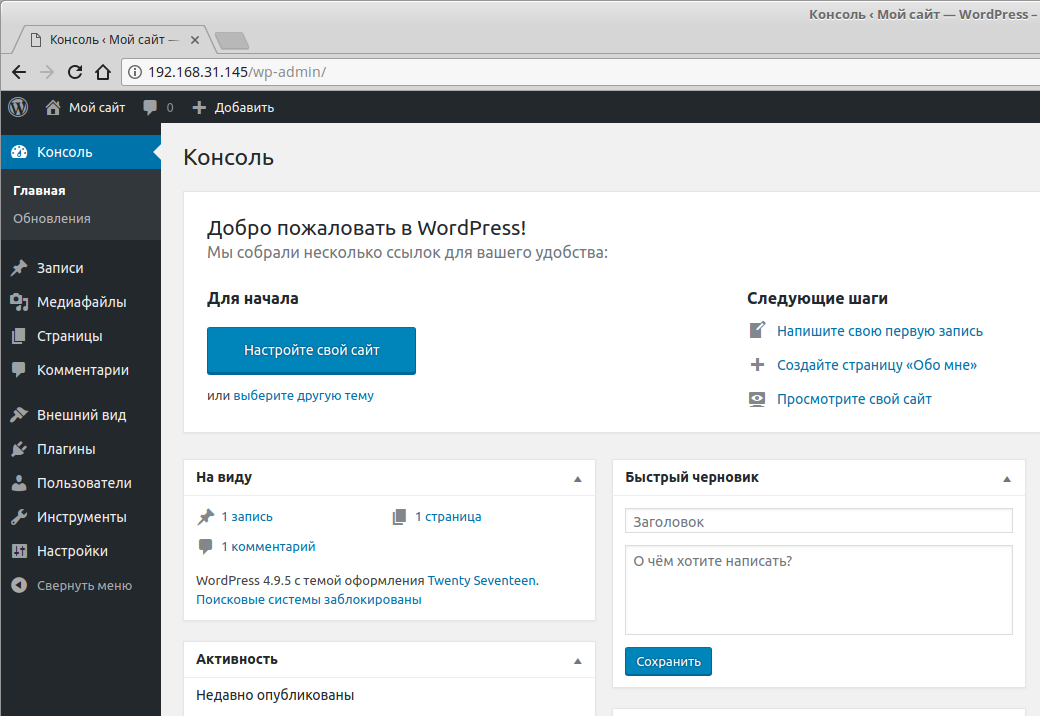

- Откройте целевой сайт WordPress в настроенном браузере BurpSuite

- добавьте /wp-login.php к вашему целевому веб-сайту URL

- введите произвольные учетные данные (admin:admin)

- перехватите этот запрос и отправьте его злоумышленнику добавьте значение pwd=§admin§

- откройте вкладку Payloads, введите свой список слов

- Начать атаку

(На приведенном выше снимке экрана моя цель установила защиту ограничения скорости на wp-login.php, поэтому я ввожу только один пароль, потому что я уже получил пароль от Github recon) 9&wp-submit=Войти&testcookie=1:S=Местоположение” -l kr1shna -P /usr/share/wordlists/hack0x05. txt -f привет гидре! 🤩

txt -f привет гидре! 🤩

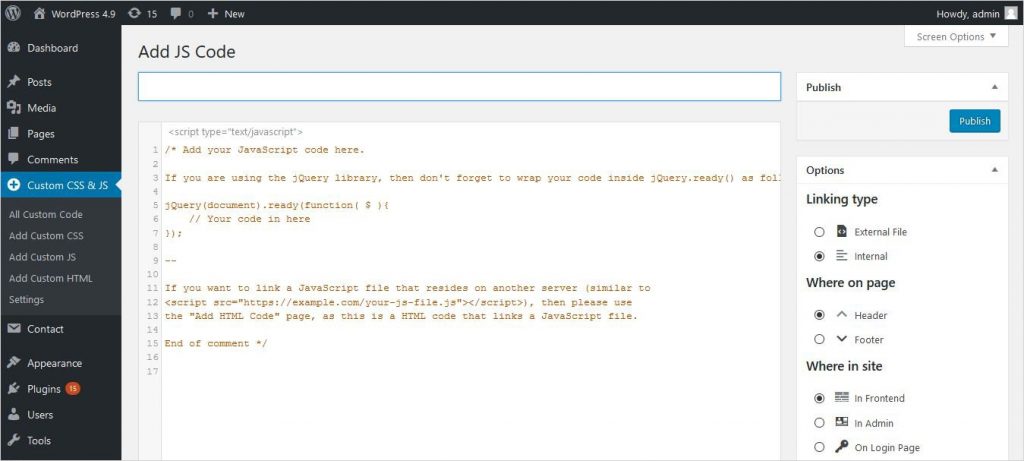

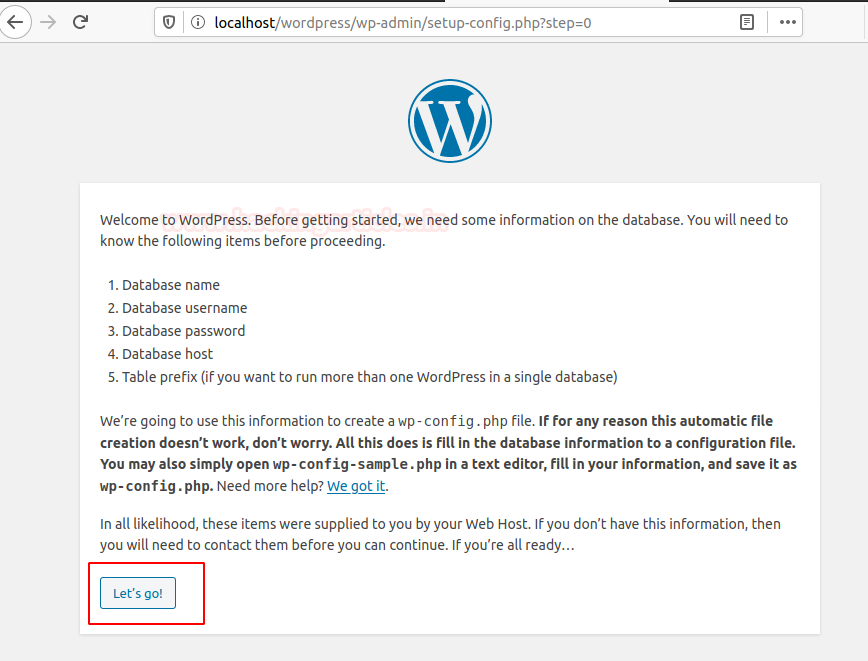

Файл wp-config.php содержит информацию, необходимую WordPress для подключения к базе данных, такую как имя базы данных, хост базы данных, имя пользователя и пароль.

Иногда разработчики забывают скрыть этот важный файл от рабочего сервера. Поэтому, если вы можете получить доступ к файлу wp-config.php и он содержит имя базы данных, хост, имя пользователя и пароль, это означает высокую степень серьезности.

https://domain.tld /wp-config.php

К сожалению, в большинстве случаев это запрещено, но вы можете попробовать один и тот же файл с разными расширениями.

Например:

/wp-config,txt

/wp-config.zip

/wp-config.md

/wp-config.php_orig

/wp-config.bak

wp-config. txt0x08 — Ошибка 0x4 [Утечка журналов отладки]

Иногда разработчики оставляют отладку включенной на рабочем сервере. Таким образом, все журналы сайта WordPress хранятся в файле debug.log в каталоге /wp-content. Это может привести к полному раскрытию внутреннего пути и иногда содержит конфиденциальную информацию.

Таким образом, все журналы сайта WordPress хранятся в файле debug.log в каталоге /wp-content. Это может привести к полному раскрытию внутреннего пути и иногда содержит конфиденциальную информацию.

Вы всегда должны проверять наличие wp-content/debug.log

, например https://domain.tld/wp-content/debug.log

wp-content/debug.log0x09 — Ошибка 0x5 [Файлы резервных копий Leak]

Существует риск того, что разработчики сделали резервную копию domain.tld, но по ошибке сохранили ее на рабочем сервере; это может быть серьезной проблемой.

Этот файл резервной копии можно найти где угодно.

На этот раз вы можете вызвать помощь FFUF. Это фантастический инструмент, созданный Joohoi для фаззинга веб-приложений.

Если нашей целью является domain.tld, то именем файла резервной копии будет domain.* (rar, tar.gz, sql.tar, tar.bzip2, sql.bz2, 7z, tar, tar.bz2, sql.7z, bak и т.д.)

Прежде всего, нам нужны все расширения, сохраненные в файле. Вы можете использовать мой файл 🙂

Вы можете использовать мой файл 🙂

А затем начать FUZZING с FFUF

Команда: ffuf -u https://domain.tld/domain.FUZZ -w hack.txt -o ext-fuzz.txt -cБагов нет 🙁 Sed Lyf

Думаю этого достаточно для этой части, продолжу эту серию в 2023 если вы почерпнете какие то знания из этой части. в остальном все нормально 😉

Если я что-то пропустил в этой статье, пожалуйста, напишите мне в Директ или оставьте комментарий. Я добавлю его с вашим именем 🙂

Вывод: «Не думайте, что вы единственный, кто получает несколько дубликатов и N/A. С этим сталкиваются все. Не сдавайся; это только фаза процесса».

Приносим извинения за любые грамматические ошибки 🙏.

Отдельное спасибо @Parag_Bagul за корректуру.

Директ всегда открыт для вопросов, помощи, сотрудничества и предложений 🙂

Стань моим другом:

- com/kr1shna4garwal/

- Twitter — https://twitter.

com/kr1shna4garwal

com/kr1shna4garwal

Спасибо, что потратили свое драгоценное время на чтение моих статей 😉

Если вы нашли это ценным и потратили впустую свои 10 минут на чтение этого и что-то узнали, а затем похлопайте👏 и оставьте комментарий, нажмите кнопку «Подписаться» для будущих статей и поделитесь этим со своими друзьями и сообществом в области информационной безопасности.

мы встретимся во второй части этой серии

продолжай взламывать, продолжай учиться!

Подписание!

От Infosec Writeups: Каждый день в Infosec появляется много информации, за которой трудно уследить. Подпишитесь на наш еженедельный информационный бюллетень, чтобы БЕСПЛАТНО получать все последние тенденции информационной безопасности в виде 5 статей, 4 тем, 3 видео, 2 репозиториев и инструментов GitHub и 1 оповещения о вакансиях!

11 основных причин взлома сайтов WordPress (и как это предотвратить)

Недавно один из наших читателей спросил нас, почему сайты WordPress подвергаются взлому.

Очень неприятно узнать, что ваш сайт WordPress был взломан. Хотя хакеры нацелены на все веб-сайты, вы можете совершать некоторые ошибки, которые делают ваш сайт уязвимым для атак.

В этой статье мы расскажем об основных причинах взлома сайта WordPress, чтобы вы могли избежать этих ошибок и защитить свой сайт.

Почему хакеры атакуют WordPress?

Во-первых, это не просто WordPress. Все веб-сайты в Интернете уязвимы для попыток взлома.

Причина, по которой веб-сайты WordPress являются общей целью, заключается в том, что WordPress является самым популярным в мире конструктором веб-сайтов. Он поддерживает более 43% всех веб-сайтов, то есть сотни миллионов веб-сайтов по всему миру.

Эта огромная популярность дает хакерам простой способ находить менее безопасные веб-сайты, чтобы использовать их.

У хакеров есть разные мотивы для взлома веб-сайта. Некоторые из них — новички, которые только учатся использовать менее безопасные сайты. У других злонамеренные намерения, такие как распространение вредоносных программ, атаки на другие веб-сайты и рассылка спама.

С учетом сказанного давайте рассмотрим некоторые из основных причин взлома сайтов WordPress, чтобы вы могли узнать, как предотвратить взлом вашего сайта.

1. Небезопасный веб-хостинг

Как и все веб-сайты, сайты WordPress размещаются на веб-сервере. Некоторые хостинговые компании не защищают должным образом свою хостинговую платформу. Это делает все веб-сайты, размещенные на их серверах, уязвимыми для попыток взлома.

Этого можно легко избежать, выбрав лучшего хостинг-провайдера WordPress для своего сайта. Надлежащим образом защищенные серверы могут блокировать многие из наиболее распространенных атак на сайты WordPress.

Если вы хотите принять дополнительные меры предосторожности, мы рекомендуем использовать управляемого хостинг-провайдера WordPress.

2. Использование слабых паролей

Пароли — это ключи к вашему сайту WordPress. Вы должны убедиться, что используете надежный уникальный пароль для каждой из следующих учетных записей, потому что все они могут предоставить хакеру полный доступ к вашему сайту.

- Ваша учетная запись администратора WordPress

- Ваша учетная запись панели управления веб-хостингом

- Ваши учетные записи FTP

- База данных MySQL, используемая для вашего сайта WordPress

- Все учетные записи электронной почты, используемые для администрирования и хостинга WordPress

Все эти учетные записи защищены паролями. Использование слабых паролей облегчает хакерам взлом паролей с помощью некоторых основных хакерских инструментов.

Этого легко избежать, используя уникальные и надежные пароли для каждой учетной записи. Посмотрите наше руководство о том, как лучше всего управлять паролями для начинающих WordPress, чтобы узнать, как управлять всеми этими надежными паролями.

3. Незащищенный доступ к панели администратора WordPress (wp-admin)

Панель администратора WordPress предоставляет пользователю доступ для выполнения различных действий на вашем сайте WordPress. Это также наиболее часто атакуемая область сайта WordPress.

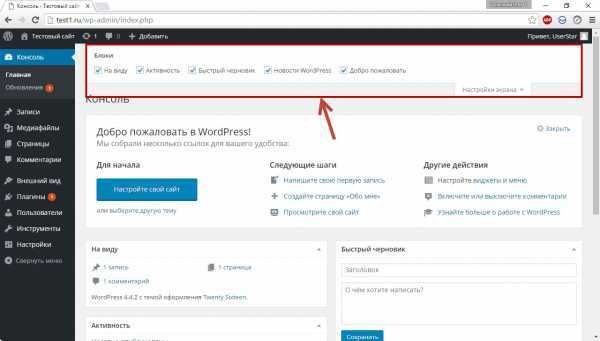

Если оставить его незащищенным, хакеры смогут использовать различные подходы для взлома вашего веб-сайта. Вы можете усложнить им задачу, добавив уровни аутентификации в свой каталог администратора.

Во-первых, вы должны защитить паролем свою административную область WordPress. Это добавляет дополнительный уровень безопасности, и любой, кто попытается получить доступ к администратору WordPress, должен будет ввести дополнительный пароль.

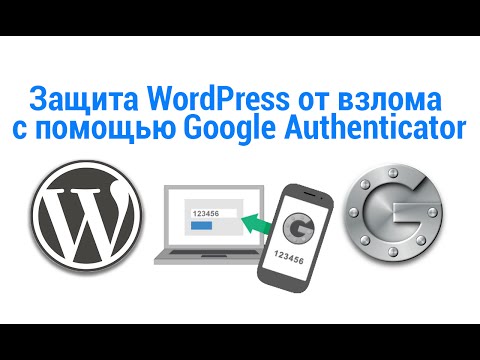

Если вы используете сайт WordPress с несколькими авторами или несколькими пользователями, вы можете установить надежные пароли для всех пользователей на вашем сайте. Вы также можете добавить двухфакторную аутентификацию, чтобы хакерам было еще труднее войти в вашу админку WordPress.

4. Неправильные права доступа к файлам

Права доступа к файлам — это набор правил, используемых вашим веб-сервером. Эти разрешения помогают вашему веб-серверу контролировать доступ к файлам на вашем сайте. Неверные права доступа к файлам могут дать хакеру доступ для записи и изменения этих файлов.

Все ваши файлы WordPress должны иметь значение 644 в качестве разрешения файла. Все папки на вашем сайте WordPress должны иметь разрешение 755.

См. наше руководство по устранению проблемы с загрузкой изображений в WordPress, чтобы узнать, как применить эти права доступа к файлам.

5. WordPress не обновляется

Некоторые пользователи WordPress боятся обновлять свои веб-сайты WordPress. Они опасаются, что это сломает их веб-сайт.

В каждой новой версии WordPress исправлены ошибки и уязвимости безопасности. Если вы не обновляете WordPress, значит, вы намеренно оставляете свой сайт уязвимым.

Если вы боитесь, что обновление сломает ваш сайт, вы можете создать полную резервную копию WordPress перед запуском обновления. Таким образом, если что-то не работает, вы можете легко вернуться к предыдущей версии.

Вы можете узнать больше в нашем руководстве для начинающих о том, как безопасно обновлять WordPress.

6. Не обновлять плагины или тему

Как и в случае с основным программным обеспечением WordPress, обновление темы и плагинов одинаково важно. Использование устаревшего плагина или темы может сделать ваш сайт уязвимым.

Использование устаревшего плагина или темы может сделать ваш сайт уязвимым.

В плагинах и темах WordPress часто обнаруживаются недостатки и ошибки безопасности. Обычно авторы тем и плагинов быстро их исправляют. Однако, если пользователь не обновляет свою тему или плагин, он ничего не может с этим поделать.

Убедитесь, что ваша тема WordPress и плагины обновлены. Вы можете узнать, как это сделать, из нашего руководства по правильному порядку обновления WordPress, плагинов и тем.

7. Использование простого FTP вместо SFTP/SSH

Учетные записи FTP используются для загрузки файлов на ваш веб-сервер с помощью FTP-клиента. Большинство хостинг-провайдеров поддерживают FTP-соединения с использованием разных протоколов. Вы можете подключиться, используя обычный FTP, SFTP или SSH.

Когда вы подключаетесь к своему сайту с помощью простого FTP, ваш пароль отправляется на сервер в незашифрованном виде. Это означает, что за ним можно шпионить и легко украсть. Вместо использования FTP всегда следует использовать SFTP или SSH.

Вместо использования FTP всегда следует использовать SFTP или SSH.

Вам не нужно менять FTP-клиент. Большинство FTP-клиентов могут подключаться к вашему сайту как по SFTP, так и по SSH. Вам просто нужно изменить протокол на «SFTP — SSH» при подключении к вашему сайту.

8. Использование Admin в качестве имени пользователя WordPress

Использование «admin» в качестве имени пользователя WordPress не рекомендуется. Если ваше имя пользователя администратора «admin», вам следует немедленно изменить его на другое имя пользователя.

Для получения подробных инструкций ознакомьтесь с нашим руководством о том, как изменить имя пользователя WordPress.

9. Обнуленные темы и плагины

В Интернете есть много веб-сайтов, которые бесплатно распространяют платные плагины и темы WordPress. У вас может возникнуть соблазн использовать эти плагины и темы с нулевым значением на вашем сайте.

Загрузка тем и плагинов WordPress из ненадежных источников очень опасна. Они могут не только поставить под угрозу безопасность вашего веб-сайта, но также могут быть использованы для кражи конфиденциальной информации.

Они могут не только поставить под угрозу безопасность вашего веб-сайта, но также могут быть использованы для кражи конфиденциальной информации.

Вы всегда должны загружать плагины и темы WordPress из надежных источников, таких как веб-сайт разработчика или официальные репозитории WordPress.

Если вы не можете позволить себе купить плагин или тему премиум-класса, для этих продуктов всегда доступны бесплатные альтернативы. Эти бесплатные плагины могут быть не так хороши, как их платные аналоги, но они сделают свою работу и, самое главное, обеспечат безопасность вашего сайта.

Вы также можете найти скидки на многие популярные продукты WordPress в разделе предложений на нашем сайте.

10. Отсутствие защиты файла конфигурации wp-config.php WordPress

Файл конфигурации WordPress wp-config.php содержит ваши учетные данные для входа в базу данных WordPress. Если он будет скомпрометирован, он раскроет информацию, которая может дать хакеру полный доступ к вашему сайту.

Вы можете добавить дополнительный уровень защиты, запретив доступ к файлу wp-config с помощью .htaccess. Просто добавьте этот небольшой код в свой файл .htaccess.

<файлы wp-config.php> порядок разрешить, запретить отрицать от всех

11. Не изменять префикс таблицы WordPress

Многие эксперты рекомендуют изменить префикс таблицы WordPress по умолчанию. По умолчанию WordPress использует wp_ в качестве префикса для таблиц, которые он создает в вашей базе данных. Вы получаете возможность изменить его во время установки.

Рекомендуется использовать более сложный префикс. Это затруднит хакерам угадывание имен таблиц вашей базы данных.

Подробные инструкции см. в нашем руководстве о том, как изменить префикс базы данных WordPress для повышения безопасности.

Очистка взломанного сайта WordPress

Очистка взломанного сайта WordPress может быть болезненной. Однако это можно сделать.

Вот несколько ресурсов, которые помогут вам начать очистку взломанного сайта WordPress:

- 12 признаков того, что ваш сайт WordPress взломан (и как это исправить)

- Как проверить ваш сайт WordPress на наличие потенциально вредоносного кода

- Как найти бэкдор на взломанном сайте WordPress и исправить его

- Что делать, если вы заблокированы в админке WordPress (wp-admin)

- Руководство для начинающих по восстановлению WordPress из резервной копии

Дополнительный совет

Для обеспечения надежной безопасности мы используем Sucuri на всех наших сайтах WordPress.