Установка SSL-сертификата на хостинг RU-CENTER

Если вы получили SSL-сертификат рамках нашей акции «SSL-сертификат в подарок», то его установка на хостинг производится в автоматическом режиме. Дополнительные действия для установки сертификата не потребуются, можно сразу приступать к настройке сайта.

Если у вас еще нет SSL-сертификата, вы можете заказать его в RU-CENTER.

Специалисты RU-CENTER могут провести все необходимые операции для корректной установки SSL-сертификата на сайт за вас: оставьте заявку на оказание услуги «Настройка SSL-сертификата».

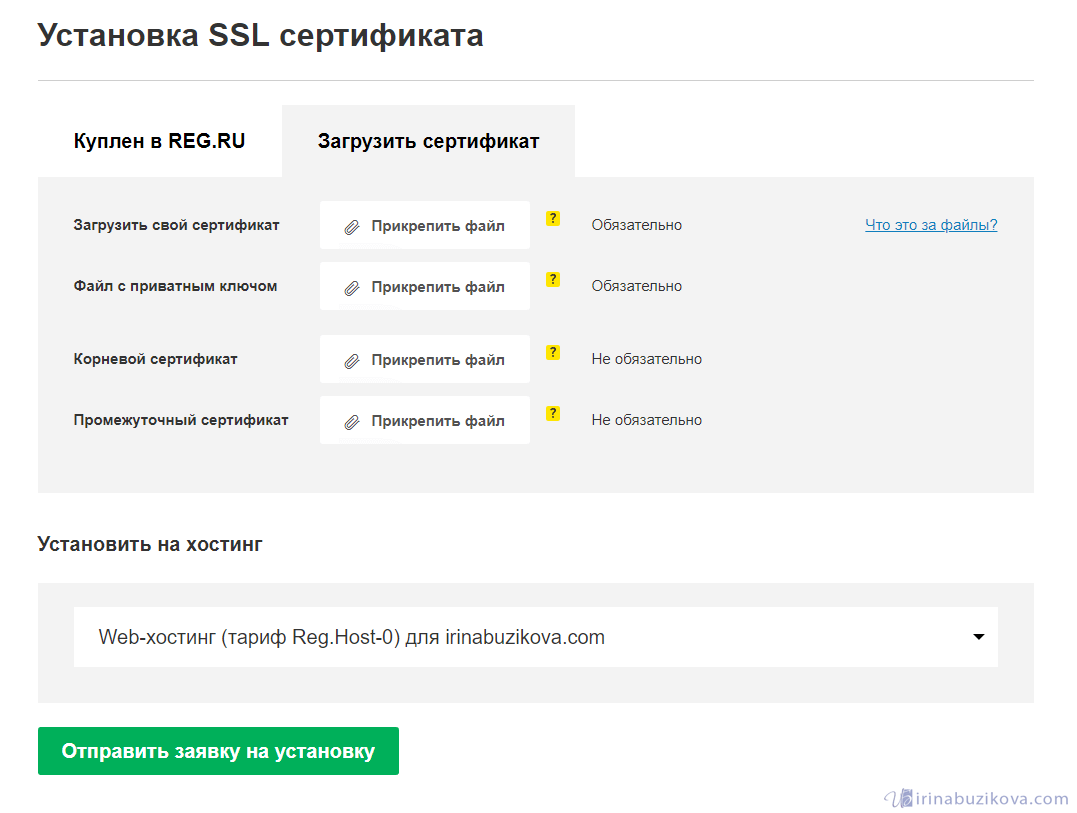

Если вы устанавливаете SSL-сертификат, выпущенный не в RU-CENTER, перейдите к пункту 2.1 этой инструкции.

Установка нескольких SSL-сертификатов на сайт и его синонимы, а также одного SAN или wildcard сертификата на разные сайты возможна по заявке в службу поддержки.

1.1. На странице www.nic.ru зайдите в Раздел для клиентов, указав номер договора и пароль.

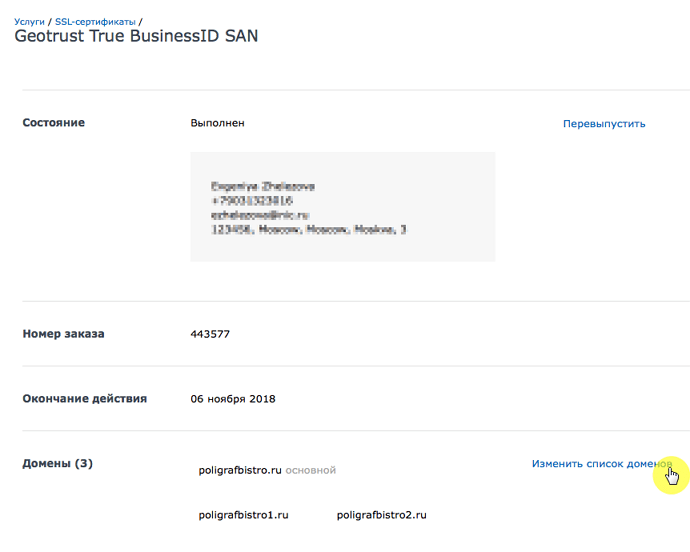

1.2. Выберите в меню пункт Услуги → SSL-сертификаты.

1.3. Перейдите по ссылке с названием сертификата.

1.4. На открывшейся странице скачайте сертификат для вашего домена, промежуточный и корневой сертификаты не потребуются.

1.4 При нажатии на пункт Приватный ключ на контактный адрес электронной почты отправляется ссылка, по которой необходимо перейти и получить ключ.

2.1. В разделе Для клиентов выберите в меню пункт Услуги → Хостинг, почта, конструктор сайтов.

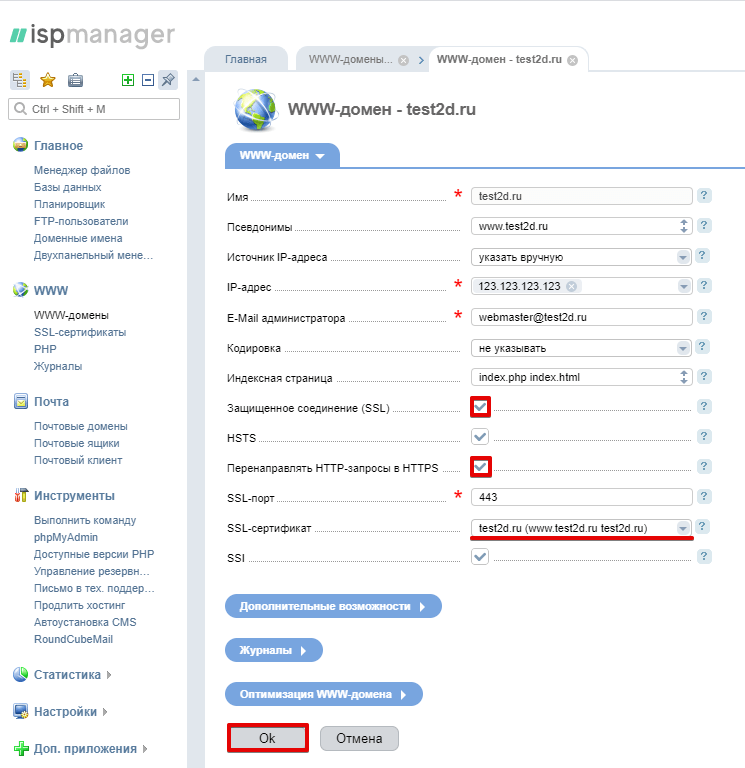

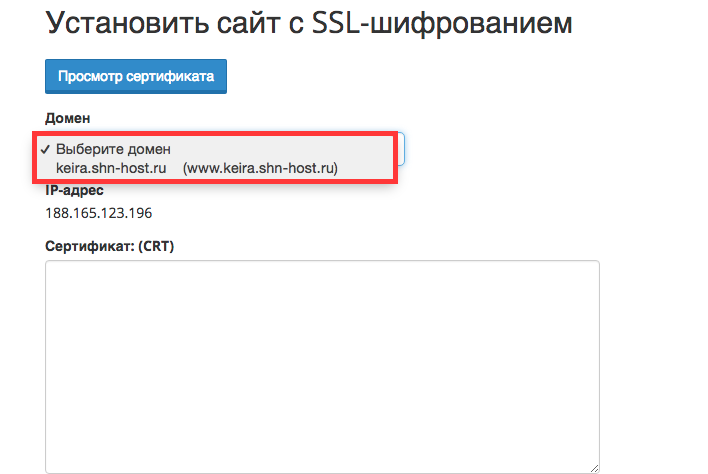

2.3. В панели управления хостингом перейдите в раздел Сайты → Ваш_сайт. В верхнем меню выберите раздел Безопасность и активируйте слайдер Включить защищённое HTTPS-соединение. Затем нажмите на кнопку Установить.

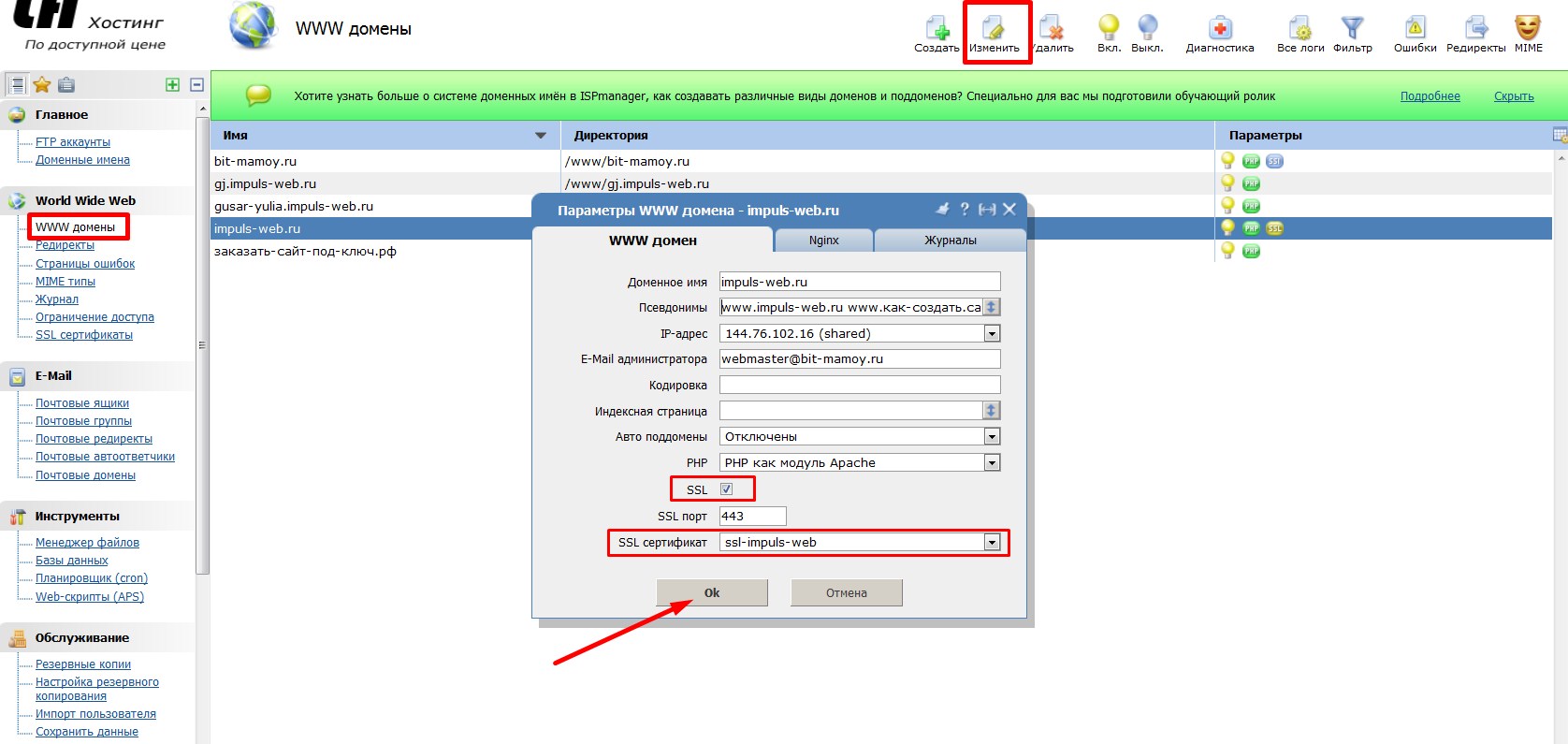

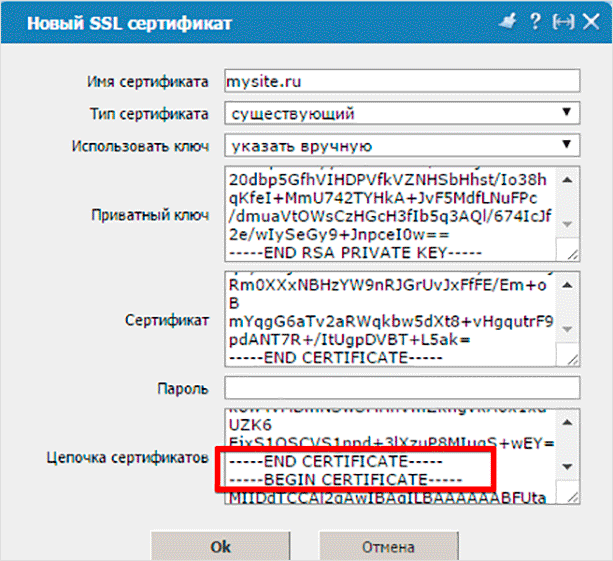

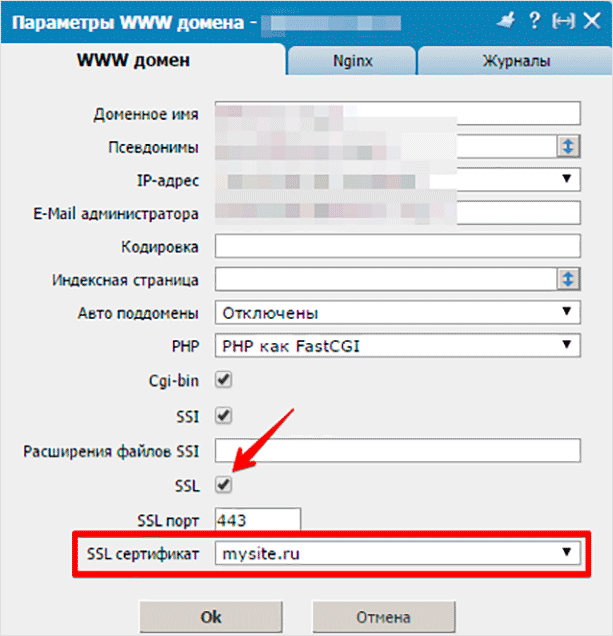

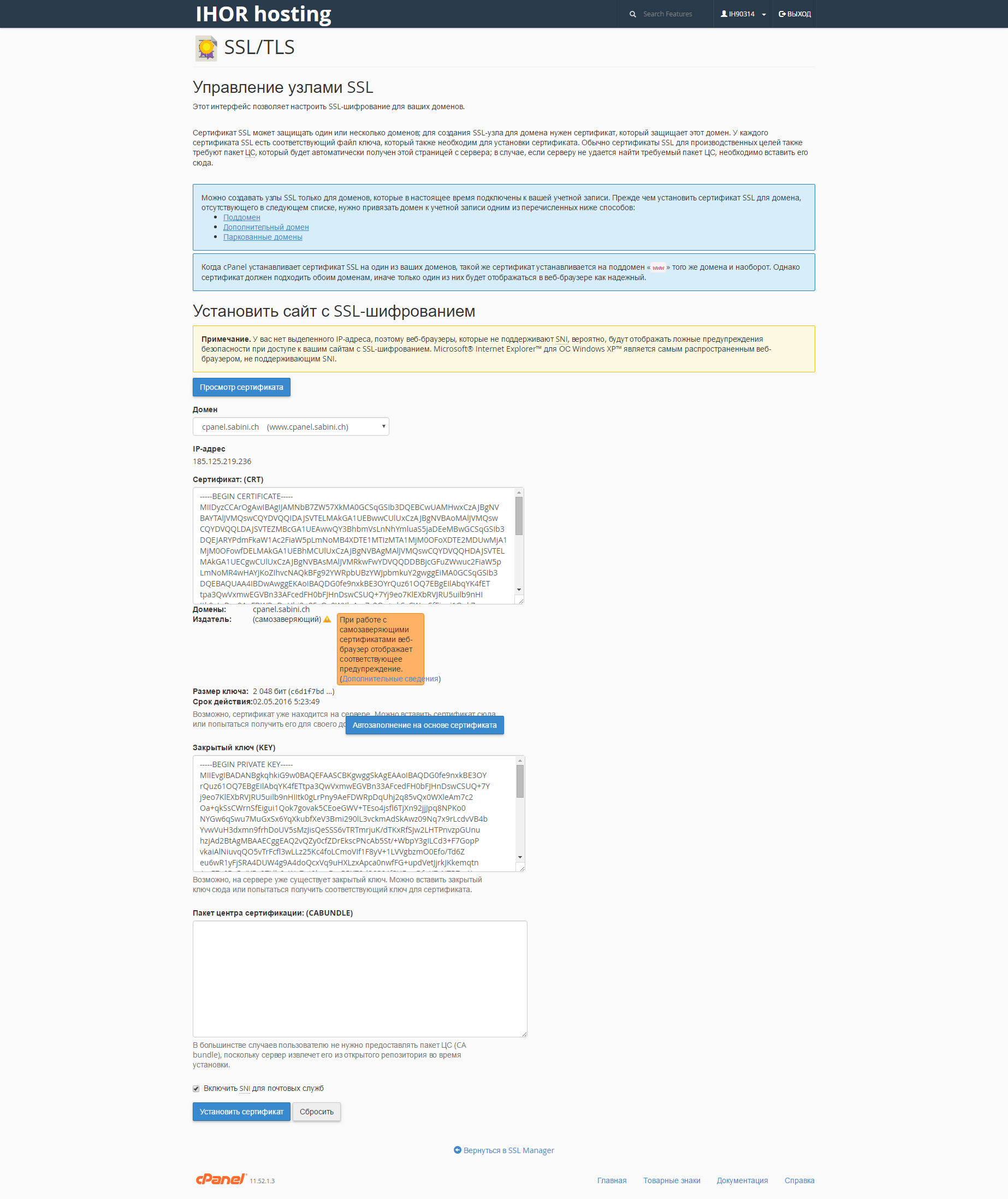

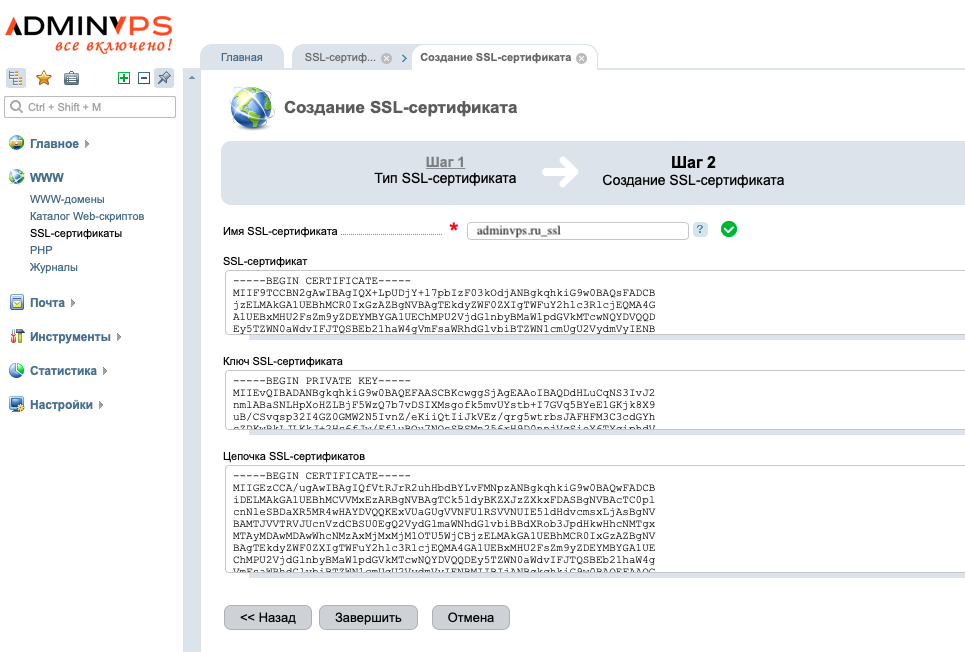

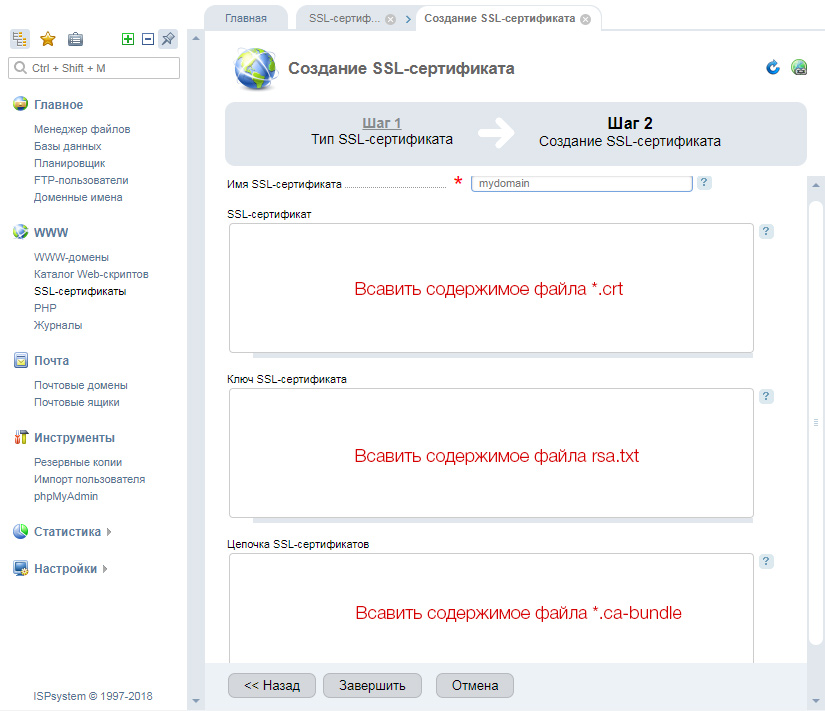

2. 4. Скопируйте содержимое сохраненных ранее файлов SSL-сертификата, приватного ключа вашего домена в соответствующие поля:

4. Скопируйте содержимое сохраненных ранее файлов SSL-сертификата, приватного ключа вашего домена в соответствующие поля:

— SSL-сертификат на домен имеет в названии доменное имя, для которого выпущен сертификат, он загружается первым.

— При установке сертификатов, выпущенных в RU-CENTER, система автоматически устанавливает промежуточные сертификаты, загружать их вручную нет необходимости.

— Если у вашего сертификата несколько промежуточных (имеют в названии слово «intermediate») сертификатов, то необходимо загрузить их по очереди, нажав на кнопку Добавить промежуточный сертификат. Корневой («root») сертификат должен быть загружен последним, в качестве промежуточного.

— При копировании необходимо убедиться в наличии пяти тире по обе стороны от BEGIN и END. В секретном ключе не должно быть лишних пробелов, разрывов строк или дополнительных символов, которые непреднамеренно были добавлены.

Подробнее о настройке файла .htaccess.

3.2. Если после настройки перенаправления сайт отображается некорректно, то это может быть связано с наличием смешанного контента (Mixed Content).

В этом случае часть содержимого загружается на страницу сайта по небезопасному протоколу HTTP вместо HTTPS, что не позволяет считать страницу сайта полностью безопасной. Как правило, это можно исправить методом замены абсолютных ссылок на относительные. В некоторых случаях может помочь включение HTTPS в настройках вашей CMS.

По данному вопросу рекомендуем проконсультироваться с разработчиком сайта или обратиться к документации по CMS.

Подробнее о настройке сайта для работы по HTTPS.

Заказ SSL-сертификата — RU-CENTER

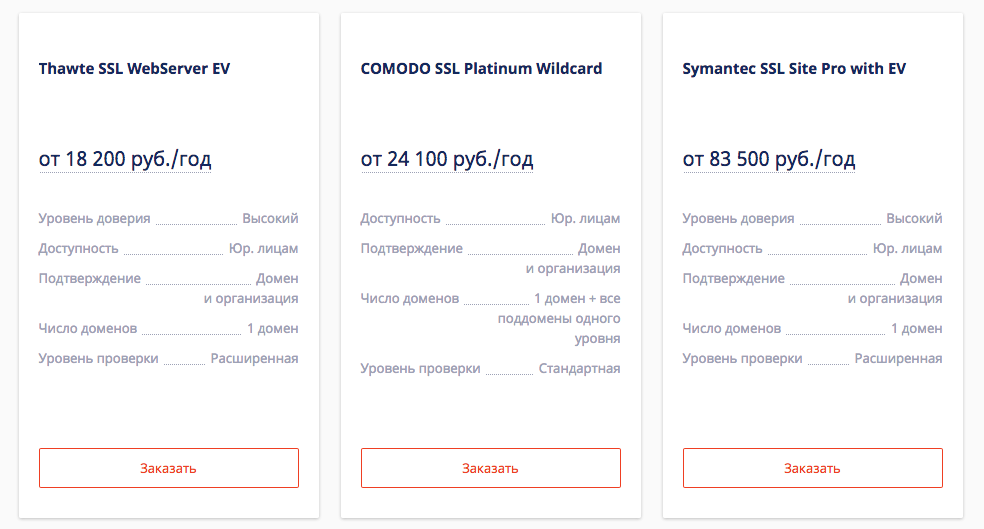

Вы можете подобрать нужный тип SSL-сертификата на странице подбора SSL-сертификатов. Для каждого типа сертификата указаны ключевые характеристики — количество доменов, которые защищает сертификат, уровень проверки: DV, OV и EV сертификаты, доступность для юридических и физических лиц.

Заказ сертификата упрощенной проверки (DV)

Заказ сертификатов стандартной (OV) или расширенной проверки (EV)

Заказ сертификата упрощенной проверки (DV-сертификат)

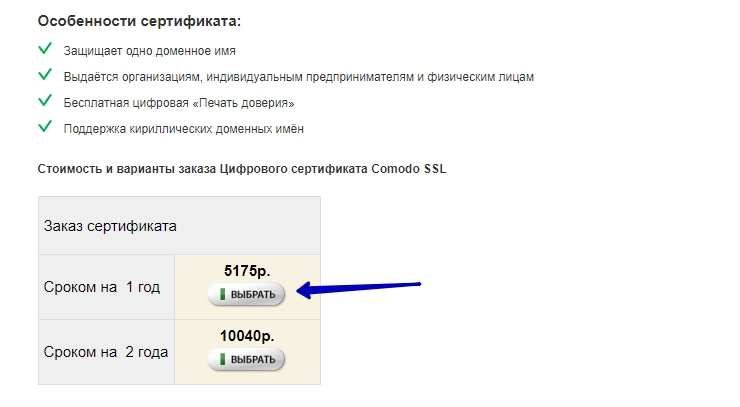

1. На странице www.nic.ru выберите раздел SSL-сертификаты.

2. Нажмите Заказать на карточке выбранного сертификата.

3. Авторизуйтесь или нажмите Стать клиентом, если вы еще не являетесь клиентом RU-CENTER.

4. Укажите доменное имя, для которого заказывается сертификат.

Если вы хотите дополнительно защитить все поддомены — поставьте отметку в поле «Защита всех поддоменов».

Нажмите кнопку Продолжить.

5. Проверьте состав заказа и нажмите Оформить заказ.

6. Вы перейдёте на страницу с информацией о состоянии счета договора. Пополните счет банковской картой или выберите другой способ оплаты, нажав кнопку Нажмите Оплатить.

После оплаты заказа на контактный e-mail будет отправлено письмо с информацией о порядке получения сертификата.

Заказ сертификатов стандартной (OV) или расширенной проверки (EV)

1. На странице www.nic.ru выберите раздел SSL-сертификаты.

2. Нажмите Заказать на карточке выбранного сертификата.

3. Авторизуйтесь или нажмите

4. Нажмите кнопку Оформить заказ.

5. Вы перейдете на страницу с информацией о состоянии счета договора. Пополните счет банковской картой или выберите другой способ оплаты, нажав кнопку Изменить способ оплаты. Нажмите Оплатить.

После оплаты заказа нужно заполнить данные организации для отправки в Удостоверяющий центр.

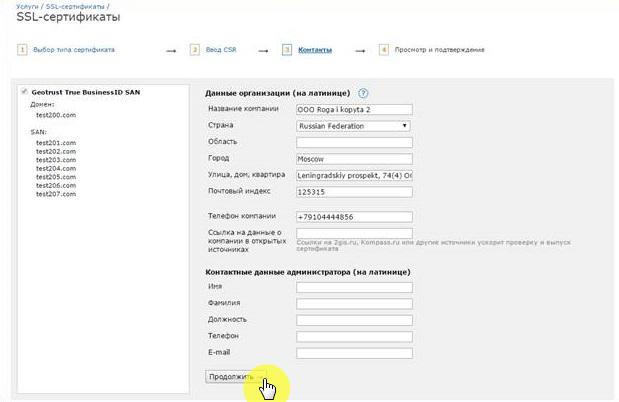

Заполнение данных для отправки в Удостоверяющий центр для OV и EV-сертификатов

1. На странице www.nic.ru зайдите в раздел Для клиентов

На странице www.nic.ru зайдите в раздел Для клиентов

2. В разделе Услуги → SSL-сертификаты нажмите кнопку Параметры.

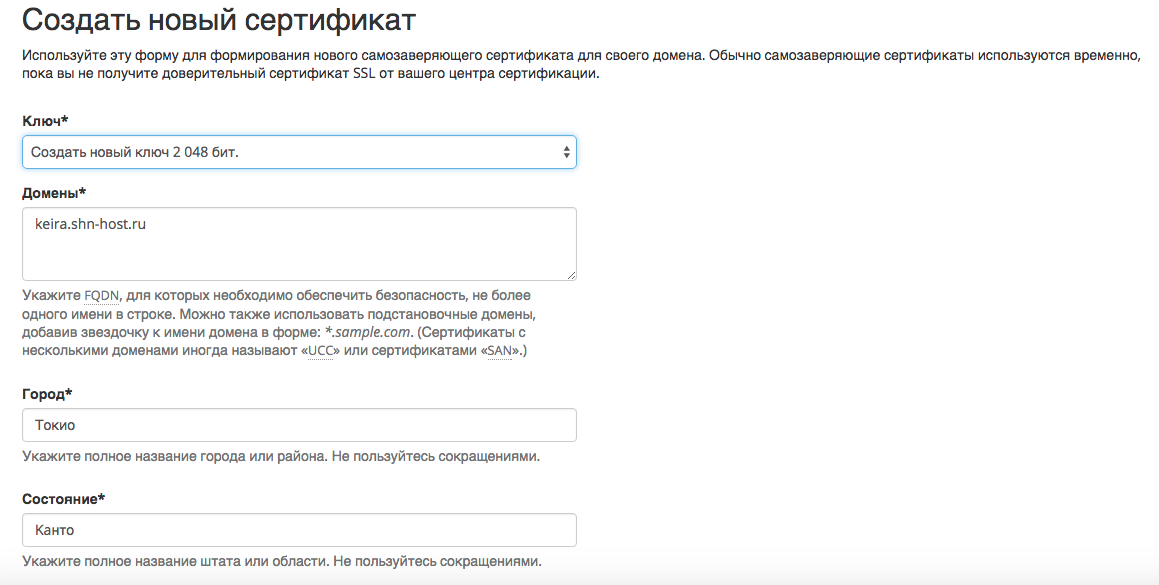

3. На следующем шаге выберите способ генерации CSR.

Способ Создать CSR позволит сгенерировать запрос и приватный ключ прямо в мастере заказа.

Способ У меня есть CSR для тех, кто сгенерировал запрос самостоятельно на своем сервере. Если вы выбрали этот способ — введите полученный CSR в появившемся поле.

Введите имя домена (кириллические домены указываются в кодировке Punycode, например: xn--h2alffa9f.xn--p1ai) , которое будет защищать SSL-сертификат. Нажмите кнопку

Внимание: Если вы заказываете wildcard сертификат, учитывайте, что такой тип сертификата защищает сам домен и неограниченное количество поддоменов одного уровня. Например, при заказе wildcard сертификата на доменное имя *. test.domain.ru будут защищены: поддомены 1.test.domain.ru, 2.test.domain.ru и т.д. Но сам домен test.domain.ru, а также domain.ru и www.domain.ru защищены не будут.

test.domain.ru будут защищены: поддомены 1.test.domain.ru, 2.test.domain.ru и т.д. Но сам домен test.domain.ru, а также domain.ru и www.domain.ru защищены не будут.

4. Введите контактные данные организации и данные контактного лица, которому в дальнейшем поступит контрольный звонок из Удостоверяющего центра. Данные нужно заполнить на латинице. Нажмите кнопку

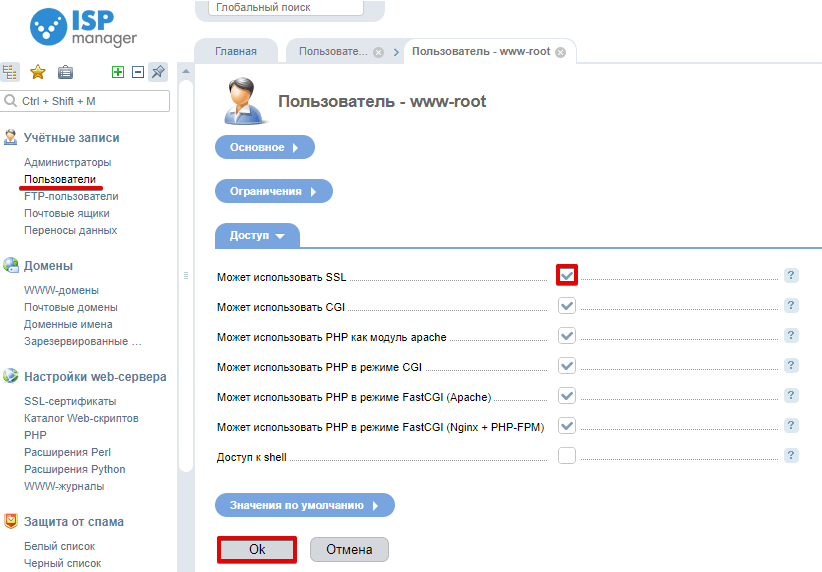

5. Если вы выбрали способ генерации CSR в мастере заказа, то CSR и приватный ключ будут сгенерированы и станут доступны для скачивания на ваш компьютер. В дальнейшем приватный ключ и сертификат нужно будет установить на веб-сервер.

6. Выберите электронный адрес на вашем домене, на который будет отправлено письмо для подтверждения прав на домен.

7. Нажмите кнопку Подтвердить заказ. После нажатия кнопки заказ на получение сертификата отправляется в Удостоверяющий центр. Для выпуска сертификата нужно подтвердить указанные данные.

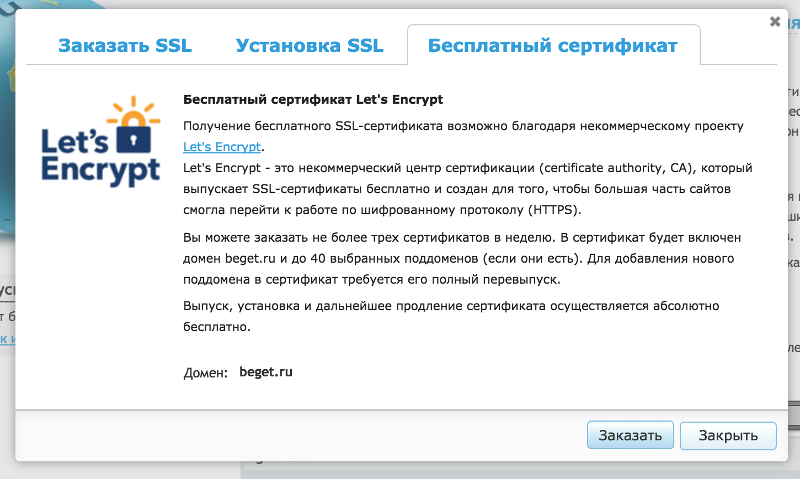

Установка SSL-сертификата Let’s Encrypt на nic.ru

Здравствуйте!

На хостинге Ру-Центра есть акция «SSL-сертификат в подарок» — можно бесплатно получить SSL-сертификат на год. Если за этот год Яндекс успел изменить главное зеркало вашего сайта на https-протокол или вы сами через 301-ый редирект попросили поисковые системы индексировать ваш сайт по https, возникает проблема — либо платить за продление сертификата, либо терять посетителей. Ни того, ни другого не хочется. Поэтому, выбор пал на бесплатный SSL-сертификат Let’s Encrypt. К тому же, ACME протокол стал стандартом RFC 8555.

Решено было пойти по прямому пути, а именно использовать certbot-auto. Для этого понадобится Linux, желательно работающий с USB-накопителя. В качестве такого был выбран Knoppix.

Скачиваем дистрибутив KNOPPIX_V8.2-2018-05-10-EN с зеркала или через torrent. Записываем на DVD диск, загружаемся с DVD диска. Теперь запускаем flash-knoppix и получаем, практически, Debian на USB.

Теперь запускаем flash-knoppix и получаем, практически, Debian на USB.

Осталось скачать certbot-auto и можно получать SSL-сертификат. Открываем shell.

knoppix@Microknoppix:~$ wget https://dl.eff.org/certbot-auto

knoppix@Microknoppix:~$ sudo mv certbot-auto /usr/local/bin/certbot-auto

knoppix@Microknoppix:~$ sudo chown root /usr/local/bin/certbot-auto

knoppix@Microknoppix:~$ sudo chmod 0755 /usr/local/bin/certbot-auto

Запускаем certbot-auto и… (пропустить установку пакетов)

knoppix@Microknoppix:~$ sudo /usr/local/bin/certbot-auto certonly Bootstrapping dependencies for Debian-based OSes… (you can skip this with --no-bootstrap) --- пропущено обновление репозиториев --- Reading package lists… Done Building dependency tree Reading state information… Done python is already the newest version (2.7.13-2). Some packages could not be installed. This may mean that you have requested an impossible situation or if you are using the unstable distribution that some required packages have not yet been created or been moved out of Incoming.The following information may help to resolve the situation: The following packages have unmet dependencies: ca-certificates : Depends: openssl (>= 1.1.1) but 1.1.0j-1~deb9u1 is to be installed python-dev : Depends: libpython-dev (= 2.7.13-2) but it is not going to be installed Depends: python2.7-dev (>= 2.7.13-1~) but it is not going to be installed E: Unable to correct problems, you have held broken packages.

… не тут то было. Пакеты немного не те.

Начнем с openssl.

knoppix@Microknoppix:~$ apt list -a openssl Listing… Done openssl/testing,unstable 1.1.1b-2 i386 openssl/stable,stable 1.1.0j-1~deb9u1 i386 [upgradable from: 1.1.0g-2] openssl/now 1.1.0g-2 i386 [installed,upgradable to: 1.1.0j-1~deb9u1]

Для ca-certificates нужна версия 1.1.1 или выше. Ставим openssl/testing.

knoppix@Microknoppix:~$ sudo apt install openssl/testing --- пропущено обновление репозиториев --- Reading package lists… Done Building dependency tree Reading state information… Done Selected version '1.1.1b-2' (Debian:testing, Debian:unstable [i386]) for 'openssl' Selected version '1.1.1b-2' (Debian:testing, Debian:unstable [i386]) for 'libssl1.1' because of 'openssl' Selected version '2.28-10' (Debian:testing, Debian:unstable [i386]) for 'libc6' because of 'libssl1.1' The following additional packages will be installed: libc-bin libc-dev-bin libc-l10n libc6 libc6-amd64 libc6-dev libc6-dev-amd64 libc6-dev-x32 libc6-x32 libidn2-0 libnih-dbus1 libnih2 libssl1.1 locales Suggested packages: glibc-doc The following packages will be REMOVED: libssl-dev The following packages will be upgraded: libc-bin libc-dev-bin libc-l10n libc6 libc6-amd64 libc6-dev libc6-dev-amd64 libc6-dev-x32 libc6-x32 libidn2-0 libnih-dbus1 libnih2 libssl1.1 locales openssl 15 upgraded, 0 newly installed, 1 to remove and 1946 not upgraded. Need to get 27.2 MB of archives. After this operation, 4,543 kB of additional disk space will be used. Do you want to continue? [Y/n]

Y — без вариантов. Скачивается, устанавливается. Проверяем.

Скачивается, устанавливается. Проверяем.

knoppix@Microknoppix:~$ /usr/bin/openssl version

OpenSSL 1.1.1b 26 Feb 2019

Посмотрим, что осталось ещё. Запускаем certbot-auto.

knoppix@Microknoppix:~$ sudo /usr/local/bin/certbot-auto certonly

--- пропущено обновление репозиториев ---

Reading package lists… Done

Building dependency tree

Reading state information… Done

python is already the newest version (2.7.13-2).

openssl is already the newest version (1.1.1b-2).

Some packages could not be installed. This may mean that you have

requested an impossible situation or if you are using the unstable

distribution that some required packages have not yet been created

or been moved out of Incoming.

The following information may help to resolve the situation:

The following packages have unmet dependencies:

libssl-dev : Depends: libssl1.1 (= 1.1.0j-1~deb9u1) but 1.1.1b-2 is to be installed

python-dev : Depends: libpython-dev (= 2.7.13-2) but it is not going to be installed

Depends: python2. 7-dev (>= 2.7.13-1~) but it is not going to be installed

E: Unable to correct problems, you have held broken packages.

7-dev (>= 2.7.13-1~) but it is not going to be installed

E: Unable to correct problems, you have held broken packages.libssl-dev был удален при обновлении openssl. Установим заново.

knoppix@Microknoppix:~$ apt list -a libssl-dev Listing… Done libssl-dev/testing,unstable 1.1.1b-2 i386 libssl-dev/stable,stable 1.1.0j-1~deb9u1 i386 knoppix@Microknoppix:~$ sudo apt install libssl-dev/testing Reading package lists… Done Building dependency tree Reading state information… Done Selected version '1.1.1b-2' (Debian:testing, Debian:unstable [i386]) for 'libssl-dev' The following NEW packages will be installed: libssl-dev 0 upgraded, 1 newly installed, 0 to remove and 1946 not upgraded. Need to get 1,821 kB of archives. After this operation, 7,011 kB of additional disk space will be used. Get:1 http://ftp.de.debian.org/debian testing/main i386 libssl-dev i386 1.1.1b-2 [1,821 kB] Fetched 1,821 kB in 1s (1,295 kB/s) Selecting previously unselected package libssl-dev:i386.(Reading database … 468148 files and directories currently installed.) Preparing to unpack …/libssl-dev_1.1.1b-2_i386.deb … Unpacking libssl-dev:i386 (1.1.1b-2) … Setting up libssl-dev:i386 (1.1.1b-2) …

Установился. Разбираемся с зависимостями python-dev.

knoppix@Microknoppix:~$ apt list -a libpython-dev Listing… Done libpython-dev/testing,unstable 2.7.16-1 i386 libpython-dev/stable 2.7.13-2 i386 knoppix@Microknoppix:~$ apt list -a python2.7-dev Listing… Done python2.7-dev/testing,unstable 2.7.16-2 i386 python2.7-dev/stable,stable 2.7.13-2+deb9u3 i386 knoppix@Microknoppix:~$ sudo apt install libpython-dev/testing python2.7-dev/testing Reading package lists… Done Building dependency tree Reading state information… Done Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'libpython-dev' Selected version '2.7.16-2' (Debian:testing, Debian:unstable [i386]) for 'libpython2.7-dev' because of 'libpython-dev' Selected version '2.7.16-2' (Debian:testing, Debian:unstable [i386]) for 'libpython2.7-stdlib' because of 'libpython2.7-dev' Selected version '2.7.16-2' (Debian:testing, Debian:unstable [i386]) for 'libpython2.7' because of 'libpython2.7-dev' Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'libpython2-dev' because of 'libpython-dev' Selected version '2.7.16-2' (Debian:testing, Debian:unstable [i386]) for 'python2.7-dev' Selected version '2.7.16-2' (Debian:testing, Debian:unstable [i386]) for 'python2.7' because of 'python2.7-dev' Selected version '2.7.16-2' (Debian:testing, Debian:unstable [i386]) for 'python2.7-minimal' because of 'python2.7' The following additional packages will be installed: libpython2-dev libpython2.7 libpython2.7-dev libpython2.7-minimal libpython2.7-stdlib python2.7 python2.7-minimal Suggested packages: python2.7-doc The following NEW packages will be installed: libpython-dev libpython2-dev libpython2.7-dev python2.7-dev The following packages will be upgraded: libpython2.7 libpython2.7-minimal libpython2.7-stdlib python2.

7 python2.7-minimal 5 upgraded, 4 newly installed, 0 to remove and 1941 not upgraded. Need to get 36.8 MB of archives. After this operation, 49.1 MB of additional disk space will be used. Do you want to continue? [Y/n]

Соглашаемся. Скачивается, устанавливается. Продолжаем.

knoppix@Microknoppix:~$ sudo /usr/local/bin/certbot-auto certonly … The following packages have unmet dependencies: python-dev : Depends: libpython-dev (= 2.7.13-2) but 2.7.16-1 is to be installed E: Unable to correct problems, you have held broken packages.

python-dev зависит от libpython-dev версии 2.7.13-2, а у нас уже новее. Обновляем python-dev.

knoppix@Microknoppix:~$ sudo apt install python-dev/testing Reading package lists… Done Building dependency tree Reading state information… Done Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'python-dev' Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'python' because of 'python-dev' Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'python-minimal' because of 'python' Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'python2-minimal' because of 'python-minimal' Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'libpython-stdlib' because of 'python' Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'libpython2-stdlib' because of 'libpython-stdlib' Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'python2' because of 'python' Selected version '2.7.16-1' (Debian:testing, Debian:unstable [i386]) for 'python2-dev' because of 'python-dev' The following additional packages will be installed: libpython-stdlib libpython2-stdlib python python-minimal python2 python2-dev python2-minimal Suggested packages: python-doc python-tk python2-doc The following NEW packages will be installed: libpython2-stdlib python-dev python2 python2-dev python2-minimal The following packages will be upgraded: libpython-stdlib python python-minimal 3 upgraded, 5 newly installed, 0 to remove and 1941 not upgraded.

Need to get 171 kB of archives. After this operation, 341 kB disk space will be freed. Do you want to continue? [Y/n]

Соглашаемся. Скачивается, устанавливается. Запускаем certbot-auto.

knoppix@Microknoppix:~$ sudo /usr/local/bin/certbot-auto … Reading package lists… Done Building dependency tree Reading state information… Done libssl-dev is already the newest version (1.1.1b-2). openssl is already the newest version (1.1.1b-2). python is already the newest version (2.7.16-1). python-dev is already the newest version (2.7.16-1). The following additional packages will be installed: binutils binutils-common binutils-i686-linux-gnu binutils-multiarch cpp cpp-8 gcc-8 gcc-8-base lib64atomic1 lib64gcc1 lib64gomp1 lib64itm1 lib64mpx2 lib64quadmath0 lib64stdc++6 libasan5 libatomic1 libbinutils libcc1-0 libgcc-8-dev libgcc1 libgomp1 libisl19 libitm1 libmpx2 libobjc4 libquadmath0 libstdc++6 libubsan1 libx32atomic1 libx32gcc1 libx32gomp1 libx32itm1 libx32quadmath0 libx32stdc++6 python3-virtualenv Suggested packages: augeas-doc binutils-doc cpp-doc gcc-8-locales flex bison gcc-doc gcc-8-multilib gcc-8-doc libgcc1-dbg libgomp1-dbg libitm1-dbg libatomic1-dbg libasan5-dbg liblsan0-dbg libtsan0-dbg libubsan1-dbg libmpx2-dbg libquadmath0-dbg augeas-tools The following NEW packages will be installed: augeas-lenses cpp-8 gcc-8 libasan5 libaugeas0 libffi-dev libgcc-8-dev libisl19 libubsan1 python-virtualenv python3-virtualenv virtualenv The following packages will be upgraded: binutils binutils-common binutils-i686-linux-gnu binutils-multiarch ca-certificates cpp gcc gcc-8-base lib64atomic1 lib64gcc1 lib64gomp1 lib64itm1 lib64mpx2 lib64quadmath0 lib64stdc++6 libatomic1 libbinutils libcc1-0 libgcc1 libgomp1 libitm1 libmpx2 libobjc4 libquadmath0 libstdc++6 libx32atomic1 libx32gcc1 libx32gomp1 libx32itm1 libx32quadmath0 libx32stdc++6 31 upgraded, 12 newly installed, 0 to remove and 1910 not upgraded.Need to get 32.1 MB of archives. After this operation, 77.4 MB of additional disk space will be used. Do you want to continue? [Y/n]

Так, broken packages уже нет — это хорошо. Соглашаемся, ждем пока всё скачается и установится.

done. done.

Два раза done! Сейчас точно заработает!

Creating virtual environment…

Traceback (most recent call last):

File "/usr/bin/virtualenv", line 11, in

load_entry_point('virtualenv==15.1.0', 'console_scripts', 'virtualenv')()

File "/usr/lib/python3/dist-packages/pkg_resources/init.py", line 572, in load_entry_point

return get_distribution(dist).load_entry_point(group, name)

File "/usr/lib/python3/dist-packages/pkg_resources/init.py", line 2755, in load_entry_point

return ep.load()

File "/usr/lib/python3/dist-packages/pkg_resources/init.py", line 2408, in load

return self.resolve()

File "/usr/lib/python3/dist-packages/pkg_resources/init. py", line 2414, in resolve

module = import(self.module_name, fromlist=['name'], level=0)

File "/usr/lib/python3/dist-packages/virtualenv.py", line 25, in

import distutils.sysconfig

ModuleNotFoundError: No module named 'distutils.sysconfig'

Traceback (most recent call last):

File "", line 27, in

File "", line 19, in create_venv

File "/usr/lib/python2.7/subprocess.py", line 190, in check_call

raise CalledProcessError(retcode, cmd)

subprocess.CalledProcessError: Command '['virtualenv', '--no-site-packages', '--python', '/usr/bin/python2.7', '/opt/eff.org/certbot/venv']' returned non-zero exit status 1

py", line 2414, in resolve

module = import(self.module_name, fromlist=['name'], level=0)

File "/usr/lib/python3/dist-packages/virtualenv.py", line 25, in

import distutils.sysconfig

ModuleNotFoundError: No module named 'distutils.sysconfig'

Traceback (most recent call last):

File "", line 27, in

File "", line 19, in create_venv

File "/usr/lib/python2.7/subprocess.py", line 190, in check_call

raise CalledProcessError(retcode, cmd)

subprocess.CalledProcessError: Command '['virtualenv', '--no-site-packages', '--python', '/usr/bin/python2.7', '/opt/eff.org/certbot/venv']' returned non-zero exit status 1Проблема с модулем distutils.sysconfig. Ищем в интернете. Находится bugreport. Нужно установить вручную.

knoppix@Microknoppix:~$ apt list -a python3-distutils Listing… Done python3-distutils/experimental 3.8.0~a3-1 all python3-distutils/unstable 3.7.3-1 all python3-distutils/testing 3.7.3~rc1-1 all knoppix@Microknoppix:~$ sudo apt install python3-distutils/testing Reading package lists… Done Building dependency tree Reading state information… Done Selected version '3.7.3~rc1-1' (Debian:testing [all]) for 'python3-distutils' Selected version '3.7.2-1' (Debian:testing [i386]) for 'python3' because of 'python3-distutils' Selected version '3.7.2-1' (Debian:testing [i386]) for 'python3-minimal' because of 'python3' Selected version '3.7.3~rc1-1' (Debian:testing [i386]) for 'python3.7-minimal' because of 'python3-minimal' Selected version '3.7.3~rc1-1' (Debian:testing [i386]) for 'libpython3.7-minimal' because of 'python3.7-minimal' Selected version '3.7.3~rc1-1' (Debian:testing [i386]) for 'python3.7' because of 'python3' Selected version '3.7.3~rc1-1' (Debian:testing [i386]) for 'libpython3.7-stdlib' because of 'python3.7' Selected version '3.7.2-1' (Debian:testing [i386]) for 'libpython3-stdlib' because of 'python3' Selected version '3.7.3~rc1-1' (Debian:testing [all]) for 'python3-lib2to3' because of 'python3-distutils' The following packages were automatically installed and are no longer required: dh-python gir1.2-harfbuzz-0.0 hplip-data icu-devtools libcairo-script-interpreter2 libfontconfig1-dev libfreetype6-dev libglib2.

0-dev-bin libgraphite2-dev libharfbuzz-gobject0 libicu-dev libopenshot-audio6 libopenshot14 libpcre16-3 libpcre3-dev libpcre32-3 libpixman-1-dev libpng-dev libqt5designer5 libsane-hpaio libxcb-shm0-dev libxcomposite-dev libxcursor-dev libxft-dev libxi-dev libxinerama-dev libxkbcommon-dev libxrandr-dev libxrender-dev libxtst-dev python-apt-common python3-apt python3-debian python3-httplib2 python3-ptyprocess python3-sip python3-zmq wayland-protocols x11proto-composite-dev x11proto-record-dev x11proto-render-dev x11proto-xinerama-dev Use 'sudo apt autoremove' to remove them. The following additional packages will be installed: gir1.2-atk-1.0 gir1.2-atspi-2.0 gir1.2-harfbuzz-0.0 hplip-data libapt-inst2.0 libapt-pkg5.0 libatk-bridge2.0-0 libatk1.0-0 libatk1.0-data libatspi2.0-0 libboost-python1.62.0 libcairo-gobject2 libcairo-script-interpreter2 libcairo2 libfreetype6 libfreetype6-dev libglib2.0-0 libglib2.0-bin libglib2.0-dev-bin libgpgmepp6 libharfbuzz-gobject0 libharfbuzz-icu0 libharfbuzz0b libicu63 libimagequant0 libpython3-stdlib libpython3.

7-minimal libpython3.7-stdlib printer-driver-postscript-hp python3 python3-apt python3-brlapi python3-cairo python3-cups python3-dbus python3-gi python3-gi-cairo python3-lib2to3 python3-minimal python3-pil python3-pyatspi python3-renderpm python3-reportlab-accel python3-sip python3-smbc python3-zmq python3.7 python3.7-minimal uno-libs3 ure Suggested packages: hplip libgdk-pixbuf2.0-bin | libgdk-pixbuf2.0-dev python3-doc python3-tk python3-venv python3-apt-dbg python-apt-doc python-dbus-doc python3-dbus-dbg python-pil-doc python3-pil-dbg python3-renderpm-dbg python3.7-venv python3.7-doc Recommended packages: apt at-spi2-core freetype2-doc python3-olefile The following packages will be REMOVED: hplip libatk-bridge2.0-dev libatk1.0-dev libatspi2.0-dev libcairo2-dev libgdk-pixbuf2.0-dev libglib2.0-dev libgtk-3-dev libharfbuzz-dev libpango1.0-dev libreoffice libreoffice-help-de libreoffice-help-en-us libreoffice-java-common libreoffice-l10n-de openshot openshot-qt python3-debianbts python3-openshot python3-pexpect python3-pycurl python3-pyqt5 python3-pyqt5.

qtsvg python3-pyqt5.qtwebkit python3-pysimplesoap python3-reportbug python3-uno reportbug The following NEW packages will be installed: libicu63 libimagequant0 libpython3.7-minimal libpython3.7-stdlib python3-distutils python3-lib2to3 python3.7 python3.7-minimal The following packages will be upgraded: gir1.2-atk-1.0 gir1.2-atspi-2.0 gir1.2-harfbuzz-0.0 hplip-data libapt-inst2.0 libapt-pkg5.0 libatk-bridge2.0-0 libatk1.0-0 libatk1.0-data libatspi2.0-0 libboost-python1.62.0 libcairo-gobject2 libcairo-script-interpreter2 libcairo2 libfreetype6 libfreetype6-dev libglib2.0-0 libglib2.0-bin libglib2.0-dev-bin libgpgmepp6 libharfbuzz-gobject0 libharfbuzz-icu0 libharfbuzz0b libpython3-stdlib printer-driver-postscript-hp python3 python3-apt python3-brlapi python3-cairo python3-cups python3-dbus python3-gi python3-gi-cairo python3-minimal python3-pil python3-pyatspi python3-renderpm python3-reportlab-accel python3-sip python3-smbc python3-zmq uno-libs3 ure 43 upgraded, 8 newly installed, 28 to remove and 1843 not upgraded.

Need to get 34.9 MB of archives. After this operation, 146 MB disk space will be freed. Do you want to continue? [Y/n]

Да… Не зря умные люди придумали Docker! Выбора нет — соглашаемся. Скачивается, устанавливается. Запускаем certbot-auto.

knoppix@Microknoppix:~$ sudo /usr/local/bin/certbot-auto certonly Bootstrapping dependencies for Debian-based OSes… (you can skip this with --no-bootstrap) … 0 upgraded, 0 newly installed, 0 to remove and 1852 not upgraded. Creating virtual environment… Installing Python packages… Installation succeeded. Saving debug log to /var/log/letsencrypt/letsencrypt.log

Заработала!

How would you like to authenticate with the ACME CA? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: Apache Web Server plugin (apache) 2: Spin up a temporary webserver (standalone) 3: Place files in webroot directory (webroot) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Select the appropriate number [1-3] then [enter] (press 'c' to cancel):

Выбираем пункт 3..png)

Plugins selected: Authenticator webroot, Installer None Enter email address (used for urgent renewal and security notices) (Enter 'c' to cancel):

Вводим свой адрес электронной почты.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please read the Terms of Service at https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. You must agree in order to register with the ACME server at https://acme-v02.api.letsencrypt.org/directory - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (A)gree/(C)ancel:

Читаем условия и принимаем, если согласны.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Would you be willing to share your email address with the Electronic Frontier Foundation, a founding partner of the Let's Encrypt project and the non-profit organization that develops Certbot? We'd like to send you email about our work encrypting the web, EFF news, campaigns, and ways to support digital freedom.- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y)es/(N)o:

Если интересно почитать новости, то можно согласиться.

Please enter in your domain name(s) (comma and/or space separated) (Enter 'c' to cancel):

Вводим доменное имя для которого выпускается сертификат.

Obtaining a new certificate Performing the following challenges: http-01 challenge for domain_name Input the webroot for domain_name: (Enter 'c' to cancel):

Так, webroot на USB-накопителе нет. Отказываемся.

Cleaning up challenges Every requested domain must have a webroot when using the webroot plugin. IMPORTANT NOTES: Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this folder now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this folder is ideal.

Выпуск сертификата

Запускаем certbot-auto с подтверждением в ручном режиме.

knoppix@Microknoppix:~$ sudo /usr/local/bin/certbot-auto certonly -a manual Saving debug log to /var/log/letsencrypt/letsencrypt.log Plugins selected: Authenticator manual, Installer None Please enter in your domain name(s) (comma and/or space separated) (Enter 'c' to cancel):

Authenticator manual — то что нужно. Вводим доменное имя.

Obtaining a new certificate Performing the following challenges: http-01 challenge for domain_name - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - NOTE: The IP of this machine will be publicly logged as having requested this certificate. If you're running certbot in manual mode on a machine that is not your server, please ensure you're okay with that. Are you OK with your IP being logged? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y)es/(N)o:

IP не мой, а провайдера — соглашаемся.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Create a file containing just this data: Данные acme-challenge And make it available on your web server at this URL: http://domain_name/.well-known/acme-challenge/challenge_filename - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Press Enter to Continue

С помощью файлового менеджера создаем папку .well-known в корневой папке сайта. В этой папке создаем папку acme-challenge и создаем файл с нужным именем и нужной строкой внутри.

Waiting for verification… Cleaning up challenges IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/domain_name/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/domain_name/privkey.pem Your cert will expire on 2019-mm-dd. To obtain a new or tweaked version of this certificate in the future, simply run certbot-auto again.To non-interactively renew *all* of your certificates, run "certbot-auto renew" - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

Вот. Сертификат выпущен. Удаляем папку .well-known на сайте. Смотрим файлы.

knoppix@Microknoppix:~$ ls -l /etc/letsencrypt/live/domain_name lrwxrwxrwx 1 root root 36 cert.pem -> ../../archive/domain_name/cert1.pem lrwxrwxrwx 1 root root 37 chain.pem -> ../../archive/domain_name/chain1.pem lrwxrwxrwx 1 root root 41 fullchain.pem -> ../../archive/domain_name/fullchain1.pem lrwxrwxrwx 1 root root 39 privkey.pem -> ../../archive/domain_name/privkey1.pem -rw-r--r-- 1 root root 692 README

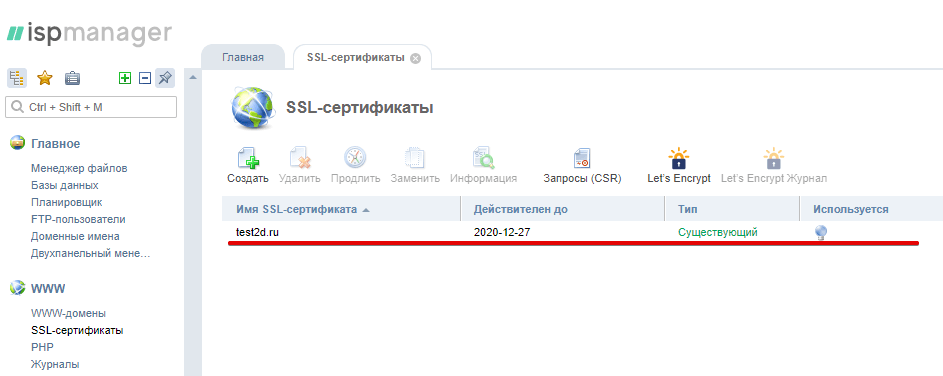

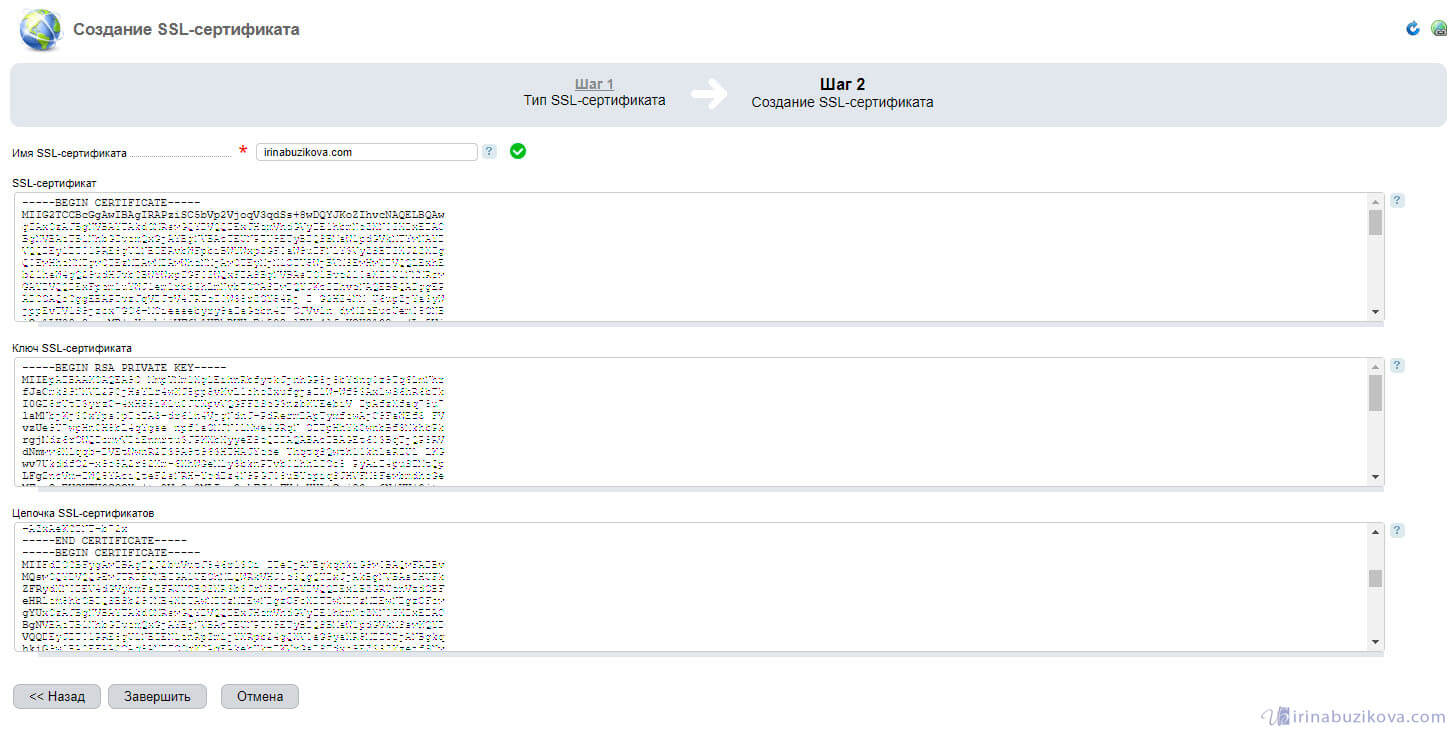

Устанавливаем сертификат на сайт. Для этого выведем текстовое представление сертификата и приватного ключа.

knoppix@Microknoppix:~$ sudo cat /etc/letsencrypt/live/domain_name/cert.pem knoppix@Microknoppix:~$ sudo cat /etc/letsencrypt/live/domain_name/privkey.pem

Промежуточный сертификат можно загрузить только в виде файла. Скопируем chain.pem в папку пользователя.

knoppix@Microknoppix:~$ sudo cp /etc/letsencrypt/live/domain_name/chain.pem . knoppix@Microknoppix:~$ sudo chown knoppix:knoppix chain.pem

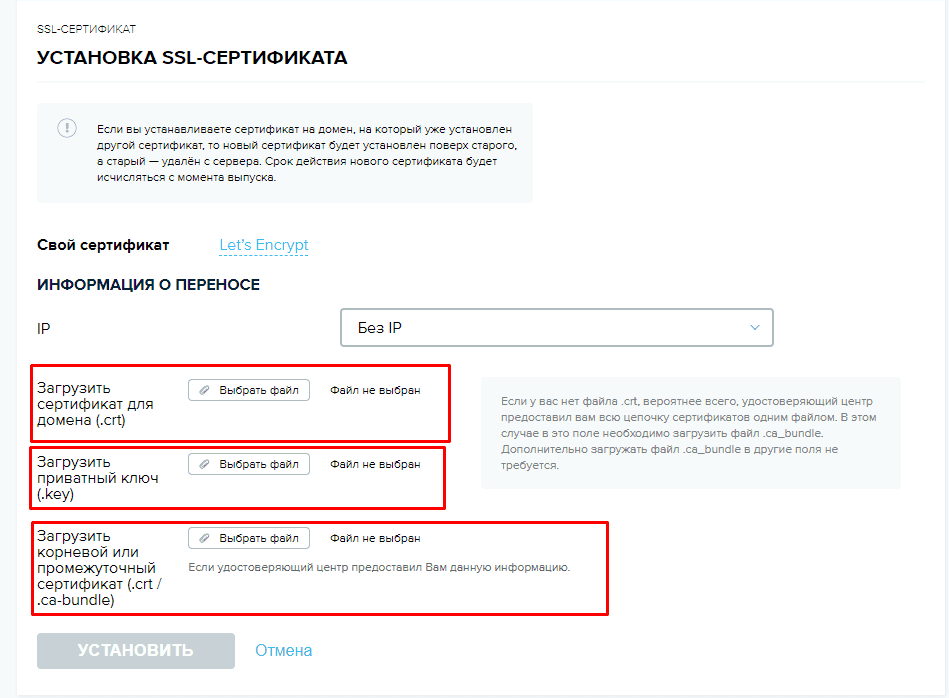

Загрузим chain.pem в панель управления и нажимаем Установить.

Всё! Сертификат установлен на хостинг.

Бесплатный сертификат Let’s Encrypt на хостинг nic.ru

Недавно решал данную проблем. Хостинг nic.ru не очень клиентоориентирован и хочет чрезмерно много за обычный ssl сертификат. А хочется подешевле и бесплатно — Let’s Encrypt

Итак, сначала был создан ssh пользователь. получилось поставить CerBot, но на этапе выпуска сертификата потребовались root права, которые как известно получить на обычном шаред хостинге нереально, либо долго, т.к. с сапортом спорить там бесполезно.

Было решено искать другое решение. и нашлось.

и нашлось.

NB! Сразу скажу, что для установки ssl сертификата на сайт, хостинг требует выделенный IP-адрес (у нас он был).

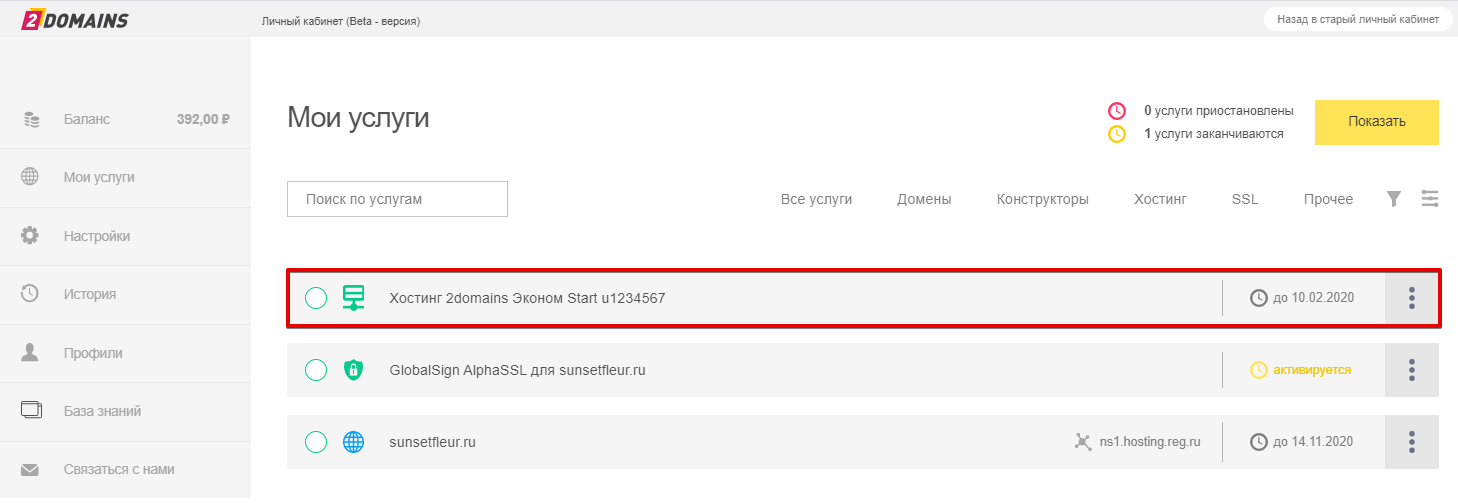

UPD: с середины мая 2020 года они удалили все учётки, и теперь надо заново регистрироваться. Теперь сервис стал партнером ZEROSSL и вроде как бесплатный, но с ограничениями в 3 домена. Теперь на free-аккаунте Вы можете иметь 3 домена и продлевать их каждые 90 дней. Сверху- плати. Я просто завел 2 аккаунта, т.к. у меня больше 3 доменов. В остальном немного изменился интерфейс, но порядок действий тот же!

UPD 2021: наткнулся на сайт https://freessl.space/ дает без регистрации на 90 дней сертификаты. установил на 2 сайта. все ок. проверим что дальше будет.

Способ валидации HTTP, на странице, перед запуском валидации не забудьте скачать private key файл, иначе не сможете установить потом серт в панели управление nic.ru. В принципе на страничке об этом предупреждают. Остальное идентично.

- Итак заходим на сайт https://www.

sslforfree.com/

sslforfree.com/

2. Вводим адрес своего сайта. Жмем кнопку create certificate

3. Далее видим окно с выбором способа подтверждения прав на владение сайтом. Выбираем manual (посередине).

4. после этого система предложит скачать файл.

5. На хостинге в папке с сайтом в корне надо создать папку «.well-known» и в этой папке создать еще одну «pki-validation».

И скопировать туда скачанный файл.

Все это описано в инструкции на страничке (на английском). Таким образом надо, чтобы файл открывался по ссылке http://domain.ru/.well-known/pki-validation/файл.

domain.ru — это адрес вашего сайта.

6. После этого жмем download SSL Certificate.

Система предложит скачать сертификаты одним архивом, так и делаем.

Мы выпустили сертификат SSL .

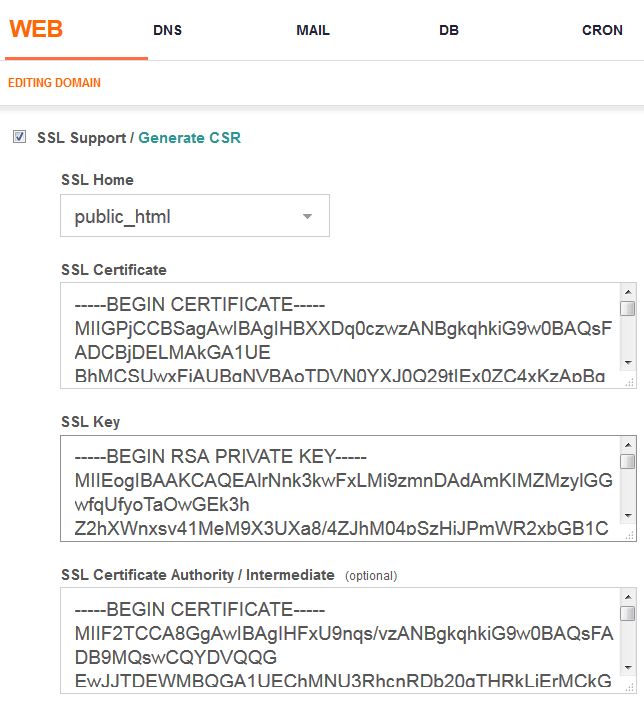

7. Теперь надо добавить сертификат в панель управления хостингом nic.ru:

Заходим под своим логином. Выбираем управление услугами: хостинг, почта, конструктор сайтов — сайты (выбираете нужный сайт и жмете на его название) — безопасность — жмете галку ssl сертификат и жмете кнопку установить.

После этого панель предложит загрузить файлы сертификата.

8. Грузите файлы сертификата: в окно сертификат — файл certificate- в окно приватный ключ файл с буквами key на конце.

9. Сохраняем и радуемся!

P.S. Инструкция для добавления на nic.ru подходит и для других хостингов, хотя все уже сами предлагают автоматом сертификаты при размещении сайтов на их хосте.

Если сайт находится в режиме ручного управления, а не автоматического (по умолчанию), то переводим сайт в режим автоматического управления (предварительно сохранив файлы конфигурации сайта apache в другую папку (он будет перезаписан) и добавляем по инструкции. Потом файл с конфигурацией добавляем обратно перезаписью.

Вот так.

Поделиться ссылкой:

RU-Center скрывает правду от клиентов? — Максим FladeX Истляев

Бесплатные сертификаты Lets Encrypt — это круто и удобно. Разработчики помогли большому количеству вебмастеров перейти на HTTPS не затрачивая денег и забыв о проблемах с обновлением.

Большинство хостеров встраивают поддержку LE в свои панели, но только не Ру-Центр. Ранее я уже обращал внимание общественности на этот факт.

Конечно, это право компании — решать, какие услуги предлагать и на каких условиях. Это бизнес, всем нужно зарабатывать. Ну не хочет ру-центр подключать своим клиентам бесплатные сертификаты, что ж теперь. Всегда есть выбор из других хостеров.

Но перед новым годом я получил на емэйл рассылку от Ник.ру, в которой было такое, цитирую:

«Ещё у нас есть для вас статья с говорящим названием «Я занимаюсь бизнесом и совсем не понимаю, что такое SSL. Объясните» — и мы объяснили.»

Я ещё подумал, что ребята исправились и хотя бы расскажут для своих клиентов, из которых большая часть вряд ли шарит в технических нюансах, какие сертификаты бывают и зачем они нужны.

Из интереса перешёл по ссылке. В начале статьи рассказывается, что такое SSL и зачем он нужен. Далее нагнетаются страсти заявлением, что поисковики пессимизируют сайты без него.

Цитирую из статьи Ник.ру:

«Перевод сайта на HTTPS состоит из двух этапов:

— Покупка подходящего SSL-сертификата.

— Подключение SSL на сайт и настройка.»

и

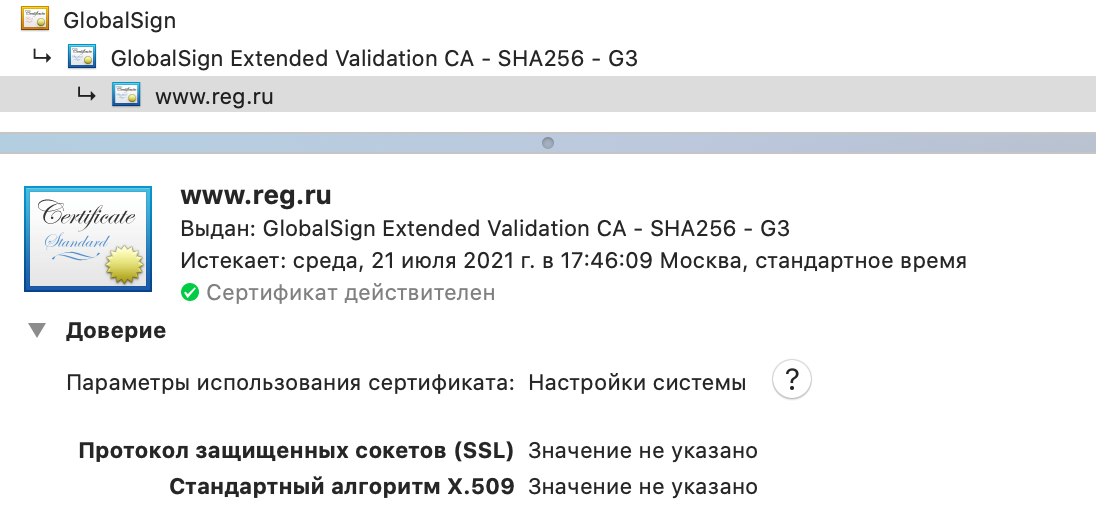

«Также SSL-сертификаты различаются в зависимости от Центра сертификации, который их выпускает: GeoTrust, GlobalSign, Thawte, DigiCert, Comodo. Подробнее о том, как выбрать SSL-сертификат, мы писали в справочной статье RU-CENTER.»

Нигде не упоминается ни Lets Encrypt, ни сам факт возможности БЕСПЛАТНОЙ установки и использования сертификата.

А это уже нечестно со стороны nic.ru — ведь по сути они вводят своих клиентов в заблуждение. Напиши они в этой статье, что есть бесплатная альтернатива, но к сожалению мы не хотим с ней работать — у меня не возникло бы вопросов к ним. Но они всё обставляют так, будто нет никаких альтернатив.

Для сравнения: если вы в платной клинике будете сдавать анализ крови на ВИЧ, то перед анализом вам предложат подписать документ с уведомлением, что тот же самый анализ вы можете сдать БЕСПЛАТНО в государственной клинике. И потом уже выбор за вами — деньги или комфорт.

И потом уже выбор за вами — деньги или комфорт.

Но Ру-Центр так сделать не хочет, чтобы не потерять деньги от клиентов, не разбирающихся в вопросе. И более того, они начинают вкидывать им заведомо отцензуренную информацию. Ай, как не красиво, NIC.RU!

Как установить SSL сертификат на 1С-Битрикс

После генерации CSR-запроса и заказа SSL сертификата следует установить приобретенные сертификаты .CRT и .CA на сервер 1C-Битрикс.

Файлы для установки SSL сертификата разместятся в панели управления cloudlite (меню SSL):

.CA — файл цепочки сертификатов Центра Сертификации (Certificate Authority).

.CRT — файл сертификата для Вашего сайта (сайтов).

Теперь нужно загрузить файлы на веб-сервер

Загрузите представленные в панели управления файлы .ca и .crt на веб-сервер 1С-Битрикс. Проще всего загрузить эти файлы сначала на другой компьютер, после чего перенести их на сервер любым из описанных ниже способов.

Внимание: предполагается, что нужная для функционирования пара закрытый/открытый ключ генерируется на том же веб-сервере 1С-Битрикс, куда будет перенесен купленный сертификат. При условии создания ключей на другом компьютере необходимо дополнительно перенести файл закрытого ключа .key на Ваш веб-сервер аналогично представленной ниже технологии копирования файлов сертификатов.

Перенос сертификатов с компьютера Linux/Mac OS:

Оптимальный вариант загрузки сертификатов на сервер – при помощи опции SCP, встроенной в возможность терминала компьютера:

Загрузите файлы .CA и .CRT из панели управления на Ваш компьютер. Откройте терминал и папку, где были сохранены сертификаты (напр., Downloads):

cd ~/Downloads

Теперь скопируйте сертификаты Вашего сайта и Центра Сертификации на веб-сервер:

scp crt.crt ca.crt [email protected]:/etc/ssl

Здесь:

scp — команда копирования файлов

mydomain. ru_crt.crt — имя загруженного из панели файла сертификата Вашего веб-сайта

ru_crt.crt — имя загруженного из панели файла сертификата Вашего веб-сайта

mydomain.ru_ca.crt — имя загруженного из панели файла сертификата Центра Авторизации

user — имя Вашего пользователя для подключения к серверу через ssh (часто используется root)

1.22.33.44 — IP-адрес вашего веб-сервера

/etc/ssl — директория на удаленном сервере, куда будете сохранять загружаемые файлы.

Как перенести сертификаты с компьютера Windows:

Скачайте и установите программу WinSCP.

Запустите WinSCP и в новом окне наберите данные, используемые для подключения к Вашему серверу по SSH.

В левой части окна программы отображены файлы на локальном компьютере, в правой — на удаленном сервере. Отметьте или создайте директорию, куда будете сохранять сертификаты, в правой части окна. Перенесите файлы .CA и .CRT в эту директорию из левой части окна.

Внимание: для Вашего удобства рекомендуем в дальнейшем перенести файл закрытого ключа (.key) в ту же директорию, где теперь расположены файлы сертификатов. Это необязательно, но в этом случае нужно запомнить путь до этого файла и в дальнейшем отметить его в файле конфигурации Apache вместо пути, приведенного в примере.

Если закрытый ключ .key Вы сгенерировали прямо на сервере, то для его копирования в другую директорию подойдет такая команда:

cp /home/root/private.key /etc/ssl/private.key

Здесь:

cp — команда копирования

/home/root/ — путь до файла ключа

private.key — имя файла ключа

/etc/ssl/private.key – путь копирования файла ключа

Удаление файла ключа из старого расположения производится командой:

rm /home/root/private.key

Как настроить сервер 1C-Битрикс на работу SSL сертификата

После копирования файлов сертификата сайта и Центра Сертификации нужно настроить параметры Вашего сервера 1С-Битрикс. Подключитесь к серверу по SSH от имени пользователя root и выполните такие действия:

Подключитесь к серверу по SSH от имени пользователя root и выполните такие действия:

1. После подключения к серверу будет отображена консоль 1С-Битрикс с доступными действиями (Available Actions). Потребуется командная строка CentOS. Нажмите 0 для перехода в нее.

2. Ранее загруженные на сервер файлы сертификата Центра Сертификации (.CA) и сертификата вашего веб-сайта (.CRT) объедините в один документ:

cat /etc/ssl/mydomain.ru_crt.crt /etc/ssl/mydomain.ru_ca.crt >> mydomain.crt

3. Откройте файл конфигурации ssl.conf:

nano /etc/nginx/bx/conf/ssl.conf

Внимание: если редактор nano не установлен на сервере, установите его командой yum install nano.

4. В открытом файле настройте пути до загруженных ранее файлов сертификатов:

ssl_certificate /etc/ssl/mydomain.crt;

ssl_certificate_key /etc/ssl/private. key;

key;

Здесь:

/etc/ssl/mydomain.crt — путь до файла сертификатов Вашего сайта и центра сертификации

/etc/ssl/private.key — путь к файлу Вашего закрытого ключа

Пример файла ssl.conf:

# If they come here using HTTP, bounce them to the correct scheme

# Nginx internal code used for the plain HTTP requests

# that are sent to HTTPS port to distinguish it from 4XX in a log and an error page redirection.

error_page 497 https://$host$request_uri;

# Increase keepalive connection lifetime

keepalive_timeout 70;

keepalive_requests 150;

# SSL encryption parameters

ssl on;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers ‘ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESG$

ssl_prefer_server_ciphers on;

ssl_certificate /etc/ssl/mydomain. crt;

crt;

ssl_certificate_key /etc/ssl/private.key;

# performance

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

5. Теперь активируйте опцию SSL в консоли управления 1C-Битрикс. Отключитесь от сервера, а потом повторно подключитесь к нему по SSH.

Откроется консоль Available Actions, введите в ней 6 (Manage sites in the pool), а затем 5 (Change https settings on sites).

Если на сервере Битрикс установлен только один веб-сайт, просто нажмите Enter в ответ на запрос имени сайта (Enter site name). Если сайтов больше одного, наберите название веб-сайта, для которого установлен SSL сертификат, и нажмите Enter. Вам предложат отключить доступ по HTTP (незащищенному протоколу) для данного сайта. Хотите сохранить такой доступ — нажмите n. Для доступности сайта только по защищенному протоколу https — нажмите Y.

6. Перезагрузите сервер

Reboot

Проверьте настройки

Установка SSL сертификата на CMS 1С-Битрикс окончена. Теперь откройте Ваш веб-сайт в браузере по протоколу https (например, https://mydomain.ru). При правильной установке сертификата в адресной строке браузера появится иконка замка, и при клике на нее отобразится информация о приобретенном SSL сертификате!

Теперь откройте Ваш веб-сайт в браузере по протоколу https (например, https://mydomain.ru). При правильной установке сертификата в адресной строке браузера появится иконка замка, и при клике на нее отобразится информация о приобретенном SSL сертификате!

openssl — База знаний JustHost.ru

Подготовка mkdir /root/letsencrypt /var/www/letsencrypt cd /root/letsencrypt Воспользуемся библиотекой acme_tiny. Вы можете использовать любую другую библиотеку wget https://raw.githubusercontent.com/diafygi/acme-tiny/master/acme_tiny.py Генерируем ключ-идентификатор openssl genrsa 4096 > /root/letsencrypt/account.key Добавить в секцию server в настройках виртуального хоста в nginx location /.well-known/acme-challenge/ { alias /var/www/letsencrypt/; try_files $uri =404; } Тестирование echo «test» >> /var/www/letsencrypt/test.txt И проверяем отдачу в браузере http://domain.com/.well-known/acme-challenge/test.txt Создание […]

Читать далее →Установка и тестирование проводилось под управлением CentOS 7 Установка yum -y update yum -y install epel-release yum -y install openvpn Настройка Сервер Генерируем корневой сертификат openssl genrsa -out /etc/openvpn/ca. key 4096 openssl req -x509 -new -key /etc/openvpn/ca.key -days 3650 \ -out /etc/openvpn/ca.crt \ -subj ‘/C=RU/ST=Moscow/L=Moscow/CN=root’ Генерируем сертификат сервера, подписанный корневым openssl genrsa -out /etc/openvpn/server.key 4096 […]

key 4096 openssl req -x509 -new -key /etc/openvpn/ca.key -days 3650 \ -out /etc/openvpn/ca.crt \ -subj ‘/C=RU/ST=Moscow/L=Moscow/CN=root’ Генерируем сертификат сервера, подписанный корневым openssl genrsa -out /etc/openvpn/server.key 4096 […]

Введение SSL-сертификат — это уникальная цифровая подпись, которая однозначно указывает на определенный сайт в сети интернет. Также сертификат является частью системы шифрования и необходим для организации защищенного соединения между клиентом и сервером. Сертификаты выпускаются двух видов: Самозаверенный (самоподписанный) сертификат — создаётся самим субъектом, обычно им же и используется. Такой тип сертификатов не подписан удостоверяющими центрами. Сертификат, выпущенный […]

Читать далее →Получаем вывод для основного сертификата openssl x509 -in 3_user.crt -noout -text | egrep «Subject:|Issuer:» Issuer: C=US, O=GeoTrust Inc., CN=GeoTrust SSL CA — G3 Subject: C=RU, ST=Kirovskaya obl. , L=Kirov, O=Limited Liability Company Baxet, CN=*.justhost.ru Получаем вывод о промежуточных сертификатах $ openssl x509 -in ../../../../ssl/GeoTrustSSLCA-G3.crt -noout -text | egrep «Subject:|Issuer:» Issuer: C=US, O=GeoTrust Inc., CN=GeoTrust Global CA […]

Вам необходимо приобрести SSL-сертификат, например, на nic.ru или reg.ru. На сайтах регистраторов имеется подробная инструкция по выпуску сертификата, т.к. процедура зависит от регистратора. Вы можете создать запрос на выпуск сертификата и установить его самостоятельно через панель управления хостингом в разделе Сертификаты SSL. В DirectAdmin отметьте переключателем Вставить предварительно сгенерированный сертификат и ключ; Вставьте ключ в […]

Читать далее → Beget и

| Nic. ru против ru против

|

Nic.ru против

| Sprint Host по сравнению с

|

Перенос доменного имени .RU

ПримечаниеПеред тем, как приступить к передаче, вам рекомендуется сначала подтвердить, что может быть перенесено ваше доменное имя .Смотрите подробности

Инструкции для клиентов

Войдите в свою панель управления клиента . Смотрите подробности

В меню выберите Управление заказами , а затем нажмите Перенести домен .

Теперь введите доменное имя, которое вы хотите передать.

Выберите контакт .RU (контакт регистранта ) для этого доменного имени. Вы можете выбрать из доступного списка контактов или щелкнуть Добавить новый , чтобы добавить нового контактного лица регистранта.

Архив контактов

ПримечаниеНеиспользуемые контакты (кроме контактов по умолчанию), созданные более шести месяцев назад, архивируются. Архивированные контакты не будут отображаться в списке контактов, не будут доступны для поиска и не будут доступны для выбора во время переноса доменного имени.

Вам необходимо предоставить следующие дополнительные сведения о контактном лице регистранта:

Для организации: если вы выбрали тип контакта как Организация , то вам также необходимо указать следующие данные:

Юридический адрес: он должен включать не менее из 2 слов.Здесь указывается место регистрации, включая страну регистрации Организации.

Пример:

Нью-Йорк, США

Идентификационный номер налогоплательщика (код): Это 10-значное число, обязательно для организаций, зарегистрированных в России.

Номер налогоплательщика, привязанный к территории (kpp): Это номер налогоплательщика, привязанный к территории. Это 9-значный номер , обязательно для организаций, зарегистрированных в России.

Полное название компании: это юридически зарегистрированное название компании, как указано в документах о создании компании.

для физических лиц: если вы выбрали тип контакта как индивидуальный , то вам также необходимо указать следующие данные:

Имя регистранта (желательно на русском языке)

Информация о паспорте: она должна включать номер документа, дату выдачи паспорта.

Дата рождения: необходимо ввести числовое значение в формате ДД.ММ.ГГГГ.

Не , а , установите флажок Privacy Protection , так как не поддерживает для доменных имен .RU.

Затем установите флажок, чтобы согласился со связанным соглашением (-ями) по продукту .

ПримечаниеЭто обязательное действие.

Продолжите процесс передачи.

ПримечаниеПеренос доменного имени .RU составляет бесплатно стоимости, и не включает продление на 1 год.

После того, как вы разместите заказ на передачу, вы получите электронное письмо с адреса Whois.com с инструкциями по завершению передачи путем подачи определенных документов Регистратору RU-Center .

ПримечаниеЕсли Перенос не был завершен в течение 15 дней, предполагается, что Контактное лицо регистранта не желает, чтобы Перенос завершился, и Заказ удаляется в нашей системе.

Отправка документации

ПримечаниеПри подаче заявки на перенос вашего доменного имени .RU, возможно, вам потребуется предоставить документацию (якорь: docs) Регистратору RU-Center :

Определите, переносите ли вы свое доменное имя от или от Регистратора RU-Center или от одного из их Партнеров или от другого Регистратора:

Выполните поиск Whois для доменного имени на https: // www.nic.ru/whois/ и проверьте имя, отображаемое помимо , регистратор .

- Регистратор

RU-CENTER-REG-RIPN или RU-Center: Это означает, что вы переносите свое доменное имя от , Регистратора RU-Center или одного из их Партнеров.

Другие регистраторы: для передачи вашего доменного имени от любого другого регистратора:

Вам необходимо инициировать передачу у текущего регистратора, с которым вы управляете своим доменом.RU доменное имя. Сообщите Текущему Регистратору о передаче вашего доменного имени .RU Регистратору RU-Center (идентификатор RU-CENTER-REG-RIPN ) и

отправьте следующую документацию Регистратору RU-Center , указав наш контакт NIC-REG как 10518 и ваш новый номер NIC-D Handle (предоставленный в электронном письме с инструкциями о переводе, отправленном вам нашей системой) :

Для организации: Если ваш текущий тип контакта — Организация, то вам необходимо полностью заполнить и отправить имеющийся здесь документ Регистратору RU-Center через ФАКС на +7 (495) 737-0602.

для индивидуального или индивидуального предпринимателя: если ваш текущий тип контакта — или индивидуальный или индивидуальный предприниматель, то вам необходимо полностью заполнить и отправить имеющийся здесь документ Регистратору RU-Center через ФАКС по номеру +7 ( 495) 737-0602.

Помимо документов, указанных выше, вам также необходимо отправить следующие документы Регистратору RU-Center по номеру либо по почте , либо доставить их вручную:

Для жителей России: жители России могут найти подробные инструкции о том, какие документы подавать, как подавать и т. Д.здесь.

Для иностранцев: если вы не являетесь резидентом России, вам необходимо следовать инструкциям о том, какие документы подавать, как подавать и т. Д. Здесь.

Инструкции для реселлеров

Войдите в панель управления торгового посредника . Смотрите подробности

В меню выберите Продукты -> Регистрация домена и затем нажмите Передача .

Теперь введите доменное имя, которое вы хотите передать.

Введите имя пользователя (адрес электронной почты) клиента , от имени которого вы хотите Перенести это доменное имя. Если Клиент новый, вы можете Добавить клиента , заполнив приведенную там форму.

Выберите контакт .RU (контакт регистранта ) для этого доменного имени. Вы можете выбрать из доступного списка контактов или щелкнуть Добавить новый , чтобы добавить нового контактного лица регистранта.

Архив контактов

ПримечаниеНеиспользуемые контакты (кроме контактов по умолчанию), созданные более шести месяцев назад, архивируются. Архивированные контакты не будут отображаться в списке контактов, не будут доступны для поиска и не будут доступны для выбора во время переноса доменного имени.

Вам необходимо предоставить следующие дополнительные сведения о контактном лице регистранта:

Для организации: если вы выбрали тип контакта как Организация , то вам также необходимо указать следующие данные:

Юридический адрес: он должен включать не менее из 2 слов.Здесь указывается место регистрации, включая страну регистрации Организации.

Пример:

Нью-Йорк, США

Идентификационный номер налогоплательщика (код): Это 10-значное число, обязательно для организаций, зарегистрированных в России.

Номер налогоплательщика, привязанный к территории (kpp): Это номер налогоплательщика, привязанный к территории. Это 9-значный номер , обязательно для организаций, зарегистрированных в России.

Полное название компании: это юридически зарегистрированное название компании, как указано в документах о создании компании.

для физических лиц: если вы выбрали тип контакта как индивидуальный , то вам также необходимо указать следующие данные:

Имя регистранта (желательно на русском языке)

Информация о паспорте: она должна включать номер документа, дату выдачи паспорта.

Дата рождения: необходимо ввести числовое значение в формате ДД.ММ.ГГГГ.

Не , а , установите флажок Privacy Protection , так как не поддерживает для доменных имен .RU.

Затем установите флажок, чтобы согласился со связанным соглашением (-ями) по продукту .

ПримечаниеЭто обязательное действие.

Продолжите процесс передачи.

ПримечаниеПеренос доменного имени .RU составляет бесплатно стоимости, и не включает продление на 1 год.

После того, как вы разместите заказ на передачу, на адрес электронной почты Заказчика будет отправлено письмо от Whois.com с инструкциями по завершению передачи путем подачи определенных документов Регистратору RU-Center .

ПримечаниеЕсли Перенос не был завершен в течение 15 дней, предполагается, что Контактное лицо регистранта не желает, чтобы Перенос завершился, и Заказ удаляется в нашей системе.

Отправка документации

ПримечаниеПри подаче запроса на передачу доменного имени .RU вашему Заказчику может потребоваться предоставить некоторую документацию Регистратору RU-Center для завершения Переноса. Смотрите подробности

Thawte при поддержке торговых посредников DigiCert

Thawte на базе DigiCert реселлеры предлагают широкий выбор SSL-сертификатов на любой бюджет и являются частью партнерской программы DigiCert. Так что вы можете быть уверены, что получите лучшее решение безопасности, доступное на сегодняшний день.Воспользуйтесь указанным ниже средством поиска партнеров, чтобы найти ценного торгового посредника в вашем регионе.

АМЕРИКА

Certs 4 Меньше / Хостинг 4 Меньше

Штаб-квартира

9586 Topanga Canyon Rd

Chatsworth, California

United States

Телефон: (818) 998-0632

Факс: (818) 773-8023

Веб-сайт: https://www.certs4less.com

Безопасность128

Штаб-квартира

295 W Crossville Rd, Bldg 500 Suite 530

Roswell, GA 30075

США

Телефон: (770) 783-2610

Факс: (404) 935-0520

Веб-сайт: https: // www.secure128.com

Полномочия SSL

Штаб-квартира

1137 Canton Street

Roswell, GA 30075

Веб-сайт: https://www.sslauthority.com

Магазин SSL

Штаб-квартира

146 Second Street North

Ste 106

Санкт-Петербург, Флорида 33701

США

Телефон: (727) 388-4240

Факс: (727) 388-3955

Веб-сайт: https: //www.thesslstore. ком

Европа, Ближний Восток и Африка

GoGetSSL.com

Главный офис

Blidenes street 1a-3

Riga,

Latvia, LV1058

Телефон и факс: +371 66 16 4 222

Веб-сайт: https://www.gogetssl.com

Вестник информационных систем

Главный офис

P.O. Box 429

Epsom. Surrey

KT17 2WX

UK

Телефон: +44 20 8394 2288

Факс: +44 20 8394 2888

Веб-сайт: http://www.herald.co.uk

icertificate GmbH

Главный офис

Nordstrasse 73a

53111 Bonn

Germany

Телефон: +49 228 90

Факс: +49 228 900

Веб-сайт: https: // icertificate.Евросоюз

ООО «ЛидерТелеком»

Главный офис

ул. 43

Москва, 127055

Российская Федерация

Телефон: +7 (495) 225-22-35

Сайт: https://www.leaderssl.ru

LeaderTelecom B.V.

Главный офис

Zekeringstraat 17 A

Amsterdam, 1014 BM,

The Netherlands

Телефон: +31 20 7640722

Веб-сайт: https://www.leaderssl.nl

Networking4all B.V.

Офис в Голландии

P.O. Box 15320

Амстердам, Северная Голландия 1001 MH

Нидерланды

Телефон: +310207881030

Факс: +310207881040

Веб-сайт: https://www.networking4all.com

Networking4all B.V.

Французский офис

57 Рю д’Амстердам

75008 Париж

Франция

Телефон: +33 (0) 1 8288 5749

Факс: +310207881040

Веб-сайт: https://www.certificat.fr/fr/

PSW GROUP GmbH & Co.КГ

Главный офис

Flemingstraße 20-22

36041 Fulda

Германия

Телефон: +49 661 480 276 10

Факс: +49 661 480 276 19

Веб-сайт: https://www.psw-group.de

RU-CENTER

Центральный офис

RU-CENTER

ул. 3-я Хорошевская, 2/1,

Москва, 123308,

Российская Федерация

Телефон: +7 (495) 737-06-01

Факс: +7 (495) 737-06- 02

Веб-сайт: https: //www.nic.RU

TBS Интернет

Французский офис

22 rue de Bretagne

14000 CAEN

Франция

Телефон: +33 2 7630 5900

Веб-сайт: www.tbs-certificats.com

TBS Интернет

Офис в Великобритании

Suite 72

792 Wilmslow Road — Didsbury

M20 6UG MANCHESTER

United Kingdom

Телефон: +44 330 684 0000

Веб-сайт: www.tbs-certificates.co.uk

Программное обеспечение ZONER, a.с.

Главный офис

ZONER Software, a.s.

Немецкий офис

Kronstadter Str. 4,

81667 München

Germany

Телефон: +49089-954571 38

Веб-сайт: https://www.sslmarket.de

Лучшие услуги виртуального хостинга с жесткими дисками в 2021 году — стр.21

Должен ли я действительно считать эти общие хосты лучшими хостинг-провайдерами 2021 года?

Если вы когда-либо хотели создать блог или бизнес в Интернете или просто знали кого-то, кто начал свои корни в цифровом мире, скорее всего, вы или они впервые подписались на хостинг-провайдера, это был план общего хостинга. .

Виртуальный хостинг чрезвычайно популярен среди людей, которые плохо знакомы с хостингом, и, как правило, это люди с ограниченным бюджетом, которых этот вид плана слишком хорошо адаптирует из-за доступных затрат и связанных с ним цен.

Практически любой хостинг-провайдер предложит вам все виды планов. Так как же выбрать тот, который подходит именно вам?

Многие пользователи используют ресурсы одного сервера, что снижает затраты. Каждый пользователь получает раздел сервера, на котором он может размещать файлы своего веб-сайта.На общих серверах могут размещаться сотни пользователей.

Вот на что нужно обратить внимание:

- Насколько хорошо масштабируется хостинг?

- Какие функции безопасности у него есть?

- Какую пропускную способность и объем хранилища он вам предлагает?

- Включает ли он простые установщики в один клик?

- Получаете ли вы бесплатные сертификаты SSL ?

- Вы получаете бесплатное доменное имя с планом?

- На какой уровень поддержки вы можете рассчитывать?

Есть и другие вещи, которые вам необходимо учитывать, такие как время безотказной работы, скорость чтения и записи HDD s или SSD s, которые он предлагает, и вещи, которые могут быть немного техническими.У каждой хостинговой компании будет свое уникальное предложение, и она возьмется за это. Разобравшись с этим, давайте глубоко погрузимся в мир виртуального хостинга, чтобы точно выяснить, что вам нужно для достижения успеха в цифровой сфере.

Кто общий хостинг для

- Малые предприятия

- Новые блогеры

- Люди, которые только начинают выходить в Интернет

- Сайты, не привлекающие слишком много трафика

- Бюджетные граждане

Планы общего хостинга идеально подходят для новичков или людей, которые только начинают свой бизнес, блог или интернет-магазин.Это связано с тем, что виртуальный хостинг разделяет ресурсы с другими веб-сайтами, которые находятся на том же сервере. Это связано с тем, что небольшие веб-сайты не нуждаются в полном наборе ресурсов, предоставляемых выделенными серверами. Если вы не получаете тысячи просмотров на своем веб-сайте, есть вероятность, что вы никогда не сможете полностью использовать доступную оперативную память, хранилище и пропускную способность, так зачем платить за то, что вы не будете использовать?

Преимущество здесь в том, что вам не придется беспокоиться об обновлении оборудования и текущем техническом обслуживании, поскольку все это делает хостинг-провайдер.

Знать, что вам нужно

Хороший провайдер должен быть чрезвычайно гибким и позволять вам обновлять свой пакет в любое время и с темпами роста вашего веб-сайта или бизнеса. Кроме того, им легко управлять самостоятельно, поскольку всю тяжелую работу выполняет сама хостинговая компания, а не вы. Вы можете легко настроить несколько веб-сайтов, таких как домены и поддомены, и даже можете размещать динамические веб-сайты.

Это доступный и доступный способ выхода в Интернет, и именно это делает его идеальным для начинающих.

Факторы, которые следует учитывать

Теперь, как упоминалось ранее, это то, что вам нужно рассмотреть.

Возможности масштабирования услуг хостинга

Масштабируемый хостинг позволяет существенно обновить все необходимое в любое время. Сюда входят такие функции, как пропускная способность, хранилище и другие ресурсы, которые можно сразу же добавить в ваш план по мере роста ваших потребностей с течением времени. Например, если у вас есть веб-сайт и вы получаете намного больше трафика, чем вы изначально ожидали, ваш план не сможет удовлетворить возросший спрос.В этом случае вам нужно знать, что хостинг-провайдер может мгновенно расширить ваши возможности, мгновенно удвоив ваши ресурсы, если не больше.

Функции безопасности

Когда вы выбираете хостинг-провайдера, особенно хостинг-провайдера с общим сервером, вы должны быть уверены, что ваши данные остаются в безопасности, что ваш действующий веб-сайт не может быть легко взломан или засыпан спамом и т. Д. Вообще говоря, хостинг-провайдер должен предоставить вам способ не беспокоиться о повседневной ерунде, когда речь идет о рисках безопасности.Сюда входят такие функции, как поддержка брандмауэра, защита DDoS , защита от вирусов, защита от вредоносных программ, фильтры спама, сертификаты SSL, конфиденциальность доменного имени и многое другое. Этот список может быть бесконечным, но это основные вещи, на которые вам нужно обратить внимание, чтобы оставаться в максимальной безопасности.

Пропускная способность и хранилище

Объем вашей пропускной способности является определяющим фактором, когда дело доходит до того, насколько быстро ваш веб-сайт сможет доставлять контент вашим посетителям в часы пиковой нагрузки.Это один из важнейших аспектов развития вашего сайта и увеличения продаж. Более высокая пропускная способность также позволяет вам иметь больше динамических функций, а также контент на веб-сайтах, который потенциально может привлечь новых людей.

Имейте в виду, что многие планы, предлагающие «неограниченное» хранилище, ограничены для «добросовестного использования», поэтому обязательно ознакомьтесь с условиями, прежде чем доверять этому типу маркетинга.

Простые установщики в один клик

Это сценарии или мастера установки, которые запрограммированы на автоматическую передачу файлов, необходимых для установки определенного приложения на ваш веб-сайт.

Это можно сделать для установки WordPress и Magento. Видите ли, по умолчанию вы должны загрузить их и вручную установить на свой сервер, а установщики одним щелчком мыши сделают это автоматически за вас с помощью предварительно упомянутых сценариев.

Они играют ключевую роль, особенно когда речь идет о новичках в области онлайн-хостинга, которые еще не на 100% уверены в том, что им нужно делать, чтобы эффективно управлять своим веб-сайтом.

Бесплатные сертификаты SSL

По сути, это цифровые сертификаты, обеспечивающие аутентификацию вашего веб-сайта и обеспечивающие шифрованное соединение.Они сообщают клиенту, что хост веб-службы продемонстрировал право собственности на домен в центр сертификации во время его выдачи. Теперь, если все это звучит сбивающе с толку, не волнуйтесь, есть очень простой способ взглянуть на это.

Если вы работаете на компьютере, откройте Блокнот, введите там несколько слов и сохраните его. Вы только что ввели информацию в Блокнот, который отображается как обычный текст. Вы можете понять этот текст, и любой, кому вы отправите эту заметку, также сможет понять текст.Когда вы посещаете веб-сайт без сертификата SSL и отправляете им информацию, они также отображаются в виде обычного текста. Это шифрует сертификат SSL. Если бы данные вашего Блокнота были зашифрованы, никто бы не смог прочитать и понять текст, который вы только что написали в нем. Все просто, правда?

Представьте, что вы делитесь информацией о своей кредитной карте через Интернет, и представьте, что если бы они были отправлены в виде обычного текста, вас мгновенно скомпрометировали бы, поэтому наличие сертификата SSL на вашем веб-сайте чрезвычайно важно.Однако, когда дело доходит до поставщиков виртуального хостинга, вы можете отказаться от бесплатного SSL и получить вместо него платный, поскольку большинство бесплатных SSL-сертификатов не предлагают никакой страховки, поэтому использование его на веб-сайте, предлагающем транзакции по кредитным картам, может быть нецелесообразным. лучшие идеи.

Получите бесплатное доменное имя с планом

В большинстве случаев вы это сделаете, если у вас годовой или двухлетний план. Однако вам всегда нужно проверять это вручную, прежде чем выбирать идеального провайдера виртуального хостинга.Доменное имя — это, по сути, имя вашего веб-сайта. Это адрес, по которому пользователи Интернета могут получить доступ к вашему веб-сайту, и он используется для поиска, а также для идентификации компьютеров в Интернете.

Ожидаемый уровень поддержки

Это, безусловно, один из самых важных аспектов любого провайдера виртуального веб-хостинга, особенно если вы только начинаете и еще не совсем понимаете, как все работает.

Хотя это и минимально, у вас всегда есть малейший шанс столкнуться с проблемой.Хорошая команда поддержки всегда будет рядом, чтобы помочь вам вернуть все в нужное русло, и даже должна предоставить вам информацию о том, как создавать резервные копии, чтобы вы могли легко восстановить их в будущем.

Многие провайдеры общего веб-хостинга предлагают 99% времени безотказной работы; однако, если что-то действительно ломается или отключается, вы хотите знать, что кто-то вас поддержит.

Имейте в виду, что если вы выберете самых дешевых хостинг-провайдеров, это потенциально может стоить вам намного дороже в долгосрочной перспективе, поскольку они предоставляют недостаточную поддержку, а также поддержку по сценариям, что может занять до 40 минут для них. ответьте на любой ваш вопрос.

Выберите лучший общий веб-хостинг

Создаете ли вы личный блог или запускаете бутик-магазин электронной коммерции, планы виртуального хостинга — это доступный, но многофункциональный способ начать свой путь к веб-хостингу. У нас есть общие обзоры веб-хостинга на многих провайдеров общего веб-хостинга, которые вы можете проверить, и вы также можете прочитать некоторые отзывы пользователей, чтобы точно узнать, как выглядит весь опыт с точки зрения реального человека. Надеюсь, с полученной здесь информацией вы сможете принять обоснованное решение относительно того, на что вам нужно обратить внимание и чего реально ожидать.Обязательно найдите сравнение виртуального хостинга, чтобы подробно изучить различия между ними.

[OpenWrt Wiki] DDNS-клиент

Введение

DDNS означает динамический DNS. Проще говоря, использование этой услуги дает имя вашему IP . Так что, если вы размещаете что-то на своей линии, людям не нужно беспокоиться о том, чтобы набирать ваш IP-адрес . Они могут просто ввести ваше доменное имя! Это также помогает, когда ваш IP меняется. Пользователям не нужно будет узнавать, какой у вас новый IP , они могут просто ввести ваше доменное имя.

Это руководство поможет вам настроить службу DDNS, чтобы маршрутизатор автоматически обновлял ваш IP-адрес у вашего провайдера DDNS. Самый простой из возможных методов — через LuCI.

OpenWrt использует ddns-скрипты, которые являются скриптами оболочки. В сети доступны другие скрипты и программы, а также некоторые поставщики DDNS предлагают свои собственные программы. Все они на данный момент не портированы и не протестированы на OpenWrt.

Характеристики

ddns-scripts поддерживают другие специальные коммуникационные функции:

Требования

Прежде всего, вам нужно выбрать и зарегистрировать имя DNS у совместимого поставщика услуг DDNS.Список поставщиков DDNS см .:

Непосредственно обновляет PowerDNS (или, возможно, сервер привязки) через nsupdate.

Если вы выбрали поставщика услуг DDNS и создали имя хоста / домена, вам необходимо дополнительно указать свое имя пользователя и пароль. Теперь вам нужно решить, хотите ли вы использовать безопасную связь со своим DDNS-провайдером или нет. Некоторым провайдерам требуется безопасное соединение HTTPS.Прочтите их справочные страницы для получения подробной информации, а также прочтите информацию о конкретном провайдере ниже.

Опора

Если вам нужна поддержка, вы обнаружили проблему или хотите только запросить новое расширение для следующей версии, отправьте свои вопросы / проблемы / запросы здесь:

Полный список поддерживаемых настроек, некоторые из которых не поддерживаются LuCI:

Установка

Веб-интерфейс

Интерфейс командной строки

Для установки ddns-scripts используйте OPKG Package Manager.Возможно, вам потребуется установить пакеты для конкретного поставщика ddns-scripts_xxxxx .

обновление opkg opkg установить ddns-скрипты opkg установить ddns-scripts_xxxxx

Поддержка SSL

По умолчанию ddns-scripts использует встроенный wget BusyBox для обновлений DDNS через http, который не поддерживает https ( SSL ).

Чтобы выполнять обновления DDNS через https ( SSL ), вам необходимо установить wget и ca-сертификаты или пакеты curl и ca-bundle.

Если установлены и wget , и curl , вы можете выбрать, какой из них предпочесть.

По умолчанию wget .

Вы можете установить либо через LuCI, из меню выберите LuCI → Система → Программное обеспечение и найдите wget или curl , либо установите через консоль, используя следующие команды:

обновление opkg opkg установить CA-сертификаты Wget opkg установить curl ca-bundle opkg установить ca-сертификаты

Если вам, в том числе и для другого программного обеспечения, нужны все сертификаты в одном файле или вы хотите регулярно обновлять сертификаты CA, выполните установку пакета НЕ . ca-сертификатов Пакет не всегда переносится на более старые версии OpenWrt.

Установите последние сертификаты ЦС (в один файл) с помощью консоли:

mkdir -p / и т.д. / SSL / сертификаты curl -o /etc/ssl/certs/ca-certificates.crt http://curl.haxx.se/ca/cacert.pem wget --no-check-certificate -O /etc/ssl/certs/ca-certificates.crt http://curl.haxx.se/ca/cacert.pem

Конфигурация

Основы

ddns-скрипты предназначены для обновления одного хоста для каждой конфигурации / раздела.Чтобы обновить несколько хостов или поставщиков или IPv4 и IPv6 для одного и того же хоста, вам необходимо определить отдельные конфигурации / разделы.

Некоторые провайдеры предлагают обновить несколько хостов в рамках одного запроса на обновление.

Возможное решение для этой опции — использовать настройки имени службы –custom– .

Ознакомьтесь с особенностями Провайдера.

Основные настройки, которые вам нужно установить (все остальные нормально работают со значениями по умолчанию):

| Имя службы | Поставщик услуг DDNS, который будет использовать |

| Хост / домен | ваше полное доменное имя, которое вы хотите обновить (используется ddns-скриптами с помощью nslookup для проверки, произошло ли обновление) |

| Имя пользователя | Имя пользователя или другой параметр для использования в качестве имени пользователя (отправить urlencoded) |

| Пароль | пароль или другой параметр для использования в качестве пароля (отправить urlencoded) включая BB 14.07 Убедитесь, что в этом пароле нет «$ 1» или $ с любыми цифрами, так как это нарушает сценарий. |

| Интерфейс | сетевое имя (например, wan, wan6), используемое системой событий OpenWrt hotplug для запуска ddns-scripts |

начиная с DD (ствол) необходимо установить следующие основные настройки:

| Имя службы | Поставщик услуг DDNS, который будет использовать |

| Lookup Host | ОДИН из заданных вами полных доменных имен, которые вы хотите обновить (используется ddns-скриптами с помощью nslookup, чтобы проверить, произошло ли обновление) |

| Хост / Домен | в основном то же самое, что Хост поиска , но теперь также может использоваться как «нормальный» параметр.т.е. как список обновляемых хостов |

| Имя пользователя | Имя пользователя или другой параметр для использования в качестве имени пользователя (отправить urlencoded) |

| Пароль | пароль или другой параметр для использования в качестве пароля (отправить urlencoded) |

| Интерфейс | сетевое имя (например, wan, wan6), используемое системой событий OpenWrt hotplug для запуска ddns-scripts |

После новой установки существует конфигурация / раздел myddns и myddns_ipv4 и myddns_ipv6 , готовая к изменению в соответствии с вашими потребностями.Вы можете удалить их и определить свои собственные.

Обратите внимание на следующие важные подсказки:

Веб-интерфейс

Чтобы добавить новую конфигурацию / раздел:

Имя пользователя и Пароль Поля обязательны для заполнения.

Если вашему провайдеру не требуется один или оба из них, просто введите персонажа по вашему выбору.

Поддержка SSL

Параметры для настройки связи HTTPS доступны, только если установлен пакет wget или curl .(См. Подсказки , если показано.)

Таможенная служба

Если вы хотите использовать поставщика DDNS, которого в настоящее время нет в списке, или вы хотите обновить несколько хостов в одной конфигурации / разделе, вам следует сделать следующее:

Если вы обнаружили поставщика DDNS, которого нет в списке, или с дополнительной поддержкой IPv6 , или с измененным URL-адресом обновления , пожалуйста, откройте вопрос на Github-OpenWrt-Packages, чтобы его можно было включить в следующий выпуск.

Интерфейс командной строки

Самый простой способ настроить ddns-scripts через консоль — это отредактировать файл / etc / config / ddns напрямую с помощью встроенного редактора vi или любого другого редактора, который вы предпочитаете.Другие редакторы, такие как vi , необходимо устанавливать отдельно.

Конфигурация / раздел выглядит так:

# / и т.д. / config / ddns config 'service' myddns ' опция 'service_name' 'example.org' опция 'включена' 1 ' вариант 'домен' yourhost.example.org ' option 'username' 'your_username' вариант 'пароль' ваш_пароль ' опция 'interface' wan ' опция 'ip_source' 'сеть' опция 'ip_network' wan '

В качестве альтернативы вы можете использовать интерфейс командной строки UCI.Пример ввода:

uci set ddns.myddns.service_name = "ddnsprovider.com" # используйте только имена, перечисленные в / usr / lib / ddns / services # или / usr / lib / ddns / services_ipv6 (с CC 15.05) uci set ddns.myddns.domain = "host.yourdomain.net" uci set ddns.myddns.username = "ваше_имя_пользователя" uci set ddns.myddns.password = "p @ ssw0rd" uci set ddns.myddns.interface = "wan" # сетевой интерфейс, который должен запускать эту конфигурацию / раздел uci set ddns.myddns.enabled = "1" uci commit ddns # не забывайте об этом, иначе данные не будут записаны в файл конфигурации

ddns.myddns.enabled = «1» означает:

Пример создания / добавления новой конфигурации / раздела «newddns»: