Настройка HTTPS для чайников — klen.github.io

Содержание:

- Введение

- Запрос на получение сертификата (CSR)

- Получение подписанных SSL ключей на 90-дневной период

- Настройка Nginx для работы с SSL

HTTPS (Hypertext Transfer Protocol Secure) — расширение протокола HTTP поддерживающее шифрование. Данные, передаваемые по протоколу HTTPS «упаковываются» в криптографический протокол SSL или TLS, тем самым обеспечивается защита этих данных. В отличие от HTTP для HTTPS по умолчанию используется TCP-порт 443.

В данной статье я расскажу о том, как бесплатно (90 дней) получить сертифицированные SSL ключи для своего сервера и настроить HTTPS соединения.

На данный момент в русскоязычных источниках эта информация представлена разрозненно, поэтому данную статью можно использовать как руководство

по получению подписанных ключей и быстрой настройке HTTPS.

Чтобы подготовить сервер для обработки https-соединений, администратор должен получить и установить в систему сертификат для этого веб-сервера. Сертификат можно создать самостоятельно с помощью Unix утилиты ssl-ca из пакета OpenSSL, но подписанный данным методом сертификат не является безопасным и большинство браузеров выдают предупреждения об этом. Часть агентов также блокирует сайты с такими сертификатами, например IPhone приложения.

Сертификаты подписанные компаниями-сертификаторами избавлены от данной проблемы, но требуют оплаты для использования. Основные компании-сертификаторы:

VerySign, SSLCOM, DigiCert и другие. Так сложилось, что я предпочитаю использовать SSLCOM в основном из-за их 90-дневного бесплатного периода

использования для новых ключей, получение которого и будет описано в данной статье. За три месяца можно основательно протестировать проект, понять приоритеты,

сделать полноценный запуск и в дальнейшем уже решить будете ли вы продлевать действие сертификата за деньги.

CSR — запрос на получение сертификата, требуется для подписи ключей компанией-сертификатором. Я создаю его в консоли Unix-систем, например в терминале на стороне сервера. Если у вас нет такой возможности, вы можете создать CSR онлайн: https://www.reg.ru/sslcertificate/generate_key_and_csr

Из консоли:

# Создадим директорию для работы mkdir -p ~/csr && cd ~/csr # Создадим приватный ключ и запрос на сертификат openssl req -new -newkey rsa:2048 -nodes -keyout <your_domain_name>.key -out <your_domain_name>.csr

Note

Все поля CSR должны заполняться на английском. Код страны — двух буквенный Alpha2 (RU для России).

your_domain_name — имя домена для которого создается сертификат

Common name — адрес домена (без www). Wildcart записи вида *.domen.com не поддерживаются на бесплатном тарифе.

Пример заполнения:

Скопируйте полученный ключ <your_domain_name>.key

csr в надежное место.

csr в надежное место.Получение подписанных SSL ключей на 90-дневной период

Подписывать ключи будем у http://ssl.com. Для начала работы войдите на сервис или зарегистрируйтесь.

После входа попадаем на страницу задач и выбираем buy certificate для продолжения.

На открывшейся странице выбираем Free SSL.

Нажимаем кнопку GET и попадаем на первый шаг процесса подписания нашего сертификата. В открывшейся странице выберите чекбокс I want to submit my CSR now для добавления полученного нами на предыдущем шаге CSR.

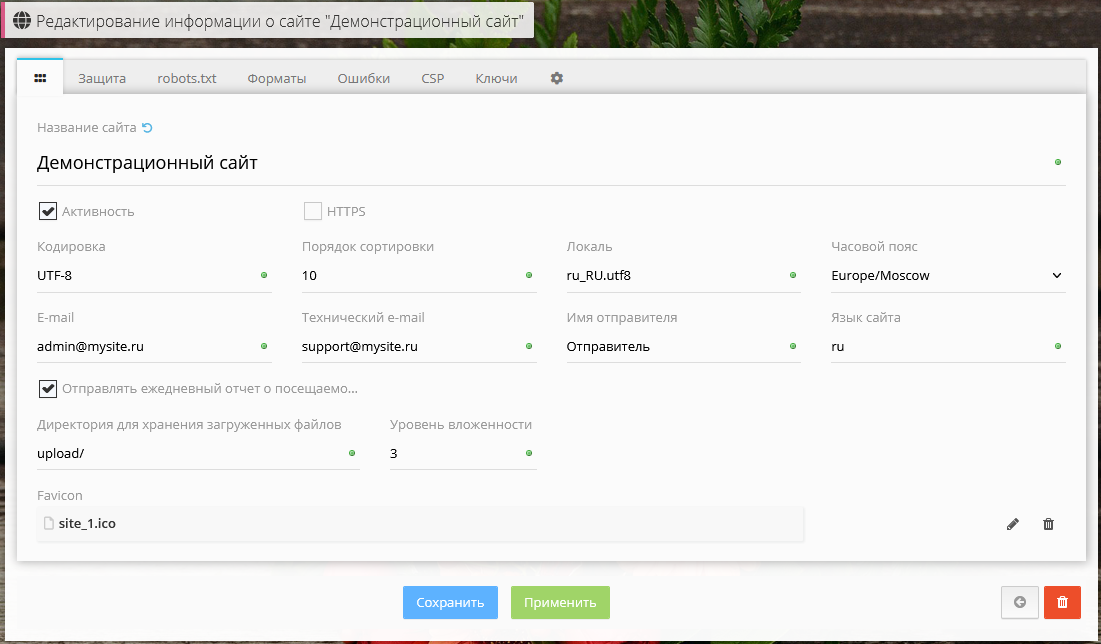

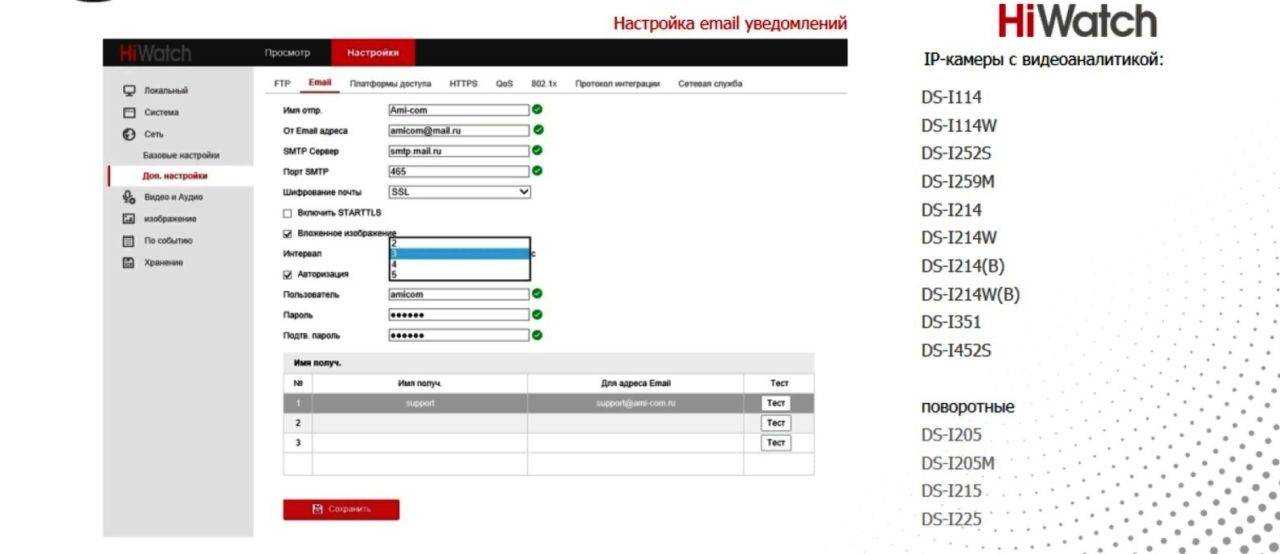

В данной статье мы будем настраивать Nginx поэтому из выпадающего списка я выбрал соответствующую опцию.

Если CSR запрос был сформирован правильно, то на следующем шаге вас попросят принять условия использования. После принятия вы попадаете в форму ввода дополнительной информации, где от вас потребуется ввод адреса и почтового индекса. Далее информация для контактных лиц.

Пятый шаг — подтверждение домена. Возможно два варианта, размещение файла на сервере или подтверждение по электронной почте. Адреса требуемые для подтверждения через email не всегда доступны, поэтому я обычно выкладываю на сервер полученный файл.

Адреса требуемые для подтверждения через email не всегда доступны, поэтому я обычно выкладываю на сервер полученный файл.

Пример конфигурации для Nginx (файл

location = /D3AD7299FFC0954B0FD047063ABB7EFD.txt {

alias /home/user/D3AD7299FFC0954B0FD047063ABB7EFD.txt;

}

После получения подписанного сертификата можно будет удалить файл и изменения в настройках.

Если проверку вы прошли успешно, остается только ждать подтверждения от компании-сертификатора, что может занять от нескольких часов до суток.

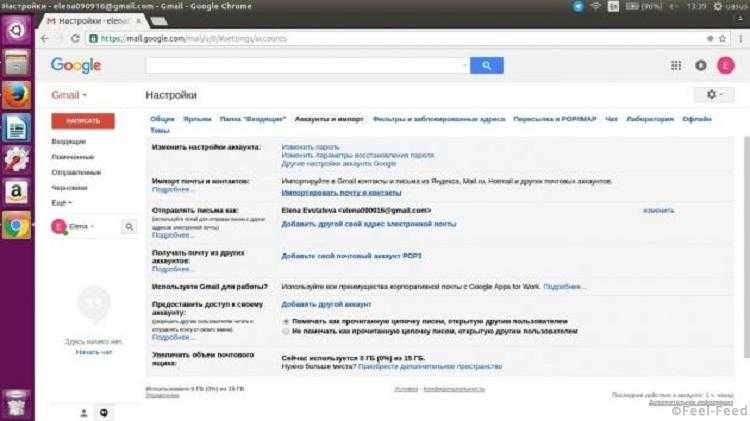

После добавления ключей компанией сертификатором вам будет выслано уведомительное письмо. Откройте страницу заказа сертификата и загрузите его к себе на компьютер. Для Nginx вы получите файл ca_bundle.txt

Полученный файл переименуйте в формат <your_domain_name>.bundle.crt и вместе с ключом который мы создали на первом шаге

(<your_domain_name>.key) положите на сервер.

И не забудьте обновить сертификаты через три месяца! 🙂

Настройка HTTP и HTTPS — WCF

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 3 мин

Службы и клиенты WCF могут взаимодействовать по протоколам HTTP и HTTPS.

Как минимум необходимо настроить регистрацию URL-адресов и добавить исключение брандмауэра для URL-адреса, который будет использоваться службой. Эти параметры можно настроить с помощью средства Netsh.exe.

Настройка резервирования пространства имен

Резервирования пространства имен позволяют использовать подстановочные знаки двумя способами. В документации по API HTTP-сервера описывается Порядок разрешения между утверждениями пространства имен, которые используют подстановочные знаки.

Резервирования пространства имен позволяют использовать подстановочные знаки двумя способами. В документации по API HTTP-сервера описывается Порядок разрешения между утверждениями пространства имен, которые используют подстановочные знаки.Запущенное приложение может создать аналогичный запрос для добавления регистраций пространства имен. Регистрации и резервирования конкурируют за части пространства имен. Резервирование может иметь приоритет над регистрацией в соответствии с порядком разрешения, указанным в порядке разрешения между утверждениями пространства имен, которые используют подстановочные знаки. В этом случае резервирование не позволяет запущенному приложению получать запросы.

В следующем примере используется средство Netsh.exe:

netsh http add urlacl url=http://+:80/MyUri user=DOMAIN\user

Эта команда добавляет резервирование URL-адресов для указанного пространства имен URL-адреса для учетной записи DOMAIN\user. Для получения дополнительных сведений об использовании команды netsh введите

Настройка исключения брандмауэра

При резидентном размещении службы WCF, которая осуществляет взаимодействие по протоколу HTTP, необходимо добавить исключение в конфигурацию брандмауэра, чтобы входящие соединения могли использовать определенный URL-адрес.

Настройка SSL-сертификатов

Протокол SSL использует сертификаты в клиенте и службе для хранения ключей шифрования. Сервер предоставляет свой SSL-сертификат при подключении, чтобы клиент мог проверить удостоверение сервера. Для обеспечения взаимной проверки на обеих сторонах подключения сервер также запрашивает сертификат у клиента.

Сертификаты хранятся в централизованном хранилище в соответствии с IP-адресом и номером порта подключения. Специальный IP-адрес 0.0.0.0 соответствует любому IP-адресу локального компьютера. Обратите внимание, что хранилище сертификатов не различает URL-адреса в зависимости от пути. Службы с одним и тем же сочетанием IP-адреса и порта должны иметь общие сертификаты, даже если их пути в URL-адресе различаются.

Пошаговые инструкции см. в разделе как настроить порт с помощью SSL-сертификата.

Настройка списка ожидания передачи данных по протоколу IP

API HTTP-сервера привязывается к IP-адресу и порту только после регистрации URL-адреса пользователем. По умолчанию API HTTP-сервера привязывается к порту в URL-адресе для всех IP-адресов компьютера. Конфликт возникает, если приложение, которое не использует API сервера HTTP, было ранее привязано к этому сочетанию IP-адреса и порта. Список прослушивания IP-адресов позволяет службам WCF сосуществовать с приложениями, которые используют порт для некоторых IP-адресов компьютера. Если в списке ожидания передачи данных по протоколу IP содержатся какие-либо записи, API HTTP-сервера привязывается только к IP-адресам, указанным в списке. Для изменения списка ожидания передачи данных по протоколу IP требуются привилегии администратора.

Используйте средство Netsh для изменения списка прослушивания IP-адресов, как показано в следующем примере:

netsh http add iplisten ipaddress=0.0.0.0:8000

Другие параметры конфигурации

При работе с привязкой WSDualHttpBinding клиентское соединение использует значения по умолчанию, совместимые с резервированием пространства имен и брандмауэром Windows. При необходимости настроить базовый адрес клиента для двустороннего соединения, необходимо, кроме того, настроить эти параметры HTTP в клиенте так, чтобы они соответствовали новому адресу.

API сервера HTTP имеет некоторые дополнительные параметры конфигурации, недоступные через HttpCfg. Эти параметры сохраняются в реестре и применяются ко всем приложениям, выполняемым в системах, которые используют API HTTP-сервера. Дополнительные сведения об этих параметрах см. в разделе Http.sys параметры реестра для IIS. Большинству пользователей не нужно изменять эти параметры.

См. также

- WSDualHttpBinding

- Практическое руководство. Настройка порта с использованием SSL-сертификата

Как настроить HTTPS на вашем сайте: простое руководство

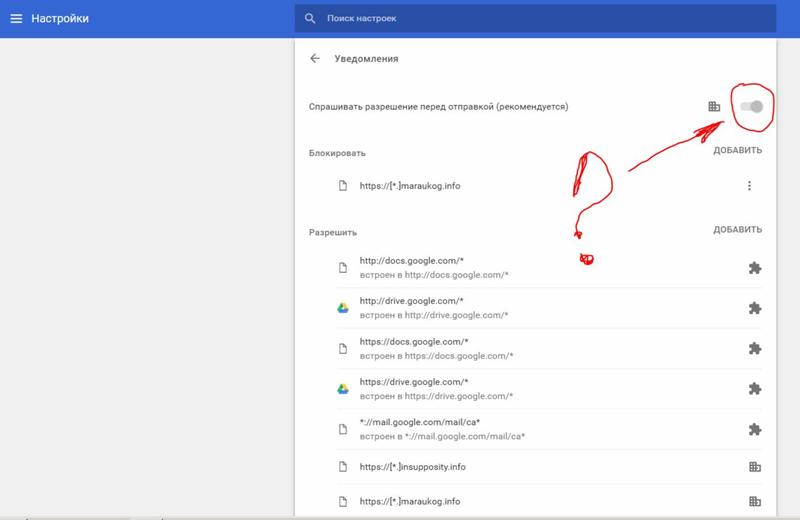

С июля 2018 года Google начал помечать ваш сайт как «небезопасный» для всех, кто посещает его с помощью Google Chrome. Если вы не хотите терять трафик, рекомендуется убедиться, что на вашем сайте настроен SSL, чтобы люди могли посещать его по протоколу HTTPS.

Если вы не хотите терять трафик, рекомендуется убедиться, что на вашем сайте настроен SSL, чтобы люди могли посещать его по протоколу HTTPS.

Сейчас самое время это настроить; вот что вам нужно сделать.

Примечание : Ваш сайт может по-прежнему отображаться как «Небезопасный» после «успешной» установки SSL-сертификата. Для этого см. наши советы по устранению неполадок в конце этой статьи.

Шаг 1. Получите сертификат SSL

Согласно блогу разработчиков Google, включение HTTPS на вашем веб-сайте не только защищает целостность ваших данных. HTTPS также требуется для многих новых функций браузера. Не только это, но и заставляет ваших посетителей чувствовать себя в большей безопасности, когда они посещают ваш сайт. Это важные причины, по которым вашему сайту нужен SSL-сертификат.

В последнее время, если вы открываете свой веб-сайт с помощью браузера Chrome, вы, вероятно, видели это большое уродливое сообщение «Небезопасно» перед вашим URL-адресом.

Неприятно видеть это, когда вы вложили так много времени и усилий в разработку отличного веб-сайта для своих посетителей.

Прежде чем бежать искать SSL-сертификат для покупки, убедитесь, что вы уже знаете, на каком уровне находится ваш текущий веб-хост.

SSL довольно просто настроить, но вам необходимо следовать правильной процедуре для вашей ситуации. Если ваш веб-хостинг уже предлагает бесплатное решение SSL, не тратьте деньги на покупку сертификата.

Вы также можете пересмотреть свой выбор веб-хостов.

Обычно это варианты SSL-сертификата , из которых вам нужно выбрать.

- Бесплатный SSL-сертификат с вашего существующего веб-хостинга.

- Получите бесплатный SSL-сертификат от таких сервисов, как Let’s Encrypt, Comodo или Cloudflare.

- Приобретите сертификат SSL в таких сервисах, как DigiCert, Namecheap или GoDaddy.

Службы SSL, которые предлагают бесплатные сертификаты SSL, часто также предлагают платные.

Разница в том, что большинство бесплатных сертификатов необходимо обновлять вручную. Вы можете сделать это с помощью задания cron, но это выходит за рамки этой статьи.

Некоторые веб-хостинги фактически предлагают бесплатное управление этими заданиями cron, если вы используете такой сервис, как Let’s Encrypt. SiteGround — один из хостов, который делает это.

Какой бы вариант вы ни выбрали, при заказе сертификата вы увидите страницу, подобную приведенной ниже. И сертификат, и ключ являются частью пакета.

Скопируйте оба блока зашифрованного текста и сохраните их в надежном месте.

Шаг 2: Установите SSL-сертификат

В большинстве руководств, описывающих установку SSL-сертификата, указано, что вам необходим выделенный IP-адрес. Это означает покупку более дорогого плана выделенного хостинга.

Если у вас есть такой план, и вы войдете в свою учетную запись, вы увидите, что у вас есть выделенный IP-адрес, связанный с ним.

Если у вас есть план общего хостинга, в котором несколько веб-сайтов используют один и тот же сервер, то у вас нет выделенного IP-адреса, связанного с вашим URL-адресом.

Означает ли это, что вы не можете установить SSL-сертификат без выделенного хостинг-плана? Нет. Благодаря технологии под названием Индикатор имени сервера (SNI) вы по-прежнему можете установить SSL-сертификат для своего сайта.

Если у вас есть план общего хостинга, узнайте у своего веб-хостинга, поддерживает ли он SNI для шифрования SSL.

Чтобы установить сертификат, вам нужно зайти в cPanel и нажать SSL/TLS Manager .

Вы должны увидеть различные варианты управления SSL-сертификатами.

Чтобы установить исходный сертификат SSL для HTTPS, выберите параметр Установить .

Вы увидите возможность выбрать домен, на который хотите установить сертификат. Выберите правильный домен из раскрывающегося списка.

Затем вставьте длинный зашифрованный текст сертификата, который вы скопировали при покупке сертификата.

Затем прокрутите вниз и также вставьте зашифрованный текст для закрытого ключа, который вы скопировали при покупке сертификата.

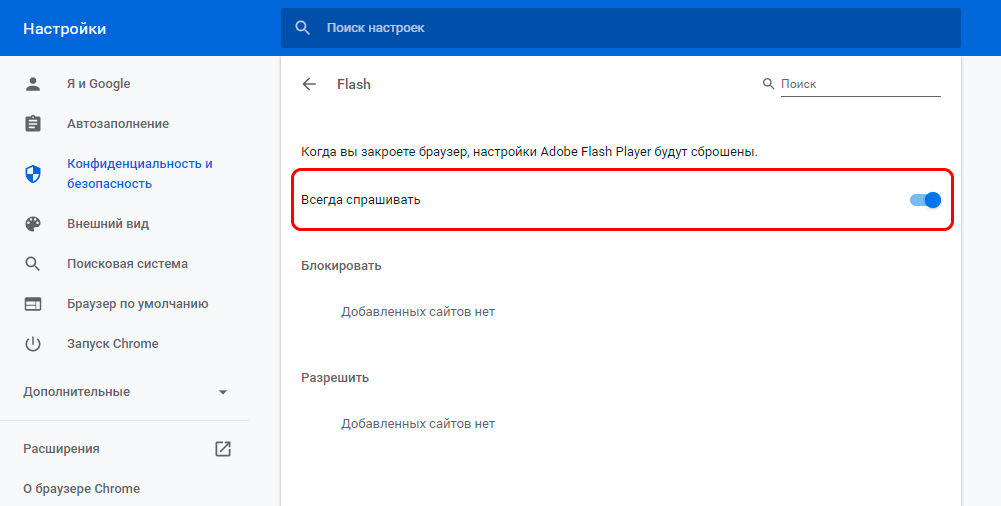

После сохранения обязательно зайдите в WordPress и обновите все кеширование. Также очистите кеш браузера (нажмите Ctrl + F5 ).

Еще раз просмотрите свой сайт, введя URL-адрес сайта с префиксом «https://». Если все в порядке, вы увидите статус «Безопасный» перед URL-адресом вашего сайта.

Поздравляем! Теперь у вас есть действующий SSL-сертификат, и к вашему сайту можно получить доступ через HTTPS.

Но это еще не все. Если люди введут старый URL-адрес вашего сайта в свой браузер, они все равно увидят небезопасную версию. Вам нужно принудительно перевести весь трафик через HTTPS.

Как принудительно использовать HTTPS на вашем сайте

На вашем хосте может быть настроена область управления для обработки необходимых изменений SSL.

Например, Siteground встраивает Let’s Encrypt в cPanel. Там в настройках HTTPS можно включить принудительное использование HTTP и перезапись внешних ссылок.

- HTTPS Enforce перенаправляет трафик (например, людей, которые вводят только URL-адрес сайта без «https» перед ним, на HTTPS.

- Внешние ссылки Rewrite 9(.*)$ https://www.yoursitedomain.com/$1 [R,L]

После того, как вы сохраните это изменение, любой, кто получит доступ к вашему сайту через HTTP, будет перенаправлен на HTTPS.

Проблема 1: Образы CDN

В этот момент можно подумать, что вы свободны дома. Ну подумай еще.

Во многих случаях ваш сайт может появиться, но многие изображения будут отображаться неработающими.

Это может произойти, если вы используете службу CDN для своих изображений. Это связано с тем, что все ваши изображения предоставляются через незащищенные ссылки CDN. Поскольку весь ваш трафик перенаправляется на использование HTTPS, эти изображения не могут быть загружены.

Это можно исправить двумя способами. Самый простой способ — изменить сертификат SSL, чтобы использовать подстановочный знак. Например, если вы используете Let’s Encrypt, вы увидите возможность использовать подстановочный знак на странице управления SSL.

Подстановочный знак позволяет использовать SSL-сертификат на любом поддомене вашего сайта.

Включите это и получите сертификат, закрытый ключ и зашифрованные тексты пакета ЦС из деталей SSL.

Войдите в свою службу CDN. В приведенном ниже примере я использую MaxCDN. Вы должны найти вариант SSL в области, где вы можете управлять зоной для вашего сайта.

Здесь вы увидите поля, в которые вы можете вставить SSL-сертификат и закрытый ключ.

Используйте тот же зашифрованный текст, который вы ранее вставили в cPanel.

После того, как вы сохраните это, все изображения должны правильно загрузиться на ваш сайт.

Если служба SSL, которую вы используете, не предлагает вариант с подстановочными знаками, вам действительно необходимо приобрести второй сертификат SSL для ваших ресурсов изображений CDN и установить его, выполнив описанные выше действия.

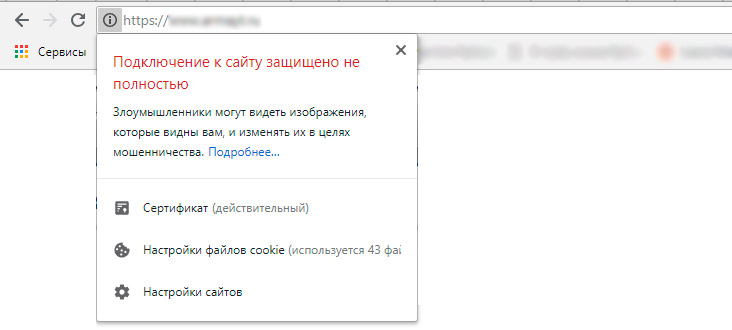

Если вы ничего не делали со своим сайтом, кроме включения SSL-сертификата и принудительного HTTPS, вы все равно можете увидеть ошибку «Незащищенный».

Это будет отображаться даже при загрузке вашего сайта через HTTPS.

Наиболее распространенная причина этой проблемы заключается в том, что на вашем сайте все еще есть куча небезопасных ссылок. Обычно это связано со ссылками на боковой панели, в верхнем или нижнем колонтитуле.

Наиболее распространенная причина этой проблемы заключается в том, что на вашем сайте все еще есть куча небезопасных ссылок. Обычно это связано со ссылками на боковой панели, в верхнем или нижнем колонтитуле.Зайдите в WordPress и просмотрите весь код верхнего и нижнего колонтитула, а также виджеты боковой панели. Ищите ссылки на такие сервисы, как Gravatar, Facebook или другие.

Измените эти ссылки, чтобы использовать «https», а не «http».

Когда вы закончите, очистите все кеши и перезагрузите свой сайт. На этом этапе все проблемы должны быть решены, и теперь ваш сайт полностью безопасен!

Защита ваших посетителей с помощью HTTPS — это разумно

Даже если вы делаете это с целью улучшить SEO, реальность такова, что вы также защищаете своих посетителей от любых хакеров, перехватывающих пакеты.

Это особенно ценно, если вы запрашиваете у посетителей информацию о себе, такую как имена, адреса, номера телефонов или данные кредитной карты.

Для персонального веб-сайта это достаточно важно. Но если вы занимаетесь бизнесом, вы должны понимать, почему безопасность веб-сайта так важна для успеха вашего бизнеса.

Включите HTTPS на вашем веб-сервере — ArcGIS Enterprise

Протокол HTTPS — это стандартная технология безопасности, зашифрованная связь между веб-сервером и веб-клиентом. HTTPS обеспечивает безопасную сетевую связь за счет идентификация и аутентификация сервера, а также обеспечение конфиденциальность и целостность всех передаваемых данных. Поскольку HTTPS предотвращает подслушивание или подделку информации отправлено по сети, его следует использовать с любым логином или механизм аутентификации и в любой сети, где содержит конфиденциальную или частную информацию.

Использование HTTPS гарантирует, что имена, пароли и другая конфиденциальная информация не могут быть расшифрованы, поскольку они передаются между ArcGIS Web Adaptor и сервером. Когда вы используете HTTPS, вы подключаетесь к своим веб-страницам и ресурсам, используя протокол HTTPS вместо HTTP.

Чтобы использовать HTTPS, вам необходимо получить сертификат сервера и привязать его к веб-сайту, на котором размещен ArcGIS Web Adaptor. Каждый веб-сервер имеет собственную процедуру загрузки сертификата и привязки его к веб-сайту.

Убедитесь также, что ваш веб-сервер настроен на игнорирование клиентских сертификатов для корректного доступа к защищенным службам через HTTPS.

Создайте сертификат сервера

Чтобы создать соединение HTTPS между ArcGIS Web Adaptor и вашим сервером, веб-серверу требуется сертификат сервера. А сертификат представляет собой цифровой файл, содержащий информацию о идентификатор веб-сервера. Он также содержит шифрование техника для использования при установлении безопасного канала между сетью сервер и ArcGIS Server. Сертификат должен быть создан владельцем веб-сайта и цифровой подписью. Существует три типа сертификатов: подписанные ЦС, доменные и самозаверяющие, которые описаны ниже.

Сертификаты, подписанные ЦС

Сертификаты, подписанные центром сертификации (ЦС), следует использовать для производственных систем, особенно если доступ к вашему развертыванию ArcGIS Server будет осуществляться пользователями за пределами вашей организации.

Например, если ваш сервер не защищен вашим брандмауэром и доступен через Интернет, использование сертификата, подписанного ЦС, гарантирует клиентам за пределами вашей организации, что подлинность веб-сайта подтверждена.

Например, если ваш сервер не защищен вашим брандмауэром и доступен через Интернет, использование сертификата, подписанного ЦС, гарантирует клиентам за пределами вашей организации, что подлинность веб-сайта подтверждена.В дополнение к подписанный владельцем веб-сайта, сертификат может быть подписано независимым ЦС. Центр сертификации обычно доверенная третья сторона, которая может подтвердить подлинность веб-сайта. Если веб-сайт заслуживает доверия, ЦС добавляет свой собственный цифровая подпись к самозаверяющему сертификату этого веб-сайта. Это гарантирует веб-клиентам, что личность веб-сайта была проверено.

При использовании сертификат, выданный известным ЦС, безопасная связь между сервер и веб-клиент происходит автоматически без каких-либо специальных действие, требуемое пользователем. Непредвиденное поведение или предупреждающее сообщение не отображаются в веб-браузере, поскольку веб-сайт был проверен ЦС.

Сертификаты домена

Если ваш сервер находится за брандмауэром и использование сертификата, подписанного ЦС, невозможно, приемлемым решением является использование сертификата домена.

Сертификат домена — это внутренний сертификат, подписанный центром сертификации вашей организации. Использование доменного сертификата помогает сократить расходы на

выпуск сертификатов и упрощает развертывание сертификатов, поскольку сертификаты могут быть быстро сгенерированы в вашей организации для доверенного внутреннего использования.

Сертификат домена — это внутренний сертификат, подписанный центром сертификации вашей организации. Использование доменного сертификата помогает сократить расходы на

выпуск сертификатов и упрощает развертывание сертификатов, поскольку сертификаты могут быть быстро сгенерированы в вашей организации для доверенного внутреннего использования.Пользователи в вашем домене не будут сталкиваться с неожиданным поведением или предупреждающими сообщениями, обычно связанными с самозаверяющим сертификатом, поскольку веб-сайт был проверен сертификатом домена. Однако сертификаты домена не проверяются внешним ЦС, а это означает, что пользователи, посещающие ваш сайт из-за пределов вашего домена, не смогут убедиться, что ваш сертификат представляет сторону, которую он якобы представляет. Внешние пользователи увидят предупреждения браузера о том, что сайт ненадежен, что может привести их к мысли, что они общаются со злоумышленником, и им будет отказано в доступе к вашему сайту.

Создайте сертификат домена и включите HTTPS

Для успешного завершения работы мастера настройки ArcGIS Enterprise необходимо, чтобы HTTPS был включен в IIS на компьютере, где установлено базовое развертывание.

Если HTTPS не включен, мастер настройки не завершает работу и выводит следующее сообщение об ошибке:

URL-адрес веб-адаптера https://mymachine.mydomain.com/server недоступен. Убедитесь, что HTTPS включен для вашего веб-сервера. Инструкции по включению HTTPS см. в разделе справки: Знакомство с ArcGIS Enterprise > ArcGIS Enterprise Builder > Планирование базового развертывания.

В большинстве случаев ваш ИТ-администратор выдаст вам сертификаты и привяжет их к HTTPS-порту 443.

В 2017 году Chrome начал доверять только сертификатам с параметром альтернативного имени субъекта (SAN), который нельзя настроить при создании сертификата в приложение диспетчера IIS.

Если вы используете IIS и вам необходимо создать сертификат домена, см. раздел Создание сертификата домена, в котором содержится сценарий для запуска на вашем компьютере, который создаст соответствующий сертификат и привяжет его к порту HTTPS 443.

Самоподписанные сертификаты

Сертификат, подписанный только владельцем веб-сайта, называется самоподписанным сертификатом.

Самоподписанные сертификаты

обычно используется на веб-сайтах, которые доступны только пользователям на

внутренней (LAN) сети организации. Если вы общаетесь с веб-сайтом за пределами вашей собственной сети, который использует самозаверяющий сертификат, у вас нет возможности проверить, что сайт, выдавший сертификат, представляет сторону, которую он якобы представляет. Возможно, вы общаетесь со злоумышленником, подвергая риску вашу информацию.

Самоподписанные сертификаты

обычно используется на веб-сайтах, которые доступны только пользователям на

внутренней (LAN) сети организации. Если вы общаетесь с веб-сайтом за пределами вашей собственной сети, который использует самозаверяющий сертификат, у вас нет возможности проверить, что сайт, выдавший сертификат, представляет сторону, которую он якобы представляет. Возможно, вы общаетесь со злоумышленником, подвергая риску вашу информацию.Если вы используете самоподписанный сертификат, ожидайте появления предупреждений веб-браузера и ArcGIS Pro о ненадежном сайте. Когда веб-браузер встречает самозаверяющий сертификат, он обычно отображает предупреждение и просит вас подтвердить, что вы хотите перейти на сайт. Многие браузеры отображают предупреждающие значки или красный цвет в адресной строке, если вы используете самозаверяющий сертификат.

Создайте самозаверяющий сертификат в IIS

В диспетчере IIS выполните следующие действия, чтобы создать самозаверяющий сертификат:

- На панели «Подключения» выберите свой сервер в дереве и дважды щелкните «Сертификаты сервера».

- На панели Действия щелкните Создать самозаверяющий сертификат.

- Введите понятное имя для нового сертификата и нажмите OK.

Последний шаг — привязать самоподписанный сертификат к порту HTTPS 443. Инструкции см. в разделе Привязка сертификата к веб-сайту ниже.

Привязать сертификат к сайту

Если вы получили сертификат, который еще не привязан к веб-сайту, на котором размещается ArcGIS Web Adaptor, вам необходимо сделать это, прежде чем продолжить. Привязка относится к процессу настройки сертификата для использования порта 443 на веб-сайте.

Сценарий в разделе Создание сертификата домена привяжет ваш сертификат для вас.

Инструкции по привязке сертификата к веб-сайту различаются в зависимости от платформы и версии вашего веб-сервера. Для получения инструкций обратитесь к системному администратору или к документации вашего веб-сервера. Например, шаги для привязки сертификата в IIS приведены ниже.

Привяжите сертификат к порту 443 в IIS

В диспетчере IIS выполните следующие действия, чтобы привязать сертификат к порту HTTPS 443:

- Выберите свой сайт в древовидном представлении и на панели «Действия» нажмите «Привязки».

- Если порт 443 недоступен в списке привязок, нажмите кнопку Добавить. В раскрывающемся списке Тип выберите https. Оставьте порт 443.

- Если в списке указан порт 443, выберите порт из списка и нажмите Изменить.

- В раскрывающемся списке сертификатов выберите имя сертификата и нажмите OK.

Протестируйте свой сайт

После привязки сертификата к веб-сайту вы можете настроить Web Adaptor для использования с сервером. Вам потребуется получить доступ к странице конфигурации ArcGIS Web Adaptor, используя URL-адрес HTTPS, например https://webadaptorhost.domain.com/webadaptorname/webadaptor.

- На панели «Подключения» выберите свой сервер в дереве и дважды щелкните «Сертификаты сервера».