Устранение неполадок DNS-серверов | Microsoft Docs

- Чтение занимает 8 мин

В этой статье

В этой статье описывается, как устранять неполадки на DNS-серверах.This article discusses how to troubleshoot issues on DNS servers.

Проверка IP-конфигурацииCheck IP configuration

Выполните

ipconfig /allкоманду из командной строки и проверьте IP-адрес, маску подсети и шлюз по умолчанию.Runipconfig /allat a command prompt, and verify the IP address, subnet mask, and default gateway.Проверьте, является ли DNS-сервер полномочным для имени, которое ищется.Check whether the DNS server is authoritative for the name that is being looked up. Если это так, см. раздел Проверка на наличие проблем с достоверными данными.If so, see Checking for problems with authoritative data.

Выполните следующую команду.Run the following command:

nslookup <name> <IP address of the DNS server>Например:For example:

nslookup app1 10.0.0.1Если вы получаете ответ об ошибке или истечении времени ожидания, см. раздел Проверка проблем с рекурсией.If you get a failure or time-out response, see Checking for recursion problems.

Очистка кэша сопоставителя.Flush the resolver cache. Для этого выполните следующую команду в окне командной строки с правами администратора:To do this, run the following command in an administrative Command Prompt window:

dnscmd /clearcacheИли в окне администрирования PowerShell выполните следующий командлет:Or, in an administrative PowerShell window, run the following cmdlet:

Clear-DnsServerCacheПовторите шаг 3.

Repeat step 3.

Repeat step 3.

Проверка неполадок DNS-сервераCheck DNS server problems

Журнал событийEvent log

Проверьте следующие журналы, чтобы узнать, есть ли записанные ошибки:Check the following logs to see whether there are any recorded errors:

Тестирование с помощью запроса nslookupTest by using nslookup query

Выполните следующую команду и проверьте, доступен ли DNS-сервер с клиентских компьютеров.Run the following command and check whether the DNS server is reachable from client computers.

nslookup <client name> <server IP address>

Если сопоставитель возвращает IP-адрес клиента, у сервера нет проблем.If the resolver returns the IP address of the client, the server does not have any problems.

Если сопоставитель возвращает ответ «сбой сервера» или «Запрос отклонен», зона может быть приостановлена или сервер может быть перегружен.If the resolver returns a «Server failure» or «Query refused» response, the zone is probably paused, or the server is possibly overloaded. Чтобы узнать, приостановлен ли он, перейдите на вкладку Общие окна свойств зоны в консоли DNS.You can learn whether it’s paused by checking the General tab of the zone properties in the DNS console.

Если сопоставитель возвращает ответ «запрос на превышение времени ожидания сервера» или «нет ответа от сервера», возможно, служба DNS не запущена.If the resolver returns a «Request to server timed out» or «No response from server» response, the DNS service probably is not running. Попробуйте перезапустить службу DNS-сервера, введя следующую команду в командной строке на сервере:Try to restart the DNS Server service by entering the following at a command prompt on the server:

net start DNS

Если проблема возникает при запуске службы, сервер может не прослушивать IP-адрес, который использовался в запросе nslookup.If the issue occurs when the service is running, the server might not be listening on the IP address that you used in your nslookup query.

В редких случаях DNS-сервер может иметь расширенную конфигурацию безопасности или брандмауэра.In rare cases, the DNS server might have an advanced security or firewall configuration. Если сервер расположен в другой сети, доступной только через промежуточный узел (например, маршрутизатор фильтрации пакетов или прокси-сервер), DNS-сервер может использовать нестандартный порт для прослушивания и получения клиентских запросов.If the server is located on another network that is reachable only through an intermediate host (such as a packet filtering router or proxy server), the DNS server might use a non-standard port to listen for and receive client requests. По умолчанию программа nslookup отправляет запросы на DNS-серверы через порт UDP 53.By default, nslookup sends queries to DNS servers on UDP port 53. Поэтому, если DNS-сервер использует любой другой порт, запросы nslookup завершатся ошибкой.Therefore, if the DNS server uses any other port, nslookup queries fail. Если вы считаете, что это может быть проблема, проверьте, используется ли промежуточный фильтр для блокировки трафика на хорошо известных портах DNS.

Проверка на наличие проблем с достоверными даннымиChecking for problems with authoritative data

Проверьте, является ли сервер, который возвращает неверный ответ, основным сервером для зоны (основным сервером-источником для зоны или сервером, который использует интеграцию Active Directory для загрузки зоны) или сервер, на котором размещена дополнительная копия зоны.Check whether the server that returns the incorrect response is a primary server for the zone (the standard primary server for the zone or a server that uses Active Directory integration to load the zone) or a server that’s hosting a secondary copy of the zone.

Если сервер является сервером-источникомIf the server is a primary server

Проблема может быть вызвана ошибкой пользователя при вводе пользователем данных в зону.The problem might be caused by user error when users enter data into the zone. Кроме того, это может быть вызвано проблемой, которая влияет на Active Directory репликацию или динамическое обновление.Or, it might be caused by a problem that affects Active Directory replication or dynamic update.

Если на сервере размещается дополнительная копия зоныIf the server is hosting a secondary copy of the zone

Изучите зону на сервере-источнике (сервере, с которого этот сервер извлекает зоны).Examine the zone on the primary server (the server from which this server pulls zone transfers).

Примечание

Вы можете определить, какой сервер является сервером-источником, проверив свойства дополнительной зоны в консоли DNS.You can determine which server is the primary server by examining the properties of the secondary zone in the DNS console.

Если на сервере-источнике указано неправильное имя, перейдите к шагу 4.If the name is not correct on the primary server, go to step 4.

Если на сервере-источнике указано правильное имя, убедитесь, что серийный номер на сервере-источнике меньше или равен серийному номеру на сервере-получателе.If the name is correct on the primary server, check whether the serial number on the primary server is less than or equal to the serial number on the secondary server. Если это так, измените либо сервер-источник, либо сервер-получатель, чтобы серийный номер на сервере-источнике был больше, чем серийный номер на сервере-получателе.If it is, modify either the primary server or the secondary server so that the serial number on the primary server is greater than than the serial number on the secondary server.

На сервере-получателе выполните принудительную пересылку зоны с помощью консоли DNS или выполните следующую команду:On the secondary server, force a zone transfer from within the DNS console or by running the following command:

dnscmd /zonerefresh <zone name>Например, если зона — corp.contoso.com, введите:

dnscmd /zonerefresh corp.contoso.com.For example, if the zone is corp.contoso.com, enter:Изучите сервер-получатель еще раз, чтобы узнать, правильно ли передана зона.Examine the secondary server again to see whether the zone was transferred correctly. В противном случае у вас, вероятно, возникает проблема с переносом зоны.If not, you probably have a zone transfer problem. Дополнительные сведения см. в статье проблемы зонных передач.For more information, see Zone Transfer Problems.

Если зона была передана правильно, проверьте, правильно ли указаны данные.If the zone was transferred correctly, check whether the data is now correct. В противном случае данные в основной зоне неверны.If not, the data is incorrect in the primary zone.

Проблема может быть вызвана ошибкой пользователя при вводе пользователем данных в зону.The problem might be caused by user error when users enter data into the zone. Кроме того, это может быть вызвано проблемой, которая влияет на Active Directory репликацию или динамическое обновление.Or, it might be caused by a problem that affects Active Directory replication or dynamic update.

Проблема может быть вызвана ошибкой пользователя при вводе пользователем данных в зону.The problem might be caused by user error when users enter data into the zone. Кроме того, это может быть вызвано проблемой, которая влияет на Active Directory репликацию или динамическое обновление.Or, it might be caused by a problem that affects Active Directory replication or dynamic update.

Проверка проблем с рекурсиейChecking for recursion problems

Чтобы рекурсия работала успешно, все DNS-серверы, используемые в пути рекурсивного запроса, должны иметь возможность отвечать и пересылать правильные данные.For recursion to work successfully, all DNS servers that are used in the path of a recursive query must be able to respond and forward correct data. Если это не так, рекурсивный запрос может завершиться ошибкой по одной из следующих причин:If they can’t, a recursive query can fail for any of the following reasons:

Время ожидания запроса истекло, прежде чем его можно будет завершить.The query times out before it can be completed.

Сервер, используемый во время запроса, не отвечает.A server that’s used during the query fails to respond.

Сервер, используемый во время запроса, предоставляет неверные данные.A server that’s used during the query provides incorrect data.

Начните устранение неполадок на сервере, который использовался в исходном запросе.Start troubleshooting at the server that was used in your original query. Проверьте, пересылает ли этот сервер запросы на другой сервер, изучив вкладку серверы пересылки в свойствах сервера в консоли DNS.Check whether this server forwards queries to another server by examining the Forwarders tab in the server properties in the DNS console. Если флажок включить серверы пересылки установлен и в списке присутствует один или несколько серверов, этот сервер перенаправляет запросы.If the Enable forwarders check box is selected, and one or more servers are listed, this server forwards queries.

Если этот сервер пересылает запросы на другой сервер, проверьте наличие проблем, влияющих на сервер, на который сервер пересылает запросы.If this server does forward queries to another server, check for problems that affect the server to which this server forwards queries. Чтобы проверить наличие проблем, см. раздел Проверка неполадок DNS-сервера.To check for problems, see Check DNS Server problems. Когда этот раздел предписывает выполнить задачу на клиенте, выполните его на сервере.When that section instructs you to perform a task on the client, perform it on the server instead.

Если сервер находится в работоспособном состоянии и может пересылать запросы, повторите этот шаг и проверьте сервер, на который сервер пересылает запросы.If the server is healthy and can forward queries, repeat this step, and examine the server to which this server forwards queries.

Если этот сервер не перенаправляет запросы на другой сервер, проверьте, может ли этот сервер запрашивать корневой сервер.If this server does not forward queries to another server, test whether this server can query a root server. Для этого выполните следующую команду:To do this, run the following command:

nslookup

server <IP address of server being examined>

set q=NS

Если сопоставитель возвращает IP-адрес корневого сервера, возможно, имеется разорванное делегирование между корневым сервером и именем или IP-адресом, который вы пытаетесь разрешить.If the resolver returns the IP address of a root server, you probably have a broken delegation between the root server and the name or IP address that you’re trying to resolve. Следуйте инструкциям по тестированию неработающей процедуры делегирования , чтобы определить, где находится неработающее делегирование.Follow the Test a broken delegation procedure to determine where you have a broken delegation.

Если сопоставитель возвращает ответ «запрос на превышение времени ожидания сервера», проверьте, указывает ли корневые ссылки на работоспособность корневых серверов.

If the resolver returns a «Request to server timed out» response, check whether the root hints point to functioning root servers. Для этого используйте для просмотра текущей процедуры корневых ссылок .To do this, use the To view the current root hints procedure. Если корневые ссылки указывают на работающие корневые серверы, возможно, возникла проблема с сетью или сервер может использовать расширенную конфигурацию брандмауэра, которая не позволяет арбитру конфликтов запрашивать сервер, как описано в разделе Проверка проблем DNS-сервера .If the root hints do point to functioning root servers, you might have a network problem, or the server might use an advanced firewall configuration that prevents the resolver from querying the server, as described in the Check DNS server problems section. Также возможно, что рекурсивное время ожидания по умолчанию слишком мало.It’s also possible that the recursive time-out default is too short.

If the resolver returns a «Request to server timed out» response, check whether the root hints point to functioning root servers. Для этого используйте для просмотра текущей процедуры корневых ссылок .To do this, use the To view the current root hints procedure. Если корневые ссылки указывают на работающие корневые серверы, возможно, возникла проблема с сетью или сервер может использовать расширенную конфигурацию брандмауэра, которая не позволяет арбитру конфликтов запрашивать сервер, как описано в разделе Проверка проблем DNS-сервера .If the root hints do point to functioning root servers, you might have a network problem, or the server might use an advanced firewall configuration that prevents the resolver from querying the server, as described in the Check DNS server problems section. Также возможно, что рекурсивное время ожидания по умолчанию слишком мало.It’s also possible that the recursive time-out default is too short.

Тестирование неработающего делегированияTest a broken delegation

Начните тесты в следующей процедуре, запросив допустимый корневой сервер.Begin the tests in the following procedure by querying a valid root server. Этот тест позволяет выполнить запрос всех DNS-серверов из корня к серверу, который тестируется для неработающего делегирования.The test takes you through a process of querying all the DNS servers from the root down to the server that you’re testing for a broken delegation.

В командной строке на тестируемом сервере введите следующее:At the command prompt on the server that you’re testing, enter the following:

nslookup server <server IP address> set norecursion set querytype= <resource record type> <FQDN>Примечание

Тип записи ресурса — это тип записи ресурса, для которой был выполнен запрос в исходном запросе, а полное доменное имя — полное доменное имя, для которого выполнялись запросы (заканчивающиеся точкой).Resource record type is the type of resource record that you were querying for in your original query, and FQDN is the FQDN for which you were querying (terminated by a period).

Если ответ содержит список записей ресурсов «NS» и «A» для делегированных серверов, повторите шаг 1 для каждого сервера и используйте IP-адрес из записей ресурсов «A» в качестве IP-адреса сервера.If the response includes a list of «NS» and «A» resource records for delegated servers, repeat step 1 for each server and use the IP address from the «A» resource records as the server IP address.

Если ответ не содержит запись ресурса NS, делегирование будет разорвано.If the response does not contain an «NS» resource record, you have a broken delegation.

Если ответ содержит записи ресурсов «NS», но нет записей ресурсов «A», введите » задать рекурсию» и выполните запрос по отдельности для записей ресурсов «a» серверов, перечисленных в записях NS.If the response contains «NS» resource records, but no «A» resource records, enter set recursion, and query individually for «A» resource records of servers that are listed in the «NS» records. Если вы не нашли по меньшей мере один допустимый IP-адрес записи ресурса «A» для каждой записи ресурса NS в зоне, то у вас есть неработающее делегирование.If you do not find at least one valid IP address of an «A» resource record for each NS resource record in a zone, you have a broken delegation.

Если вы определили, что вы используете неработающее делегирование, исправьте его, добавив или обновив запись ресурса «A» в родительской зоне, используя допустимый IP-адрес для соответствующего DNS-сервера для делегированной зоны.If you determine that you have a broken delegation, fix it by adding or updating an «A» resource record in the parent zone by using a valid IP address for a correct DNS server for the delegated zone.

Просмотр текущих корневых ссылокTo view the current root hints

Запустите консоль DNS.Start the DNS console.

Добавьте или подключитесь к DNS-серверу, который не прошел рекурсивный запрос.

Add or connect to the DNS server that failed a recursive query.

Add or connect to the DNS server that failed a recursive query.Щелкните правой кнопкой мыши сервер и выберите пункт Свойства.Right-click the server, and select Properties.

Щелкните корневые ссылки.Click Root Hints.

Проверьте наличие базовых подключений к корневым серверам.Check for basic connectivity to the root servers.

Если правильно настроены корневые ссылки, убедитесь, что DNS-сервер, используемый в разрешении имен с ошибками, может проверить связь с корневыми серверами по IP-адресу.If root hints appear to be configured correctly, verify that the DNS server that’s used in a failed name resolution can ping the root servers by IP address.

Если корневые серверы не отвечают на проверку связи по IP-адресу, IP-адреса для корневых серверов могли измениться.If the root servers do not respond to pinging by IP address, the IP addresses for the root servers might have changed. Однако нередко можно увидеть перенастройку корневых серверов.However, it’s uncommon to see a reconfiguration of root servers.

Проблемы с зонными ошибкамиZone Transfer Problems

Выполните следующие проверки:Run the following checks:

Проверьте Просмотр событий как для основного, так и для дополнительного DNS-сервера.Check Event Viewer for both the primary and secondary DNS server.

Проверьте сервер источника, чтобы узнать, не отправит ли он передачу данных для безопасности.Check the primary server to see whether it’s refusing to send the transfer for security.

Проверьте вкладку зонные передачи свойств зоны в консоли DNS.Check the Zone Transfers tab of the zone properties in the DNS console. Если сервер ограничит передачу зоны на список серверов, например на вкладке серверы имен в свойствах зоны, убедитесь, что сервер-получатель находится в этом списке.If the server restricts zone transfers to a list of servers, such as those listed on the Name Servers tab of the zone properties, make sure that the secondary server is on that list.

Убедитесь, что сервер настроен на отправку зонных передач.Make sure that the server is configured to send zone transfers.

Убедитесь, что сервер настроен на отправку зонных передач.Make sure that the server is configured to send zone transfers.Проверьте наличие проблем на основном сервере, выполнив действия, описанные в разделе Проверка проблем DNS-сервера .Check the primary server for problems by following the steps in the Check DNS server problems section. Когда появится запрос на выполнение задачи на клиенте, выполните задачу на сервере-получателе.When you’re prompted to perform a task on the client, perform the task on the secondary server instead.

Проверьте, не работает ли на сервере-получателе другая реализация сервера DNS, например BIND.Check whether the secondary server is running another DNS server implementation, such as BIND. Если это так, проблема может быть вызвана одной из следующих причин:If it is, the problem might have one of the following causes:

Основной сервер Windows может быть настроен для отправки быстрых зонных передач, но сервер-получатель стороннего производителя может не поддерживать быструю передачу зоны.The Windows primary server might be configured to send fast zone transfers, but the third-party secondary server might not support fast-zone transfers. В этом случае отключите передачу данных с помощью быстрой зоны на сервере-источнике из консоли DNS, установив флажок включить вторичные базы данных-получатели на вкладке Дополнительно свойств сервера.If this is the case, disable fast-zone transfers on the primary server from within the DNS console by selecting the Enable Bind secondaries check box on the Advanced tab of the properties for your server.

Если зона прямого просмотра в Windows Server содержит тип записи (например, запись SRV), которую сервер-получатель не поддерживает, то на сервере-получателе могут возникнуть проблемы с извлечением зоны.If a forward lookup zone on the Windows server contains a record type (for example, an SRV record) that the secondary server does not support, the secondary server might have problems pulling the zone.

Проверьте, запущена ли на сервере-источнике другая реализация сервера DNS, например BIND.Check whether the primary server is running another DNS server implementation, such as BIND. Если да, то возможно, что зона на сервере источника включает несовместимые записи ресурсов, которые Windows не распознает.If so, it’s possible that the zone on the primary server includes incompatible resource records that Windows does not recognize.

Если на главном или вторичном сервере используется другая реализация DNS-сервера, проверьте оба сервера, чтобы убедиться, что они поддерживают одни и те же функции.If either the master or secondary server is running another DNS server implementation, check both servers to make sure that they support the same features. Можно проверить Windows Server на консоли DNS на вкладке Дополнительно страницы Свойства сервера.You can check the Windows server in the DNS console on the Advanced tab of the properties page for the server. В дополнение к полю включить вторичные получатели привязок на этой странице содержится раскрывающийся список Проверка имен .In addition to the Enable Bind secondaries box, this page includes the Name checking drop-down list. Это позволяет выбрать принудительное соответствие требованиям RFC для символов в DNS-именах.This enables you to select enforcement of strict RFC compliance for characters in DNS names.

Как изменить DNS-сервер в своем Windows. Инструкция. » Блог. ArtKiev Design Studio

Возможно вы столкнулись с ситуацией, когда ваш провайдер некорректно перенаправляет на тот или иной сайт или он вовсе заблокирован по различным причинам, а вам жизненно необходимо на него зайти. Что делать? Во многих случаях поможет смена днс-сервера.

Как сменить DNS в Windows

Для все существующих версий Windows (10 / 8.1 / 8 / 7 / Vista / XP) существует простая маленькая бесплатная программка — DNS Jumper. Скачать программу по ссылке. Ее интерфейс многоязычный и она очень проста:

Скачать программу по ссылке. Ее интерфейс многоязычный и она очень проста:

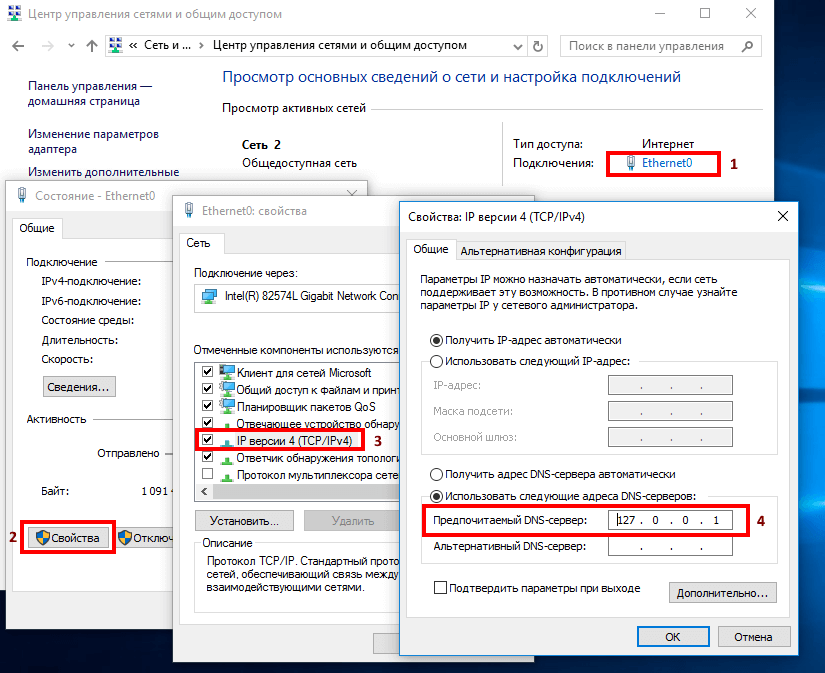

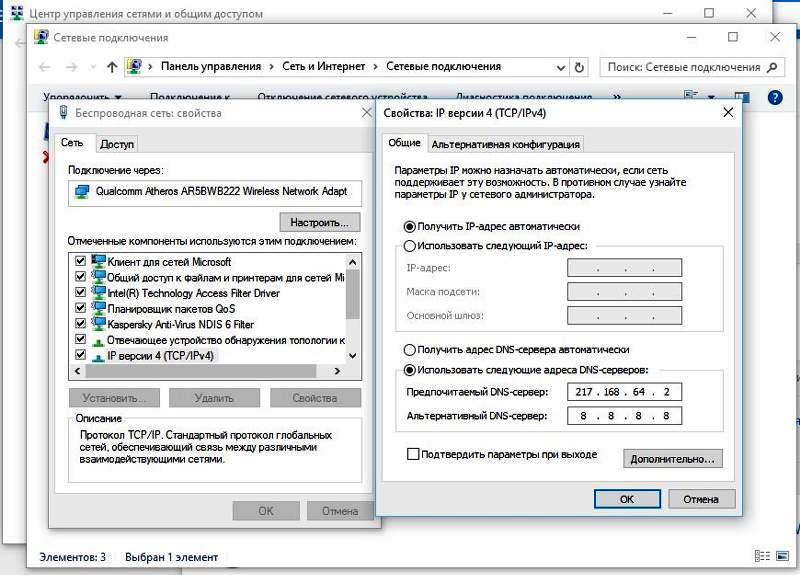

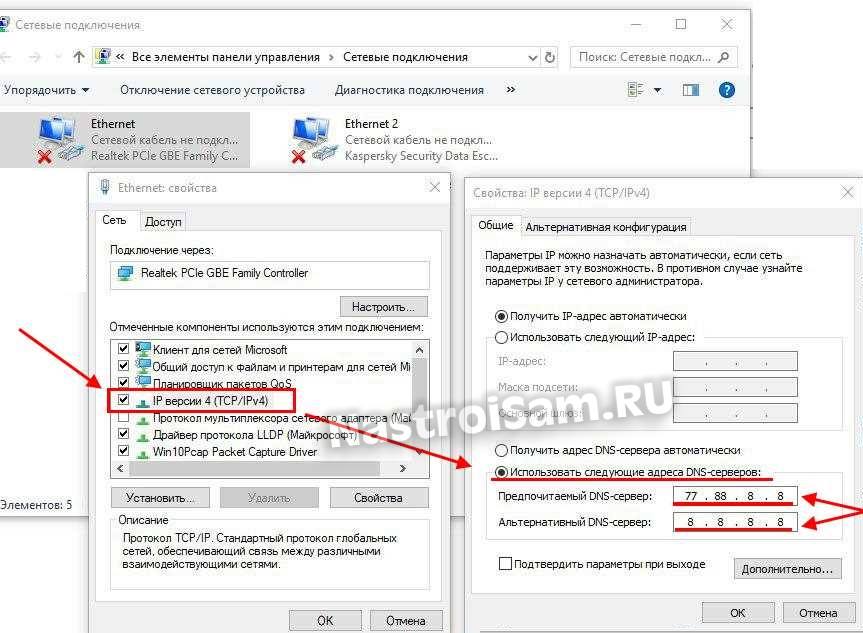

Как настроить DNS в Windows 10, 8.1, 8 без дополнительных программ

- Нажмите правой кнопкой мыши на значок интернета в трее, выберите Центр управления сетями и общим доступом

- В разделе Просмотр основных сведений о сети и настройка подключений, нажмите на пункт справа от Подключения

- В открывшемся окне выберите пункт Свойства

- В окне в списке Отмеченные компоненты используются этим подключением выберите пункт IP версии 4 (TCP/IPv4) в Windows 10 или Протокол Интернета версии 4 (TCP/IP) и опять нажмите кнопку Свойства

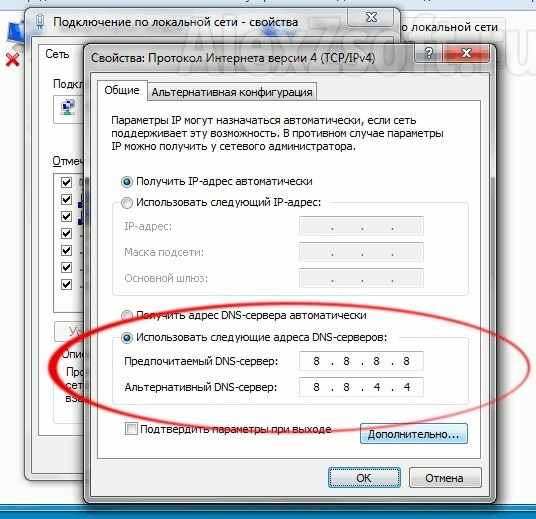

- В открывшемся окне на вкладке Общие выберите пункт Использовать следующие адреса DNS-серверов и введите выбранные вами адреса DNS, например Google DNS (показаны на скриншоте ниже), в поля Предпочитаемый DNS-cepвep и Альтернативный DNS-cepвep.

- Поставьте галочку для Подтвердить параметры при выходе и нажмите OK

- Перезагрузите ваш компьютер

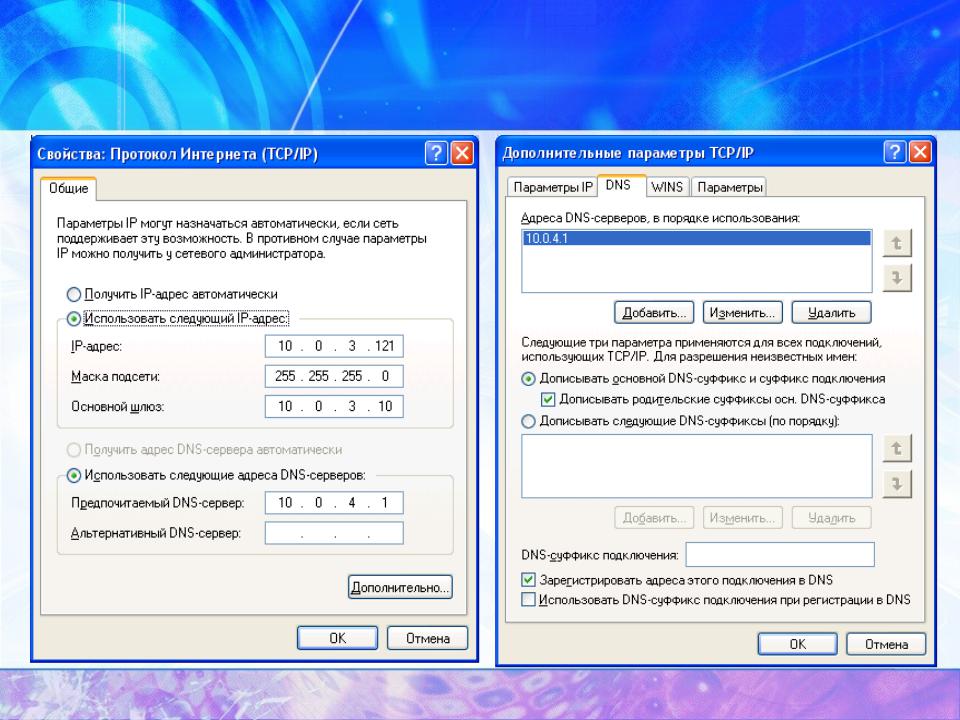

Как настроить DNS в Windows 7 без дополнительных программ

- Нажмите правой кнопкой мыши на значок интернета в трее, выберите Центр управления сетями и общим доступом

- В разделе Просмотр активных сетей, выберите пункт справа от Подключения

- На вкладке Общие в окне Состояние Подключения нажмите кнопку Свойства

- На вкладке Сеть, прокрутите вниз и выберите Протокол Интернета версии 4 (TCP/IPv4), нажмите кнопку Свойства

- На вкладке Общие в нижней части окна, выберите Использовать следующие адреса DNS-серверов, а затем введите IP-адреса выбранного DNS-сервиса, например, DNS от Google

- Поставьте галочку для Подтвердить параметры при выходе и нажмите OK

- Перезагрузите ваш компьютер

Как настроить DNS в Windows XP без дополнительных программ

- Нажимаем Пуск и открываем Панель управления

- В нем выберите Сетевые подключения, затем текущее подключение

- На вкладке Общие нажмите Свойства

- На вкладке Общие выберем Протокол Интернета (TCP/IP) и нажмите Свойства

- На вкладке Общие окна Свойства Протокол Интернета (TCP/IP), в нижней части, выберите Использовать следующие адреса DNS-серверов, а затем введите IP-адреса выбранного DNS-сервиса, например Google DNS

- Нажмите кнопку ОК и закройте все окна

- Перезагрузите ваш компьютер

Вот и все. Надеемся, что эта инструкция помогла Вам изменить днс-сервер и достичь нужного результата.

Надеемся, что эта инструкция помогла Вам изменить днс-сервер и достичь нужного результата.

Как настроить DNS-сервер с помощью диспетчера WebHost (WHM)

В этой статье рассказывается о том, как использовать доменное имя в качестве DNS-сервера для веб-сайтов, размещенных на вашем сервере.

Посмотрите ниже на странице короткий видеоролик, поясняющий эту задачу.

- Войдите в диспетчер WebHost по ссылке https://yourserverip:2087, где yourserverip — это IP-адрес вашего сервера. Введите root в качестве имени пользователя и пароль сервера.

- В разделе Функции DNS выберите Изменить зону DNS.

- Выберите доменное имя и нажмите Редактировать.

- В первых двух строках меню, показывающим NS, измените крайнюю справа колонку на ns1.ваше доменное имя. и ns2.ваше доменное имя. соответственно.

Примечание. Не забудьте поставить точку («.») после названия DNS-сервера в этих полях.

- В разделе Добавить новые записи под этой строкой в первой строке необходимо выполнить следующее:

- Первое поле: введите ns1.

- Второе поле: введите 14400.

- Третье поле: выберите A.

- Четвертое поле: введите IP-адрес сервера.

Затем, во второй строке, выполните следующее:

- Первое поле: введите ns2.

- Второе поле: введите 14400.

- Третье поле: выберите A.

- Четвертое поле: введите IP-адрес сервера.

- Нажмите Сохранить.

Примечание. Синхронизация DNS может длиться от 24 до 48 часов с момента внесения изменений.

Как это работает

Другие действия

Теперь необходимо выполнить следующие шаги, чтобы использовать свое доменное имя в качестве сервера имен:

- Добавьте собственное имя хоста, чтобы использовать свое доменное имя в качестве сервера имен.

- Затем измените сервер имен для вашего домена на новый пользовательский сервер имен.

Настройка DNS на маршрутизаторах Cisco

Целью этого документа является сведение воедино некоторых данных об использовании DNS маршрутизаторами Cisco.

Требования

Читатели данного документа должны обладать знаниями по следующим темам:

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в документе Технические рекомендации Cisco. Условные обозначения.

Можно настраивать конфигурацию маршрутизатора для использования поиска DNS, если вы хотите использовать команды ping или traceroute с именем хоста, а не IP адресом. Используйте для этого следующие команды:

| Команда | Описание |

|---|---|

| команда ip domain lookup | Включает преобразование имени хоста в адрес на основе DNS. Эта команда включена по умолчанию. |

| ip name-server | Задает адрес одного или более сервера доменных имен. |

| ip domain list | Задает список доменов, для каждого из которых выполняется попытка использования. Примечание. Если список доменов отсутствует, используется доменное имя, заданное с помощью команды глобальной кофигурации ip domain name. При наличии списка доменов доменное имя по умолчанию не используется. |

| ip domain name | Задает доменное имя по умолчанию, которое используется ПО Cisco IOS для дополнения неполных имен хоста (имен без доменных имен в виде десятичного представления с точкой). Не включайте первую точку, которая отделяет неполное имя от доменного имени. |

| ip ospf name-lookup | Настраивает протокол OSPF для поиска имен DNS, которые необходимо использовать во всех выводах команды OSPF show EXEC. Эта функция упрощает идентификацию маршрутизатора, потому что маршрутизатор называется по имени, а не по идентификатору маршрутизатора или соседа. |

Здесь приведен пример конфигурации на маршрутизаторе, конфигурированном для основного поиска DNS:

| Пример основной конфигурации поиска в DNS |

|---|

Router# show running-config Building configuration... Current configuration : 470 bytes ! version 12.2 service timestamps debug datetime msec service timestamps log uptime no service password-encryption ! hostname Router ! ! ip subnet-zero ip name-server 192.168.1.100 !--- Configures the IP address of the name server. !--- Domain lookup is enabled by default. ! ! interface Ethernet0 ip address 192.168.1.1 255.255.255.0 ! ! !--- Output Suppressed. end |

Router# ping www.cisco.com Translating "www.cisco.com"...domain server (192.168.1.100) [OK] Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 198.133.219.25, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 224/228/236 ms

Устранение неисправностей

Довольно редко можно увидеть одну из следующих ошибок:

Router# debug ip udp UDP packet debugging is on Router# ping www.yahoo.com Translating "www.yahoo.com"...domain server (129.250.35.250) *Mar 8 06:26:41.732: UDP: sent src=209.69.16.66(5476), dst=129.250.35.250(53), length=59 *Mar 8 06:26:44.740: UDP: sent src=209.69.16.66(5476), dst=129.250.35.250(53), length=59 *Mar 8 06:26:47.744: UDP: sent src=209.69.16.66(5476), dst=129.250.35.250(53), length=59 % Unrecognized host or address, or protocol not running. Router#undebug allAll possible debugging has been turned off Router# ping www.yahoo.co.kr Translating "www.yahoo.co.kr"...domain server (169.140.249.4) ¡¦ Not process Router# ping www.novell.com Translating "www.novell.com"...domain server (255.255.255.255) % Unrecognized host or address, or protocol not running.

Для того чтобы устранить эту проблему, выполните следующие шаги:

Убедитесь, что маршрутизатор может достичь сервера DNS. Отправьте на сервер DNS эхозапрос от маршрутизатора с помощью его IP-адреса и убедитесь, что для настройки IP-адреса сервера DNS на маршрутизаторе используется команда ip name-server.

Используйте эти шаги, чтобы проверить, перенаправляет ли маршрутизатор запросы поиска:

Задайте список контроля доступа (ACL), совпадающий на пакетах DNS:

access-list 101 permit udp any any eq domain access-list 101 permit udp any eq domain any

Используйте команду debug ip packet 101.

Примечание. Убедитесь, что задан ACL. При выполнении без ACL объем выходных данных команды debug ip packet в консоли может оказаться слишком большим, что приведет к перезагрузке маршрутизатора.

Убедитесь, что на маршрутизаторе включена команда ip domain-lookup.

В редких случаях доступ к определенным веб-сайтам по имени невозможен. Обычно проблема возникает из-за недоступных сайтов, выполняющих обратный поиск DNS на исходном IP адресе с целью проверки того, что адрес не имитируется. При возврате неверной записи или отсутствии записей (иными словами, при отсутствии cвязанного названия для диапазона IP-адресов) запрос HTTP будет заблокирован.

Получив доменное имя в Интернете, следует также обратиться за получением домена inaddr.arpa. Этот специальный домен иногда называют обратным доменом. Домен обратного преобразования осуществляет преобразование цифровых IP-адресов в доменные имена. Если интернет-провайдер предоставляет вам сервер имен или назначил вам адрес из блока своих адресов, не требуется самостоятельно обращаться за получением домена in-addr.arpa. Консультация Интернет-провайдера.

Давайте Давайте Рассмотрим пример, в котором используется www.cisco.com. Приведенные ниже выходные данные были получены от рабочей станции UNIX. Использовались программы nslookup и dig. Обратите внимание на различия в выходных данных:

sj-cse-280% nslookup www.cisco.com Note: nslookup is deprecated and may be removed from future releases. Consider using the 'dig' or 'host' programs instead. Run nslookup with the '-sil[ent]' option to prevent this message from appearing. Server: 171.68.226.120 Address: 171.68.226.120#53 Name: www.cisco.com Address: 198.133.219.25 sj-cse-280% nslookup 198.133.219.25 Note: nslookup is deprecated and may be removed from future releases. Consider using the 'dig' or 'host' programs instead. Run nslookup with the '-sil[ent]' option to prevent this message from appearing. Server: 171.68.226.120 Address: 171.68.226.120#53 25.219.133.198.in-addr.arpa name = www.cisco.com.

Программа dig дает более детальную информацию о DNS пакетах:

sj-cse-280% dig 198.133.219.25 ; <<>> DiG 9.0.1 <<>> 198.133.219.25 ;; global options: printcmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 5231 ;; flags: qr aa rd ra; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 0 ;; QUESTION SECTION: ;198.133.219.25. IN A ;; AUTHORITY SECTION: . 86400 IN SOA A.ROOT-SERVERS.NET. nstld.verisign-grs.com. ( 2002031800 1800 900 604800 86400 ) ;; Query time: 135 msec ;; SERVER: 171.68.226.120#53(171.68.226.120) ;; WHEN: Mon Mar 18 09:42:20 2002 ;; MSG SIZE rcvd: 107

В зависимости от уровня сетевой активности маршрутизатор может запросить несколько серверов имен, перечисленных в конфигурации. Ниже представлен пример:

router> test002 Translating ?test002?...domain server (172.16.33.18) (171.70.10.78) (171.100.20.78) (172.16.33.18) (171.70.10.78) (171.10.20.78) Translating ?test002?...domain server (172.16.33.18) [OK] Trying test002.rtr.abc.com (171.68.23.130)... Open

Это поведение весьма вероятно и имеет место, когда маршрутизатору требуется создать запись протокола разрешения адресов (ARP) для сервера DNS. По умолчанию маршрутизатор поддерживает ARP-запись в течение четырех часов. В периоды низкой активности маршрутизатору требуется дополнить ARP-запись и затем выполнить запрос DNS. Если ARP-запись для сервера DNS отсутствует в ARP-таблице маршрутизатора, при передаче только одного запроса DNS произойдет сбой. Поэтому отправляются два запроса: один для получения ARP-записи, если необходимо, а второй — для отправки запроса DNS. Такое поведение является обычным для приложений TCP/IP.

Поддержка | Synology Inc.

Служба ремонта Synology

Synology предоставляет гарантийное обслуживание всех аппаратных продуктов. Восстановительный ремонт выполняется специалистами Synology, и мы тщательно отслеживаем все детали процесса, гарантируя, что компонент будет отремонтирован надлежащим образом. Для некоторых моделей профессионального уровня доступно продление срока ограниченной гарантии на оборудование.

Служба ремонта

Указанные компоненты будут отремонтированы или восстановлены в течение гарантийного срока в соответствии со стандартом Synology (с новыми или восстановленными компонентами), чтобы гарантировать правильную работу компонентов после ремонта.

Прочитайте это перед тем, как обращаться в службу ремонта.

- Прочитайте и примите Warranty agreement.

- Гарантия может отличаться для разных моделей, поэтому убедитесь, что гарантия распространяется на указанный компонент. Learn more

- Убедитесь, что вы выполнили checklist и определили, что причина неисправности в оборудовании.

Примечание. В обычных условиях гарантия активируется с даты, указанной в счете, выставленном компанией Synology, ее уполномоченными дистрибьюторами или реселлерами.

Процедура ремонта

- Обратитесь в офис продаж, в котором вы приобретали продукт — сначала обратитесь в офис продаж, в котором вы приобрели продукт, или к местному представителю (реселлеры или дистрибьюторы) для получения услуг по ремонту.

- Свяжитесь с Synology — обратитесь в компанию Synology для получения дополнительной помощи, только если офис, в котором вы приобрели продукт, по какой-либо причине не может предоставить услуги ремонта.

Чтобы подать заявку на услуги ремонта от Synology, войдите в учетную запись Synology Account.

Примечание.

- Перед отправкой NAS в службу ремонта необходимо выполнить резервное копирование личных данных и конфигураций. Компания Synology и ее авторизованные партнеры не несут ответственности за сохранение вашей конфиденциальности.

- Устройство и система будут восстановлены до заводских настроек по умолчанию, и исходные данные нельзя будет восстановить. Компания Synology не несет ответственность за потерю данных во время ремонта.

- Гарантия распространяется только на продукты Synology. На жесткие диски и другие совместимые устройства гарантия не распространяется.

- Компания Synology сохраняет за собой все права на окончательное решение, и оно будет принято исключительно компанией Synology.

Как изменить настройки DNS-сервера на роутере TP-Link (новый интерфейс)?

Эта статья подходит для:

Archer C54 , Archer AX50 , Archer A2300 , Archer VR900 v1 , Archer C2 V1 , Archer AX10 , Archer C50 , Archer C5200 , Archer A2600 , Archer C59 , Archer AX90 , Archer C58 , Archer C20 V4 , Archer VR600v , Archer AX55 , Archer AX11000 , Archer C900 , Archer C2 V3 , Archer C3200 , Archer AX51 , Archer A6 , Archer C3150 , Archer C50 V3.0 , Archer A7 , Archer C5 v4.0 , Archer C21 , Archer VR2800 , Archer A5 , Archer A8 , Archer VR400 , Archer A9 , Archer C4000 , Archer C1900 , Archer C24 , Archer VR600 , Archer C3000 , Archer AX1500 , Archer C5 Pro , Archer VR900 , Archer C2600 , Archer A10 , Archer C5400X , Archer C2700 , Archer A10 Pro , Archer A54 , Archer VR200 , Archer A2 , Archer VR2100 , Archer VR900v , Archer VR900v v1 , Archer VR2800v , Archer AX3200 , Archer C2(EU) , Archer AX6000 , Archer AX4400 , Archer AX73 , Archer AX75 , Archer AX1800 , Archer C2300 , Archer C80 , Archer C60 , Archer A2600 Pro , Archer C8 , Archer C9 , Archer AX10/A , Archer C6 , Archer C7 , Archer C5400 , Archer AX60 , Archer C1200 , Archer AX68 , Archer C5 , Archer C4 , Archer AX3000

В данной инструкции мы покажем, как изменить DNS-адрес в настройках вашего роутера TP-LINK в новом интерфейсе.

Синий интерфейс

Шаг 1: Откройте браузер IE, Firefox или Google Chrome для входа в веб-интерфейс роутера.

-или-

Шаг 2: Войдите в веб-интерфейс роутера, по умолчанию имя пользователя и пароль для входа — “admin”.

Шаг 3: Выберите вкладку “Дополнительные настройки” (1), далее пункт “Сеть” (2), далее “Интернет”(3).

Шаг 4: Выберите в меню “Дополнительные настройки” (4) параметр “Использовать следующие адреса DNS-серверов”(5). Укажите предпочитаемый DNS-сервер (6) и нажмите Сохранить (7).

Шаг 5: Выберите пункт Перезагрузить (8) в верхнем правом углу и в всплывающем окне нажмите Да (9).

Чтобы получить подробную информацию о каждой функции и настройке оборудования, перейдите на страницу Загрузки для загрузки руководства пользователя к Вашей модели устройства.

|

Элемент |

Параметры по умолчанию |

Описание |

||

|---|---|---|---|---|

|

TCP/IP |

Включить |

Включение TCP/IP. |

||

|

NetBIOS через TCP |

Включить |

Включение NetBIOS по TCP/IP. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

Адресное пр-во IP |

Авто |

Определяет метод настройки IP-адреса. |

||

|

Адрес IPv4 |

192.168.100.100 |

Настройка IP-адреса. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

Маска подсети |

255.255.255.0 |

Установка маски подсети. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

Адрес Шлюза |

0.0.0.0 |

Устанавливает адрес шлюза. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

DNS-сервер (основной) |

0.0.0.0 |

Установка IP-адреса для основного DNS-сервера. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

DNS-сервер (вторичный) |

0.0.0.0 |

Установка IP-адреса для вторичного DNS-сервера. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

WINS-сервер (основной) |

0.0.0.0 |

Установка названия или IP-адреса для сервера WINS. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

WINS-сервер (вторичный) |

0.0.0.0 |

Установка названия или IP-адреса для сервера WINS. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

Прокси-сервер |

Выключить |

Настройка использования прокси-сервера. |

||

|

Прокси-сервер |

(НОЛЬ) |

Установка названия или IP-адреса для прокси-сервера. Можно ввести до 15 символов. |

||

|

Номер порта прокси-сервера |

8080 |

Установка номера порта прокси-сервера. |

||

|

ID пользователя прокси-сервера |

(НОЛЬ) |

Установка ID пользователя для подключения к прокси-серверу. |

||

|

Пароль прокси-сервера |

(НОЛЬ) |

Установка пароля для подключения к прокси-серверу. |

||

|

Web |

Включить |

Включение/ выключение функции доступа через веб-браузер. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

Telnet |

Выключить |

Включение/ выключение функции доступа через Telnet. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

FTP |

Выключить |

Включение/ выключение функции доступа через FTP. Данный элемент отображается, если включен протокол TCP/IP. |

||

|

IPSec |

Выключить |

Данный элемент отображается, только если IPSec допустим. Данный элемент можно изменить только для выключения. |

||

|

SNMP |

Включить |

Включение/ выключение функции доступа через SNMP. Данный элемент отображается, если включен протокол NetWare или TCP/IP. |

||

|

Масштаб сети |

Нормальное |

[Нормальное]: При подключении к концентратору, выполняющему функции связующего дерева, производительность устройства увеличивается. Однако требуется больше времени для запуска устройства при подключении к небольшой ЛВС, состоящей из двух-трех компьютеров. [Малый]: Данный параметр подходит для небольшой ЛВС, которая состоит из двух-трех компьютеров по сравнению с крупной ЛВС, однако производительность устройства не повышается при подключении к концентратору с функцией связующего дерева. |

||

|

Гигабитная сеть |

Выключить |

Включение/ выключение функции доступа через Gigabit Ethernet. |

||

|

Параметр связи с концентратором |

Авто |

Установка способа подключения к концентратору. Обычно выбирается значение [Автоматическое согласование]. |

||

Создайте свой собственный сервер имен DNS в Linux

В предыдущей статье этой серии из двух частей «Введение в DNS (систему доменных имен)» я описал структуру базы данных DNS и настройку служб имен на клиенте. Я также перечислил и описал некоторые из наиболее распространенных DNS-записей, с которыми вы, вероятно, столкнетесь при создании сервера имен или просто при попытке интерпретировать результаты команды dig .

В этой статье я покажу вам, как создать собственный сервер имен с помощью BIND (Berkeley Internet Name Domain).Это не так сложно, как вы думаете, тем более, что вы можете сделать это в два этапа.

В этой статье вы начнете с изучения того, как создать кэширующий сервер имен, затем вы перейдете и узнаете, как обновить его до полного первичного (главного) сервера доменных имен для вашей сети, в комплекте с файлами прямой и обратной зон. .

Настройка DNS-сервера с использованием BIND

Настроить сервер имен с помощью BIND довольно просто, поэтому я покажу вам, как это сделать на любом компьютере, который может быть доступен для экспериментов.Этот небольшой лабораторный проект покажет вам, как установить и настроить BIND на вашем компьютере в качестве кэширующего сервера имен, протестировать его, а затем настроить в качестве основного сервера имен с файлом зоны, который вы можете использовать в качестве преобразователя имен для вашей сети или просто для тестирования.

Настройка сервера имен на любом имеющемся у вас компьютере GNU / Linux технически возможна, потому что это не будет мешать другим хостам в сети или их работе. Однако вам, вероятно, не следует делать это на компьютере, которым вы не владеете или не имеете права изменять, если у вас нет явного разрешения на это.

Моя установка

Вам нужен только один компьютер для выполнения всех задач, кроме одной, в этом лабораторном проекте. Я использую эту настройку на своем гораздо более мощном ThinkPad, потому что серверы имен, предоставляемые DHCP (протокол динамической конфигурации хоста), когда я подключаюсь к не-домашним сетям с использованием проводных или беспроводных подключений, иногда могут быть ненадежными. Чтобы показать, что практически любой хост может хорошо работать в качестве сервера имен, я протестировал этот проект на старом нетбуке ASUS EeePC 900.

Я буду использовать частный IP-адрес моего ASUS для этого проекта, но вы должны использовать IP-адрес хоста, который вы используете.

Файл hosts

Сначала давайте взглянем на файл / etc / hosts . В состоянии по умолчанию в файле hosts должно быть только две строки, первые две строки показаны в листинге 1 ниже.

127.0.0.1 локальный хост localhost.localdomain localhost4 localhost4.localdomain4

:: 1 localhost localhost.localdomain localhost6 localhost6.localdomain6# Лабораторные хосты

192.168.25.1 server

192.168.25.21 host1

192.168.25.22 host2

192.168.25.23 host3

192.168.25.24 host4

Листинг 1: Вы можете поддерживать простой файл hosts для выполнения функции распознавателя в небольших сетях.

Хотя вы можете добавлять имена хостов и их соответствующие IP-адреса, как показано в листинге 1, это не оптимальное решение для именных служб, особенно во время путешествий. Если в вашем файле hosts есть другие записи, вам может потребоваться закомментировать их на время этого проекта, если они мешают именованию или IP-адресам.У большинства из вас не будет никаких записей, кроме двух строк по умолчанию.

Препарат

Кэширующий сервер имен не может заменить использование вами / etc / hosts для разрешения имен хостов во внутренней сети; однако по сравнению с использованием ISP или другого общедоступного сервера имен кэширующий сервер имен может повысить производительность при разрешении часто используемых внешних имен, таких как www.cnn.com. Самое приятное то, что настроить кеширующий сервер имен довольно просто.

Перед запуском вам следует подготовиться, выполнив следующие шаги.

Сначала сделайте резервные копии файлов / etc / hosts , /etc/ named.conf , resolv.conf и / etc / sysconfig / iptables .

Если они еще не установлены, используйте диспетчер пакетов вашего дистрибутива для установки следующих RPM BIND: bind , bind-chroot и bind-utils . Чтобы ваш лабораторный хост мог использовать кэширующий сервер имен, вы должны добавить строку сервера имен, чтобы указать на ваш собственный хост в / etc / resolv.conf . Например, если IP-адрес вашего лабораторного хоста — 192.168.0.203, как и мой epc , добавьте следующую строку в верхнюю часть списка серверов имен в /etc/resolv.conf :

сервер имен 192.168.0.203 Обязательно используйте IP-адрес хоста, на котором вы выполняете этот проект.

Вы можете использовать IP-адрес вашего локального хоста 127.0.0.1 вместо внешнего IP-адреса. Вы также должны закомментировать любые строки, указывающие на другие хосты как на серверы имен.Обязательно сохраните исправленный файл resolv.conf .

Эти изменения вступят в силу немедленно, перезагрузка или перезапуск службы не требуется. Теперь попробуйте выполнить эхо-запрос общего общедоступного хоста, который не блокирует пакеты ICMP (протокол управляющих сообщений Интернета); не стесняйтесь использовать мой брандмауэр, который является Raspberry Pi.

пинг wally2.both.org Вы должны получить сообщение об ошибке «Неизвестный хост» или «Имя или служба не известны», потому что в настоящее время у вас нет работающей службы DNS или преобразователя, определенного в resolv.conf файл. Теперь используйте команду dig , чтобы проверить, работают ли службы имен.

копать wally2.both.com Вы должны получить сообщение об ошибке «Время ожидания соединения истекло; серверы недоступны».

Настроить кэширующий сервер имен

Кэширующий сервер имен не является официальным источником для любого домена. Он просто кэширует результаты всех запросов преобразователя имен из сети, которую он обслуживает, чтобы ускорить ответы на будущие запросы для того же удаленного хоста.

Примечание. Файл named.conf очень специфичен в отношении синтаксиса и особенно знаков препинания. Точка с запятой используется для обозначения конца записи и конца строфы, а также конца строки. Обязательно добавьте их правильно, как показано в образцах.

Для первоначальной настройки кэширующего сервера имен необходимо внести несколько изменений в файл по умолчанию /etc/ named.conf , поэтому отредактируйте этот файл с помощью вашего любимого редактора. Сначала добавьте IP-адрес вашего локального тестового хоста в строку «порт прослушивания 53», как показано в листинге 2 ниже.Это позволяет с именем прослушивать внешний IP-адрес вашего хоста, чтобы другие компьютеры также могли использовать его в качестве сервера имен.

По умолчанию BIND обращается к корневым серверам имен в Интернете, чтобы найти авторитетные серверы имен для домена. Можно указать другие серверы, называемые «пересылками», которым локальный экземпляр BIND будет отправлять запросы вместо корневых серверов. Это увеличивает вероятность перехвата DNS.

Добавьте строку «пересылки», как показано ниже.Это сообщает вашему кэширующему DNS-серверу, где получить IP-адреса, если они еще не кэшированы локально. IP-адреса в приведенном ниже списке предназначены для общедоступных DNS-серверов Google. В качестве пересылки можно использовать своего локального интернет-провайдера, OpenDNS или какой-либо другой общедоступный сервер имен. Нет необходимости определять какие-либо серверы пересылки, и в этом случае BIND будет использовать корневые серверы Интернета, как определено в файле /var/ named/ named.ca , чтобы найти авторитетные серверы имен для доменов, если серверы пересылки не определены.Но для этого упражнения определите серверы пересылки, как в листинге 2.

Закомментируйте строку IPV6, потому что мы не используем IPV6 в лабораторной среде. Обратите внимание, что две косые черты «//» обозначают комментарии в файле named.conf .

//

// named.conf

// Предоставляется пакетом привязки Red Hat для настройки ISC BIND с именем (8) DNS

// сервер как кэширующий только сервер имен (только как DNS-преобразователь localhost).

// См. / Usr / share / doc / bind * / sample /, например, именованные файлы конфигурации.

//

//опции {

порт прослушивания 53 {127.0.0.1; 192.168.0.203; };

// порт 53 прослушивания v6 {:: 1; }; Экспедиторы

{8.8.8.8; 8.8.4.4; };

каталог "/ var / named";

дамп-файл "/var/ named/data/cache_dump.db";

файл статистики "/var/ named/data/ named_stats.txt";

memstatistics-файл "/var/ named/data/ named_mem_stats.txt";

разрешить запрос {localhost; 192.168.0.0/24; };

рекурсия да;dnssec-enable да;

dnssec-проверка да;

dnssec-lookaside auto;/ * Путь к ключу ISC DLV * /

bindkeys-file "/ etc / named.iscdlv.key ";каталог-управляемых-ключей" / var / named / dynamic ";

};

logging {

channel default_debug {

file" data / named.run ";

severity dynamic;

};

} ; Зона

"." IN {подсказка типа

;

файл "named.ca";

};

включает "/etc/ named.rfc1912.zones";

включает "/etc/ named.root.key";

Листинг 2: Файл /etc/ named.conf предоставляет простую конфигурацию, необходимую для настройки кэширующего сервера имен.Строки, которые необходимо добавить или изменить, выделены жирным шрифтом.

Добавьте адрес локальной сети 192.168.0.0/24 в строку allow-query . В этой строке указываются сети, из которых DNS-запросы будут приниматься этим DNS-сервером.

Запустите службу имен

Теперь запустите названную службу и настройте названную службу для запуска при каждой загрузке. Я использую команду systemctl на моем хосте Fedora, но команда может отличаться на вашем хосте, в зависимости от используемого вами дистрибутива.Обратите внимание, что имя службы распознавания BIND указано.

systemctl enable named

systemctl start named

Первый тест, который вы можете выполнить, чтобы убедиться, что ваш кэширующий сервер имен работает, — это использовать dig для поиска информации базы данных DNS для wally2.both.org. Для дальнейшего тестирования вашего кэширующего сервера имен используйте команду dig , чтобы получить IP-адрес (а) некоторых распространенных веб-сайтов в Интернете, таких как www.opensource.com, CNN, Wired и любые другие, которые вам нравятся. Теперь в результатах должен отображаться ваш хост как отвечающий сервер.

На этом этапе ваш кэширующий сервер имен будет правильно разрешать хосты в Интернете, и это потому, что эти DNS-запросы для общедоступных хостов пересылаются на общедоступные серверы имен Google — см. Строку «пересылки» в named.conf . Однако вы по-прежнему зависите от файла / etc / hosts для внутренних служб имен. Эту проблему может решить создание первичного сервера имен.

Создание первичного сервера имен

После создания кэширующего сервера имен преобразовать его в полноценный первичный сервер имен не так уж сложно. Первичный сервер имен является авторитетным источником для домена, который он представляет.

Вам нужно снова изменить named.conf и создать пару новых файлов. Вы создадите домен с именем Example.com, который представляет собой доменное имя, зарезервированное для примеров в таких документах, как этот. У домена Example.com действительно есть IP-адрес в Интернете и очень редкий веб-сайт, но вы можете использовать это имя в остальной части лабораторного проекта, не вызывая проблем ни у кого.В оставшейся части этого упражнения вы будете использовать домен Example.com в качестве внутреннего доменного имени.

Два новых файла, которые вы создадите, — это файлы прямой и обратной зоны, которые вы поместите в каталог / var / named . Это местоположение определяется директивой «directory» в файле конфигурации named.conf .

Создайте файл прямой зоны

Файл прямой зоны содержит записи «A», которые объединяют имена хостов в зоне, также известной как домен, с их соответствующими IP-адресами.Он также может содержать записи CNAME, которые являются псевдонимами реальных имен хостов в записях A, и записи MX для почтовых серверов.

Создайте файл базовой зоны пересылки, /var/ named/example.com.zone , и добавьте в него следующие строки. Когда вы закончите, ваш файл зоны должен выглядеть как образец файла зоны в листинге 3 ниже.

; Авторитетные данные по зоне example.com

;

$ TTL 1D

@ IN SOA epc.example.com root.epc.example.com. (

2017031301; серийный

1D; обновить

1H; повторить попытку

1Вт; истекает

3H); Пример минимум$ ORIGIN.com.

example.com. В НС epc.example.com.

epc IN A 127.0.0.1

server IN A 192.168.25.1

www IN CNAME server

mail IN CNAME server

test1 IN A 192.168.25.21

t1 IN CNAME test1

test2 IN A 192.168.25.22

test3 IN A 192.168.25.23

test4 IN A 192.168.25.24; MX-запись почтового сервера

example.com. В MX 10 mail.example.com.

Листинг 3: Файл зоны пересылки для домена Example.com содержит имена хостов и их IP-адреса для этого домена.

Первая строка без комментариев в листинге 3 — это спецификатор Time to Live, который в данном случае составляет один день для всех записей, которые не указаны иначе.D означает День. Спецификаторы в строке SOA (Start of Authority) столь же очевидны. Подробное описание параметров в записи SOA подробно описано здесь.

Запись NS должна иметь полное доменное имя (полное доменное имя) хоста, на котором вы выполняете этот лабораторный проект. В файле также должна быть запись A с действительным IP-адресом хоста. В этом случае вы должны использовать IP-адрес localhost 127.0.0.1.

Записи, показанные выше, дадут вам несколько имен хостов, с которыми можно поэкспериментировать.

Обязательно используйте сегодняшнюю дату и добавьте счетчик, начинающийся с 01, для серийного номера. Приведенный выше серийный номер является первым изменением от 4 марта 2017 г. Серийный номер увеличивается при каждом изменении файла зоны. Если бы существовали вторичные серверы имен, которые использовали этот сервер в качестве первичного, они не обновлялись бы, если серийный номер не был увеличен.

Добавьте файлы зоны пересылки в named.conf

Однако, прежде чем ваш DNS-сервер заработает, вам необходимо создать запись в / etc / named.conf , который будет указывать на ваш новый файл зоны. Добавьте следующие строки под записью для зоны подсказок верхнего уровня, но перед строками «включить».

зона "example.com" IN {ведущее устройство типа

;

файл "example.com.zone";

};

Листинг 4. Добавьте эти строки в файл named.conf, чтобы добавить файл зоны Example.com в конфигурацию преобразователя.

Теперь перезапустите с именем , чтобы изменения вступили в силу.Проверьте свой сервер имен с помощью команд dig и nsloookup , чтобы получить IP-адреса для хостов, которые вы настроили в файле зоны пересылки. Обратите внимание, что хост не обязательно должен существовать в сети, чтобы команды dig и nslookup возвращали IP-адрес.

dig test1.example.com

dig t1.example.com

dig mx example.com

dig mail.example.com

nslookup test3.example.com

dig www.amazon.ком

Имейте в виду, что использование полного доменного имени для этих команд необходимо, за исключением команды nslookup , если домен и записи поиска Example.com указаны в файле /etc/resolv.conf . В этом случае, вероятно, это не так, поэтому просто используйте полные доменные имена для всего тестирования в этом проекте.

Использование корневых серверов имен

Обратите внимание, что корневые серверы имен указаны как официальные серверы для поиска Amazon.com.Но помните, что вы используете общедоступные серверы имен Google в качестве серверов пересылки. Теперь закомментируйте строку пересылки в named.conf и перезапустите с именем . Выполните приведенные выше команды еще раз, чтобы сравнить полученные результаты. Результаты должны выглядеть примерно так, как показано в листинге 5.

# dig www.amazon.com; << >> DiG 9.10.4-P6-RedHat-9.10.4-4.P6.fc25 << >> www.amazon.com

;; глобальные параметры: + cmd

;; Получил ответ:

;; - >> HEADER << - код операции: QUERY, статус: NOERROR, id: 65004

;; флаги: qr rd ra; ВОПРОС: 1, ОТВЕТ: 6, АВТОРИТЕТ: 4, ДОПОЛНИТЕЛЬНО: 1;; ОПТ. ПСЕВДОЗРЕНИЕ:

; EDNS: версия: 0, флаги :; UDP: 4096

;; ВОПРОСЫ:

; www.amazon.com. В А;; РАЗДЕЛ ОТВЕТОВ:

www.amazon.com. 1800 В CNAME www.cdn.amazon.com.

www.cdn.amazon.com. 300 В CNAME d3ag4hukkh62yn.cloudfront.net.

d3ag4hukkh62yn.cloudfront.net. 60 IN A 52.85.147.120

d3ag4hukkh62yn.cloudfront.net. 60 IN A 52.85.147.50

d3ag4hukkh62yn.cloudfront.net. 60 IN A 52.85.147.92

d3ag4hukkh62yn.cloudfront.net. 60 IN A 52.85.147.109;; РАЗДЕЛ ВЛАСТИ:

d3ag4hukkh62yn.cloudfront.net. 1831 IN NS ns-1144.awsdns-15.org.

d3ag4hukkh62yn.cloudfront.net. 1831 IN NS ns-130.awsdns-16.com.

d3ag4hukkh62yn.cloudfront.net. 1831 IN NS ns-2021.awsdns-60.co.uk.

d3ag4hukkh62yn.cloudfront.net. 1831 IN NS ns-824.awsdns-39.net.;; Время запроса: 3857 мсек

;; СЕРВЕР: 192.168.0.203 # 53 (192.168.0.203)

;; КОГДА: 13 марта, понедельник, 09:18:30 EDT 2017

;; РАЗМЕР MSG rcvd: 306

Листинг 5: Результаты поиска на www.На amazon.com есть интересная информация, в том числе время жизни для различных типов записей.

Когда я это сделал, первый вызов для разрешения внешнего адреса для Amazon занял 3857 мс, пока данные были обнаружены и возвращены. Последующие результаты для выполнения того же запроса составили 1 мс, что показывает преимущество локального кэширования результатов распознавателя. Обратите внимание на числа 1800, 300 и 60 в строках разделов ответов и 1831 в строках авторитетных разделов — это TTL (время жизни) в секундах.Если вы выполните поиск несколько раз, эти числа изменятся, показывая количество времени, в течение которого записи остаются в локальном кэше.

Создание файла обратной зоны

Обратная зона для вашего домена предоставит возможность выполнять обратный поиск. Многие организации не делают этого внутри компании, но обратный поиск может быть полезен при определении проблем. Многие конфигурации борьбы со спамом, такие как SpamAssassin, ищут возможности обратного просмотра для проверки действительных серверов электронной почты.

Создайте файл обратной зоны /var/ named/example.com.rev и добавьте следующее содержимое. Обязательно используйте соответствующий серийный номер.

; Авторитетные данные для example.com обратная зона

;

$ TTL 1D

@ IN SOA test1.example.com root.test1.example.com. (

2017031501; серийный

1D; обновить

1H; повторить попытку

1Вт; истекает

3H); минимум@ IN NS epc.example.com.

example.com. В НС epc.example.com.

1 В PTR mail.example.com.

1 В PTR server.example.com.

21 В PTR test1.example.com.

22 В PTR test2.example.com.

23 В PTR test3.example.com.

24 В PTR test4.example.com.

Листинг 6. Используйте этот файл обратной зоны, example.com.rev, для вашего сервера имен.

Вы также можете назвать свой файл обратной зоны /var/ named/25.168.192.in-addr.arpa , что соответствует более старым соглашениям. На самом деле вы можете назвать его как угодно, потому что вы явно укажете на него в файле named.conf , но использование одного из двух соглашений облегчит другим пользователям следить за вашей работой.

Добавьте обратную зону в named.conf :

зона «25.168.192.in-addr.arpa "IN {

type master;

file" example.com.rev ";

};

Листинг 7: Добавление этого раздела в файл named.conf разрешает обратный поиск.

Добавьте раздел из листинга 7 в файл /etc/ named.conf , чтобы указать на новую обратную зону. Теперь перезагрузите с именем и протестируйте свою обратную зону, используя команды из листинга 8. Ваши результаты должны выглядеть примерно так, как показано ниже.

systemctl reload с именем# dig -x 192.168.25.23

; << >> DiG 9.10.4-P6-RedHat-9.10.4-4.P6.fc25 << >> -x 192.168.25.23

;; глобальные параметры: + cmd

;; Получил ответ:

;; - >> HEADER << - код операции: QUERY, статус: NOERROR, id: 48607

;; флаги: qr aa rd ra; ЗАПРОС: 1, ОТВЕТ: 1, АВТОРИТЕТ: 1, ДОПОЛНИТЕЛЬНО: 1;; ОПТ. ПСЕВДОЗРЕНИЕ:

; EDNS: версия: 0, флаги :; UDP: 4096

;; РАЗДЕЛ ВОПРОСОВ:

; 23.25.168.192.in-addr.arpa. В ПТР;; ОТВЕТЫ:

23.25.168.192.in-addr.arpa. 86400 НА PTR test3.example.com.;; РАЗДЕЛ ВЛАСТИ:

25.168.192.in-addr.arpa. 86400 IN NS epc.example.com.;; Время запроса: 21 мс

;; СЕРВЕР: 192.168.0.203 # 53 (192.168.0.203)

;; КОГДА: среда, 15 марта, 16:18:59 EDT 2017

;; РАЗМЕР MSG rcvd: 112

Листинг 8: После перезапуска named вы должны увидеть результаты, подобные этим, когда вы выполняете обратный поиск по IP-адресу в обратной зоне.

Обязательно протестируйте некоторые другие обратные записи в вашей сети, а также попробуйте следующее, а также другие обратные поиски, с которыми вы хотите поэкспериментировать. Параметр -x означает обратный поиск.

dig -x 192.168.25.23

dig -x 192.168.25.1

Обратите внимание, что не все хосты, у которых есть записи в прямой зоне, должны иметь записи в обратной зоне, но это действительно обеспечивает более согласованные результаты, если они есть.

На этом этапе у вас есть рабочий сервер имен, использующий BIND.Однако внешние узлы пока не могут использовать этот сервер имен, поскольку брандмауэр еще не настроен для разрешения DNS-запросов.

Настройка IPTables для DNS

Вы можете сделать этот шаг, если хотите, чтобы другие хосты в вашей локальной сети использовали ваш хост в качестве своего сервера имен.

Брандмауэр на вашем тестовом хосте, вероятно, блокирует доступ к вашему хосту для служб имен. IPTables должен быть настроен на разрешение входящих пакетов UDP (User Datagram Protocol) на ваш сервер имен, чтобы другие хосты могли использовать его для разрешения имен.Используйте следующие команды, чтобы добавить необходимые записи и сохранить их.

Добавьте правило к своему брандмауэру с помощью firewalld или IPTables, которое разрешает входящие пакеты на порт 53 (домен) для UDP, и сохраните новый набор правил. Обязательно вставьте новое правило после строки -A INPUT -m state —state RELATED, ESTABLISHED -j ACCEPT , поэтому для этого вам нужно будет подсчитать количество строк INPUT в таблице фильтров. Номер 7 в следующей команде означает, что это правило будет вставлено в позицию номер 7 в существующих правилах INPUT.

iptables -t filter -I INPUT 7 -p udp -m conntrack --ctstate NEW -m udp --dport 53 -j ACCEPT Вы можете сохранить свои новые правила брандмауэра, если хотите, и вы бы сделали это, если бы это была постоянная установка, а не лабораторный проект. Затем проверьте это на одном из других хостов, используя команду из листинга 9 ниже. Аргумент @epc указывает команде dig использовать указанный сервер имен с именем хоста epc .Вы должны заменить либо IP-адрес DNS-сервера, который вы только что создали, либо разрешаемое имя хоста в вашей сети, которое указывает на ваш новый сервер имен. Конечно, вы всегда можете добавить это имя хоста с его IP-адресом в файл / etc / hosts хоста, который вы используете для удаленного тестирования.

# dig @epc test1.example.com; << >> DiG 9.10.4-P6-RedHat-9.10.4-4.P6.fc25 << >> @epc test1.example.com

; (Найден 1 сервер)

;; глобальные параметры: + cmd

;; Получил ответ:

;; - >> HEADER << - код операции: QUERY, статус: NOERROR, id: 27957

;; флаги: qr aa rd ra; ЗАПРОС: 1, ОТВЕТ: 1, АВТОРИТЕТ: 1, ДОПОЛНИТЕЛЬНО: 1;; ОПТ. ПСЕВДОЗРЕНИЕ:

; EDNS: версия: 0, флаги :; UDP: 4096

;; РАЗДЕЛ ВОПРОСОВ:

; test1.example.com. В А;; РАЗДЕЛ ОТВЕТОВ:

test1.example.com. 86400 IN A 192.168.25.21;; РАЗДЕЛ ВЛАСТИ:

example.com. 86400 IN NS epc.both.org.;; Время запроса: 0 мсек

;; СЕРВЕР: 192.168.0.203 # 53 (192.168.0.203)

;; КОГДА: 13 марта, понедельник, 08:45:34 EDT 2017

;; РАЗМЕР MSG rcvd: 92

Листинг 9: Тестирование преобразователя имен, созданного вами на другом хосте в той же сети.

Очистка

Для очистки вы должны выполнить следующие задачи, используя инструменты, подходящие для вашего дистрибутива. Вы можете просто сохранить этот сервер имен для своей сети, если у вас его еще нет.

- Восстановить исходный файл / etc / hosts .

- Stop, названный на хосте преобразователя, который использовался для этого лабораторного проекта.

- Отключить указанную службу.

- Удалите файлы зоны.

- Восстановить исходное имя .conf файл.

- Восстановите исходный файл resolv.conf .

Заключительные мысли

Функционирование служб имен казалось мне очень непонятным, пока я не создал сервер имен для своей сети с помощью BIND. Это довольно просто и может улучшить производительность поиска DNS. Наличие собственного сервера имен также может предотвратить многие из относительно незначительных, но досадных перерывов в работе службы имен, вызванных плохо обслуживаемыми серверами имен провайдера.

Обратите внимание, что, хотя мой маленький EeePC работает со 100% загрузкой ЦП для Seti @ Home, он очень быстро реагирует на запросы преобразователя.Вы должны иметь возможность опробовать этот проект на любом доступном хосте Linux с незначительным воздействием. Я надеюсь, что многие из вас попытаются создать свой собственный сервер имен и поэкспериментировать с ним. Специфика установки вашего сервера имен будет зависеть от деталей вашего хоста и сети.

Ресурсы

Как настроить BIND в качестве DNS-сервера частной сети в Ubuntu 18.04

Введение

Важной частью управления конфигурацией и инфраструктурой сервера является обеспечение простого способа поиска сетевых интерфейсов и IP-адресов по имени путем настройки надлежащей системы доменных имен (DNS).Использование полных доменных имен (FQDN) вместо IP-адресов для указания сетевых адресов упрощает настройку служб и приложений и повышает удобство обслуживания файлов конфигурации. Настройка собственного DNS для вашей частной сети — отличный способ улучшить управление вашими серверами.

В этом руководстве мы рассмотрим, как настроить внутренний DNS-сервер с помощью программного обеспечения сервера имен BIND (BIND9) в Ubuntu 18.04, который может использоваться вашими серверами для разрешения частных имен хостов и частных IP-адресов.Это обеспечивает централизованный способ управления вашими внутренними именами хостов и частными IP-адресами, что необходимо, когда ваша среда расширяется до более чем нескольких хостов.

Версию этого руководства для CentOS можно найти здесь.

Предварительные требования

Для выполнения этого руководства вам понадобится следующая инфраструктура. Создайте каждый сервер в одном центре обработки данных с включенной частной сетью :

- Свежий сервер Ubuntu 18.04, служащий основным DNS-сервером, ns1

- (рекомендуется) Второй Ubuntu 18.04 сервер в качестве вторичного DNS-сервера, ns2

- Дополнительные серверы в том же центре обработки данных, которые будут использовать ваши DNS-серверы

На каждом из этих серверов настройте административный доступ через пользователя sudo и брандмауэр, следуя нашему руководству по начальной настройке сервера Ubuntu 18.04.

Если вы не знакомы с концепциями DNS, рекомендуется прочитать хотя бы первые три части нашего Introduction to Managing DNS.

Пример инфраструктуры и целей

В рамках данной статьи мы примем следующее:

- У нас есть два сервера, которые будут назначены нашими серверами имен DNS.В этом руководстве мы будем называть их ns1 и ns2 .

- У нас есть два дополнительных клиентских сервера, которые будут использовать созданную нами инфраструктуру DNS. В этом руководстве мы будем называть эти host1 и host2 . Вы можете добавить столько, сколько хотите для своей инфраструктуры.

- Все эти серверы находятся в одном центре обработки данных. Предположим, что это центр обработки данных nyc3 .

- На всех этих серверах включена частная сеть (и они находятся на

10.128.0.0 / 16подсети. Вам, вероятно, придется отрегулировать это для ваших серверов). - Все серверы подключены к проекту, который работает на «example.com». Поскольку наша система DNS будет полностью внутренней и частной, вам не нужно покупать доменное имя. Однако использование собственного домена может помочь избежать конфликтов с общедоступными маршрутизируемыми доменами.

Исходя из этих предположений, мы решили, что имеет смысл использовать схему именования, которая использует «nyc3.example.com» для обозначения нашей частной подсети или зоны.Следовательно, частное полное доменное имя (FQDN) host1 будет host1.nyc3.example.com . См. Соответствующую информацию в следующей таблице:

| Хост | Роль | Частный FQDN | Частный IP-адрес |

|---|---|---|---|

| нс1 | Первичный DNS-сервер | ns1.nyc3.example.com | 10.128.10.11 |

| нс2 | Вторичный DNS-сервер | нс2.nyc3.example.com | 10.128.20.12 |

| хост1 | Общий хост 1 | host1.nyc3.example.com | 10.128.100.101 |

| хост2 | Общий хост 2 | host2.nyc3.example.com | 10.128.200.102 |

Примечание

Ваши существующие настройки будут отличаться, но примеры имен и IP-адресов будут использоваться для демонстрации того, как настроить DNS-сервер для обеспечения работающего внутреннего DNS.Вы сможете легко адаптировать эту настройку к своей собственной среде, заменив имена хостов и частные IP-адреса своими собственными. Не обязательно использовать региональное имя центра обработки данных в вашей схеме именования, но мы используем его здесь, чтобы обозначить, что эти хосты принадлежат к частной сети определенного центра обработки данных. Если вы используете несколько центров обработки данных, вы можете настроить внутренний DNS в каждом соответствующем центре обработки данных.К концу этого руководства у нас будет первичный DNS-сервер, ns1 , и, возможно, вторичный DNS-сервер, ns2 , который будет служить в качестве резервного.

Давайте начнем с установки нашего основного DNS-сервера, ns1.

Установка BIND на DNS-серверы

Примечание

Текст, выделенный красным, важен! Он часто используется для обозначения того, что нужно заменить вашими собственными настройками или что это следует изменить или добавить в файл конфигурации. Например, если вы видите что-то вроде host1.nyc3.example.com , замените его полным доменным именем вашего собственного сервера. Аналогичным образом, если вы видите host1_private_IP , замените его частным IP-адресом вашего собственного сервера. На обоих DNS-серверах, ns1 и ns2 , обновите кэш пакетов apt , набрав:

Теперь установите BIND:

- sudo apt-get install bind9 bind9utils bind9-doc

Настройка привязки к режиму IPv4

Прежде чем продолжить, давайте установим BIND в режим IPv4, поскольку наша частная сеть использует исключительно IPv4. На обоих серверах отредактируйте файл настроек по умолчанию bind9 , набрав:

- sudo nano / etc / default / bind9

Добавьте «-4» в конец параметра OPTIONS .Должно получиться так:

/ и т.д. / по умолчанию / bind9

. . .

OPTIONS = "- u привязка -4"

Сохраните и закройте файл, когда закончите.

Перезапустите BIND, чтобы изменения вступили в силу:

- sudo systemctl перезапуск bind9

Теперь, когда BIND установлен, давайте настроим основной DNS-сервер.

Настройка основного DNS-сервера

Конфигурация BIND состоит из нескольких файлов, которые включены в основной файл конфигурации с именем .conf . Эти имена файлов начинаются с по имени , потому что это имя процесса, который запускает BIND (сокращение от «демон доменного имени»). Начнем с настройки файла опций.

Настройка файла параметров

На ns1 откройте файл named.conf.options для редактирования:

- sudo nano /etc/bind/ named.conf.options

Над существующим блоком options создайте новый блок ACL (список управления доступом), называемый «доверенным».Здесь мы определим список клиентов, от которых мы будем разрешать рекурсивные DNS-запросы (то есть ваши серверы, которые находятся в том же центре обработки данных, что и ns1 ). Используя наш пример частных IP-адресов, мы добавим ns1 , ns2 , host1 и host2 в наш список доверенных клиентов:

/etc/bind/ named.conf.options — 1 из 3

acl "доверенный" {

10.128.10.11; # ns1 - можно установить на localhost

10.128.20.12; # ns2

10.128.100.101; # host1

10.128.200.102; # host2

};

опции {

. . .

Теперь, когда у нас есть список доверенных DNS-клиентов, нам нужно отредактировать блок options . На данный момент начало блока выглядит так:

/etc/bind/ named.conf.options — 2 из 3

. . .

};

опции {

каталог "/ var / cache / bind";

. . .

}

Под директивой каталога добавьте выделенные строки конфигурации (и замените их на правильный IP-адрес ns1 ), чтобы он выглядел примерно так:

/ etc / bind / named.conf.options — 3 из 3

. . .

};

опции {

каталог "/ var / cache / bind";

рекурсия да; # разрешает повторные запросы

разрешить рекурсию {доверенный; }; # разрешает рекурсивные запросы от "доверенных" клиентов

прослушивание {10.128.10.11; }; # ns1 частный IP-адрес - слушать только в частной сети

разрешить-перевод {нет; }; # отключение передачи зон по умолчанию

экспедиторы {

8.8.8.8;

8.8.4.4;

};

. . .

};

Когда вы закончите, сохраните и закройте файл named.conf.options . Приведенная выше конфигурация указывает, что только ваши собственные серверы («доверенные») смогут запрашивать у вашего DNS-сервера внешние домены.

Далее мы настроим локальный файл, чтобы указать наши зоны DNS.

Настройка локального файла

На ns1 откройте файл named.conf.local для редактирования:

- sudo nano / etc / bind / named.conf.local

За исключением нескольких комментариев, файл должен быть пустым. Здесь мы укажем наши прямые и обратные зоны. Зоны DNS обозначают определенную область для управления и определения записей DNS. Поскольку все наши домены будут находиться в субдомене «nyc3.example.com», мы будем использовать его в качестве нашей прямой зоны. Поскольку каждый частный IP-адрес наших серверов находится в IP-пространстве 10.128.0.0/16 , мы настроим обратную зону, чтобы мы могли определять обратный поиск в этом диапазоне.

Добавьте зону пересылки со следующими строками, заменив имя зоны своим собственным и частным IP-адресом вторичного DNS-сервера в директиве allow-transfer :

/etc/bind/ named.conf.local — 1 из 2

зона "nyc3.example.com" {

тип мастер;

файл "/etc/bind/zones/db.nyc3.example.com"; # путь к файлу зоны

разрешить-перевод {10.128.20.12; }; # ns2 частный IP-адрес - дополнительный

};